Configurar Sign-On Único e Provisionamento de Usuário entre o OCI IAM e o JumpCloud

Introdução

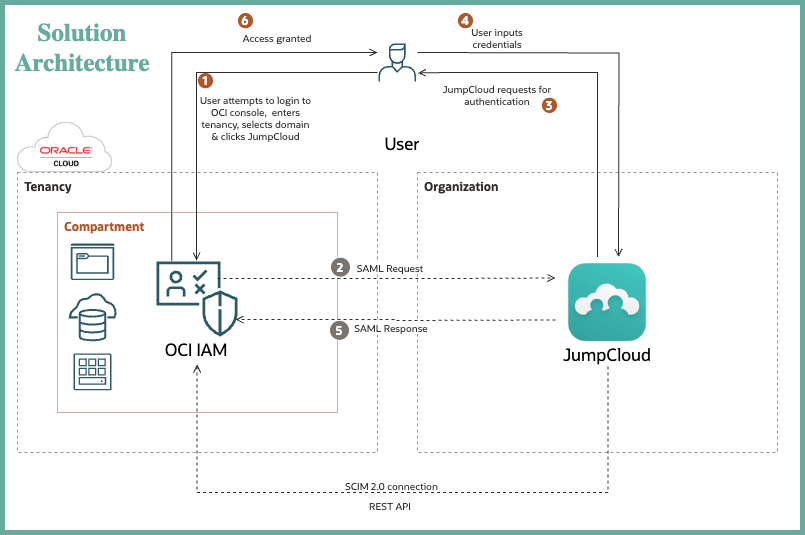

Configurando o sign-on único (SSO) entre o Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) e o JumpCloud, os administradores do OCI podem fazer log-in perfeitamente na Console do OCI usando suas credenciais JumpCloud. Além disso, com o provisionamento de usuários em APIs RESTful, você pode obter sincronização de usuários em tempo real de JumpCloud para a OCI.

Este tutorial mostra que você pode integrar o OCI IAM ao JumpCloud, configurando uma federação do Security Assertion Markup Language (SAML) e um sistema para conexão SCIM (cross-domain identity management) 2.0.

Além disso, depois que o SSO é estabelecido e as identidades são sincronizadas, as políticas do OCI IAM podem ser definidas para configurar controles de acesso a vários recursos do OCI. Para obter mais informações, consulte Conceitos Básicos de Políticas e Aprofundamento em Políticas do Oracle Cloud Infrastructure Identity and Access Management baseadas em Tag.

Observação: Este tutorial é específico ao OCI IAM com domínios de identidade.

Objetivos

-

Configure SSO baseado em SAML para gerenciamento de acesso.

-

Configure o provisionamento do SCIM 2.0 para o gerenciamento de identidades.

-

Teste e valide.

Pré-requisitos

-

Acesso a uma tenancy da OCI. Para obter mais informações, consulte Oracle Cloud Infrastructure - Free Tier

-

Atribuição de administrador de domínio de identidades para o domínio de identidades do OCI IAM. Para obter mais informações, consulte Noções Básicas sobre Atribuições de Administrador

-

Uma organização JumpCloud

-

Função de administrador na organização JumpCloud

Observação: Notamos inconsistências nas ações de criação/atualização do usuário ao usar a oferta do OCI nas integrações JumpCloud. Portanto, para o propósito deste tutorial, vamos usar o aplicativo personalizado.

Seção 1: Configurar o SSO baseado em SAML para Gerenciamento de Acesso

JumpCloud atua como provedor de identidades (IdP), autenticando usuários e passando tokens de autenticação de forma segura para o OCI IAM, que funciona como provedor de serviços (SP). Para configurar a federação SAML, os metadados precisam ser trocados por ambas as partes.

Tarefa 1.1: Obter os Metadados do Provedor de Serviço do IAM do OCI

Os metadados do SP do domínio de identidades do OCI IAM são exportados primeiro.

-

Abra uma guia do browser e digite o URL:

https://cloud.oracle.com. -

Informe o Nome da Conta do Nuvem, também chamado de nome de tenancy, e clique em Próximo.

-

Selecione o domínio de identidades que deseja acessar. Este é o domínio de identidades usado para configurar o SSO, por exemplo,

Default. -

Informe as credenciais de administrador para fazer log-in na Console do OCI.

-

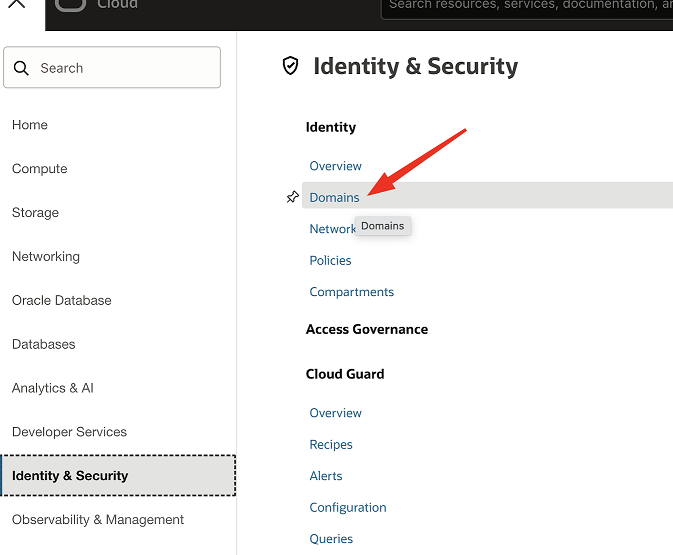

Navegue até Identidade e Segurança e, em Identidade, clique em Domínios.

-

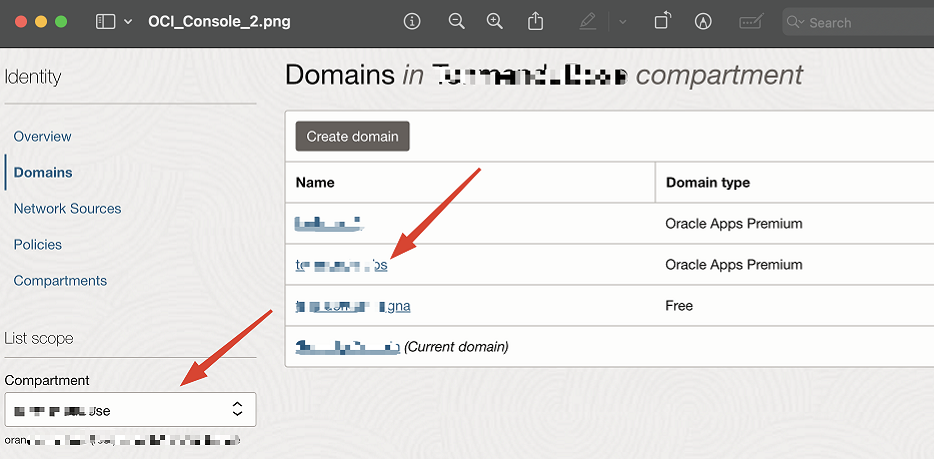

Clique no nome do domínio do Identity. Se o domínio não estiver visível, altere o compartimento para localizar o domínio correto.

-

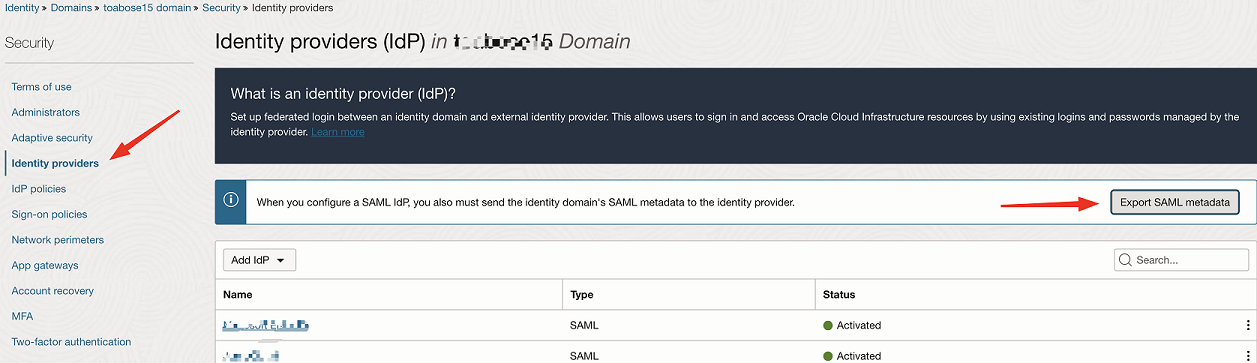

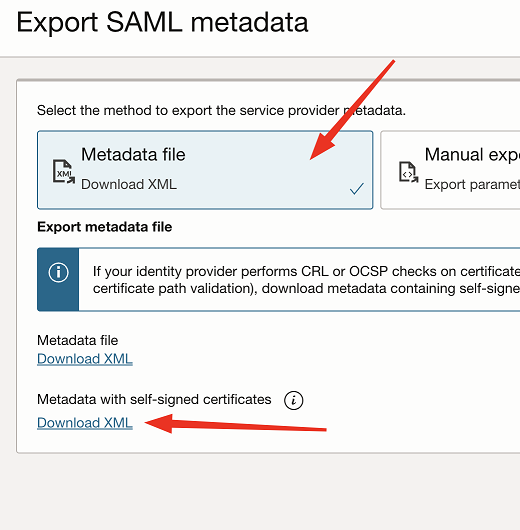

Em Segurança, clique em Provedores de identidades e Exportar metadados SAML.

-

Selecione Arquivo de metadados. Em Metadados com certificados autoassinados, clique em Fazer Download de XML e salve esse arquivo XML localmente no computador. Esses são os metadados do SP.

Tarefa 1.2: Criar um Aplicativo SSO

Crie um aplicativo SSO no portal JumpCloud para representar a Console do OCI.

-

No browser, acesse o portal JumpCloud usando o URL:

https://console.jumpcloud.com/login -

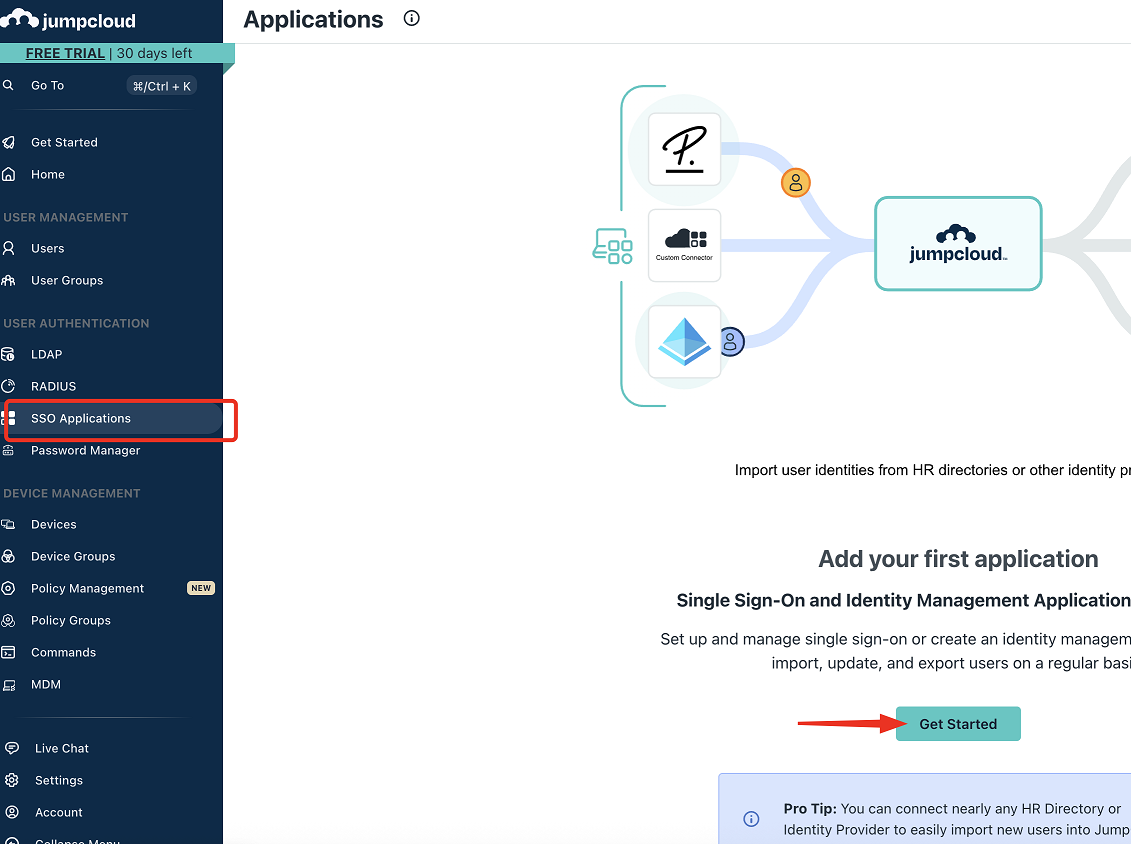

Em AUTENTICAÇÃO DO USUÁRIO, selecione Aplicativos SSO e clique em Conceitos Básicos.

-

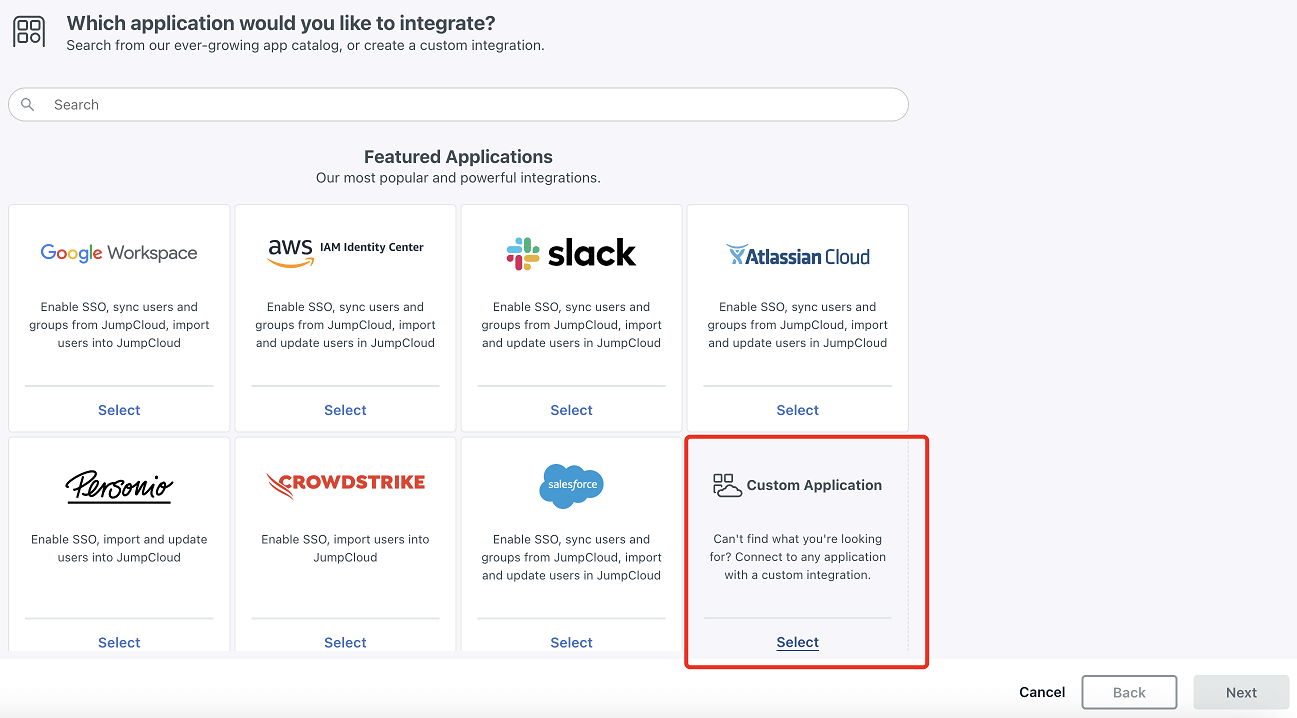

Em Aplicativo Personalizado, clique em Selecionar e, em seguida, em Próximo.

-

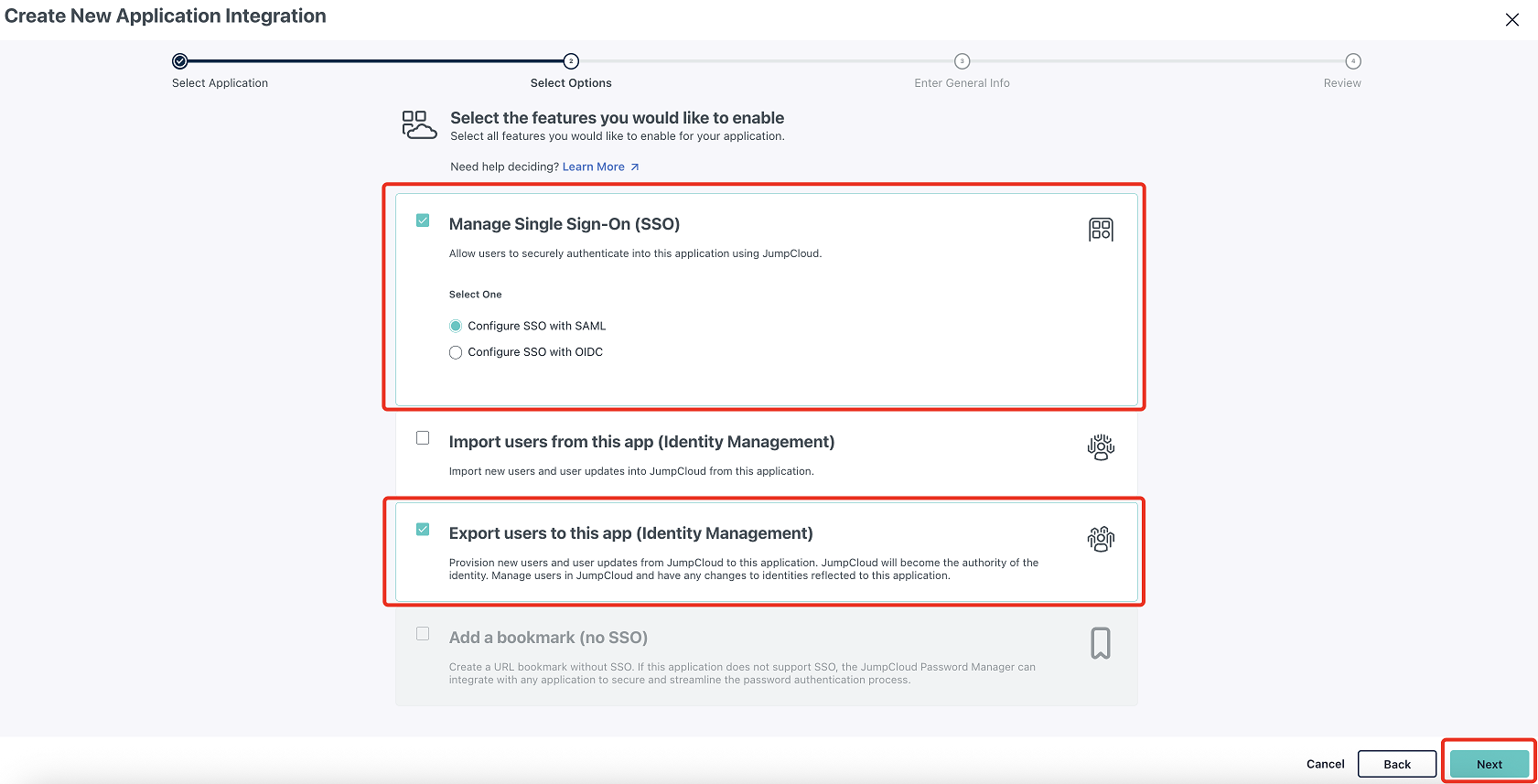

Selecione Gerenciar SSO (Single Sign-On) e Configurar SSO com SAML. Selecione Exportar usuários para este aplicativo (Gerenciamento de Identidades) e clique em Próximo.

-

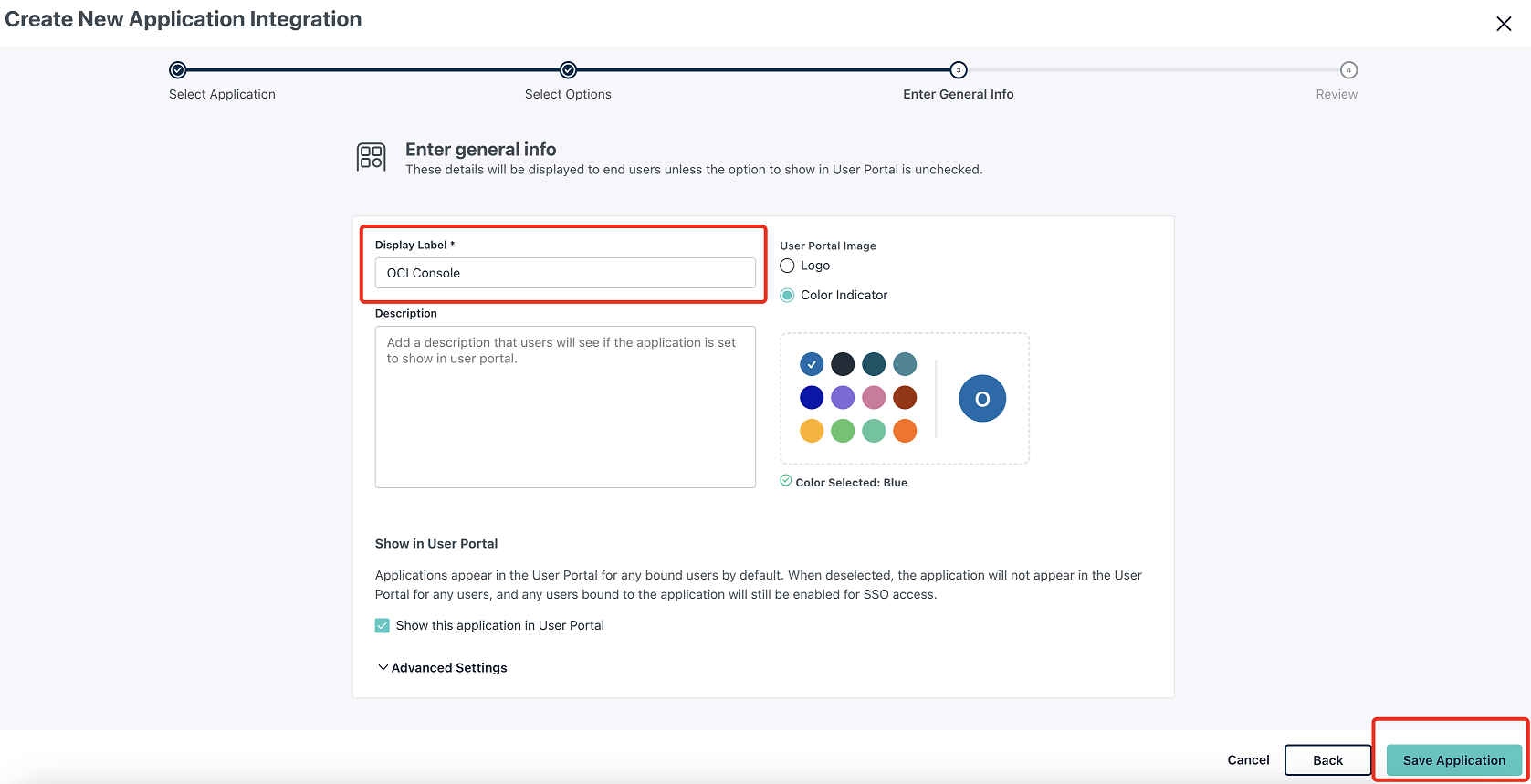

Informe um nome em Label de Exibição (por exemplo,

OCI Console) e clique em Salvar Aplicativo. Em seguida, clique em Configurar Aplicativo.

Tarefa 1.3: Configurar o Aplicativo SSO

A configuração do SSO é necessária no aplicativo personalizado recém-criado.

-

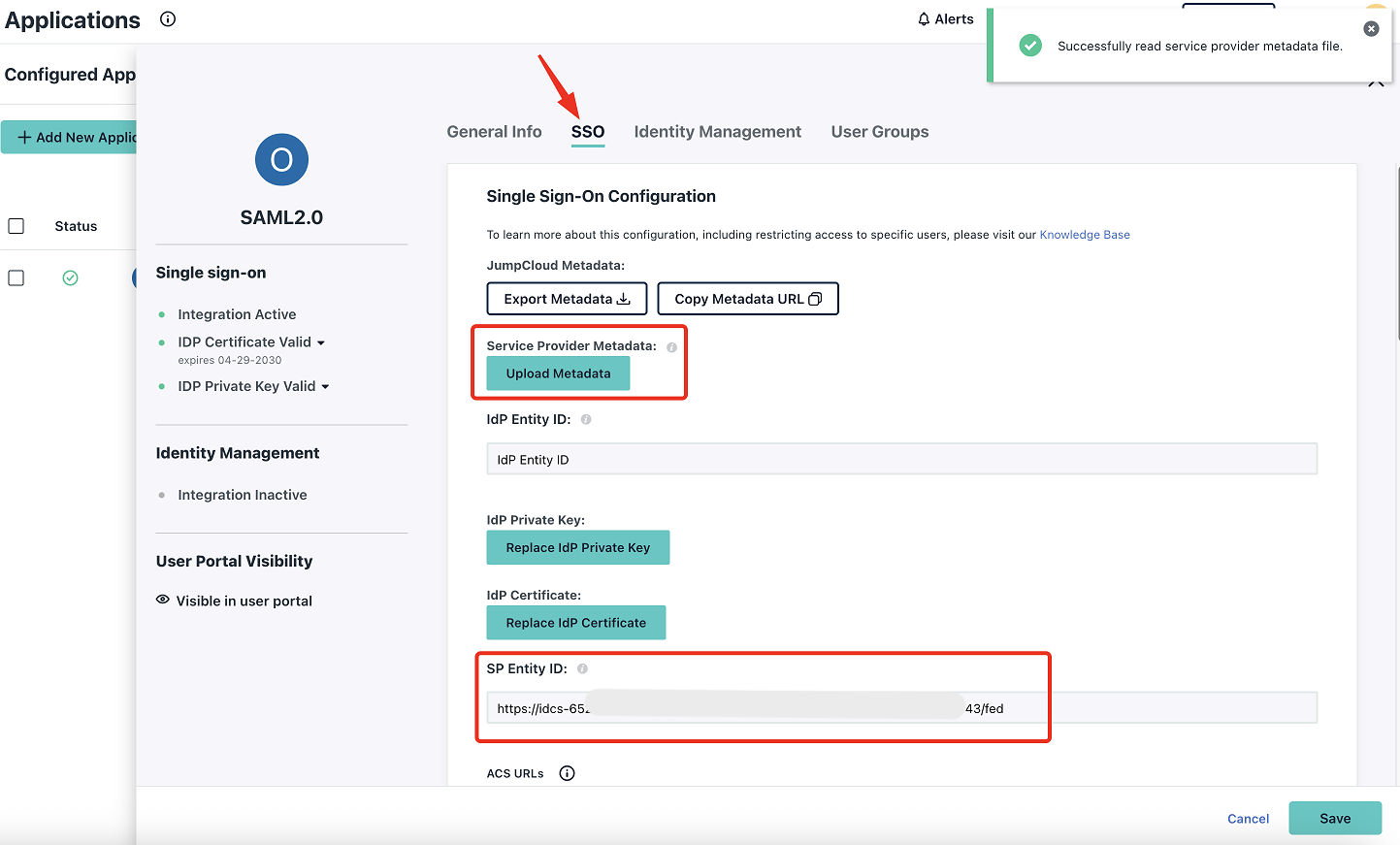

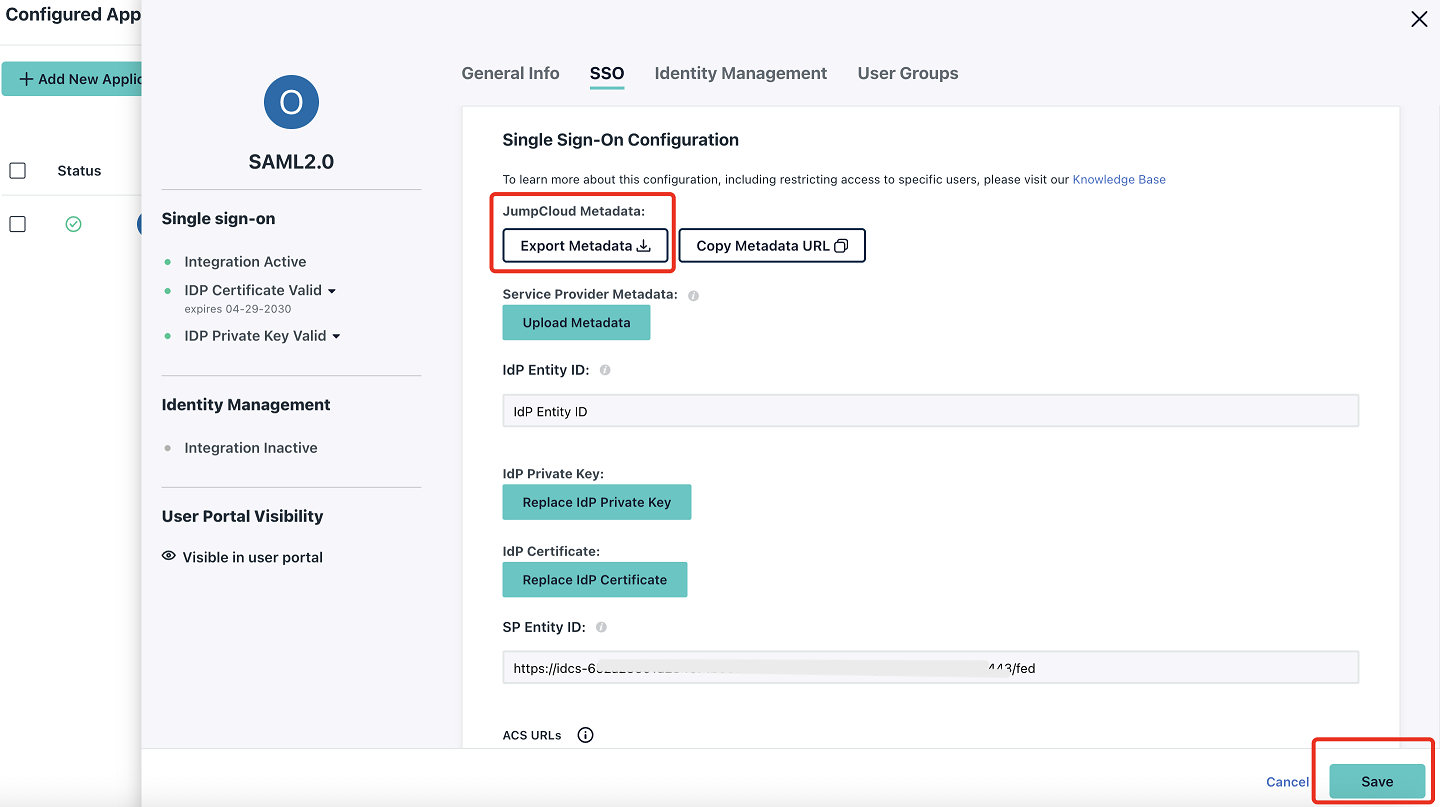

Na guia SSO, em Metadados do Provedor de Serviços, clique em Fazer Upload de Metadados e selecione o arquivo de metadados do SP salvo na Tarefa 1.1.8.

-

Se o ID da Entidade do Ponto de Serviço e os URLs ACS forem preenchidos automaticamente, o arquivo XML será analisado corretamente.

Em JumpCloud Metadados, clique em Exportar Metadados e salve esse arquivo XML localmente no computador. Esses são os metadados IdP. Quando terminar, clique em Salvar.

Tarefa 1.4: Ativar JumpCloud como IdP para o OCI IAM

Uma nova IdP é criada que representa JumpCloud. Quando concluído, a política IdP é configurada para ativar a autenticação SSO.

-

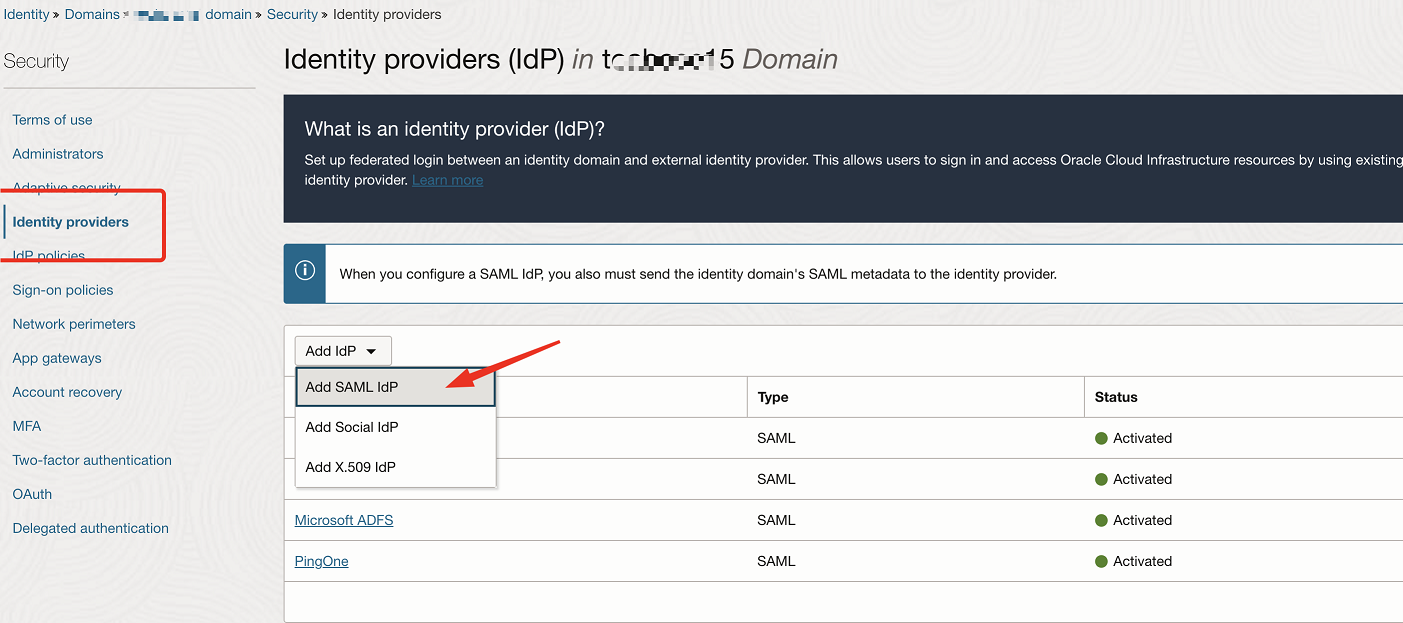

Na Console do OCI, navegue até o domínio, selecione Segurança e clique em Provedores de identidade.

-

Selecione Adicionar IdP e clique em Adicionar SAML IdP.

-

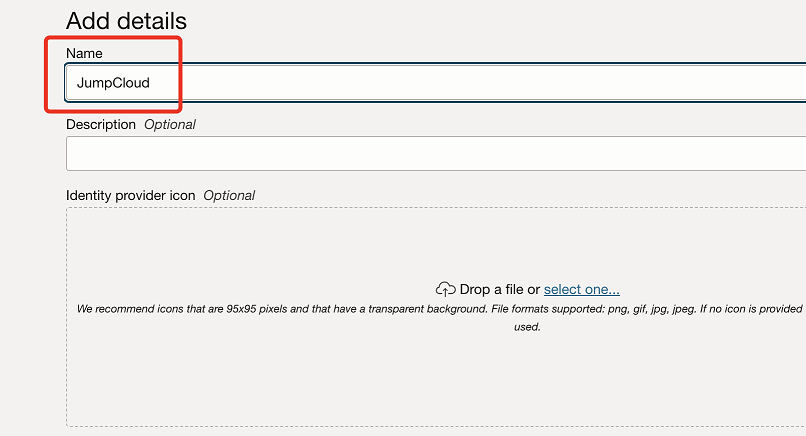

Digite um Nome (por exemplo,

JumpCloud) para o SAML IdP e clique em Próximo.

-

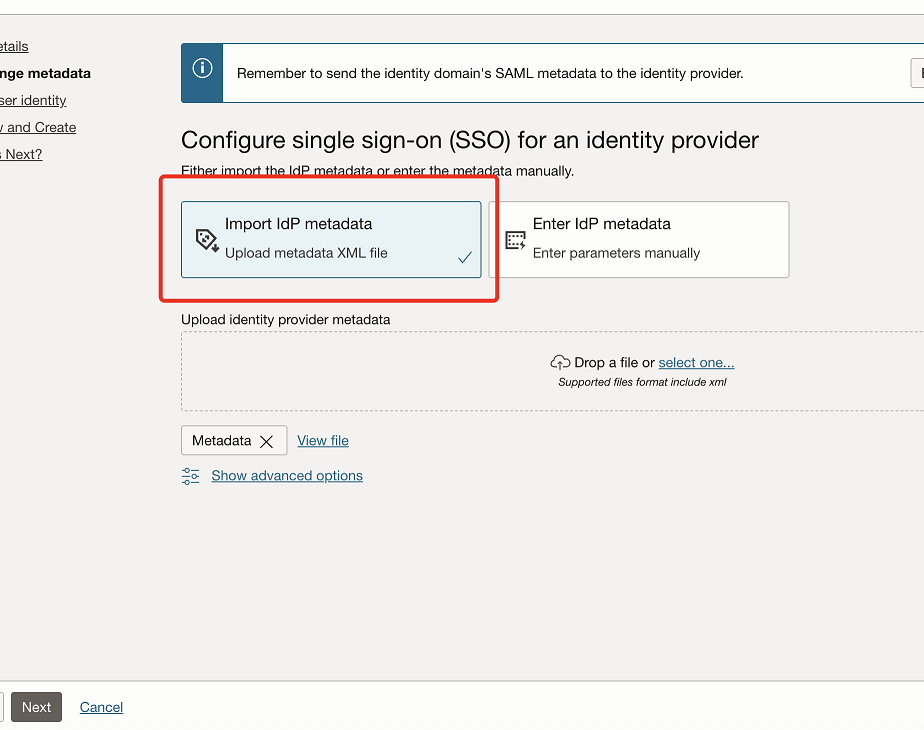

Certifique-se de selecionar Importar metadados IdP. Em Fazer upload de metadados do provedor de identidades, faça upload dos metadados IdP da Tarefa 1.3.2 e clique em Próximo.

-

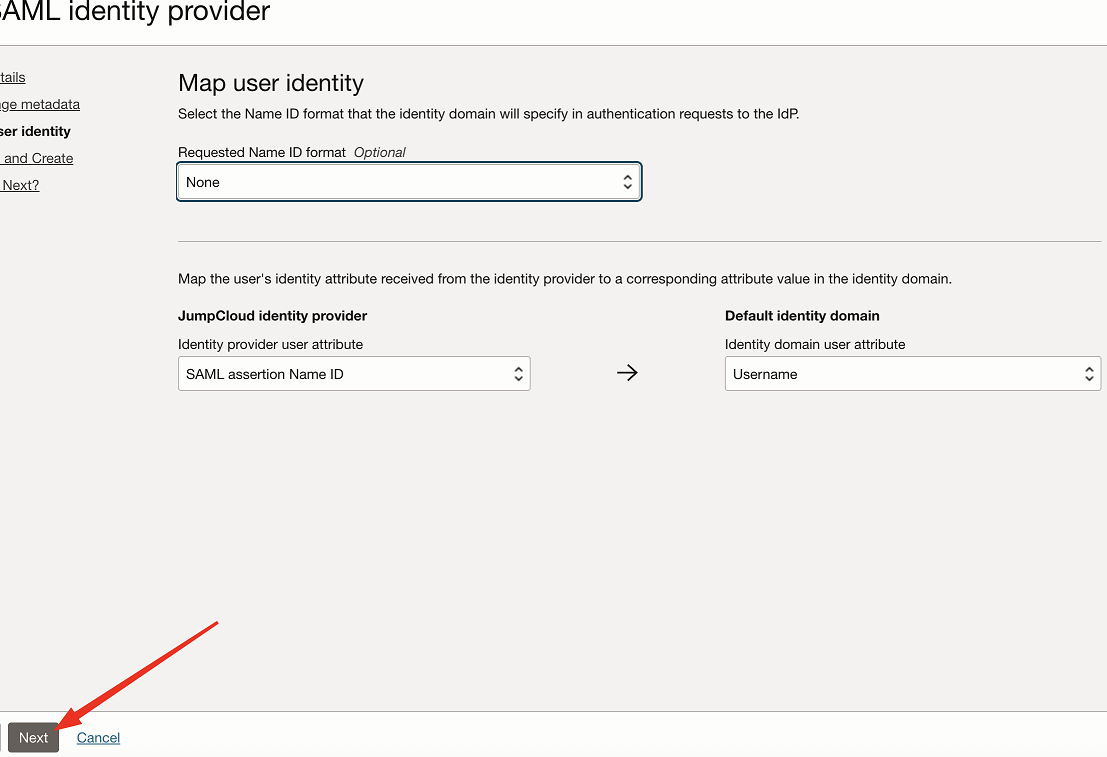

Em Mapear identidade do usuário, especifique as informações a seguir e clique em Próximo.

- Formato NameID Solicitado: Selecione Nenhum.

- Atributo de usuário do provedor de identidades: Selecione ID do Nome da asserção SAML.

- Atributo do usuário do domínio de identidades: Selecione Nome do Usuário.

-

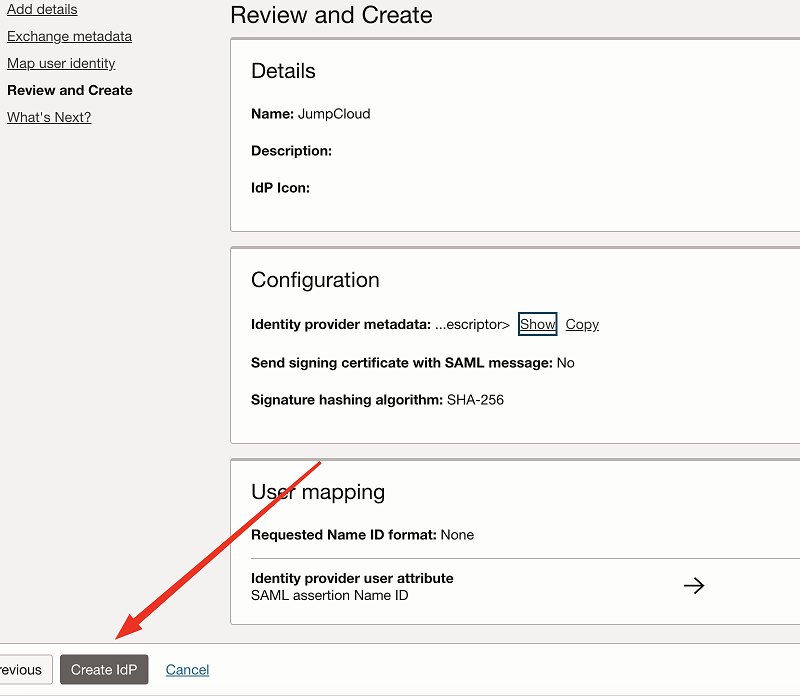

Em Revisar e Criar, verifique a configuração e clique em Criar IdP.

-

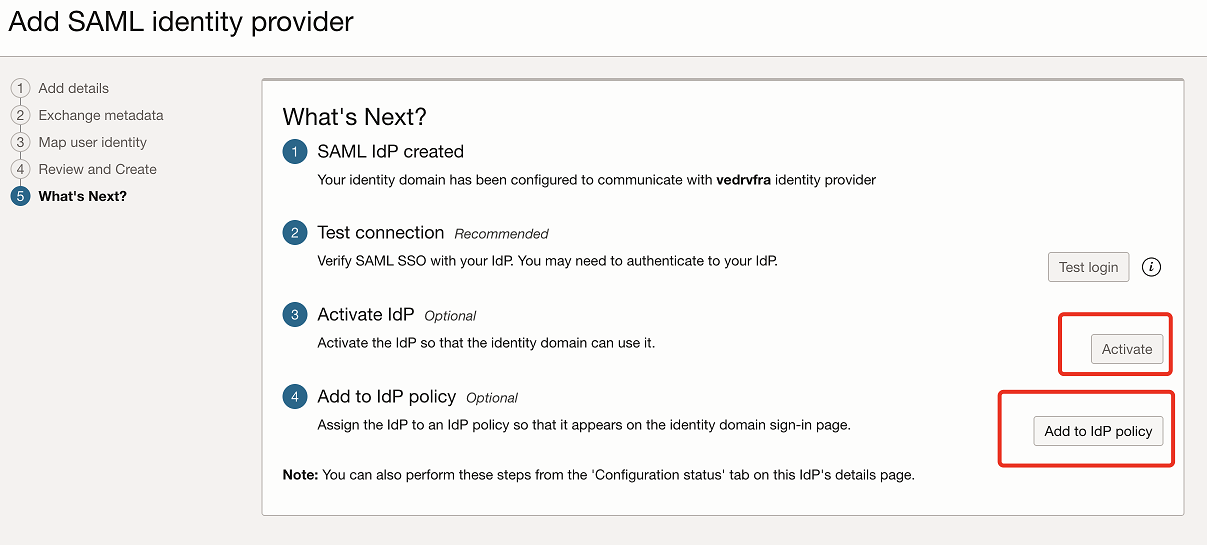

Clique em Ativar e, em seguida, em Adicionar à política IdP.

Observação: Fora da caixa, somente uma política padrão IdP está presente em um domínio que não tem aplicativos associados a ele. Isso significa essencialmente que todos os aplicativos estão dentro do escopo desta política, incluindo a Console do OCI. Se o domínio tiver políticas IdP personalizadas que direcionam aplicativos específicos separadamente, certifique-se de adicionar as regras conforme necessário para direcionar a Console do OCI. Tenha cuidado, pois qualquer configuração incorreta pode resultar em um bloqueio.

-

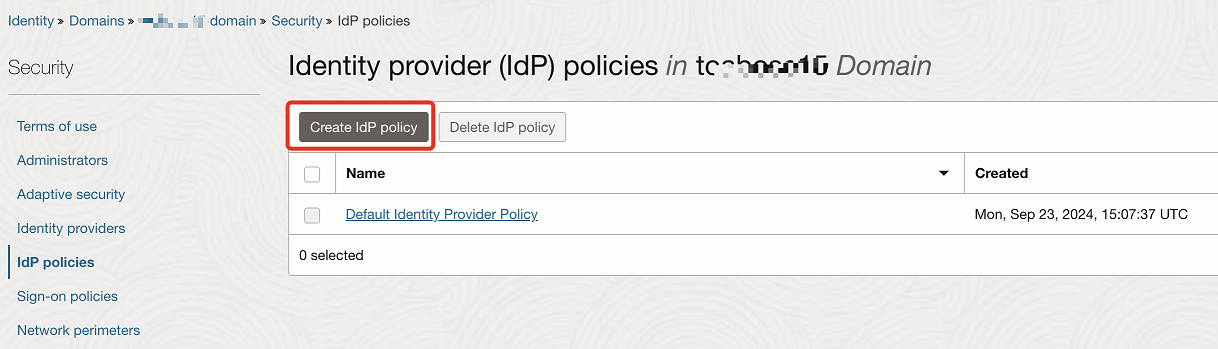

Clique em Criar política IdP.

-

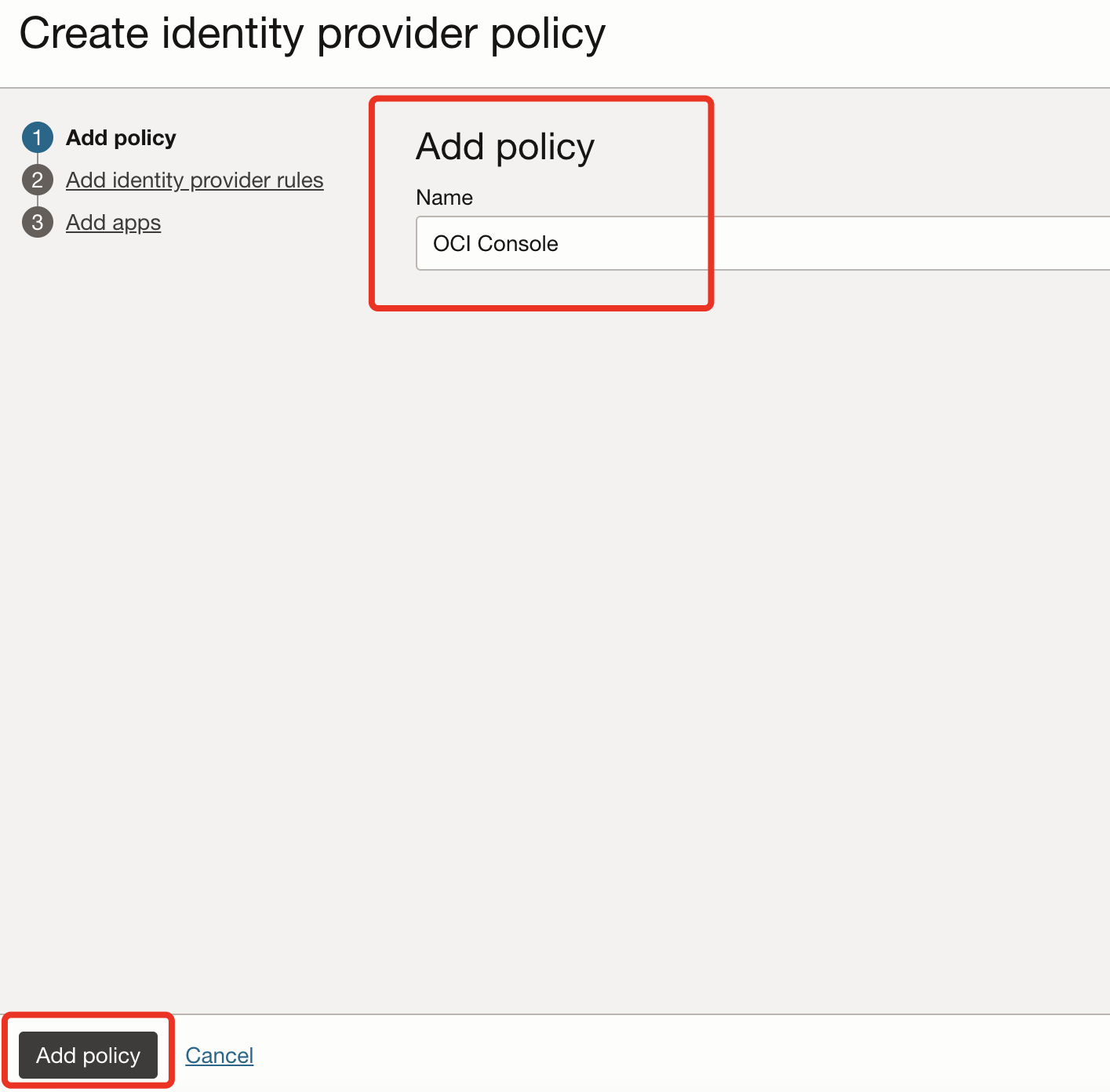

Em Adicionar política, digite um Nome (por exemplo,

OCI Console) e clique em Adicionar Política.

-

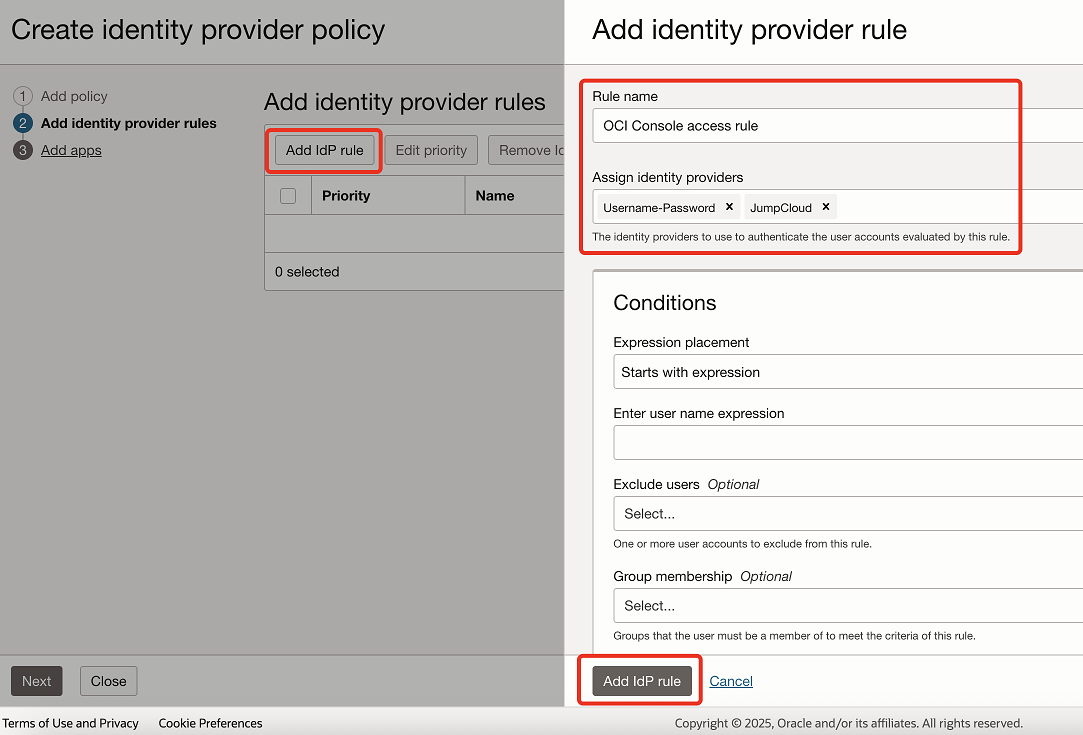

Em Adicionar regras do provedor de identidades, clique em Adicionar regra IdP e informe um Nome de regra. Por exemplo,

OCI Console access rule.Em Designar provedores de identidade, selecione Nome do Usuário - Senha e JumpCloud. quando terminar, clique em Adicionar regra IdP e, em seguida, em Próximo.

Observação: A opção Username-Password é adicionada para preservar a autenticação local. Isso evita um bloqueio caso haja problemas nas configurações da federação.

-

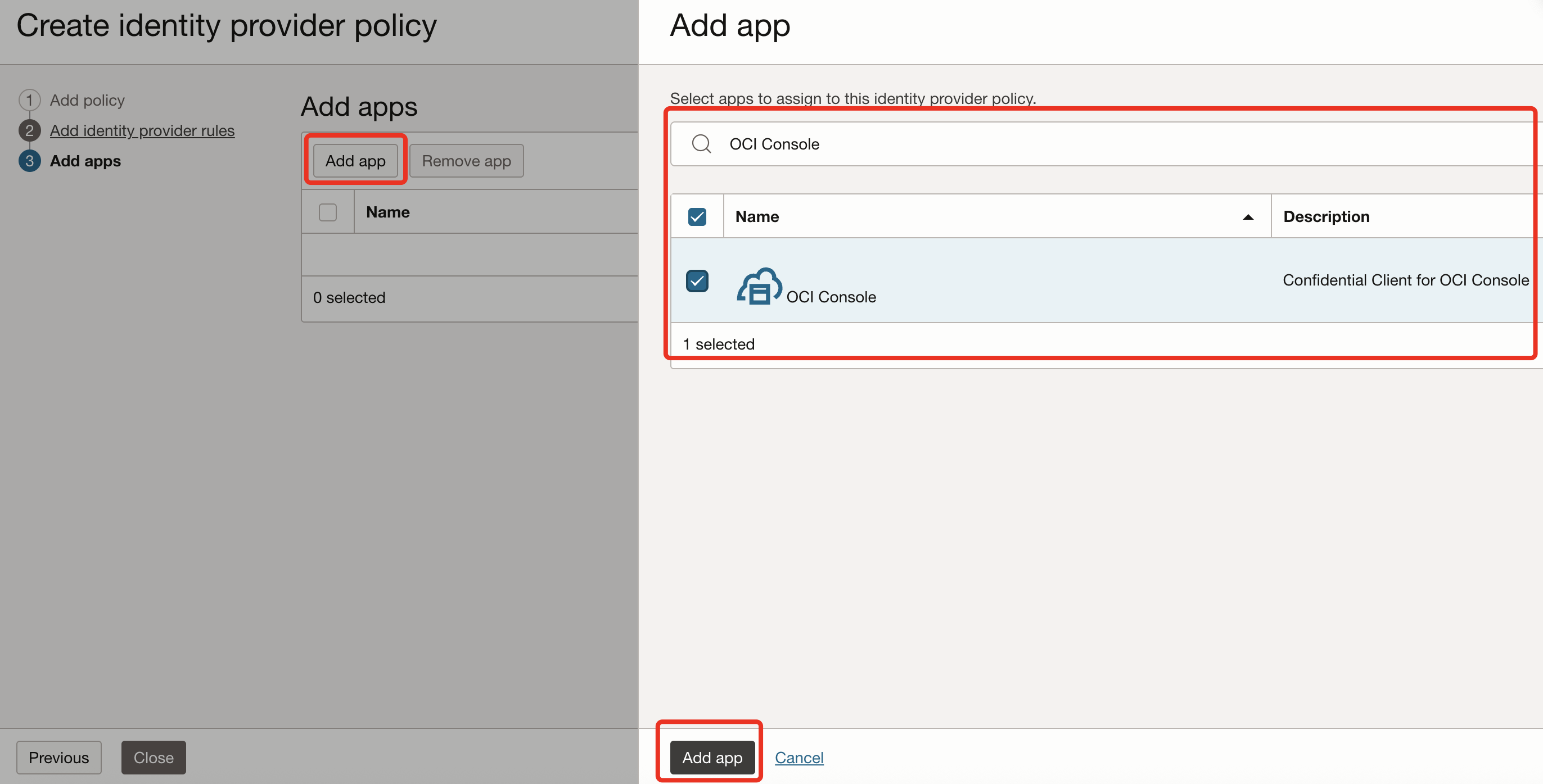

Clique em Adicionar aplicativo, pesquise e selecione Console do OCI na lista. Clique em Adicionar aplicativo e em Fechar.

Seção 2: Configurar Provisionamento do Usuário com base no SCIM 2.0

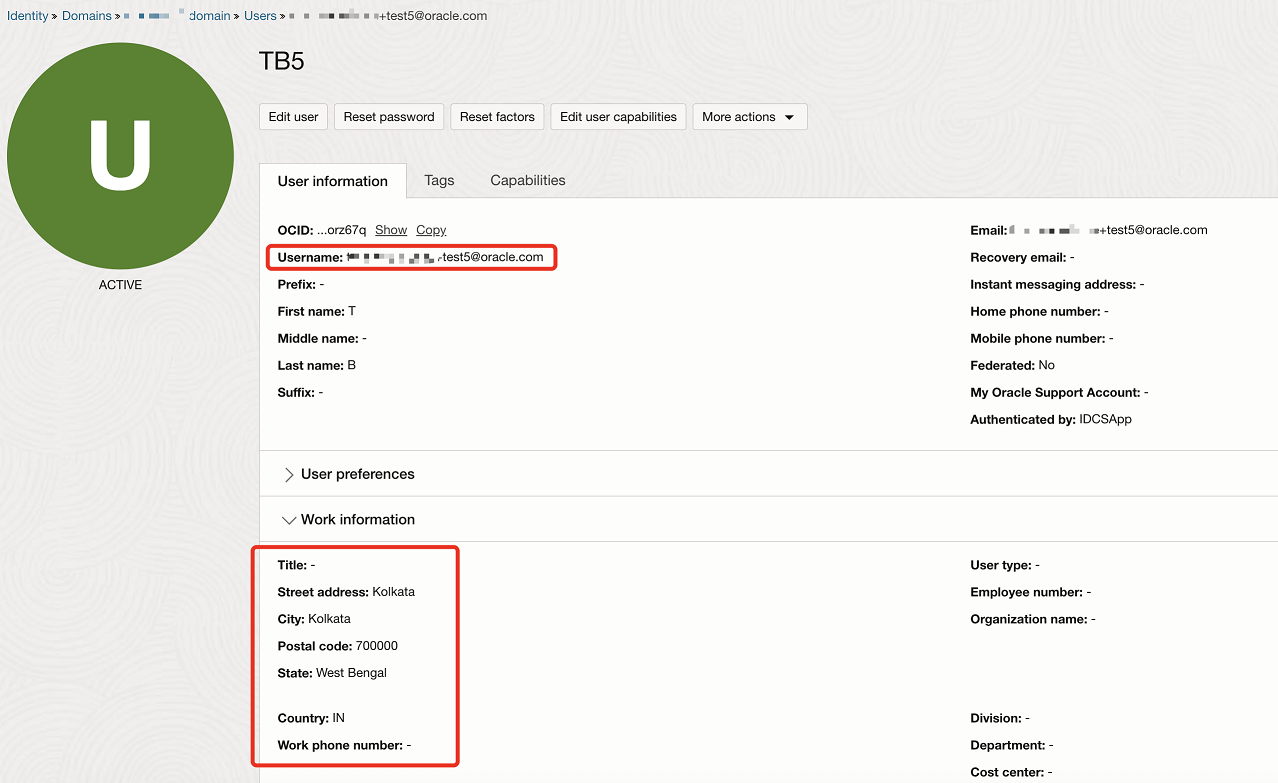

O gerenciamento do ciclo de vida do usuário é configurado entre JumpCloud e o OCI IAM, em que JumpCloud atua como o armazenamento de identidades. Certifique-se de que todos os usuários destinados ao provisionamento downstream tenham valores apropriados preenchidos para os seguintes atributos:

- Nome

- Sobrenome

- E-mail da Empresa

- Nome para Exibição

- País Comercial

- Cidade de Trabalho (localidade)

- Estado de Trabalho (região)

- Endereço do Local de Trabalho

- Código Postal

Observação: O mapeamento de E-mail da Empresa para o nome de usuário garante a consistência no Assunto/NameID do SAML e é necessário para que o SSO funcione. Por exemplo:

><saml2:Subject><saml2:NameID Format="urn:oasis:names:tc:SAML:1.0:nameid-format:unspecified">XXX+test4@oracle.com</saml2:NameID> >

Tarefa 2.1: Criar um Aplicativo Confidencial no OCI IAM e Gerar Token Secreto

Um cliente OAuth 2.0 é registrado no OCI IAM. Fluxos apropriados são ativados e privilégios são concedidos. As credenciais deste cliente são coletadas.

-

Vá para a Console do OCI, navegue até Domínios e selecione o domínio que foi usado na Seção 1.

-

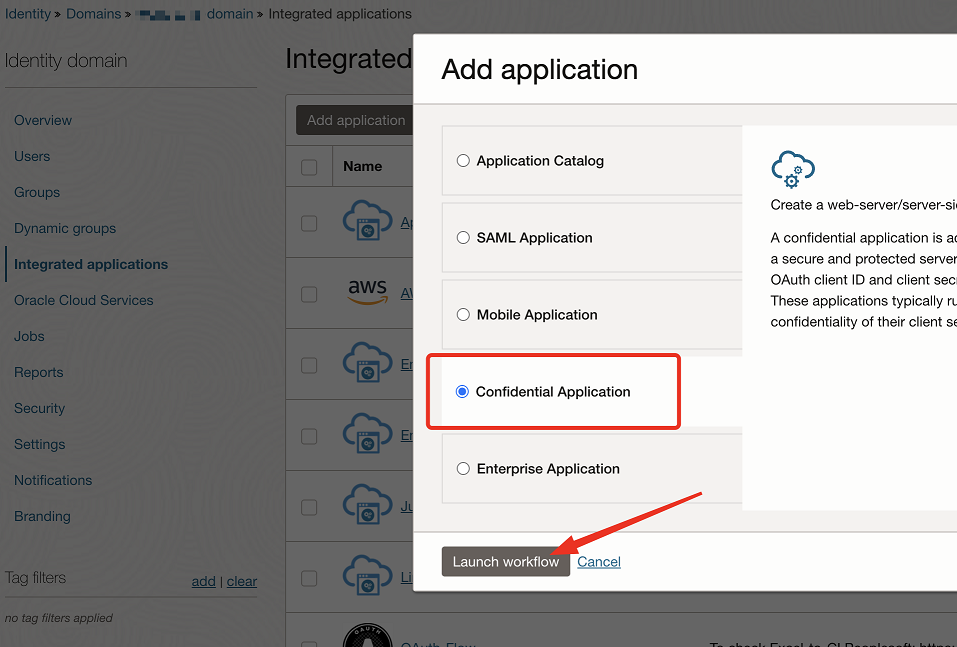

Vá para Aplicativos integrados, selecione Adicionar aplicativo, Aplicativo Confidencial e clique em Iniciar workflow.

-

Informe um Nome (por exemplo,

SCIMclient) para o aplicativo confidencial e clique em Próximo. -

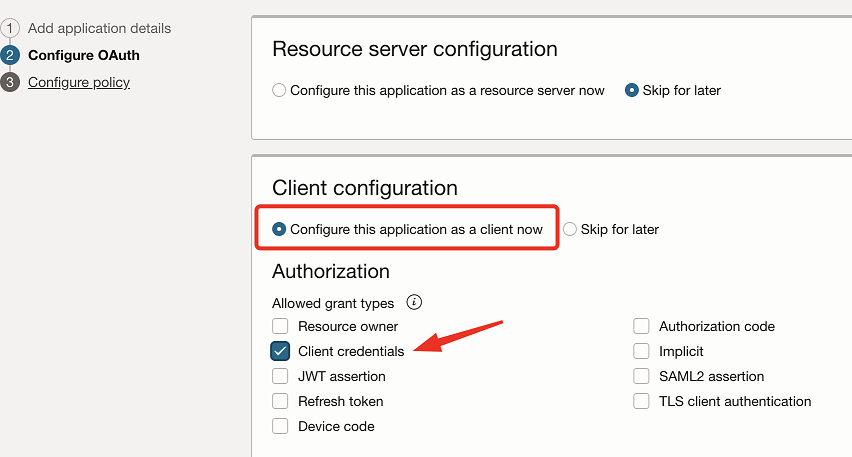

Na seção Configuração do cliente, selecione Configurar este aplicativo como cliente agora e, em Autorização, selecione Credenciais do Cliente.

-

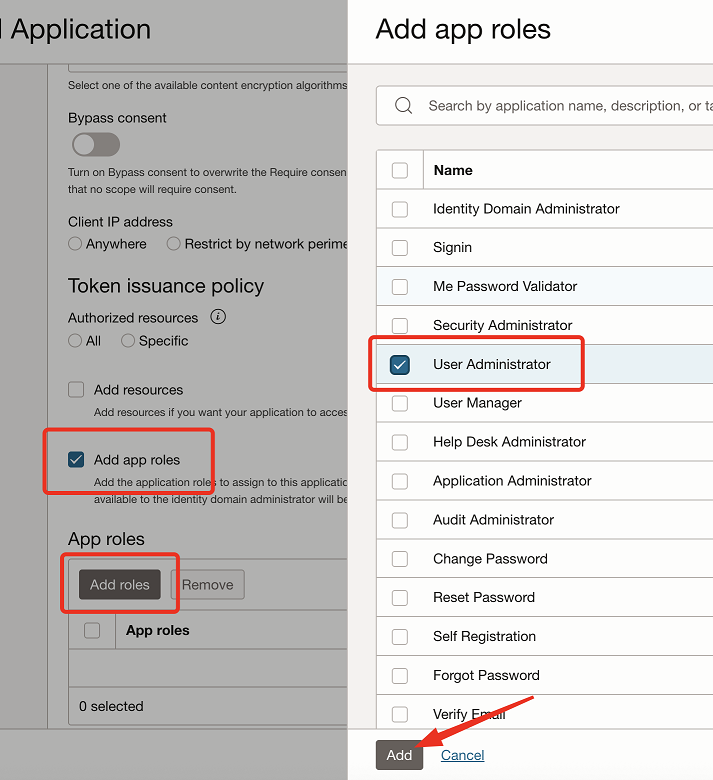

Selecione Adicionar atribuições de aplicativo e clique em Adicionar atribuições. Na página Adicionar funções de aplicativo, selecione Administrador do Usuário e clique em Adicionar.

-

Clique em Próximo e depois em Concluir.

-

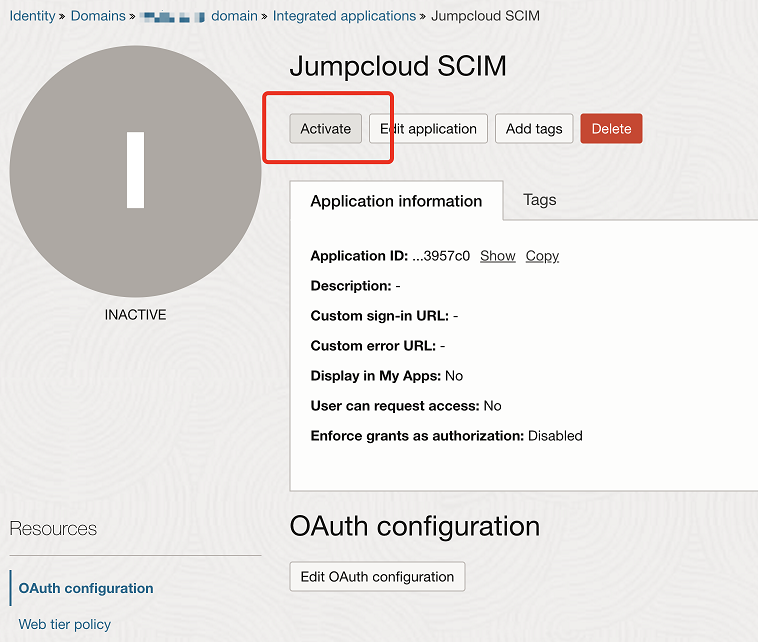

Clique em Ativar para ativar a nova aplicação.

-

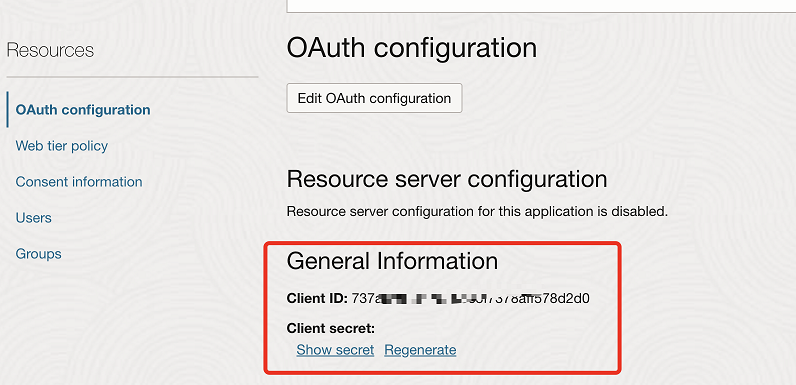

Na seção Informações Gerais, anote o ID do Cliente e o Segredo do cliente e selecione Mostrar segredo para revelar o texto sem formatação.

-

O token secreto é a codificação base64 de clientID e clientsecret.

-

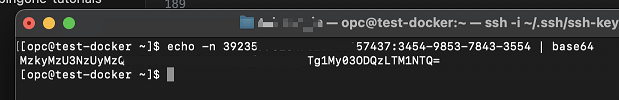

Para Windows, abra PowerShell e execute o comando a seguir para gerar a codificação base64.

[Convert]::ToBase64String([Text.Encoding]::UTF8.GetBytes("<clientID>:<clientsecret>”)) -

Para MacOS, use Terminal para executar o comando a seguir.

echo -n <clientID>:<clientsecret> | base64O token secreto é retornado. Por exemplo:

echo -n 392357752xxxx7523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzxxxxxxxxxxxxxxxMzMtNTQzNC05ODc4LTUzNQ==

-

-

Anote o token secreto.

Tarefa 2.2: Localizar o GUID do OCI IAM

Os detalhes do ponto final SCIM são exigidos pelo cliente para fazer chamadas de API.

-

Vá para a Console do OCI, navegue até Domínios e selecione o domínio que foi usado na Seção 1.

-

Selecione Copiar ao lado do URL do Domínio em Informações do domínio e anote isso. Ela deverá ter a seguinte aparência:

https://<IdentityDomainID>.identity.oraclecloud.com:443 -

Adicione

/admin/v1ao final do URL. O URL final deve ter esta aparência:https://<IdentityDomainID>.identity.oraclecloud.com:443/admin/v1 -

Anote a URL.

Tarefa 2.3: Configurar o Identity Management no Aplicativo JumpCloud

Vá para JumpCloud, o ponto final SCIM e as credenciais OAuth 2.0 são preenchidos.

-

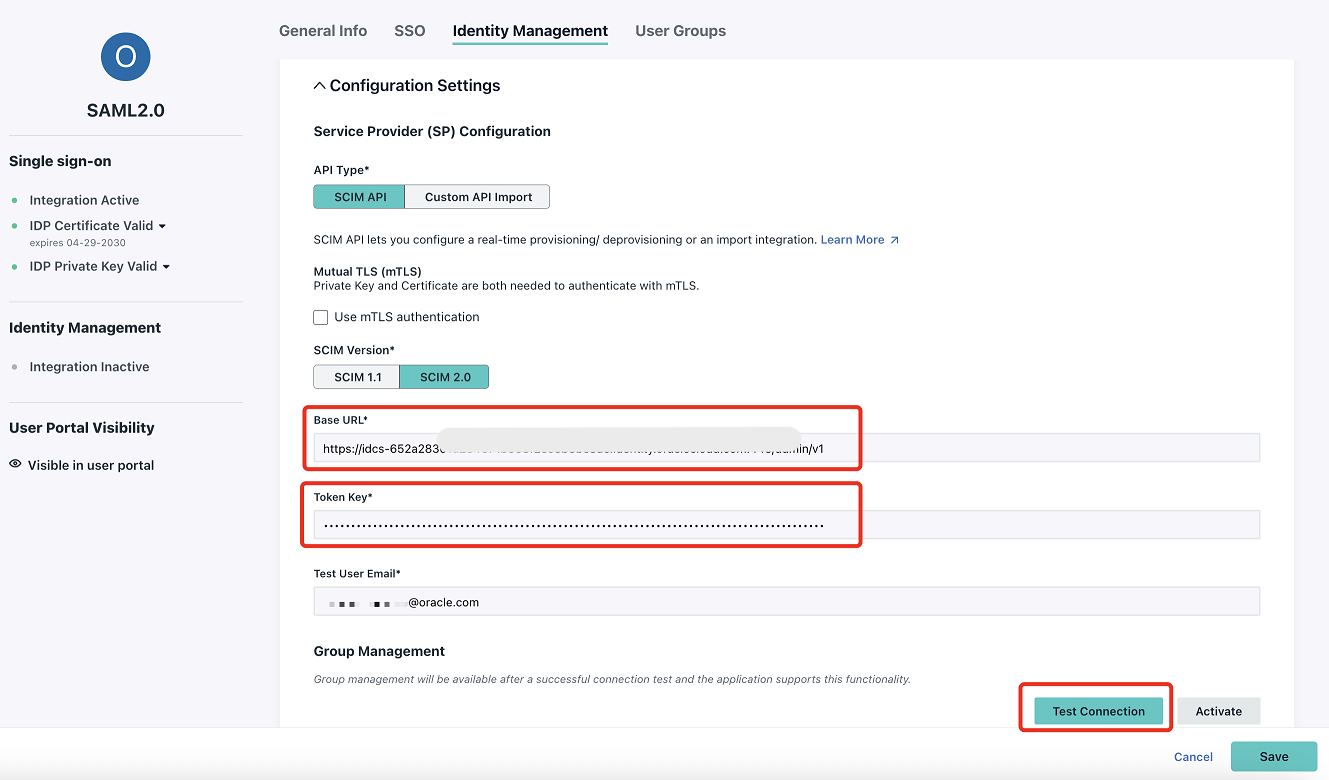

Abra o aplicativo SSO criado na Tarefa 1.1.2 e vá para Gerenciamento de Identidades.

-

Especifique as informações a seguir e clique em Testar Conexão.

- Tipo de API: Selecione API SCIM.

- Versão do SCIM: Selecione SCIM 2.0.

- URL Base: Informe o URL base da Tarefa 2.2.4.

- Chave de Token: Informe o token secreto gerado da Tarefa 2.1.10.

- Testar E-mail do Usuário: Informe um e-mail para um usuário no diretório JumpCloud.

Observação: se a conexão for bem-sucedida, a personalização do atributo de usuário SCIM ficará disponível. Os grupos são sincronizados com o OCI por padrão, mas isso pode ser alterado ativando DESATIVADO o Gerenciamento de Grupos.

-

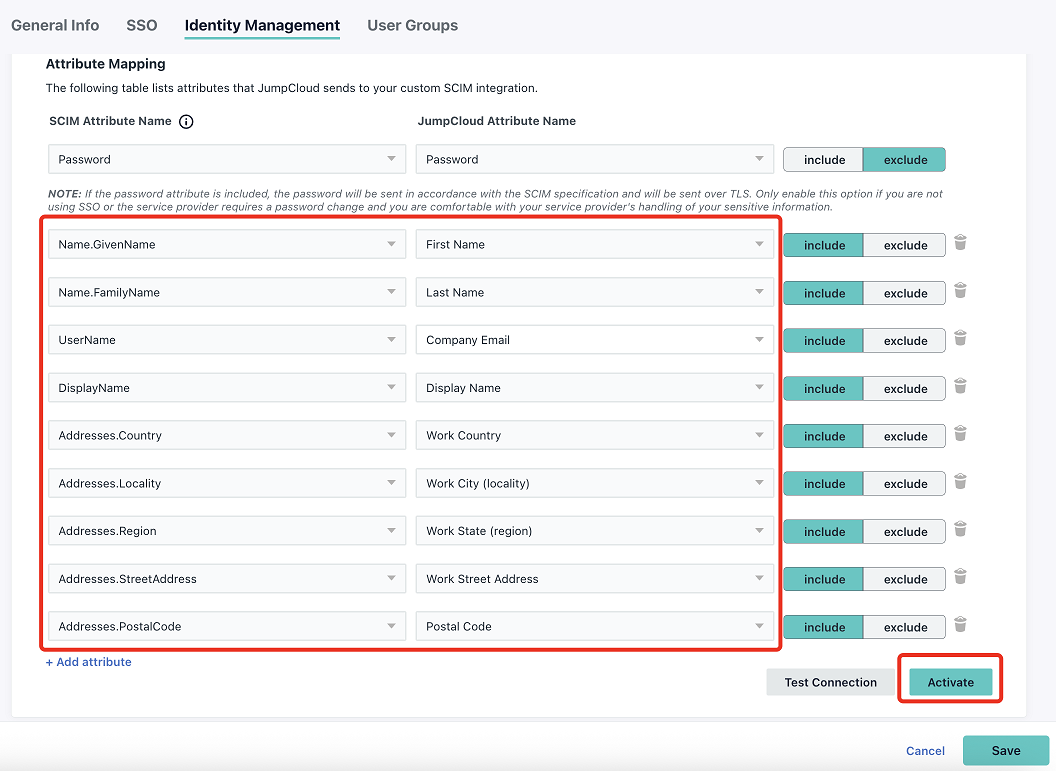

Em Nome do Atributo SCIM, clique em + Adicionar atributo para criar os mapeamentos de atributo com base na imagem a seguir. Quando terminar, clique em Ativar.

-

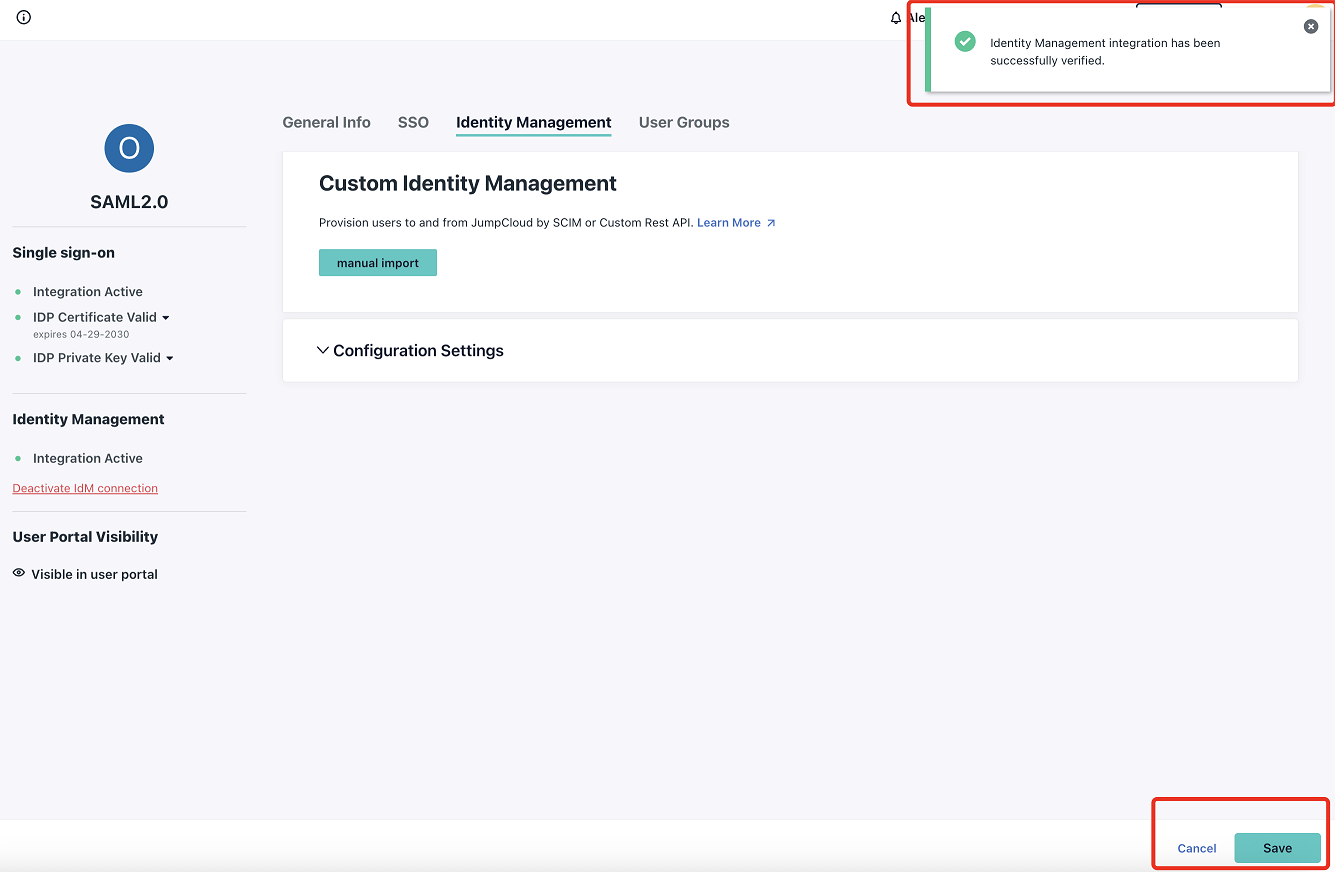

Deve haver uma notificação sobre a conexão que está sendo verificada. Clique em Salvar.

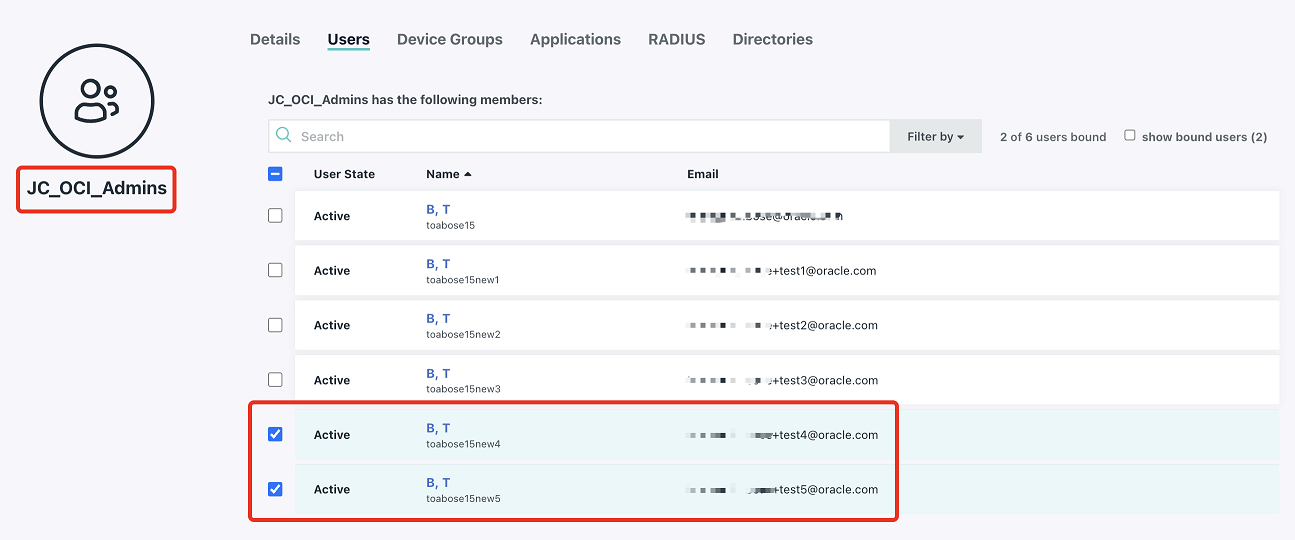

Tarefa 2.4: Designar grupos ao aplicativo JumpCloud

Observação: Como pré-requisito, crie os grupos para administradores do OCI em JumpCloud antes de continuar.

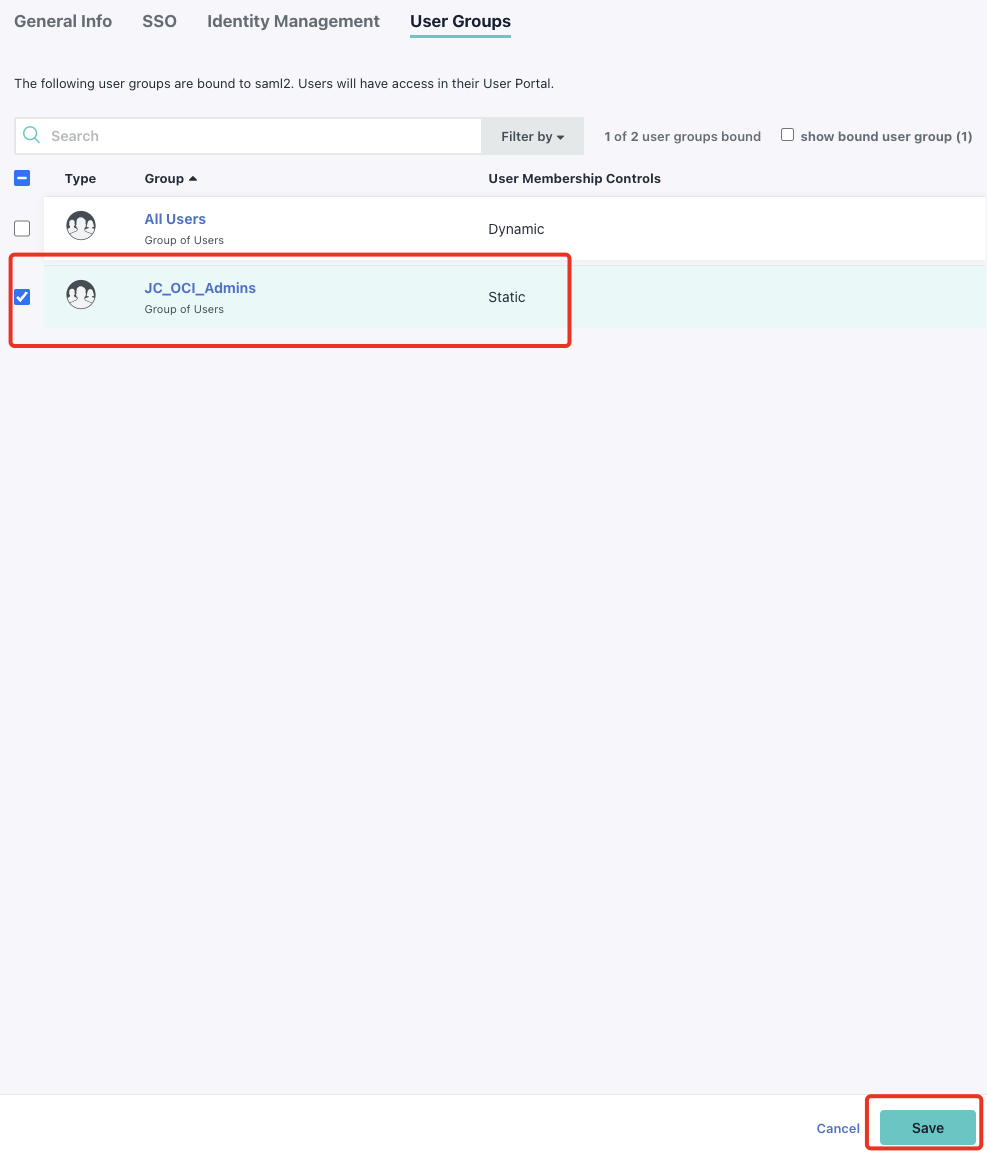

Agora, os grupos que exigem acesso aos recursos da Oracle estão alinhados para provisionamento.

-

Abra o aplicativo SSO e vá para a guia Grupos de Usuários.

-

Selecione os grupos que precisam ser provisionados no OCI e clique em Salvar.

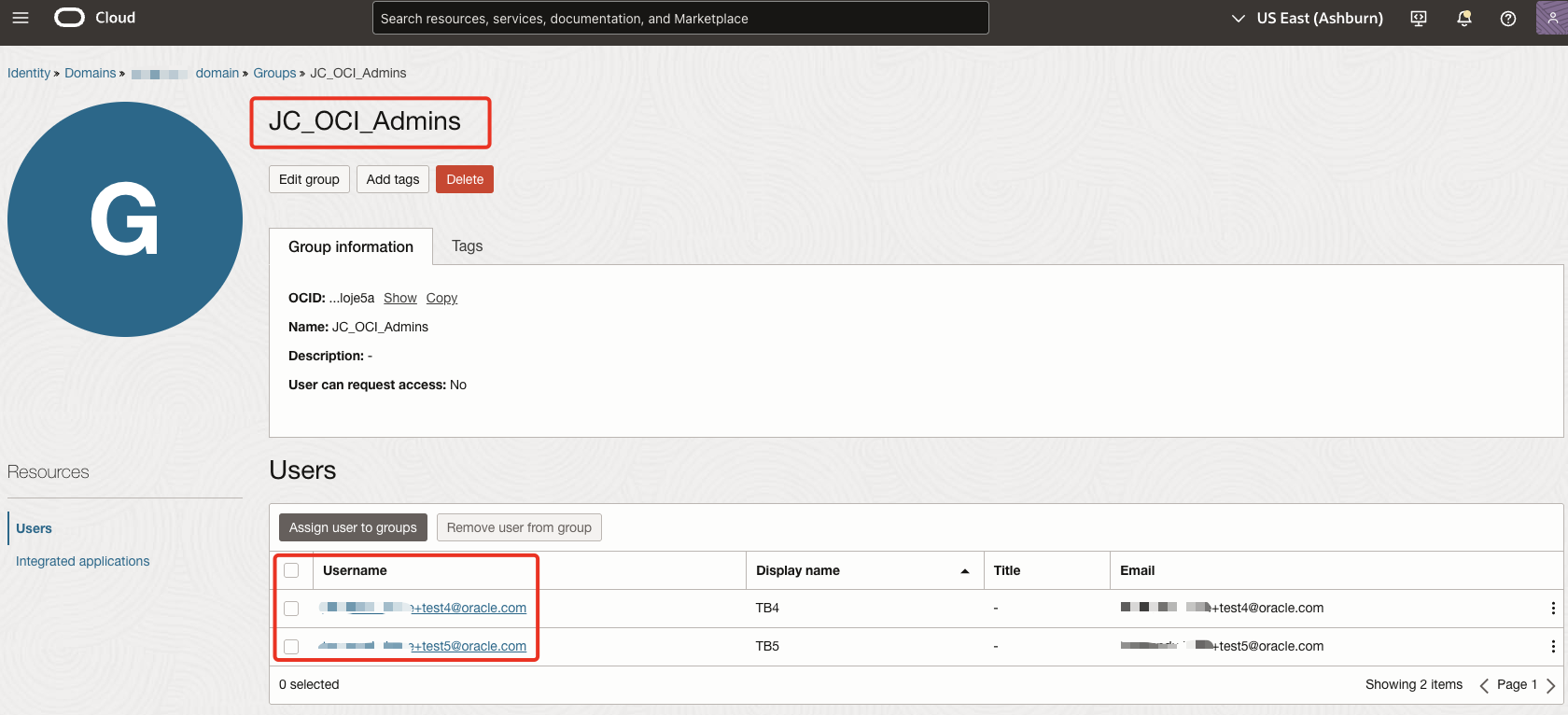

Seção 3: Testar e Validar

Observação: para que o SSO funcione, a conta de usuário do SSO deve estar presente no OCI IAM e no JumpCloud.

Por fim, as identidades sincronizadas são validadas e a autenticação federada é testada.

-

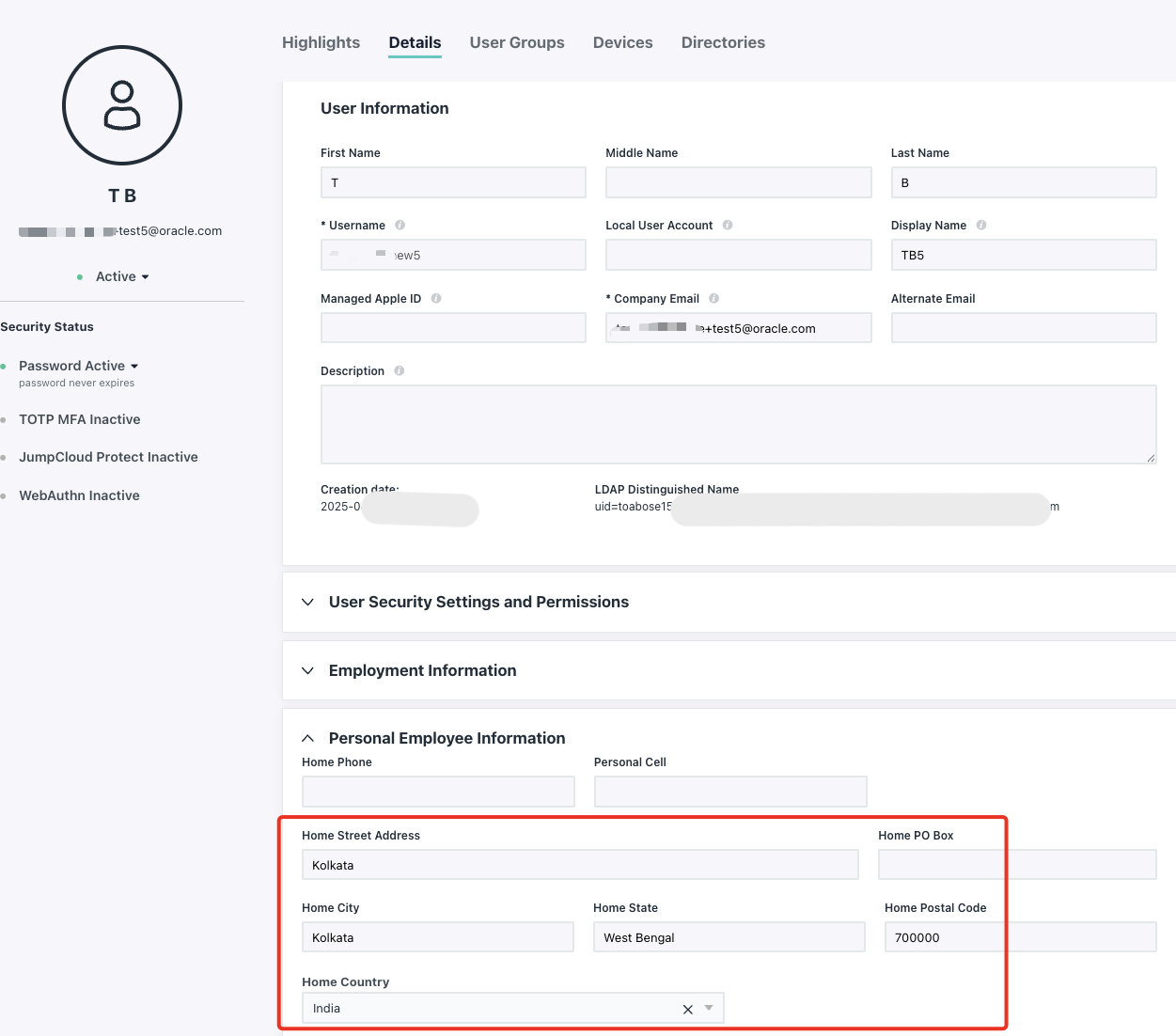

Abra um dos usuários no JumpCloud e na Console do OCI para validar se os detalhes correspondem.

-

Repita o mesmo processo para validar se os grupos estão sincronizados.

Observação: Agora que as identidades estão sincronizadas, validaremos o login SSO.

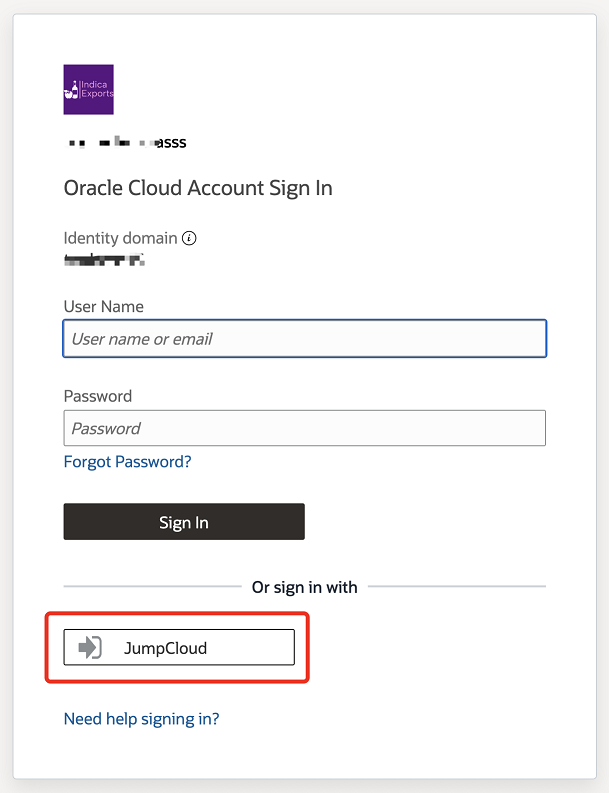

-

Em uma nova janela do browser, abra a Console do OCI. Informe o Nome da Conta do Nuvem, também chamado de nome do tenancy, e clique em Próximo.

-

Selecione o domínio de identidades no qual a federação JumpCloud foi configurada.

-

Na página Acesso à Conta do Oracle Cloud, selecione JumpCloud. Deve haver um redirecionamento para a página de log-in JumpCloud.

-

Informe as credenciais JumpCloud do usuário federado. Após a autenticação bem-sucedida, deverá haver um redirecionamento de volta para a Console do OCI.

Conclusão

Essa integração elimina a necessidade de os administradores gerenciarem credenciais separadas da OCI, aprimorando a segurança e simplificando o gerenciamento de acesso. Isso também ajuda no gerenciamento de identidades, reduzindo a sobrecarga administrativa e eliminando a redundância.

Confirmações

- Autor - Tonmendu Bose (Engenheiro Sênior de Nuvem)

Mais Recursos de Aprendizado

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal do Oracle Learning YouTube. Além disso, acesse education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Set up Single Sign-On and User Provisioning between OCI IAM and JumpCloud

G33641-02