Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever em uma conta gratuita, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Configurar o Sign-On Único entre o Oracle Cloud Infrastructure Identity and Access Management e o PingOne

Introdução

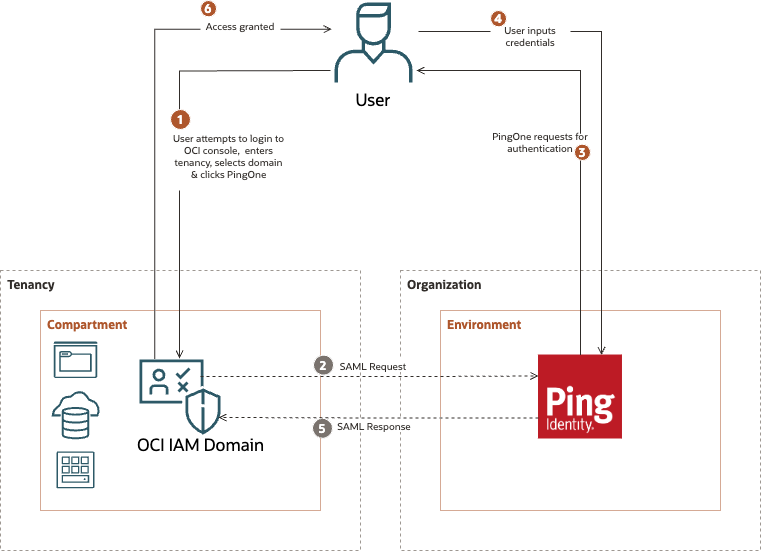

Configurando o Sign-On Único (SSO) entre PingOne e o Oracle Cloud Infrastructure Identity and Access Management (OCI IAM), os administradores do OCI podem fazer log-in perfeitamente na Console do OCI usando suas credenciais PingOne.

O PingOne atua como o Provedor de Identidades (IdP), autenticando usuários e transmitindo tokens de autenticação segura para o OCI IAM, que funciona como o Provedor de Serviços (SP). Essa integração elimina a necessidade de os administradores gerenciarem credenciais separadas do OCI, aprimorando a segurança e simplificando o gerenciamento de acesso.

Este tutorial mostra como integrar o OCI IAM, agindo como provedor de serviços (SP), com PingOne, agindo como um IdP. Ao configurar a federação entre PingOne e o OCI IAM, você permite o acesso do usuário a serviços e aplicativos no OCI por meio do SSO.

Observação: Este tutorial é específico do OCI IAM com domínios de identidades.

Objetivos

- Configure o SSO entre o OCI IAM e o PingOne.

Pré-requisitos

-

Acesso a um tenant do OCI. Para obter mais informações, consulte Oracle Cloud Infrastructure Free Tier.

-

Atribuição de administrador de domínio de identidades para o domínio de identidades do OCI IAM. Para obter mais informações, consulte Noções Básicas sobre Atribuições de Administrador..

-

Um ambiente PingOne com o serviço PingOne SSO ativado. Você também precisará de uma das seguintes atribuições:

- Administrador da Organização.

- Administração de Ambientes.

- Desenvolvedor de Aplicativos Cliente.

Tarefa 1: Obter os Metadados do Provedor de Serviços do OCI IAM

Você precisa dos metadados do SP do seu domínio de identidades do OCI IAM para importar para o aplicativo SAML (Security Assertion Markup Language) PingOne criado. O OCI IAM fornece um URL direto para download dos metadados do domínio de identidades que você está usando.

Para fazer download dos metadados, siga estas etapas.

-

Abra uma guia do browser e informe o URL:

https://cloud.oracle.com. -

Informe o Nome da Conta do Cloud, também conhecido como nome da tenancy, e selecione Próximo.

-

Selecione o domínio de identidades que deseja acessar. Este é o domínio de identidades usado para configurar o SSO. Por exemplo,

Default. -

Entre com seu nome de usuário e senha.

-

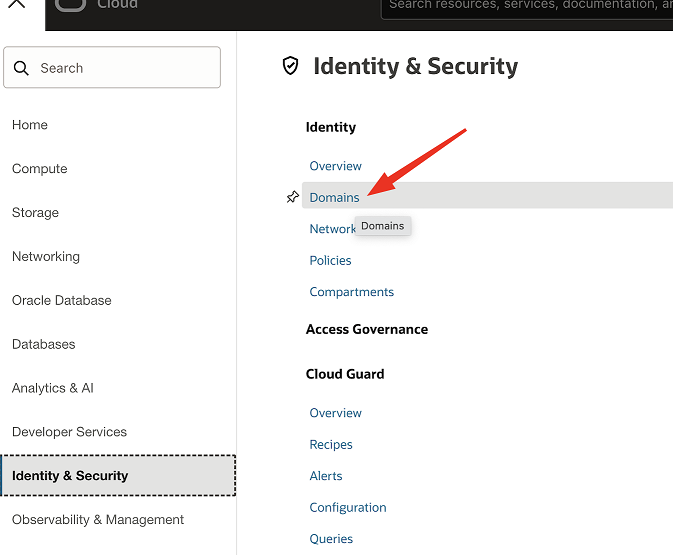

Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Domínios.

-

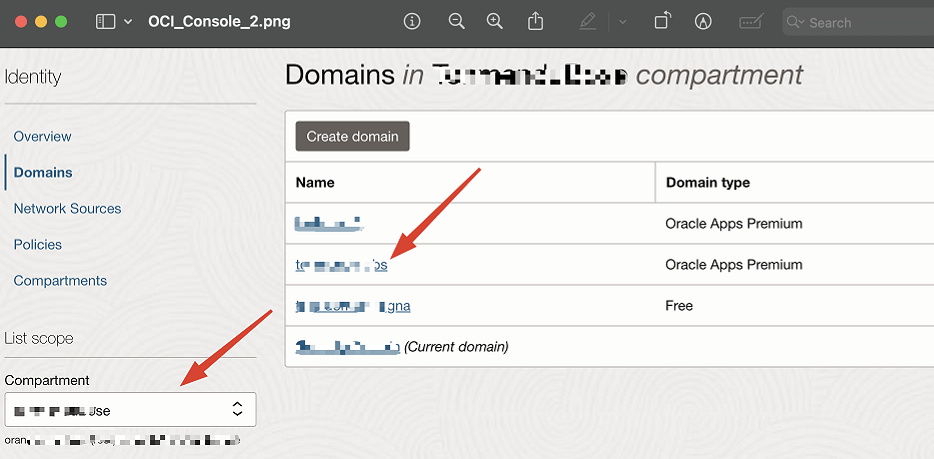

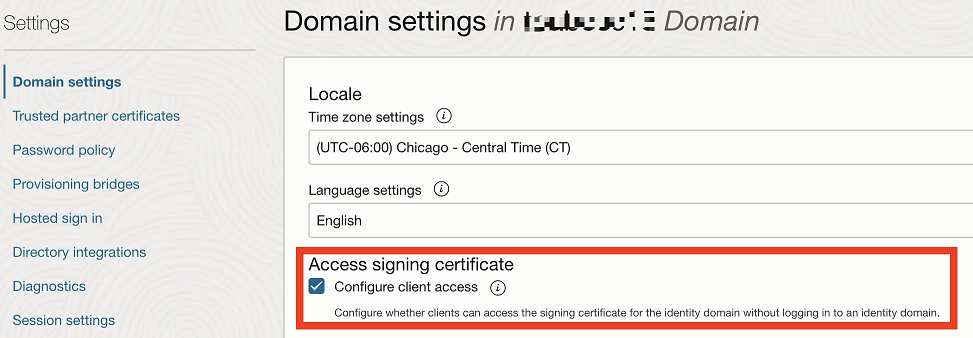

Clique no nome do domínio de identidades no qual deseja trabalhar. Talvez você precise alterar o compartimento para localizar o domínio desejado. Clique em Definições e, em seguida, em Definições de domínio.

-

Em Acessar certificado de assinatura, marque Configurar acesso do cliente. Selecione Salvar alterações. Isso permite que um cliente acesse a certificação de assinatura para o domínio de identidades sem acessar o domínio.

-

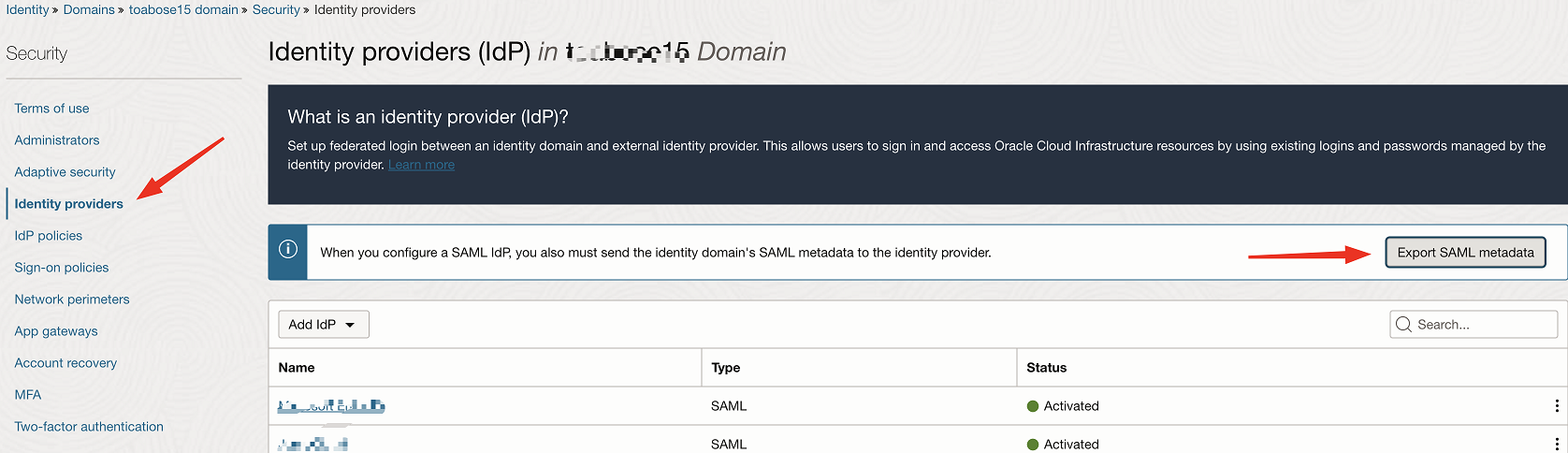

Retorne à visão geral do domínio de identidades selecionando o nome do domínio de identidades na trilha de navegação. Em seguida, clique em Segurança e, em seguida, em Provedores de identidade. Clique em Exportar metadados SAML.

-

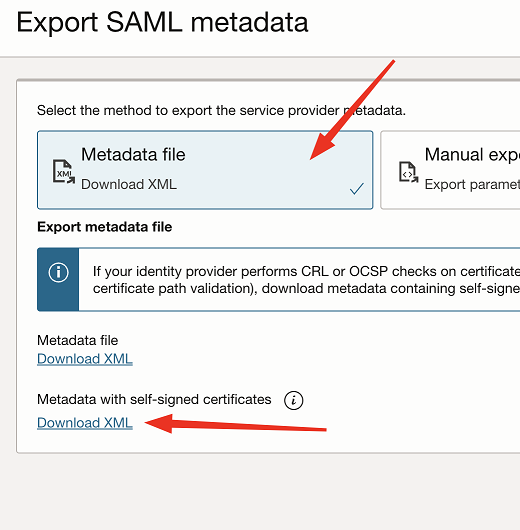

Certifique-se de que Arquivo de metadados esteja selecionado. Em Metadados com certificados autoassinados, clique em Fazer Download de XML. Salve-o localmente na sua máquina, são os metadados SP.

Tarefa 2: Criar um Aplicativo SAML PingOne

Nesta tarefa, trabalharemos na Console de Administração PingOne para criar um aplicativo SAML em PingOne.

-

No browser, acesse PingOne usando o URL:

https://console.pingone.com/index.html?env=<your_environment_ID> -

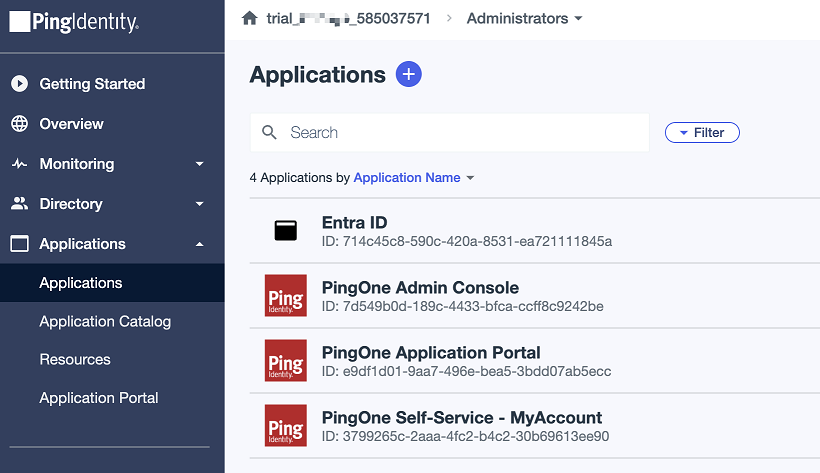

Em Aplicativos, clique em Aplicativos e em + para adicionar um novo aplicativo.

-

Informe o Nome do aplicativo (por exemplo,

OCI Admin Console), selecione Tipo de Aplicativo como Aplicativo SAML e clique em Configurar. -

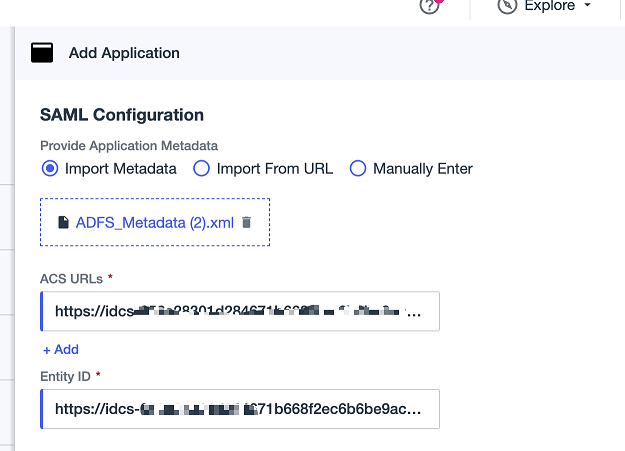

Selecione Importar Metadados e clique em Selecionar um arquivo. Selecione o arquivo de metadados SP salvo na Tarefa 1.9. Se você vir URLs do ACS e ID da Entidade preenchidos automaticamente, o XML foi analisado corretamente. Clique em Salvar.

Tarefa 3: Configurar o Aplicativo SAML

Configure o SSO para o aplicativo SAML PingOne e faça download dos metadados IdP.

Nesta tarefa, usaremos o arquivo de metadados SP que você salvou anteriormente e também configuraremos os mapeamentos de atributo.

-

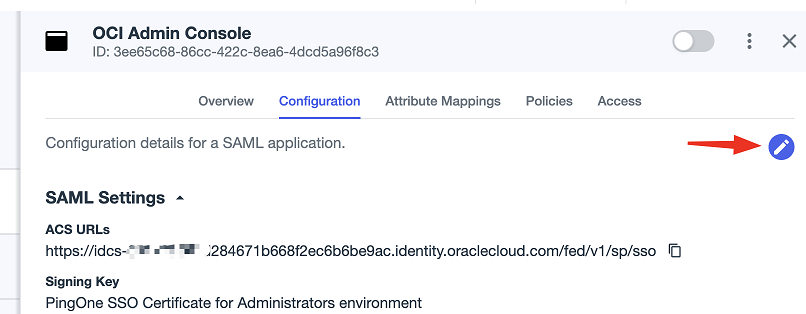

Clique no aplicativo, Configuração e, em seguida, clique no símbolo de edição no canto superior direito.

-

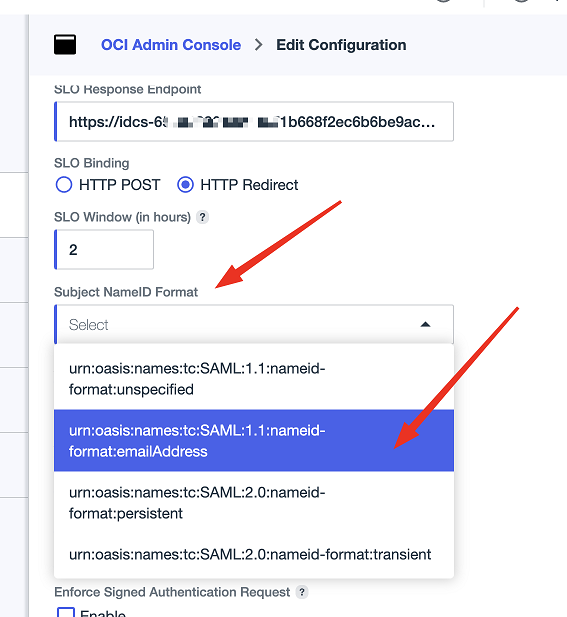

Em Formato NameID de Assunto, altere a seleção para

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddresse clique em Salvar.

-

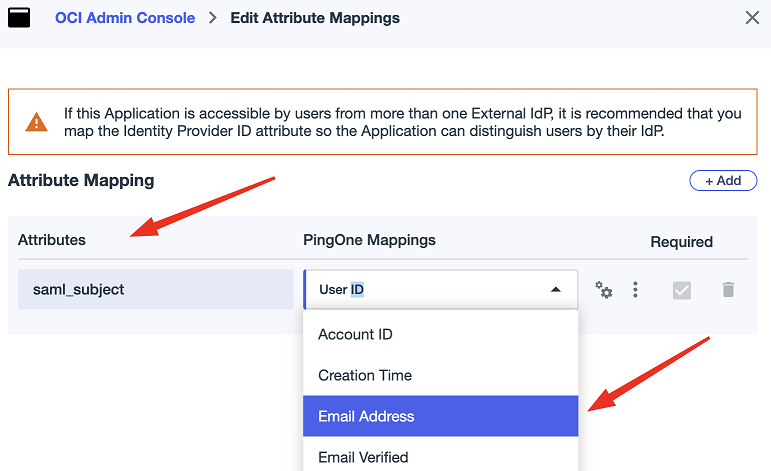

Clique em Mapeamentos de Atributos e, em seguida, clique no símbolo de edição no canto superior direito.

-

Em Atributos, digite

saml_subject, altere os Mapeamentos PingOne para Endereço de E-mail e clique em Salvar.

-

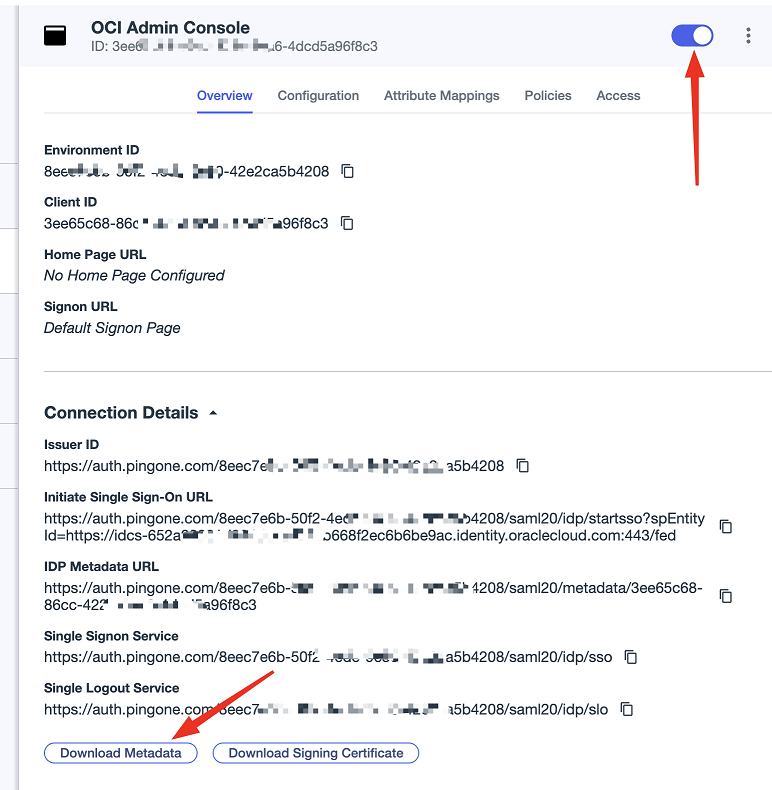

Clique em Visão Geral, role até a parte inferior e clique em Fazer download de metadados. Salve-o localmente em sua máquina; esses são os metadados IdP.

-

Ative ou ative o aplicativo.

Observação: Por padrão, o valor de NameID é mapeado para o nome de usuário no OCI IAM.

Tarefa 4: Configurar Políticas de Autenticação e Acesso do Usuário

No caso de federação, recomendamos ter a configuração da MFA junto com o controle de acesso baseado em grupo ou função.

-

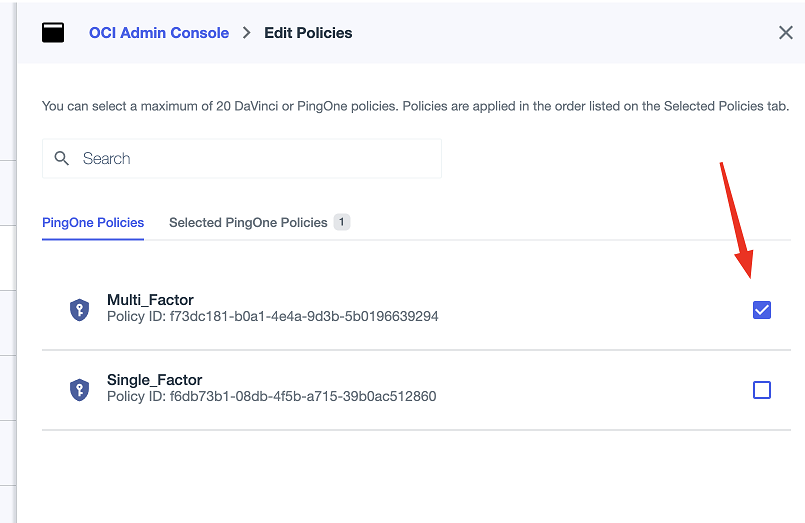

Clique em Políticas e, em seguida, clique no símbolo de edição no canto superior direito.

-

Clique em + Adicionar Políticas, designe as políticas relevantes à sua arquitetura e clique em Salvar.

-

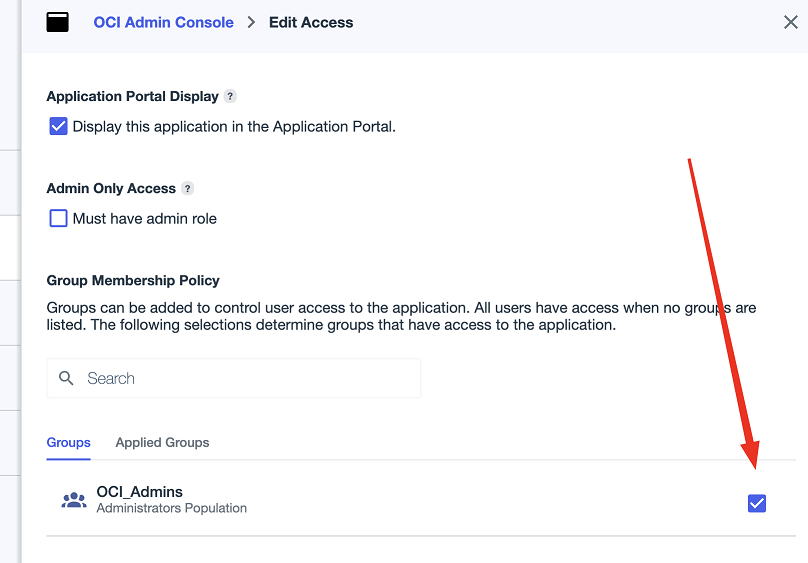

Clique em Acesso e o símbolo de edição no canto superior direito.

-

Selecione os grupos que seriam autorizados a acessar o aplicativo. Ignore esta etapa se não quiser impor esta restrição.

Tarefa 5: Ativar PingOne como IdP para o OCI IAM

Para essas etapas, você está trabalhando no OCI IAM. Nesta seção, você usa o arquivo de metadados IdP salvo anteriormente e também configura os mapeamentos de atributo.

-

Na Console do OCI, para o domínio no qual você está trabalhando, selecione Segurança e, em seguida, Provedores de identidades.

-

Selecione Adicionar IdP e selecione Adicionar IdP SAML.

-

Digite um nome para o IdP SAML, por exemplo,

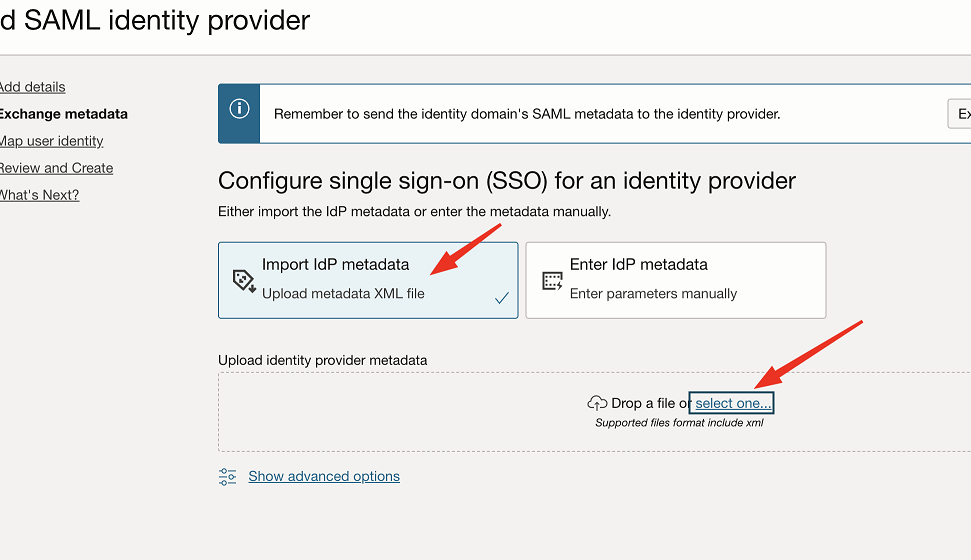

PingOne. Selecione Próximo. -

Certifique-se de que a opção Importar metadados do provedor de identidades esteja selecionada. Selecione o arquivo

PingOnemetadata.xmlsalvo anteriormente em Metadados do provedor de identidades. Selecione Próximo.

-

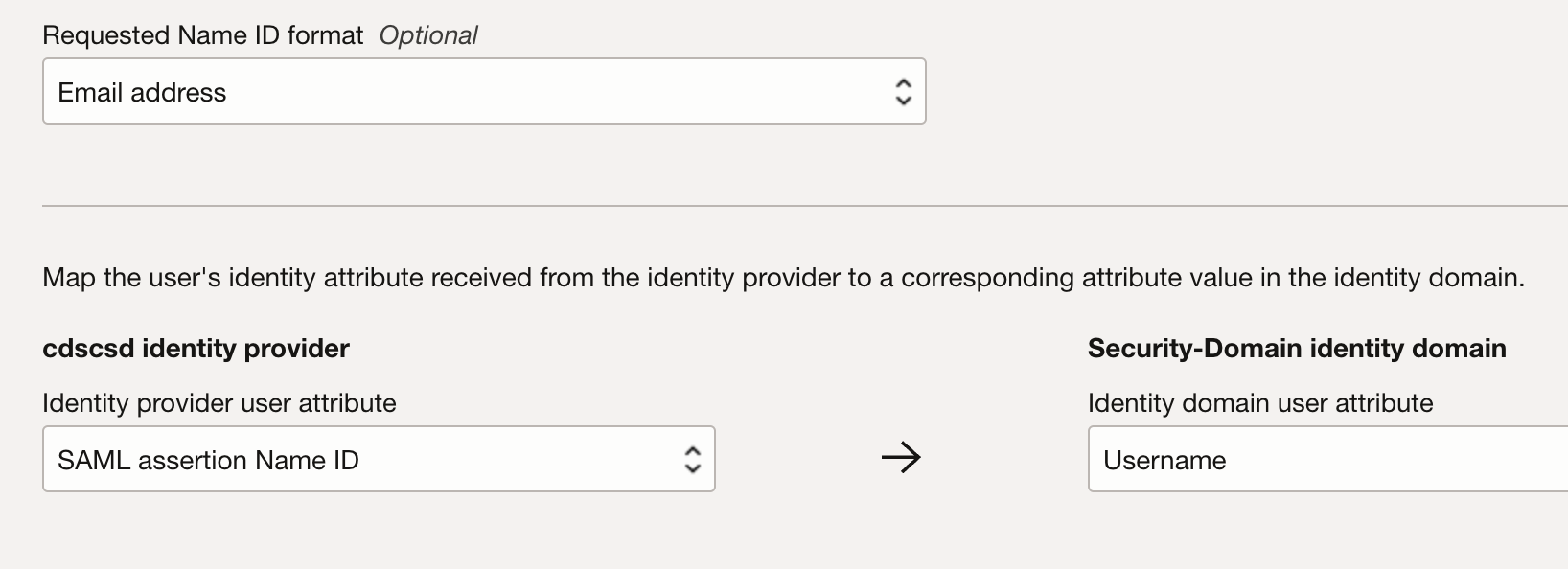

Em Mapear identidade do usuário, defina o seguinte:

- Em Formato NameID solicitado, selecione

Email address. - Em Atributo do usuário do provedor de identidades, selecione

SAML assertion Name ID. - Em Atributo do usuário do domínio de identidades, selecione

Username.

- Em Formato NameID solicitado, selecione

-

Selecione Próximo.

-

Em Verificar e Criar, verifique a configuração e selecione Criar IdP.

-

Em Ativar IdP, clique em Ativar e, na parte inferior, clique em Fechar.

-

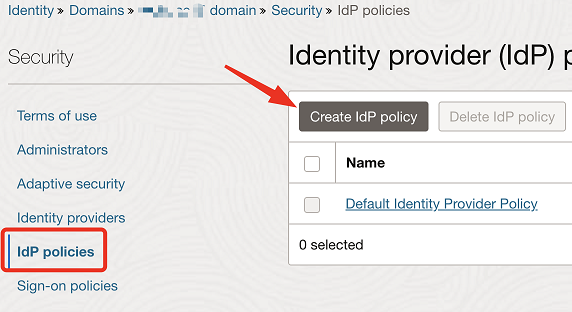

Em Segurança, vá para políticas IdP e clique em Criar política IdP.

-

Forneça um nome e clique em Adicionar política. Por exemplo:

PingOne IdP -

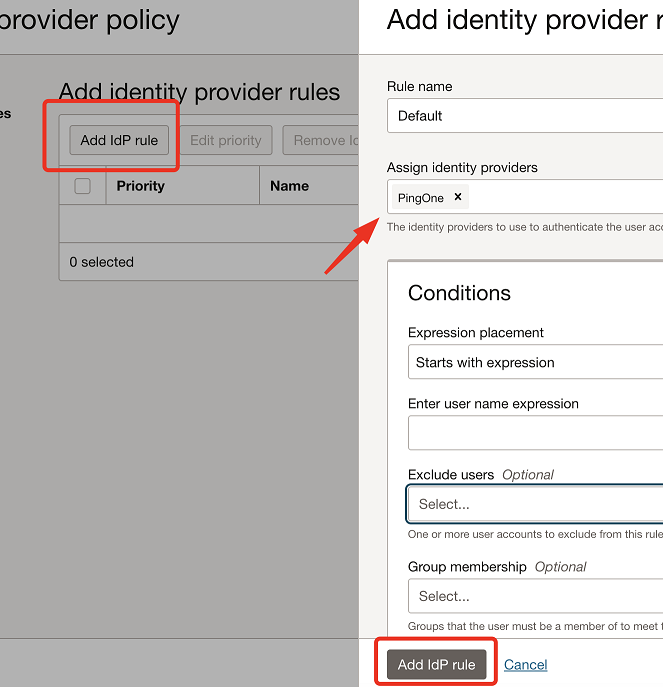

Clique em Adicionar regra IdP e informe um nome. Por exemplo,

Default. -

Em Designar provedores de identidades, selecione PingOne. Além disso, você pode direcionar grupos específicos ou excluir usuários para este IdP. Clique em Adicionar regra IdP e Próximo.

-

(Opcional) Se você precisar restringir essa política para se aplicar apenas a determinados aplicativos, adicione-os em Adicionar aplicativos.

-

Selecione Fechar.

Tarefa 6: Testar SSO entre PingOne e OCI

Observação: para que isso funcione, o usuário SSO deve estar presente no OCI IAM e no PingOne com um endereço de e-mail válido.

Nesta tarefa, você pode testar se a autenticação federada funciona entre o OCI IAM e o PingOne.

-

Abra uma guia do browser e digite o URL da Console do OCI:

https://cloud.oracle.com. -

Informe o Nome da Conta do Cloud, também conhecido como nome da tenancy, e clique em Próximo.

-

Selecione o domínio de identidades no qual a federação PingOne foi configurada.

-

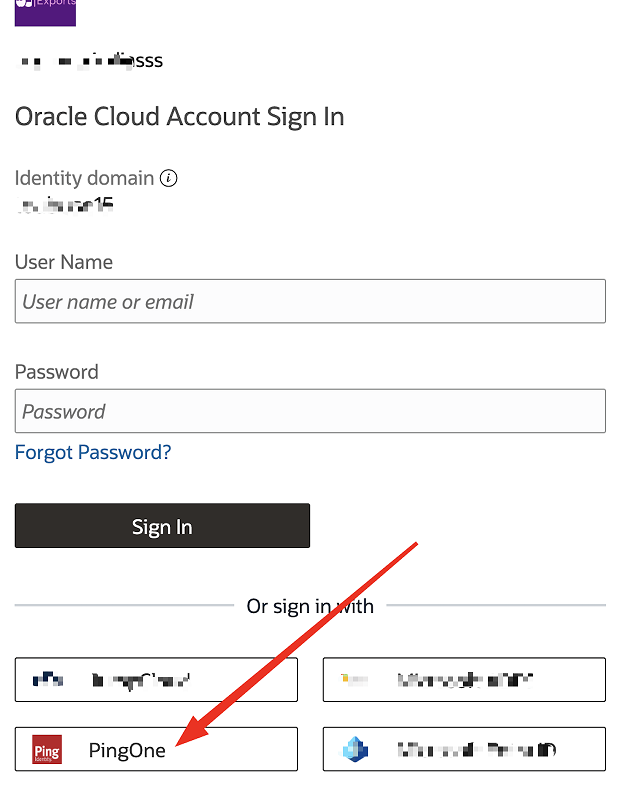

Na página de acesso, você pode ver uma opção para acessar com PingOne. Clique em PingOne e você será redirecionado para a página de log-in PingOne.

-

Forneça suas credenciais PingOne.

Em uma autenticação bem-sucedida, você será conectado à Console do OCI.

Confirmações

- Autor - Tonmendu Bose (Engenheiro Sênior de Nuvem)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal Oracle Learning YouTube. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Set up Single Sign-On Between Oracle Cloud Infrastructure Identity and Access Management and PingOne

G27808-01

March 2025

Copyright ©2025, Oracle and/or its affiliates.