Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever em uma conta gratuita, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

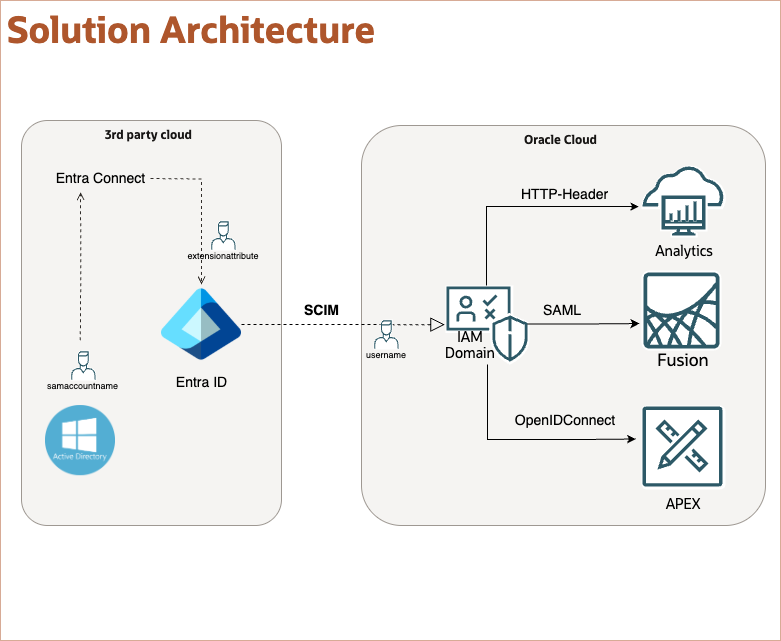

Definir sAMAccountName do Microsoft Active Directory como Nome de Usuário no Oracle Cloud Infrastructure

Introdução

As organizações que testemunham várias gerações de identidade e segurança geralmente têm uma combinação de recursos locais e na nuvem em toda a infraestrutura. Em muitos dos cenários, o Active Directory atua como a origem da verdade, e o nome de log-on/sAMAccountName é usado como o identificador do usuário. Para manter a consistência, isso é estendido como o nome de usuário padrão para todos os outros aplicativos e serviços downstream.

Neste tutorial, aprenderemos a enviar o nome de usuário padrão para a OCI, permitindo uma camada de identidade unificada para aplicativos Oracle e não Oracle.

Objetivos

-

Use o Microsoft Entra Connect para utilizar atributos de extensão que podem sincronizar sAMAccountName.

-

Valide se o novo atributo está disponível nas propriedades do usuário no ID Entra da Microsoft.

-

Edite a conexão SCIM para o OCI no Microsoft Entra ID para usar o novo atributo.

-

Após o ciclo de provisionamento, valide se as identidades no OCI têm o nome de usuário mapeado da mesma forma que sAMAccountName.

-

Esse atributo de nome de usuário agora pode ser utilizado por aplicativos Oracle que usam SSO (Single Sign-On) por meio de protocolos de autenticação baseados em SAML, OpenID ou cabeçalho HTTP.

Pré-requisitos

Observação: Para configurar o provisionamento do SCIM no OCI por meio do Microsoft Entra ID, consulte Gerenciamento do Ciclo de Vida de Identidades entre o OCI IAM e o Entra ID.

-

Uma arquitetura híbrida do Microsoft Active Directory sincronizando com o Microsoft Entra ID por meio do Microsoft Entra Connect.

-

Privilégios de Administrador de Domínio no domínio local do Active Directory.

-

Privilégios de Administrador Global no tenant do Microsoft Entra.

-

Uma configuração de provisionamento de usuário ativa no Microsoft Entra ID para OCI usando o aplicativo de galeria.

-

Acesso a uma tenancy do OCI. Para obter mais informações, consulte Oracle Cloud Infrastructure Free Tier.

-

Atribuição de administrador de domínio de identidades para o domínio de identidades do OCI IAM. Para obter mais informações, consulte Noções Básicas sobre Atribuições de Administrador..

Tarefa 1: Ativar Extensões de Diretório e Sincronizar sAMAccountName usando o Microsoft Entra Connect

Tarefa 1.1: Configurar a Ferramenta Microsoft Entra Connect

-

Faça login no servidor local onde o Microsoft Entra Connect está configurado.

-

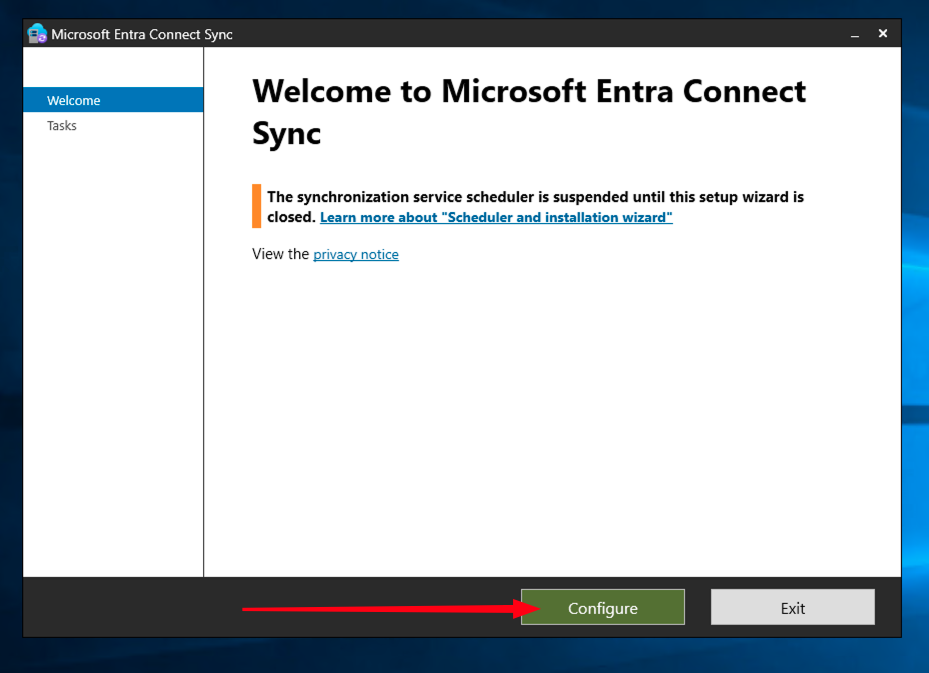

Abra a ferramenta Microsoft Entra Connect Sync.

-

Clique em Configurar.

-

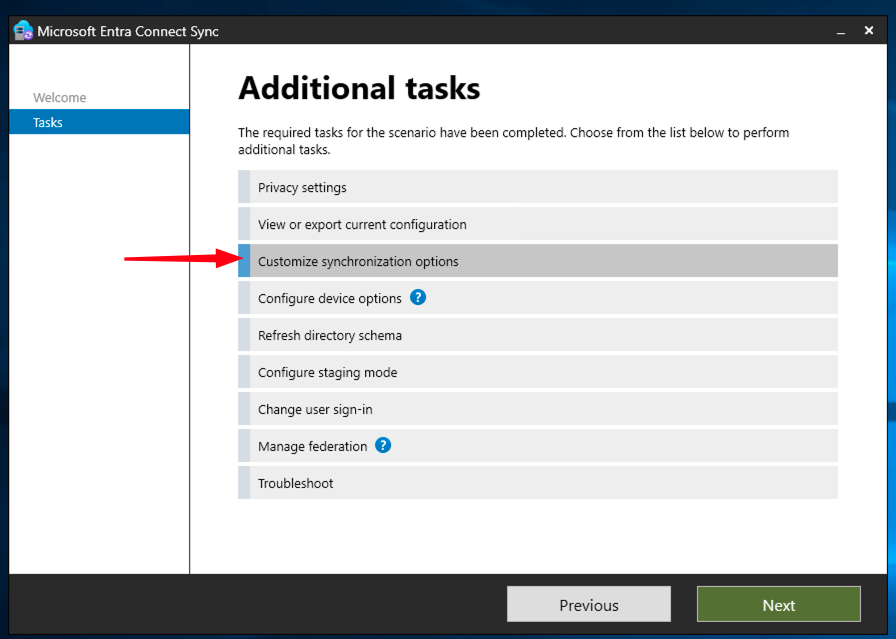

Selecione Personalizar opções de sincronização e clique em Próximo.

-

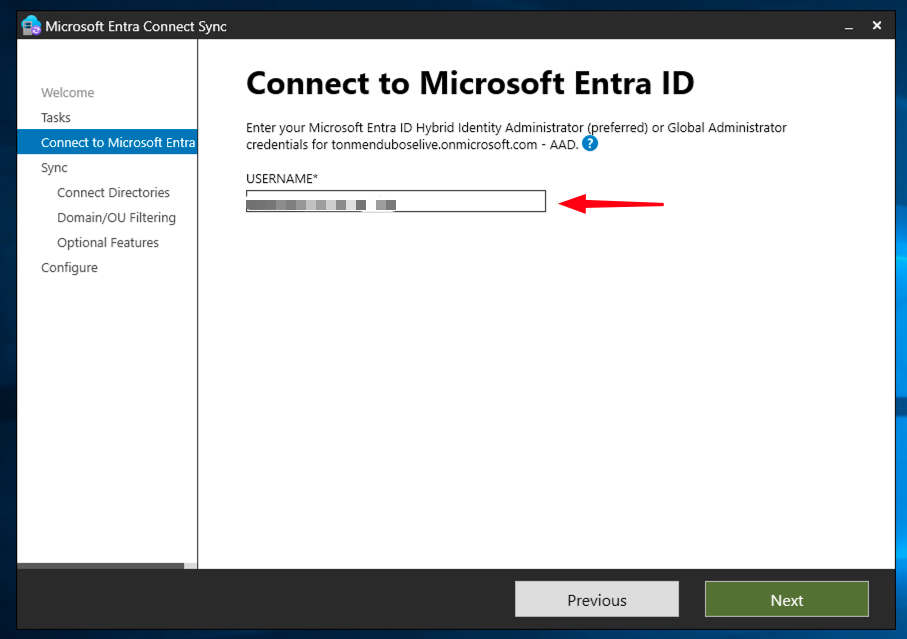

Faça a autenticação usando suas credenciais de administrador global do Microsoft Entra ID quando solicitado.

-

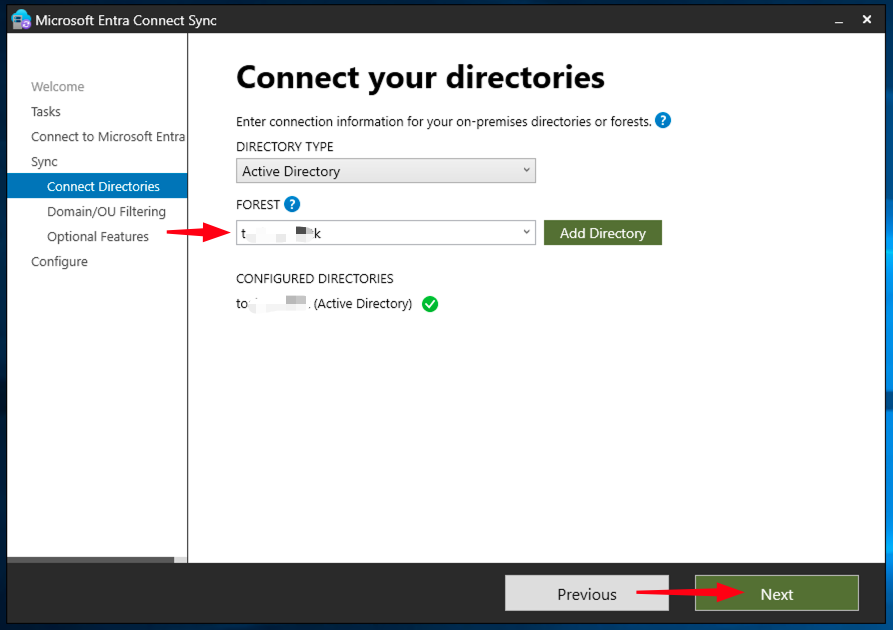

Selecione as informações de Tipo de Diretório e Floresta nas quais seus usuários estão presentes.

-

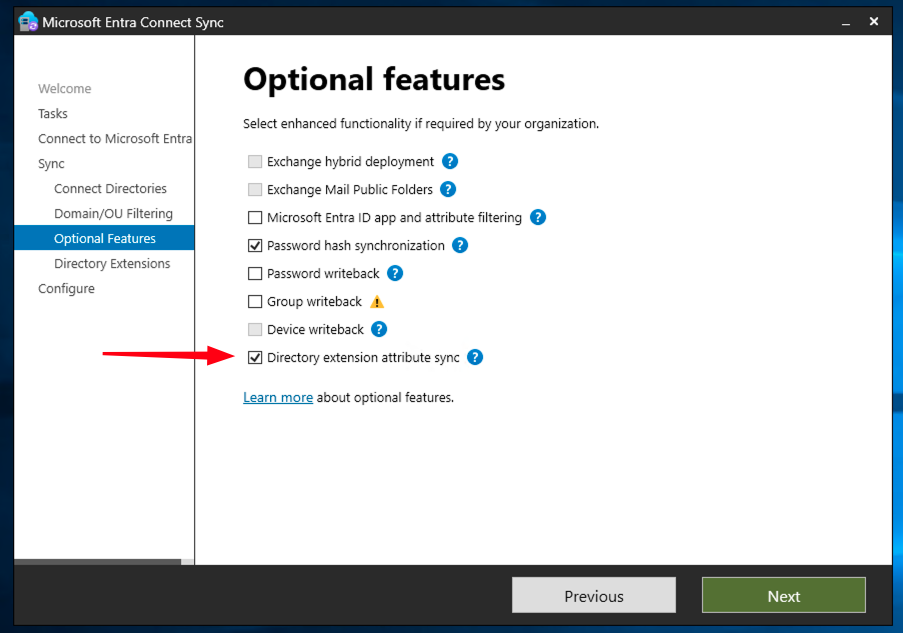

Clique em Próximo até chegar à página Recursos Opcionais. Selecione Sincronização de atributo de extensão de diretório e clique em Próximo.

-

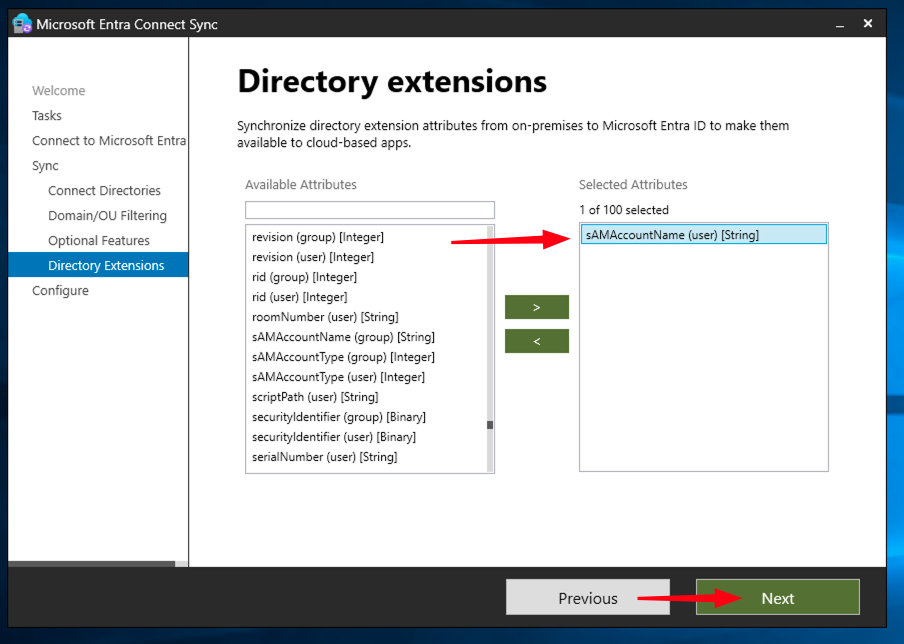

Na página Extensões de Diretório, uma lista de Atributos Disponíveis do seu Active Directory local será exibida. Localize o atributo sAMAccountName na lista e selecione sAMAccountName para marcá-lo para sincronização.

-

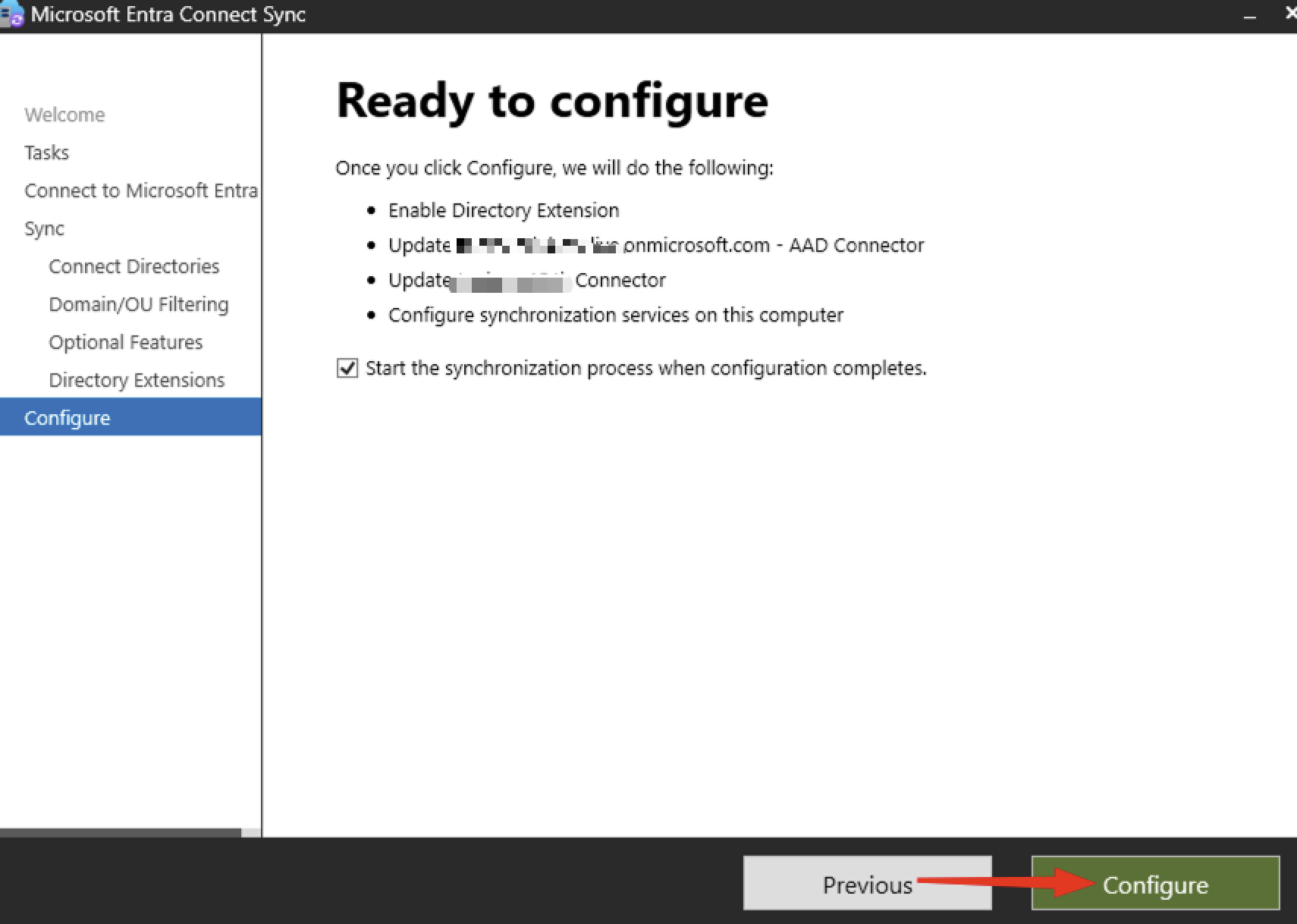

Revise o resumo da configuração para garantir que a opção Sincronização de atributo de extensão de diretório esteja ativada e sAMAccountName esteja selecionada. Clique em Configurar para aplicar as alterações.

-

Depois que a configuração for concluída, clique em Sair.

Tarefa 1.2: Executar um Ciclo de Sincronização

-

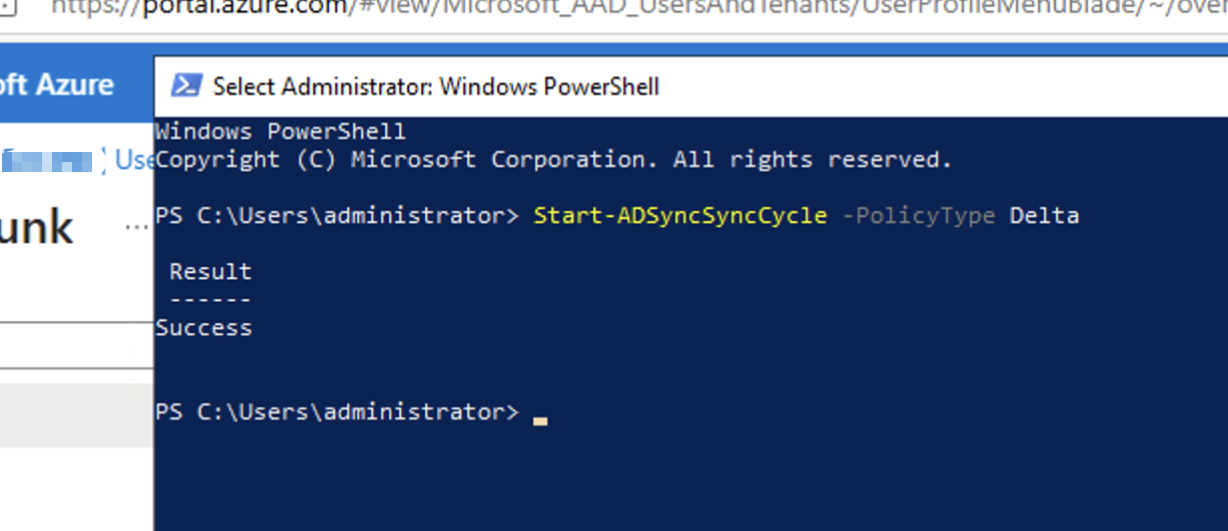

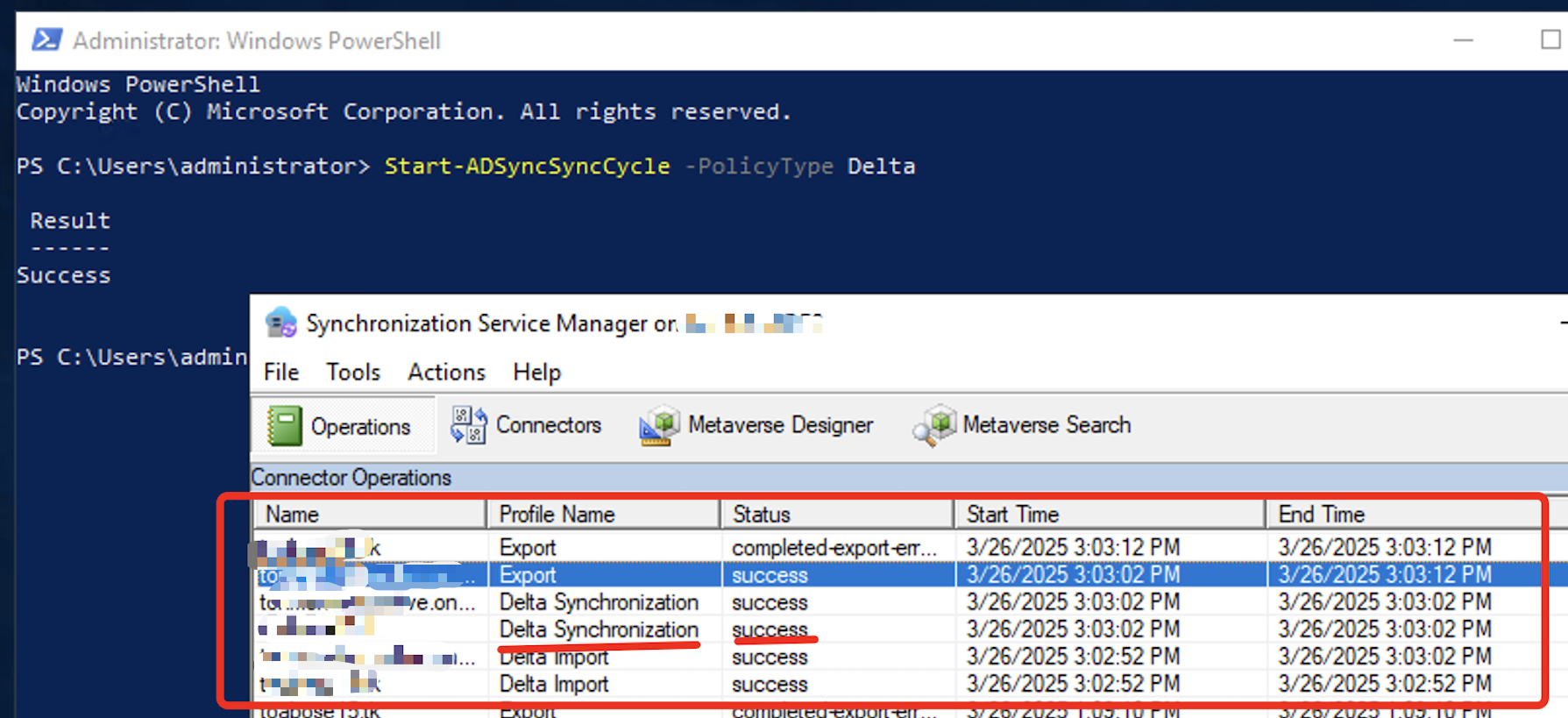

Abra o Windows PowerShell com privilégios administrativos no servidor onde o Microsoft Entra Connect está instalado.

-

Execute o comando a seguir para acionar um ciclo de sincronização delta.

Start-ADSyncSyncCycle -PolicyType Delta

-

Aguarde a conclusão da sincronização. Você pode verificar o andamento na ferramenta Synchronization Service Manager, que faz parte do Microsoft Entra Connect.

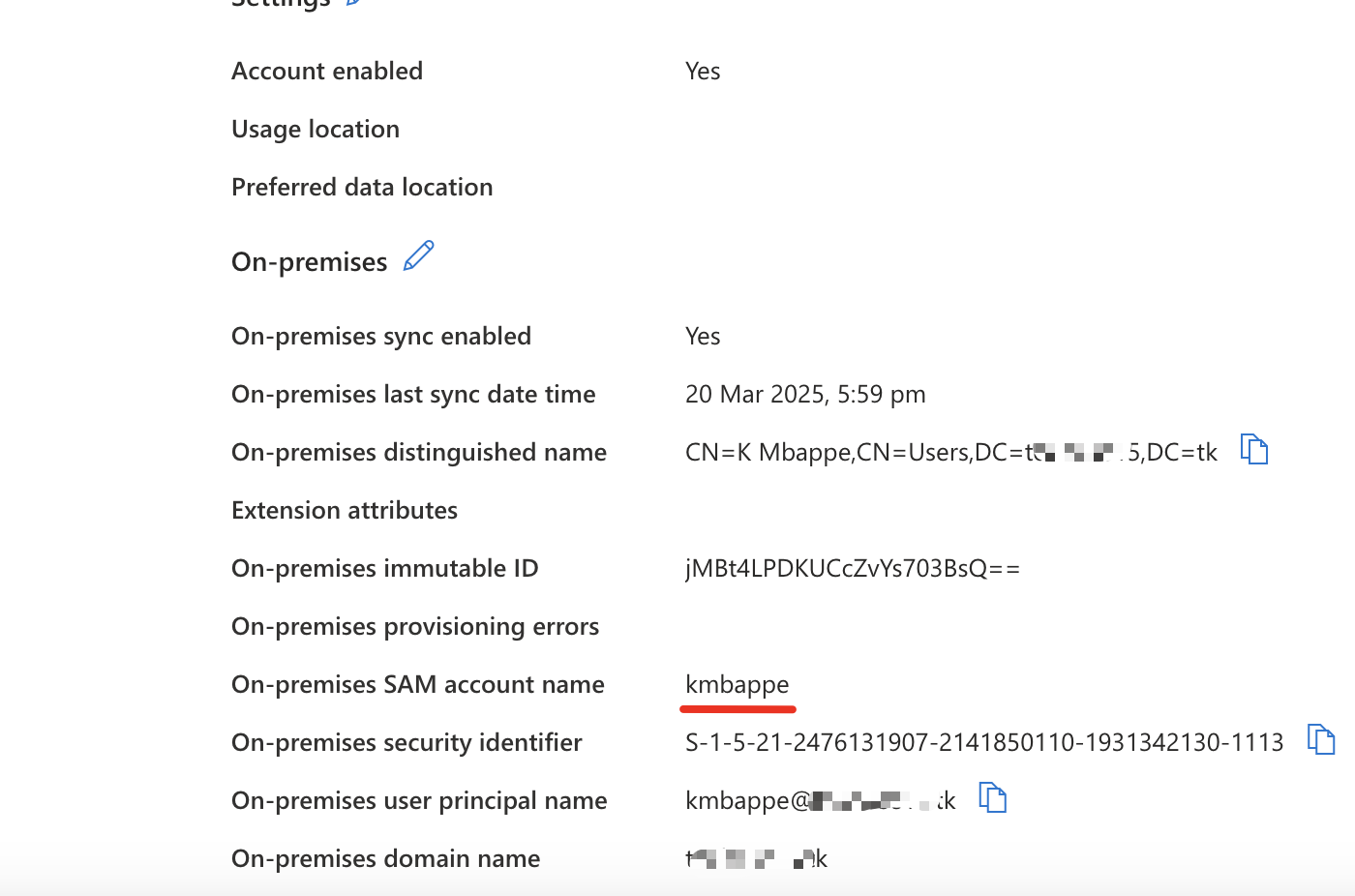

Tarefa 1.3: Verificar a Sincronização no Microsoft Entra ID

-

Acesse o Microsoft Entra Admin Center:

https://entra.microsoft.com. -

Navegue até Usuários e selecione uma conta de usuário. Exiba as propriedades do usuário e role para baixo para exibir os atributos de extensão.

Valide se o valor sAMAccountName está presente como uma extensão de diretório.

Tarefa 2: Reconfigurar a Configuração de Provisionamento SCIM para Usar o Atributo de Extensão como Nome de Usuário

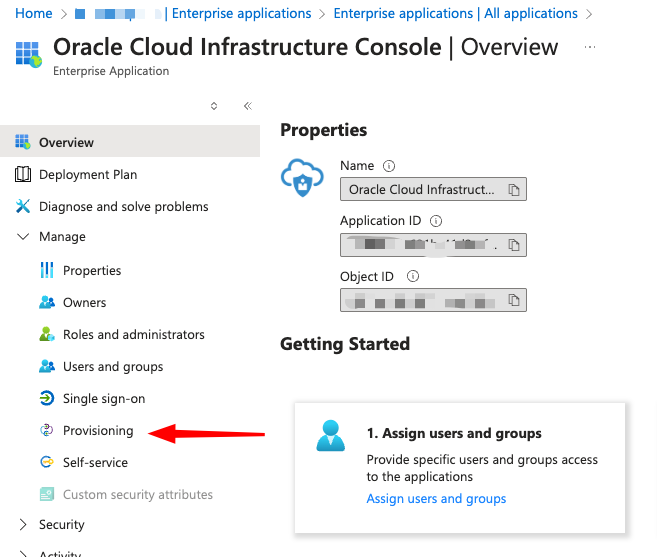

Tarefa 2.1: Navegar até o Aplicativo Empresarial

-

Vá para Aplicativos Empresariais e selecione o aplicativo para a Console do Oracle Cloud Infrastructure.

-

Selecione Provisionamento.

Tarefa 2.2: Atualizar os Mapeamentos de Atributos

-

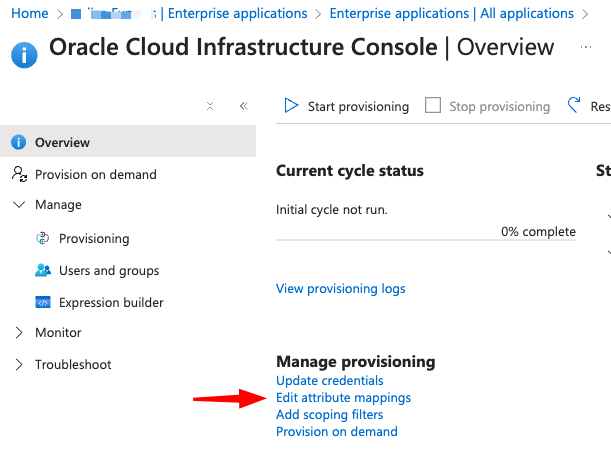

Na seção Visão Geral, clique em Editar Mapeamentos de Atributos.

-

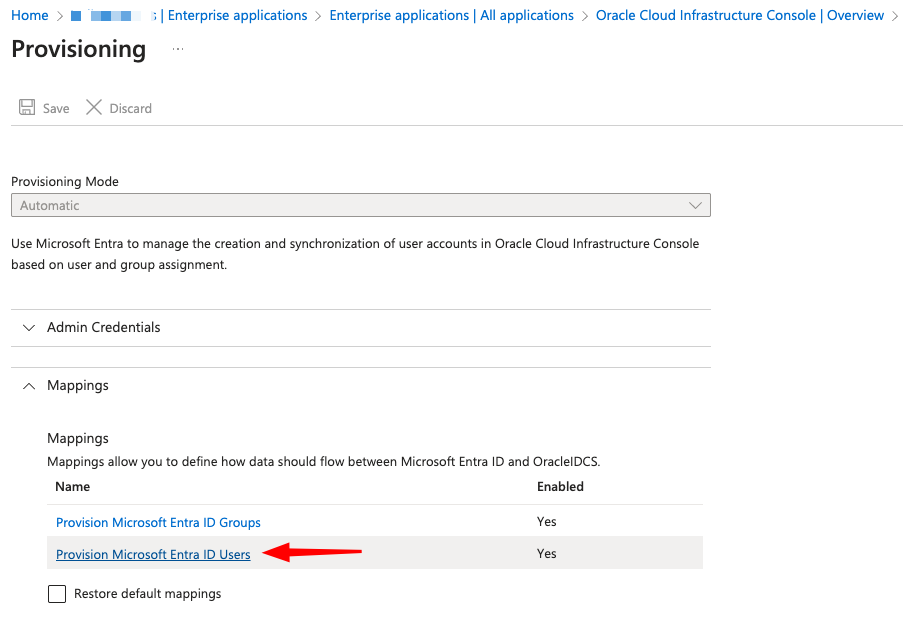

Em Mapeamentos, clique em Provisionar Usuários do Microsoft Entra ID.

-

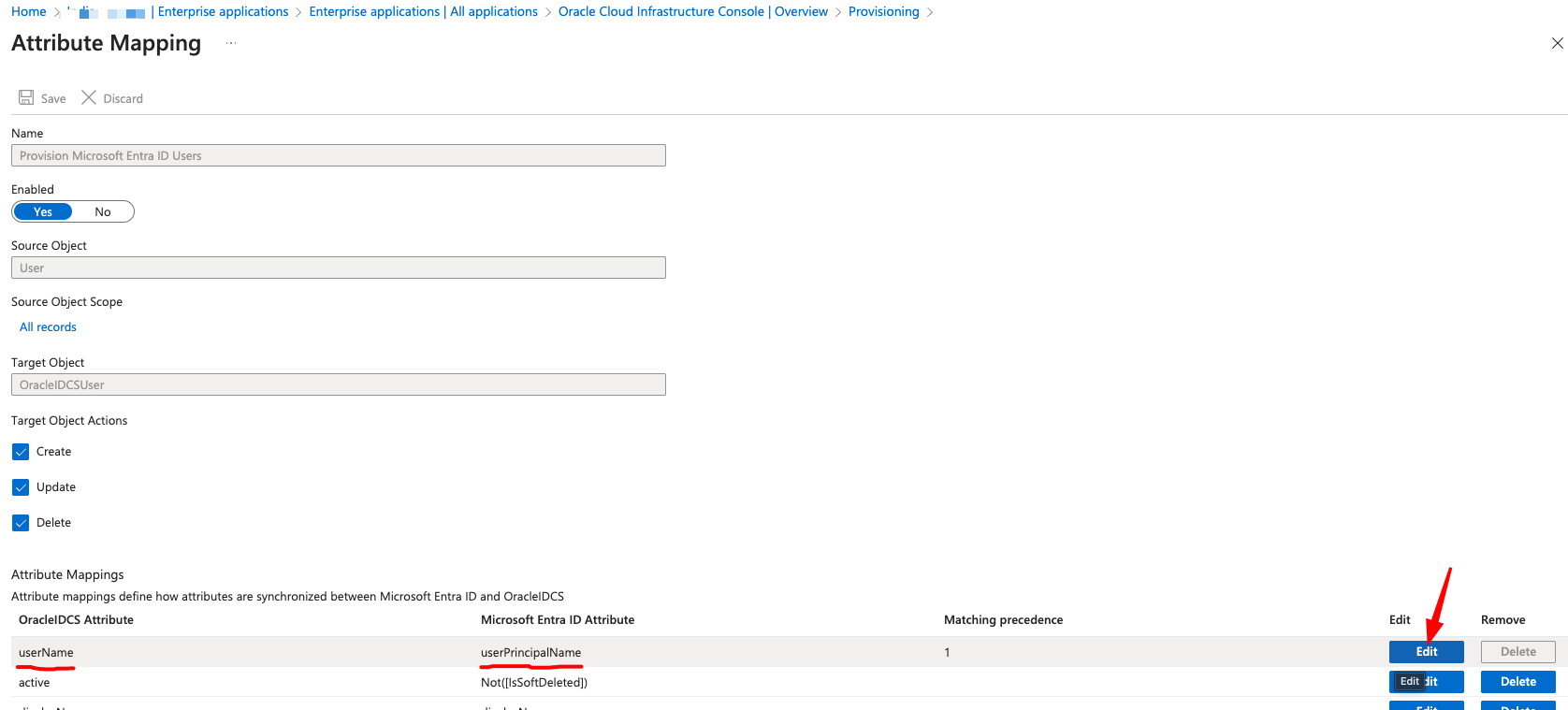

Na lista Mapeamentos de Atributos, localize o mapeamento do atributo de destino userName. Por padrão, isso pode ser mapeado para o ID Entra da Microsoft

userPrincipalName. Clique em Editar no mapeamento userName.

-

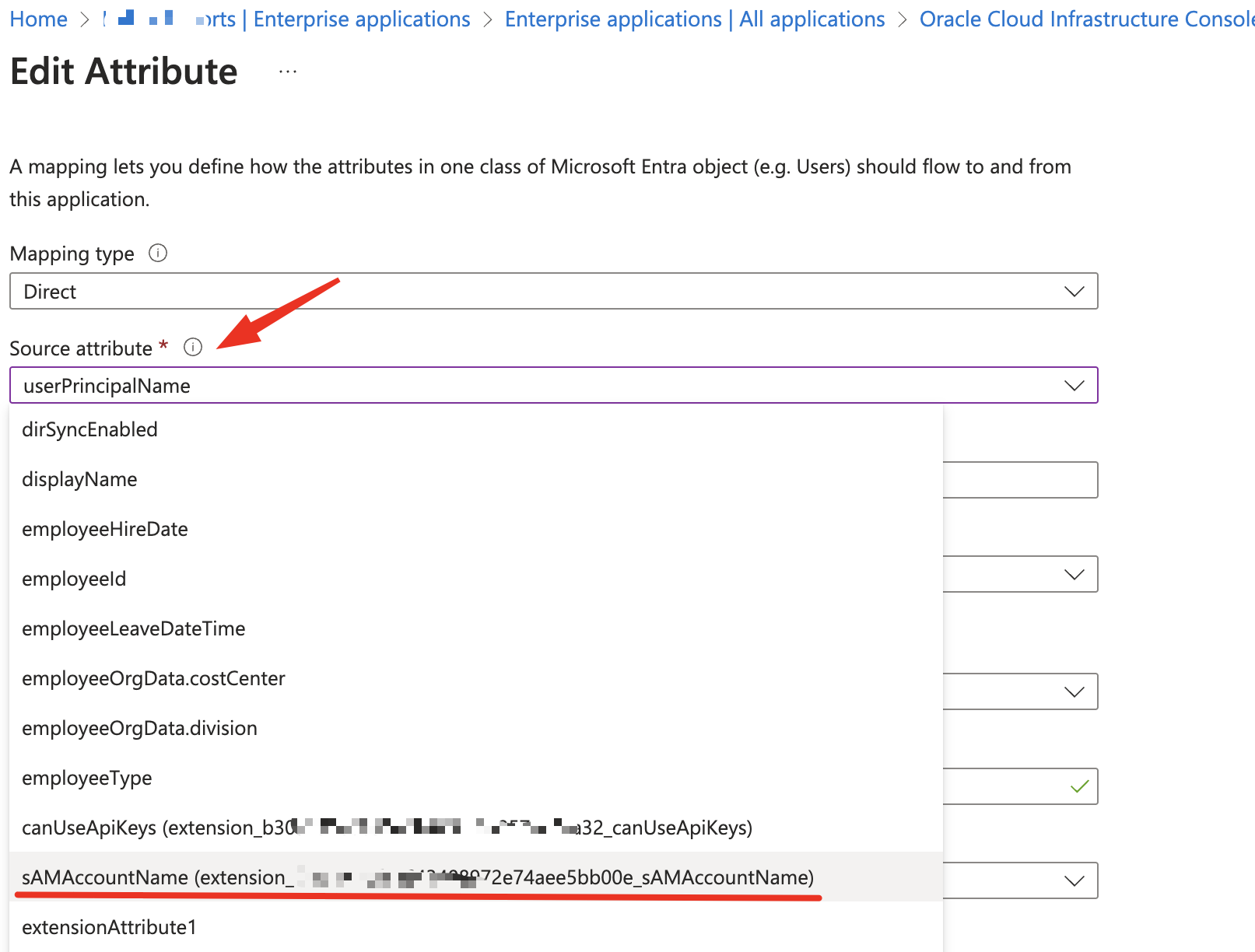

No menu drop-down Atributo de Origem, selecione extension_XXX_sAMAccountName e clique em Ok.

-

Clique em Salvar. O ciclo de provisionamento leva algum tempo. Você pode esperar que ele termine ou reiniciar o ciclo.

Tarefa 3: Validar e Configurar Nome de Usuário para SSO no Oracle Cloud Applications

-

Acesse a Console do OCI:

https://cloud.oracle.com. -

Navegue até Identidade e Segurança. Em Identidade, selecione Domínios.

-

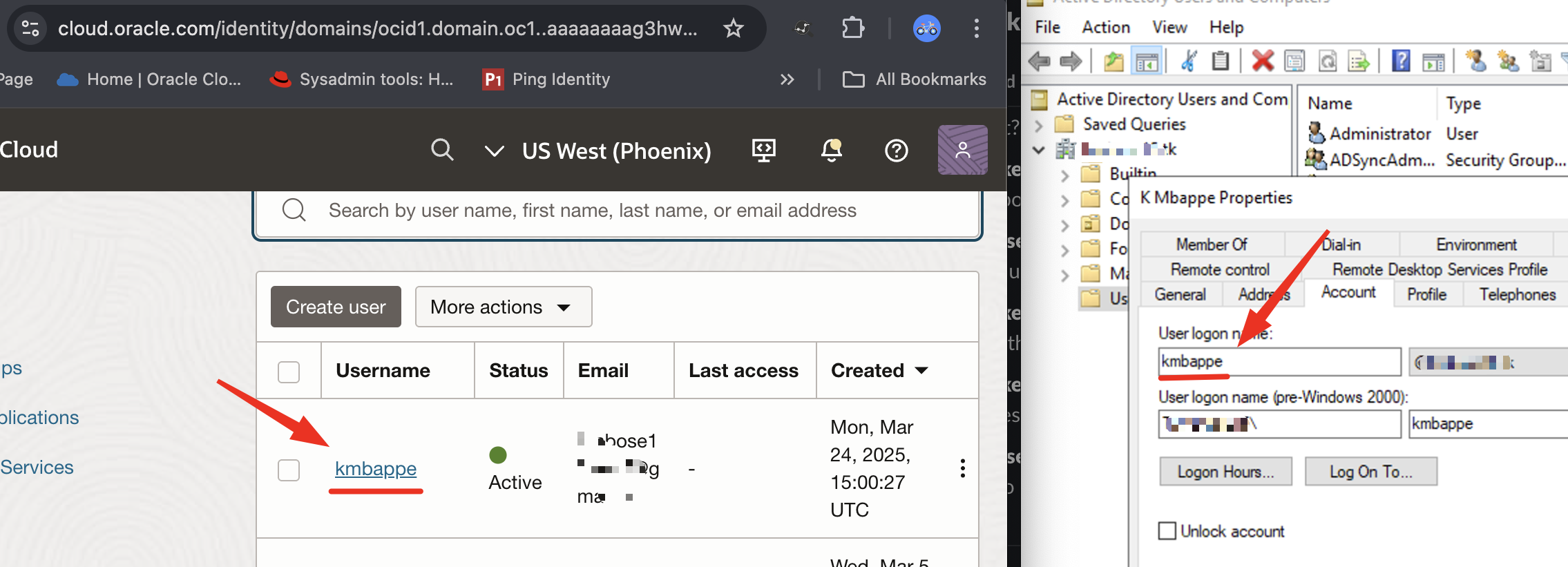

Navegue até os usuários e verifique se eles agora estão atualizados com o nome de usuário correto.

Cenário 1: Para autenticações SSO baseadas em SAML

-

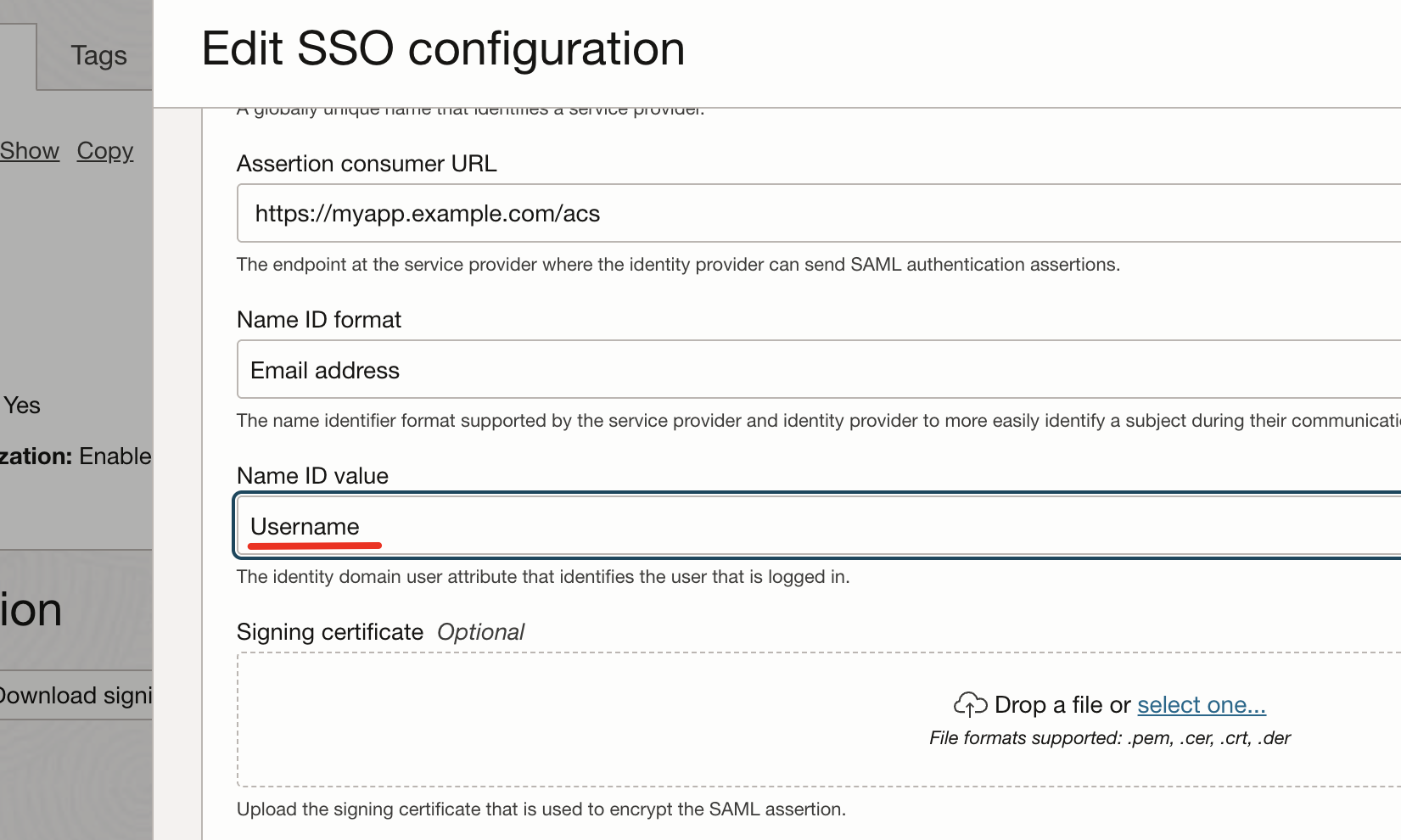

Localize o aplicativo SAML em Aplicativos integrados ou Oracle Cloud Services.

-

Clique em Editar configuração de SSO e altere o Valor do ID do Nome para Nome do Usuário. Clique em Salvar alterações.

Observação: Uma boa prática é refazer a troca de metadados. Clique em Fazer download dos metadados do provedor de identidades e compartilhe-os com os proprietários do aplicativo SAML.

Cenário 2: Para Autenticação Baseada no Cabeçalho HTTP

-

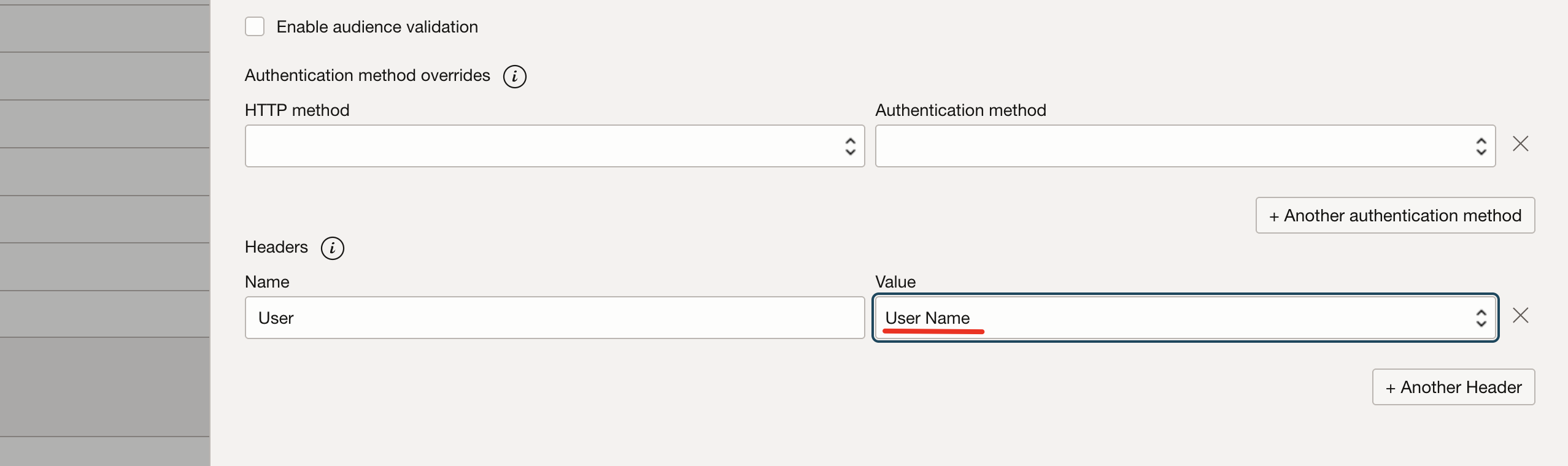

Localize o aplicativo empresarial em Aplicativos integrados.

-

Clique em Editar configuração do SSO e navegue até Recursos gerenciados. Edite o recurso que está passando o cabeçalho.

-

Altere o par de valores do cabeçalho para Nome do Usuário e clique em Salvar alterações.

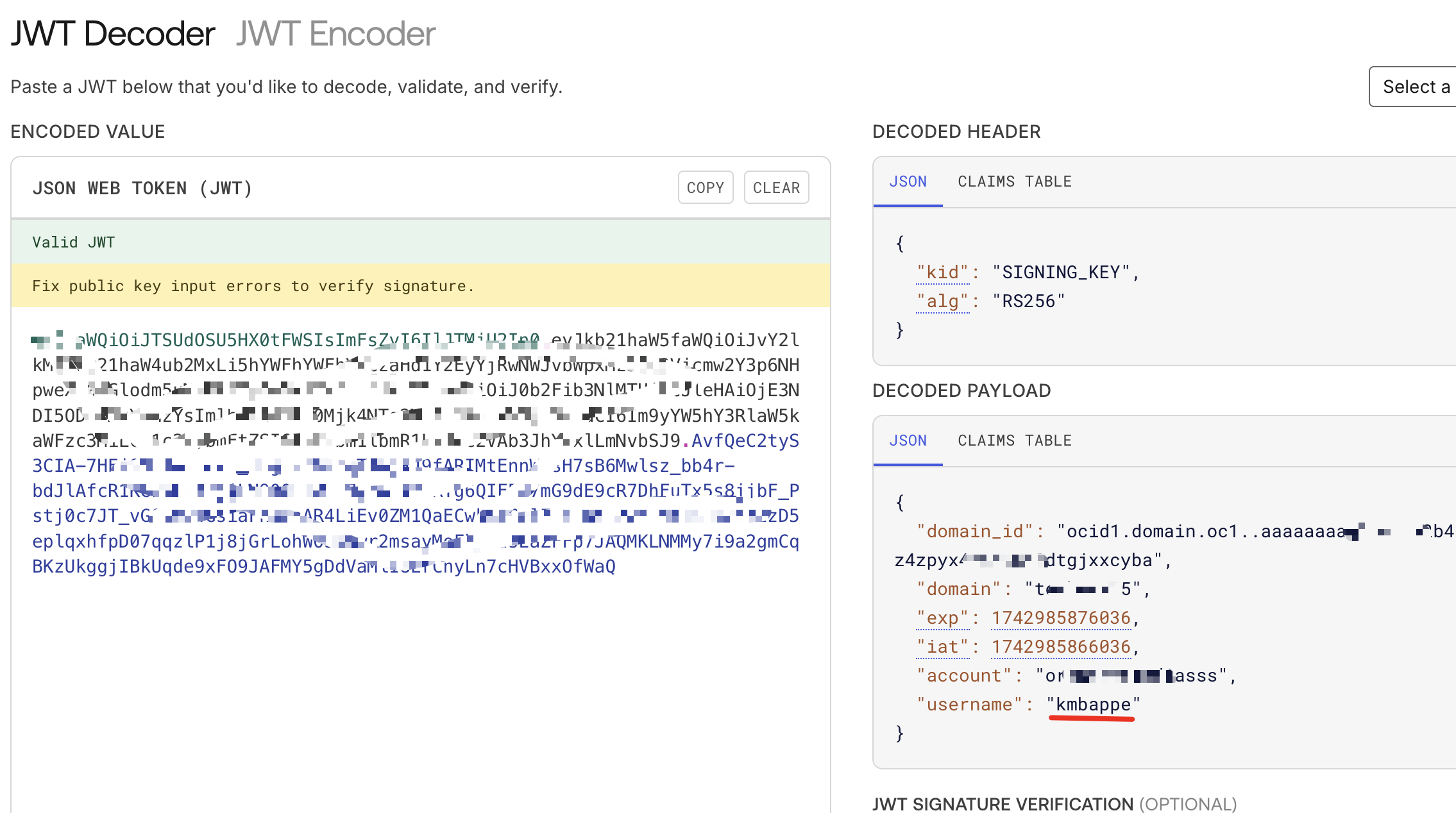

Cenário 3: Para Autenticações Baseadas em OAuth 2.0/OpenIDConnect

Nenhuma alteração de configuração é necessária no OCI IAM. Os tokens de ID emitidos após a alteração refletirão o novo nome de usuário, conforme mostrado na imagem a seguir como o JWT decodificado.

Conclusão

Garantir a consistência na identidade do usuário em toda a infraestrutura de uma organização é crucial para a autenticação perfeita e o gerenciamento de acesso. Essa abordagem simplificará o gerenciamento de usuários, aprimorará a segurança e garantirá uma integração mais suave entre ambientes locais e em nuvem.

Confirmações

- Autor - Tonmendu Bose (Engenheiro Sênior de Nuvem)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal Oracle Learning YouTube. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Set sAMAccountName from Microsoft Active Directory as Username in Oracle Cloud Infrastructure

G30582-01

Copyright ©2025, Oracle and/or its affiliates.