Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever em uma conta gratuita, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Configurar Roteamento por Recurso no Oracle Cloud Infrastructure

Introdução

O Roteamento por recurso refere-se à capacidade de definir regras de roteamento diretamente em uma VNIC específica ou em um endereço IP individual associado a essa VNIC (Placa de Interface de Rede Virtual). Isso oferece controle de roteamento aprimorado adaptado a cada recurso em uma única sub-rede, caso eles tenham requisitos diferentes, em vez de depender exclusivamente da tabela de roteamento no nível da sub-rede. Isso permite que as organizações otimizem o tráfego de rede e garantam um melhor desempenho roteando dados para o recurso de destino apropriado com base na origem.

Com o Roteamento por Recurso, os usuários da Oracle Cloud Infrastructure (OCI) podem configurar políticas de roteamento que se aplicam a recursos individuais, garantindo que o tráfego seja direcionado de maneira que ofereça suporte ideal à arquitetura do aplicativo. Ele aprimora o controle de rede, facilitando o gerenciamento de ambientes de nuvem complexos. Esse método de roteamento ajuda a melhorar o fluxo de tráfego, definindo como o tráfego deve ser roteado para recursos específicos.

Objetivos

Neste tutorial, forneceremos uma compreensão abrangente do Roteamento por Recurso na OCI.

-

Entenda o conceito de Roteamento por Recurso: Saiba como as políticas de roteamento podem ser aplicadas a recursos específicos da OCI para melhor gerenciamento de tráfego e otimização de desempenho.

-

Configurar Regras de Roteamento: Obtenha experiência prática na criação e configuração de regras de roteamento por recurso no OCI para direcionar o tráfego de rede de forma eficaz para diferentes recursos com base na VNIC de origem.

Pré-requisitos

-

Acesso a uma tenancy e permissões do OCI para gerenciar os serviços de rede, computação e armazenamento necessários.

-

Compreensão básica do roteamento e da segurança de rede do OCI e suas funcionalidades: Rede Virtual na Nuvem (VCN), Tabela de Roteamento, Lista de Segurança e serviço Bastion. Além disso, algum conhecimento nos grupos e políticas dinâmicos do OCI IAM (Oracle Cloud Infrastructure Identity and Access Management) será útil.

-

Revise os documentos a seguir para obter uma compreensão sólida do roteamento da OCI, com foco no Roteamento por Recurso. Isso fornecerá um contexto valioso antes de passar para a implementação prática.

Observação: cada exemplo é preparado independentemente do outro. Você pode trabalhar neles em qualquer ordem.

Exemplo 1: Inspecionar o Tráfego da Internet para apenas uma Máquina Virtual (VM) por meio do Firewall de Rede do OCI

Exemplo de objetivos:

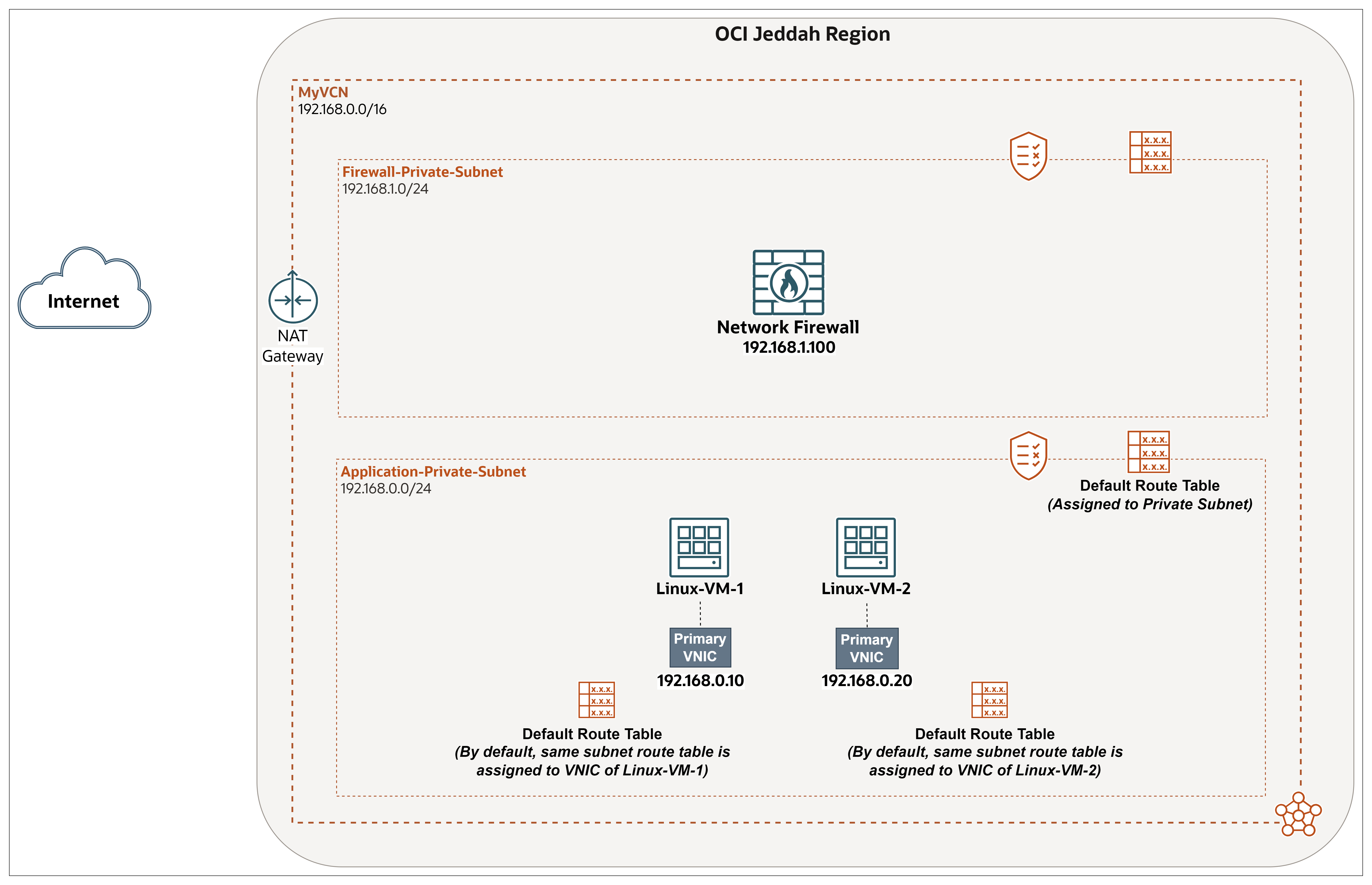

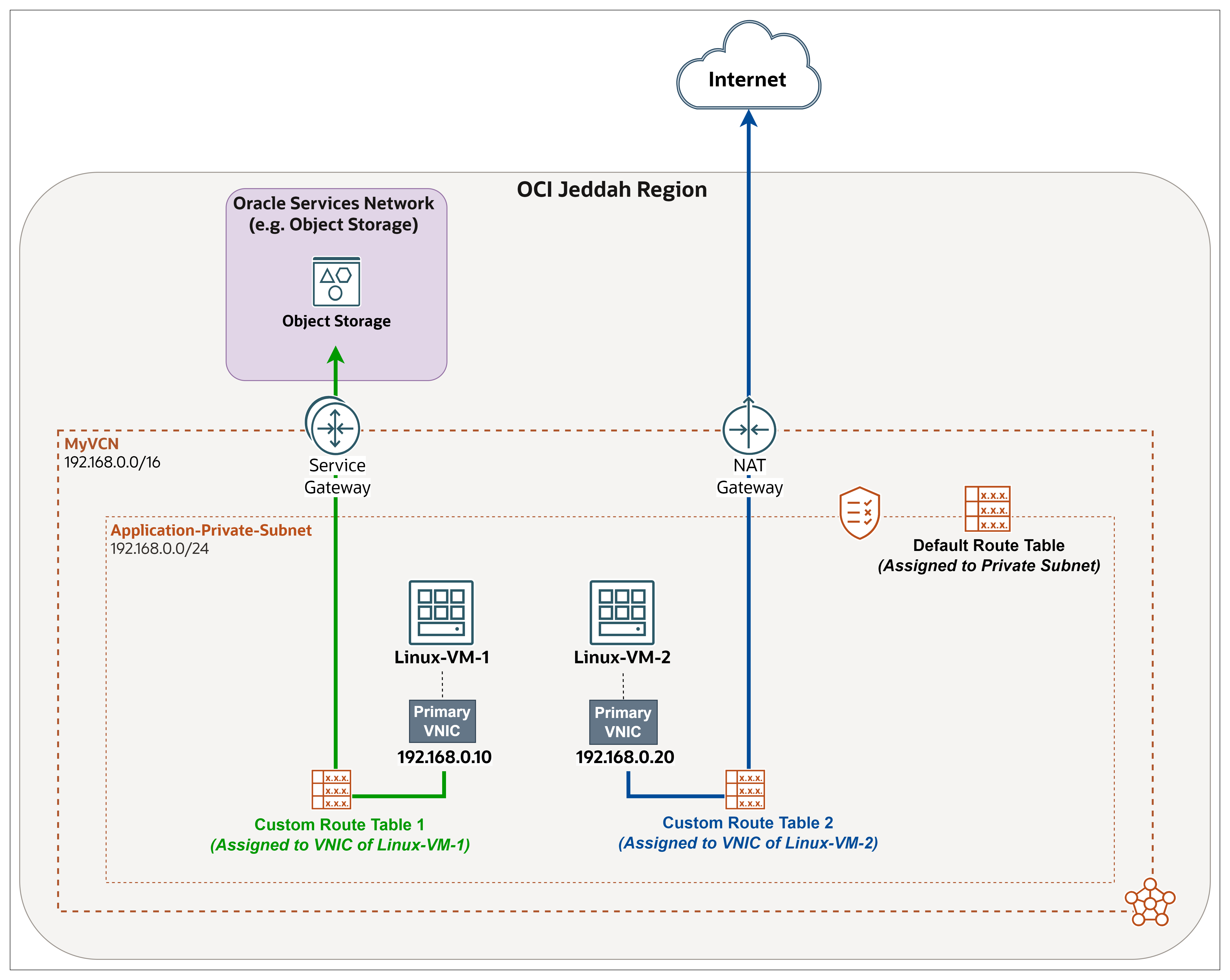

Neste exemplo, nos concentramos no roteamento do tráfego de saída da Internet de uma VM específica por meio de um Firewall de Rede do OCI para inspecioná-lo e protegê-lo antes de chegar ao gateway NAT e ignorar o firewall da segunda VM na mesma sub-rede. Sem o Roteamento por Recurso, você terá que colocar cada instância em uma sub-rede diferente para obter esse cenário.

Exemplo de Pré-requisitos:

Configure alguns componentes essenciais para alinhar com esse design. São basicamente duas instâncias de computação em uma sub-rede privada, além de um firewall de rede em uma sub-rede separada na mesma VCN.

-

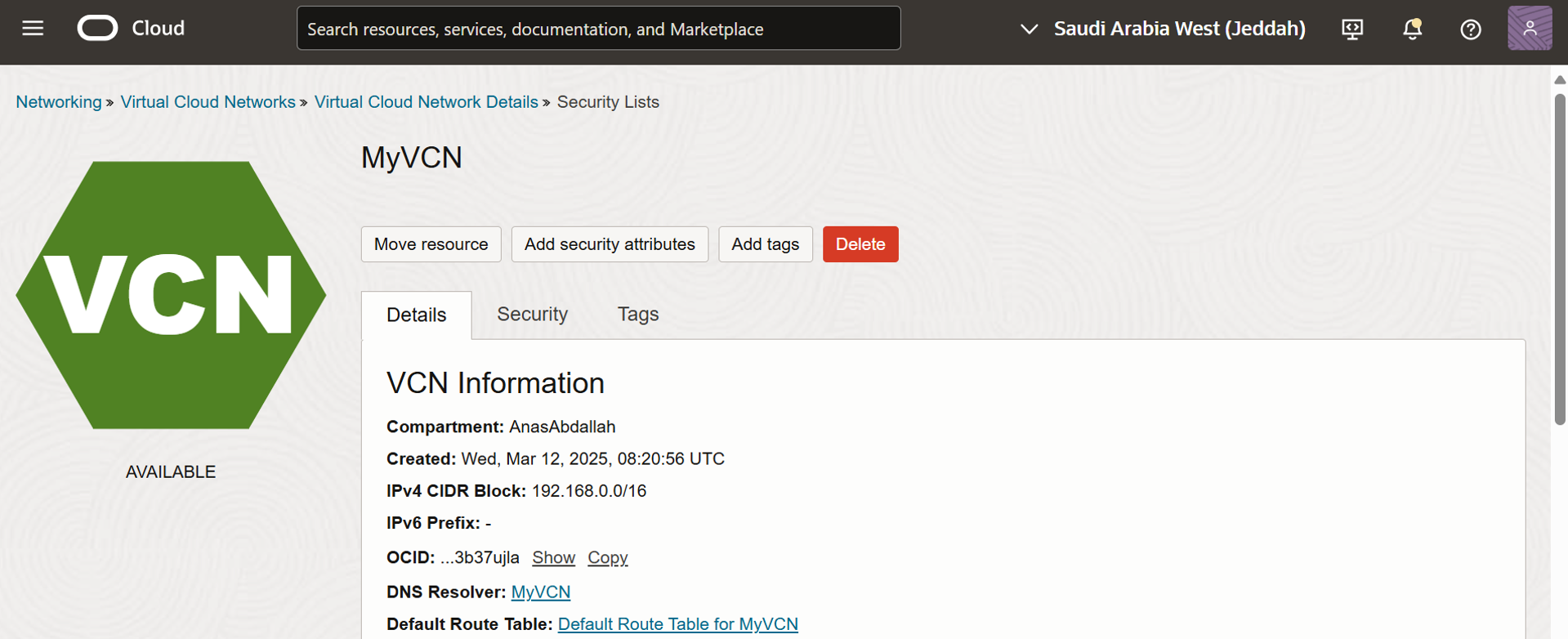

Crie uma Rede Virtual na Nuvem (por exemplo,

MyVCN(192.168.0.0/16)). Para obter mais informações, consulte Criando uma VCN. -

Crie duas sub-redes privadas. Para obter mais informações, consulte Criando uma Sub-rede

Application-Private-Subnet(192.168.0.0/24): Neste tutorial, estamos designando a tabela de roteamento padrão e a lista de segurança padrão à sub-rede.Firewall-Private-Subnet(192.168.1.0/24).

-

Crie um gateway NAT em uma VCN. Um gateway NAT permite que recursos de nuvem sem endereços IP públicos acessem a Internet, fornecendo apenas conectividade de saída sem expor esses recursos a conexões de internet de entrada. Para obter mais informações, consulte Criando um Gateway NAT

-

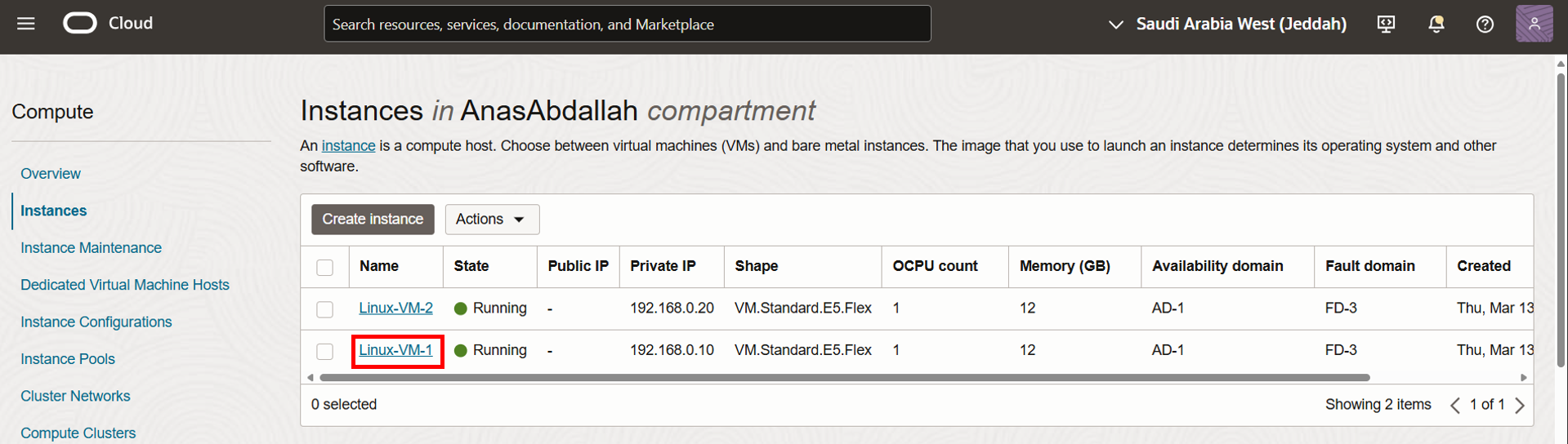

Crie duas instâncias de computação

Linux-VM-1eLinux-VM-2. Para obter mais informações, consulte Tarefa 2: Provisionar uma Instância do OCI Compute. Leve em consideração os seguintes pontos:- O nome de cada instância do OCI Compute.

- Use o Oracle Linux como o Sistema Operacional (SO).

- Coloque as duas instâncias em

Application-Private-Subnete designe os IPs manualmente de acordo com o design. - Ative o plug-in do OCI Bastion.

-

Crie um serviço OCI Bastion e uma sessão; você precisará dele para acessar com segurança as instâncias, pois elas residem em uma sub-rede privada e, em seguida, testar no final da configuração. Considere as diferenças, como a rede de destino e a instância, de acordo com os componentes criados para este tutorial. Para obter mais informações, consulte Tarefa 6.1: Acessar a Instância de Computação FE-VM usando Bastion e Teste.

-

Provisione uma solução de firewall, que pode ser:

- Um firewall do OCI (estamos usando isso no tutorial).

- Uma instância de firewall de terceiros (FortiGate, Palo Alto etc.). Outro bom exemplo é o firewall pfSense. Para instalar, consulte a Tarefa 3: Instalar e Configurar o Firewall pfSense.

- Qualquer instância de firewall baseada em Linux.

Tarefa 1: Preparar o Firewall de Rede do OCI para Inspecionar o Tráfego de Linux-VM-2 para a Internet

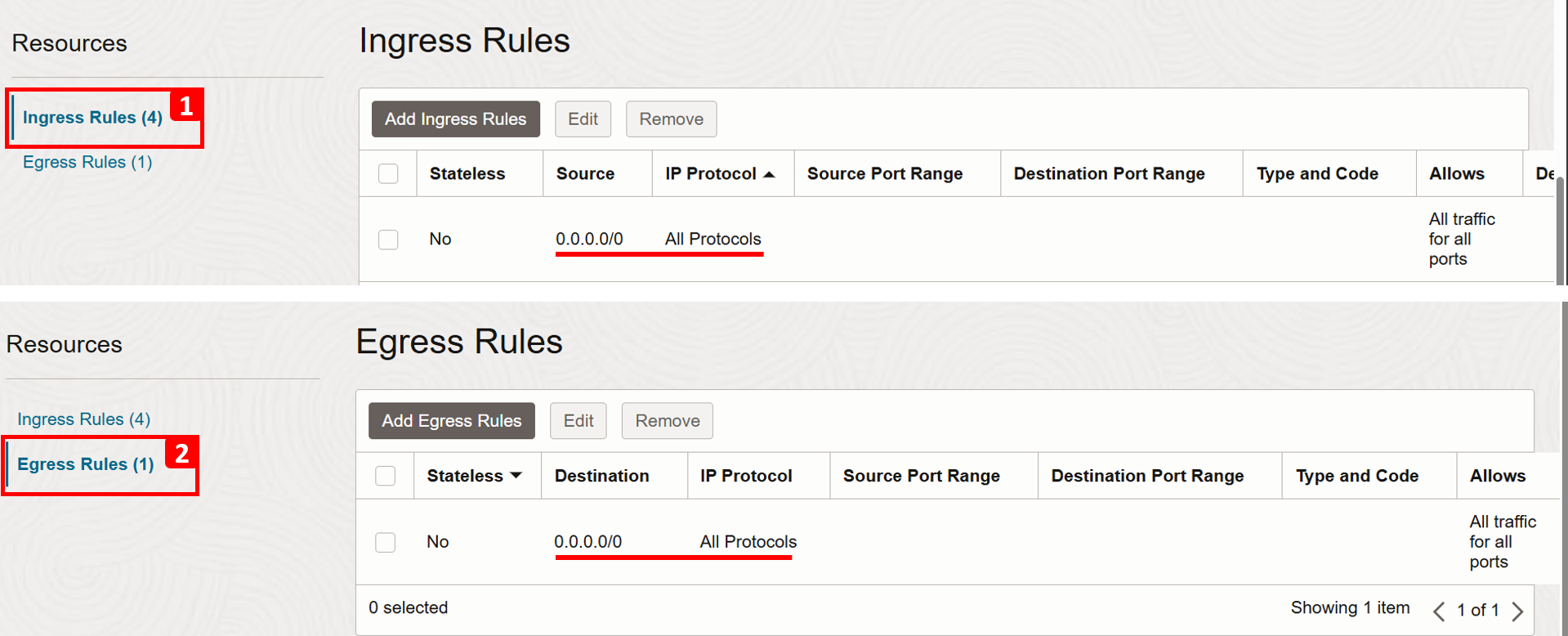

- Com a Lista de Segurança Padrão, permitiremos que todo o tráfego passe pelo firewall para uma avaliação completa, garantindo controle total sobre ele com o firewall em vez das regras de segurança da OCI, incluindo permissão, negação ou monitoramento por meio dos Serviços de Identidade.

- Tabela de Roteamento Padrão para MyVCN: Vazia, não usada.

- Com a Tabela de Roteamento de Sub-rede de Firewall, rotearemos todo o tráfego para a Internet (de uma maneira) por meio do gateway NAT.

- Com a Tabela de Roteamento NAT, para rotear o tráfego de resposta proveniente da Internet para o firewall a ser inspecionado antes de enviá-lo de volta à origem (

Linux-VM-2).

Tarefa 1.1: Configurar Roteamento e Segurança de Sub-rede de Firewall

-

Faça log-in na Console do OCI, vá para a página Detalhes da Rede Virtual na Nuvem.

-

Rolar para Baixo.

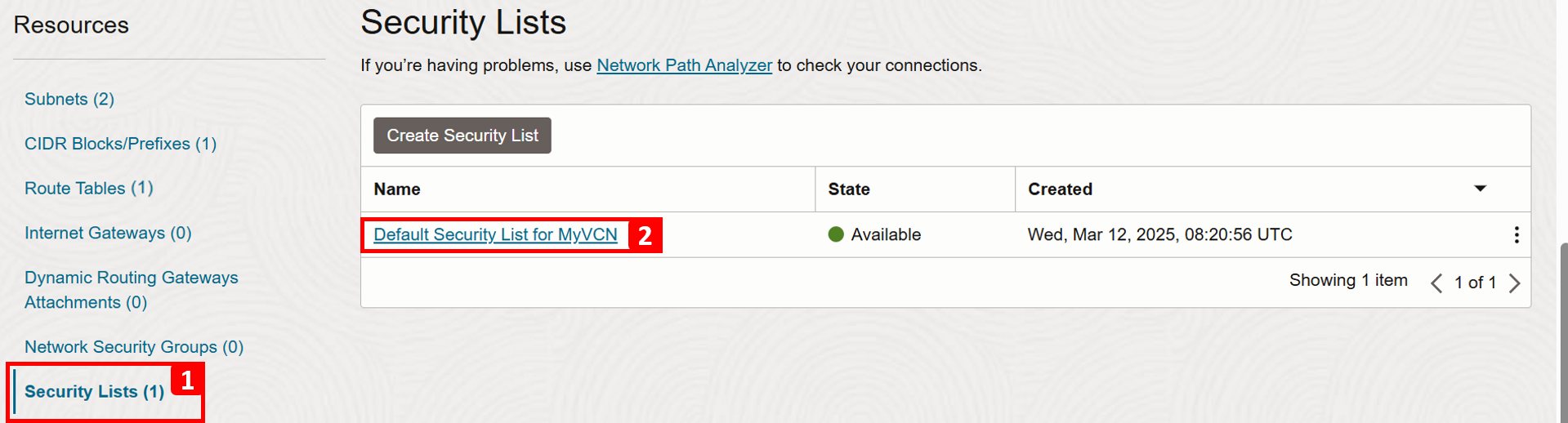

- Clique em Listas de Segurança.

- Clique na lista de segurança padrão.

- Permitir todo o tráfego de entrada.

- Permitir todo tráfego de saída.

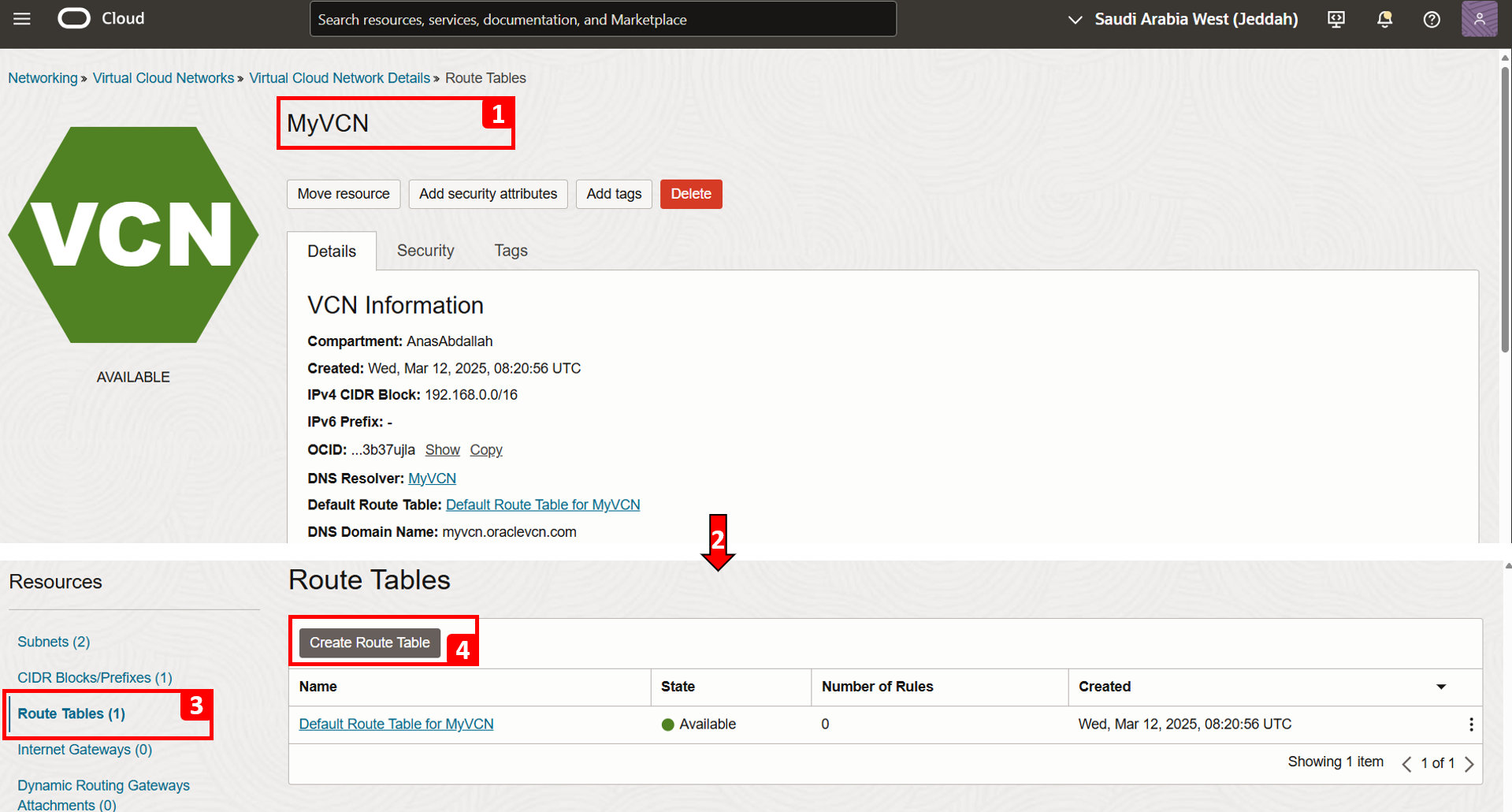

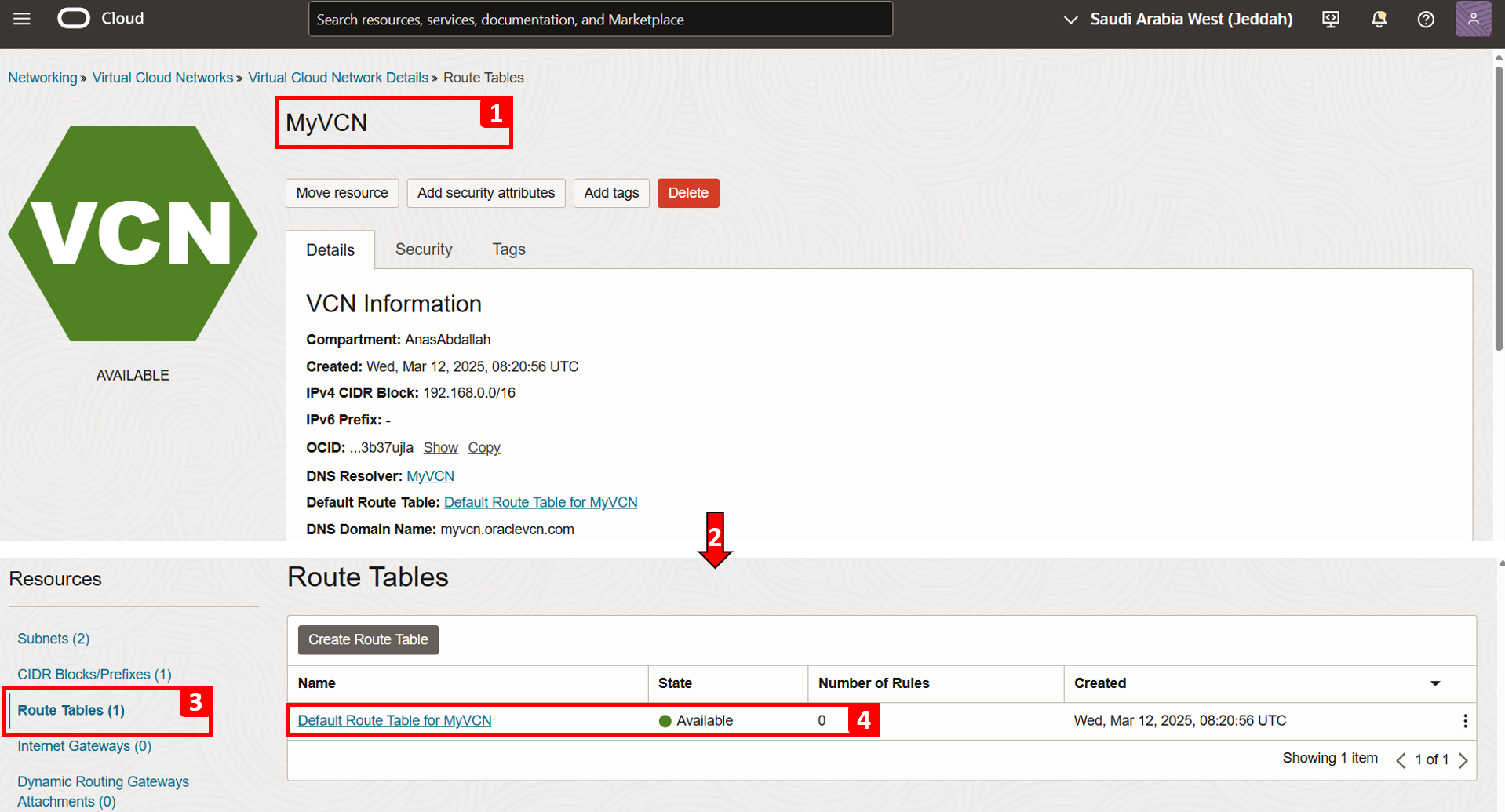

- Navegue até a página Detalhes da Rede Virtual na Nuvem.

- Rolar para Baixo.

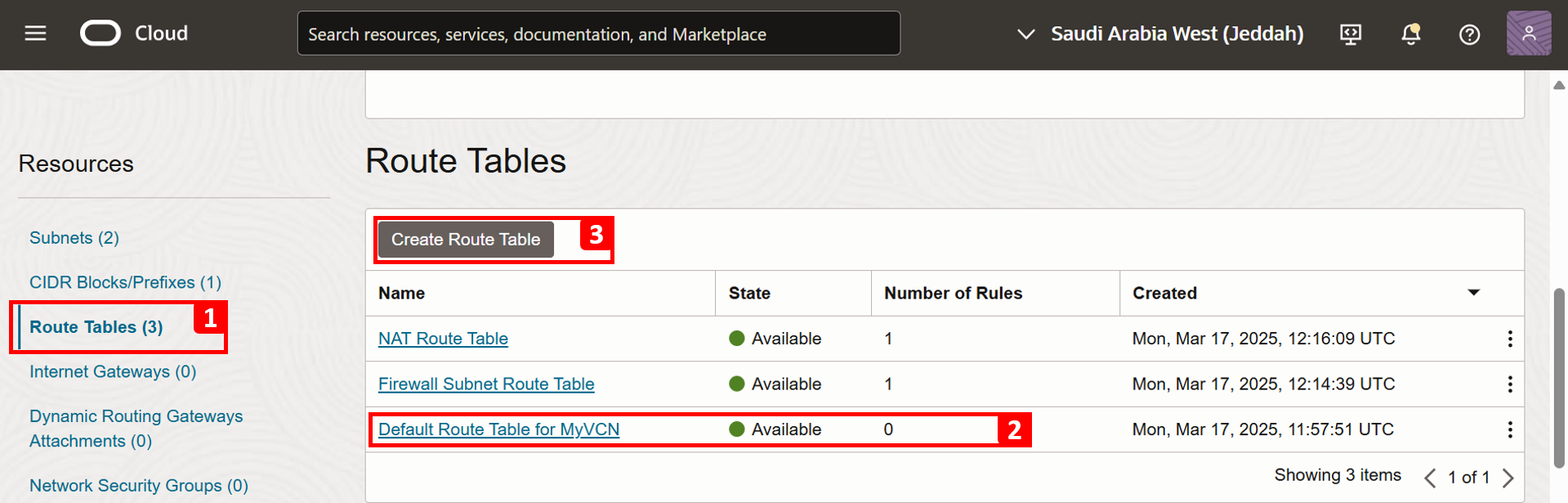

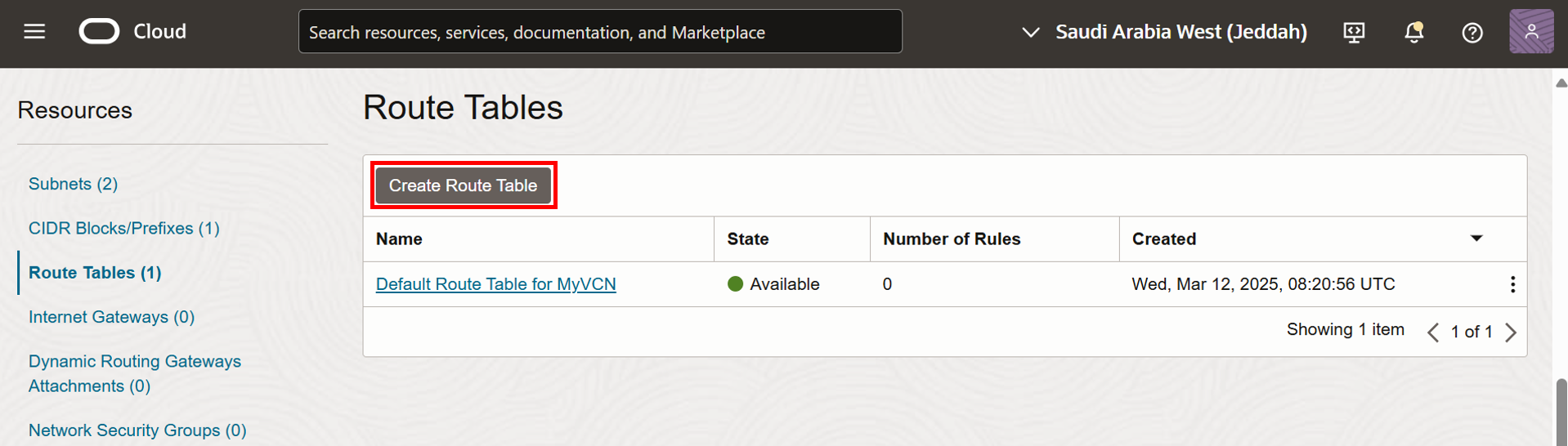

- Clique em Tabelas de Roteamento.

- Clique em Criar Tabela de Roteamento.

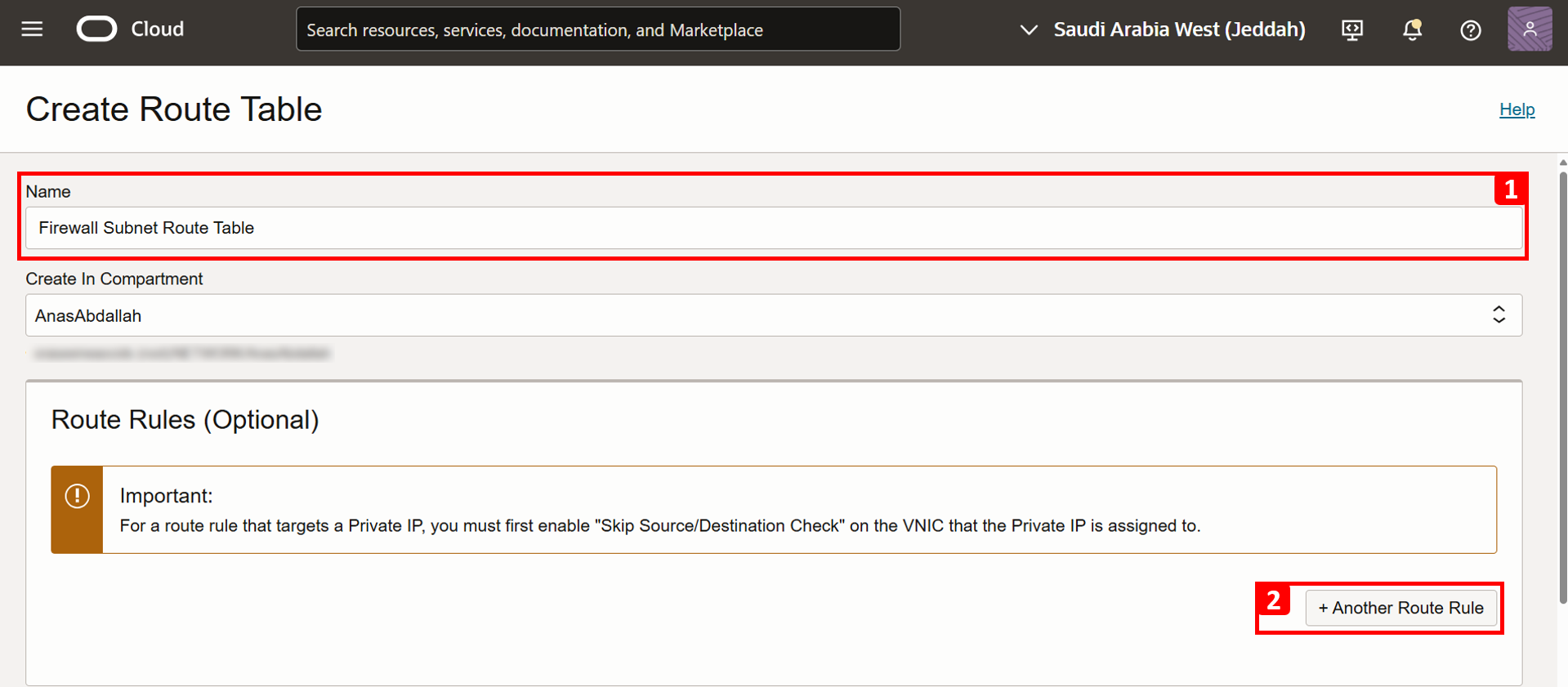

- Informe o Nome da tabela de roteamento.

- Clique em + Outra Regra de Roteamento.

-

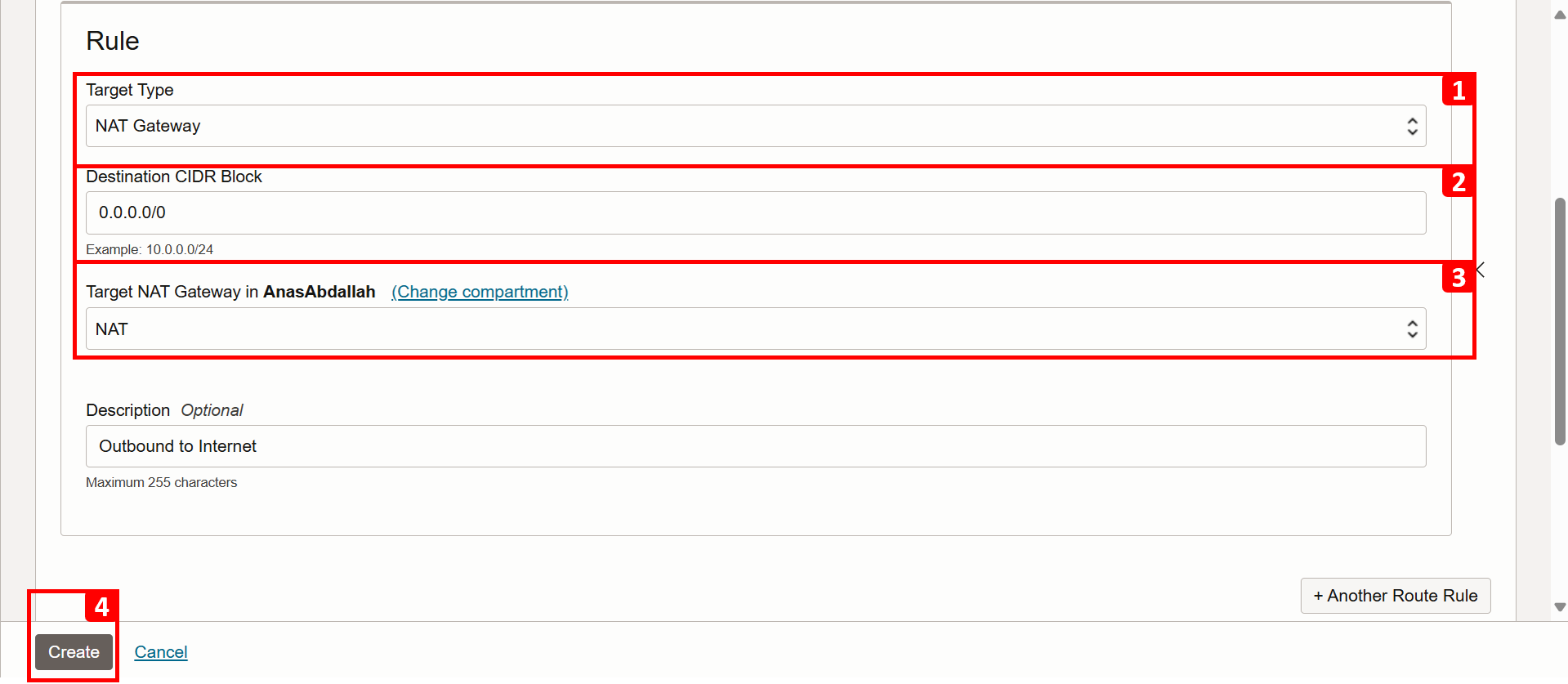

Em Regra, especifique as seguintes informações.

- Em Tipo de Destino, selecione Gateway NAT.

- Em Bloco CIDR de Destino, digite

0.0.0.0/0. - Em Gateway NAT de Destino, selecione o gateway NAT criado em Pré-requisitos.

- Clique em Criar.

-

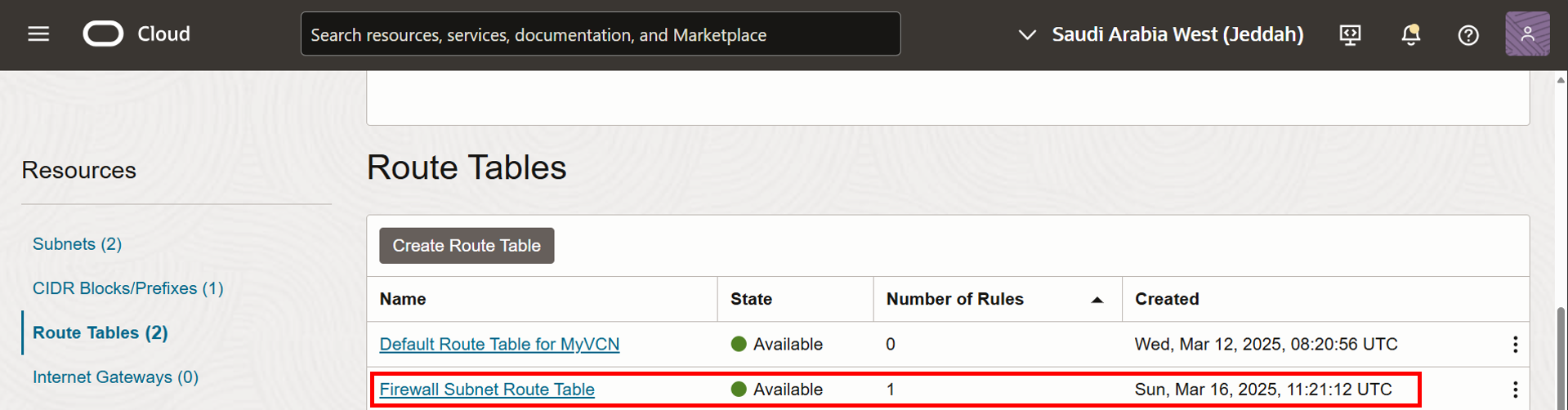

O

Firewall Subnet Route Tablefoi criado com sucesso.

-

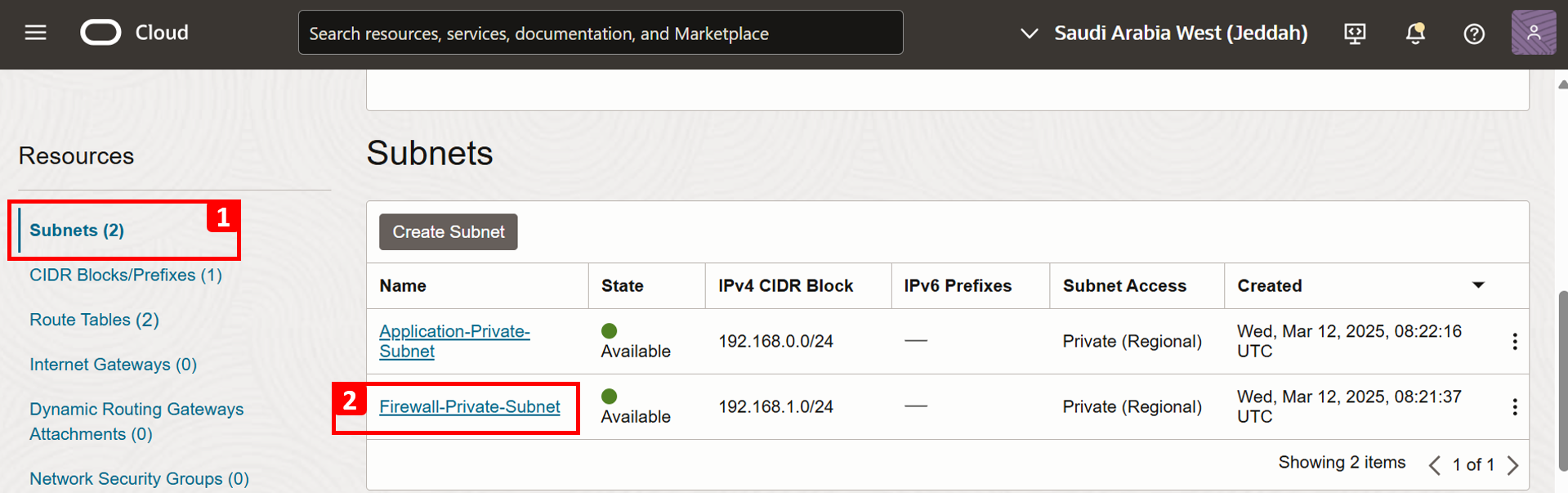

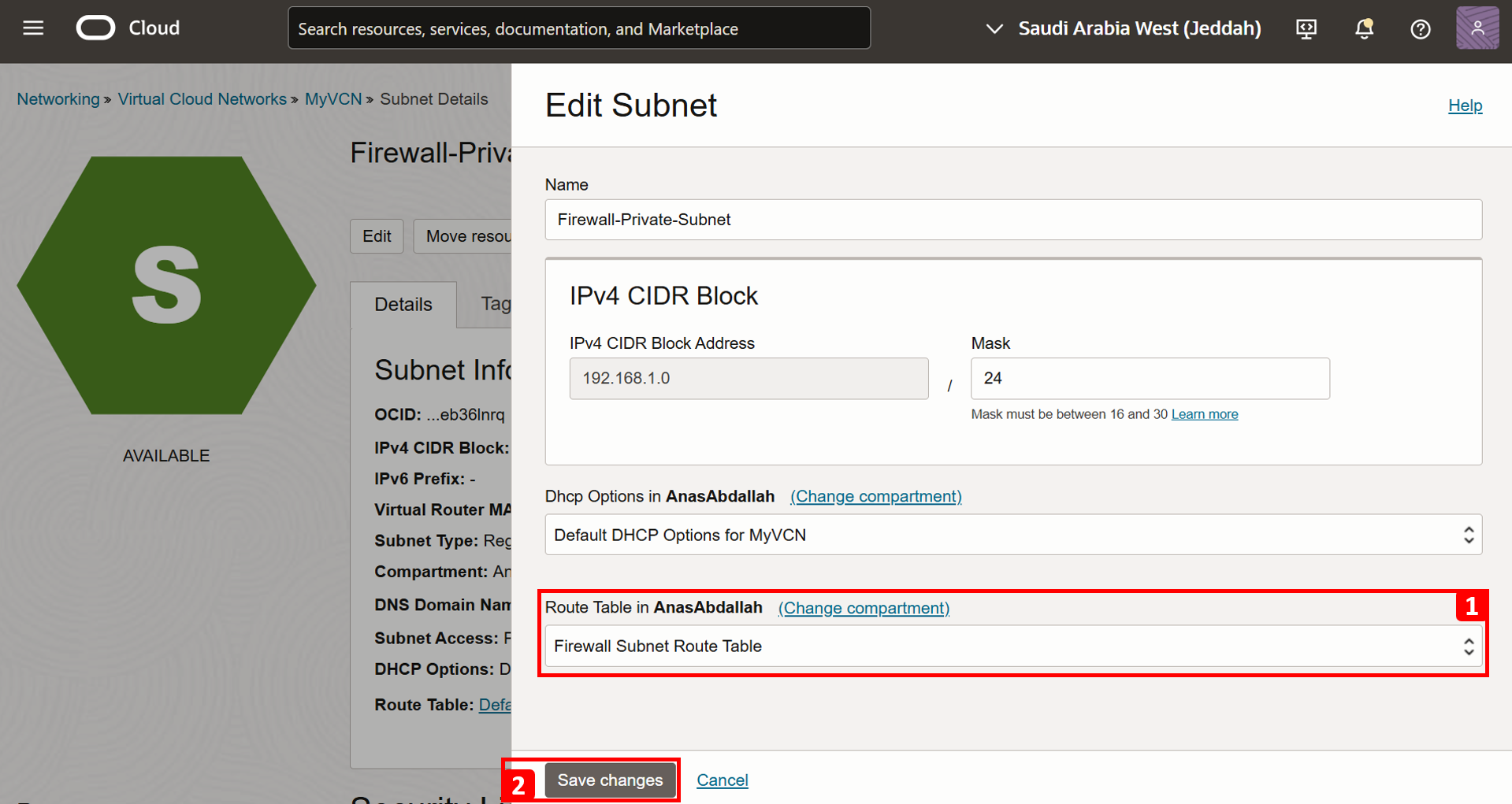

Agora, vamos designar a tabela de roteamento à sub-rede do firewall. Vá até a página Detalhes da Rede Virtual na Nuvem.

- Clique em Sub-redes.

- Clique em Firewall-Private-Subnet.

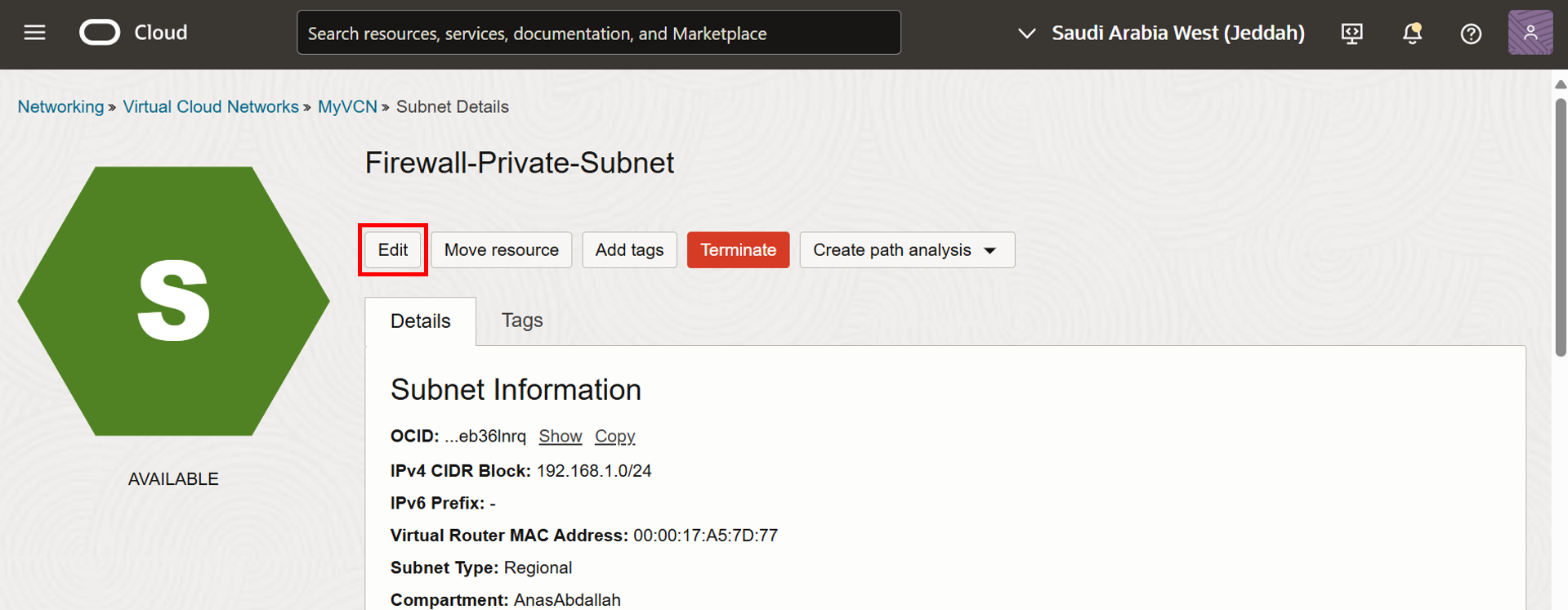

-

Clique em Editar.

- Use a tabela de roteamento criada acima.

- Clique em Salvar alterações.

-

A tabela de roteamento foi alterada com sucesso.

Nesta tarefa, criamos e designamos uma tabela de roteamento no nível da sub-rede, o que significa que todos os recursos implantados nessa sub-rede serão regidos pelas regras de roteamento definidas.

Tarefa 1.2: Criar e Designar Tabela de Roteamento do Gateway NAT

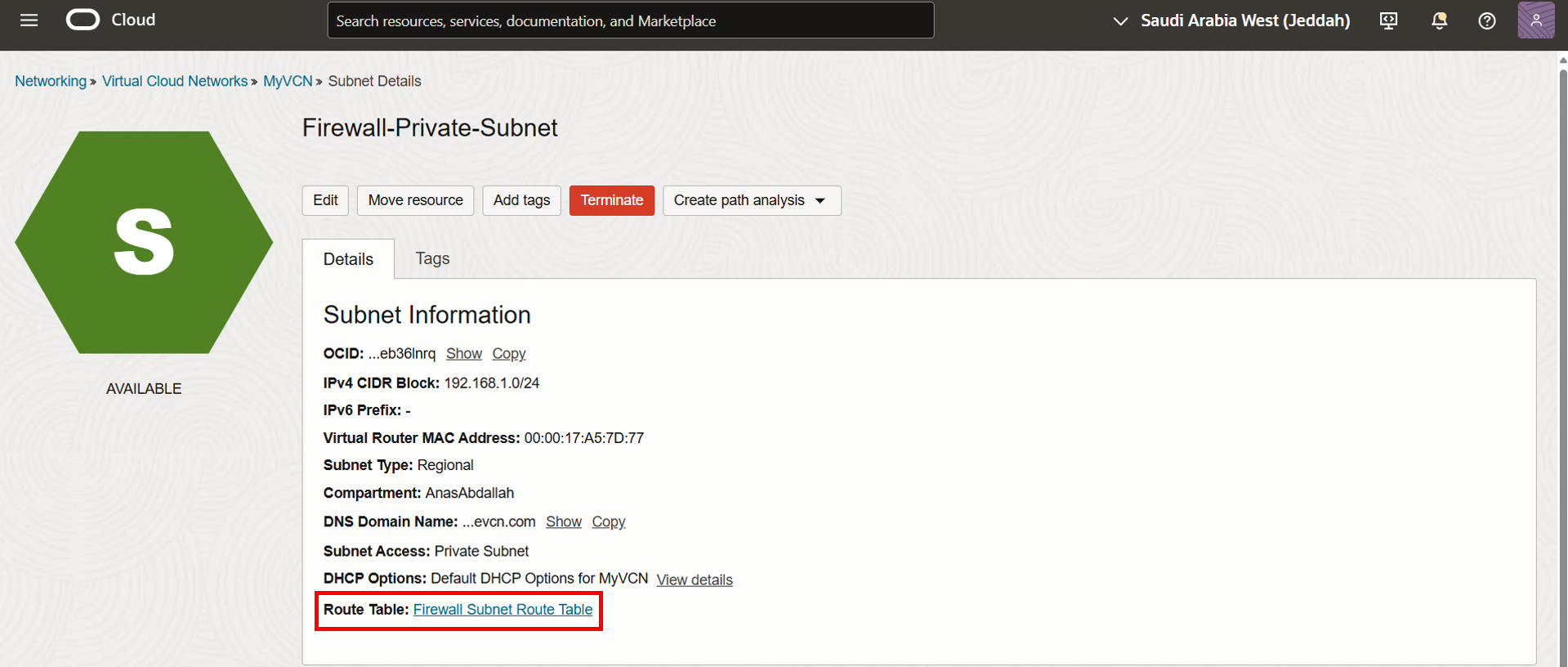

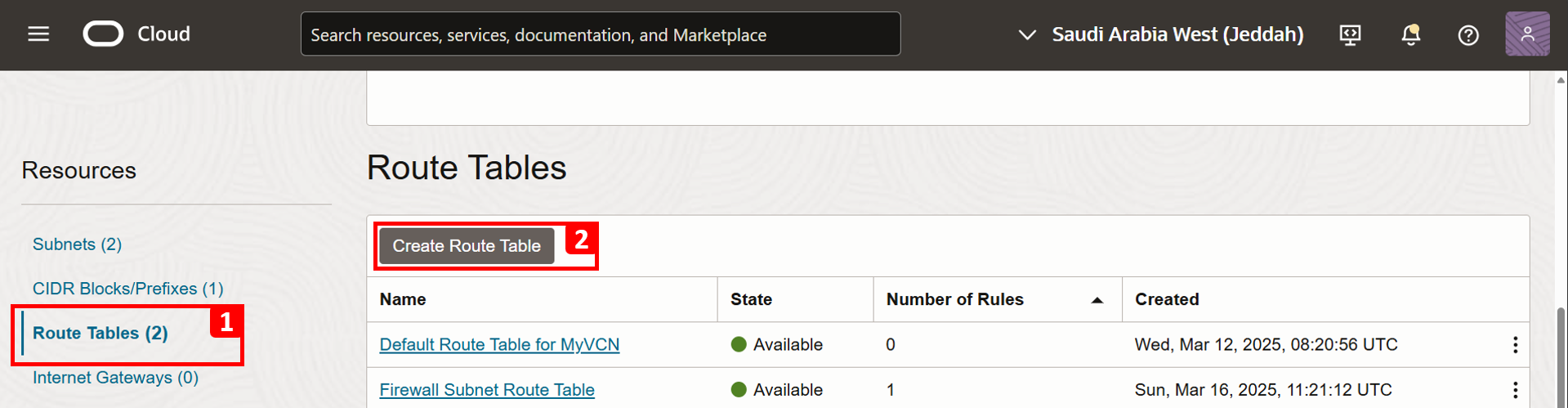

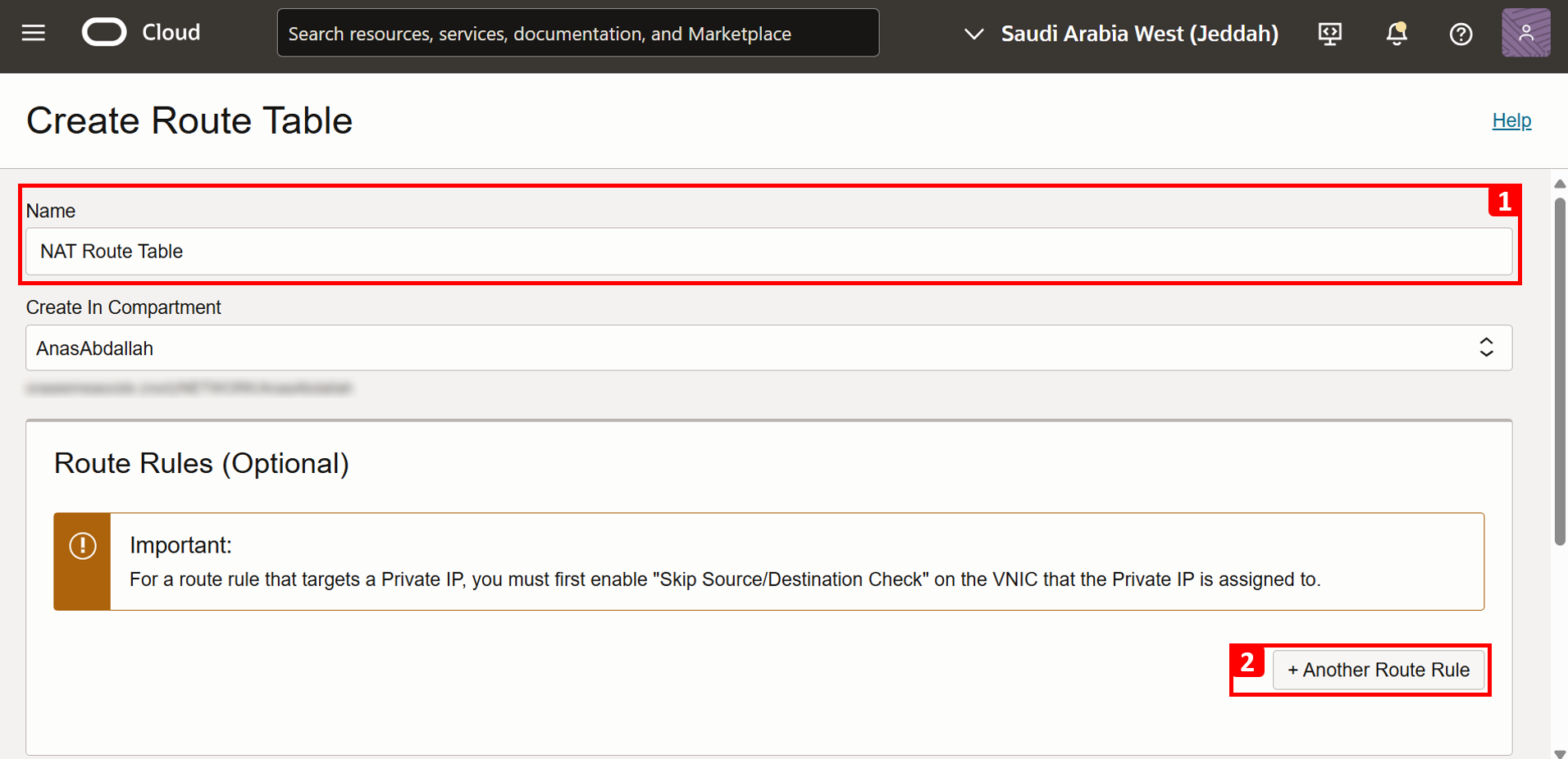

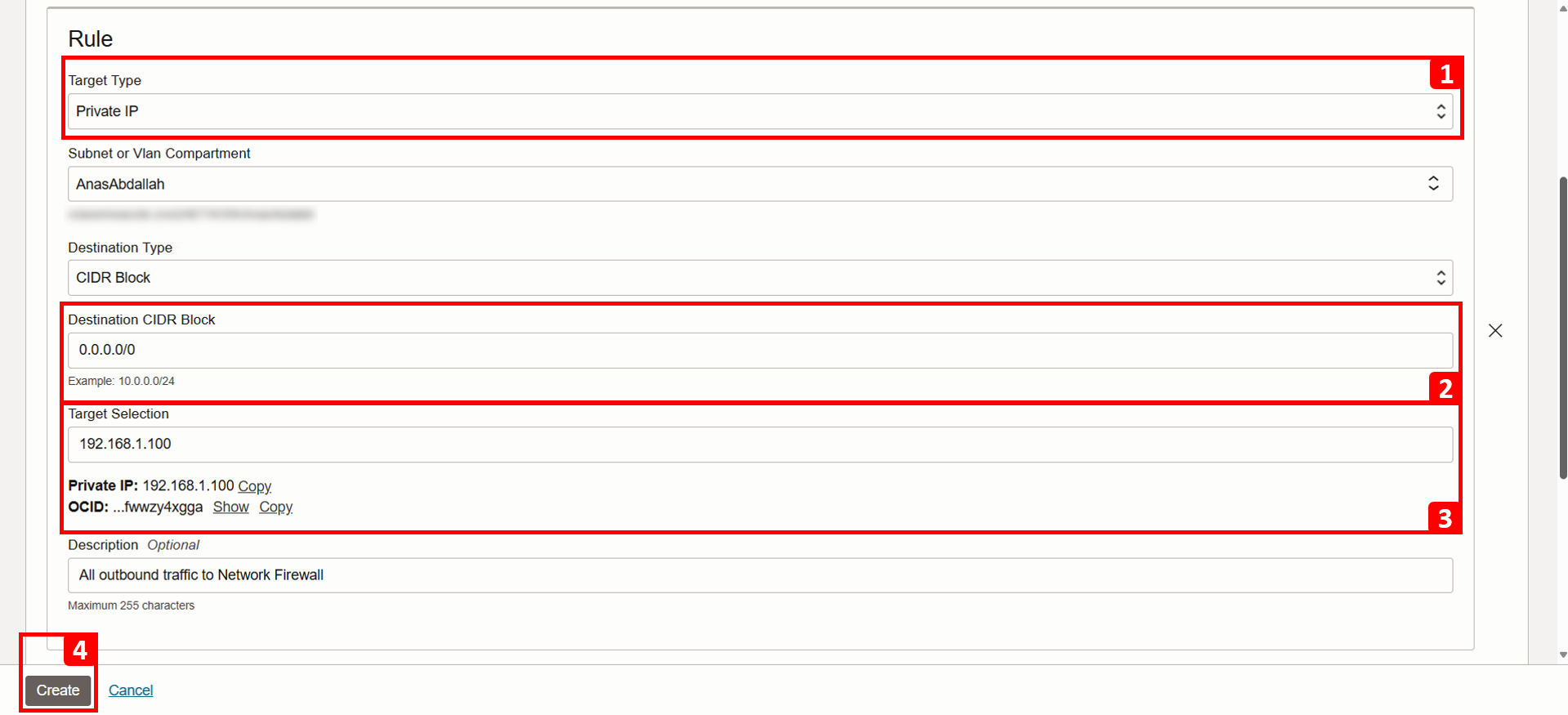

-

Certifique-se de criar um gateway NAT antes de continuar. Vá até a página Detalhes da Rede Virtual na Nuvem.

- Clique em Tabelas de Roteamento.

- Clique em Criar Tabela de Roteamento.

- Informe o Nome da tabela de roteamento.

- Clique em +Another Route Rule.

-

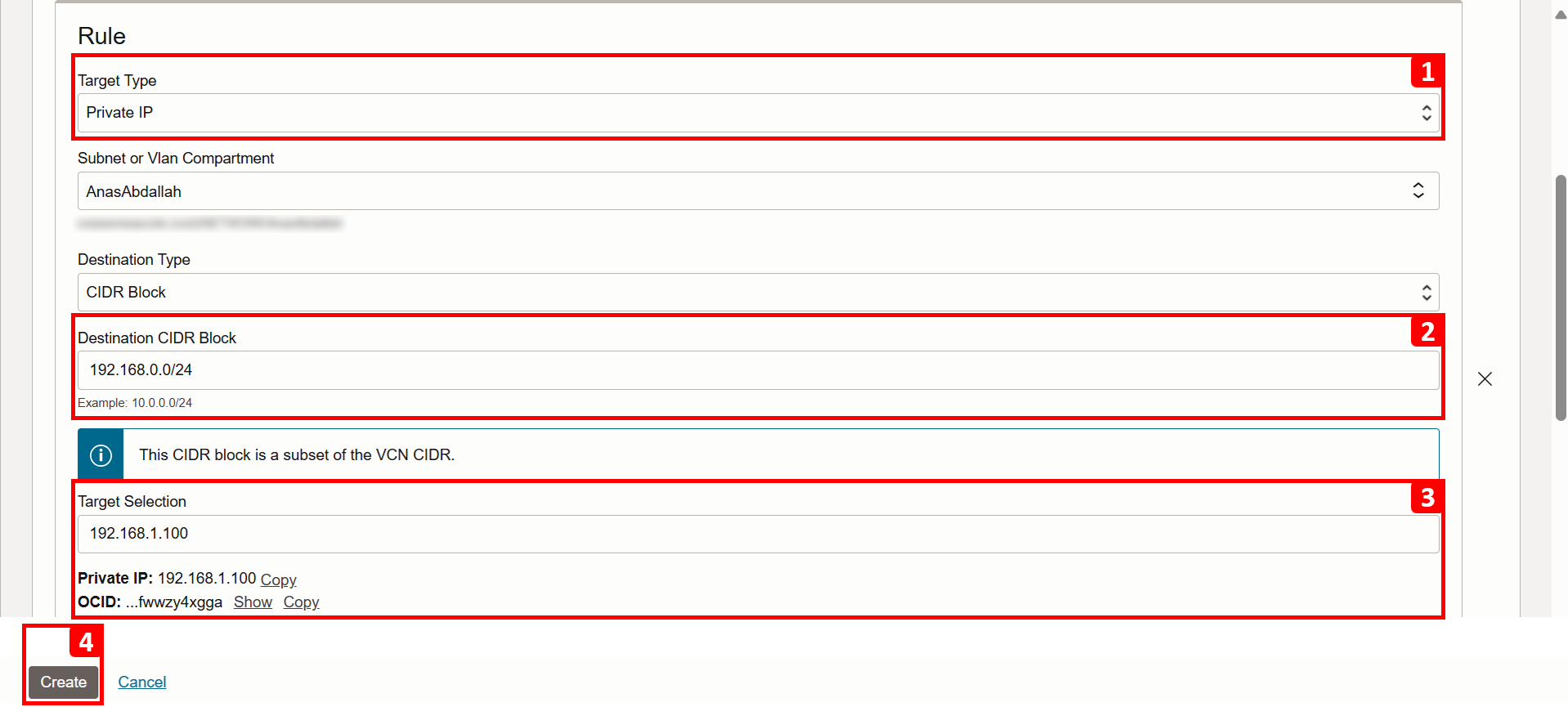

Em Regra, especifique as seguintes informações.

- Em Tipo de Destino, selecione IP Privado.

- Em Tipo de Destino, digite

192.168.0.0/24, que é o CIDR de Sub-rede Privada do Aplicativo, que tem a VM de origem. - Em Seleção de Destino, informe o IP privado do firewall

192.168.1.100. - Clique em Criar.

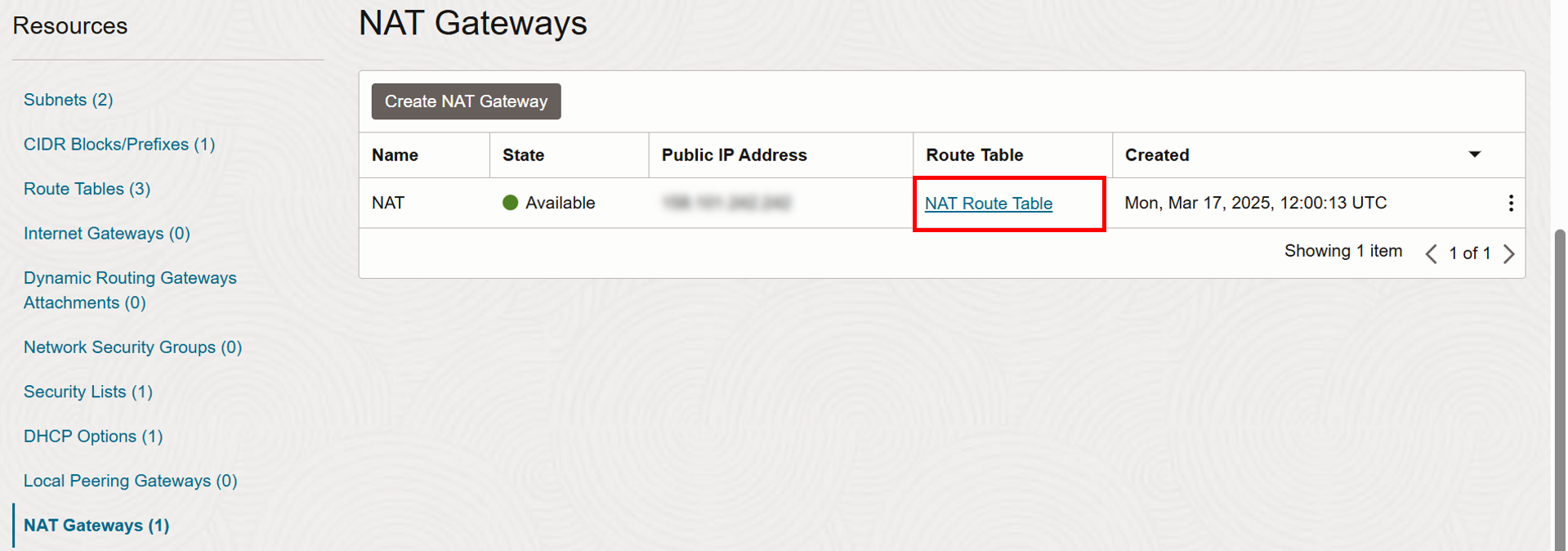

-

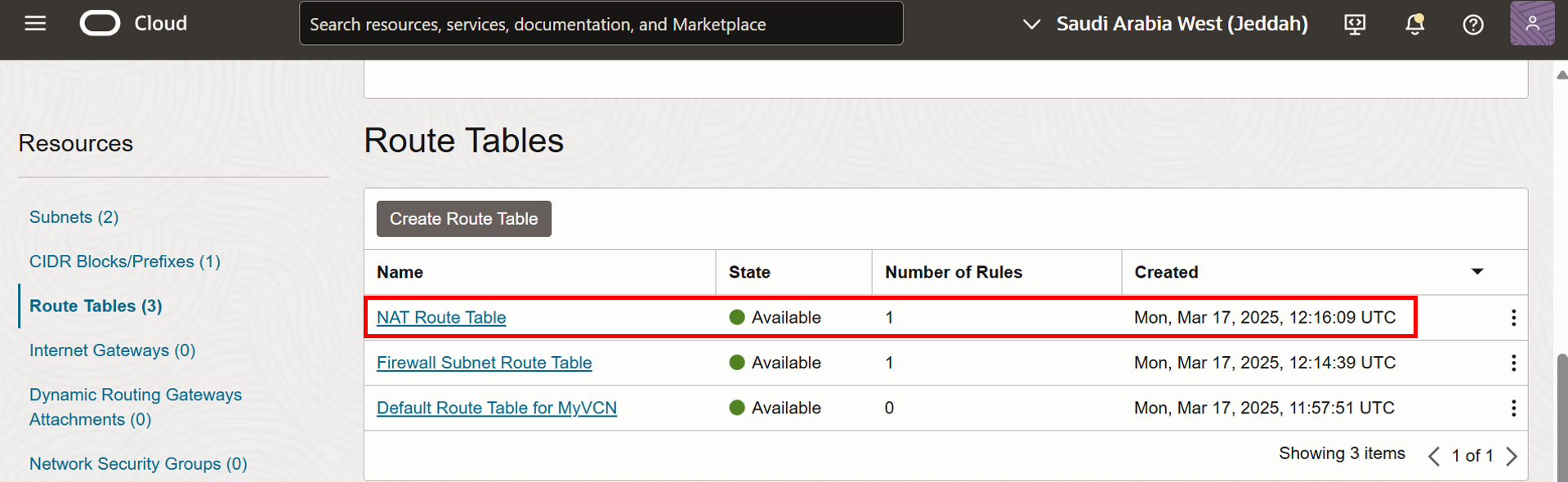

O

NAT Route Tablefoi criado com sucesso.

-

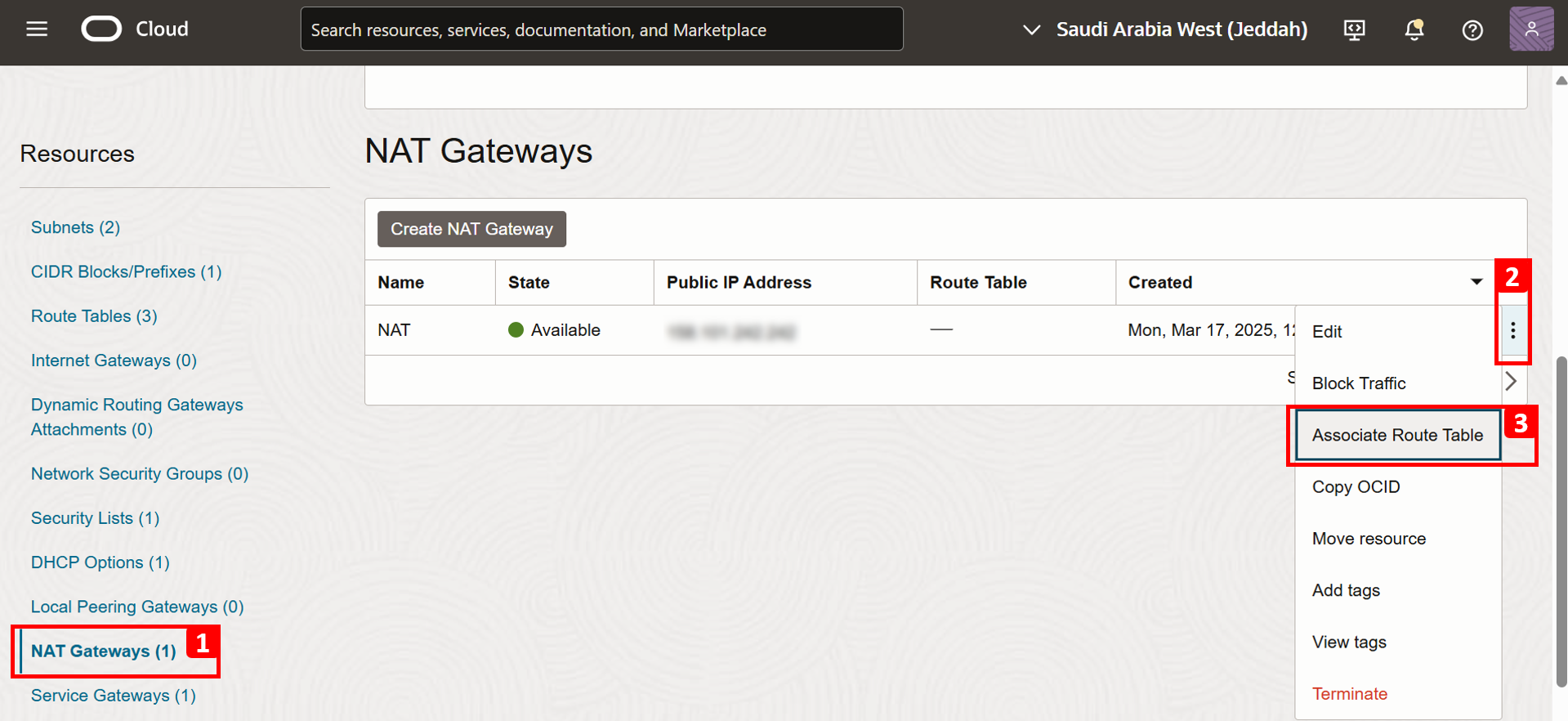

Vamos designar a tabela de roteamento ao gateway NAT. Vá até a página Detalhes da Rede Virtual na Nuvem.

- Clique em Gateways NAT.

- Clique nos três pontos do gateway à direita.

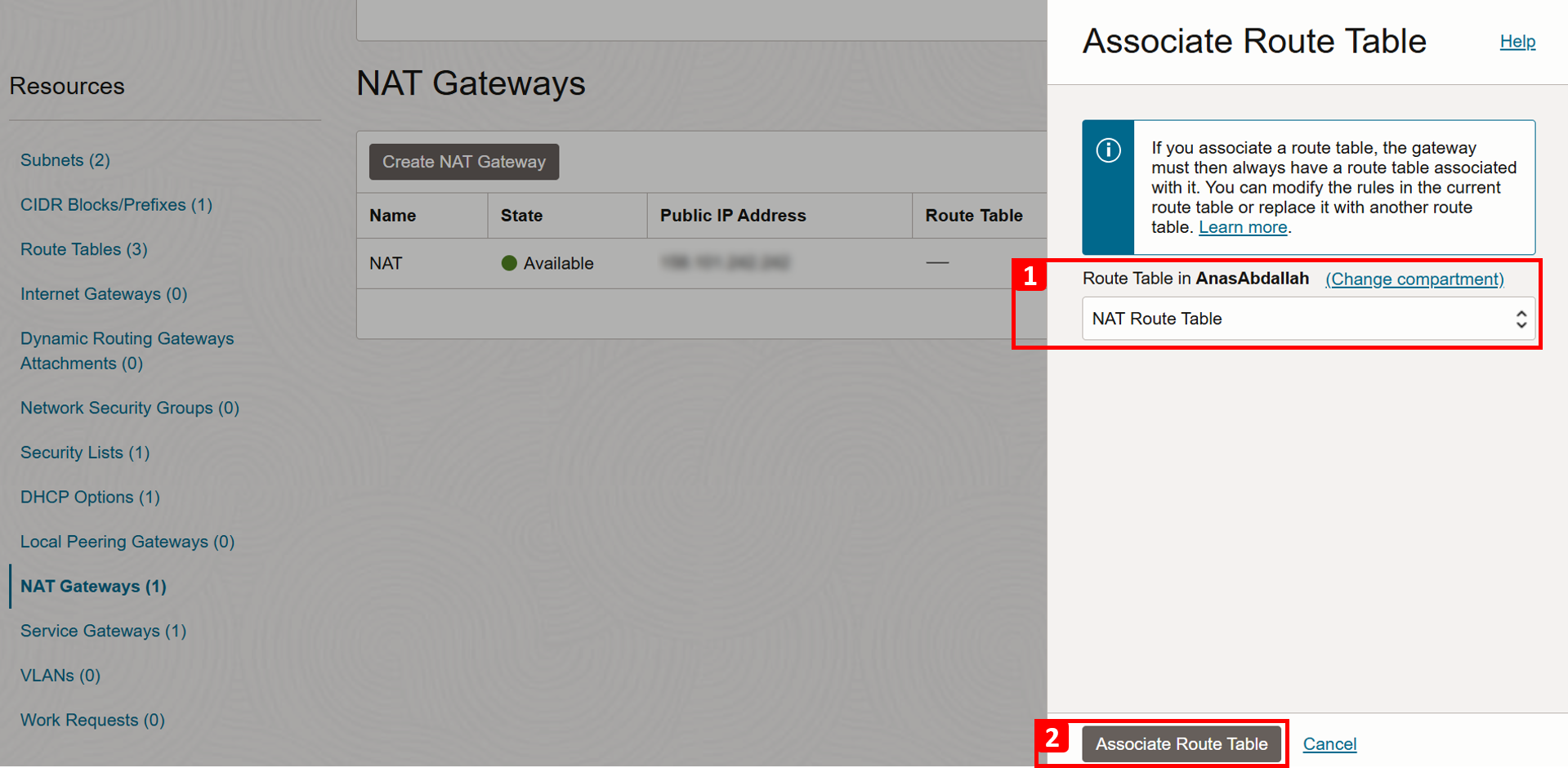

- Clique em Associar Tabela de Roteamento.

- Selecione Tabela de Roteamento NAT.

- Clique em Associar Tabela de Roteamento.

-

A tabela de roteamento foi associada com sucesso.

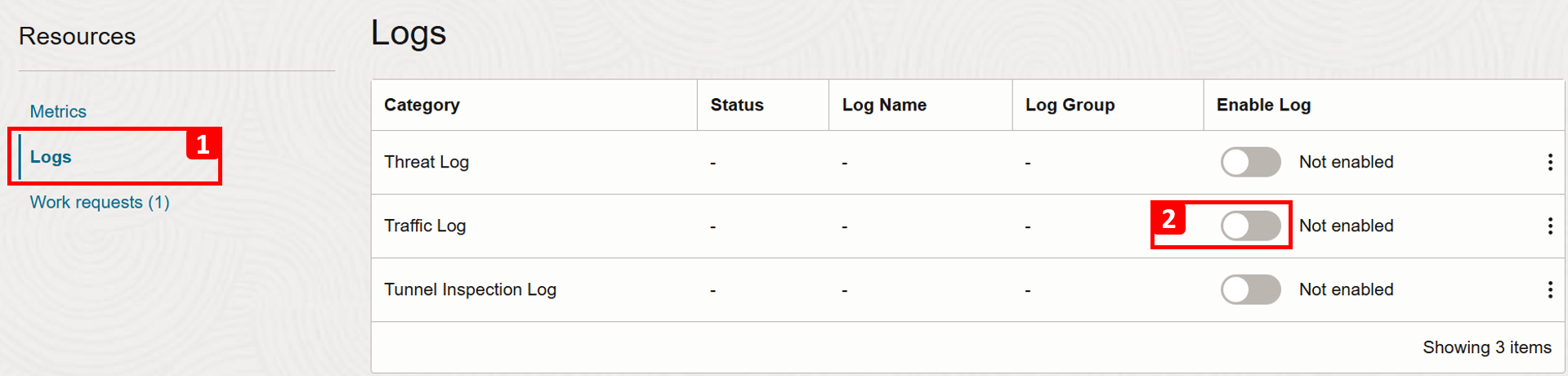

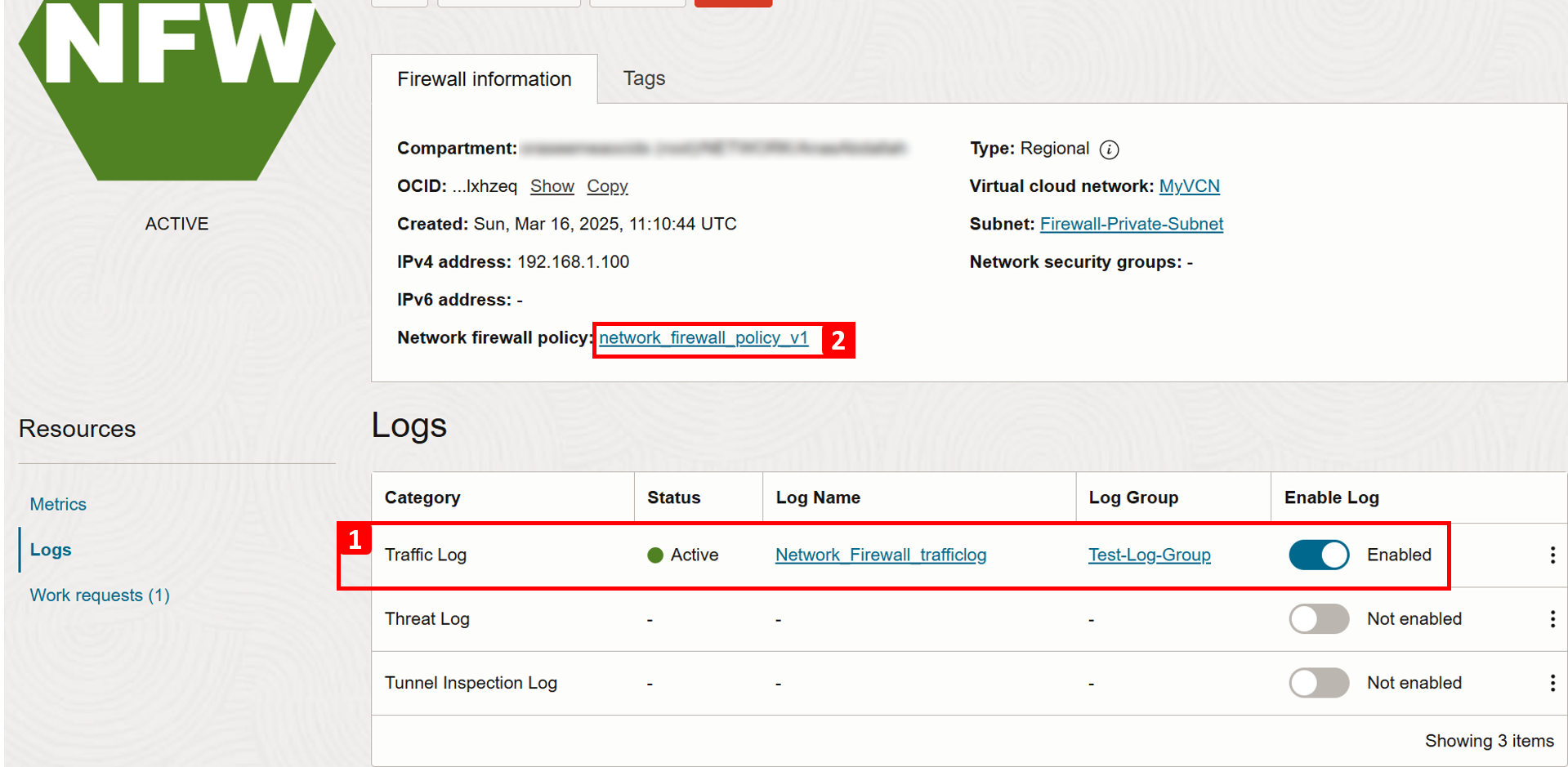

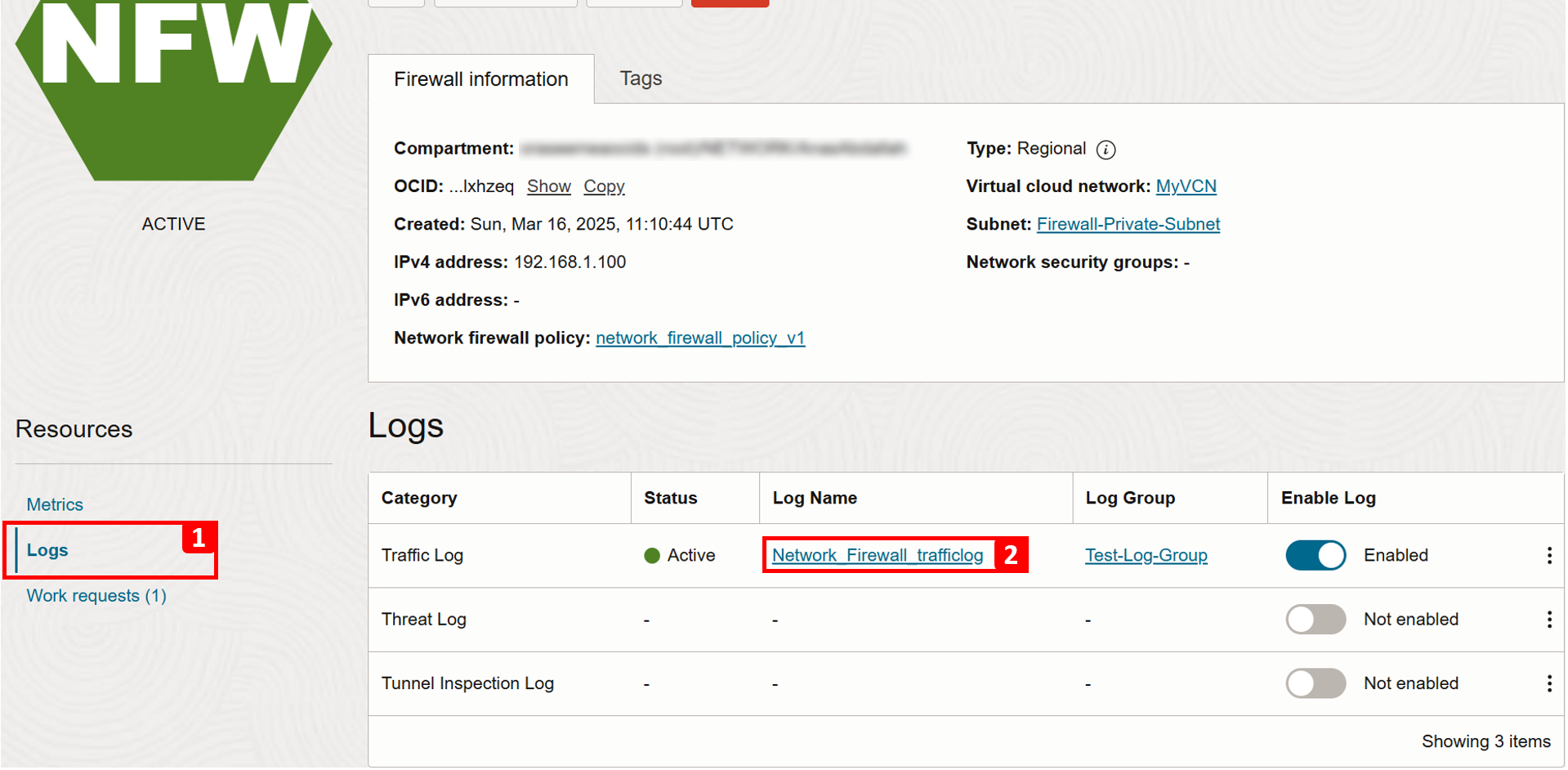

Tarefa 1.3: Ativar Logs de Firewall e Verificar a Política

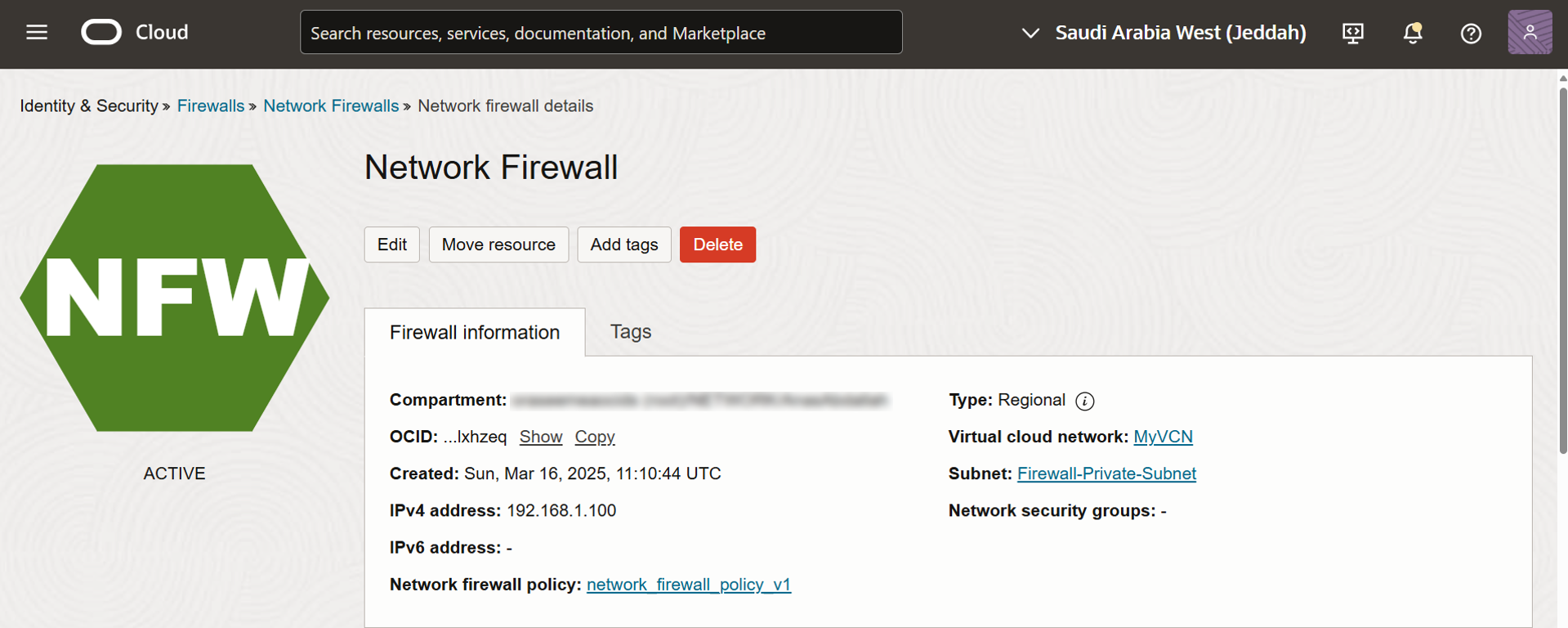

Observação: Neste tutorial, usamos o OCI Network Firewall, mas você pode replicar o mesmo cenário com qualquer firewall de terceiros.

-

Navegue até a página Detalhes do Firewall de Rede.

-

Rolar para Baixo.

- Clique em Logs.

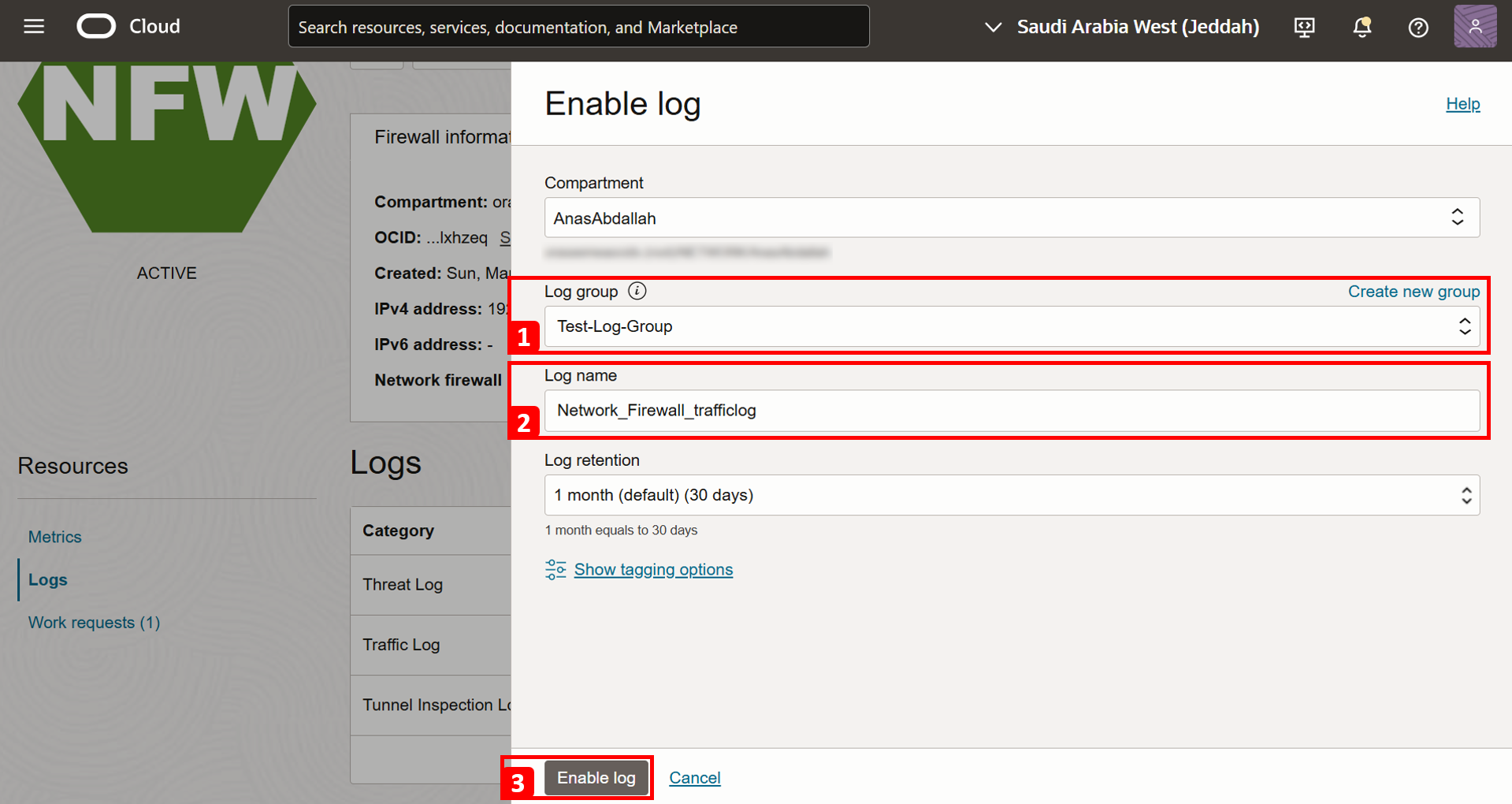

- Ative o Log de Tráfego (o log de tráfego fornece detalhes sobre o tráfego que passa pelo firewall).

- Selecione Grupo de logs, se você não tiver nenhum, crie um.

- Informe o Nome do log.

- Clique em Ativar log.

- O log de tráfego foi ativado com sucesso.

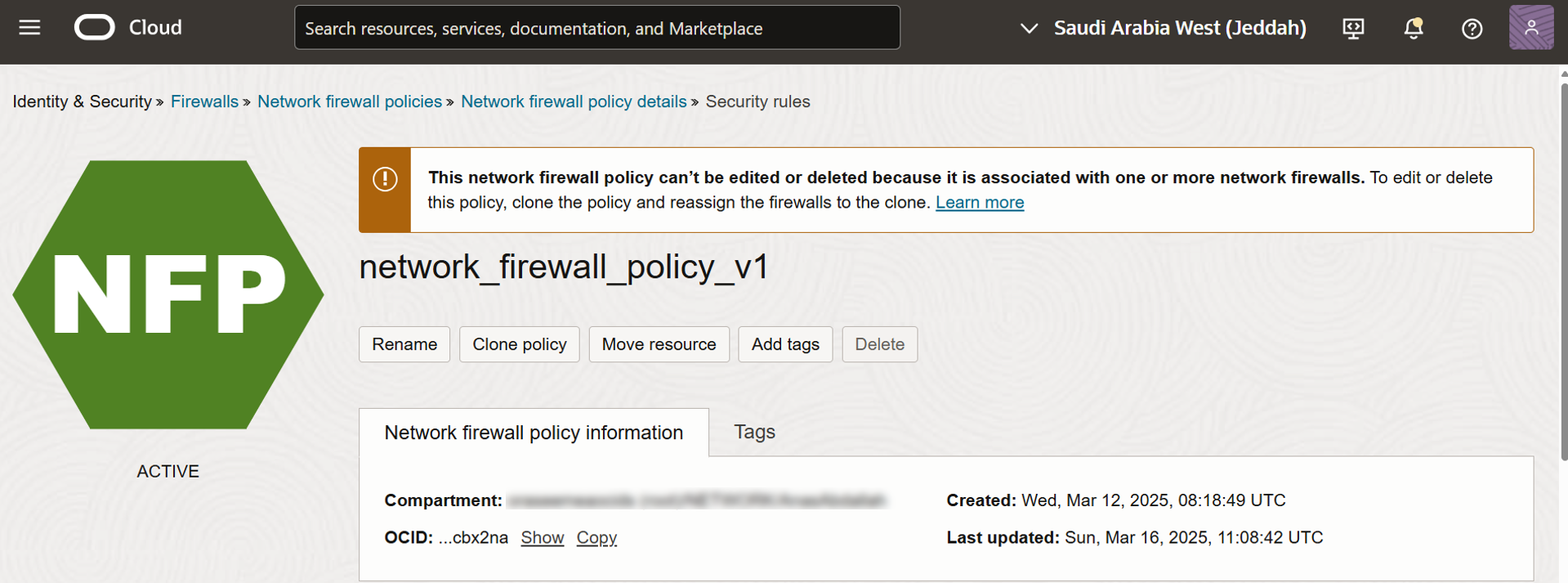

- Clique na Política de firewall de rede associada.

-

Estamos usando a política

network_firewall_policy_v1.

-

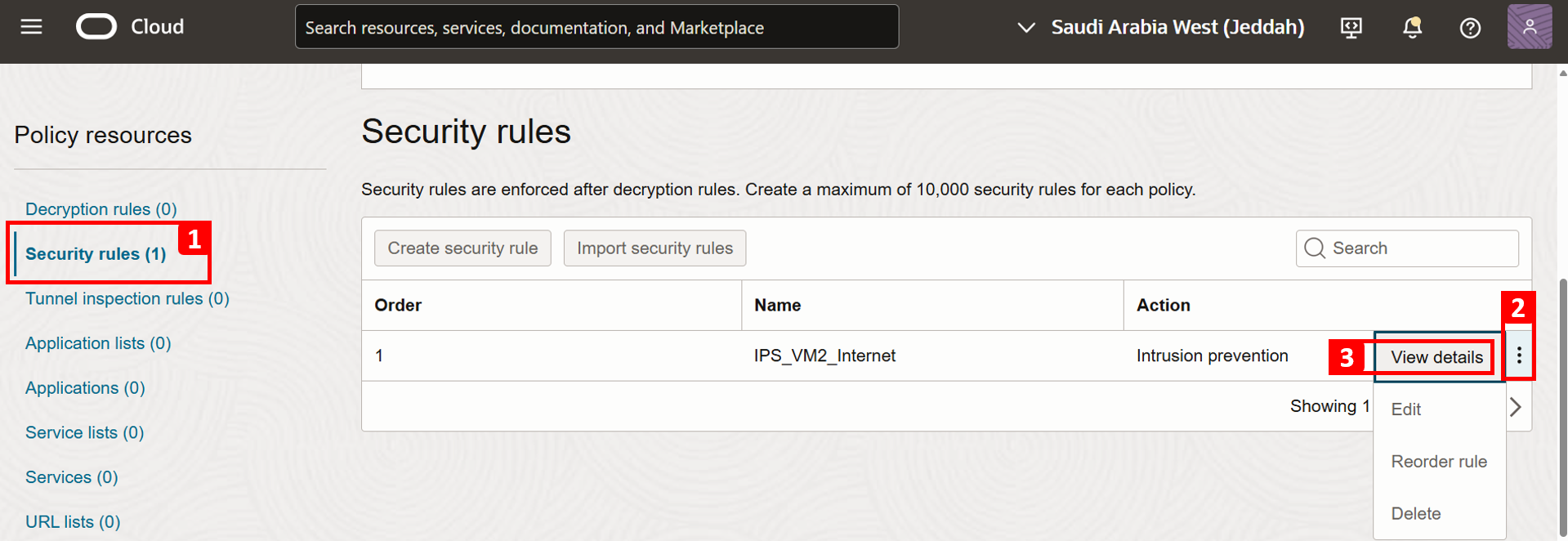

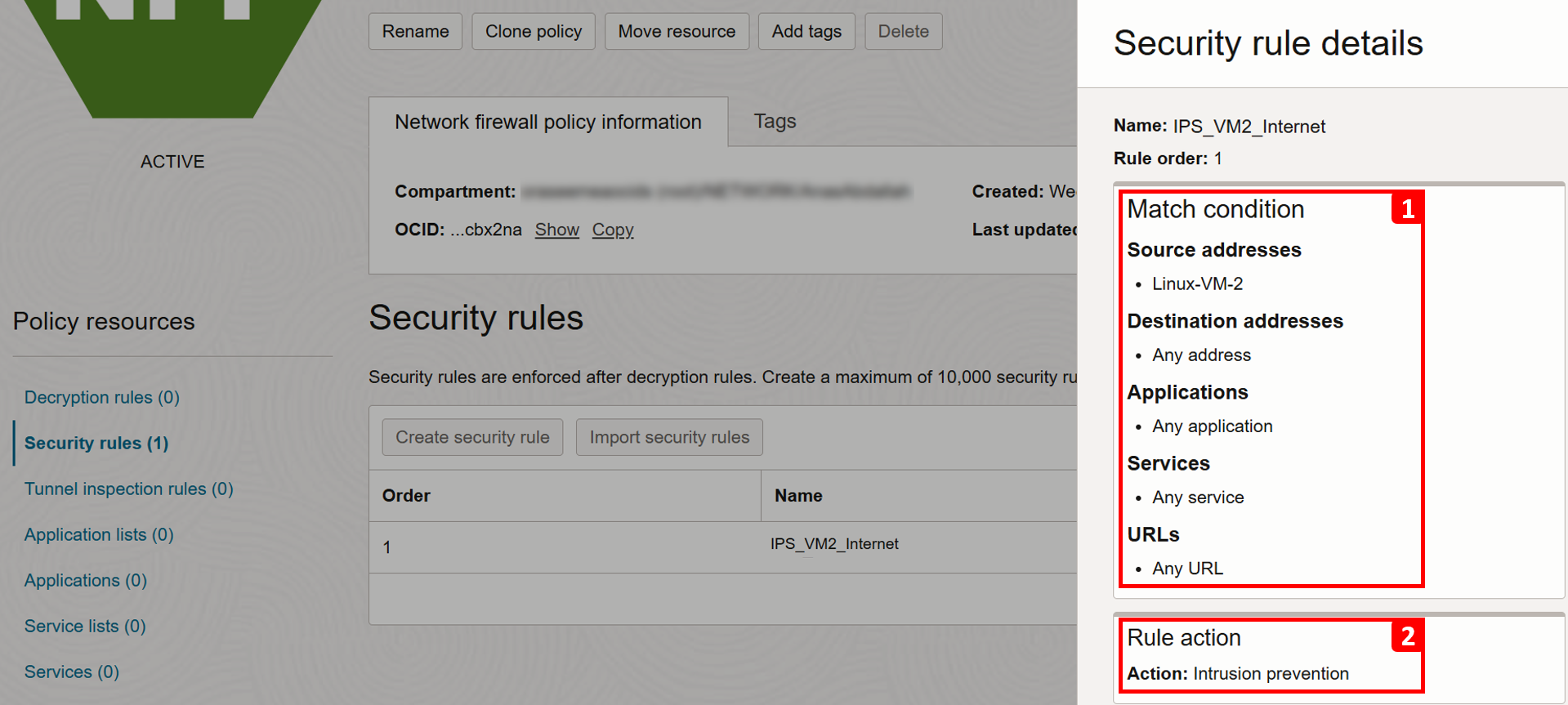

Role para baixo e verifique a configuração existente da política.

- Clique em Regras de segurança.

- Clique nos três pontos à direita da regra

IPS_VM2_Internet. - Clique em Exibir detalhes.

-

Observe os detalhes da regra de segurança usada.

- Qualquer tráfego proveniente de

Linux-VM-2para qualquer lugar, independentemente do protocolo ou da porta usada. - Use Prevenção de invasão como Ação da regra para monitorar o tráfego de atividades maliciosas. Registre informações, reporte ou bloqueie a atividade.

- Qualquer tráfego proveniente de

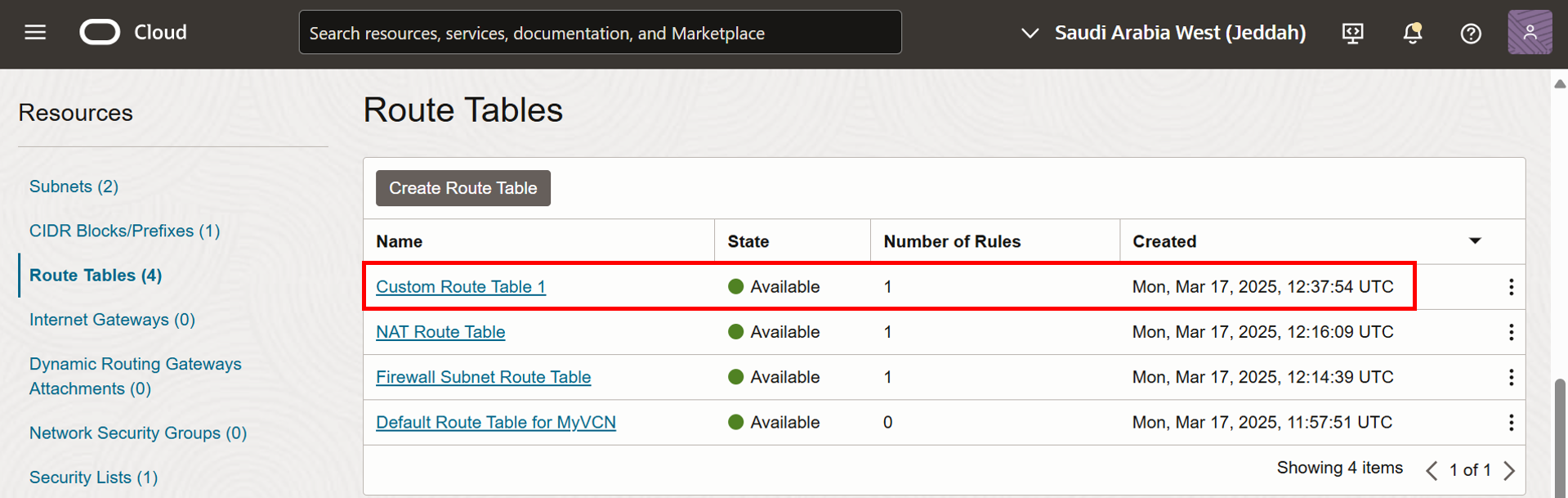

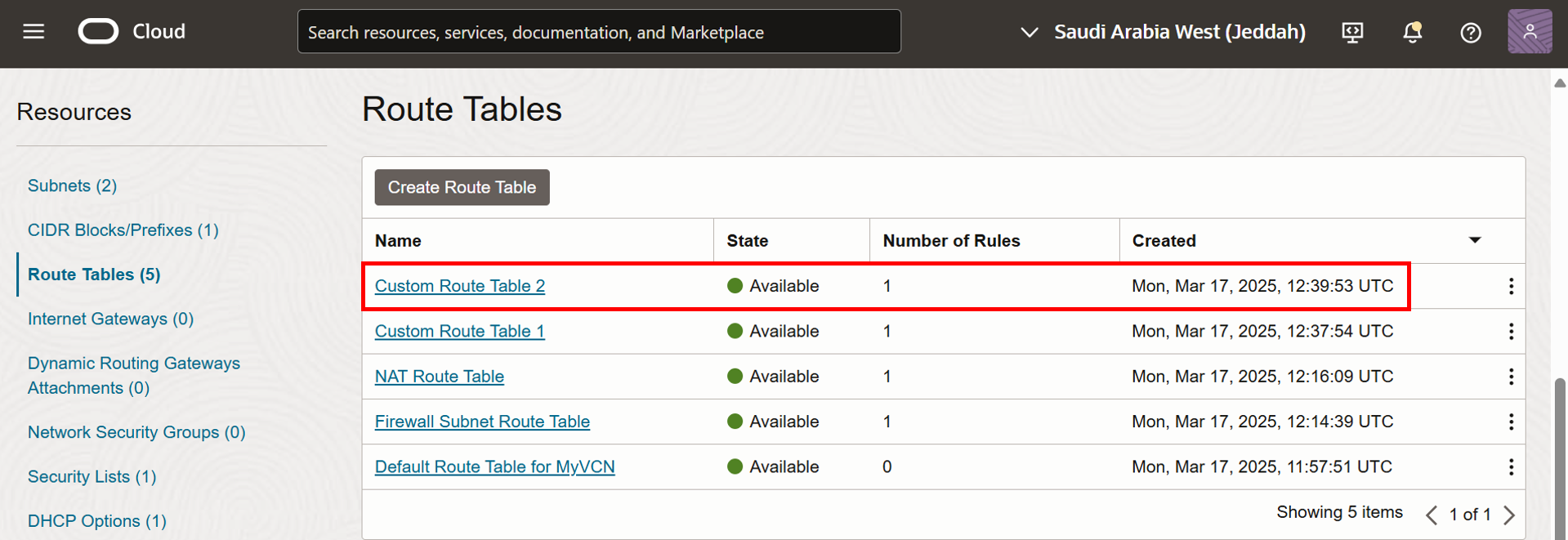

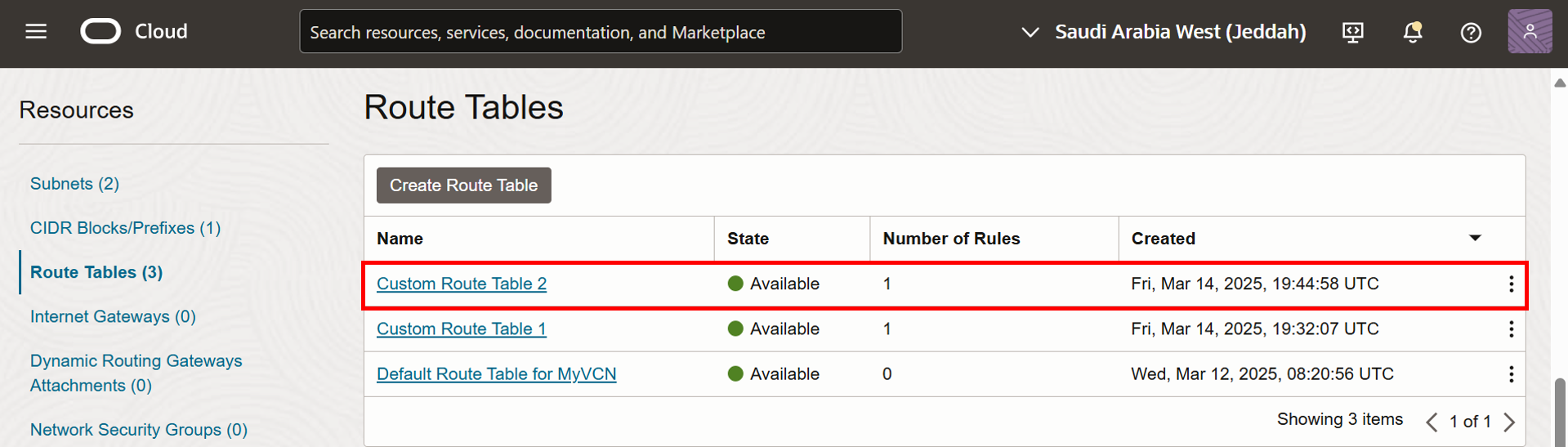

Tarefa 2: Criar Tabelas de Roteamento Personalizadas

-

Navegue até a página Detalhes da Rede Virtual na Nuvem.

-

Rolar para Baixo.

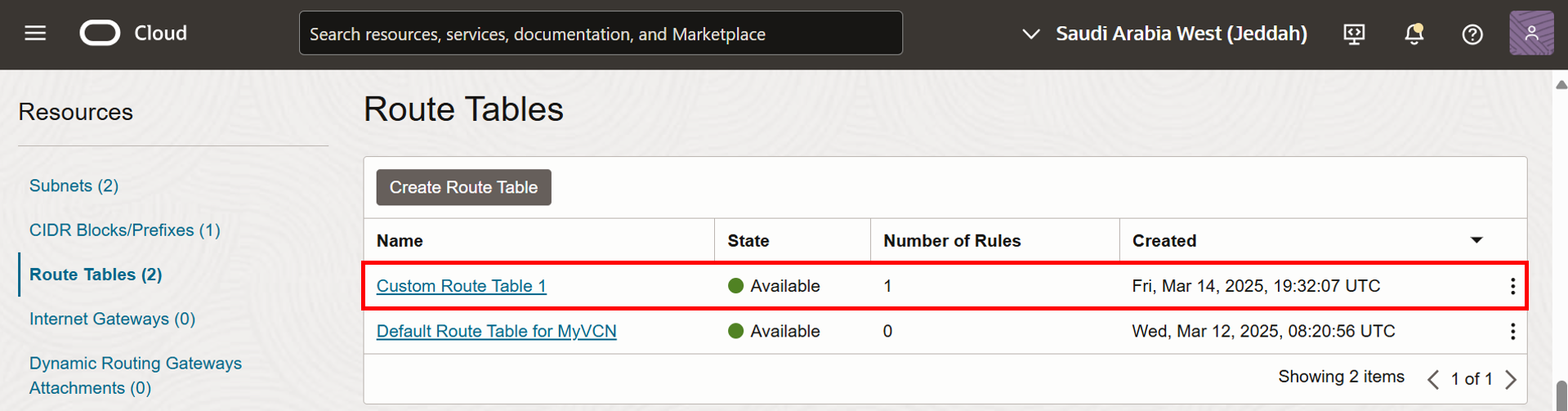

- Clique em Tabelas de Roteamento.

- Observe que temos uma tabela de roteamento padrão que é criada com a VCN automaticamente. Esta tabela é designada ao

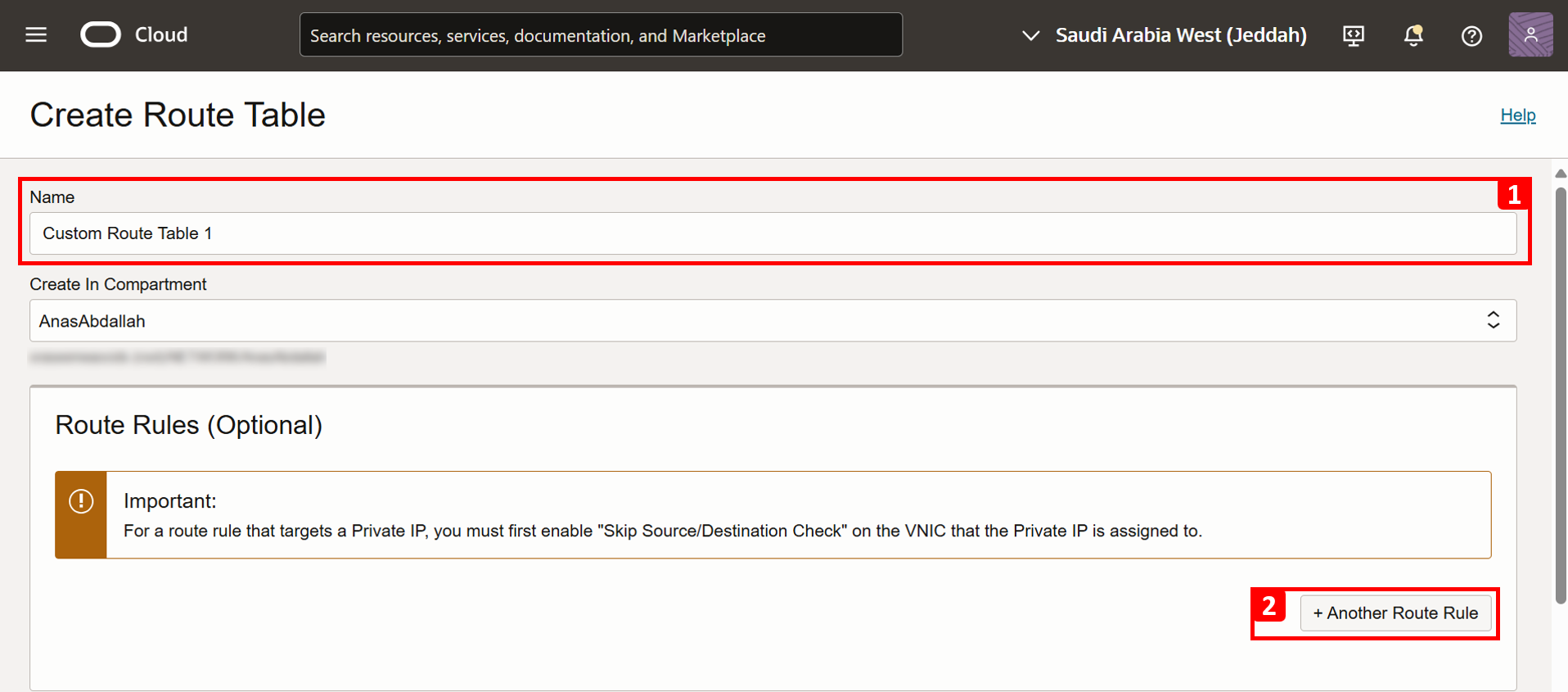

Application-Private-Subnete todas as VMs dentro da sub-rede a usarão (neste exemplo, esta tabela de roteamento está vazia). - No entanto, para este tutorial, vamos criar tabelas de roteamento personalizadas e designar cada uma delas à VNIC de sua respectiva VM. Esse método oferece um controle mais granular sobre o roteamento, evitando a dependência da tabela de roteamento de sub-rede. Clique em Criar Tabela de Roteamento.

-

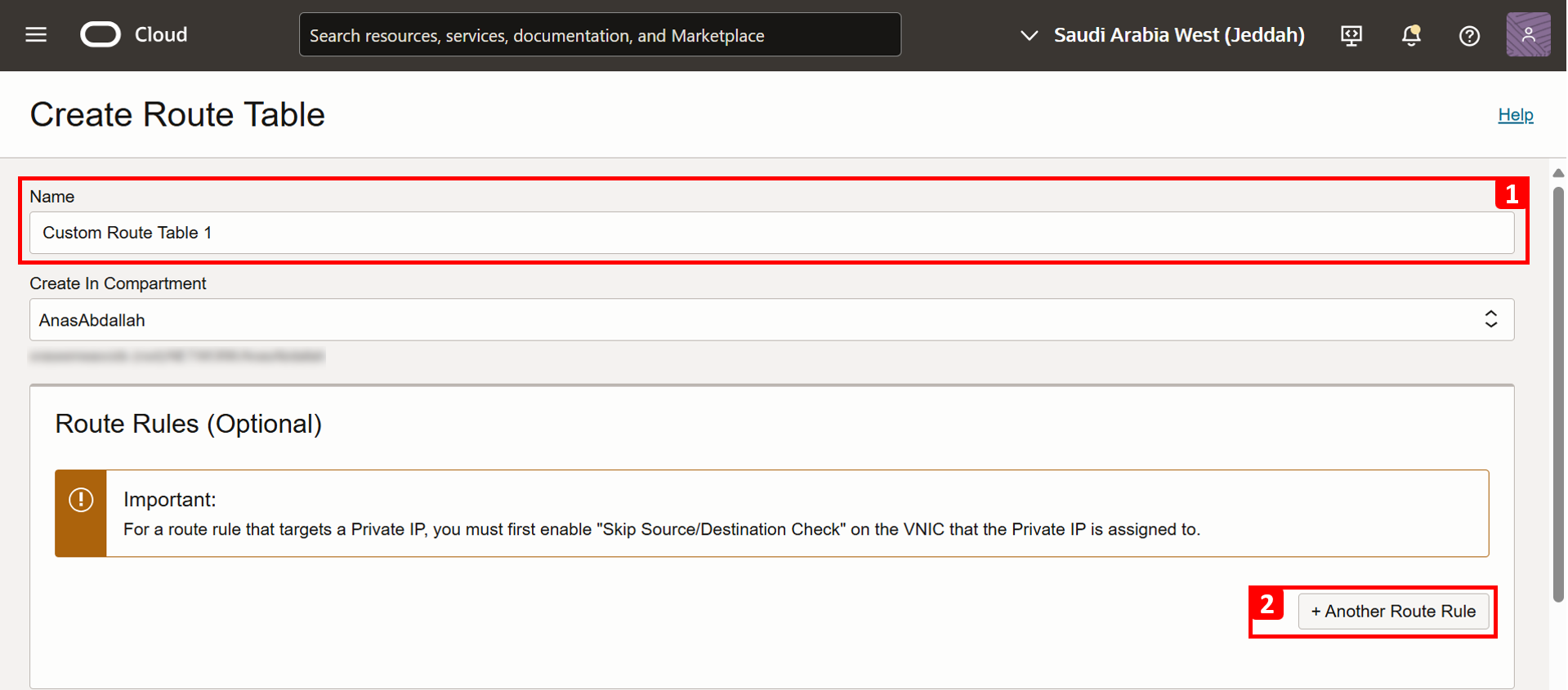

Crie a segunda tabela (

Custom Route Table 1), que será designada aLinux-VM-1para rotear o tráfego para o gateway NAT diretamente sem inspecionar o tráfego por meio do firewall.- Informe o Nome da tabela de roteamento.

- Clique em +Another Route Rule.

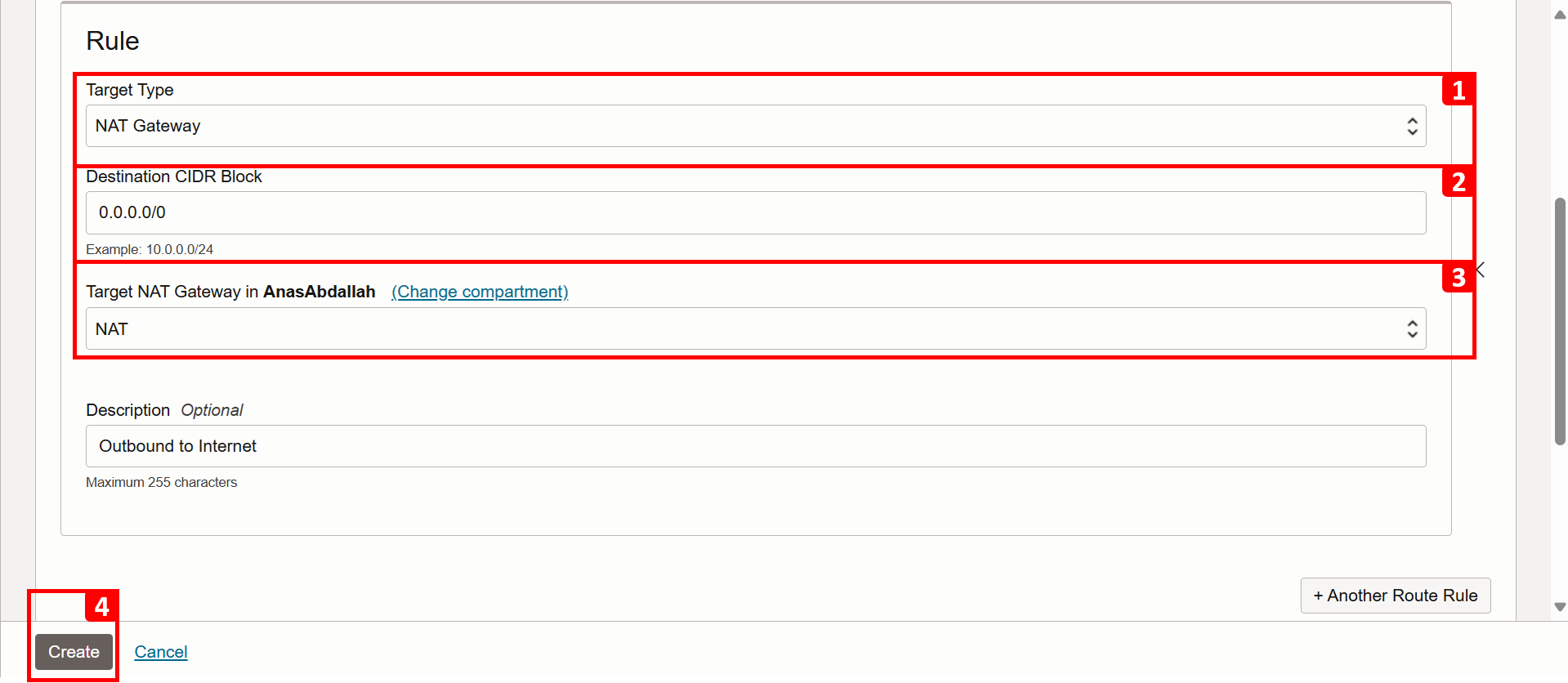

-

Em Regra, especifique as seguintes informações.

- Em Tipo de Destino, selecione Gateway NAT.

- Em Bloco CIDR de Destino, digite

0.0.0.0/0. - Em Gateway NAT de Destino, selecione o Gateway NAT criado em Pré-requisitos

- Clique em Criar.

-

O

Custom Route Table 1foi criado com sucesso.

-

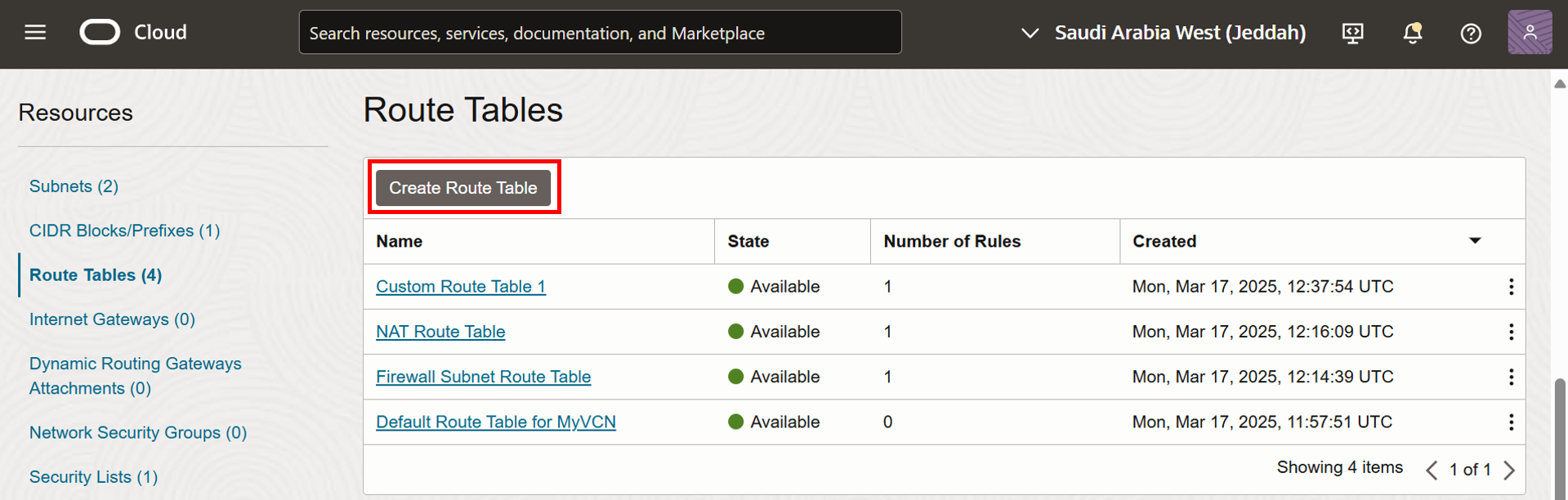

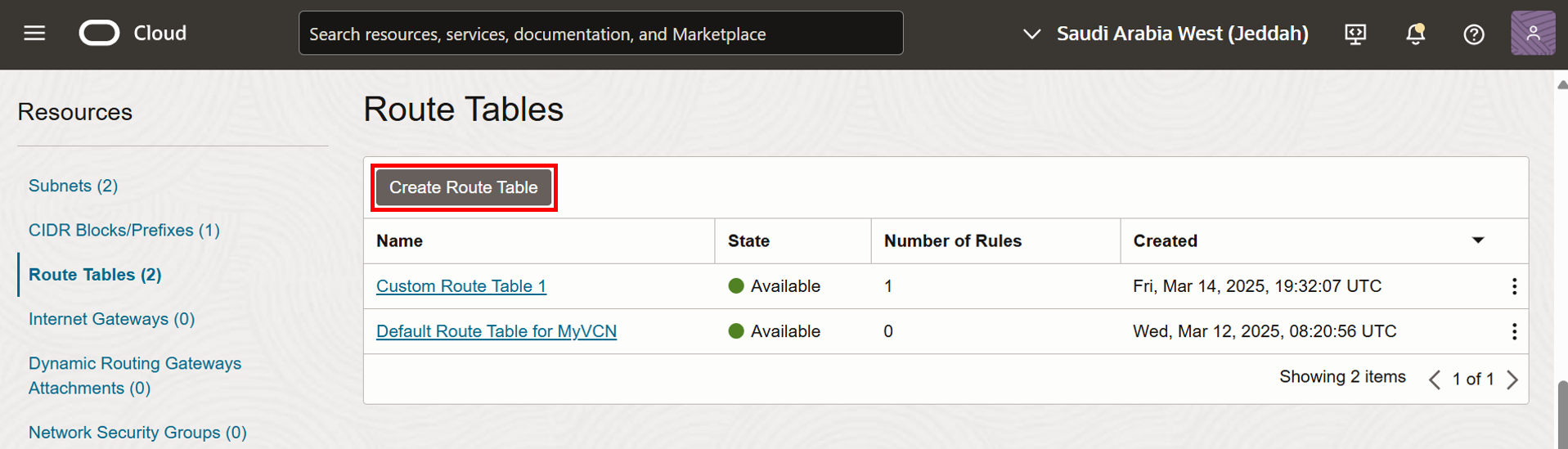

Para criar a segunda tabela (

Custom Route Table 2), clique em Criar Tabela de Roteamento.

-

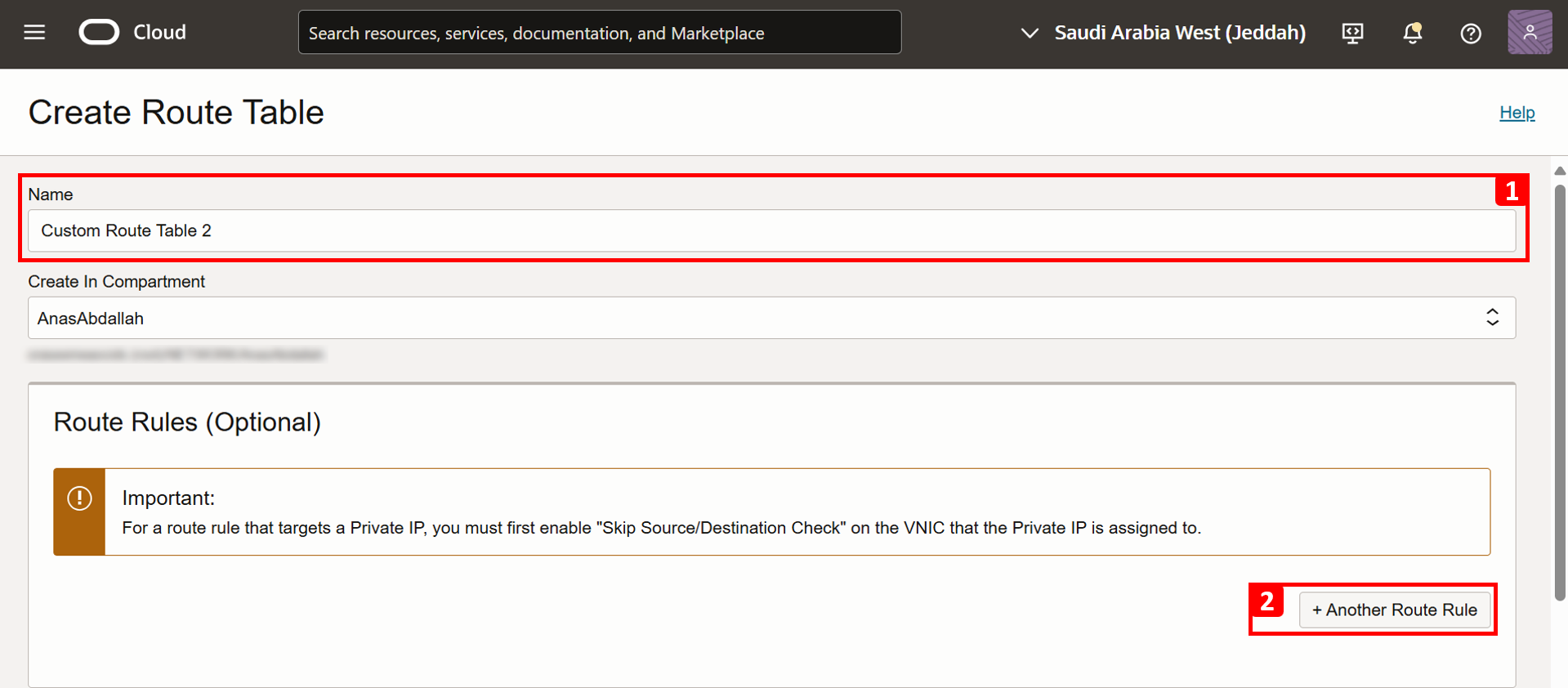

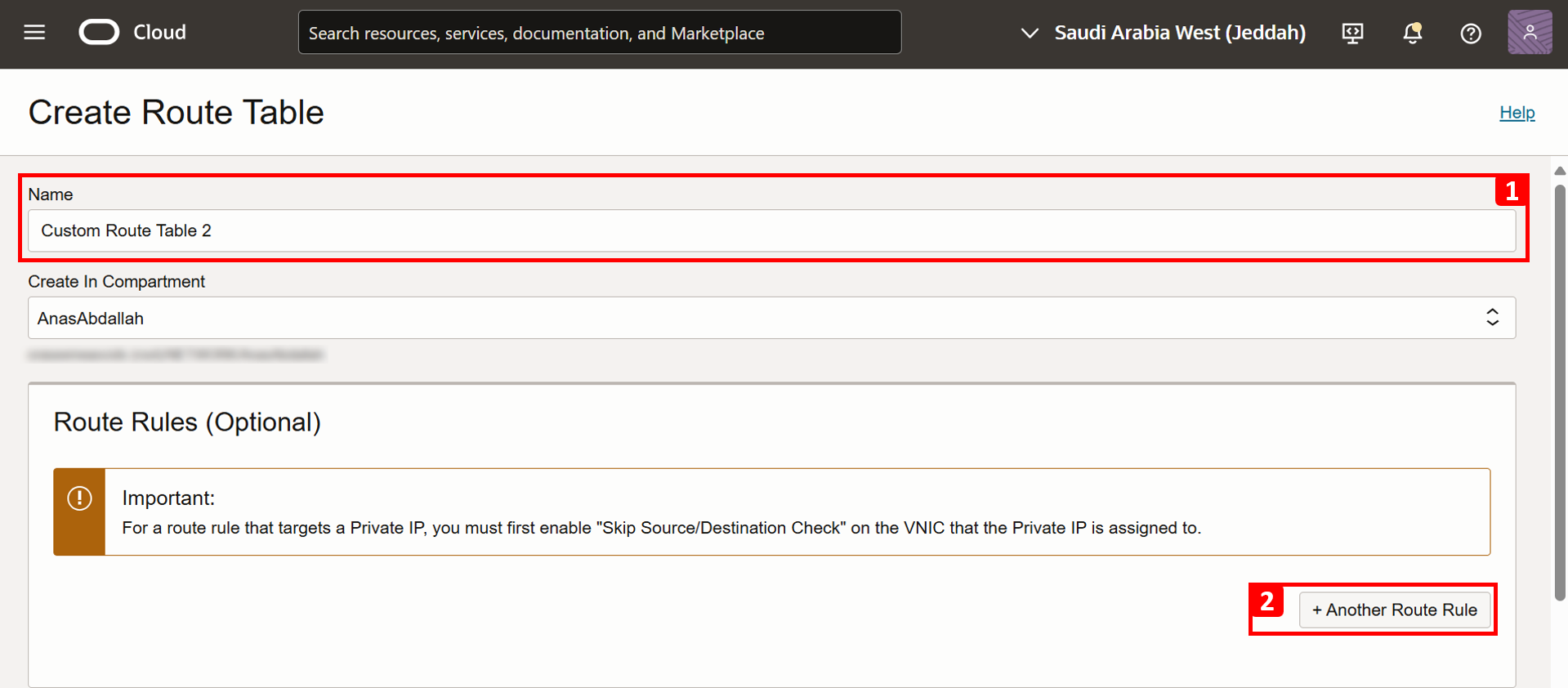

O

Custom Route Table 2será designado aLinux-VM-2para rotear o tráfego para o firewall a ser inspecionado primeiro antes de enviá-lo ao gateway NAT.- Informe o Nome da tabela de roteamento.

- Clique em +Another Route Rule.

-

Em Regra, especifique as seguintes informações.

- Em Tipo de Destino, selecione IP Privado.

- Em Bloco CIDR de Destino, digite

0.0.0.0/0. - Em Seleção de Destino, informe o IP privado do firewall

192.168.1.100. - Clique em Criar.

-

O

Custom Route Table 2foi criado com sucesso.

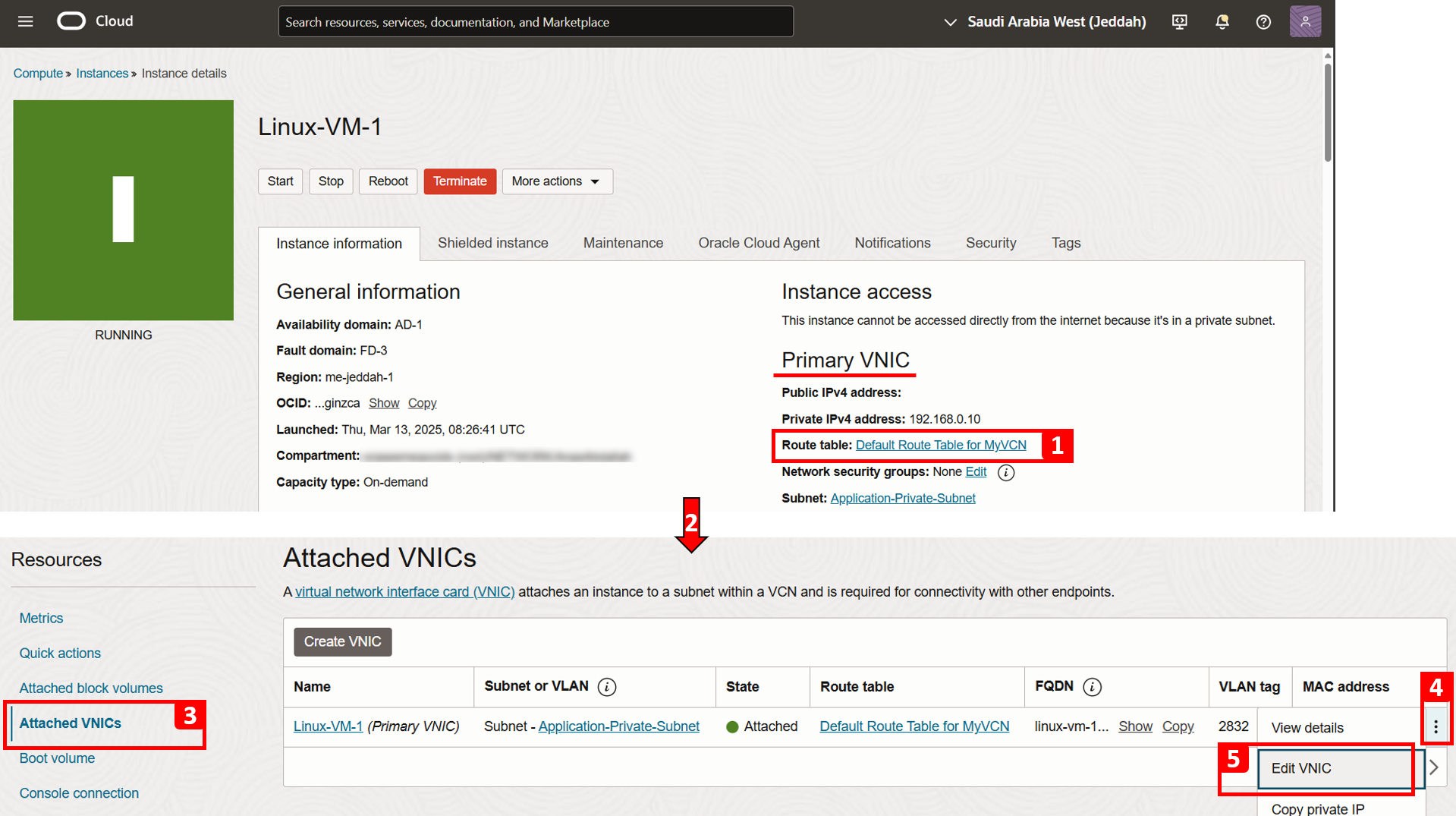

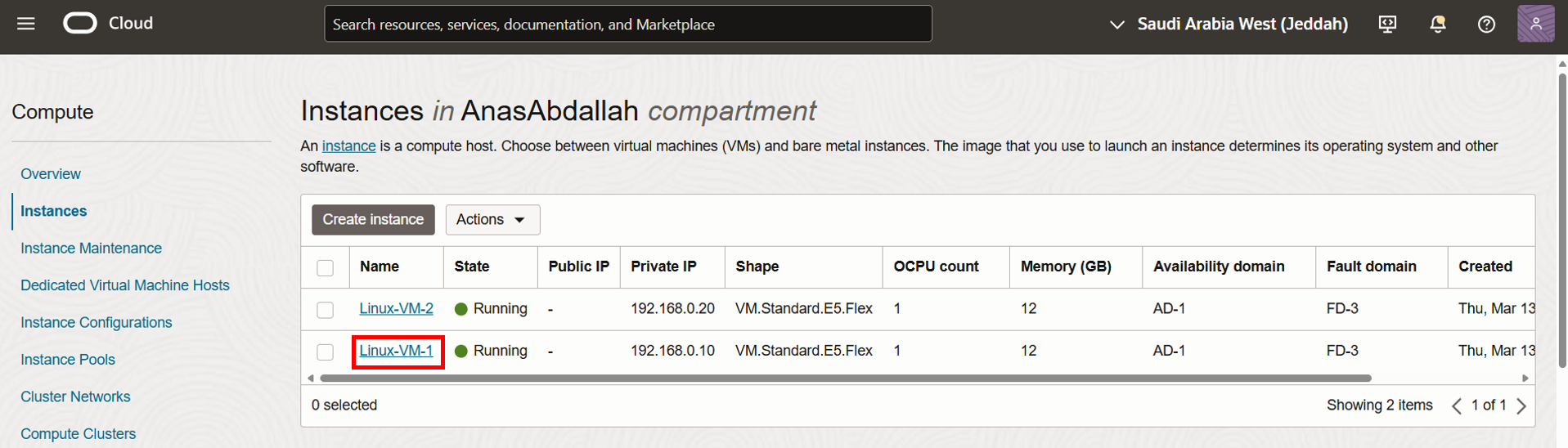

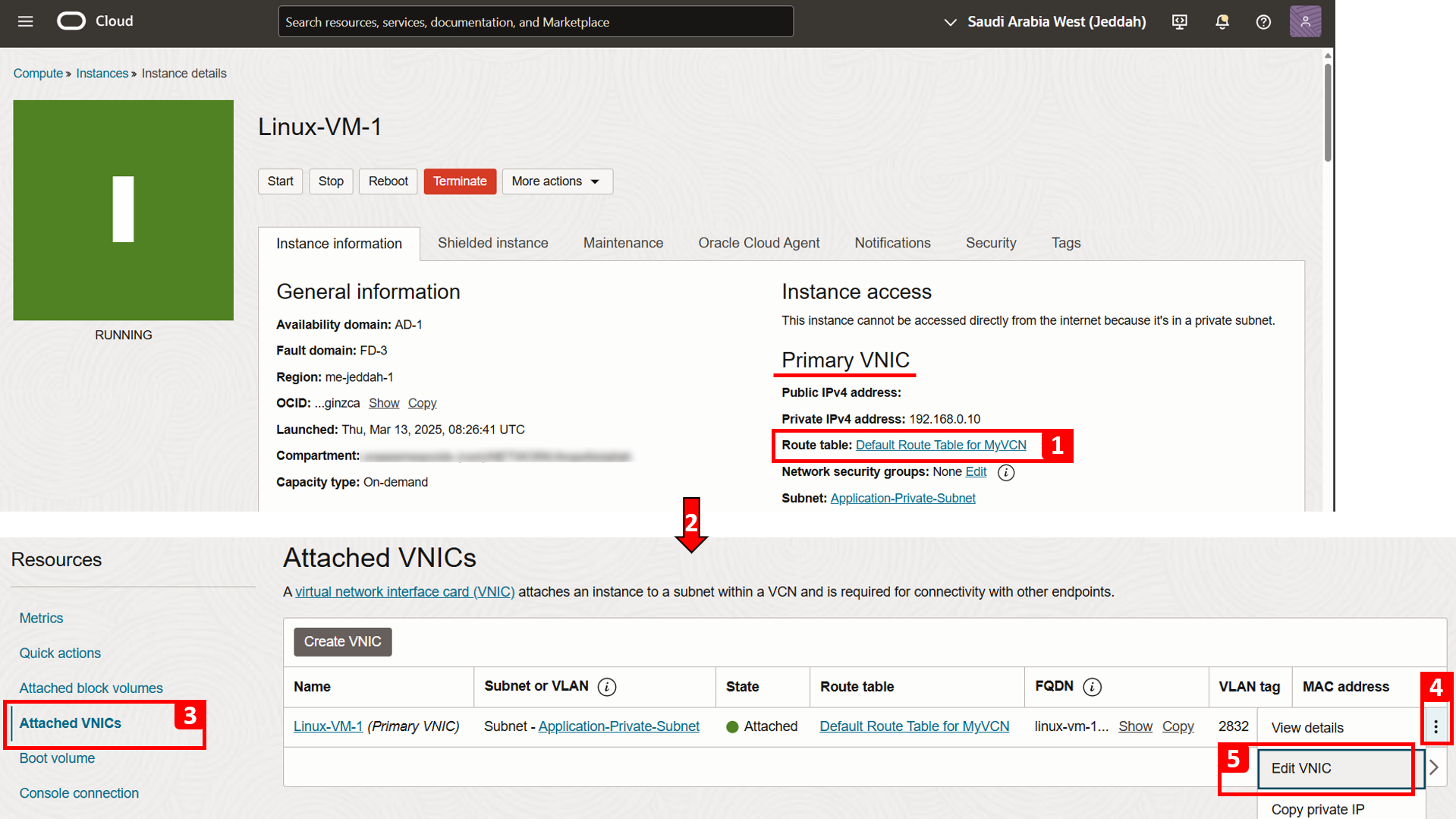

Tarefa 3: Designar Tabelas de Roteamento Personalizadas às VNICs

-

Vamos começar com

Linux-VM-1.

- Observe que, por padrão, a VNIC da instância usará a tabela de roteamento anexada à sub-rede em que a VM reside. Neste tutorial, ele é

Default Route Table for MyVCN. Nosso objetivo aqui é alterar a tabela de roteamento para Roteamento por Recurso, em que a instância (VNIC) terá sua própria tabela de roteamento. - Rolar para Baixo.

- Clique em VNICs Anexadas.

- Clique nos três pontos à direita da VNIC principal.

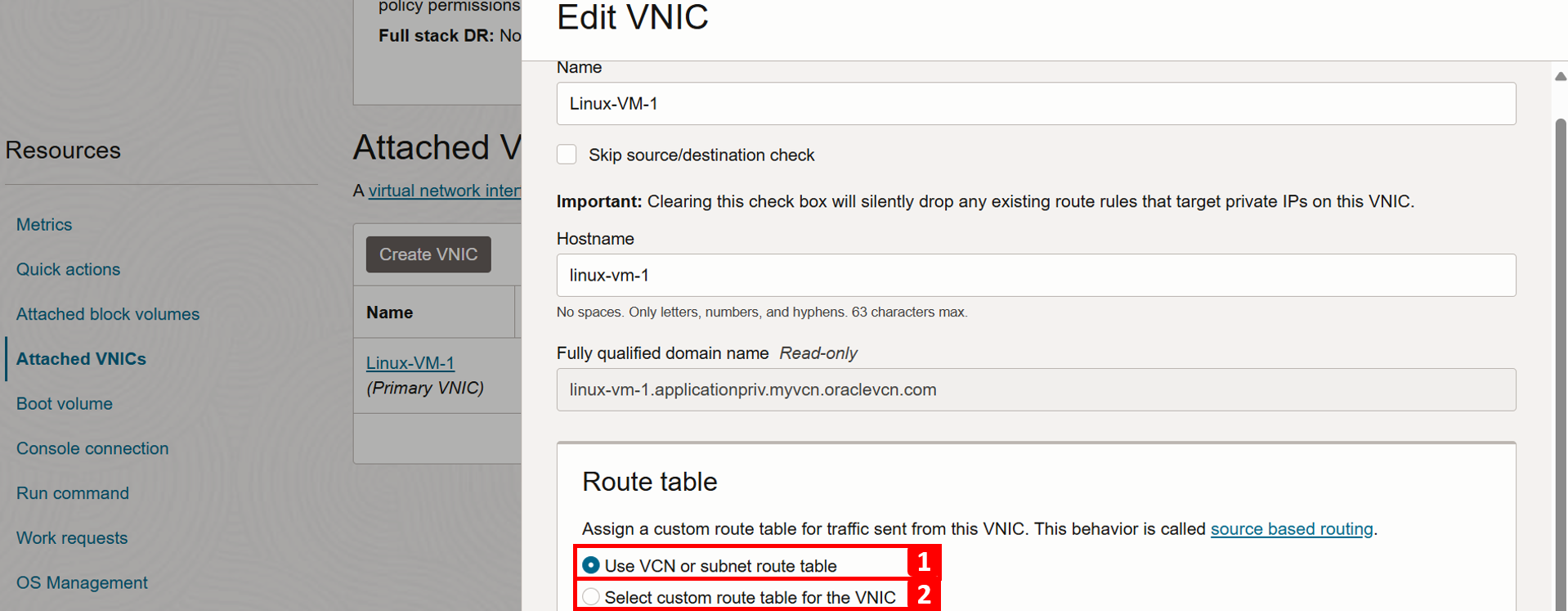

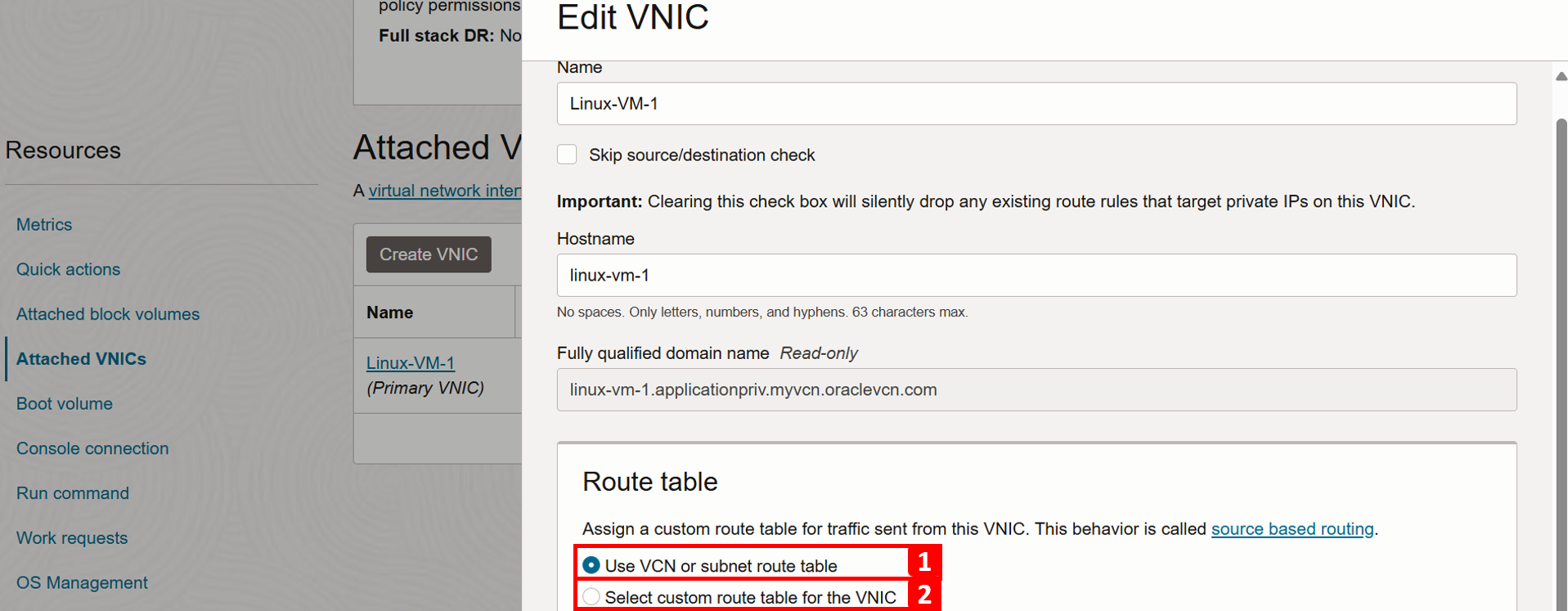

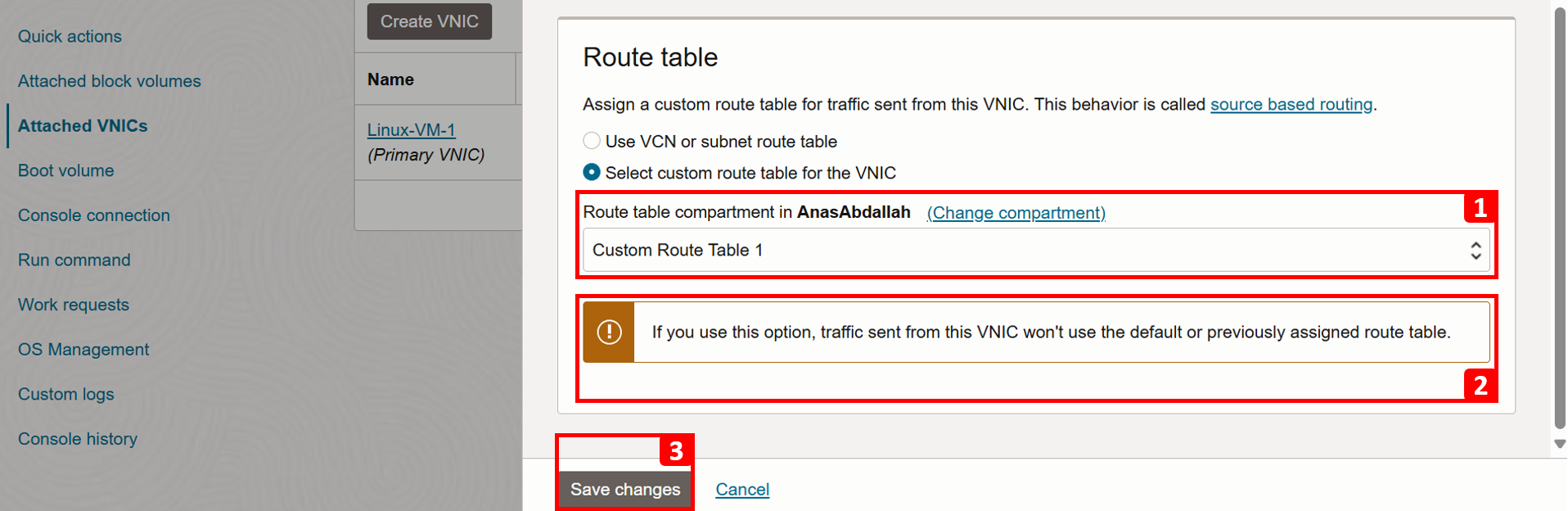

- Clique em Editar VNIC.

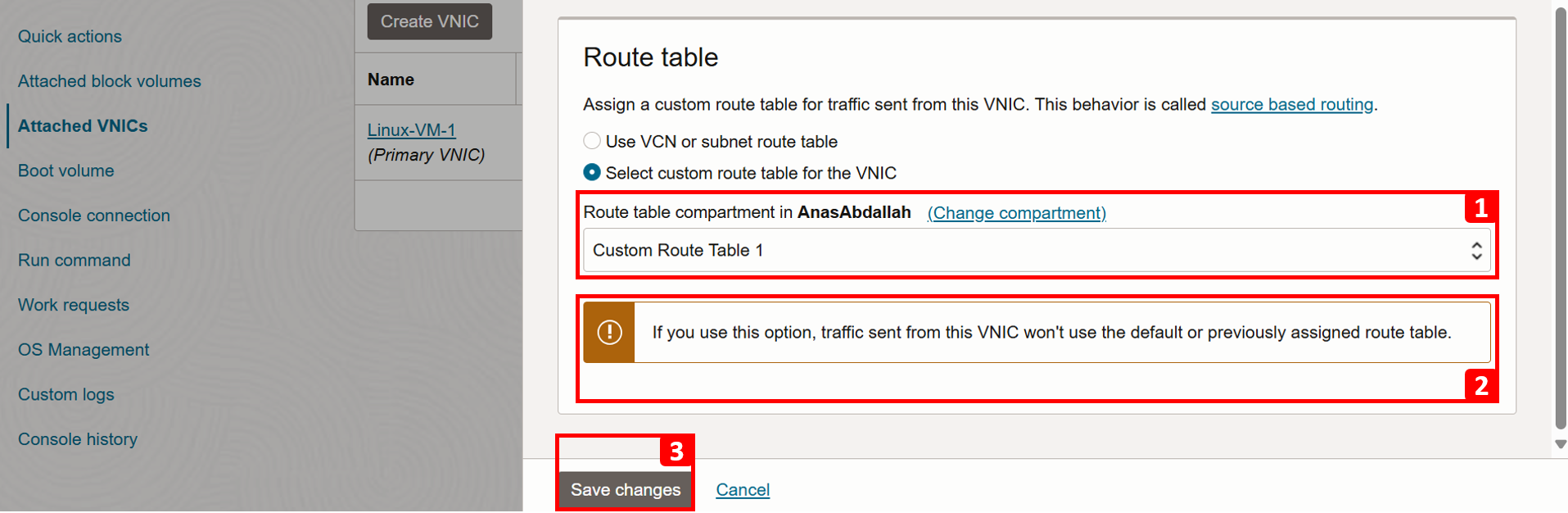

- Por padrão, cada VNIC usará a tabela de roteamento associada à sub-rede.

- Clique em Selecionar tabela de roteamento personalizada para a VNIC.

- Em Tabela de roteamento, selecione Tabela de Roteamento Personalizada 1.

- Observe que a tabela de roteamento padrão não será analisada ao tomar decisões de roteamento depois que você salvar sua configuração aqui.

- Clique em Salvar alterações.

- Observe que, por padrão, a VNIC da instância usará a tabela de roteamento anexada à sub-rede em que a VM reside. Neste tutorial, ele é

-

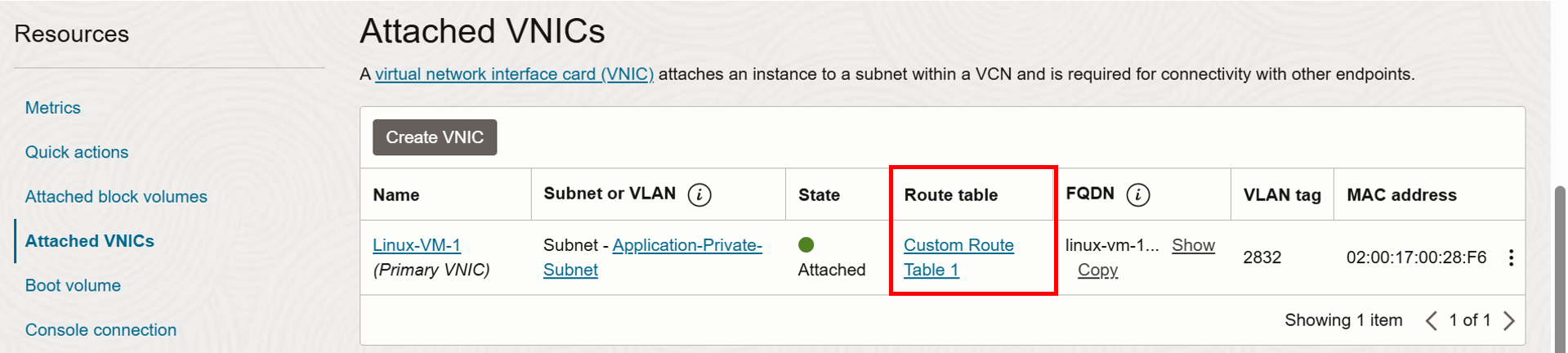

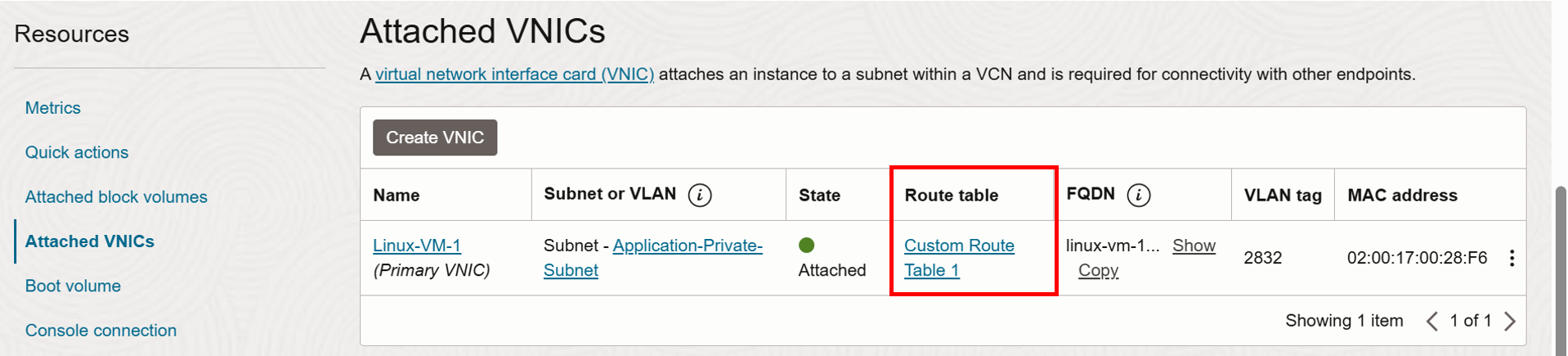

O

Custom Route Table 1foi designado à VNIC principal deLinux-VM-1com sucesso.

-

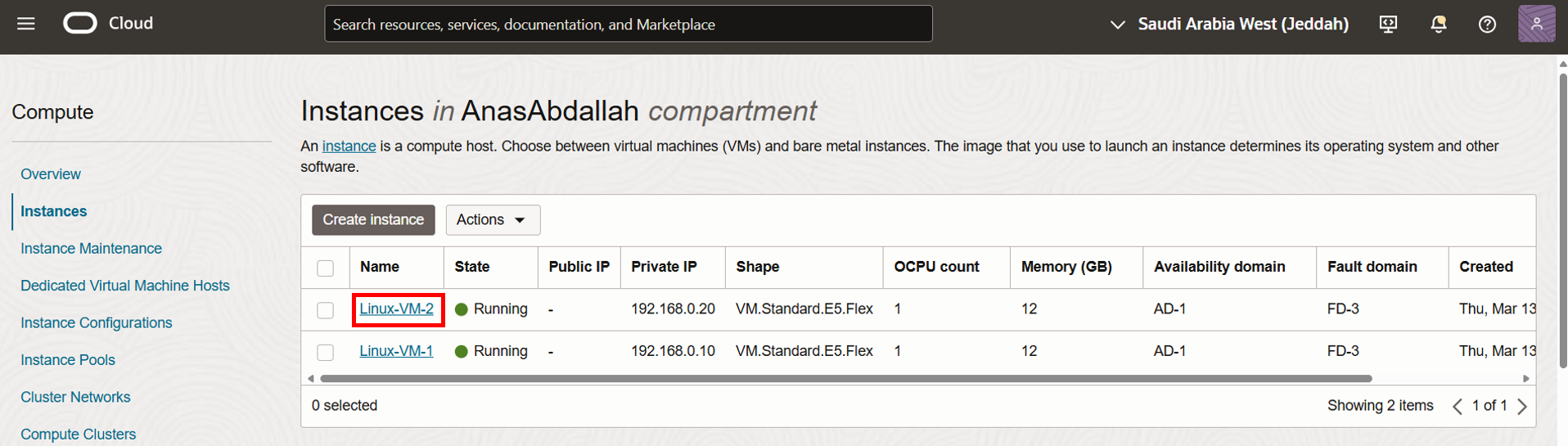

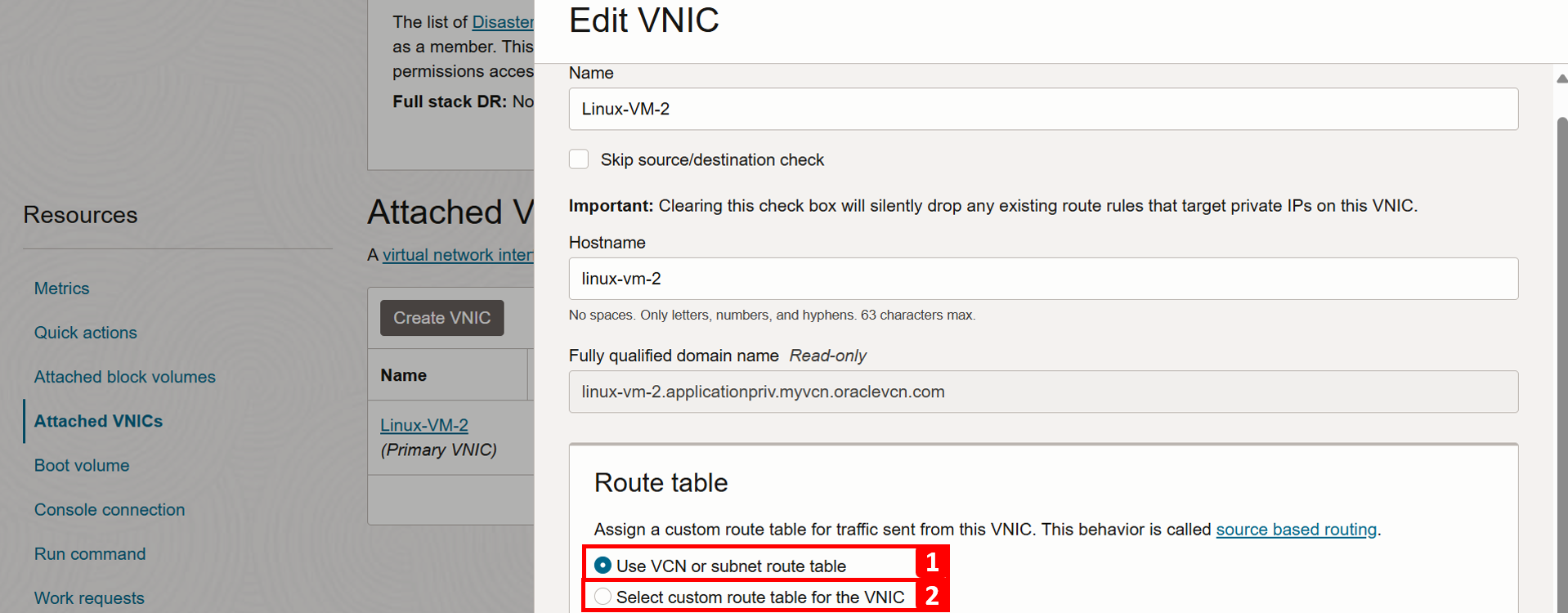

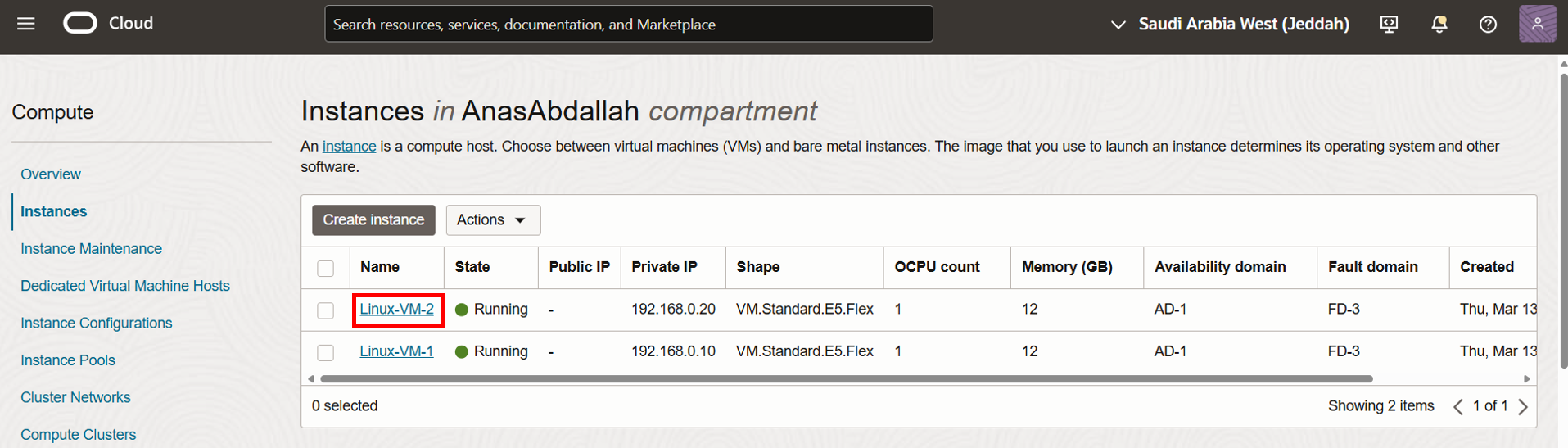

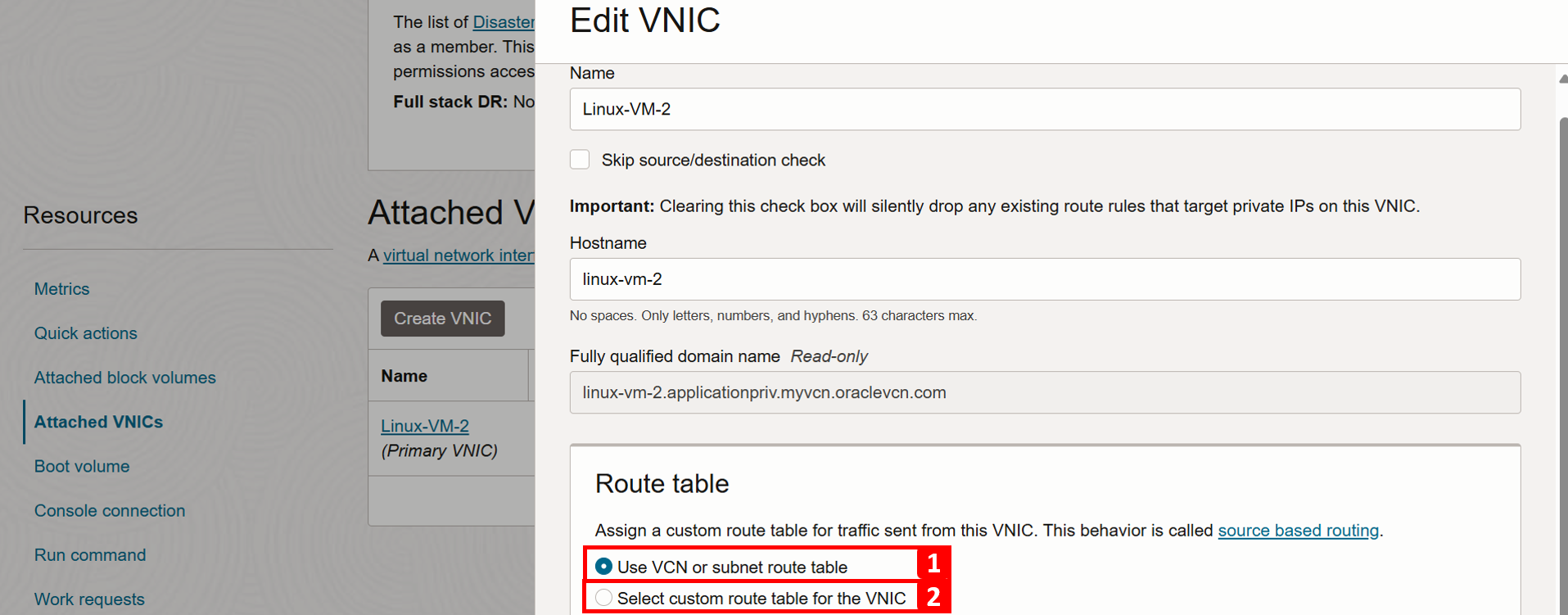

Agora, designe

Linux-VM-2.

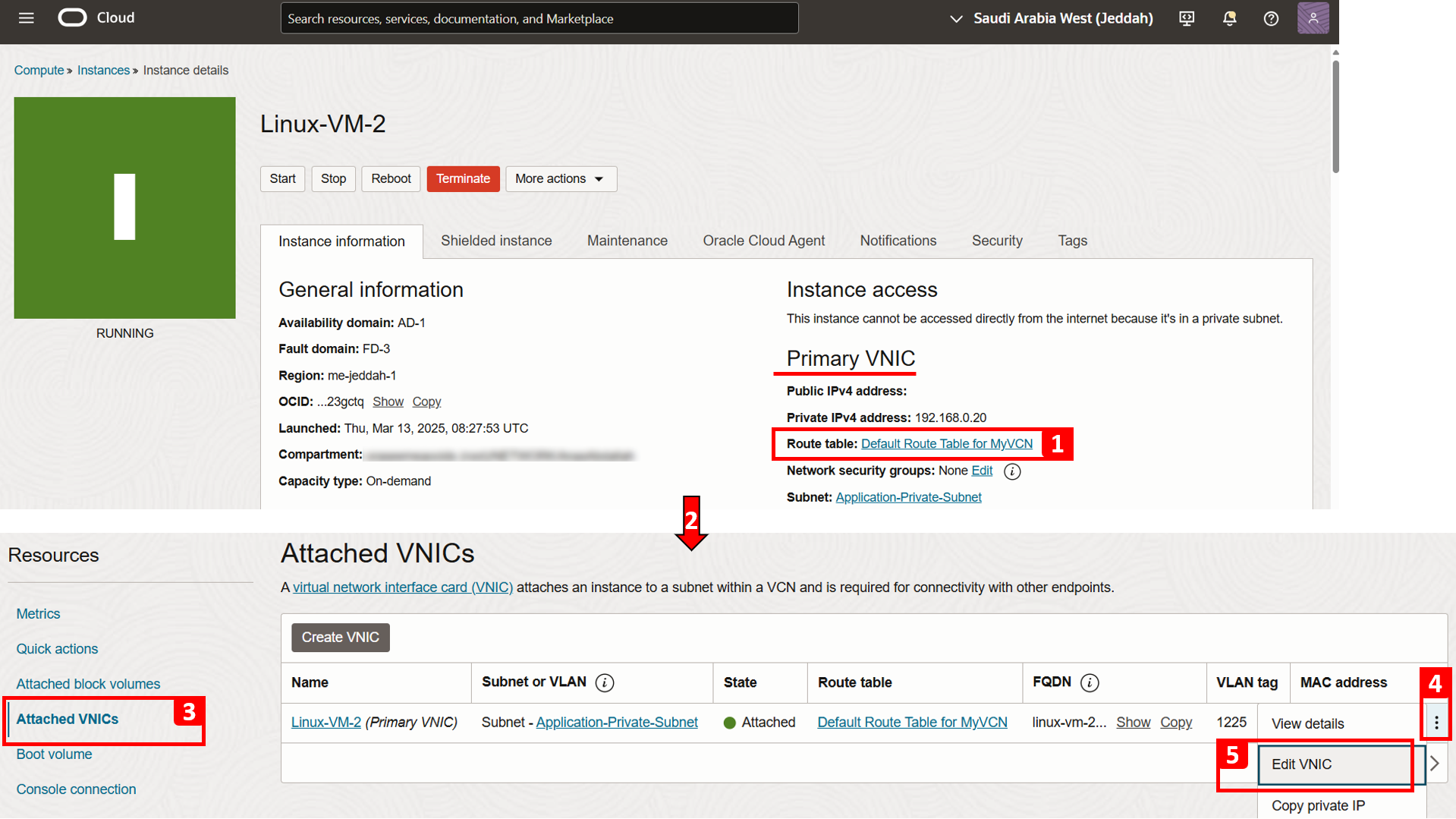

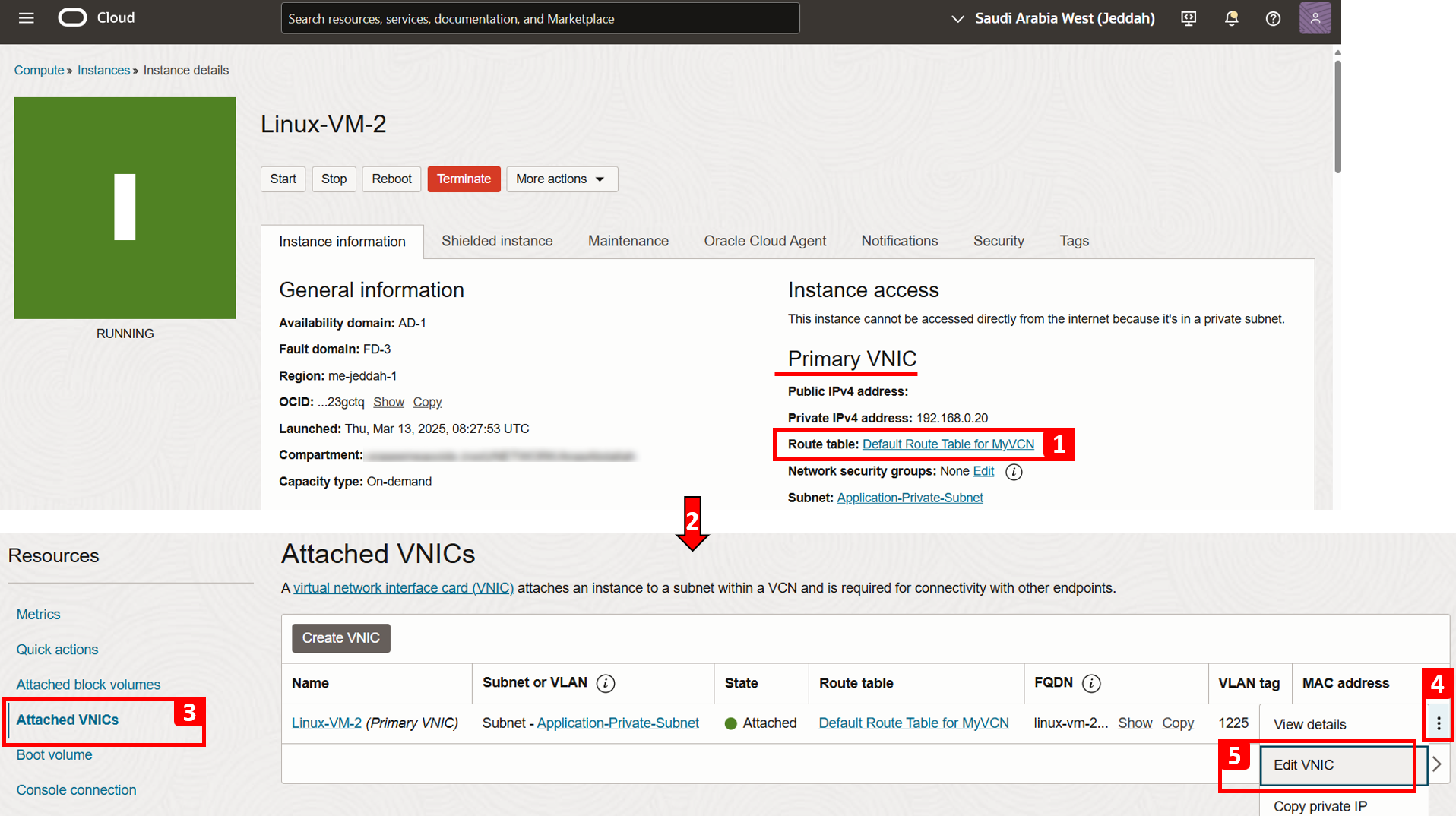

- Observe que, por padrão, a VNIC da instância usará a tabela de roteamento anexada à sub-rede em que a VM reside. Neste tutorial, ele é

Default Route Table for MyVCN. Nosso objetivo aqui é alterar a tabela de roteamento aqui para ser Roteamento por Recurso, em que a instância (VNIC) terá sua própria tabela de roteamento. - Rolar para Baixo.

- Clique em VNICs Anexadas.

- Clique nos três pontos à direita da VNIC principal.

- Clique em Editar VNIC.

- Por padrão, cada VNIC usará a tabela de roteamento associada à sub-rede.

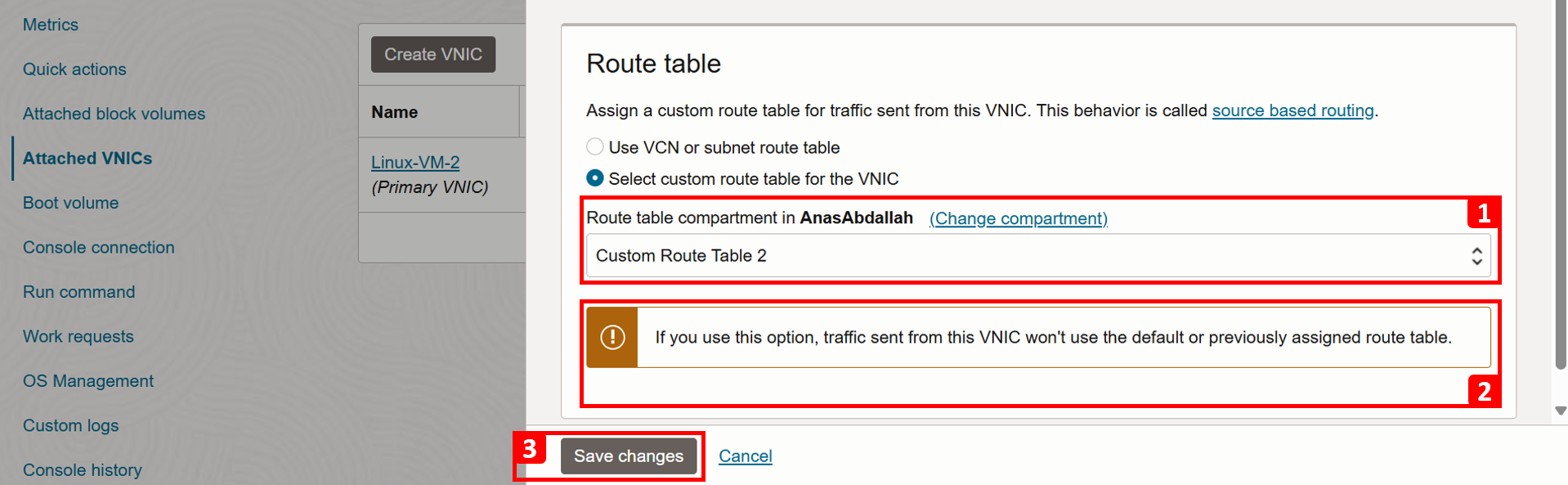

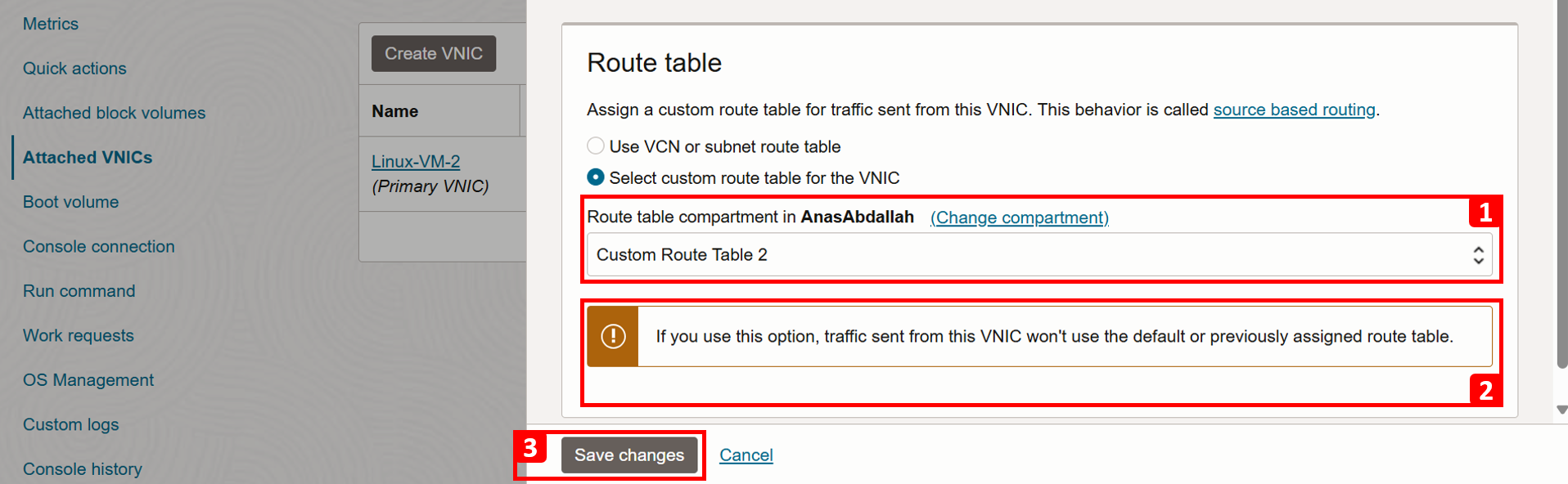

- Clique em Selecionar tabela de roteamento personalizada para a VNIC.

- Em Tabela de roteamento, selecione Tabela de Roteamento Personalizada 2.

- Observe que a tabela de roteamento padrão não será analisada ao tomar decisões de roteamento depois que você salvar sua configuração aqui.

- Clique em Salvar alterações.

- Observe que, por padrão, a VNIC da instância usará a tabela de roteamento anexada à sub-rede em que a VM reside. Neste tutorial, ele é

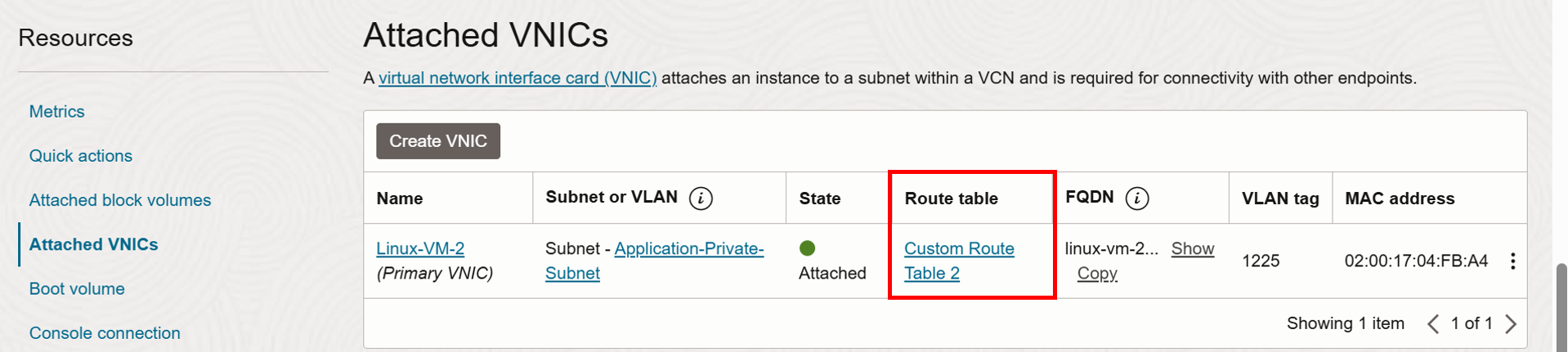

-

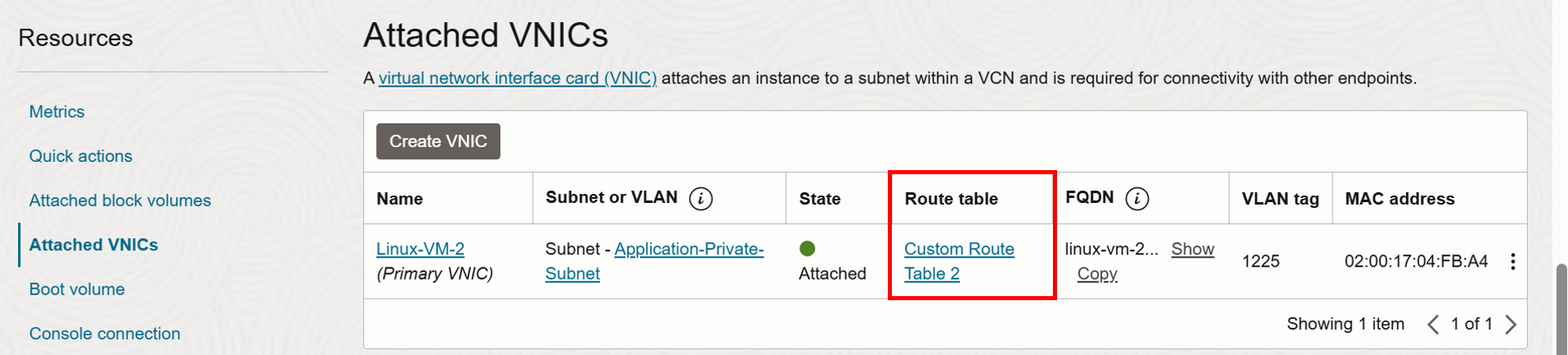

O

Custom Route Table 2foi designado à VNIC principal deLinux-VM-2com sucesso.

Tarefa 4: Testar e Validar

-

Teste 1: Teste

Linux-VM-1para acesso à Internet sem inspeção de firewall-

Faça log-in em

Linux-VM-1.Observação: Usamos o serviço OCI Bastion para acessar a instância, pois ela está localizada em uma sub-rede privada. Você pode usar qualquer outro método, como uma jump box tradicional (Windows, Linux), VPN Site a Site ou outras alternativas.

-

Ping

8.8.8.8, que é o IP público do servidor DNS do Google. De acordo com a configuração que configuramos, o tráfego será roteado pelo gateway NAT diretamente sem ser inspecionado pelo firewall.

-

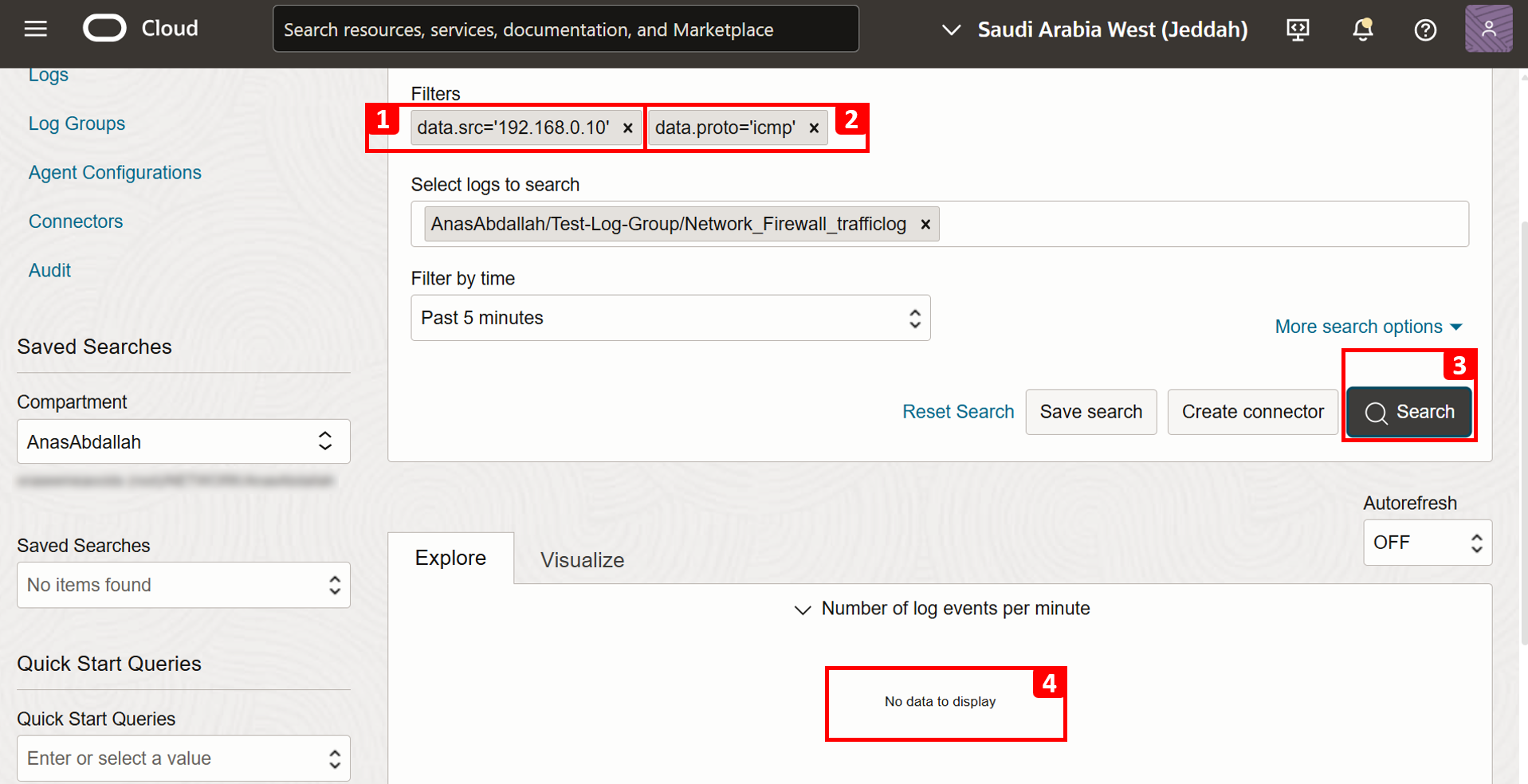

Vá para a página Detalhes do Firewall de Rede.

- Clique em Logs.

- Clique no nome do log.

-

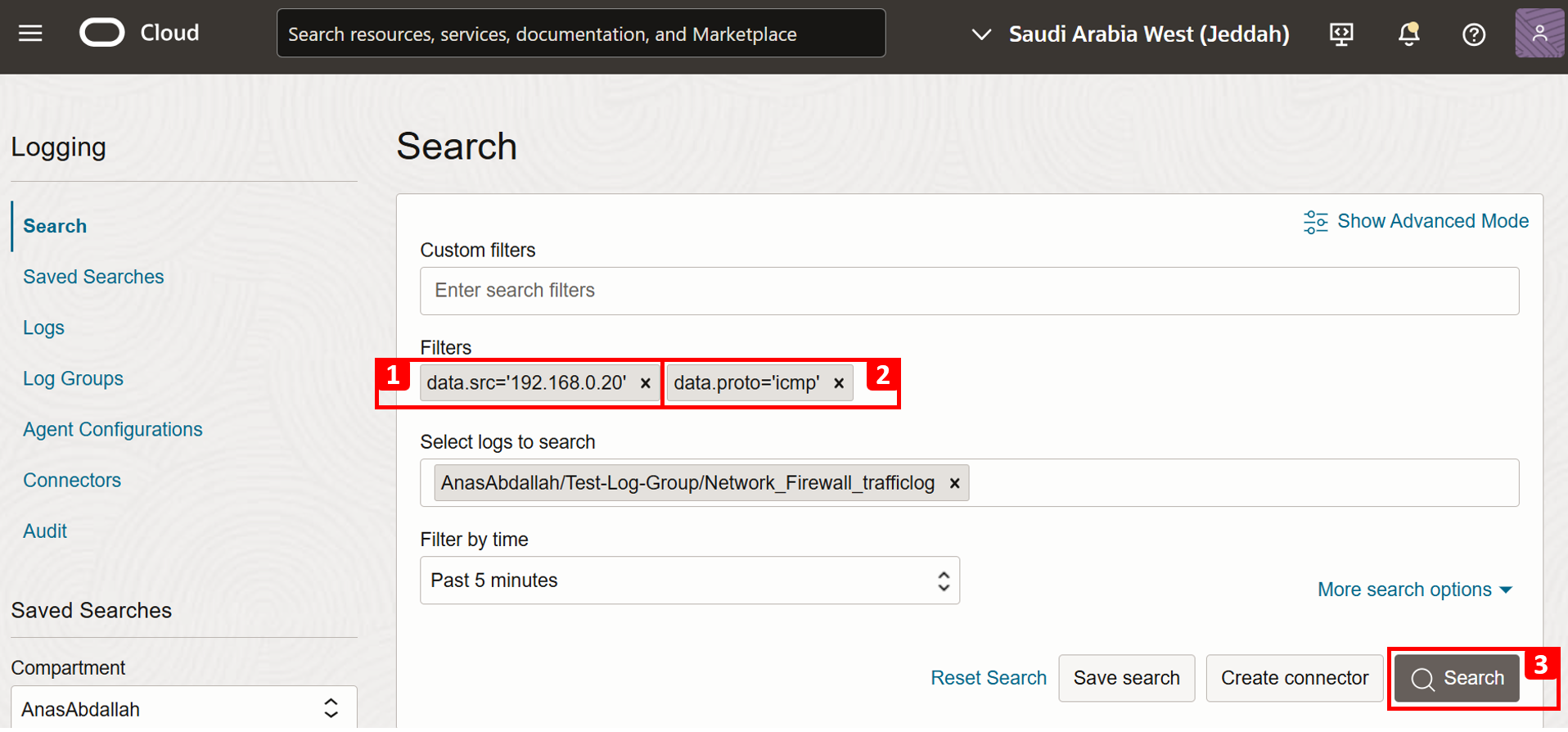

Configure o filtro para verificar o tráfego de ping no teste anterior.

- O Endereço IP de

Linux-VM-1é192.168.0.10. - O Protocolo é

ICMP. - Clique em Pesquisar.

- Observe que não há indicação de tráfego de

Linux-VM-1passando pelo firewall, que é o resultado esperado, pois configuramos a tabela de roteamento personalizada para rotear o tráfego diretamente para o gateway NAT.

- O Endereço IP de

-

-

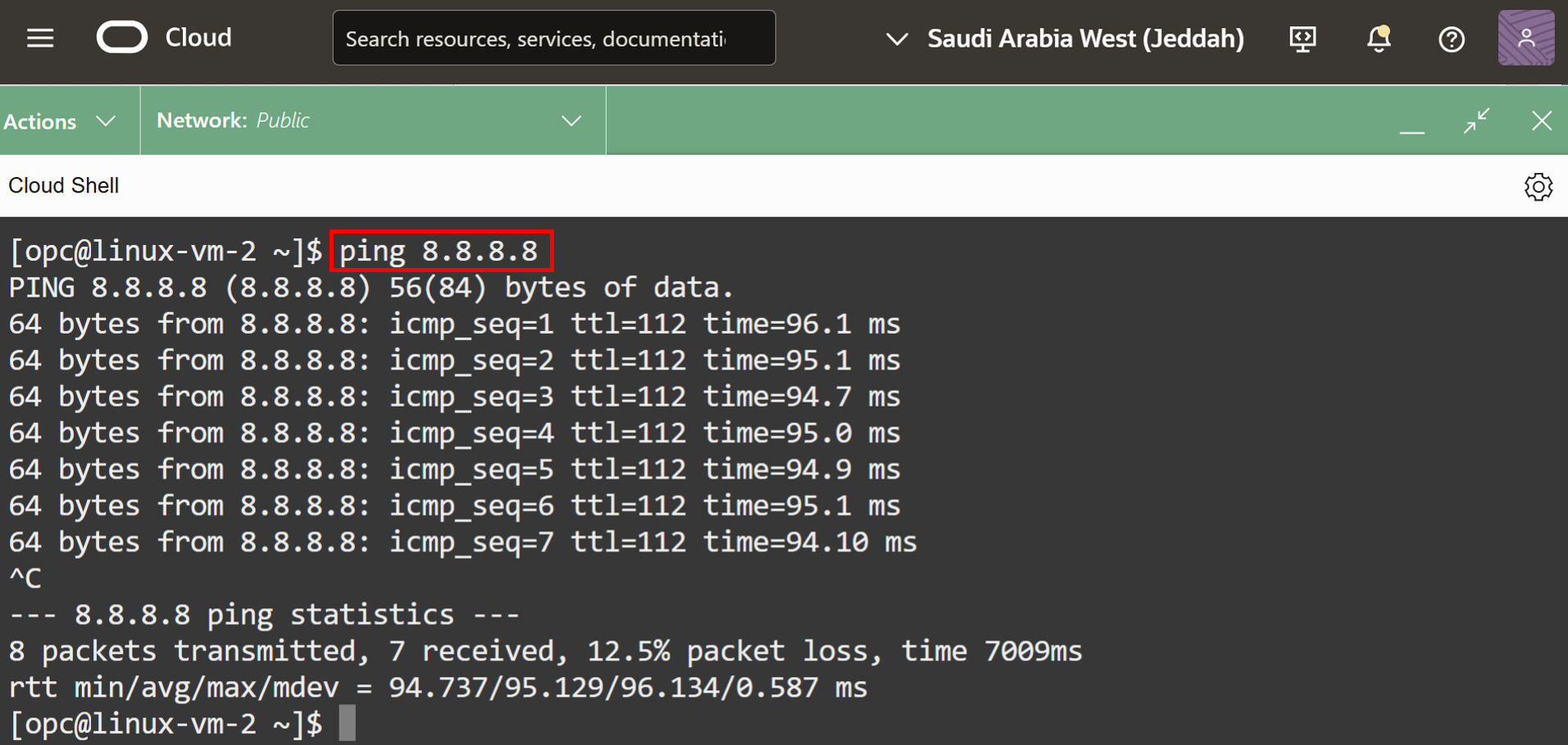

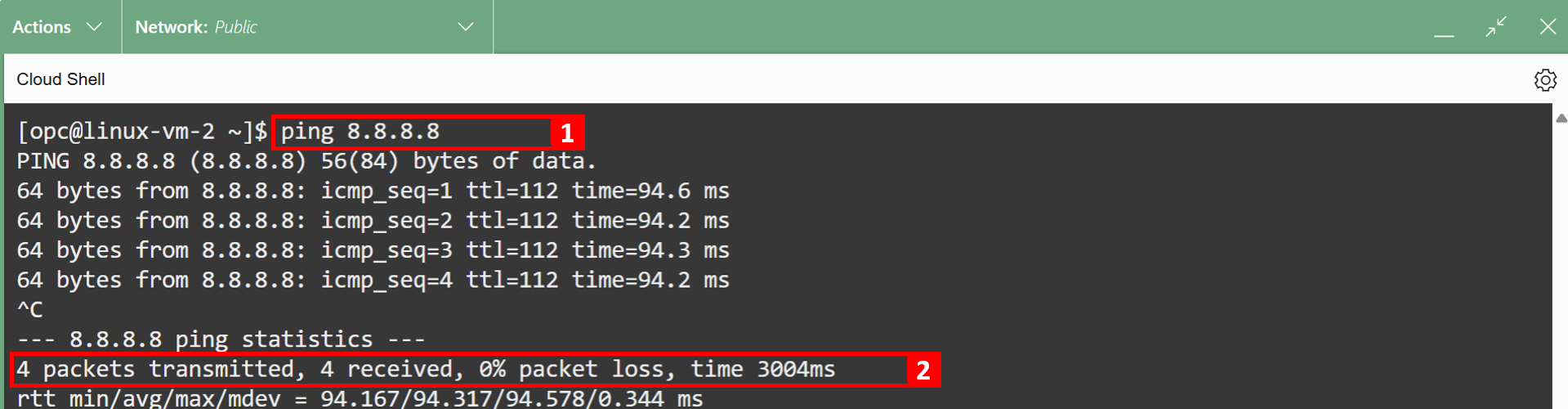

Teste 2: Teste

Linux-VM-2para acesso à Internet com inspeção de firewall-

Faça log-in em

Linux-VM-2.Observação: Usamos o serviço OCI Bastion para acessar a instância, pois ela está localizada em uma sub-rede privada. Você pode usar qualquer outro método, como uma jump box tradicional (Windows, Linux), VPN Site a Site ou outras alternativas.

-

Ping

8.8.8.8, que é o IP público do servidor DNS do Google. De acordo com a configuração que configuramos, o tráfego será roteado pelo gateway NAT depois de ser inspecionado pelo firewall.

-

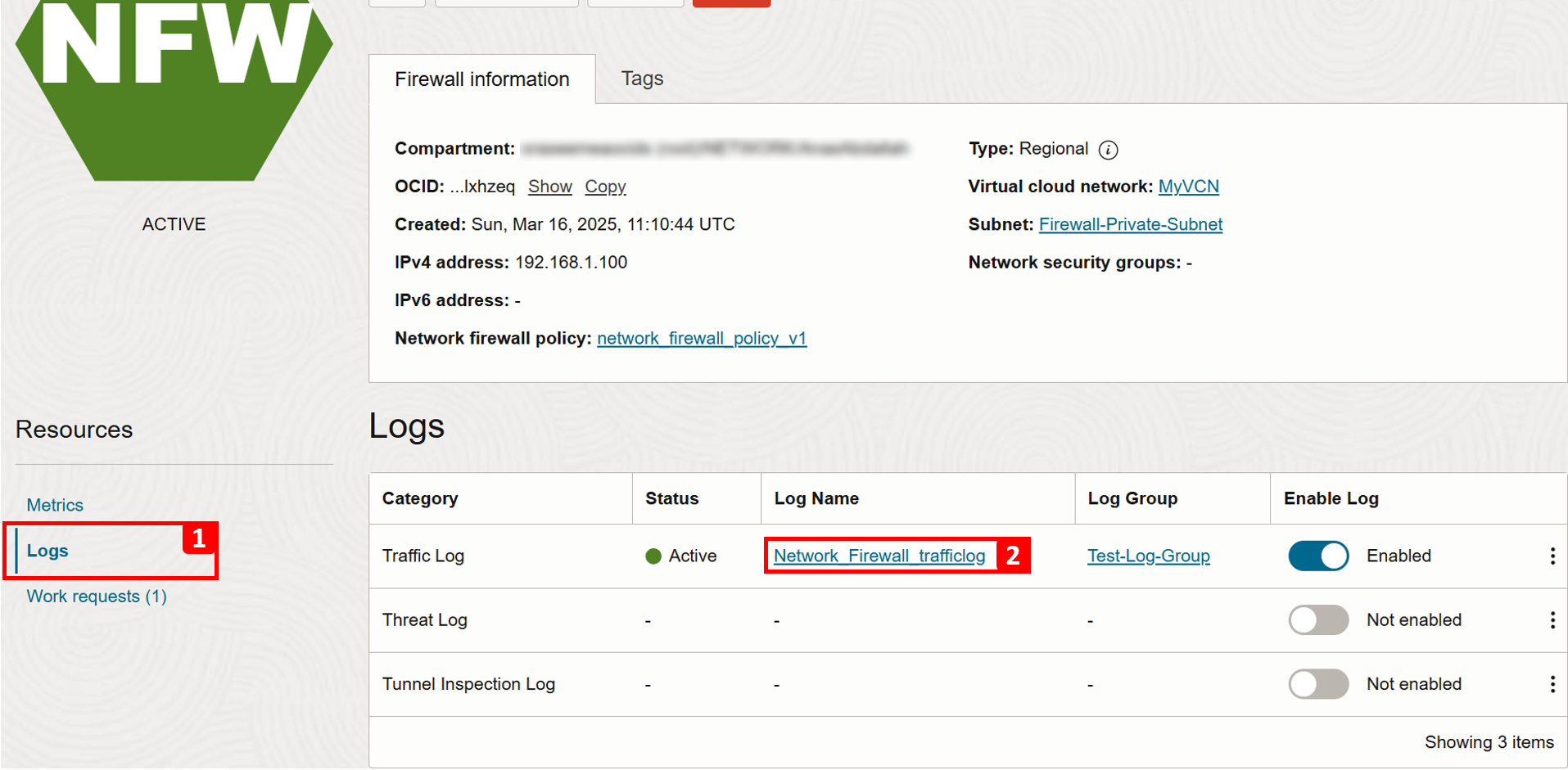

Vá para a página Detalhes do Firewall de Rede.

- Clique em Logs.

- Clique no nome do log.

-

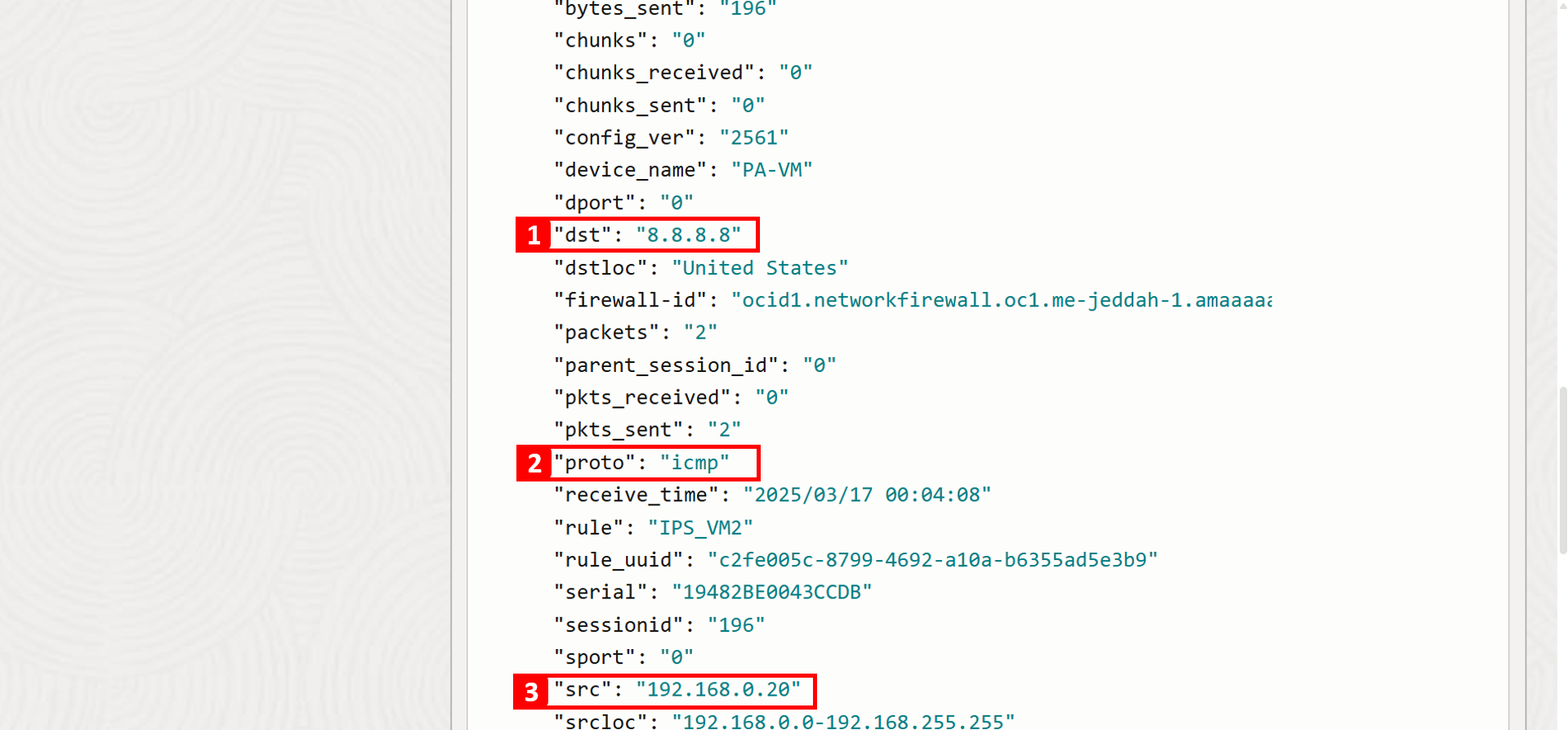

Configure o filtro para verificar o tráfego de ping no teste anterior.

- O Endereço IP de

Linux-VM-2é192.168.0.20. - O Protocolo é

ICMP. - Clique em Pesquisar.

- O Endereço IP de

-

Você pode ver nos logs que o tráfego para a Internet passou pelo firewall.

- O Endereço IP de Destino é

8.8.8.8. - O Protocolo é

ICMP. - O Endereço IP de Origem é

192.168.0.20.

- O Endereço IP de Destino é

Isso mostra como conseguimos fornecer a cada VM uma configuração de roteamento diferente com Roteamento por recurso, mesmo que eles estejam dentro da mesma sub-rede, fornecendo controle detalhado sobre o fluxo de tráfego e otimizando o gerenciamento de rede.

-

Exemplo 2: Tráfego de Internet Separado do Tráfego Somente do Oracle Services Network

Exemplo de objetivos:

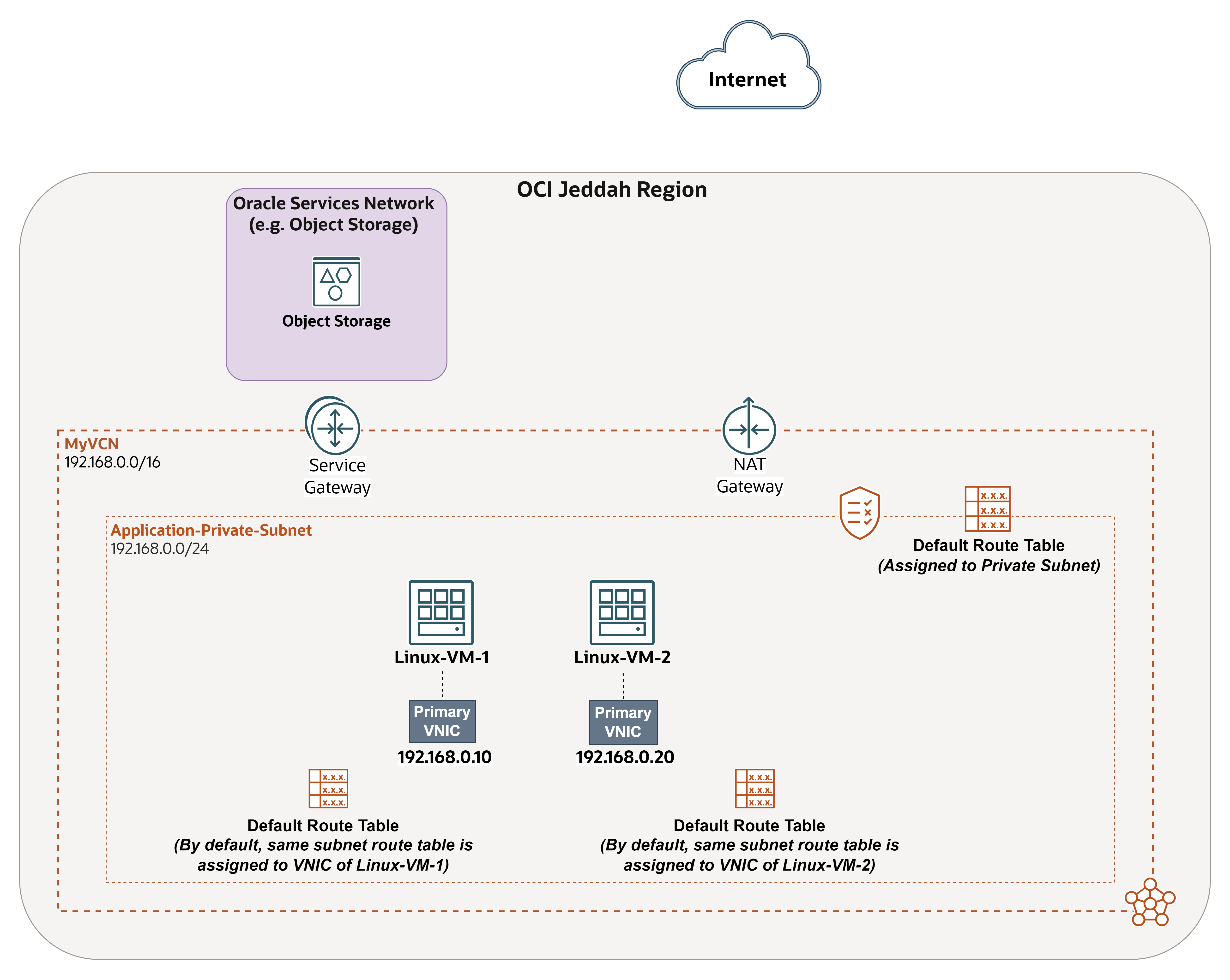

Neste exemplo, demonstraremos como dois recursos dentro da mesma sub-rede podem ser configurados com rotas diferentes, direcionando o tráfego para a rede de serviços Oracle e a Internet por meio de gateways separados. O Linux-VM-1 requer acesso apenas à rede de serviços da Oracle, especialmente ao OCI Object Storage sem roteamento pela Internet pública, restrita ao data center do Oracle Jeddah, enquanto o Linux-VM-2 requer acesso à Internet de saída, o que significa acesso a qualquer endereço IP público, incluindo aqueles dentro da rede de serviços da Oracle. Sem o Roteamento por Recurso, você terá que colocar cada instância em uma sub-rede diferente para obter esse cenário.

Exemplo de Pré-requisitos:

Configure alguns componentes essenciais para alinhar com esse design. São basicamente duas instâncias de computação em uma sub-rede privada.

-

Crie uma Rede Virtual na Nuvem (por exemplo,

MyVCN(192.168.0.0/16)). Para obter mais informações, consulte Criando uma VCN. -

Criar uma sub-rede privada. Para obter mais informações, consulte Criando uma Sub-rede

Application-Private-Subnet(192.168.0.0/24). Neste tutorial, estamos designando a tabela de roteamento padrão e a lista de segurança padrão à sub-rede.

-

Crie um gateway NAT em uma VCN. Um gateway NAT permite que recursos de nuvem sem endereços IP públicos acessem a internet, fornecendo apenas conectividade de saída sem expor esses recursos a conexões de internet de entrada. Para obter mais informações, consulte Criando um Gateway NAT.

-

Crie um gateway de serviço em uma VCN. Um gateway de serviço permite que a sua VCN acesse de forma privada serviços Oracle específicos sem expor os dados à internet pública. Nenhum gateway de internet ou NAT é necessário para acessar esses serviços específicos. Para obter mais informações, consulte Criando um Gateway de Serviço.

-

Crie duas instâncias de computação

Linux-VM-1eLinux-VM-2. Para obter mais informações, consulte Tarefa 2: Provisionar uma Instância do OCI Compute. Leve em consideração os seguintes pontos:- O nome de cada instância.

- Use o Oracle Linux como o SO.

- Coloque as duas instâncias na mesma sub-rede criada anteriormente e designe os IPs manualmente de acordo com o design.

- Ative o plug-in do OCI Bastion.

-

Crie um serviço OCI Bastion e uma sessão; você precisará dele para acessar com segurança as instâncias, pois elas residem em uma sub-rede privada e, em seguida, testar no final da configuração. Considere as diferenças, como a rede de destino e a instância, de acordo com os componentes criados para este tutorial. Para obter mais informações, consulte Tarefa 6.1: Acessar a Instância de Computação FE-VM usando Bastion e Teste.

Tarefa 1: Criar Tabelas de Roteamento Personalizadas

-

Vá até a Console do OCI.

- Navegue até a VCN.

- Rolar para Baixo.

- Clique em Tabelas de Roteamento.

- Observe que temos uma tabela de roteamento padrão que é criada com a VCN automaticamente. Esta tabela é designada ao

Application-Private-Subnete todas as VMs dentro da sub-rede a usarão.

-

No entanto, para este tutorial, vamos criar tabelas de roteamento personalizadas e designar cada uma delas à VNIC de sua respectiva VM. Esse método oferece um controle mais granular sobre o roteamento, evitando a dependência da tabela de roteamento de sub-rede. Clique em Criar Tabela de Roteamento.

-

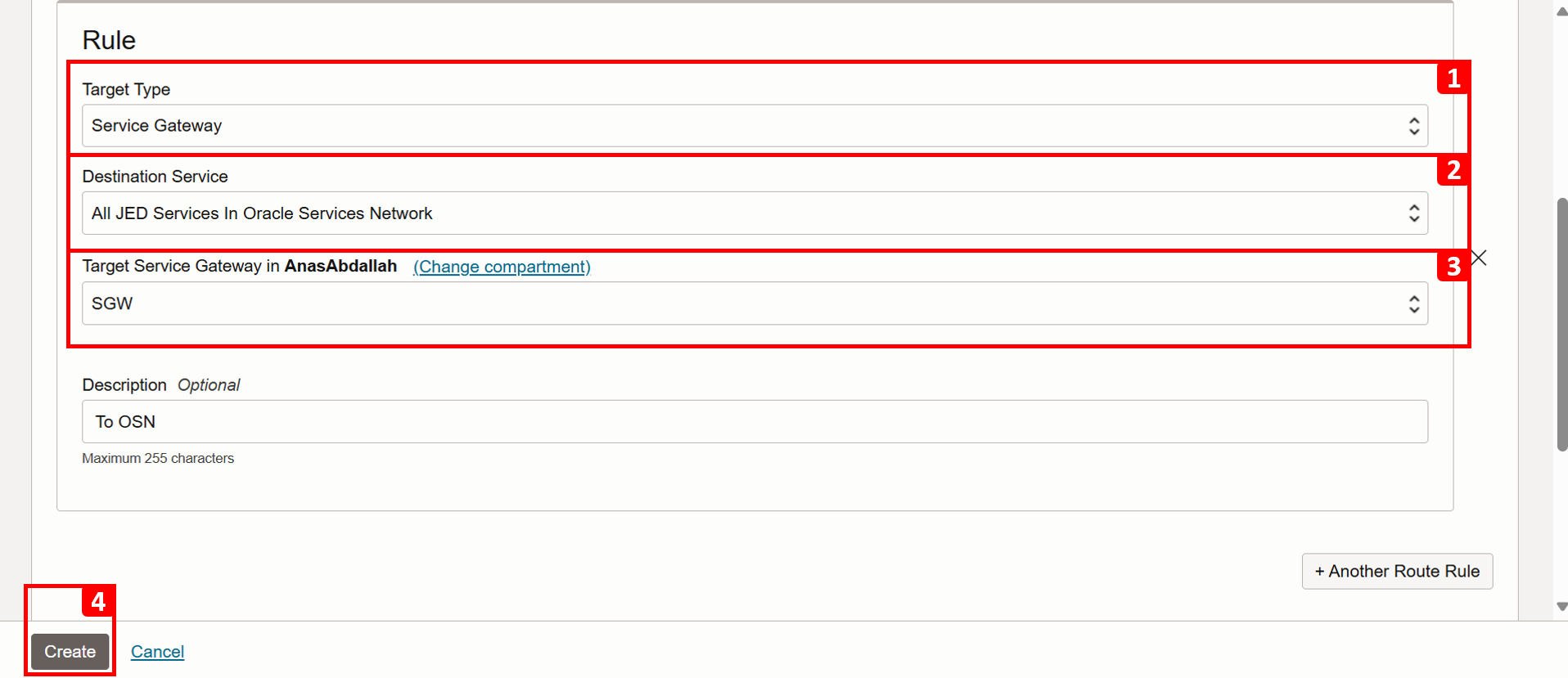

Crie a primeira tabela (

Custom Route Table 1), que será designada aLinux-VM-1para rotear o tráfego por meio do gateway de serviço, permitindo a conectividade com a rede de serviços da Oracle, especificamente para acessar o OCI Object Storage.- Informe o Nome da tabela de roteamento.

- Clique em +Another Route Rule.

-

Em Regra, especifique as seguintes informações.

- Em Tipo de Destino, selecione Gateway de Serviço.

- Em Bloco CIDR de Destino, selecione Todos os Serviços JED no Oracle Services Network. Isso garante o acesso a todos os serviços da Oracle, incluindo o OCI Object Storage, que testaremos no final. Além disso, se você estiver usando o OCI Bastion para estabelecer conexão com as VMs, deverá selecionar a opção de todos os serviços mencionada, em vez de limitá-la ao OCI Object Storage.

- Em Gateway de Serviço de Destino, selecione o gateway de serviço criado em Pré-requisitos.

- Clique em Criar.

-

O

Custom Route Table 1foi criado com sucesso.

-

Para criar a segunda tabela (

Custom Route Table 2), clique em Criar Tabela de Roteamento.

-

O

Custom Route Table 2será designado aLinux-VM-2para rotear o tráfego por meio do gateway NAT, permitindo conectividade unidirecional com a Internet, incluindo o ponto final do OCI Object Storage.- Informe o Nome da tabela de roteamento.

- Clique em +Another Route Rule.

-

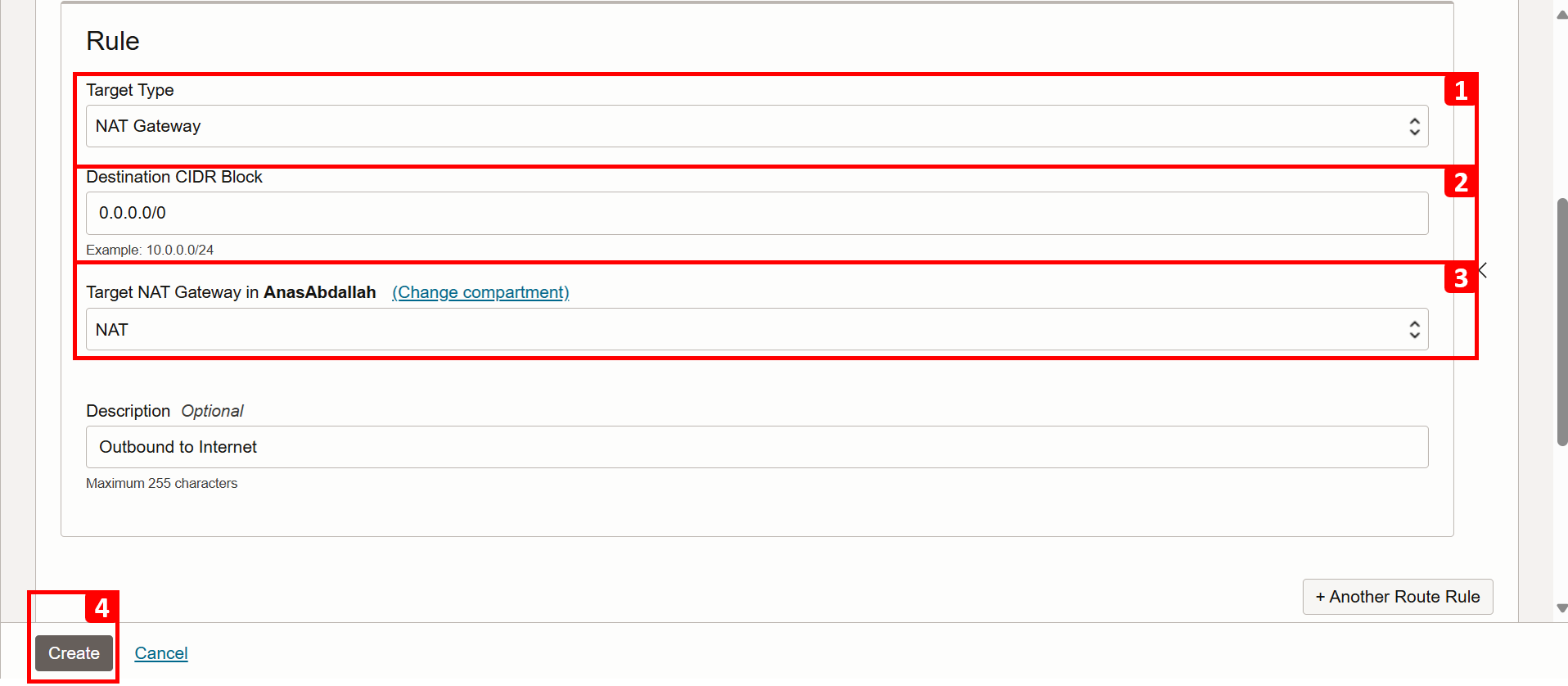

Em Regra, especifique as seguintes informações.

- Em Tipo de Destino, selecione Gateway NAT.

- Em Bloco CIDR de Destino, digite

0.0.0.0/0. - Em Gateway NAT de Destino, selecione o gateway NAT criado em Pré-requisitos.

- Clique em Criar.

-

O

Custom Route Table 2foi criado com sucesso.

Tarefa 2: Designar Tabelas de Roteamento Personalizadas às VNICs

-

Vamos começar com

Linux-VM-1.

- Observe que, por padrão, a VNIC da instância usará a tabela de roteamento anexada à sub-rede em que a VM reside. Neste tutorial, ele é

Default Route Table for MyVCN. Nosso objetivo aqui é alterar a tabela de roteamento para Roteamento por Recurso, em que a instância (VNIC) terá sua própria tabela de roteamento. - Rolar para Baixo.

- Clique em VNICs Anexadas.

- Clique nos três pontos à direita da VNIC principal.

- Clique em Editar VNIC.

- Por padrão, cada VNIC usará a tabela de roteamento associada à sub-rede.

- Clique em Selecionar tabela de roteamento personalizada para a VNIC.

- Em Tabela de Roteamento, selecione

Custom Route Table 1. - Observe que a tabela de roteamento padrão não será analisada ao tomar decisões de roteamento depois que você salvar sua configuração aqui.

- Clique em Salvar alterações.

- Observe que, por padrão, a VNIC da instância usará a tabela de roteamento anexada à sub-rede em que a VM reside. Neste tutorial, ele é

-

O

Custom Route Table 1foi designado à VNIC principal deLinux-VM-1com sucesso.

-

Agora, designe

Linux-VM-2.

- Observe que, por padrão, a VNIC da instância usará a tabela de roteamento anexada à sub-rede em que a VM reside. Neste tutorial, ele é

Default Route Table for MyVCN. Nosso objetivo aqui é alterar a tabela de roteamento para Roteamento por Recurso, em que a instância (VNIC) terá sua própria tabela de roteamento. - Rolar para Baixo.

- Clique em VNICs Anexadas.

- Clique nos três pontos à direita da VNIC principal.

- Clique em Editar VNIC.

- Por padrão, cada VNIC usará a tabela de roteamento associada à sub-rede.

- Clique em Selecionar tabela de roteamento personalizada para a VNIC.

- Em Tabela de Roteamento, selecione

Custom Route Table 2. - Observe que a tabela de roteamento padrão não será analisada ao tomar decisões de roteamento depois que você salvar sua configuração aqui.

- Clique em Salvar alterações.

- Observe que, por padrão, a VNIC da instância usará a tabela de roteamento anexada à sub-rede em que a VM reside. Neste tutorial, ele é

-

O

Custom Route Table 2foi designado à VNIC principal deLinux-VM-2com sucesso.

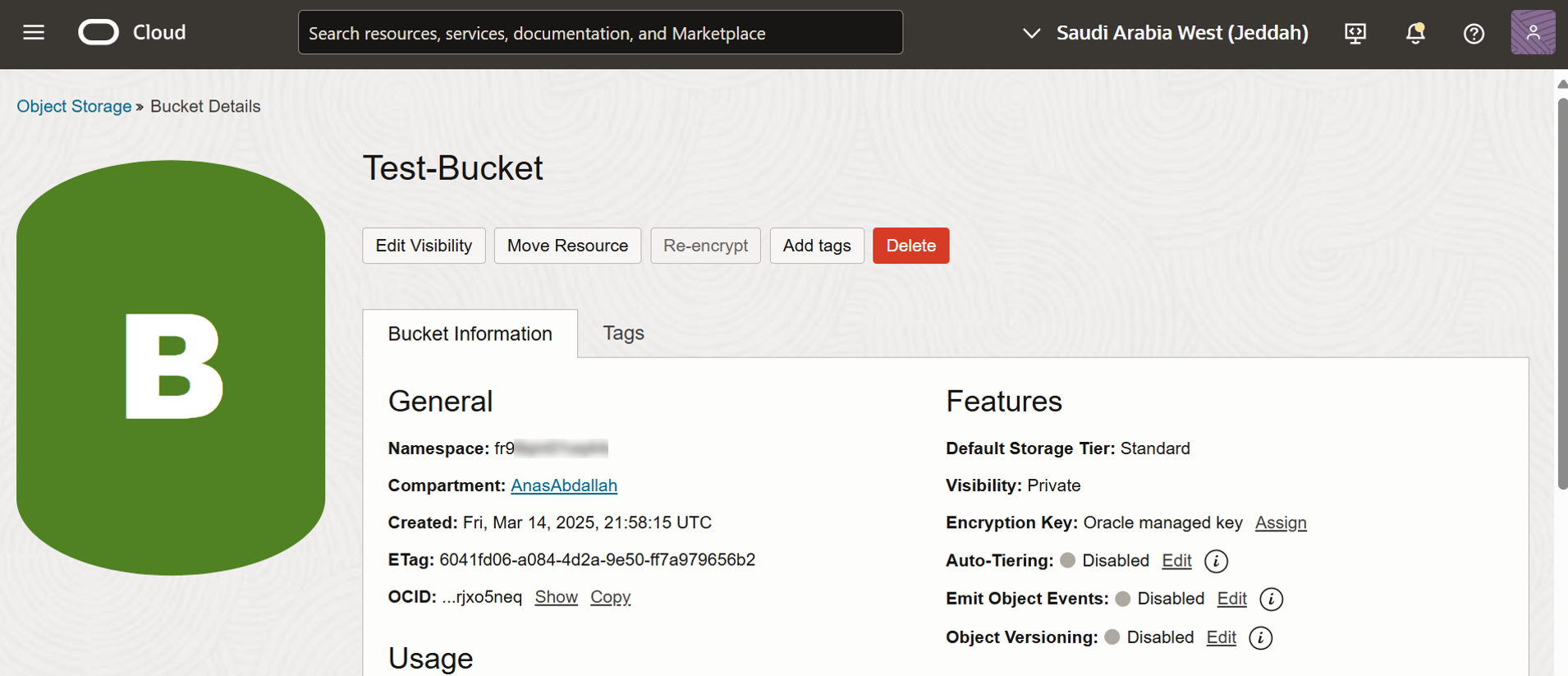

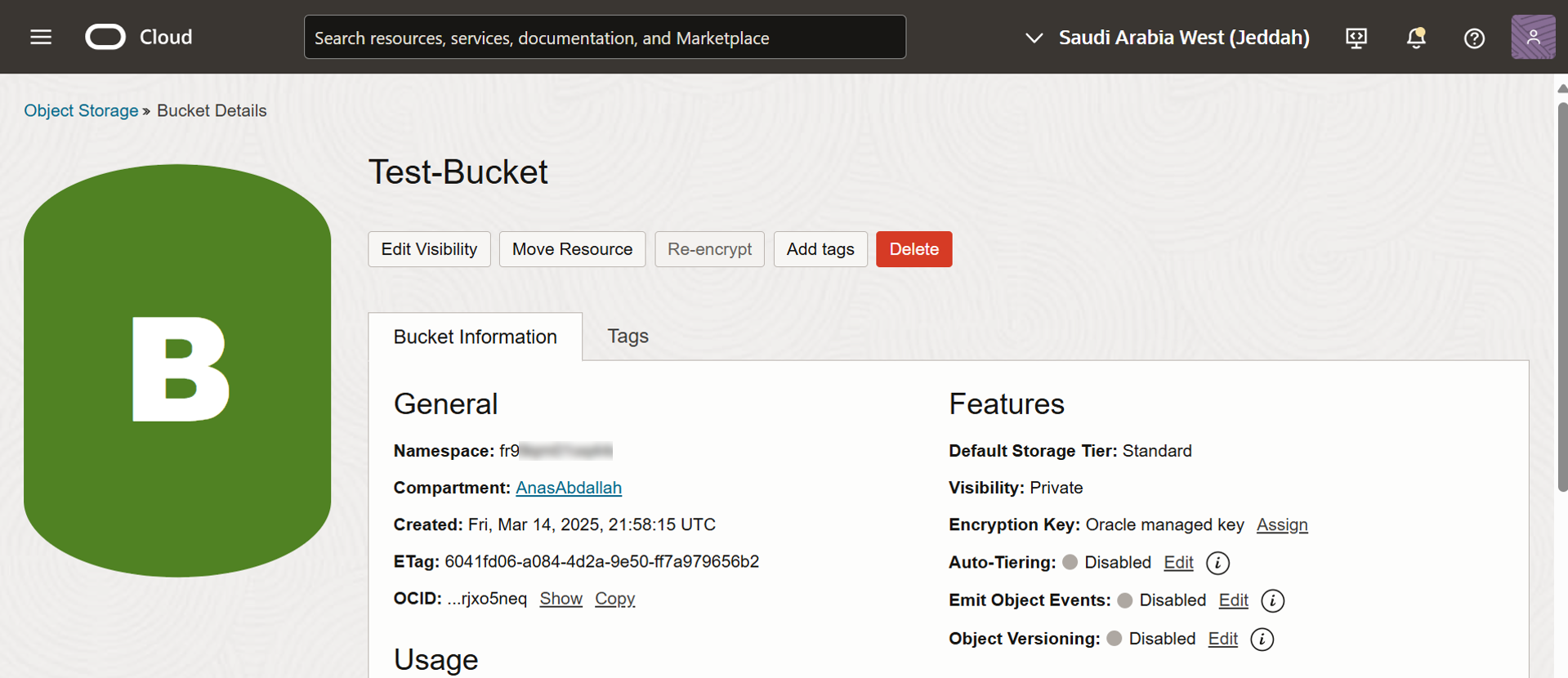

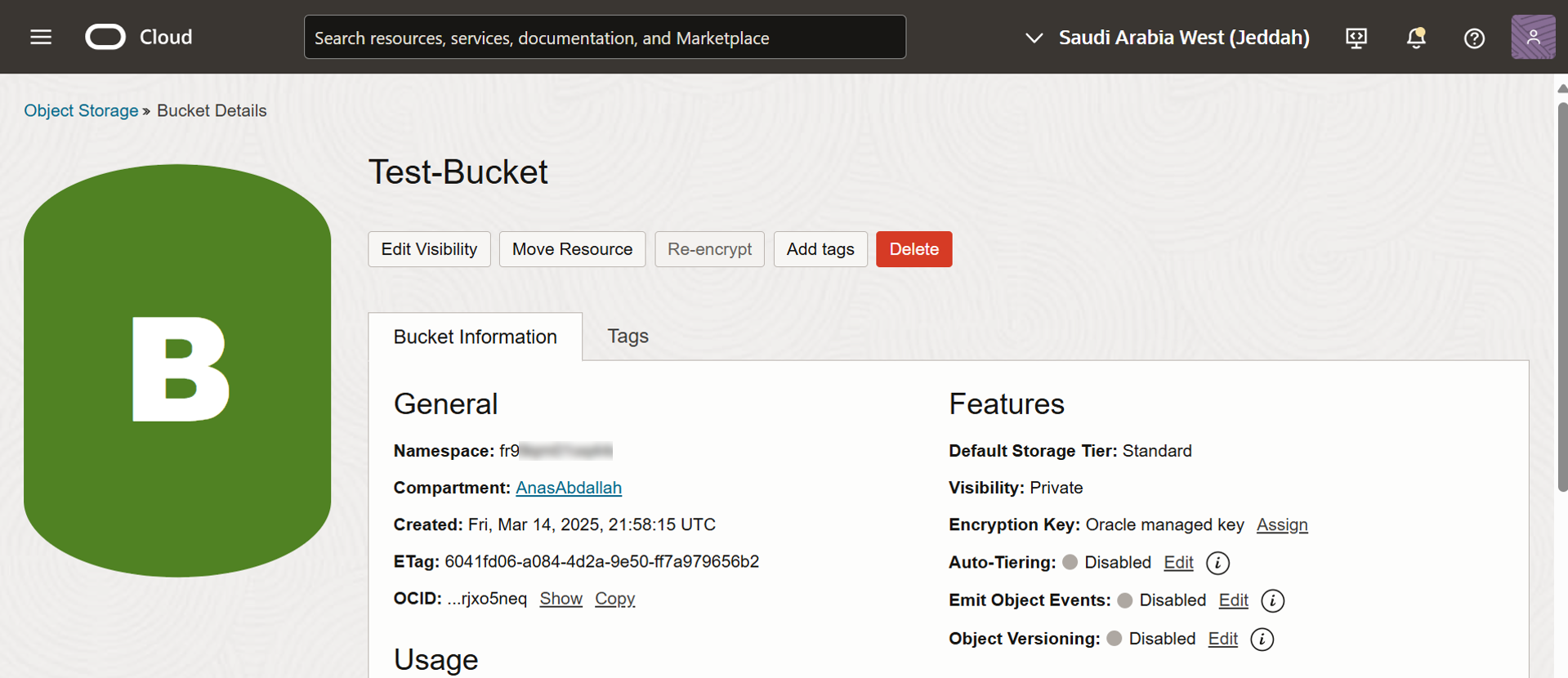

Tarefa 3: Criar um Bucket do OCI Object Storage

Um bucket do OCI Object Storage é um contêiner lógico usado para armazenar e organizar objetos (arquivos e dados) no OCI.

-

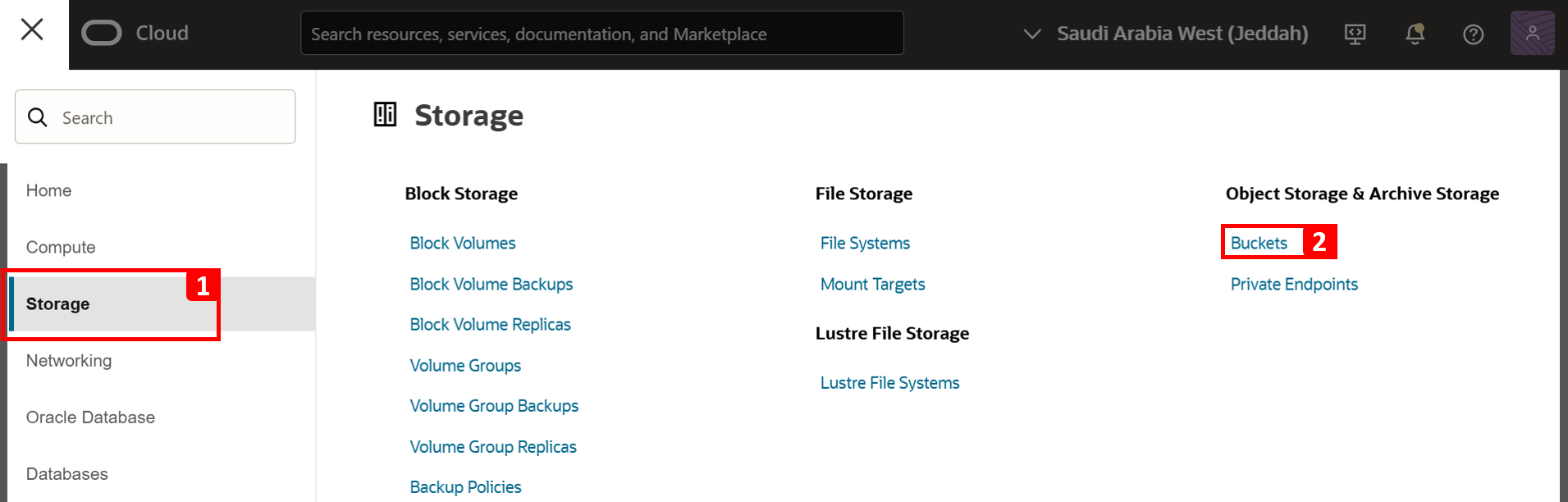

Vá para a Console do OCI, clique no menu de hambúrguer (≡) no canto superior esquerdo.

- Clique em Armazenamento.

- Clique em Buckets.

-

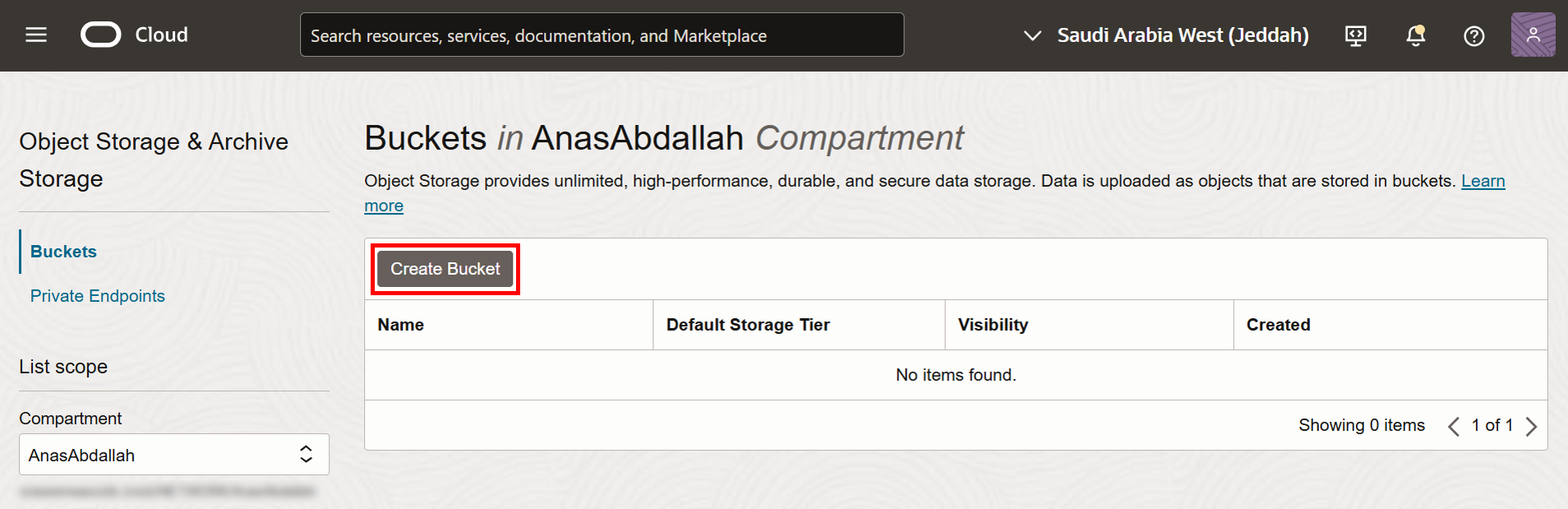

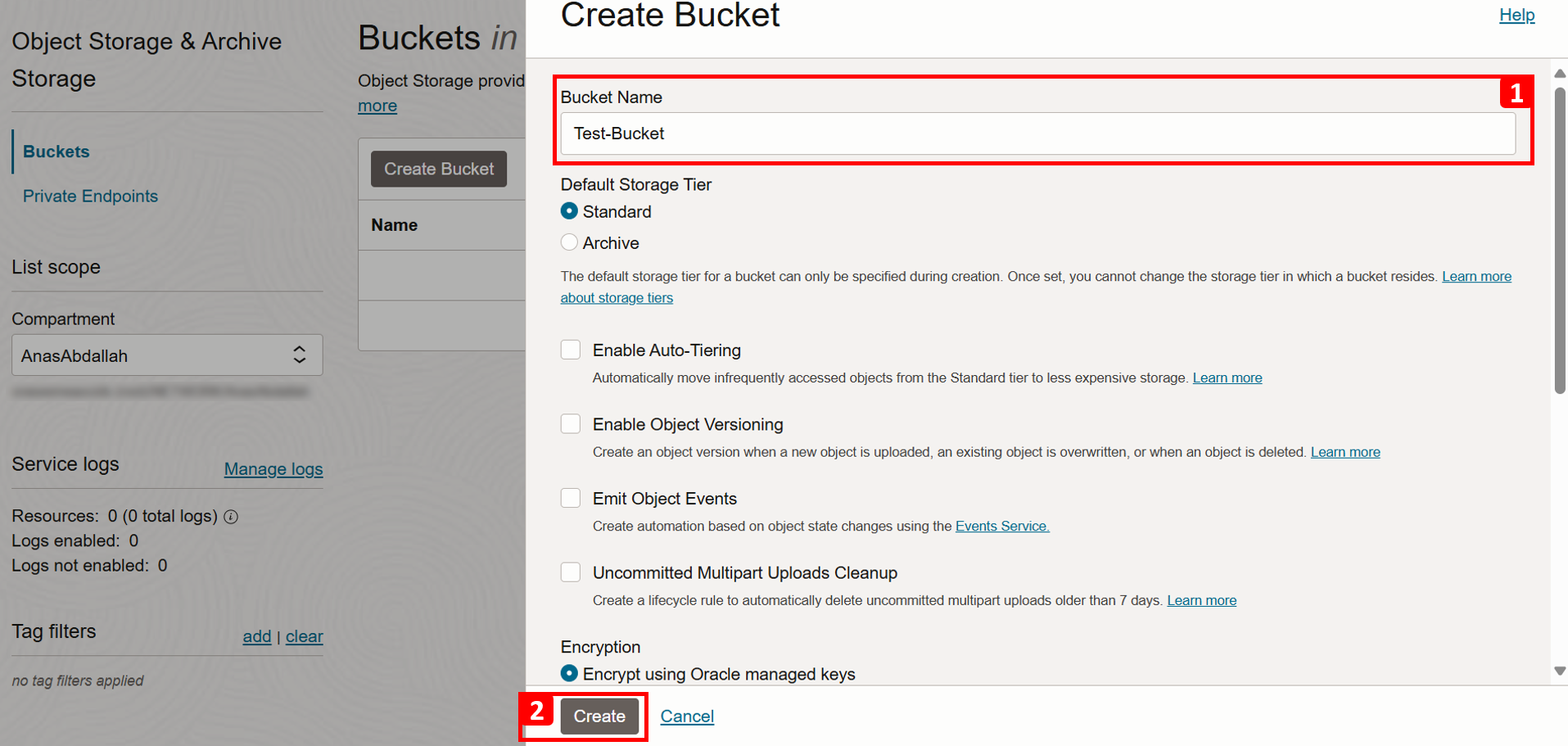

Clique em Criar Bucket.

- Informe o Nome do Bucket.

- Clique em Criar.

-

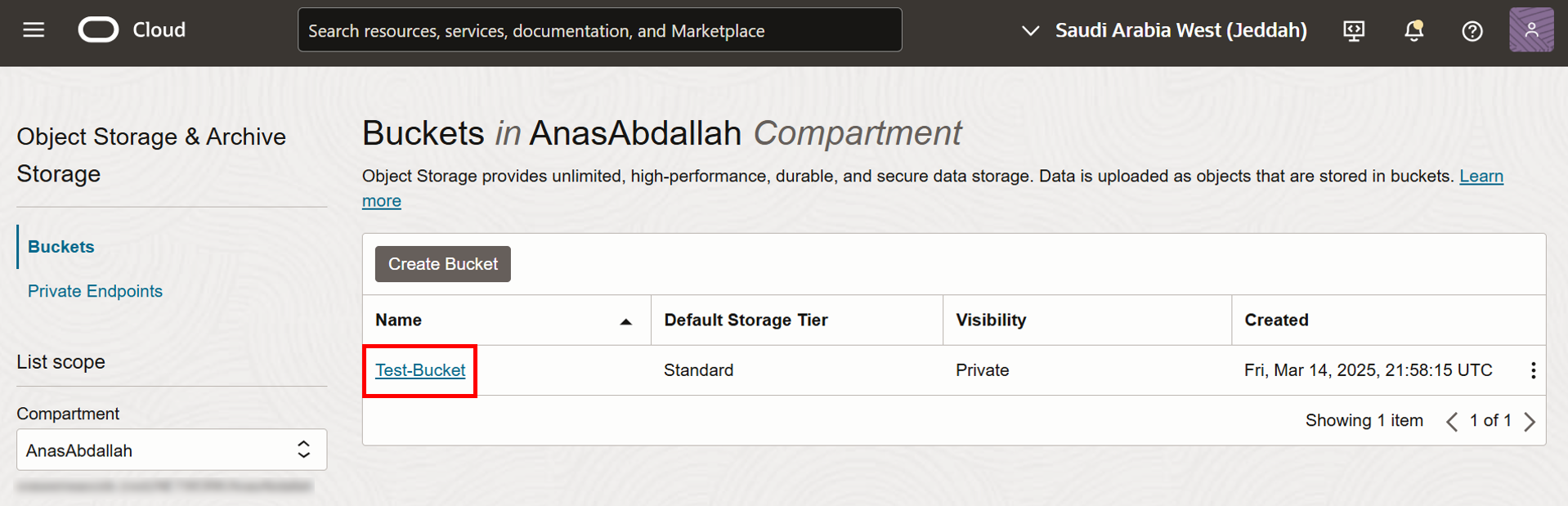

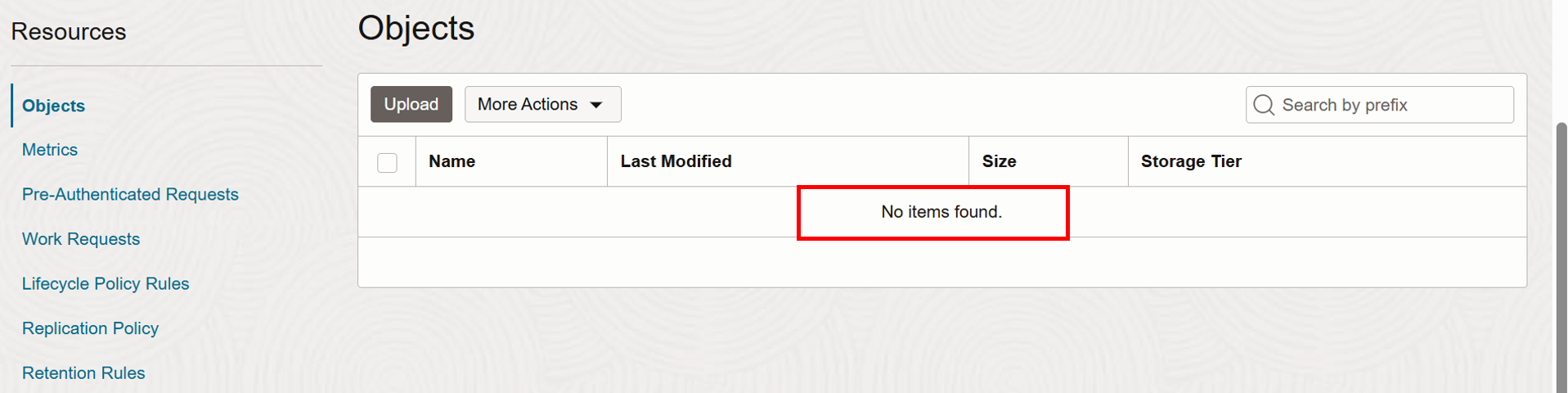

O bucket

Test-Bucketfoi criado com sucesso. Agora, clique no bucket.

-

Como o bucket ainda é novo, você notará que ele está vazio.

Tarefa 4: Testar e Validar

Tarefa 4.1: Preparar as VMs para ter acesso ao Oracle Services Network

-

O controlador de instâncias é o recurso no serviço OCI IAM que permite fazer chamadas de serviço de uma instância. Usaremos controladores de instância para acessar o OCI Object Storage de uma instância de computação sem credenciais. Para obter mais informações, consulte Chamando a CLI do OCI Usando o Controlador de Instâncias.

Etapas a fazer:

-

Crie um grupo dinâmico (

TestDG) para incluir todas as instâncias em um compartimento específico (Linux-VM-1eLinux-VM-2).Any {instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaacmshv5fxxxxxxxxxxxxxxxykxgy3qvetychowq'} -

Criar uma política do OCI IAM.

Allow dynamic-group TestDG to manage object-family in compartment AnasAbdallah

Observação: Certifique-se de usar o nome do grupo dinâmico, o nome do compartimento e o OCID nas políticas acima.

-

-

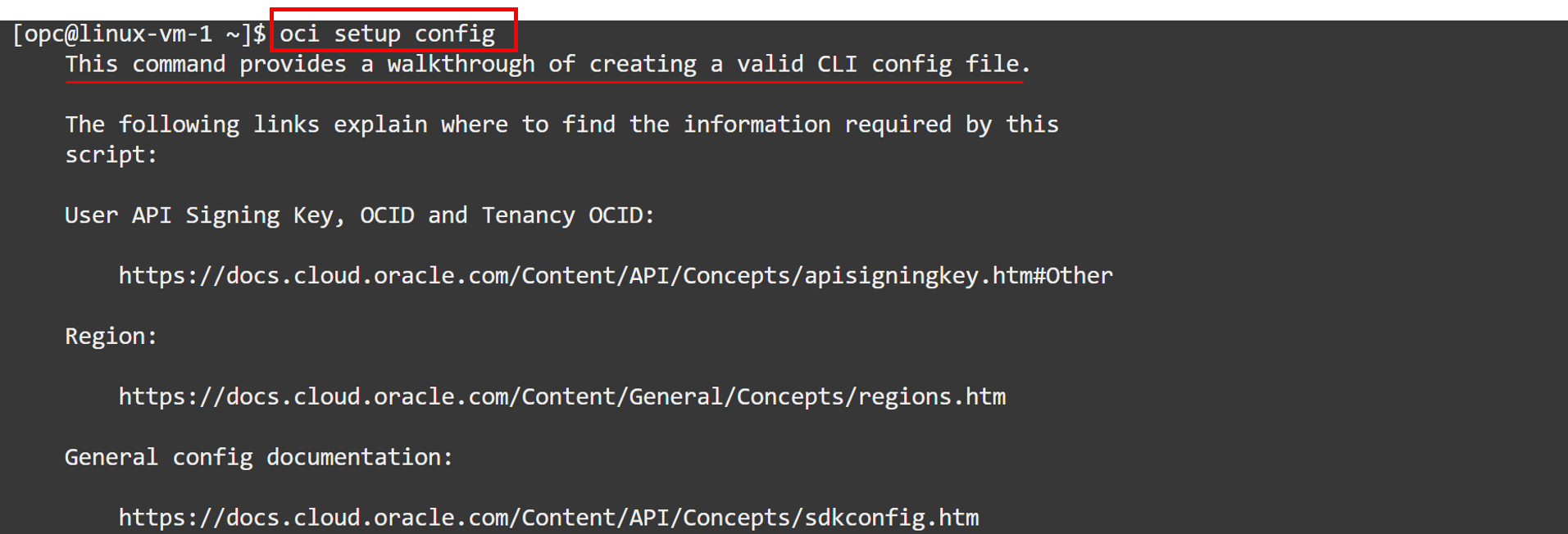

Repita as etapas a seguir depois de fazer log-in nas duas instâncias,

Linux-VM-1eLinux-VM-2.-

Execute o comando a seguir para instalar a CLI do OCI no Oracle Linux 8. Para obter mais informações, consulte Instalando a CLI.

sudo dnf -y install oraclelinux-developer-release-el8 sudo dnf install python36-oci-cli -

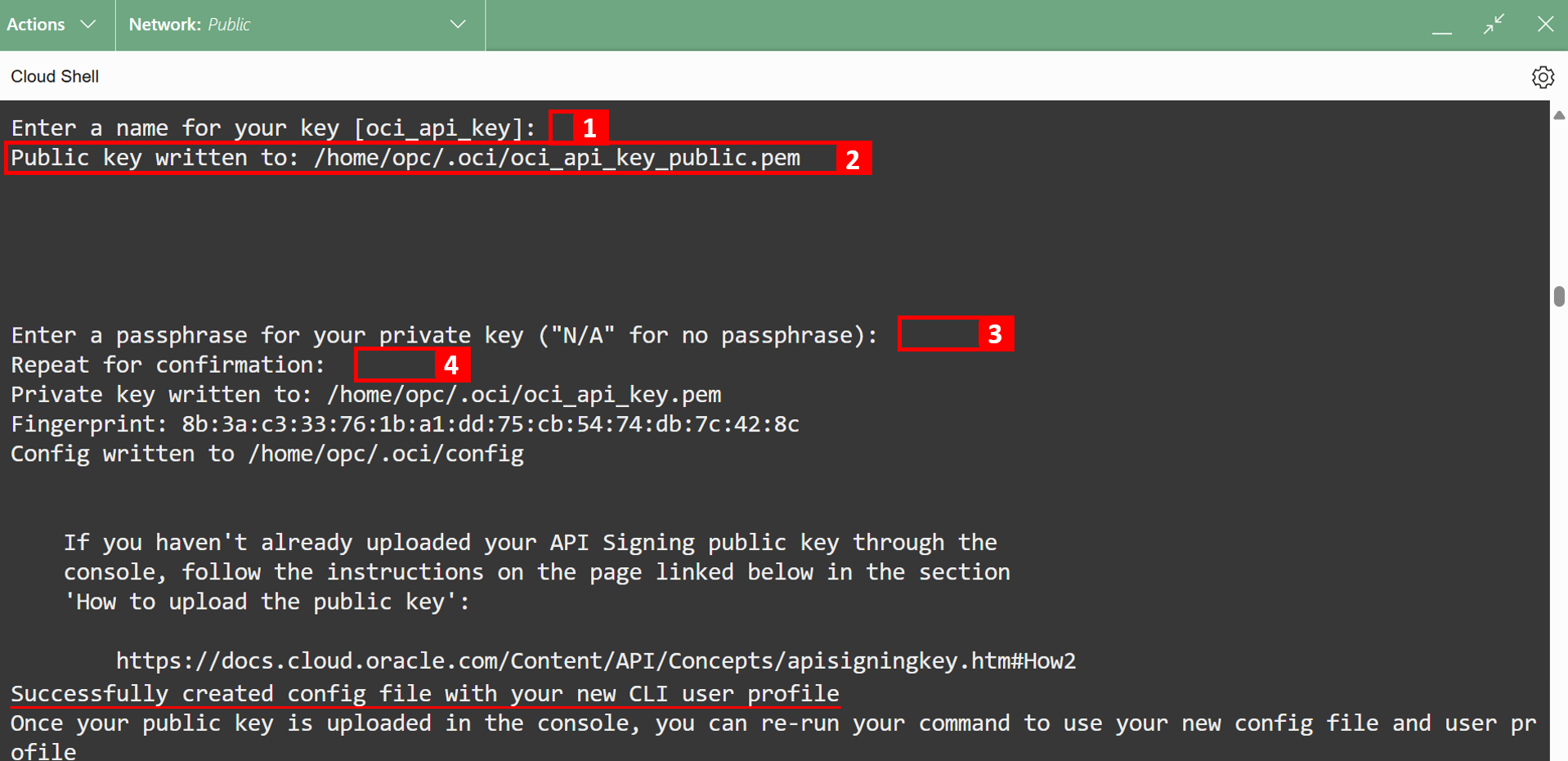

Para que a CLI do OCI oriente você pelo processo de configuração pela primeira vez, execute o comando

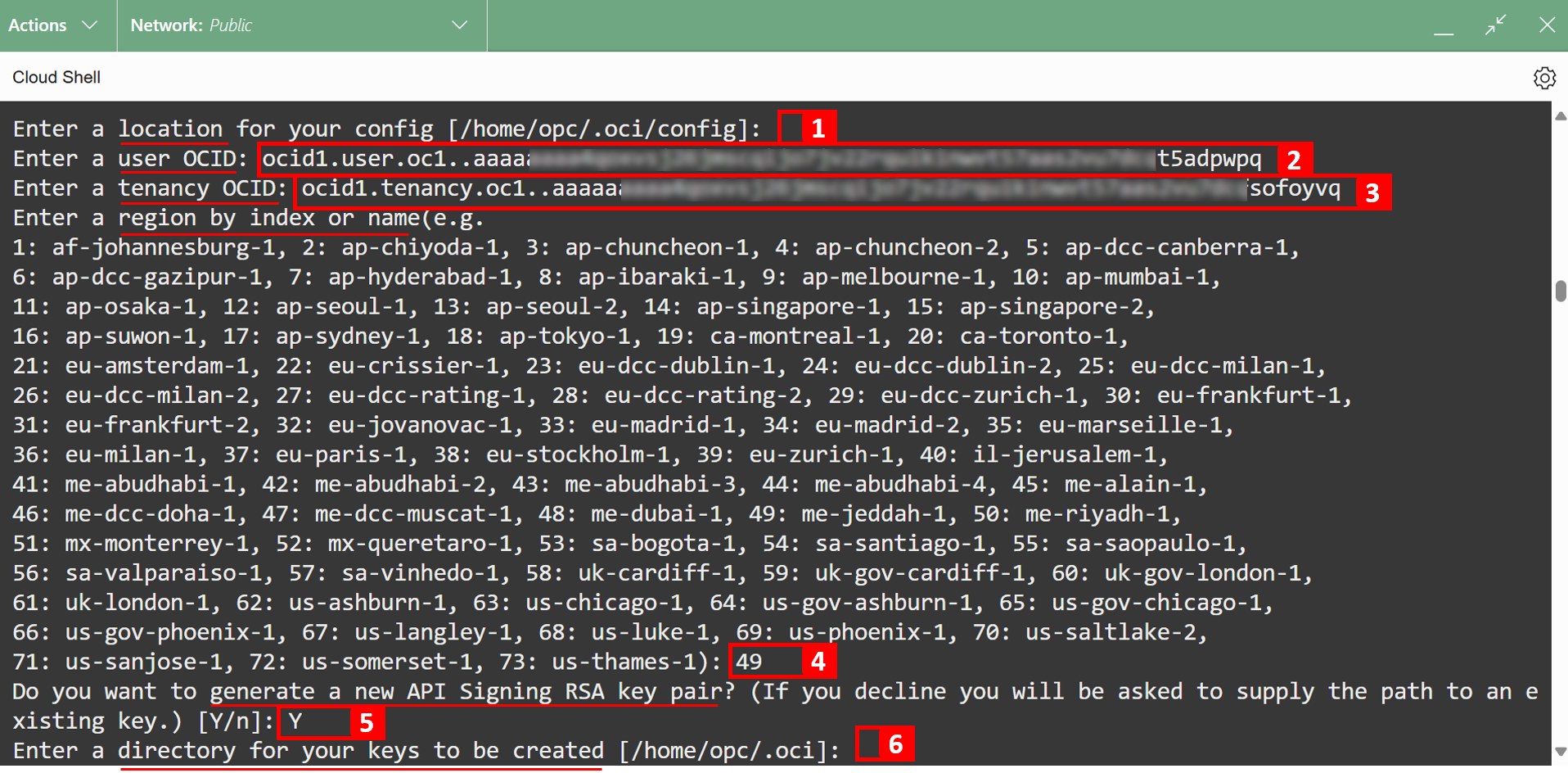

oci setup config.

- Pressione Enter.

- Informe o OCID do Nome do Usuário.

- Informe o OCID da Tenancy.

- Digite o Índice de região; estamos implantando esse ambiente na região Jeddah, que é

49. - Digite

Ye pressione Enter - Pressione Enter.

- Pressione Enter.

- A chave pública da API foi salva neste caminho, nós a usaremos em breve.

- Digite uma nova frase secreta.

- Repita a frase-senha.

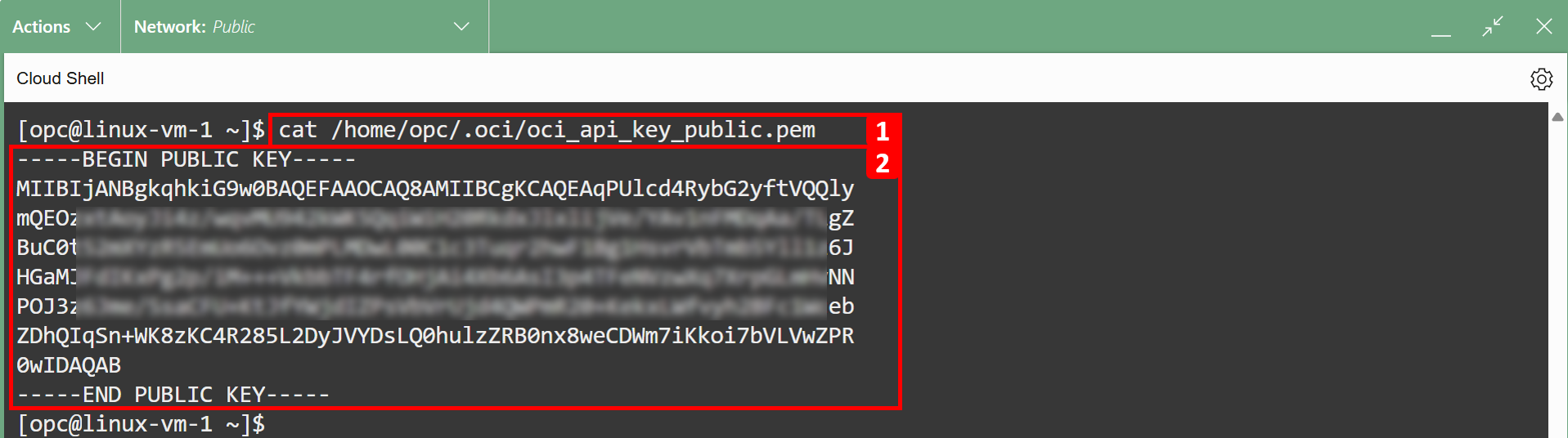

- Execute o comando

cat /home/opc/.oci/oci_api_key_public.pempara exibir a chave pública. - Copie a chave pública.

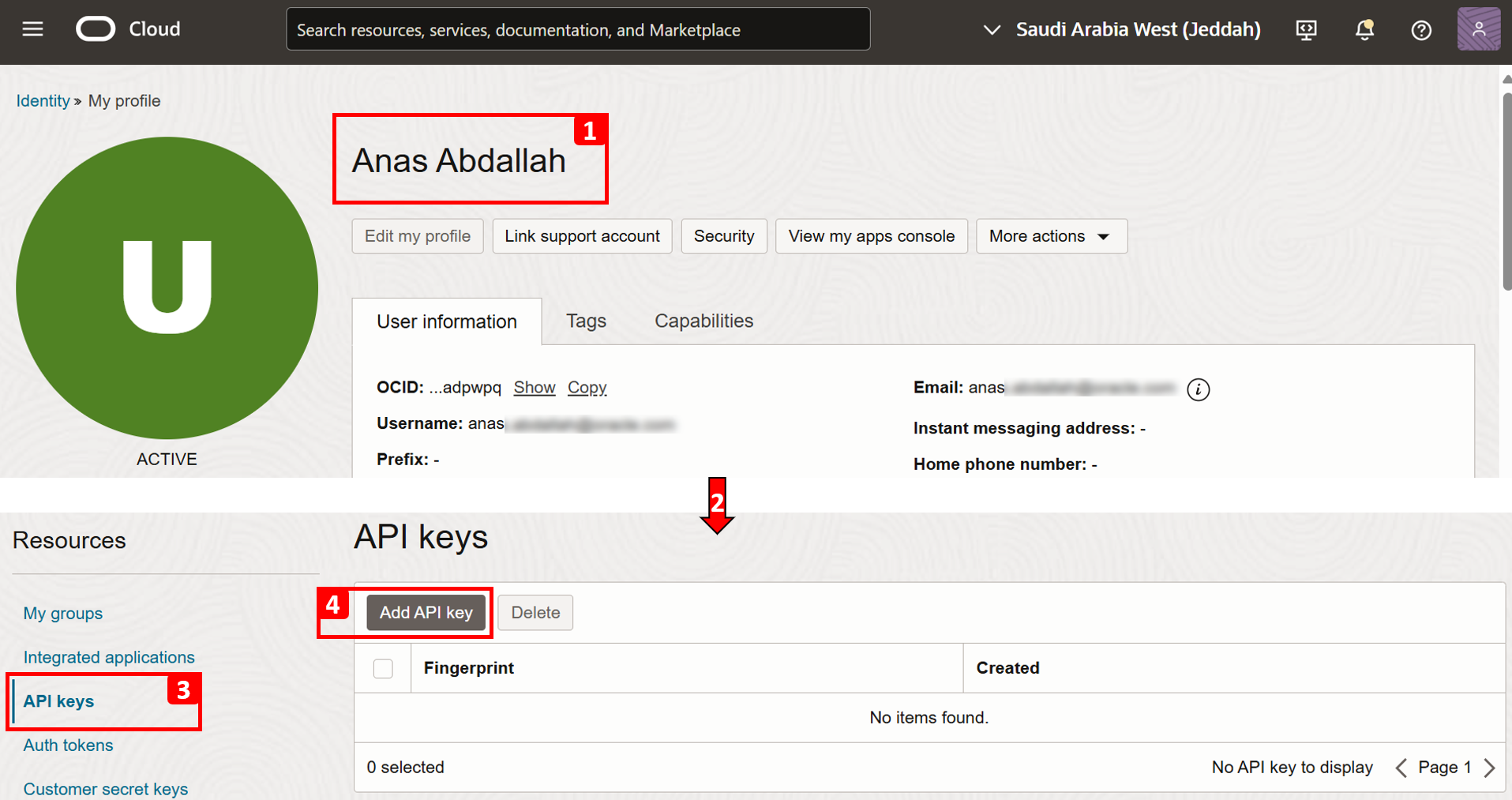

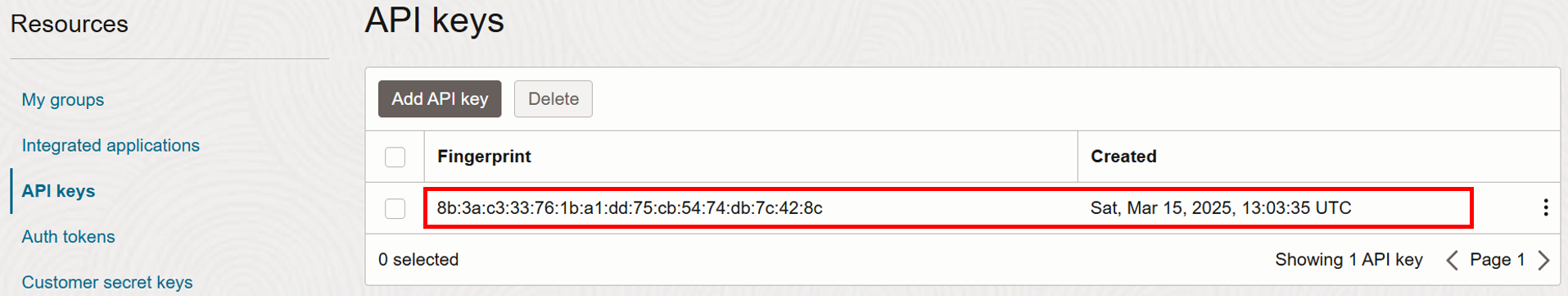

- Vá para a Console do OCI e navegue até seu perfil.

- Rolar para Baixo.

- Clique em chaves de API.

- Clique em Adicionar chave de API.

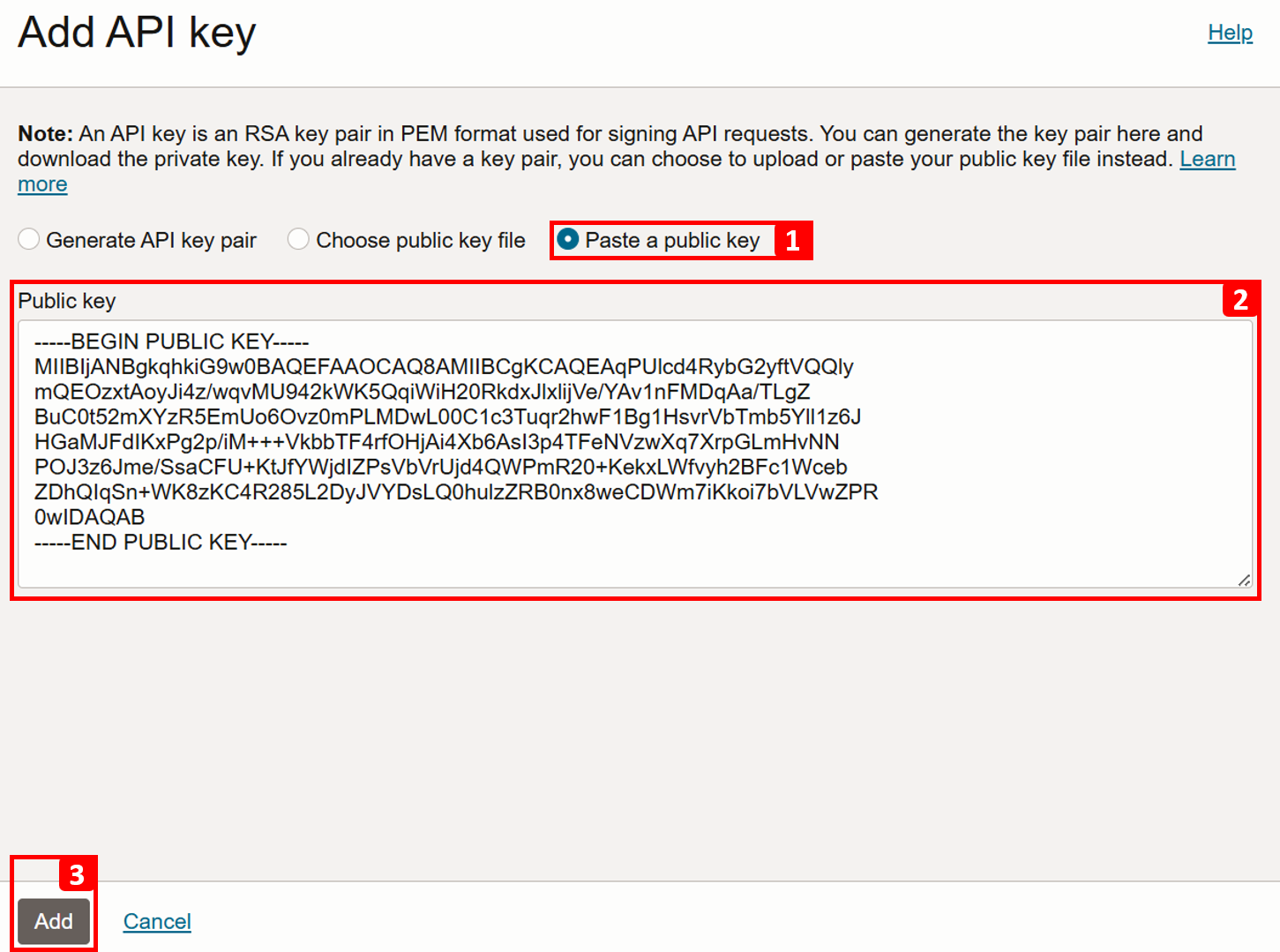

- Selecione Colar uma chave pública.

- Cole a chave pública.

- Clique em Adicionar.

-

A chave da API foi adicionada com sucesso.

-

Tarefa 4.2: Testar Linux-VM-1 para Acesso ao Oracle Services Network

-

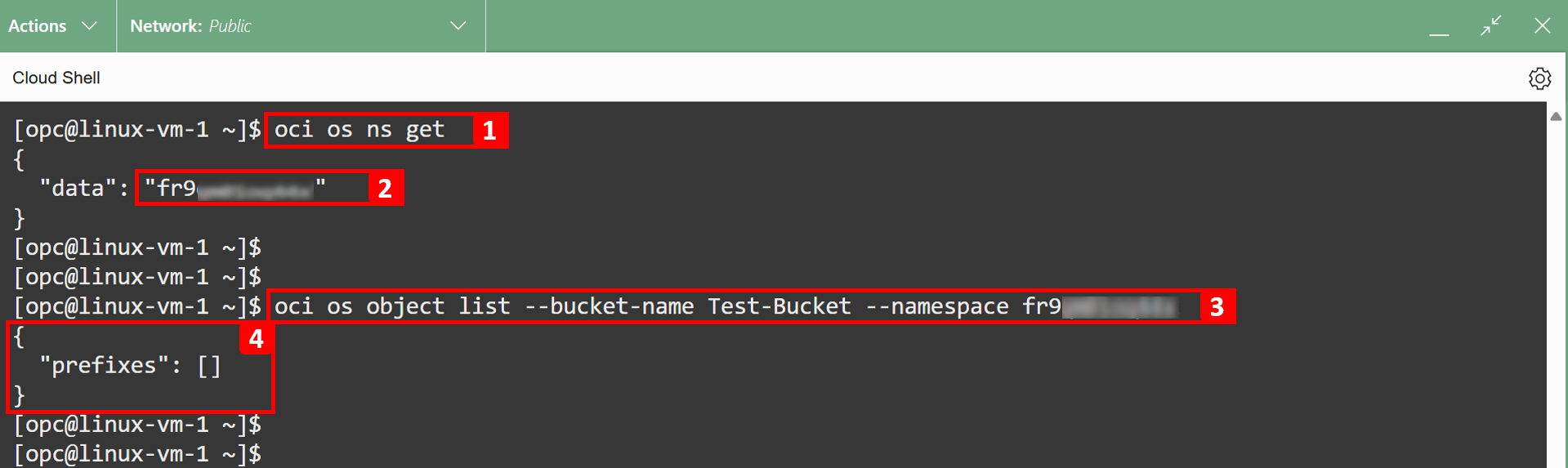

De acordo com a configuração,

Linux-VM-1deve ter acesso apenas ao OCI Object Storage, sem acesso à internet, e usará o gateway de serviço.- Para verificar o nome do namespace do OCI Object Storage, execute o comando

oci os ns get. - Anote o namespace, pois você o usará no próximo comando.

- Execute o comando

oci os object list --bucket-name <bucket-name> --namespace <namespace>para listar os objetos emTest-Bucket. - O bucket está vazio.

Observação: O namespace do OCI Object Storage serve como o contêiner de nível superior para todos os buckets e objetos na tenancy. No momento da criação da conta, cada tenancy do OCI recebe um nome de namespace do OCI Object Storage imutável e gerado pelo sistema exclusivo.

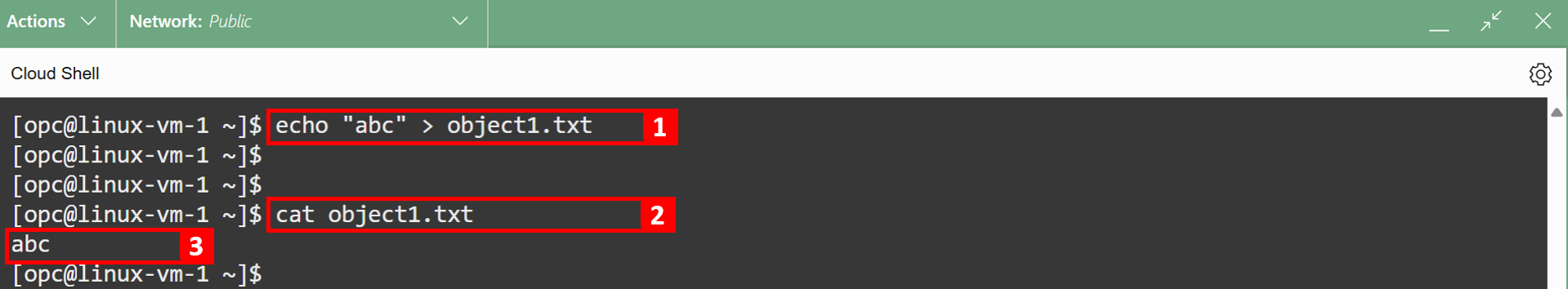

- Crie um arquivo de texto chamado

object1.txte grave abc nele. - Mostrar o conteúdo do arquivo.

- Podemos ver abc como saída.

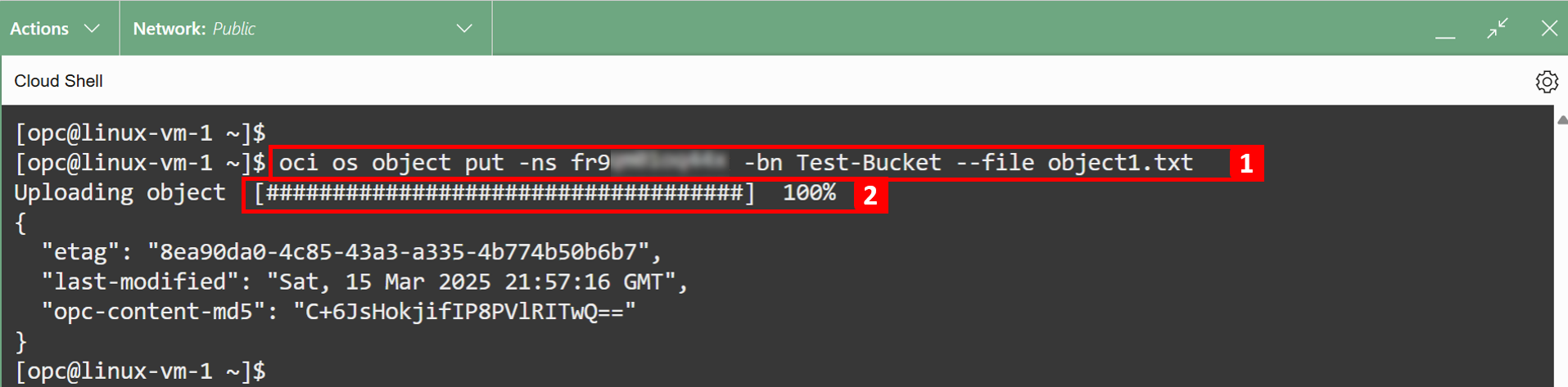

- Para fazer upload de

object1.txtparaTest-Bucket, execute o comandooci os object put -ns <namespace> -bn <bucket-name> --file <file-path>. - Upload concluído.

- Para verificar o nome do namespace do OCI Object Storage, execute o comando

-

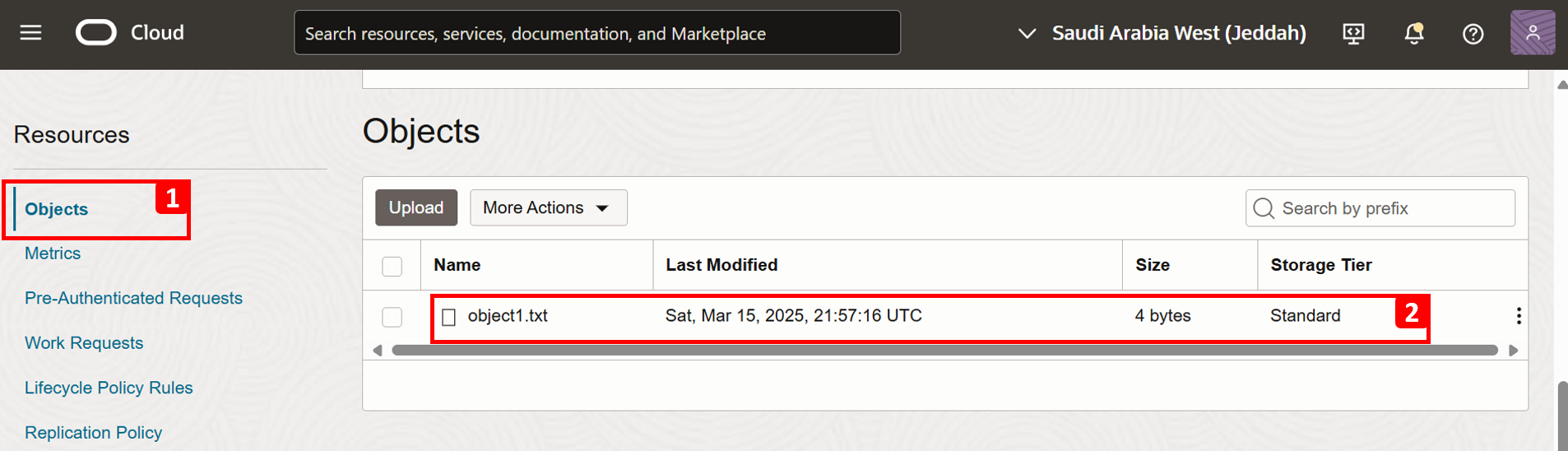

Para verificar se o upload do arquivo foi feito, vá para a página Detalhes do Bucket.

-

Rolar para Baixo.

- Clique em Objetos.

- Observe que o upload do arquivo

object1.txtfoi feito com sucesso paraTest-Bucket. Você pode verificar o conteúdo do arquivo fazendo download dele.

-

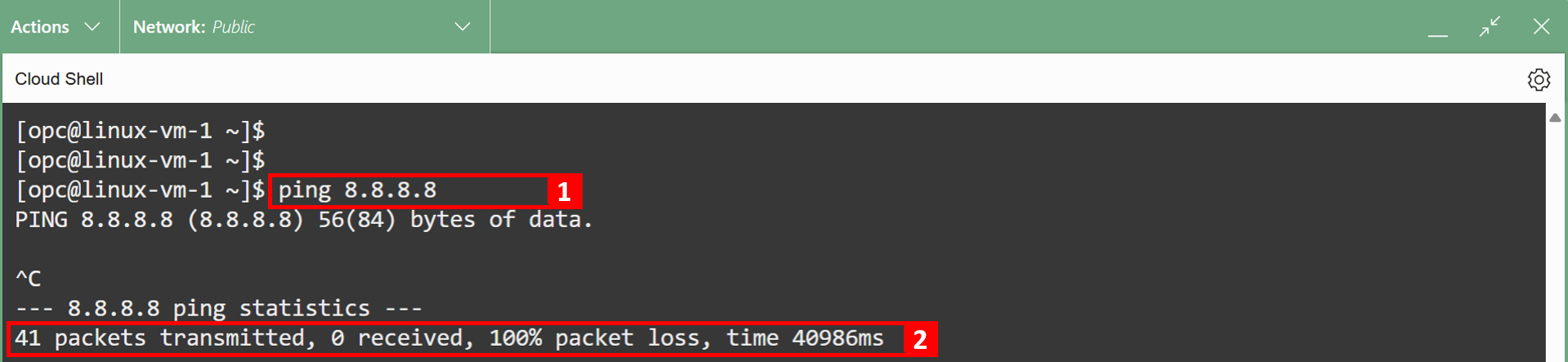

Outra coisa a testar é a conectividade com a Internet em

Linux-VM-1.- Ping

8.8.8.8, que é o IP público do servidor DNS do Google. De acordo com a configuração que configuramos,Linux-VM-1não deve ter conectividade com a Internet. - Como você vê, o ping está falhando.

- Ping

Tarefa 4.3: Testar Linux-VM-2 para Acesso à Internet

-

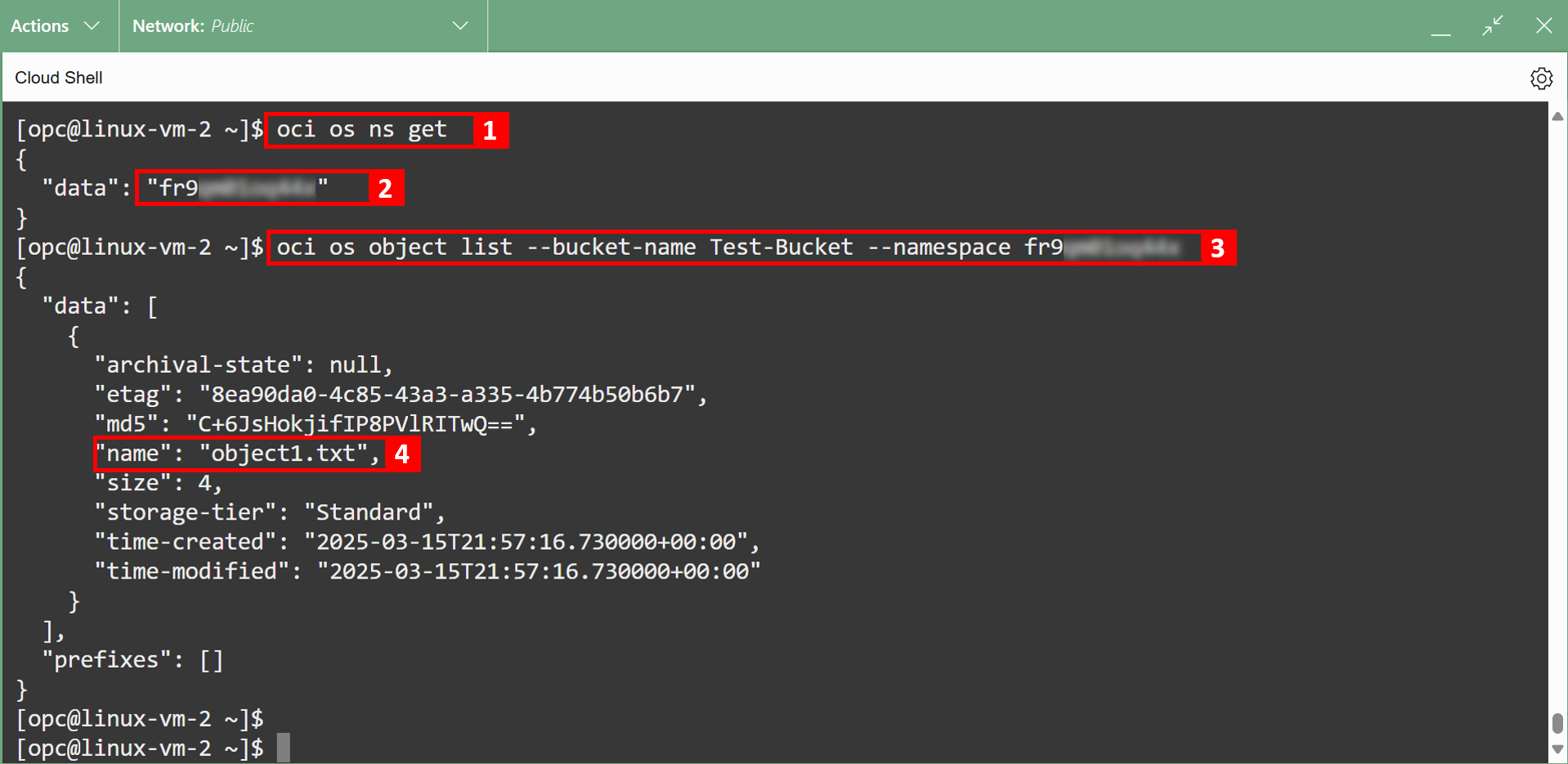

De acordo com a configuração,

Linux-VM-2deve ter conectividade com a Internet, isso inclui acesso ao OCI Object Storage, que é feito por meio do gateway NAT. Embora ambas as VMs estejam na mesma sub-rede, o Roteamento por Recurso permite que elas usem caminhos de rede diferentes, que é o conceito-chave por trás dessa configuração.- Para verificar o nome do namespace do OCI Object Storage, execute o comando

oci os ns get. - Anote o namespace, pois você o usará no próximo comando.

- Execute o comando

oci os object list --bucket-name <bucket-name> --namespace <namespace>para listar os objetos emTest-Bucket. - Podemos ver o arquivo

object1.txtarmazenado no bucket submetido a upload na Tarefa 4.2.

Observação: O namespace do OCI Object Storage serve como o contêiner de nível superior para todos os buckets e objetos na tenancy. No momento da criação da conta, cada tenancy do OCI recebe um nome de namespace do OCI Object Storage imutável e gerado pelo sistema exclusivo.

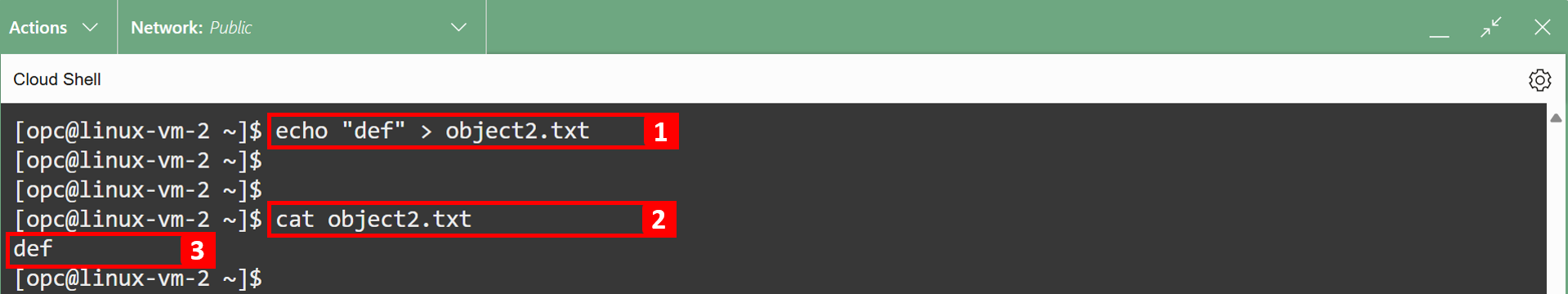

- Crie um arquivo de texto chamado

object2.txte grave def nele. - Mostrar o conteúdo do arquivo.

- Podemos ver def como saída.

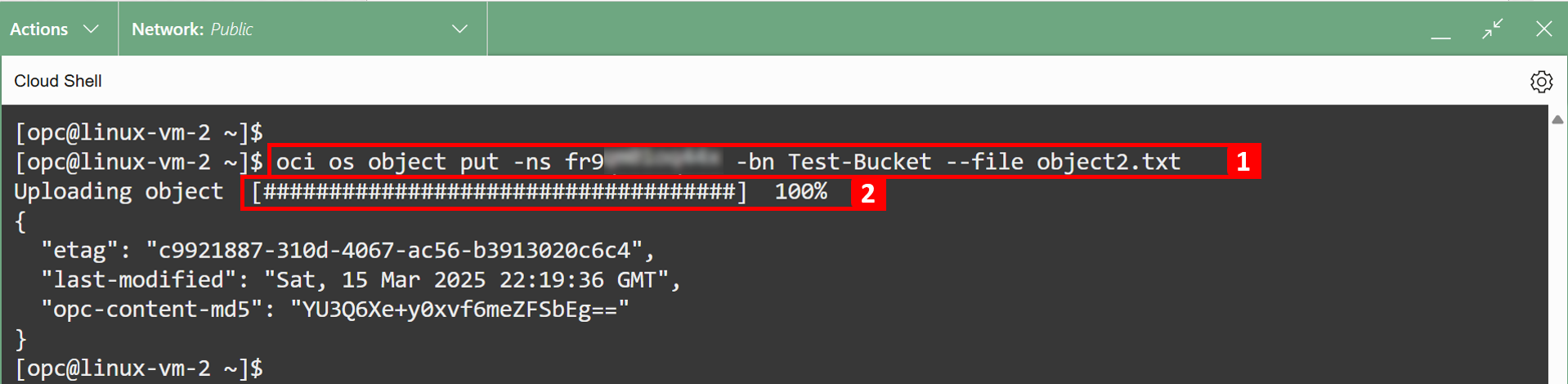

- Para fazer upload de

object2.txtparaTest-Bucket, execute o comandooci os object put -ns <namespace> -bn <bucket-name> --file <file-path>. - Upload concluído.

- Para verificar o nome do namespace do OCI Object Storage, execute o comando

-

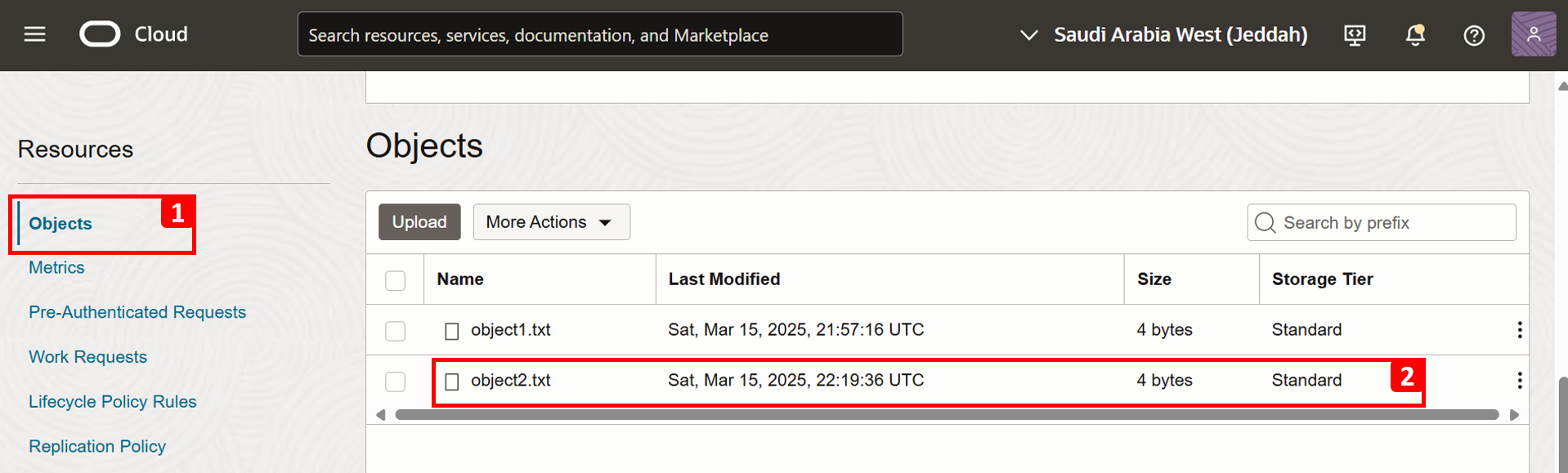

Para verificar se o upload do arquivo foi feito, vá para Detalhes do Bucket.

-

Rolar para Baixo.

- Clique em Objetos.

- Observe que o upload do arquivo

object2.txtfoi feito com sucesso paraTest-Bucket. Você pode verificar o conteúdo do arquivo fazendo download dele.

-

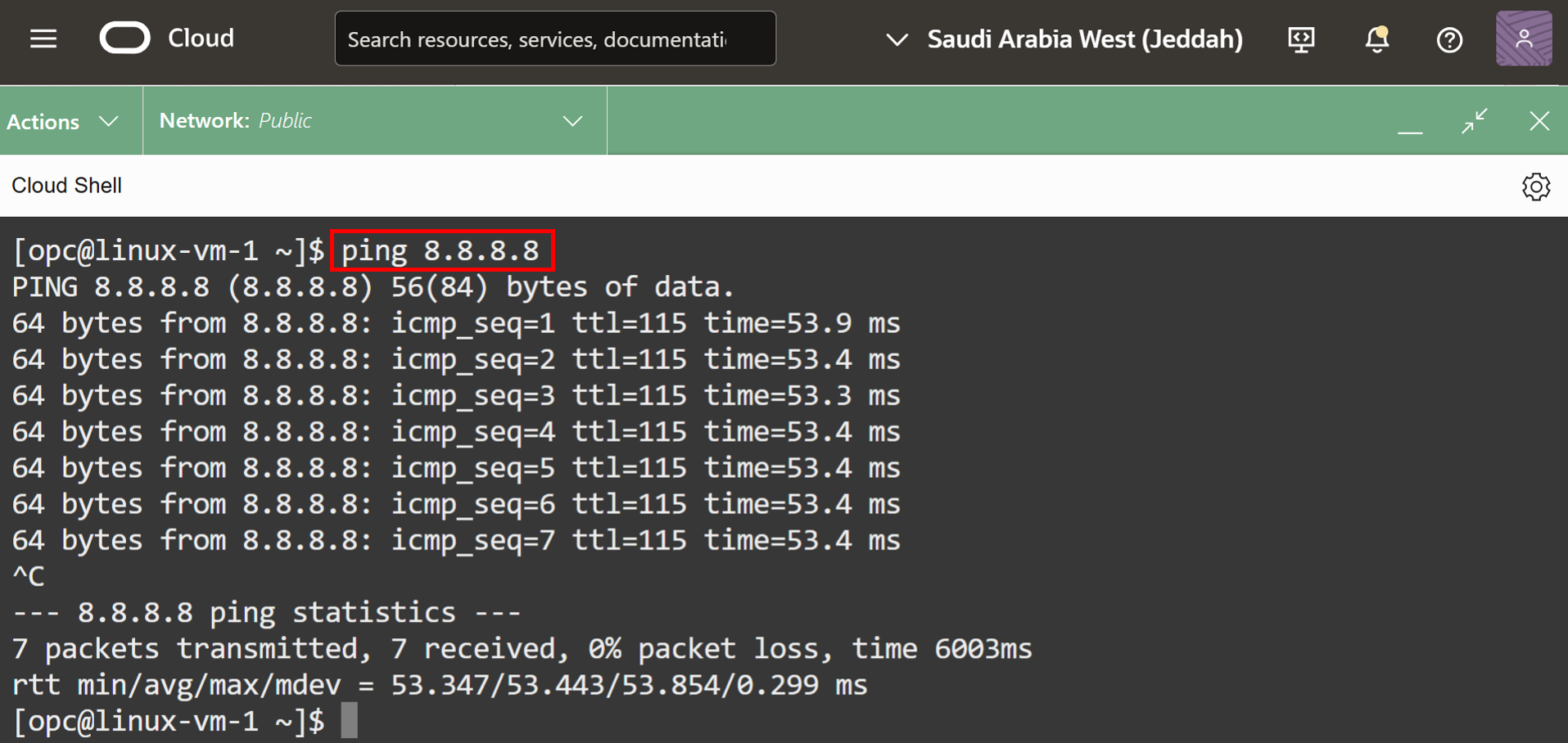

Outra coisa a testar é a conectividade com a Internet em

Linux-VM-2.- Ping

8.8.8.8, que é o IP público do servidor DNS do Google. De acordo com a configuração que configuramos,Linux-VM-2também deve ter conectividade com a Internet. - Ping bem-sucedido.

- Ping

Conclusão

Com dois exemplos técnicos detalhados, este tutorial mostrou como o Roteamento por Recurso na OCI fornece controle preciso sobre o tráfego de rede, permitindo que tabelas de roteamento personalizadas sejam aplicadas diretamente a VNICs individuais dentro da mesma sub-rede. Ele também destacou as principais diferenças entre Roteamento por recurso e tabelas de roteamento tradicionais no nível da sub-rede, enfatizando a flexibilidade e a eficiência que esse recurso traz para o design moderno de rede em nuvem.

Confirmações

- Autors - Anas Abdallah (Especialista em Rede em Nuvem), Sachin Sharma (Especialista em Rede em Nuvem)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal Oracle Learning YouTube. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Configure Per-resource Routing in Oracle Cloud Infrastructure

G31565-02

Copyright ©2025, Oracle and/or its affiliates.