Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever em uma conta gratuita, consulte Conceitos básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Implante o Omnissa Horizon 8 na Oracle Cloud VMware Solution

Introdução

Este tutorial fornece um guia passo a passo para instalar e configurar o Omnissa Horizon 8 em um data center definido por software (SDDC) da Oracle Cloud VMware Solution. Ele foi projetado para ajudar as equipes, parceiros e clientes da Oracle a realizar uma implementação de prova de conceito (POC) bem-sucedida.

O foco deste tutorial é configurar os componentes necessários na Oracle Cloud Infrastructure (OCI) para suportar uma implantação do Omnissa Horizon. Embora as etapas de instalação e configuração do Omnissa Horizon permaneçam consistentes com os ambientes on-premises tradicionais, a implementação na OCI apresenta requisitos de infraestrutura específicos. Estes incluem:

- Criar e configurar VLANs (Virtual Local Area Networks).

- Provisionar o Balanceador de Carga como Serviço (LBaaS).

- Implantar Banco de Dados como Serviço (DBaaS), se necessário,

- Implante o cluster SDDC do Oracle Cloud VMware Solution.

- Definir regras de roteamento e listas de segurança.

Essas tarefas específicas da nuvem formam a base da implantação e são o foco principal deste tutorial. Uma vez concluídos, o processo de implantação padrão do Omnissa Horizon segue o mesmo que faria em um ambiente vSphere 8.x.

Visão Geral da Oracle Cloud VMware Solution para Omnissa Horizon

A Oracle Cloud VMware Solution é uma plataforma gerenciada pelo cliente que permite implantar e gerenciar clusters VMware vSphere na OCI usando instâncias de computação bare metal e rede virtual da Camada 2 (L2).

Antes de implantar o Omnissa Horizon, você deve primeiro provisionar um cluster da Oracle Cloud VMware Solution com no mínimo três nós para suportar uma configuração de vSAN. Este tutorial descreve todos os pré-requisitos necessários e tarefas específicas do OCI necessárias para uma implantação bem-sucedida.

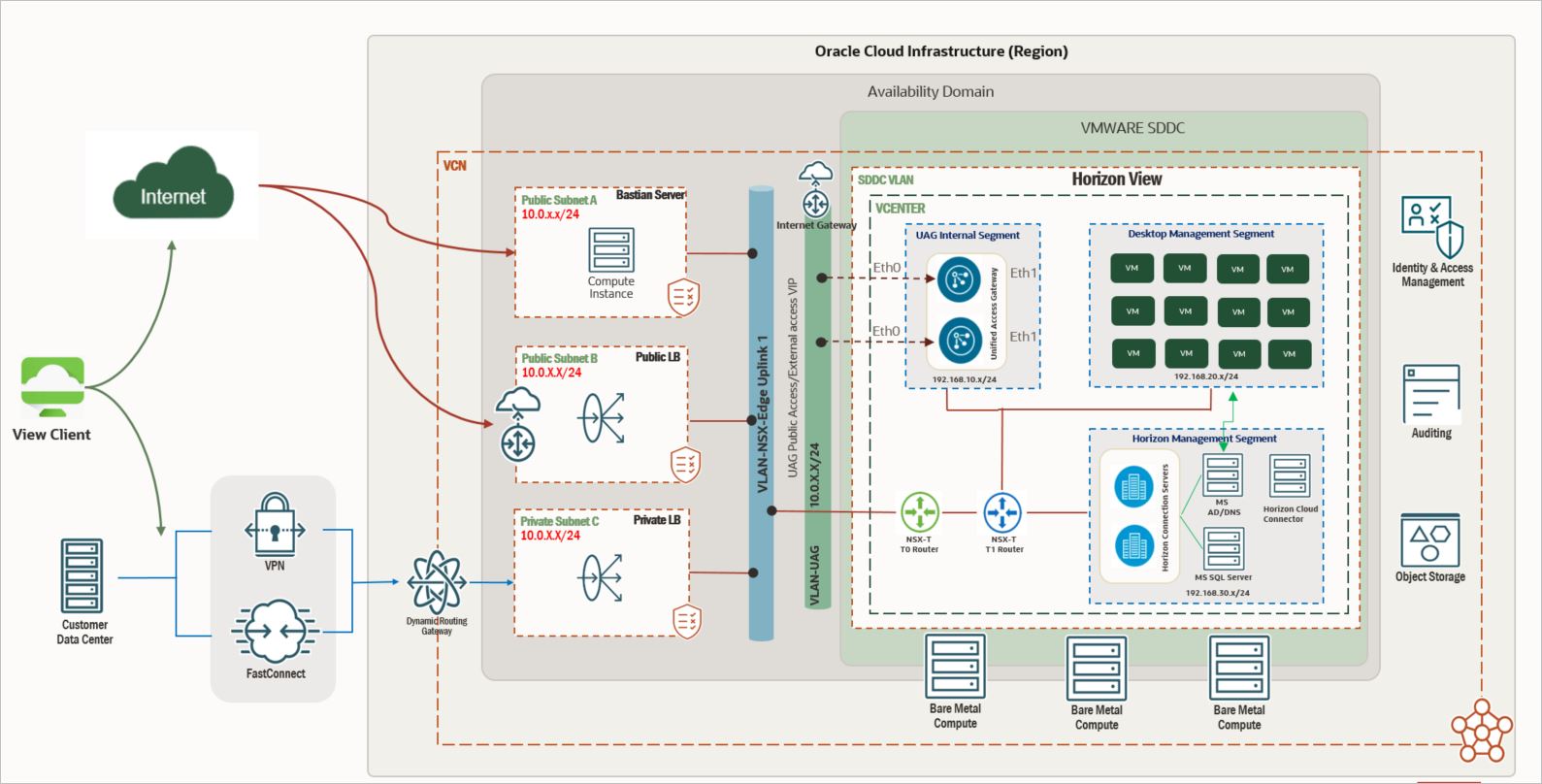

Para os fins deste tutorial, a seguinte arquitetura de referência de alto nível é usada:

A arquitetura suporta dois modelos de implantação principais:

-

Modelo de Implantação 1: Somente Acesso Interno

Se o ambiente for acessado somente de dentro de uma rede interna, você poderá ignorar as seguintes etapas

- Adicione uma nova VLAN para appliances UAG (Unified Access Gateway).

- Implante e configure o UAG.

- Configurar um Balanceador de Carga público do OCI.

-

Modelo de Implantação 2: Acesso Público

Se o acesso externo (público) ao ambiente for necessário, por exemplo, usuários que se conectam pela internet, todas as seções deste tutorial deverão ser concluídas, incluindo a implantação de UAG e a configuração pública do OCI Load Balancer.

Objetivos

- Instale e configure o Omnissa Horizon 8 na Oracle Cloud VMware Solution.

Pré-requisitos

-

Certifique-se de ter as permissões apropriadas do Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) para implantar recursos do Oracle Cloud VMware Solution em seu compartimento OCI designado.

-

Acesso a um console da Oracle Cloud VMware Solution.

-

Sua tenancy foi revisada para obter cotas, limites e uso relevantes, especialmente para hosts ESXi e recursos do SDDC. Para verificar se sua conta está qualificada para implantar SDDCs da Oracle Cloud VMware Solution antes de continuar, consulte Limites, Cotas e Uso do Serviço OCI.

-

Você alocou recursos suficientes para implantar um cluster mínimo de três nós a fim de suportar armazenamento baseado em vSAN.

Tarefa 1: Implantar e Acessar o Cluster SDDC do Oracle Cloud VMware Solution

Para implementar e configurar um cluster de três nós da Oracle Cloud VMware Solution, certifique-se de que sua tenancy da OCI tenha créditos e cotas suficientes disponíveis.

-

Faça log-in na Console do OCI.

-

Selecione a Região apropriada na qual você deseja implantar o SDDC.

Observação:

- Consulte Implantar o SDDC na Nuvem e Criar e Configurar uma Oracle Cloud VMware Solution para obter um passo a passo completo.

- Certifique-se de selecionar consistentemente a mesma região durante todas as etapas de implantação e acesso.

-

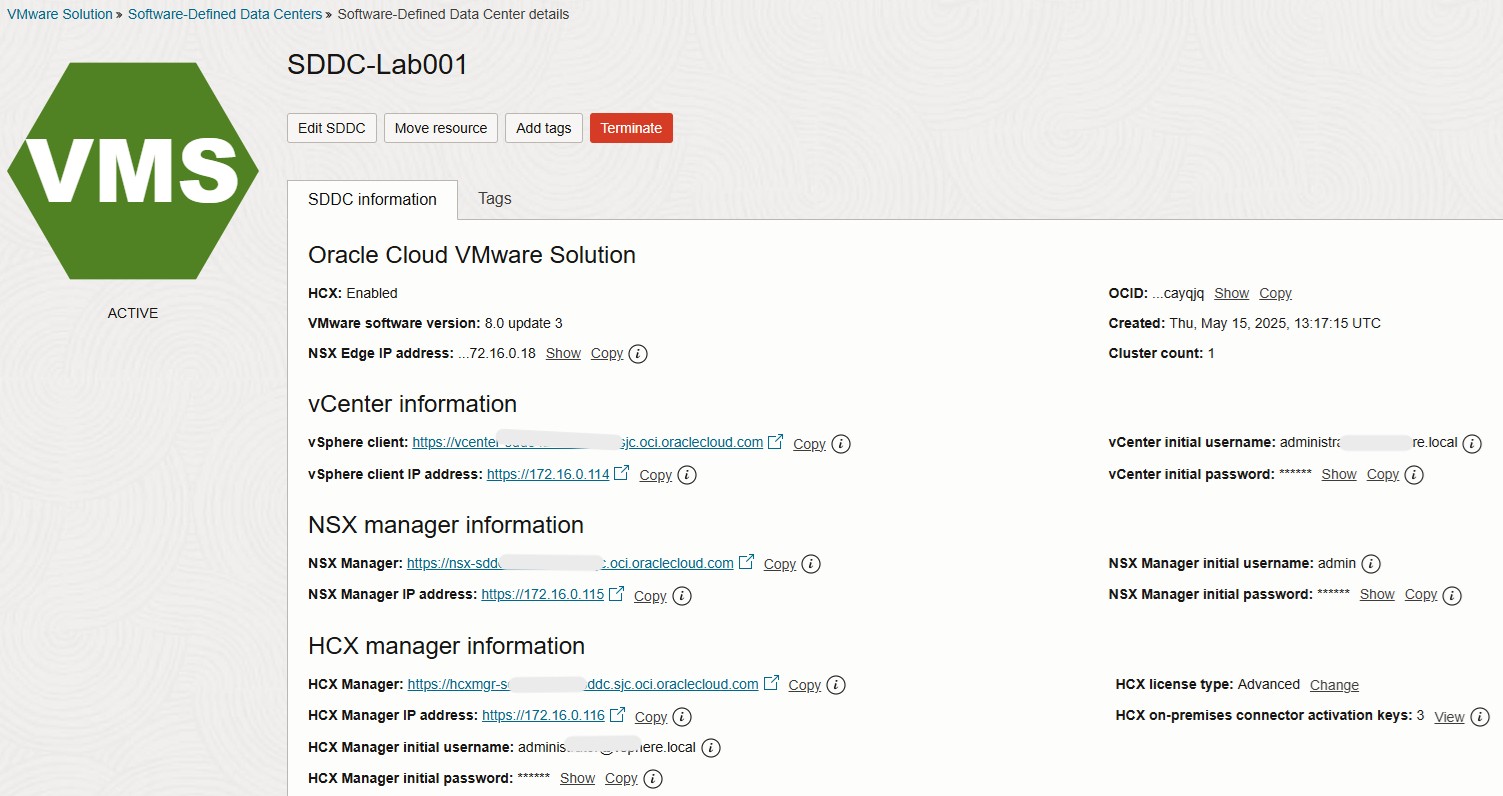

Após a conclusão da implantação, navegue até a mesma região e compartimento usados durante a configuração.

-

Navegue até Hybrid, VMware Solution e clique em Software Defined Data Center.

-

Localize e clique no SDDC implantado (com status Ativo). Para este tutorial, o SDDC é chamado

SDDC.Importante:

- Observe os endereços IP de vCenter e NSX Manager, juntamente com as credenciais vCenter.

- Se o acesso ao vCenter for necessário de fora da rede privada, configure um Bastion host do OCI. Para obter mais informações sobre como implantar e proteger um host do OCI Bastion, consulte OCI Bastion.

Tarefa 2: Configurar o Omnissa Horizon na Oracle Cloud VMware Solution

Esta tarefa descreve os pré-requisitos para implantar o Omnissa Horizon 8.x no seu ambiente Oracle Cloud VMware Solution.

Antes de iniciar a instalação, certifique-se de que a infraestrutura e as configurações de rede necessárias estejam em vigor, incluindo:

- Resolução de DNS para componentes internos e externos.

- Sincronização de tempo adequada (NTP).

- Serviços do Active Directory.

- Acesso funcional ao vCenter e ao NSX Manager.

- Regras de firewall e lista de segurança devidamente configuradas.

Para obter mais informações sobre comunicação de rede e requisitos de porta para componentes do Horizon, consulte Omnissa Horizon Ports and Network Connectivity Requirements.

Pré-requisitos:

-

Plataforma de Banco de Dados de Eventos (selecione entre bancos de dados Omnissa Horizon suportados): Este tutorial será validado usando o Microsoft SQL Server, mas você pode selecionar qualquer plataforma suportada:

- Microsoft SQL Server.

- Oracle Database.

- PostgreSQL Banco de Dados.

-

Segmentos de Sobreposição NSX para Cargas de Trabalho no SDDC:

- Segmento de Gerenciamento de Horizonte: Os componentes de gerenciamento do Horizonte de Hosts são:

- Servidores de conexão.

- Controlador de Domínio do Microsoft Active Directory (para autenticação local e DNS).

- Microsoft SQL Server.

- Segmento de Gerenciamento de Desktop: Hospeda todos os desktops da Infraestrutura de Desktop Virtual (VDI).

-

Segmento Interno UAG: Hospeda a segunda interface de appliances UAG.

Observação: os appliances UAG são implantados com duas interfaces, uma de uma VLAN para acesso externo e outra da rede de sobreposição NSX-T para comunicação interna e dimensionamento de desempenho.

- Segmento de Gerenciamento de Horizonte: Os componentes de gerenciamento do Horizonte de Hosts são:

-

Controlador de Domínios do Active Directory:

- Os detalhes de configuração do Active Directory não são abordados neste tutorial.

- Instale e configure uma função da Autoridade de Certificação (CA) da Microsoft para tratar a renovação do certificado do servidor de conexão. Os detalhes da configuração da CA estão fora do escopo deste tutorial.

-

VLAN para Appliances UAG: uma VLAN dedicada é necessária para hospedar appliances UAG para permitir acesso público externo.

-

Modelo do Windows 10 pronto para VDI para pools de área de trabalho (opcional):

- Otimize imagens de desktop para evitar problemas de desempenho (por exemplo, aplicativos Metro limpos, execute Sysprep).

- Configure a personalização do convidado para unir automaticamente desktops ao domínio pós-provisionamento.

- Use a Ferramenta de Otimização do SO VMware para ajuste do SO convidado.

-

Rede do OCI:

- Sub-rede pública da VCN para o Balanceador de Carga do OCI público que hospeda appliances UAG.

- Sub-rede privada da VCN para os servidores de conexão de hospedagem do Balanceador de Carga do OCI privado.

- Sub-rede pública da VCN para o host do OCI Bastion (ponto de acesso público ao ambiente do OCI).

- Sub-rede privada da VCN para o Oracle Database (opcional, se o Oracle Database for usado para o banco de dados de eventos).

- Gateway de internet para permitir acesso público a appliances UAG.

-

Balanceador de Carga do OCI:

- Balanceador de Carga de Rede Flexível (LBaaS) do OCI Público para appliances UAG.

- Balanceador de Carga de Rede Flexível (LBaaS) do OCI privado para servidores de conexão.

-

Requisitos do Host do Bastion: Use uma forma

VM.Standard.X.Xpara o bastion host.

Detalhes de Versão:

| Nome do Componente | Validado em |

|---|---|

| Onissa Horizon | 8.1.0 - 17351278 |

| Gateway de Acesso Unificado | V20.12 (Não FIPS) |

| VMware vSphere | 8.x |

| VMware NSX-T | 4.x |

| Banco de dados | Microsoft SQL Server 2019 |

| Modelo VDI do Windows | Windows 10 |

| Bastion host | Windows Server 2016 Standard |

Tarefa 2.1: Preparar NSX para Horizonte

As etapas desta tarefa são aplicáveis ao NSX-T 4.x.

-

Acesse o SDDC do Horizonte (conforme listado anteriormente neste tutorial) para obter as informações de log-in para NSX-T e vCenter.

- Vá para o Console do OCI, selecione Híbrido e clique em VMware Solution – Software-Defined-Data Centers (SDDC).

- Selecione o SDDC e exiba a seção Informações do SDDC para as credenciais de login do vCenter e do NSX Manager.

- Observe os endereços IP e as credenciais do vCenter e do NSX Manager. Use essas credenciais para fazer log-in por meio de um web browser que tenha acesso ao SDDC.

-

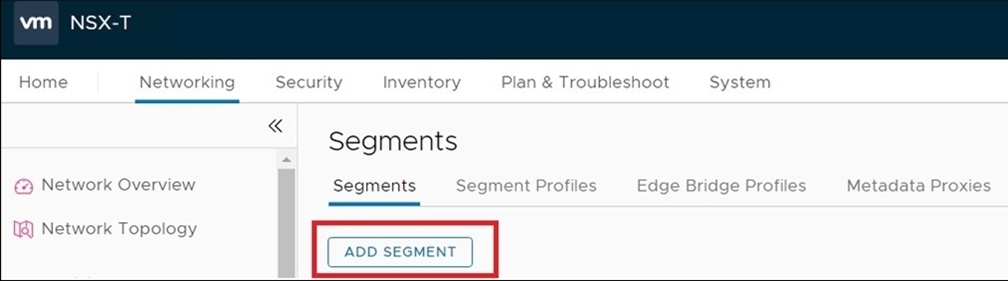

Faça login no painel do NSX-T Manager.

-

Navegue até Networking, Segments e clique em ADD SEGMENT.

-

Crie três segmentos; um para gerenciamento do Horizon, um para desktops de hospedagem e outro para tráfego interno do appliance UAG.

- Certifique-se de que esses segmentos estejam conectados ao gateway Tier-1.

- Designe sub-redes

RFC1918não sobrepostas para evitar conflitos e garantir a conectividade da VM.

Observação:

- Os campos marcados com

*são obrigatórios. - Selecione a sobreposição como a zona de transporte e verifique se o status do segmento mostra Êxito.

- Se a criação do segmento falhar, verifique a conectividade de sobreposição e as configurações da zona de transporte com base no ambiente NSX-T.

Tarefa 2.2: Criar um Segmento de Rede no NSX-T 4.x

-

Clique em ADICIONAR SEGMENTO e especifique as informações do segmento conforme mostrado na imagem a seguir.

-

Clique em Definir Configuração do DHCP e defina as configurações do DHCP conforme mostrado na imagem a seguir.

-

Repita as etapas 1 e 2 para todos os três segmentos:

- Gerenciamento de Horizonte.

- UAG Interno.

- Gerenciamento de Desktop.

Observação: Para o Modelo de Implantação 1 (acesso somente interno), ignore a criação do segmento Interno de UAG.

-

Verifique se todos os segmentos foram criados com o status Êxito e se o Estado Admin está Ativo.

Observação:

- Esses segmentos agora devem estar disponíveis para uso.

- As redes correspondentes devem aparecer no SDDC vCenter.

-

Navegue até o painel de controle do NSX-T Manager, selecione Serviços de Rede e clique em NAT para adicionar as regras NAT necessárias.

-

Crie regras de Tradução de Endereço de Rede de Origem (SNAT) e NO_SNAT para os novos segmentos para permitir a comunicação entre blocos CIDR da VCN e fornecer acesso à internet para segmentos de sobreposição.

Tarefa 2.3: Adicionar regras SNAT e NO_SNAT no NSX-T 4.x

-

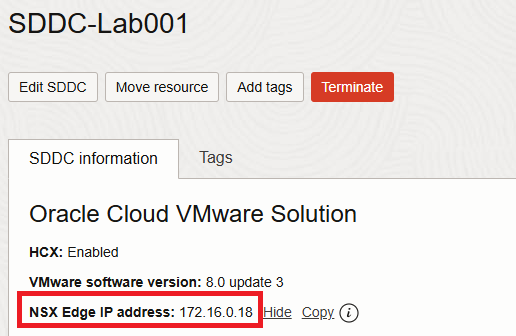

Faça login no NSX Manager, navegue até Networking, selecione NAT em Network Services e clique no roteador lógico T0.

-

Selecione T0 como roteador lógico e clique em ADICIONAR para adicionar a regra. Certifique-se de selecionar a prioridade apropriada. O IP traduzido da imagem a seguir é um endereço IP do NSX Edge Uplink 1 VIP. Para localizar o endereço IP, faça log-in na Console do OCI e navegue até a página de resumo da console do SDDC.

Observação: é aconselhável adicionar uma entrada de hora para toda a sub-rede

/16para evitar uma única entrada para todos os segmentos individuais. No entanto, não é obrigatório e, com base no design, você sempre pode adicionar as regras NAT (Network Address Translation) e SNAT necessárias. O exemplo na imagem a seguir mostra a entrada para toda a sub-rede/16, que abrange todos os três segmentos de sobreposição.

-

Adicione a regra NO_SNAT agora. Na mesma tela, clique em ADICIONAR. A imagem a seguir mostra a regra de amostra.

Observação: O IP de origem é um CIDR de segmento de sobreposição e o IP de destino é o CIDR da VCN do OCI. Neste exemplo,

10.50.0.0/16é um CIDR da VCN. Certifique-se de selecionar a prioridade apropriada para a execução adequada.

Você terá que repetir as regras SNAT e NO_SNAT para todos os três segmentos de sobreposição se /16 não for a abordagem de design desejada.

Tarefa 2.4: Adicionar uma Nova VLAN para Appliances UAG (vSphere 8.x)

Primeiro, criaremos um grupo de segurança de rede e uma tabela de roteamento para a nova VLAN UAG.

Observação: As etapas desta tarefa são aplicáveis aos ambientes vSphere 8.x.

-

Vá para a Console do OCI, navegue até Networking, Virtual Cloud Networks, Network Security Groups e clique em Create Network Security Group.

Certifique-se de estar no compartimento e na região corretos em que a VCN para o SDDC está implantada.

-

Informe um Nome para o grupo de segurança de rede e clique em Próximo. Adicione regras de segurança conforme mostrado nas informações a seguir.

-

Navegue até Rede, Redes Virtuais na Nuvem, Gateways de Internet, clique em Criar Gateway de Internet e siga o assistente para criar um gateway de internet.

-

Crie uma tabela de roteamento para a nova VLAN UAG.

Navegue até Networking, Virtual Cloud Networks, Tabelas de Roteamento e clique em Criar Tabela de Roteamento.

-

Em Regras de Roteamento, clique em Adicionar Regras de Roteamento e insira as seguintes informações para configurar.

- Tipo de Destino: Selecione Gateway de Internet.

- Bloco CIDR de destino: Digite

0.0.0.0/0.

-

Atualize a tabela de roteamento criada na etapa 4 para adicionar uma rota ao destino dos segmentos de sobreposição.

- Tipo de Destino: IP Privado para VIP do NSX Edge.

- Use o endereço IP do NSX Edge (por exemplo,

10.50.0.131) como o IP de destino.

-

Para criar a VLAN para UAG, navegue até Rede, Redes Virtuais na Nuvem, selecione sua VCN do SDDC e clique em VLAN. Verifique se você está na região e no compartimento corretos.

-

Clique em Criar VLAN.

-

Especifique o bloco CIDR dentro da faixa de VCN e selecione o Domínio de Disponibilidade em que o SDDC está implantado.

-

Selecione o grupo de segurança de rede criado na etapa 2 e a tabela de roteamento criada na etapa 4.

Agora, adicione essa VLAN recém-criada a todos os hosts ESXi que fazem parte do cluster do SDDC.

Tarefa 2.5: Anexar a VLAN ao Cluster do SDDC no vSphere 8.x

-

Vá para a Console do OCI, navegue até Instâncias do Serviço Compute e selecione ESXi Node.

Repita esta etapa para todos os nós bare metal ESXi no cluster da Oracle Cloud VMware Solution.

-

Na seção Compute, clique em um host ESXi (por exemplo,

Eval-1).

-

Em Recursos, selecione VNICs Anexadas e clique em Criar VNIC. Você precisa criar dois vNICs por Nó ESXi.

-

Crie duas VNICs.

- Digite um Nome na página Informações da VNIC.

- Em Rede, selecione Configuração Avançada: VLAN e clique no

VLAN-SDDC-UAGcriado na Tarefa 2.4 para o UAG. - Selecione a placa do adaptador de rede física (NIC 0 para o primeiro, NIC 1 para o segundo).

Revise o exemplo de NIC 0:

Revise o exemplo de NIC 1:

Resumo de anexos de VNIC:

-

-

Repita a etapa 1 para todos os outros nós ESXi bare metal (por exemplo,

Eval-2eEval-3). -

Colete as informações da tag VLAN IEEE 802.1Q.

- Vá para a Console do OCI, navegue até Networking e clique em Virtual Cloud Networks (VCN).

- Destaque a VLAN recém-criada e anote a tag IEEE 802.1Q VLAN (por exemplo, tag VLAN

1052). Seu ID de VLAN será mostrado aqui.

-

Faça log-in no ambiente do SDDC vSphere 8.x por meio do vCenter usando

administrator@vsphere.local.-

Crie um novo grupo de portas distribuídas em vCenter referenciando os detalhes da VLAN.

-

Navegue até Networking, DSwitch, Distributed Port Group e clique em Novo Grupo de Portas Distribuídas.

-

Na seção Nome e Local, informe um Nome para o grupo de portas distribuídas.

-

Na seção Configurar Definições, especifique as informações a seguir.

- Binding de Porta: Selecione Binding estático.

- Número de portas: Digite 64.

- Adicione o ID da VLAN que você coletou do OCI (por exemplo,

1052).

-

Edite o grupo de portas distribuídas recém-criado e atualize a política Teaming and Failover. Altere a Política de Balanceamento de Carga para Rota com base na carga física da NIC.

-

Tarefa 3: Implantar e Configurar Componentes do Horizonte

Essa tarefa fornece orientação de alto nível sobre a implantação e a configuração dos principais componentes do Horizonte, como Servidores de Conexão, Gateways de Acesso Unificado (UAGs) e Desktops.

Como muitos detalhes de configuração dependem de seu ambiente e preferências específicos, é altamente recomendável consultar as melhores práticas oficiais da VMware para implementações Horizon. O artigo da base de conhecimento Omnissa Horizon View Best Practices é um excelente recurso para orientação abrangente.

Pré-requisitos:

Antes de continuar com a implantação do componente Horizon, verifique se os pré-requisitos a seguir estão em vigor.

-

Controlador de Domínio do Active Directory: Um controlador de domínio do Active Directory (AD) em funcionamento com serviços DNS configurados e um servidor de Autoridade de Certificação (CA) disponível para emissão de certificado.

-

Microsoft SQL Server: Microsoft SQL Server instalado com um banco de dados de eventos criado para registro e monitoramento de eventos do Horizon.

Observação: Este tutorial não abrange as etapas de instalação ou criação do banco de dados do Microsoft SQL Server.

Tarefa 3.1: Implantar e Configurar Servidores de Conexão

-

Crie duas VMs do servidor Windows no SDDC para servidores de conexão.

-

Junte estas duas VMs do servidor de conexão ao controlador de domínio do Windows Active Directory e crie os registros necessários do sistema de nomes de domínio (DNS) no servidor DNS interno criado como um pré-requisito.

-

No primeiro servidor de conexão, clique em Próximo e selecione Servidor Padrão Horizon.

-

Selecione Oracle Cloud como o local de implantação e conclua a instalação do primeiro servidor de conexão.

-

No segundo servidor de conexão, selecione o tipo de implantação como Servidor de Réplica Horizon e aponte para o servidor de conexão principal na etapa 4. Siga o assistente de instalação e conclua a instalação do segundo servidor de conexão.

-

Implante o OVA (Open Virtual Appliance) para o Horizon Cloud Connector necessário para licenciamento. Para obter mais informações, consulte Conectar o Horizon Cloud Service com um Horizon Pod Existente para Usar Licenças de Assinatura do Horizon, Serviços Hospedados na Nuvem ou Ambos.

-

Após implantar com sucesso os dois servidores de conexão, inicie a página de administração navegando até

https://your-primary-connection-server-IP/admin.-

Insira o número de série do Horizonte conforme necessário.

-

Em Servidores, clique em vCenter Servers, Adicionar e especifique as informações do vCenter.

-

Deixe a página Armazenamento padrão e finalize o assistente.

-

Em Servidores, clique em Servidores de Conexão e verifique se os servidores de conexão principal e de réplica estão listados. Selecione o servidor de conexão principal e clique em Editar.

-

Na página Editar Definições do Servidor de Conexão, especifique as informações a seguir.

- Desmarque Ativar Redirecionamento do Host.

- Desmarque PCoIP Secure Gateway.

- Selecione Não usar o Blast Secure Gateway em Blast Secure Gateway.

Repita essas configurações para o servidor de conexão de réplica também.

-

Faça log-in no servidor de conexão, navegue até Configuração do Evento em Definições e configure o banco de dados de eventos para apontar para o banco de dados do Microsoft SQL Server. Use

sacomo nome de usuário.

-

Observação: As etapas para configurar definições globais, pools de desktops e farms estão fora do escopo deste tutorial, pois variam de acordo com os requisitos e seguem as implementações padrão do VMware.

Tarefa 3.2: Implantar e Configurar um UAG

Precisamos implantar dois appliances UAG para alta disponibilidade e dimensionamento.

-

Execute o assistente Implantar Modelo OVF e selecione o pacote UAG OVA UAG Non-Federal Information Processing Standards (FIPS). Selecione os recursos de computação conforme desejado.

-

Na página Configuração, selecione Dois NIC e clique em Próximo.

-

Na página Selecionar redes, selecione ManagementNetwork como o grupo de portas distribuídas UAG e selecione BackendNetwork como o segmento de sobreposição interna UAG criado em um ambiente NSX. Deixe o padrão para Internet e clique em Próximo.

-

Em Personalizar modelo, selecione Propriedades de Rede, STATICV4 e configure o endereço IPv4 na rede VLAN UAG. Especifique o nome do identificador exclusivo para o Nome do Appliance do Gateway Unificado.

-

Em Opções de Senha, defina a senha de administrador e root.

-

Em Propriedades do Sistema, ative o SSH e conclua o assistente.

-

Ligue o aparelho UAG. Você deverá ver dois endereços IP, um do UAG VLAN e o outro do NSX sobrepõem o segmento interno do UAG.

-

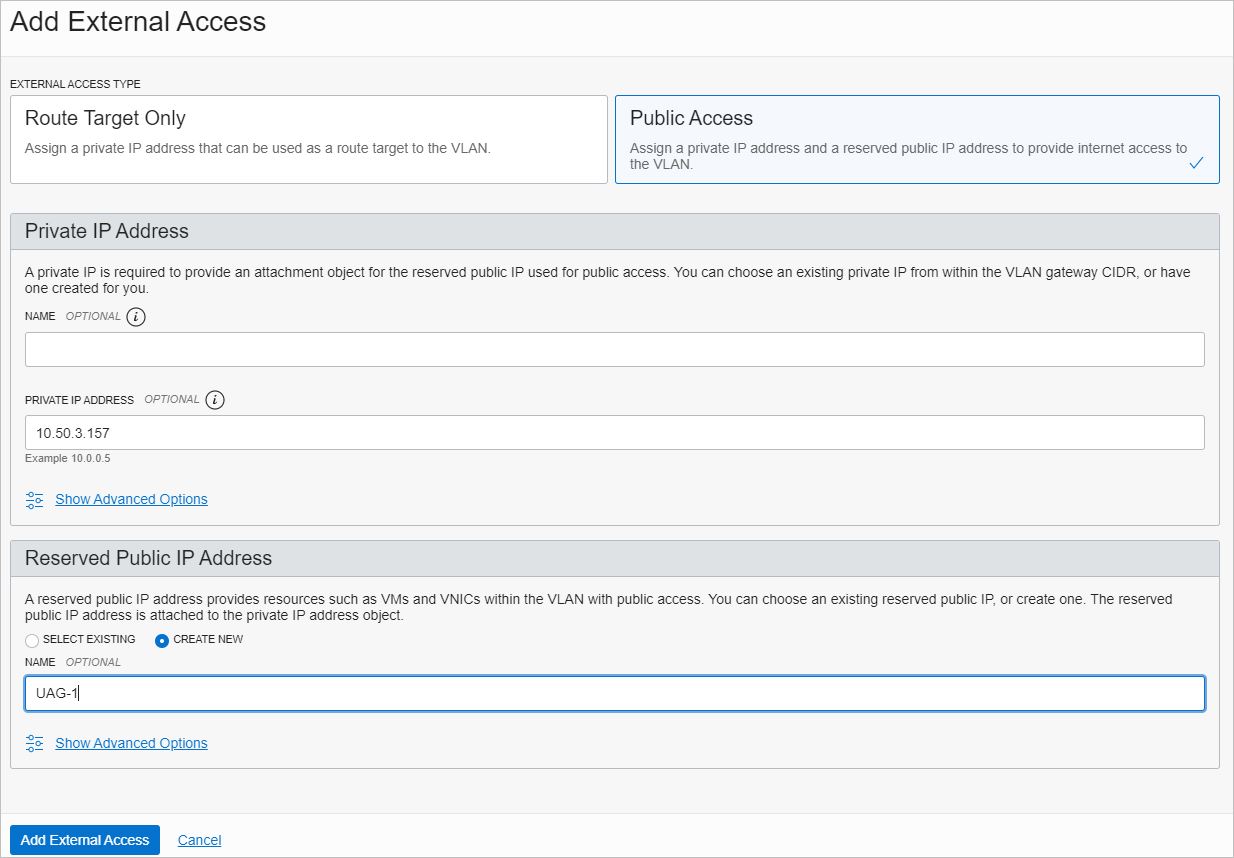

Faça log-in na Console do OCI, navegue até Rede, Rede Virtual na Nuvem, VCN do SDDC, VLAN, selecione VLAN-SDDC-UAG VLAN e crie acesso externo para obter os endereços IP públicos dos seus UAGs.

-

Clique em Adicionar Acesso Externo e selecione Acesso Público como o Tipo de Acesso Externo.

-

Informe o endereço IP privado da VLAN UAG do primeiro appliance UAG (por exemplo,

10.50.3.157). -

Na seção Endereço IP Público Reservado, selecione CREATE NEW, especifique um nome exclusivo e clique em Adicionar Acesso Externo.

Observação: Você verá o mapeamento de endereços IP privados para públicos para o seu appliance UAG após concluir as etapas de 8 a 10.

-

Repita as etapas de 1 a 11 para o segundo appliance UAG.

Observação: nesse estágio, você tem um endereço IP público para cada appliance UAG.

-

Crie um registro de DNS público usando o endereço IP público recebido na etapa 8 para cada appliance UAG. Em seguida, crie rotas do appliance UAG para comunicação com o segmento do balanceador de carga e os servidores de conexão.

Observação: A comunicação ocorre entre o bastion host e o segmento de sobreposição NSX para fins de gerenciamento, o que é necessário para o gerenciamento do appliance UAG por meio da interface gráfica do usuário (GUI) da Web.

-

Crie uma entrada na sub-rede pública do bastion host com o IP privado como um tipo de destino para o endereço IP VIP do NSX Edge para o destino

192.168.0.0/16(aplicável se você quiser acessar a GUI web do appliance UAG do bastion host). -

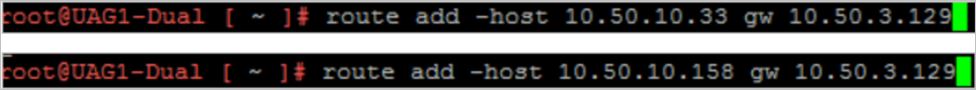

Faça log-in na console do UAG em vSphere usando o usuário raiz e adicione entradas de rota.

-

Adicione essas rotas após a implantação e a configuração do Balanceador de Carga do OCI. Esses dois endereços IP pertencem às instâncias de verificação de integridade do balanceador de carga UAG.

A imagem a seguir mostra a entrada de rota para todo o intervalo da rota explícita do gateway de sobreposição.

A imagem a seguir mostra a rede de sobreposição para cobrir todos os segmentos parte desta implantação.

A imagem a seguir mostra o resumo das rotas do appliance UAG.

Observação:

eth0é da rede respaldada por VLAN eeth1é do segmento Overlay. Consulte as regras de roteamento marcadas em amarelo.- Antes de continuar, certifique-se de concluir a configuração privada do Balanceador de Carga do OCI para o servidor de conexão para obter o IP virtual (VIP) LBaaS. Consulte a seção Implantar e Configurar Balanceador de Carga Privado na Tarefa 4. Volte a esta tarefa após concluir a configuração do Balanceador de Carga do OCI.

-

Crie um registro DNS para o VIP do balanceador de carga do servidor de conexão que você obteve.

-

Adicione a entrada em

/etc/resolv.confpara apontar para o servidor DNS interno em que todos os registros DNS são criados. O UAG deve se comunicar pelo nome do host do VIP do balanceador de carga do servidor de conexão. -

Configure appliances UAG acessando a página Web do appliance usando

https://<private-hostname-ip>:9443/admin. -

Faça log-in com credenciais de administração e ative Definições do Serviço de Borda em Definições Gerais.

-

Forneça o URL do servidor de conexão.

Observação: Este URL deve ser a entrada de DNS interno do VIP do Balanceador de Carga do OCI privado, que equilibra os servidores de conexão padrão e de réplica. Para configuração privada do Balanceador de Carga do OCI, consulte a observação na configuração privada LBaaS após a etapa 15.

-

Cole a impressão digital do URL do servidor de conexão e certifique-se de incluir as impressões digitais SHA1 dos dois servidores de conexão.

-

Para obter a impressão digital, acesse o URL do servidor de conexão usando

https://primary-connection-server/admin, clique em bloqueio, Certificado, Detalhes e, em seguida, clique em Impressão Digital. -

Repita para o servidor de replicação.

-

Combine as duas impressões digitais em uma linha.

sha1=6b 8f 21 f5 e3 7d ce 7f b0 8d 33 88 92 96 2b e9 86 3a 24 b3,sha1=6f 5d xx xx xx xx xx xx xx xx xx xx b4 82 7e ae 11 b3 65 4f

-

-

Ative PC por IP (PCoIP) e ative Desativar Certificado de Legado PCOIP.

-

No campo PCoIP URL Externo, informe o endereço IP público do appliance UAG com a porta

4172. Por exemplo,150.100.222.23:4172. -

Na página Definições de Horizonte, selecione Ativar Blast e informe o URL Externo de Blast como o registro de DNS público associado ao appliance UAG com a porta

8443. Por exemplo,https://xyz.company.com:8443, em quexyz.company.comé o registro de host DNS público do IP150.100.222.23.

-

Repita as etapas 1 a 25 para o segundo appliance UAG.

-

Você deverá ver o status como verde na GUI da Web do appliance UAG após a configuração bem-sucedida.

-

Faça login na GUI da Web dos servidores de conexão e verifique se os UAGs estão registrados. Navegue até Configurações, Servidores e clique em Gateways.

Tarefa 4: Selecionar uma Opção do Oracle Cloud Infrastructure Load Balancer (LBaaS) para o Horizonte

Para selecionar a metodologia apropriada de balanceamento de carga do Horizon, você deve decidir sobre os padrões de tráfego de entrada e saída para a base de usuário da área de trabalho. Os métodos a seguir são comumente usados:

-

Método 1: Executar somente para clientes internos (os usuários se conectam a servidores de conexão).

Neste método, as conexões são geradas apenas dentro das redes internas e os clientes podem se conectar diretamente aos servidores de conexão localizados na rede SDDC. Nesse caso, o UAG/gateways pode precisar ser ignorado para que os clientes possam acessar os desktops.

- Execute apenas uma configuração privada do OCI Load Balancer.

- Consulte a seção Implantar e Configurar o Balanceador de Carga Privado do OCI.

-

Método 2: Executar para acesso de usuário interno e externo.

Nesse método, o Balanceador de Carga do OCI público e privado são implantados.

- Consulte a seção Implantar e Configurar um Balanceador de Carga Público do OCI.

- Consulte a seção Implantar e Configurar um Balanceador de Carga Privado do OCI.

Implantar e Configurar um Balanceador de Carga Privado do OCI

Esta seção descreve as etapas para configurar o LBaaS nativo do OCI para servidores de conexão. Consulte a arquitetura a seguir para obter mais detalhes.

Observação: A tabela a seguir lista a configuração de backend, listener, porta e protocolo para o LBaaS.

| Conjuntos de Backend | Backends | Listener | Porta | Protocolo |

|---|---|---|---|---|

| BS_443 (HTTPS) | Servidor de Conexão 1 e Servidor de Conexão 2 | Listener_443 | 443 | TCP |

| BS_4172 (PCOIP) | Servidor de Conexão 1 e Servidor de Conexão 2 | Listener_4172 | 4,172 | TCP |

| BS_8443 (Explosão) | Servidor de Conexão 1 e Servidor de Conexão 2 | Listener_8443 | 8,443 | TCP |

-

Faça log-in na Console do OCI e navegue até o serviço Networking e selecione Load Balancers. Altere Região e Compartimento para o compartimento e a região desejados.

-

Clique em Criar Balanceador de Carga e selecione Balanceador de Carga para Tipo. Não selecione Balanceador de Carga de Rede.

-

Digite o Nome do balanceador de carga e selecione Privado para o tipo de visibilidade. Na seção de largura de banda, selecione Formas Flexíveis e escolha a largura de banda mínima e máxima necessária.

-

Selecione a VCN e a sub-rede privada criadas nas tarefas anteriores para hospedar o LBaaS privado e clique em Próximo.

-

Selecione Hash de IP como Política de balanceamento de carga.

Observação: não adicione backends nesse estágio (faremos isso posteriormente).

-

Selecione Protocolo de política de verificação de integridade como TCP e altere Porta para

443. Deixe as configurações padrão para Intervalos e Timeouts. Clique em Próximo para adicionar um listener. -

Informe o Nome do listener e selecione TCP como seu tipo de tráfego do Listener. Especifique

443como Porta e deixe as definições padrão.Observação: Se você estiver planejando usar certificados assinados pela CA, selecione HTTPS como o tipo de tráfego do listener e faça upload dos certificados SSL válidos. Para obter mais informações, consulte a documentação do OCI LBaaS.

-

Clique em Submeter e aguarde o status do balanceador de carga ficar verde.

-

Adicione os backends e listeners de acordo com a tabela mostrada anteriormente nesta seção.

-

Anote o IP privado LBaaS e crie um registro DNS interno que será chamado de URL VIP do servidor de conexão do Horizon.

-

Adicione a regra de roteamento para a sub-rede privada LBaaS com o Tipo de destino como VIP de sobreposição NSX. A imagem a seguir mostra a tabela de roteamento para o LBaas privado. O exemplo mostra que

192.168.0.0/16é a sub-rede de sobreposição NSX para gerenciamento e10.50.0.131é a interface de uplink para VLAN de Uplink do NSX Edge. Isso cobrirá todos os três segmentos de sobreposição.

-

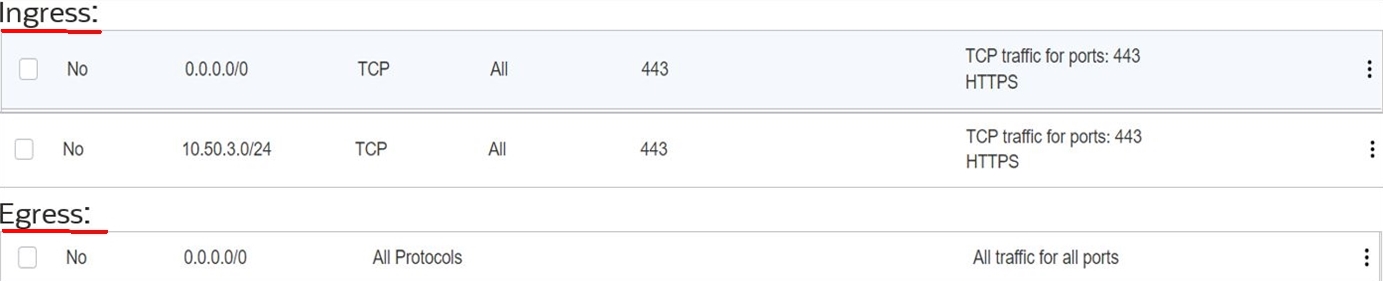

Atualize a regra de segurança de sub-rede privada LBaaS para aceitar a comunicação do segmento de sobreposição NSX. As imagens a seguir mostram a lista de segurança do Balanceador de Carga privado do OCI. A regra de segurança aceita a comunicação da sub-rede de sobreposição NSX para LBaaS.

Entrada:

Saída:

-

Atualize o grupo de segurança de rede para NSX-Edge-Uplink1 para aceitar a comunicação da sub-rede privada LBaaS. A imagem a seguir mostra o grupo de segurança de rede NSX-Edge-Uplink1 no qual

10.50.10.0/24é o CIDR da sub-rede privada LBaaS.

-

Implantar e Configurar um Balanceador de Carga Público do OCI

Esta seção descreve as etapas para configurar o LBaaS nativo do OCI para acesso externo de UAG. Consulte a arquitetura a seguir para obter mais detalhes.

Observação: A tabela a seguir lista a configuração de backend, listener, porta e protocolo para o LBaaS.

| Conjuntos de Backend | Backends | Listener | Protocolo | Porta |

|---|---|---|---|---|

| BS_443 (HTTPS) | Unified Access Gateway 1 e Unified Access Gateway 2 | Listener_443 | TCP | 443 |

-

Faça log-in na Console do OCI e navegue até o serviço Networking e selecione Load Balancers. Altere Região e Compartimento para o compartimento e a região desejados.

-

Clique em Criar Balanceador de Carga e selecione Balancer de Carga como Tipo. Não selecione Balanceador de Carga de Rede.

-

Digite o Nome do balanceador de carga e selecione Público como Tipo de visibilidade. Clique em Endereço IP Reservado e selecione Criar novo endereço IP reservado. Informe o nome do IP e selecione o compartimento.

-

Na seção Largura de Banda, selecione Formas Flexíveis e escolha a largura de banda mínima e máxima necessárias.

-

Selecione a VCN e a sub-rede pública criadas nas tarefas anteriores para hospedar o LBaaS público e clique em Próximo.

-

Selecione Hash de IP como Política de balanceamento de carga.

Observação: não adicione backends nesse estágio. Isso será feito posteriormente.

-

Na seção Especificar Política de Verificação de Integridade, selecione TCP e altere Porta para

443. Deixe as configurações padrão para Intervalos e Timeouts. Clique em Próximo para adicionar um listener. -

Informe o Nome do listener e selecione TCP como seu tipo de tráfego do Listener. Especifique a porta

443e deixe as definições padrão.Observação: Se você estiver planejando usar certificados assinados pela CA, selecione HTTPS como tipo de tráfego do listener e faça upload dos certificados SSL válidos. Para obter mais informações, consulte a documentação do OCI LBaaS.

-

Clique em Submeter e aguarde o status do balanceador de carga ficar verde.

-

Adicione os backends e listeners de acordo com a tabela mostrada anteriormente nesta seção.

-

Anote o IP público do LBaaS e crie um registro DNS externo para acesso público à infraestrutura do VDI.

-

Adicione a entrada da tabela de roteamento para a sub-rede pública do OCI Load Balancer.

A imagem a seguir mostra a entrada da tabela de roteamento para a sub-rede pública LBaaS.

A imagem a seguir mostra a entrada da tabela de roteamento para

VLAN-SDDC-UAG. Abordamos essa etapa ao criar a VLAN UAG. Se você seguiu as etapas de criação de VLAN UAG, deverá ver uma entrada de rota semelhante na tabela de roteamento para a VLAN UAG.

A imagem a seguir mostra a lista de segurança de comunicação de rede e as regras de grupo de segurança de rede para o público LBaaS. Neste exemplo,

10.50.3.0/24é uma sub-rede VLAN para o appliance UAG do Horizon.A imagem a seguir mostra o grupo de segurança de rede para a VLAN UAG do SDDC. Essa etapa já é abordada durante o processo de criação de VLAN UAG nas etapas iniciais. Se você seguiu as etapas de criação da VLAN UAG, deverá ver um grupo de segurança de rede semelhante à imagem a seguir.

Depois de concluir a configuração do Balanceador de Carga do OCI público e privado, a configuração do Horizon poderá ser testada usando o Horizon Client.

Links Relacionados

Confirmações

-

Autores - Ryan Patel (Arquiteto Principal de Nuvem), Devendra Gawale (Arquiteto de Soluções em Nuvem)

-

Colaborador - Adeel Amin (Arquiteto de Soluções em Nuvem)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal do Oracle Learning YouTube. Além disso, acesse education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Deploy Omnissa Horizon 8 on Oracle Cloud VMware Solution

G36176-01

Copyright ©2025, Oracle and/or its affiliates.