Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever e obter uma conta gratuita, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Ative a autenticação SAML 2.0 para o Horizonte VMware com Domínios de Identidade do OCI IAM e Gateway de Acesso Unificado

Introdução

VMware A Horizon ajuda na entrega eficiente e segura de desktops e aplicativos virtuais do local para a nuvem. Este tutorial explica como configurar os domínios de Identidade do Oracle Cloud Infrastructure (OCI) Identity and Access Management (IAM) como integração do provedor de identidades SAML (IdP) com o VMware Unified Access GatewayTM para acessar desktops e aplicativos virtuais do VMware Horizon.

Este tutorial usa Domínios de Identidade do OCI IAM como IdP. As etapas são sequenciais e se baseiam umas nas outras, portanto, certifique-se de concluir cada etapa antes de ir para a próxima etapa.

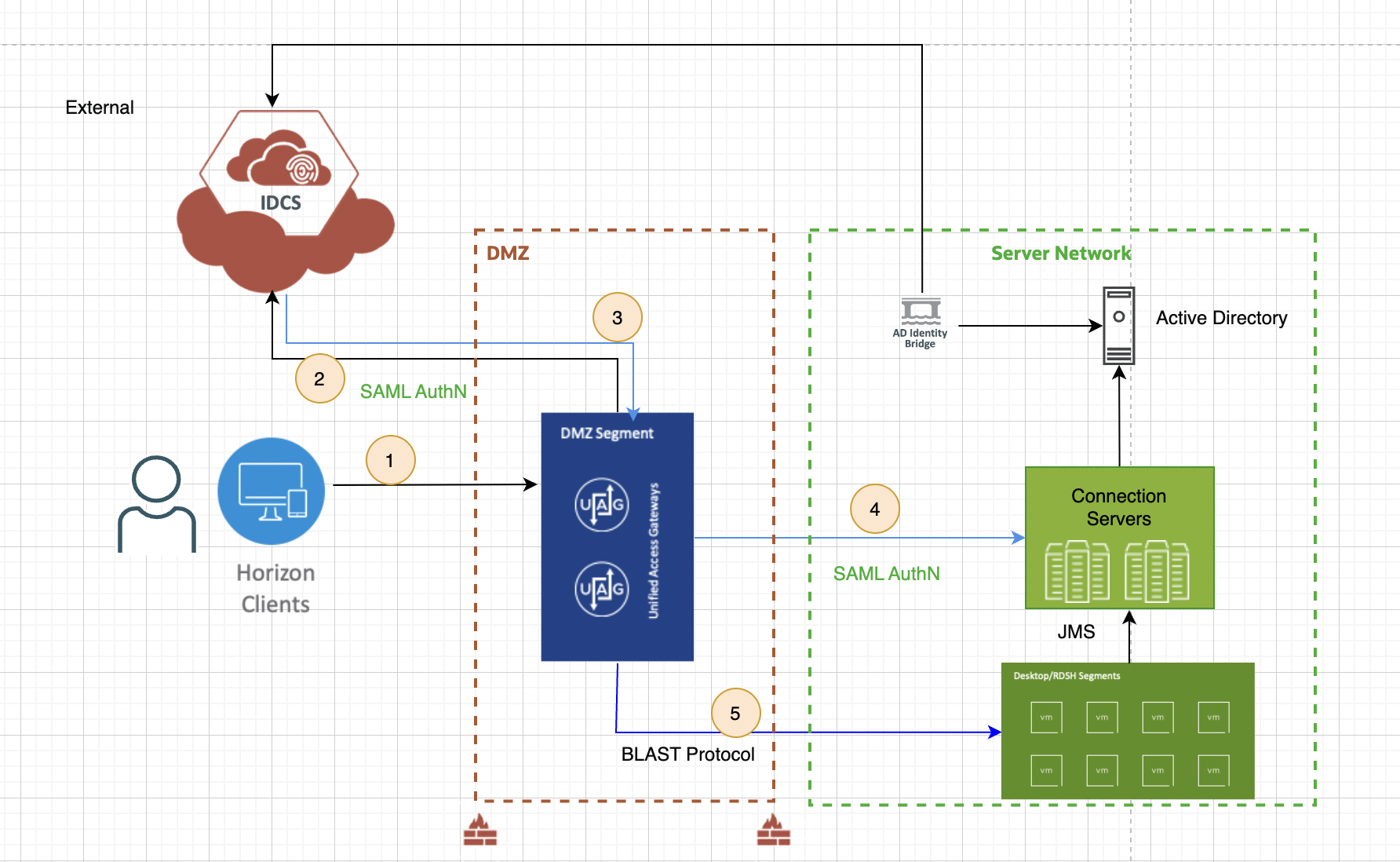

Arquitetura

Como parte do recurso SAML 2.0, podemos iniciar desktops e aplicativos do Horizon VMware usando o cliente do Horizon VMware e o cliente Web.

Público-alvo

Este tutorial se destina a profissionais de TI e administradores do VMware Horizon. Presume-se a familiaridade com a rede e o armazenamento em um ambiente virtual, incluindo as soluções Active Directory e Identity. O conhecimento da Oracle Cloud VMware Solution é necessário.

Pré-requisitos

- Implante um Servidor de Conexão do Horizonte 7.11 (ou posterior) VMware e configure-o com pelo menos um aplicativo e um pool de área de trabalho.

- Verdadeiro SSO configurado para o Horizonte VMware.

- Implante o UAG (Unified Access Gateway) 22.12 e configure o serviço de borda Horizonte VMware.

- Instale o cliente Horizon VMware em uma máquina cliente Windows 10 ou MacOS.

- Obtenha acesso a um ambiente de Domínio de Identidades do OCI IAM como um Administrador de Domínio.

Tarefa 1: Configurar a Ponte do Microsoft Active Directory (AD) para Sincronização do AD e Autenticação Delegada

A ponte do Microsoft AD para Domínios de Identidade do OCI IAM pode ser facilmente configurada para sincronizar a estrutura do diretório de modo que qualquer registro de usuário ou grupo novo, atualizado ou excluído seja transferido para o OCI IAM. Quando os perfis de usuário são sincronizados, os usuários podem usar suas senhas do AD para acessar o IAM e acessar recursos e aplicativos protegidos pelo OCI IAM. Com a autenticação delegada, os administradores de domínios de identidade e os administradores de segurança não precisam sincronizar senhas de usuário entre o AD e o OCI IAM.

Para obter mais informações, consulte Configurando uma Ponte do Microsoft Active Directory (AD).

Tarefa 2: Configurar a integração SAML para o VMware Unified Access Gateway nos Domínios de Identidade do OCI IAM

Os metadados do provedor de identidades são necessários para ativar a integração entre o OCI IAM e o UAG, que permite o fluxo de comunicação entre o provedor de serviços (SP) e o IdP durante o processo de autenticação. Nesta seção, configuramos o aplicativo SAML 2.0 no OCI IAM (IdP), para obter os metadados IdP que devem ser usados no SP (Unified Access Gateway) e ativar o SSO (Single Sign-on).

-

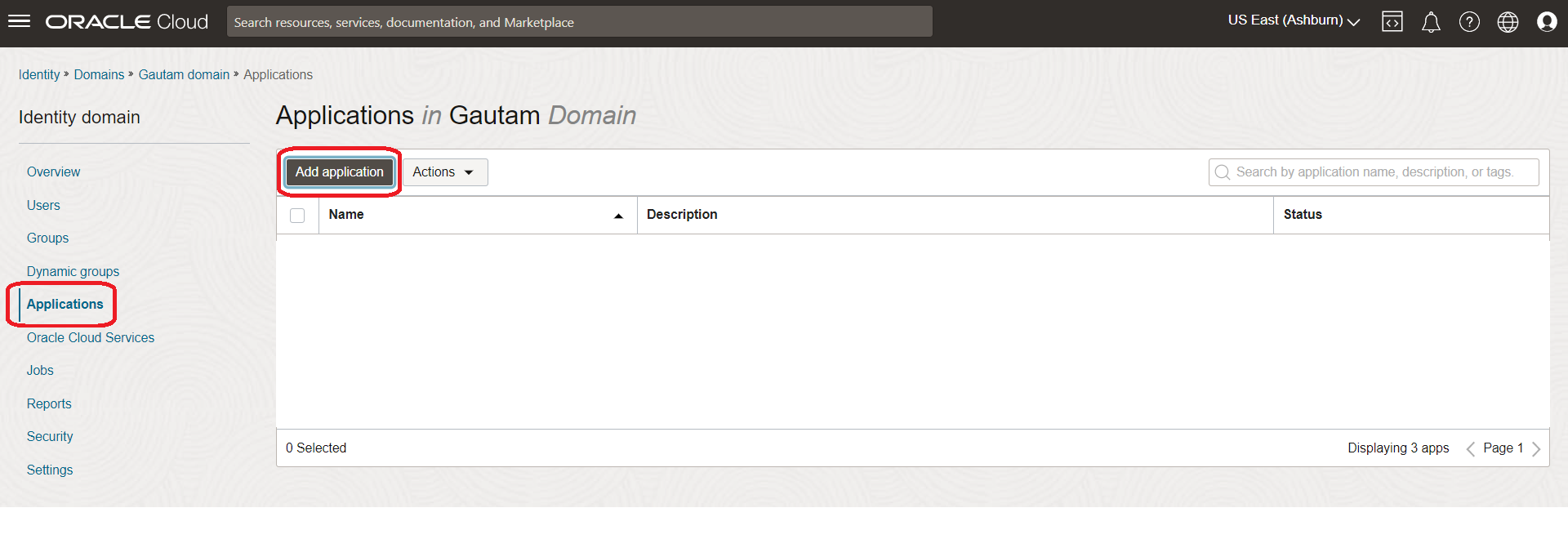

Faça log-in no Oracle Cloud, clique em Aplicativos e, em seguida, clique em Adicionar Aplicativo.

-

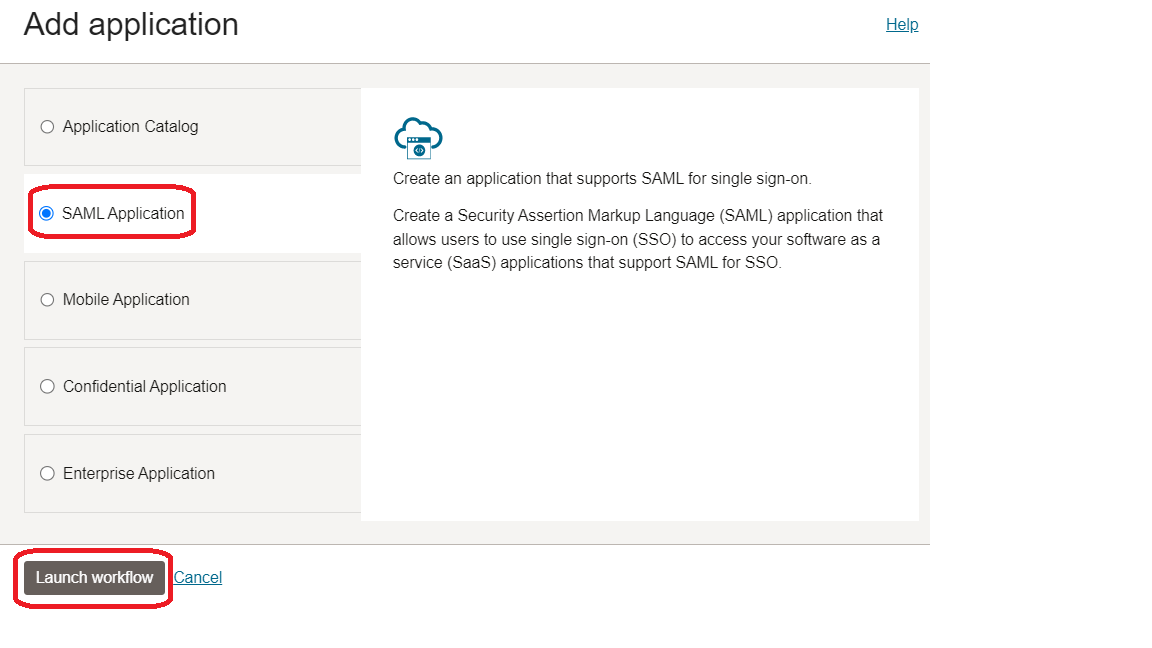

Selecione Aplicativo SAML e clique em Iniciar workflow.

-

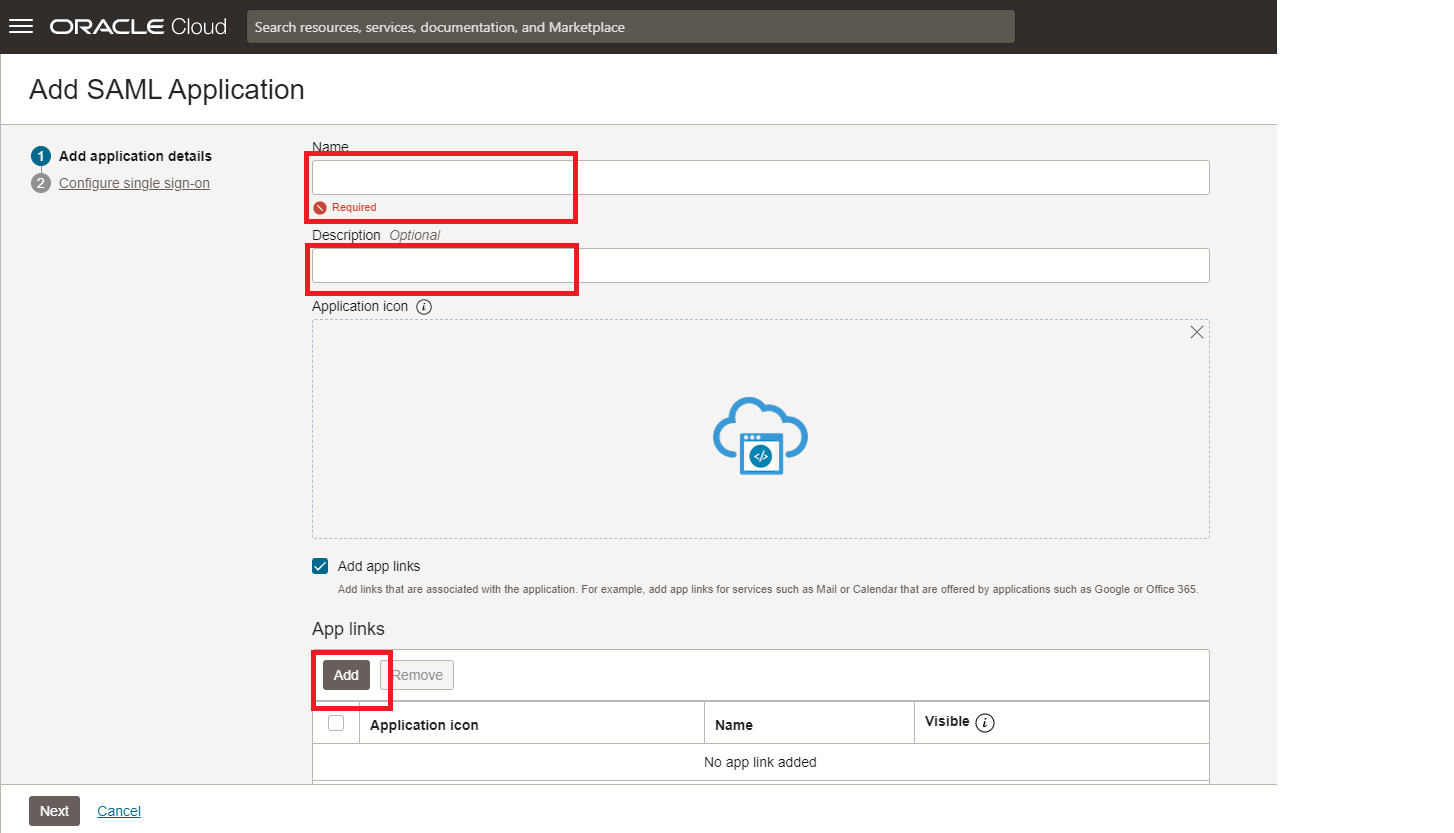

Configure os detalhes do Novo Aplicativo.

-

Informe

VMware Horizoncomo o nome do aplicativo. -

(Opcional) Defina o aplicativo na seção Descrição.

-

(Opcional) Forneça um logotipo do aplicativo se desejar na seção Links do aplicativo.

-

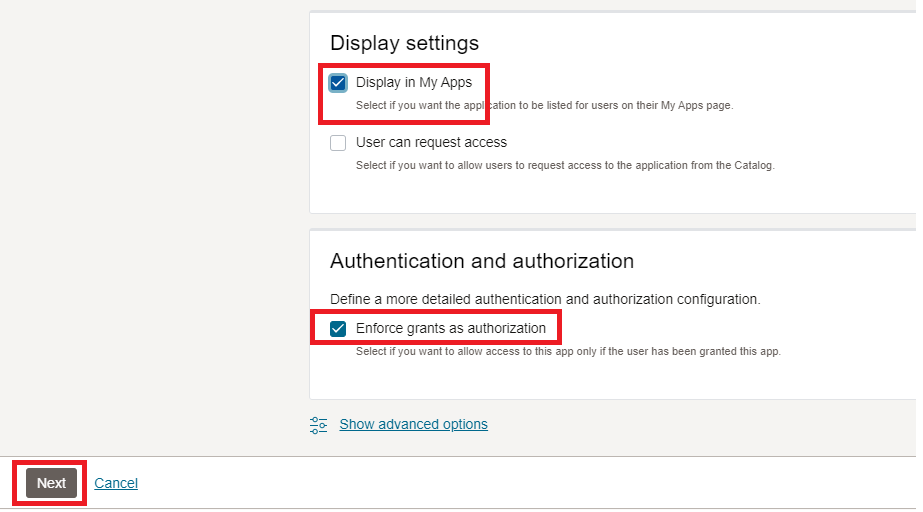

Marque a caixa de seleção Impor concessões como autorização, se quiser permitir acesso ao aplicativo somente se o usuário estiver autorizado.

-

Clique em Próximo.

-

-

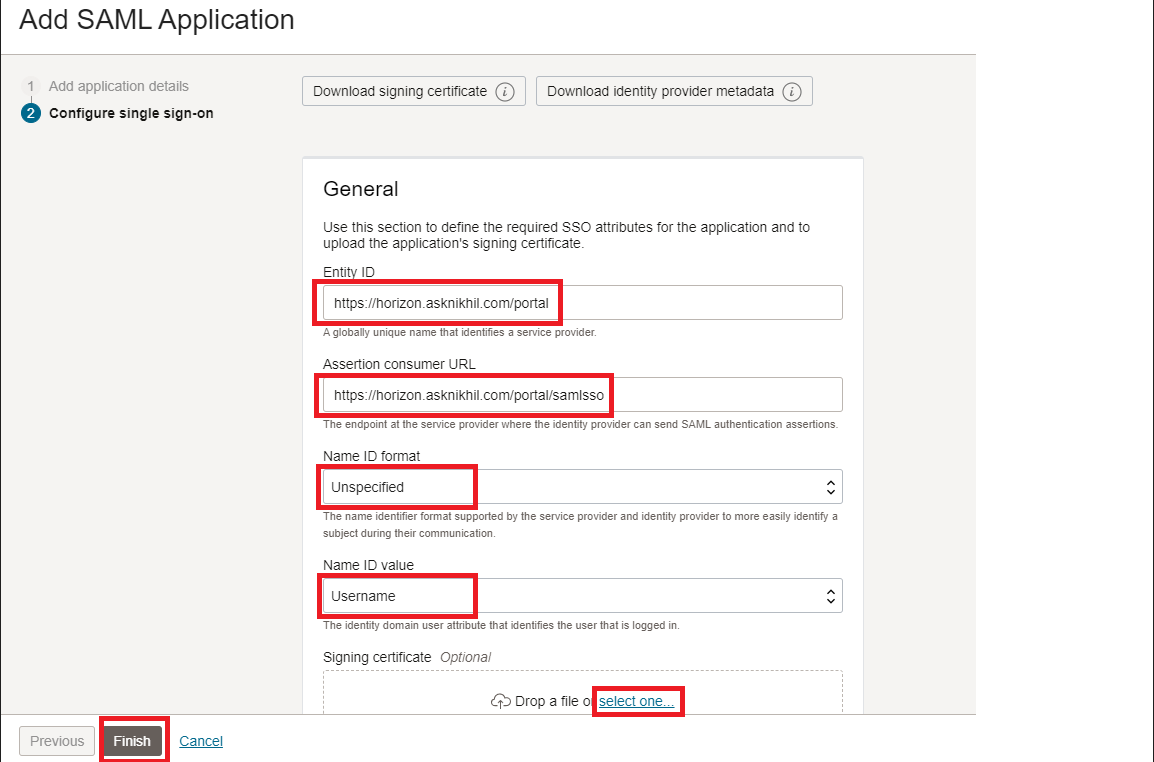

Configurar Definições de Sign-on Único: Substitua

<UAG-FQDN>dos seguintes parâmetros pelo respectivo FQDN do seu ambiente. Este exemplo usaVMware Horizon.asknikhil.com.

-

Digite

https://<UAG-FQDN>/portalpara ID da Entidade. -

Informe

https://<UAG-FQDN>/portal/samlssopara URL do consumidor de asserção. -

Formato do ID do Nome como Não Especificado. Valor do ID do Nome como Nome do Usuário.

-

Faça upload do certificado de assinatura baixado na console UAG.

-

Mantenha os valores padrão nas caixas de texto restantes antes de rolar para baixo e clique em Concluir.

-

-

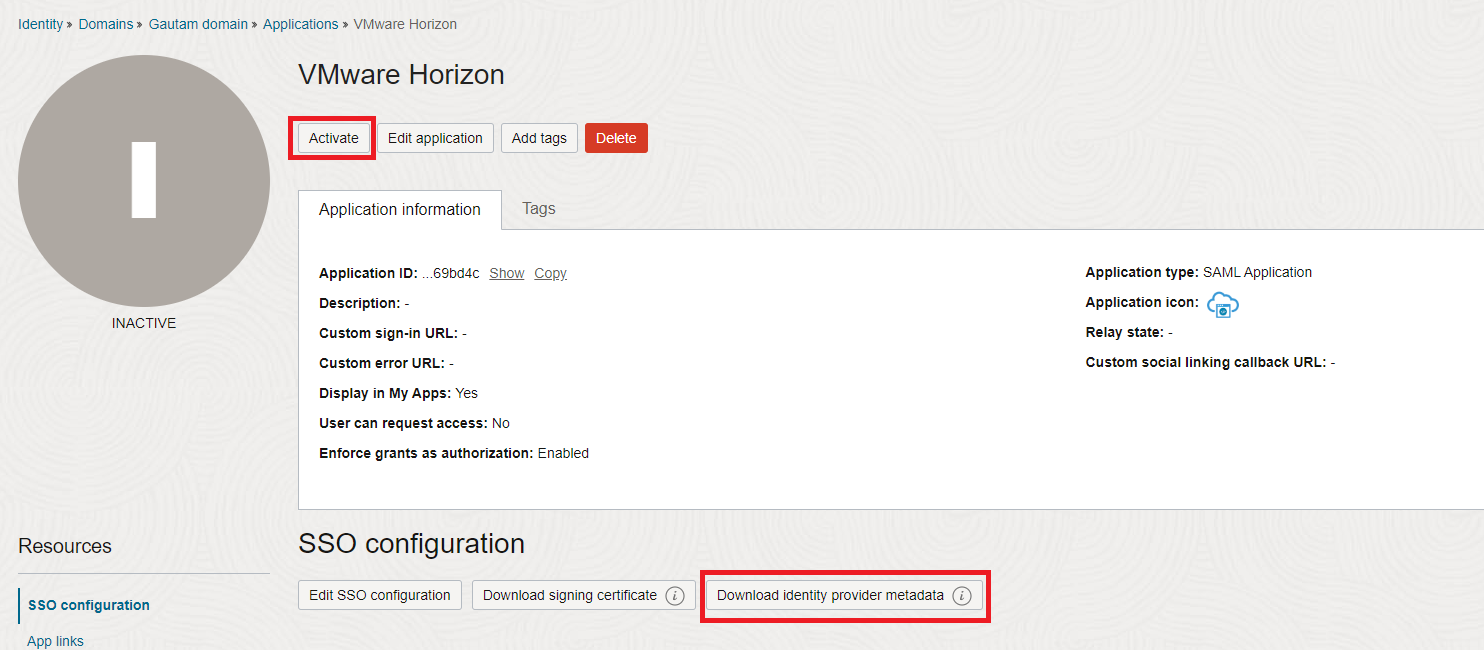

Ative o aplicativo e faça download dos metadados do IDP.

Observação: depois de configurar as definições de SSO e clicar em Finalizar, você será redirecionado para a página de detalhes do aplicativo, na qual poderá Ativar o aplicativo e, em seguida, Fazer Download dos metadados do Provedor de Identidades. Esses metadados serão carregados no Unified Access Gateway e no VMware Horizon Connection Server em etapas posteriores.

-

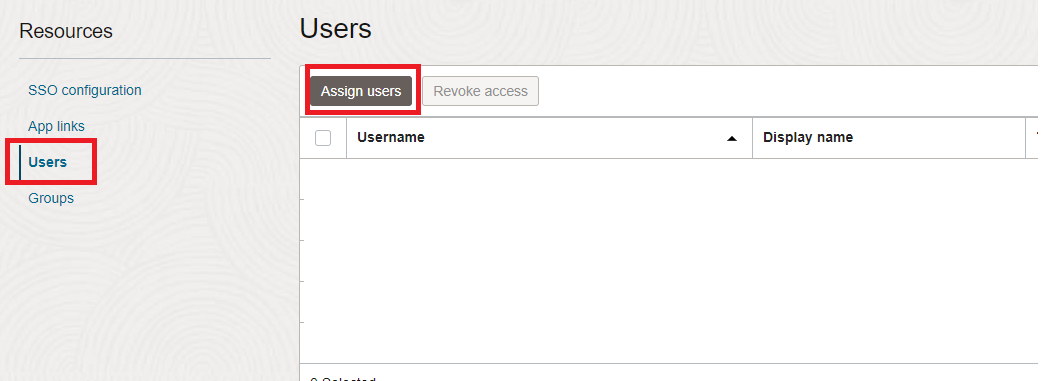

Atribuir Usuários ou Grupos ao aplicativo: Atribua os usuários/grupos de acordo com o requisito.

Tarefa 3: Configurar a Integração SAML para o VMware Unified Access Gateway nos Domínios de Identidade do OCI IAM

No Unified Access Gateway, você deve impor a autenticação SAML e fazer upload de metadados do OCI IAM para ativar a autenticação SAML 2.0 de terceiros ao iniciar desktops e aplicativos remotos. Nesta seção, faremos upload dos metadados IdP e configuraremos o serviço de borda Horizonte VMware para autenticação SAML usando a console de administração do Unified Access Gateway.

Fazer Upload dos Metadados do Domínio de Identidades do OCI IAM para o Unified Access Gateway

Aqui, carregamos os metadados do IDP no UAG para permitir a confiança entre os dois.

-

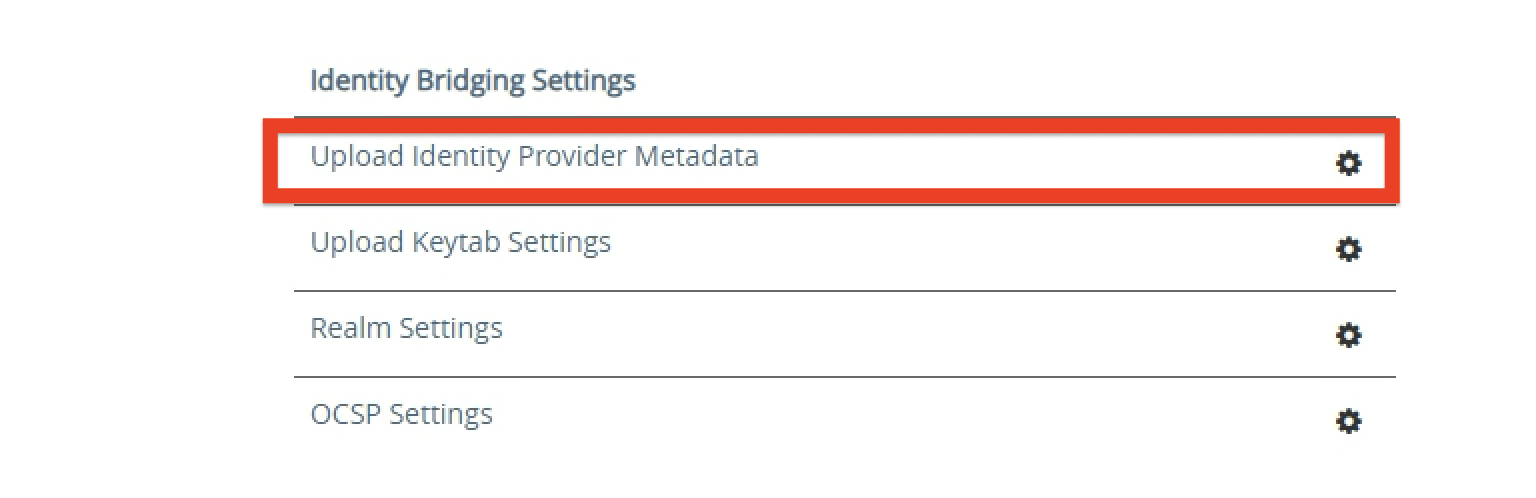

Em

Advanced Settingsno Unified Access Gateway. Clique na gear ao lado deUpload Identity Provider Metadata.

-

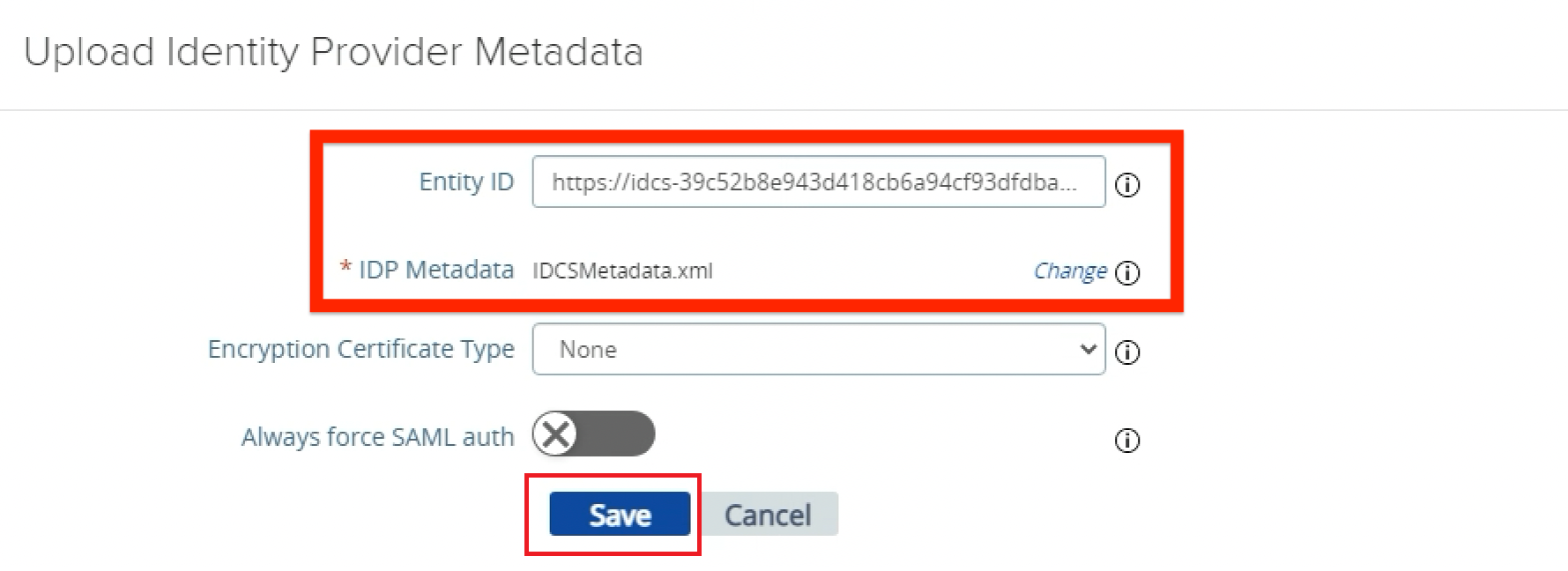

Fazer Upload de Metadados IDP: Mantenha

Entity IDvazio, pois esse valor será definido com base no arquivo XML de metadados.

-

Clique em Selecionar para Metadados do IDP e selecione o arquivo de metadados XML baixado anteriormente do OCI IAM.

-

Clique em Salvar.

-

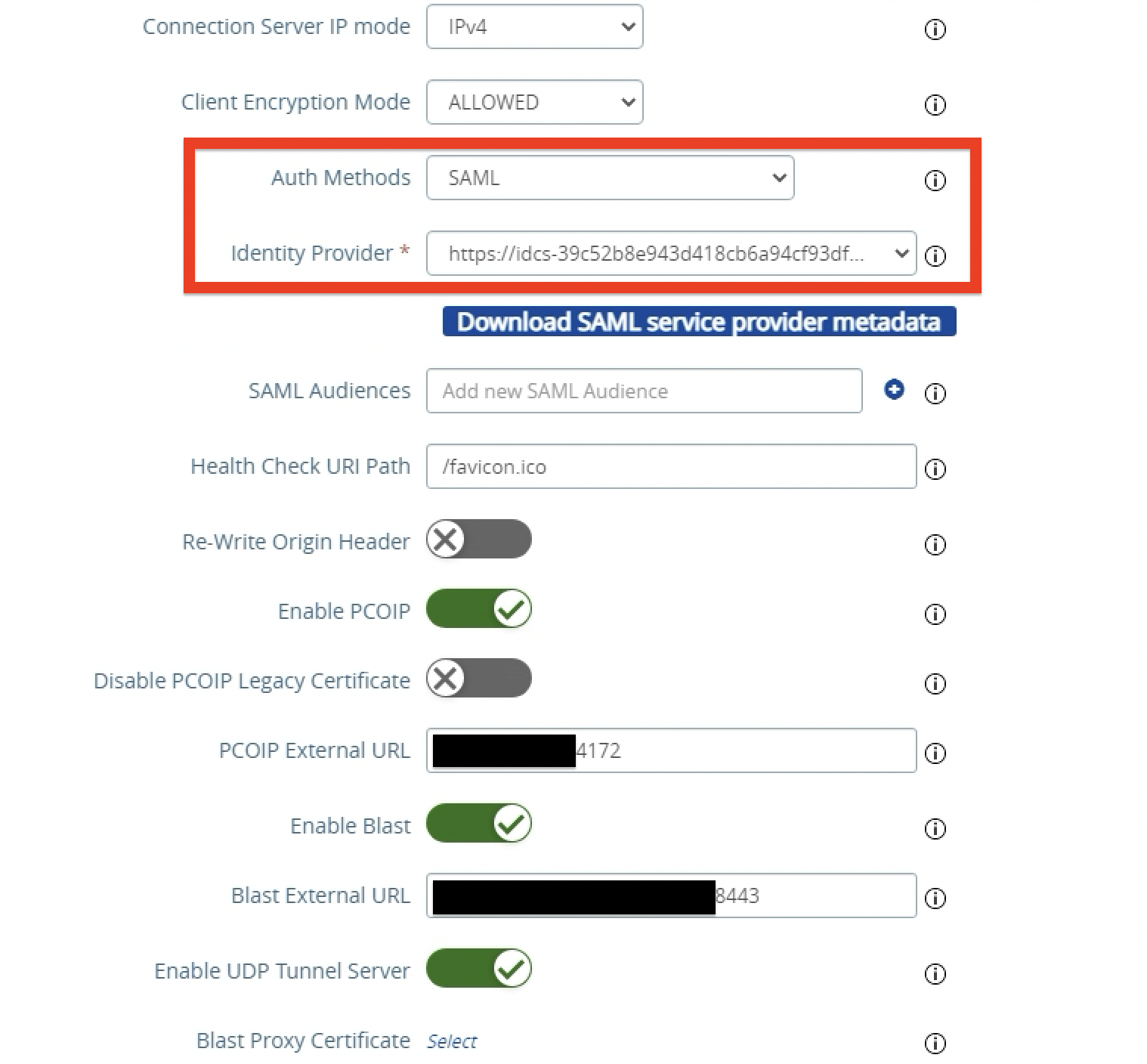

Configurar o VMware Horizon Edge Service no UAG para autenticação SAML

Aqui configuramos SAML como o método de autenticação para o serviço Horizon VMware no Unified Access Gateway.

-

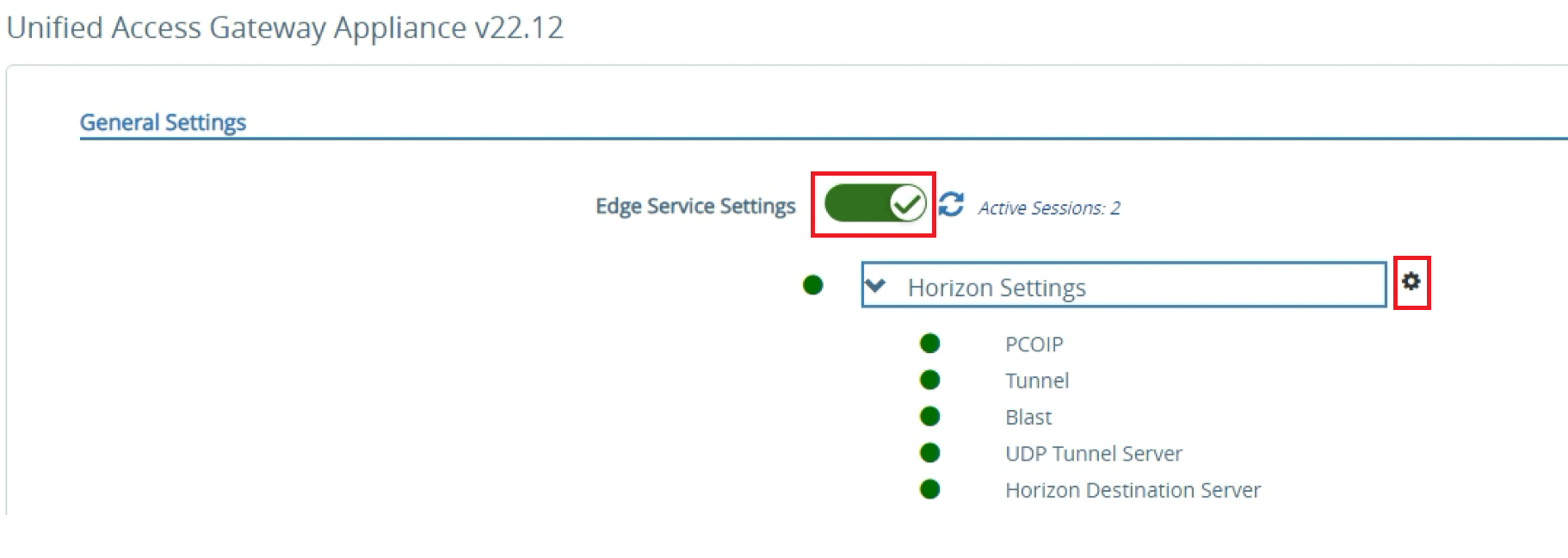

Clique em Mostrar alternância ao lado das Definições do Serviço de Borda.

-

Clique no ícone de engrenagem ao lado de VMware Configurações de Horizonte.

Observação: todos os itens devem ser VERDE, representando que o appliance possa se comunicar com o VMware Horizon Connection Server por meio dos vários protocolos configurados. Os itens não totalmente funcionais são apresentados no RED.

-

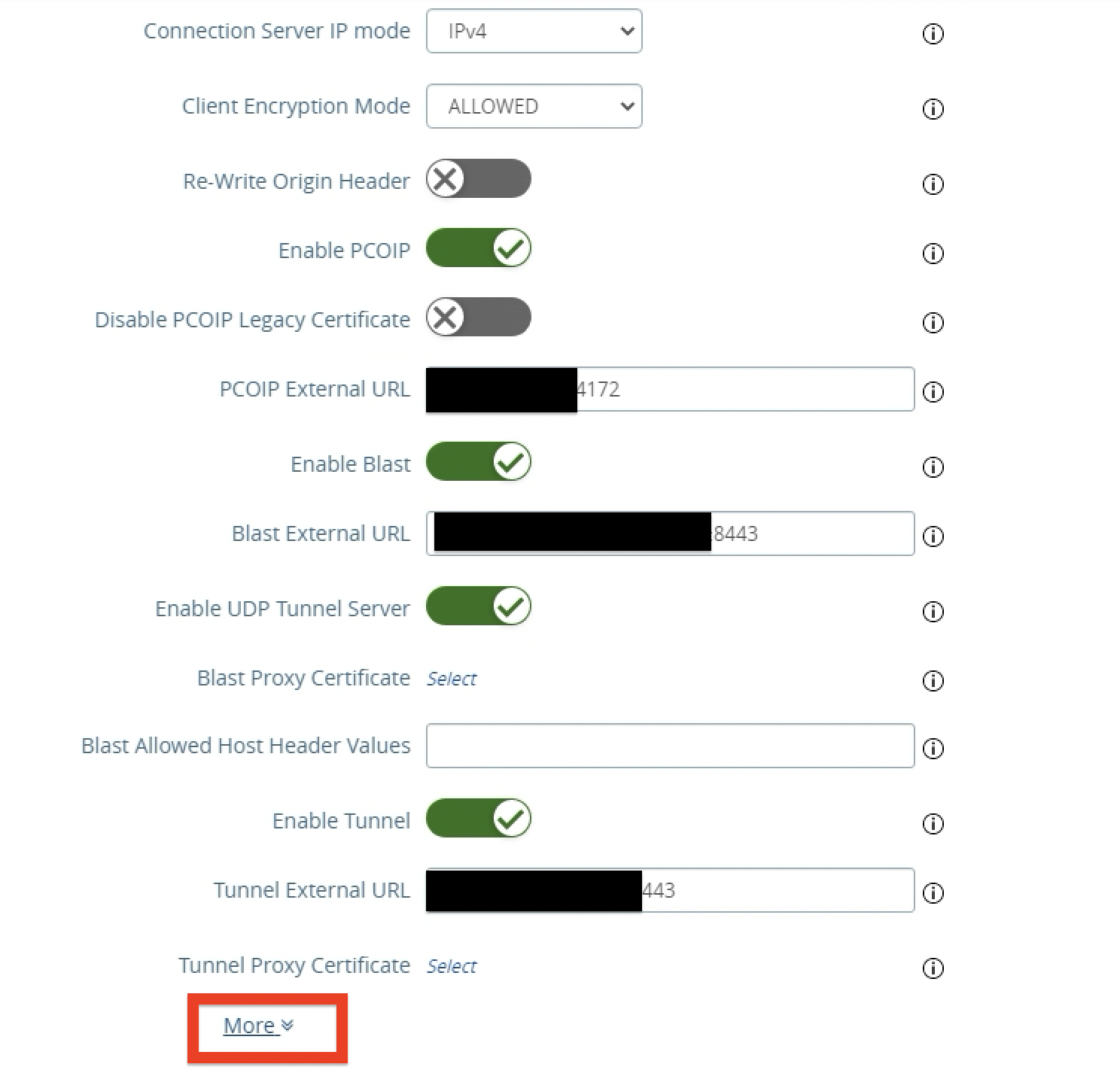

Configuração de Métodos de Autenticação de Acesso: Clique em Mais na parte inferior das definições do Horizonte VMware.

-

Configurar SAML como Método de Autenticação.

-

Selecione SAML.

-

Selecione

https://idcs-#####para o Provedor de Identidades.https://idcs-#####é o nome do ID da Entidade especificado nos metadados do Domínio de Identidades do OCI IAM. -

Role para baixo e clique em Salvar.

-

Observação: quando Métodos de Autenticação são definidos como SAML, a asserção SAML é validada pelo Unified Access Gateway e transmitida ao backend para sign-on único do usuário, aproveitando o True SSO para os desktops e aplicativos remotos. Quando os Métodos de Autenticação são definidos como SAML + passthrough, a asserção SAML é validada pelo Unified Access Gateway e o Servidor de Conexão autentica o usuário no Active Directory ao iniciar desktops e aplicativos remotos. Nos dois métodos AuthN, o usuário será redirecionado para autenticação SAML do OCI IAM, e os fluxos iniciados pelo provedor de serviços (SP) e IdP são suportados.

Tarefa 4: Configurar a Integração do Horizonte VMware com o Domínio de Identidades do OCI IAM para SAML e True SSO

Para fornecer uma experiência de SSO de ponta a ponta ao usuário final, precisamos configurar o True SSO em nosso ambiente Horizonte VMware. Quando True SSO está ativado, os usuários não precisam informar credenciais do Active Directory para usar uma área de trabalho remota ou aplicativos.

Quando o Unified Access Gateway está configurado para usar IdP de terceiros e o True SSO está ativado no Horizonte VMware, devemos criar um autenticador SAML na administração do Horizonte VMwareconsole para fornecer a mesma experiência de sign-on único de ponta a ponta, caso contrário, o usuário final terá que inserir suas credenciais de AD para fazer log-in na área de trabalho ou no aplicativo. Um autenticador SAML contém a confiança IdP e a troca de metadados entre o VMware Horizon e o dispositivo ao qual os clientes se conectam.

Nesta seção, criamos um autenticador SAML para o Domínio de Identidades do OCI IAM na console de administração do Horizonte VMware e ativamos o True SSO para o autenticador SAML do OCI IAM criado.

Observação: Associamos um autenticador SAML a uma instância do Servidor de Conexão. Se a implantação incluir mais de uma instância do Servidor de Conexão, você deverá configurar o autenticador SAML com cada instância.

Configurar o Autenticador SAML para True SSO

Aqui configuramos o Domínio de Identidades do OCI IAM como o autenticador SAML para o Horizonte VMware.

-

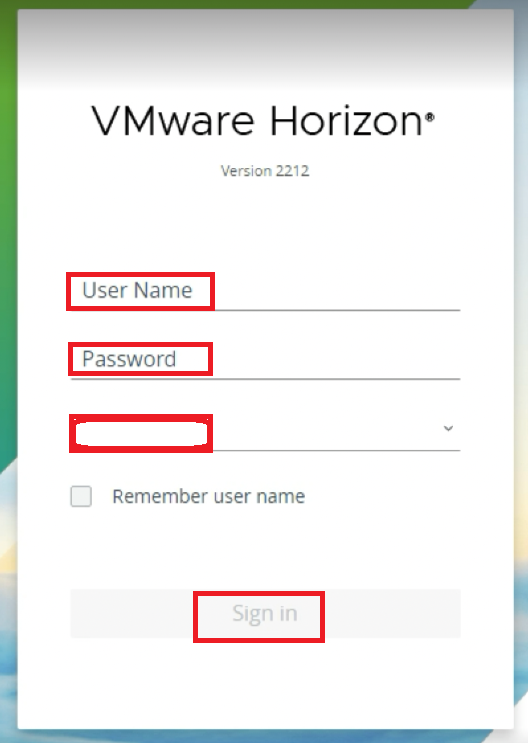

Para acessar a console de administração do Horizonte VMware, navegue até

https://server/adminno seu Web browser, em que servidor é o nome do host da instância do Servidor de Conexão.

-

Digite o Nome do Usuário.

-

Informe a Senha.

-

Informe o Domínio.

-

Clique em Acessar.

-

-

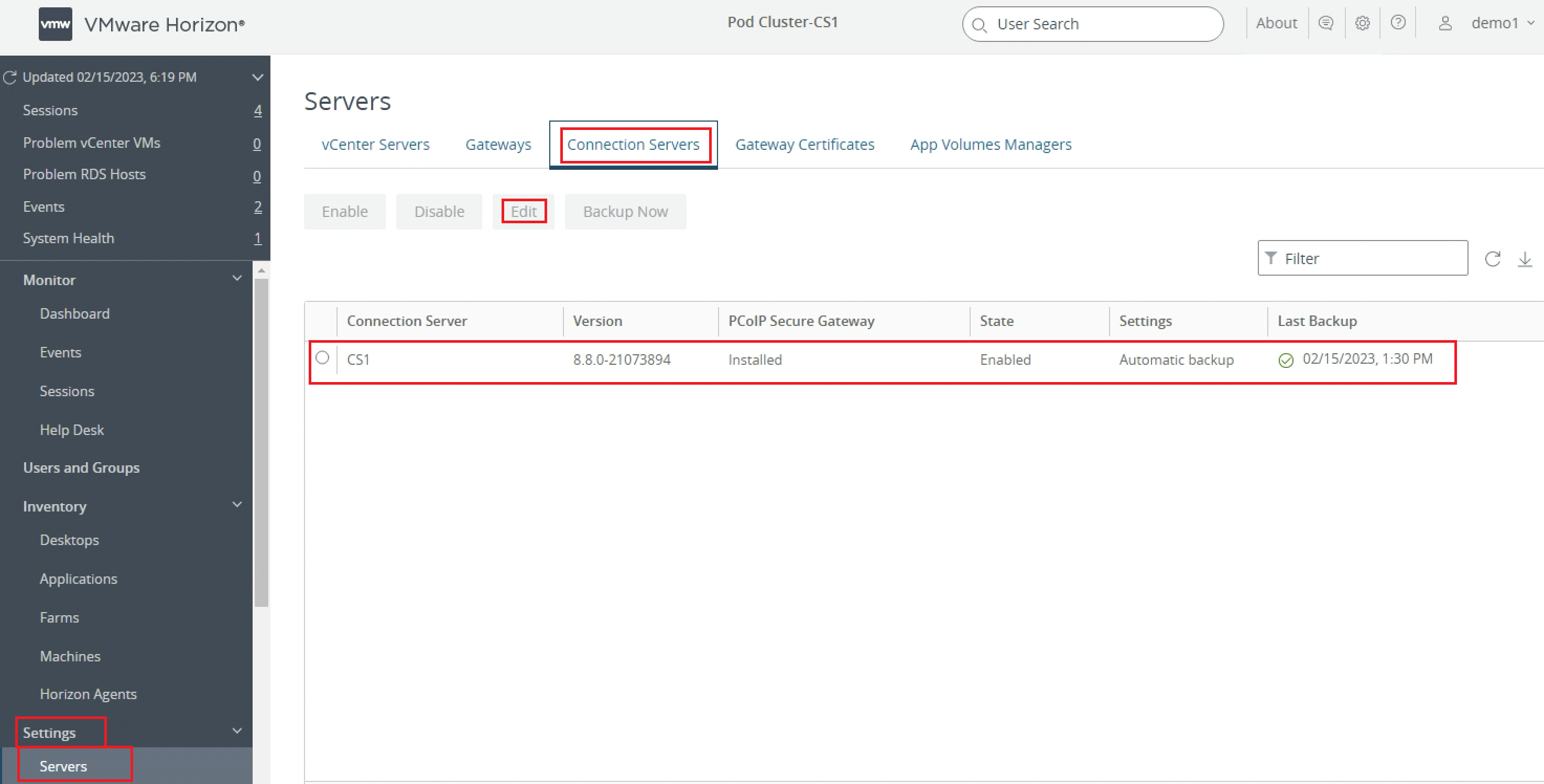

Configurar Definições do Servidor de Conexão.

-

Clique em Definições.

-

Clique em Servidores.

-

Selecione Servidores de Conexão e, em seguida, selecione o Servidor de Conexão a ser usado como servidor front-end para o Gateway de Acesso Unificado.

-

Clique em Editar.

-

-

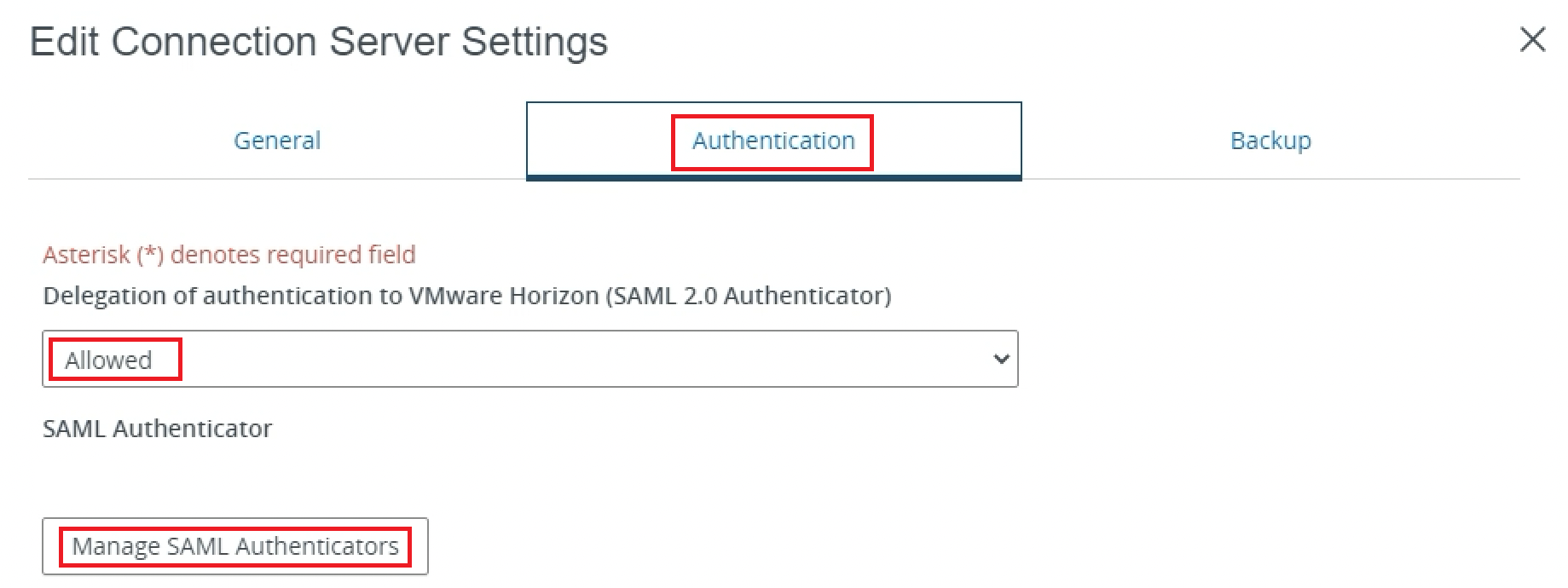

Configurar Definições de Autenticação SAML.

-

Selecione a tab Autenticação.

-

Selecione Permitido para Delegação de autenticação para VMware Horizon (Autenticador SAML 2.0).

-

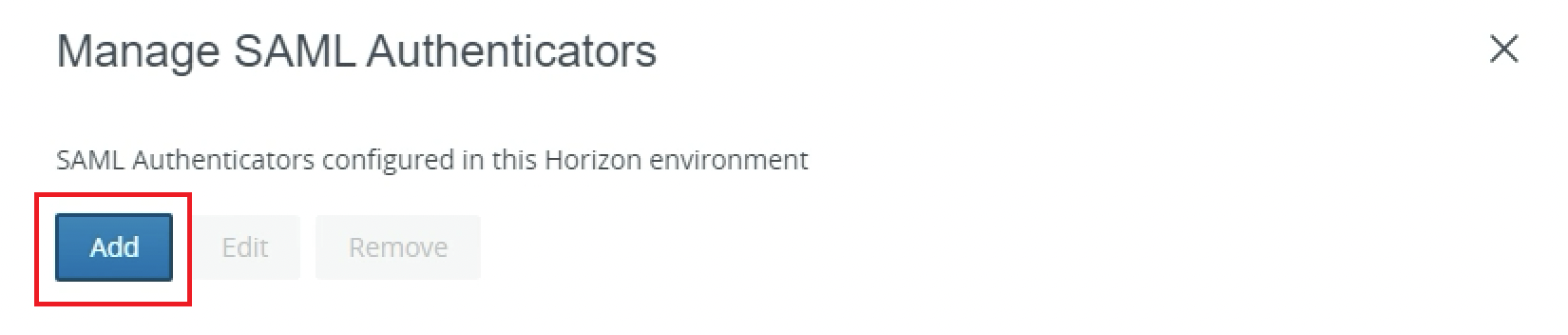

Clique em Gerenciar Autenticadores SAML.

-

-

Clique em Adicionar.

-

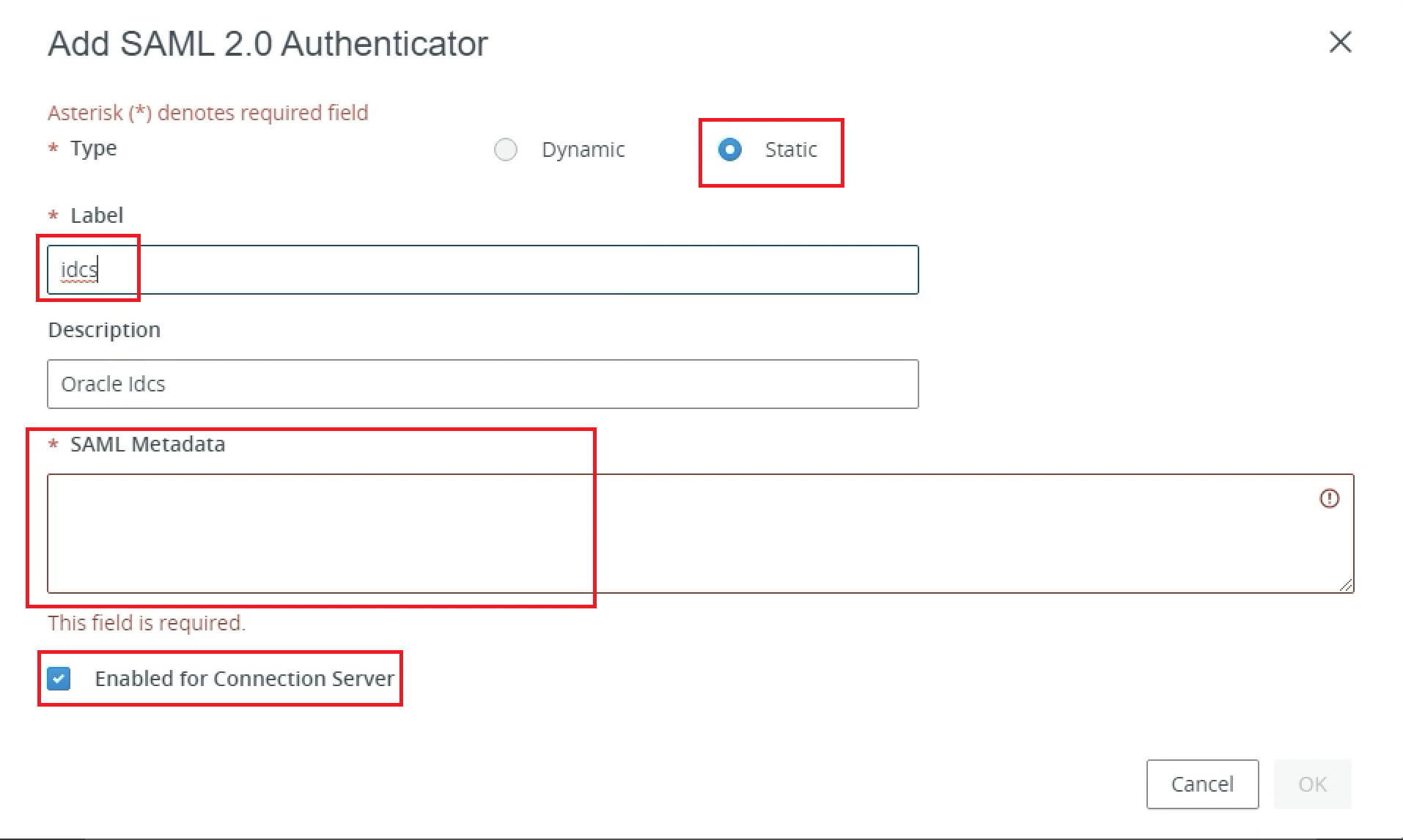

Configurar Autenticador SAML para Domínio de Identidades do OCI IAM.

-

Selecione Estático para o Tipo.

-

Informe

idcspara o Label. -

Cole o conteúdo do arquivo XML de metadados do Domínio de Identidades do OCI IAM que fizemos download anteriormente do OCI IAM na caixa de texto Metadados SAML.

-

Certifique-se de que a opção Ativado para Servidor de Conexão esteja selecionada.

-

Clique em OK.

-

-

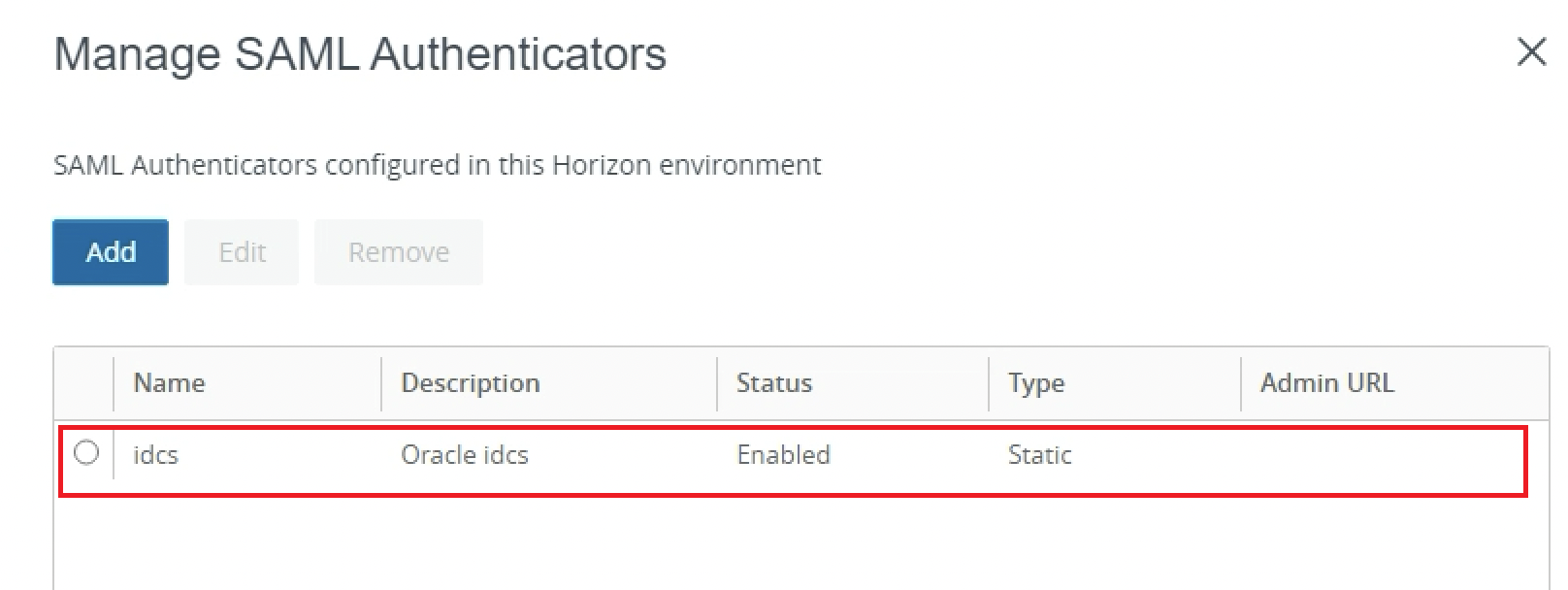

Confirme se o Autenticador SAML está Ativado.

-

Confirme se o OCI IAM agora está configurado como um autenticador SAML para o Horizonte VMware.

-

Clique em OK.

Observação: podemos configurar mais de um autenticador SAML para um Servidor de Conexão e todos os autenticadores podem estar ativos simultaneamente. No entanto, o ID da entidade de cada autenticador SAML configurado no Servidor de Conexão deve ser diferente.

-

-

Ativar True SSO para Autenticador SAML de Terceiros

-

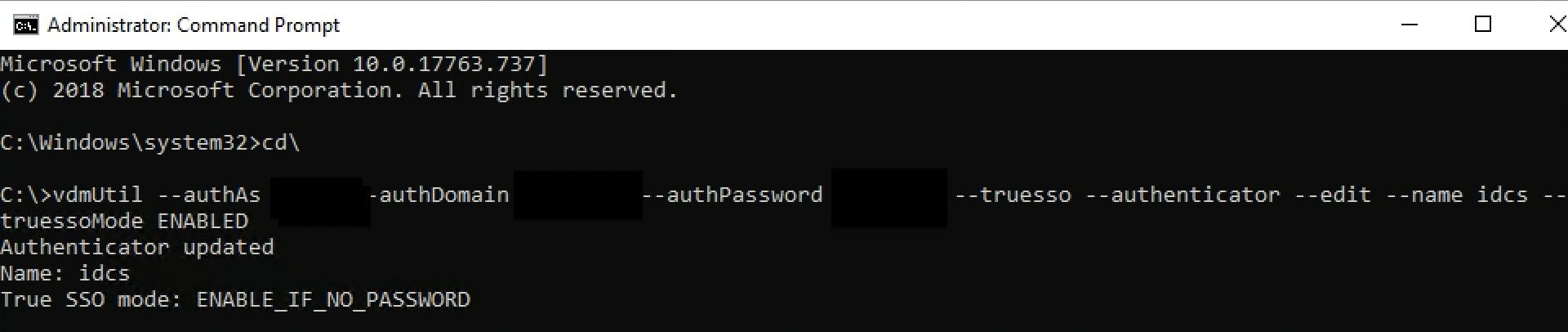

Se o ambiente aproveitar o VMware Horizon TrueSSO, devemos ativar o Autenticador SAML do OCI IAM no True SSO. Use a linha de comando a seguir para listar todos os autenticadores e o status do modo True SSO.

vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --list --authenticatorSubstitua

<VMware Horizon admin user>pelo usuário administrador do Horizonte VMware<fqdn>pelo nome de domínio totalmente qualificado para o usuário administrador do Horizonte VMware<VMware Horizon admin password>pela senha do administrador do Horizonte VMware

-

Se o modo True SSO for

DISABLEDpara o autenticador que estamos tentando configurar, execute a linha de comando a seguir para ativar.vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --authenticator --edit --name <SAML authenticator name> --truessoMode ENABLED -

Depois de ativarmos True SSO, o

True SSO modepara o autenticador, estamos ativando as exibições como:ENABLE_IF_NO_PASSWORD

-

Tarefa 5: Validar Área de Trabalho e Aplicativo por meio da autenticação SAML e True SSO

Aqui iniciamos o VMware Horizon Client para iniciar desktops e aplicativos remotos por meio do Unified Access Gateway e validar o fluxo de autenticação SAML e True SSO.

-

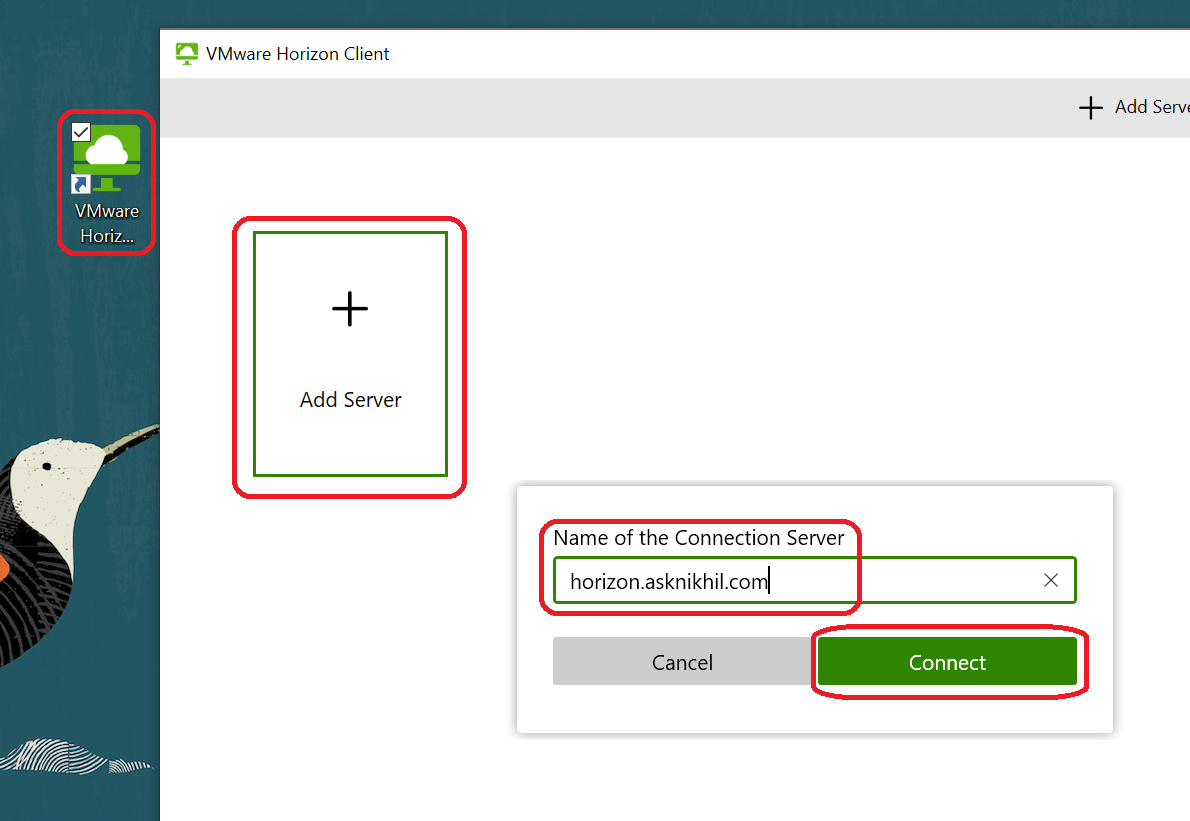

Configurar o Cliente Horizonte VMware.

-

Inicie VMware Horizon Client.

-

Clique em Adicionar Servidor.

-

Digite o IP/FQDN do Unified Access Gateway.

-

Clique em Connect.

-

-

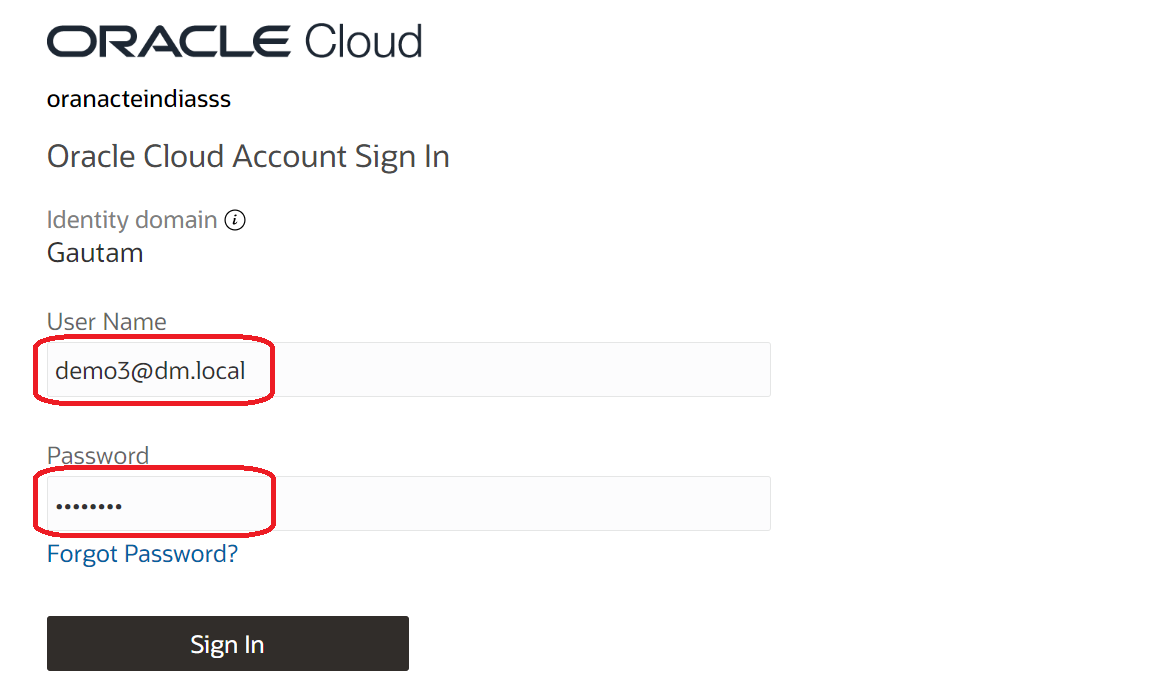

Autenticar pelo OCI IAM.

O usuário é redirecionado para o OCI IAM para autenticação. O usuário informa o Nome do Usuário e a Senha do AD e, após a autenticação bem-sucedida (Autenticação Delegada), ele é redirecionado de volta ao cliente Horizon VMware com um token válido.

-

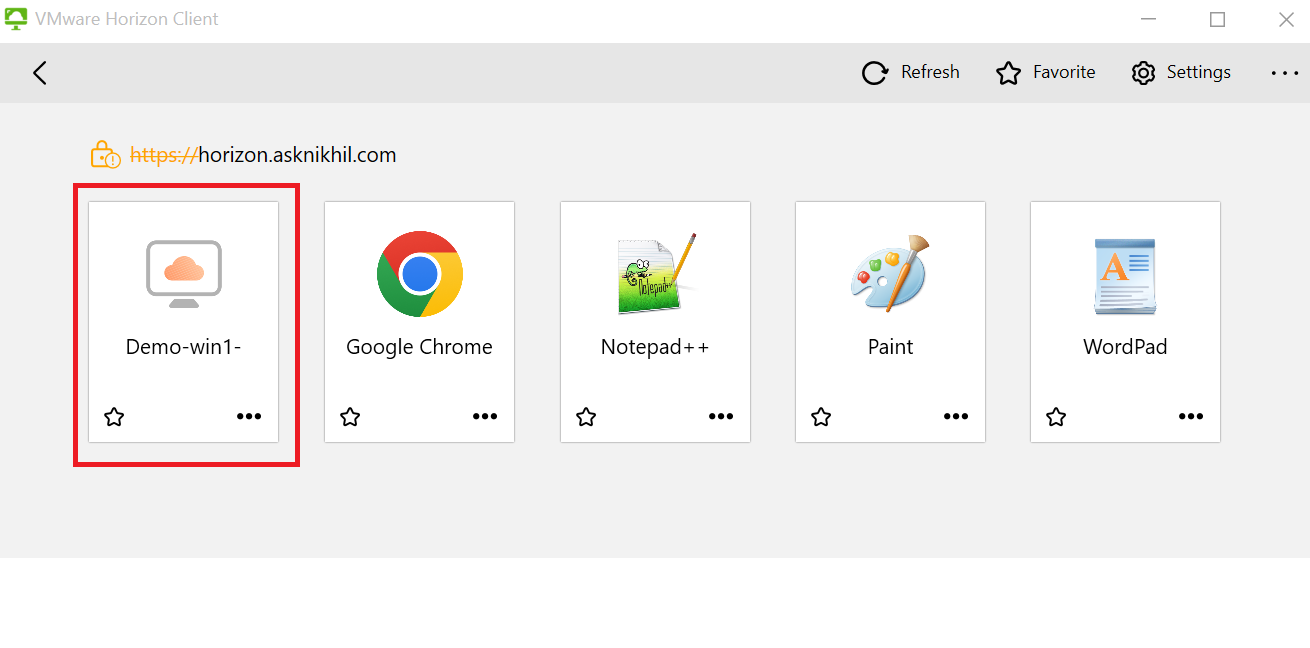

Inicie uma Área de Trabalho Virtual ou um Aplicativo.

Após a autenticação bem-sucedida, o usuário receberá as áreas de trabalho e os aplicativos com direito a ele. Clique duas vezes em um dos ícones Desktop ou Aplicativos para iniciar o recurso.

-

Confirme se a Área de Trabalho Virtual ou o Aplicativo foi iniciado.

Tarefa 6: Configurar Aplicativos MyConsole para Iniciar Desktop e Aplicativos Horizon

Nesta tarefa, você configura um aplicativo confidencial para iniciar uma área de trabalho do Horizon. Você pode repetir as mesmas etapas para criar vários aplicativos.

-

Adicionar um novo aplicativo.

-

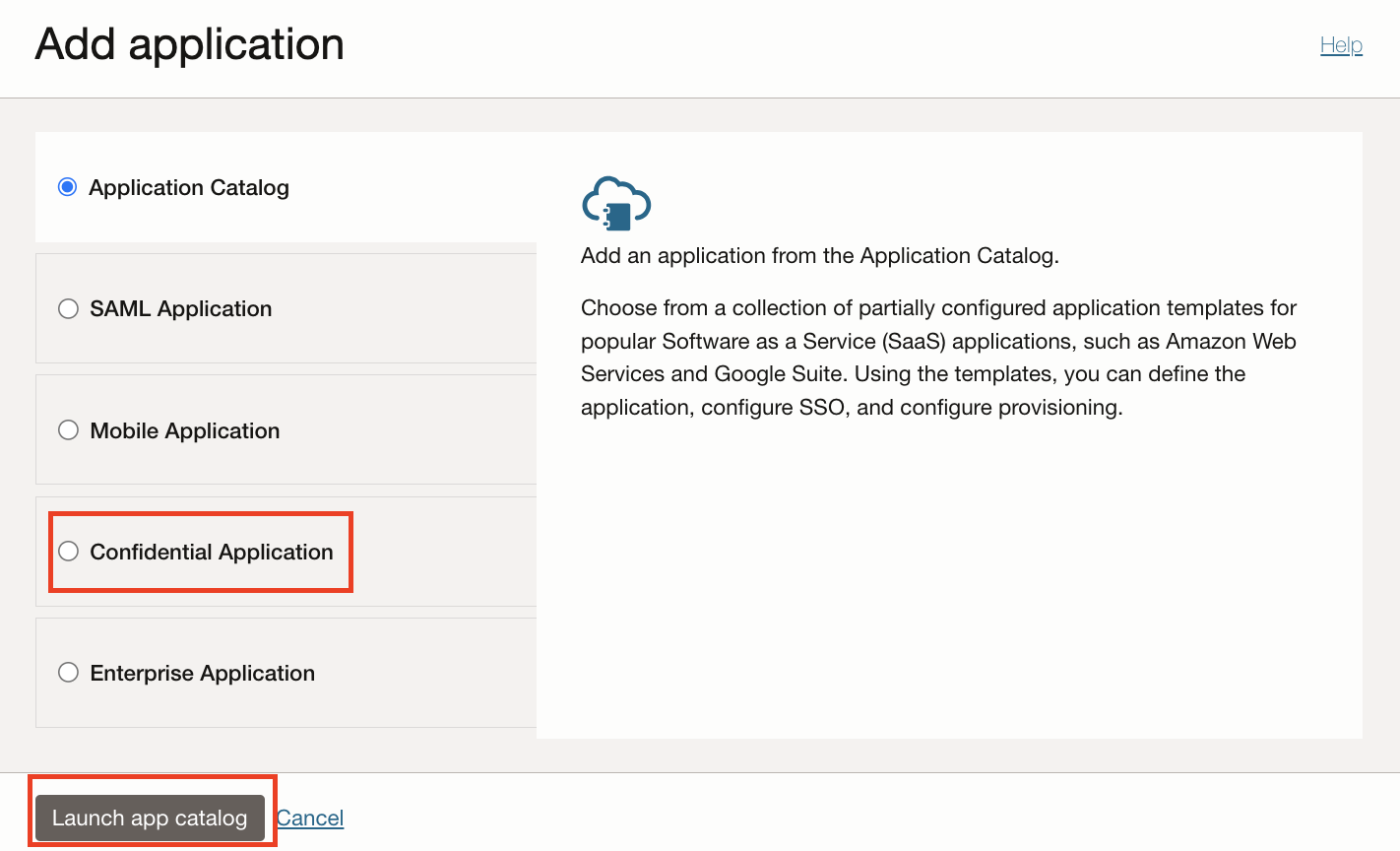

Navegue até Aplicativos e clique em Adicionar Aplicativo.

-

Selecione Aplicativo Confidencial e clique em Iniciar Workflow.

-

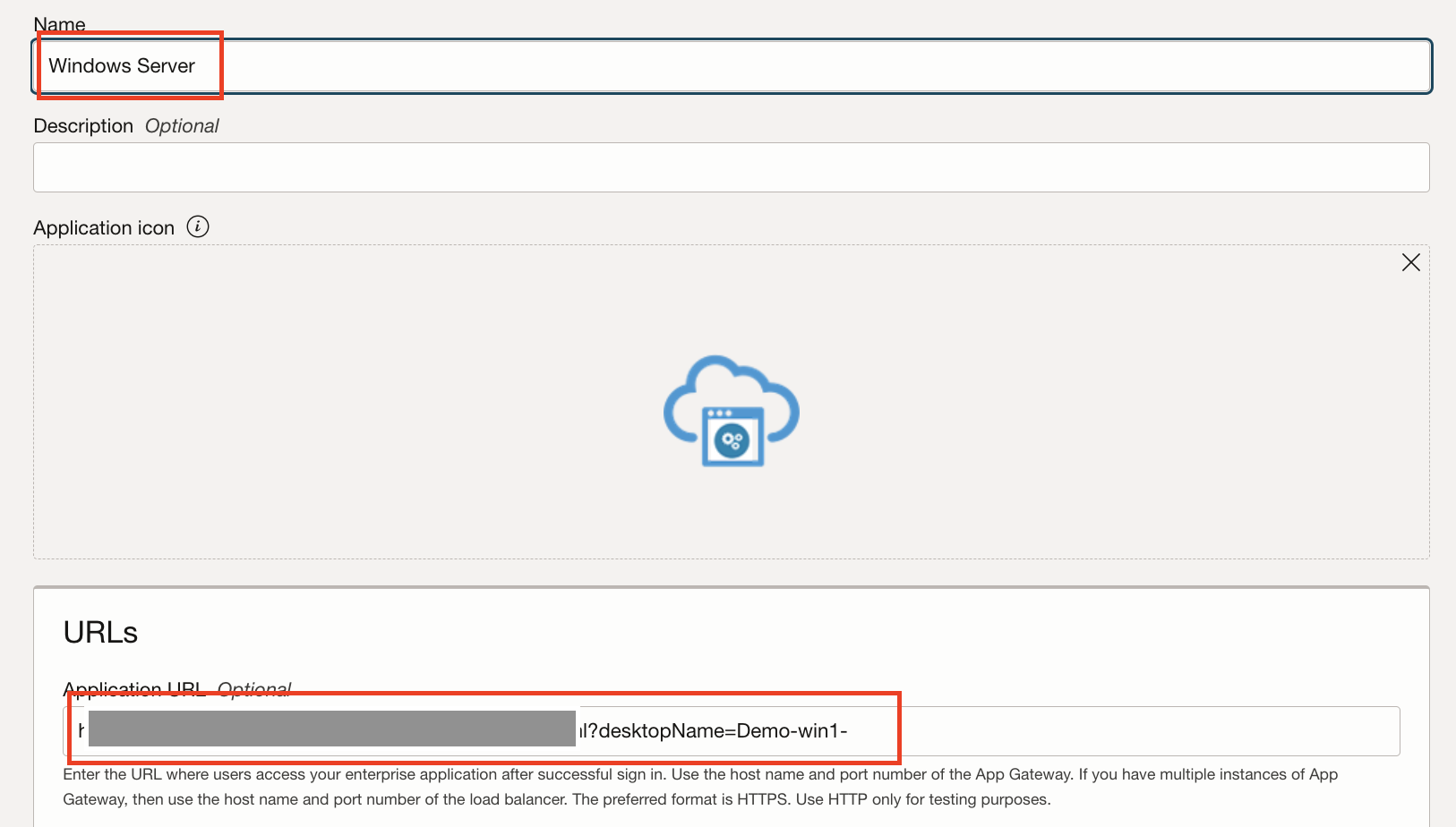

No novo assistente de aplicativo, forneça o Nome do aplicativo e o URL do aplicativo.

Observação: Para iniciar uma área de trabalho virtual chamada Demo-win1- do Pool de Desktop usando Minha Console do Domínio de Identidades do OCI IAM, a sintaxe do URL é a seguinte:

https://<UAG-hostname>/portal/webclient/index.html?desktopName=Win10Desktop. Por exemplo, a sintaxe de URL para iniciar o Bloco de Notas do Pool de Aplicativos seráhttps://<UAG-hostname>/portal/webclient/index.html?applicationName=Notepad.

-

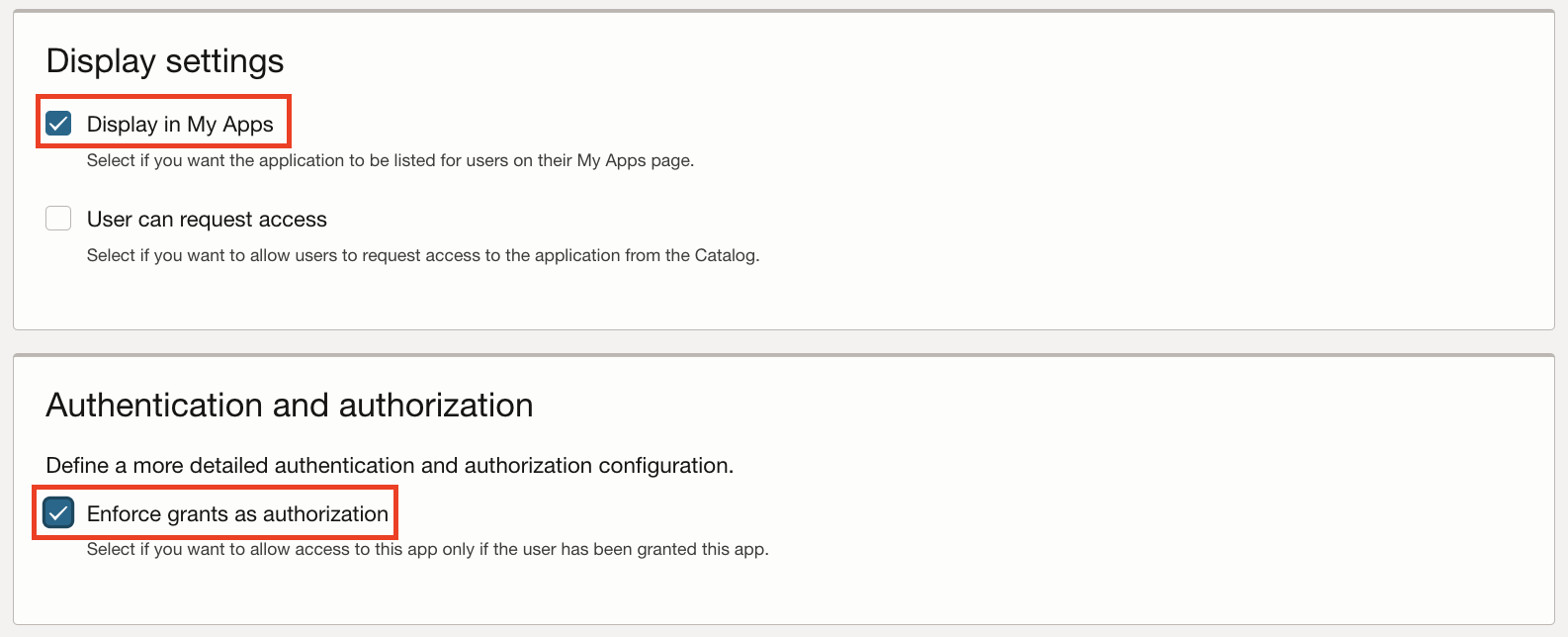

Em Exibir Definições, selecione a opção Exibir em Meus Aplicativos.

-

Selecione Impor concessões como autorização na seção Autenticação e autorização e clique em Próximo.

-

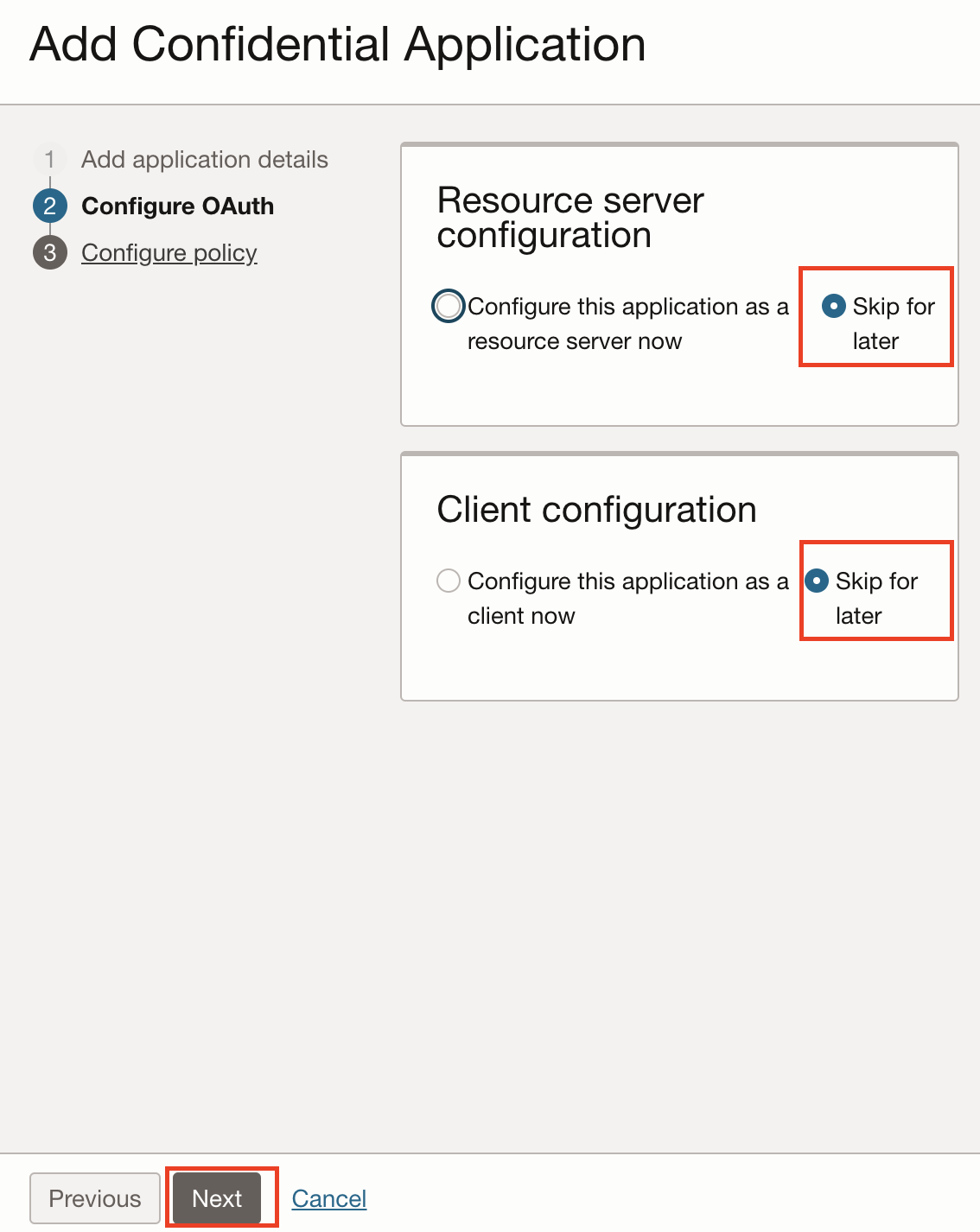

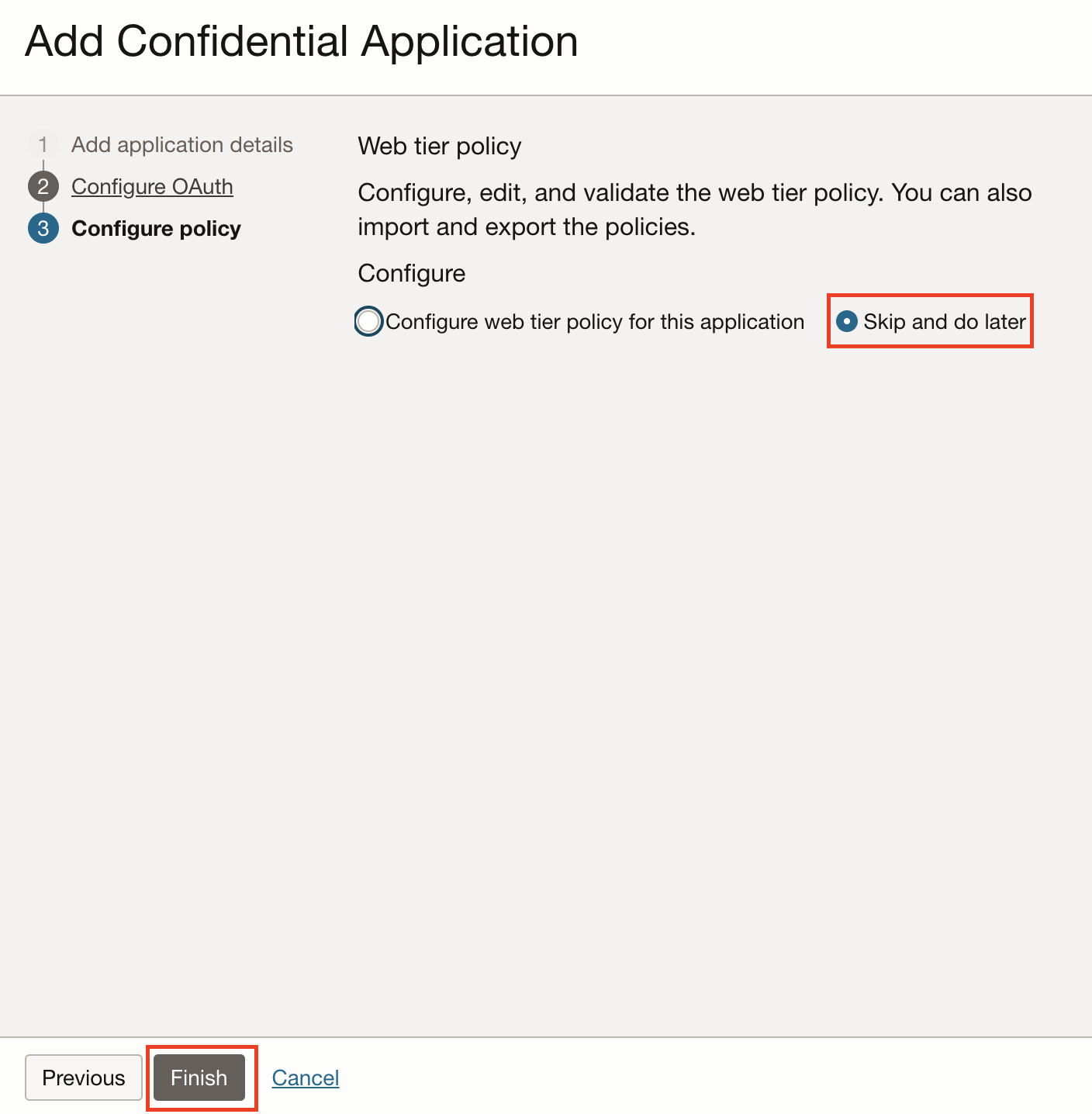

Na seção Configurar OAuth, selecione a opção Ignorar para mais tarde para Configuração do Servidor de Recursos e Configuração do cliente e clique em Próximo.

-

Selecione a opção Ignorar e fazer mais tarde na seção Configurar Política e clique em Finalizar.

-

-

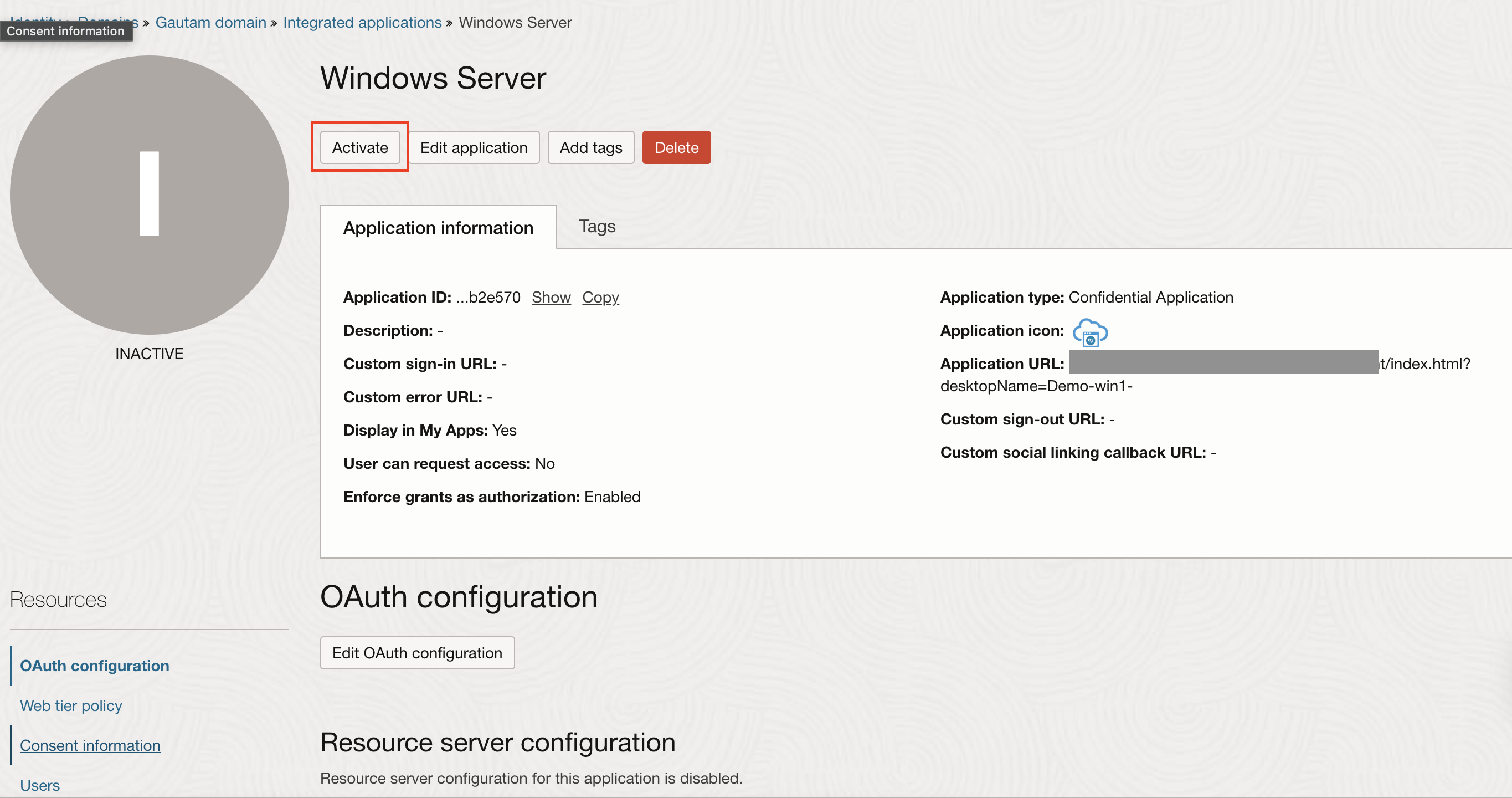

Ative o aplicativo depois de criado.

-

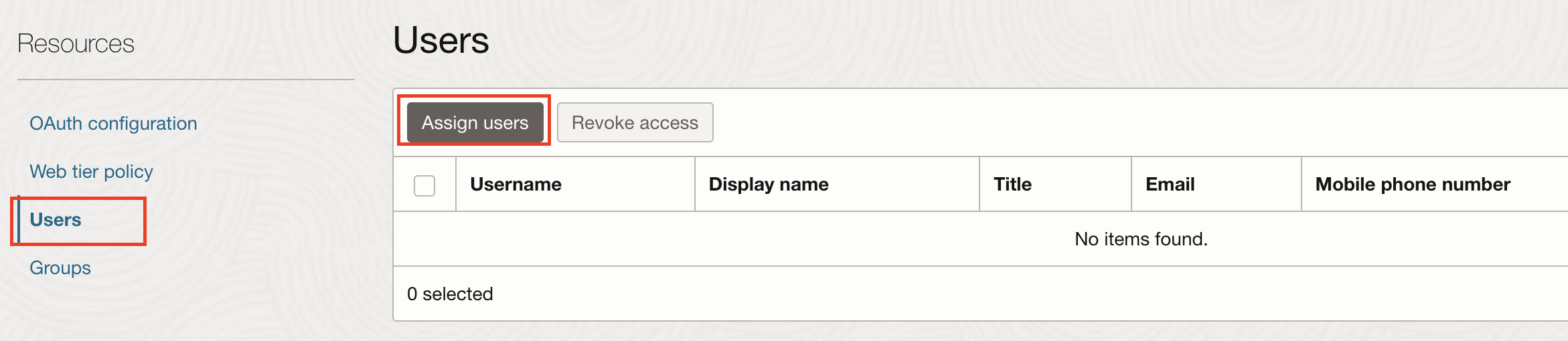

Atribuir usuários e grupos: Clique em Usuários ou Grupos para atribuir o respectivo usuário ou grupo de usuários.

Tarefa 7: Validar Inicialização de Desktop e Aplicativo do OCI IAM MyConsole.

-

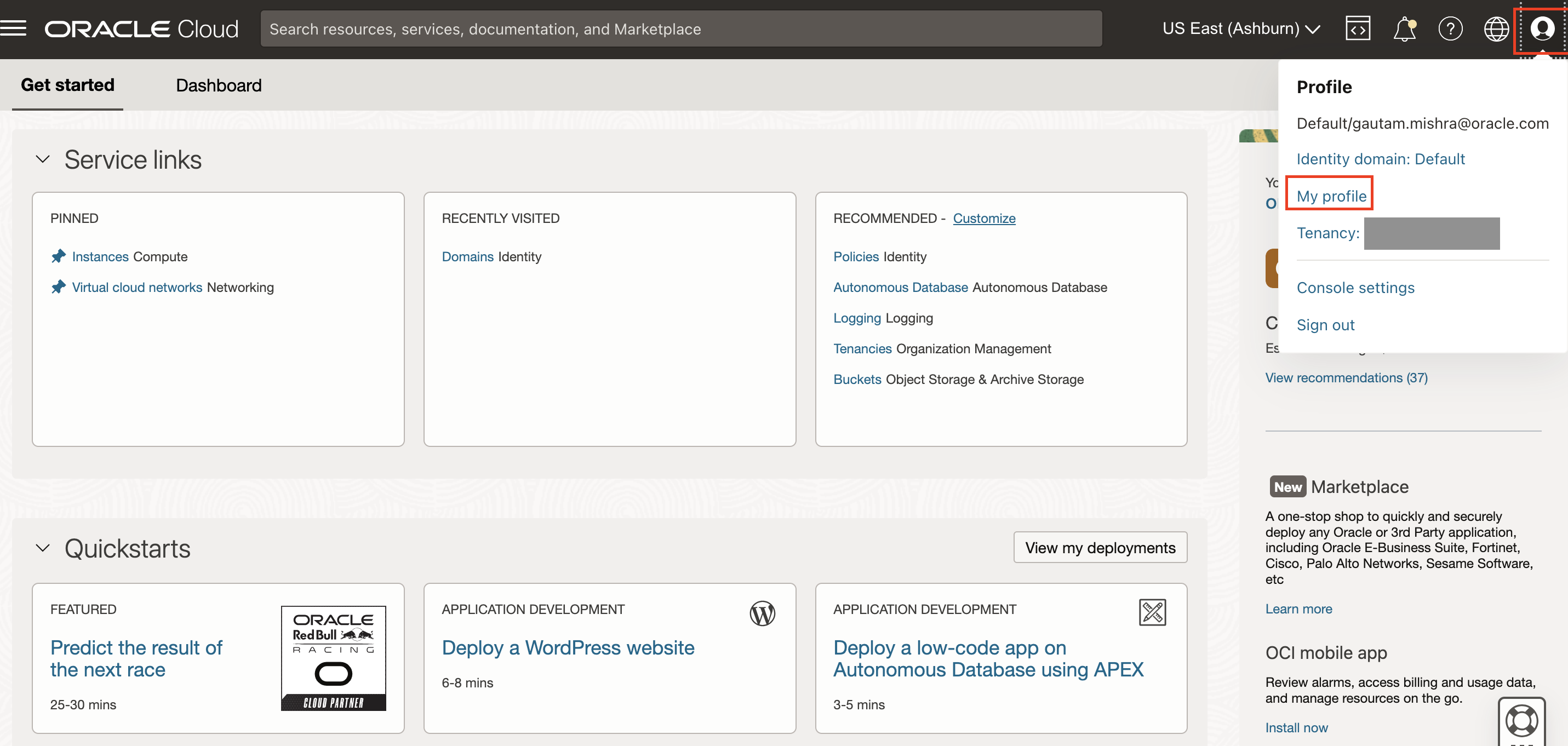

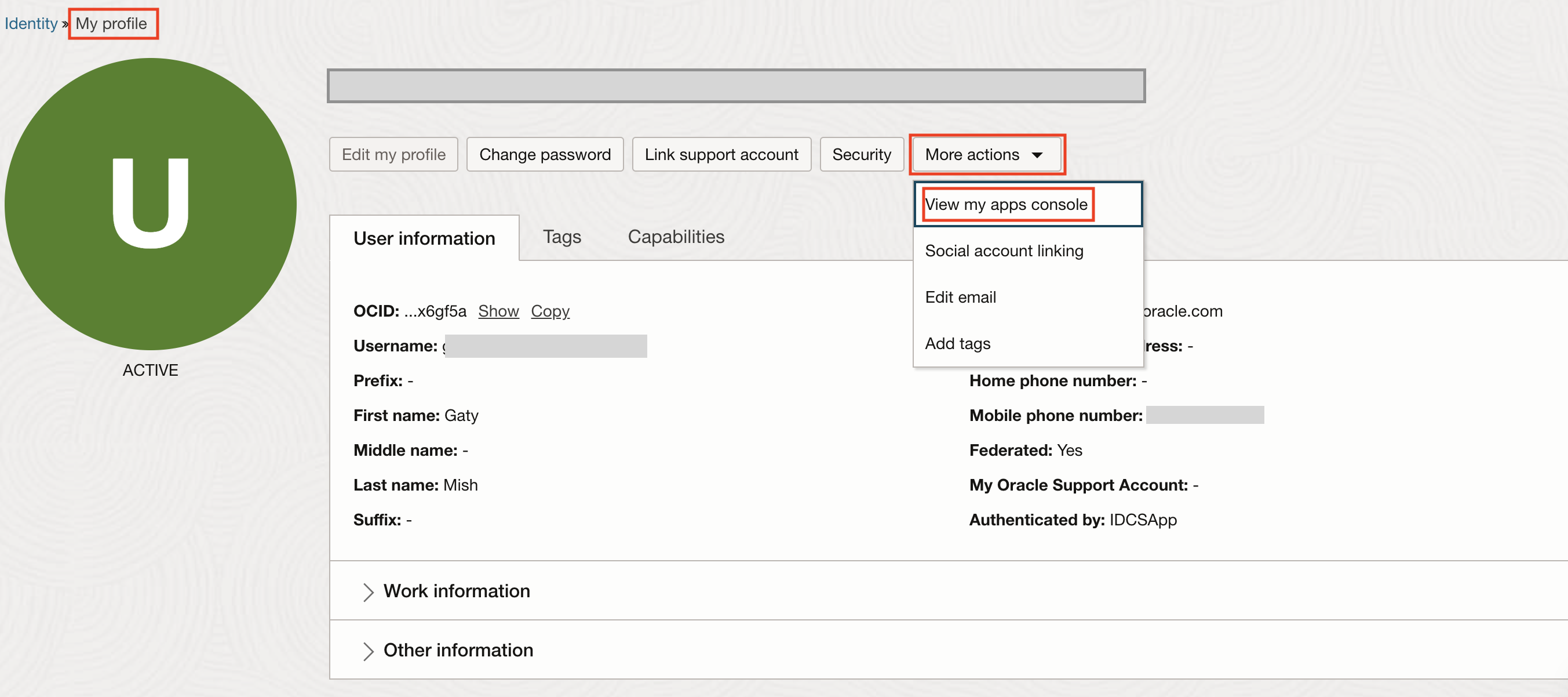

Faça log-in na console do OCI e navegue até Meu Perfil.

-

Clique em Exibir minha console de aplicativos em Mais Ações.

-

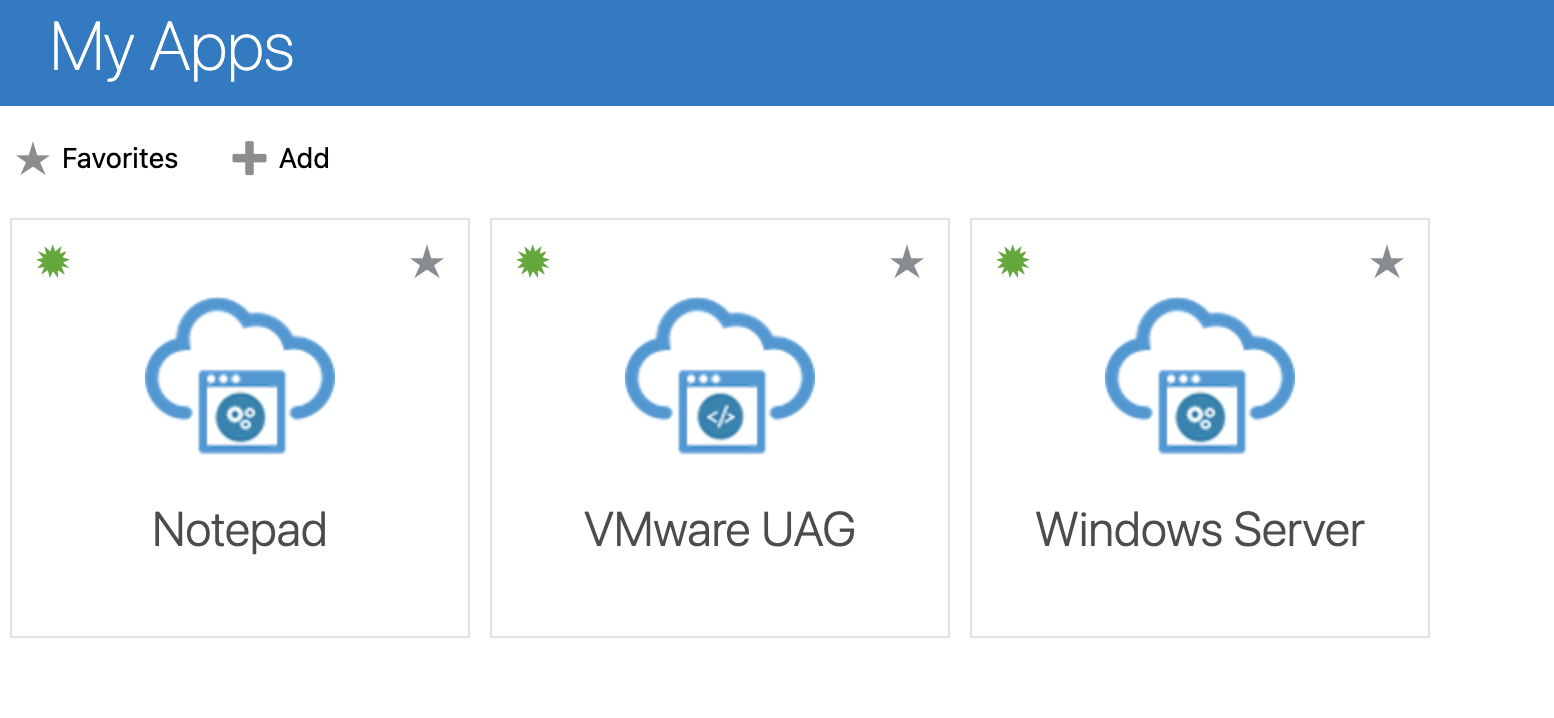

Um log-in bem-sucedido apresentará todos os aplicativos atribuídos à sua conta. Selecione um aplicativo a inicializar.

- VMware UAG - Este é o aplicativo SAML 2.0 usado para gerar os metadados IdP. Iniciar este aplicativo redireciona você para o cliente HTML do Horizon. Você pode ocultar esse aplicativo na console de administração do OCI IAM.

- Bloco de Notas - Refere-se ao pool de aplicativos do Bloco de Notas, que iniciará uma nova sessão do Bloco de Notas.

- Windows Server - Refere-se ao grupo Demo-win1- desktop, que iniciará uma nova sessão do Desktop.

-

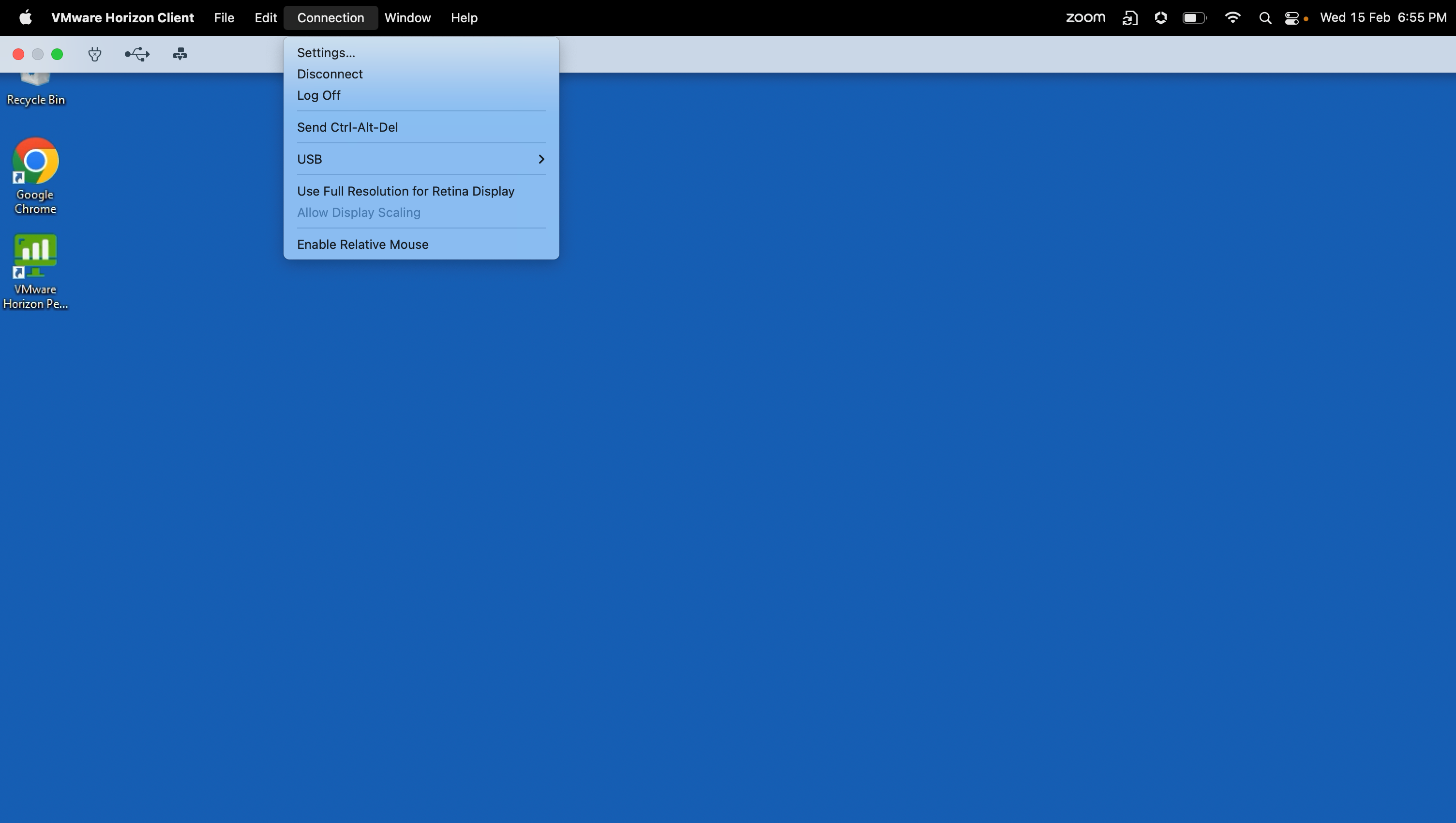

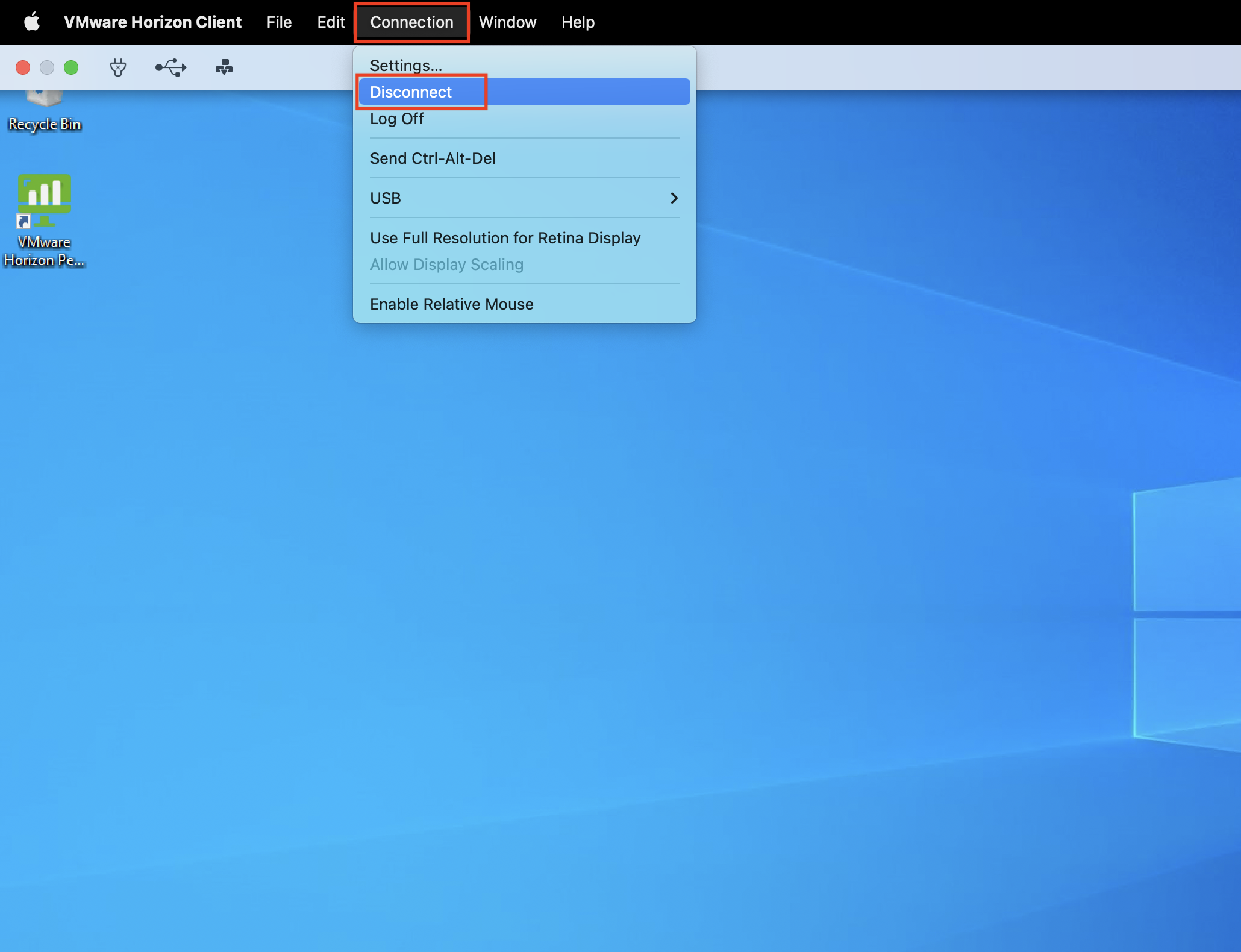

Confirme se a área de trabalho virtual ou o aplicativo foi iniciado.

-

Clique em Opções.

-

Clique em Conexão e, em seguida, clique em Desconexão.

-

Como resultado da configuração Autenticador SAML e SSO Verdadeiro no Horizonte VMware, o sign-on único é configurado e o usuário é conectado automaticamente.

Links Relacionados

- VMware Horizonte da Oracle Cloud VMware Solution

- Implantar e Configurar o VMware Unified Access GatewayTM

- Oracle Cloud VMware Solution

- Configurando a Ponte do Microsoft Active Directory (AD) para Sincronização do AD e Autenticação Delegada

Confirmações

Autores - Gautam Mishra (Engenheiro de Nuvem Sênior), Nikhil Verma (Arquiteto de Nuvem Principal).

Mais Recursos de Aprendizagem

Explore outros laboratórios no site docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal YouTube do Oracle Learning. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Enable SAML 2.0 authentication for VMware Horizon with Unified Access Gateway and OCI IAM Identity Domains

F78558-02

September 2023

Copyright © 2023, Oracle and/or its affiliates.