Sobre a Configuração da Federação entre o Identity Cloud Service e o Access Manager

Usando o Oracle Access Management (OAM) para fornecer sign-on único (SSO) para seus aplicativos locais, você também pode incorporar qualquer aplicativo protegido pelo Oracle Identity Cloud Service.

Seu sistema de gerenciamento de acesso local existente fornece aos usuários sign-on único para seus aplicativos empresariais locais. A adição de aplicativos baseados em nuvem à sua empresa apresenta os desafios de gerenciar outro diretório de usuário com senhas de usuário associadas.

Ao usar o Oracle Identity Cloud Service para sua solução de sign-on único baseada na nuvem, você também tem a opção de adicionar provedores de identidade externos. A configuração do seu ambiente do OAM como provedor de identidades (IdP) para o Oracle Identity Cloud Service fornece aos seus usuários um único local para gerenciar senhas.

Ao configurar o OAM para atuar como um IdP, o Oracle Identity Cloud Service é federado com o OAM. O acordo de federação é que, quando um usuário tenta acessar um aplicativo protegido pelo Oracle Identity Cloud Service, a autenticação é terceirizada para o OAM. O acordo de federação designa o OAM como um parceiro confiável.

O Oracle Identity Cloud Service fornece integração pronta para uso com o IdPs compatível com SAML 2.0.

O recurso SAML 2.0 IdP do Oracle Identity Cloud Service:

- Funciona com soluções de SSO federadas compatíveis com SAML 2.0, como o Oracle Access Management.

- Permite que os usuários façam log-in no Oracle Identity Cloud Service usando suas credenciais do IdP.

- Pode forçar a autenticação IdP para todos os usuários ou oferecer a autenticação IdP como opção Seletor de Log-in.

Estabelecer o SSO entre seu sistema OAM local e o Oracle Identity Cloud Service é uma etapa importante na migração para a nuvem. A federação do Oracle Identity Cloud Service com o OAM torna o processo de migração transparente para seus usuários porque você não precisa alterar a tela de log-in ou o fluxo de autenticação dos usuários.

Arquitetura

Sua implementação do Oracle Access Management local é a fonte autorizada de credenciais de log-in. A configuração de uma federação SAML 2.0 permite que você continue aproveitando as credenciais do Oracle Access Management no Oracle Identity Cloud Service.

O segundo estágio no roteiro para migrar seu ambiente de um sistema de gerenciamento de acesso local para o Oracle Identity Cloud Service é estabelecer sign-on único federado.

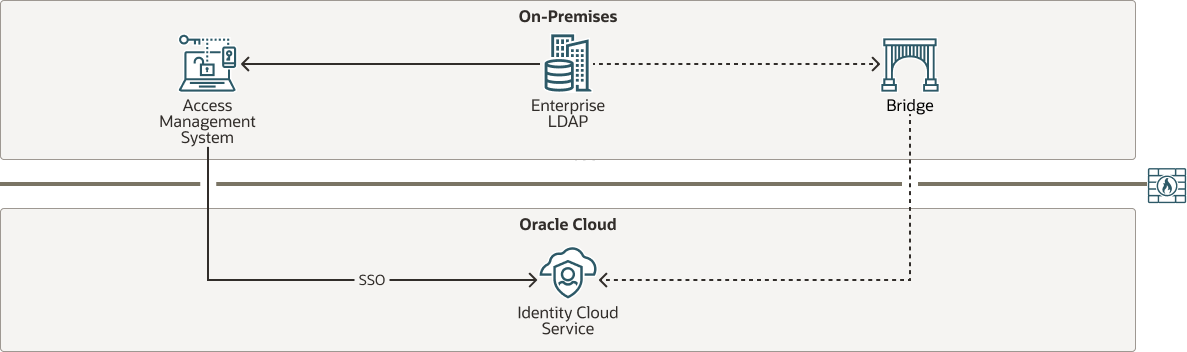

O diagrama a seguir destaca os principais componentes arquitetônicos desta etapa:

Figura - Oracle Access Manager como IdP para Oracle Identity Cloud Service

Descrição de "Figura - Oracle Access Manager como IdP para Oracle Identity Cloud Service"

Neste diagrama de arquitetura, o sistema de gerenciamento de acesso local representa o mecanismo de autenticação legado e o Oracle Identity Cloud Service representa o baseado em nuvem. A origem confiável do usuário corporativo é representada por um servidor LDAP (Lightweight Directory Access Protocol) empresarial. Os usuários do servidor LDAP empresarial são sincronizados com o Oracle Identity Cloud Service pela ponte.

Antes de Começar

Veja a seguir as considerações para federar o Oracle Identity Cloud Service com o Oracle Access Management (OAM).

Se você planeja migrar seu ambiente do OAM para o Oracle Identity Cloud Service, poderá seguir um roteiro de migração para integrar seus aplicativos locais com o Oracle Identity Cloud Service para que esses aplicativos utilizem o mesmo SSO (Single Sign-On) que seus aplicativos em nuvem. Para saber mais sobre esse roteiro, consulte Saiba mais sobre como migrar do gerenciamento de acesso local para o Oracle Identity Cloud Service.

Para federar o Oracle Identity Cloud Service com o Oracle Access Management, você precisa:

- Acesso ao Oracle Identity Cloud Service com autorização para gerenciar Provedores de Identidade.

- Um ambiente do OAM com serviços de federação ativados.

- Usuários sincronizados entre o Armazenamento de Identidades do OAM e o Oracle Identity Cloud Service. Isso pode ser feito com a Ponte do Microsoft Active Directory ou com uma Ponte de Provisionamento.

- Um atributo exclusivo compartilhado, como endereço de e-mail, deve estar presente e preenchido no Oracle Identity Cloud Service e no diretório do OAM.

- Relógios de servidor sincronizados nos quais cada serviço é executado. A asserção SAML deve ser processada dentro da janela de tempo válida.

- Para manter o processo existente para gerenciar senhas de usuário no OAM, a origem autorizada das credenciais de log-in.

Sobre Serviços e Atribuições Obrigatórios

Esta solução requer os seguintes serviços:

- Oracle Identity Cloud Service

- Oracle Access Management

Essas são as atribuições necessárias para cada serviço.

| Nome do Serviço: Atribuição | Obrigatório para... |

|---|---|

Oracle Identity Cloud Service: Security Administrator |

Gerenciar provedores de identidades. |

Oracle Access Management: System Administrator |

Acessar a console do Oracle Access Management e alterar definições de federação. |

Consulte Produtos, Soluções e Serviços Oracle para obter o que você precisa.