Saiba mais sobre arquiteturas resilientes cibernéticas que protegem dados contra ransomware

Ransomware é uma forma avançada de malware que usa algoritmos complexos para criptografar seus dados e bloqueá-lo de seus sistemas. Os atores de ameaças exigem um resgate – geralmente em criptomoeda para proteger sua identidade – em troca de uma chave de descriptografia para restaurar o acesso.

Os ataques modernos de ransomware geralmente usam um método de dupla extorsão: não apenas seus dados são criptografados, mas também são exfiltrados, com invasores ameaçando liberá-los publicamente se você não pagar.

Neste manual de soluções, você aprende sobre as medidas de segurança cibernética para "Proteger e Detectar" seu ambiente e as estratégias de Resiliência cibernética para "Responder e recuperar" seus dados de ransomware.

Sobre o NIST Cybersecurity Framework

- Proteger: Impeça uma ameaça à confidencialidade, integridade ou disponibilidade dos dados.

- Detectar: detecta atividade anômala que pode ser interpretada como evidência de tentativa e/ou sucesso de atividade maliciosa.

- Responder: Resolva, impeça e neutralize um compromisso bem-sucedido.

- Recuperar: Suponha que o comprometimento tenha ocorrido e use mecanismos para restaurar um ambiente para um estado bom conhecido.

Sobre a Cyber Triad

Nos primeiros dias da segurança cibernética, o foco era principalmente impedir que invasores entrassem em redes. No entanto, à medida que as ameaças se tornavam mais sofisticadas com o aumento de vírus e malware avançados, ficou claro que a prevenção por si só não era suficiente. Além das estratégias de prevenção, foram introduzidas técnicas de detecção para identificar e sinalizar invasores que violaram o firewall.

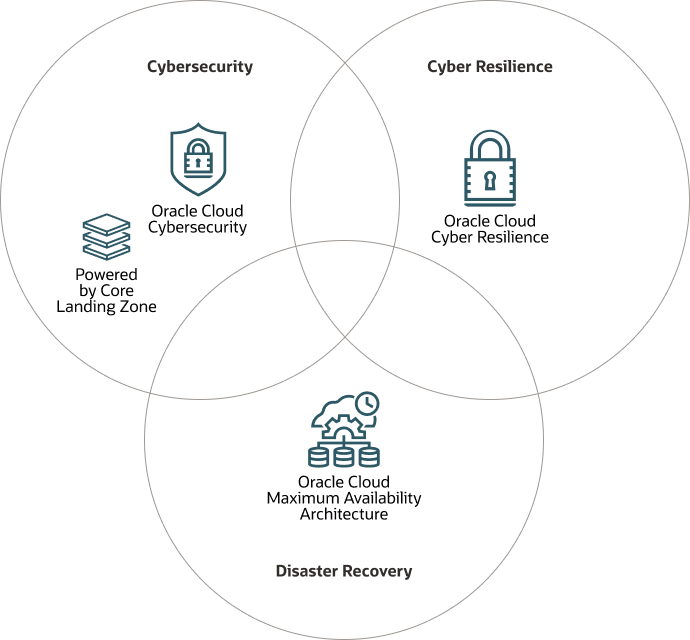

Para evitar ser vítima de extorsão, interrupções na cadeia de suprimentos e paralisações operacionais que geralmente acompanham violações de ransomware, a Oracle recomenda que sua arquitetura de nuvem aborde a tríade cibernética:

- Segurança no ciberespaço

- Resiliência cibernética

- Recuperação de desastre

Ao considerar todos os três aspectos da tríade cibernética, sua organização estará bem posicionada para se recuperar de ransomware enquanto atende aos requisitos de RTO (Recovery Time Objective) e RPO (Recovery Point Objective) da sua organização.

Ao aprimorar a segurança do ambiente da OCI, mantenha o foco nos fundamentos básicos de segurança e nos métodos de recuperação de desastres para garantir a disponibilidade de suas cargas de trabalho. Por exemplo, se você replicar dados que foram comprometidos, seu site de recuperação será afetado da mesma forma que seu site principal e não resolverá o problema de impedir a exclusão, criptografia ou modificação por agentes de ameaça.

Projetar uma arquitetura cibernética resiliente protege seus backups e garante que você determine se um agente de ameaça modificou, excluiu ou adulterou os dados antes de restaurá-los.

Reunir a tríade cibernética, as medidas de segurança tradicionais e a recuperação de desastres ajuda a garantir a resiliência cibernética e preparar melhor sua organização para se recuperar de ransomware.

Observação:

A alta disponibilidade e a recuperação de desastres são partes importantes da sua arquitetura, mas estão fora do escopo deste manual de soluções.Pergunte ao arquiteto

Replay do episódio Ask the Architect:

A seguir, são listados os vários pontos (mins:secs) no vídeo em que estes tópicos começam:

- 00:00 - Abertura

- 02:54 - Introdução à Tríade Cibernética

- 10:00 - Enclaves e Arquitetura Cibernética Resiliente (CRA)

- 17:31 - Compreendendo o Pilar da Segurança Cibernética

- 25:00 - Compreendendo a Resiliência Cibernética - Conceitos e Controles

- 38:15 - Oracle Database Zero Data Loss Autonomous Recovery Service - detalhes e demonstração

- 44:26 - Demonstração da pilha CRA do Terraform para Dados Não Estruturados

- 49:34 - Resumo

Antes de Começar

Revise estes recursos relacionados: