Saiba mais sobre o pilar de segurança cibernética na OCI

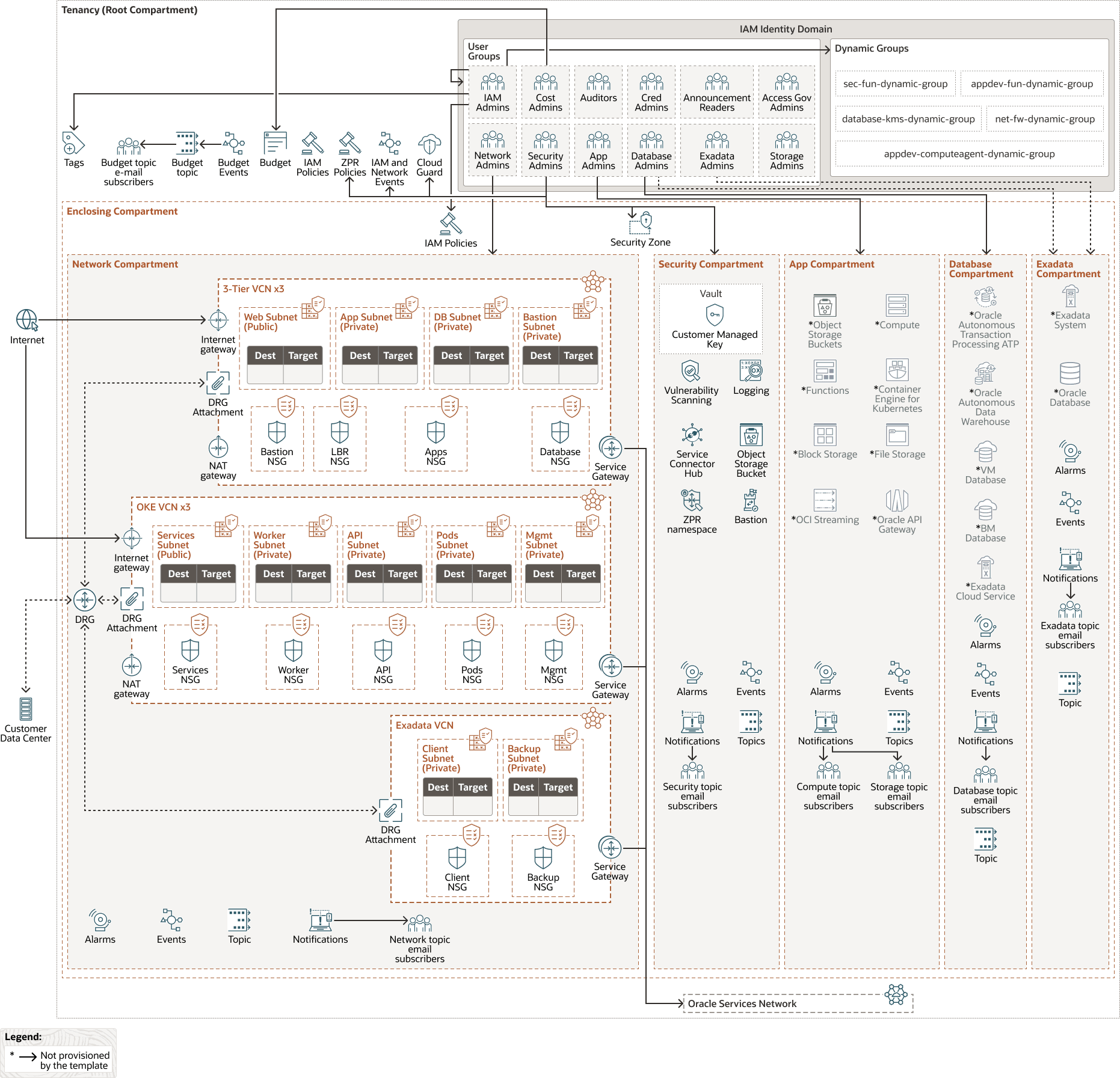

O diagrama a seguir ilustra a arquitetura de referência da Zona de Destino do OCI Core.

Descrição da ilustração oci-core-landingzone.png

oci-core-landingzone-oracle.zip

As zonas de destino foram projetadas para ajudar as organizações a implementar cargas de trabalho essenciais aos negócios com eficiência. Todos os componentes essenciais da tecnologia estão incluídos, abrangendo identidade, rede, armazenamento, computação e segurança. O provisionamento da zona de destino é automatizado por meio da Infraestrutura como Código (IaC), para que você possa implantar tudo com um único clique.

A Zona de Destino Principal do OCI integra as abordagens da Zona de Destino do Oracle Enterprise Landing Zone (OELZ) e da Zona de Destino do Center for Internet Security (CIS). Essa zona de destino unificada fornece uma arquitetura de referência para agilidade, escalabilidade e segurança na nuvem. Com base em uma estrutura modular da Zona de Destino da OCI, ela permite uma implementação rápida e escalável e inclui as melhores práticas de segurança recomendadas pelo CIS OCI Foundations Benchmark, ajudando você a obter uma postura de segurança robusta e atender aos requisitos de conformidade.

A segurança cibernética abrange as fases "Proteger e Detectar" do modelo de segurança cibernética do NIST.

Recomendações para Controles Preventivos

Os controles preventivos se concentram em três áreas principais: proteção lógica, proteção de rede e proteção de infraestrutura/aplicativo. Proteja sua locação contra acesso não autorizado e restrinja o acesso no nível da rede para mitigar riscos como ransomware. Proteja sua infraestrutura e aplicações para fortalecer sua resiliência contra compromissos.

Proteção Lógica

Design do Compartimento da Tenancy

Projete sua estratégia de compartimento para garantir a proteção contra ransomware. O Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) fornece gerenciamento robusto de identidade (autenticação, SSO, gerenciamento de ciclo de vida) para aplicativos Oracle Cloud e não Oracle. Ele também oferece suporte ao acesso seguro para funcionários, parceiros e clientes, seja na nuvem ou on-premises. O OCI IAM se integra aos armazenamentos e provedores de identidades existentes para simplificar o acesso do usuário final para aplicativos e serviços em nuvem. Siga estas diretrizes para projetar sua estratégia de compartimento:- Organize recursos de nuvem em compartimentos, atuando como contêineres lógicos em sua tenancy.

- Estruture compartimentos para isolar cargas de trabalho e dados críticos e permitir administração distribuída, acesso com menos privilégios e separação de tarefas.

- Agrupe recursos de acordo com seu modelo operacional para distribuir, limitar privilégios administrativos baseados em atribuição e limitar os direitos administrativos completos da tenancy às contas de emergência.

- Os compartimentos seguem um modelo de confiança zero e negam todo o acesso por padrão — o acesso só é concedido por meio de políticas explícitas do IAM.

Políticas do OCI IAM

O acesso a recursos é negado por padrão; permitido apenas por políticas explícitas. Siga estas diretrizes para criar políticas do OCI IAM:- Crie políticas explícitas para conceder acesso a grupos e fornecer acesso limitado aos seus recursos de nuvem.

- Escreva políticas detalhadas. Por exemplo, você pode criar uma política para permitir que um grupo crie e gerencie buckets do serviço Object Storage que são comumente usados para armazenar backups, mas nega a capacidade de excluir objetos ou buckets. Você pode permitir que

Storage_Adminsgerencie buckets no{tenancy OCID}, em querequest.permission != 'DELETE'. - Designe domínios de identidades separados a compartimentos confidenciais (como vaults) para impedir a reutilização de credenciais e aprimorar o isolamento. Por exemplo, você pode criar um compartimento do Vault para armazenar cópias de buckets, volumes em blocos e backups manuais do banco de dados e designar um domínio de identidades separado para controlar o acesso. Isso restringe qualquer pessoa que tenha acesso ao ambiente principal de usar as mesmas credenciais para acessar o compartimento do Vault e fornece isolamento e proteção desses ativos.

- Federar domínios de identidades de forma independente com provedores externos para segurança extra. Use um provedor de identidades separado para seus enclaves do Vault and Safe Restore para fornecer isolamento superior do provedor de identidades usado para seu enclave de Produção.

Autenticação Multifator (MFA)

Proteja todas as contas locais da OCI ativando e exigindo a MFA. O OCI IAM oferece suporte a vários métodos para ativar a MFA, incluindo perguntas de segurança, código de acesso de aplicativo móvel, notificação de aplicativo móvel, mensagem de texto (SMS), e-mail, código de bypass e Segurança Duo.

Proteção de Rede

A segurança cibernética tradicional orientada por perímetro é a base do pilar de segurança cibernética e usa firewalls, bastion hosts, firewalls de próxima geração de perímetro, WAFs e práticas básicas de gerenciamento de identidade e acesso. A segurança cibernética tradicional é uma aposta de mesa, mas sem mecanismos padrão de bloqueio e combate neste espaço, a segurança do perímetro é comprometida.

A OCI fornece vários recursos para ajudá-lo a implementar controles para obter uma rede segura. A VCN fornece a base para todas as redes na OCI. Por padrão, não há acesso de rede à sua tenancy. Implemente serviços para permitir entrada e saída, especifique a direção, as portas e os protocolos permitidos.

Projete sua rede para impedir que um invasor obtenha acesso à sua rede e evite que eles se movam lateralmente se tiverem acesso. Siga estas recomendações para configurar a proteção de rede:

- Segmentação: Coloque cargas de trabalho confidenciais (como bancos de dados) em VCNs dedicadas. Use firewalls, SLs e NSGs para controle. Você pode controlar granularmente o acesso entre uma VCN e dentro dela e obter a primeira camada de segmentação. Ao ter sua carga de trabalho confidencial em sua própria VCN dedicada, você pode aproveitar Firewalls, Listas de Segurança e Grupos de Segurança de Rede (NSGs) para filtrar e controlar o acesso.

- Zero-Trust and Least Privilege: aplique os princípios de zero confiança e privilégio mínimo, use Listas de Segurança (SL), Grupos de Segurança de Rede (NSGs) e Roteamento de Pacotes de Confiança Zero (ZPR) para obter maior segmentação e isolamento entre sub-redes e recursos de nuvem. Use SLs, NSGs e ZPR para isolamento de sub-rede e recursos. As políticas do OCI ZPR usam linguagem baseada em intenção e legível por humanos, facilitando a auditoria, a compreensão e o gerenciamento.

- SLs: As SLs operam no nível da sub-rede e controlam a entrada e a saída da sub-rede.

- NSGs: Use NSGs para definir um conjunto de regras de entrada e saída que se aplicam a VNICs específicas. Os NSGs fornecem isolamento na camada da VNIC e permitem que você implemente a microsegmentação entre recursos individuais equipados com VNIC.

- NSGs em SLs: Preferem NSGs em SLs porque NSGs suportam microsegmentação no nível de VNIC e separam a segurança do design de rede.

- Restringir Tráfego: Restrinja o tráfego de entrada e saída somente às portas de origem e destino necessárias para que um determinado aplicativo exerça o princípio do privilégio mínimo. Restrinja rigorosamente o acesso mundial a portas confidenciais, como RDP e SSH.

- Políticas do OCI IAM: Use as políticas do OCI IAM para dar permissão aos SLs e garantir que apenas as partes responsáveis pela manutenção das listas com base em sua separação de funções possam administrá-las.

- Network Firewall: Implante o OCI Network Firewall com arquitetura hub-and-spoke via DRG para regular o tráfego entre VCN e on-premises. A OCI oferece suporte a muitos firewalls de terceiros (como Fortinet, Palo Alto ou Cisco).

- Use gateways da OCI para acesso seguro e controlado à Internet e para conectar recursos de forma privada aos serviços da OCI.

- Gateway de Internet: Controla a entrada e a saída (restrito para segurança).

- Gateway NAT: Permite a saída controlada sem expor IPs internos.

- Gateway de Serviço: mantém a comunicação de recursos na rede da OCI.

- Conectividade Privada: Use o OCI FastConnect para conexão privada de alta velocidade, baixa latência entre sua tenancy e sua rede interna. Considere o MacSEC e/ou o IPSEC para fornecer criptografia.

- Hosts Bastion: Use os serviços do OCI Managed Bastion para acesso de administrador seguro e efêmero aos recursos.

- Roteamento de Pacotes de Confiança Zero: Torne as políticas de segurança de rede mais fáceis e auditáveis.

Proteção de Infraestrutura e Aplicativos

A OCI fornece vários recursos para proteger os recursos de infraestrutura em sua tenancy, incluindo:

- Políticas do OCI IAM: Remova permissões confidenciais mesmo dos administradores. Limitar todos os direitos de administrador a uma conta de emergência segura. Por exemplo, você pode remover a capacidade de excluir armazenamento (Objeto, Bloco e Arquivo) e backups e limitar os direitos administrativos da tenancy a uma conta de emergência que pode ser armazenada no vault.

- Proteção DDoS: A OCI fornece proteção padrão da rede contra ataques volumétricos, e a Oracle também tem soluções para fornecer proteção de camada 3 e 4 no nível da tenancy.

- Firewall de Aplicativo Web (WAF): use o OCI WAF com balanceadores de carga para proteger aplicativos públicos contra ameaças, incluindo as 10 principais vulnerabilidades do OWASP (Open Web Application Security Project). Restrinja o acesso por país, se necessário. O OCI WAF deve ser implantado usando o OCI Load Balancing para inspecionar e proteger o tráfego baseado na Web contra ataques OWASP, como Injeção de SQL. Considere também restringir o tráfego por país com base nos requisitos de uso e acesso.

- Vulnerabilidade e Gerenciamento de Patches: Use uma combinação dos serviços OCI Vulnerability Scanning Service e Oracle OS Management Hub.

- Use o OCI Vulnerability Scanning Service para nós de computação e imagens de registro. Verifique todos os seus nós e contêineres de computação em busca de portas abertas e vulnerabilidades baseadas em CVSS.

- Use o Oracle OS Management Hub para automatizar e monitorar a aplicação de patches no sistema operacional. Identifique OS patches de segurança e sistema operacional ausentes e automatize a aplicação de patches nos nós de computação do Oracle Linux e do Windows.

- Segurança da Instância: A Segurança da Instância fornece segurança de runtime para cargas de trabalho em hosts de computação, virtuais e bare metal. A segurança da instância expande o escopo do Cloud Guard do gerenciamento da postura de segurança na nuvem para a proteção da carga de trabalho na nuvem. Ele garante que as necessidades de segurança sejam atendidas em um só lugar com visibilidade consistente e uma compreensão holística do estado de segurança da sua infraestrutura.

- OCI Vault: O Vault fornece um serviço de gerenciamento de ciclo de vida completo com suporte do HSM para chaves e segredos se você quiser gerenciar suas próprias chaves de criptografia e outras credenciais críticas. Há várias opções para o serviço Vault atender às suas necessidades.

- Zonas de Segurança: Forneça proteções para a criação e a movimentação de recursos de nuvem em sua tenancy. As zonas de segurança são aplicadas aos compartimentos e operam no plano de controle para evitar que determinadas ações ocorram. Por exemplo, você pode impedir a criação de buckets públicos, a designação de endereços IP públicos e exigir que as chaves de criptografia gerenciadas pelo cliente sejam usadas para proteger todo o armazenamento. Defina zonas de segurança personalizadas para atender aos seus requisitos específicos de conformidade regulatória e postura de segurança. Selecione as instruções de política relevantes para suas necessidades e para o compartimento de destino.

A OCI fornece vários serviços e recursos que podem ajudá-lo a proteger adequadamente sua tenancy contra ameaças do tipo ransomware. Embora esses controles fortaleçam significativamente sua locação na OCI, nenhum sistema é perfeitamente seguro. Fique atento e adapte continuamente sua postura de segurança à medida que as ameaças cibernéticas evoluem.

Recomendações para Controles de Detecção

Você pode usar os serviços da OCI para ajudar a identificar e responder a possíveis ameaças de ransomware em sua tenancy. A maneira mais rápida de configurar uma locação segura da OCI é implementando a Zona de Destino do OCI Core, que segue os Benchmarks de Segurança do OCI CIS e incorpora as melhores práticas de segurança cibernética.

Log e Análise Avançada

O OCI Logging é um serviço altamente escalável e totalmente gerenciado que oferece uma visão central de todos os seus logs. Ele coleta logs de recursos do OCI e fornece detalhes críticos de diagnóstico sobre como esses recursos são acessados e executados. Há três tipos principais de logs que você pode usar:

- Logs de auditoria

Os logs de auditoria capturam cada ação em sua tenancy, seja usando a console, a linha de comando ou a API. O conteúdo do log de auditoria é armazenado imutavelmente e não pode ser alterado ou excluído. Você pode pesquisar o log de auditoria na console e transformar entradas em eventos que podem ser enviados usando o serviço OCI Notifications para suas equipes de segurança.

- Logs do serviço:

Os logs de serviço são gerados por serviços nativos do OCI, como Gateway de API, Balanceador de Carga, Armazenamento de Objetos, Funções e logs de fluxo da VCN. Cada serviço oferece categorias de log predefinidas que você pode ativar ou desativar conforme necessário.

- Logs Personalizados:

Os logs personalizados permitem monitorar e registrar informações de diagnóstico de seus aplicativos personalizados, outros provedores de nuvem ou ambientes on-premises. Use a API para ingerir esses logs ou configurar uma instância ou recurso do OCI Compute para fazer upload diretamente de logs personalizados de seus recursos de computação usando o Agente de Monitoramento Unificado. Os logs personalizados são suportados tanto em uma máquina virtual quanto em bare metal.

Todos os dados de log são criptografados em trânsito e em repouso e permanecem criptografados quando arquivados ou transferidos para armazenamento como o Object Storage. O OCI Logging se integra ao Connector Hub, para que você possa encaminhar facilmente seus logs para o Object Storage para armazenamento de arquivos compactados ou o serviço OCI Streaming para ingestão pelo seu SIEM (Security Information and Event Management) e outras ferramentas de análise de segurança.

Log Analytics do OCI

Considere usar o serviço OCI Log Analytics para analisar seus logs se você não tiver um SIEM. O serviço OCI Log Analytics é uma solução nativa da OCI que permite indexar, enriquecer, agregar, explorar, pesquisar, analisar, correlacionar, visualizar e monitorar dados de log de seus aplicativos e infraestrutura de sistema na nuvem ou on-premises. O serviço fornece várias maneiras de obter insights operacionais de seus logs. Com o Log Analytics, você pode:

- Usar uma IU interativa do explorador de logs

- Agregar informações de log em painéis de controle

- Ingestão e análise de dados usando APIs

- Integrar dados de log com outros serviços do OCI

As visualizações interativas fornecem várias maneiras de dividir e dividir os dados. Você pode usar recursos de cluster para reduzir milhões de entradas de log para apenas os padrões mais interessantes, agrupar recursos para detectar anomalias e rastrear transações. Use o recurso Link para analisar logs em uma transação ou identificar padrões anômalos usando a view agrupada.

A solução de monitoramento de segurança no OCI Log Analytics é um conjunto de painéis selecionados que ajudam a monitorar e entender sua postura de segurança na nuvem. Esses painéis de controle transformam dados de log complexos em insights de segurança acionáveis e ajudam a resolver problemas de segurança. Essa visão economiza tempo, reduz riscos e melhora sua postura de segurança na nuvem.

As três views definidas pela Oracle, VCN, OCI Compute e OCI Audit são exibidas na página da solução Security Monitoring.

Gerenciamento da postura de segurança

Embora o OCI Logging permita visualizar o que está acontecendo no seu ambiente, ele só fornece pontos de dados diferentes sobre a atividade dentro dele. A coleta de informações contextuais permite que você identifique possíveis ameaças e proteja seu ambiente de ameaças como o ransomware. As plataformas SIEM tradicionais fornecem os recursos de correlação e análise avançada. No entanto, eles podem ser difíceis de usar e caros para implementar e manter. A OCI fornece um serviço nativo da nuvem que oferece muitos dos mesmos benefícios:

Cloud Guard

Um serviço nativo da nuvem que ajuda a monitorar seu ambiente da OCI, detectar configurações ou atividades arriscadas e manter uma forte postura de segurança. Com o Cloud Guard, você pode:

- Examine seus recursos para detectar falhas de segurança relacionadas à configuração e seus usuários e operadores para atividades arriscadas.

- No momento da detecção, sugestão, assistência ou execução de ações corretivas, com base em sua configuração.

- Converta automaticamente as informações do log de auditoria em eventos acionáveis relacionados à segurança e reduza o número de eventos brutos que você precisa peneirar.

- Aja com base nos eventos da console do Cloud Guard e encaminhe-os para o serviço OCI Streaming e, em seguida, para o seu sistema SIEM.

- Clone e personalize as receitas do detector e do respondedor fornecidas pela Oracle para adaptar as violações de segurança às quais você deseja ser alertado e quais ações podem ser executadas nelas. Por exemplo, talvez você queira detectar buckets do serviço Object Storage que tenham visibilidade definida como pública.

- Aplique o Cloud Guard no nível da tenancy para uma ampla cobertura e reduza a carga administrativa de manutenção de várias configurações.

- Use Listas Gerenciadas para incluir ou excluir configurações específicas de detectores de verificação de segurança.

Detector de Ameaças do Cloud Guard

Aplique a ciência de dados para descobrir rapidamente ambientes comprometidos. Faça a triagem automática do comportamento do usuário usando machine learning, ciência de dados e inteligência de ameaças para reduzir o ruído de alerta. Use os dados de inteligência de ameaças da Oracle para monitorar modelos de comportamento direcionados alinhados com as técnicas MITRE ATT&CK. Isso usa comportamentos e motivações de invasores conhecidos para identificar marcadores de ameaça e combina esses marcadores em um algoritmo de pontuação com base na progressão do ataque.

O Threat Detector também analisa as ações do administrador da OCI usando machine learning e outras técnicas para ajudar a alertar os operadores de segurança de usuários desonestos – alguém cujas credenciais foram roubadas ou sua fidelidade comprometida. Certifique-se de que este detector esteja ativado e configure o alerta de Usuário Rogue para notificar as pessoas autorizadas da sua equipe.

Segurança da Instância do Cloud Guard

A Segurança de Instância fornece segurança de runtime para cargas de trabalho em hosts virtuais e bare metal do OCI Compute. Ele garante que as necessidades de segurança sejam atendidas em um só lugar com visibilidade consistente. A Segurança de Instância fornece uma compreensão holística do estado de segurança da infraestrutura e ajuda você a:

- Detecte processos suspeitos, portas abertas e execuções de script no nível do sistema operacional

- Receba alertas acionáveis sobre vulnerabilidades e atividades anormais

- Use receitas de detector gerenciadas pela Oracle ou crie suas próprias receitas para caça a ameaças

- Exporte logs para suas ferramentas de segurança de terceiros com integração nativa OCI Logging

Segurança do Banco de Dados

Os bancos de dados são os principais alvos do ransomware, pois contêm os dados operacionais críticos, confidenciais e regulamentados da sua organização. É por isso que é fundamental ter insights em tempo real sobre a postura de segurança do seu banco de dados e proteger sua infraestrutura de nuvem contra ransomware e outros ataques.

Por padrão, os bancos de dados da OCI usam TDE (Transparent Data Encryption) para proteger dados confidenciais em tabelas e backups. O TDE criptografa todos os dados em repouso e decriptografa-os de forma transparente para usuários ou aplicativos autorizados quando acessam esses dados. O TDE protege os dados armazenados em mídia caso a mídia de armazenamento ou o arquivo de dados seja roubado.

O Oracle Data Safe fornece uma console unificada do Oracle Database para ajudar você a entender a sensibilidade dos seus dados, avaliar riscos de dados, mascarar informações confidenciais, configurar e monitorar controles de segurança, avaliar usuários e monitorar a atividade do banco de dados. Com o Data Safe, você pode executar:

- Avaliações de risco de segurança

- Avaliações de usuários

- Auditorias de atividade

- Descoberta de dados

- Máscara de dados

Dica:

Registre todos os seus Oracle Databases no Data Safe para identificar, categorizar e priorizar riscos e gerar relatórios de uso abrangentes sobre parâmetros de segurança, controles de segurança e atribuições e privilégios de usuário.Oracle Database Vault

O Oracle Database Vault implementa controles de segurança de dados no Oracle Database para restringir o acesso a dados confidenciais do aplicativo por usuários privilegiados. Reduza o risco de ameaças internas e externas e atenda aos requisitos de conformidade e à separação de tarefas.

Proteja ambientes novos e existentes do Oracle Database sem a necessidade de alterações caras e demoradas nos aplicativos. O Database Vault é compatível com arquiteturas empresariais, incluindo Oracle Real Application Clusters (Oracle RAC), Oracle GoldenGate e Oracle Data Guard, tudo sem a necessidade de implantar servidores e agentes adicionais.

O Oracle Database Vault oferece os seguintes recursos:

- Realms: Bloqueia o acesso não autorizado a dados confidenciais criando ambientes de aplicativos restritos em seus controles de segurança do Oracle Database e do Oracle Database Vault. Ajude as organizações a cumprir as leis e padrões de privacidade de dados, como o Regulamento Geral de Proteção de Dados da União Europeia (EU GDPR), o Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI-DSS) e vários outros regulamentos que exigem fortes controles internos sobre acesso, divulgação ou modificações a informações confidenciais.

- Regras de Comando: Impeça alterações maliciosas ou acidentais que interrompam as operações por contas de usuários privilegiados. Os controles de comando impedem comandos não autorizados, como

DROP TABLEouALTER SYSTEM, fora de janelas de manutenção específicas. - Caminhos Confiáveis: Imponha acesso de confiança zero com base em IP, aplicativo, usuário e hora do dia, de modo que os invasores não possam usar facilmente credenciais roubadas. O Oracle Database Vault pode bloquear o acesso não autorizado a dados confidenciais e gerar alertas de alto valor notificando os administradores sobre atividades suspeitas de acesso a dados e evitar o roubo de dados antes que isso aconteça.

- Separação de Responsabilidades: Imponha verificações e saldos em usuários privilegiados e impeça que invasores desativem controles de segurança, criem usuários desonestos e acessem dados confidenciais usando credenciais de uma conta privilegiada.

Dica:

Implemente o Database Vault para todos os seus bancos de dados OCI.Serviços Events e Notifications

Você pode optar por ser alertado sobre eventos adicionais que ocorrem na sua tenancy do OCI que não são cobertos pelos serviços descritos. Os serviços OCI Events e Notifications permitem identificar esses eventos e enviar notificações à sua equipe quando um evento ocorrer.Eventos do OCI

Use o OCI Events para criar regras para enviar notificações automatizadas com base nas alterações de estado na sua tenancy. As regras incluem um filtro que você define para especificar eventos produzidos pelos recursos na sua tenancy. As regras devem também especificar uma ação que será acionada quando o filtro localizar um evento correspondente.

Ações são respostas que você define para correspondências de evento. Quando o filtro na regra localiza uma correspondência, o serviço OCI Events entrega o evento de correspondência a um ou mais dos destinos identificados na regra. Os serviços de destino para eventos são Notifications, Streaming e Functions.

Notificações do OCI

Use o OCI Notifications para enviar alertas quando um evento com seus recursos do OCI for acionado. Você pode configurar alarmes, regras do evento e conectores de serviço para enviar mensagens legíveis por humanos por meio dos pontos finais suportados, incluindo e-mail e mensagem de texto (SMS). Você também pode automatizar tarefas por meio de pontos finais HTTPS personalizados e Funções do OCI. Você também pode publicar mensagens diretamente.

Os serviços OCI Audit, Logging, Cloud Guard e Data Safe são todos integrados ao OCI Events e Notifications para permitir que você notifique suas equipes de operações e segurança sobre problemas relacionados à segurança em sua tenancy.