Saiba mais sobre o Cyber Resilience Pillar na OCI

Você pode usar recursos de controle nativo do OCI para proteger sua tenancy. Como alternativa, você pode usar fornecedores de backup e recuperação de terceiros. A Oracle recomenda que você tenha backups operacionais e backups imutáveis para complementar seus runbooks padrão de backup e recuperação.

Use a arquitetura de referência de resiliência cibernética da OCI como modelo para garantir a continuidade dos negócios durante ameaças e violações de integridade de dados e para complementar e aprimorar arquiteturas de recuperação de desastres existentes ou padrão.

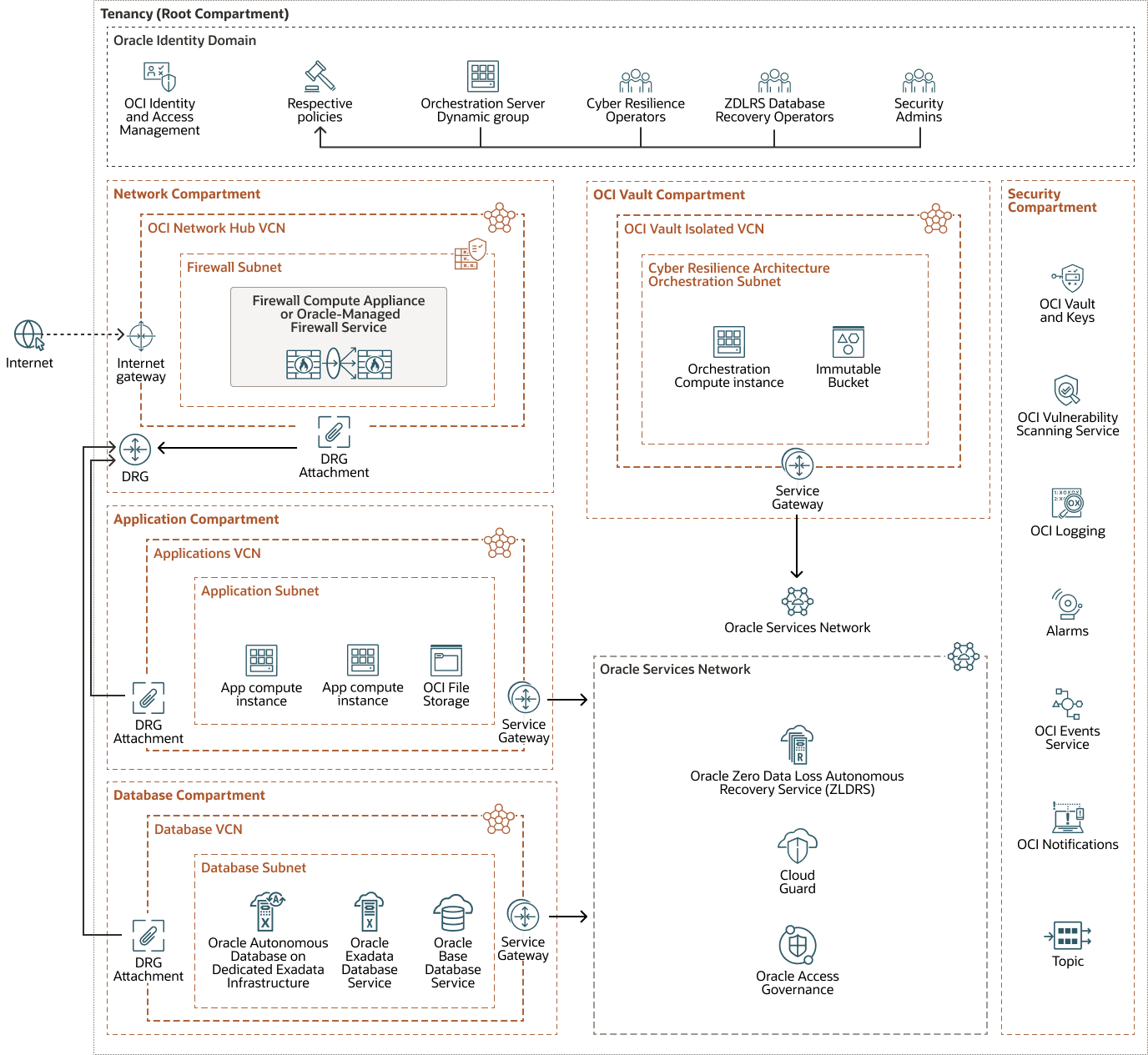

Veja a seguir a arquitetura de referência para implementar a resiliência cibernética na OCI:

cyber-resiliência-obrigatório-arquivo-oracle.zip

Esta arquitetura mostra um enclave de Produção que consiste em compartimentos de Rede, Aplicativo e Banco de Dados. O enclave do Vault contém um único compartimento que hospeda os backups imutáveis para dados não estruturados. Dentro do enclave do Vault, temos um bucket do Immutable Object Storage, um servidor do Orchestration e nós de trabalho. O servidor Orchestration coordena o processo de backup localizando todos os recursos que devem ser submetidos a backup e, em seguida, solicitando que os nós de trabalho executem as operações de backup reais. Os dados podem ser copiados de vários compartimentos do Aplicativo para o bucket no compartimento do Vault.

O enclave OCI Vault é usado para armazenar dados não estruturados, que inclui dados de aplicativos locais em Máquinas Virtuais e/ou dados armazenados em um compartilhamento NFS usando o OCI File Storage.

Para dados estruturados que incluem bancos de dados Oracle, o Oracle Database Zero Data Loss Autonomous Recovery Service fornece backups imutáveis e proteção contra ransomware.

Sobre Enclaves

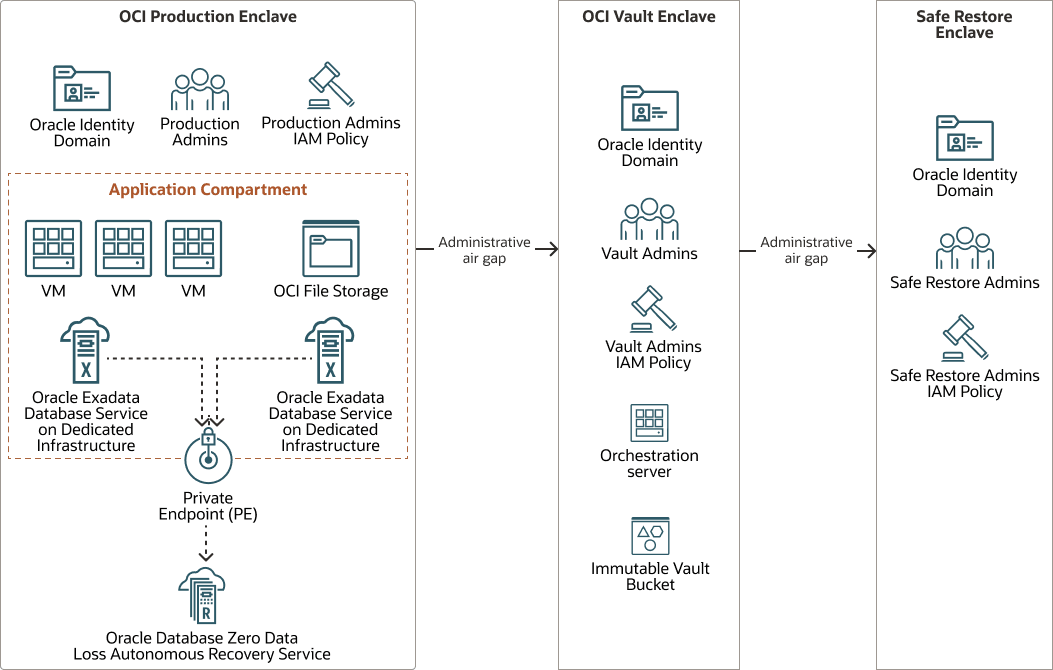

Um enclave é uma área logicamente isolada e com espaço aéreo na sua tenancy da Oracle Cloud Infrastructure (OCI). Os anexos são separados usando compartimentos, VCNs, políticas do OCI IAM e o Oracle Services Network, criando limites lógicos para segurança e gerenciamento. Uma lacuna aérea administrativa entre enclaves permite que você use Domínios de Identidade separados, isole VCNs ou tenancies separadas.

Existem três tipos de enclaves comumente usados:

- Enclave de produção: O compartimento do enclave de Produção consiste em um ou mais compartimentos que hospedam suas cargas de trabalho de produção. A estrutura é baseada na arquitetura de referência Implantar uma zona de destino segura que atenda ao Benchmark do CIS OCI Foundations vinculada na seção Antes de Começar. Seus backups operacionais devem ser facilmente acessíveis no enclave de Produção. Para operações normais de backup e recuperação, isso deve atender à maioria dos requisitos para baixa latência e recuperação rápida utilizando recursos nativos. Os dados canários também podem ser monitorados para observação no enclave de produção. Use o enclave de Produção para:

- Armazenando e acessando backups operacionais

- Implementando a defesa em profundidade

- (Opcional) Observando conjuntos de dados canários

- Enclave do OCI Vault: O compartimento enclave do OCI Vault armazena todos os seus backups não estruturados de Objeto, Bloco e Armazenamento de Arquivos em um estado "imutável" para evitar que eles sejam alterados ou excluídos. A rede enclave do Vault está isolada e não tem conectividade direta com o enclave de Produção. Ele é protegido com políticas de IAM do OCI muito restritivas derivadas de um domínio de identidades separado que fornece uma lacuna administrativa das identidades de produção.

Todos os testes de automação de backup e inspeção de malware ou corrupção para esses backups são executados aqui. Cópias boas conhecidas de todos os backups não estruturados do Object, Block e File Storage são armazenadas neste enclave aguardando um evento de recuperação. A integridade de dados e a detecção de malware para bancos de dados são incorporadas ao Oracle Database Zero Data Loss Autonomous Recovery Service.

Os backups de banco de dados são armazenados imutavelmente em uma tenancy separada e controlada pela OCI sem acesso direto do enclave de Produção, exceto para operações de restauração. Os backups de banco de dados podem ser montados e testados para integridade final dos dados e prontidão operacional. Use o enclave OCI Vault para:

- Armazenando backups periódicos

- Abóbada imutável

- Automatizando o teste de backup

- Detectando dados corrompidos em backups

- Detectando malware em dados de backup

- Enclave de Restauração Segura (Opcional): O enclave de Restauração Segura também é separado do enclave do OCI Vault com outra lacuna aérea administrativa usando um Domínio de Identidades e uma tenancy separados do seu enclave de Produção. Os enclaves de Restauração Segura podem ser criados usando a Infraestrutura como Ferramentas de Código, como o Terraform, para implantar rapidamente um ambiente equivalente à produção. Aqui, você restaura continuamente backups em boas condições para verificar a prontidão operacional, guiado pelos valores de RTO (Recovery Time Objective) e RPO (Recovery Point Objective).

No caso de um incidente grave, você pode usar temporariamente o enclave Safe Restore como seu novo ambiente de produção até que as ameaças sejam removidas do seu espaço de produção original. Use o enclave Safe Restore para:

- Restaurações incrementais contínuas de dados de backup

- Testando backups para atender aos objetivos de RTO e RPO

- Mudança rápida para um novo ambiente de produção, se necessário

- Dimensionando o ambiente do mínimo para a produção total usando o Terraform

- Recuo para o ambiente de produção original após análise forense e recuperação

Atenção:

O enclave Safe Restore não se destina a ser um local tradicional de recuperação de desastres a frio. Em vez disso, ele permite testes contínuos de sua estratégia de recuperação e fornece a capacidade de criar instantaneamente um novo ambiente de produção se o principal for comprometido. Se o seu enclave de Produção for atacado por ransomware, a aplicação da lei pode precisar investigar e reunir forenses, levando a um tempo de inatividade inesperado e, assim, atrasando seus esforços de recuperação. Se sua organização não puder arcar com o tempo de inatividade para aplicativos críticos, considere a implementação de um enclave de Restauração Segura.

Recomendações para Operações de Backup e Recuperação

Para máquinas virtuais nativas da OCI, a Oracle recomenda que você crie imagens personalizadas periodicamente e as exporte para um bucket imutável do Object Storage. Isso permite recriar e restaurar o volume de inicialização. Considere desenvolver um manual no caso de uma falha total da máquina virtual. Se seus backups operacionais não conseguirem restaurar a máquina virtual, você deverá testar o processo de recriação de uma imagem personalizada de seu bucket imutável. Revise a página Importação e Exportação de Imagens Personalizadas na documentação do OCI.

Com backups operacionais, geralmente é possível restaurar com segurança de volta à produção. Se você suspeitar de um incidente de segurança cibernética, precisará restaurar o compartimento do OCI Vault ou a área de Restauração Segura na qual você implementou controles no domínio de confiança zero. Depois de inspecionar os dados restaurados, você deve verificar e mitigar quaisquer riscos de segurança remanescentes na máquina virtual ou dados brutos (como malware, vírus e assim por diante).

Depois de verificar se não há riscos de segurança cibernética, restaure a cópia impecável não adulterada de volta à produção. Documente, teste e valide esse processo pelo menos duas vezes por ano. Na OCI, você terá muitos dados de inicialização, bloco, arquivo e outros dados não estruturados. Catalogue todos os mapeamentos de recursos associados, como mapeamentos de unidade, pontos de montagem, instâncias de computação e outros objetos brutos no OCI. Use produtos de backup de terceiros, ferramentas de código aberto e/ou a CLI do OCI para ajudá-lo a criar um snapshot das associações em um determinado momento. A gravação desses dados pode ajudá-lo a responder a perguntas críticas e determinar um curso de ação. Por exemplo, se um volume em blocos falhar em restauração, identifique as máquinas virtuais que estão em um estado degradado.

Sumário de Controles de Operações de Backup e Recuperação

- BR-1: Fazer Backup da Imagem Personalizada do OCI para um bucket imutável.

- BR-2: Implementar operações de Backup e Restauração para a área OCI Vault ou Safe Restore.

- BR-3: Mapeamentos de recursos associados ao catálogo (como mapeamentos de unidades, montagens, instâncias de computação etc.).

- BR-4: Crie um ambiente da área de enclave e/ou Restauração Segura do OCI Vault.

Recomendações para Imutabilidade

Mesmo quando seus backups são imutáveis, é possível que os dados de origem de backup contenham código malicioso ou malware. Ao restaurar dados de backups operacionais ou imutáveis, considere o uso de um ambiente do OCI Vault ou Safe Restore para validar se o backup está livre de ameaças cibernéticas e evitar qualquer dano adicional aos seus ambientes de produção.

Para a maioria dos bancos de dados da OCI, como Oracle Base Database Service, Oracle Exadata Database Service on Dedicated Infrastructure e Oracle Autonomous Database on Dedicated Exadata Infrastructure, a Oracle recomenda o uso do Oracle Database Zero Data Loss Autonomous Recovery Service que oferece uma proteção de dados totalmente gerenciada em execução na OCI. O Recovery Service tem recursos automatizados para proteger as alterações do Oracle Database em tempo real, validar backups sem sobrecarga de banco de dados de produção e permitir uma recuperação rápida e previsível a qualquer momento. Quando você ativa a proteção de dados em tempo real, você pode recuperar um banco de dados protegido em menos de um segundo de quando ocorreu uma interrupção ou um ataque de ransomware. O Recovery Service inclui Imutabilidade e Detecção de Anomalias incorporadas à plataforma, o que lhe dá visibilidade do status de seus backups e pode ser configurado para enviar alertas para notificá-lo sobre problemas que podem afetar sua capacidade de recuperação.

Você também pode usar o Oracle Autonomous Database Serverless, que suporta nativamente a retenção de backup imutável. Certifique-se de ativar o recurso.

O OCI Object Storage pode implementar controles de imutabilidade compatíveis com WORM (Write-Once, Read-Many) que impedem que seus dados sejam modificados ou excluídos. Recursos como regras de retenção do serviço Object Storage definem por quanto tempo os dados devem ser retidos antes de serem excluídos. Após o período de retenção, você pode usar políticas de Ciclo de Vida do Serviço Object Storage para arquivar ou excluir seus dados. A Oracle recomenda que você teste o processo de backup. Depois de se convencer de que o período de retenção atende aos seus requisitos de negócios, você deverá bloquear a regra de retenção para evitar qualquer modificação adicional por parte dos administradores da Tenancy. Há um atraso de 14 dias obrigatório para que uma regra possa ser bloqueada. Este atraso permite que você teste, modifique ou exclua completamente a regra ou o bloqueio da regra antes que a regra seja bloqueada permanentemente.

Atenção:

O bloqueio de uma regra de retenção é uma operação irreversível. Mesmo um administrador de tenancy ou o Suporte Técnico da Oracle não pode excluir uma regra bloqueada.As máquinas virtuais são uma combinação de volumes de inicialização e volumes em blocos na OCI. Para proteger seu volume de inicialização do OCI, crie uma imagem personalizada da sua Máquina Virtual e exporte a imagem personalizada (.oci é o formato padrão, mas .qcow2 ou outros formatos são suportados) para um bucket do OCI Object Storage.

Qualquer dado crítico contido em um volume em blocos deve ser submetido a backup usando um script personalizado no bucket do Immutable Object Storage.

O OCI File Storage permite que os usuários criem snapshots, mas esses snapshots não são imutáveis por padrão, pois qualquer administrador do OCI com os privilégios corretos do IAM pode excluir um snapshot. Para proteger o serviço OCI File Storage, a Oracle recomenda que você copie os dados diretamente em um bucket Imutável periodicamente.

Resumo dos Controles de Imutabilidade

- IM-1: Configure um bucket imutável para dados não estruturados.

- IM-2: Proteja seus dados usando o Oracle Database Zero Data Loss Autonomous Recovery Service para bancos de dados OCI.

- IM-3: Se estiver usando o serviço OCI File Storage, copie o serviço OCI File Storage para um bucket imutável do serviço Object Storage.

Recomendações para Controles de Segurança de Confiança Zero

- Restringir Identidades e Permissões: Limitar identidades (domínios, grupos, usuários e políticas do IAM) que podem acessar seus backups e suas permissões

- Fortalecer a Segmentação de Rede: Reavalie a segmentação de rede junto com a implementação de lacunas de ar virtuais para backups imutáveis.

Combine esses dois conceitos para tornar muito mais difícil para os agentes de ameaças obter acesso aos seus dados.

O design de compartimentos é fundamental para implementar a segurança de confiança zero na arquitetura Cyber Resilience. Crie uma arquitetura de compartimento aninhada com o Compartimento de Backup no nível superior e inclua pelo menos dois compartimentos secundários, por exemplo, um para backups do Immutable Vault e outro para o Safe Restore. Essa configuração permite que você aplique políticas do IAM mais próximas de recursos individuais e imponha a separação de funções.

Para um controle de acesso mais rígido, crie usuários e grupos específicos para acessar seus buckets imutáveis do Object Storage. Com base em seus requisitos de segurança, você pode separar ainda mais o acesso por domínio de identidades, compartimento, usuários, grupos e políticas do serviço IAM para restringir quem pode acessar um bucket específico. Nas tenancies existentes em que vários grupos podem ter acesso a um bucket, revise e reduza o acesso para que apenas os administradores de armazenamento de backup possam gerenciar backups.

O Oracle Access Governance fornece uma página Quem tem acesso ao que - Navegador em Toda a Empresa que rastreia e monitora usuários que têm acesso a diferentes sistemas, dados e aplicativos, seus níveis de permissão e finalidade do acesso, para tomar decisões informadas e detectar possíveis riscos de segurança para uma governança eficaz. Use essas informações para garantir que suas políticas do serviço IAM se alinhem aos princípios de separação de funções e privilégio mínimo.

Se você operar máquinas virtuais ou outra infraestrutura IaaS crítica para backup, considere adicioná-las a um grupo dinâmico do OCI. Isso permite que você direcione esses nós com políticas do serviço IAM que concedam o acesso necessário à camada de armazenamento de backup.

Proteja o acesso à rede em seu ambiente de confiança zero. Siga estas recomendações para evitar que uma máquina virtual restaurada reinfecte a produção, reabra um backdoor de segurança ou um ponto de acesso de comando e controle para invasores:

- Em seu ambiente de confiança zero, restrinja o acesso à rede sempre que possível. Por exemplo, em um enclave OCI Vault ou Safe Restore, evite usar um DRG que possa permitir que malware vaze para o restante do seu ambiente OCI. Em vez disso, considere o uso do serviço Bastion gerenciado pela OCI (ou hosts jump gerenciados pelo cliente), do ponto final privado ou de um gateway de serviço para permitir o acesso ao plano de controle da OCI.

- Não permita o roteamento entre suas várias redes de backup. Se você precisar de conectividade de rede entre sua infraestrutura de backup, implemente o OCI Network Firewall e NSGs para permitir apenas padrões de tráfego rigidamente controlados. Isso cria uma lacuna de ar de rede virtual entre suas redes de produção e compartimentos de backup e impede que as máquinas virtuais restauradas reinfectem ambientes de produção ou reabram vulnerabilidades no ambiente.

Resumo dos Controles de Segurança de Confiança Zero

- ZT-1: Configure buckets de armazenamento de objetos privados e seguros com permissões do serviço IAM limitadas a contas de recuperação especializadas. Opcionalmente, aproveite o Oracle Access Governance para determinar permissões efetivas em buckets imutáveis.

- ZT-2: Aplique segmentação de rede robusta. Use Bastions, pontos finais privados, gateways de serviço, NSGs e firewalls de rede.

- ZT-3: Aprimore o IAM usando associações de grupos dinâmicos e políticas do IAM para atividades de vault imutável com script.

- ZT-4: Projete estruturas de compartimento conforme descrito na arquitetura de referência de resiliência cibernética da OCI. Use compartimentos aninhados para aplicar políticas do IAM próximas a recursos e impor a separação de tarefas.

Recomendações para Controles de Detecção de Ameaças

Considere o uso de ferramentas CSPM (Cloud Security Posture Management) para melhorar a proteção da nuvem. O Oracle Cloud Guard é uma ferramenta CSPM integrada na OCI que você pode usar para implementar sua arquitetura de resiliência cibernética. Há também soluções de terceiros disponíveis que oferecem recursos como detecção de intrusão, detecção de anomalias e alertas. Por exemplo, com o OCI Cloud Guard, você pode configurar políticas para impedir que o OCI Object Storage seja exposto como um bucket público na internet. Além disso, sua ferramenta CSPM deve monitorar serviços críticos, como o Oracle Database Zero Data Loss Autonomous Recovery Service, e garantir que ele não seja desativado e que as políticas de backup e backups permaneçam seguras. Configure sua ferramenta CSPM para verificar se serviços como o Oracle Database Zero Data Loss Autonomous Recovery Service foram desativados ou se ocorreram tentativas de desativar backups, modificar políticas de backup e assim por diante.

Combine CSPM com soluções de segurança de ponto final para tratar políticas de segurança IaaS e vulnerabilidades de ponto final. Quando você envia logs de auditoria, logs de eventos, logs de fluxo da VCN e outros dados para uma plataforma SIEM ou XDR (Extended Detection and Response) de terceiros, os administradores de nuvem obtêm insights valiosos para correlação de eventos e análise forense avançada.

Para obter mais informações, consulte o Design Guidance for SIEM Integration on OCI vinculado na seção Explore More e o blog Overview of Security Best Practices in OCI Tenancy vinculado na seção Before you Begin.

Honeypots Internos

Outra tática valiosa de detecção de ameaças é a implementação de "honeypots internos" — instâncias de computação simplificadas projetadas para atrair atores maliciosos. Esses honeypots normalmente executam serviços que são intencionalmente fáceis de detectar ou explorar, tornando-os visíveis usando ferramentas comuns de varredura de rede como o NMAP. Em uma rede privada, ninguém deve acessar esses chamarizes, então qualquer interação é um forte indicador de comportamento suspeito, como agentes de ameaças que procuram "servidores de arquivos" ou outros alvos. Soluções de honeypot comerciais e de código aberto estão disponíveis. Em ambientes bem seguros, deve haver mínima atividade suspeita detectada por honeypots, tornando-os um sistema de alerta precoce confiável e uma maneira de validar seus controles existentes.

Observação:

Não implante honeypots em instâncias com endereços IP públicos. Honeypots expostos à internet são susceptíveis de ser atacados, potencialmente introduzindo risco adicional.Dados Canários

Uma técnica de detecção de ameaças, aplicável a dados estruturados (como tabelas de banco de dados) e dados não estruturados (como servidores de arquivos). Como honeypots, os dados canários atuam como uma armadilha direcionada. Por exemplo, você pode criar uma tabela dedicada ou injetar registros canários específicos em um banco de dados de produção. Se houver acesso, modificação ou exclusão inesperados desses registros, eles poderão indicar atividade não autorizada ou maliciosa, como um agente de ameaças que esteja tentando acessar ou adulterar dados confidenciais, como informações do cliente ou detalhes do pedido.

Para sistemas de arquivos, os dados canários podem envolver arquivos monitorados ou pastas dentro de compartilhamentos NFS. Qualquer alteração não autorizada pode sinalizar um comprometimento de segurança. O uso de dados canários geralmente requer ferramentas comerciais ou de código aberto de terceiros.

Resumo dos Controles de Detecção de Ameaças

- TD-1: Usar políticas de bucket do Oracle Cloud Guard para controlar o acesso público e privado, ativar o registro em log do bucket e ativar regras de detecção de ameaças.

- TD-2: Implemente dados canários dentro de conjuntos de dados estruturados (como bancos de dados) e não estruturados (como armazenamento de arquivos) para detectar acesso não autorizado ou adulteração.

- TD-3: Implemente honeypots internos com sensores de monitoramento próximos a sistemas de backup e produção para atrair e identificar possíveis ameaças.

- TD-4: Integre os dados de telemetria do seu ambiente ao XDR/SIEM para permitir análises forenses abrangentes e avançadas de ameaças.