注意:

- 本教程需要访问 Oracle Cloud。要注册免费账户,请参阅开始使用 Oracle Cloud Infrastructure 免费套餐。

- 它对 Oracle Cloud Infrastructure 身份证明、租户和区间使用示例值。完成实验室后,请使用特定于云环境的那些值替换这些值。

在 Oracle Cloud Infrastructure 中配置每资源路由

简介

每个资源路由是指直接在特定 VNIC 或与该虚拟网络接口卡 (Virtual Network Interface Card,VNIC) 关联的单个 IP 地址上定义路由规则的功能。这样可以针对单个子网中的每个资源提供增强的路由控制,以防它们有不同的要求,而不仅仅是依赖于子网级路由表。这样,组织可以优化网络流量,并通过基于源将数据路由到适当的目标资源来确保更好的性能。

借助按资源路由,Oracle Cloud Infrastructure (OCI) 用户可以配置适用于各个资源的路由策略,确保以最佳支持应用架构的方式引导流量。它增强了网络控制,使管理复杂的云环境变得更容易。这种路由方法有助于通过定义流量应如何路由到特定资源来改善流量。

目标

在本教程中,我们将全面了解 OCI 中的每个资源路由。

-

了解按资源路由的概念:了解如何将路由策略应用于特定 OCI 资源,从而更好地进行流量管理和性能优化。

-

设置路由规则:在 OCI 中创建和配置每资源路由规则,以根据源 VNIC 将网络流量有效地定向到不同的资源,获得实践经验。

先决条件

-

访问 OCI 租户以及管理所需网络、计算和存储服务的权限。

-

基本了解 OCI 网络路由和安全及其功能:虚拟云网络 (VCN)、路由表、安全列表和堡垒服务。此外,Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) 动态组和策略中的一些知识也非常有用。

-

查看以下文档,深入了解 OCI 路由,重点关注按资源路由。这将为实际执行工作提供宝贵的背景。

注:每个示例都是独立于另一个示例准备的。你可以按任何顺序处理它们。

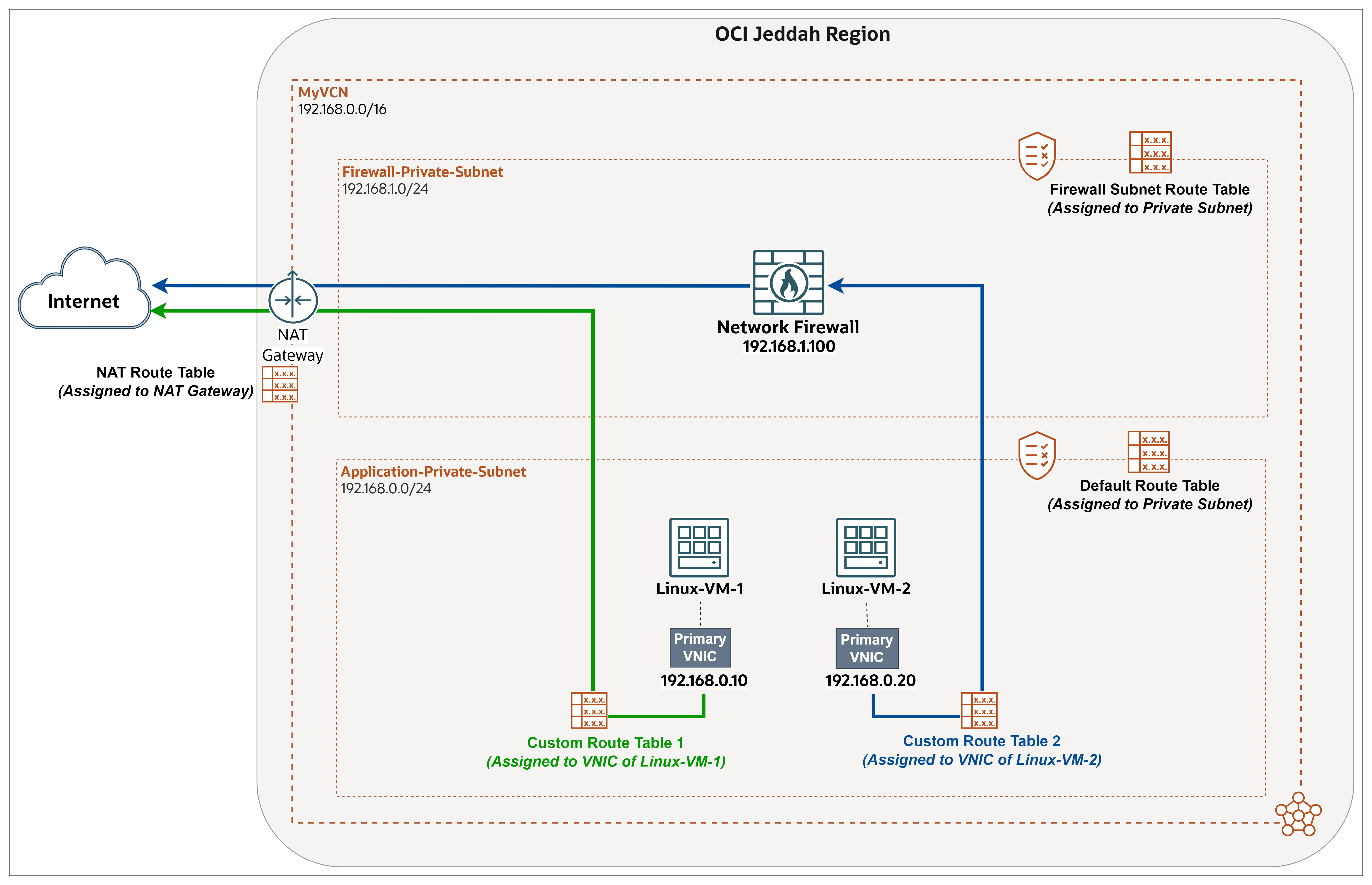

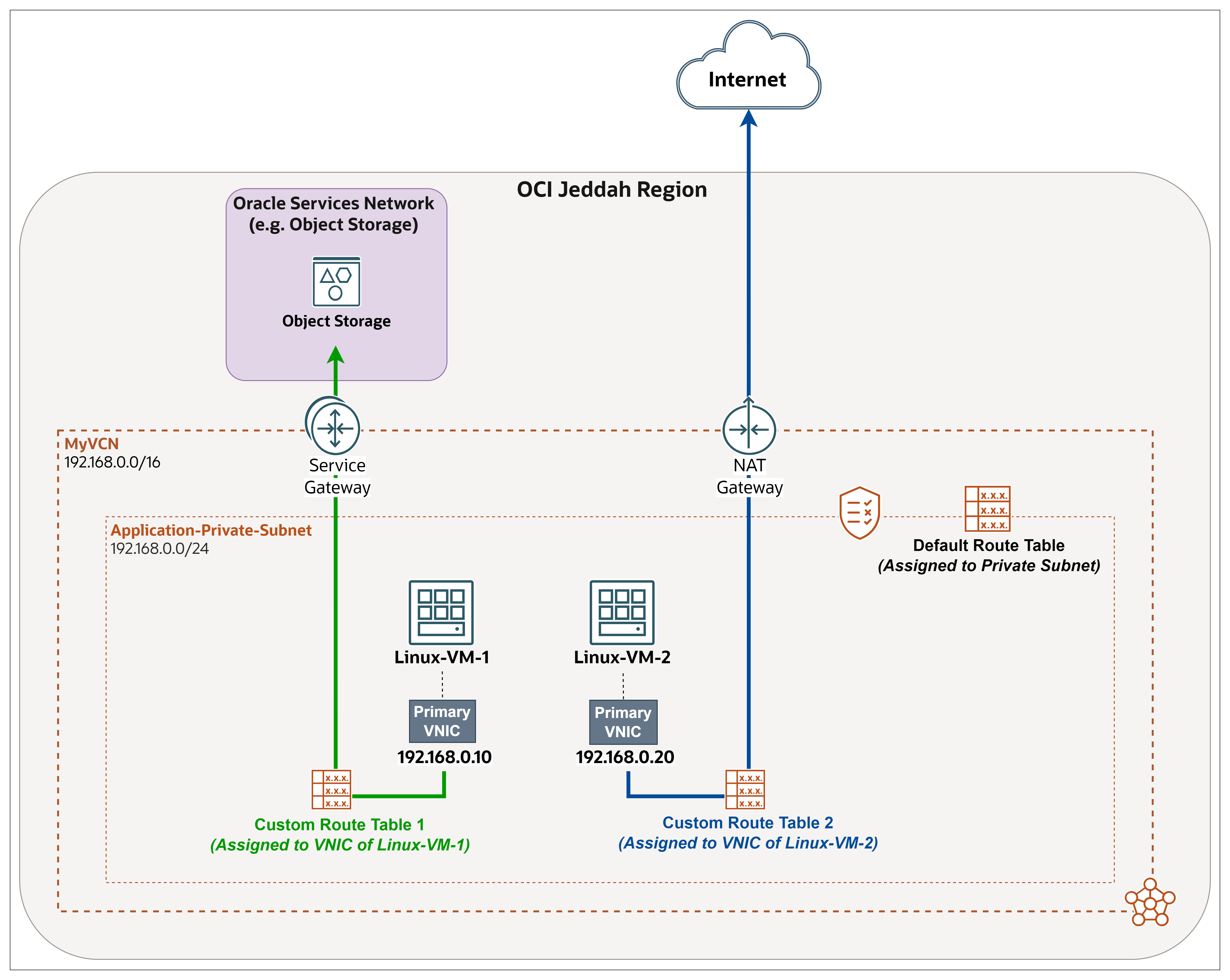

示例 1:通过 OCI 网络防火墙仅检查一个虚拟机 (VM) 的互联网流量

示例目标:

在此示例中,我们专注于通过 OCI 网络防火墙路由一个特定 VM 的出站 Internet 流量,以便在它到达 NAT 网关之前对其进行检查和保护,并绕过同一子网中第二个 VM 的防火墙。如果没有按资源路由,则必须将每个实例放置在不同的子网中才能实现此方案。

先决条件示例:

配置一些基本组件以与此设计保持一致。它基本上是专用子网中的两个计算实例,也是同一 VCN 中单独子网中的网络防火墙。

-

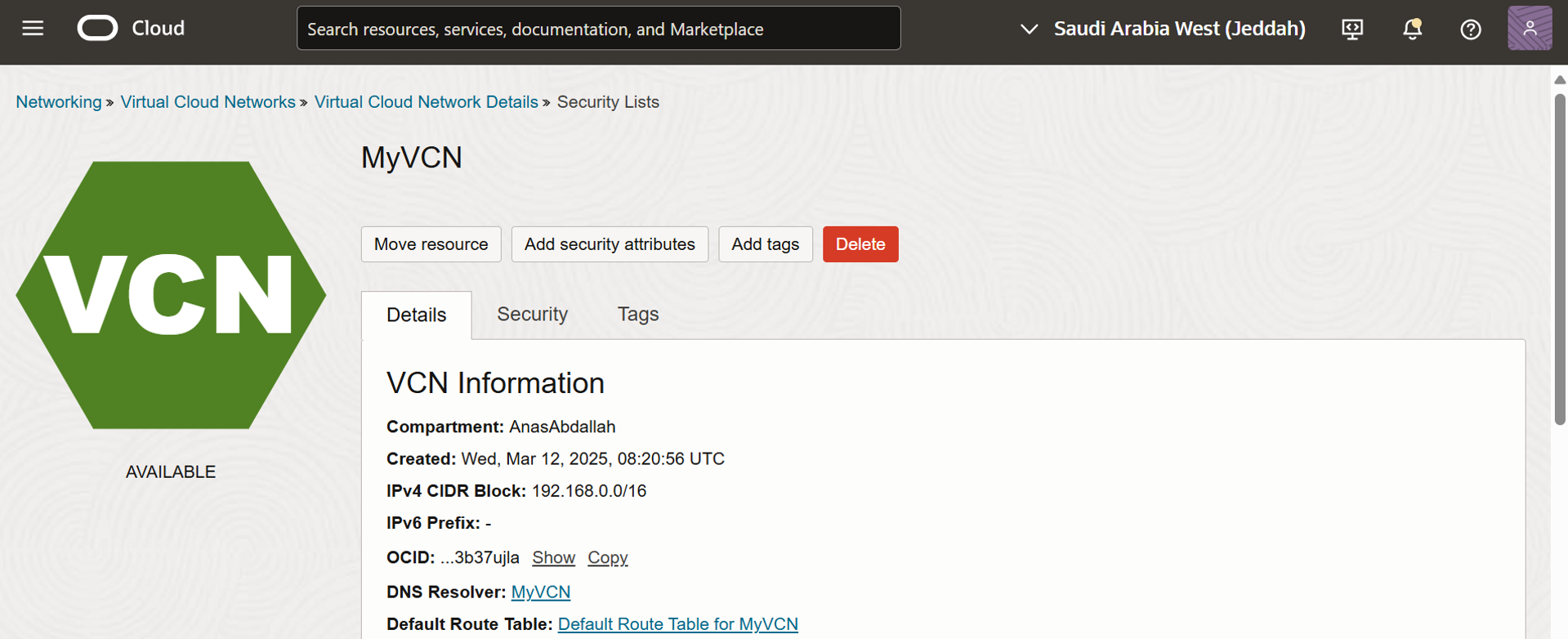

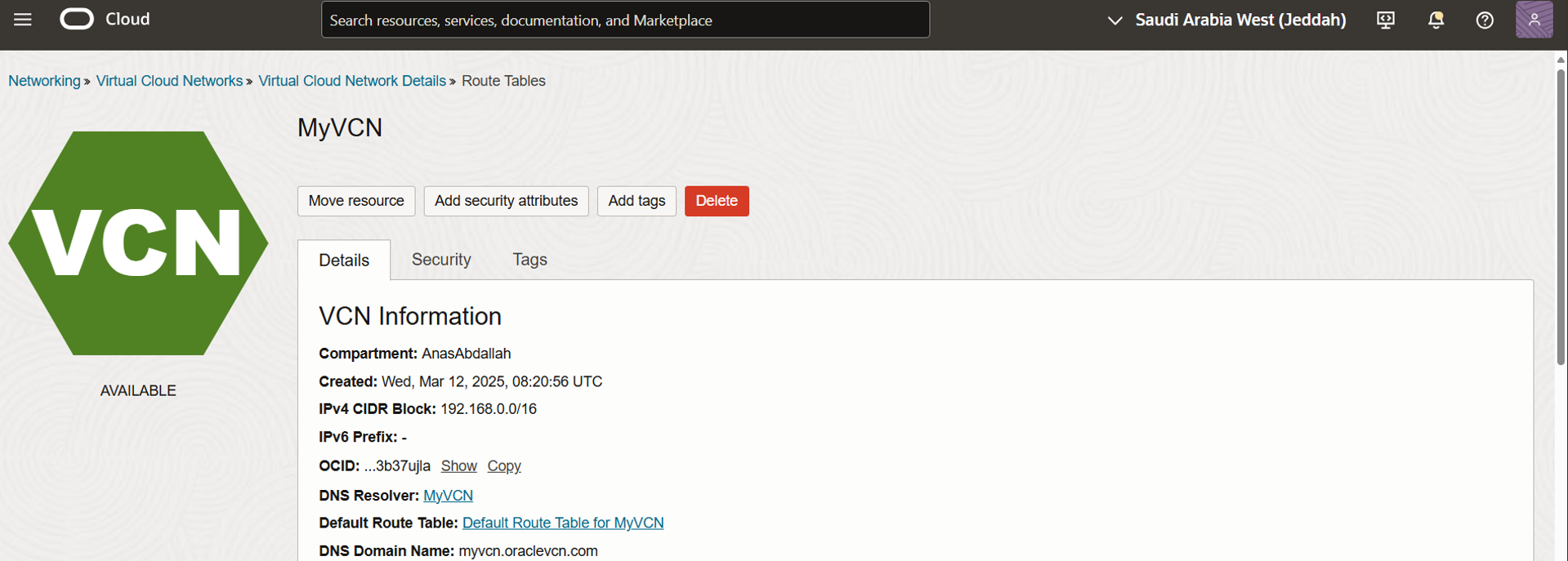

创建虚拟云网络(例如,

MyVCN(192.168.0.0/16))。有关详细信息,请参阅创建 VCN 。 -

创建两个专用子网。有关更多信息,请参见创建子网。

Application-Private-Subnet(192.168.0.0/24):在本教程中,我们将为子网分配默认路由表和默认安全列表。Firewall-Private-Subnet(192.168.1.0/24).

-

在 VCN 中创建 NAT 网关。NAT 网关允许没有公共 IP 地址的云资源访问互联网,仅提供出站连接,同时不会向入站互联网连接公开这些资源。有关详细信息,请参阅创建 NAT 网关

-

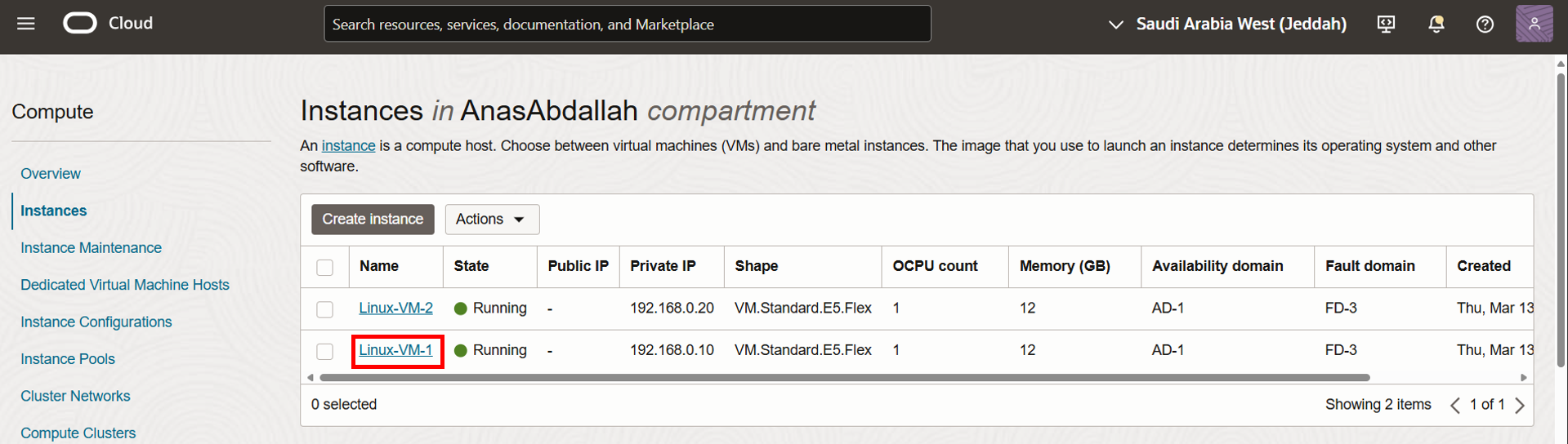

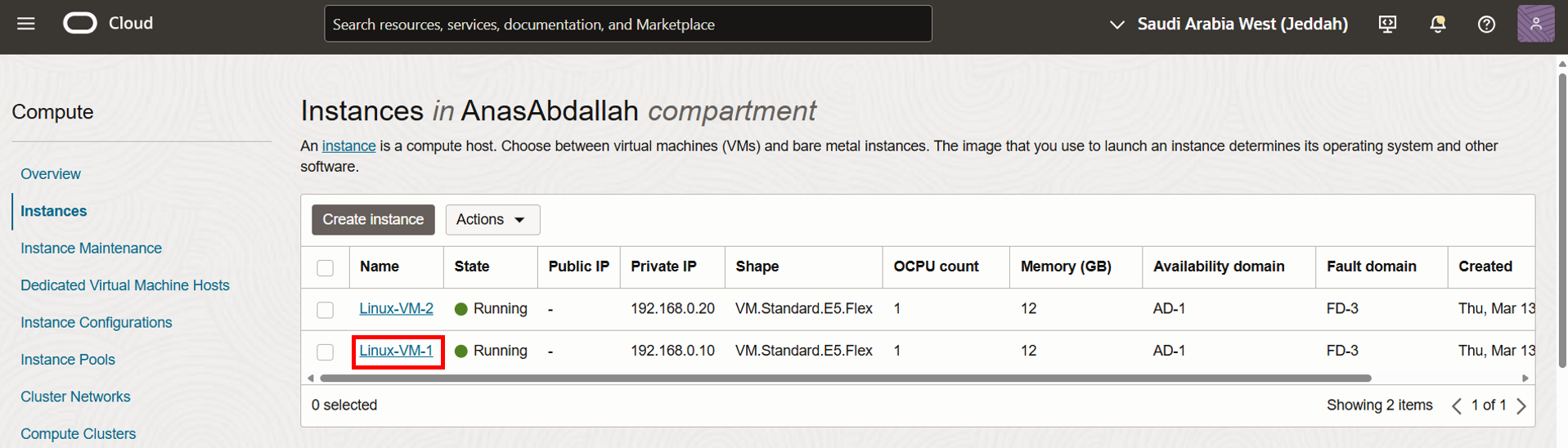

创建两个计算实例

Linux-VM-1和Linux-VM-2。有关详细信息,请参阅任务 2:预配 OCI 计算实例。请考虑以下几点:- 每个 OCI 计算实例的名称。

- 使用 Oracle Linux 作为操作系统 (Operating System,OS)。

- 将两个实例都放在

Application-Private-Subnet中,并根据设计手动分配 IP。 - 启用 OCI 堡垒插件。

-

创建 OCI 堡垒服务和会话,您需要它来安全地访问实例,因为它们位于专用子网中,然后在设置结束时进行测试。考虑目标网络和实例等差异,以适应您为本教程创建的组件。有关更多信息,请参见 Task 6.1:Access FE-VM Compute Instance using Bastion and Test 。

-

预配防火墙解决方案,它可以是:

- OCI 防火墙(本教程中使用此防火墙)。

- 第三方防火墙实例(FortiGate、Palo Alto 等)。另一个很好的例子是 pfSense 防火墙。要进行安装,请参见 Task 3:Install and Configure pfSense Firewall 。

- 任何基于 Linux 的防火墙实例。

任务 1:准备 OCI 网络防火墙以检查从 Linux-VM-2 到 Internet 的流量

- 通过默认安全列表,我们将允许所有流量通过防火墙进行全面评估,确保使用防火墙而不是 OCI 安全规则对其进行全面控制,包括允许、拒绝或通过身份服务进行监视。

- MyVCN 的默认路由表:空,未使用。

- 通过 Firewall Subnet Route Table ,我们将通过 NAT 网关将所有流量路由到 Internet(单向)。

- 使用 NAT 路由表,可将来自 Internet 的响应流量路由到要检查的防火墙,然后再将其发送回源 (

Linux-VM-2)。

任务 1.1:设置防火墙子网路由和安全

-

登录到 OCI 控制台,转到虚拟云网络详细信息页面。

-

向下滚动。

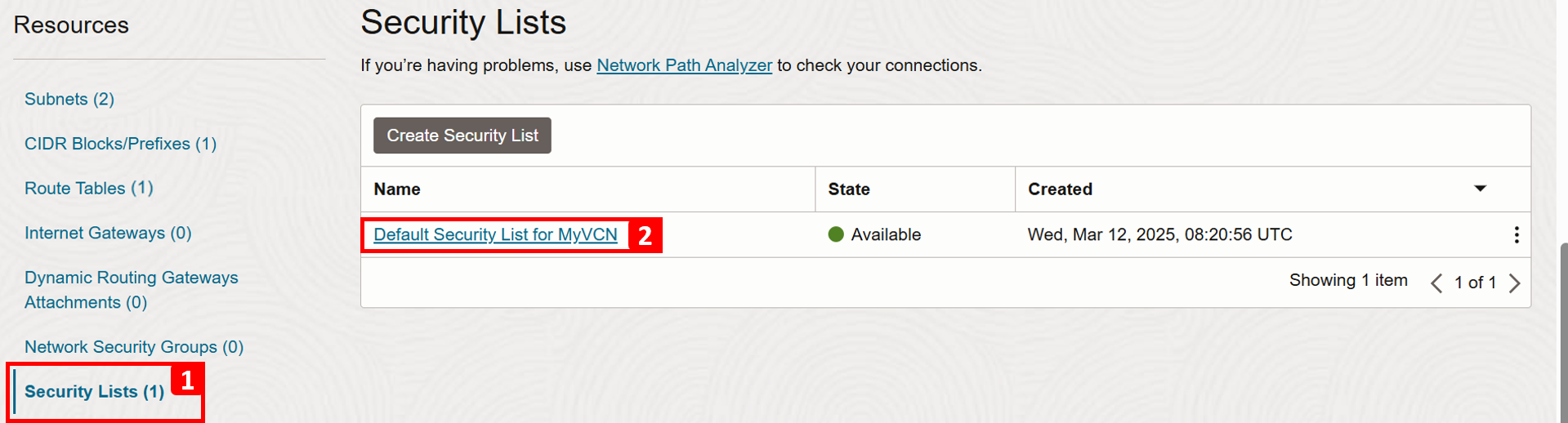

- 单击安全列表。

- 单击默认安全列表。

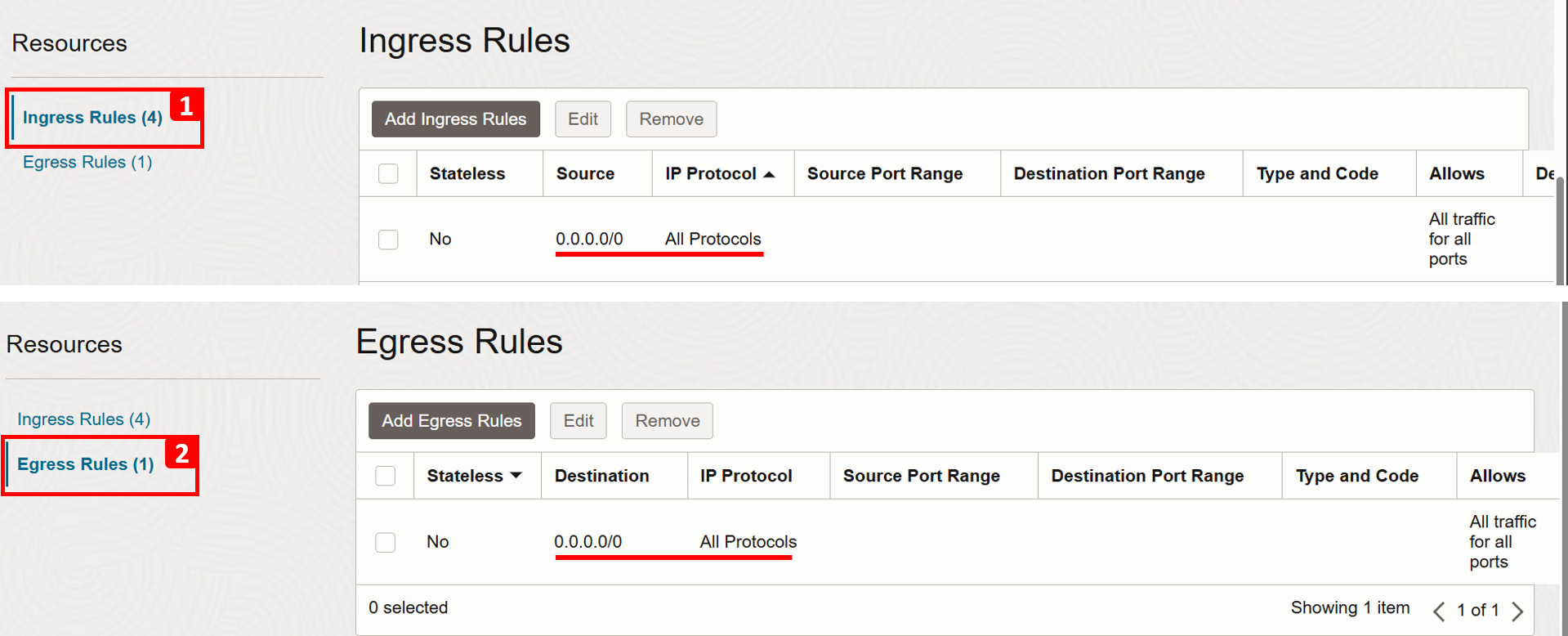

- 允许所有入站流量。

- 允许所有出站流量。

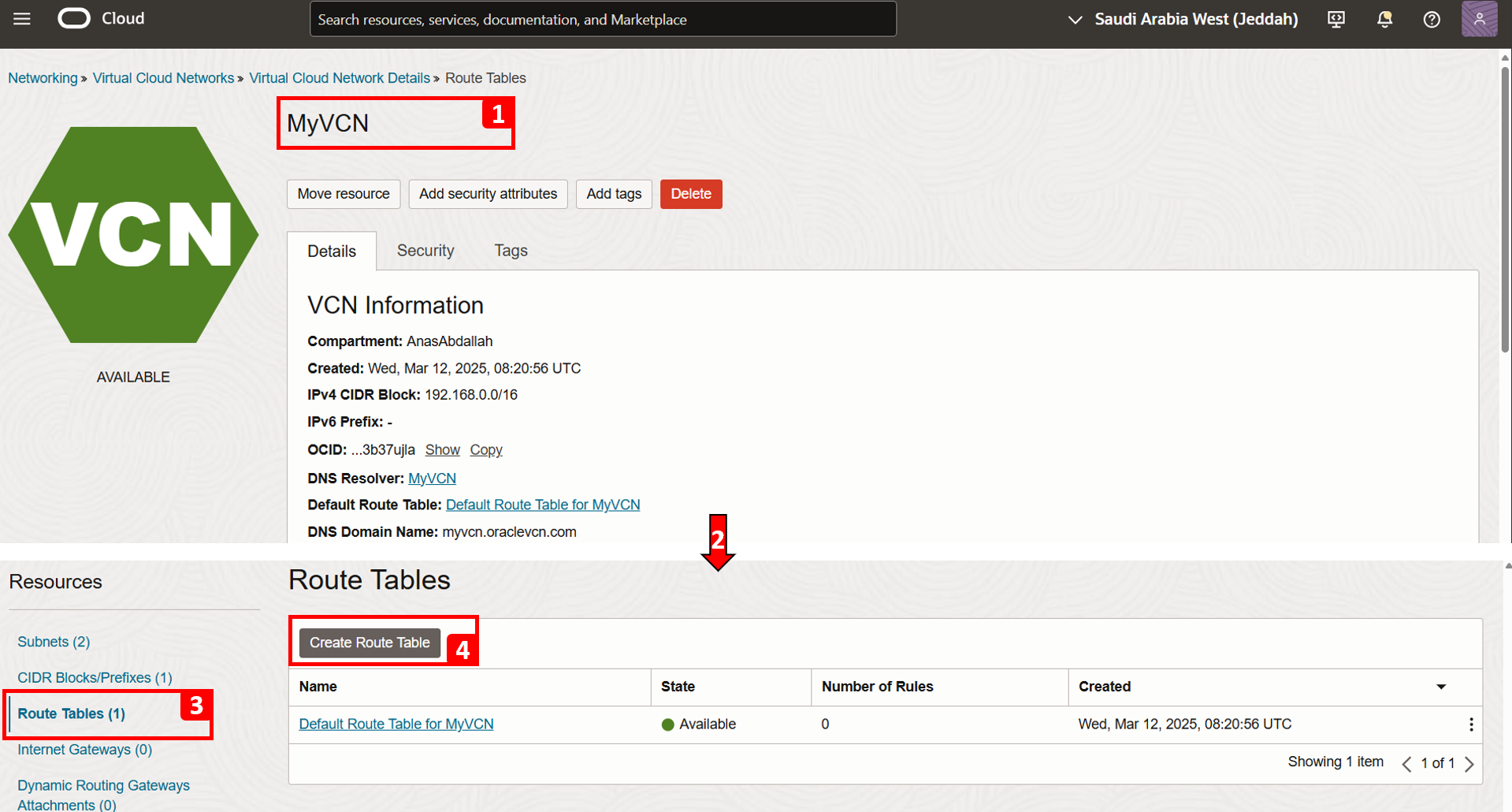

- 导航到 Virtual Cloud Network Details(虚拟云网络详细信息)页面。

- 向下滚动。

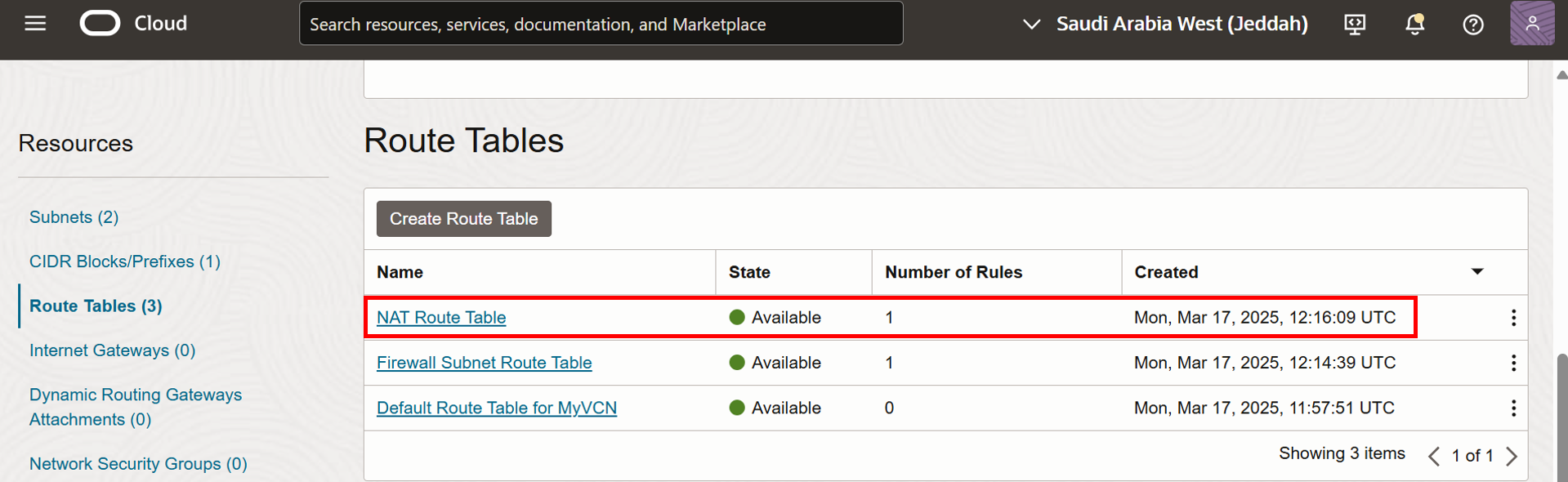

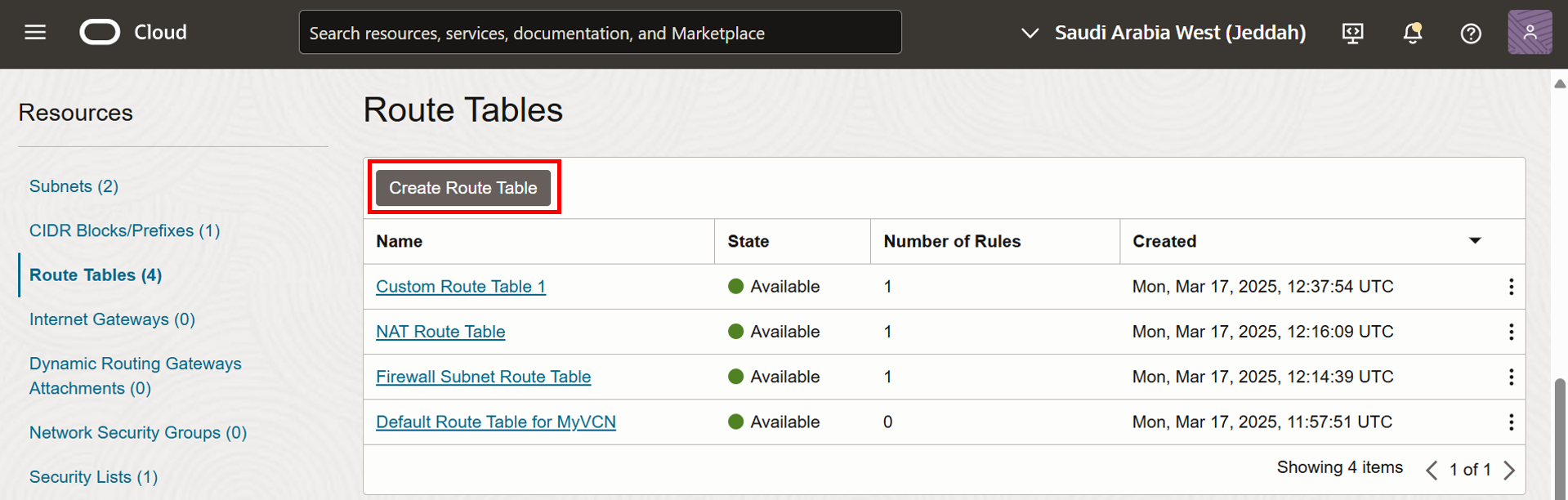

- 单击路由表。

- 单击创建路由表。

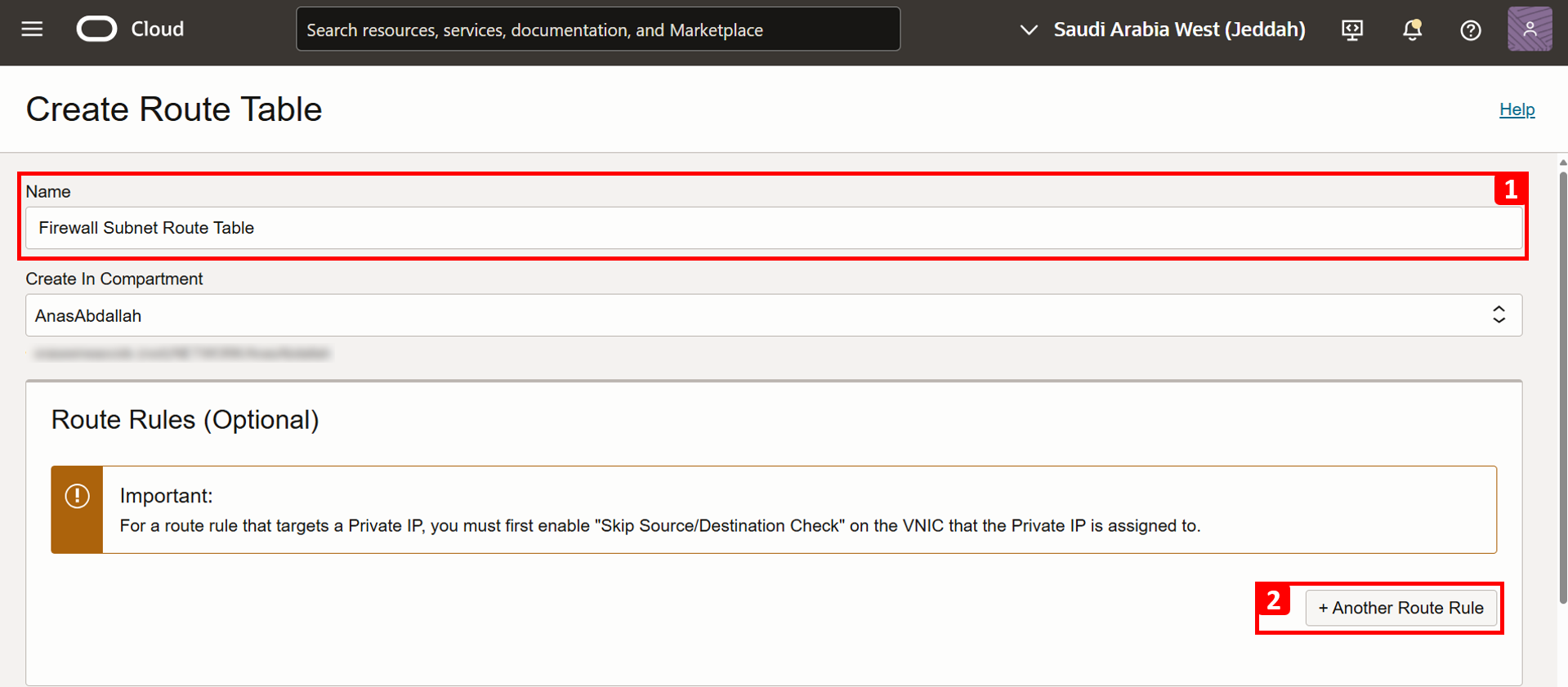

- 输入路由表的名称。

- 单击 + Another Route Rule 。

-

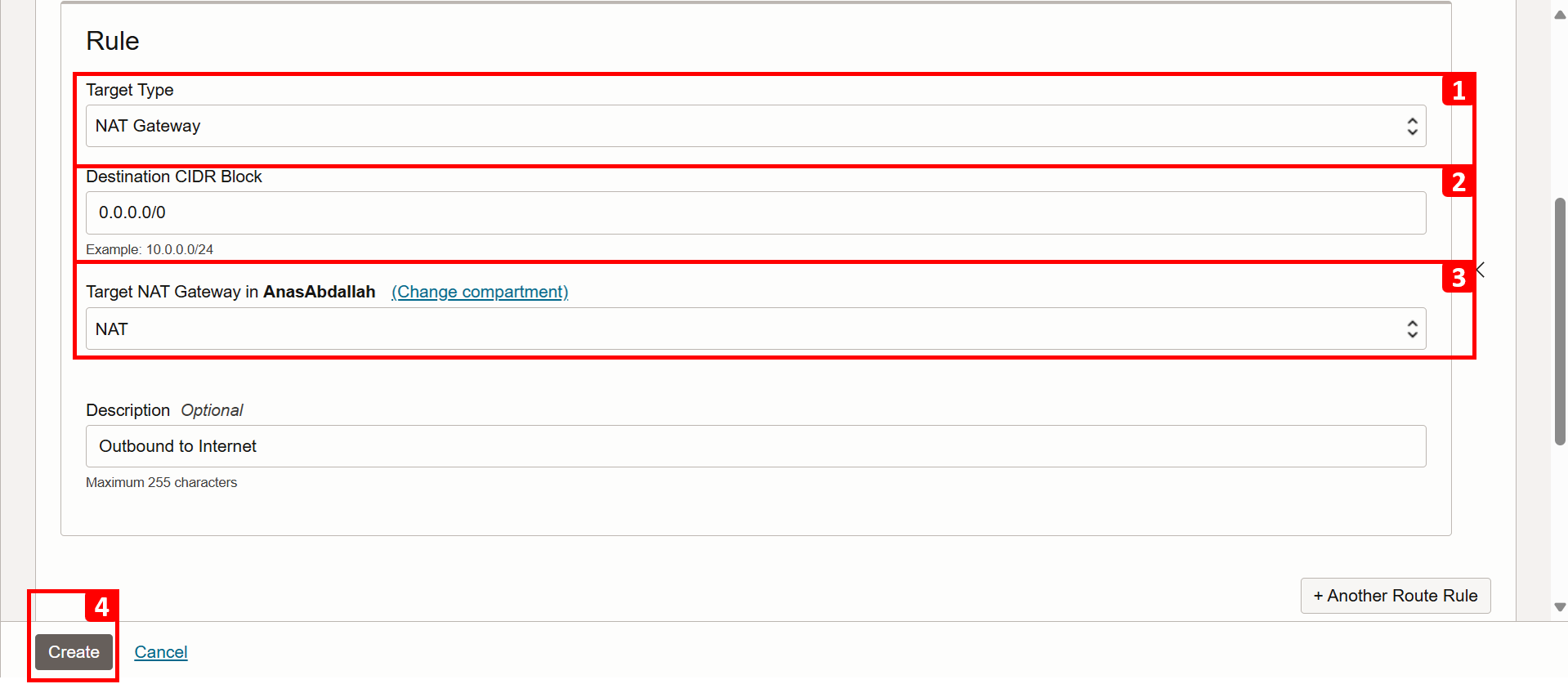

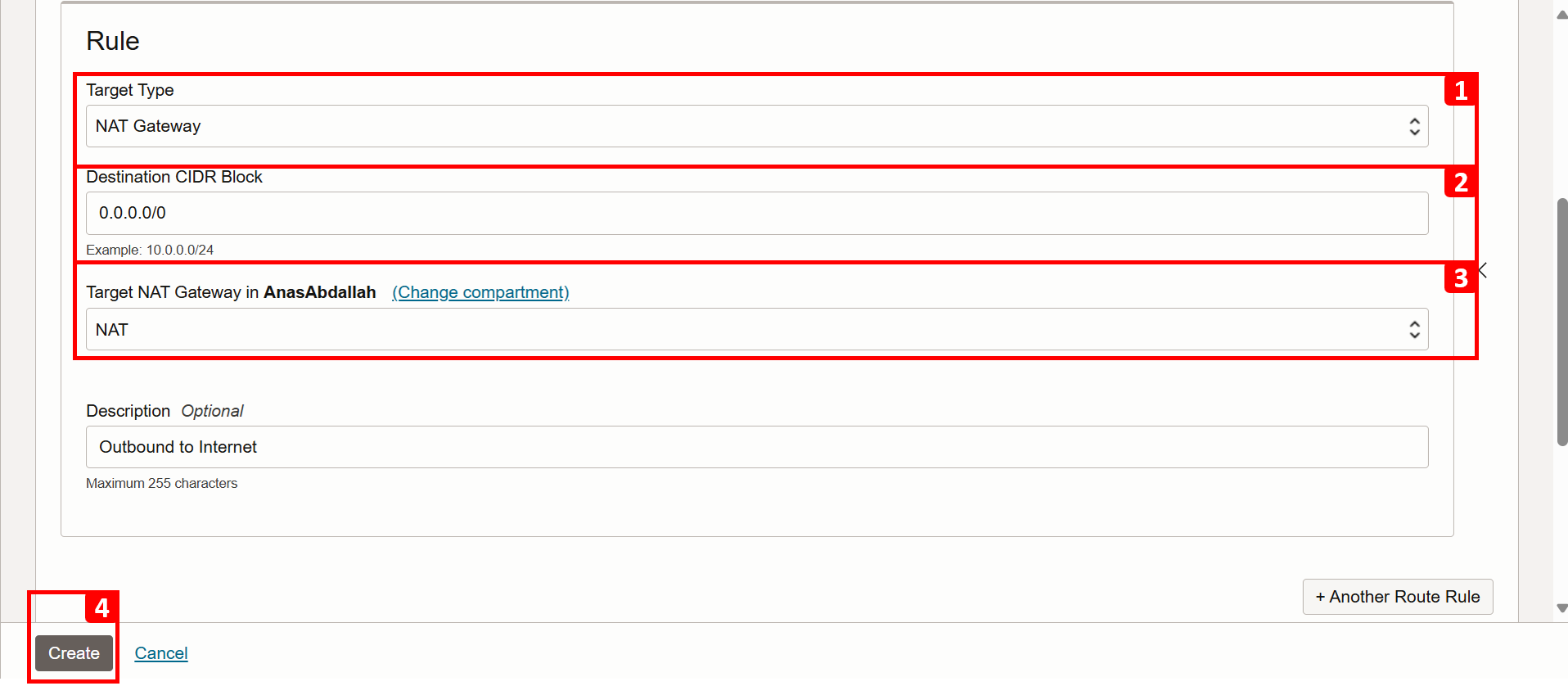

在规则中,输入以下信息。

- 在目标类型中,选择 NAT 网关。

- 在 Destination CIDR Block(目标 CIDR 块)中,输入

0.0.0.0/0。 - 在目标 NAT 网关中,选择在先决条件中创建的 NAT 网关。

- 单击创建。

-

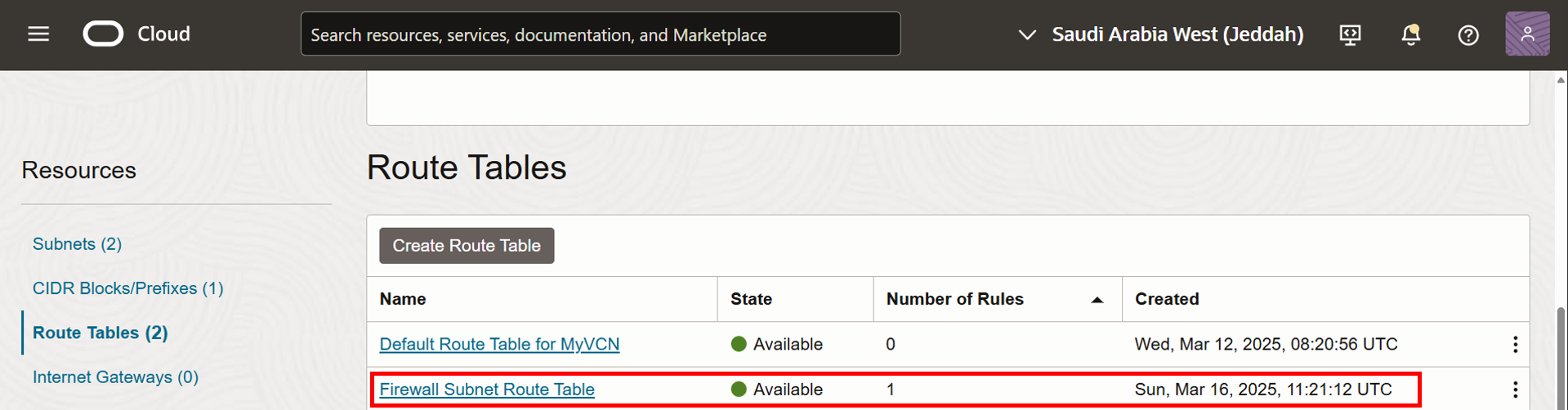

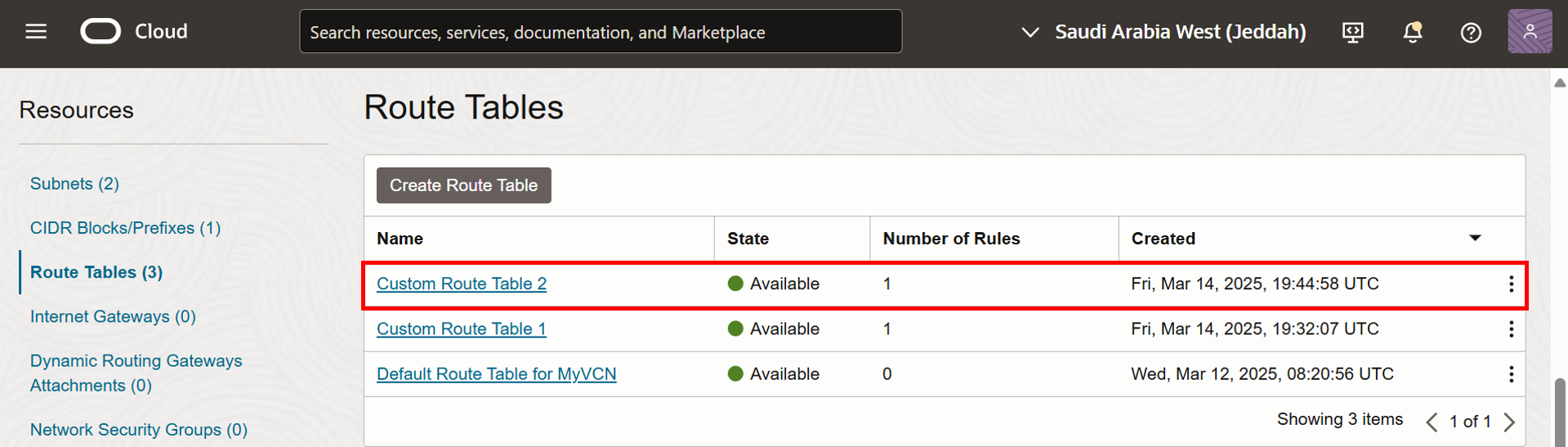

已成功创建

Firewall Subnet Route Table。

-

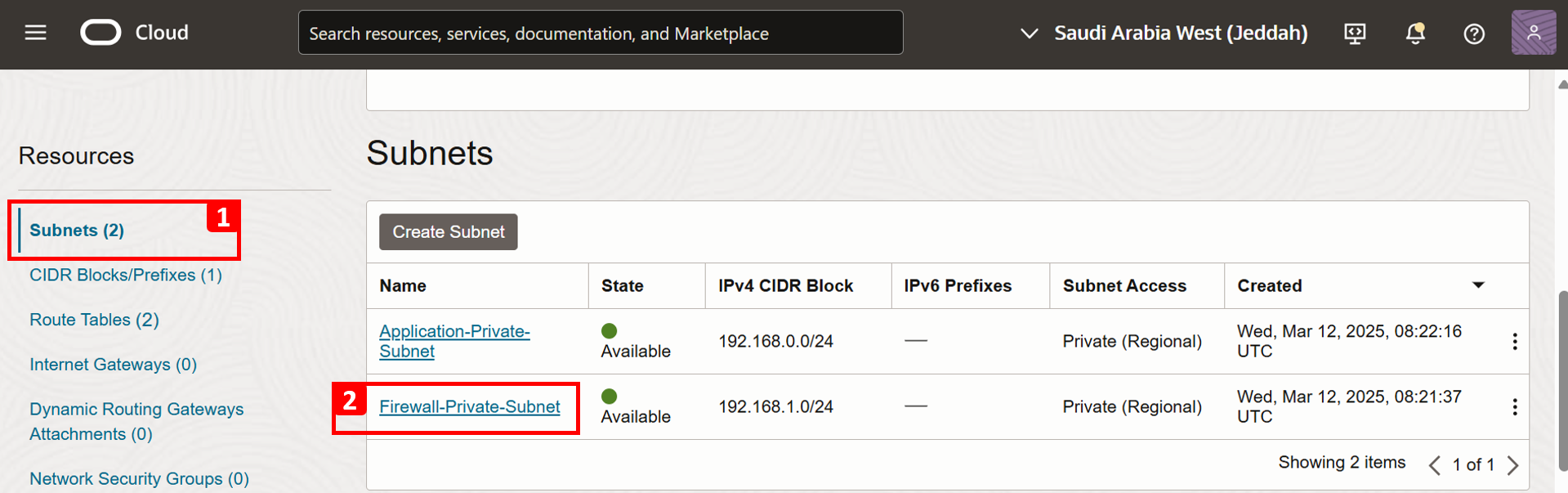

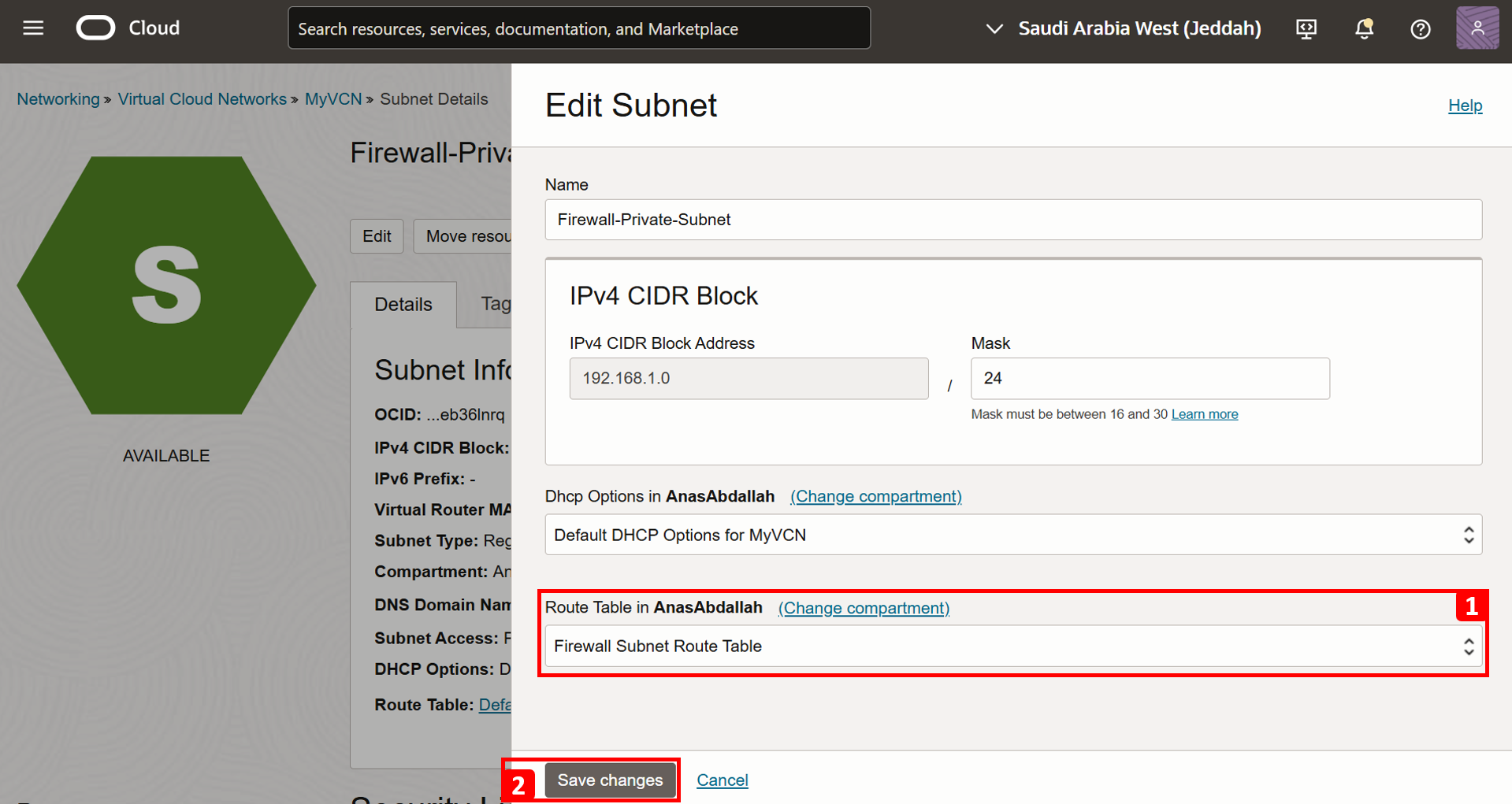

现在,让我们将路由表分配给防火墙子网。转到 Virtual Cloud Network Details(虚拟云网络详细信息)页面。

- 单击子网。

- 单击 Firewall-Private-Subnet 。

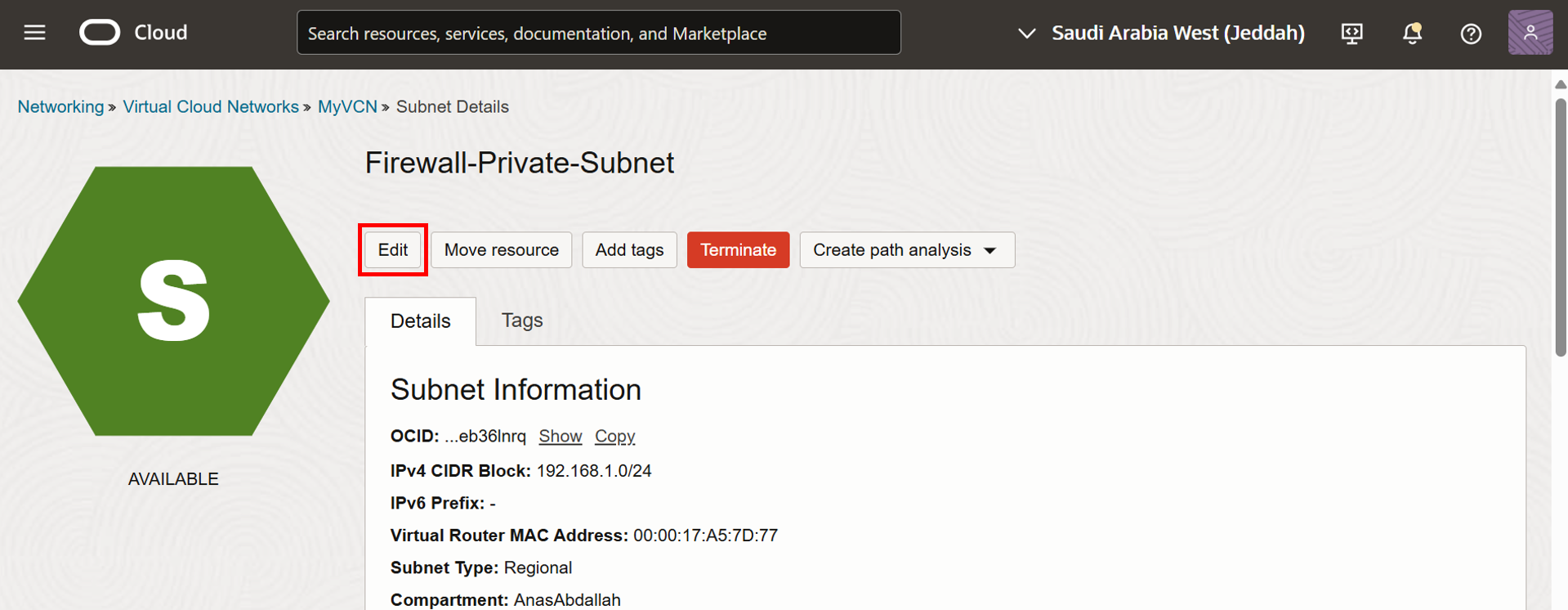

-

单击编辑。

- 使用上面创建的路由表。

- 单击保存更改。

-

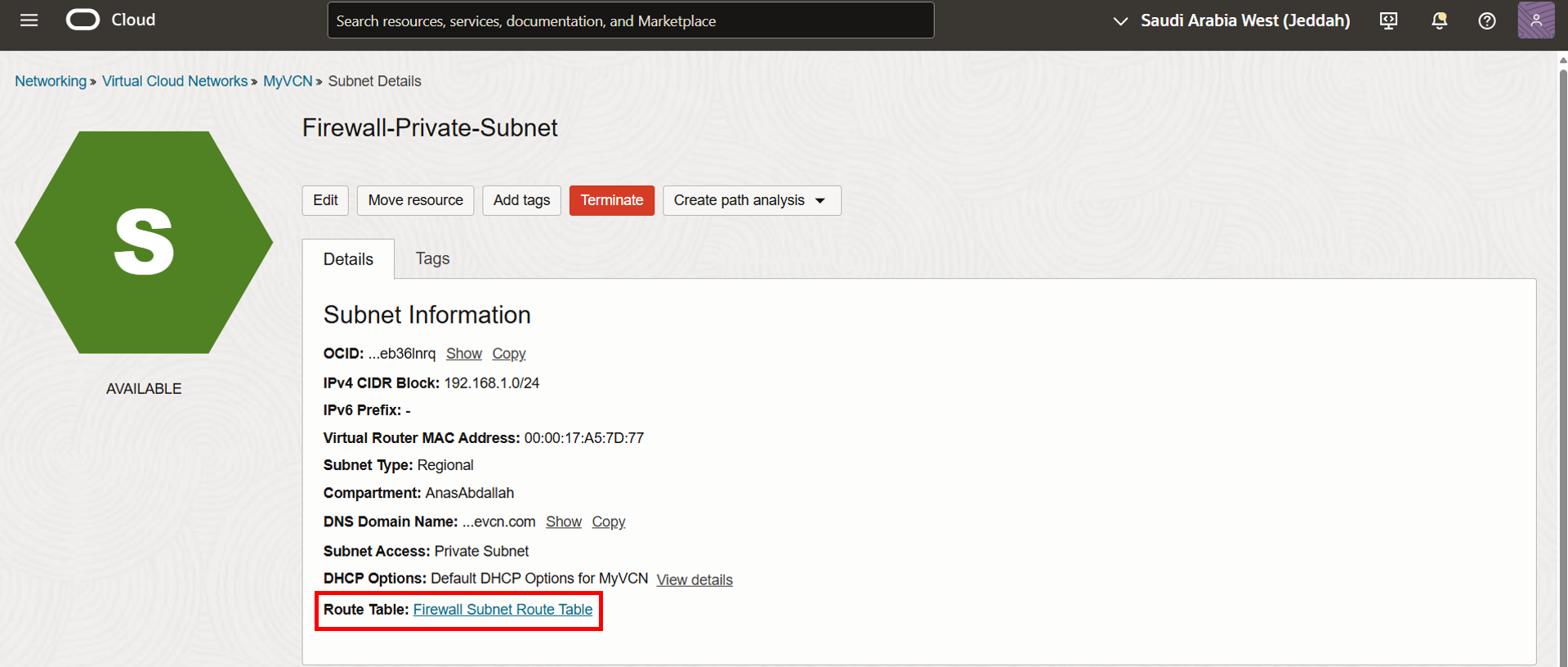

已成功更改路由表。

在此任务中,我们创建并分配了一个子网级路由表,这意味着在此子网中部署的所有资源都将受定义的路由规则约束。

任务 1.2:创建和分配 NAT 网关路由表

-

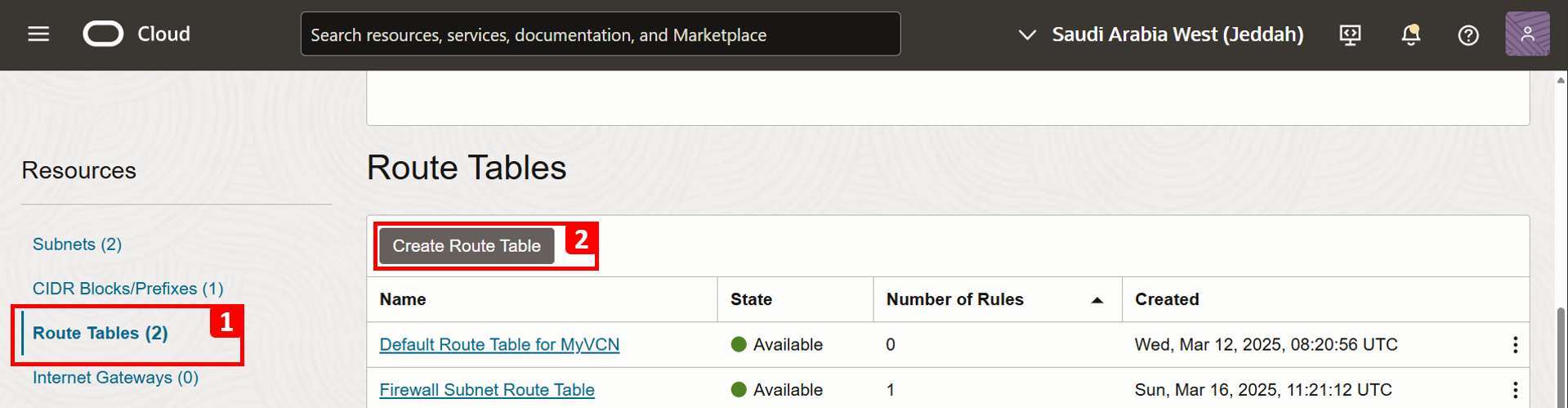

继续之前,请确保创建 NAT 网关。转到 Virtual Cloud Network Details(虚拟云网络详细信息)页面。

- 单击路由表。

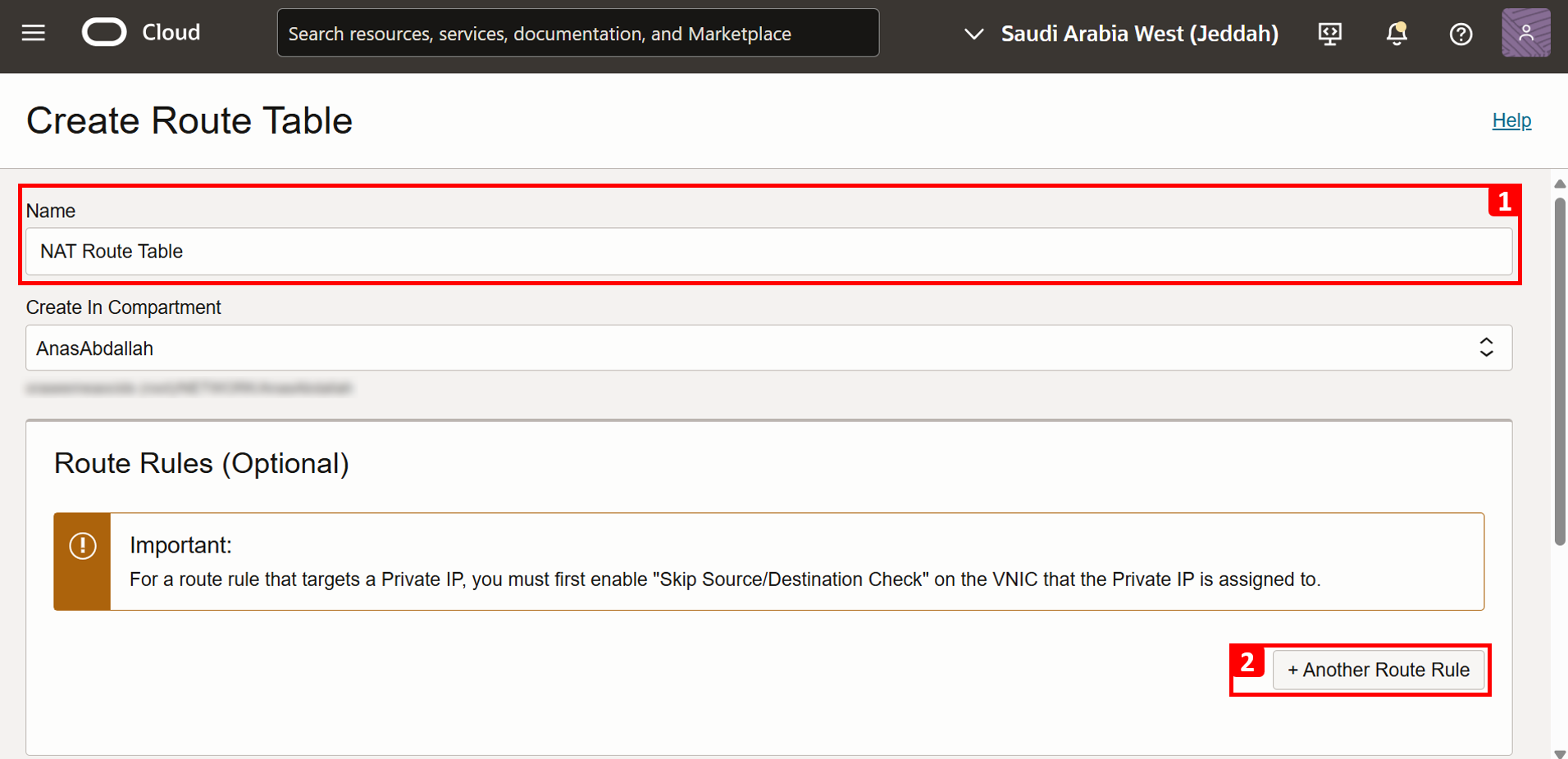

- 单击创建路由表。

- 输入路由表的名称。

- 单击 +Another 路由规则。

-

在规则中,输入以下信息。

- 在目标类型中,选择专用 IP 。

- 在目标类型中,输入

192.168.0.0/24,即具有源 VM 的应用程序专用子网 CIDR 。 - 在目标选择中,输入防火墙

192.168.1.100的专用 IP。 - 单击创建。

-

已成功创建

NAT Route Table。

-

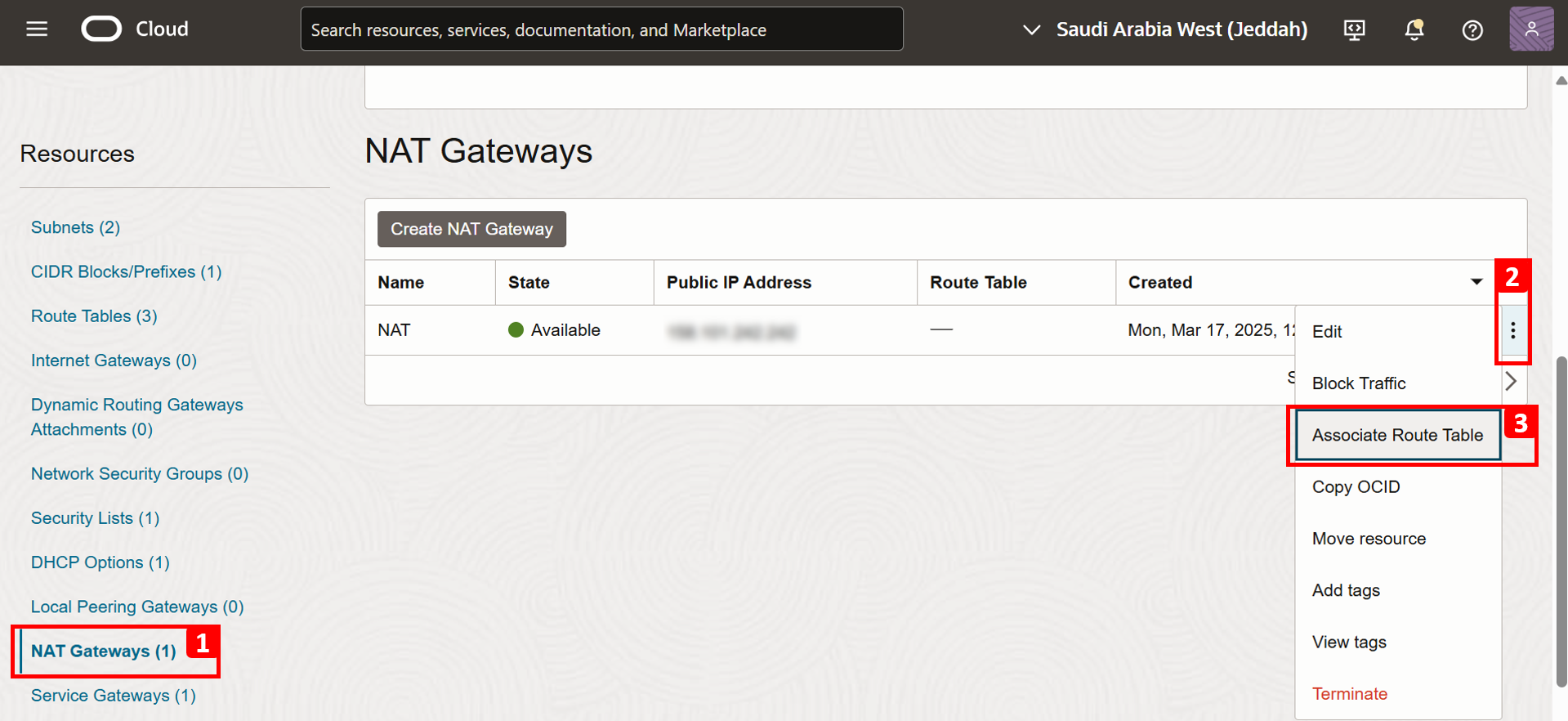

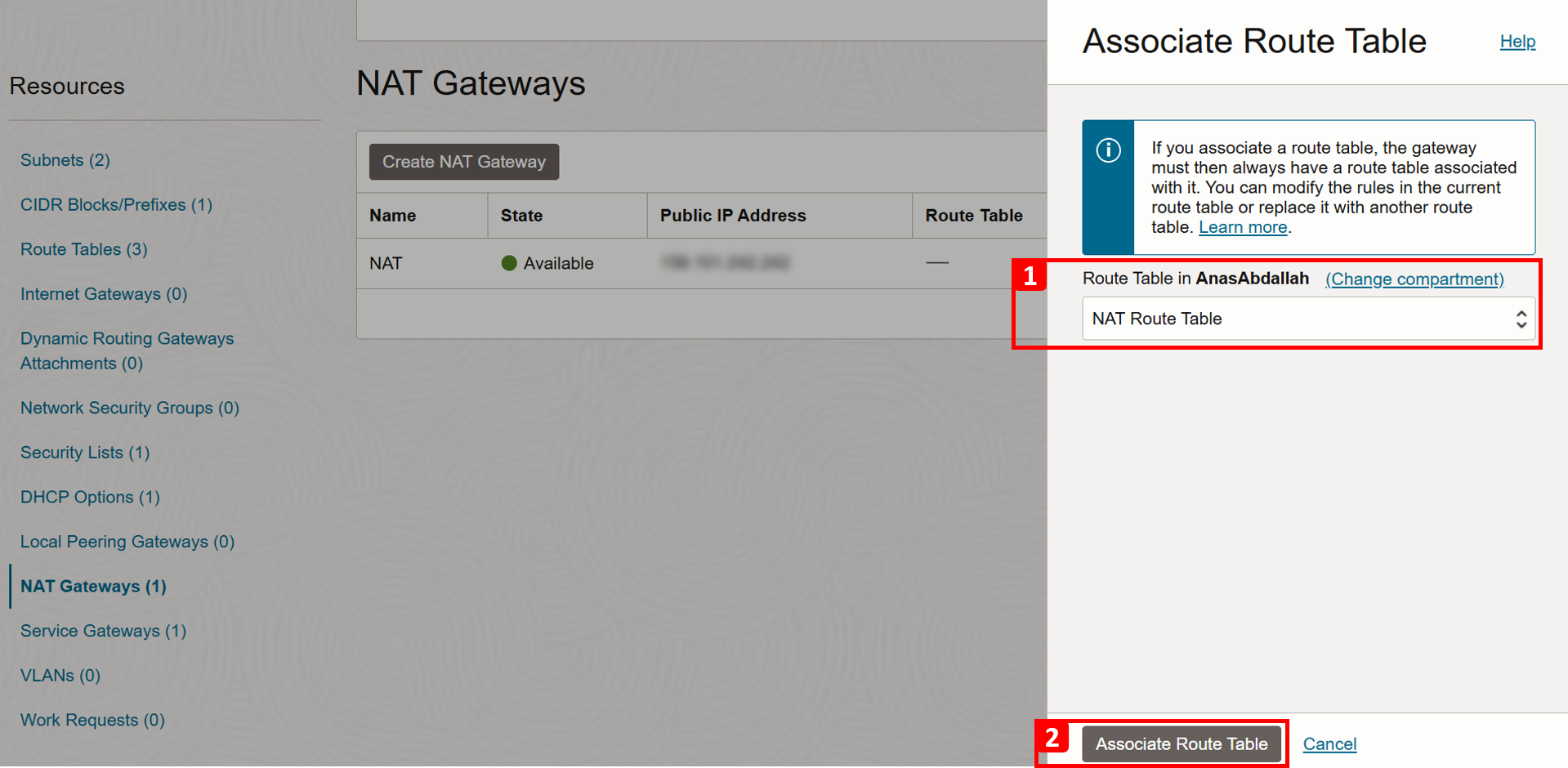

让我们将路由表分配给 NAT 网关。转到 Virtual Cloud Network Details(虚拟云网络详细信息)页面。

- 单击 NAT 网关。

- 单击网关右侧的三个点。

- 单击 Associate Route Table 。

- 选择 NAT 路由表。

- 单击 Associate Route Table 。

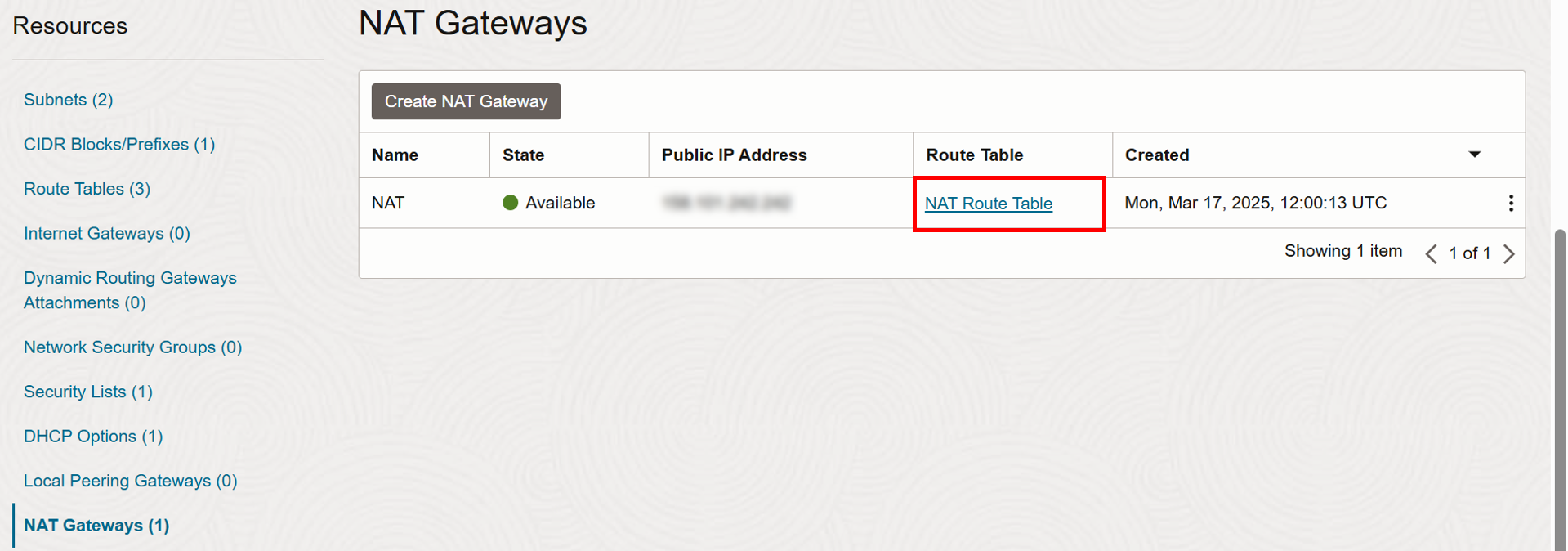

-

已成功关联路由表。

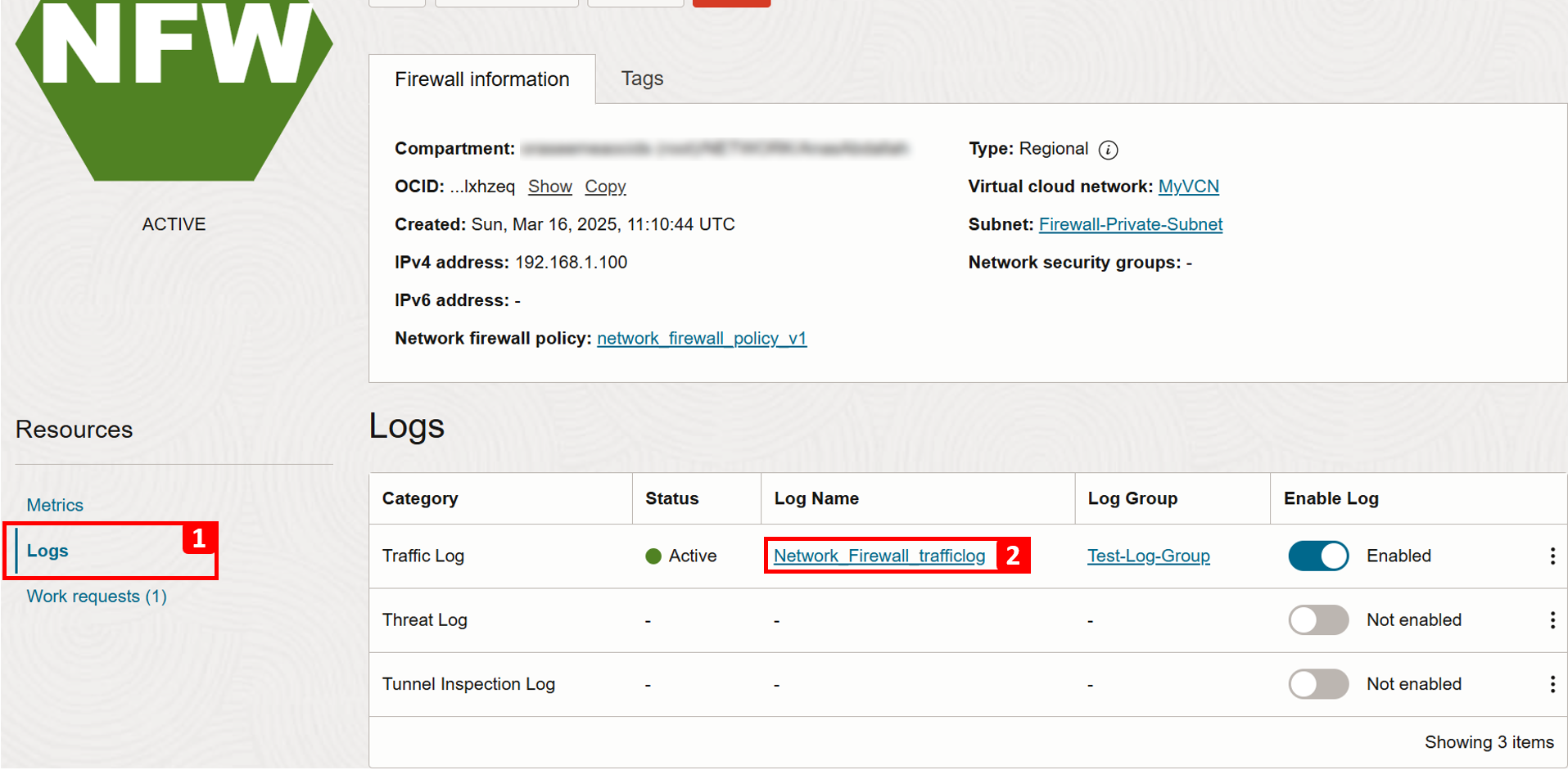

任务 1.3:启用防火墙日志并检查策略

注:在本教程中,我们使用 OCI 网络防火墙,但您可以使用任何第三方防火墙复制相同的方案。

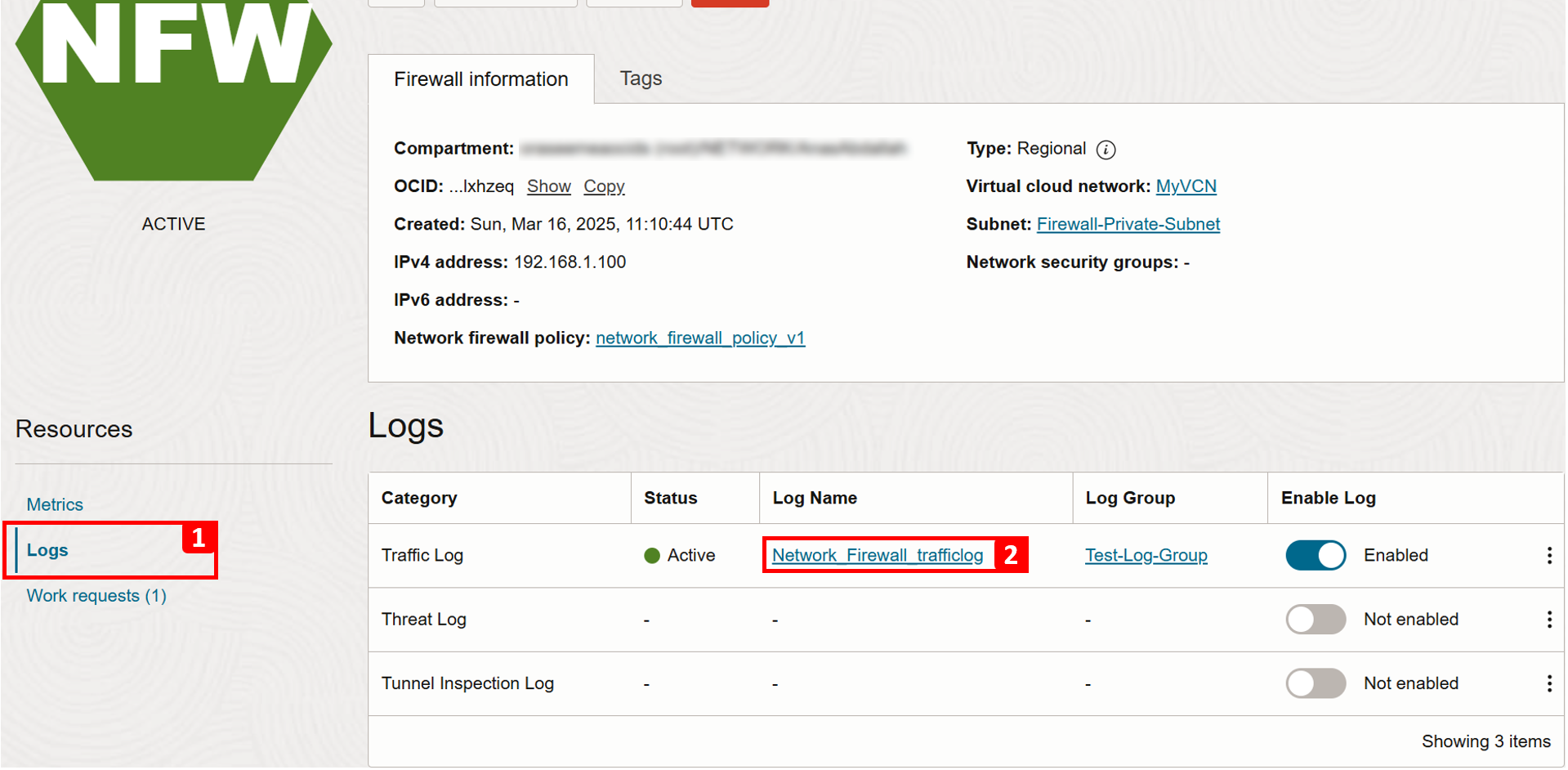

-

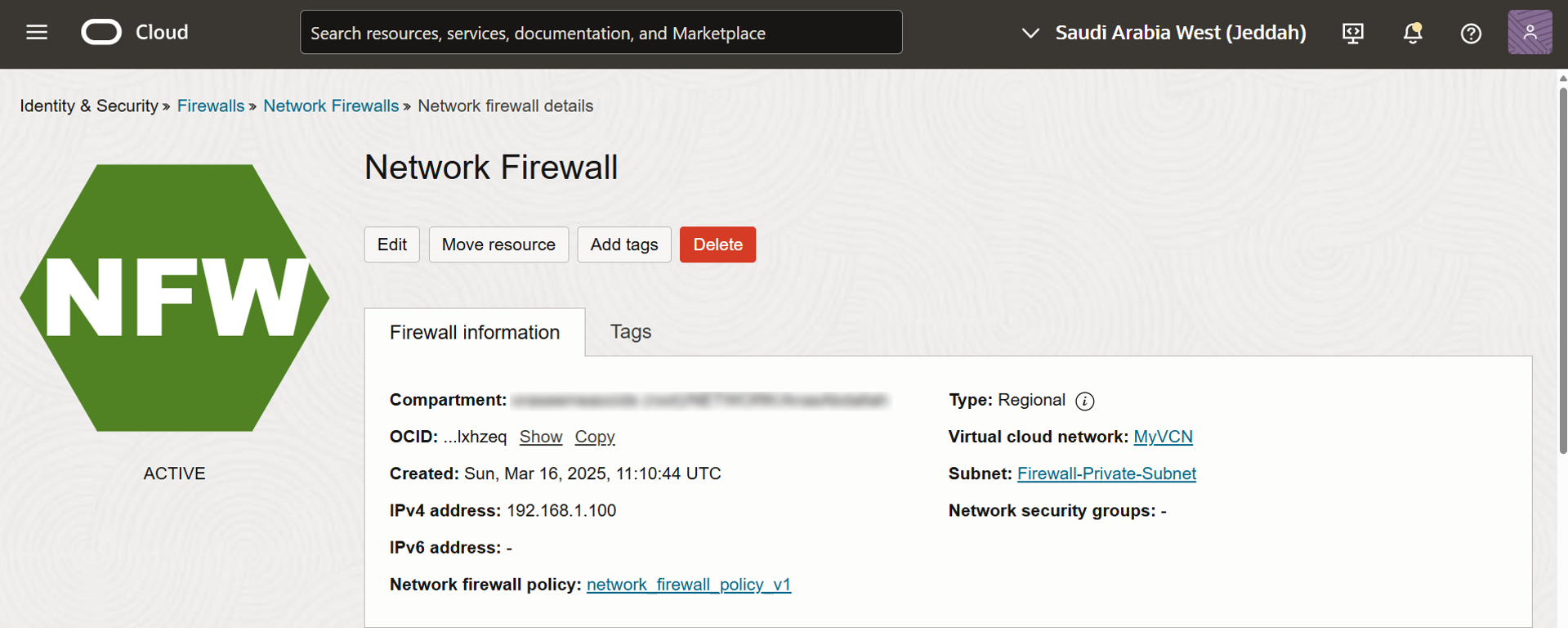

导航到 Network Firewall details 页。

-

向下滚动。

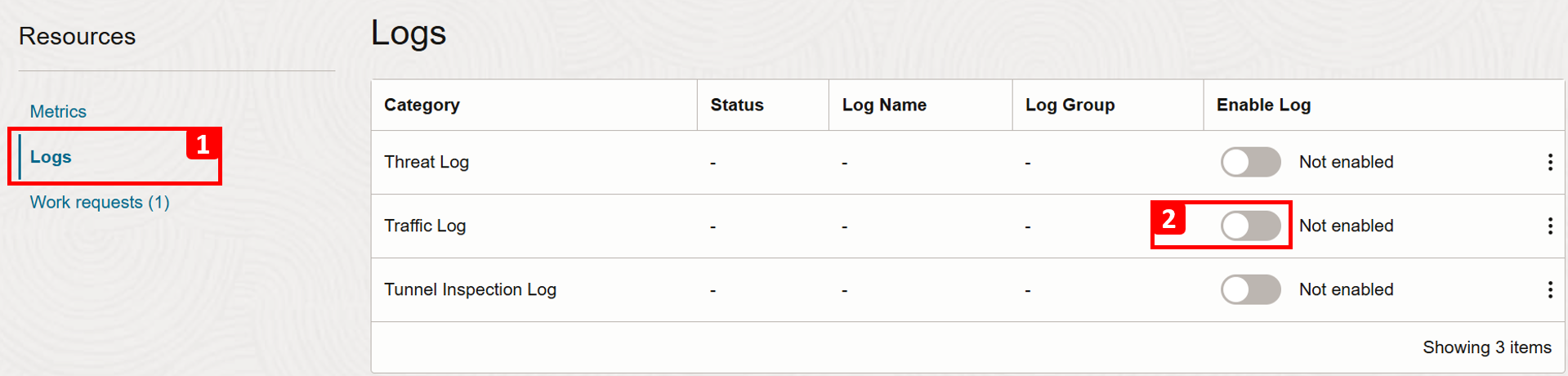

- 单击日志。

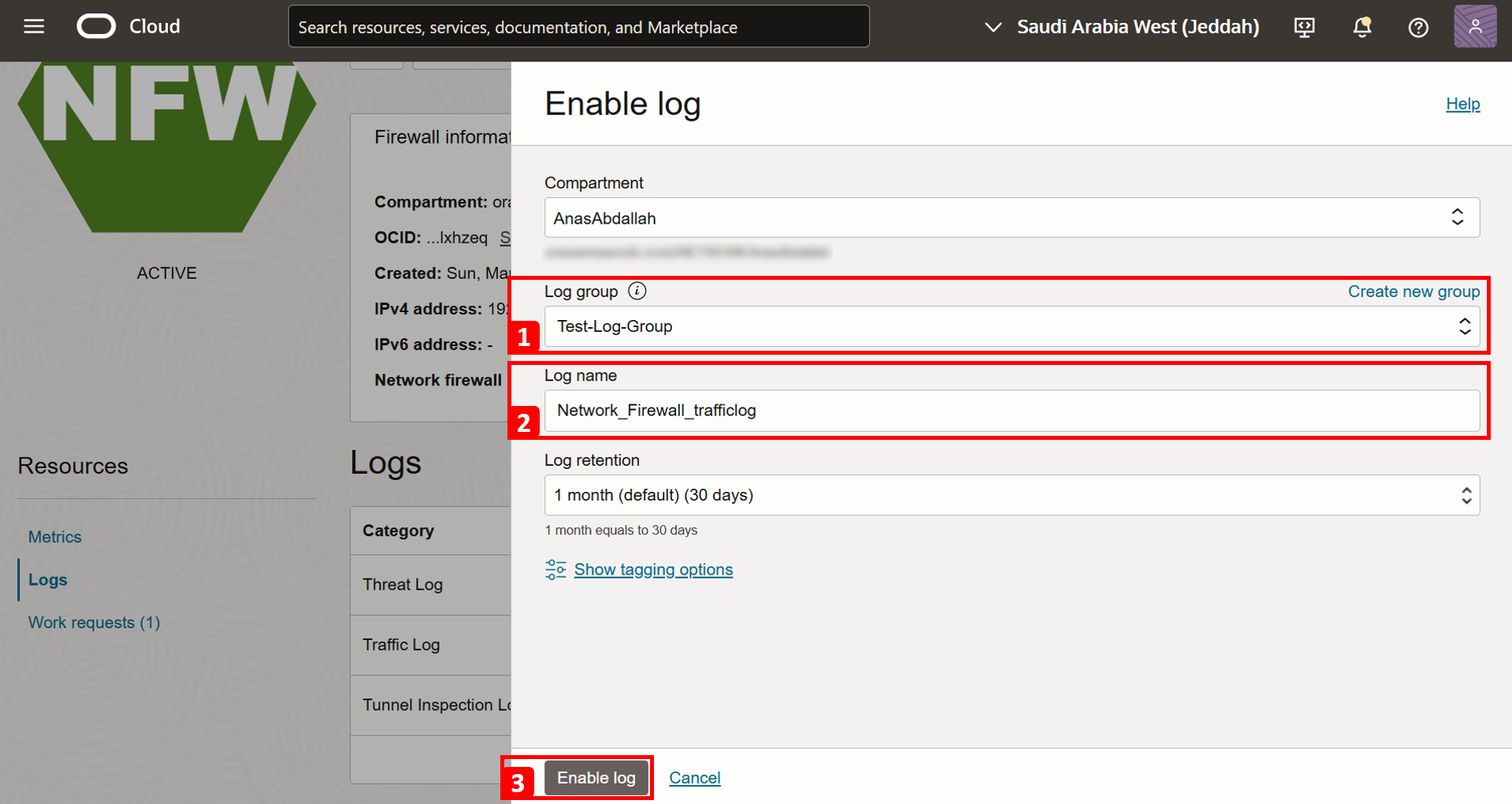

- 启用流量日志(流量日志提供有关通过防火墙的流量的详细信息)。

- 如果没有任何日志组,请选择日志组,然后创建一个。

- 输入 Log name 。

- 单击启用日志。

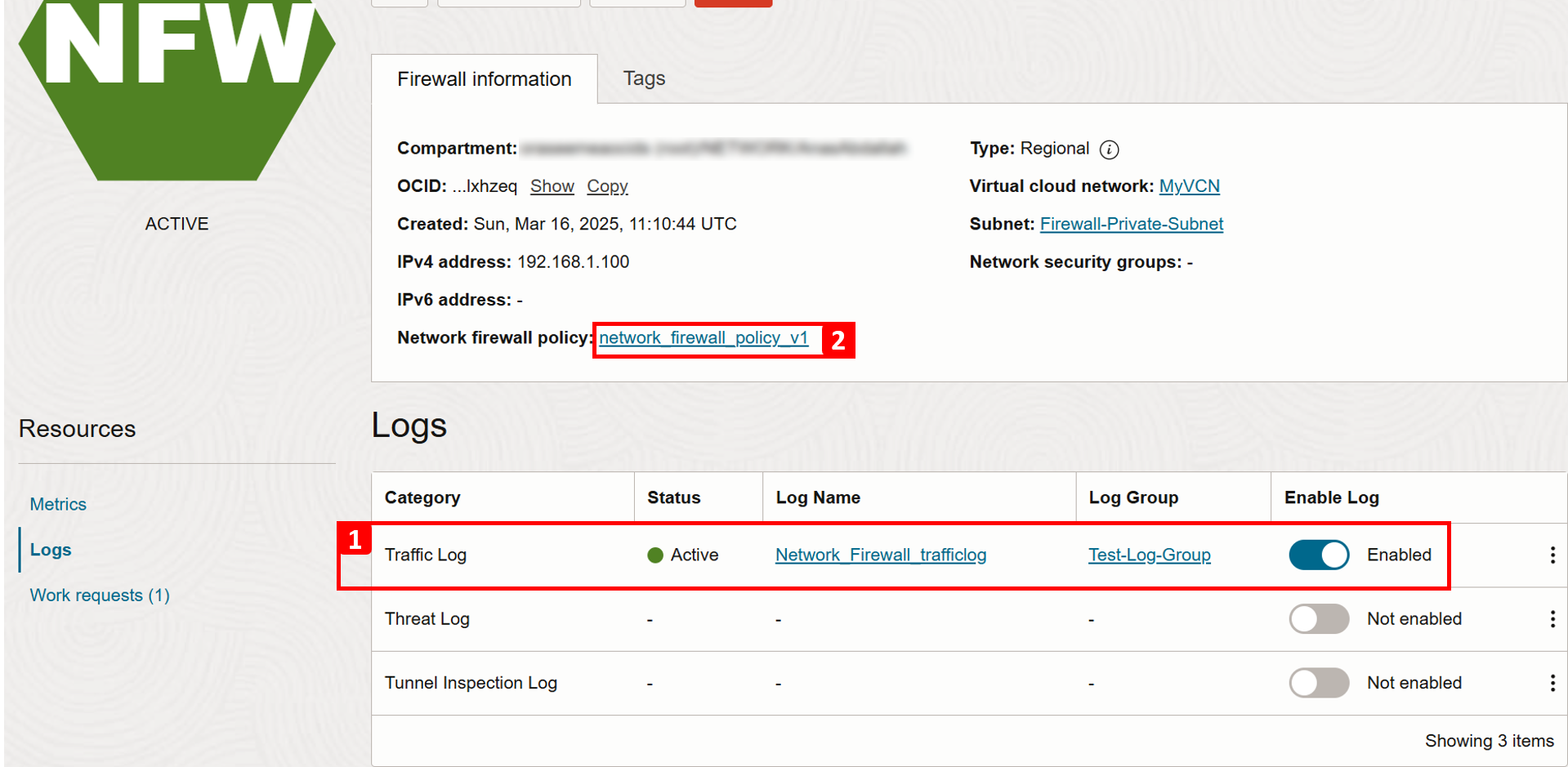

- 已成功启用流量日志。

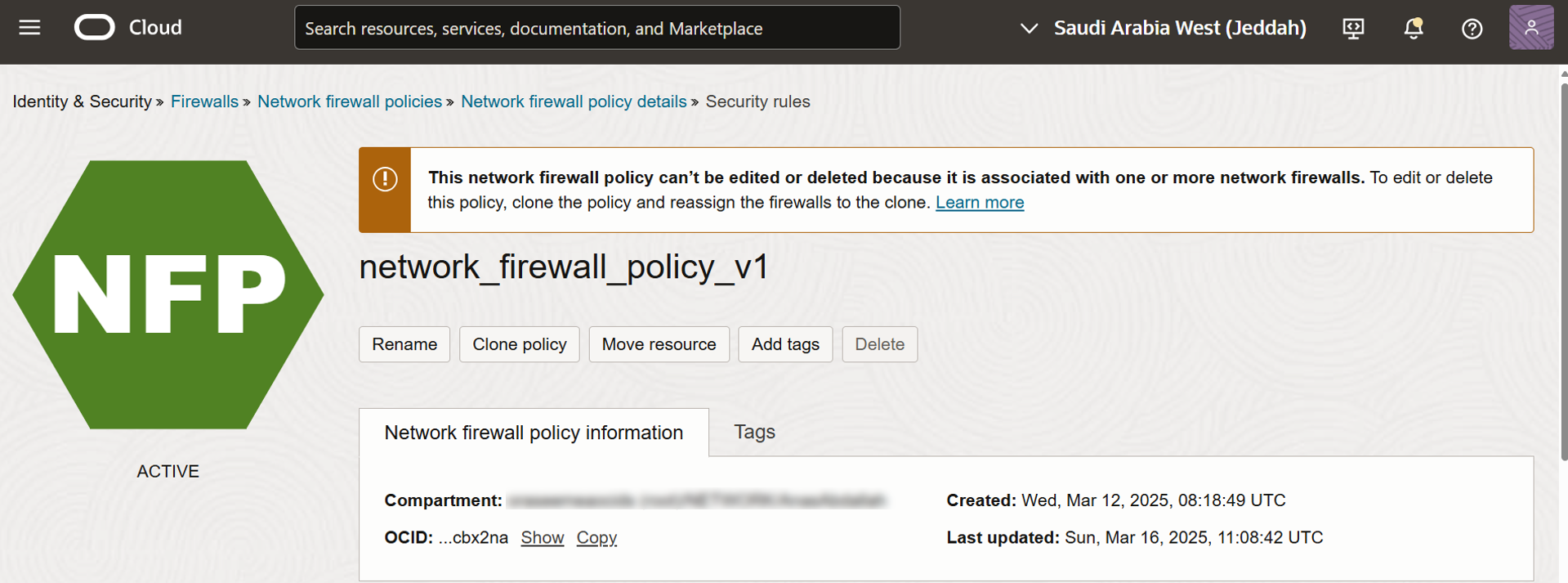

- 单击关联的 Network firewall policy 。

-

我们使用的是

network_firewall_policy_v1策略。

-

向下滚动并检查策略现有配置。

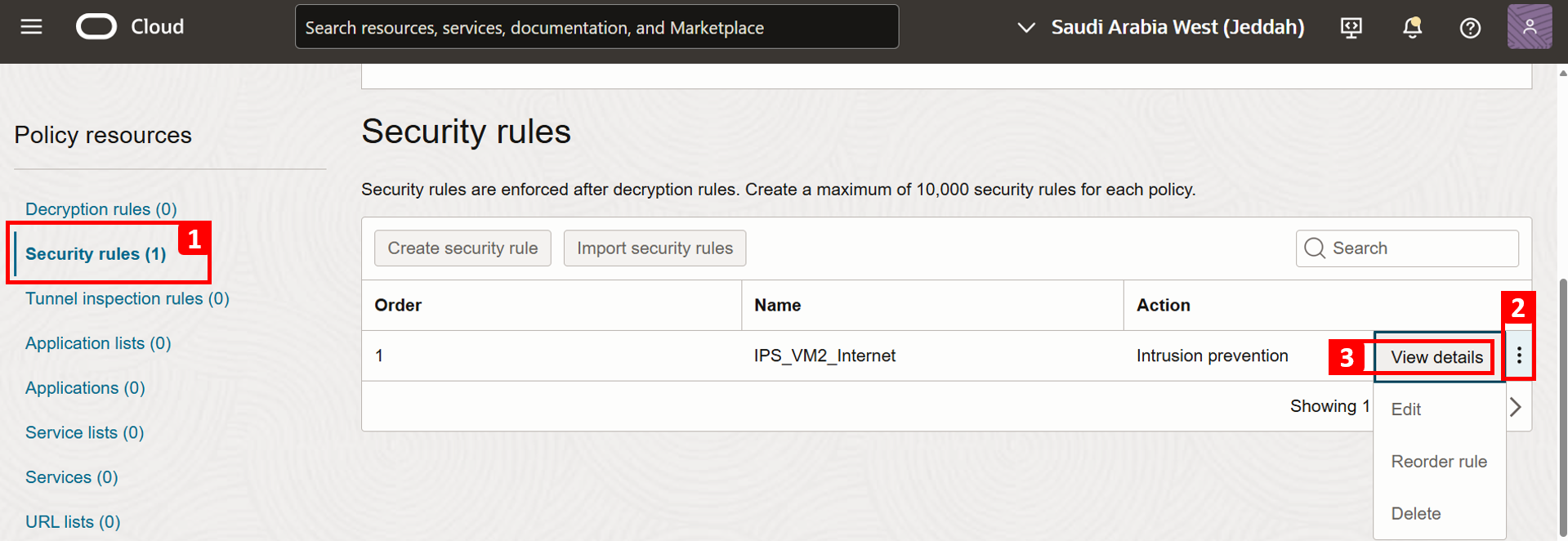

- 单击安全规则。

- 单击

IPS_VM2_Internet规则右侧的三个点。 - 单击查看详细信息。

-

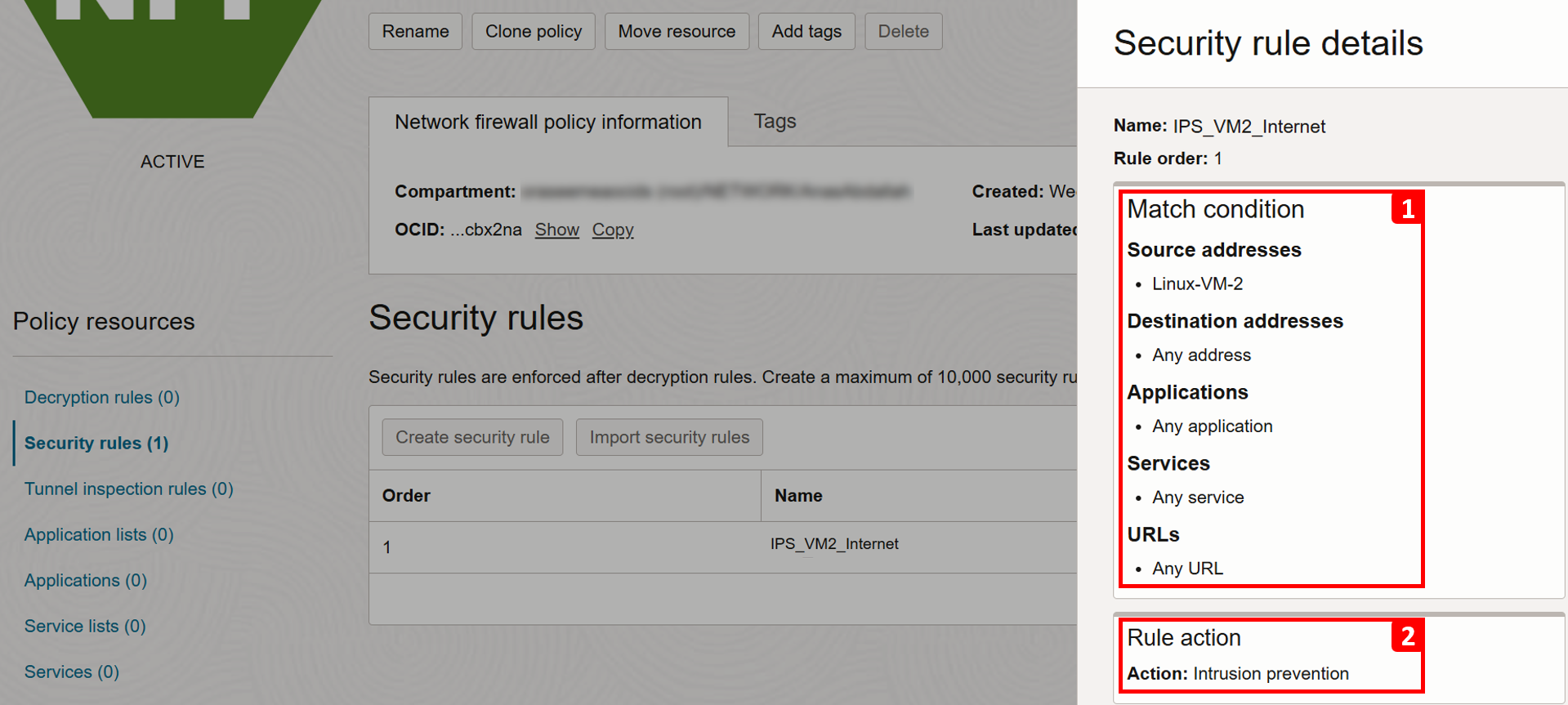

请注意使用的安全规则详细信息。

- 从

Linux-VM-2到任何位置的任何流量,无论使用的协议或端口是什么。 - 使用入侵预防作为规则操作,以监视恶意活动的流量。记录信息、报告或阻止活动。

- 从

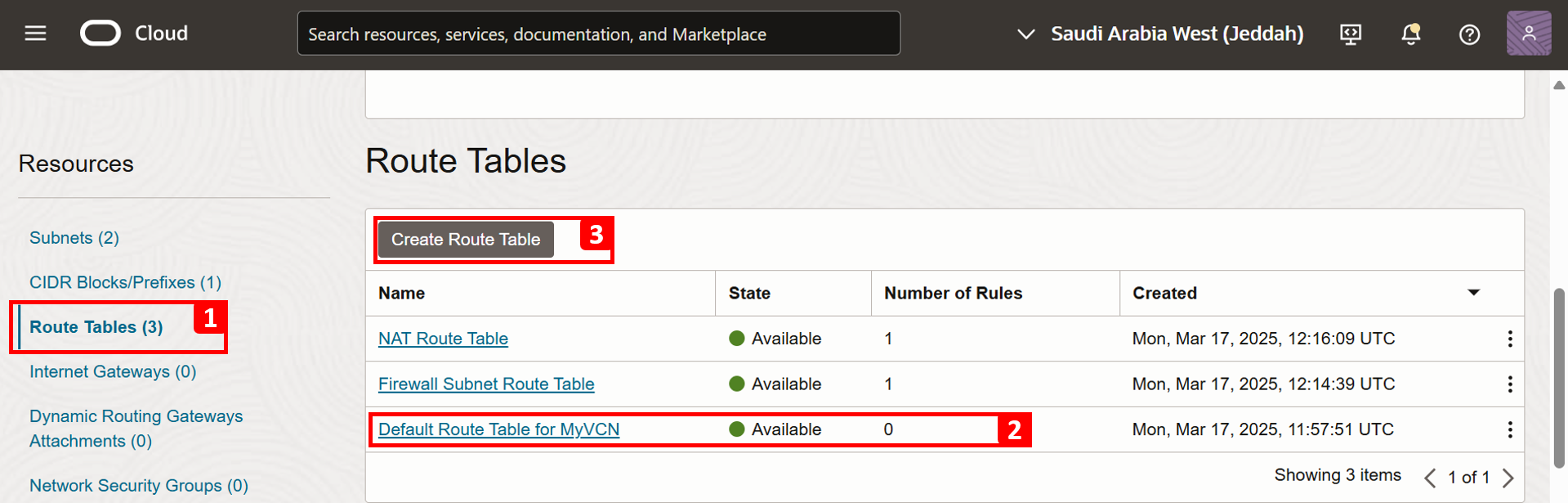

任务 2:创建自定义路由表

-

导航到 Virtual Cloud Network Details(虚拟云网络详细信息)页面。

-

向下滚动。

- 单击路由表。

- 请注意,我们有一个自动使用 VCN 创建的默认路由表。此表已分配给

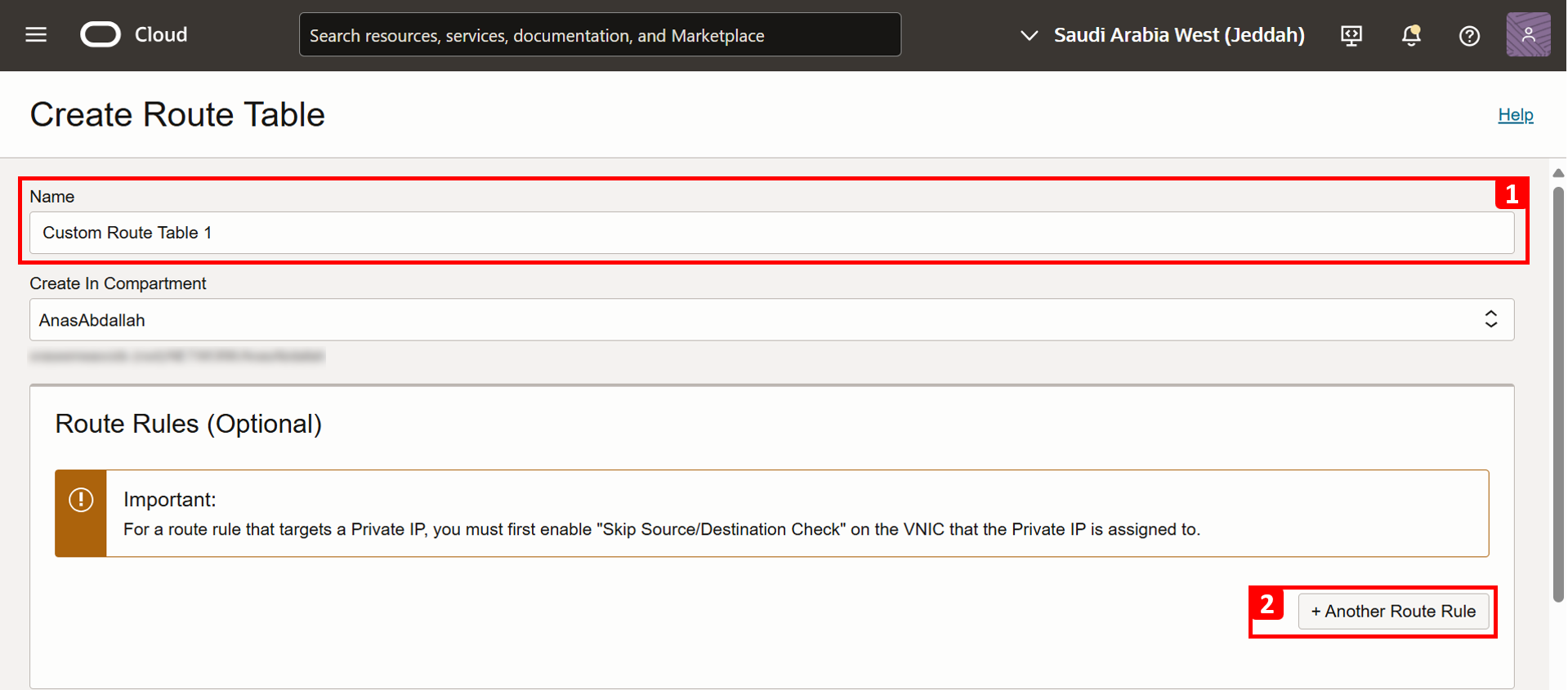

Application-Private-Subnet,子网内的所有 VM 将使用该表(在此示例中,此路由表为空)。 - 但是,对于本教程,我们将创建定制路由表,并将每个路由表分配给其各自的 VM VNIC。此方法提供了对路由的更细粒度的控制,从而避免了对子网路由表的依赖。单击创建路由表。

-

创建第二个表 (

Custom Route Table 1),该表将分配给Linux-VM-1,以便直接将流量路由到 NAT 网关,而无需通过防火墙检查流量。- 输入路由表的名称。

- 单击 +Another 路由规则。

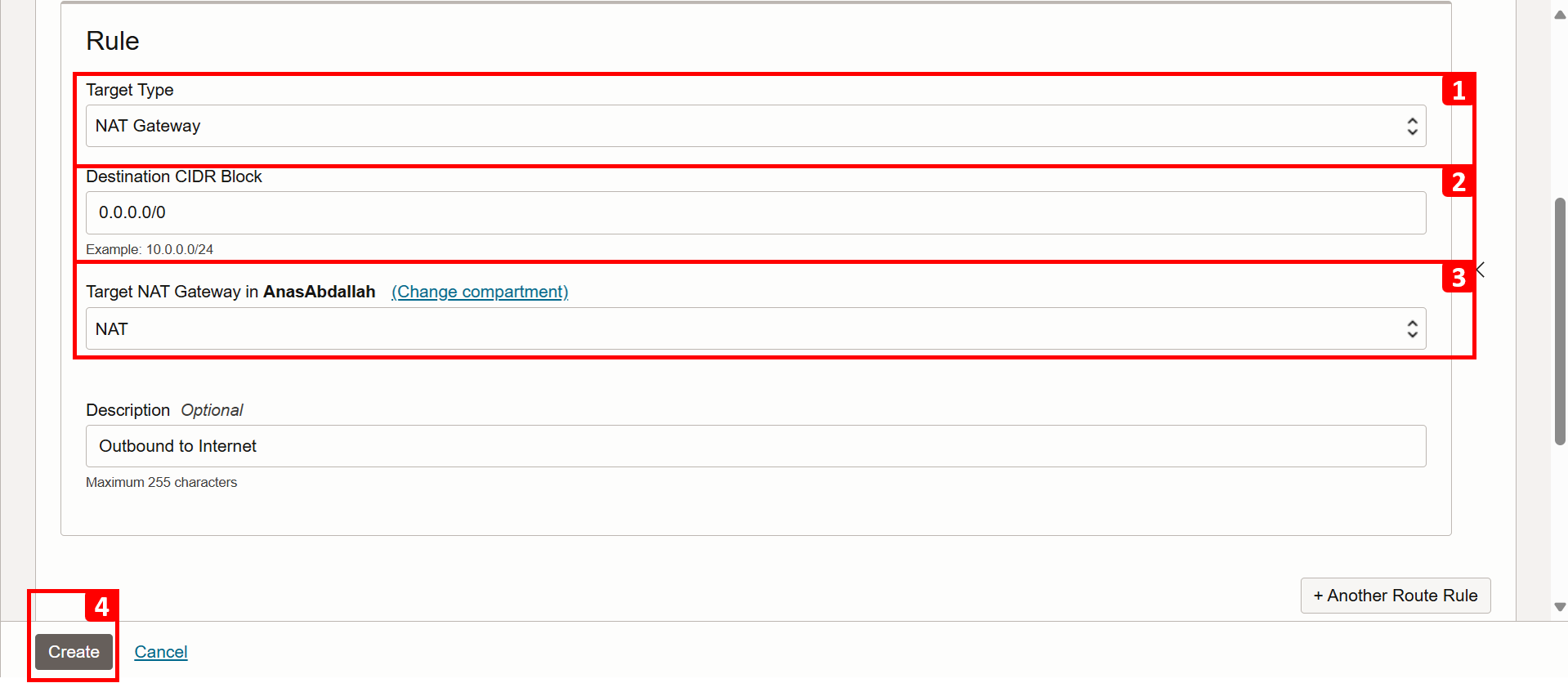

-

在规则中,输入以下信息。

- 在目标类型中,选择 NAT 网关。

- 在 Destination CIDR Block(目标 CIDR 块)中,输入

0.0.0.0/0。 - 在目标 NAT 网关中,选择在先决条件中创建的 NAT 网关

- 单击创建。

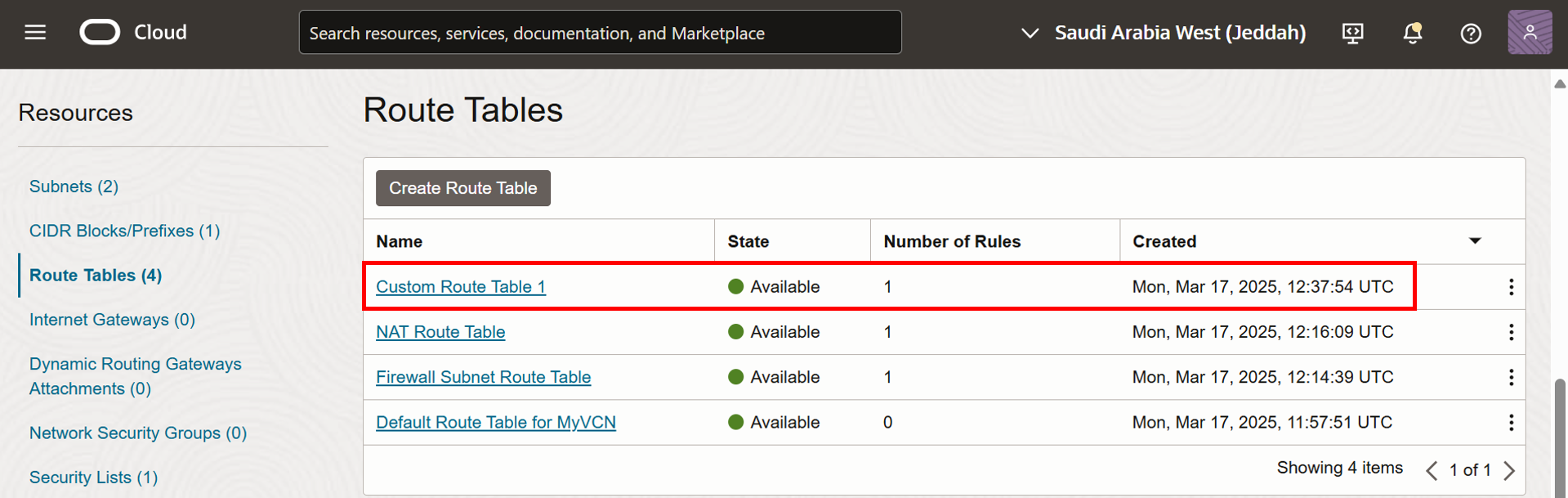

-

已成功创建

Custom Route Table 1。

-

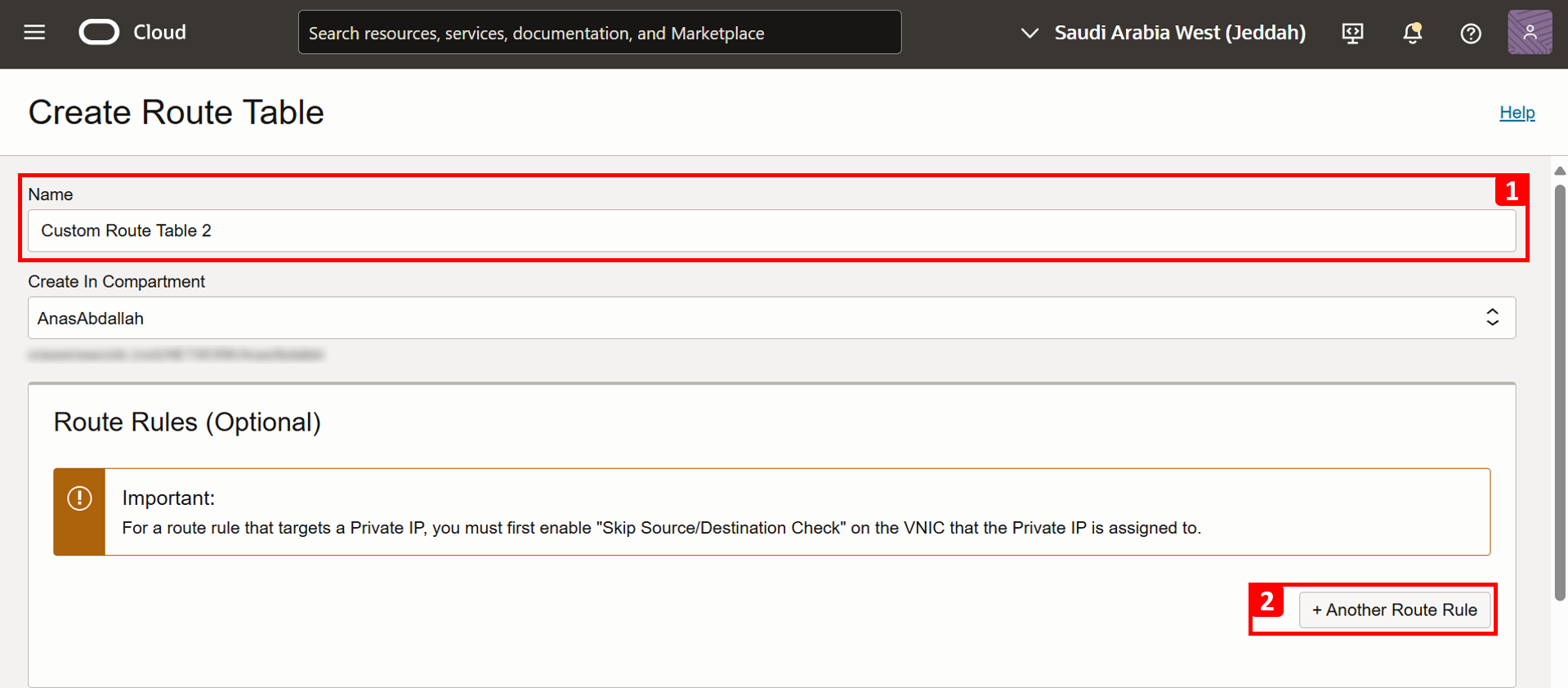

要创建第二个表 (

Custom Route Table 2),请单击创建路由表。

-

Custom Route Table 2将分配到Linux-VM-2,以便在将流量发送到 NAT 网关之前先检验到防火墙。- 输入路由表的名称。

- 单击 +Another 路由规则。

-

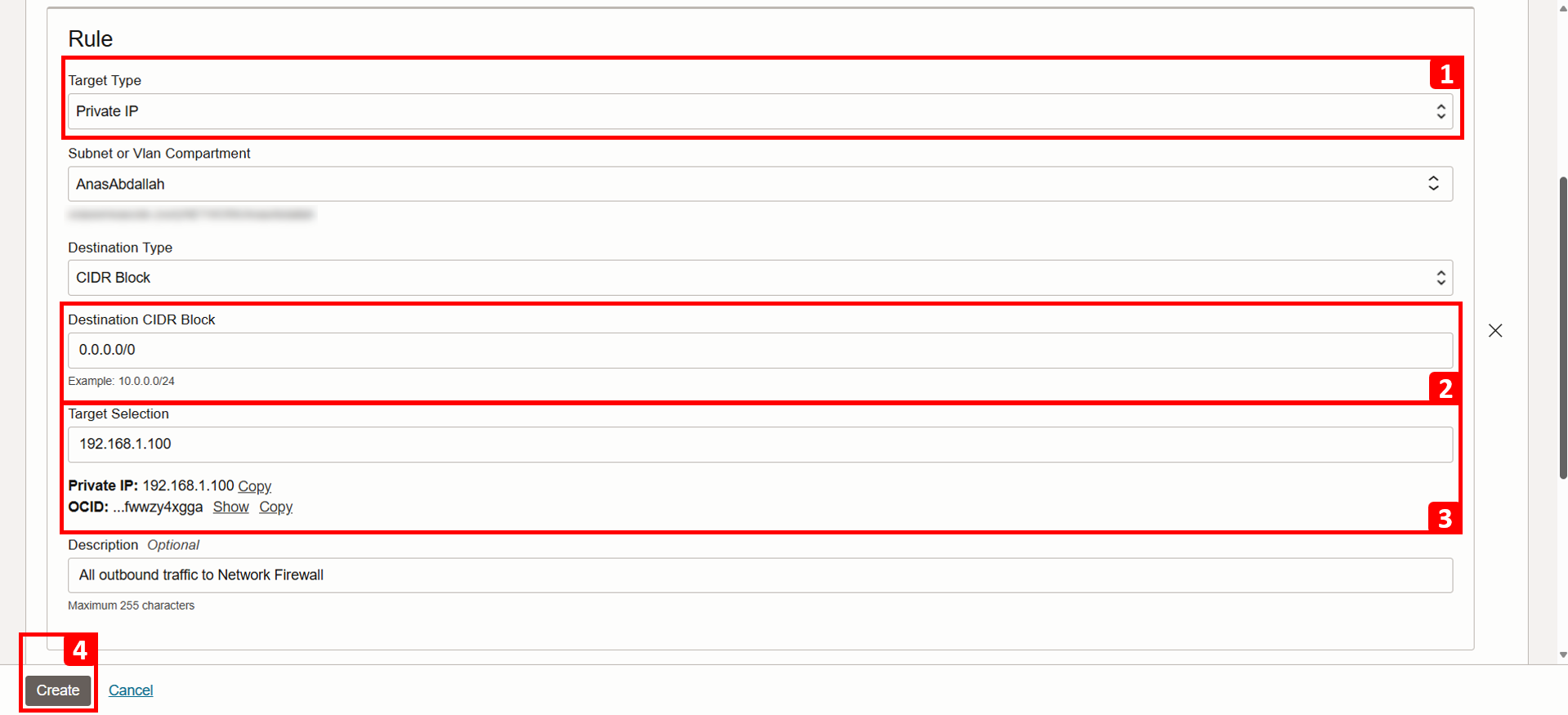

在规则中,输入以下信息。

- 在目标类型中,选择专用 IP 。

- 在 Destination CIDR Block(目标 CIDR 块)中,输入

0.0.0.0/0。 - 在目标选择中,输入防火墙

192.168.1.100的专用 IP。 - 单击创建。

-

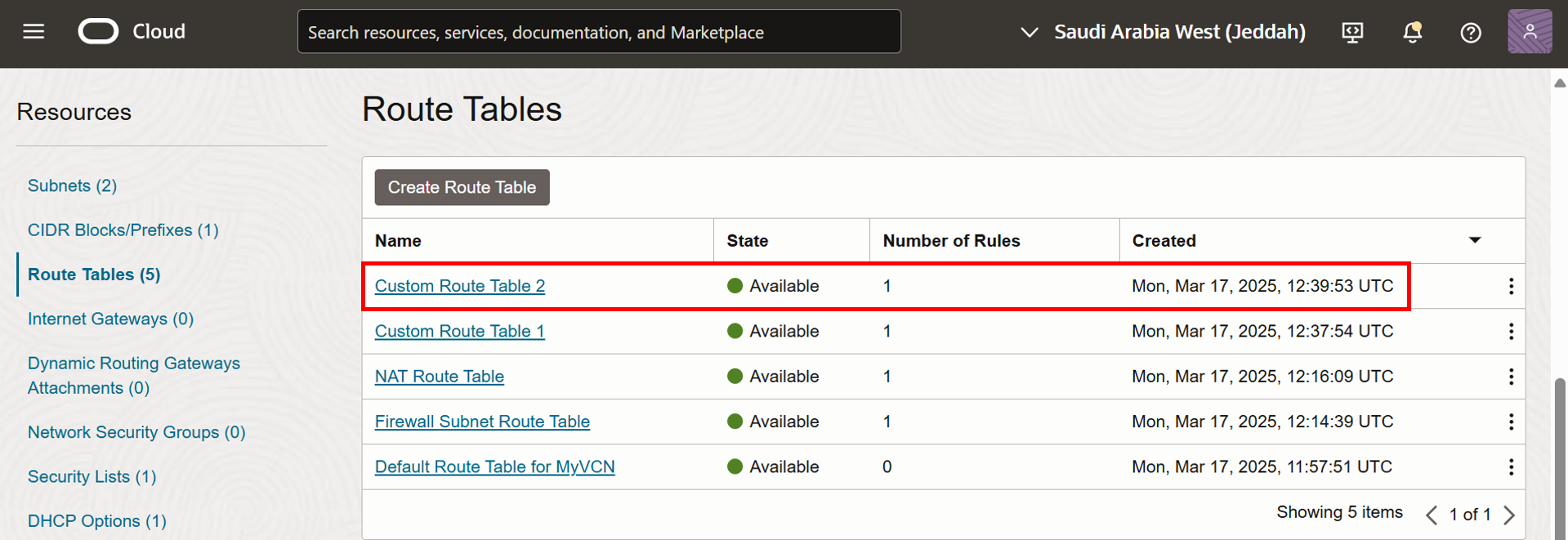

已成功创建

Custom Route Table 2。

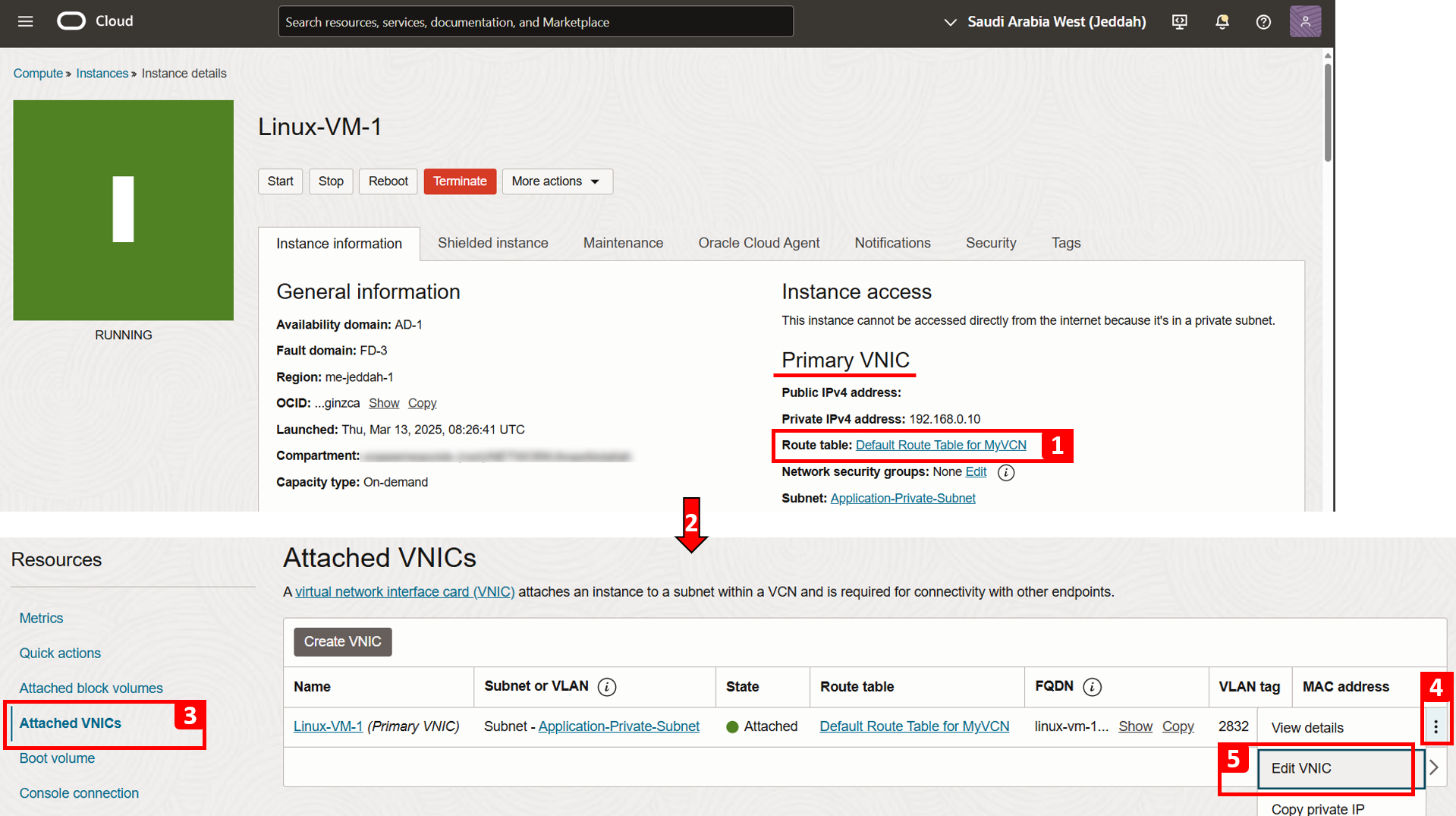

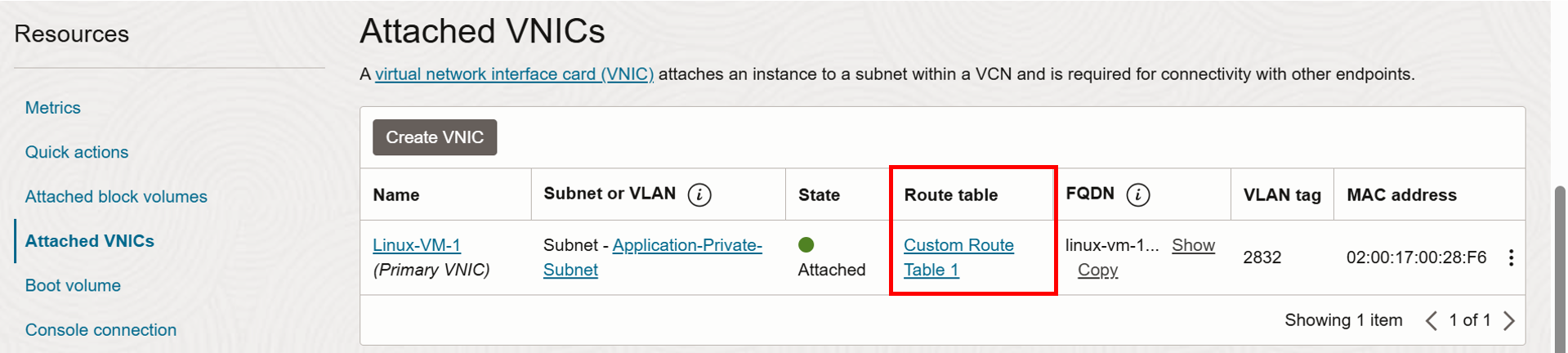

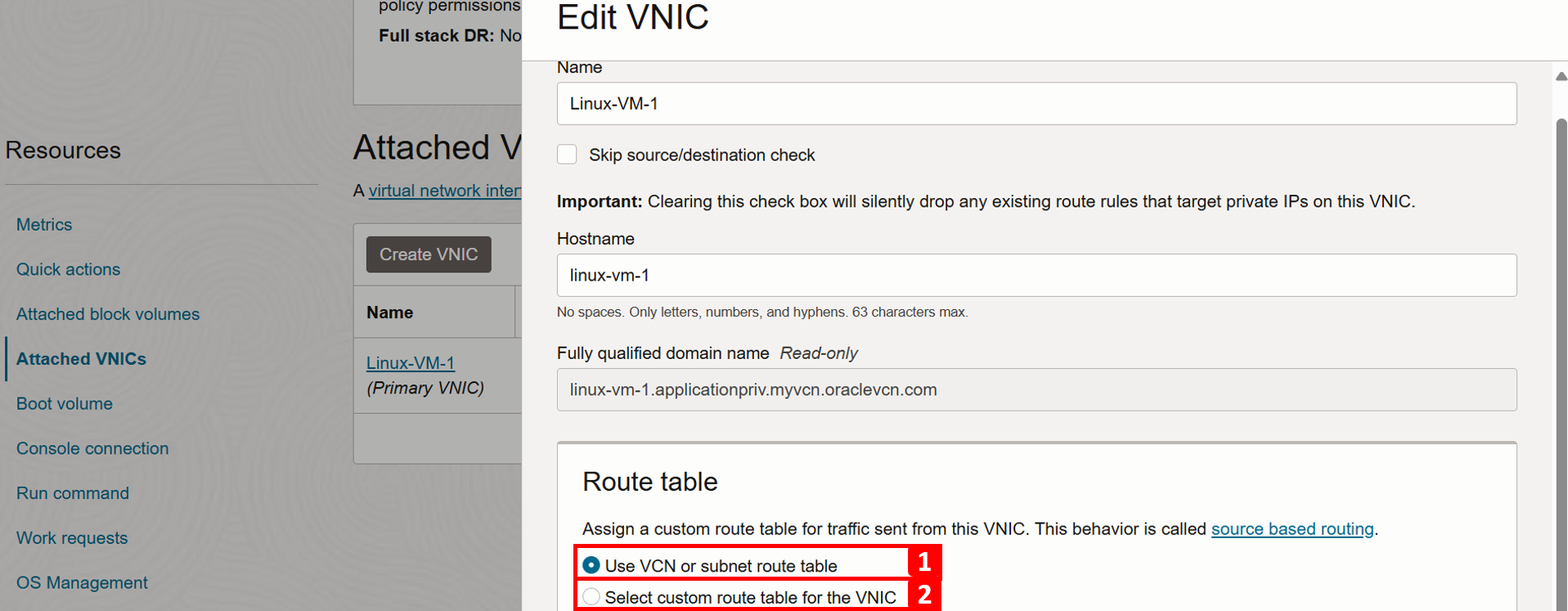

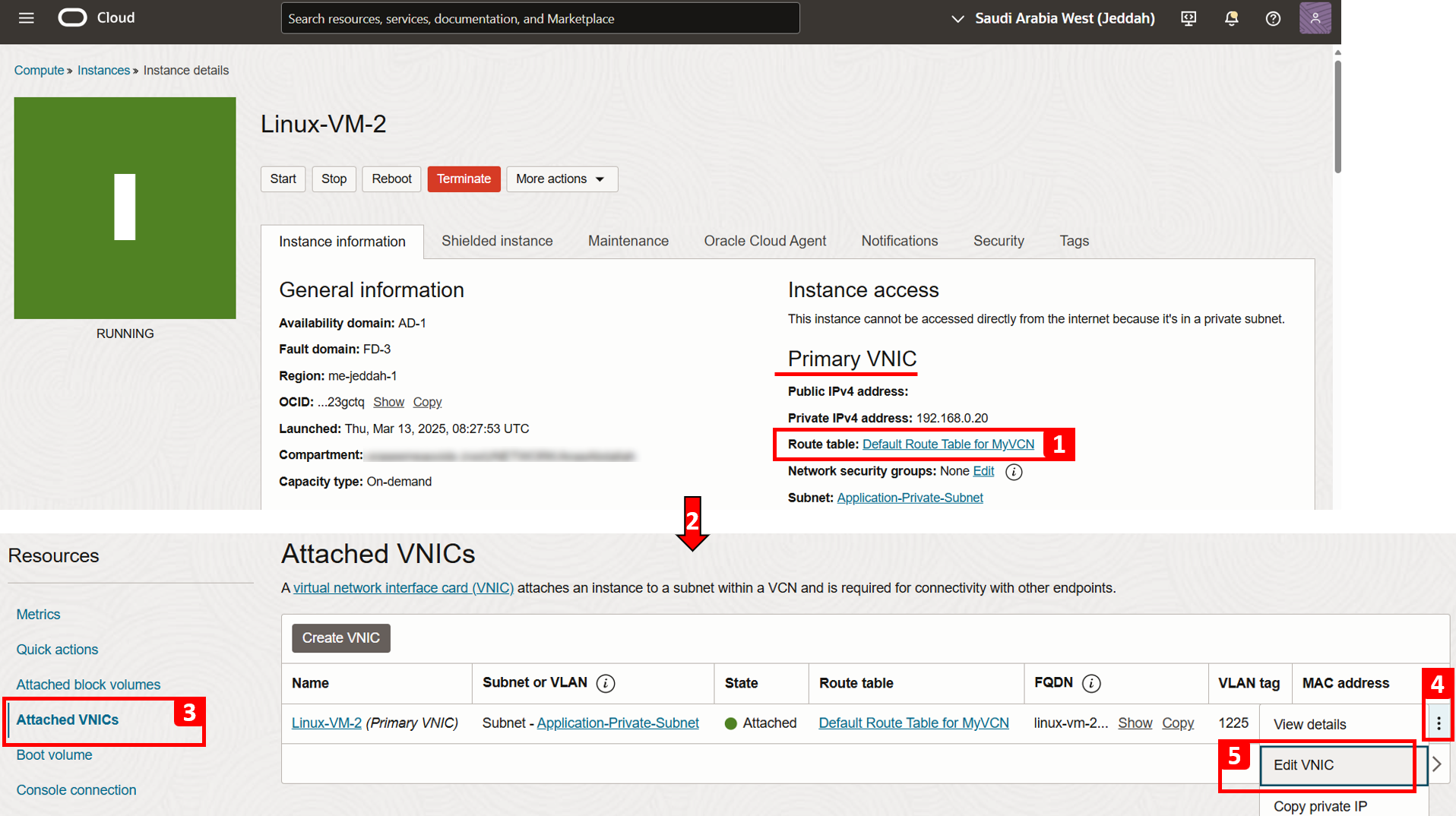

任务 3:为 VNIC 分配定制路由表

-

让我们从

Linux-VM-1开始。

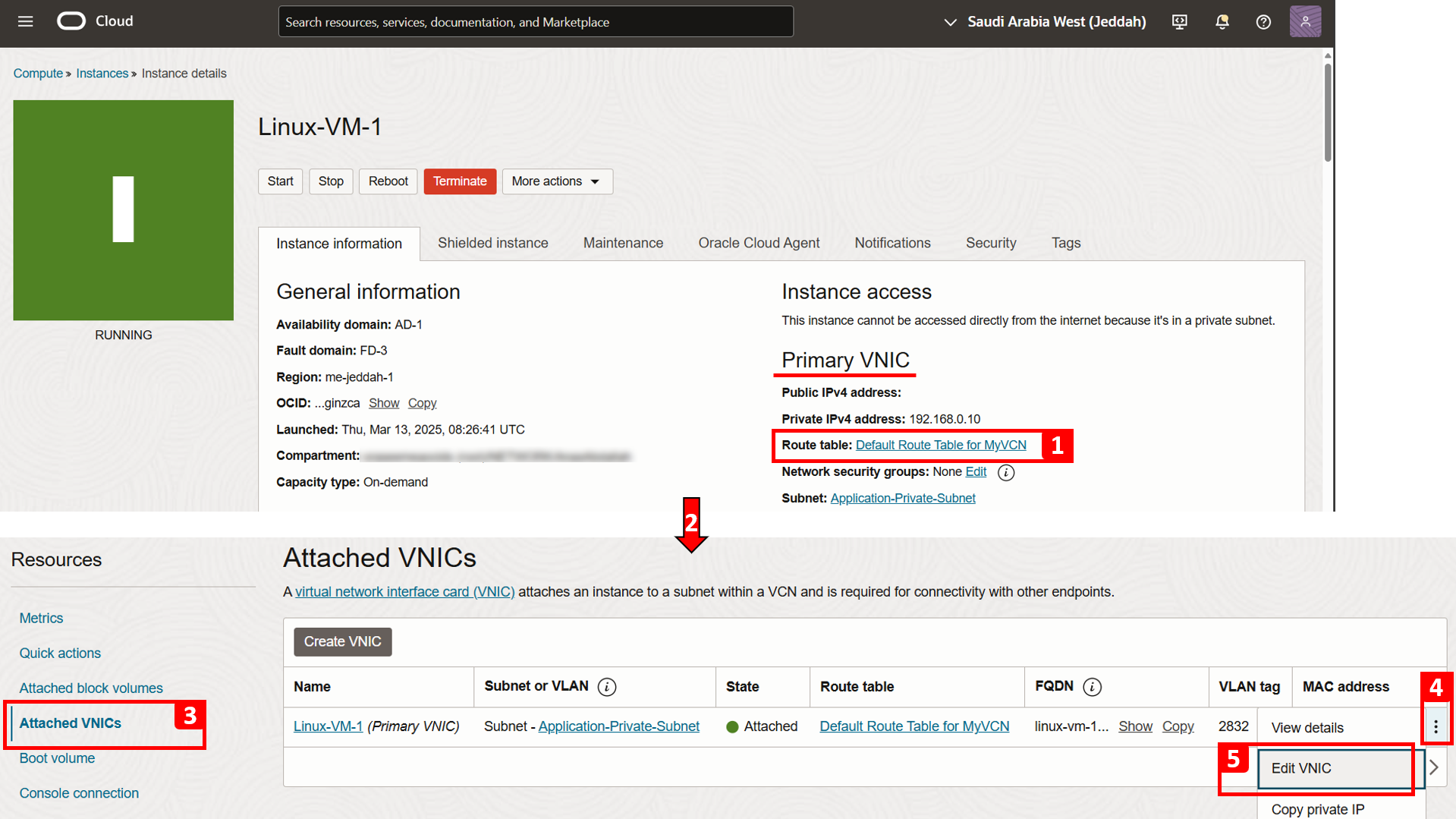

- 请注意,默认情况下,实例的 VNIC 将使用连接到 VM 所在子网的路由表。在本教程中,它是

Default Route Table for MyVCN。我们的目标是将路由表更改为按资源路由,其中实例 (VNIC) 将有自己的路由表。 - 向下滚动。

- 单击 Attached VNICs 。

- 单击主 VNIC 右侧的三个点。

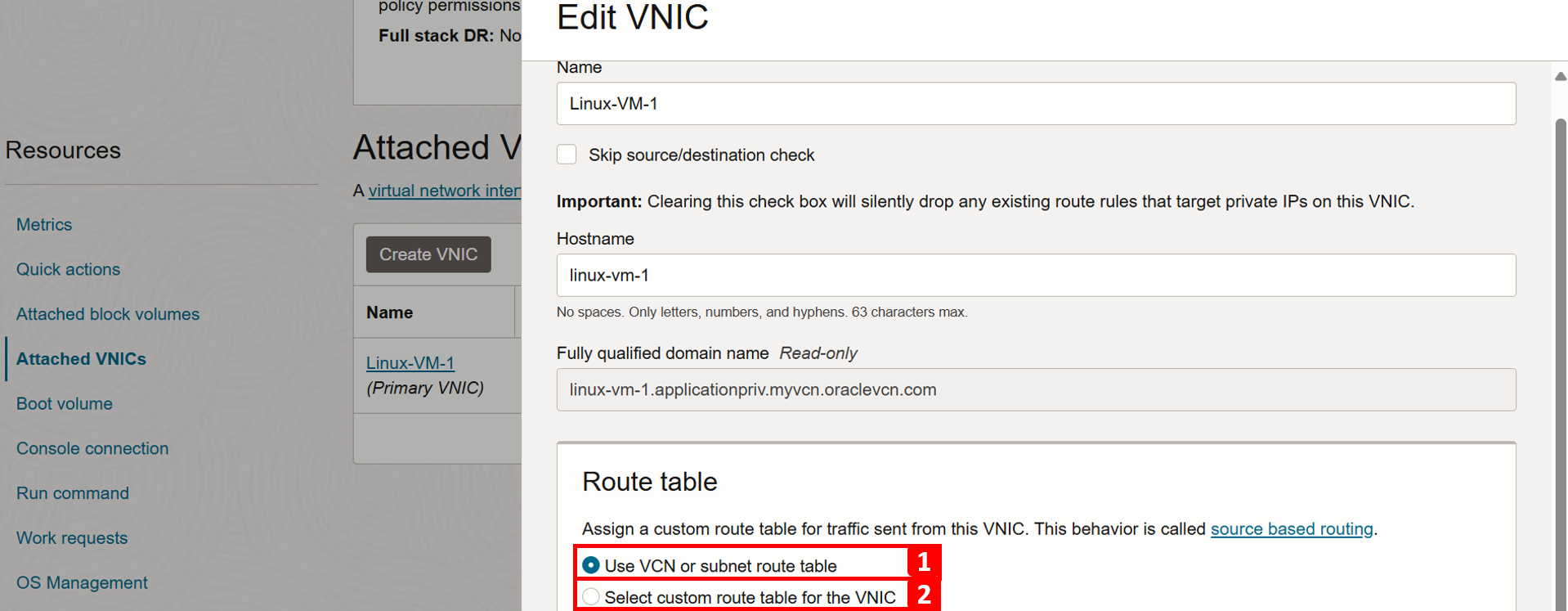

- 单击 Edit VNIC(编辑 VNIC)。

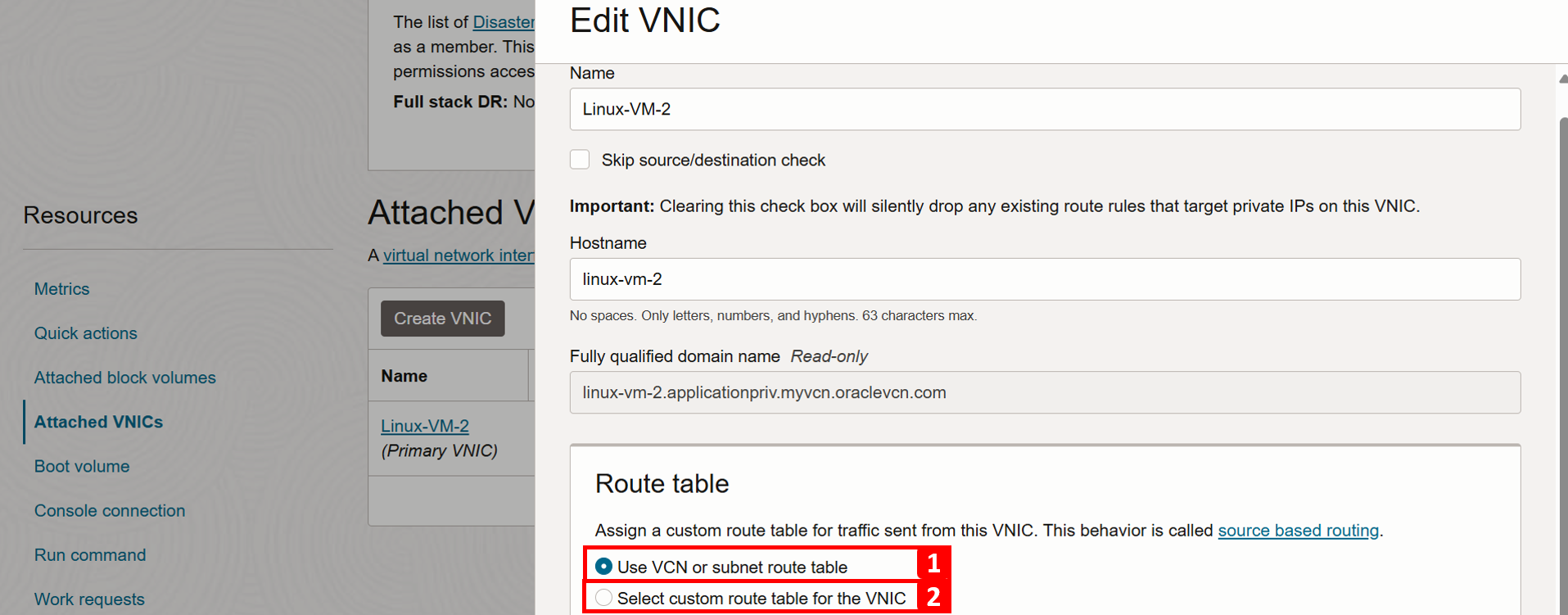

- 默认情况下,每个 VNIC 将使用与子网关联的路由表。

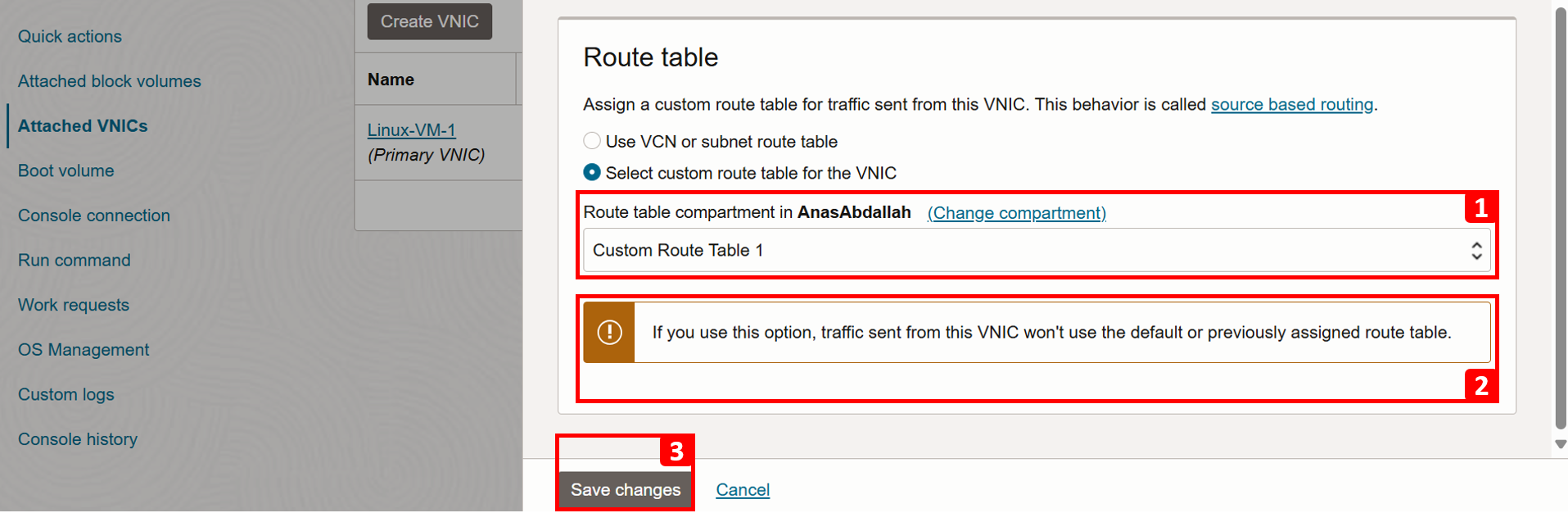

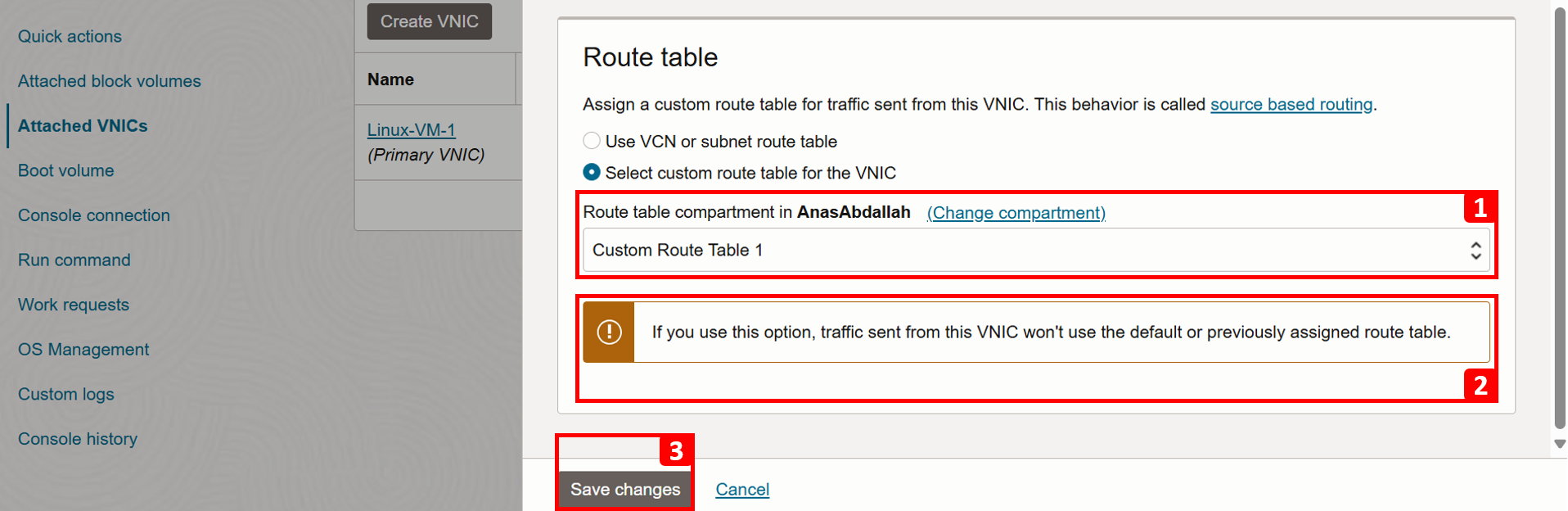

- 单击 Select custom route table for the VNIC(为 VNIC 选择定制路由表)。

- 在路由表中,选择自定义路由表 1 。

- 请注意,在此处保存配置后,在做出路由决策时将不查看默认路由表。

- 单击保存更改。

- 请注意,默认情况下,实例的 VNIC 将使用连接到 VM 所在子网的路由表。在本教程中,它是

-

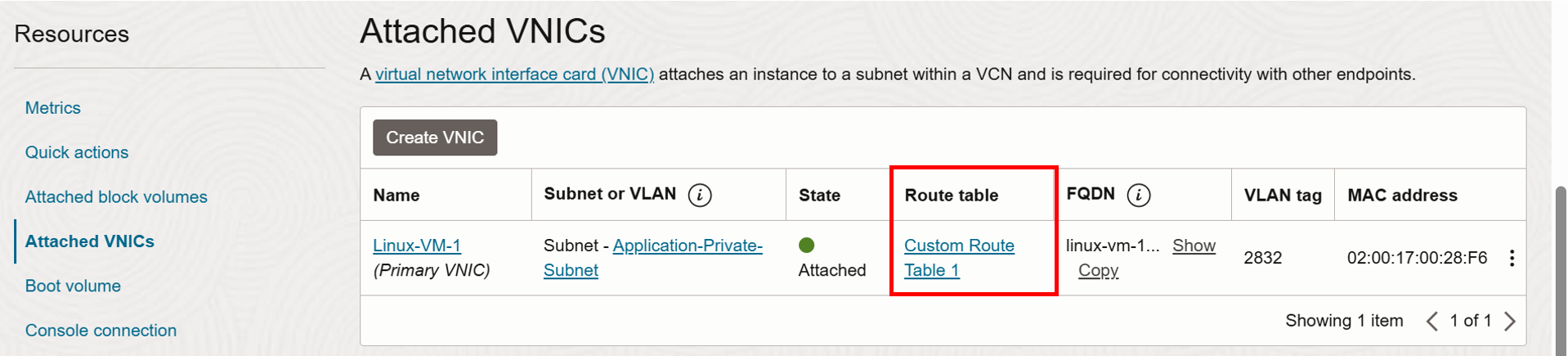

已成功将

Custom Route Table 1分配给Linux-VM-1的主要 VNIC。

-

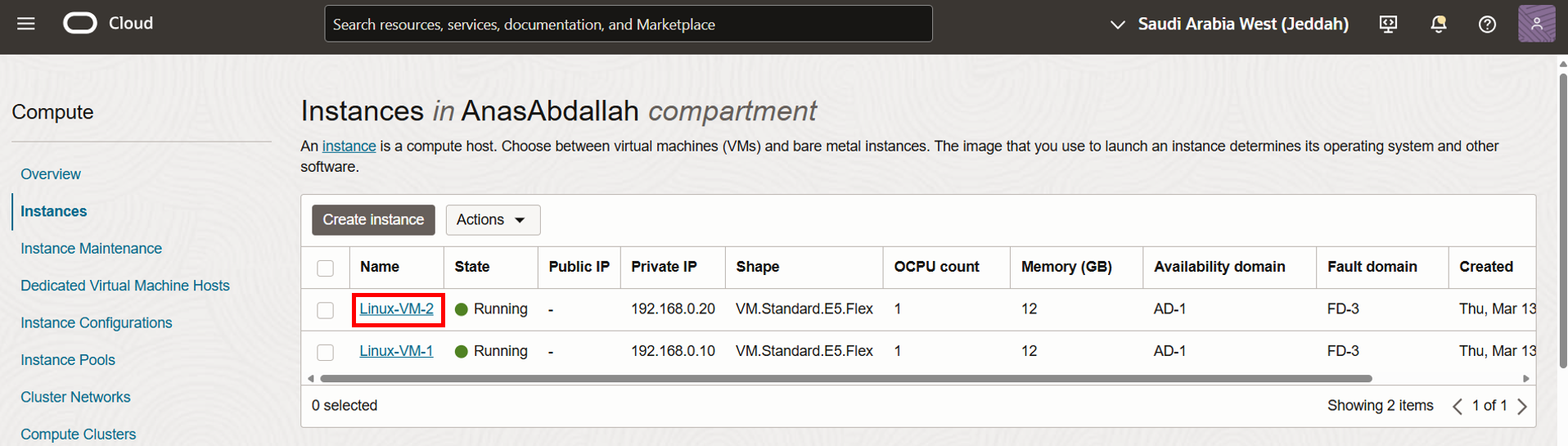

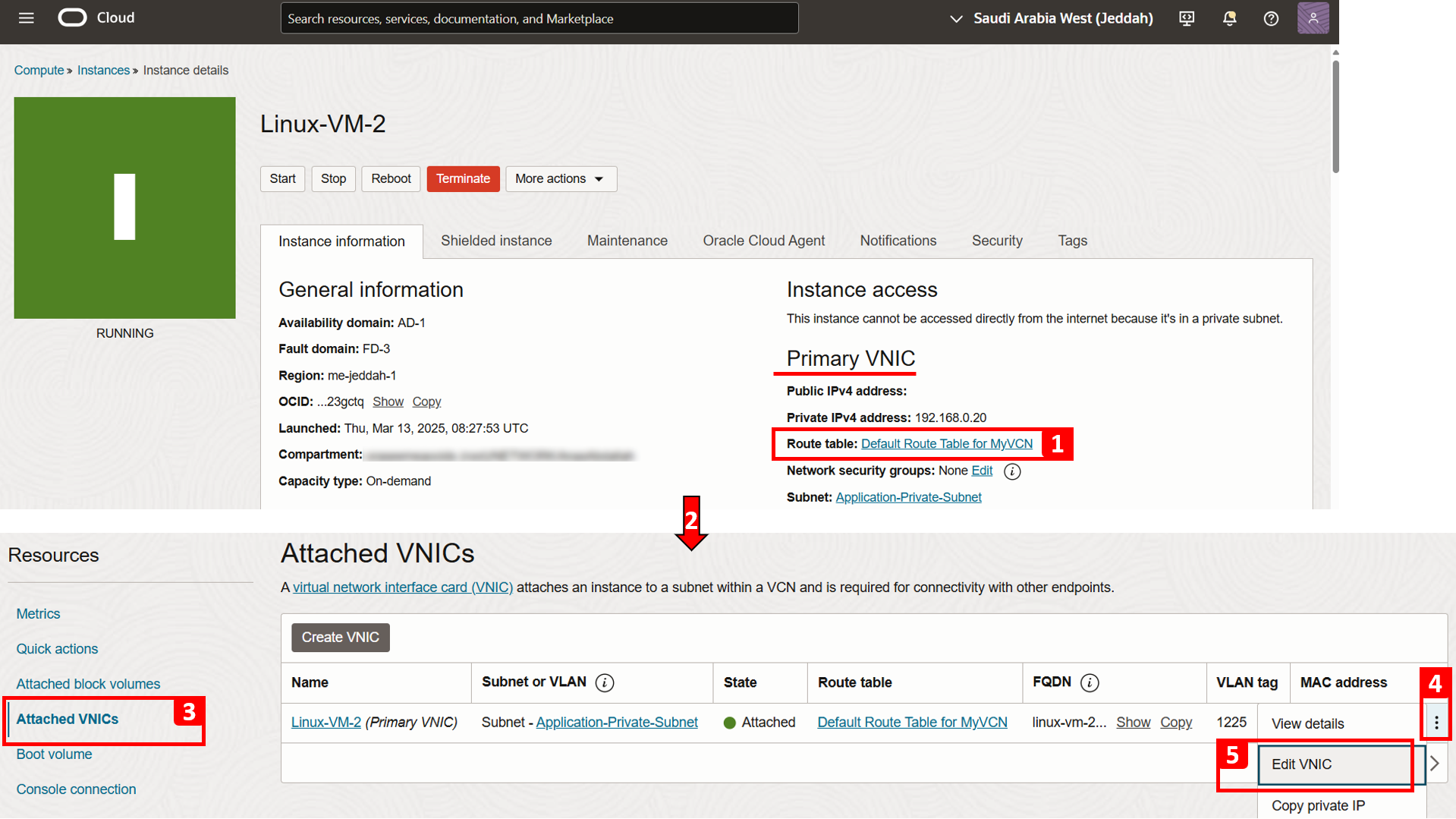

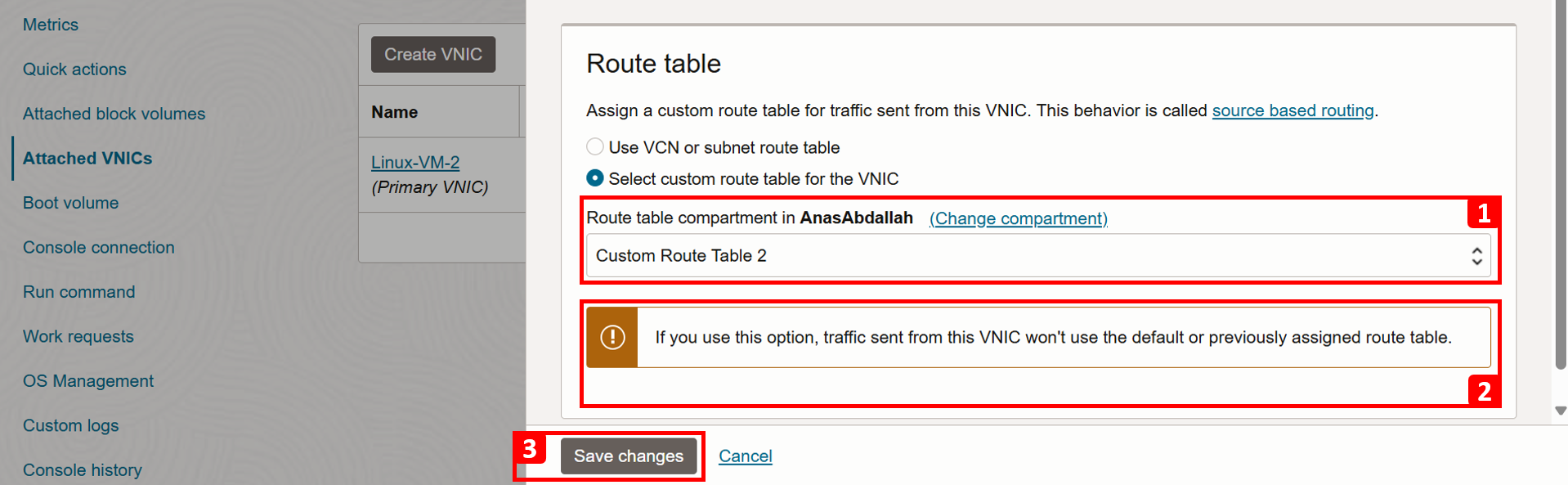

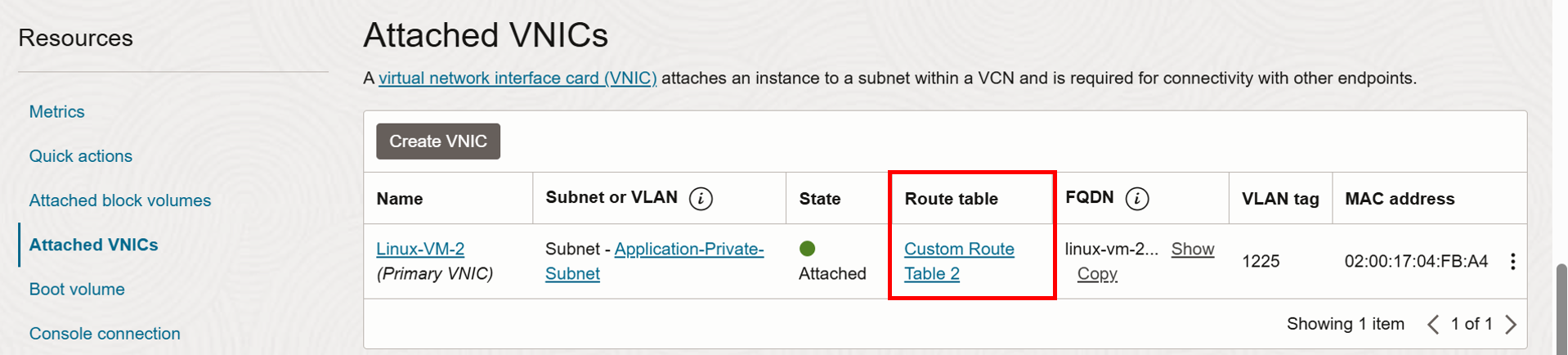

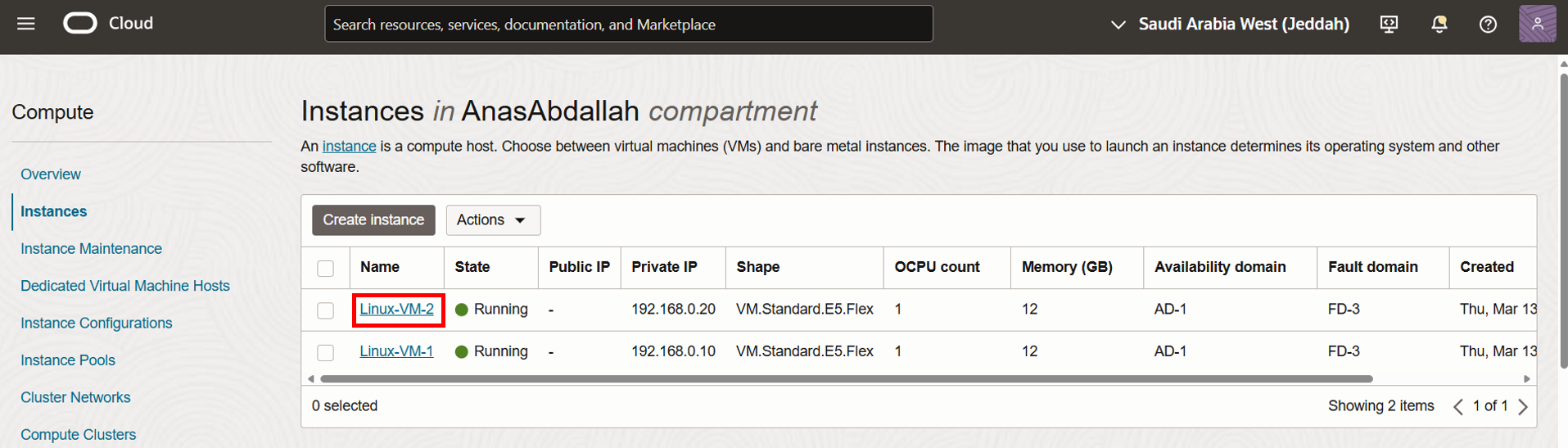

现在,为

Linux-VM-2分配。

- 请注意,默认情况下,实例 VNIC 将使用连接到 VM 所在子网的路由表。在本教程中,它是

Default Route Table for MyVCN。我们的目标是在此处将路由表更改为按资源路由,其中实例 (VNIC) 将有自己的路由表。 - 向下滚动。

- 单击 Attached VNICs 。

- 单击主 VNIC 右侧的三个点。

- 单击 Edit VNIC(编辑 VNIC)。

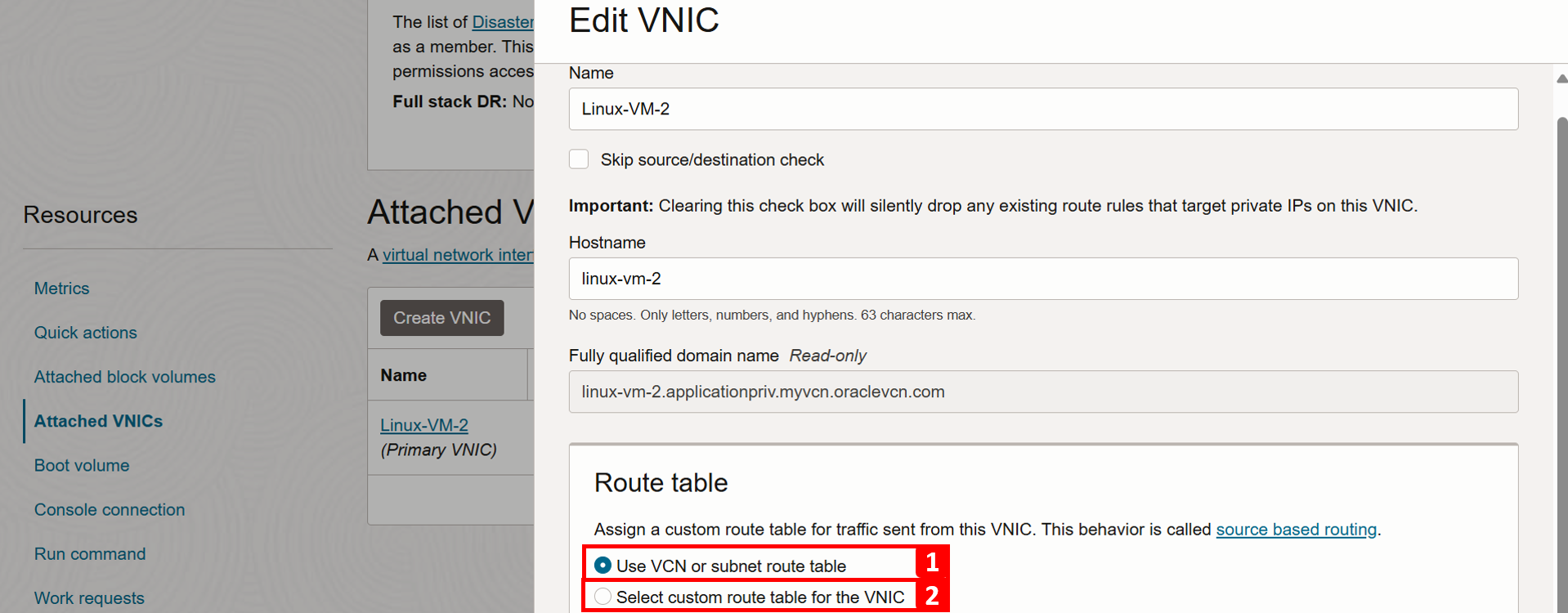

- 默认情况下,每个 VNIC 将使用与子网关联的路由表。

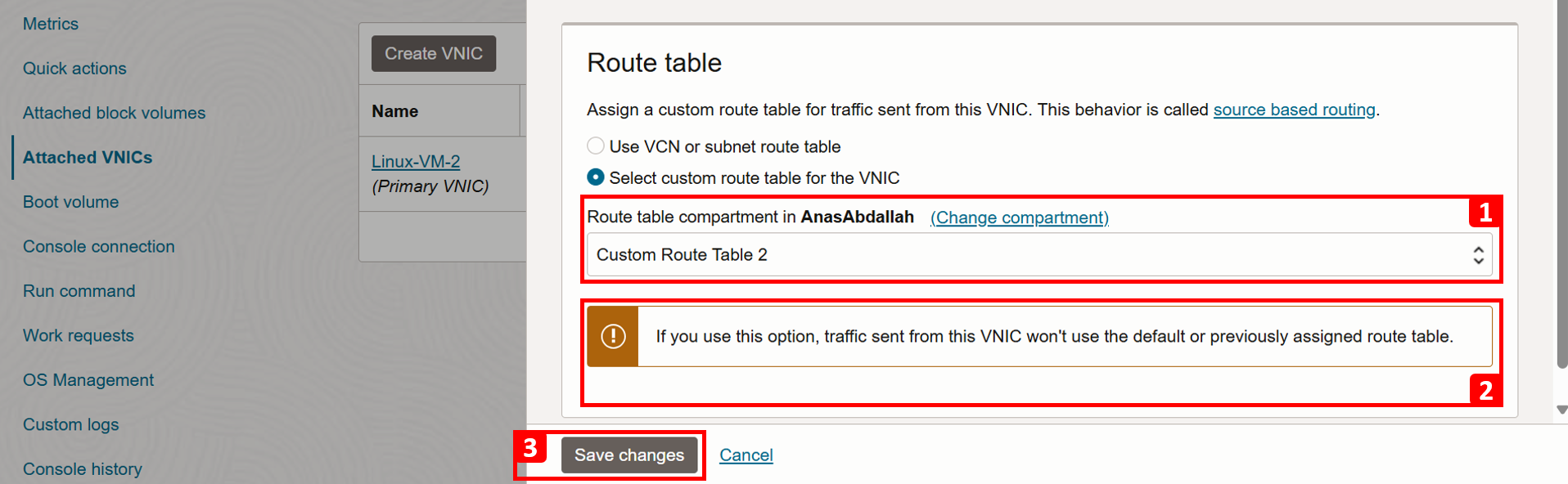

- 单击 Select custom route table for the VNIC(为 VNIC 选择定制路由表)。

- 在路由表中,选择自定义路由表 2 。

- 请注意,在此处保存配置后,在做出路由决策时将不查看默认路由表。

- 单击保存更改。

- 请注意,默认情况下,实例 VNIC 将使用连接到 VM 所在子网的路由表。在本教程中,它是

-

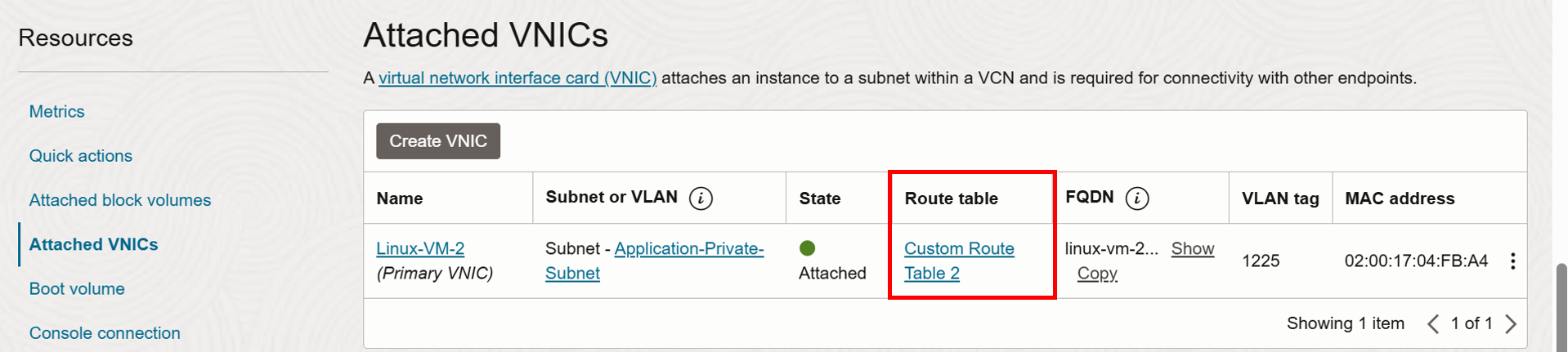

已成功将

Custom Route Table 2分配给Linux-VM-2的主要 VNIC。

任务 4:测试和验证

-

测试 1:在不进行防火墙检查的情况下测试

Linux-VM-1到 Internet 访问-

登录到

Linux-VM-1。注:我们使用 OCI 堡垒服务访问实例,因为它位于专用子网中。您可以使用任何其他方法,例如传统跳转箱(Windows、Linux)、站点到站点 VPN 或其他替代方法。

-

Ping

8.8.8.8是 Google DNS 服务器的公共 IP。根据我们设置的配置,流量将直接通过 NAT 网关进行路由,而无需由防火墙进行检查。

-

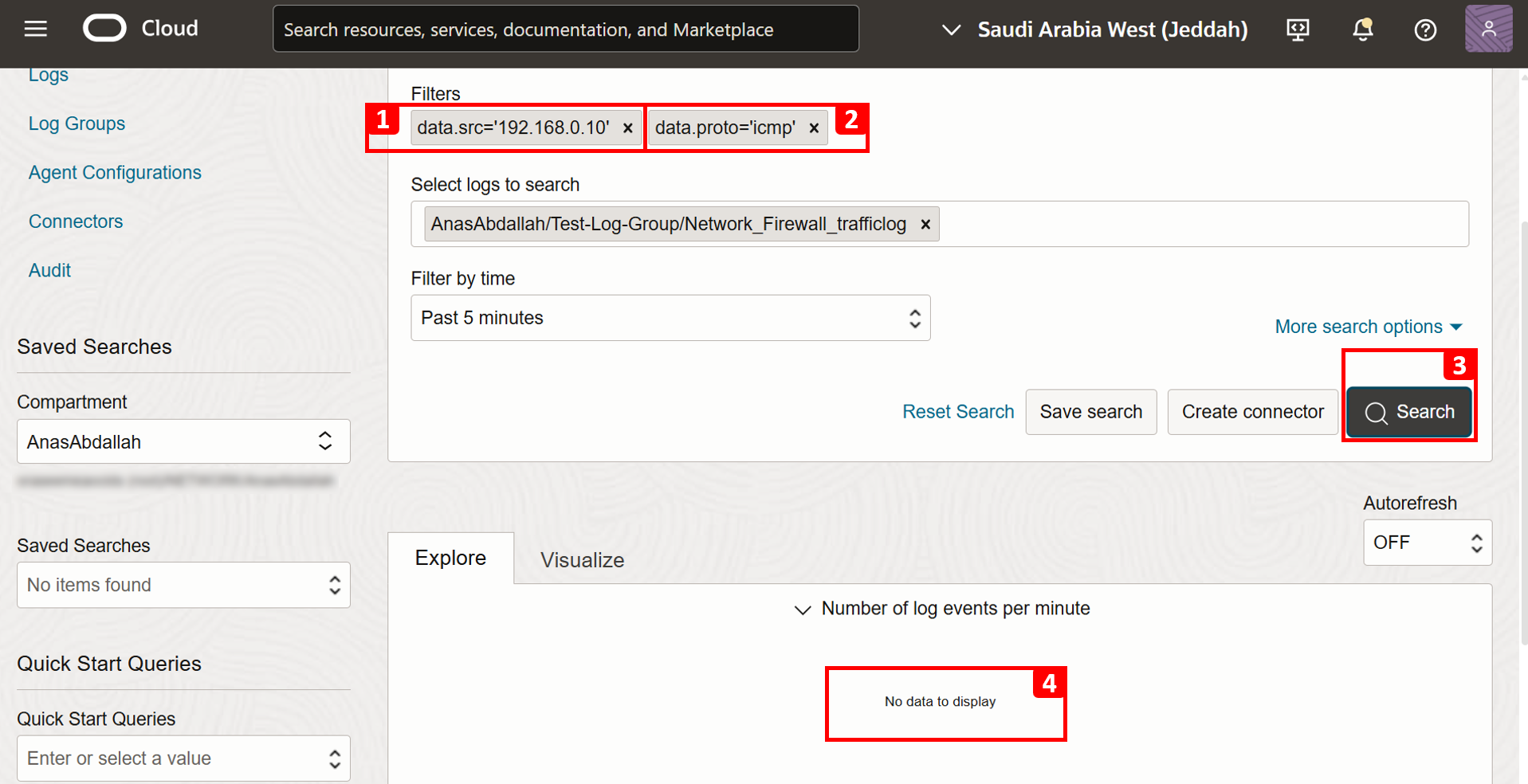

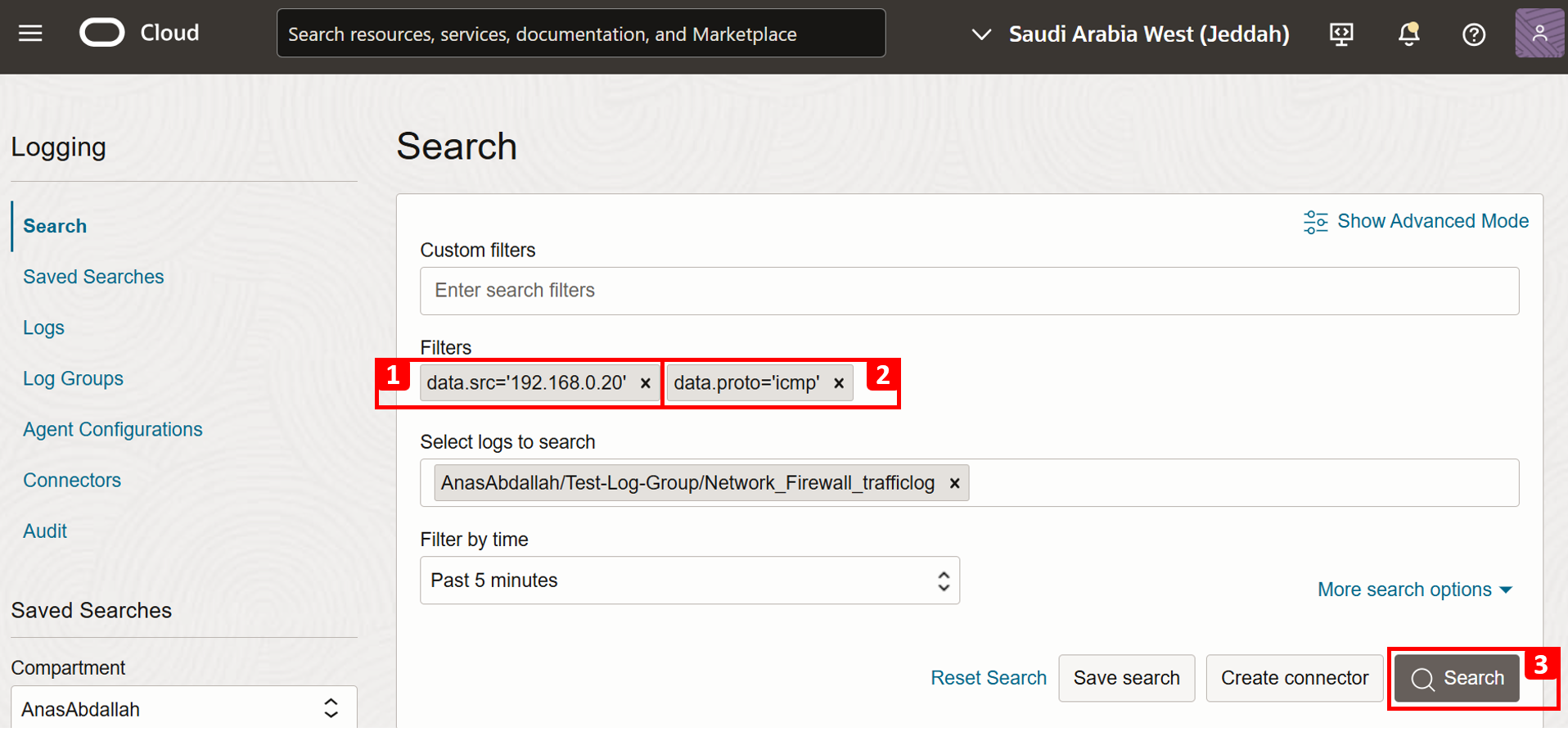

转到 Network Firewall details 页。

- 单击日志。

- 单击日志名称。

-

设置过滤器以检查上一个测试中的 ping 流量。

Linux-VM-1的 IP 地址为192.168.0.10。- Protocol 为

ICMP。 - 单击搜索。

- 请注意,没有指示来自

Linux-VM-1的流量通过防火墙,这是预期的结果,因为我们已将定制路由表配置为将流量直接路由到 NAT 网关。

-

-

测试 2:通过防火墙检查测试

Linux-VM-2到 Internet 访问-

登录到

Linux-VM-2。注:我们使用 OCI 堡垒服务访问实例,因为它位于专用子网中。您可以使用任何其他方法,例如传统跳转箱(Windows、Linux)、站点到站点 VPN 或其他替代方法。

-

Ping

8.8.8.8是 Google DNS 服务器的公共 IP。根据我们设置的配置,在防火墙检查后,流量将通过 NAT 网关进行路由。

-

转到 Network Firewall details 页。

- 单击日志。

- 单击日志名称。

-

设置过滤器以检查上一个测试中的 ping 流量。

Linux-VM-2的 IP 地址为192.168.0.20。- Protocol 为

ICMP。 - 单击搜索。

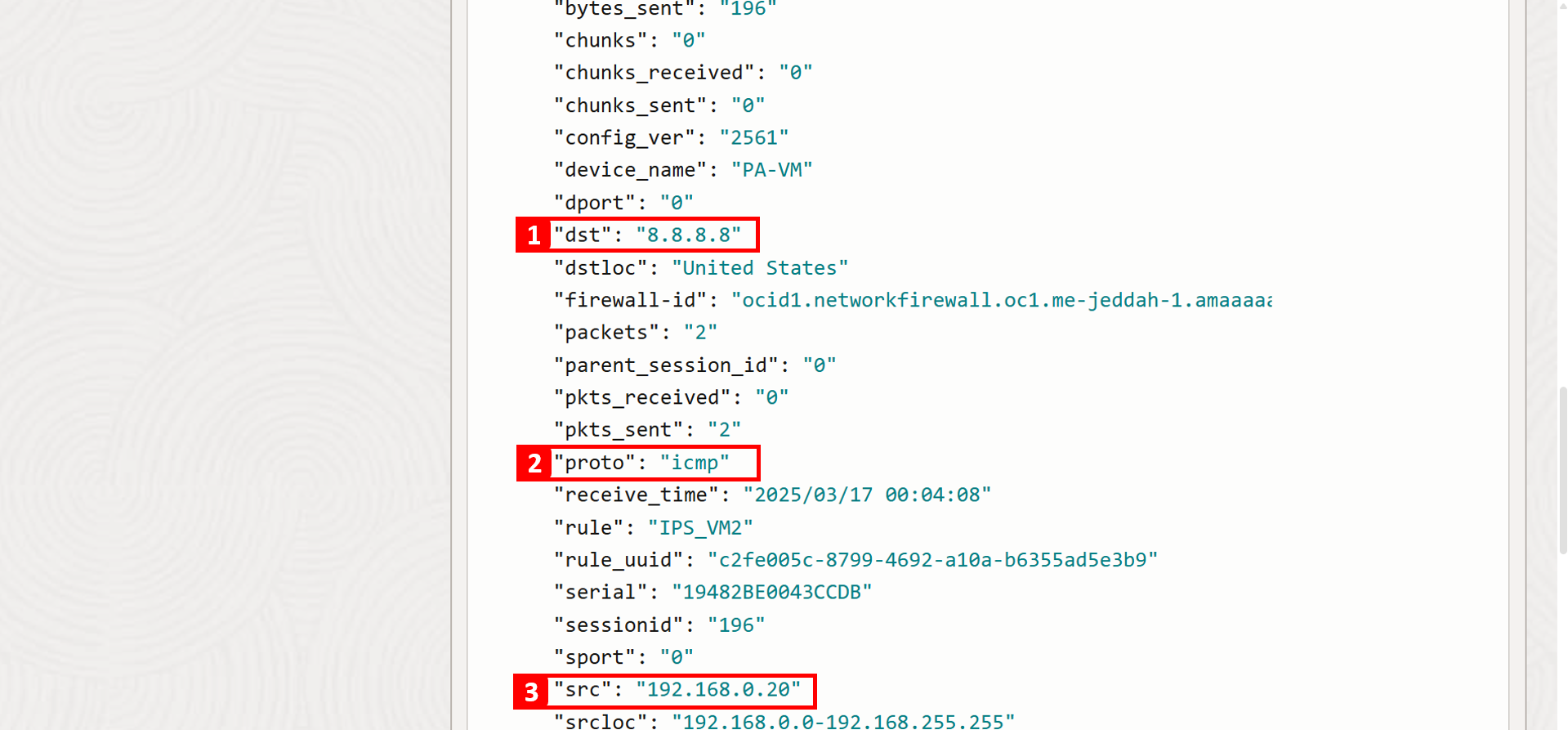

-

从日志中可以看到,到 Internet 的流量通过防火墙传递。

- Destination IP Address 为

8.8.8.8。 - Protocol 为

ICMP。 - 源 IP 地址为

192.168.0.20。

- Destination IP Address 为

这显示了我们如何通过每个资源路由为每个 VM 提供不同的路由配置,即使它们位于同一子网内,也能对流量进行细粒度控制并优化网络管理。

-

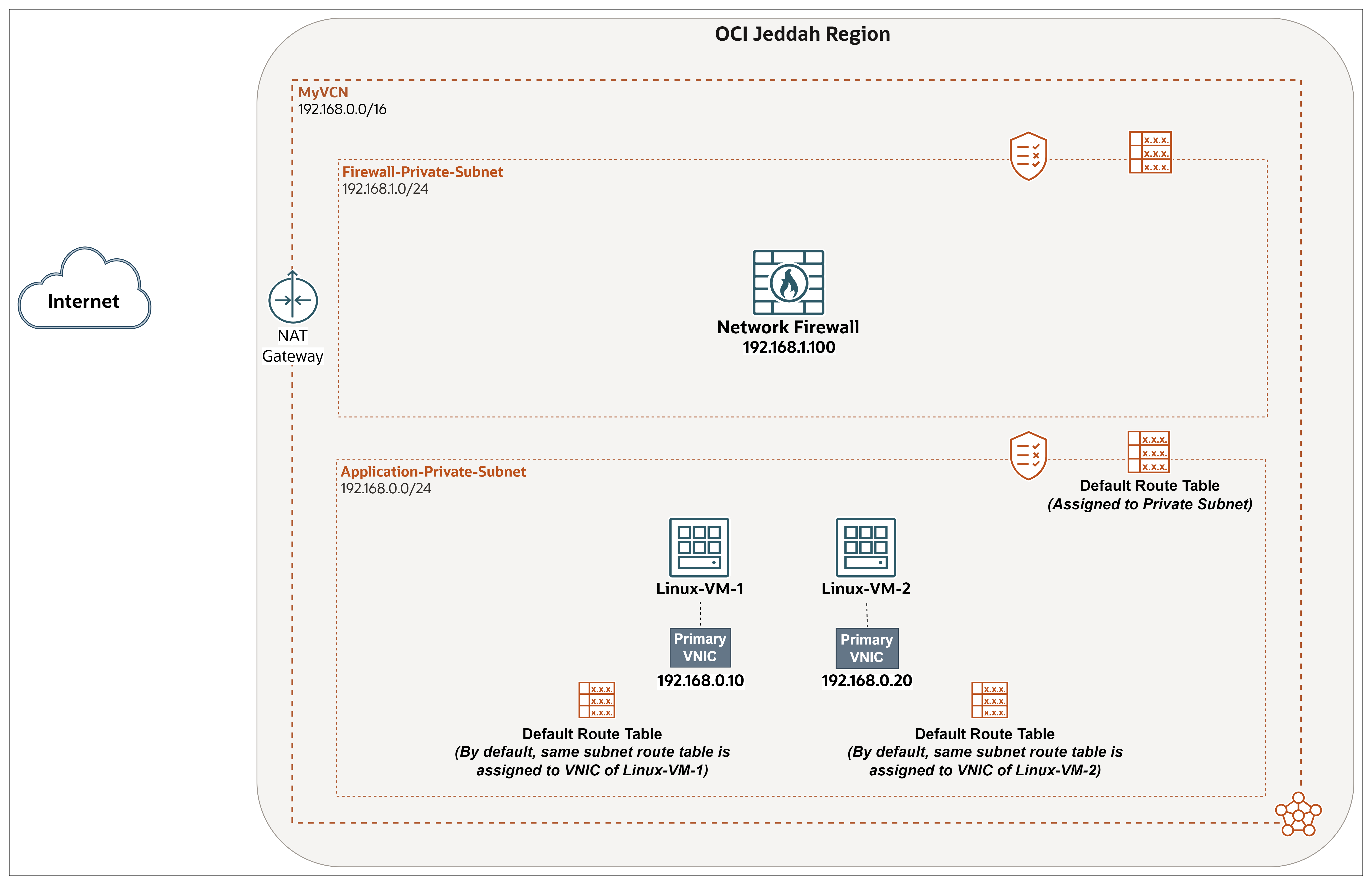

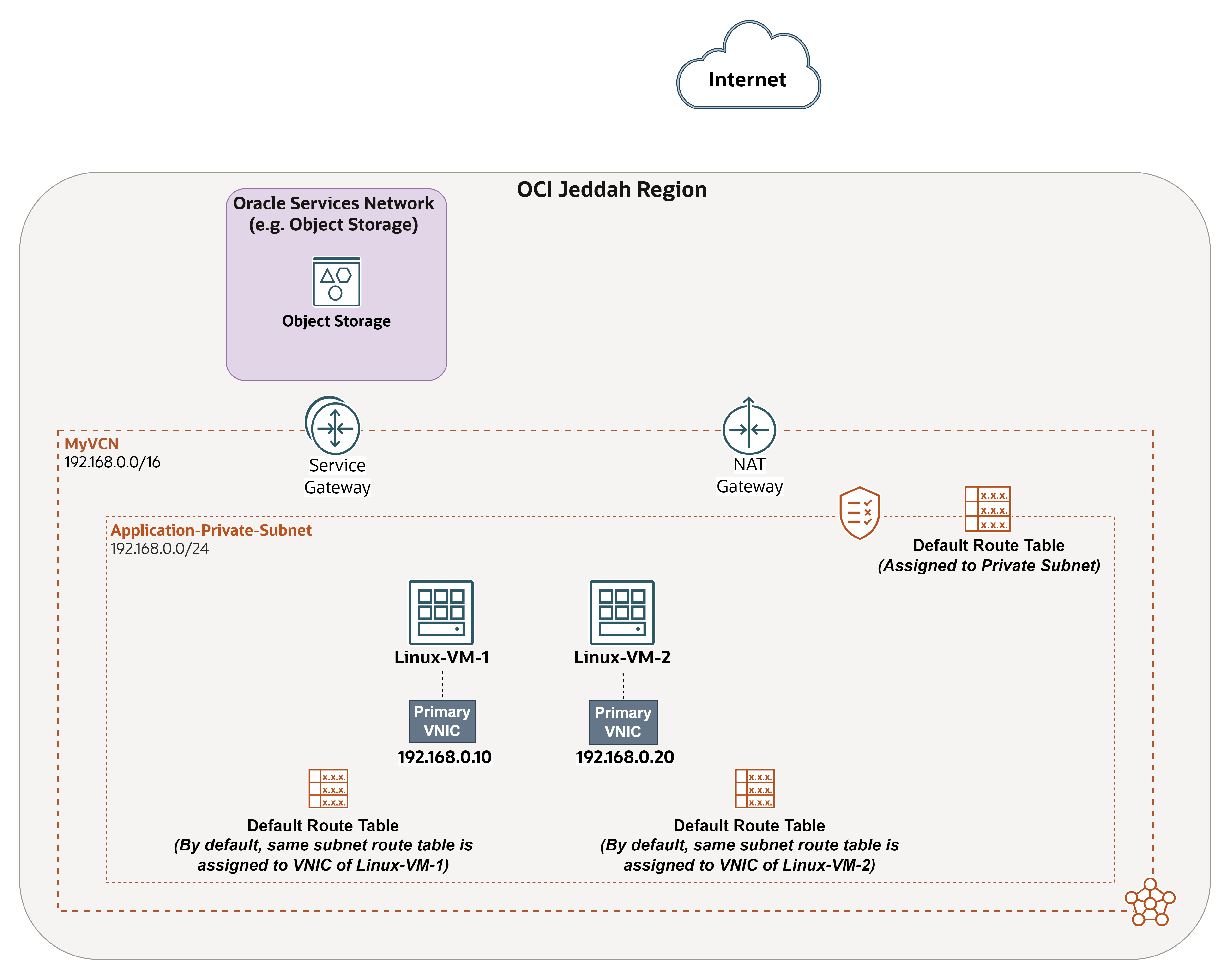

示例 2:仅将 Internet 流量与 Oracle 服务网络流量分开

示例目标:

在本示例中,我们将演示如何为同一子网中的两个资源配置不同的路由,从而通过单独的网关将流量定向到 Oracle 服务网络和 Internet。Linux-VM-1 仅需要访问 Oracle 服务网络,特别是 OCI Object Storage,而无需通过公共 Internet 进行路由,仅限于 Oracle Jeddah 数据中心,而 Linux-VM-2 需要出站 Internet 访问,这意味着可以访问任何公共 IP 地址,包括 Oracle 服务网络中的公共 IP 地址。如果没有按资源路由,则必须将每个实例放置在不同的子网中才能实现此方案。

先决条件示例:

配置一些基本组件以与此设计保持一致。它基本上是专用子网中的两个计算实例。

-

创建虚拟云网络(例如,

MyVCN(192.168.0.0/16))。有关详细信息,请参阅创建 VCN 。 -

创建专用子网。有关更多信息,请参见创建子网。

Application-Private-Subnet(192.168.0.0/24).在本教程中,我们将为子网分配默认路由表和默认安全列表。

-

在 VCN 中创建 NAT 网关。NAT 网关允许没有公共 IP 地址的云资源访问互联网,仅提供出站连接,同时不会向入站互联网连接公开这些资源。有关更多信息,请参见 Creating a NAT Gateway 。

-

在 VCN 中创建服务网关。服务网关允许 VCN 专用访问特定的 Oracle 服务,而不向公共 Internet 公开数据。无需 Internet 网关或 NAT 网关即可访问这些特定服务。有关详细信息,请参阅创建服务网关。

-

创建两个计算实例

Linux-VM-1和Linux-VM-2。有关详细信息,请参阅任务 2:预配 OCI 计算实例。请考虑以下几点:- 每个例程的名称。

- 使用 Oracle Linux 作为 OS。

- 将两个实例放置在您之前创建的同一子网中,并根据设计手动分配 IP。

- 启用 OCI 堡垒插件。

-

创建 OCI 堡垒服务和会话,您需要它来安全地访问实例,因为它们位于专用子网中,然后在设置结束时进行测试。考虑目标网络和实例等差异,以适应您为本教程创建的组件。有关更多信息,请参见 Task 6.1:Access FE-VM Compute Instance using Bastion and Test 。

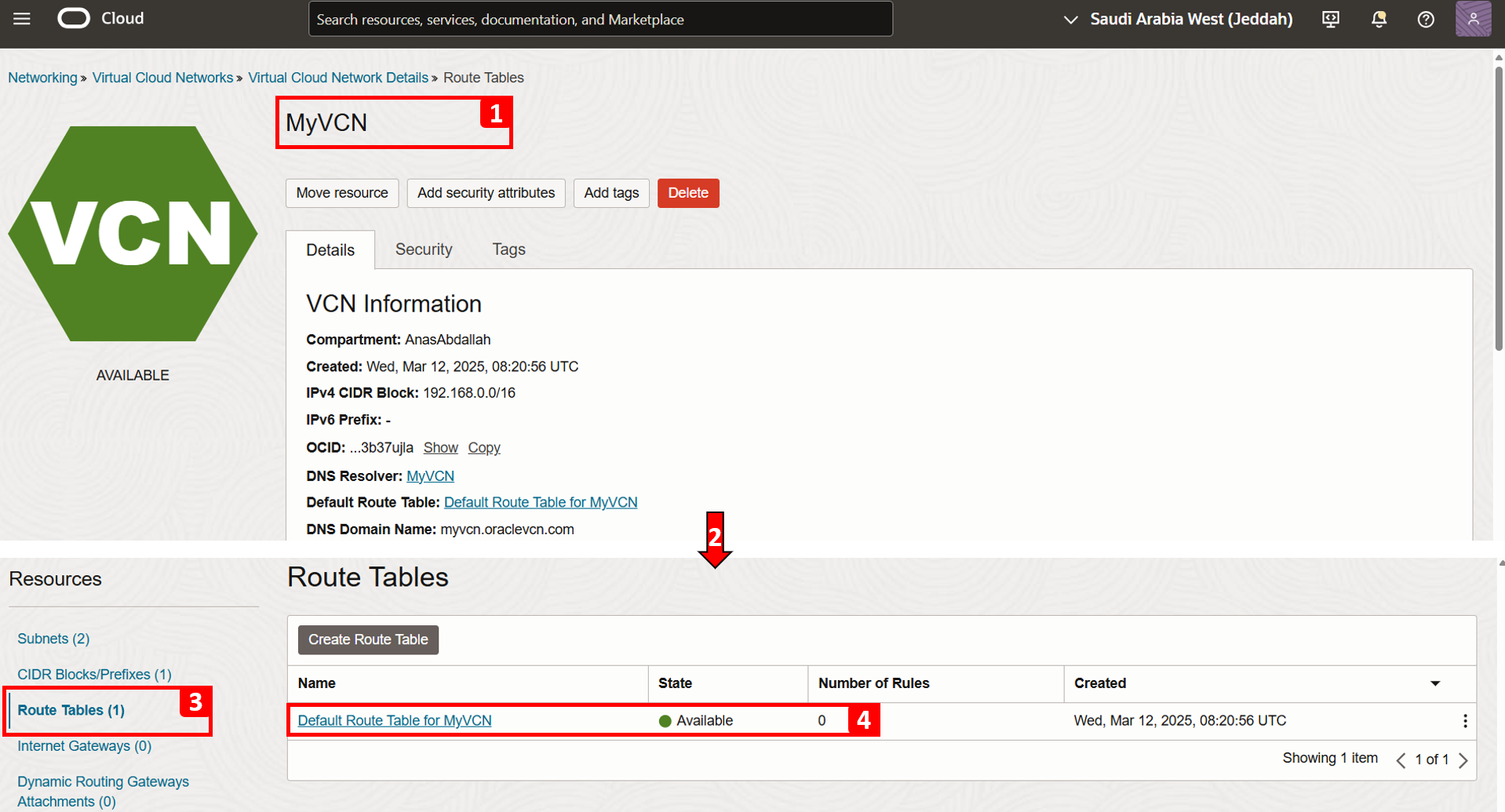

任务 1:创建自定义路由表

-

转到 OCI 控制台。

- 导航到 VCN。

- 向下滚动。

- 单击路由表。

- 请注意,我们有一个自动使用 VCN 创建的默认路由表。此表已分配给

Application-Private-Subnet,子网内的所有 VM 将使用该表。

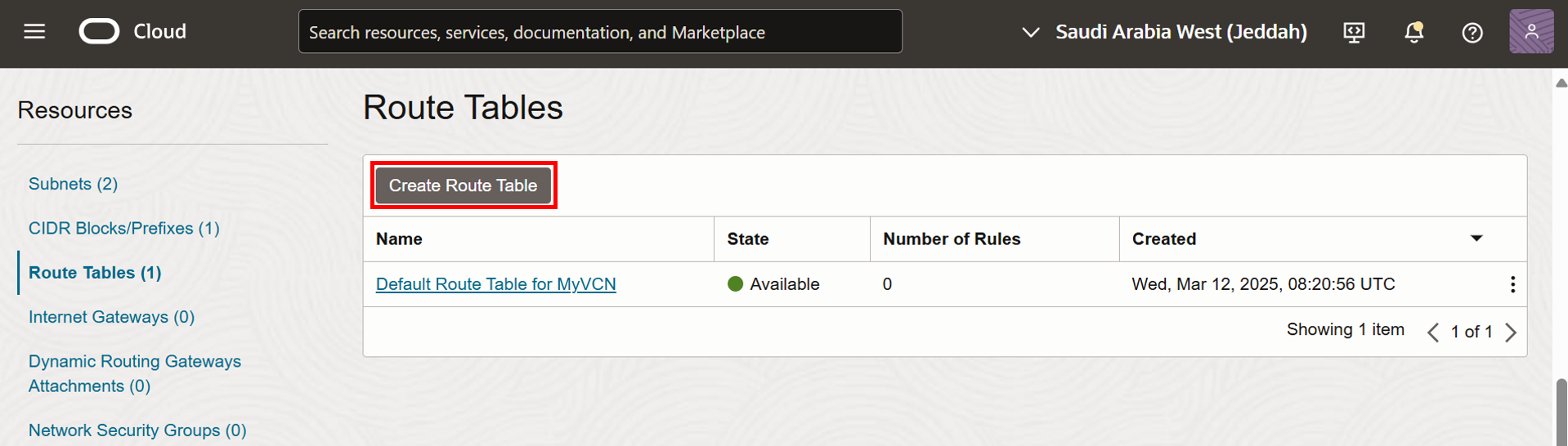

-

但是,对于本教程,我们将创建定制路由表,并将每个路由表分配给其各自的 VM VNIC。此方法提供了对路由的更细粒度的控制,从而避免了对子网路由表的依赖。单击创建路由表。

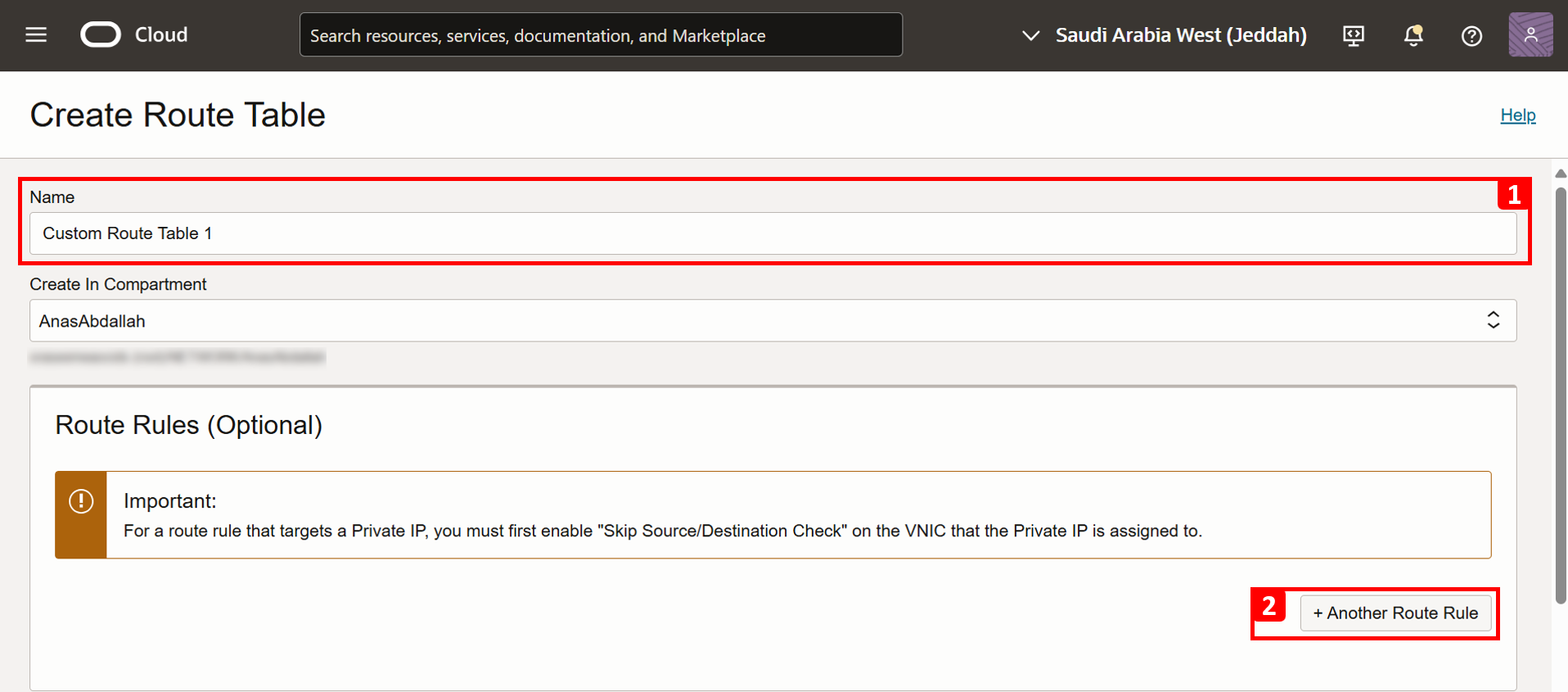

-

创建第一个表 (

Custom Route Table 1),该表将分配给Linux-VM-1以通过服务网关路由流量,从而能够连接到 Oracle 服务网络,特别是用于访问 OCI 对象存储。- 输入路由表的名称。

- 单击 +Another 路由规则。

-

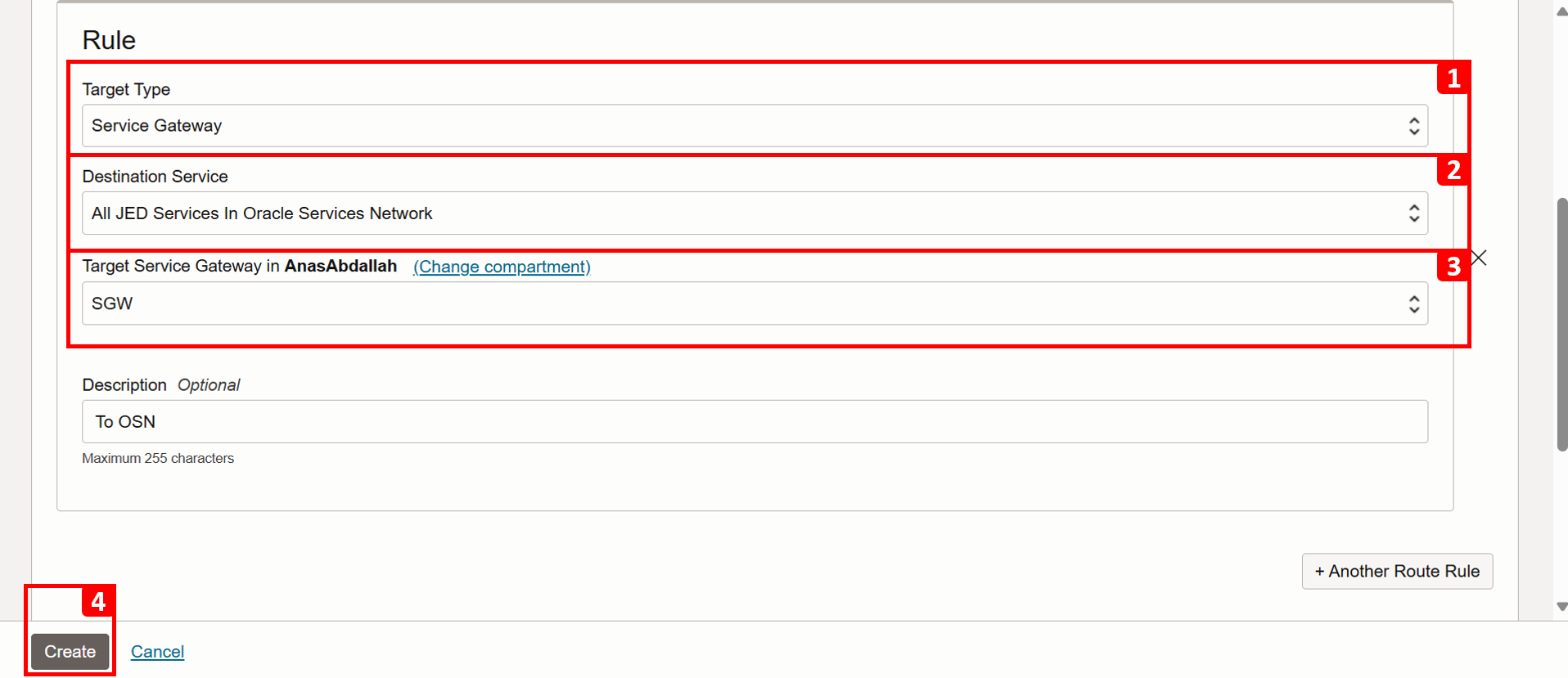

在规则中,输入以下信息。

- 在目标类型中,选择服务网关。

- 在目标 CIDR 块中,选择Oracle 服务网络中的所有 JED 服务。这可确保访问所有 Oracle 服务,包括 OCI 对象存储,我们将在最后进行测试。此外,如果您使用 OCI Bastion 连接到 VM,则必须选择我们提到的所有服务选项,而不是将其限制为 OCI 对象存储。

- 在目标服务网关中,选择在先决条件中创建的服务网关。

- 单击创建。

-

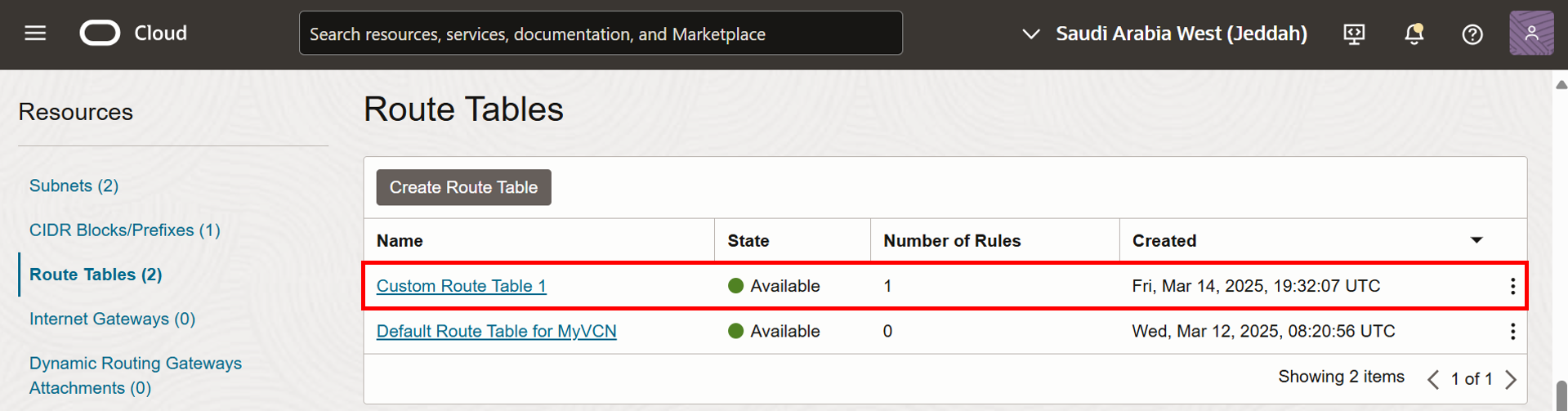

已成功创建

Custom Route Table 1。

-

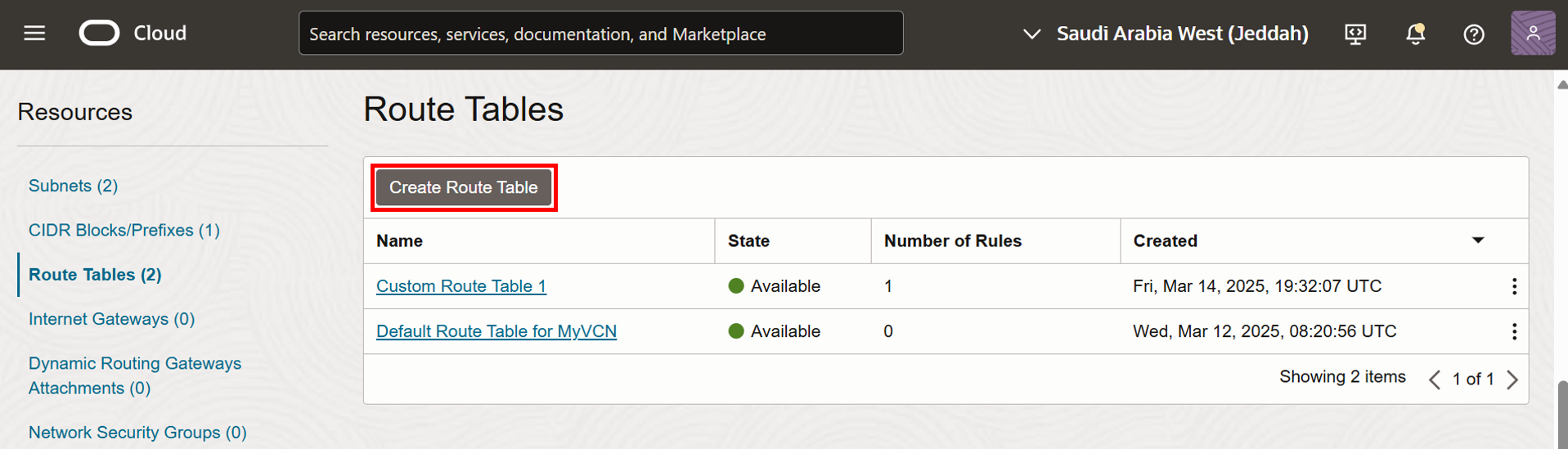

要创建第二个表 (

Custom Route Table 2),请单击创建路由表。

-

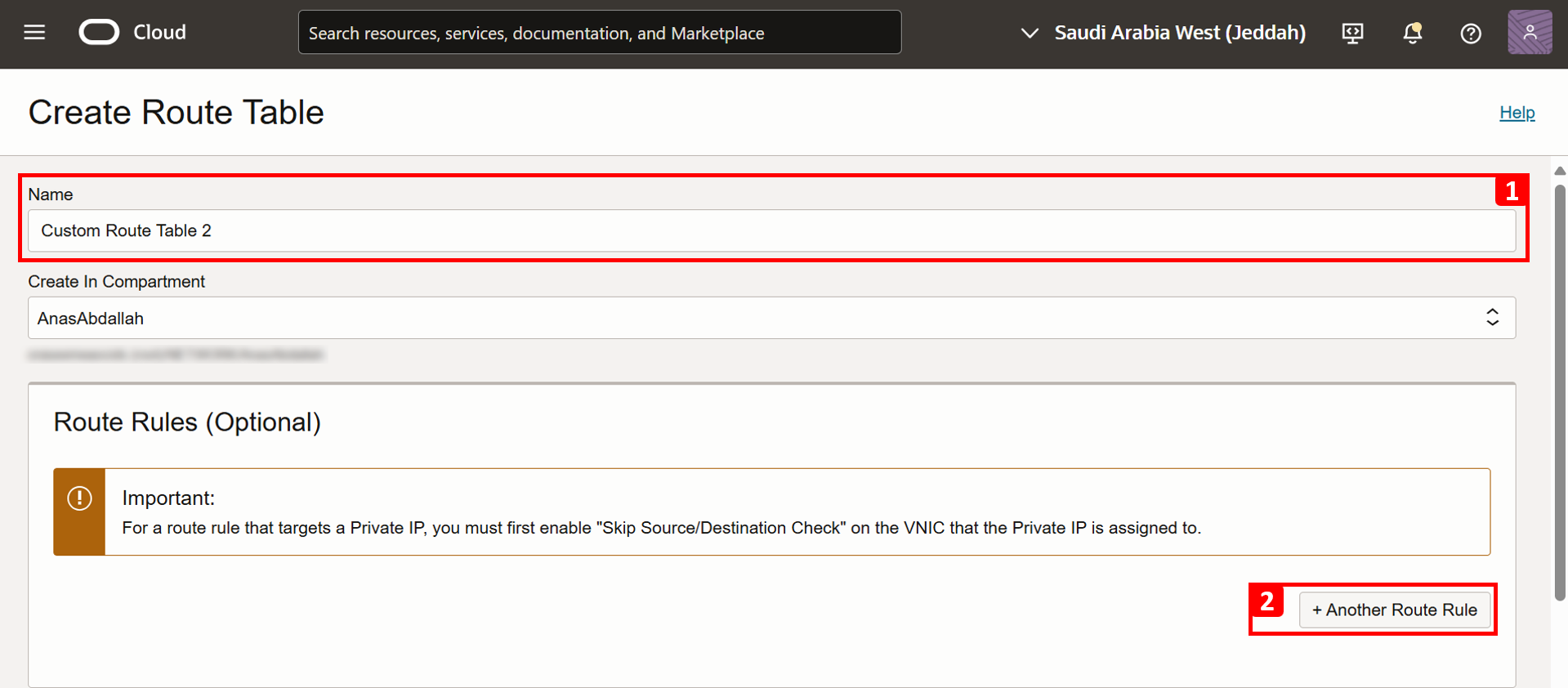

Custom Route Table 2将分配给Linux-VM-2,以便通过 NAT 网关路由流量,从而实现与 Internet(包括 OCI 对象存储端点)的单向连接。- 输入路由表的名称。

- 单击 +Another 路由规则。

-

在规则中,输入以下信息。

- 在目标类型中,选择 NAT 网关。

- 在 Destination CIDR Block(目标 CIDR 块)中,输入

0.0.0.0/0。 - 在目标 NAT 网关中,选择在先决条件中创建的 NAT 网关。

- 单击创建。

-

已成功创建

Custom Route Table 2。

任务 2:为 VNIC 分配定制路由表

-

让我们从

Linux-VM-1开始。

- 请注意,默认情况下,实例的 VNIC 将使用连接到 VM 所在子网的路由表。在本教程中,它是

Default Route Table for MyVCN。我们的目标是将路由表更改为按资源路由,其中实例 (VNIC) 将有自己的路由表。 - 向下滚动。

- 单击 Attached VNICs 。

- 单击主 VNIC 右侧的三个点。

- 单击 Edit VNIC(编辑 VNIC)。

- 默认情况下,每个 VNIC 将使用与子网关联的路由表。

- 单击 Select custom route table for the VNIC(为 VNIC 选择定制路由表)。

- 在路由表中,选择

Custom Route Table 1。 - 请注意,在此处保存配置后,在做出路由决策时将不查看默认路由表。

- 单击保存更改。

- 请注意,默认情况下,实例的 VNIC 将使用连接到 VM 所在子网的路由表。在本教程中,它是

-

已成功将

Custom Route Table 1分配给Linux-VM-1的主要 VNIC。

-

现在,为

Linux-VM-2分配。

- 请注意,默认情况下,实例的 VNIC 将使用连接到 VM 所在子网的路由表。在本教程中,它是

Default Route Table for MyVCN。我们的目标是将路由表更改为按资源路由,其中实例 (VNIC) 将有自己的路由表。 - 向下滚动。

- 单击 Attached VNICs 。

- 单击主 VNIC 右侧的三个点。

- 单击 Edit VNIC(编辑 VNIC)。

- 默认情况下,每个 VNIC 将使用与子网关联的路由表。

- 单击 Select custom route table for the VNIC(为 VNIC 选择定制路由表)。

- 在路由表中,选择

Custom Route Table 2。 - 请注意,在此处保存配置后,在做出路由决策时将不查看默认路由表。

- 单击保存更改。

- 请注意,默认情况下,实例的 VNIC 将使用连接到 VM 所在子网的路由表。在本教程中,它是

-

已成功将

Custom Route Table 2分配给Linux-VM-2的主要 VNIC。

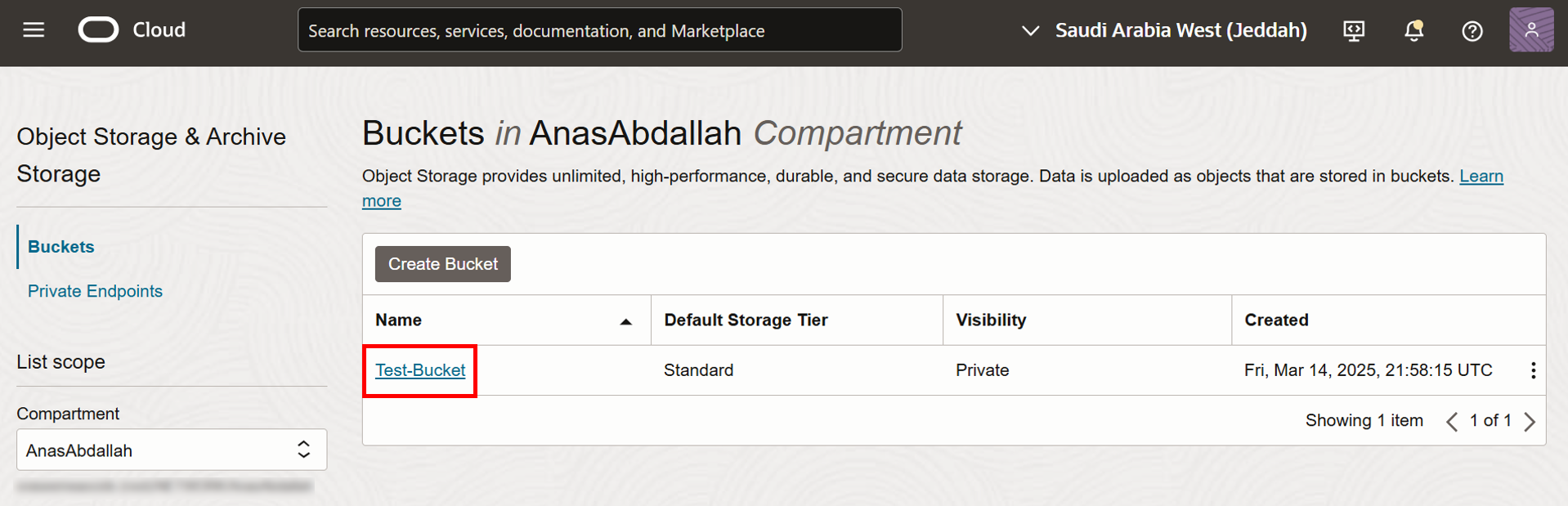

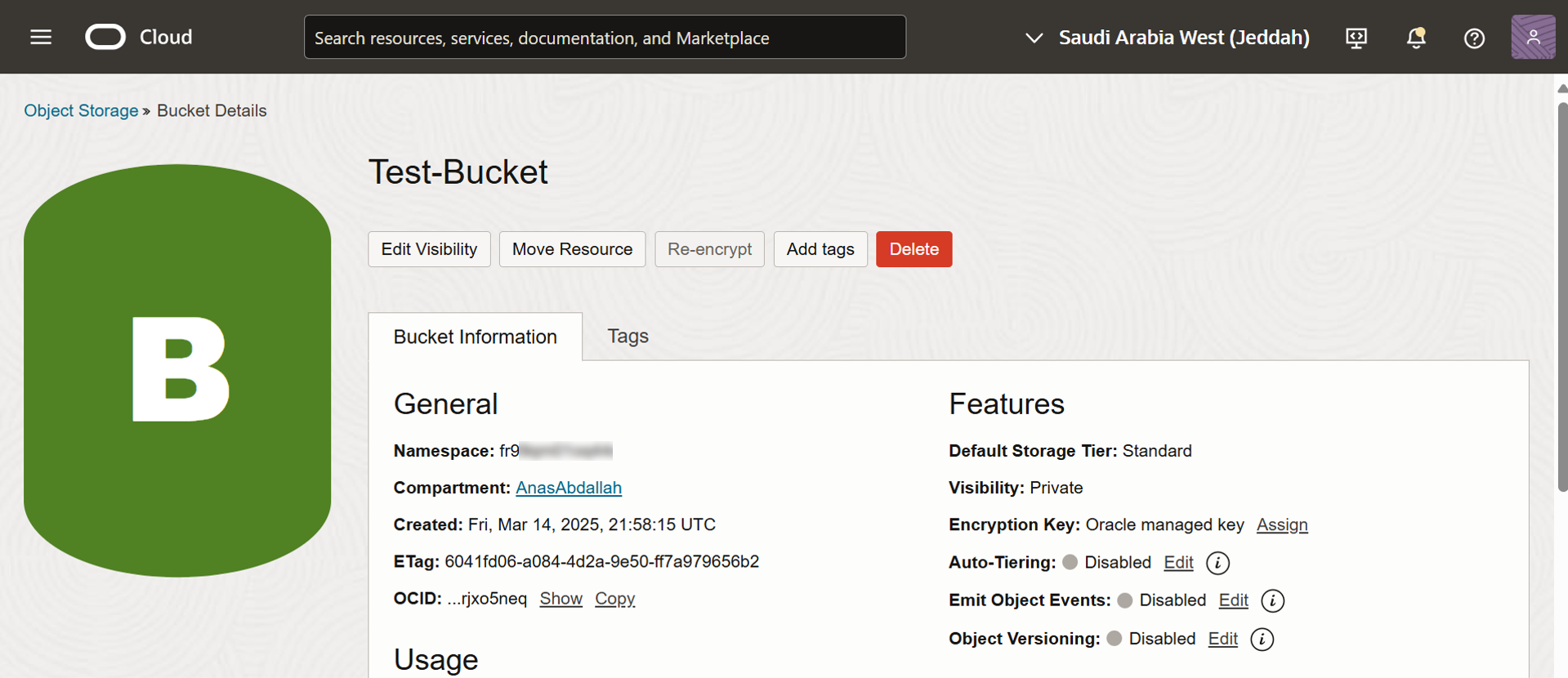

任务 3:创建 OCI 对象存储存储桶

OCI Object Storage 桶是用于在 OCI 中存储和组织对象(文件和数据)的逻辑容器。

-

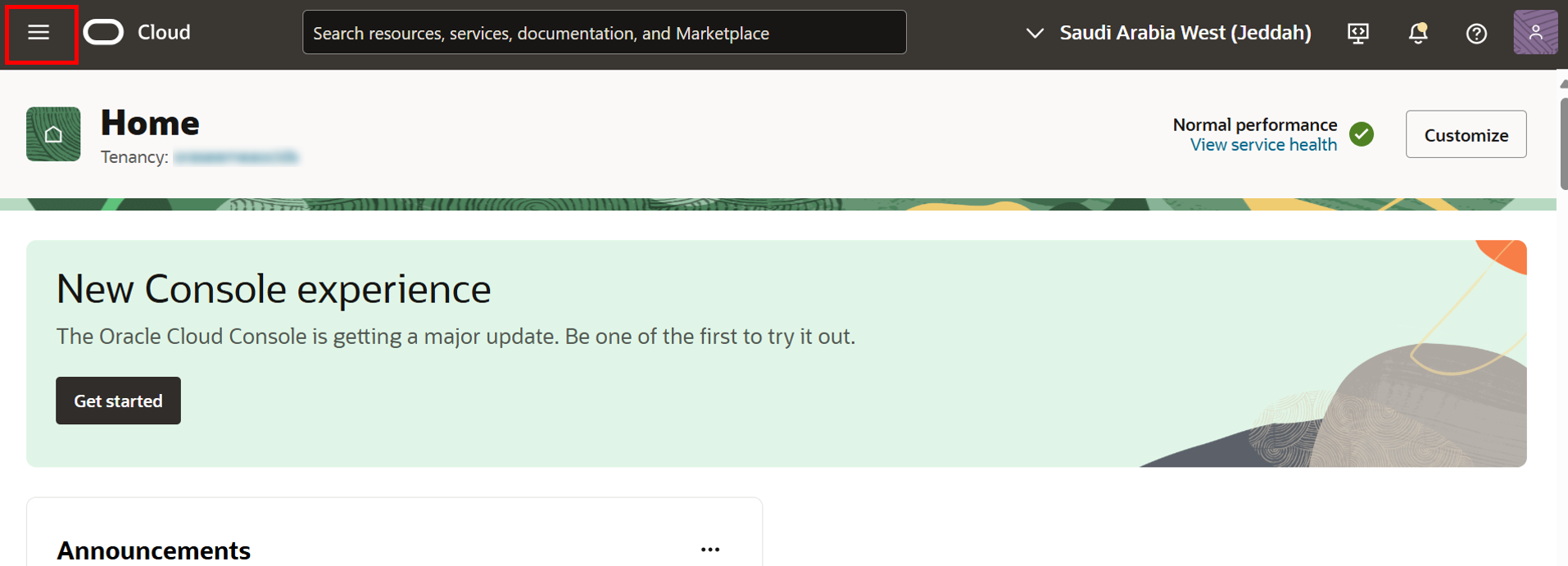

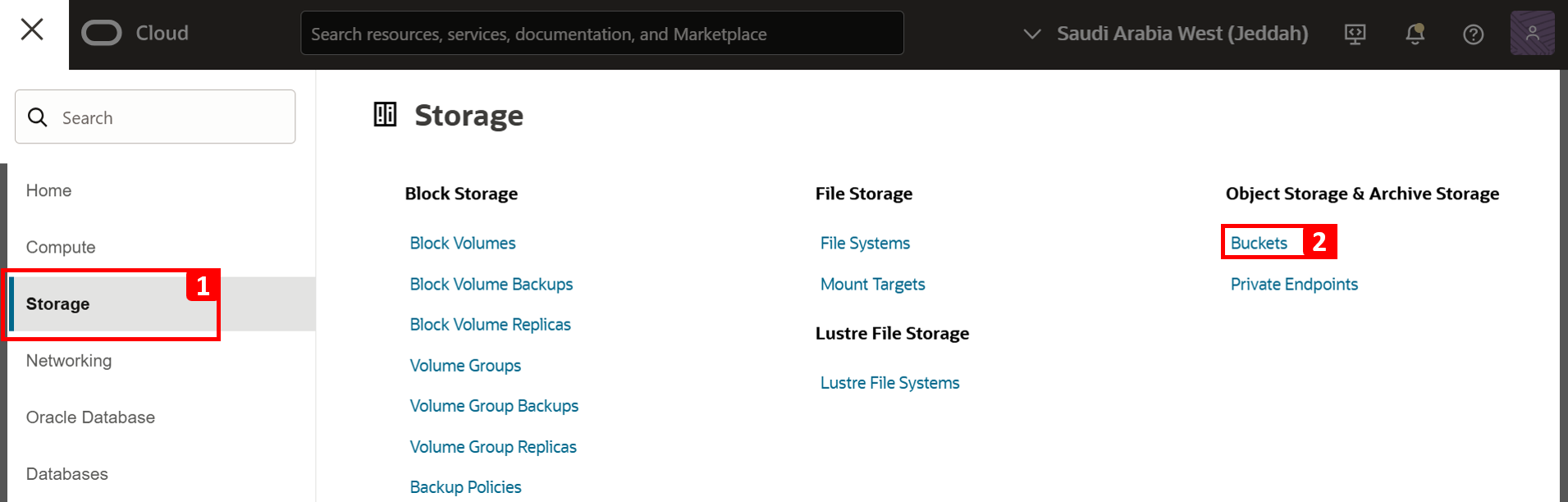

转到 OCI 控制台,单击左上角的汉堡包菜单(≡)。

- 单击 Storage 。

- 单击时段。

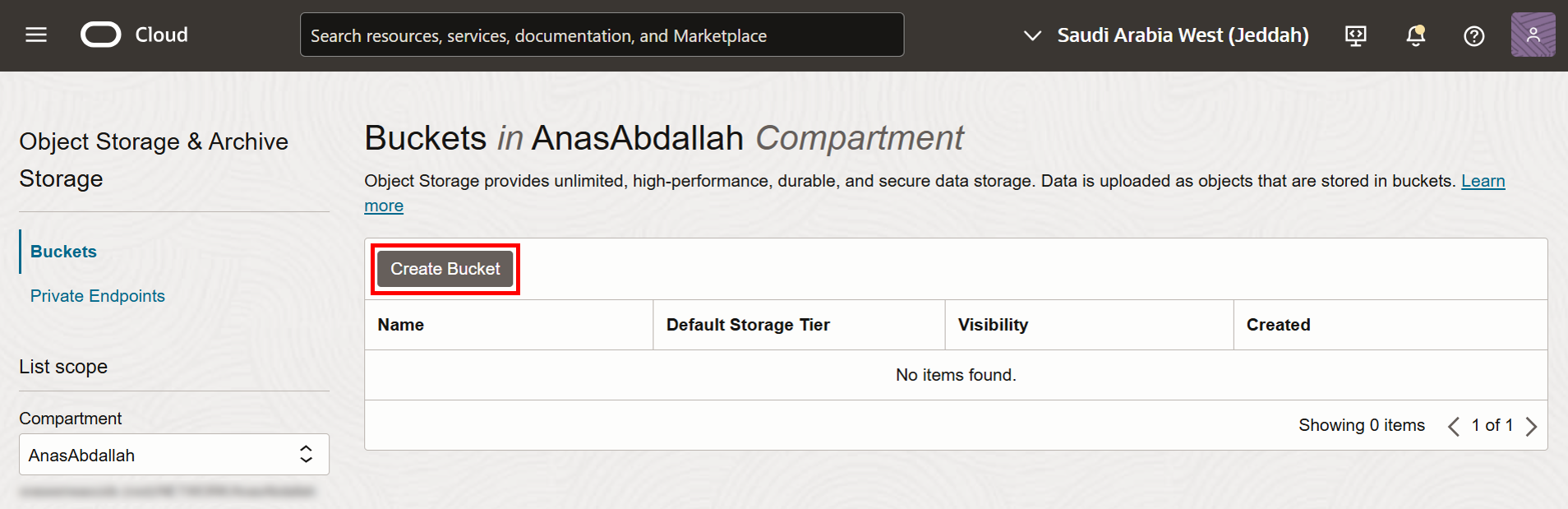

-

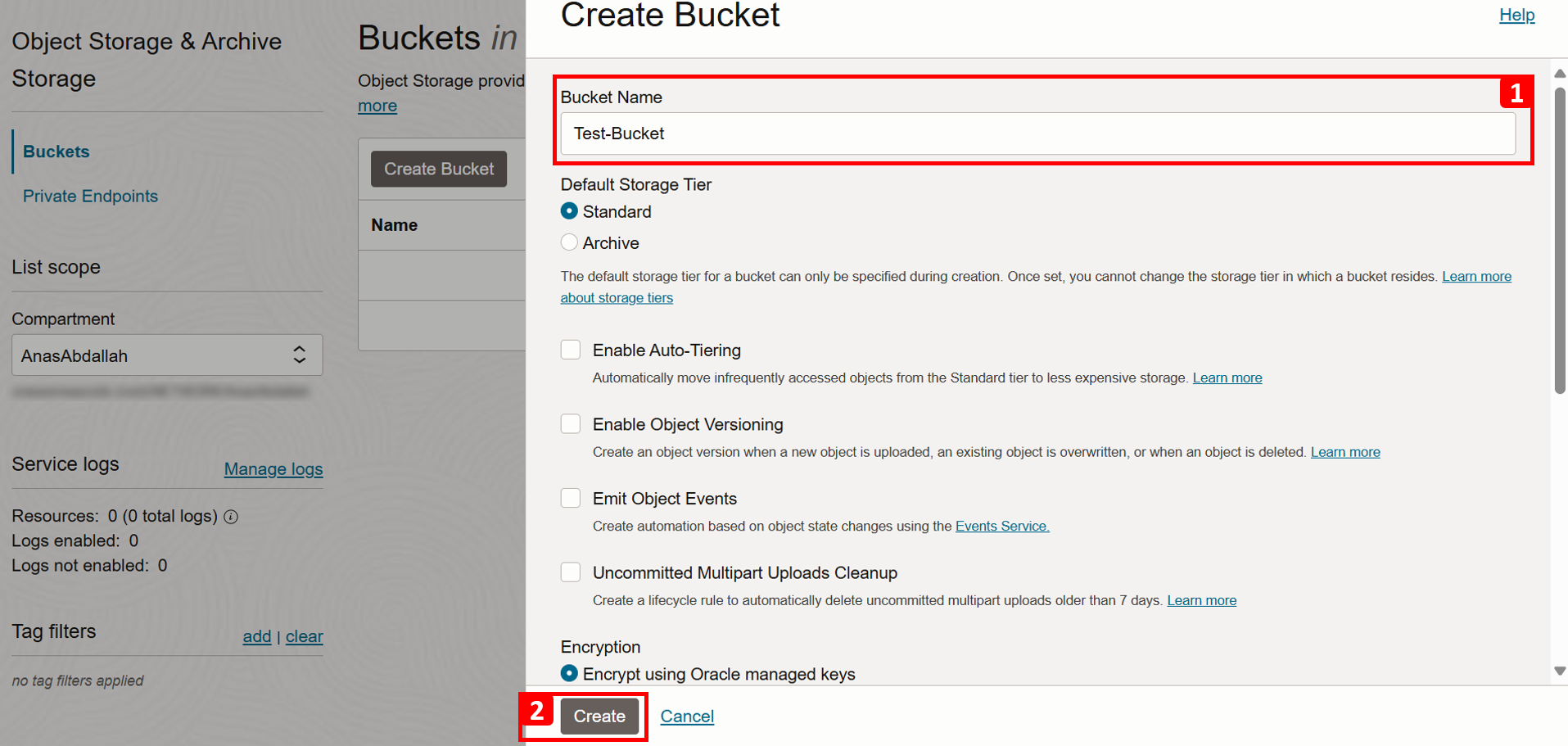

单击创建存储桶。

- 输入时段名称。

- 单击创建。

-

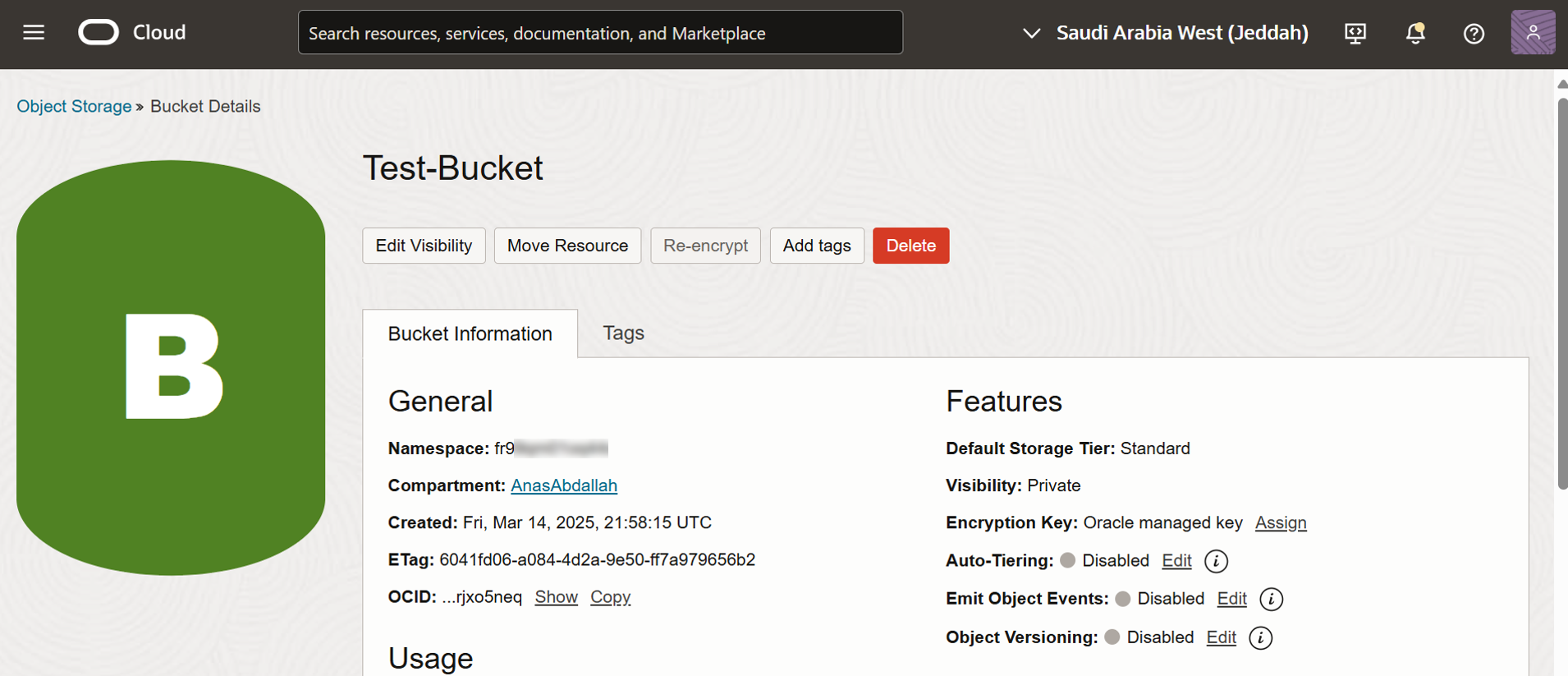

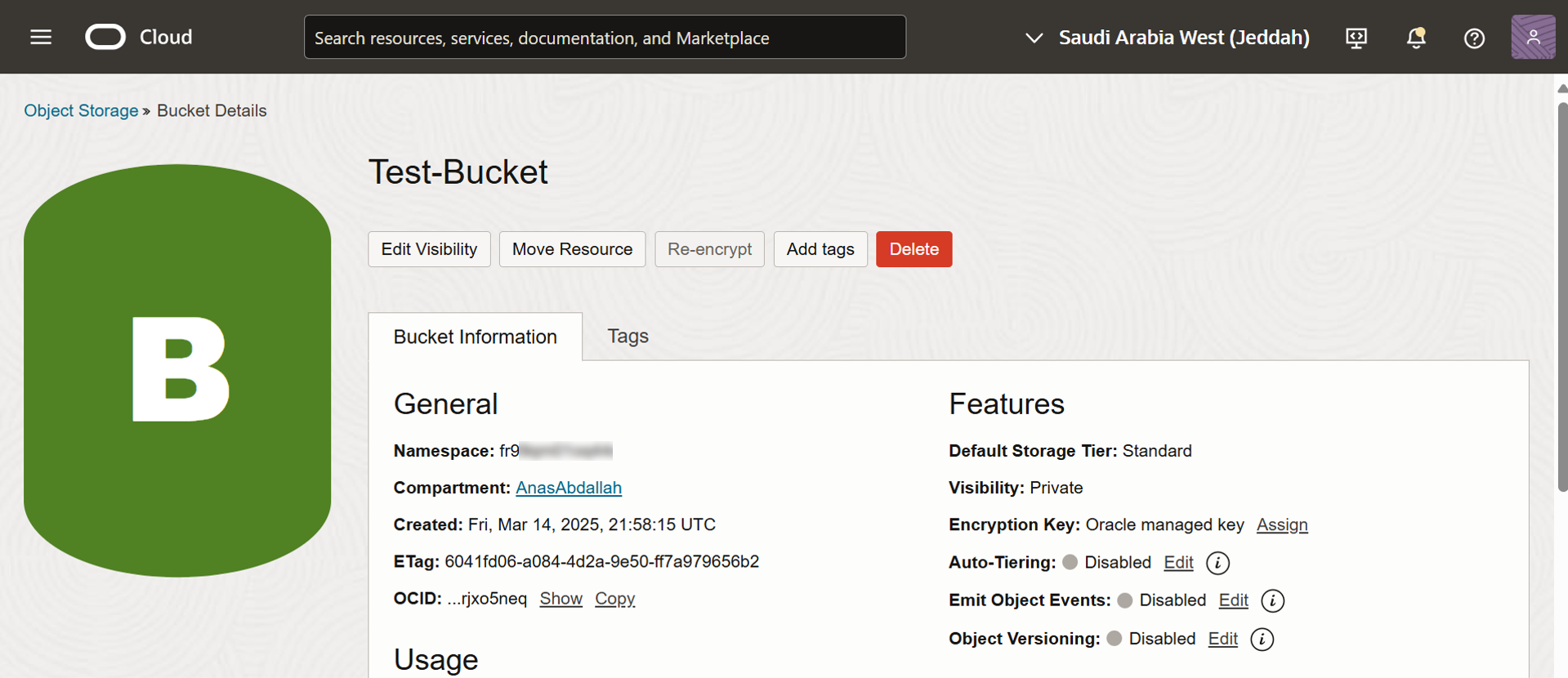

已成功创建

Test-Bucket存储桶。现在,单击存储桶。

-

由于存储桶仍是新的,因此您会注意到它是空的。

任务 4:测试和验证

任务 4.1:准备 VM 以访问 Oracle 服务网络

-

实例主体是 OCI IAM 服务中的功能,允许您从实例进行服务调用。我们将使用实例主体从没有身份证明的计算实例访问 OCI 对象存储。有关更多信息,请参见 Calling OCI CLI Using Instance Principal 。

操作步骤:

-

创建动态组 (

TestDG),以包括特定区间(Linux-VM-1和Linux-VM-2)中的所有实例。Any {instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaacmshv5fxxxxxxxxxxxxxxxykxgy3qvetychowq'} -

创建 OCI IAM 策略。

Allow dynamic-group TestDG to manage object-family in compartment AnasAbdallah

注:请确保在上述策略中使用动态组名称、区间名称和 OCID。

-

-

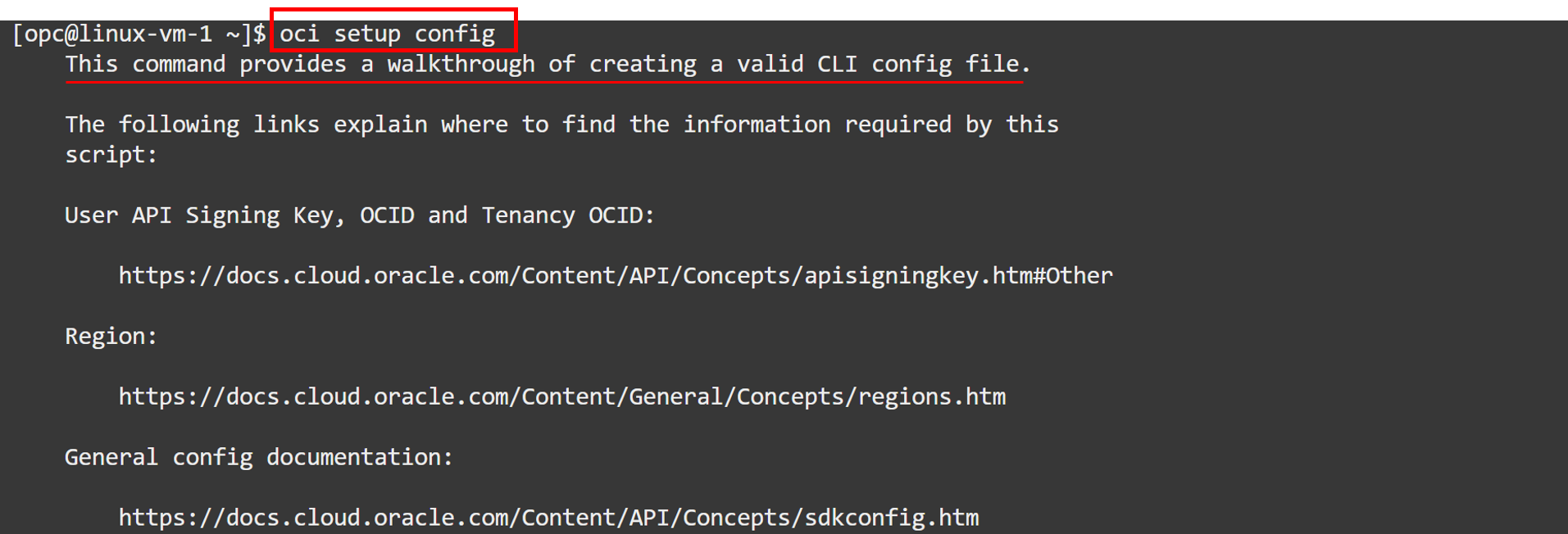

登录到两个实例(

Linux-VM-1和Linux-VM-2)后,重复以下步骤。-

运行以下命令在 Oracle Linux 8 上安装 OCI CLI。有关更多信息,请参见 Installing the CLI 。

sudo dnf -y install oraclelinux-developer-release-el8 sudo dnf install python36-oci-cli -

要使用 OCI CLI 指南完成首次设置过程,请运行

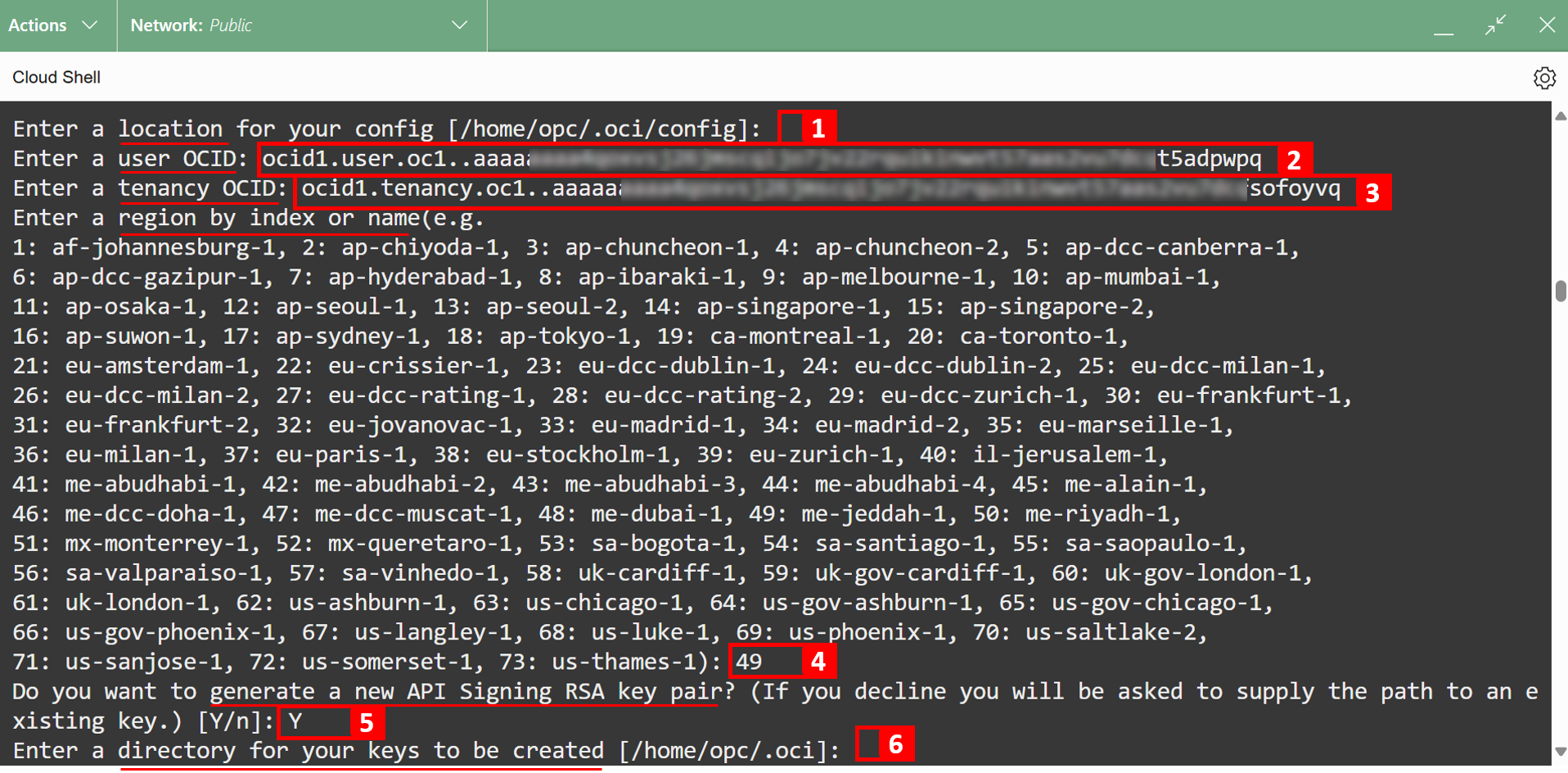

oci setup config命令。

- 按 Enter 键。

- 输入用户名 OCID 。

- 输入租户 OCID 。

- 输入区域索引,我们将在 Jeddah 区域(即

49)中部署此环境。 - 键入

Y并按 Enter 键 - 按 Enter 键。

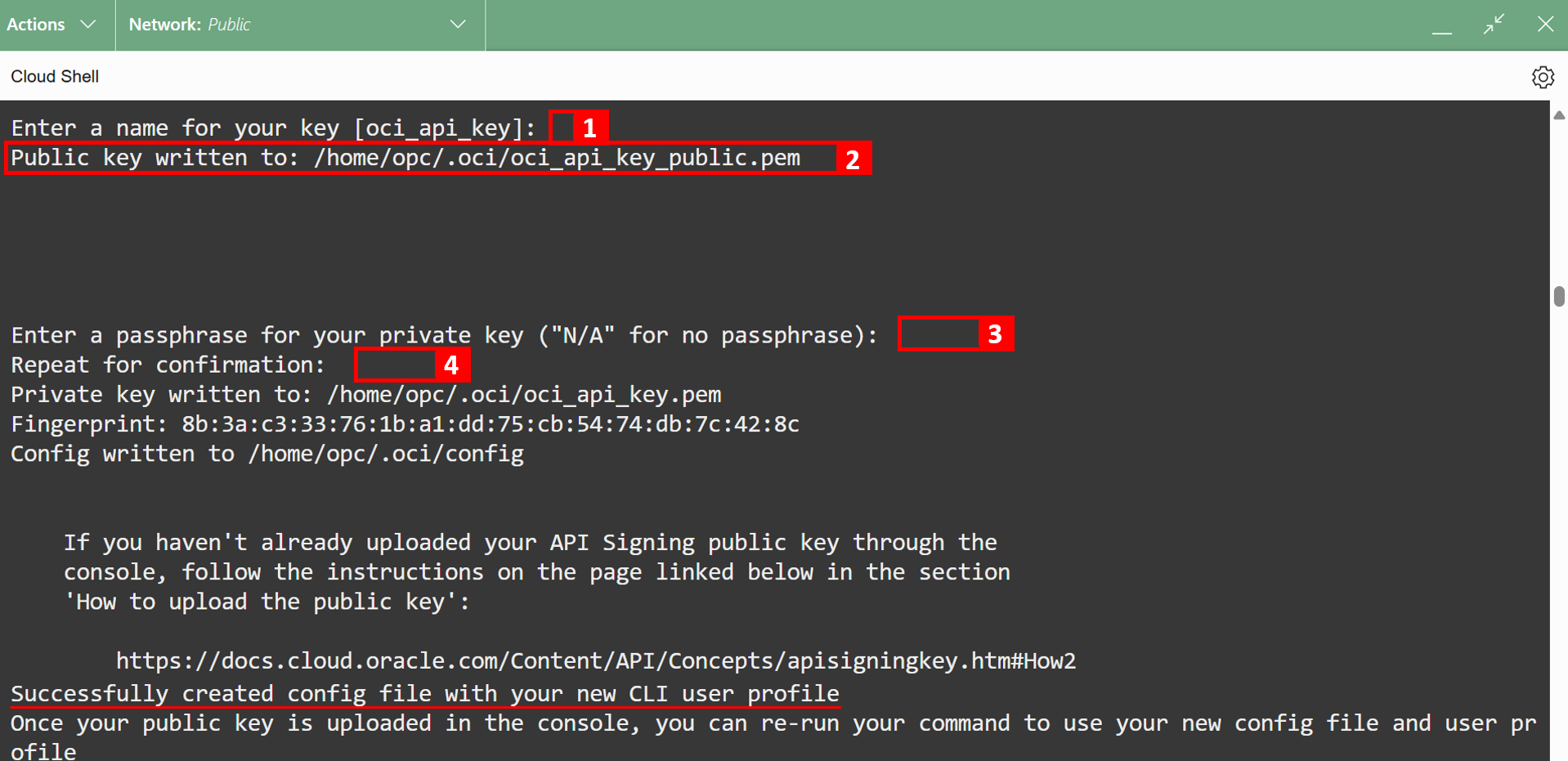

- 按 Enter 键。

- 公共 API 密钥保存在此路径中,我们将很快使用它。

- 键入新口令短语。

- 重复口令短语。

- 运行

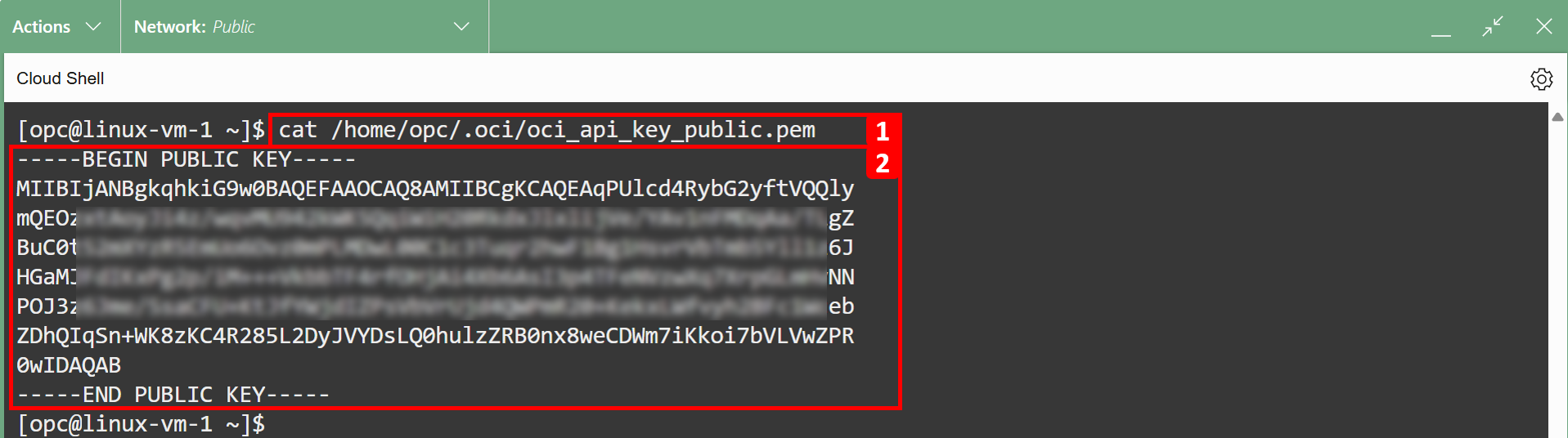

cat /home/opc/.oci/oci_api_key_public.pem命令以显示公钥。 - 复制公共密钥。

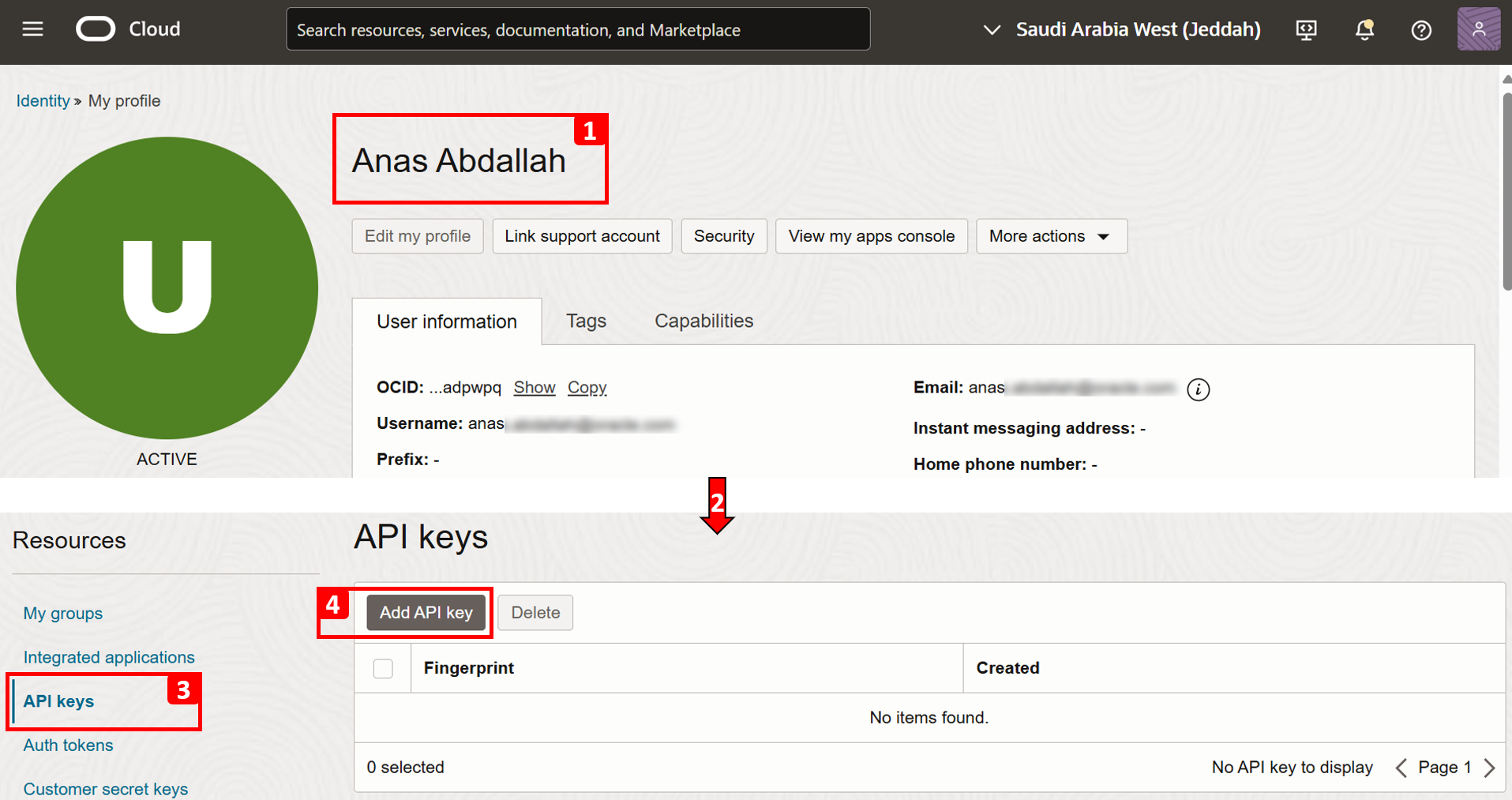

- 转到 OCI 控制台并导航到您的概要信息。

- 向下滚动。

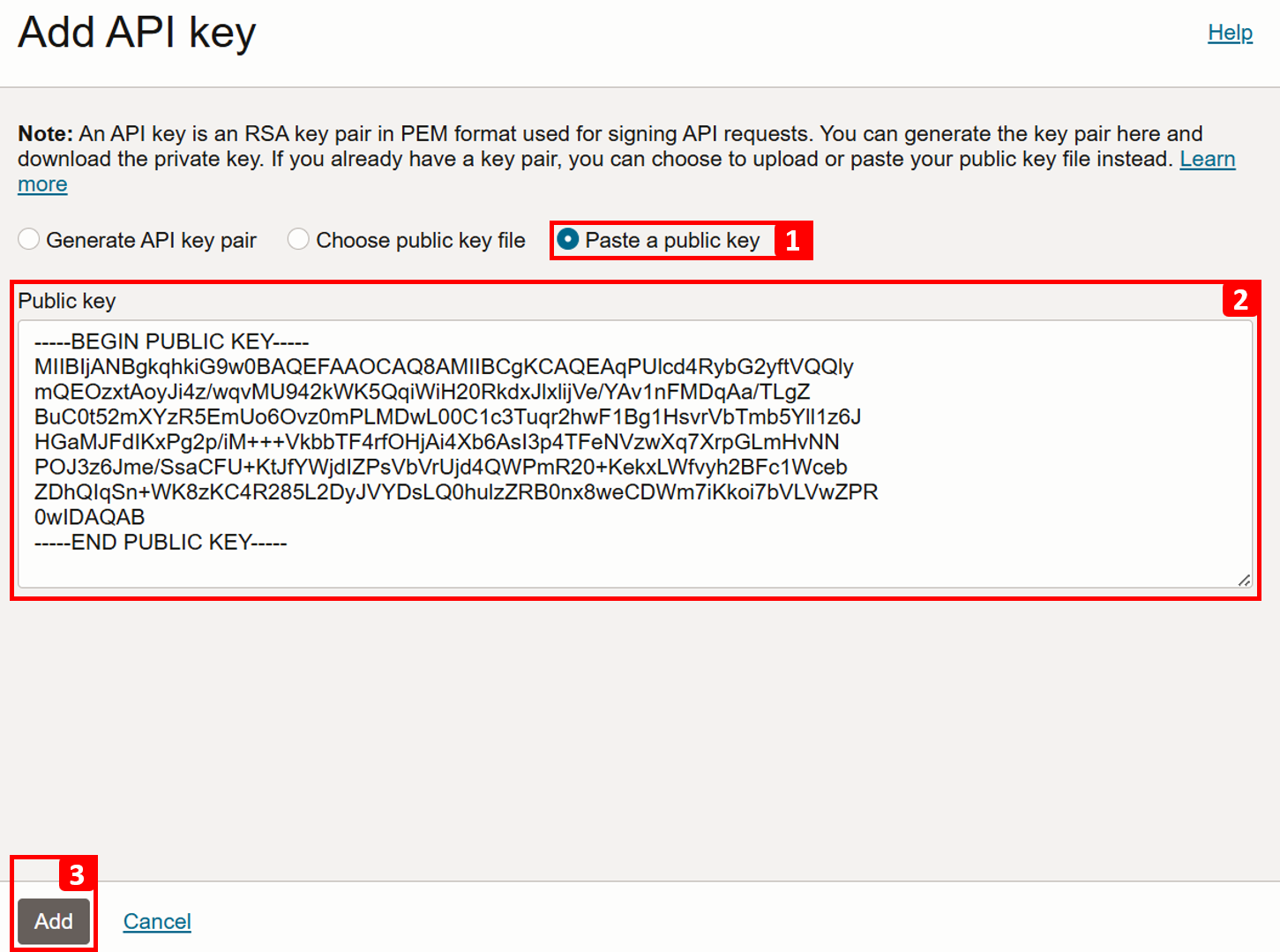

- 单击 API 密钥。

- 单击添加 API 密钥。

- 选择 Paste a public key 。

- 粘贴公钥。

- 单击添加。

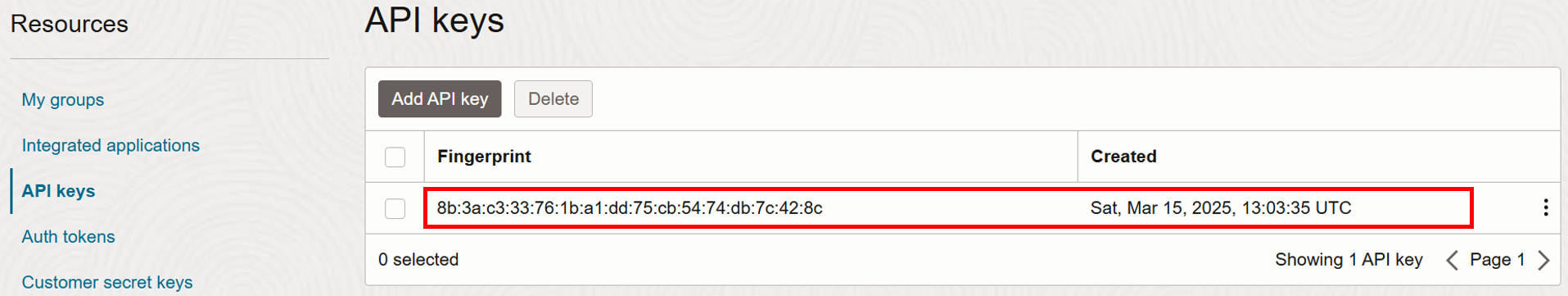

-

已成功添加 API 密钥。

-

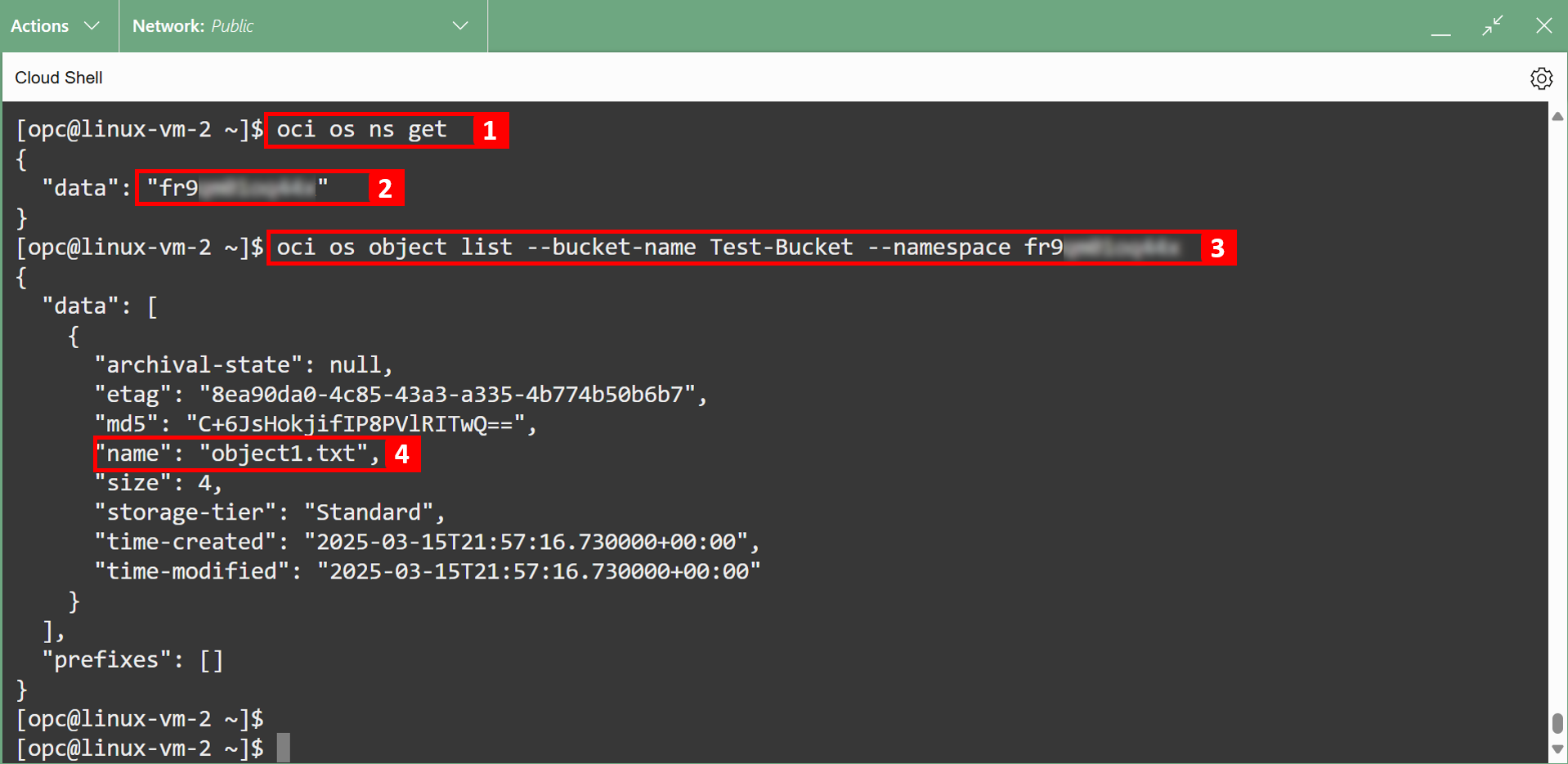

任务 4.2:测试 Linux-VM-1 到 Oracle 服务网络访问

-

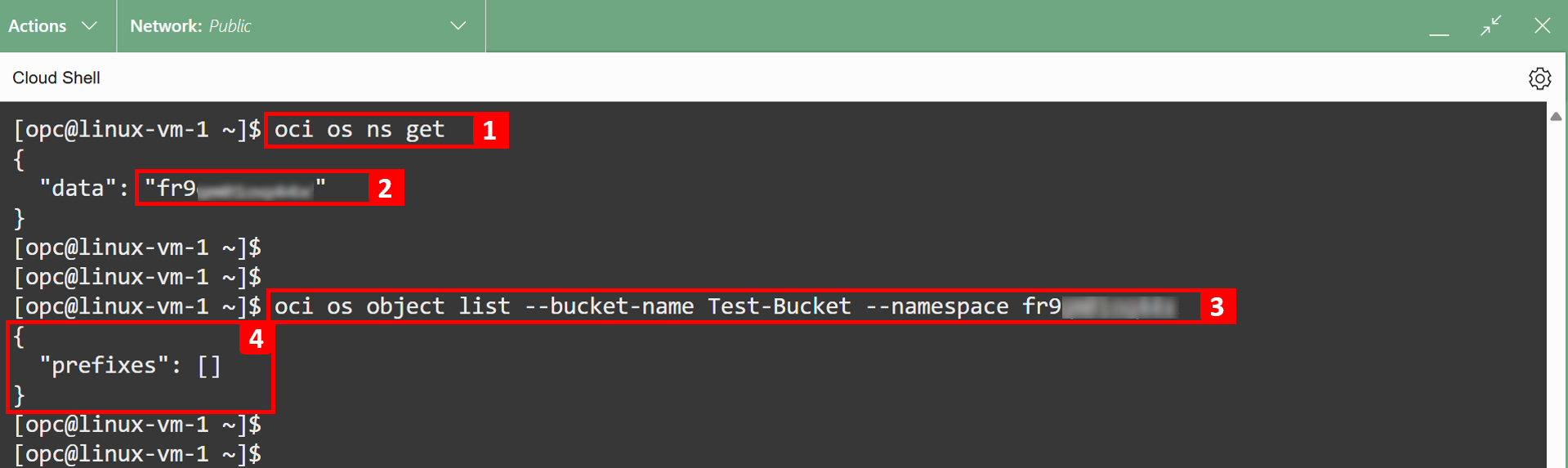

根据配置,

Linux-VM-1应只能访问 OCI 对象存储,而不能访问任何互联网,并且将使用服务网关。- 要检查 OCI 对象存储名称空间的名称,请运行

oci os ns get命令。 - 记下名称空间,因为您将在下一个命令中使用它。

- 运行

oci os object list --bucket-name <bucket-name> --namespace <namespace>命令以列出Test-Bucket中的对象。 - 存储桶为空。

注: OCI 对象存储名称空间用作租户中所有存储桶和对象的顶级容器。在创建账户时,为每个 OCI 租户分配一个由系统生成且不可变的唯一 OCI 对象存储名称空间名称。

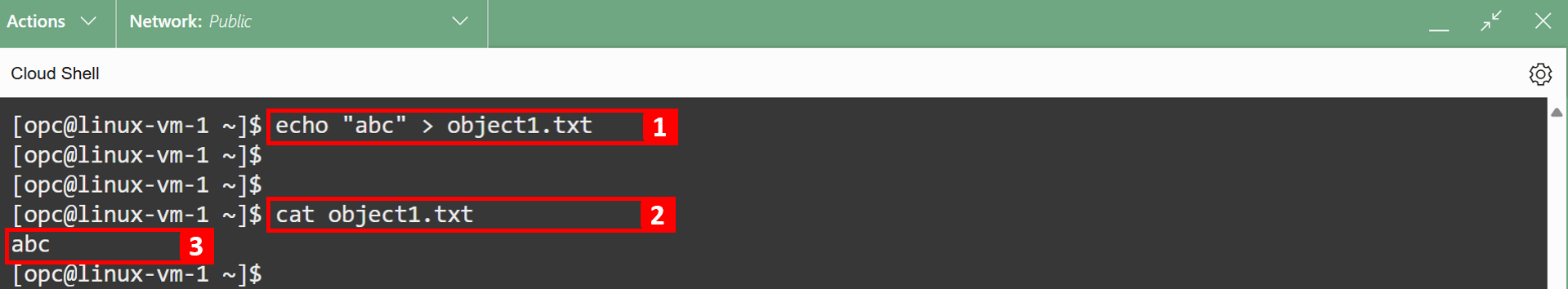

- 创建一个名为

object1.txt的文本文件,并将 abc 写入其中。 - 显示文件的内容。

- 我们可以看到 abc 作为输出。

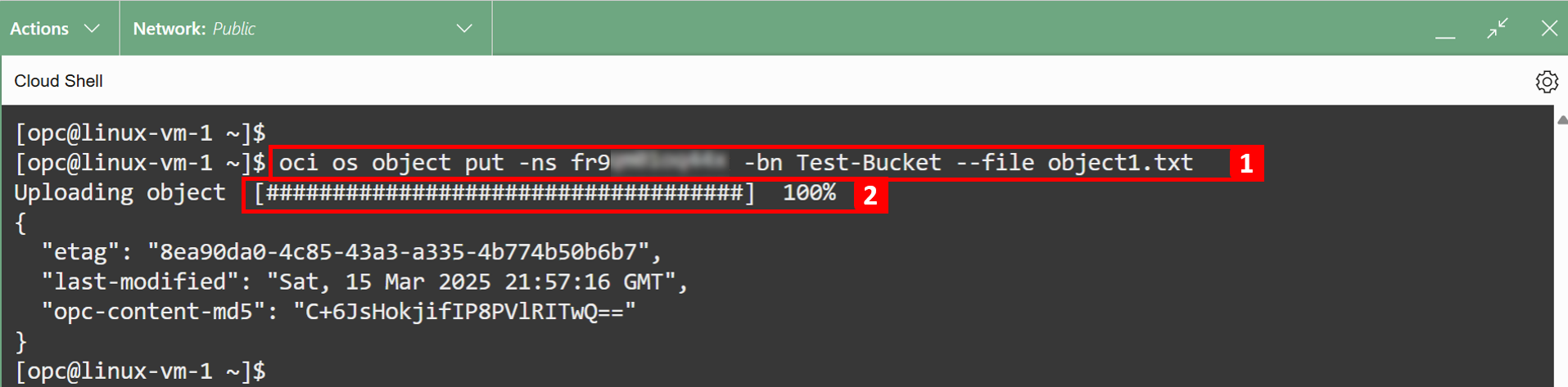

- 要将

object1.txt上载到Test-Bucket,请运行oci os object put -ns <namespace> -bn <bucket-name> --file <file-path>命令。 - 上载已完成。

- 要检查 OCI 对象存储名称空间的名称,请运行

-

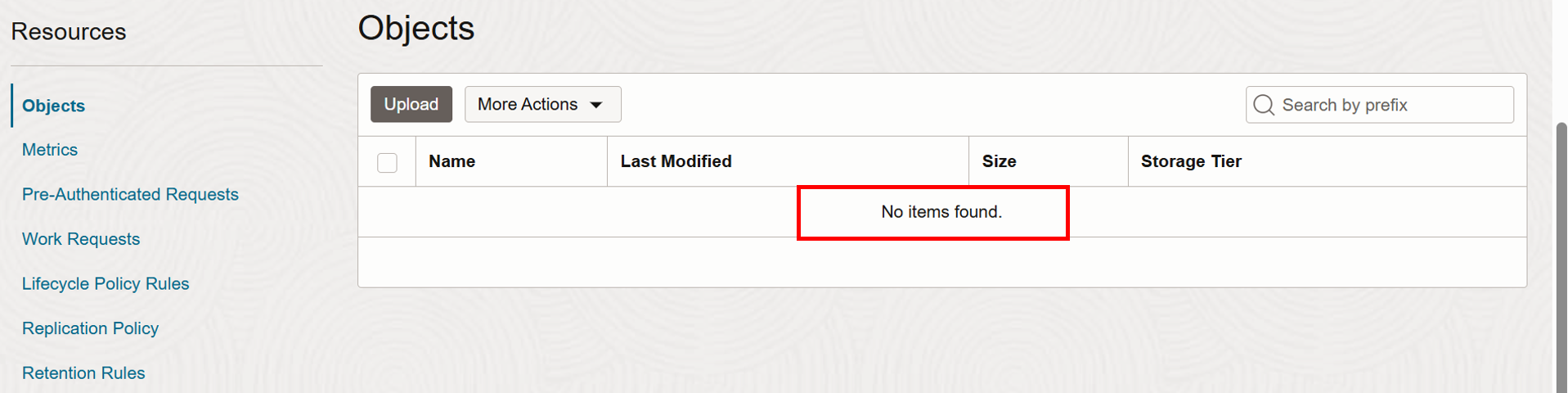

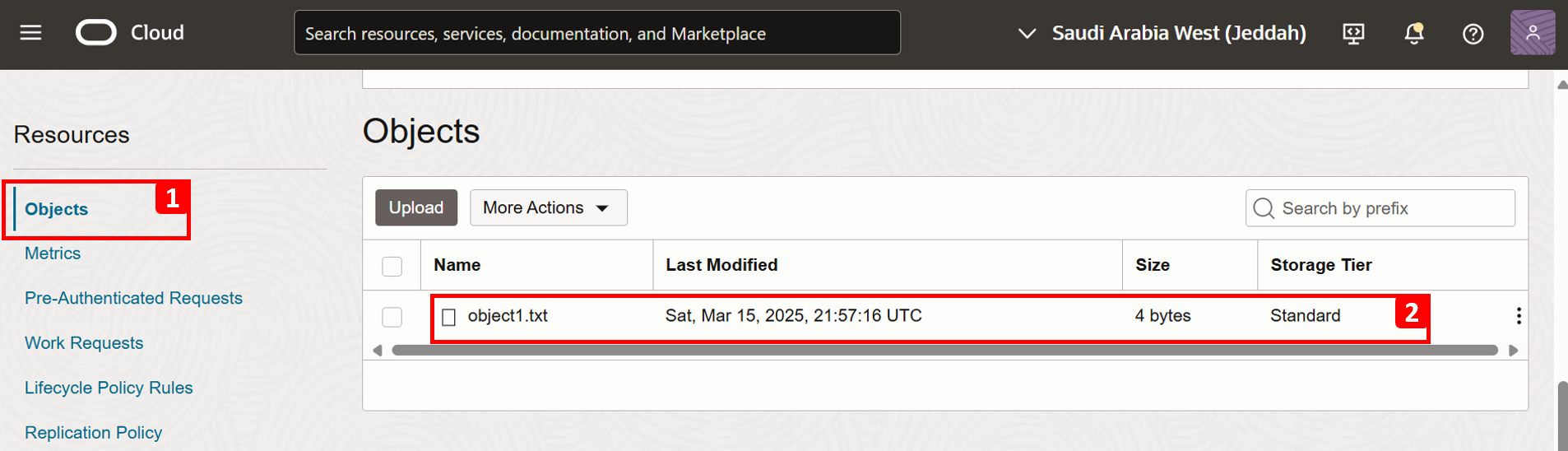

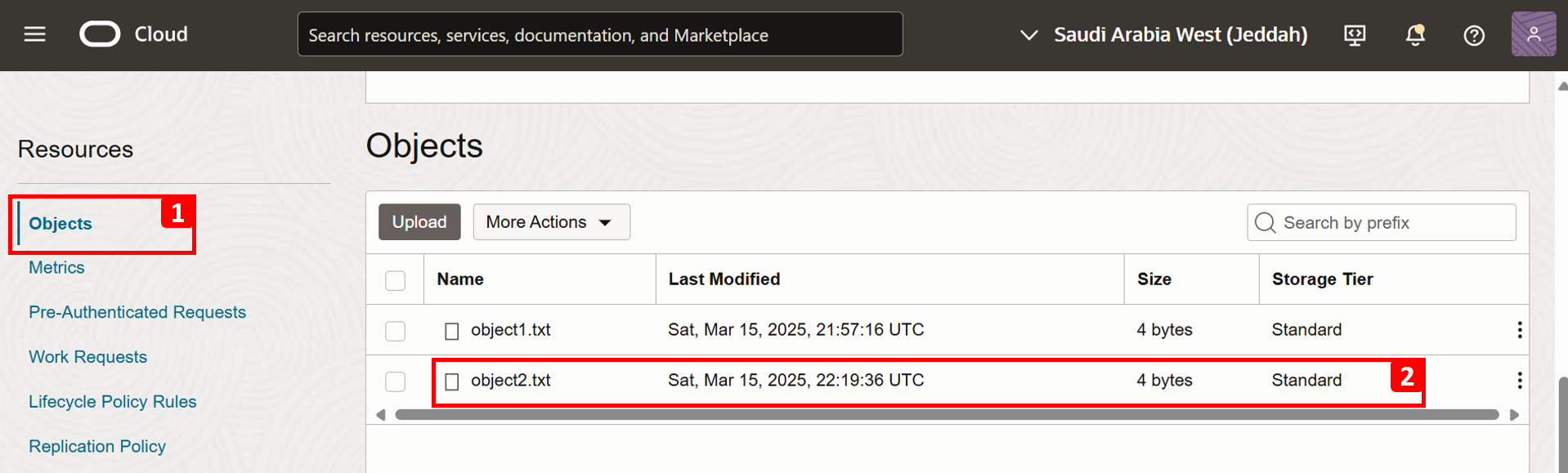

要检查文件是否已上载,请转到时段详细信息页。

-

向下滚动。

- 单击对象。

- 请注意,

object1.txt文件已成功上载到Test-Bucket。您可以通过下载来验证文件的内容。

-

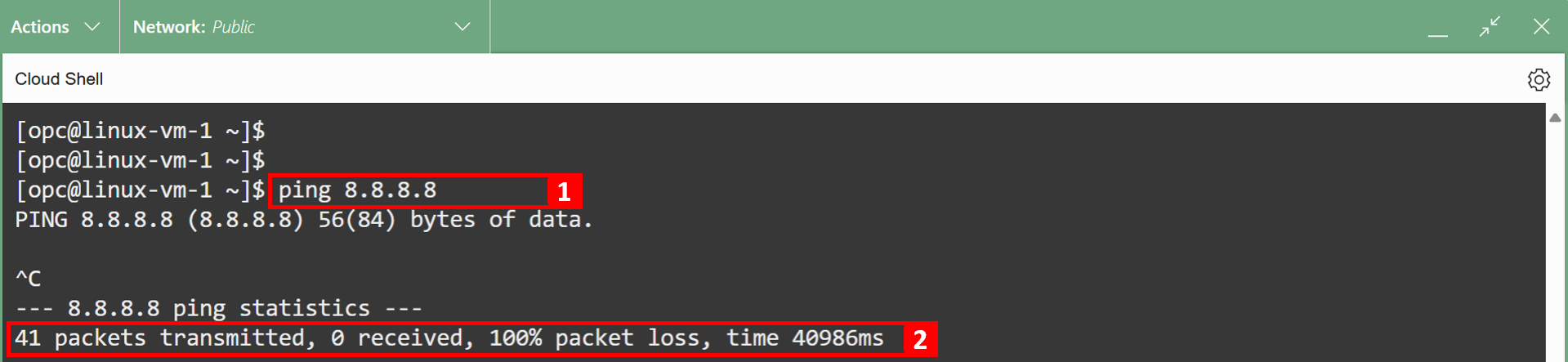

要测试的还有来自

Linux-VM-1的 Internet 连接。- Ping

8.8.8.8是 Google DNS 服务器的公共 IP。根据我们设置的配置,Linux-VM-1不应具有 Internet 连接。 - 正如你所看到的,Ping 失败了。

- Ping

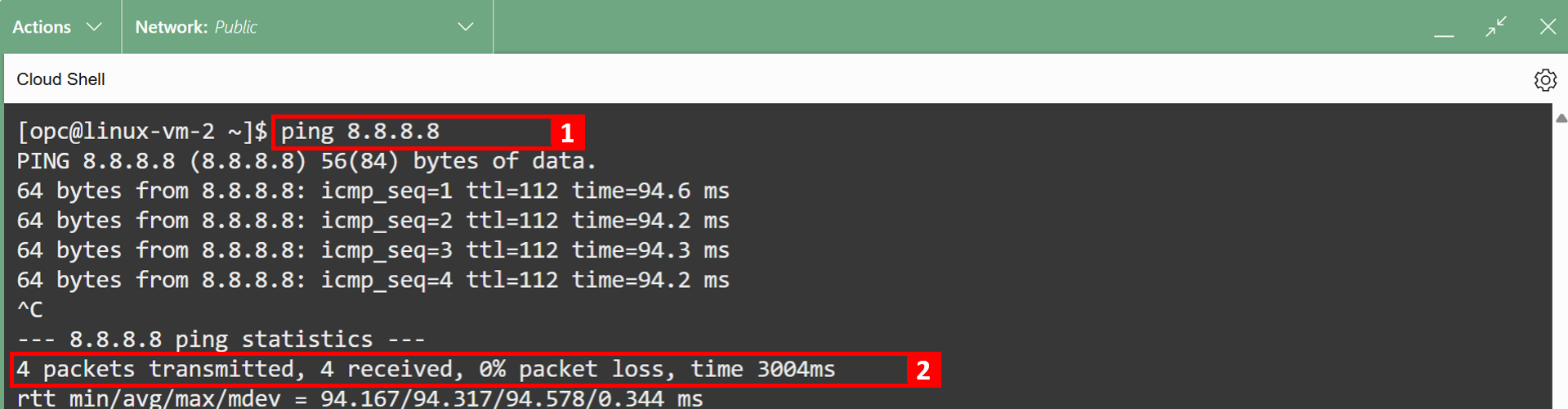

任务 4.3:测试 Linux-VM-2 以访问 Internet

-

根据配置,

Linux-VM-2应具有 Internet 连接,其中包括对 OCI 对象存储的访问,该访问是通过 NAT 网关完成的。虽然两个 VM 都位于同一子网中,但基于资源的路由允许它们使用不同的网络路径,这是此设置背后的关键概念。- 要检查 OCI 对象存储名称空间的名称,请运行

oci os ns get命令。 - 记下名称空间,因为您将在下一个命令中使用它。

- 运行

oci os object list --bucket-name <bucket-name> --namespace <namespace>命令以列出Test-Bucket中的对象。 - 我们可以看到存储在我们上传到任务 4.2 的存储桶中的

object1.txt文件。

注: OCI 对象存储名称空间用作租户中所有存储桶和对象的顶级容器。在创建账户时,为每个 OCI 租户分配一个由系统生成且不可变的唯一 OCI 对象存储名称空间名称。

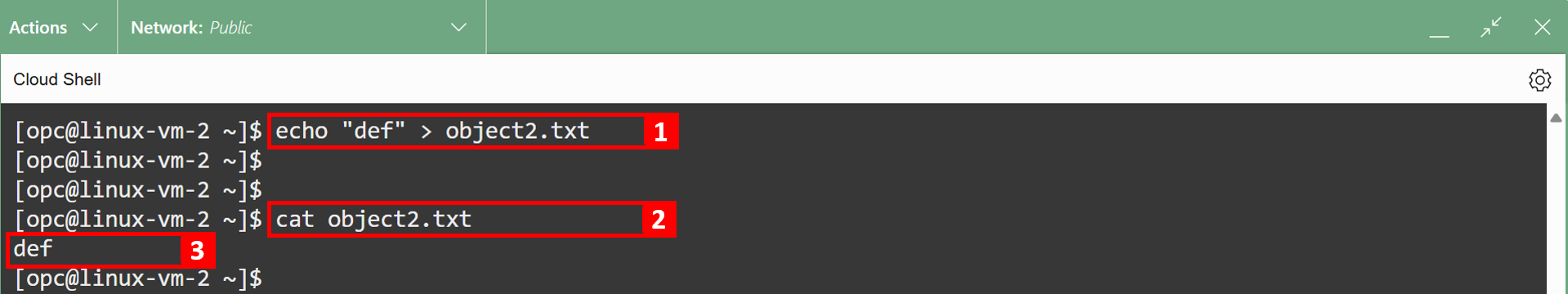

- 创建一个名为

object2.txt的文本文件,并将 def 写入其中。 - 显示文件的内容。

- 可以将 def 视为输出。

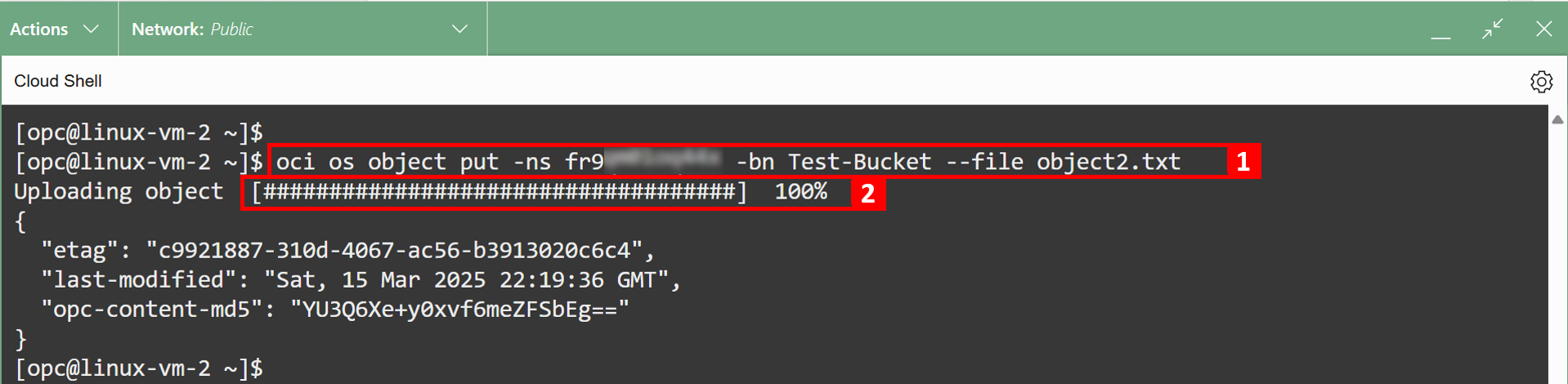

- 要将

object2.txt上载到Test-Bucket,请运行oci os object put -ns <namespace> -bn <bucket-name> --file <file-path>命令。 - 上载已完成。

- 要检查 OCI 对象存储名称空间的名称,请运行

-

要检查文件是否已上载,请转至时段详细信息。

-

向下滚动。

- 单击对象。

- 请注意,

object2.txt文件已成功上载到Test-Bucket。您可以通过下载来验证文件的内容。

-

要测试的还有来自

Linux-VM-2的 Internet 连接。- Ping

8.8.8.8是 Google DNS 服务器的公共 IP。根据我们设置的配置,Linux-VM-2还应该具有 Internet 连接。 - Ping 成功。

- Ping

小结

通过两个深入的技术示例,本教程展示了 OCI 中的每个资源路由如何通过允许将定制路由表直接应用于同一子网内的各个 VNIC 来精确控制网络流量。它还强调了每个资源路由和传统子网级路由表之间的主要差异,强调了此功能为现代云网络设计带来的灵活性和效率。

确认

- Authors - Anas Abdallah(云网络专家),Sachin Sharma(云网络专家)

更多学习资源

浏览 docs.oracle.com/learn 上的其他实验室,或者访问 Oracle Learning YouTube 渠道上的更多免费学习内容。此外,请访问 education.oracle.com/learning-explorer 成为 Oracle Learning Explorer。

有关产品文档,请访问 Oracle 帮助中心。

Configure Per-resource Routing in Oracle Cloud Infrastructure

G31566-02

Copyright ©2025, Oracle and/or its affiliates.