附註:

- 此教學課程需要存取 Oracle Cloud。若要註冊免費帳戶,請參閱 Oracle Cloud Infrastructure Free Tier 入門。

- 它使用 Oracle Cloud Infrastructure 證明資料、租用戶及區間的範例值。完成實驗室時,請將這些值取代為您雲端環境特定的值。

設定 Oracle Cloud Infrastructure Identity and Access Management 與 PingOne 之間的單一登入

簡介

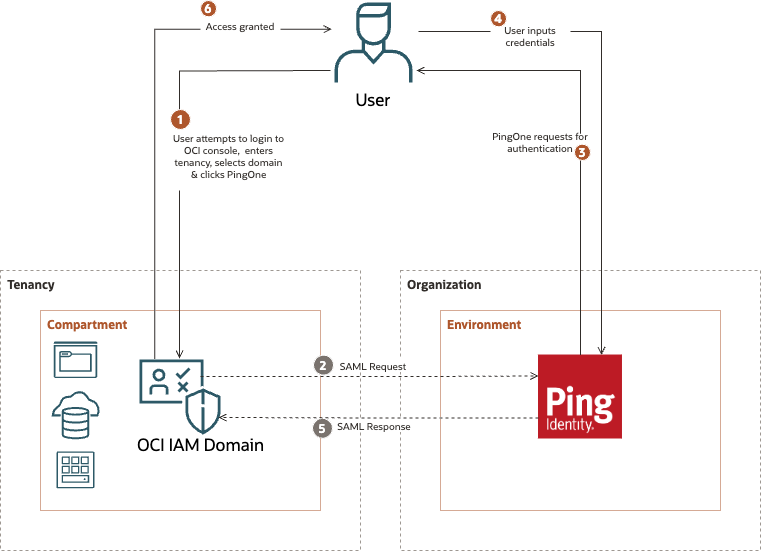

透過在 PingOne 與 Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) 之間設定單一登入 (SSO),OCI 管理員可以使用其 PingOne 證明資料順暢地登入 OCI 主控台。

PingOne 可作為身分識別提供者 (IdP),認證使用者並將安全認證權杖傳送至 OCI IAM,此權杖可作為服務提供者 (SP)。這項整合讓管理員無須管理個別的 OCI 證明資料、增強安全性及簡化存取管理。

本教學課程示範如何將作為服務提供者 (SP) 的 OCI IAM 與作為 IdP 的 PingOne 整合。透過設定 PingOne 與 OCI IAM 之間的同盟,您可以透過 SSO 對 OCI 中的服務和應用程式進行使用者存取。

注意:此教學課程專供具有識別網域的 OCI IAM 使用。

目標

- 在 OCI IAM 與 PingOne 之間設定 SSO。

必要條件

-

存取 OCI 租用戶。如需詳細資訊,請參閱 Oracle Cloud Infrastructure Free Tier 。

-

OCI IAM 識別網域的識別網域管理員角色。如需詳細資訊,請參閱瞭解管理員角色。

-

已啟用 PingOne SSO 服務的 PingOne 環境。您也需要下列其中一個角色:

- 組織管理員。

- 環境管理員。

- 從屬端應用程式開發人員。

作業 1:從 OCI IAM 取得服務提供者描述資料

您需要 OCI IAM 識別網域的 SP 描述資料,才能匯入您建立的安全宣告標記語言 (SAML) PingOne 應用程式中。OCI IAM 提供直接 URL,可下載您目前使用之識別網域的描述資料。

若要下載中繼資料,請遵循下列步驟。

-

開啟瀏覽器頁籤並輸入 URL:

https://cloud.oracle.com。 -

輸入您的雲端帳戶名稱 (亦稱為租用戶名稱),然後選取下一步。

-

選取識別網域以進行登入。這是用來設定 SSO 的識別網域。例如,

Default。 -

使用您的使用者名稱和密碼登入。

-

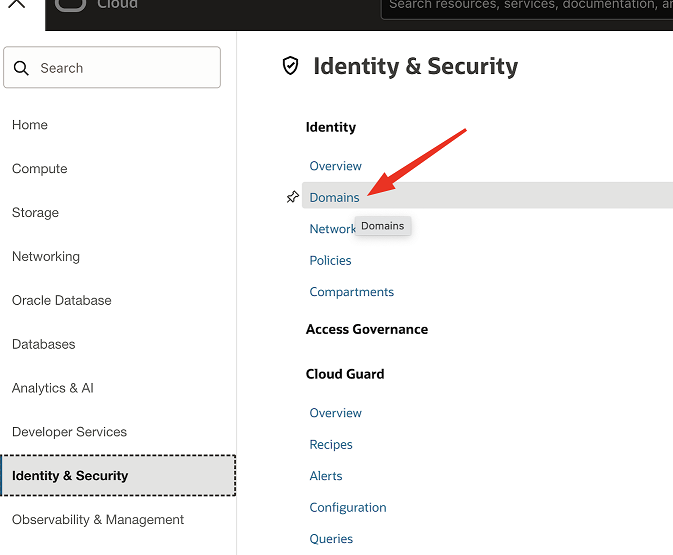

開啟導覽功能表,然後選取識別與安全性。在識別下,選取網域。

-

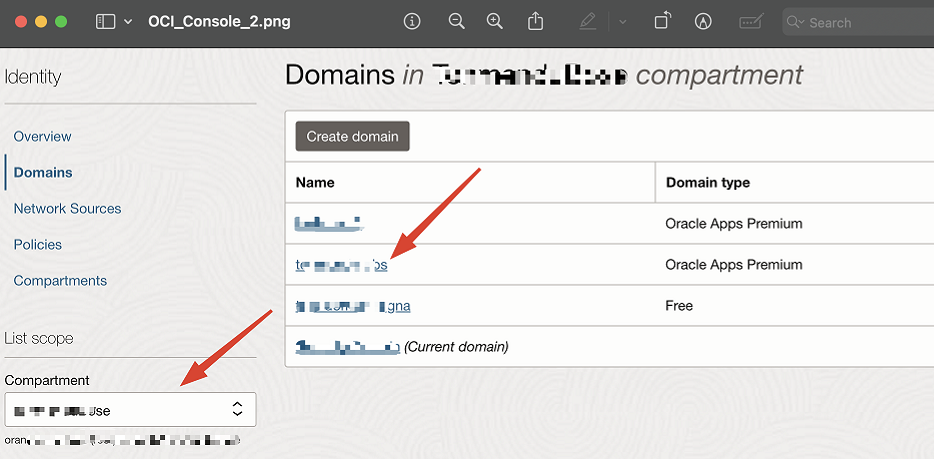

按一下您要處理之識別網域的名稱。您可能必須變更區間才能找到您要的網域。按一下設定值,然後按一下網域設定值。

-

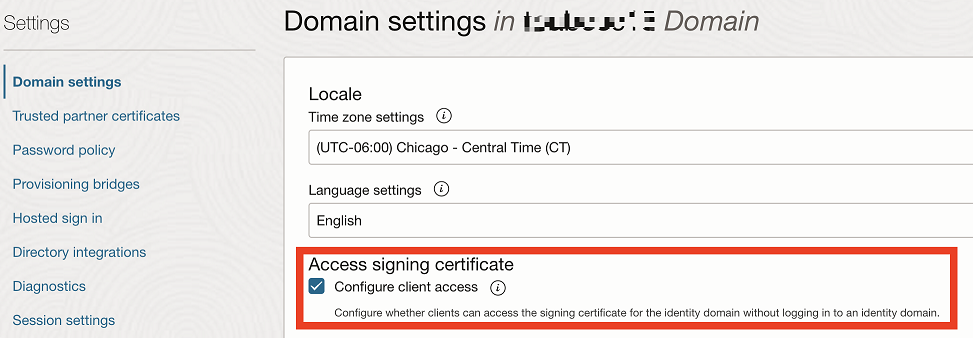

在「存取」簽署憑證下,勾選設定從屬端存取。選取儲存變更。這可讓從屬端無需登入網域,即可存取識別網域的簽署憑證。

-

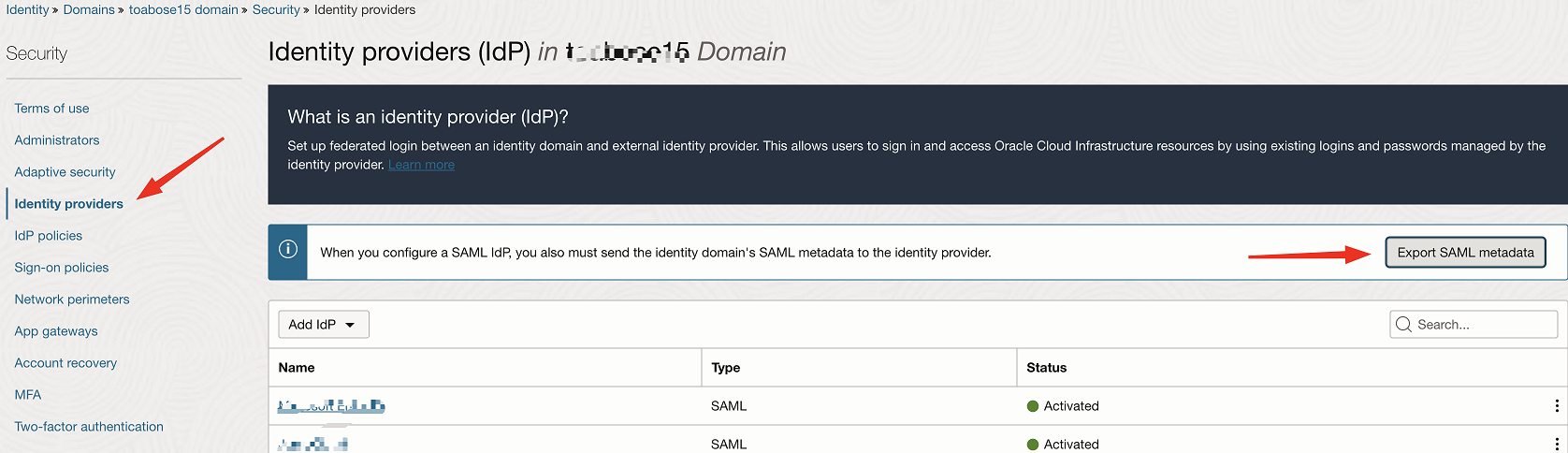

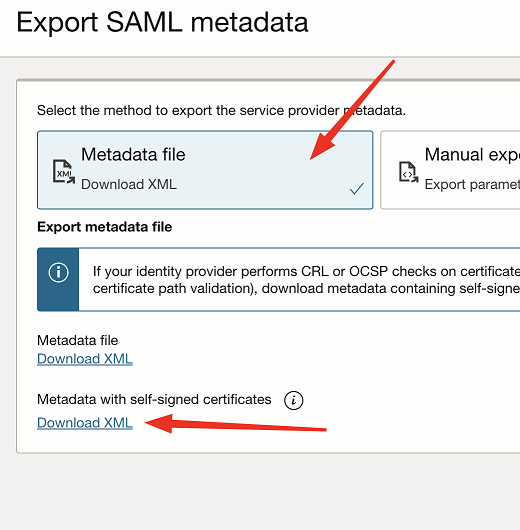

選取來源路徑導覽歷程檔中的識別網域名稱,以返回識別網域總覽。然後,按一下安全性,然後按一下識別提供者。按一下匯出 SAML 描述資料。

-

確定已選取描述資料檔案。在含自行簽署憑證的描述資料底下,按一下下載 XML 。將此儲存在本機機器中,這是 SP 描述資料。

工作 2:建立 PingOne SAML 應用程式

在此任務中,我們將在 PingOne 管理主控台中工作,以在 PingOne 中建立 SAML 應用程式。

-

在瀏覽器中,使用以下 URL 登入 PingOne:

https://console.pingone.com/index.html?env=<your_environment_ID> -

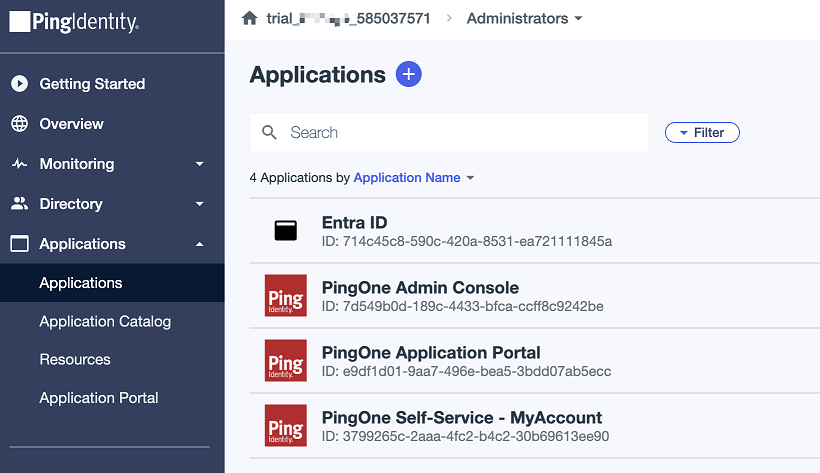

在應用程式下,按一下應用程式和 + 以新增應用程式。

-

輸入應用程式名稱 (例如

OCI Admin Console),選取應用程式類型作為 SAML 應用程式,然後按一下設定。 -

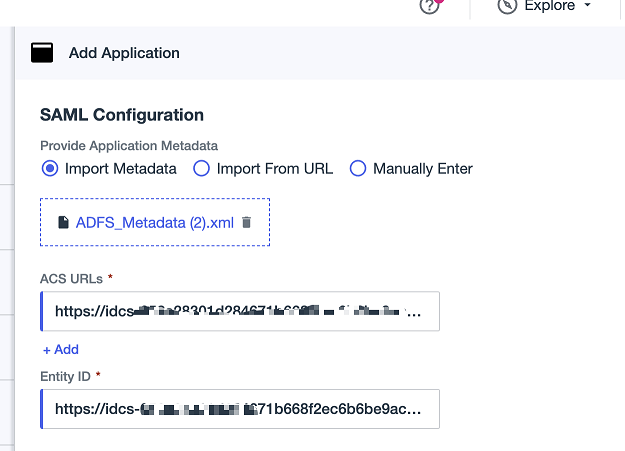

選取匯入中繼資料,然後按一下選取檔案。選取儲存在任務 1.9 中的服務點中繼資料檔案。如果您看到自動填入 ACS URL 和 Entity ID ,則會正確剖析 XML。按一下儲存。

作業 3:設定 SAML 應用程式

設定 PingOne SAML 應用程式的 SSO,並下載 IdP 描述資料。

在此任務中,我們將使用您先前儲存的 SP 中繼資料檔案,同時設定屬性對應。

-

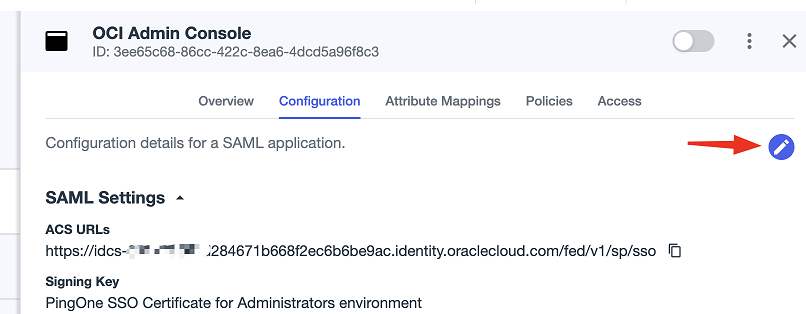

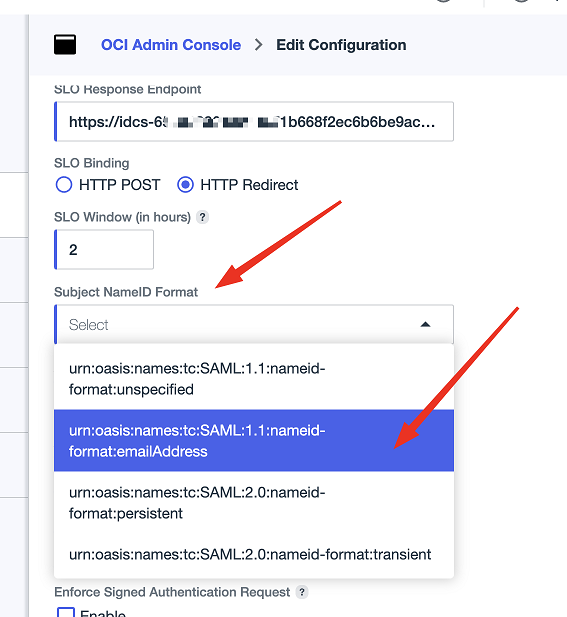

按一下應用程式組態,然後按一下右上方的編輯符號。

-

在主旨 NameID 格式中,將選取項目變更為

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress,然後按一下儲存。

-

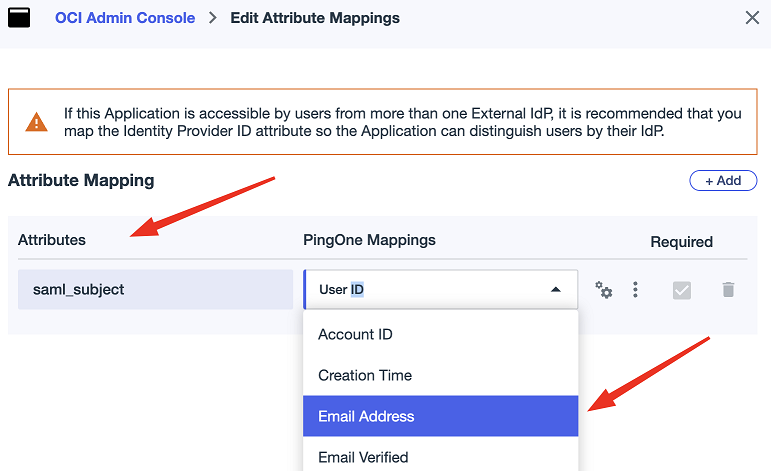

按一下屬性對應,然後按一下右上方的編輯符號。

-

在屬性中,輸入

saml_subject,將 PingOne 對應變更為電子郵件地址,然後按一下儲存。

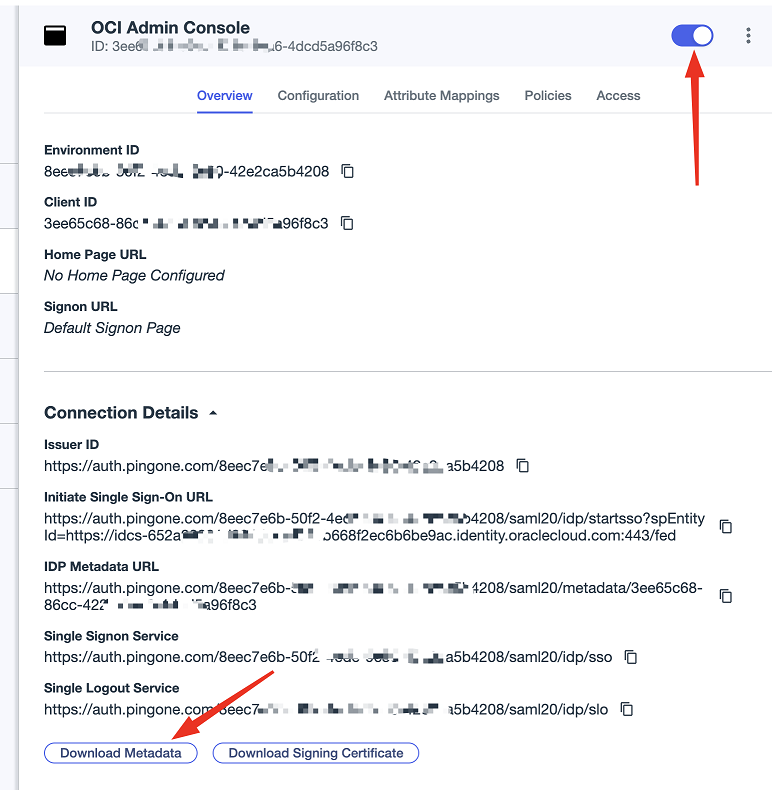

-

按一下總覽,捲動至底部,然後按一下下載描述資料。將此儲存在本機機器中,這是 IdP 描述資料。

-

開啟或啟用應用程式。

注意:NameID 的值預設會對應至 OCI IAM 中的使用者名稱。

作業 4:設定認證原則和使用者存取

如果是同盟,建議您設定 MFA,以及以群組或角色為基礎的存取控制。

-

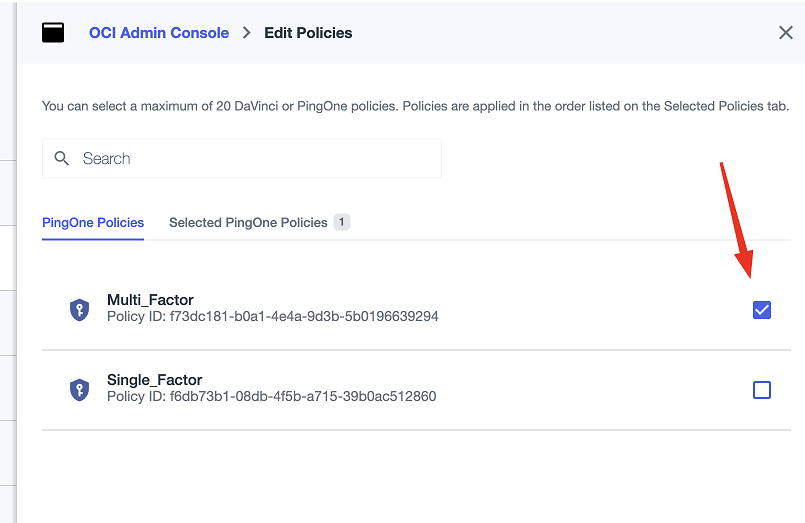

按一下原則,然後按一下右上方的編輯符號。

-

按一下 + 新增原則,指派與您的架構相關的原則,然後按一下儲存。

-

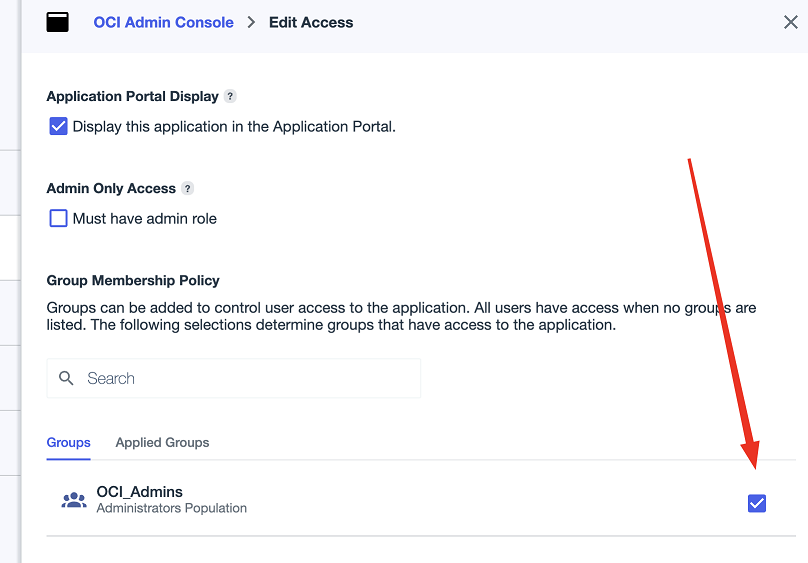

按一下存取,然後在右上方按一下編輯符號。

-

選取有權存取此 App 的群組。如果您不想強制執行此限制,請略過此步驟。

作業 5:為 OCI IAM 啟用 PingOne 作為 IdP

對於這些步驟,您正在使用 OCI IAM。在此段落中,您可以使用先前儲存的 IdP 描述資料檔案,同時設定屬性對應。

-

在 OCI 主控台中,針對您使用的網域,選取安全性,然後選取身分識別提供者。

-

選取新增 IdP ,然後選取新增 SAML IdP 。

-

輸入 SAML IdP 的名稱,例如

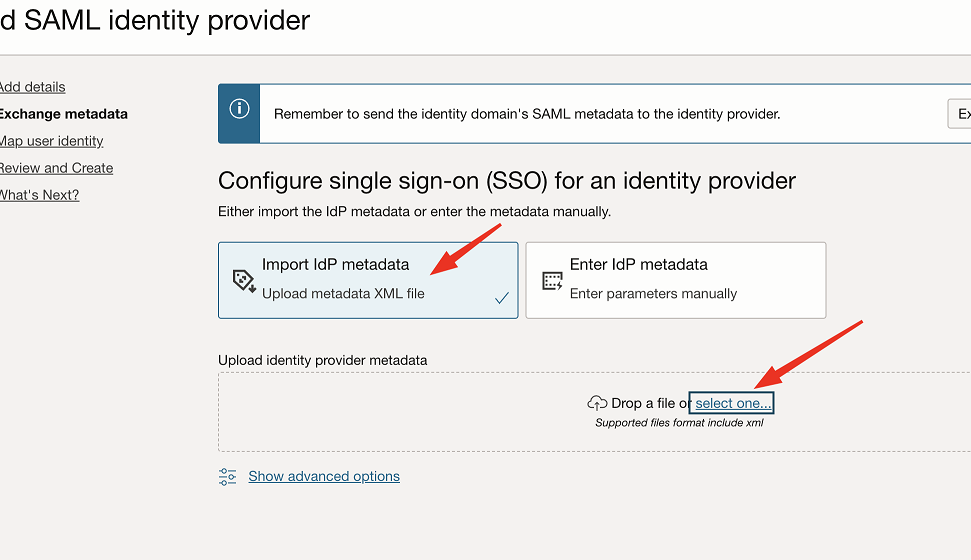

PingOne。選取下一步。 -

確定已選取匯入身分識別提供者描述資料。選取先前儲存至識別提供者中繼資料的

PingOnemetadata.xml檔案。選取下一步。

-

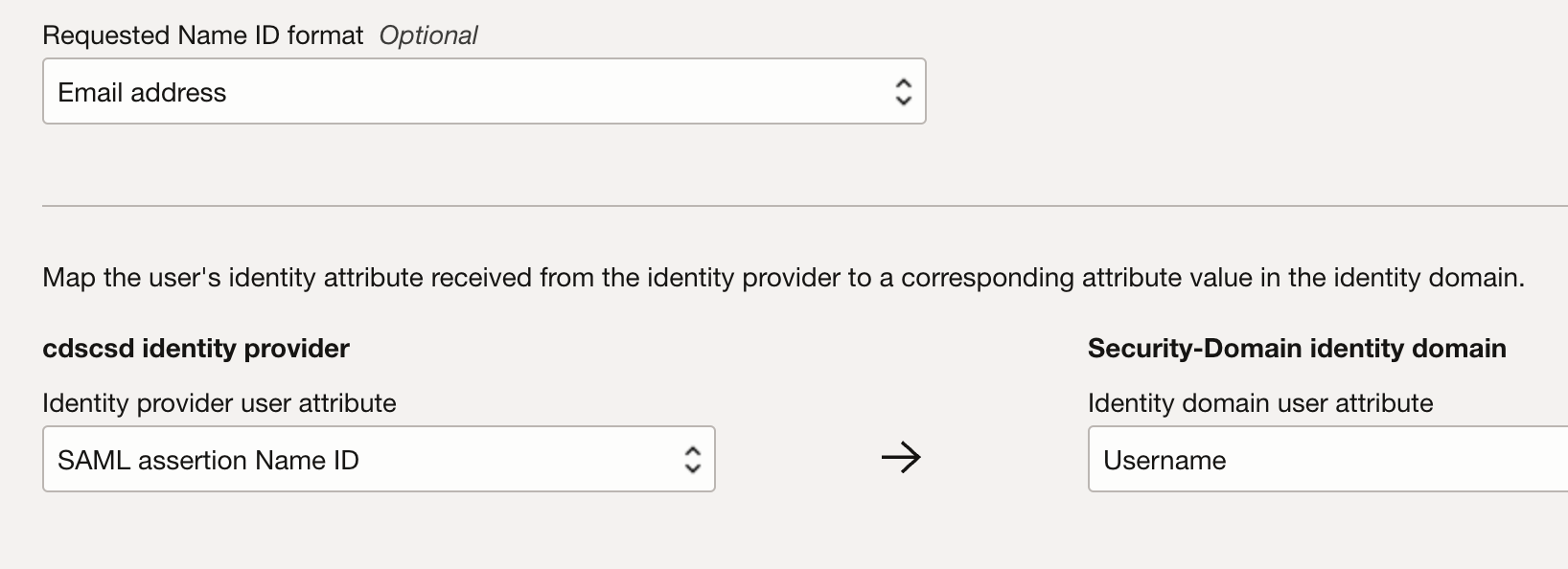

在對應使用者識別中,設定下列項目:

- 在要求的 NameID 格式下,選取

Email address。 - 在識別提供者使用者屬性下,選取

SAML assertion Name ID。 - 在識別網域使用者屬性下,選取

Username。

- 在要求的 NameID 格式下,選取

-

選取下一步。

-

在複查並建立底下,驗證組態並選取建立 IdP 。

-

在啟用 IdP 下,按一下啟用,然後在底部按一下關閉。

-

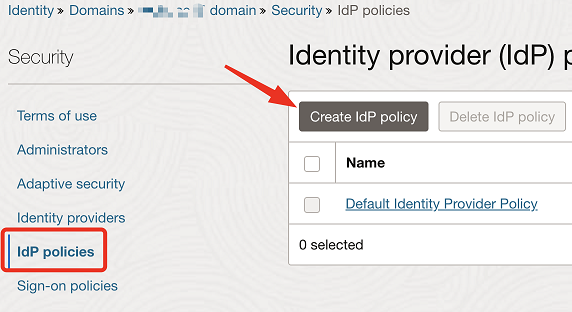

在安全底下,移至 IdP 原則,然後按一下建立 IdP 原則。

-

提供名稱,然後按一下新增原則。例如:

PingOne IdP -

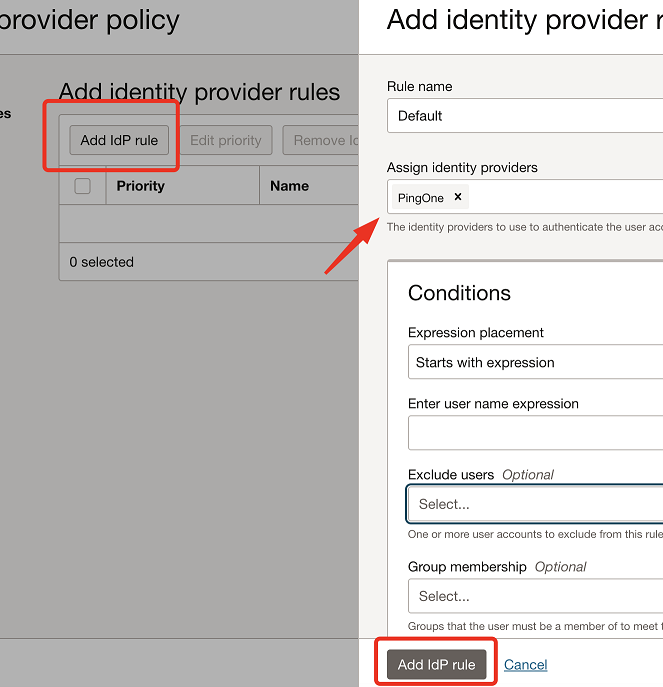

按一下新增 IdP 規則並輸入名稱。例如,

Default。 -

在指派身分識別提供者中,選取 PingOne 。此外,您可以鎖定此 IdP 的特定群組或排除使用者。按一下新增 IdP 規則,然後下一步。

-

(選擇性) 如果您需要限制此原則僅套用至特定應用程式,請在新增應用程式下新增這些原則。

-

選取關閉。

作業 6:在 PingOne 與 OCI 之間測試 SSO

注意:若要使用此功能,必須同時在 OCI IAM 和 PingOne 中使用有效的電子郵件地址顯示 SSO 使用者。

在此工作中,您可以測試 OCI IAM 與 PingOne 之間的同盟認證是否有效。

-

開啟瀏覽器頁籤並輸入 OCI 主控台 URL:

https://cloud.oracle.com。 -

輸入您的雲端帳戶名稱 (亦稱為您的租用戶名稱),然後按一下下一步。

-

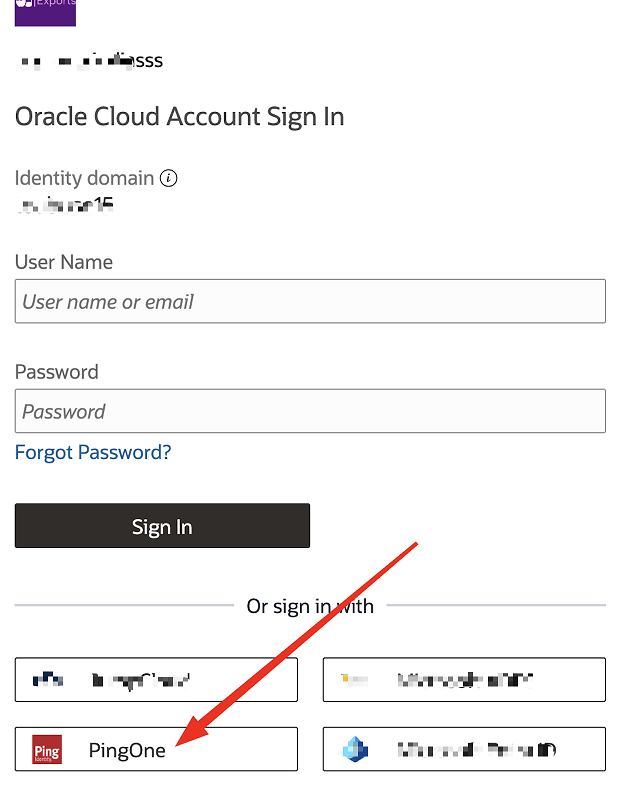

選取已設定 PingOne 聯合的識別網域。

-

在登入頁面中,您可以看到使用 PingOne 登入的選項。按一下 PingOne ,就會將您重新導向至 PingOne 登入頁面。

-

提供您的 PingOne 證明資料。

成功認證後,您便會登入 OCI 主控台。

認可

- 作者 - Tonmendu Bose (雲端工程師資深)

其他學習資源

探索 docs.oracle.com/learn 上的其他實驗室,或存取 Oracle Learning YouTube 頻道上的更多免費學習內容。此外,請造訪 education.oracle.com/learning-explorer 以成為 Oracle Learning Explorer。

如需產品文件,請造訪 Oracle Help Center 。

Set up Single Sign-On Between Oracle Cloud Infrastructure Identity and Access Management and PingOne

G27813-01

March 2025

Copyright ©2025, Oracle and/or its affiliates.