附註:

- 此教學課程需要存取 Oracle Cloud。若要註冊免費帳戶,請參閱 Oracle Cloud Infrastructure Free Tier 入門。

- 它使用 Oracle Cloud Infrastructure 證明資料、租用戶及區間的範例值。完成實驗室時,請將這些值取代為您雲端環境特定的值。

設定 Oracle Cloud Infrastructure 中的每一資源路由

簡介

每個資源路由指的是直接在特定 VNIC 上定義路由規則的能力,或是與該虛擬網路介面卡 (VNIC) 相關的個別 IP 位址。這樣可為單一子網路中的每個資源量身打造增強的路由控制,以防這些資源有不同的需求,而不必只倚賴子網路層次的路由表。這可讓組織將網路流量最佳化,並根據來源將資料遞送至適當的目的地資源,以確保效能更佳。

透過依資源路由,Oracle Cloud Infrastructure (OCI) 使用者可以設定適用於個別資源的路由原則,確保以最佳方式支援應用程式架構來導向流量。它增強了網路控制功能,讓您更容易管理複雜的雲端環境。此路由方法透過定義流量應如何遞送至特定資源來協助改善流量。

目標

在本教學課程中,我們將全面瞭解 OCI 內的每個資源路由。

-

瞭解每個資源路由的概念:瞭解如何將路由原則套用至特定 OCI 資源,以進行更好的流量管理和效能最佳化。

-

設定路由規則:獲得在 OCI 中建立和設定每個資源路由規則的實作體驗,以根據來源 VNIC 有效地將網路流量導向不同資源。

必要條件

-

存取 OCI 租用戶和權限,以管理所需的網路、運算和儲存服務。

-

瞭解 OCI 網路路由和安全性及其功能:虛擬雲端網路 (VCN)、路由表、安全清單及堡壘主機服務。此外,對於 Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) 動態群組和原則的某些知識將非常有用。

-

請檢閱以下文件,以深入瞭解 OCI 路由,並將重點放在每個資源路由。在進行實際實作之前,這將提供有價值的情境。

注意:每個範例都是獨立編製的。您可以使用任何順序來處理它們。

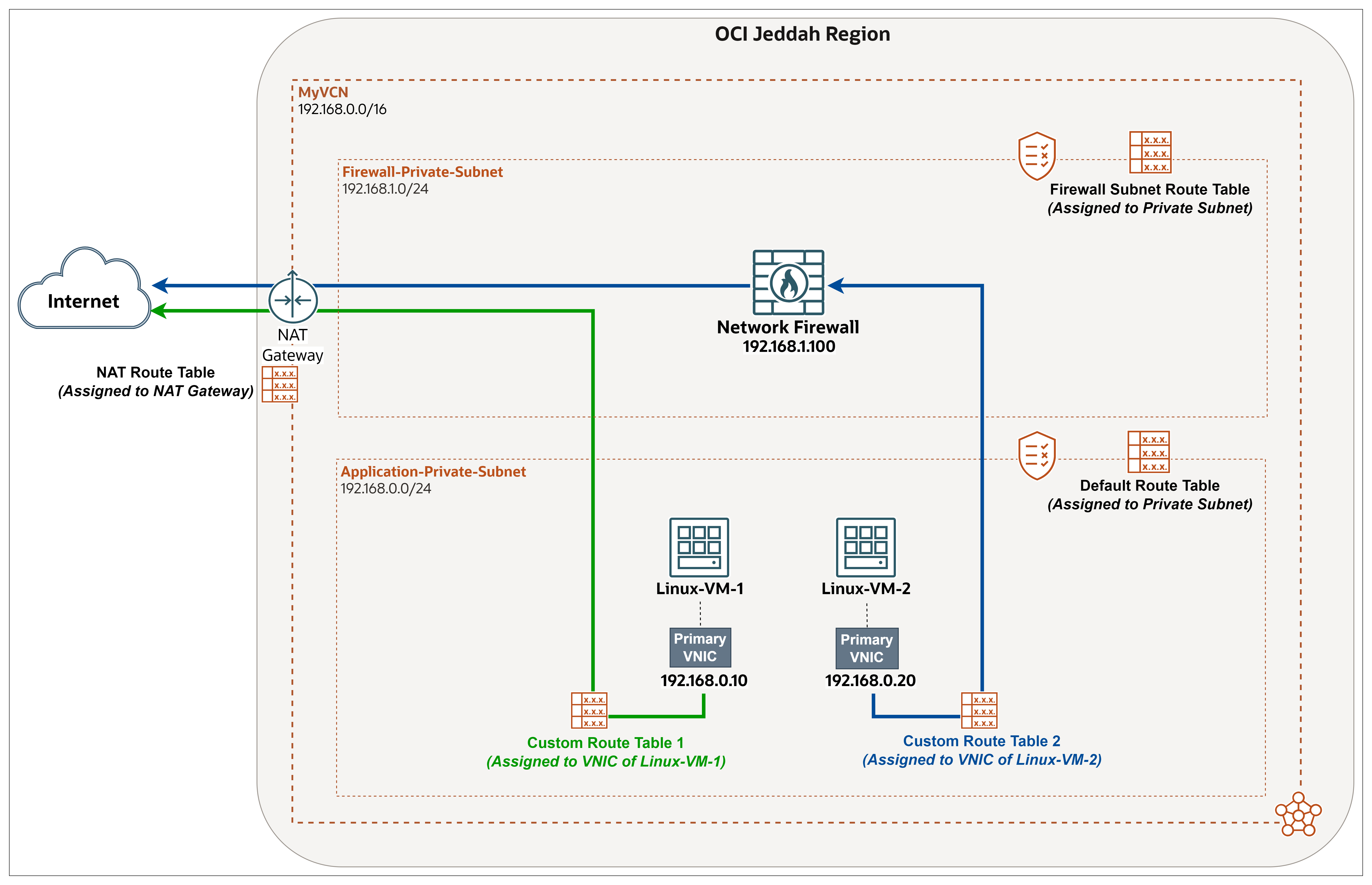

範例 1:透過 OCI 網路防火牆檢查只有一個虛擬機器 (VM) 的網際網路流量

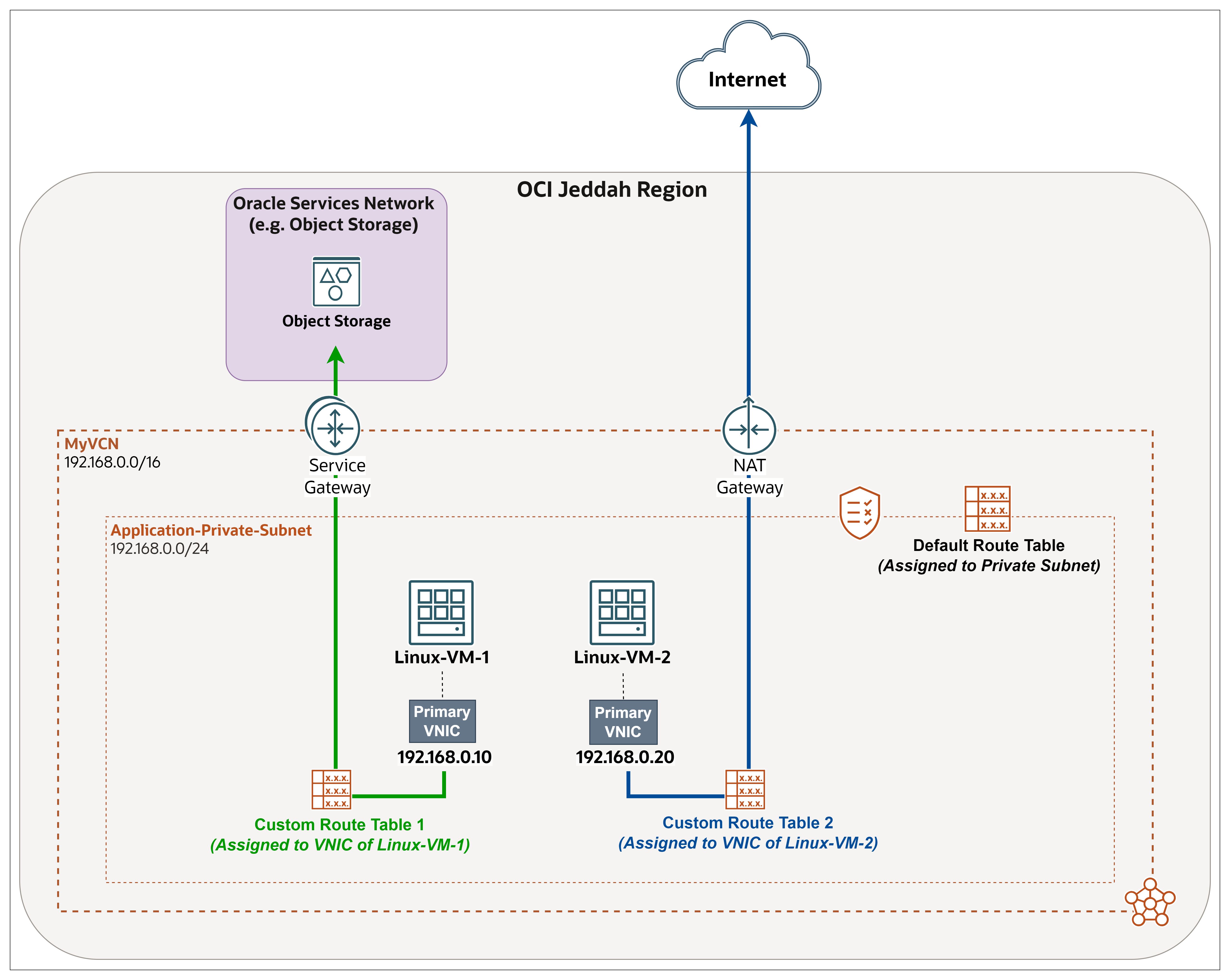

範例目標:

在此範例中,我們專注於透過 OCI 網路防火牆遞送特定 VM 的輸出網際網路流量,以在達到 NAT 閘道之前進行檢查並保護,並在同一個子網路中略過第二個 VM 的防火牆。如果沒有「每一資源路由」,就必須將每個執行處理放置在不同的子網路中,才能達成此情況。

先決條件範例:

設定一些與此設計配合的基本元件。它基本上是專用子網路中的兩個運算執行處理,以及同一 VCN 中個別子網路的網路防火牆。

-

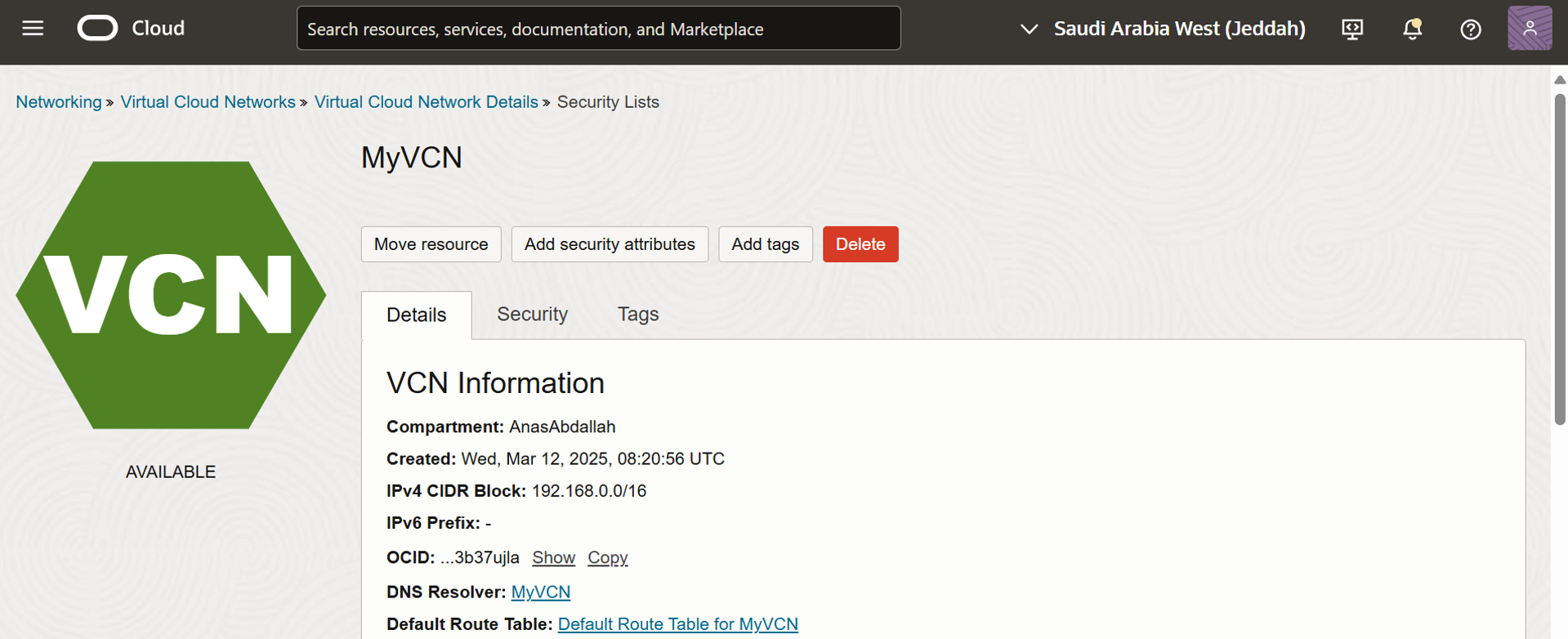

建立虛擬雲端網路 (例如

MyVCN(192.168.0.0/16)。如需詳細資訊,請參閱建立 VCN 。 -

建立兩個專用子網路。如需詳細資訊,請參閱建立子網路。

Application-Private-Subnet(192.168.0.0/24):在此教學課程中,我們正在將預設路由表和預設安全清單指派給子網路。Firewall-Private-Subnet(192.168.1.0/24).

-

在 VCN 中建立 NAT 閘道。NAT 閘道可讓沒有公用 IP 位址的雲端資源存取網際網路,只提供輸出連線,而不會讓這些資源暴露在內送網際網路連線。如需詳細資訊,請參閱建立 NAT 閘道

-

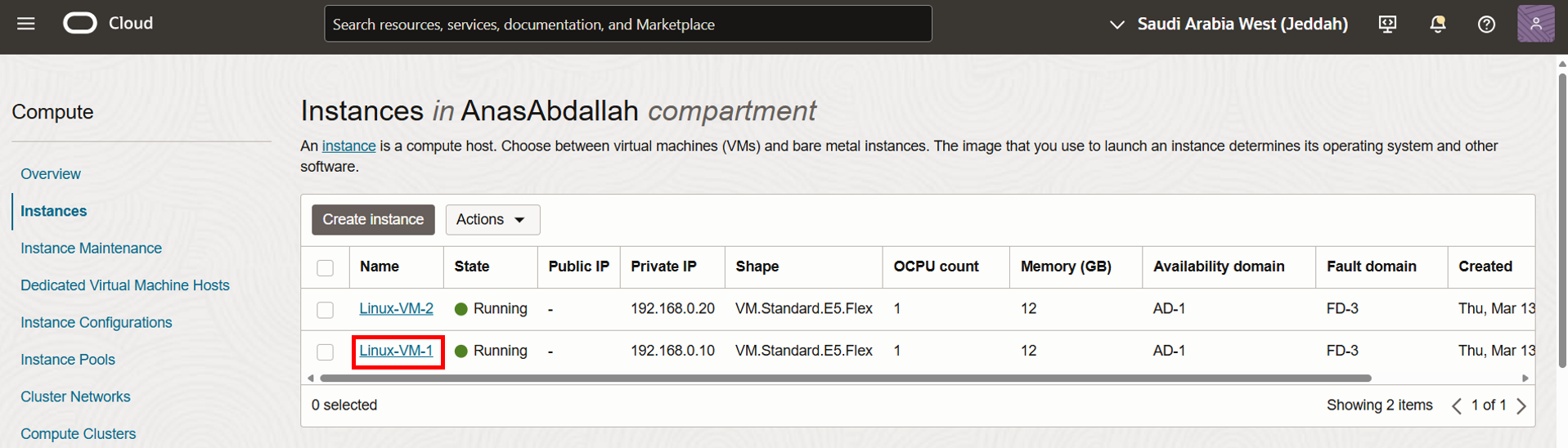

建立兩個運算執行處理:

Linux-VM-1和Linux-VM-2。如需詳細資訊,請參閱工作 2:佈建 OCI Compute 執行處理。考慮以下幾點:- 每個 OCI Compute 執行處理的名稱。

- 使用 Oracle Linux 作為作業系統 (OS)。

- 將這兩個執行處理都放置在

Application-Private-Subnet中,然後根據設計手動指派 IP。 - 啟用 OCI 堡壘主機 Plugin。

-

建立 OCI 堡壘主機服務和階段作業,您需要安全地存取執行處理,因為執行處理位於專用子網路中,然後在設定結束時進行測試。請考慮目標網路和執行處理等差異,以符合您為此教學課程建立的元件。如需詳細資訊,請參閱 Task 6.1:Access FE-VM Compute Instance using Bastion and Test 。

-

佈建防火牆解決方案,可以是:

- OCI 防火牆 (我們在教學課程中使用此防火牆)。

- 第三方防火牆執行處理 (FortiGate、Palo Alto 等等)。另一個好的範例是 pfSense 防火牆。若要安裝,請參閱 Task 3:Install and Configure pfSense Firewall 。

- 任何以 Linux 為基礎的防火牆執行處理。

作業 1:準備 OCI 網路防火牆以檢查從 Linux-VM-2 到網際網路的流量

- 透過預設安全清單,我們將允許所有流量通過防火牆進行徹底評估,確保通過防火牆完全控制它,而不是使用 OCI 安全規則,包括通過識別服務允許、拒絕或監控。

- MyVCN 的預設路由表:空白,未使用。

- 使用防火牆子網路路由表時,我們會將所有流量透過 NAT 閘道遞送至網際網路 (單向)。

- 使用 NAT 路由表,將來自網際網路的回應流量遞送至防火牆,然後再將其傳回來源 (

Linux-VM-2)。

作業 1.1:設定防火牆子網路路由與安全

-

登入 OCI 主控台,前往虛擬雲端網路詳細資訊頁面。

-

向下捲動。

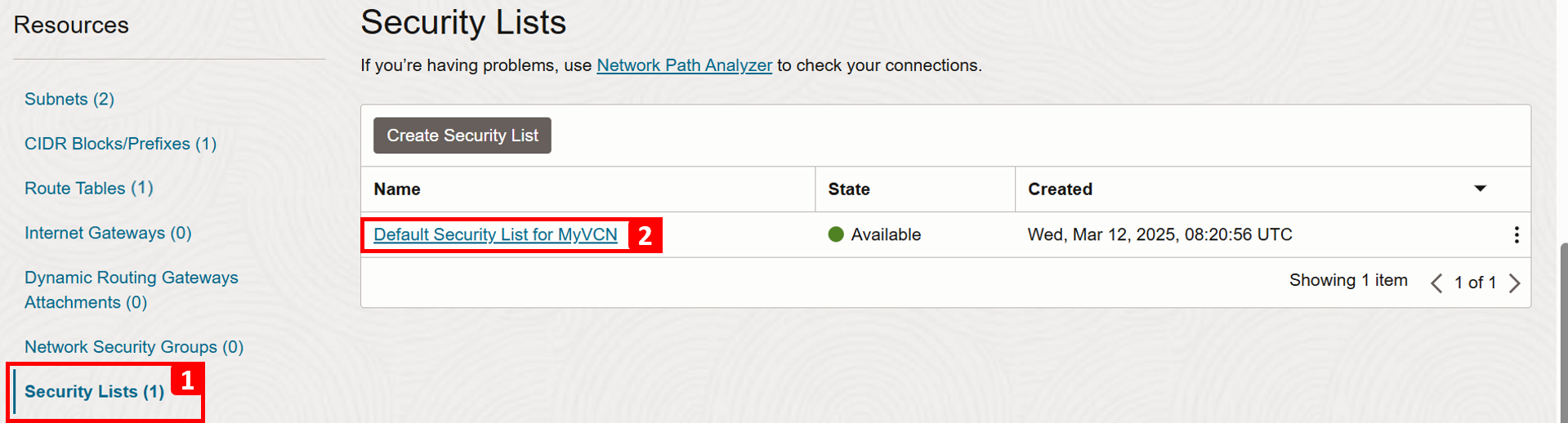

- 按一下安全清單。

- 按一下預設安全清單。

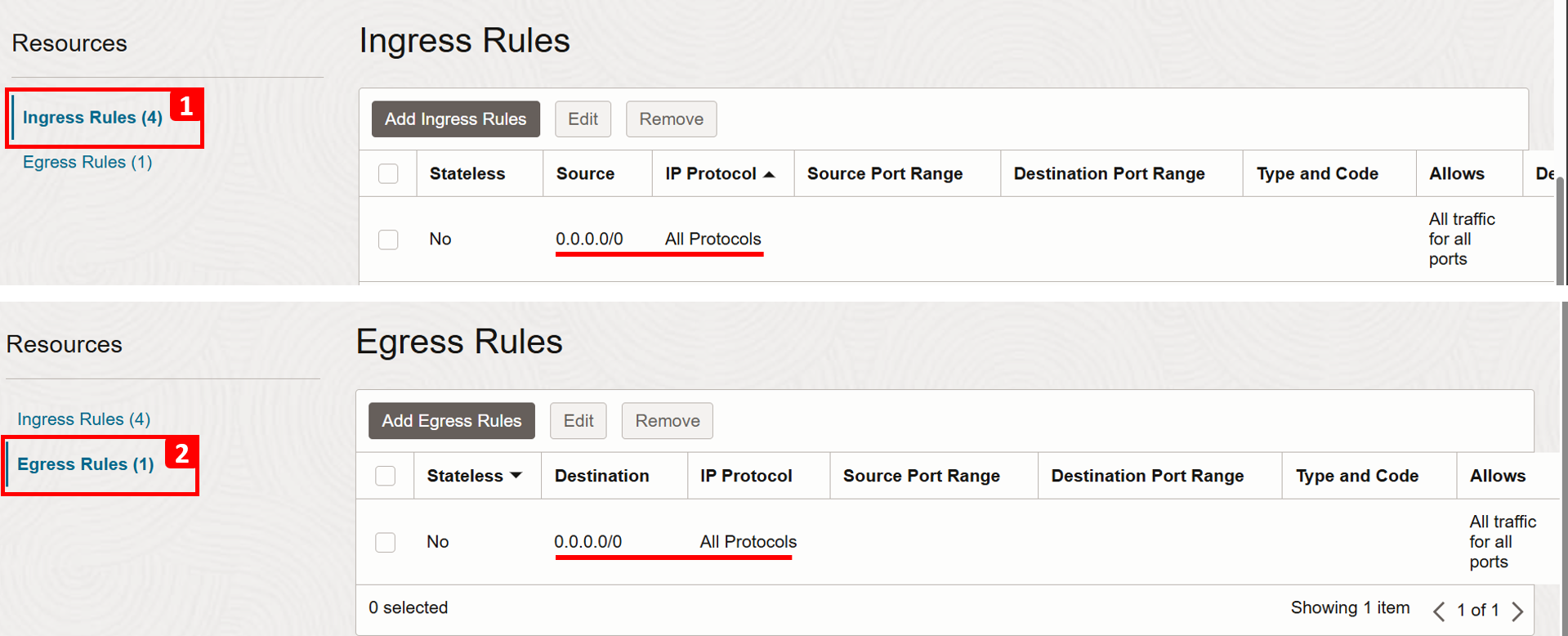

- 允許所有傳入流量。

- 允許所有傳出流量。

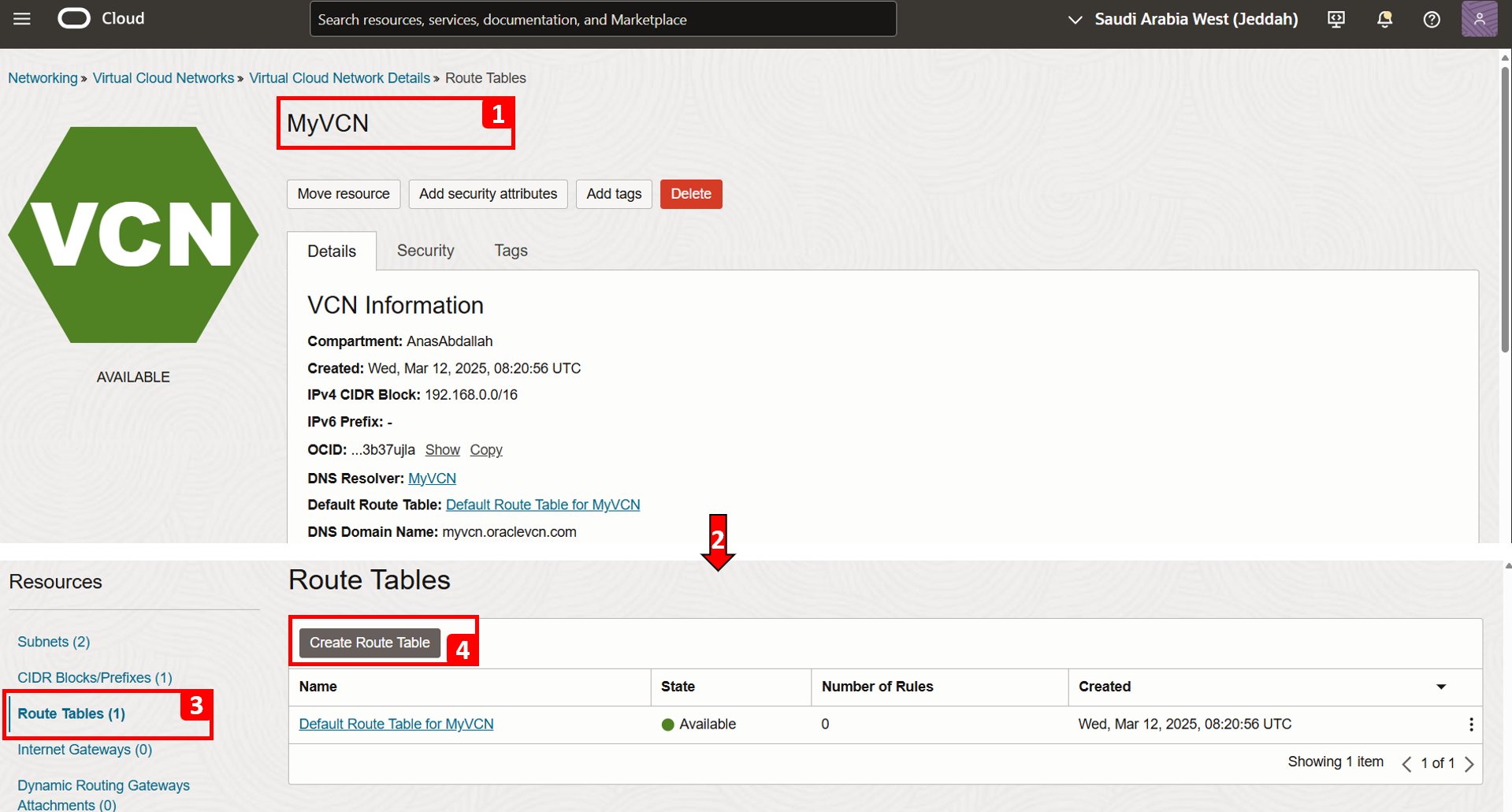

- 瀏覽至虛擬雲端網路詳細資訊頁面。

- 向下捲動。

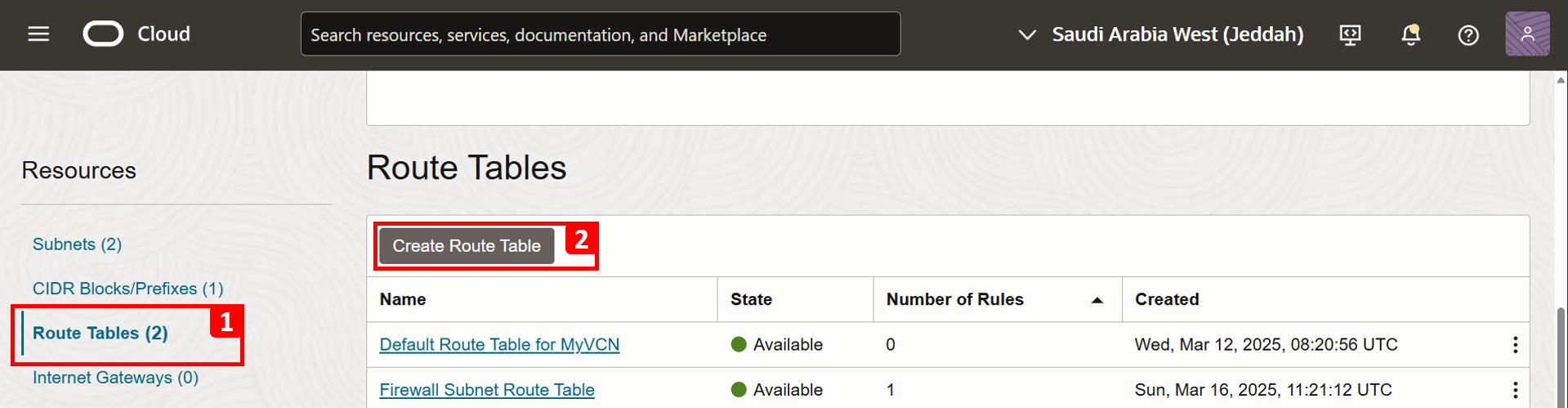

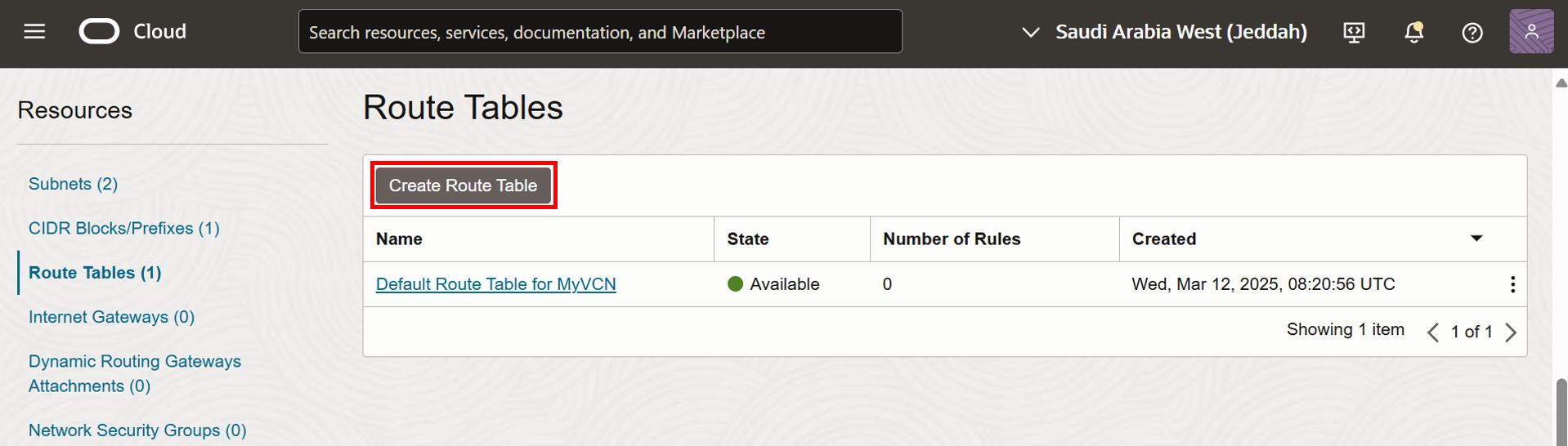

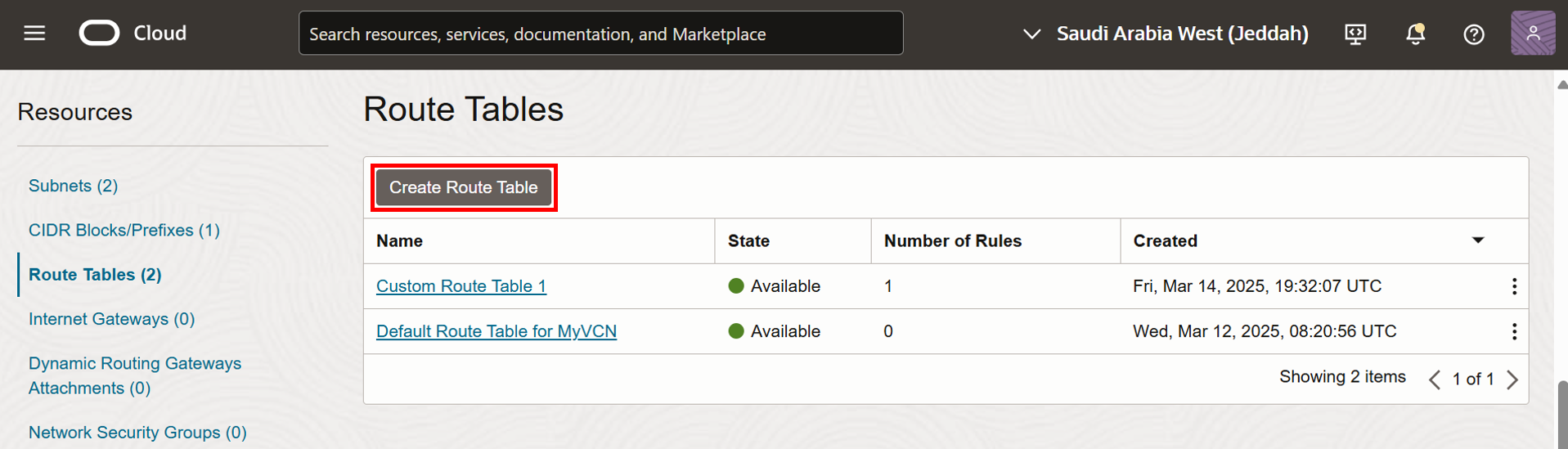

- 按一下路由表。

- 按一下建立路由表。

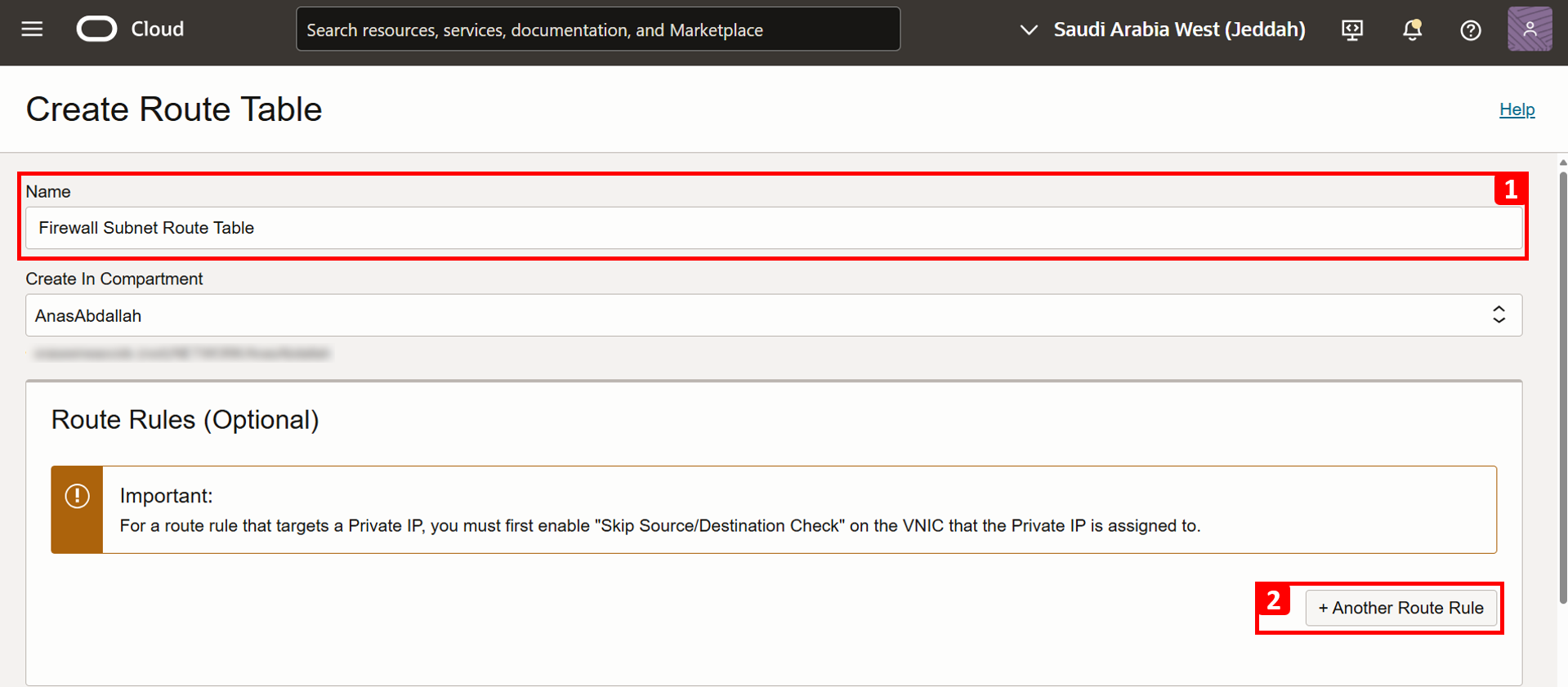

- 輸入路由表的名稱。

- 按一下 + 其他路由規則。

-

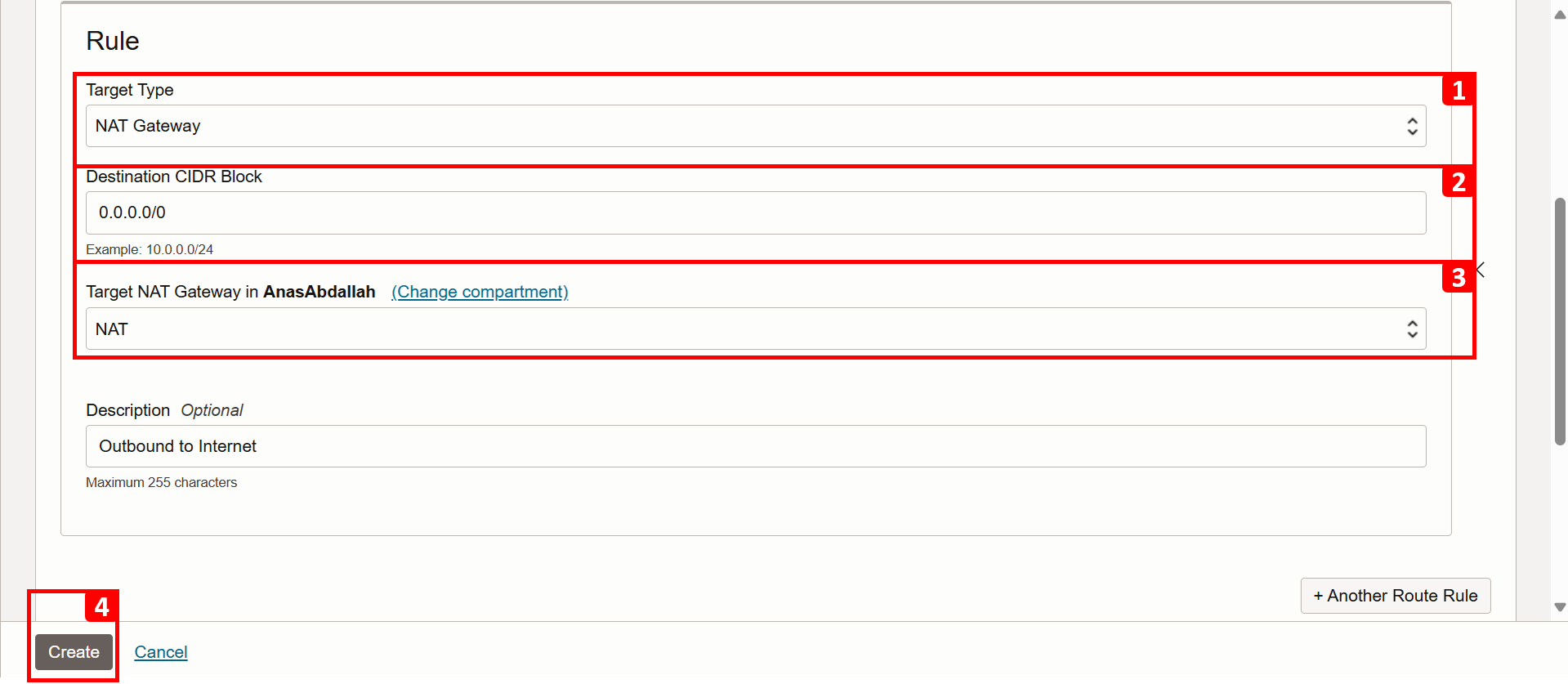

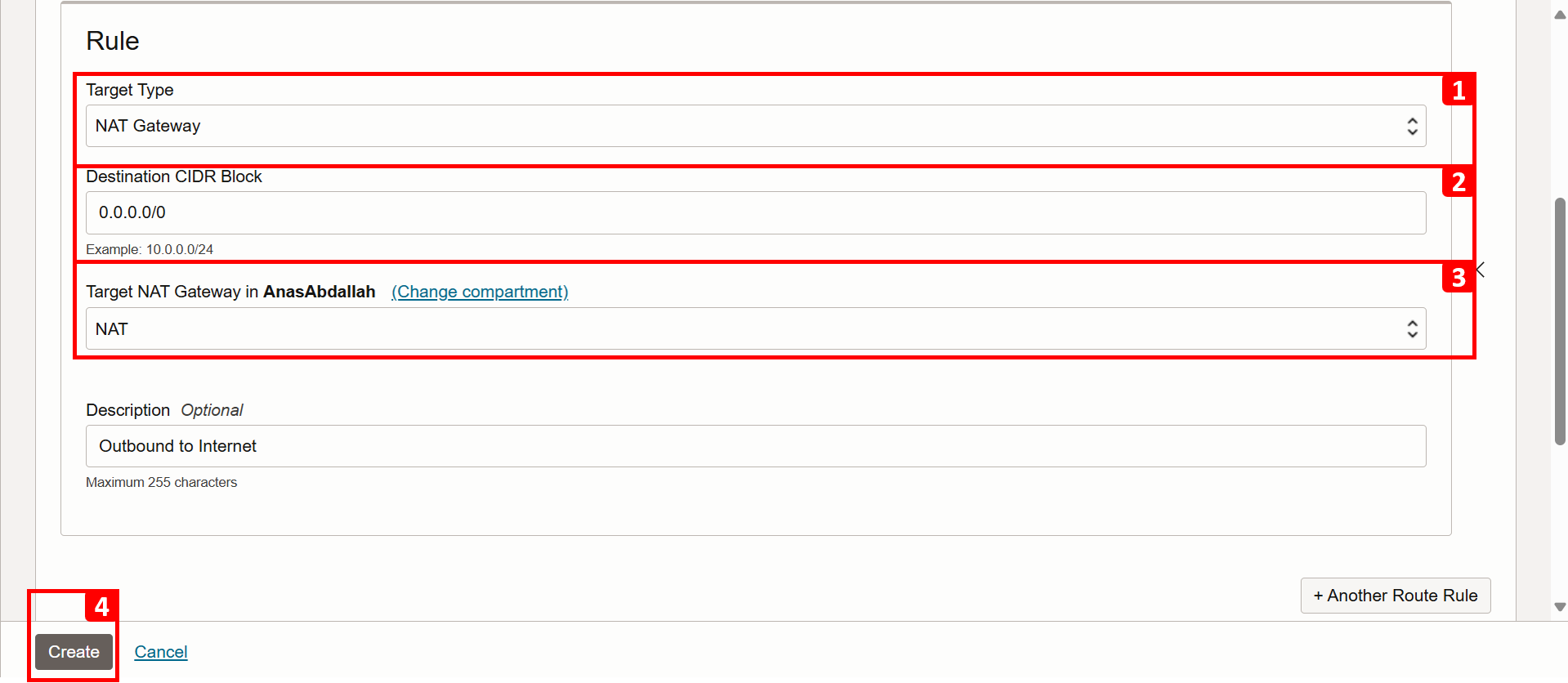

在規則中,輸入下列資訊。

- 在目標類型中,選取 NAT 閘道。

- 在目的地 CIDR 區塊中,輸入

0.0.0.0/0。 - 在目標 NAT 閘道中,選取在「先決條件」中建立的 NAT 閘道。

- 按一下建立。

-

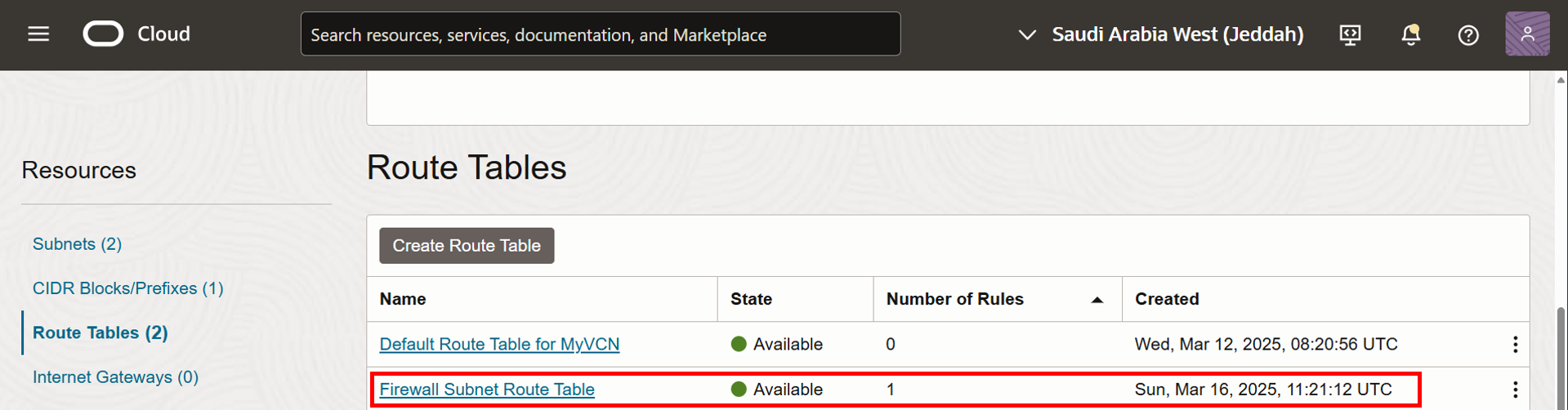

已順利建立

Firewall Subnet Route Table。

-

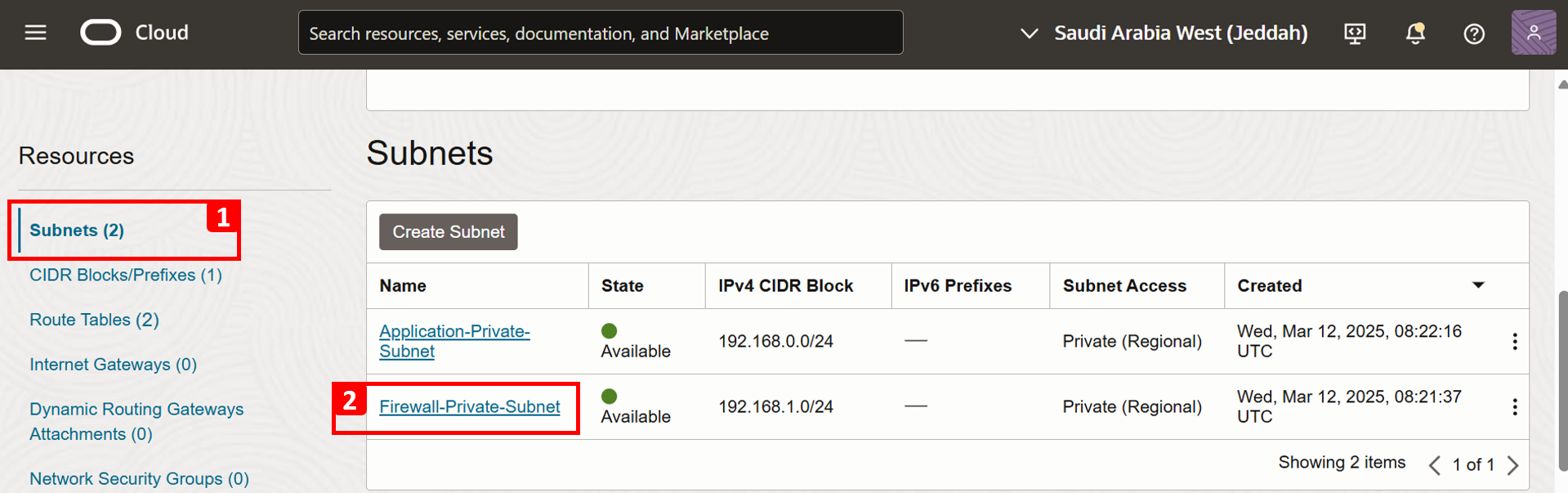

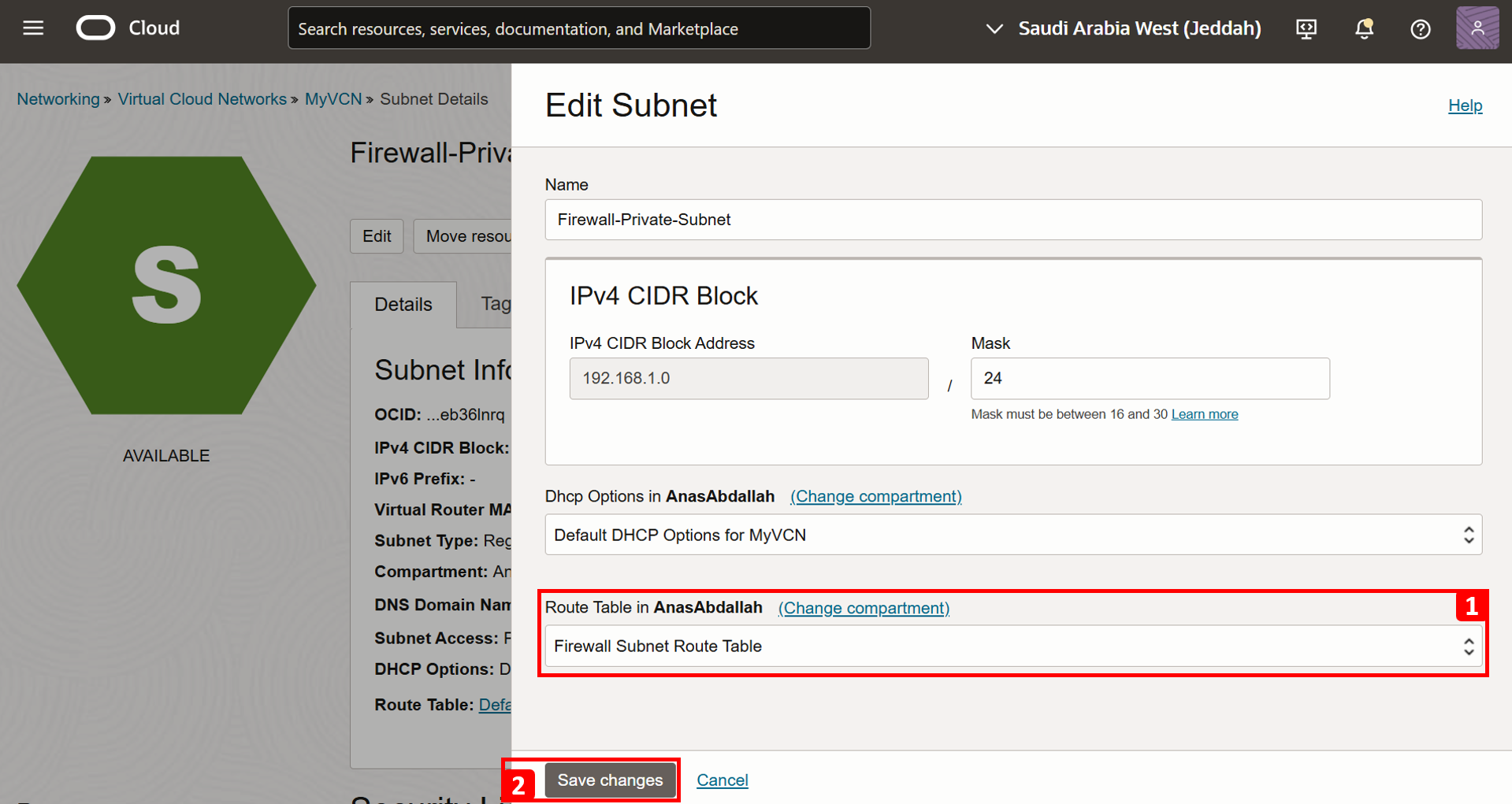

現在,讓我們指定路由表給防火牆子網路。移至虛擬雲端網路詳細資訊頁面。

- 按一下子網路。

- 按一下防火牆專用子網路。

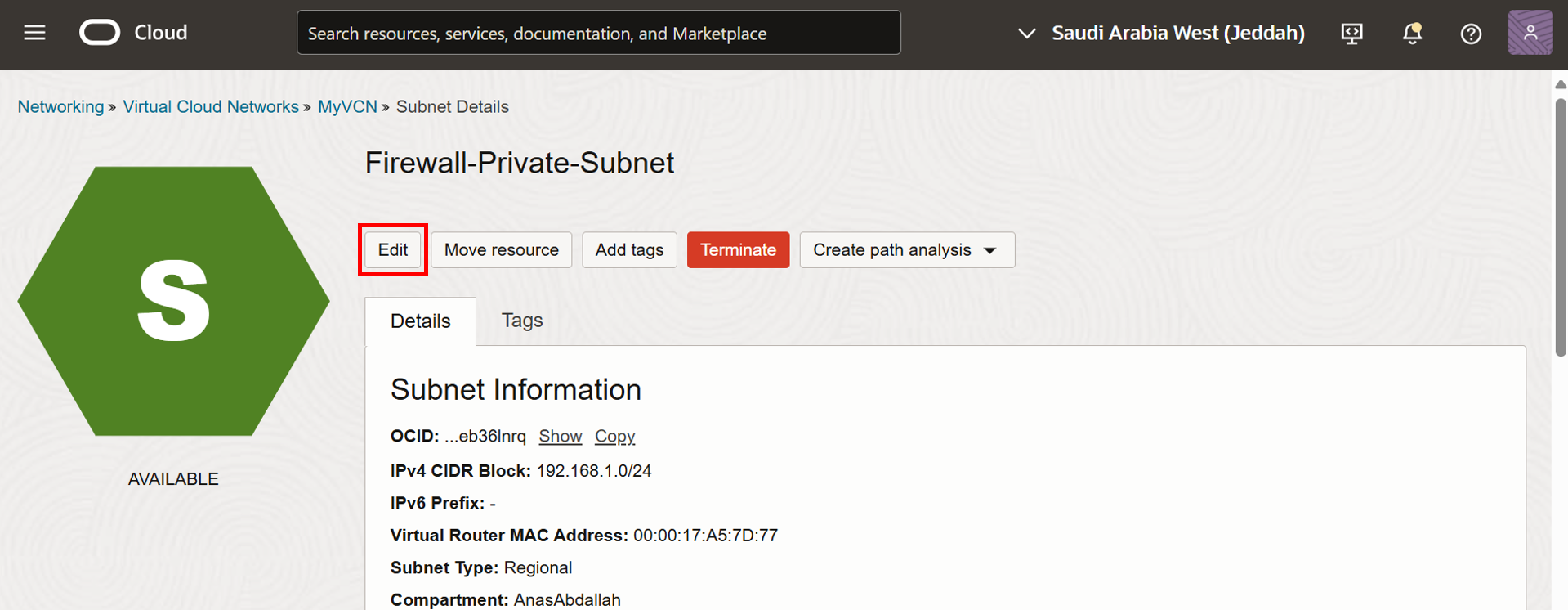

-

按一下編輯。

- 使用上方建立的路由表。

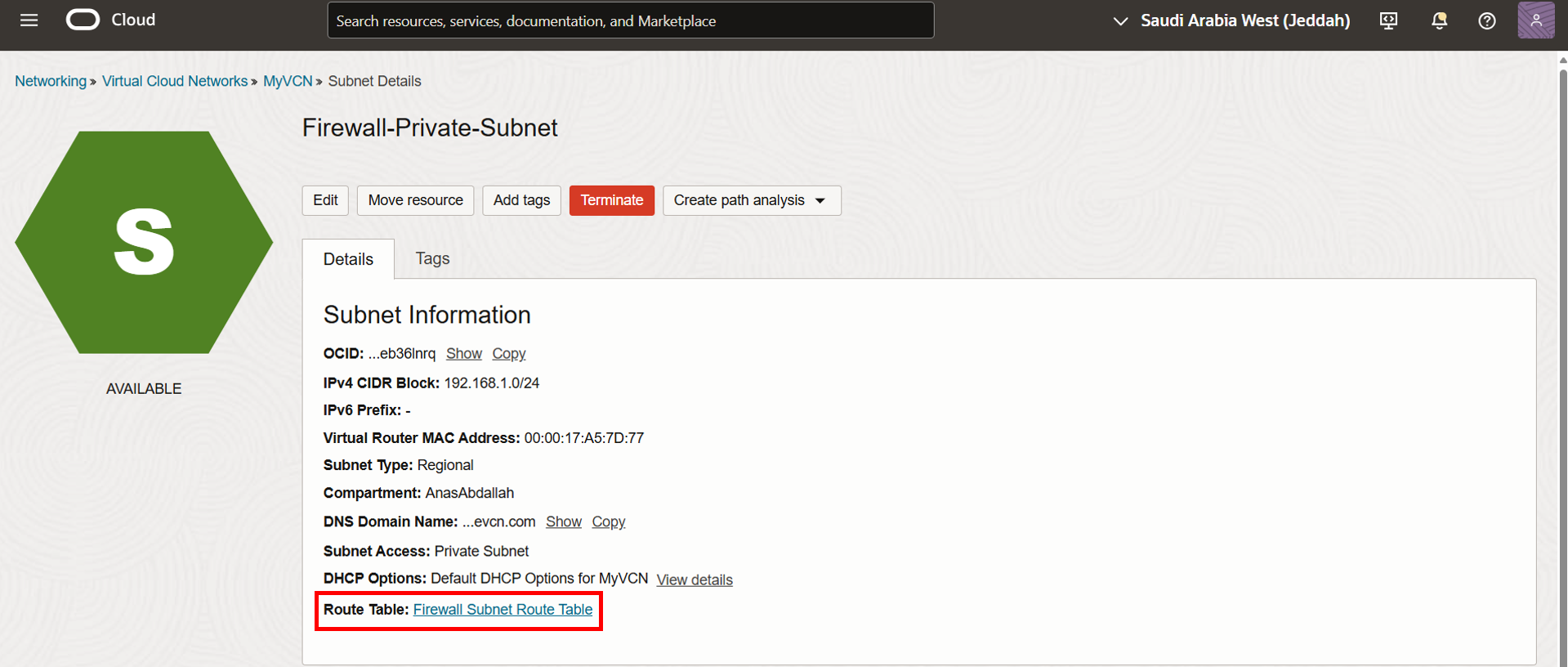

- 按一下儲存變更。

-

路由表已順利變更。

在此工作中,我們已建立並指派子網路層級路由表,也就是說在此子網路中部署的所有資源都將受到定義的路由規則管控。

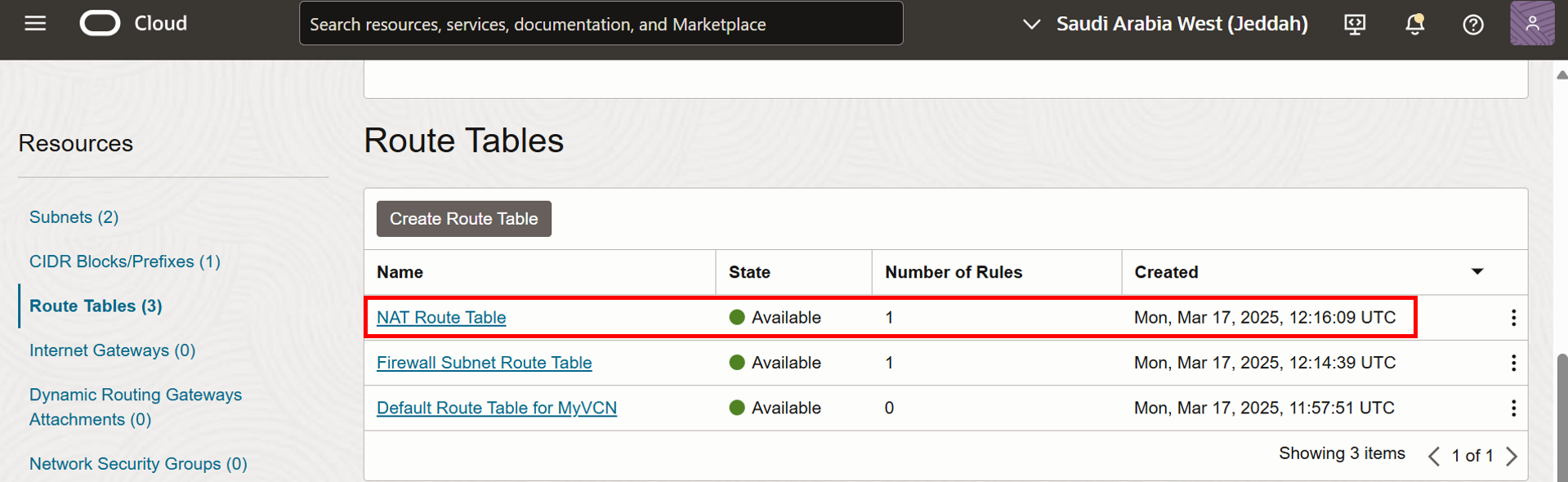

作業 1.2:建立並指定 NAT 閘道路由表

-

請確定先建立 NAT 閘道後再繼續進行。移至虛擬雲端網路詳細資訊頁面。

- 按一下路由表。

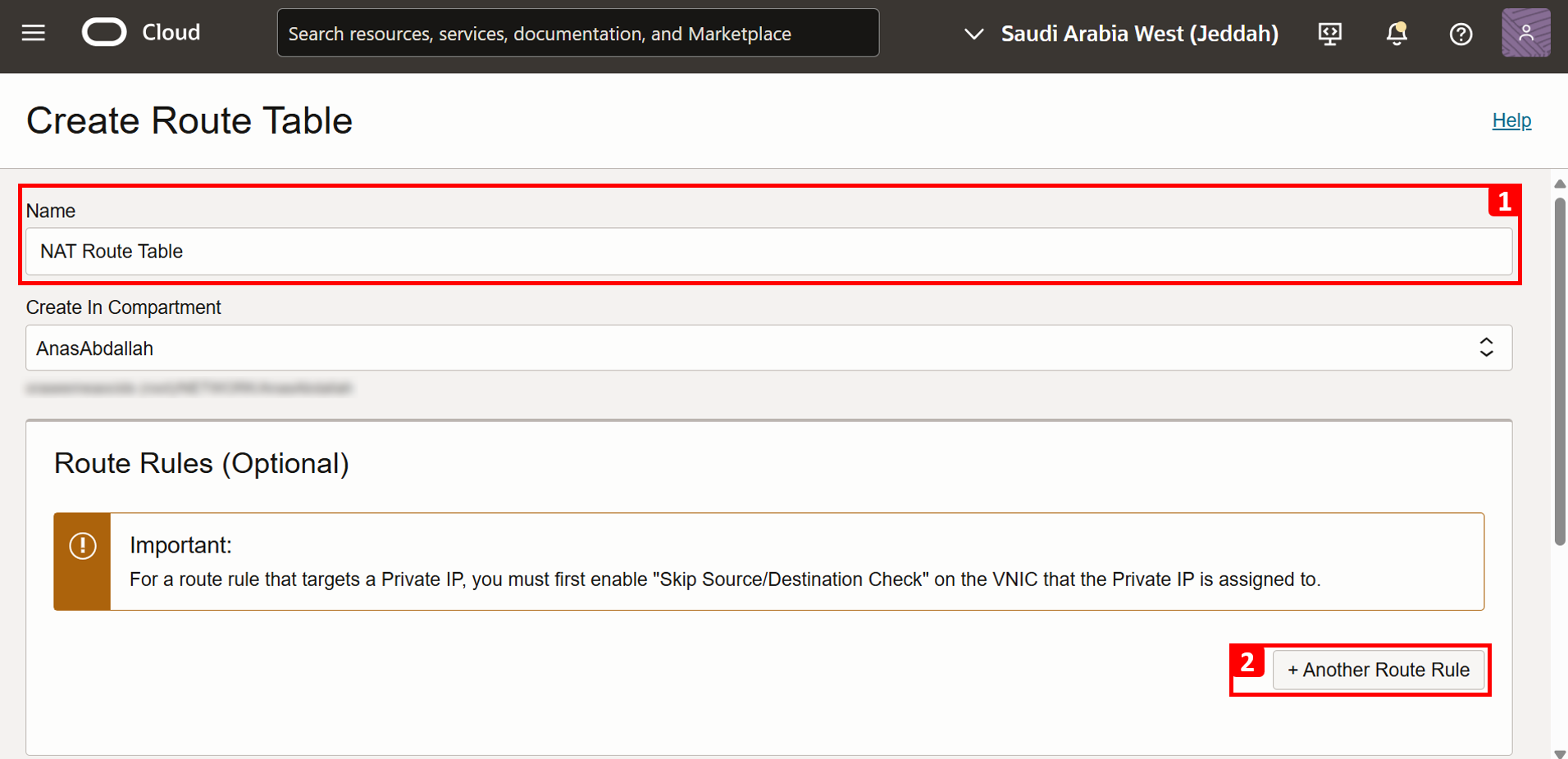

- 按一下建立路由表。

- 輸入路由表的名稱。

- 按一下 +Another 路由規則。

-

在規則中,輸入下列資訊。

- 在目標類型中,選取專用 IP 。

- 在目的地類型中,輸入

192.168.0.0/24,亦即具有來源 VM 的應用程式專用子網路 CIDR 。 - 在選擇目標中,輸入防火牆的專用 IP

192.168.1.100。 - 按一下建立。

-

已順利建立

NAT Route Table。

-

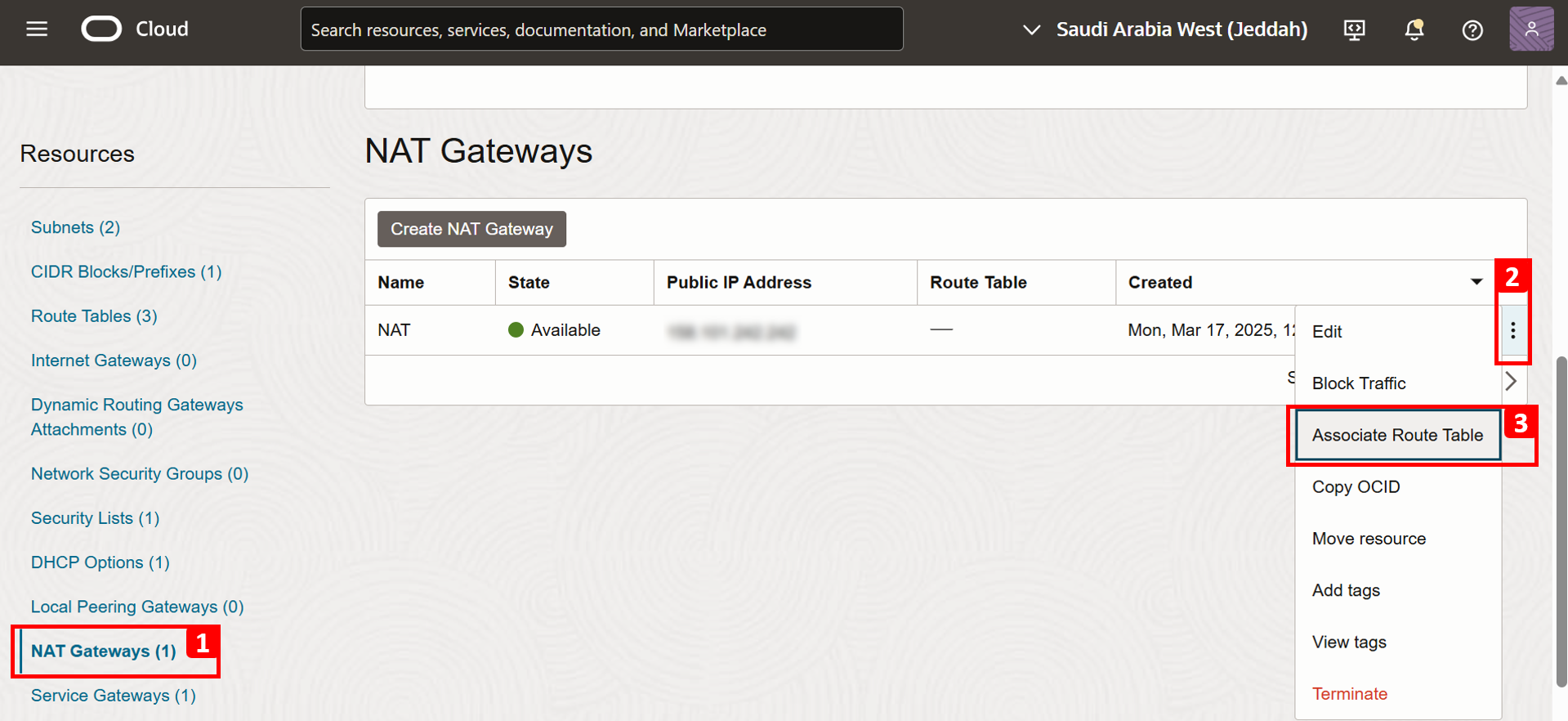

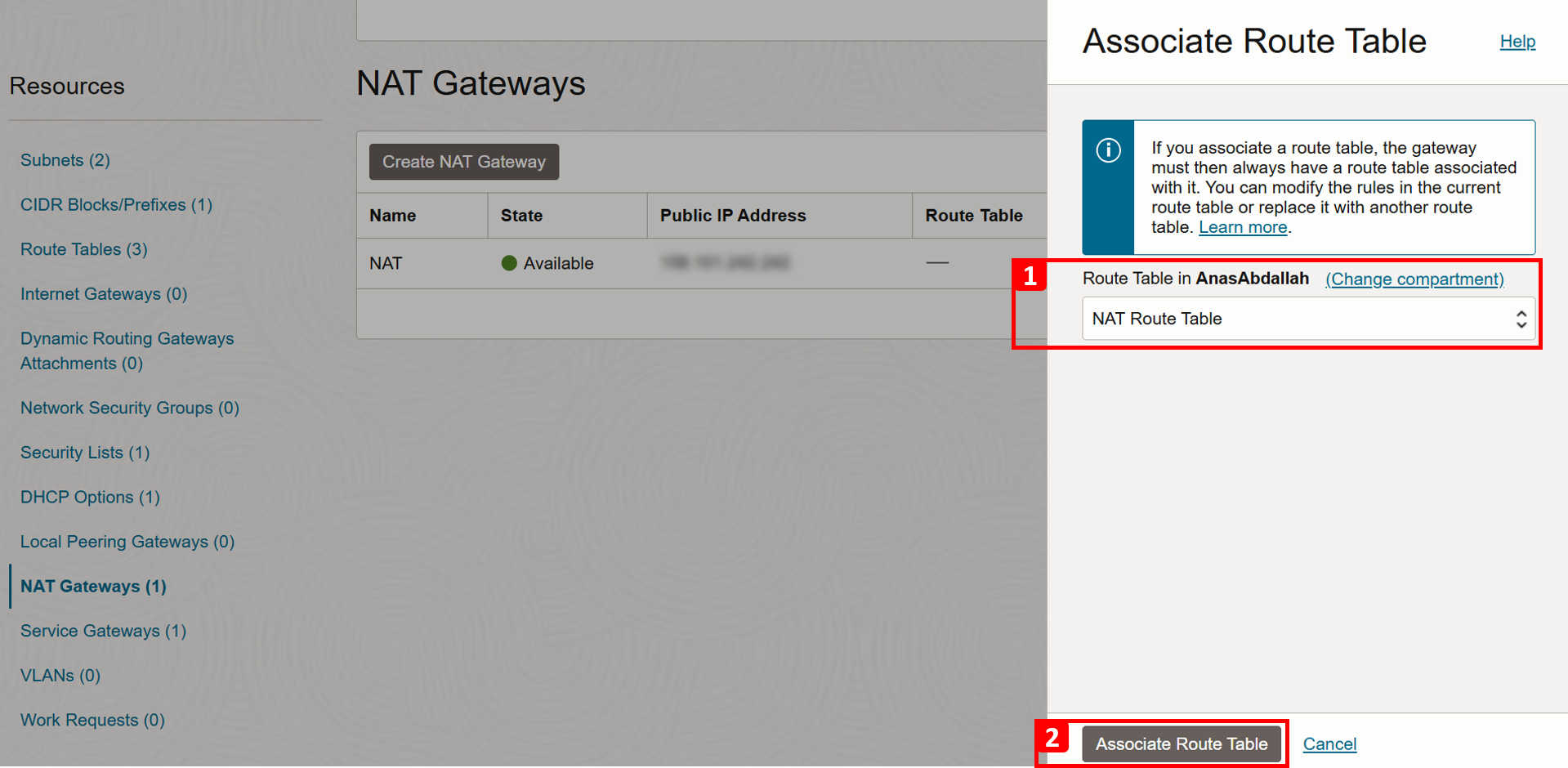

讓我們指定路由表給 NAT 閘道。移至虛擬雲端網路詳細資訊頁面。

- 按一下 NAT 閘道。

- 按一下閘道右側的三個點。

- 按一下關聯路由表。

- 選取 NAT 路由表。

- 按一下關聯路由表。

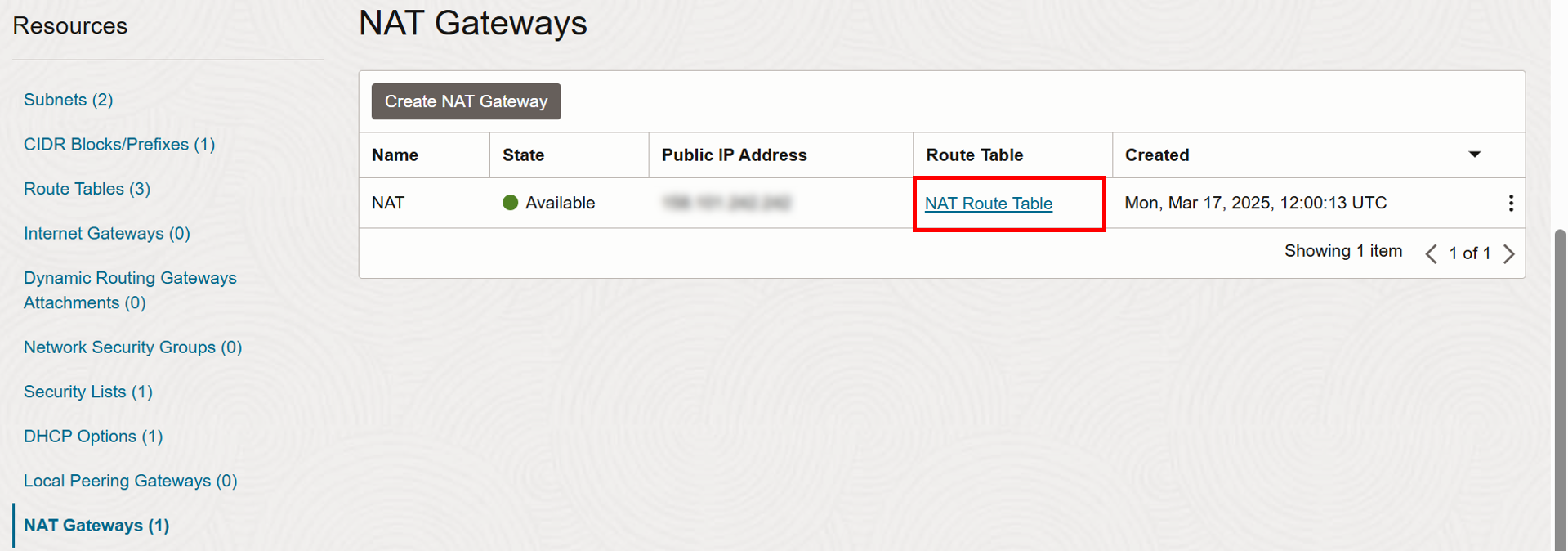

-

路由表已順利關聯。

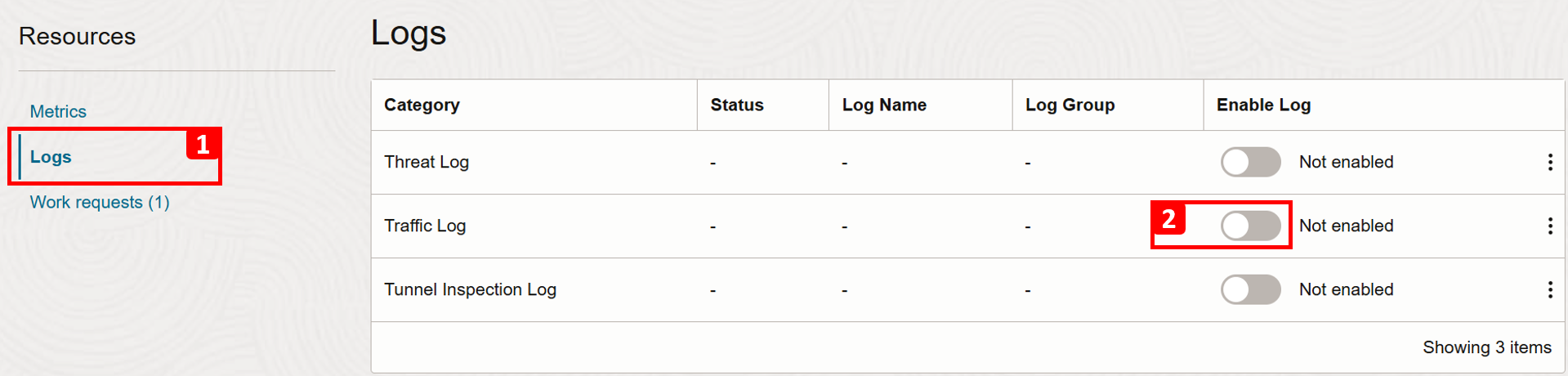

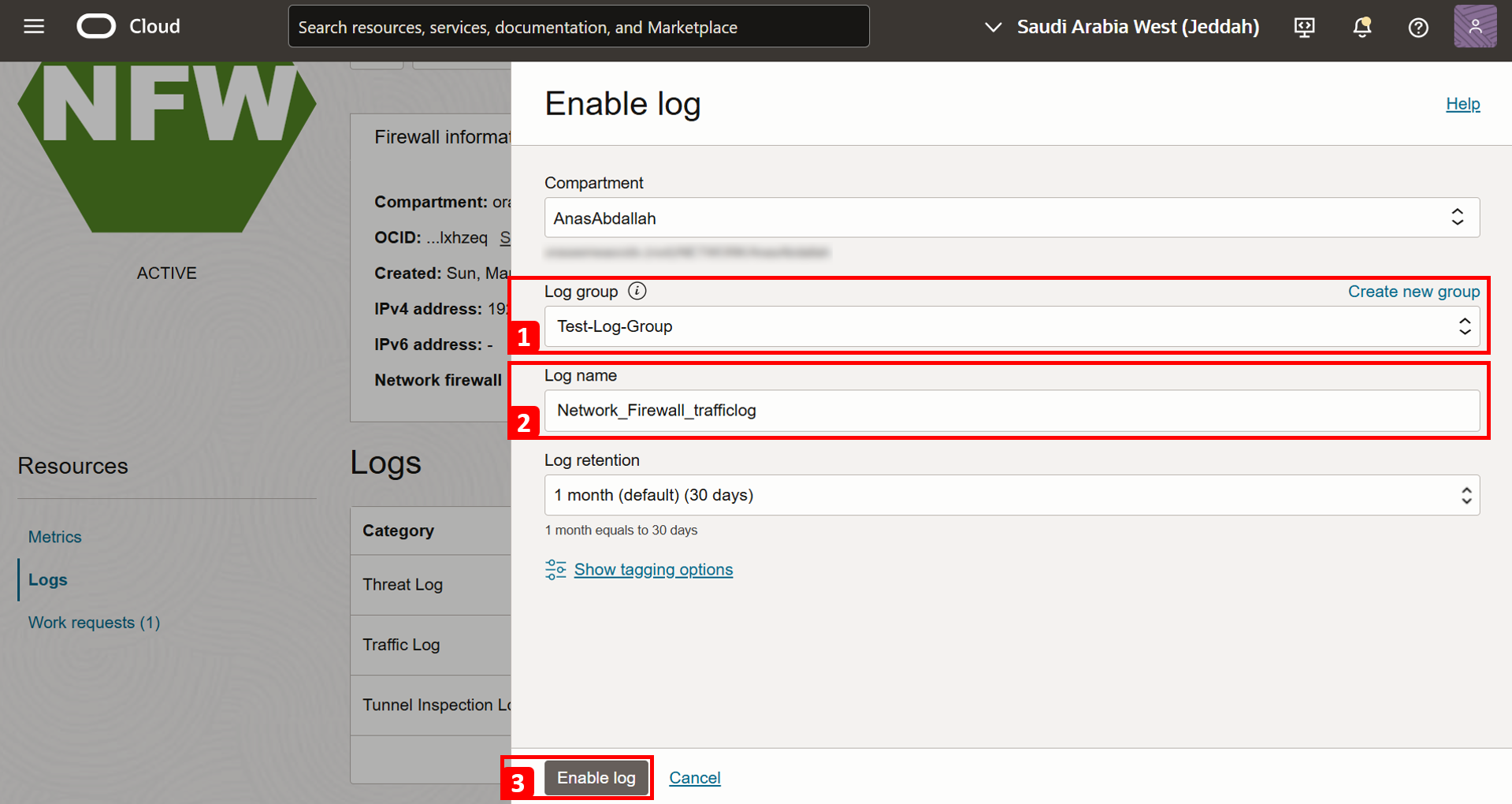

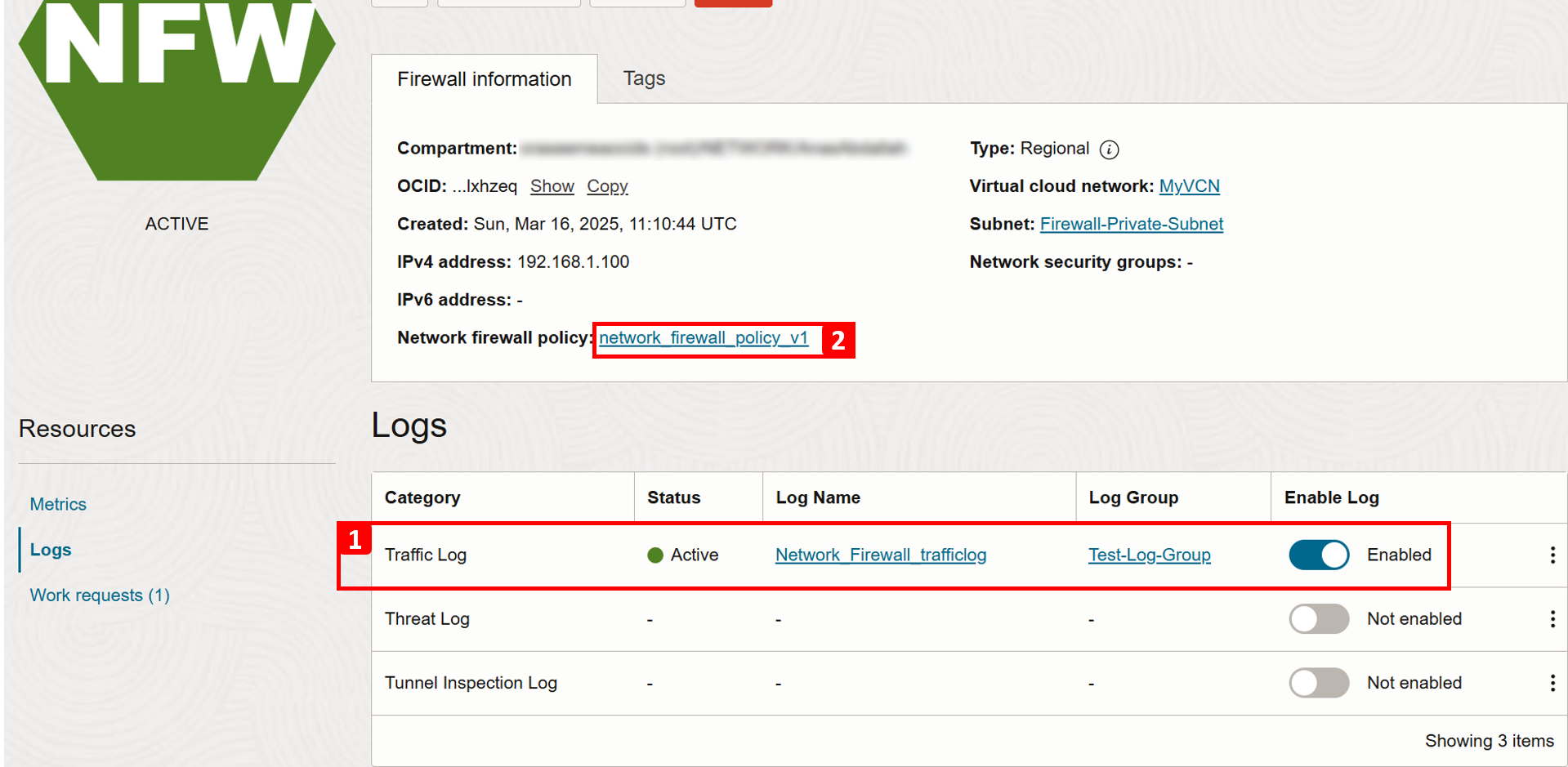

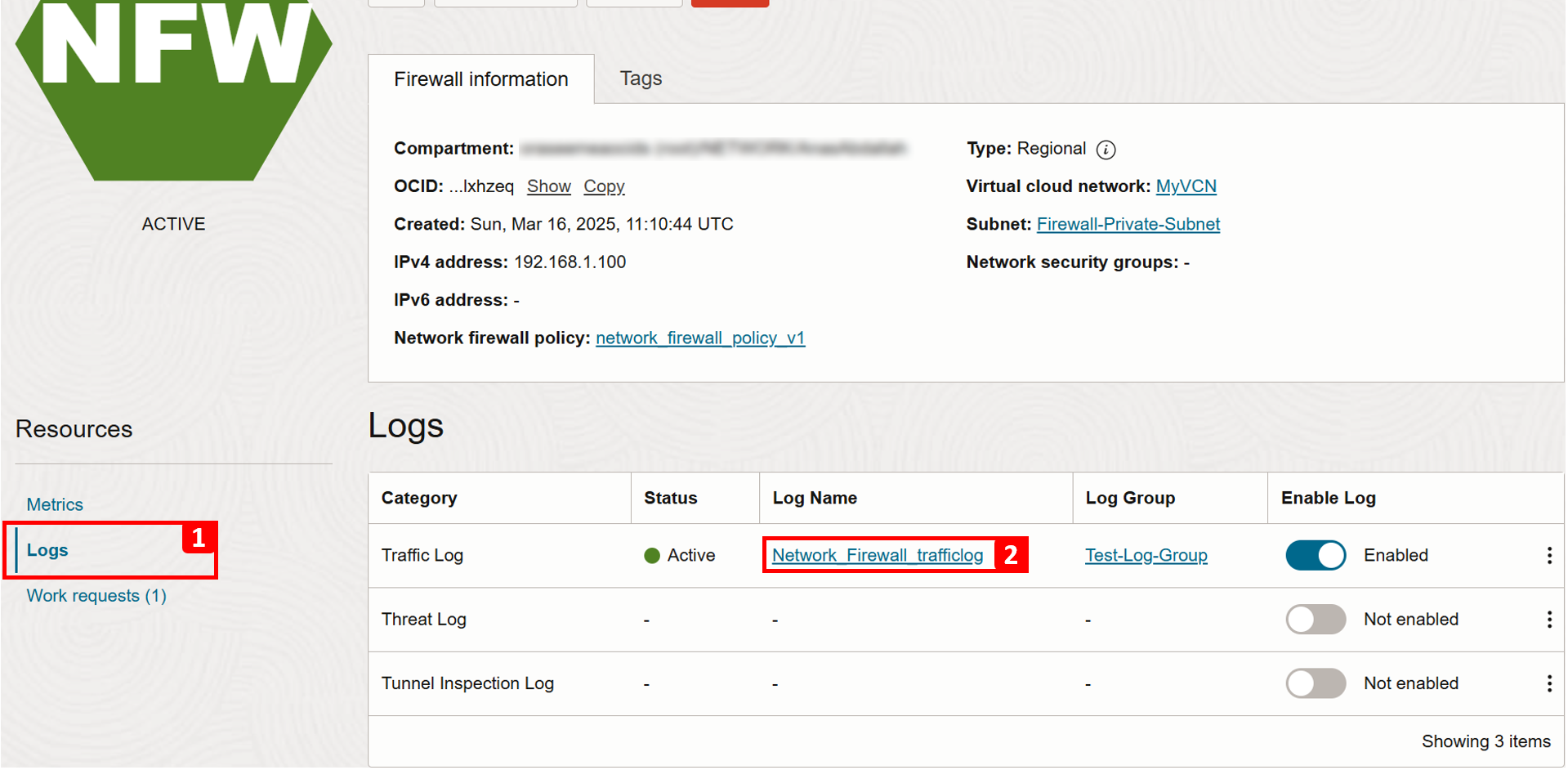

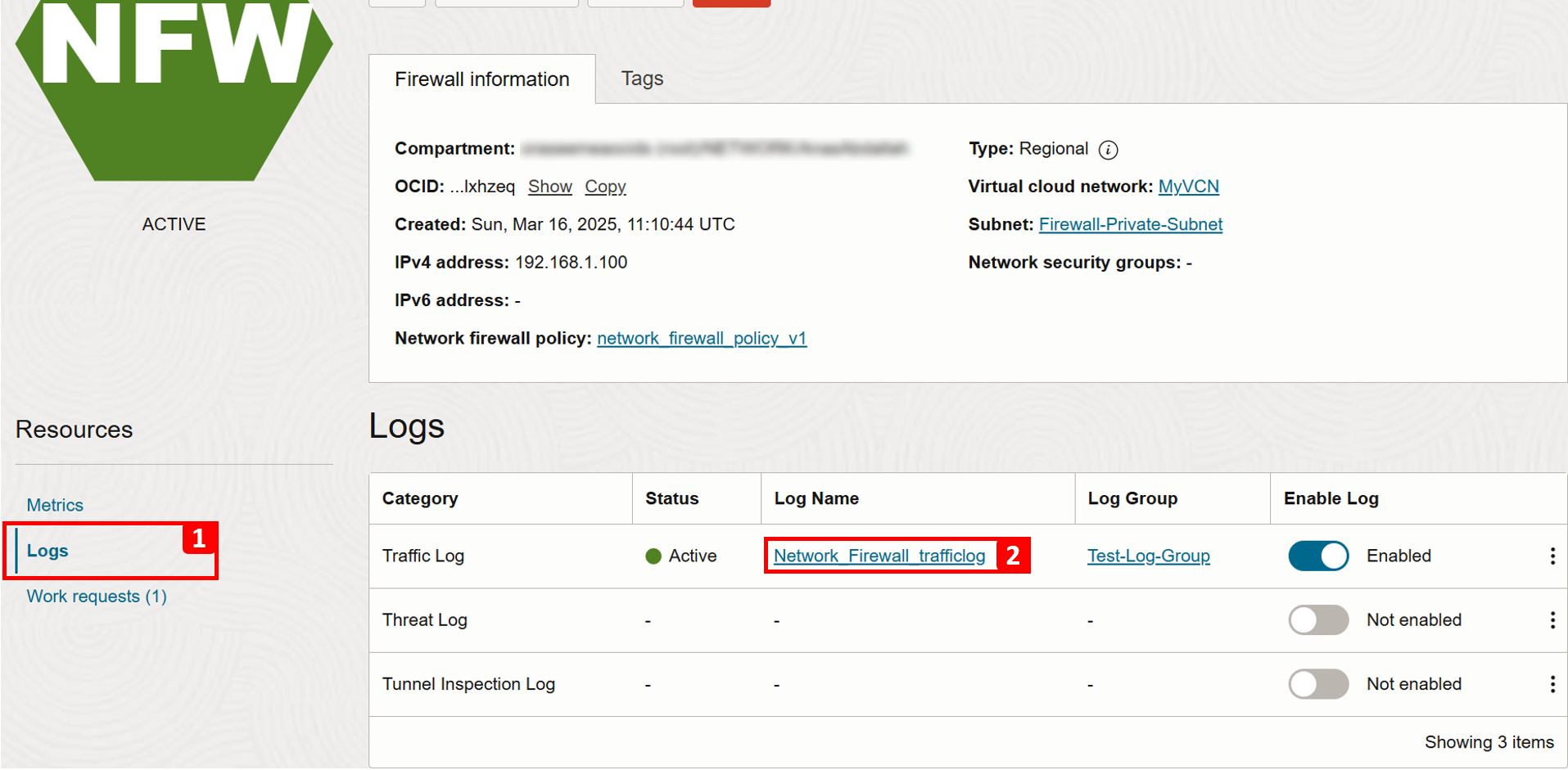

作業 1.3:啟用防火牆日誌並檢查原則

注意:在本教學課程中,我們使用 OCI Network Firewall,但您可以複製與任何第三方防火牆相同的案例。

-

瀏覽至網路防火牆詳細資訊頁面。

-

向下捲動。

- 按一下日誌。

- 啟用流量日誌 (流量日誌提供通過防火牆之流量的詳細資訊)。

- 如果沒有日誌群組,請選取日誌群組。

- 輸入日誌名稱。

- 按一下啟用日誌。

- 已順利啟用流量日誌。

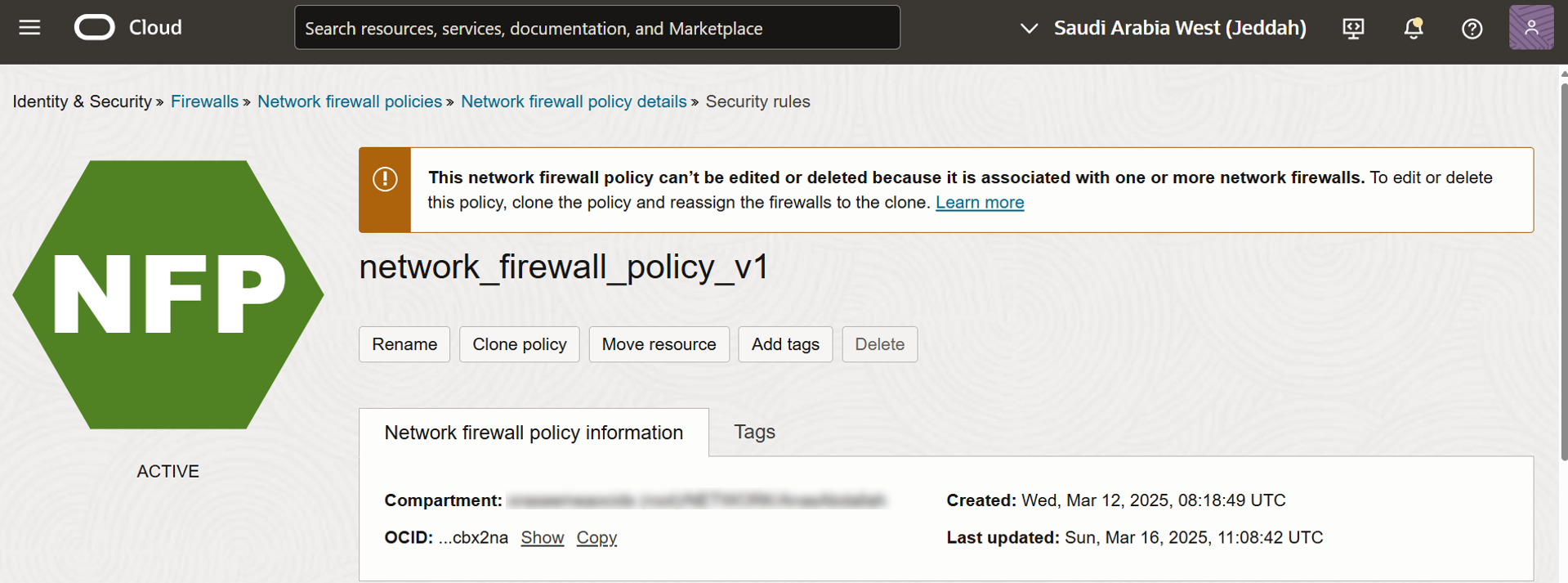

- 按一下關聯的網路防火牆原則。

-

我們使用的是

network_firewall_policy_v1政策。

-

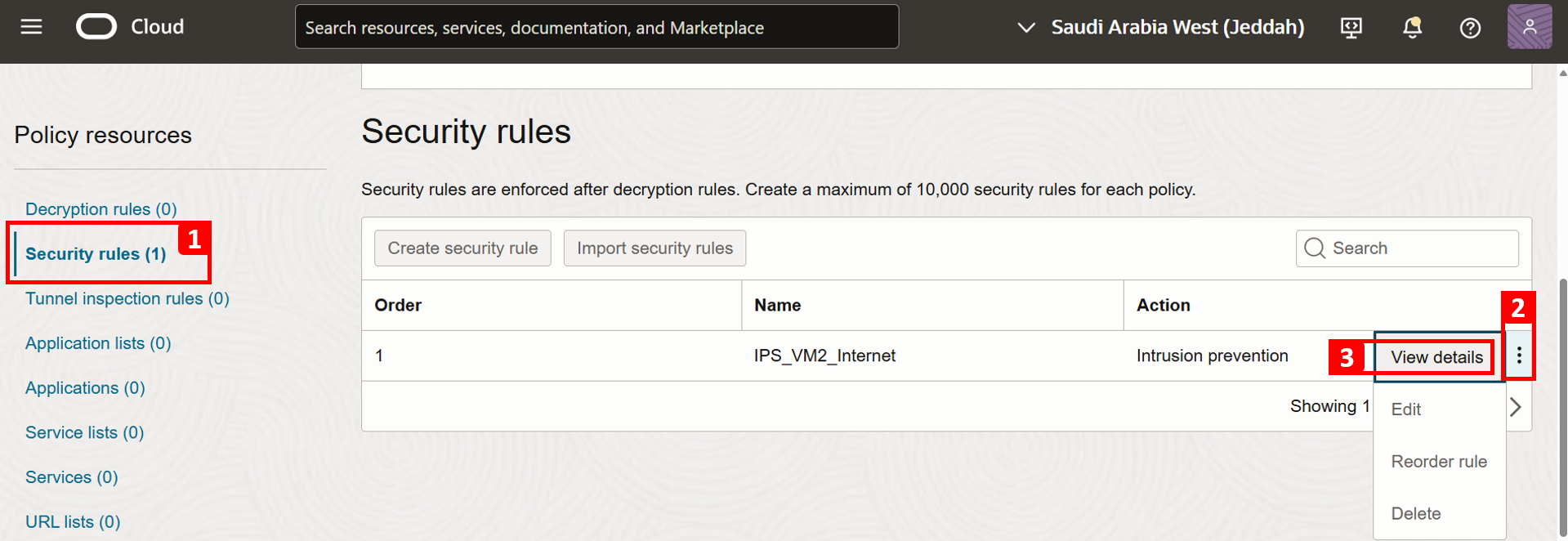

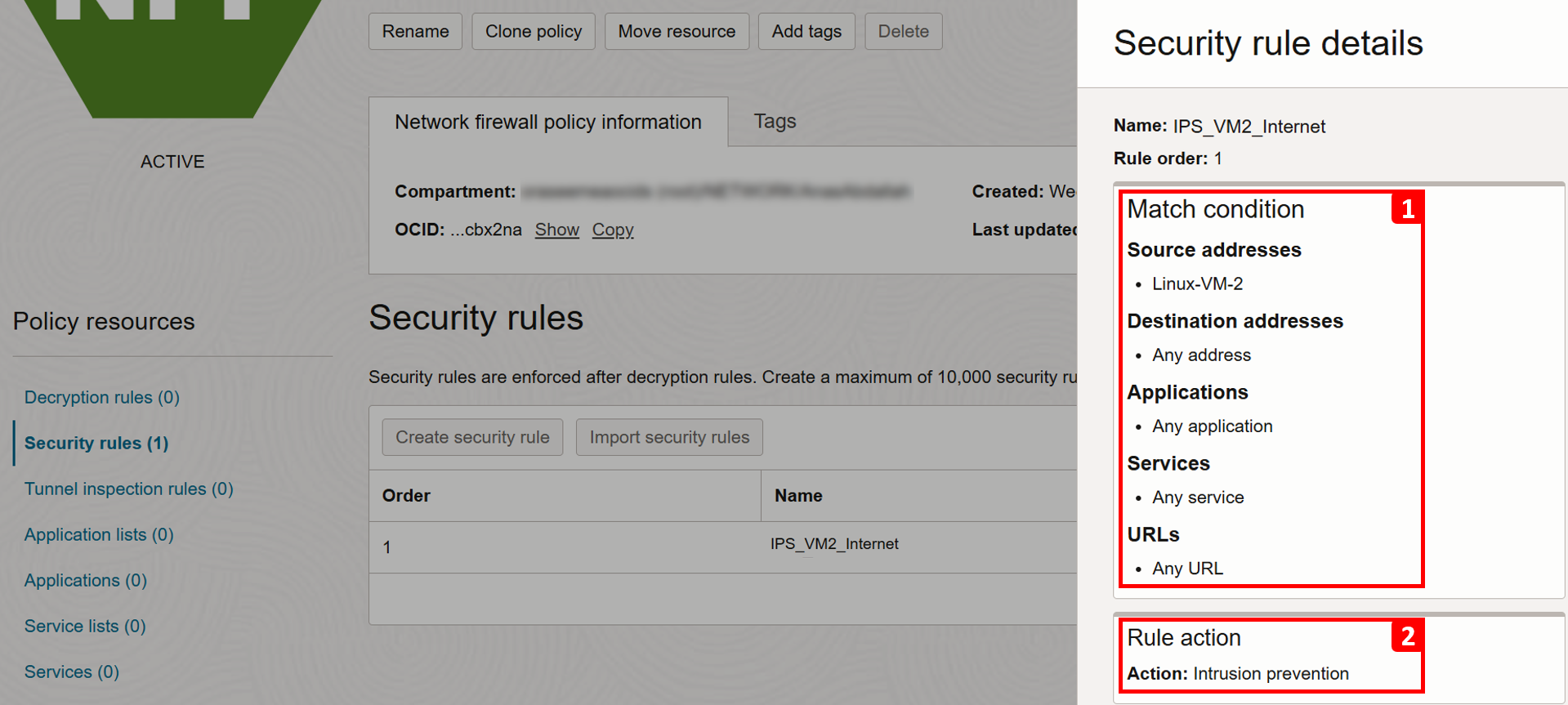

向下捲動並檢查原則現有的組態。

- 按一下安全規則。

- 按一下

IPS_VM2_Internet規則右側的三個點。 - 按一下檢視詳細資訊。

-

請注意使用的安全規則詳細資訊。

- 任何從

Linux-VM-2到任何位置的流量,不論使用的通訊協定或連接埠為何。 - 使用預防入侵作為規則動作,監督惡意活動的流量。記錄資訊、報告或封鎖活動。

- 任何從

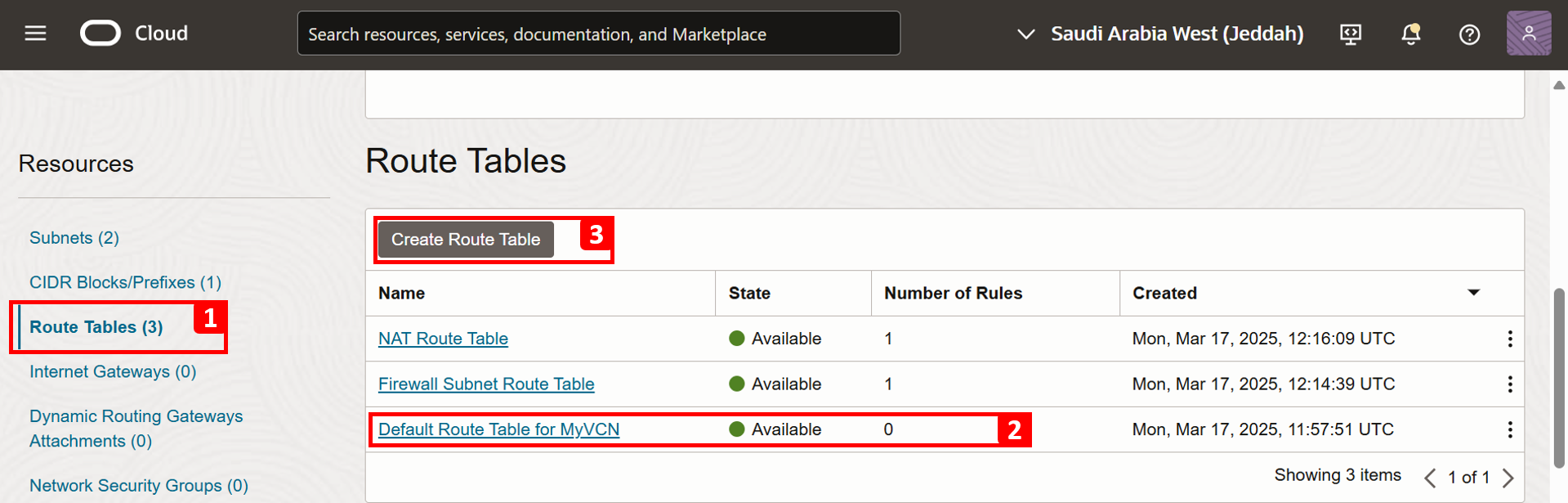

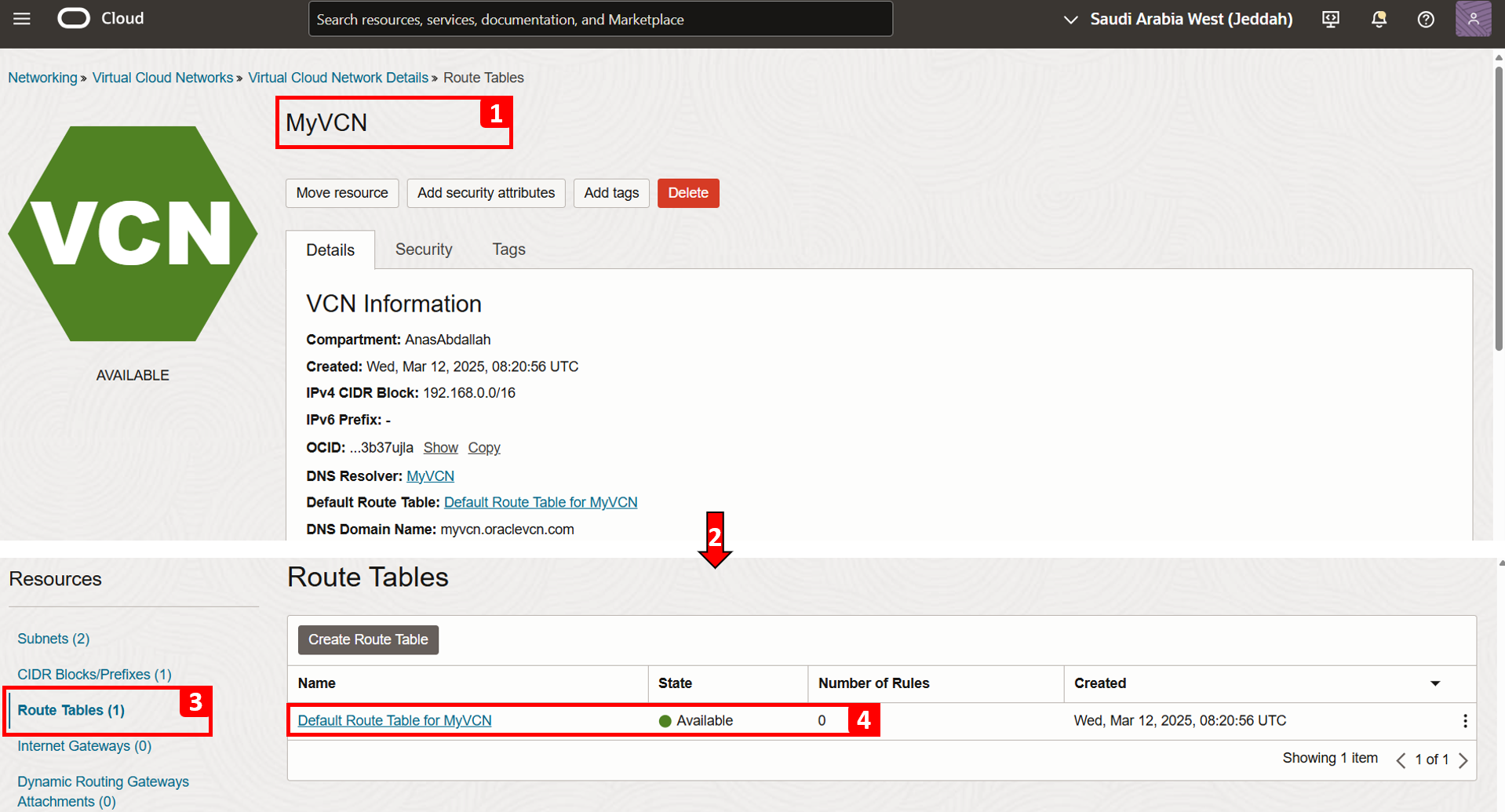

作業 2:建立自訂路由表

-

瀏覽至虛擬雲端網路詳細資訊頁面。

-

向下捲動。

- 按一下路由表。

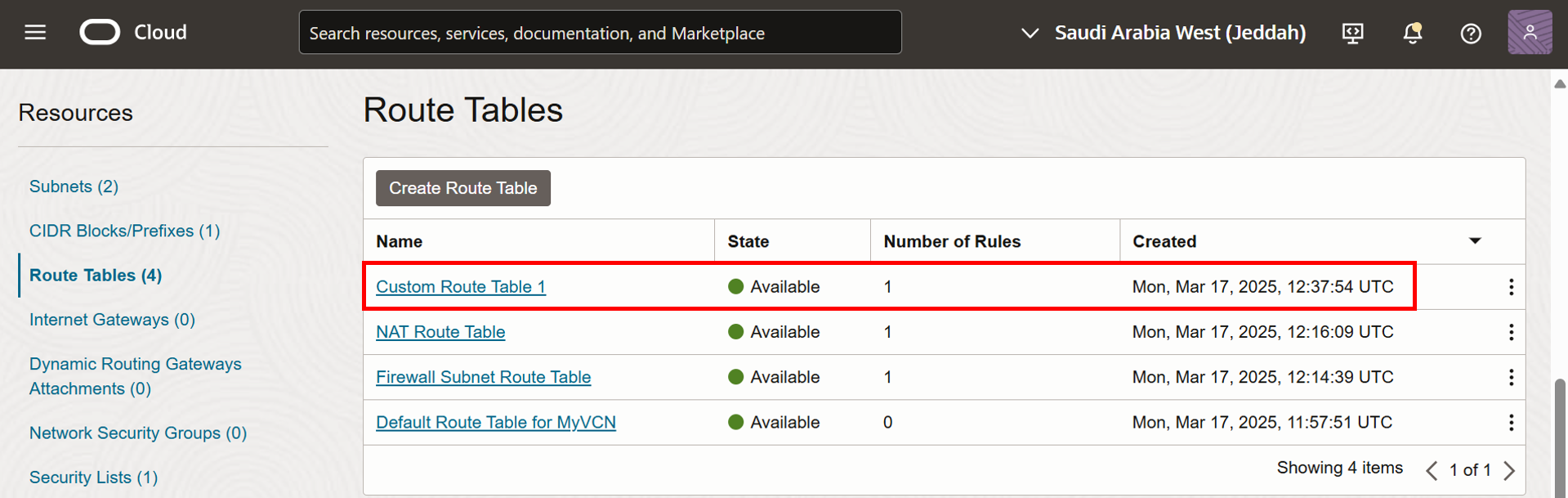

- 請注意,我們有一個使用 VCN 自動建立的預設路由表。此表格指定給

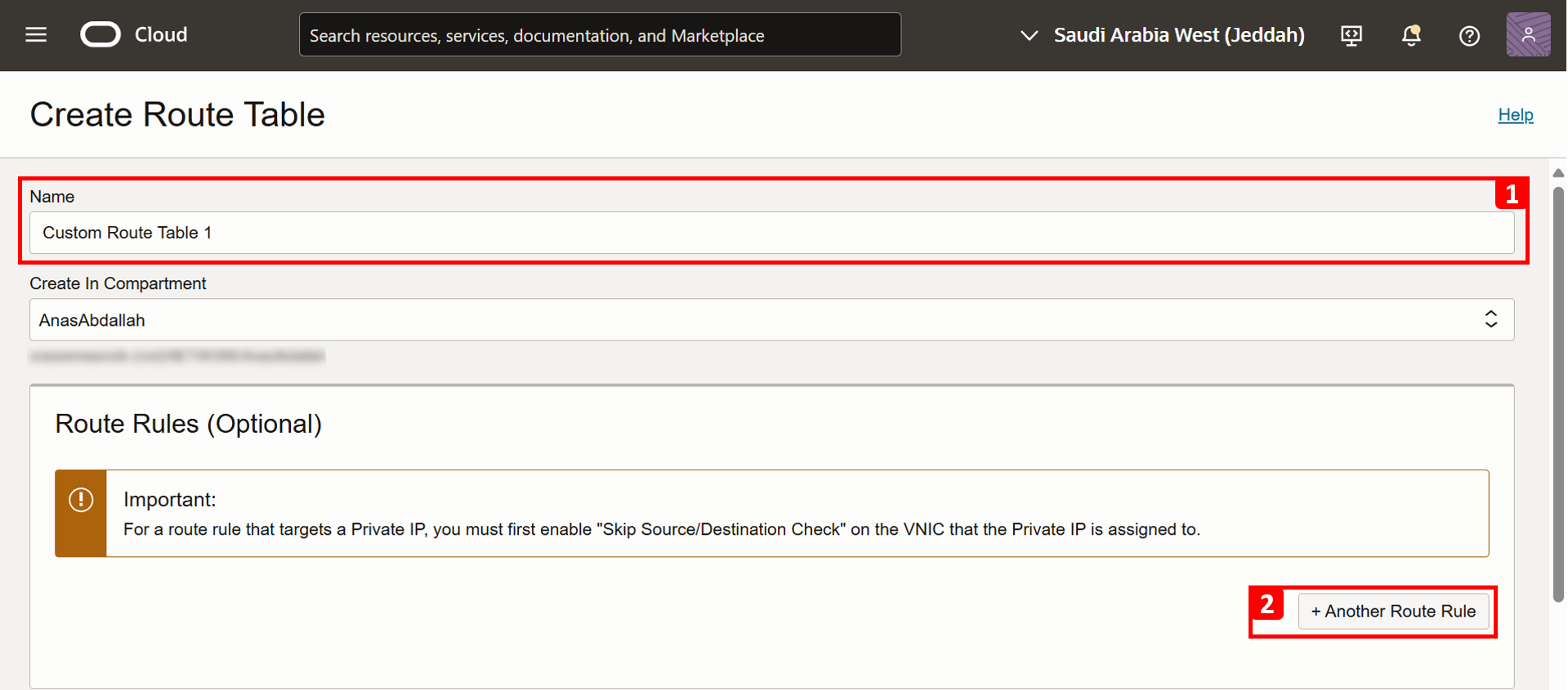

Application-Private-Subnet,子網路內的所有 VM 都會使用此表格 (在此範例中,此路由表是空的)。 - 不過,在本教學課程中,我們將建立自訂路由表,並將每個路由表指派給其各自的 VM VNIC。此方法可以更精細地控制路由,避免對子網路路由表的依賴。按一下建立路由表。

-

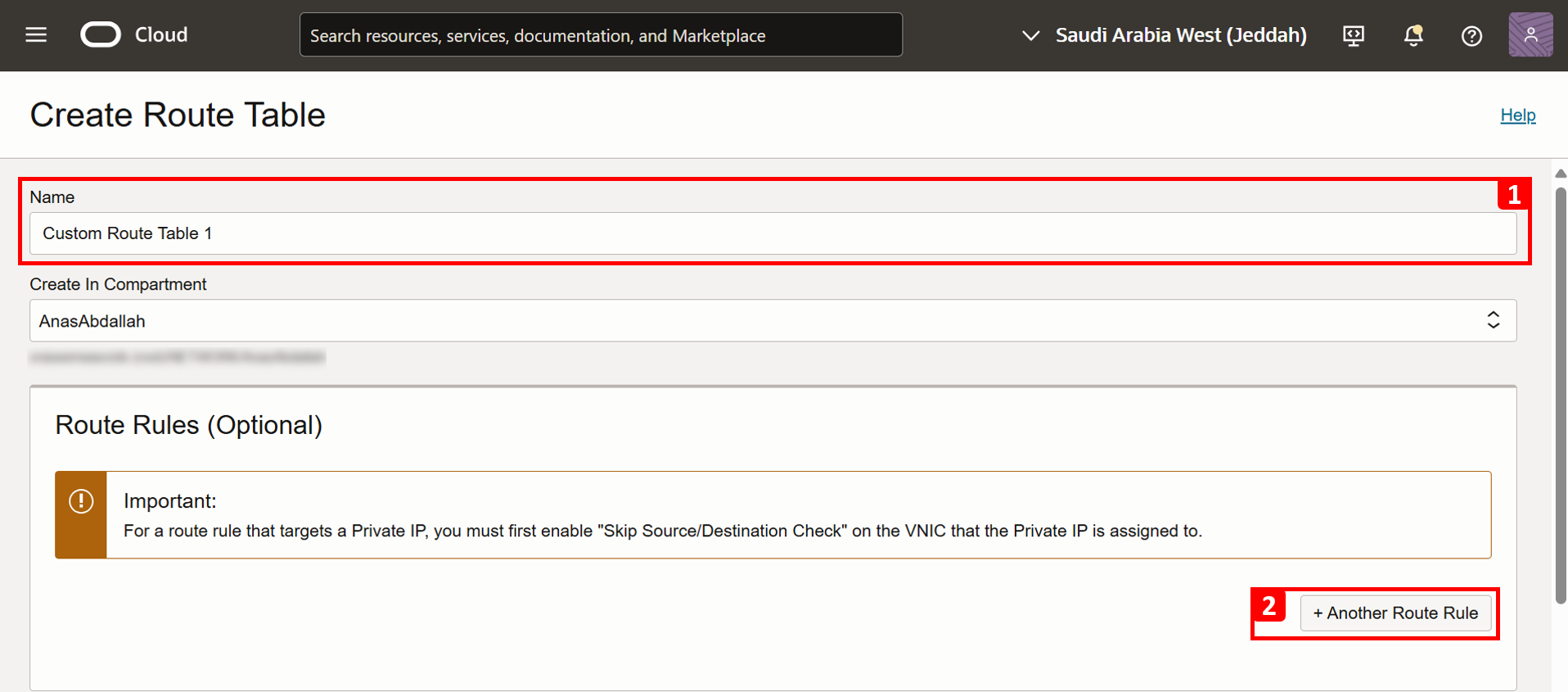

建立第二個表格 (

Custom Route Table 1),此表格將指派給Linux-VM-1,以便直接將流量遞送至 NAT 閘道,而不透過防火牆檢查流量。- 輸入路由表的名稱。

- 按一下 +Another 路由規則。

-

在規則中,輸入下列資訊。

- 在目標類型中,選取 NAT 閘道。

- 在目的地 CIDR 區塊中,輸入

0.0.0.0/0。 - 在目標 NAT 閘道中,選取在先決條件中建立的 NAT 閘道

- 按一下建立。

-

已順利建立

Custom Route Table 1。

-

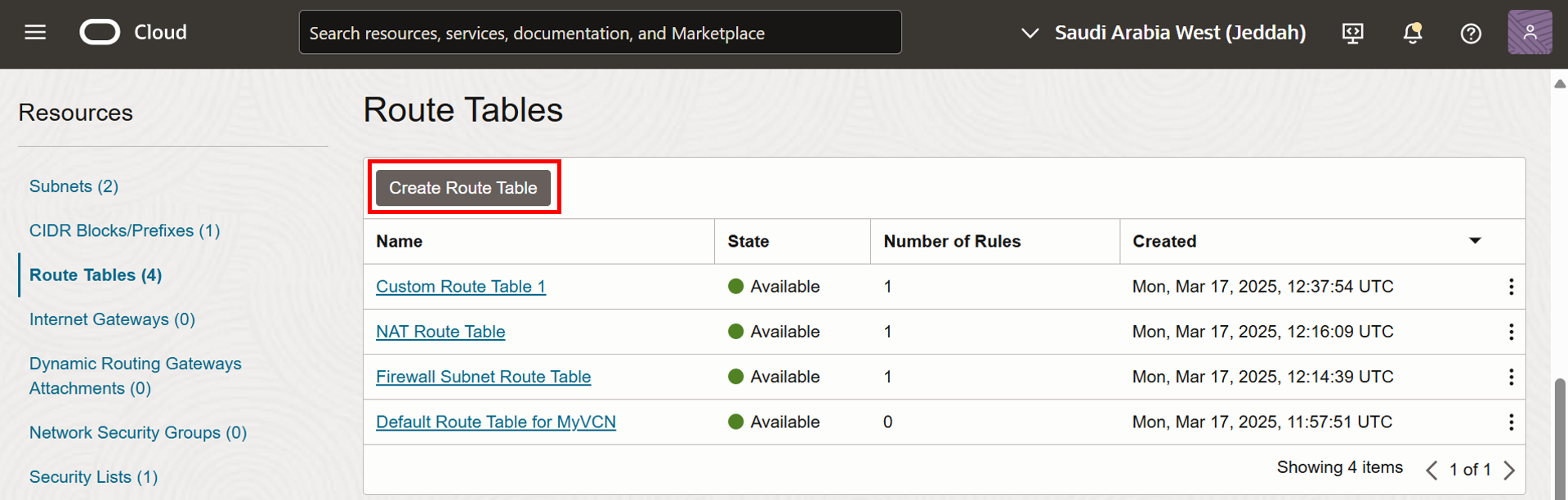

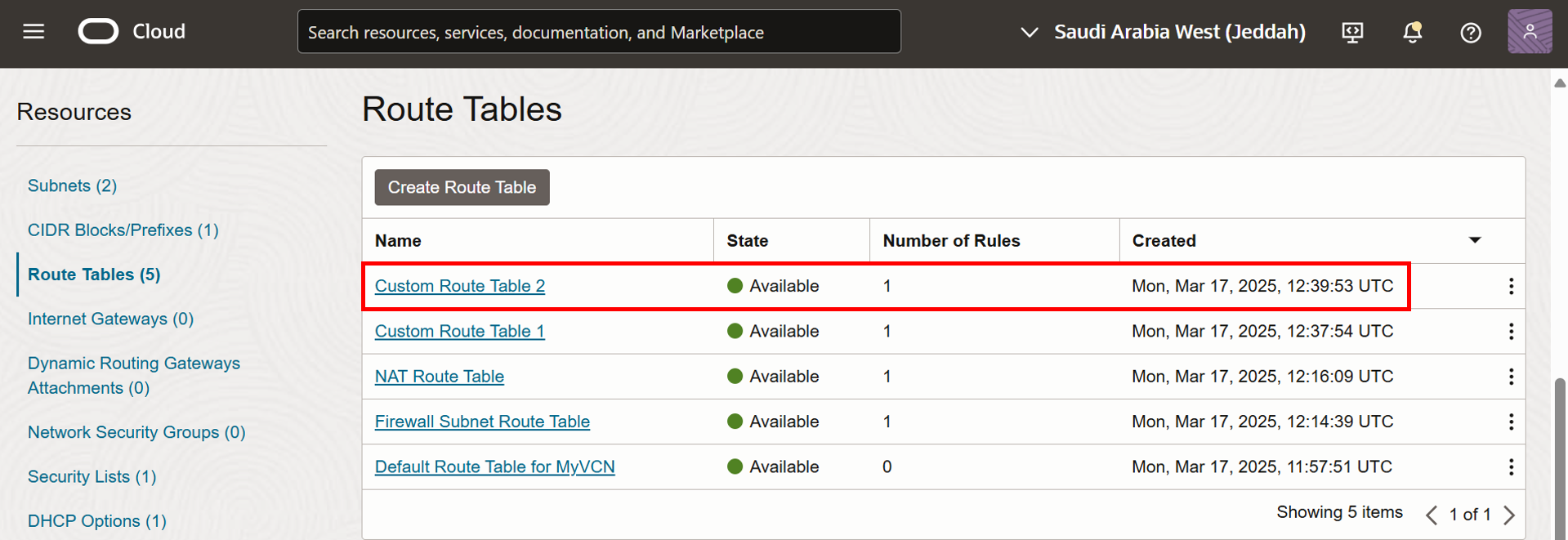

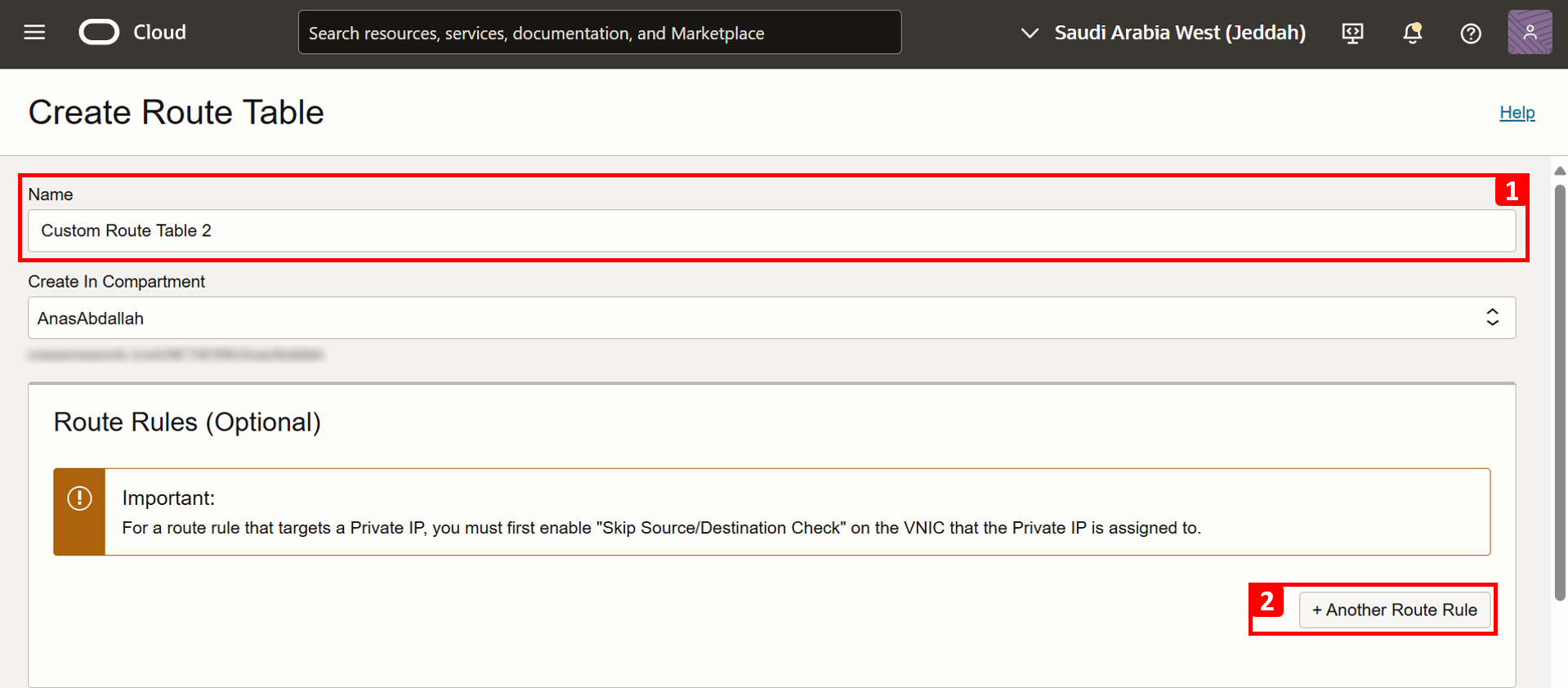

若要建立第二個表格 (

Custom Route Table 2),請按一下建立路由表。

-

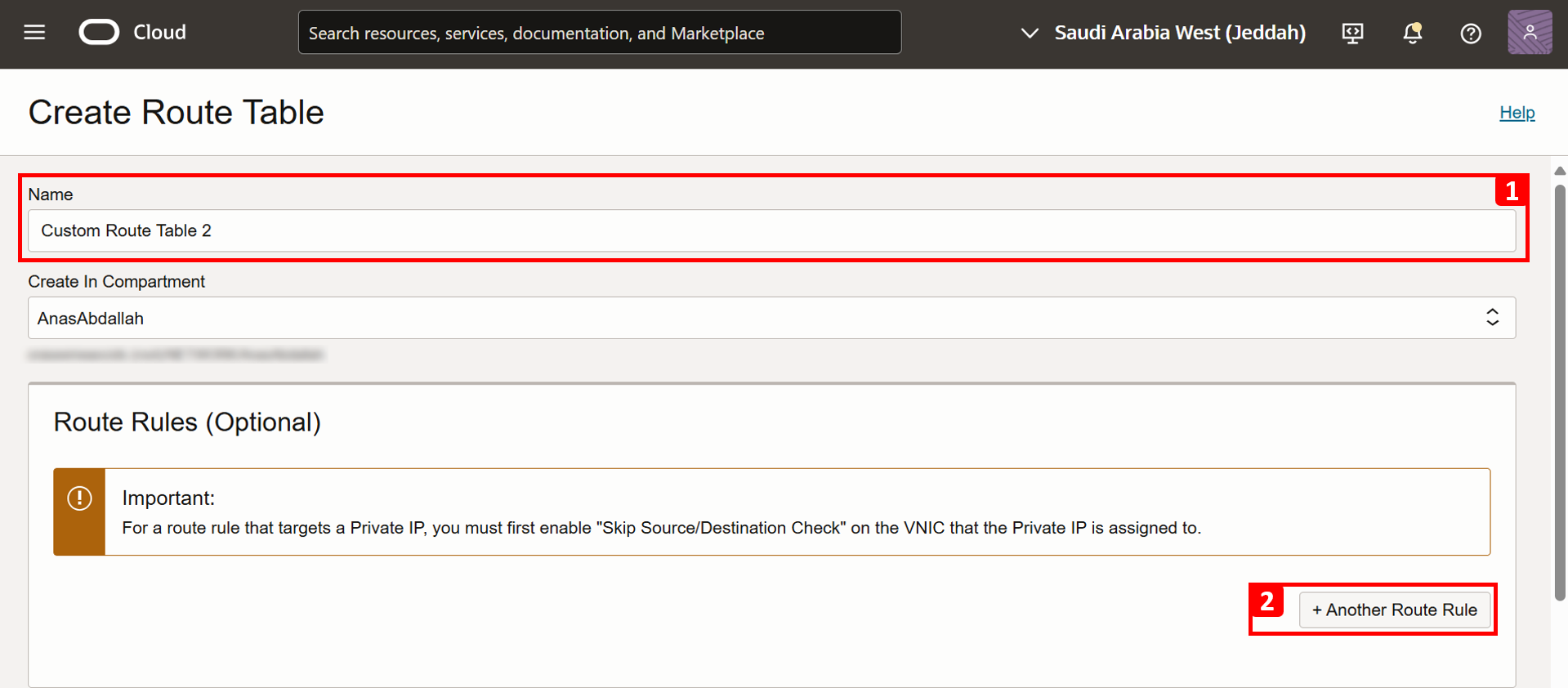

系統會將

Custom Route Table 2指定給Linux-VM-2,以便先將流量遞送至防火牆,再傳送到 NAT 閘道。- 輸入路由表的名稱。

- 按一下 +Another 路由規則。

-

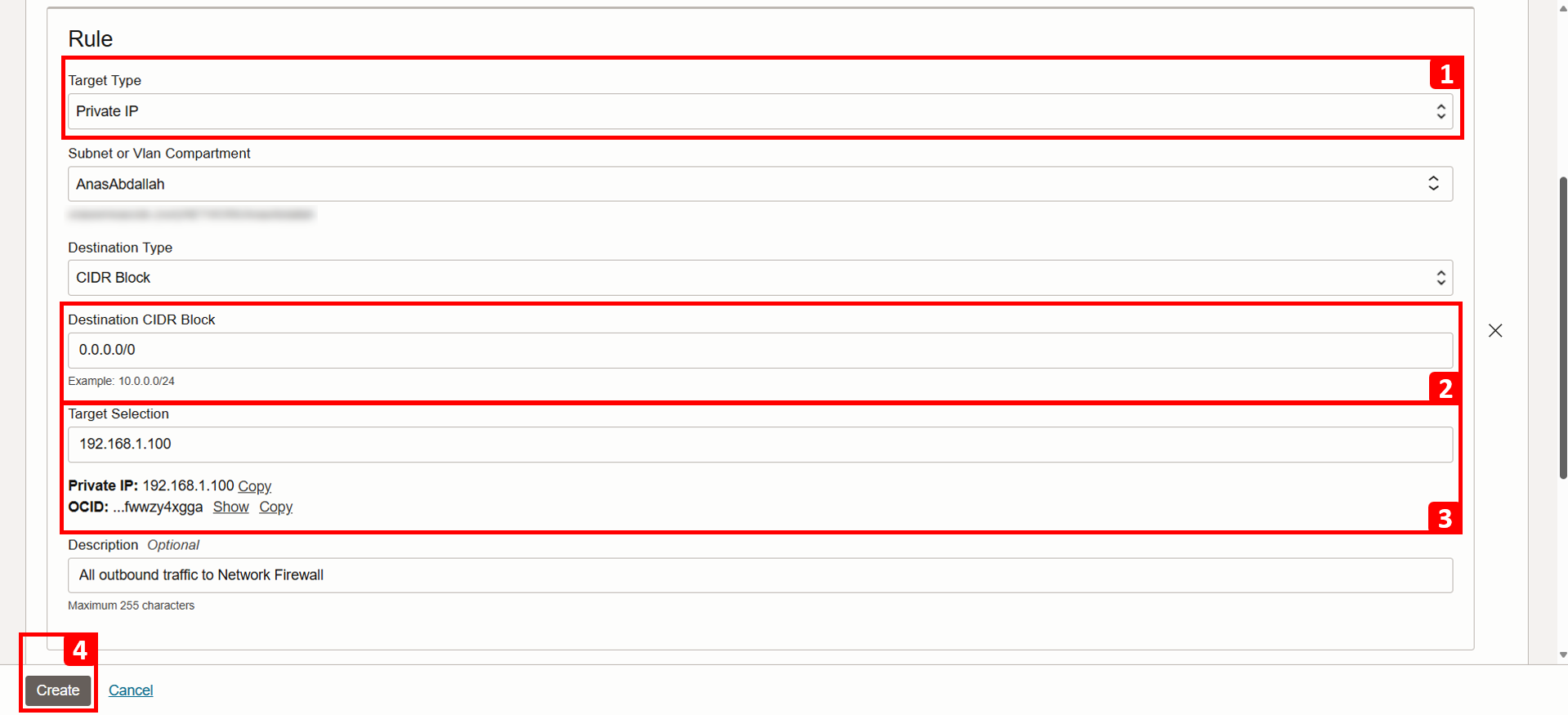

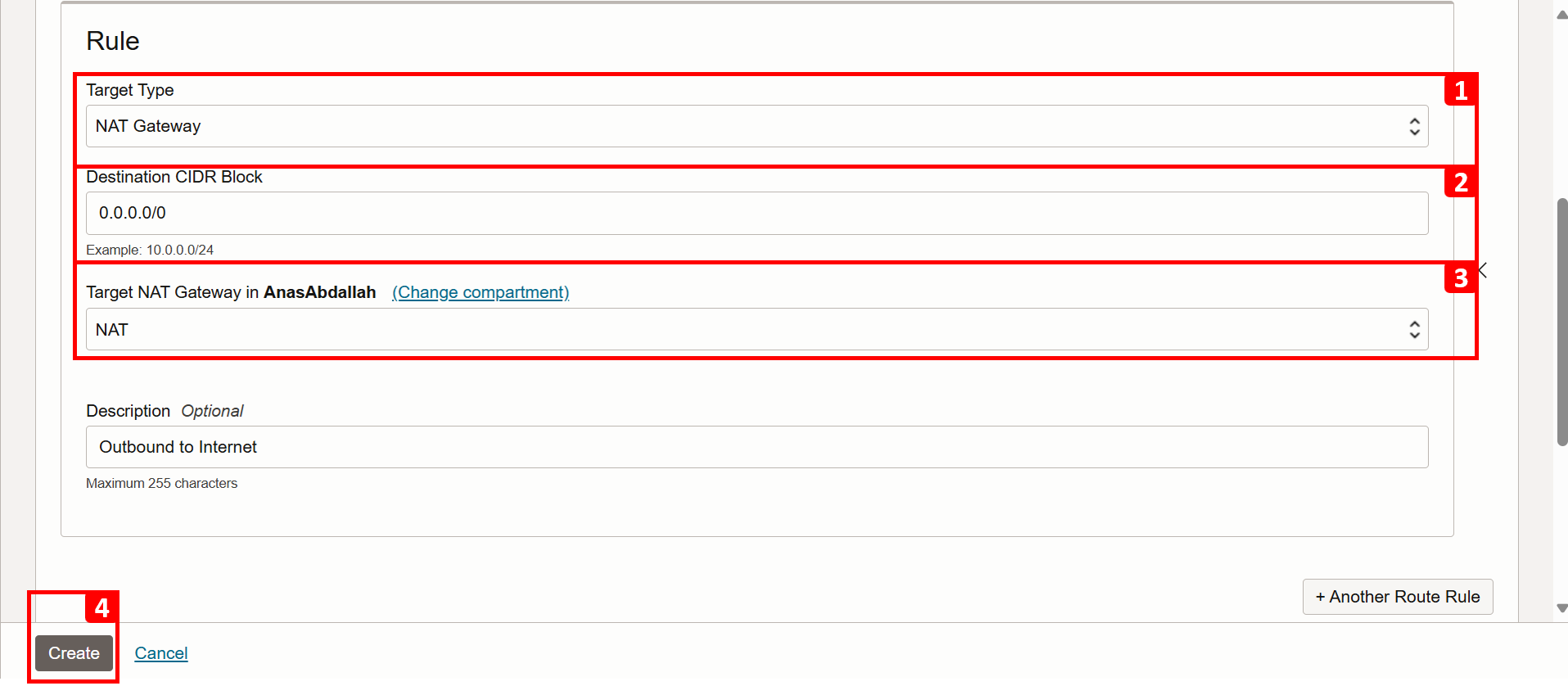

在規則中,輸入下列資訊。

- 在目標類型中,選取專用 IP 。

- 在目的地 CIDR 區塊中,輸入

0.0.0.0/0。 - 在選擇目標中,輸入防火牆的專用 IP

192.168.1.100。 - 按一下建立。

-

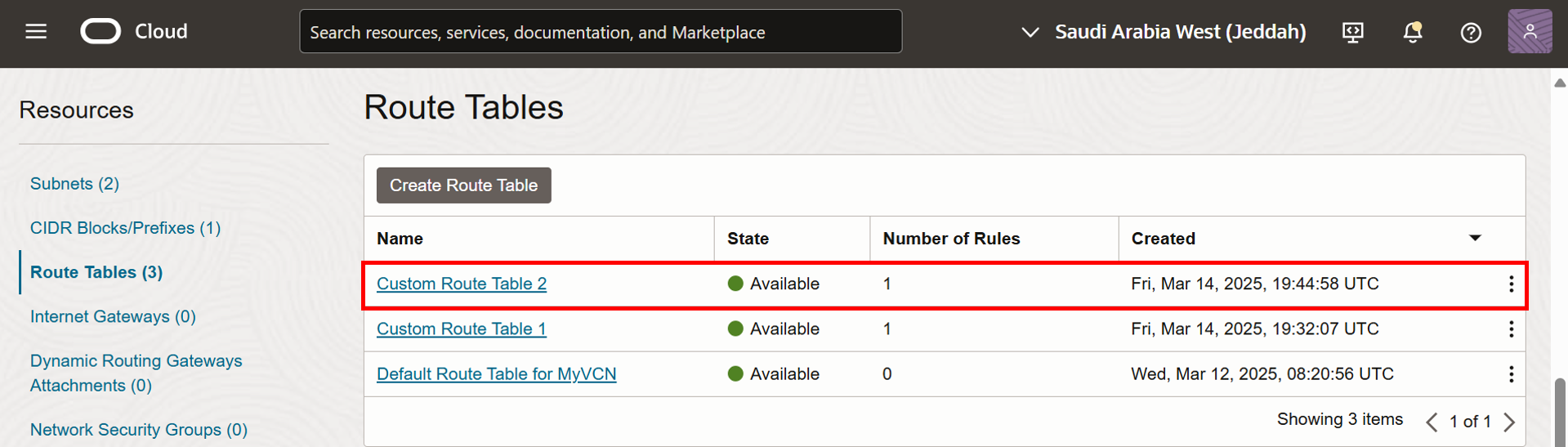

已順利建立

Custom Route Table 2。

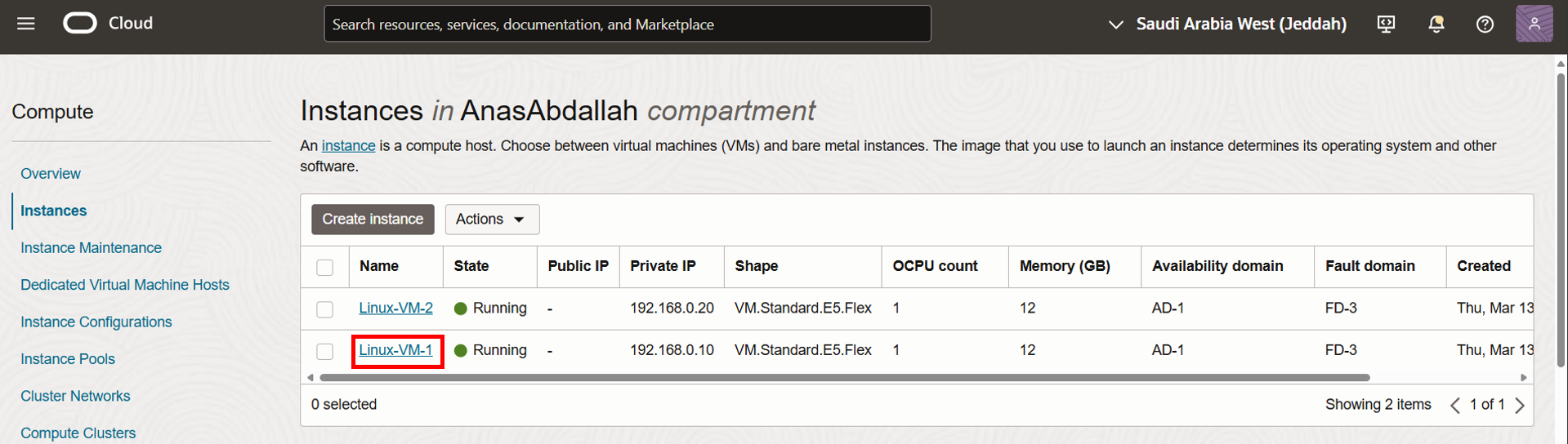

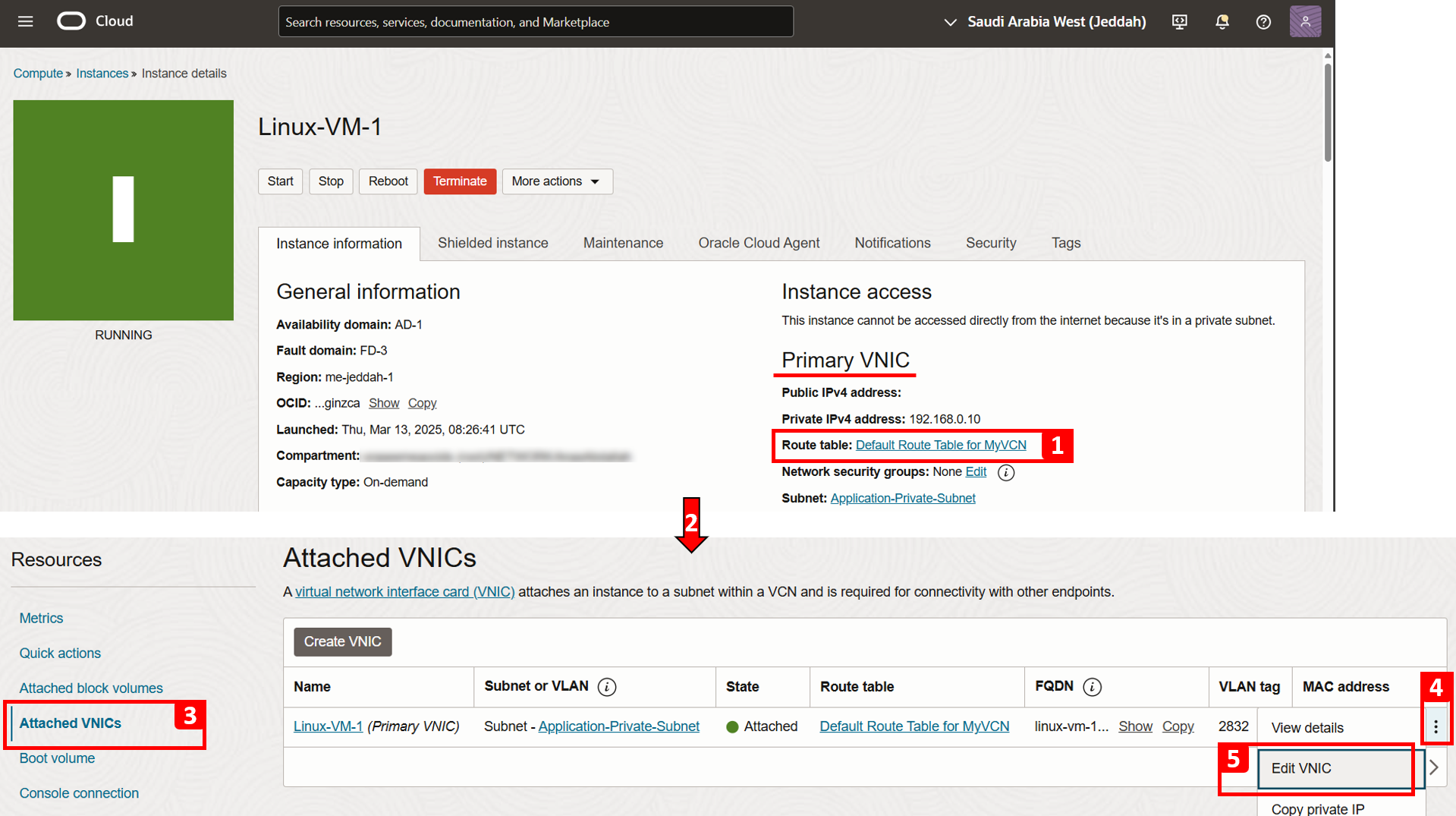

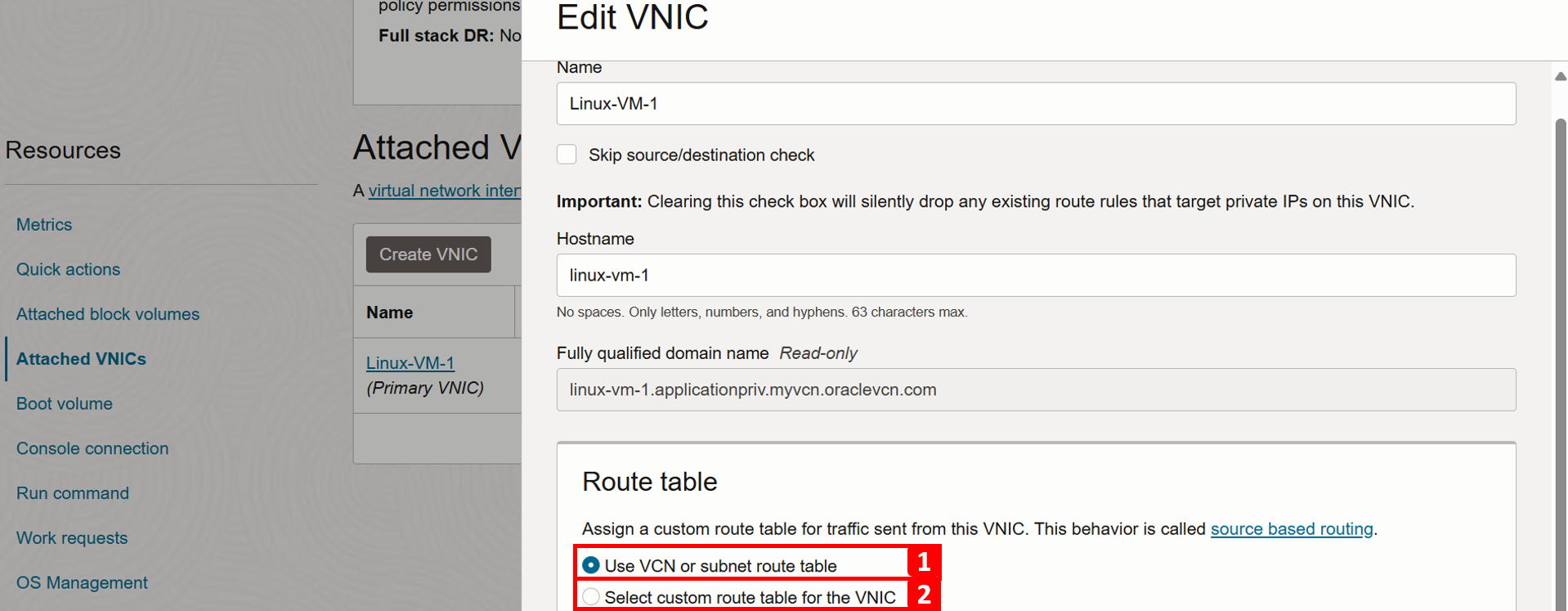

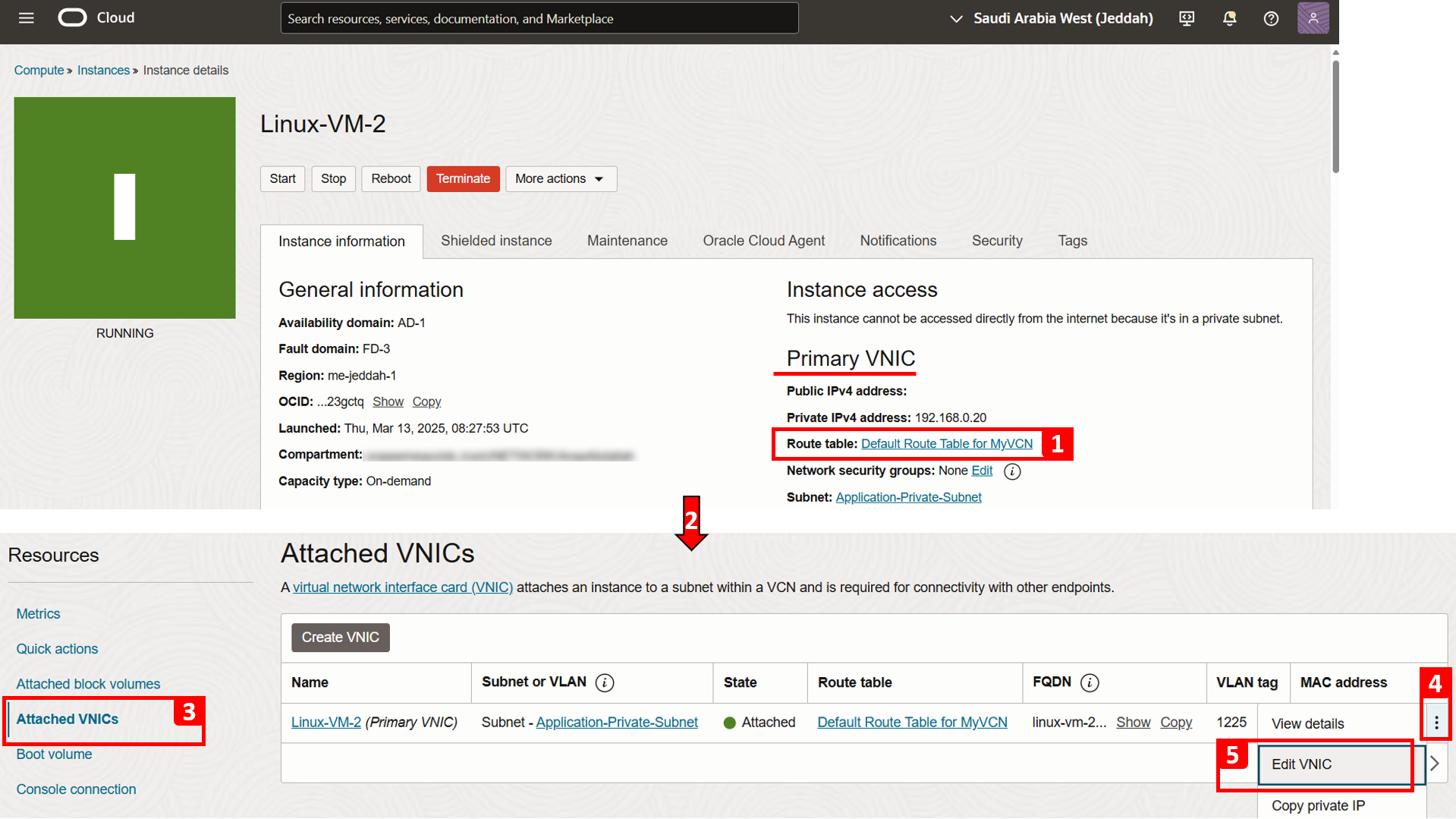

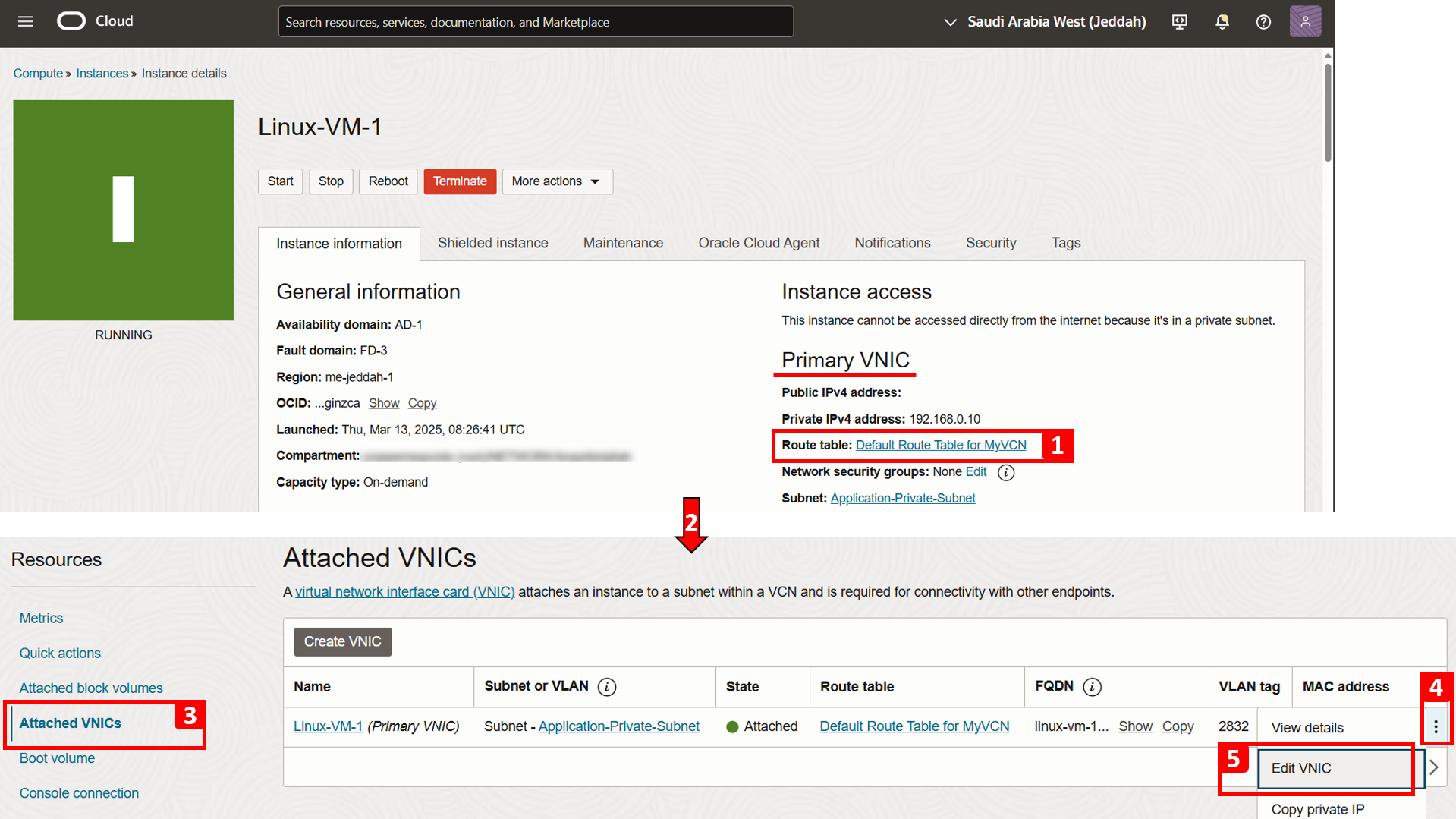

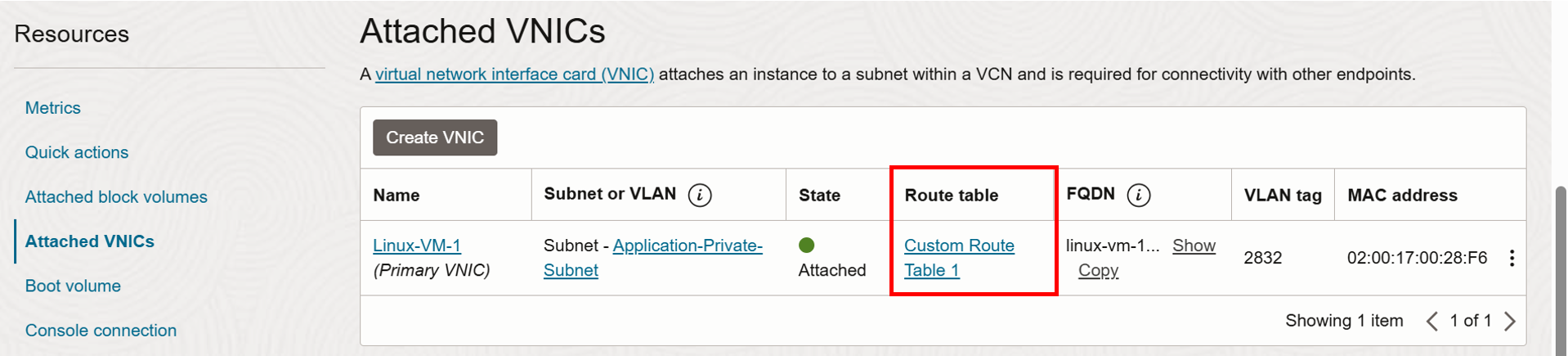

作業 3:指定自訂路由表給 VNIC

-

讓我們從

Linux-VM-1開始。

- 請注意,執行處理的 VNIC 預設會使用連附至 VM 所在子網路的路由表。本教學課程為

Default Route Table for MyVCN。我們的目標是將路由表變更為「每個資源路由」,其中執行處理 (VNIC) 會有自己的路由表。 - 向下捲動。

- 按一下連附的 VNIC 。

- 按一下主要 VNIC 右側的三個點。

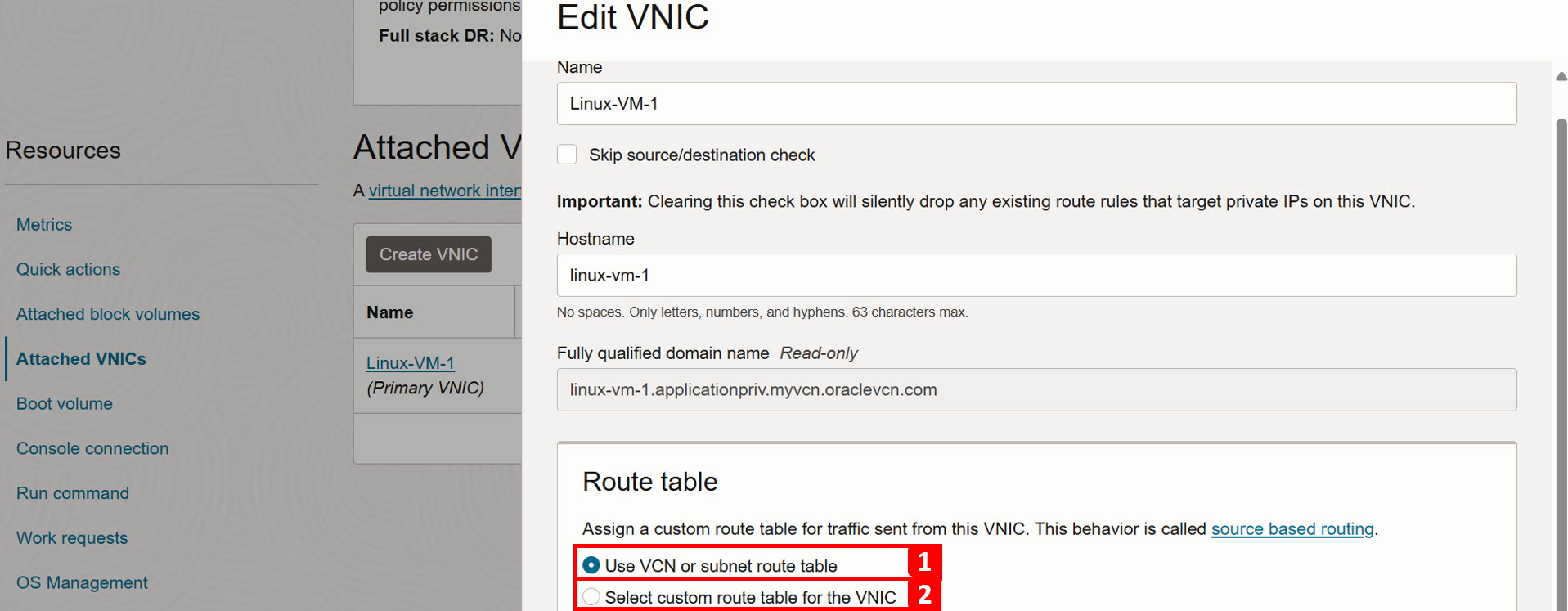

- 按一下編輯 VNIC 。

- 依照預設,每個 VNIC 會使用與子網路關聯的路由表。

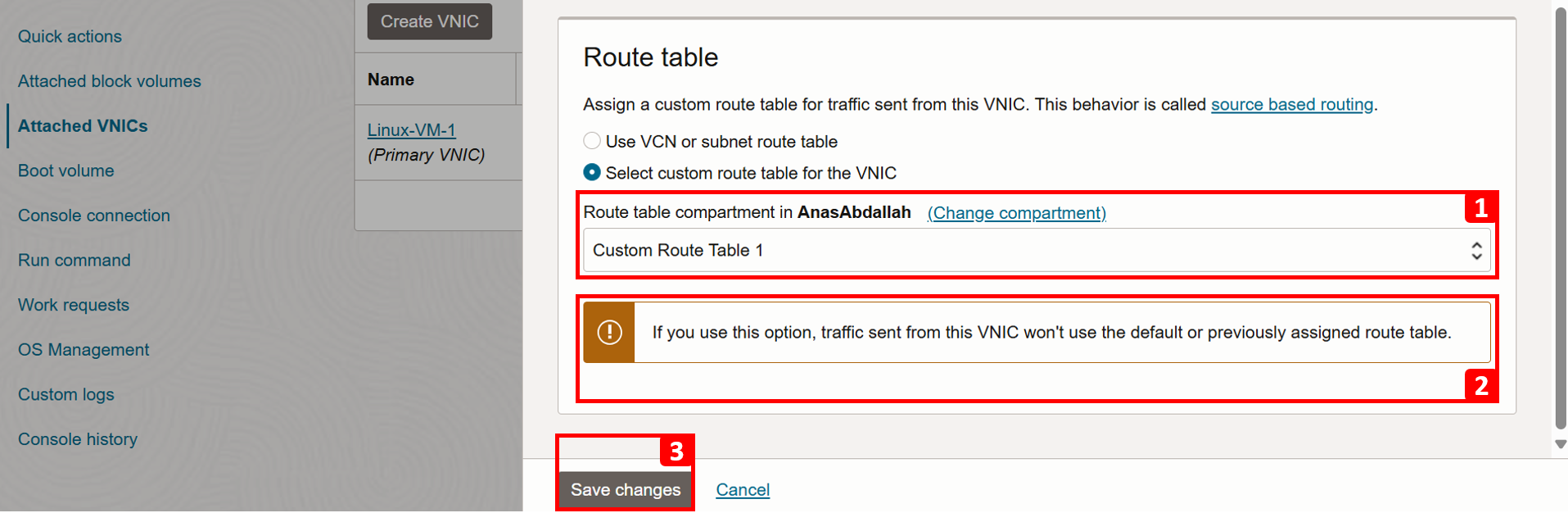

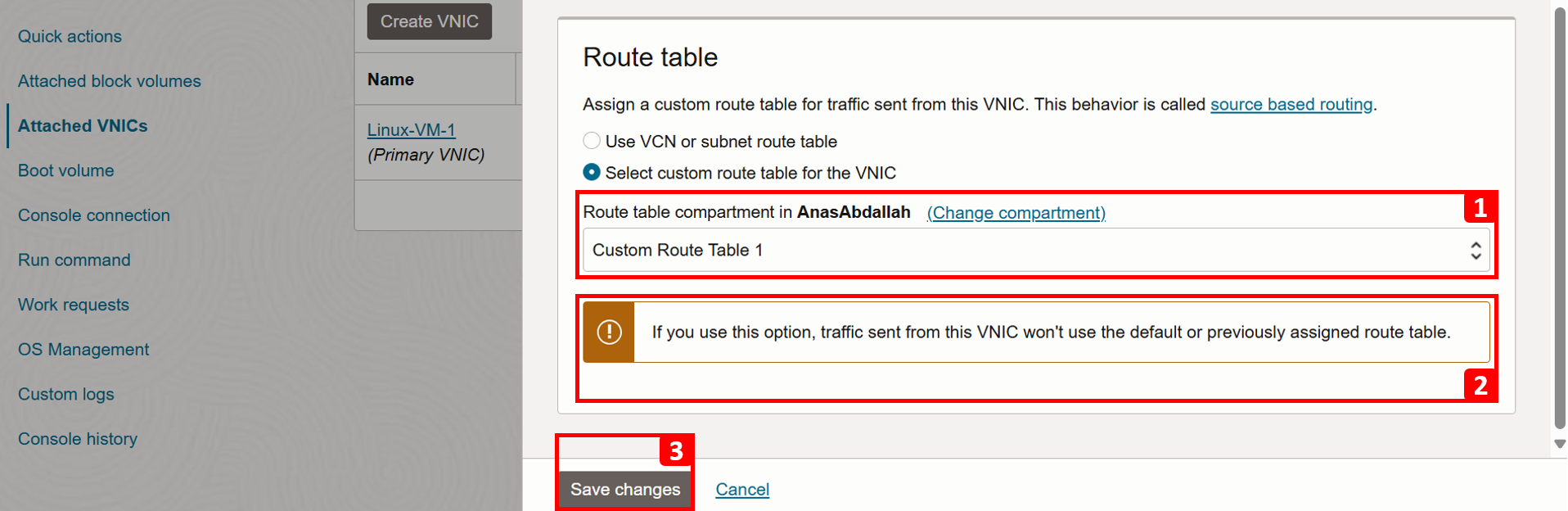

- 按一下選取 VNIC 的自訂路由表。

- 在路由表中,選取自訂路由表 1 。

- 請注意,在您將組態儲存於此處後,進行路由決策時,將不會查看預設路由表。

- 按一下儲存變更。

- 請注意,執行處理的 VNIC 預設會使用連附至 VM 所在子網路的路由表。本教學課程為

-

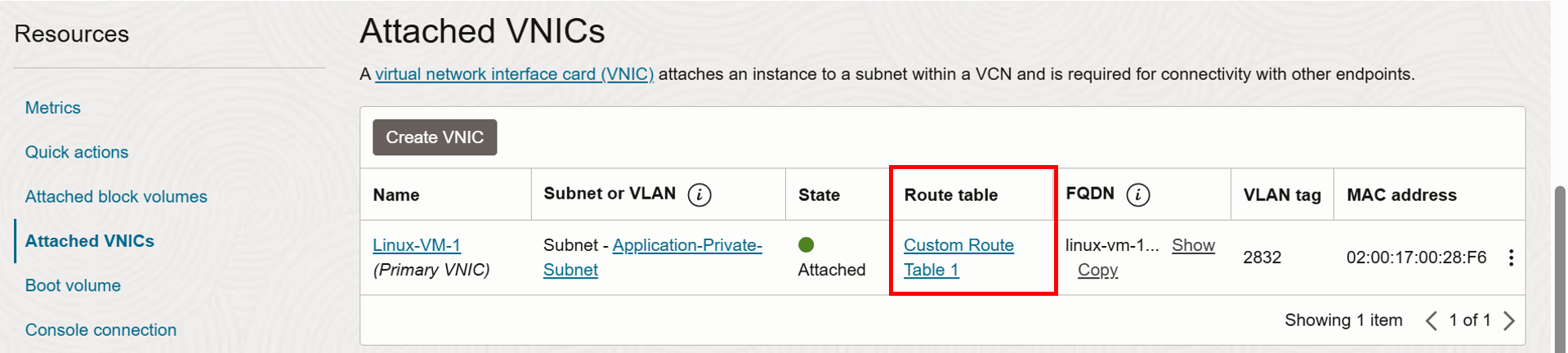

Custom Route Table 1已順利指定給Linux-VM-1的主要 VNIC。

-

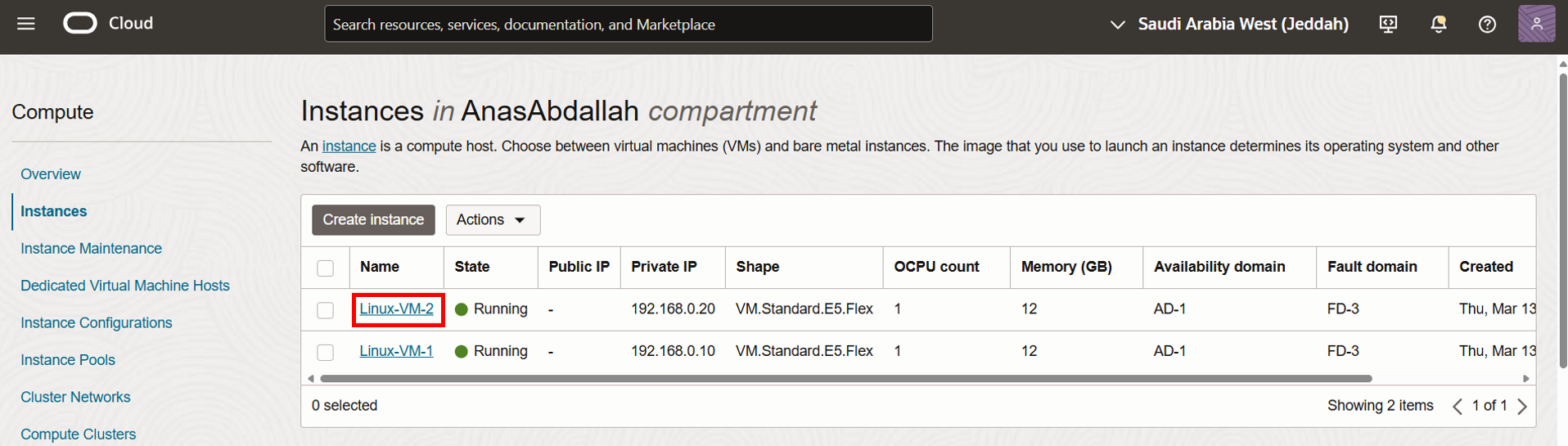

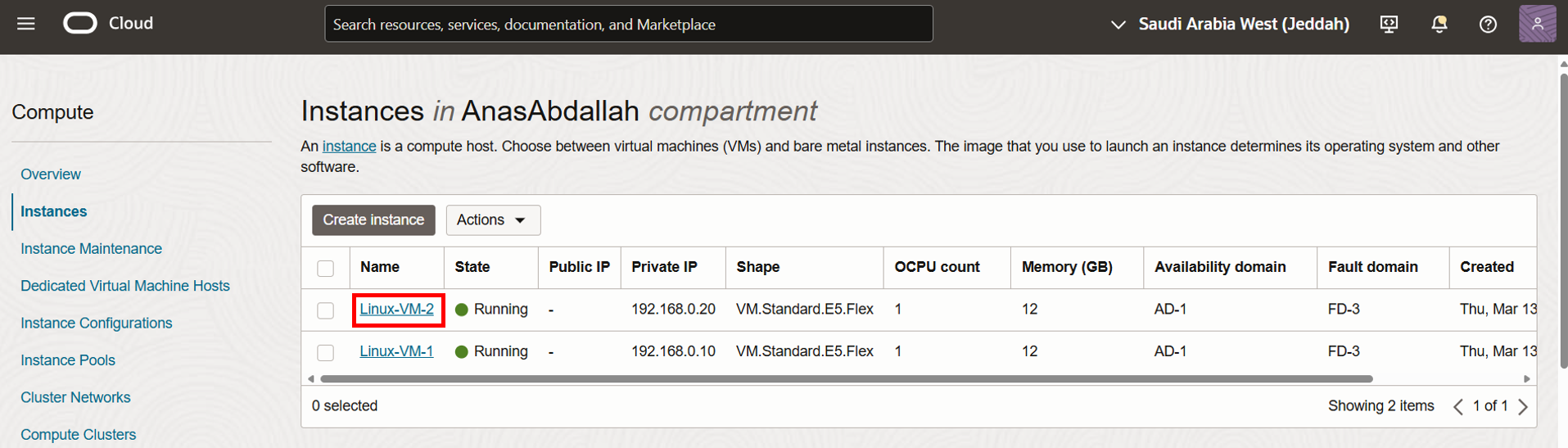

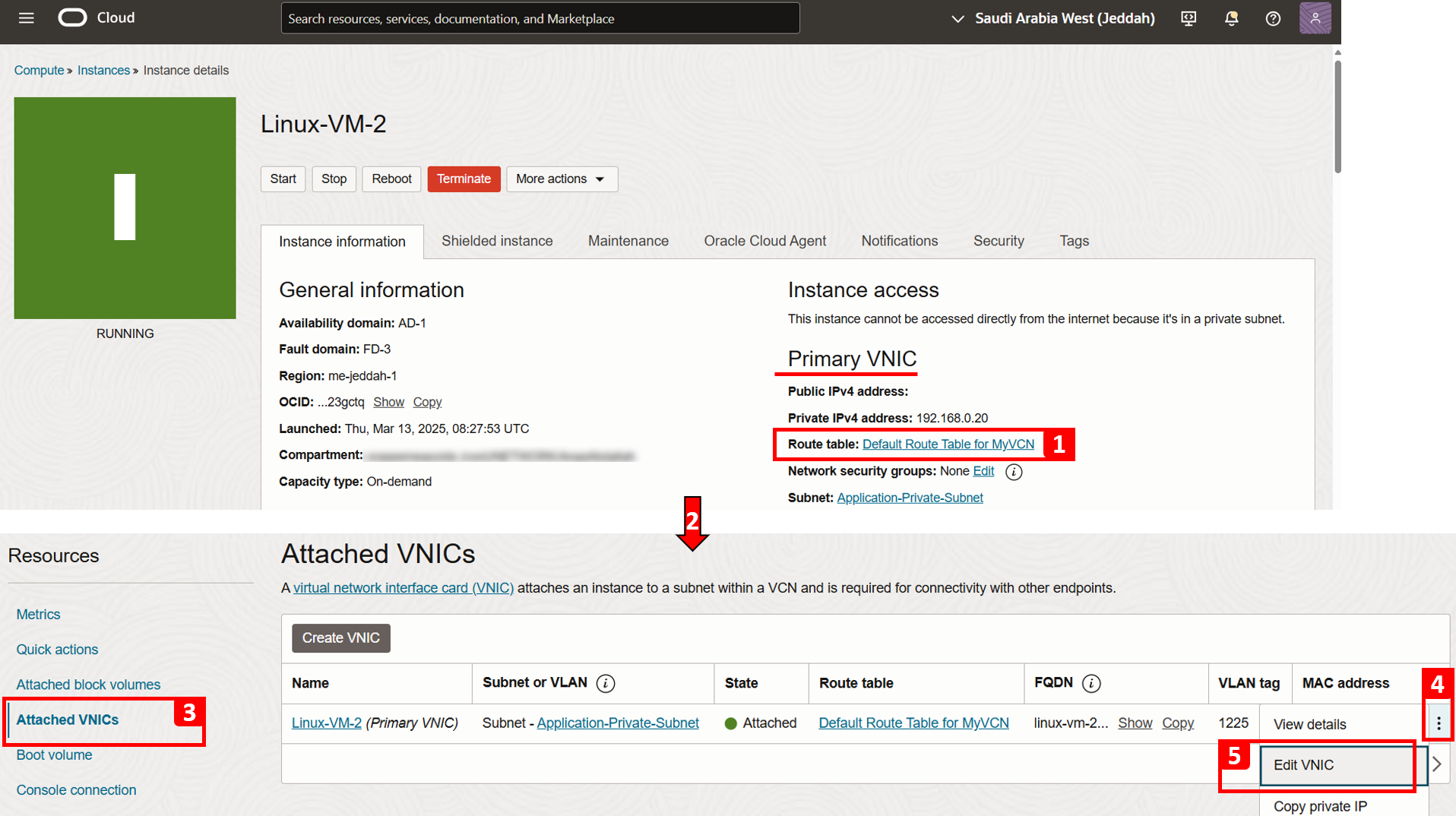

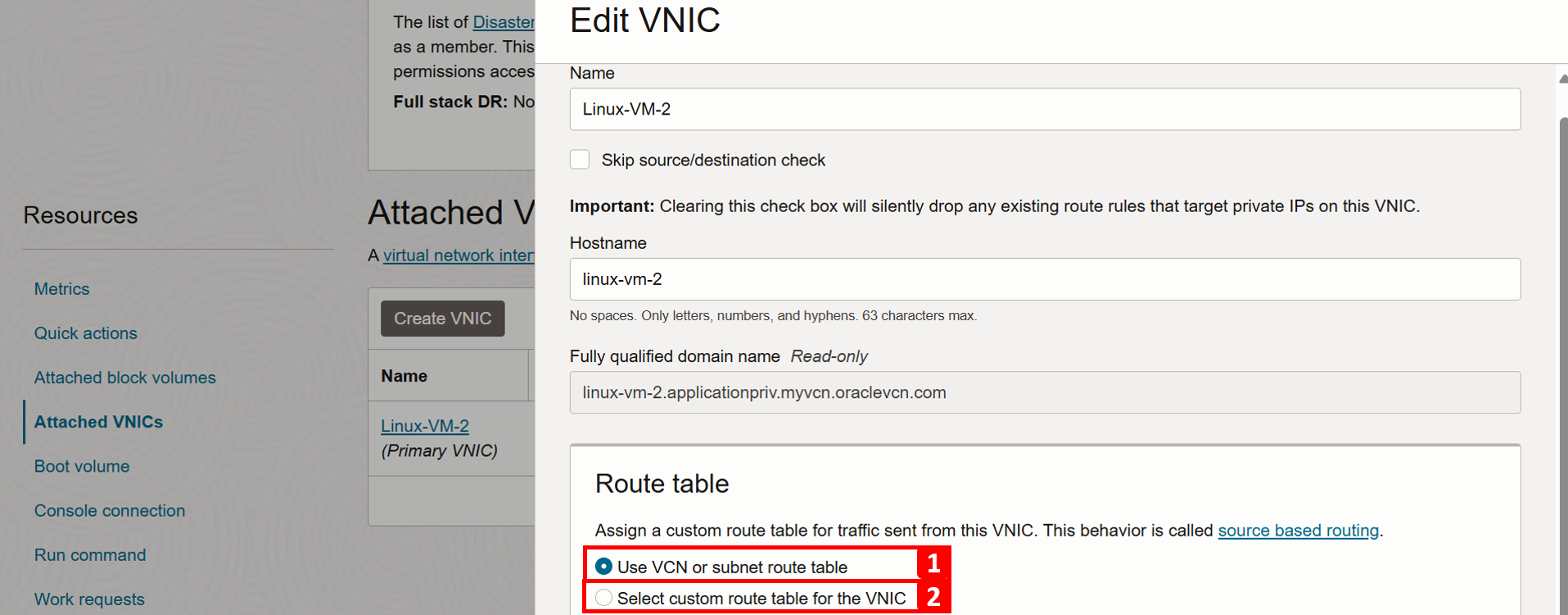

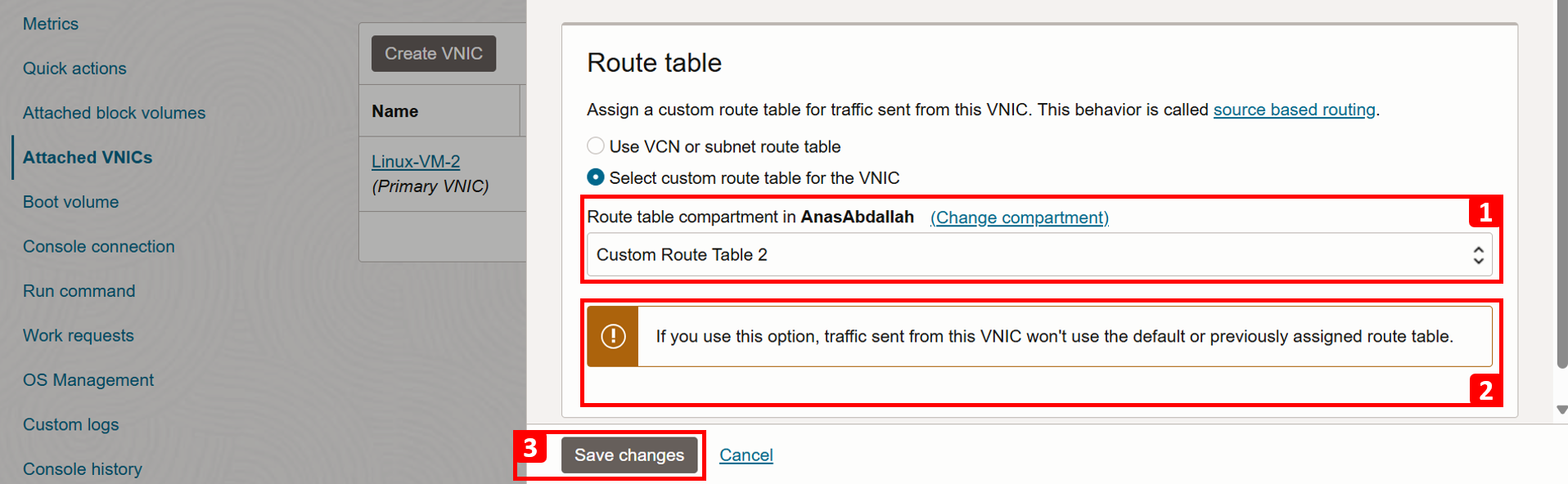

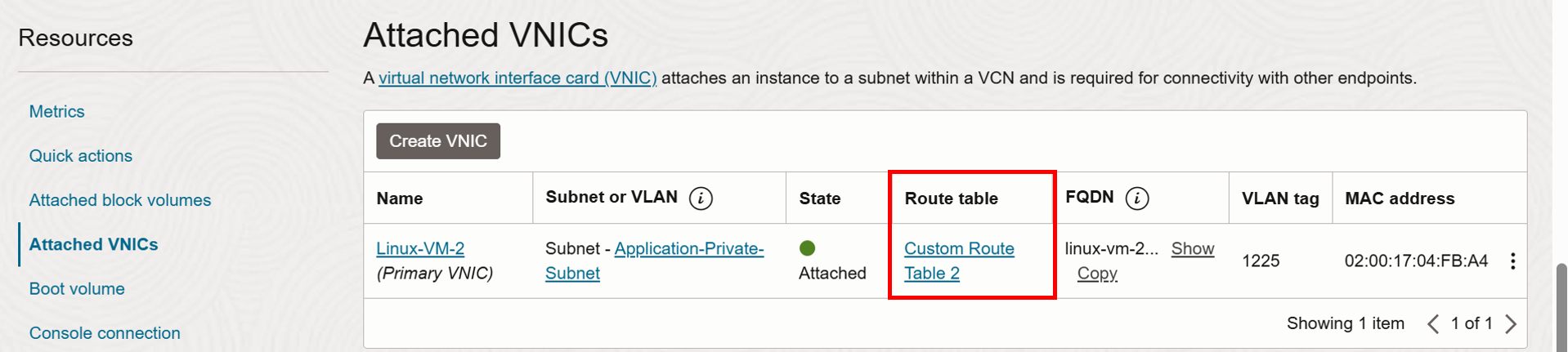

現在,指定

Linux-VM-2。

- 請注意,執行處理 VNIC 預設會使用連附至 VM 所在子網路的路由表。本教學課程為

Default Route Table for MyVCN。我們的目標是將此處的路由表變更為「每個資源路由」,其中執行處理 (VNIC) 將有自己的路由表。 - 向下捲動。

- 按一下連附的 VNIC 。

- 按一下主要 VNIC 右側的三個點。

- 按一下編輯 VNIC 。

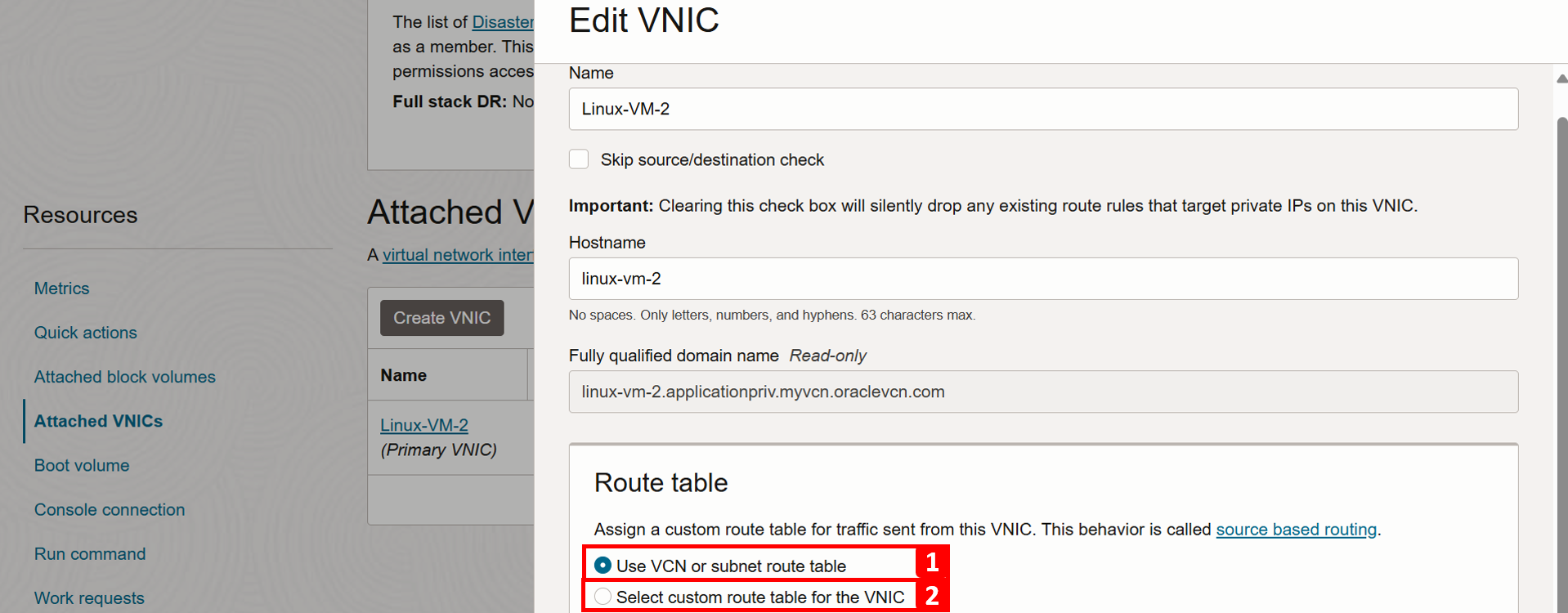

- 依照預設,每個 VNIC 會使用與子網路關聯的路由表。

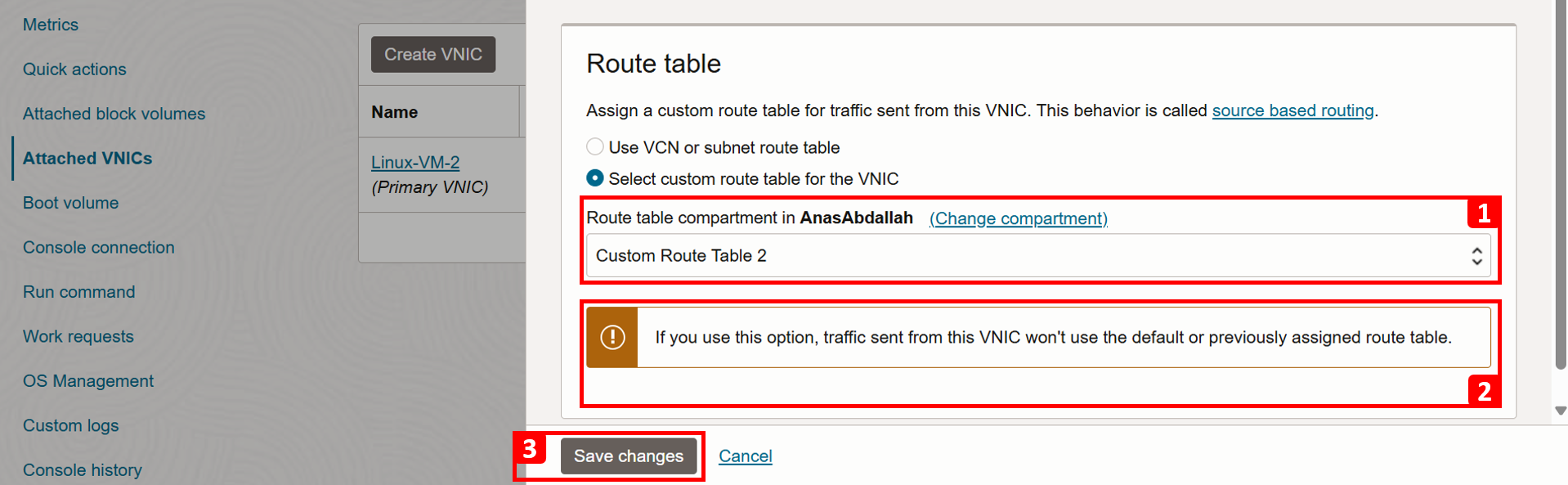

- 按一下選取 VNIC 的自訂路由表。

- 在路由表中,選取自訂路由表 2 。

- 請注意,在您將組態儲存於此處後,進行路由決策時,將不會查看預設路由表。

- 按一下儲存變更。

- 請注意,執行處理 VNIC 預設會使用連附至 VM 所在子網路的路由表。本教學課程為

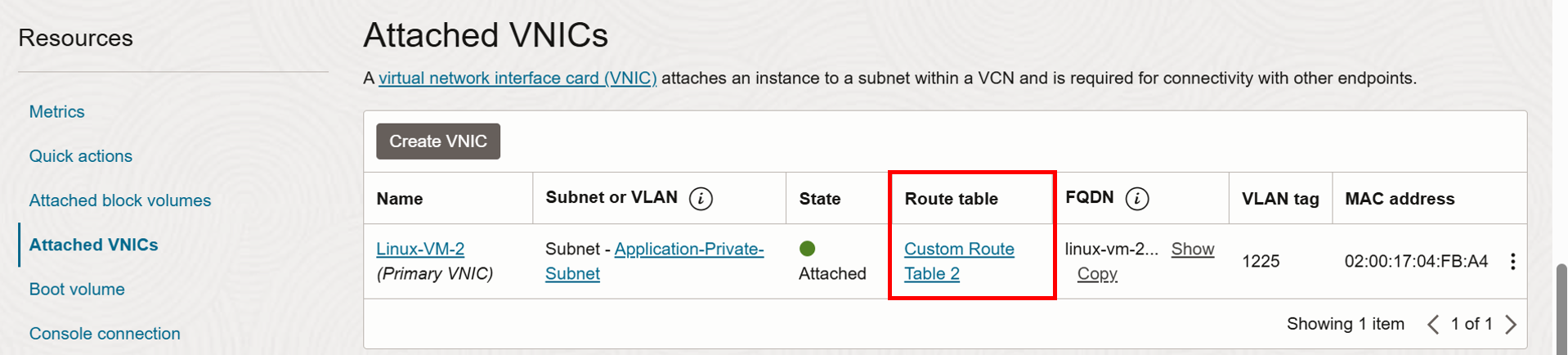

-

Custom Route Table 2已順利指定給Linux-VM-2的主要 VNIC。

作業 4:測試並驗證

-

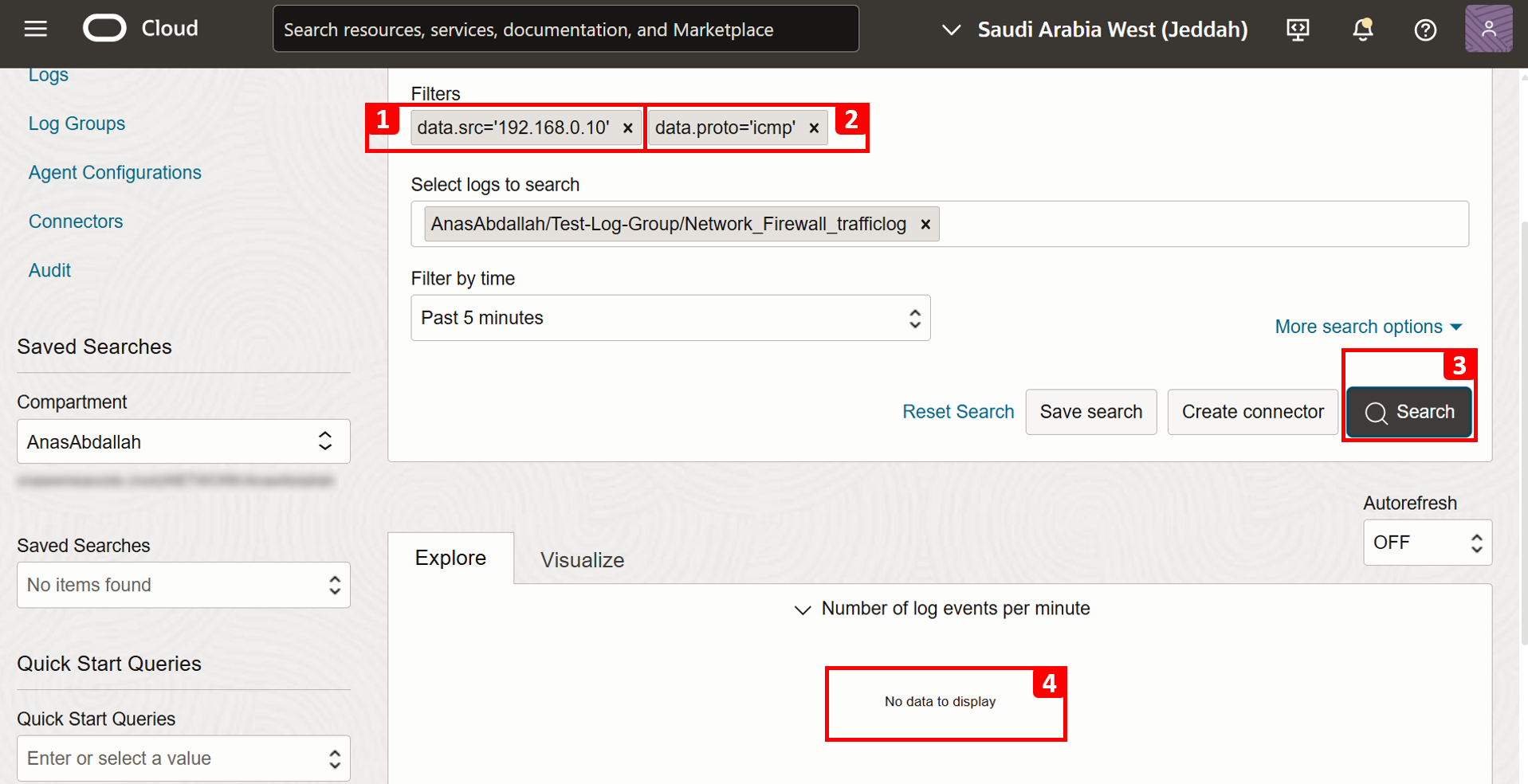

測試 1:在無防火牆檢查的情況下將

Linux-VM-1測試為網際網路存取-

登入

Linux-VM-1。注意: OCI 堡壘主機服務已位於專用子網路中,因此使用該執行處理存取。您可以使用任何其他方法,例如傳統跳接盒 (Windows、Linux)、站對站 VPN 或其他替代方案。

-

Ping

8.8.8.8,這是 Google DNS 伺服器的公用 IP。根據我們設定的組態,流量將直接通過 NAT 閘道,無須經過防火牆檢查。

-

移至網路防火牆詳細資訊頁面。

- 按一下日誌。

- 按一下日誌名稱。

-

設定篩選以檢查先前測試中的 ping 流量。

Linux-VM-1的 IP 位址為192.168.0.10。- 協定為

ICMP。 - 按一下搜尋。

- 請注意,由於我們已將自訂路由表直接將流量路由至 NAT 閘道,因此並無指示來自

Linux-VM-1的流量通過防火牆,這是預期的結果。

-

-

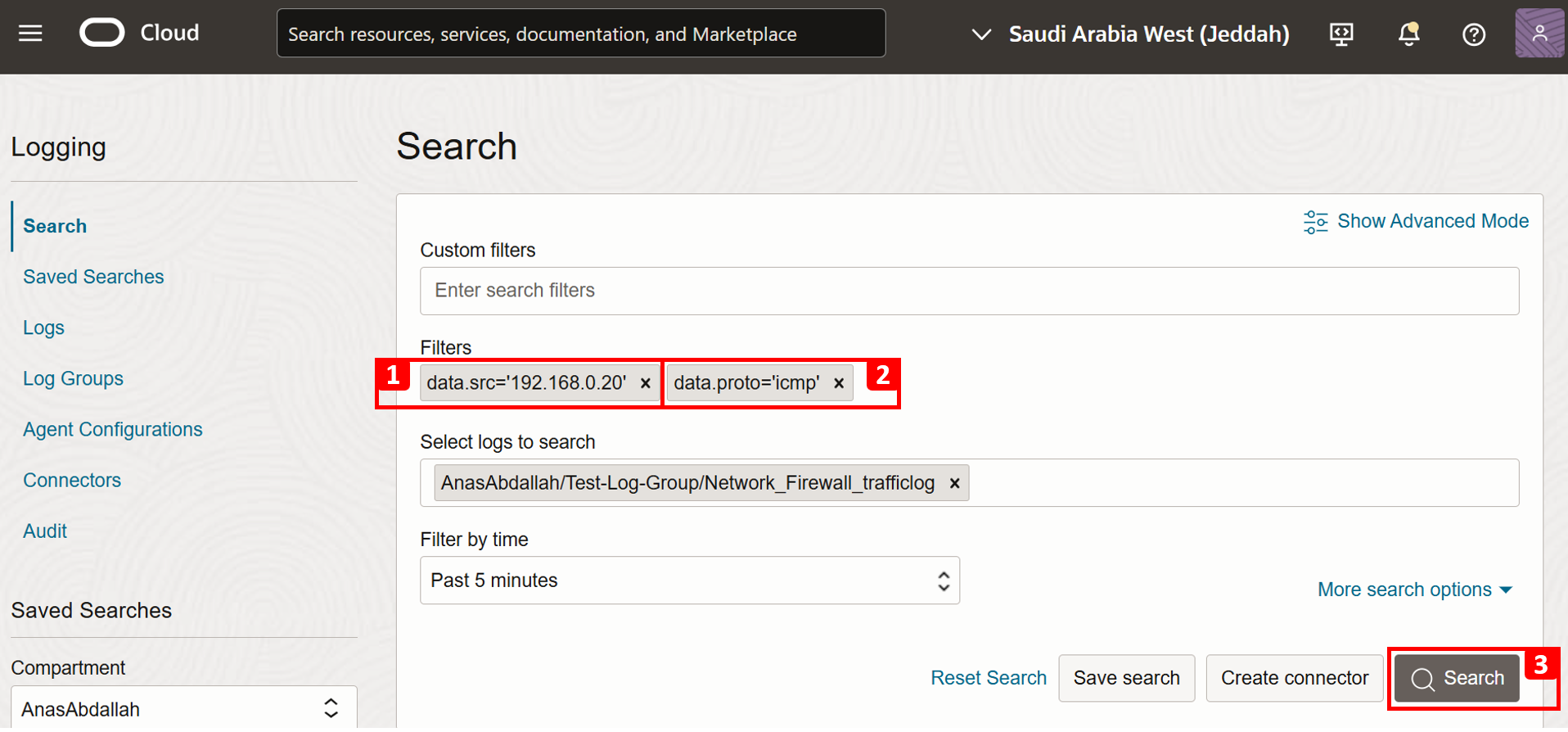

測試 2:使用防火牆檢查將

Linux-VM-2測試為網際網路存取-

登入

Linux-VM-2。注意: OCI 堡壘主機服務已位於專用子網路中,因此使用該執行處理存取。您可以使用任何其他方法,例如傳統跳接盒 (Windows、Linux)、站對站 VPN 或其他替代方案。

-

Ping

8.8.8.8,這是 Google DNS 伺服器的公用 IP。根據我們設定的組態,防火牆檢查後,流量將通過 NAT 閘道。

-

移至網路防火牆詳細資訊頁面。

- 按一下日誌。

- 按一下日誌名稱。

-

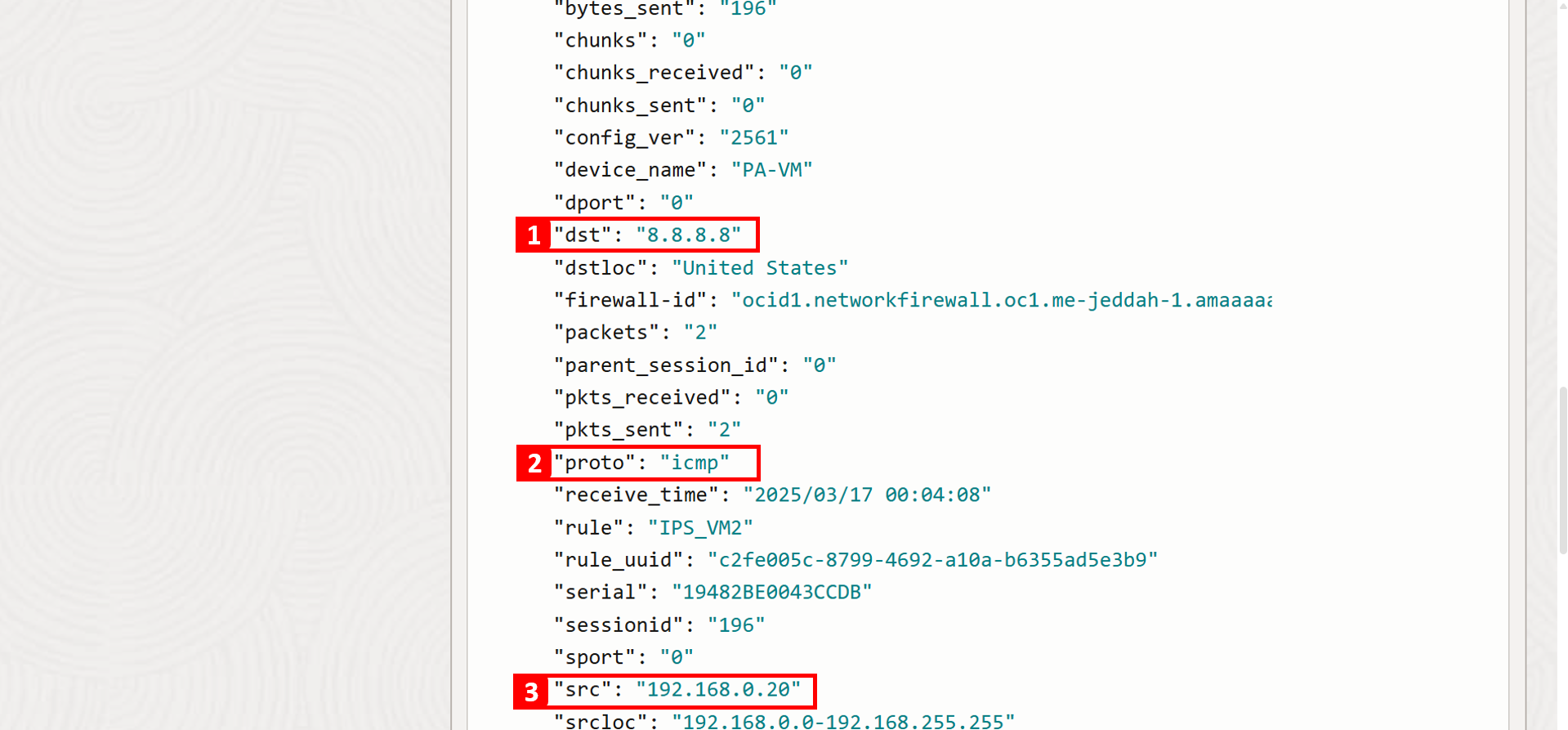

設定篩選以檢查先前測試中的 ping 流量。

Linux-VM-2的 IP 位址為192.168.0.20。- 協定為

ICMP。 - 按一下搜尋。

-

您可以從透過防火牆傳送到網際網路的流量記錄檔查看。

- 目的地 IP 位址為

8.8.8.8。 - 協定為

ICMP。 - 來源 IP 位址為

192.168.0.20。

- 目的地 IP 位址為

這顯示我們如何透過「每個資源路由」管理為每個 VM 提供不同的路由組態,即使這些路由是在相同的子網路內,也能精細控制流量和最佳化網路管理。

-

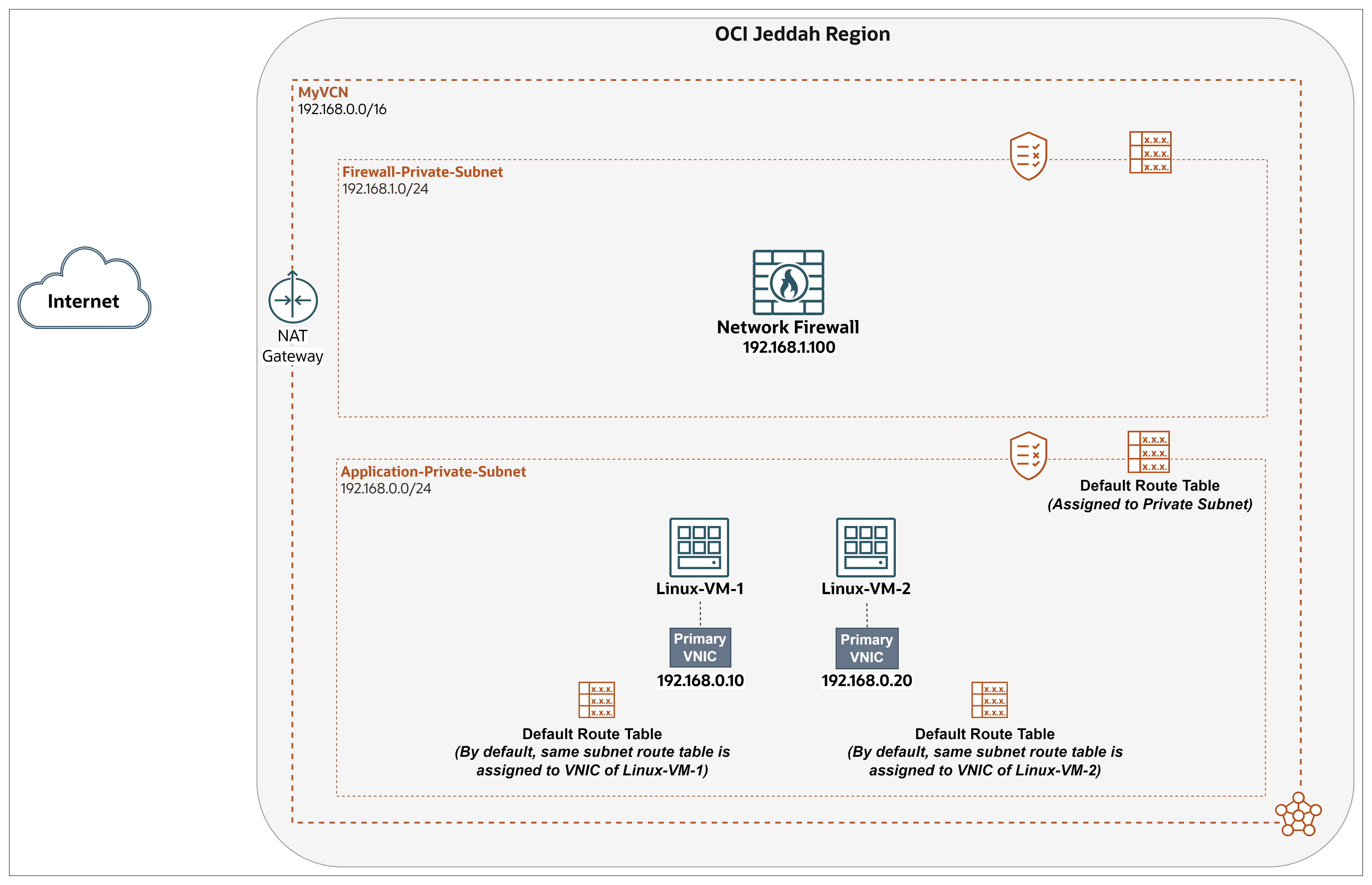

範例 2:將網際網路流量與僅限 Oracle Services Network 的流量分開

範例目標:

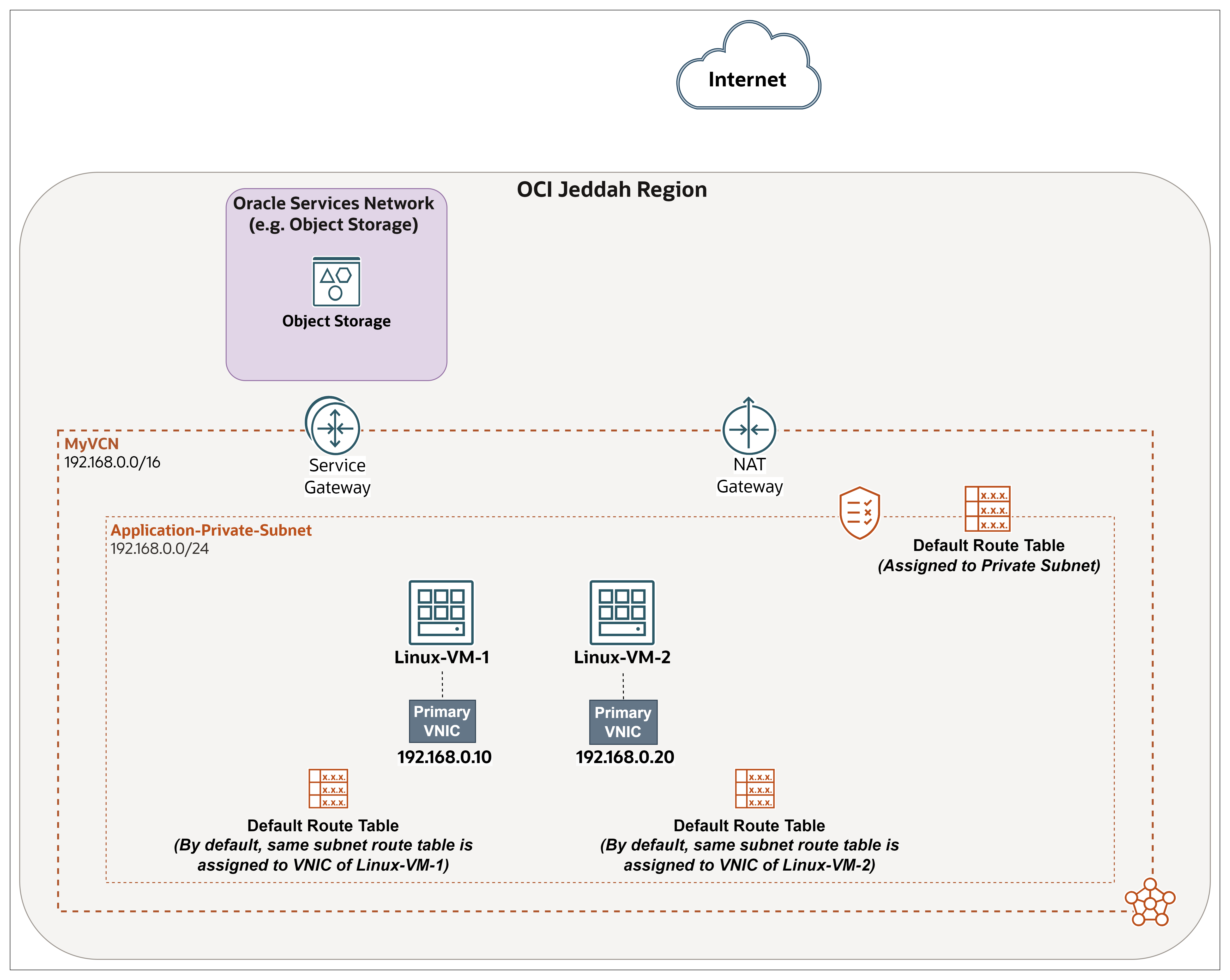

在此範例中,我們將示範如何使用不同的路由設定相同子網路內的兩個資源,將流量導向 Oracle 服務網路和網際網路 (透過個別閘道)。Linux-VM-1 僅需要存取 Oracle 服務網路,特別是 OCI Object Storage,而不需要透過公用網際網路路由,僅限於 Oracle Jeddah 資料中心,而 Linux-VM-2 則需要外送網際網路存取,這表示存取任何公用 IP 位址,包括 Oracle 服務網路中的公用 IP 位址。如果沒有「每一資源路由」,就必須將每個執行處理放置在不同的子網路中,才能達成此情況。

先決條件範例:

設定一些與此設計配合的基本元件。它基本上是專用子網路中的兩個運算執行處理。

-

建立虛擬雲端網路 (例如

MyVCN(192.168.0.0/16)。如需詳細資訊,請參閱建立 VCN 。 -

建立專用子網路。如需詳細資訊,請參閱建立子網路。

Application-Private-Subnet(192.168.0.0/24).在本教學課程中,我們正在將預設路由表和預設安全清單指定給子網路。

-

在 VCN 中建立 NAT 閘道。NAT 閘道可讓沒有公用 IP 位址的雲端資源存取網際網路,只提供輸出連線,而不會讓這些資源暴露在內送網際網路連線。如需詳細資訊,請參閱建立 NAT 閘道。

-

在 VCN 中建立服務閘道。服務閘道可讓您的 VCN 私密存取特定 Oracle 服務,而不會暴露在公用網際網路的資料。無需網際網路網關或 NAT 網關即可連接到這些特定服務。如需詳細資訊,請參閱建立服務閘道。

-

建立兩個運算執行處理:

Linux-VM-1和Linux-VM-2。如需詳細資訊,請參閱工作 2:佈建 OCI Compute 執行處理。考慮以下幾點:- 每一執行處理的名稱。

- 使用 Oracle Linux 作為作業系統。

- 將這兩個實例放置在先前建立的相同子網路中,並根據設計手動指派 IP。

- 啟用 OCI 堡壘主機 Plugin。

-

建立 OCI 堡壘主機服務和階段作業,您需要安全地存取執行處理,因為執行處理位於專用子網路中,然後在設定結束時進行測試。請考慮目標網路和執行處理等差異,以符合您為此教學課程建立的元件。如需詳細資訊,請參閱 Task 6.1:Access FE-VM Compute Instance using Bastion and Test 。

作業 1:建立自訂路由表

-

前往 OCI 主控台。

- 瀏覽至 VCN。

- 向下捲動。

- 按一下路由表。

- 請注意,我們有一個使用 VCN 自動建立的預設路由表。此表格指定給

Application-Private-Subnet,子網路內的所有 VM 都將使用此表格。

-

不過,在本教學課程中,我們將建立自訂路由表,並將每個路由表指派給其各自的 VM VNIC。此方法可以更精細地控制路由,避免對子網路路由表的依賴。按一下建立路由表。

-

建立將指派給

Linux-VM-1的第一個表格 (Custom Route Table 1),以透過服務閘道遞送流量,以便連線至 Oracle 服務網路 (特別是用於存取 OCI Object Storage)。- 輸入路由表的名稱。

- 按一下 +Another 路由規則。

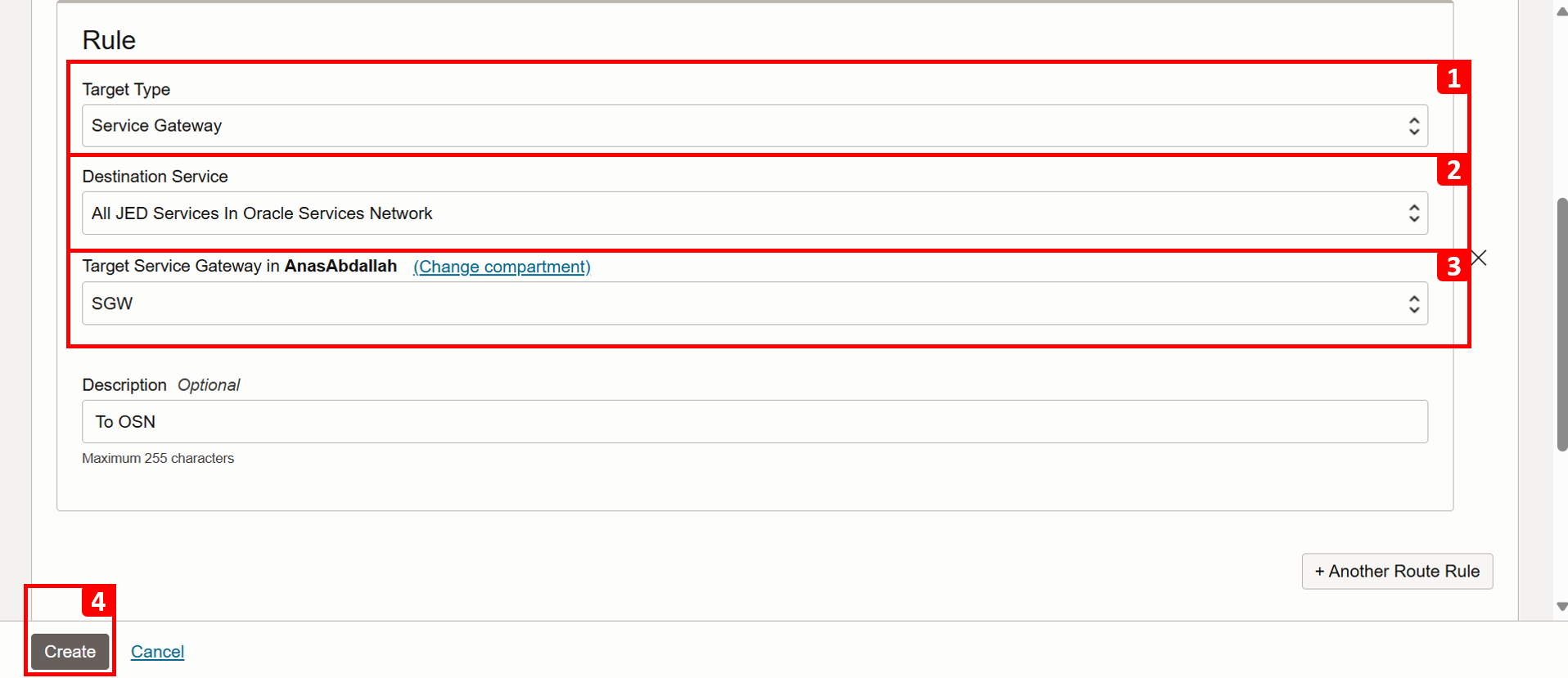

-

在規則中,輸入下列資訊。

- 在目標類型中,選取服務閘道。

- 在目的地 CIDR 區塊中,選取Oracle Services Network 中的所有 JED 服務。這樣可確保存取所有 Oracle 服務 (包括 OCI Object Storage),我們會在最後進行測試。此外,如果您使用 OCI 堡壘主機連線至 VM,則必須選取我們提及的所有服務選項,而不是將其限制在 OCI 物件儲存。

- 在目標服務閘道中,選取在「先決條件」中建立的服務閘道。

- 按一下建立。

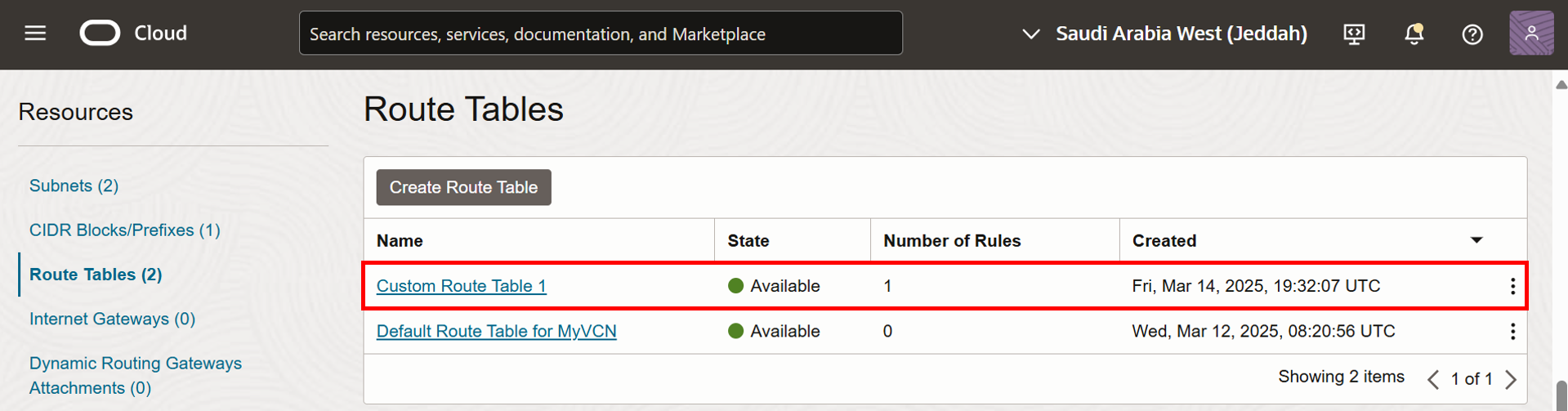

-

已順利建立

Custom Route Table 1。

-

若要建立第二個表格 (

Custom Route Table 2),請按一下建立路由表。

-

系統會將

Custom Route Table 2指定給Linux-VM-2,以便透過 NAT 閘道遞送流量,讓您能夠以單向方式連線至網際網路 (包括 OCI Object Storage 端點)。- 輸入路由表的名稱。

- 按一下 +Another 路由規則。

-

在規則中,輸入下列資訊。

- 在目標類型中,選取 NAT 閘道。

- 在目的地 CIDR 區塊中,輸入

0.0.0.0/0。 - 在目標 NAT 閘道中,選取在「先決條件」中建立的 NAT 閘道。

- 按一下建立。

-

已順利建立

Custom Route Table 2。

工作 2:指派自訂路由表給 VNIC

-

讓我們從

Linux-VM-1開始。

- 請注意,執行處理的 VNIC 預設會使用連附至 VM 所在子網路的路由表。本教學課程為

Default Route Table for MyVCN。我們的目標是將路由表變更為「每個資源路由」,其中執行處理 (VNIC) 會有自己的路由表。 - 向下捲動。

- 按一下連附的 VNIC 。

- 按一下主要 VNIC 右側的三個點。

- 按一下編輯 VNIC 。

- 依照預設,每個 VNIC 會使用與子網路關聯的路由表。

- 按一下選取 VNIC 的自訂路由表。

- 在路由表中,選取

Custom Route Table 1。 - 請注意,在您將組態儲存於此處後,進行路由決策時,將不會查看預設路由表。

- 按一下儲存變更。

- 請注意,執行處理的 VNIC 預設會使用連附至 VM 所在子網路的路由表。本教學課程為

-

Custom Route Table 1已順利指定給Linux-VM-1的主要 VNIC。

-

現在,指定

Linux-VM-2。

- 請注意,執行處理的 VNIC 預設會使用連附至 VM 所在子網路的路由表。本教學課程為

Default Route Table for MyVCN。我們的目標是將路由表變更為「每個資源路由」,其中執行處理 (VNIC) 會有自己的路由表。 - 向下捲動。

- 按一下連附的 VNIC 。

- 按一下主要 VNIC 右側的三個點。

- 按一下編輯 VNIC 。

- 依照預設,每個 VNIC 會使用與子網路關聯的路由表。

- 按一下選取 VNIC 的自訂路由表。

- 在路由表中,選取

Custom Route Table 2。 - 請注意,在您將組態儲存於此處後,進行路由決策時,將不會查看預設路由表。

- 按一下儲存變更。

- 請注意,執行處理的 VNIC 預設會使用連附至 VM 所在子網路的路由表。本教學課程為

-

Custom Route Table 2已順利指定給Linux-VM-2的主要 VNIC。

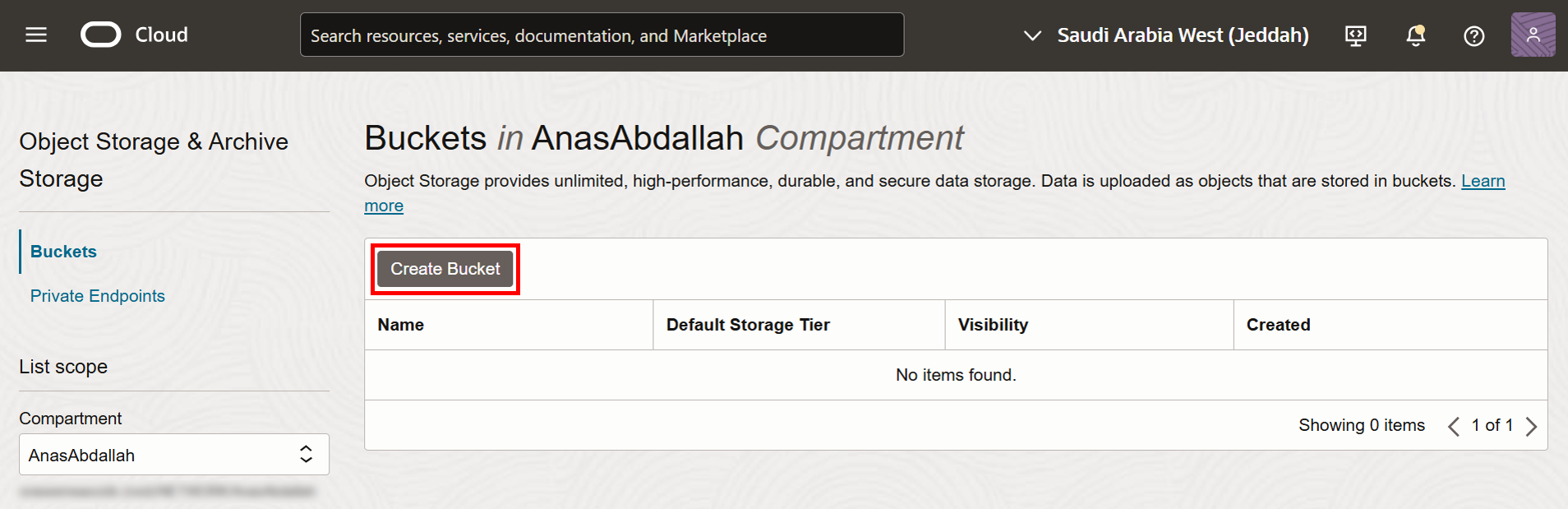

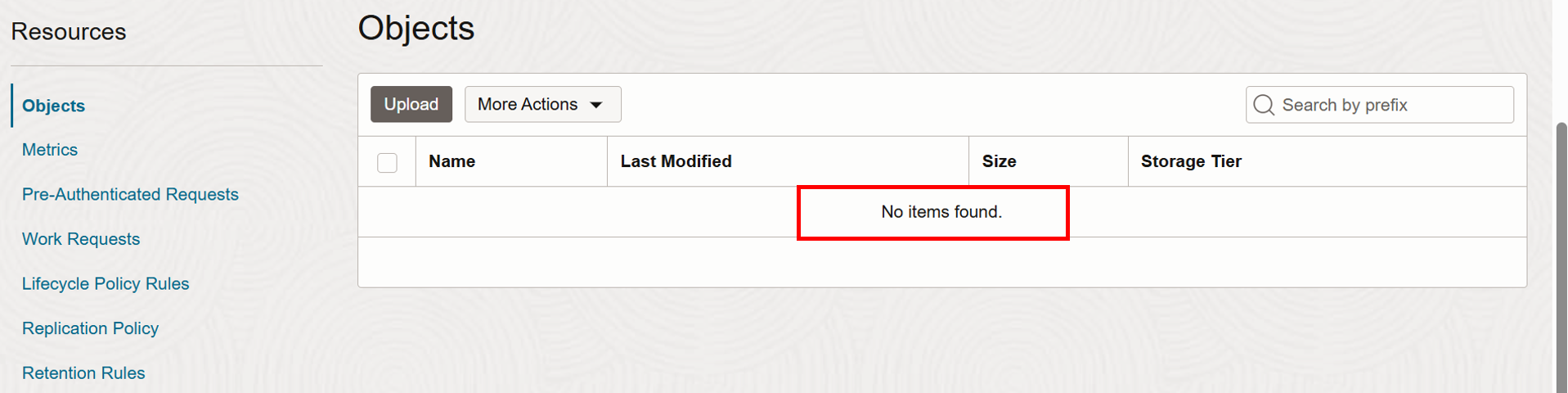

作業 3:建立 OCI 物件儲存的儲存桶

OCI Object Storage 貯體是用於在 OCI 中儲存和組織物件 (檔案和資料) 的邏輯容器。

-

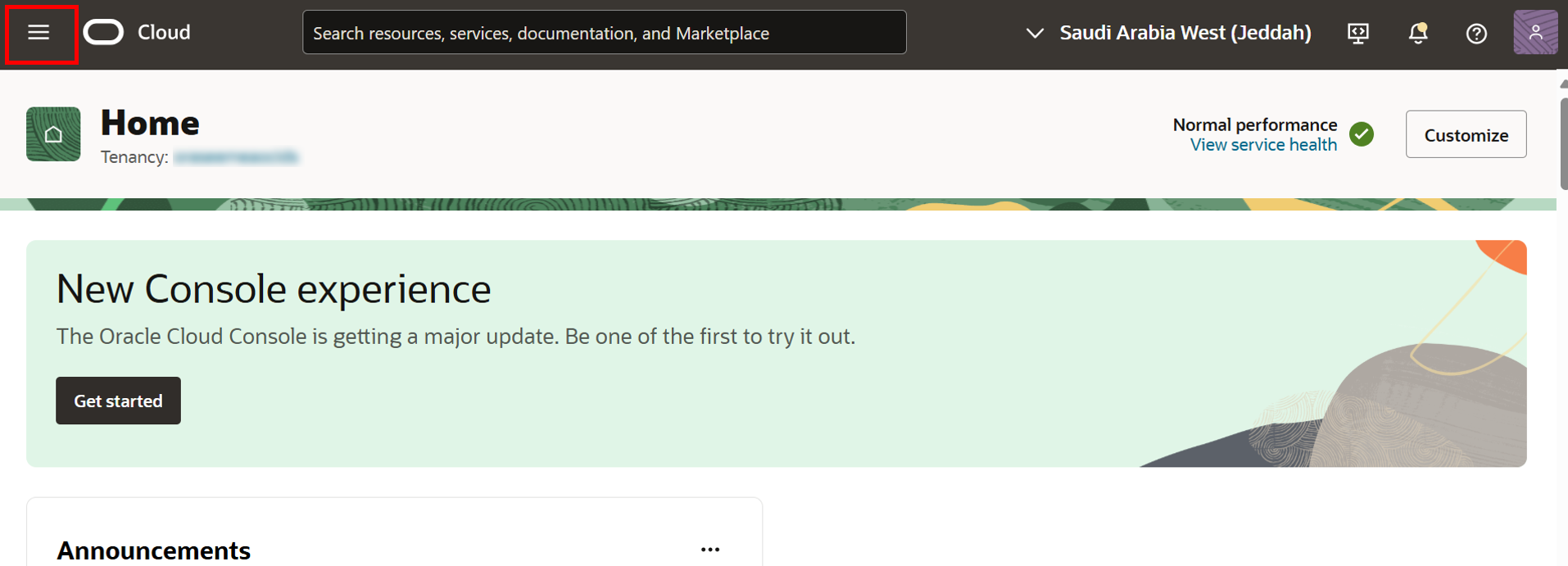

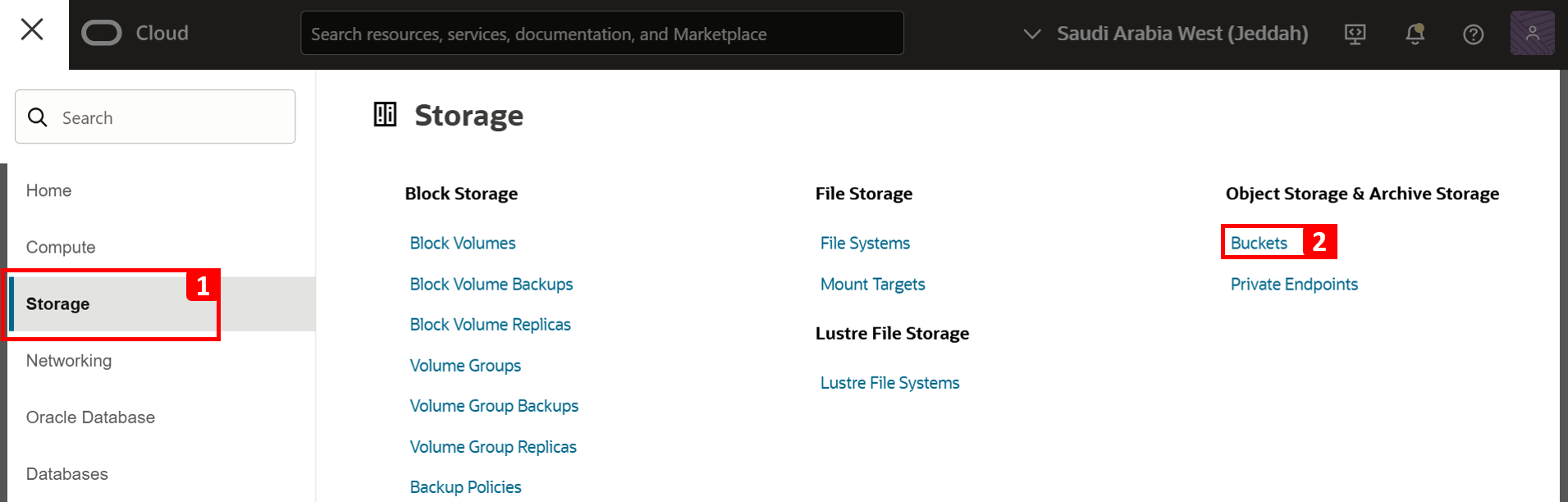

移至 OCI 主控台,按一下左上角的漢堡功能表 ()。

- 按一下儲存體 (Storage) 。

- 按一下儲存設定 (Bucket) 。

-

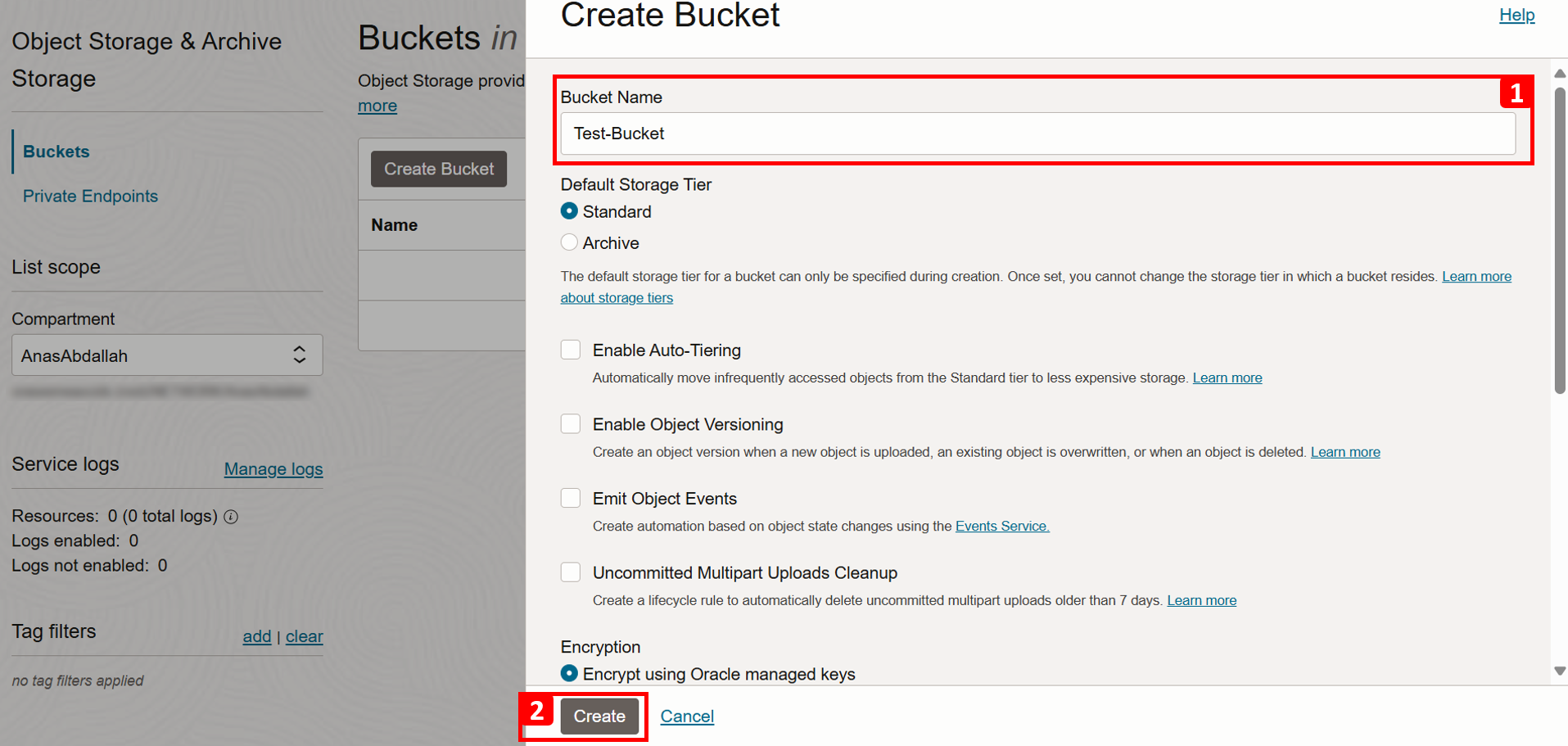

按一下建立儲存桶。

- 輸入時段名稱。

- 按一下建立。

-

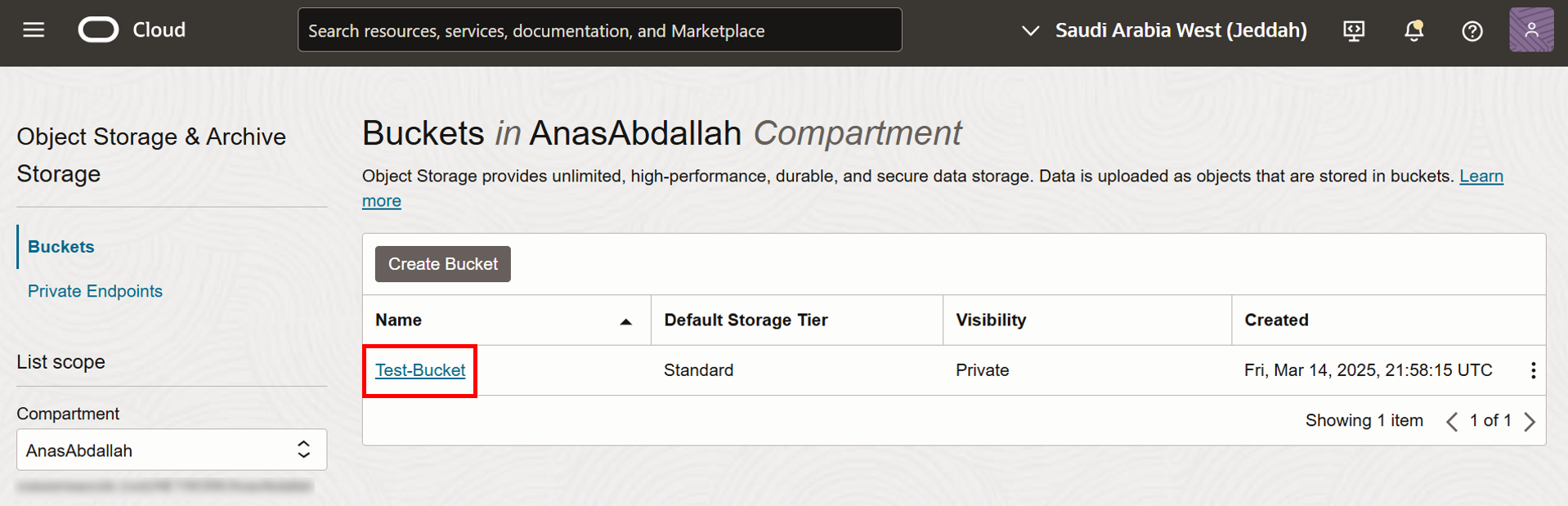

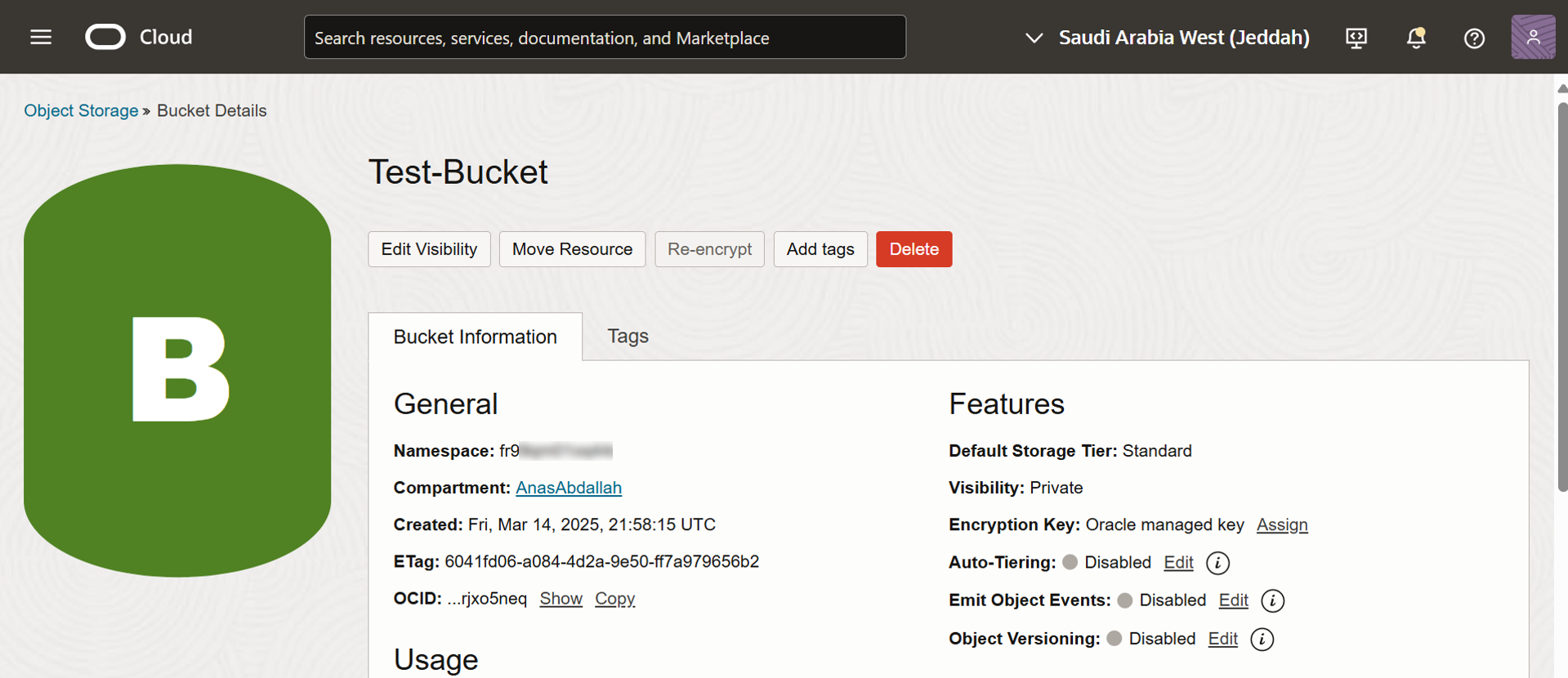

已順利建立

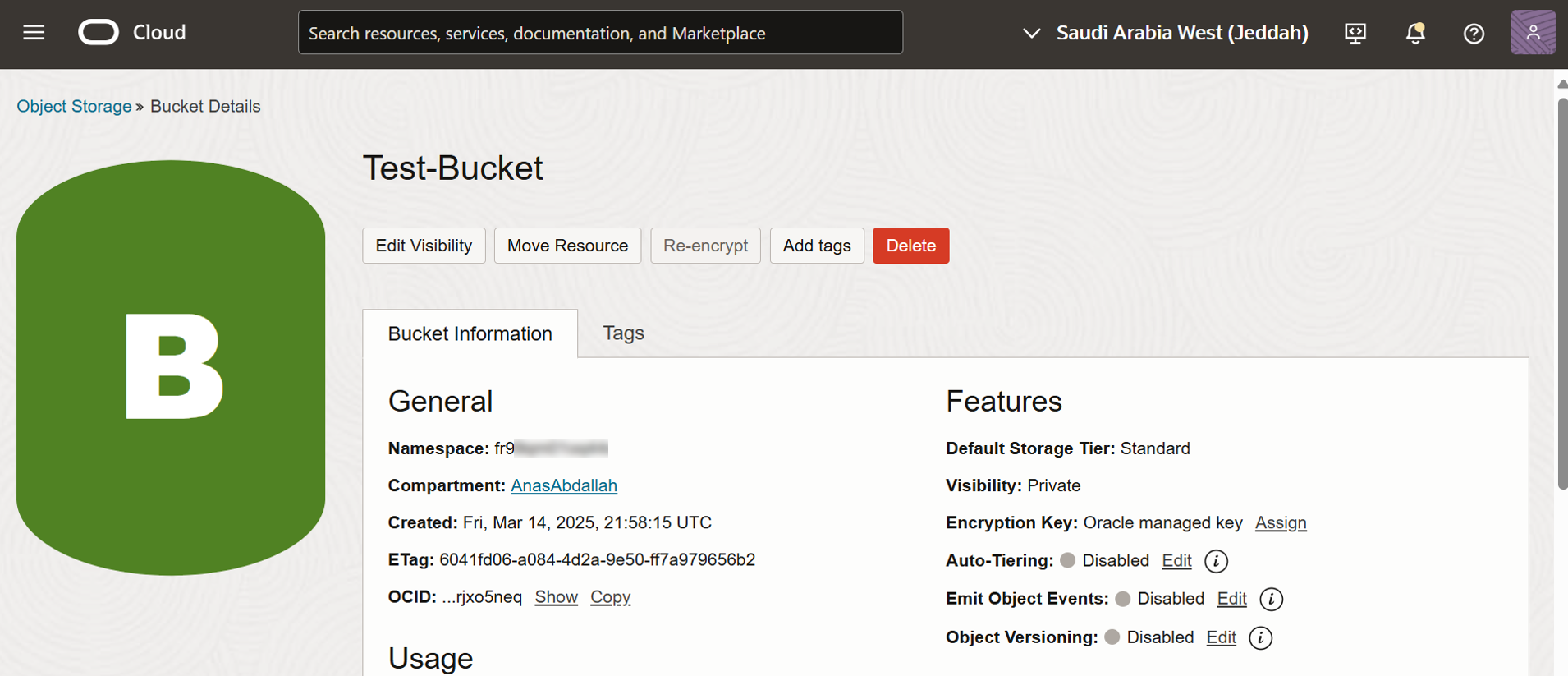

Test-Bucket儲存桶。現在,按一下儲存桶。

-

因為儲存桶仍然是新的,所以您會發現它是空的。

作業 4:測試並驗證

作業 4.1:準備 VM 以存取 Oracle Services Network

-

執行處理主體是 OCI IAM 服務中的功能,可讓您從執行處理進行服務呼叫。我們將使用執行處理主體從沒有證明資料的運算執行處理存取 OCI Object Storage。如需詳細資訊,請參閱使用執行處理主體呼叫 OCI CLI 。

步驟:

-

建立動態群組 (

TestDG),以包含特定區間中的所有執行處理 (Linux-VM-1和Linux-VM-2)。Any {instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaacmshv5fxxxxxxxxxxxxxxxykxgy3qvetychowq'} -

建立 OCI IAM 原則。

Allow dynamic-group TestDG to manage object-family in compartment AnasAbdallah

注意: 請確定在上述原則中使用您的動態群組名稱、區間名稱以及 OCID。

-

-

登入

Linux-VM-1和Linux-VM-2這兩個執行處理之後,請重複下列步驟。-

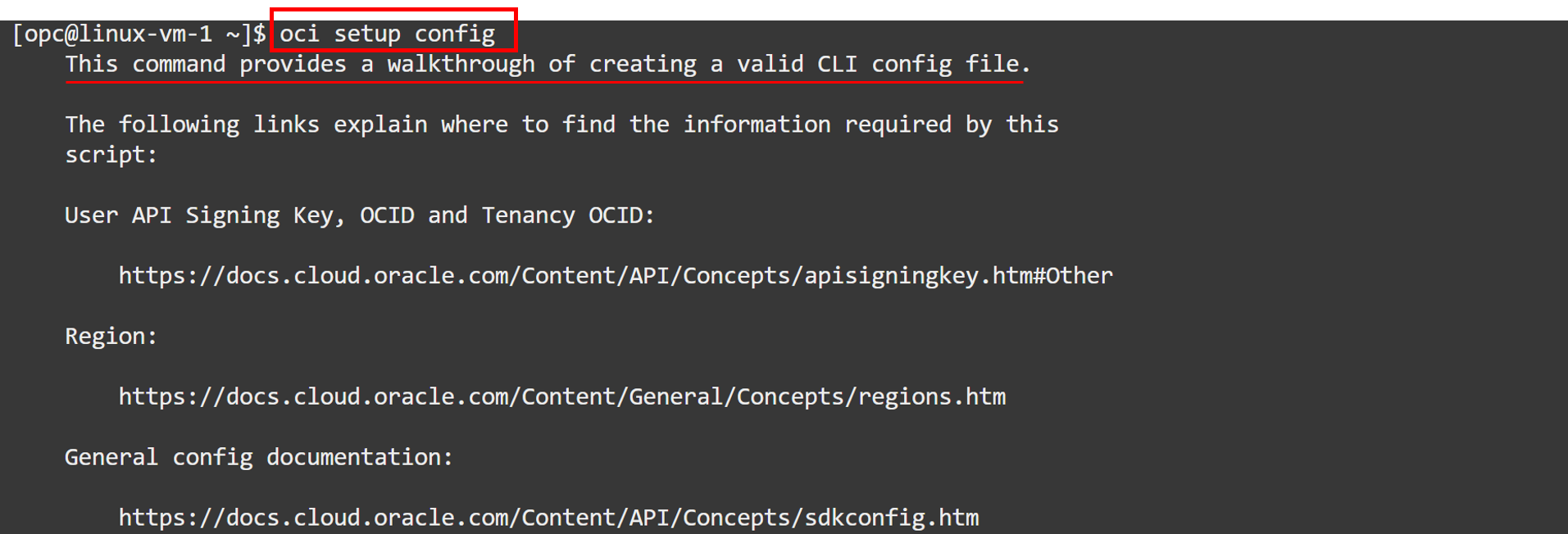

執行下列命令,在 Oracle Linux 8 上安裝 OCI CLI。如需詳細資訊,請參閱 Installing the CLI 。

sudo dnf -y install oraclelinux-developer-release-el8 sudo dnf install python36-oci-cli -

若要讓 OCI CLI 引導您完成第一次設定程序,請執行

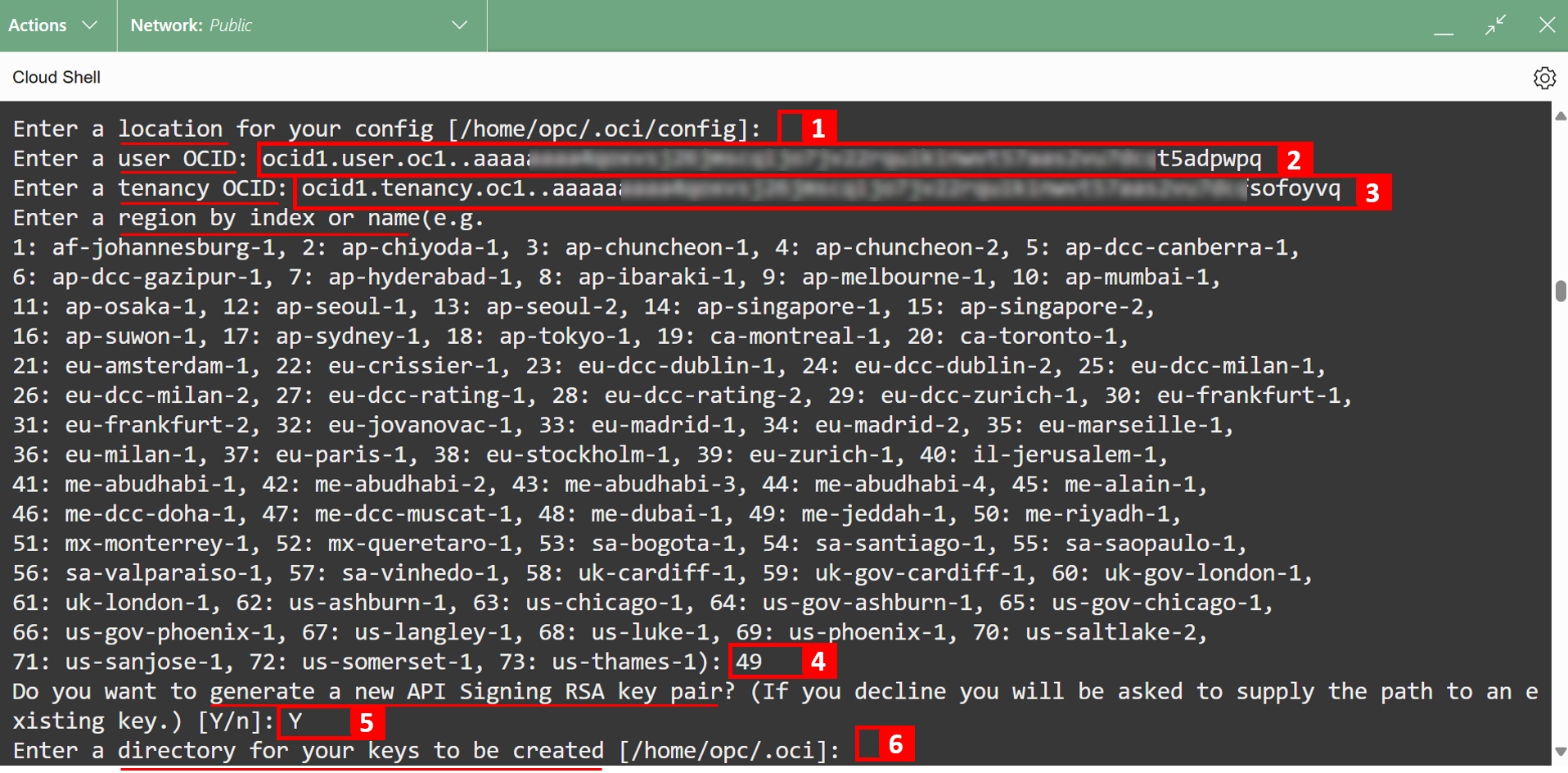

oci setup config命令。

- 按 Enter。

- 輸入您的使用者名稱 OCID 。

- 輸入租用戶 OCID 。

- 進入區域索引,我們正在 Jeddah 區域 (

49) 中部署此環境。 - 輸入

Y,然後按 Enter 鍵 - 按 Enter。

- 按 Enter。

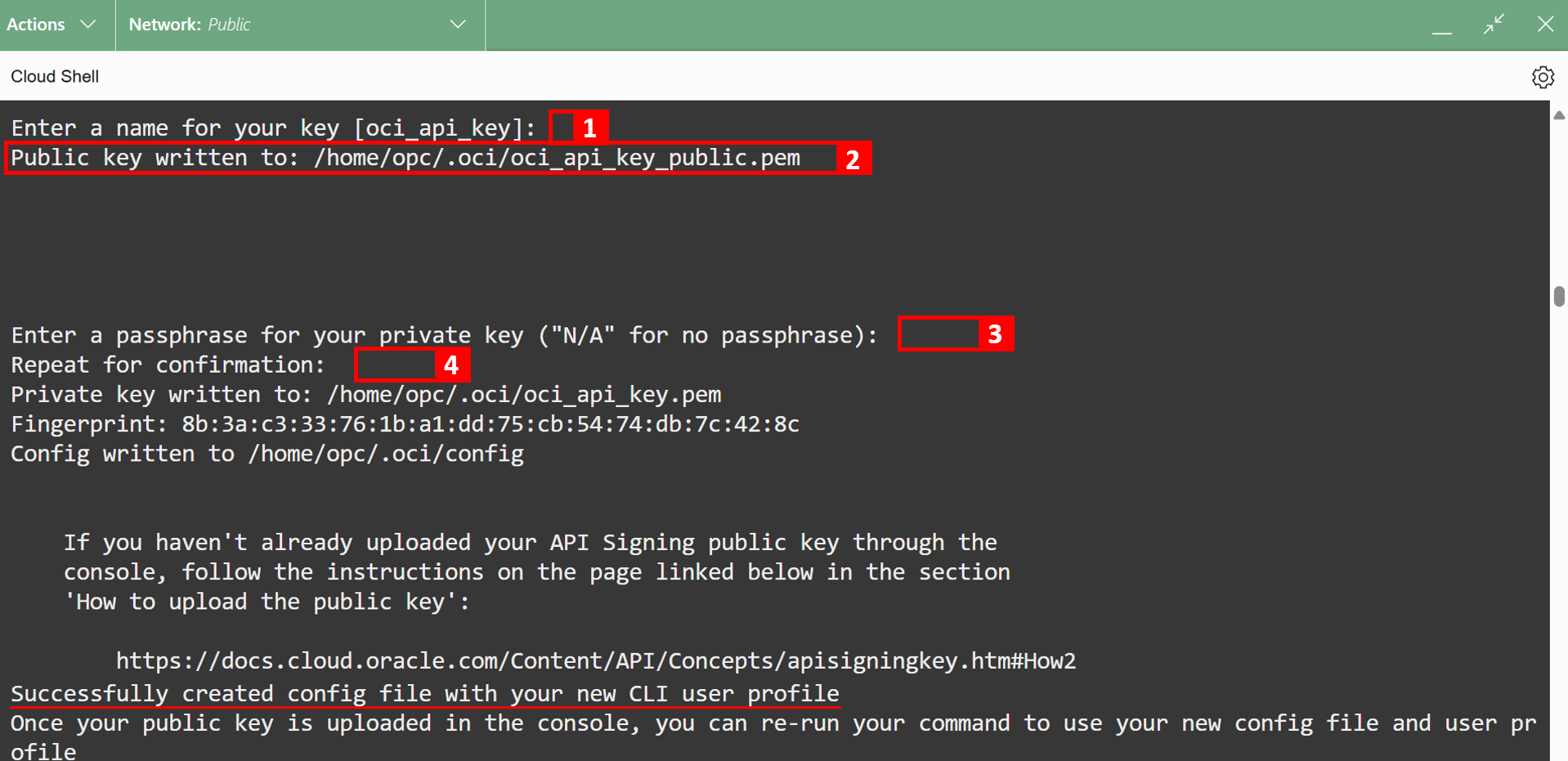

- 公用 API 金鑰已儲存於此路徑,我們會盡快使用該金鑰。

- 輸入新通行密碼。

- 重複密碼詞組。

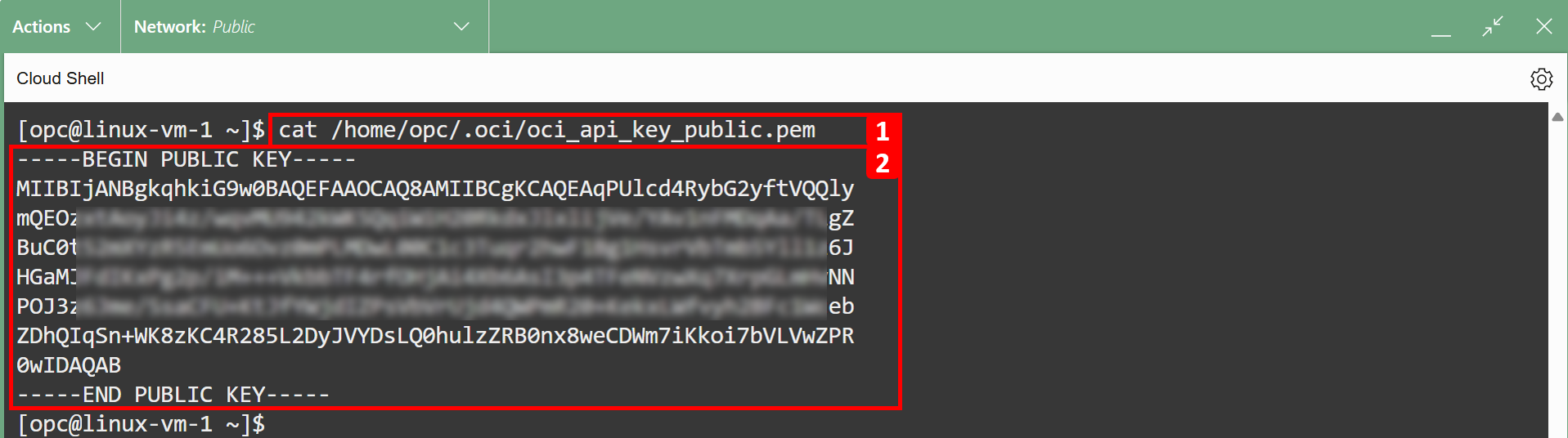

- 執行

cat /home/opc/.oci/oci_api_key_public.pem命令以顯示公開金鑰。 - 複製公用金鑰。

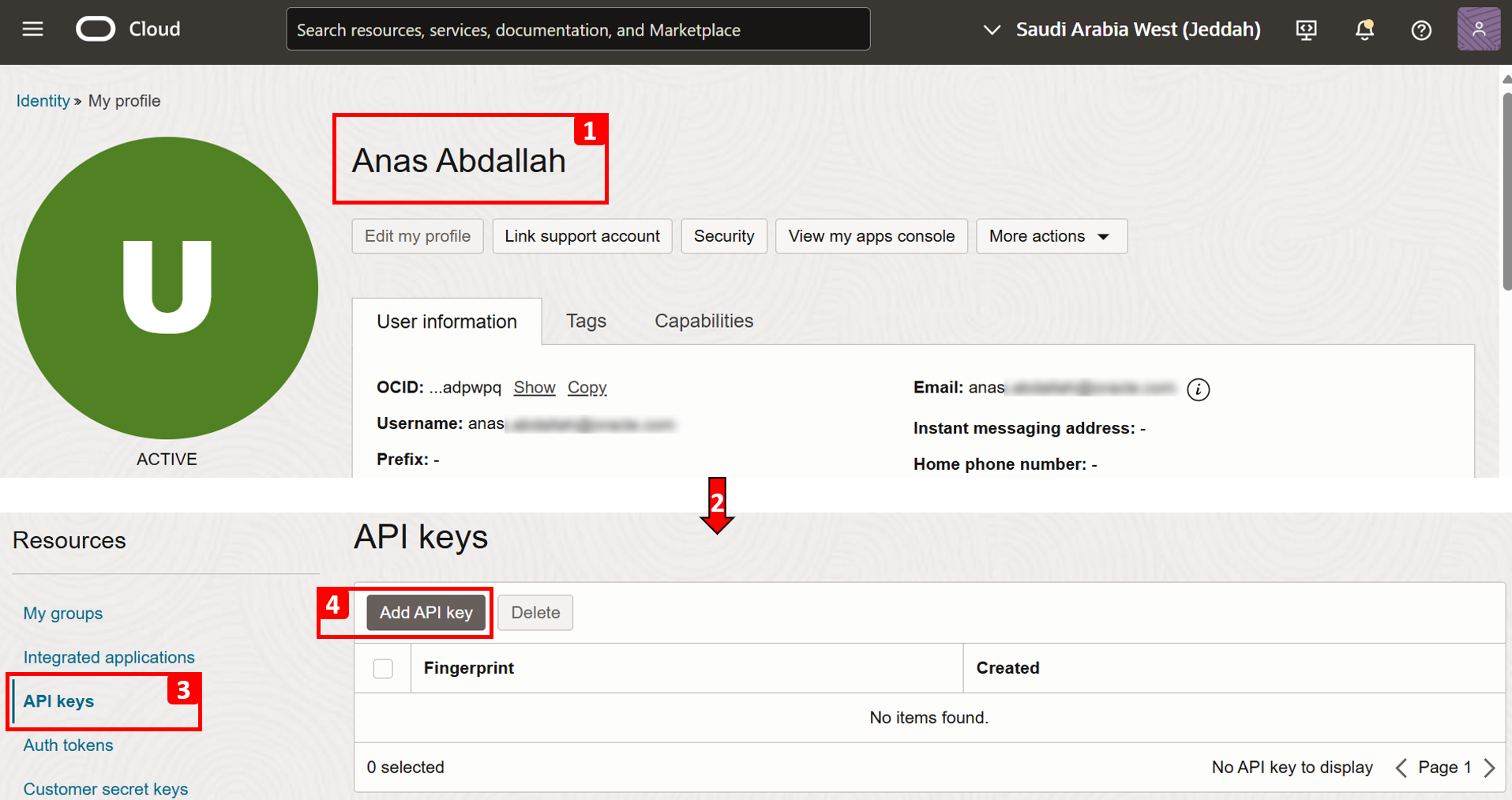

- 移至 OCI 主控台並瀏覽至您的設定檔。

- 向下捲動。

- 按一下 API 金鑰。

- 按一下新增 API 金鑰。

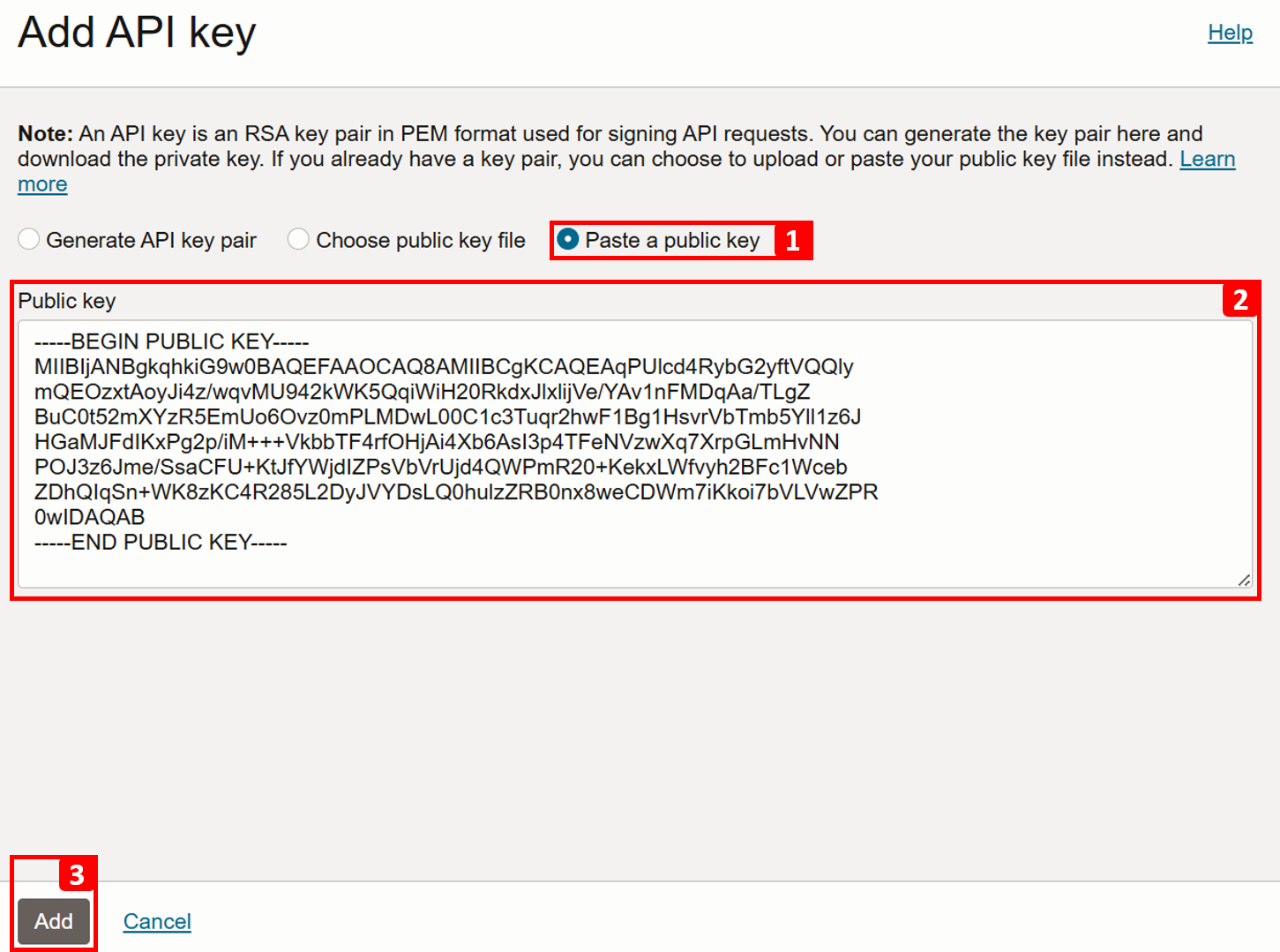

- 選取貼上公開金鑰。

- 貼上公開金鑰。

- 按一下新增。

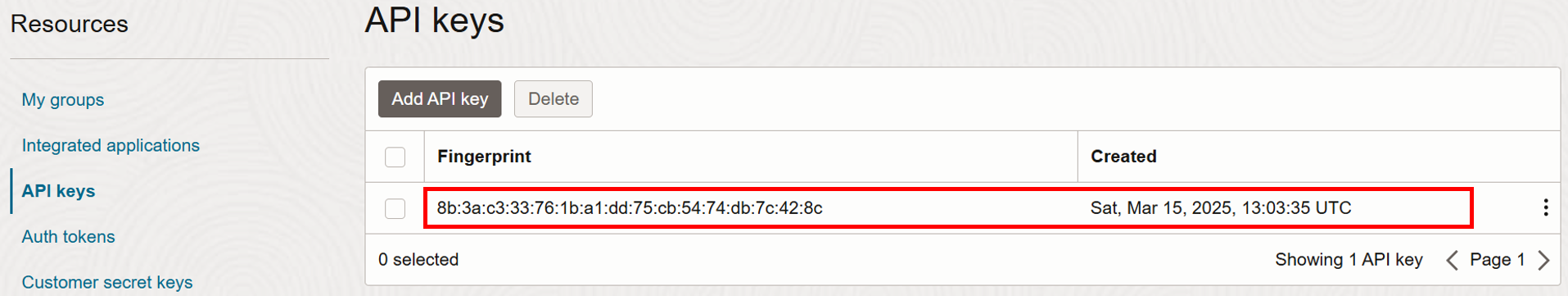

-

成功新增 API 金鑰。

-

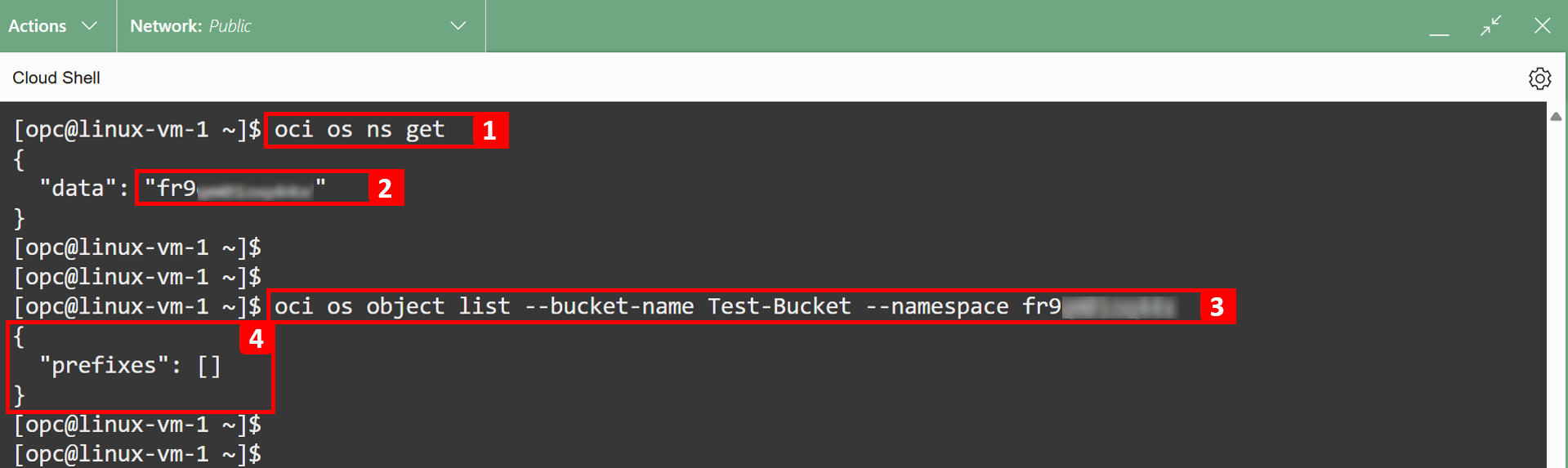

作業 4.2:測試 Linux-VM-1 至 Oracle Services Network Access

-

根據組態,

Linux-VM-1只能存取 OCI 物件儲存,沒有任何網際網路存取,且將使用服務閘道。- 若要檢查 OCI 物件儲存命名空間的名稱,請執行

oci os ns get命令。 - 記下命名空間,就像在下一個命令中使用它一樣。

- 執行

oci os object list --bucket-name <bucket-name> --namespace <namespace>指令以列出Test-Bucket中的物件。 - 儲存桶是空的。

注意: OCI Object Storage 命名空間可作為租用戶中所有儲存桶和物件的最上層容器。建立帳戶時,每個 OCI 租用戶都會被指派一個唯一系統產生且不可變的 OCI 物件儲存命名空間名稱。

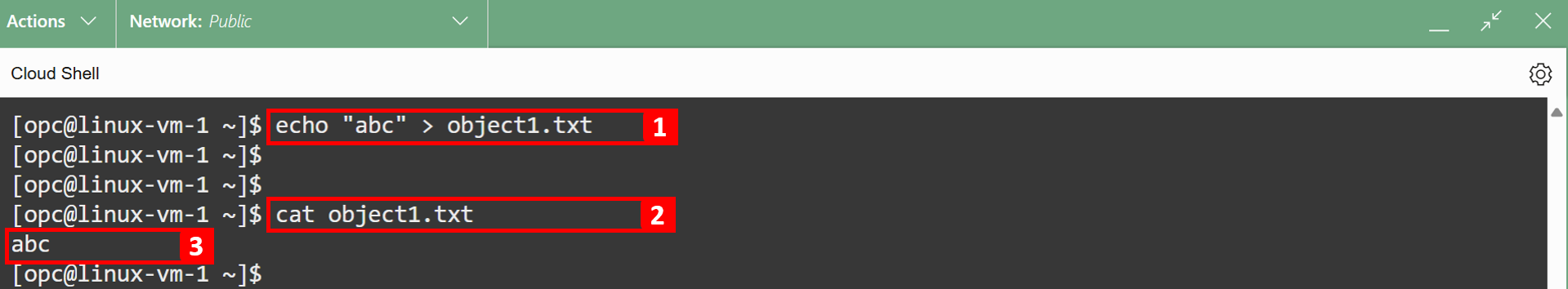

- 建立一個名為

object1.txt的文字檔,並在其中寫入 abc 。 - 顯示檔案的內容 。

- 我們可以將 abc 當作輸出。

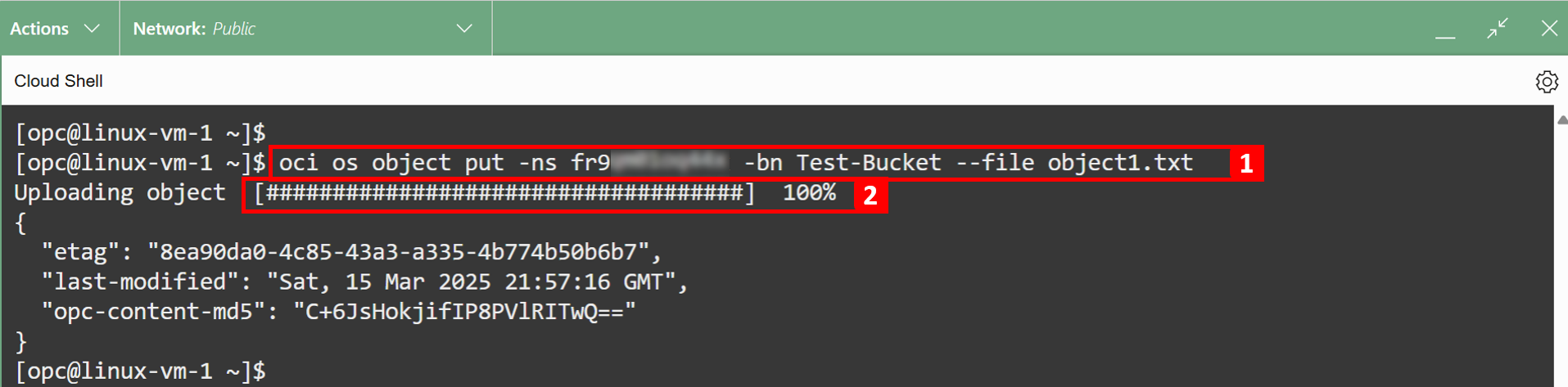

- 若要將

object1.txt上傳至Test-Bucket,請執行oci os object put -ns <namespace> -bn <bucket-name> --file <file-path>命令。 - 上傳已完成。

- 若要檢查 OCI 物件儲存命名空間的名稱,請執行

-

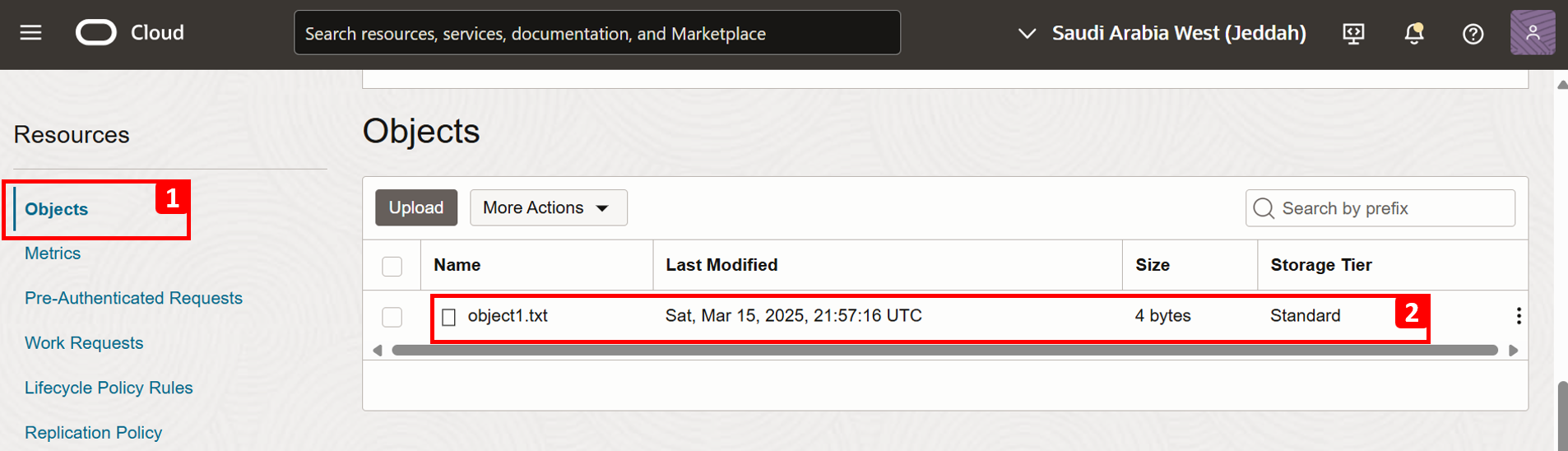

若要檢查檔案是否已上傳,請前往儲存桶詳細資訊頁面。

-

向下捲動。

- 按一下物件。

- 請注意,

object1.txt檔案已順利上傳至Test-Bucket。您可以下載檔案來驗證檔案的內容。

-

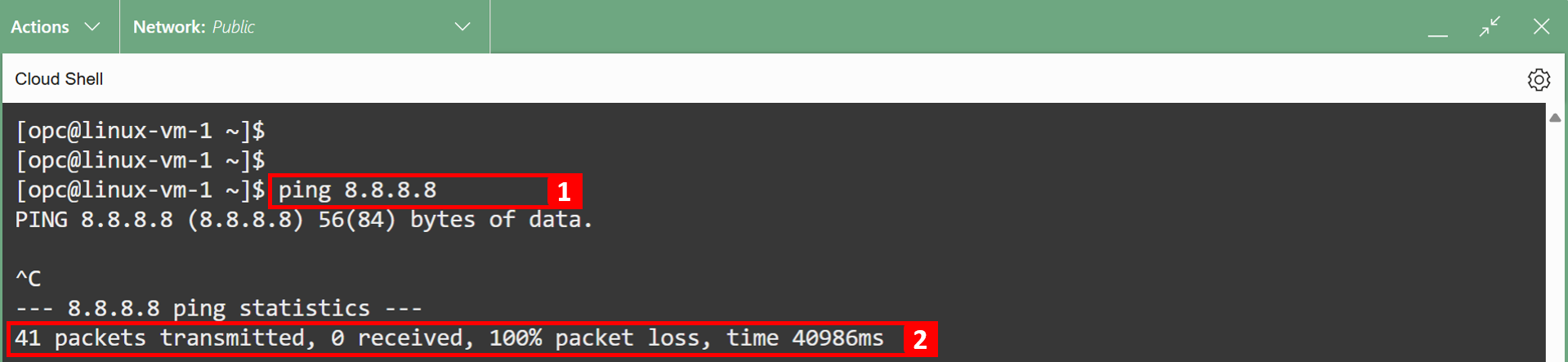

還需要測試的是

Linux-VM-1的網際網路連線。- Ping

8.8.8.8,這是 Google DNS 伺服器的公用 IP。根據我們設定的組態,Linux-VM-1不應具有網際網路連線。 - 您看到 ping 失敗。

- Ping

作業 4.3:測試 Linux-VM-2 至 Internet Access

-

根據組態,

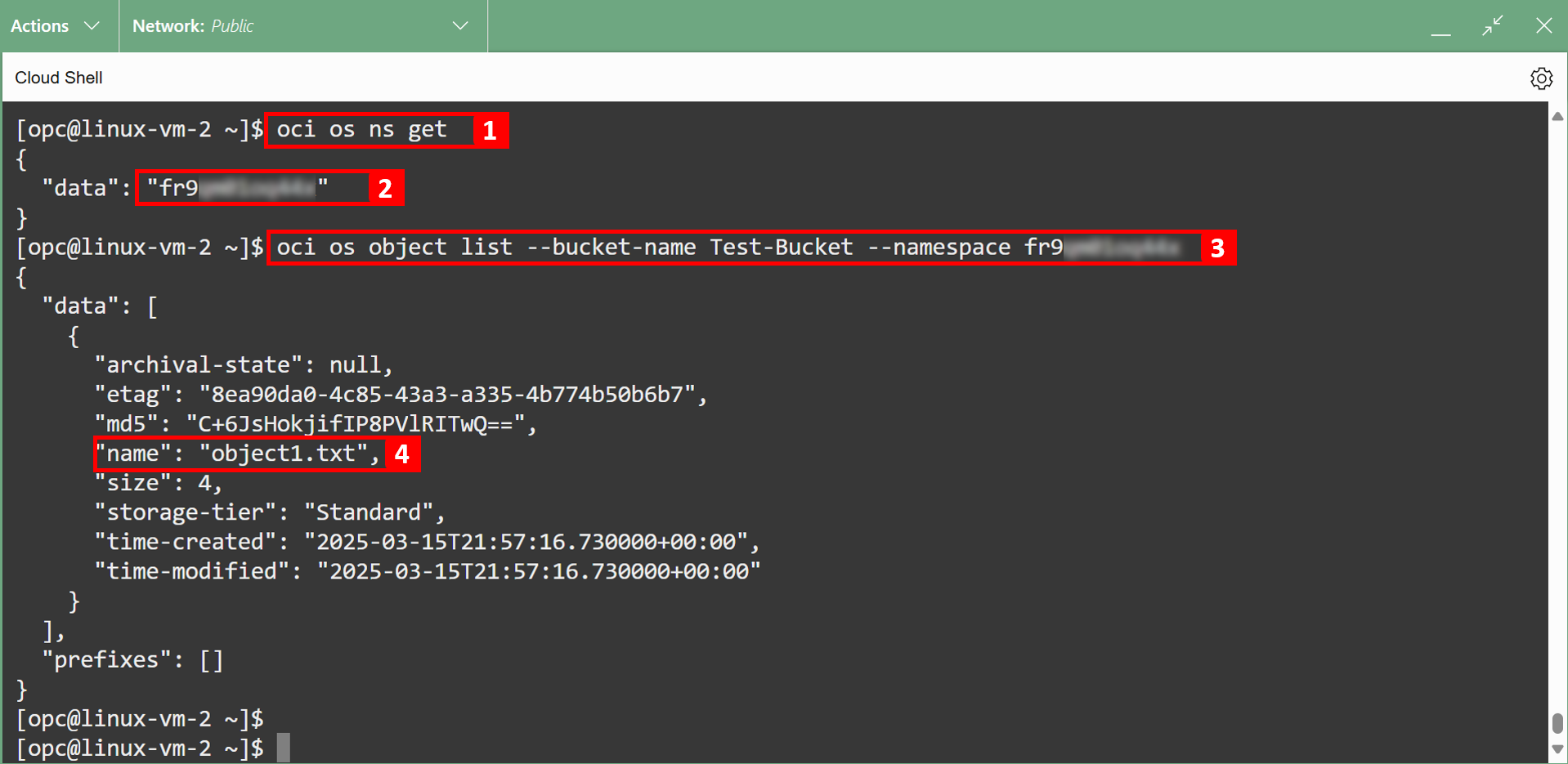

Linux-VM-2應該具備網際網路連線,這包括透過 NAT 閘道存取 OCI Object Storage。雖然這兩個 VM 都位於相同的子網路中,「每個資源路由」可讓它們使用不同的網路路徑,這是此設定後的重要概念。- 若要檢查 OCI 物件儲存命名空間的名稱,請執行

oci os ns get命令。 - 記下命名空間,就像在下一個命令中使用它一樣。

- 執行

oci os object list --bucket-name <bucket-name> --namespace <namespace>指令以列出Test-Bucket中的物件。 - 我們可以在 Task 4.2 上傳的儲存桶中看到

object1.txt檔案。

注意: OCI Object Storage 命名空間可作為租用戶中所有儲存桶和物件的最上層容器。建立帳戶時,每個 OCI 租用戶都會被指派一個唯一系統產生且不可變的 OCI 物件儲存命名空間名稱。

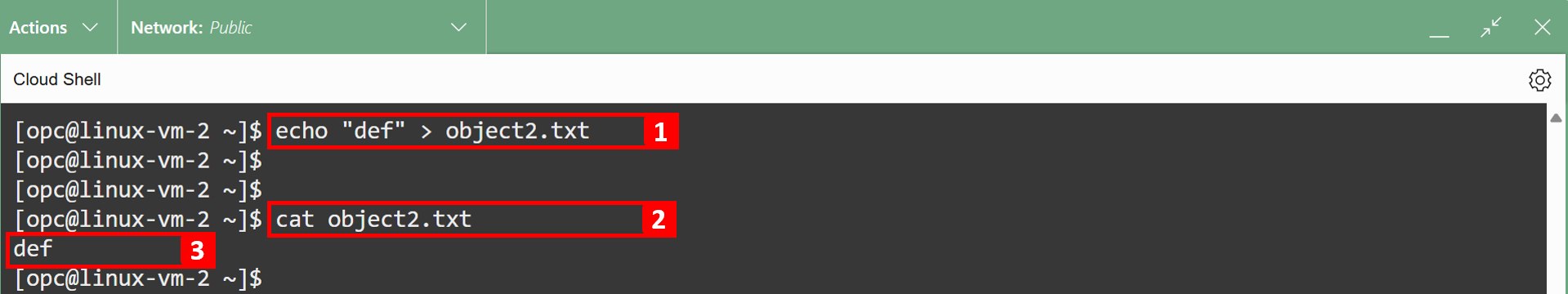

- 建立一個名為

object2.txt的文字檔,然後將 def 寫入到此文字檔。 - 顯示檔案的內容 。

- 我們可以看到 def 作為輸出。

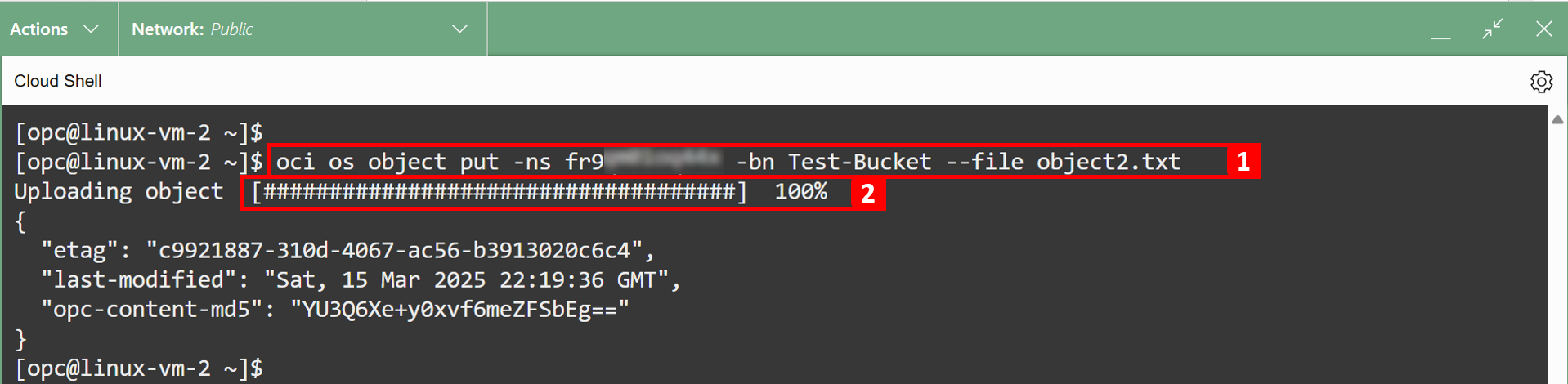

- 若要將

object2.txt上傳至Test-Bucket,請執行oci os object put -ns <namespace> -bn <bucket-name> --file <file-path>命令。 - 上傳已完成。

- 若要檢查 OCI 物件儲存命名空間的名稱,請執行

-

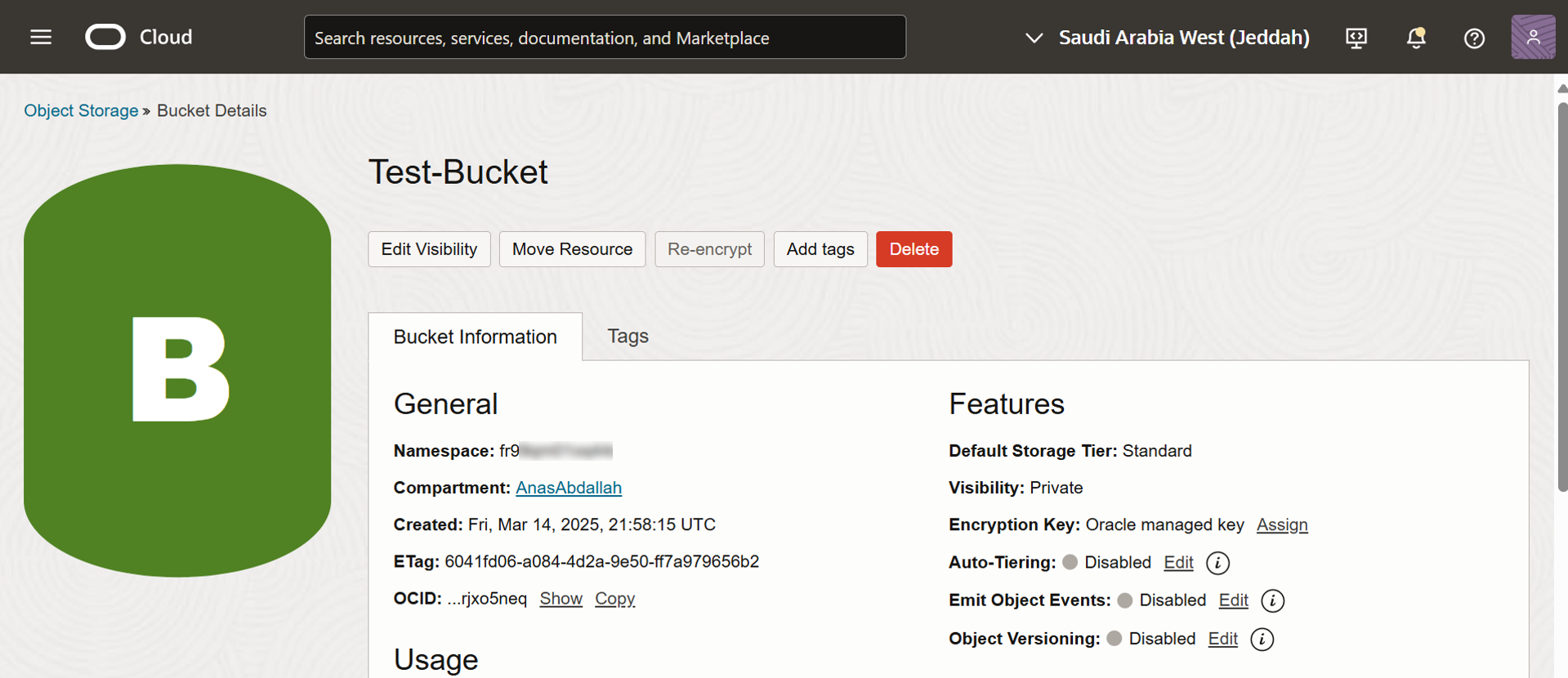

若要檢查檔案是否已上傳,請前往分組明細。

-

向下捲動。

- 按一下物件。

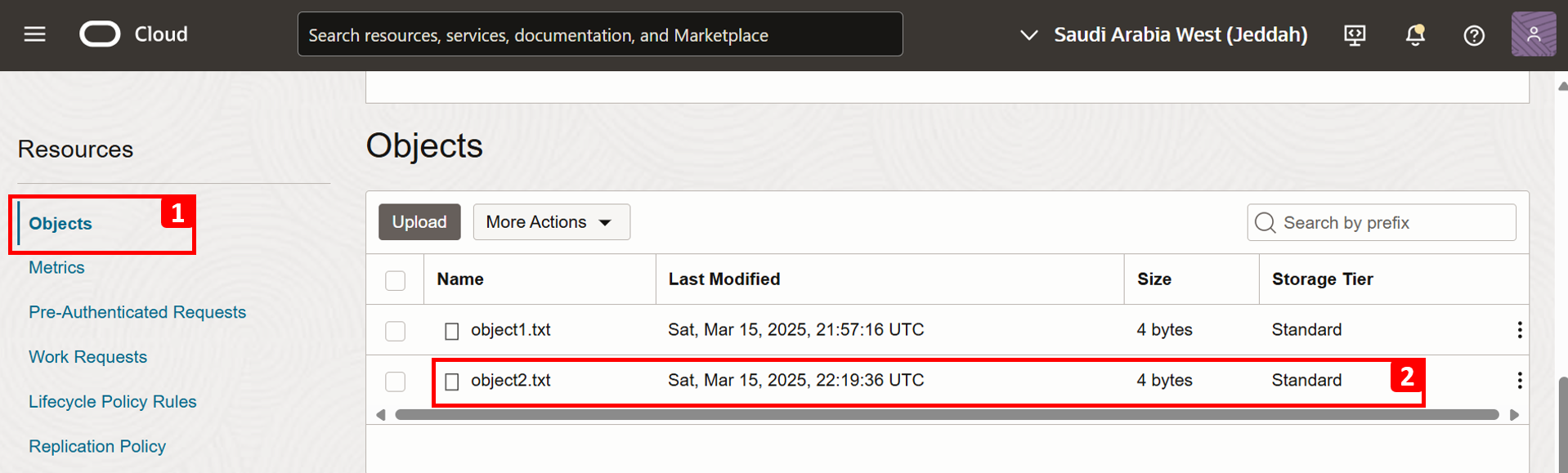

- 請注意,

object2.txt檔案已順利上傳至Test-Bucket。您可以下載檔案來驗證檔案的內容。

-

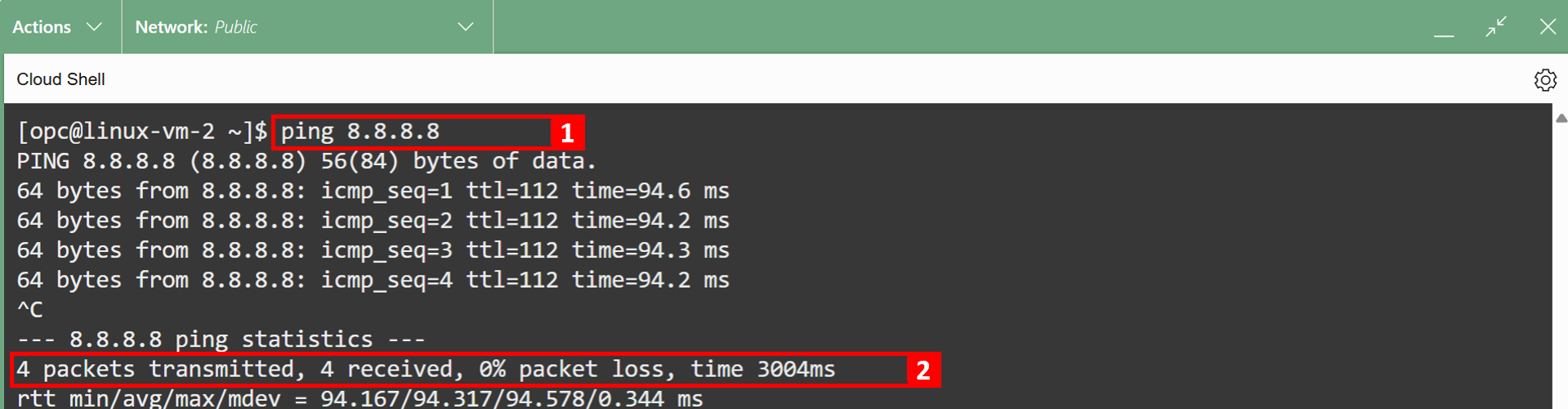

還需要測試的是

Linux-VM-2的網際網路連線。- Ping

8.8.8.8,這是 Google DNS 伺服器的公用 IP。根據我們設定的組態,Linux-VM-2也應該具有網際網路連線。 - Ping 成功。

- Ping

結論

本教學課程包含兩個深入的技術範例,說明 OCI 中的每個資源路由如何藉由允許將自訂路由表直接套用至相同子網路中的個別 VNIC,精確地控制網路流量。它也強調了 Per-resource Routing 與傳統子網路層級路由表之間的主要差異,強調此功能為現代化雲端網路設計帶來的彈性和效率。

認可

- 作者 - Anas Abdallah (雲端網路專家),Sachin Sharma (雲端網路專家)

其他學習資源

探索 docs.oracle.com/learn 上的其他實驗室,或存取 Oracle Learning YouTube 頻道上的更多免費學習內容。此外,請造訪 education.oracle.com/learning-explorer 以成為 Oracle Learning Explorer。

如需產品文件,請造訪 Oracle Help Center 。

Configure Per-resource Routing in Oracle Cloud Infrastructure

G31567-02

Copyright ©2025, Oracle and/or its affiliates.