附註:

- 此教學課程需要存取 Oracle Cloud。若要註冊免費帳戶,請參閱開始使用 Oracle Cloud Infrastructure Free Tier 。

- 它使用 Oracle Cloud Infrastructure 憑證、租用戶及區間的範例值。完成實驗室時,請將這些值取代為您雲端環境特有的值。

使用 OCI 網路防火牆和 OCI WAF 邊緣保護您的應用程式,並搭配使用加密憑證

簡介

在普遍的數位轉型所主導的環境中,確保應用程式的安全性不只是考慮因素,這代表著不妥協的優先順序。當組織將工作負載移轉至 Oracle Cloud Infrastructure (OCI) 時,針對網路威脅的強大防禦策略是不可或缺的。OCI 提供一套全面工具來強化您的應用程式,在本教學課程中,我們將引導您完成使用 OCI 網路防火牆和 OCI Web 應用程式防火牆 (WAF) 邊緣保護數位資產的程序。

此教學課程為何重要?

當您的應用程式與外界通訊時,他們面臨網路安全威脅不斷的挑戰。本教學課程運用 OCI Network Firewall 和 OCI WAF 邊緣的強大功能,協助您建置多層防禦,保護應用程式免受已知和新興威脅。我們將探討重要的概念,包括多重網域支援,以及使用標準工具產生或更新 X.509 憑證。此外,我們將深入了解使用廣泛可辨識的免費服務 Let's Encrypt 。透過此,您將可全面瞭解保護應用系統的基本措施。

這個教學是誰?

本教學課程專為雲端架構師、安全性專業人員以及開發人員所設計,旨在全面瞭解 Oracle Cloud Infrastructure 安全功能。無論您是經驗豐富的雲端從業人員,還是剛開始進入雲端安全性之旅,本教學課程都能為您提供在應用程式周圍建立健全防禦能力所需的技能。

什麼是 OCI 網路防火牆

Oracle Cloud Infrastructure Network Firewall 是使用 Palo Alto Networks 建立的尖端受管理防火牆服務。它是新一代防火牆技術 (NGFW)。它提供機器學習驅動的防火牆功能,可保護您的 OCI 工作負載,且在 OCI 上易於使用。作為 OCI 原生防火牆即服務方案,OCI Network Firewall 可讓您運用防火牆功能,無需設定和管理其他安全基礎架構。OCI 網路防火牆執行處理具有高擴展性,內建高可用性,可在您選擇的虛擬雲端網路 (VCN) 和子網路中建立。

OCI Network Firewall 服務可讓您深入瞭解進入雲端環境的資料流程,以處理內送和子網路間或 VCN 之間通訊。本質上,它可讓您檢視北南網路流量和西東網路流量。如需詳細資訊,請參閱 OCI Network Firewall 。

什麼是 OCI Web 應用程式防火牆邊緣

OCI WAF 邊緣是雲端 Web 應用程式防火牆服務。它透過篩選網路邊緣的惡意流量來保護 Web 應用程式免於線上威脅 (例如 SQL 資料隱碼攻擊和 DDoS 攻擊),進而強化安全性。如需詳細資訊,請參閱 OCI Web Application Firewall 。

架構

此建議的架構將包含使用下列元件對租用戶工作負載的總保護。

-

OCI WAF 邊緣原則:此 WAF 是一個外部實體,可保護任何公用 IP 端點和來源 (在 WAF 術語中,目標 Web 伺服器會命名為 Origins)。

-

OCI 負載平衡器:此負載平衡器將只會接收來自 OCI WAF 邊緣公用 IP 的要求,因此您必須設定負載平衡器、伺服器或來源,以接受來自 OCI WAF 邊緣處理伺服器的流量。以下是 OCI WAF 邊緣處理伺服器的公用 CIDR 範圍: CIDR 範圍。在此架構中,我們將使用 NSG 僅接受來自這些 CIDR 範圍的公用流量。

-

OCI 網路防火牆:又稱為新一代防火牆、OCI 網路防火牆和 WAF,將建立多層防護。如果一層缺少威脅,另一層可能會捕捉到,從而提供更健全的安全狀況。

資料流程圖表

您可以在下列網路圖表、綠色點線的內送要求、紅色點線的回應中,輕鬆查看網路資料流程。

此圖表遵循部署 OCI Network Firewall for North-South 流量的最佳做法。在最初的階段,內送流量 (以綠色描述,在第 7 層運作) 是透過 OCI WAF 邊緣第 7 層防火牆導向。OCI WAF 邊緣會對 TLS/SSL 連線執行終止和回應,接著會對 OCI 起始次要 TLS/SSL 連線,作為接單使用者代理程式。

在網路流程之後,流量會從 OCI WAF 邊緣進入 OCI 網際網路閘道。在網際網路閘道內,路由表已設定為將流量重新導向至 OCI 網路防火牆所在的專用 IP 位址。值得注意的是,OCI 網路防火牆可無縫接收到流量,而不會終止 TLS/SSL 連線。OCI 網路防火牆會套用解密設定檔來解密 TLS 流量,以進行深層封包檢查。如需詳細資訊,請參閱使用 OCI Network Firewall 進行 SSL 解密。

OCI Network Firewall 徹底檢查流量之後,便會進入 OCI 負載平衡器。平衡器負責終止和回應 TLS/SSL 連線。它會執行負載平衡路由,之後會對選取的後端伺服器起始次要連線。

對於後端伺服器的傳回流量,後端伺服器最初會回應 OCI 負載平衡器 (不滿意紅色,在第 7 層運作)。到達負載平衡器後,負載平衡器子網路內的路由表會將流量重新導向至 OCI 網路防火牆所在的專用 IP。這可讓 OCI 網路防火牆全面檢查回應。OCI 網路防火牆完成檢查之後,就會根據與新一代防火牆 (NGFW) 子網路關聯的路由表命令,返回網際網路閘道。

隨後,傳回的流量會達到 OCI WAF 邊緣,以供最終檢查回應。OCI WAF 邊緣檢查完成後,便會安全地將流量傳回網際網路上的使用者。

目標

本教學課程的主要目標是讓使用者能夠與 OCI 網路防火牆一起有效設定 OCI WAF 邊緣,藉此強化雲端工作負載。藉由在 OCI WAF 邊緣前端加入 Let's Encrypt 簽署的 X.509 憑證,使用者可以確保連線安全且經過驗證。此教學課程會進一步引導使用者實作北南方流量的 OCI 網路防火牆最佳做法,並部署應用程式 OCI 負載平衡器。顯然,此組態策略性地指定 OCI WAF 邊緣作為唯一元件,使用非自行簽署的憑證 - Let's Encrypt 憑證,而其他採用「傳輸層安全 (TLS)」的元素則使用不需煩人的自行簽署憑證,這些憑證更容易管理。

此外,我們將示範在 OCI WAF 邊緣和 OCI 網路防火牆中使用多個子網域、設定 OCI WAF 邊緣以接受萬用字元網域,以及在 X.509 憑證中使用萬用字元網域。

-

工作 1:部署 OCI Web 應用程式防火牆 (WAF) 邊緣。

-

作業 2:設定 OCI WAF 邊緣的 DNS。

-

作業 3:啟用 OCI WAF 邊緣的 HTTPS 支援。

-

工作 4:使用 Let's Encrypt 簽署伺服器憑證。Name

-

工作 5:設定 OCI 負載平衡器。

-

工作 6:設定 OCI 網路防火牆。

-

工作 7:設定 OCI 路由。

必要條件

-

作用中的 OCI 租用戶。您必須具備必要的權限,才能在 OCI 中建立及管理網路資源。

-

對 Linux 作業系統、OCI、Oracle Linux 的基本瞭解,包括如何在 Linux 中安裝和設定軟體。

-

深入瞭解如何使用 OCI 主控台或 Oracle Cloud Infrastructure 命令行介面 (OCI CLI) 建立及管理網路資源。

-

深入瞭解如何使用及設定 OCI Network Firewall 和 OCI WAF 邊緣。

-

充分瞭解 SSL/TLS 技術與 X.509 數位憑證。如需詳細資訊,請參閱此建議的 X.509 憑證深入探索指南:X509 Certificates ,以及 SSL/TLS: Understand TLS/SSL encryption technology 。

工作 1:部署 OCI Web 應用程式防火牆 (WAF) 邊緣

我們將部署的第一個元件是 WAF 邊緣。

-

登入 OCI 主控台,然後按一下 Web 應用程式防火牆。

-

在原則中,按一下建立 WAF 原則並輸入下列資訊。

若要建立 OCI WAF 邊緣,請按一下如果您需要保護非 OCI Web 應用程式,請在此處使用傳統工作流程。依照預設,會建立有助於連附至負載平衡器的本機 WAF 原則。本教學課程的重點在於 OCI WAF 邊緣 (亦稱為舊版工作流程 WAF),這是 OCI 的外部元素,可保護 OCI 和非 OCI 來源 (公用 IP 伺服器)。請注意,OCI WAF 邊緣的產品與 OCI WAF 本機原則不同,其功能包括機器人管理 (Captcha 安全提示、JavaScript 安全提示、人為互動安全提示等等) 及快取規則 (類似於 CDN 快取機制)。

-

在建立邊緣原則中,輸入必要資訊。

此時,需要釐清兩項重要概念。

-

網域:WAF 邊緣網域代表公用存取您 Web 服務時可存取的網際網路網域 (例如:

www.myexamplewebshop.com)。此網域是所有使用者的主要連線點,包括使用行動裝置和筆記型電腦的使用者。此網域僅支援預設的 http80https443TCP 連接埠。在網域中,您可以新增網站的主要網域 (例如:

www.example.com),並持續新增更多其他網域 (app1.example.com、customer1.example.com等等)。如果您要新增萬用字元網域,則必須使用 OCI CLI 手動新增該網域。存取 OCI CLI 最快的方式是透過 OCI 開發人員工具 Cloud Shell,您可以在其中從 OCI 主控台存取 Web 瀏覽器型終端機,以及使用最新版本的 OCI CLI 和一些有用的工具預先設定的 Linux Shell。如需詳細資訊,請參閱 OCI 命令行介面 (CLI) 和 OCI Cloud Shell若要新增萬用字元網域作為其他網域,請開啟 OCI Cloud Shell 並執行。

oci waas waas-policy update --additional-domains '["*.yourmaindomain.xxx"]' --waas-policy-id your-WAF-policy-ID ( You can get your policy ID from OCI Web Console->Web application firewall->Policies->Policy details -> Policy Information Tab -> OCID )透過使用萬用字元網域,您的 WAF 原則將能夠接收包含任何子網域 (例如

\*.example.com) 的 http 要求。例如:myapp1.example.com、mycustomer2.example.com等等。 -

WAF 來源:我們有 WAF 邊緣來源。來源是指位於 WAF 後方的實際 Web 伺服器。在 WAF 術語中,來源表示要保護的最終目的地伺服器。這些來源應專門與負責保護它們的 WAF 邊緣伺服器進行通訊。確保來源伺服器會強制執行此保護,通常透過安全清單或網路安全群組 (NSG) 在 OCI 中達到此目的,而這些安全群組專門允許從指定的 OCI WAF 邊緣來源 IP 存取。如需詳細資訊,請參閱保護您的 WAF 。一般而言,您會在此處輸入您實際 Web 伺服器或來源的公用 IP 位址或 FQDN。不過,在本教學課程中,我們將運用彈性負載平衡器的公用 IP 位址。如果已經建立負載平衡器,您可以使用其公用 IP 位址作為 WAF 來源。如果不是,您可以在建立公用負載平衡器之後,初次新增任何 IP 位址並進行更新。

您可以為每個群組建立具有多個來源的不同來源群組,並在其中進行負載平衡 (IP_Hash、Round_robin、Sticky_Cookie),包括定期狀況檢查。如需詳細資訊,請參閱來源管理。此外,在進階來源選項下,您可以變更預設的 http

80https443TCP 連接埠 (僅適用於來源,不適用於網域)。

-

-

按一下建立邊緣原則。這大約需要 2 分鐘,我們會看到建立中。之後,我們將獲得 ACTIVE ,因此我們可以繼續設定 OCI WAF。

作業 2:設定 OCI WAF 邊緣的 DNS

現在,我們已啟動並執行 OCI WAF 邊緣的基本組態。為了確保將主要網域和其他網域 (包括萬用字元) 重新導向至 OCI WAF 邊緣處理伺服器,我們需要使用主控台中顯示的對應 CNAME 設定代管網域的 DNS 伺服器。

在本教學課程中,我們使用 OCI 公用 DNS 伺服器,為建議的值新增 CNAME,如下圖所示。

設定並發布之後,任何連線至 \*.example.com 的嘗試都會重新導向至 OCI WAF 邊緣處理伺服器,以便在 www-example-com.o.waas.oci.oraclecloud.net 進行第 7 層檢查。檢查完畢之後,OCI WAF 邊緣會在 WAF 檢查之後,以乾淨的流量將負載平衡至已設定的來源。

作業 3:啟用 OCI WAF 邊緣的 HTTPS 支援

在這項任務中,我們將對 OCI WAF 邊緣啟用 HTTPS 支援。現今,幾乎所有 Web 服務都需要安全 HTTP 或 HTTPS 實作,依賴 SSL/TLS 連線。充分瞭解 TLS/SSL 概念 (包括 X.509 管理) 至關重要,不僅要在 OCI WAF 邊緣啟用 HTTPS 支援,還要瞭解本教學課程中討論的近期軟體元件。

-

前往 OCI 主控台和邊緣原則底下,按一下設定值。

-

若要啟用 HTTPS,請按一下啟用 HTTPS 支援。

您必須在此上傳伺服器憑證與其私密金鑰。此憑證代表您在建立 OCI WAF 邊緣時所選擇的主要網域和傳統網域,因此憑證的通用名稱和主體替代名稱 (SAN) 欄位包含這些網域至關重要。如需詳細資訊,請參閱何謂 SSL 憑證主體替代名稱?。

如果您使用的是未由公用 CA 簽署的自行簽署憑證,請選取自行簽署憑證。當您上傳由公用 CA 簽署的憑證時,請務必上傳整個鏈結憑證。鏈結憑證由憑證清單所組成,通常從端點憑證、伺服器憑證及其公開金鑰開始,後面跟著一或多個 CA 憑證 (中介),也可以選擇以根 CA 憑證 (自行簽署) 結束。

工作 4:以加密方式簽署伺服器憑證

在本教學課程中,我們將使用名為 Let's Encrypt 的免費公用 CA 服務來簽署我們的伺服器憑證。因此,鏈結憑證會顯示如下:

1.-End-user Certificate - Issued to: *.example.com; Issued By: Let’s Encrypt R3

2.-Intermediate Certificate 1 - Issued to: Let’s Encrypt R3 (RSA 2048, O = Let's Encrypt, CN = R3); Issued By: Signed by ISRG Root X1:ISRG Root X1 (RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1)

3.-Root certificate - Issued by and to: ISRG Root X1 (RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1) , Selfsigned

In PEM format:

-----BEGIN CERTIFICATE-----

MDIxCzAJBgNVBAYTAlVTMRYwFAYDVQQKEw1MZXQncyBFbmNyeXB0MQswCQYDVQQD

EwJSMzAeFw0yNDAxMTUxNjAyMTNaFw0yNDA0MTQxNjAyMTJaMBgxFjAUBgNVBAMM

DSouZnd0ZXN0LnNpdGUwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC1

3NkuEB3r0m/cIWjYBvXEg8QAcib3QjkGO2YwDRu9IwjyxTYTqiWp0F8ZYh2hM1zP

...xxxx

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

oIEdyb3VwMRUwEwYDVQQDEwxJU1JHIFJvb3QgWDEwHhcNMjAwOTA0MDAwMDAw

WhcNMjUwOTE1MTYwMDAwWjAyMQswCQYDVQQGEwJVUzEWMBQGA1UEChMNTGV0J3Mg

RW5jcnlwdDELMAkGA1UEAxMCUjMwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQC7AhUozPaglNMPEuyNVZLD+ILxmaZ6QoinXSaqtSu5xUyxr45r+XXIo9cP

R5QUVTVXjJ6oojkZ9YI8QqlObvU7wy7bjcCwXPNZOOftz2nwWgsbvsCUJCWH+jdx

sxPnHKzhm+/b5Dt....XXXX

-----BEGIN CERTIFICATE-----

oOFTJOwT2e4ZvxCzSow/iaNhUd6shweU9GNx7C7ib1uYgeGJXDR5

bHbvO5BieebbpJovJsXQEOEO3tkQjhb7t/eo98flAgeYjzYIlefiN5YNNnWe+w5y

sR2bvAP5SQXYgd0FtCrWQemsAXaVCg/Y39W9Eh81LygXbNKYwagJZHduRze6zqxZ

Xmidf3LWicUGQSk+WT7dJvUsWqNMQB9GoZm1pzpRboY7nn1ypxIFeFntPlF4

FQsDj43QLwWyPntKHEtzBRL8xurgUBN8Q5N0s8p0544fAQjQMNRbcTa0B7rBMDBc

SLeCO5imfWCKoqMpgsy6vYMEG6KDA0Gh1gXxG8K28Kh8hjtGqEgqiNx2mna/H2ql

PRmP6zjzZN7IKw0KKP/32+IVQtQi0Cdd4Xn+GOd....xxx

-----END CERTIFICATE-----

因此,在使用 Let's Encrypt 之前,我們需要安裝某些軟體,以協助我們建立 Let's Encrypt 憑證或簽署一個要簽署的 CSR。如需詳細資訊,請參閱 Let's Encrypt 。

為了簽署,我們將使用 Let's Encrypt 的 certbot。如需有關設定指示的詳細資訊,請參閱設定指示。若要在 Oracle Linux 上進行安裝,請參閱 Let's Encrypt - Free Certificates on Oracle Linux (CertBot) 。

安裝 certbot 之後,您可以執行下列命令,輕鬆地建立簽署的 x.509 憑證。

sudo certbot certonly --manual --preferred-challenges=dns --email YOUR EMAIL ADDRESS --server https://acme-v02.api.letsencrypt.org/directory --agree-tos -d *.example.com --key-type rsa

由於我們正在使用萬用字元網域 (_.example.com),certbot 需要驗證查問才能確認 _.example.com 的所有權。我們使用 -preferred-challenges=dns 選項來選擇 DNS 查問。在執行憑證機器人期間,我們會收到有關 DNS 安全提示的訊息,如下圖所示。

由於我們使用 OCI DNS 服務,因此我們只會在 example.com 區域中建立文字記錄。

現在,certbot 應完成此程序,可讓您取得一般使用者憑證、使用完整 CA 鏈完成,以及其對應的私密金鑰。然後,您可以將這些檔案上傳至任務 3 中的 OCI WAF HTTPS 功能表。

上傳「工作 3」中的經簽署憑證之後,您將會見到您有 1 個未發布的變更訊息。按一下全部發布,大約需要 20-30 分鐘的時間。

此時,您的 OCI WAF 邊緣已設定為接收 HTTPS 流量。之後,建立 OCI 負載平衡器時,您將需要取得負載平衡器公用 IP,並在 OCI WAF 邊緣來源中設定。

作業 5:設定 OCI 負載平衡器

完成 OCI WAF 邊緣設定之後,我們的下一個目標是將 OCI 負載平衡器部署在第 4 層到第 7 層 (亦稱為 OCI 彈性負載平衡器),作為 OCI WAF 邊緣的公用服務來源。請務必注意,OCI Load Balancer 提供啟用和連附內部或區域 OCI WAF 的功能,以提供 WAF 功能。不過,值得注意的是,此 OCI WAF 區域是一項具有其獨特功能集的獨特產品。本教學課程特別著重於 OCI WAF 邊緣導入。

-

開啟 OCI 主控台,按一下網路和負載平衡器。

-

按一下建立負載平衡器,然後輸入下列資訊,然後按一下下一步。

- 負載平衡器名稱:輸入負載平衡器的名稱。

- 選擇可見性類型:選取公用負載平衡器,請記住 OCI WAF 邊緣僅保護公用 IP 來源。

- 頻寬: 選取負載平衡器資源配置和其他組態詳細資訊。

- 選擇網路: 選取至少有兩個公用子網路的 VCN;一個用於 OCI 負載平衡器,另一個用於 OCI 網路防火牆。

如架構所述,請確定負載平衡器只接受來自 OCI WAF 邊緣處理伺服器範圍的流量,請參閱 CIDR 範圍。

您可以透過在「網路安全群組 (NSG)」中套用防火牆規則來達到此目的,請按一下使用網路安全群組來控制流量,然後使用 NSG 或設定負載平衡器子網路安全清單。

-

請略過選擇後端區段,因為稍後在建立負載平衡器之後,系統將會新增後端伺服器,然後按一下下一步。

-

在設定監聽器中,輸入下列資訊,然後按一下下一步。

我們將設定內送要求負載平衡器監聽器,基本上是我們從外界接收所有連線之負載平衡器的主要進入點。我們需要在預設連接埠

443上設定 HTTPS 來確保安全的 HTTP,而這些連接埠不可避免地使用 X.509 憑證 (SSL 憑證)。透過使用 HTTPS,我們將確保所有連線都將受到安全加密。在一般情況下,公用負載平衡器作為網際網路上一般使用者的主要進入點,必須上傳信譽良好的公用憑證授權機構 (CA) 簽署的 SSL 憑證,例如 Digicert、Global Sign、Let's Encrypt 等。此外,這些暴露在網際網路的憑證必須在到期日附近更新,以確保客戶不會遇到不必要的訊息,例如您的連線不是私人連線!!ERR_CERT_DATE_INVALID.

在本教學課程中,我們使用 OCI WAF 邊緣作為存取網際網路上 Web 服務之使用者的主要進入點。我們的服務源自何處的公用負載平衡器將定位在 OCI WAF 邊緣後方,這表示它們只會接收來自 OCI WAF 邊緣節點的流量。由於這項設定,因此您不需要將公用 CA 的 SSL 憑證上傳至負載平衡器。相反地,我們可以輕鬆安裝沒有到期日或很長的自行簽署 SSL 憑證,讓管理變得更簡單。

請務必注意,OCI WAF 邊緣將不會檢查從負載平衡器收到的 SSL 憑證的詳細資訊 (例如通用名稱或主體替代名稱),也不會檢查憑證簽章。然而,它仍會在 OCI WAF 邊緣和 OCI Load Balancer 的目標來源之間建立安全且加密的連線。

我們使用任何外部工具 (例如 openssl 或 XCA) 建立了自我簽署的憑證。或者,您也可以使用與 OCI Load Balancer 整合的 Oracle Certificates Managed service 。在本教學課程中,我們使用 XCA 建立自行簽署的憑證,並手動將其上傳至 OCI Load Balancer 及其私密金鑰。上傳的自行簽署憑證使用任何通用名稱或 SAN,而且到期時間為 50 年。OCI WAF 不會檢查該資訊。

-

管理記錄日誌是選擇性的組態,不在本教學課程的範圍內。按一下送出。

-

一段時間後,您的負載平衡器就會被建立。現在,我們需要設定後端伺服器。由於 SSL 將用於後端伺服器,因此我們必須先在負載平衡器的憑證區段中至少建立一個憑證,用來設定對後端伺服器的 SSL 連線。如上所述,您可以使用第三方工具手動建立此憑證組合,或者您可以使用 OCI Certificates 管理服務。對於此自學課程,我們將使用 XCA 工具。

請前往網路、負載平衡器、負載平衡器、負載平衡器詳細資訊以及憑證。

-

在憑證區段中,選取憑證資源作為負載平衡器管理憑證,然後按一下新增憑證。

新增用來簽署後端伺服器之 SSL 憑證的公用 CA 根憑證或中介 CA 憑證。提醒您,我們一直使用具有任何通用名稱與 SAN 且沒有到期日的自行簽署憑證。您不需要在此處安裝任何伺服器憑證,因為負載平衡器將只會使用根 CA 進行後端伺服器憑證驗證。

-

若要建立後端伺服器,請選取 BackEnd sets ,然後按一下建立後端集。

-

在建立後端集中,輸入下列資訊。

- 後端集名稱: 輸入後端集名稱。

- 選取 SSL 。

- 選取負載平衡器管理憑證。

- 新增您在步驟 7 中建立的憑證。若要確定負載平衡器檢查收到的 SSL 憑證簽章,請按一下驗證對等憑證。

- 狀況檢查:

- 協定:選取

HTTP。 - 連接埠:選取

443連接埠。 - 間隔和逾時:保留預設間隔和逾時 (10000 和 3000 毫秒)。

- 對於狀況檢查的狀況回應,請選取 200。

- URL 路徑 (URI):從 Web 伺服器上的 URL 新增任何資源。例如:

index.html、mainpage.html等等。

- 協定:選取

作業 6:設定 OCI 網路防火牆

設定 OCI 負載平衡器之後,我們的目標是設定 OCI 網路防火牆,以保護北南方流量。防火牆將放置在新設定的負載平衡器與網際網路閘道之間。若要繼續設定 OCI 網路防火牆,請參閱使用 OCI 網路防火牆進行 SSL 轉送代理主機,並使用解密規則進行內送檢查,然後完成下列步驟。

-

部署 SSL 內送檢查模式的 OCI 網路防火牆原則。如需詳細資訊,請參閱使用 OCI Network Firewall 進行 SSL 解密。

-

建立解密設定檔的對應加密密碼時,請使用先前上傳至 OCI Load Balancer 監聽器的相同自行簽署憑證 (包含公用金鑰和私密金鑰)。建議您依照本教學課程建立 JSON 檔案,請參閱從 OCI 網路防火牆的自訂 PEM 憑證建立完全相容的 JSON 樣板。

-

連附先前建立的 OCI 網路防火牆原則時,將 OCI 網路防火牆部署到 NGFW Pub 子網路 (192.168.5.0/24) 中。此動作會將專用 IP 位址從提及的子網路配置給 OCI 網路防火牆,之後的路由組態將會是必要的。

作業 7:設定 OCI 路由

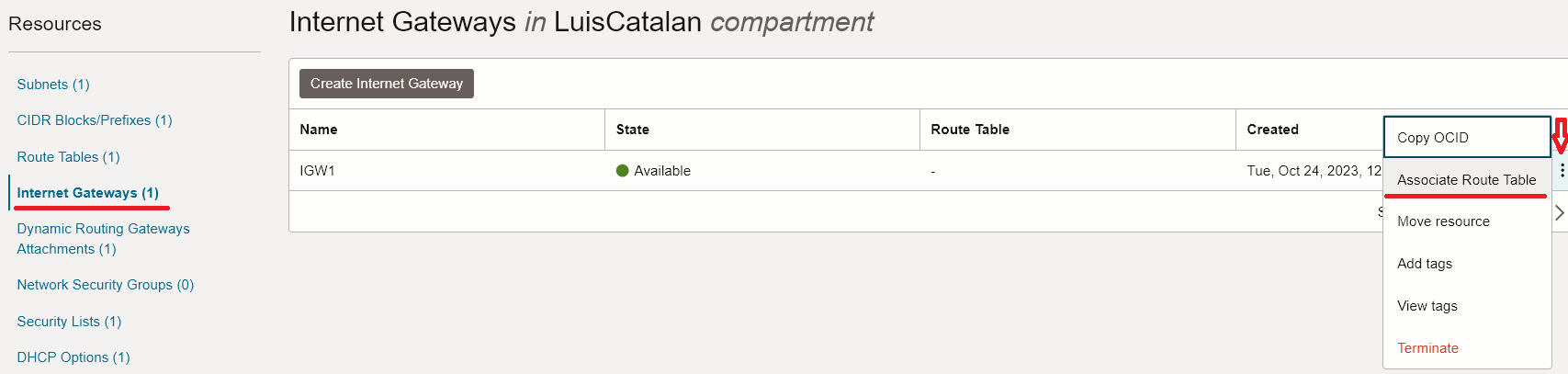

已部署 OCI Network Firewall,我們必須確保北南方流量以雙向遍佈。首先,要為與 OCI 網路防火牆所在之 VCN 關聯的網際網路閘道建立專屬路由表。

-

將路由表建立到 VCN 中,並且將目標類型項目新增為

private IP、目的地作為 CIDR 區塊、介紹負載平衡器子網路 CIDR 區塊、此教學課程192.168.6.0/24和目標作為指定給工作 6 中部署之 OCI 網路防火牆的專用 IP。

-

將路由表與網際網路閘道建立關聯,按一下三個點並關聯路由表,然後選取路由表。

-

此路由表與網際網路閘道關聯之後,導向至公用負載平衡器

192.168.6.0/24的所有流量一開始都會重新導向至 OCI 網路防火牆所在的專用 IP192.168.5.78。從 OCI 網路防火牆專用 IP

192.168.5.78,在 OCI 網路防火牆進行封包檢查之後,封包將會繼續朝 OCI 負載平衡器邁進。這些伺服器會從該處導向至所選後端伺服器之間的最終目的地,由負載平衡器的路由組態決定。現在,請務必確保傳回網際網路使用者的封包遵循反向順序的相同路徑,周遊 OCI 網路防火牆以檢查回應。我們必須為負載平衡器公用子網路建立路由表,才能透過 OCI 網路防火牆專用 IP

192.168.5.78遞送後端伺服器的回應,如下圖所示。

從 OCI 網路防火牆子網路,我們必須藉由將 0.0.0.0/0 路由新增至網際網路閘道,確保將回應遞送至網際網路閘道。

到達網際網路閘道之後,系統會將套裝程式遞送回其來源 OCI WAF 邊緣,以最終檢查回應,然後再導向網際網路使用者。

相關連結

認可

- 認證人員 - Luis Catalán Hernández (OCI Cloud Network Specialist and Multi Cloud)、Sachin Sharma (OCI Cloud Network Specialist)

其他學習資源

瀏覽 docs.oracle.com/learn 的其他實驗室,或前往 Oracle Learning YouTube 頻道存取更多免費學習內容。此外,請造訪 education.oracle.com/learning-explorer 以成為 Oracle Learning Explorer。

如需產品文件,請造訪 Oracle Help Center 。

Secure Your Applications using OCI Network Firewall and OCI WAF Edge with Let's Encrypt Certificates

F94472-01

March 2024

Copyright © 2024, Oracle and/or its affiliates.