注意:

- 此教學課程需要存取 Oracle Cloud。若要註冊免費帳戶,請參閱開始使用 Oracle Cloud Infrastructure Free Tier 。

- 它會使用 Oracle Cloud Infrastructure 證明資料、租用戶及區間的範例值。完成實驗室時,請將這些值替代為您雲端環境特定的值。

針對具有統一存取閘道和 OCI IAM 識別網域的 VMware Horizon 啟用 SAML 2.0 認證

簡介

VMware Horizon 可協助將內部部署的虛擬桌面和應用程式,有效率且安全地交付至雲端。本教學課程逐步引導您設定與 VMware Unified Access GatewayTM 的 SAML 身分識別提供者 (IdP) 整合的 Oracle Cloud Infrastructure (OCI) 身分識別與存取管理 (IAM) 識別網域,以存取 VMware Horizon 虛擬桌面和應用程式。

本教學課程使用 OCI IAM 識別網域作為 IdP。步驟為循序且彼此建立,因此請先完成每個步驟,再前往下一個步驟。

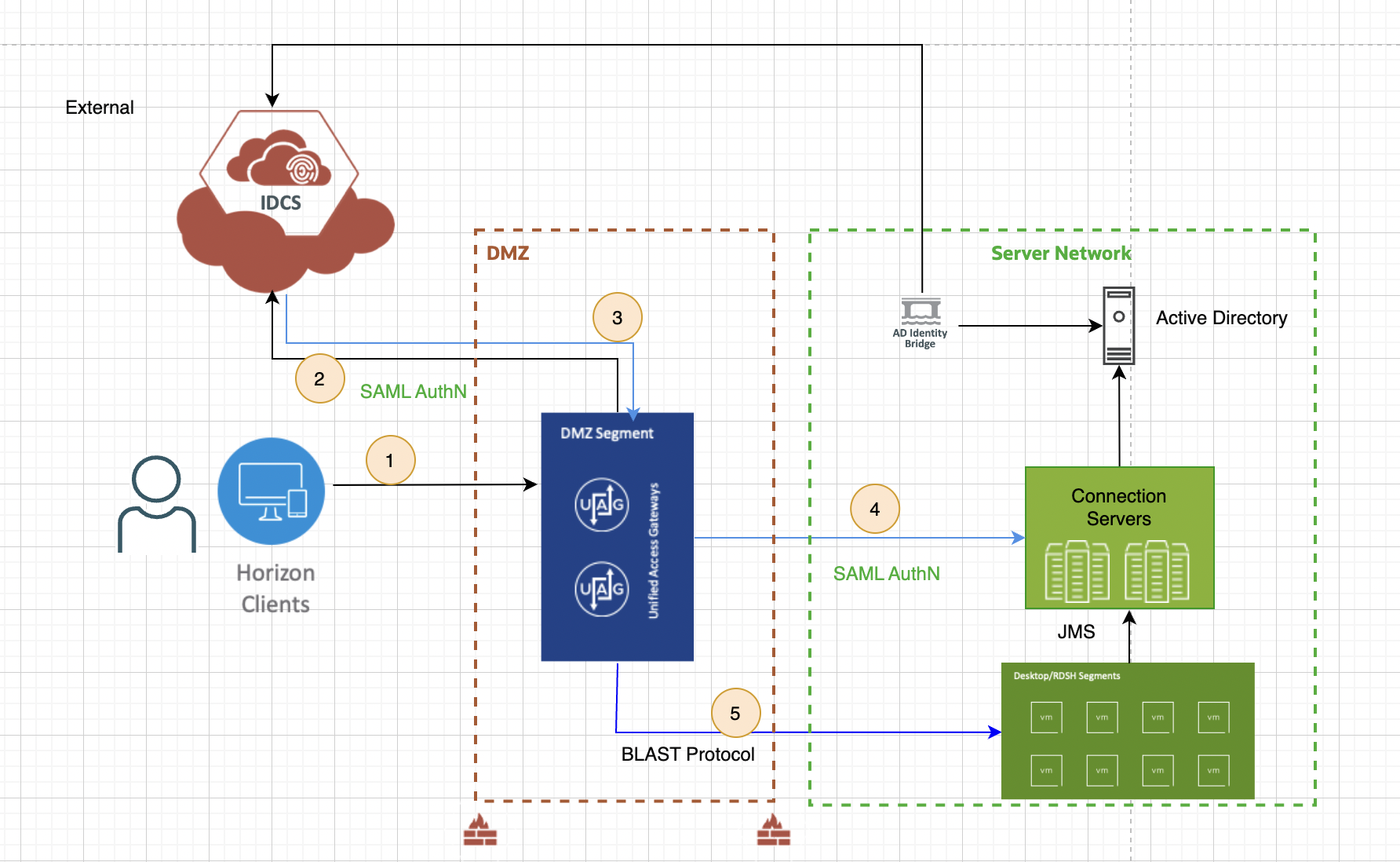

架構

作為 SAML 2.0 功能的一部分,我們可以使用 VMware Horizon 從屬端和 Web 從屬端啟動 VMware Horizon 桌面和應用程式。

對象

本教學課程適用於 IT 專業人員和 VMware Horizon 管理員。熟悉虛擬環境中的網路和儲存體,包括 Active Directory 與 Identity 解決方案。必須具備 Oracle Cloud VMware Solution 的知識。

必要條件

- 部署 VMware Horizon 7.11 (或更高版本) 連線伺服器,並至少使用一個應用程式和桌面集區進行設定。

- 為 VMware 時間範圍設定的 True SSO。

- 部署統一存取閘道 (UAG) 22.12,並設定 VMware Horizon 邊緣服務。

- 在 Windows 10 或 MacOS 用戶端機器上安裝 VMware Horizon 用戶端。

- 以網域管理員身分存取 OCI IAM 識別網域環境。

作業 1:設定用於 AD 同步與委派認證的 Microsoft Active Directory (AD) 橋接器

您可以輕鬆設定 OCI IAM 識別網域的 Microsoft AD 橋接器,以同步目錄結構,讓所有新的、更新或刪除的使用者或群組記錄都傳輸至 OCI IAM。使用者設定檔同步之後,就可以使用其 AD 密碼登入 IAM,存取由 OCI IAM 保護的資源和應用程式。使用委派認證時,識別網域管理員和安全管理員不需要在 AD 和 OCI IAM 之間同步使用者密碼。

如需詳細資訊,請參閱設定 Microsoft Active Directory (AD) 橋接器。

作業 2:設定 OCI IAM 識別網域中 VMware 統一存取閘道的 SAML 整合

必須提供身分識別提供者描述資料,才能啟用 OCI IAM 與 UAG 之間的整合,讓服務提供者 (SP) 與 IdP 在認證處理作業期間進行通訊。在此段落中,我們將 OCI IAM (IdP) 中的 SAML 2.0 應用程式設定為取得要在統一存取閘道 (SP) 中使用的 IdP 描述資料,並啟用單一登入 (SSO)。

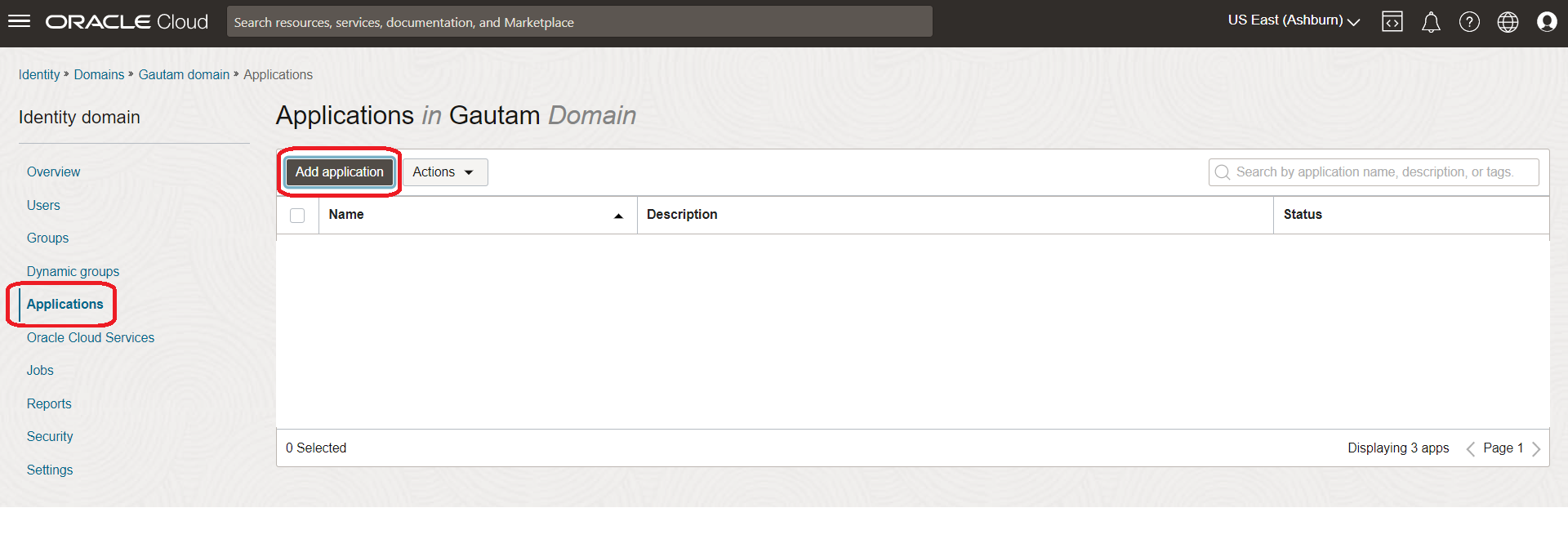

-

登入 Oracle Cloud,按一下應用程式,然後按一下新增應用程式。

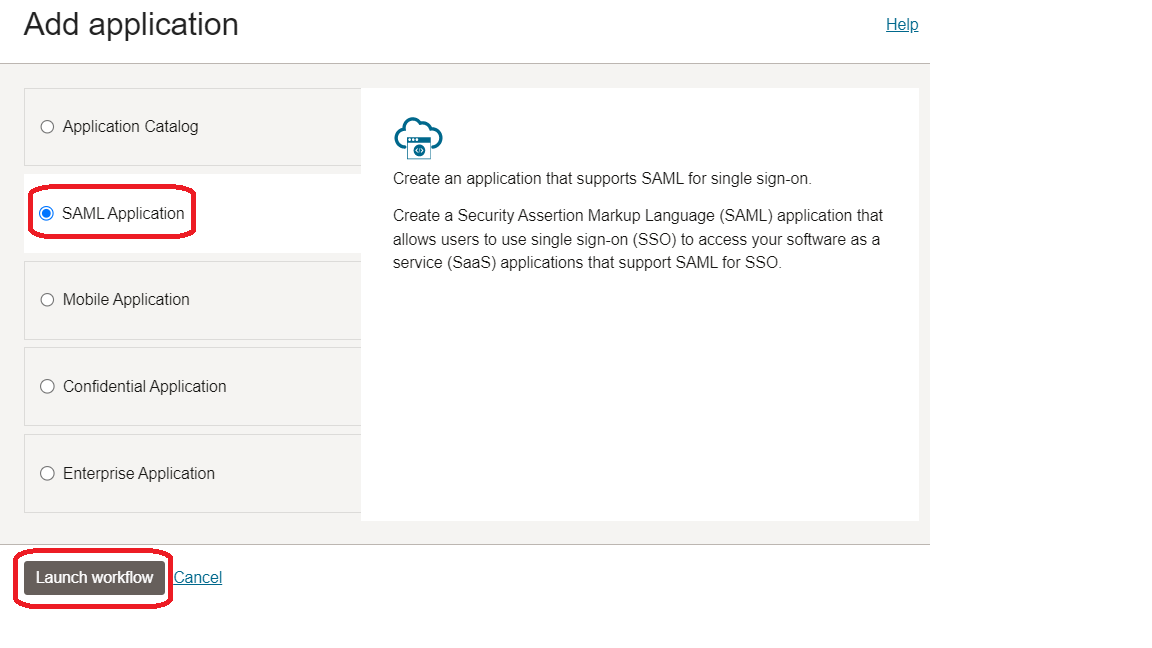

-

選取 SAML 應用程式,然後按一下啟動工作流程。

-

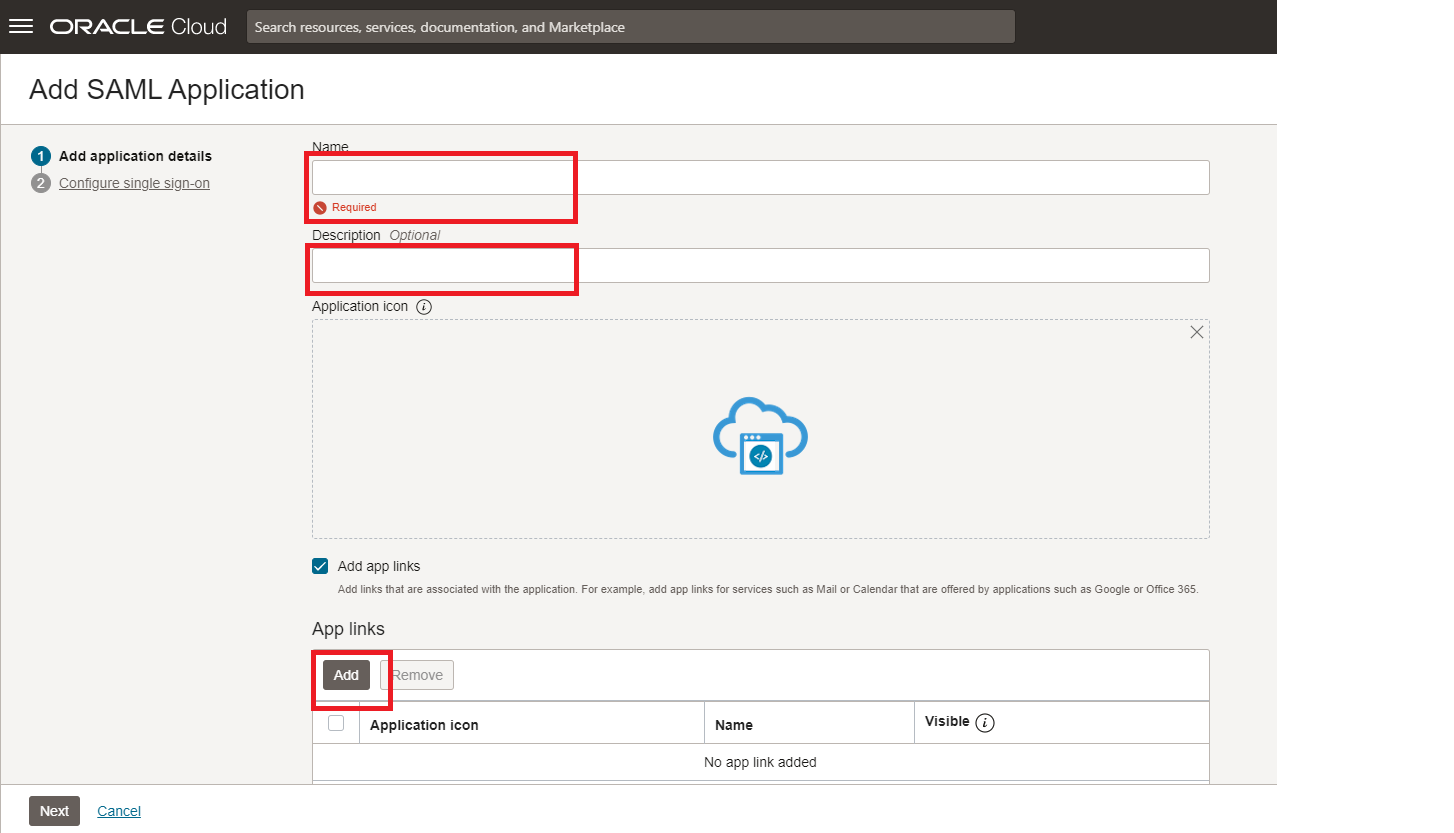

設定新應用程式詳細資訊。

-

輸入

VMware Horizon作為應用程式名稱。 -

(選擇性) 在說明區段中定義應用程式。

-

(選擇性) 如果您需要在應用程式連結區段中,提供應用程式標誌。

-

如果您要只在使用者獲得授權時才允許存取應用程式,請選取強制授權核取方塊。

-

按下一步。

-

-

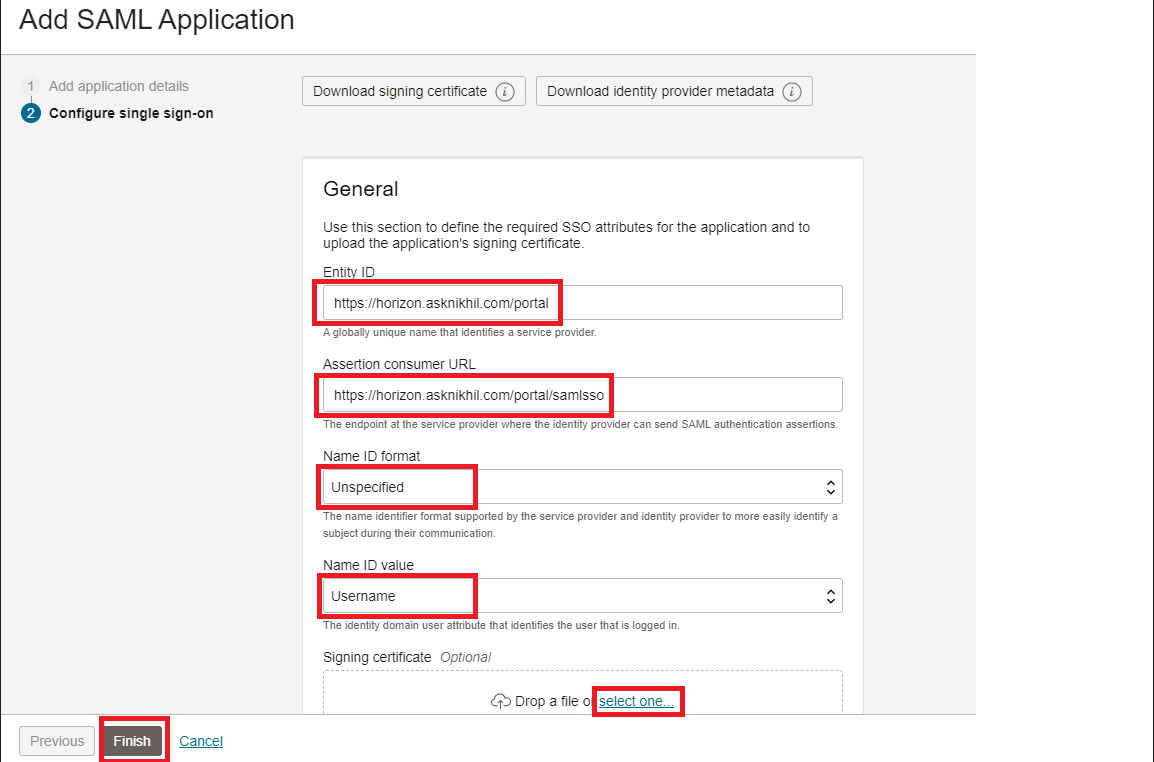

設定單一登入設定值:將下列參數中的

<UAG-FQDN>取代為您環境的個別 FQDN。此範例使用VMware Horizon.asknikhil.com。

-

輸入

https://<UAG-FQDN>/portal作為實體 ID 。 -

輸入

https://<UAG-FQDN>/portal/samlsso作為宣告用戶 URL 。 -

名稱 ID 格式為「未指定」。名稱 ID 值作為使用者名稱。

-

上傳從 UAG 主控台下載的簽署憑證。

-

在向下捲動之前,請保留其餘文字方塊中的預設值,然後按一下完成。

-

-

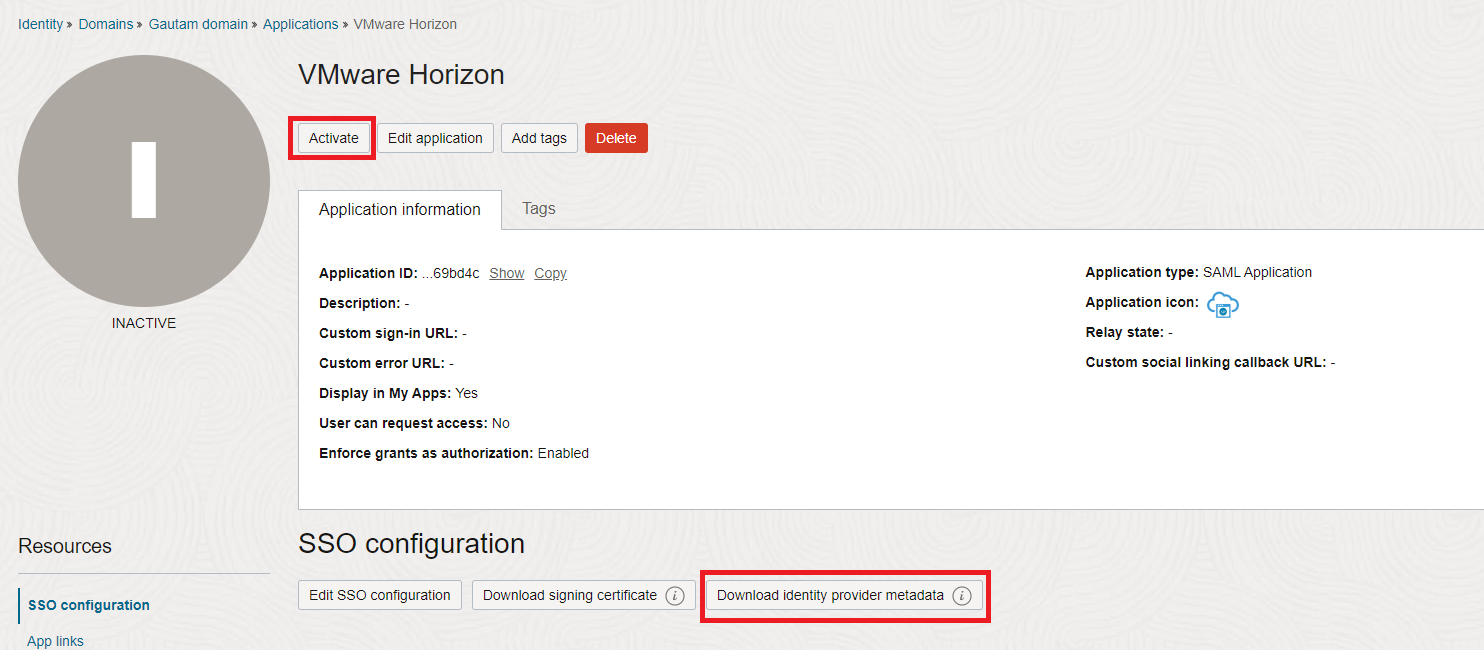

啟用應用程式並下載 IDP 描述資料。

注意:設定 SSO 設定值並按一下完成之後,系統就會將您重導至應用程式詳細資訊頁面,您可以在此頁面啟用應用程式,然後下載身分識別提供者描述資料。此描述資料將會在後續步驟中上傳至「統一存取閘道」和 VMware Horizon Connection Server。

-

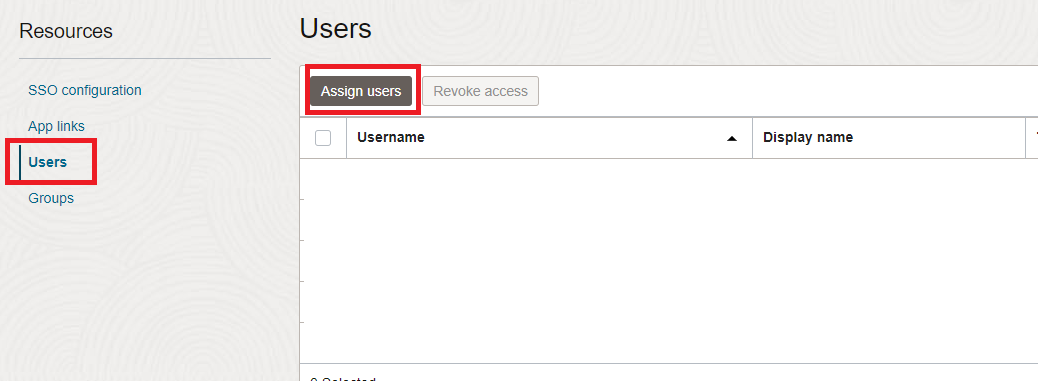

將使用者或群組指定給應用程式:依需求指定使用者 / 群組。

作業 3:設定 OCI IAM 識別網域中 VMware 統一存取閘道的 SAML 整合

在統一存取閘道上,您必須強制執行 SAML 認證並上傳 OCI IAM 描述資料,以在啟動遠端桌面和應用程式時啟用第三方 SAML 2.0 認證。在此段落中,我們將上傳 IdP 描述資料,並使用「統一存取閘道」管理主控台為 SAML 認證設定 VMware Horizon 邊緣服務。

將 OCI IAM 識別網域描述資料上傳至統一存取閘道

我們會在此處上傳 UAG 上的 IDP 描述資料,以啟用這兩者之間的信任。

-

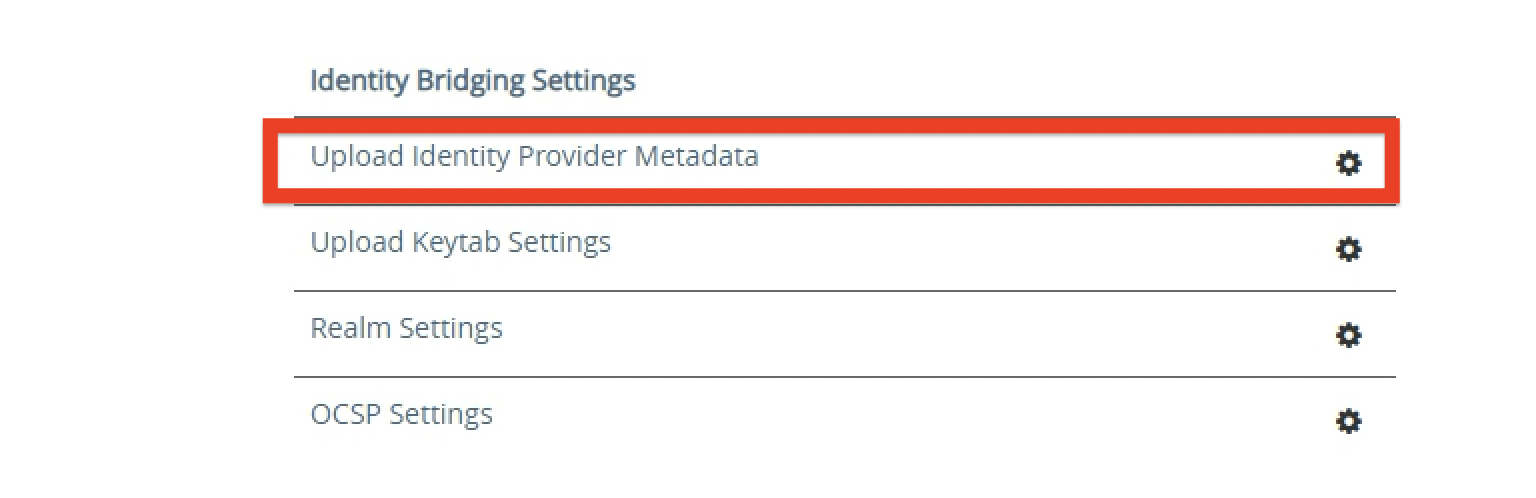

在統一存取閘道的

Advanced Settings底下。按一下Upload Identity Provider Metadata旁邊的 gear 。

-

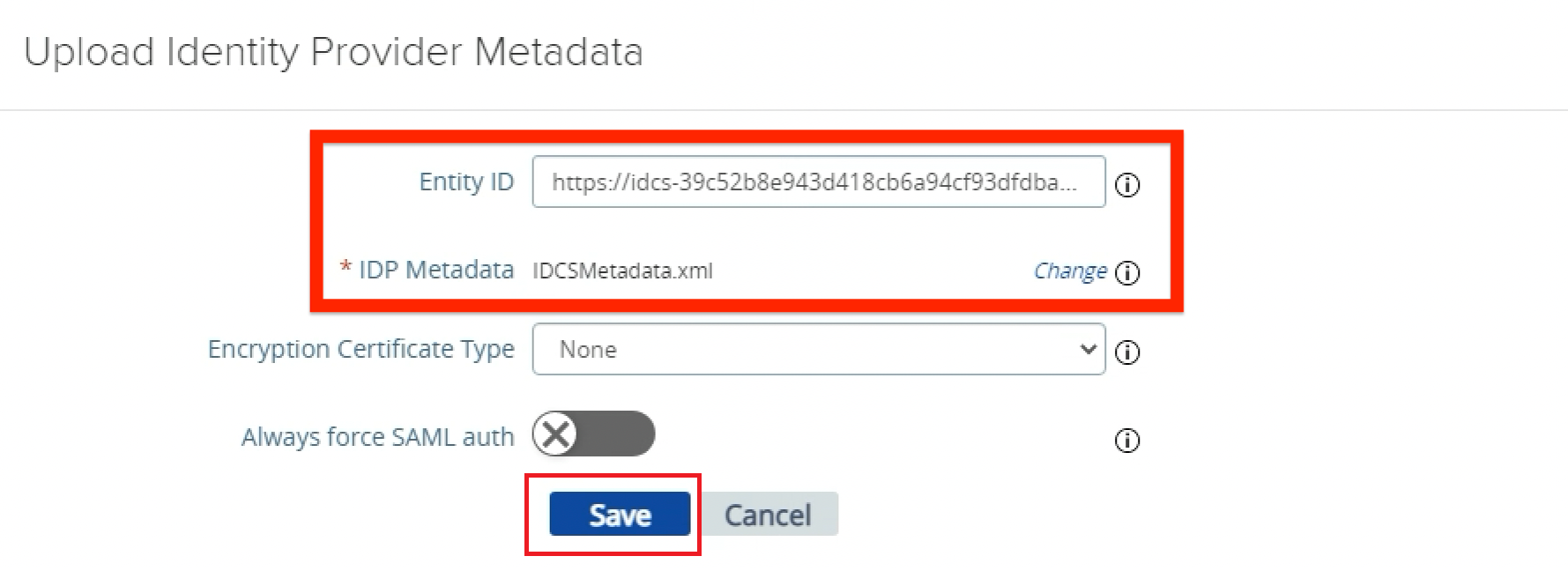

上傳 IDP 描述資料:將

Entity ID留白,因為此值將會根據描述資料 XML 檔案來定義。

-

按一下 IDP 描述資料的選取,然後選取先前從 OCI IAM 下載的 XML 描述資料檔案。

-

按一下儲存。

-

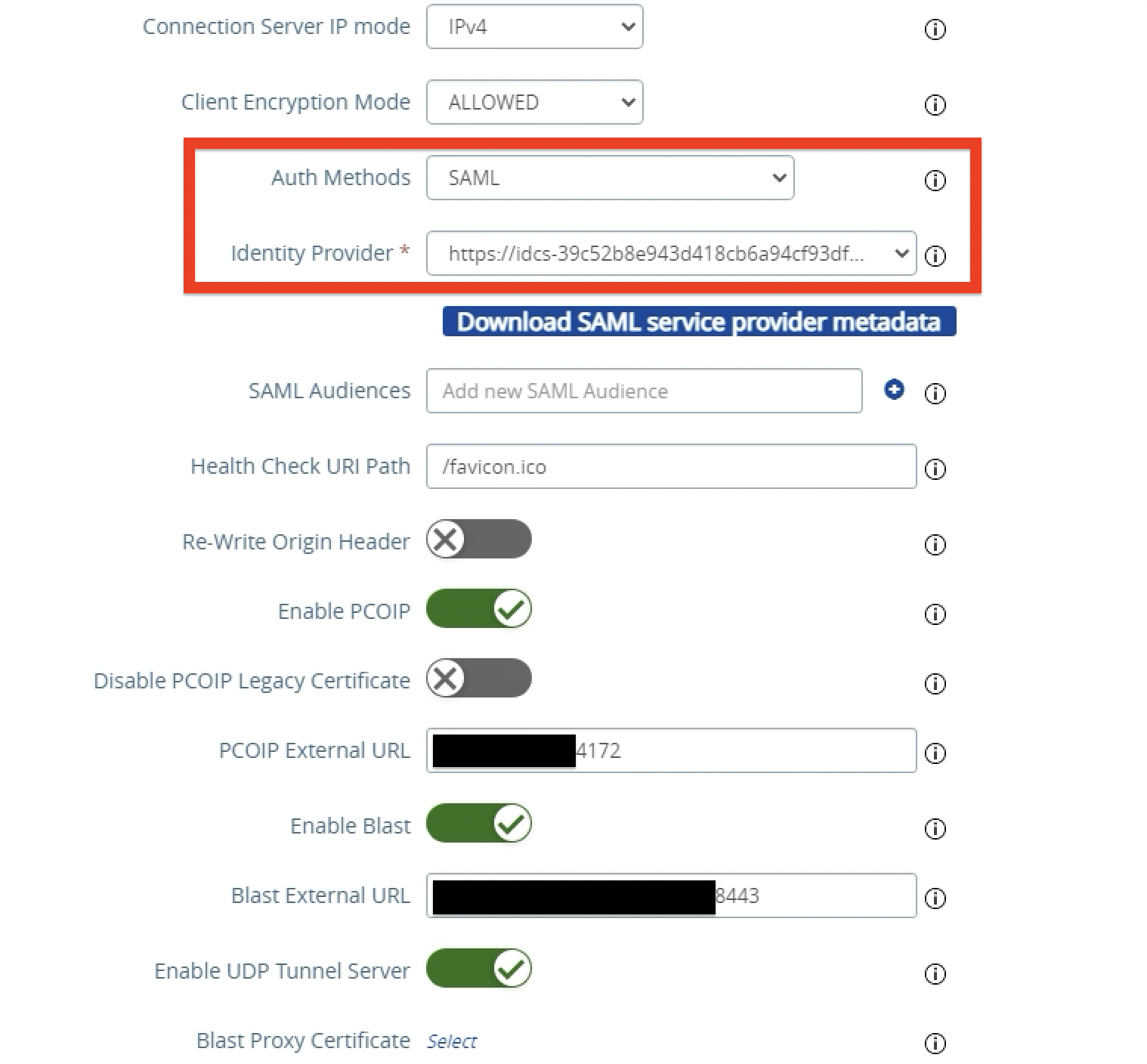

設定 UAG 中的 VMware Horizon Edge Service 進行 SAML 認證

我們會在此處將 SAML 設定為統一存取閘道上 VMware Horizon 服務的認證方法。

-

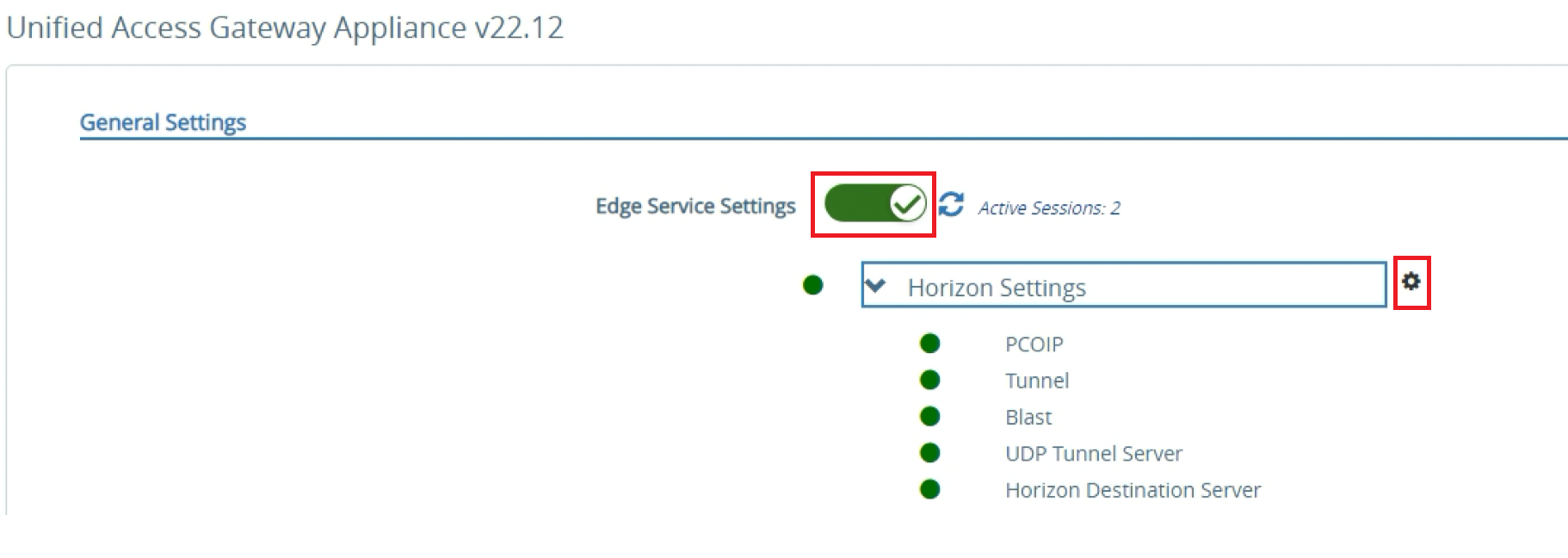

按一下「邊緣服務設定值 (Edge Service Settings)」旁的顯示切換 (Show toggle) 。

-

按一下 VMware 時間範圍設定旁邊的齒輪圖示。

注意:所有項目都應為 GREEN ,代表設備可以透過多個設定的協定與 VMware Horizon Connection Server 通訊。未完整功能的項目會以 RED 呈現。

-

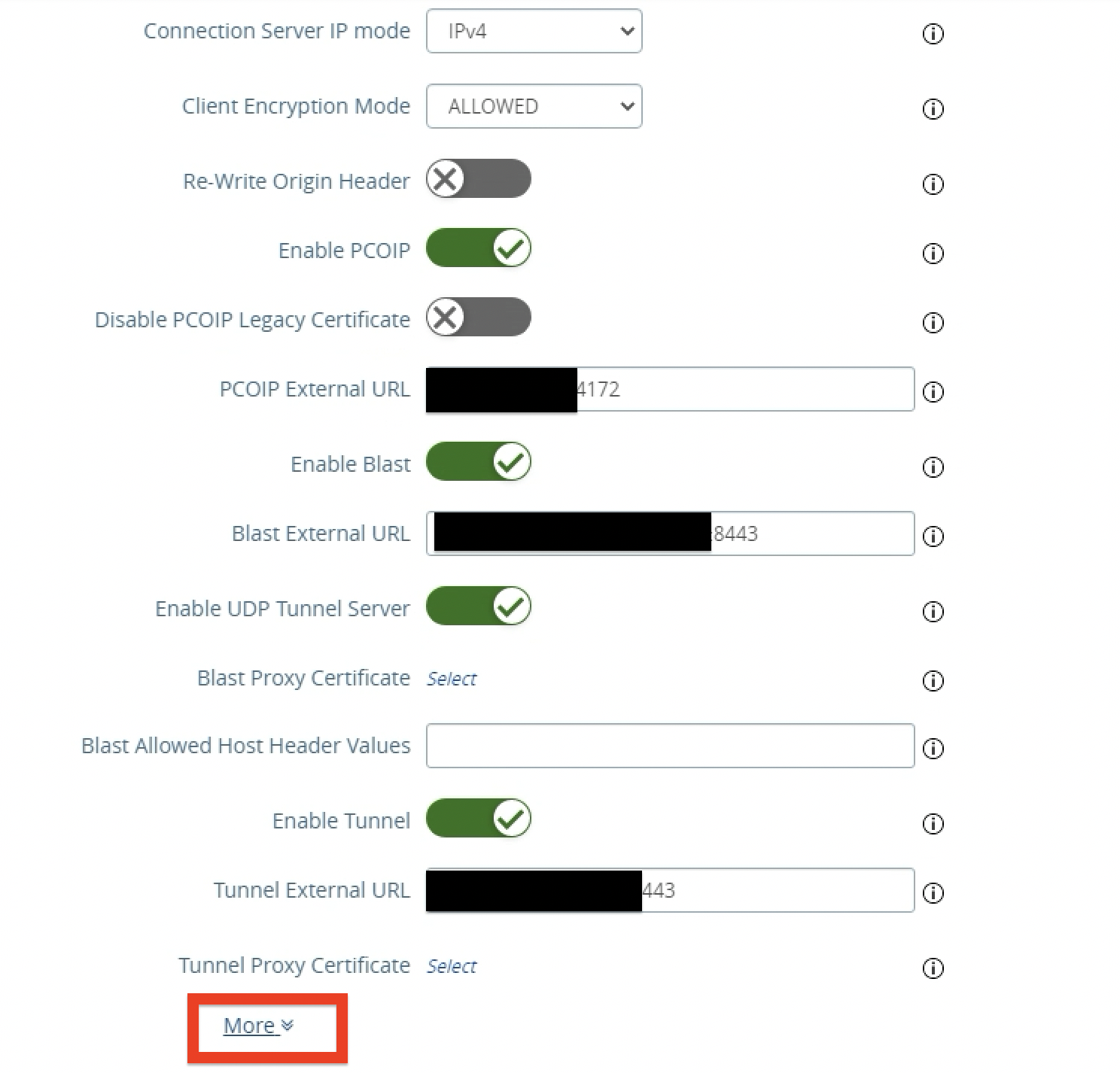

存取認證方法組態:按一下 VMware Horizon 設定值底部的其他。

-

設定 SAML 作為認證方法。

-

選取 SAML 。

-

選取身分識別提供者的

https://idcs-#####.https://idcs-#####是 OCI IAM 識別網域描述資料中指定的實體 ID 名稱。 -

向下捲動並按一下「儲存 (Save) 」。

-

注意:當「認證方法」設為 SAML 時,Unified Access Gateway 會驗證 SAML 宣告,並將 True SSO 運用至遠端桌面和應用程式的使用者單一登入後端。當「認證方法」設為 SAML + passthrough 時,Unified Access Gateway 會驗證 SAML 宣告,且 Connection Server 會在啟動遠端桌面和應用程式時,以 Active Directory 認證使用者。在這兩種 AuthN 方法中,使用者將會重新導向至 OCI IAM 進行 SAML 認證,而支援服務提供者 (SP) 和 IdP 起始的流程。

作業 4:設定 VMware Horizon 與 OCI IAM 識別網域的 SAML 和 True SSO 整合

若要提供端對端 SSO 體驗給一般使用者,必須在 VMware Horizon 環境設定 True SSO。啟用 True SSO 時,不需要使用者輸入 Active Directory 證明資料,即可使用遠端桌面或應用程式。

若將「統一存取閘道」設定為使用第三方 IdP,且在 VMware Horizon 上啟用 True SSO,就必須將 SAML 認證程式建立到 VMware Horizon 管理中主控台提供相同的端對端單一登入體驗,否則一般使用者必須輸入其 AD 證明資料才能登入桌面或應用程式。SAML 認證程式包含 VMware Horizon 與用戶端所連線裝置之間的 IdP 信任與中繼資料交換。

在此段落中,我們在 VMware Horizon 管理主控台上建立 OCI IAM 識別網域的 SAML 認證程式,並對建立的 OCI IAM SAML 認證程式啟用 True SSO。

注意:我們會將 SAML 認證器與連線伺服器執行處理建立關聯。如果部署包含多個「連線伺服器」執行處理,就必須為每個執行處理設定 SAML 認證器。

設定 True SSO 的 SAML 認證器

我們會將 OCI IAM 識別網域設定為 VMware Horizon 的 SAML 認證程式。

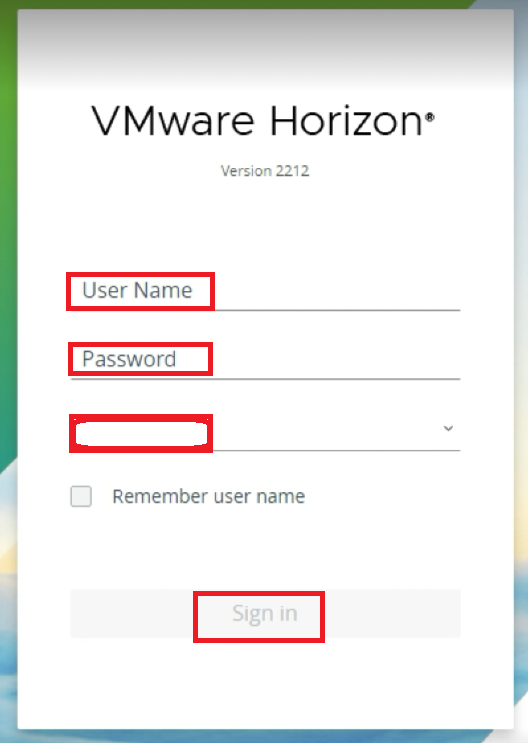

-

若要存取 VMware Horizon 管理主控台,請瀏覽至 Web 瀏覽器中的

https://server/admin,其中 server 是 Connection Server 執行處理的主機名稱。

-

輸入使用者名稱。

-

輸入密碼。

-

輸入網域。

-

按一下登入。

-

-

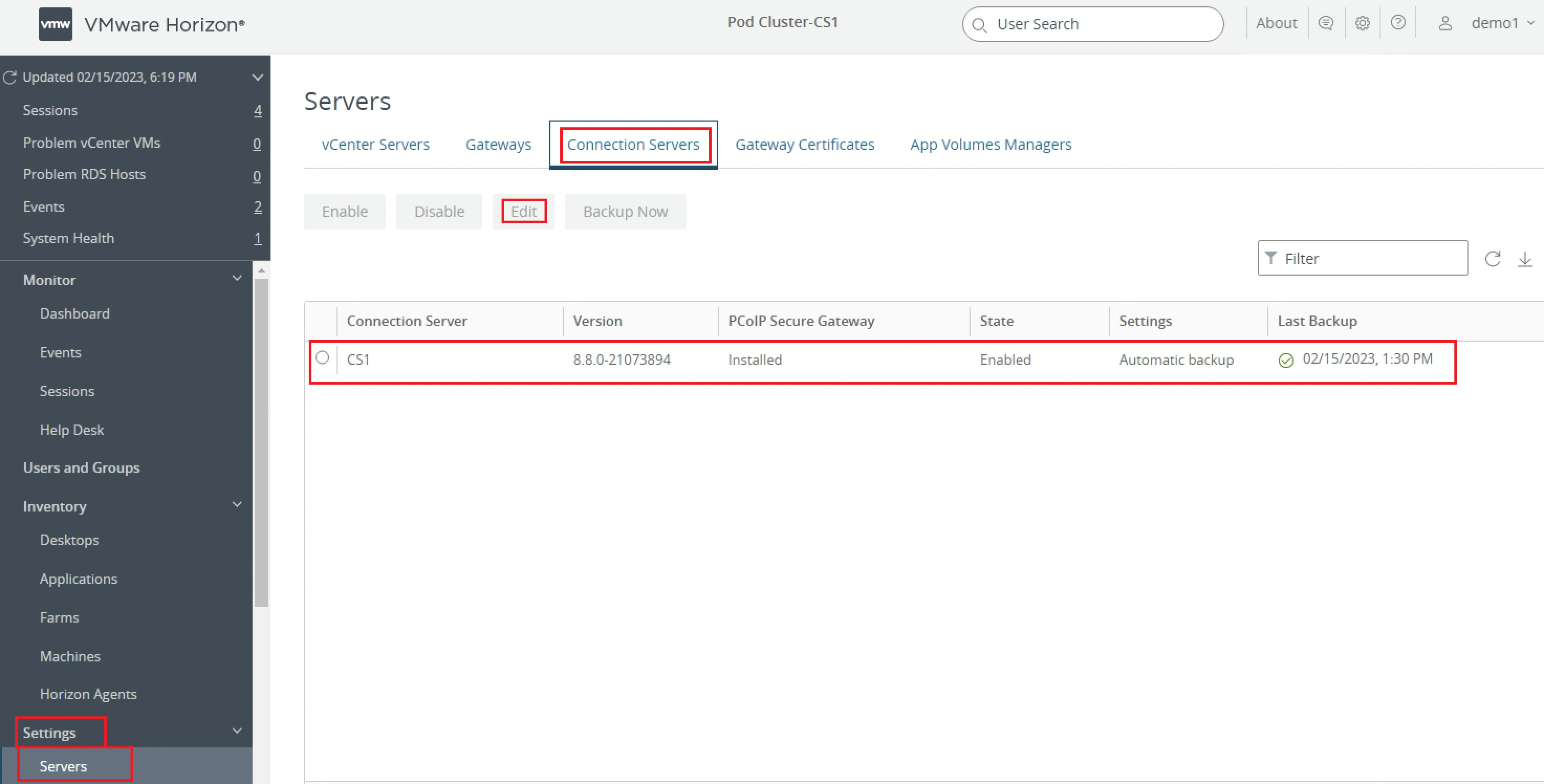

設定連線伺服器設定值。

-

按一下設定值。

-

按一下伺服器。

-

選取連線伺服器,然後選取要作為統一存取閘道前端伺服器的連線伺服器。

-

按一下編輯。

-

-

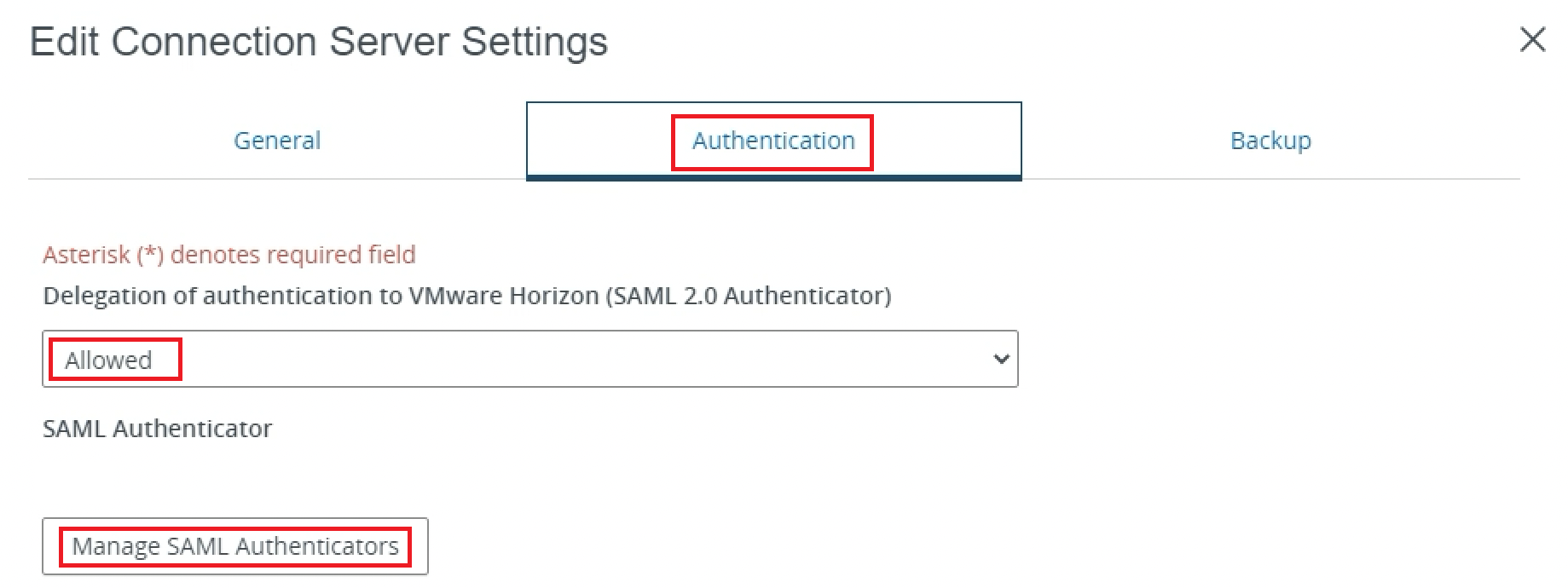

設定 SAML 認證設定值。

-

選取認證頁籤。

-

選取允許以委派認證至 VMware Horizon (SAML 2.0 Authenticator) 。

-

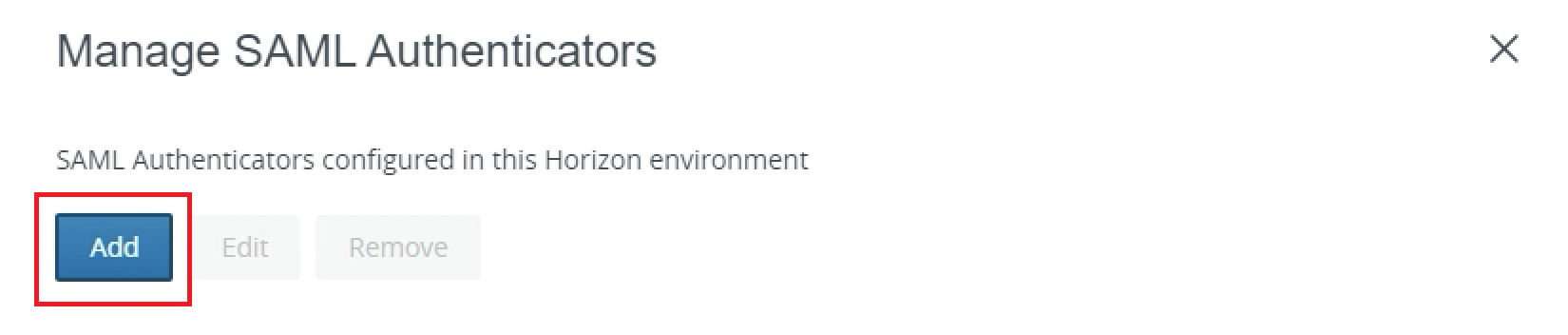

按一下管理 SAML 認證器。

-

-

按一下新增。

-

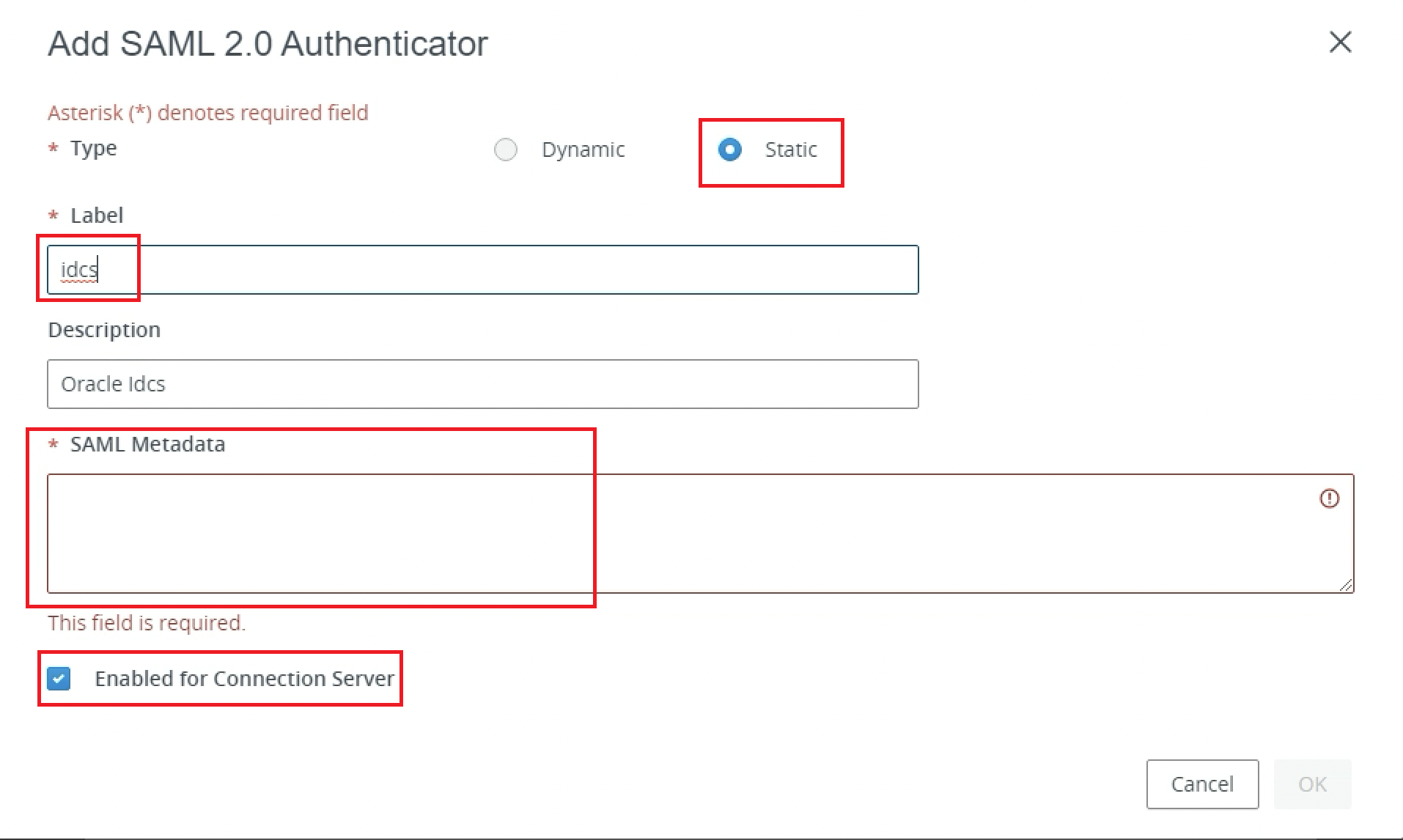

設定 OCI IAM 識別網域的 SAML 認證器。

-

選取靜態 (Static) 作為「類型 (Type)」。

-

為「標籤」輸入

idcs。 -

將先前從 OCI IAM 下載的 OCI IAM 識別網域描述資料 XML 檔案內容貼到「SAML 描述資料」文字方塊中。

-

確定已選取啟用連線伺服器。

-

按一下確定。

-

-

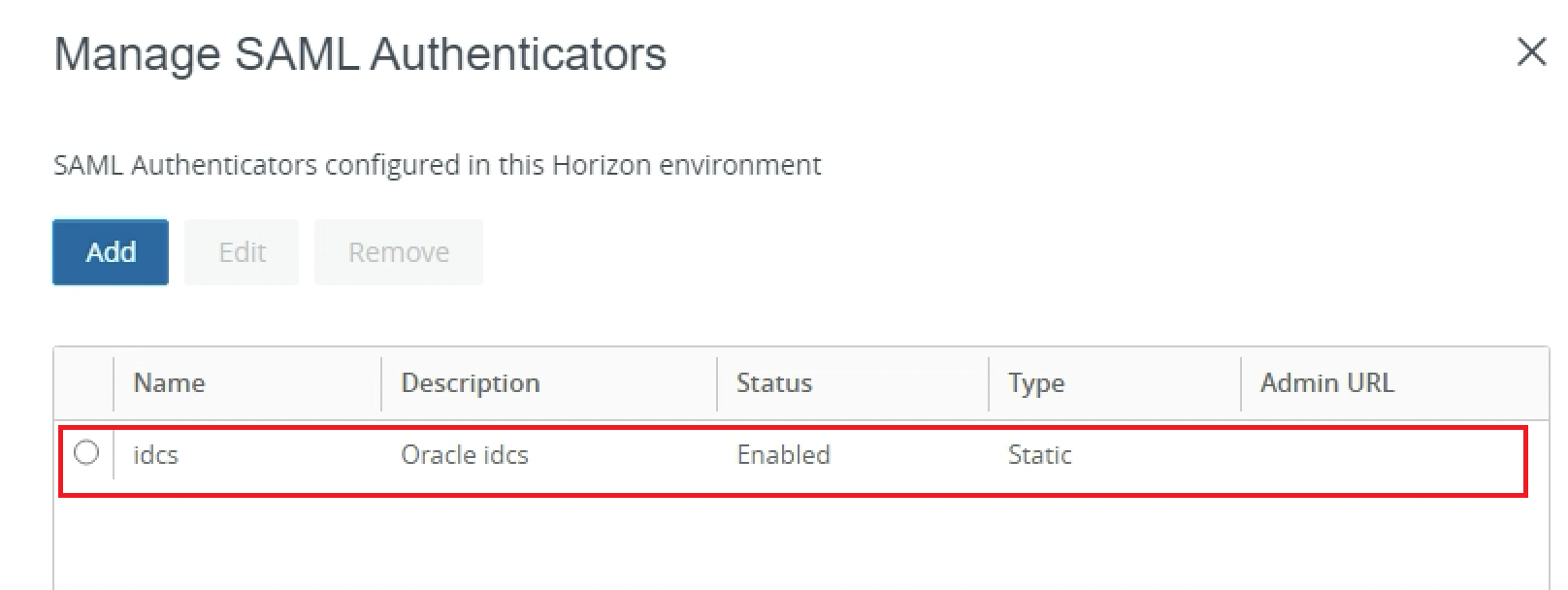

確認已啟用 SAML 認證程式。

-

確認 OCI IAM 現在已設定為 VMware Horizon 的 SAML 認證程式。

-

按一下確定。

注意:我們可以設定一個以上的 SAML 認證程式給「連線伺服器」,所有的認證程式都可以同時作用中。不過,「連線伺服器」上設定之每個 SAML 認證程式的個體 ID 必須不同。

-

-

啟用第三方 SAML 認證程式的真實 SSO

-

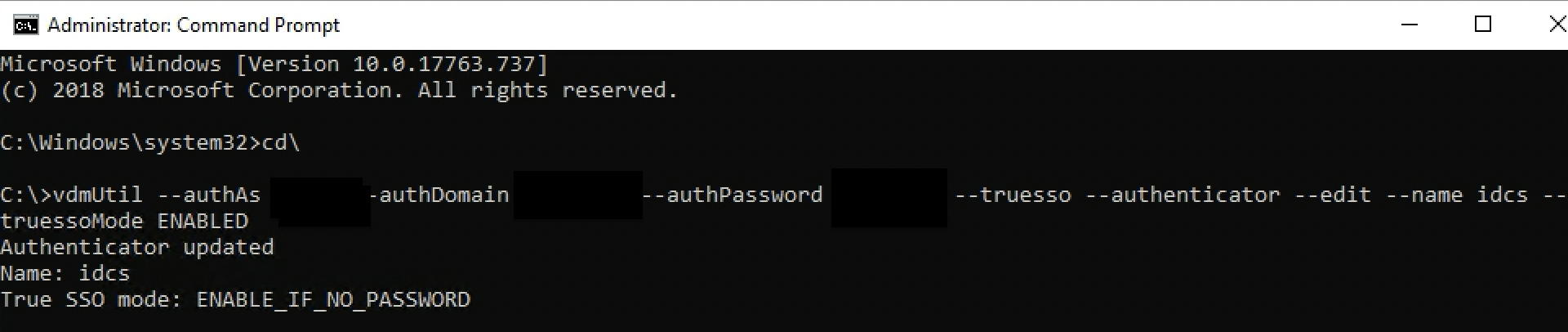

如果環境使用 VMware 時間範圍 TrueSSO,就必須啟用 True SSO 上的 OCI IAM SAML 認證器。使用下列命令行列出所有認證程式及其 True SSO 模式狀態。

vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --list --authenticator將

<VMware Horizon admin user>取代為 VMware Horizon 管理員使用者<fqdn>,並將 VMware Horizon 管理員使用者<VMware Horizon admin password>的完整網域名稱取代為 VMware Horizon 管理員的密碼

-

如果正在嘗試設定之認證器的 True SSO 模式為

DISABLED,請執行下列命令行以啟用。vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --authenticator --edit --name <SAML authenticator name> --truessoMode ENABLED -

啟用 True SSO 之後,認證器的

True SSO mode就會顯示為:ENABLE_IF_NO_PASSWORD

-

作業 5:透過 SAML 和 True SSO 認證驗證桌面和應用程式

我們會在此啟動 VMware Horizon Client 透過 Unified Access Gateway 啟動遠端桌面和應用程式,並驗證 SAML 和 True SSO 認證流程。

-

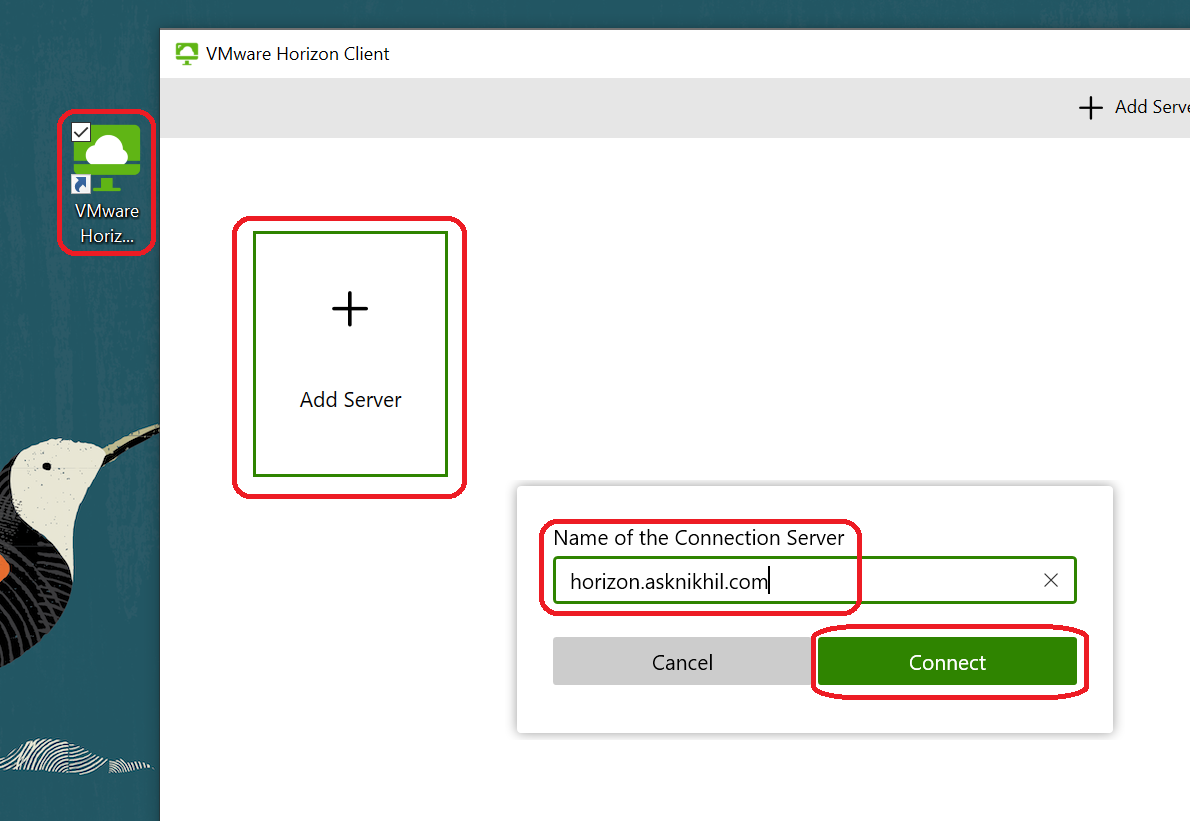

設定 VMware Horizon 從屬端。

-

啟動 VMware Horizon Client 。

-

按一下新增伺服器。

-

輸入統一存取閘道 IP/FQDN 。

-

按一下連線。

-

-

由 OCI IAM 進行認證。

使用者被重導至 OCI IAM 以進行認證。使用者輸入其 AD 使用者名稱和密碼,並在成功驗證之後 (委派認證) 將它們重新導向至具有有效權杖的 VMware Horizon 從屬端。

-

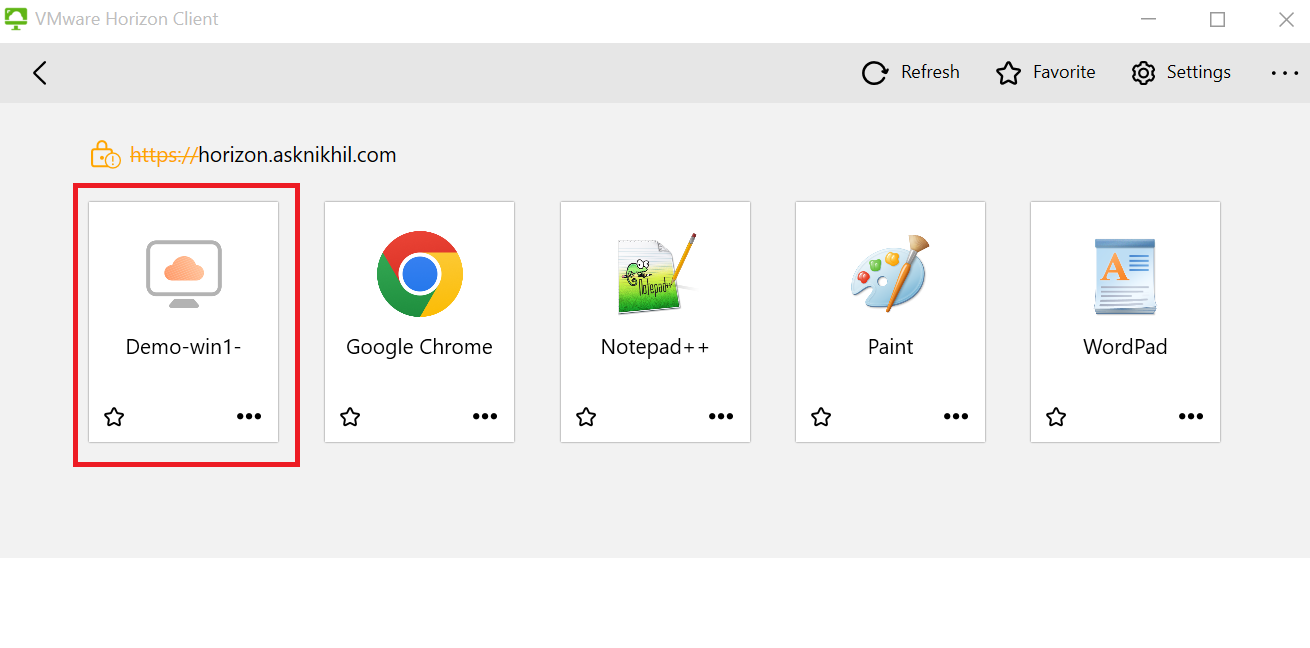

啟動虛擬桌面或應用程式。

成功驗證後,將顯示有權存取使用者的桌面和應用程式。在「桌面」或「應用程式」圖示中按兩下以啟動資源。

-

確認已啟動虛擬桌面或應用程式。

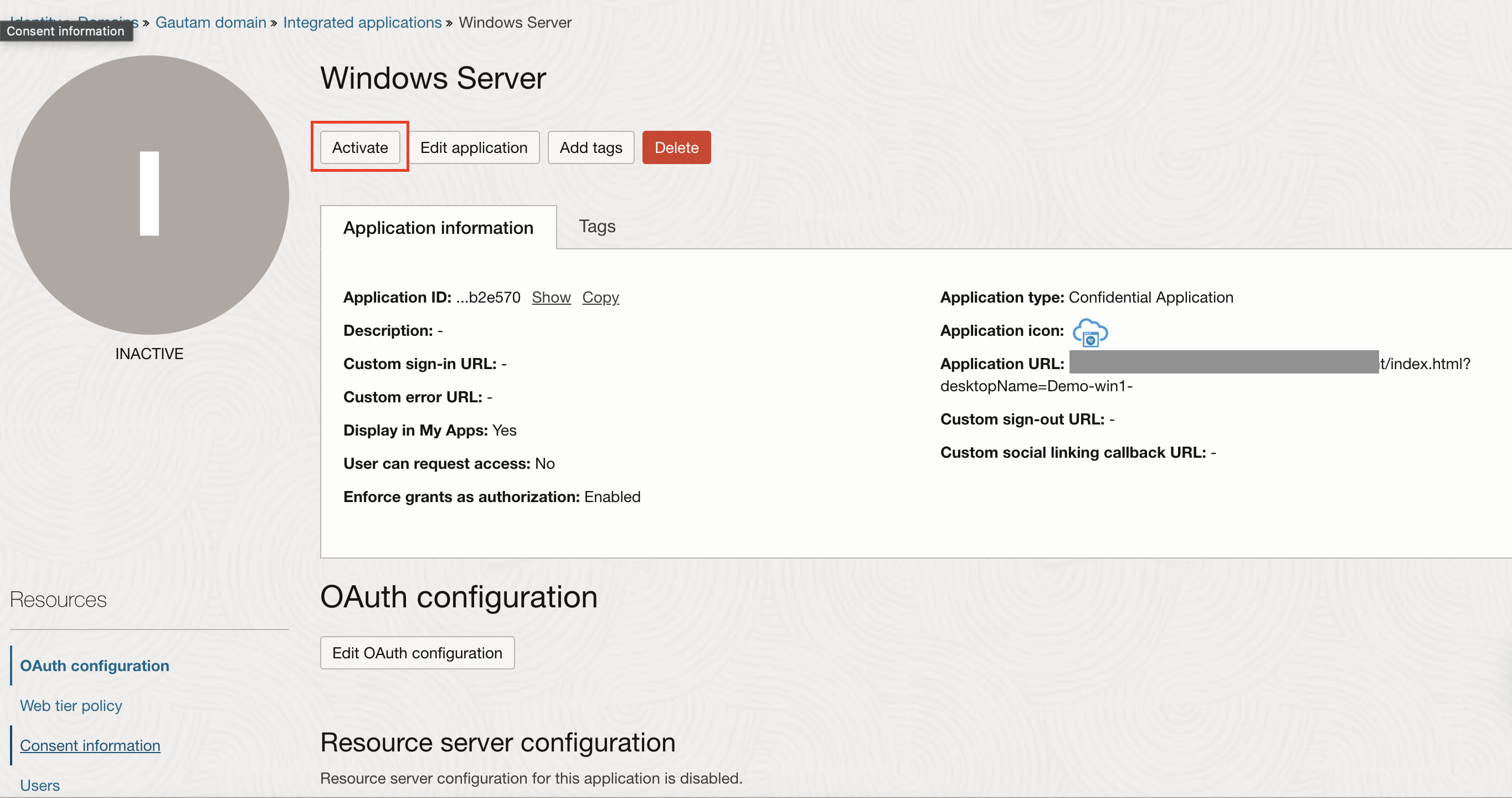

作業 6:設定 MyConsole 應用程式以啟動 Horizon 桌面與應用程式

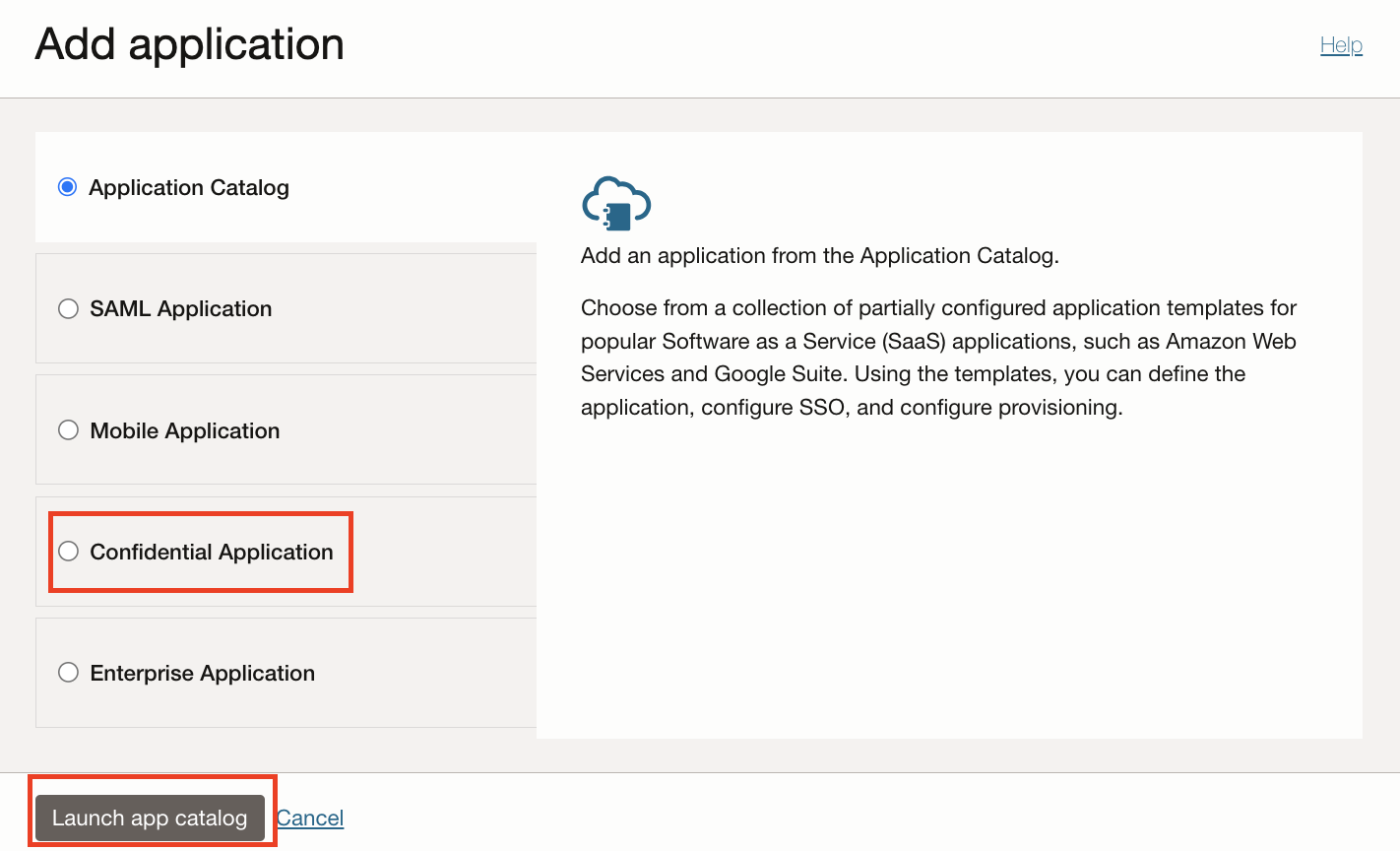

在這項任務中,您將設定機密應用程式來啟動 Horizon 桌面。您可以重複相同的步驟來建立多個應用程式。

-

新增應用程式。

-

瀏覽至應用程式,然後按一下新增應用程式。

-

選取機密應用程式,然後按一下啟動工作流程。

-

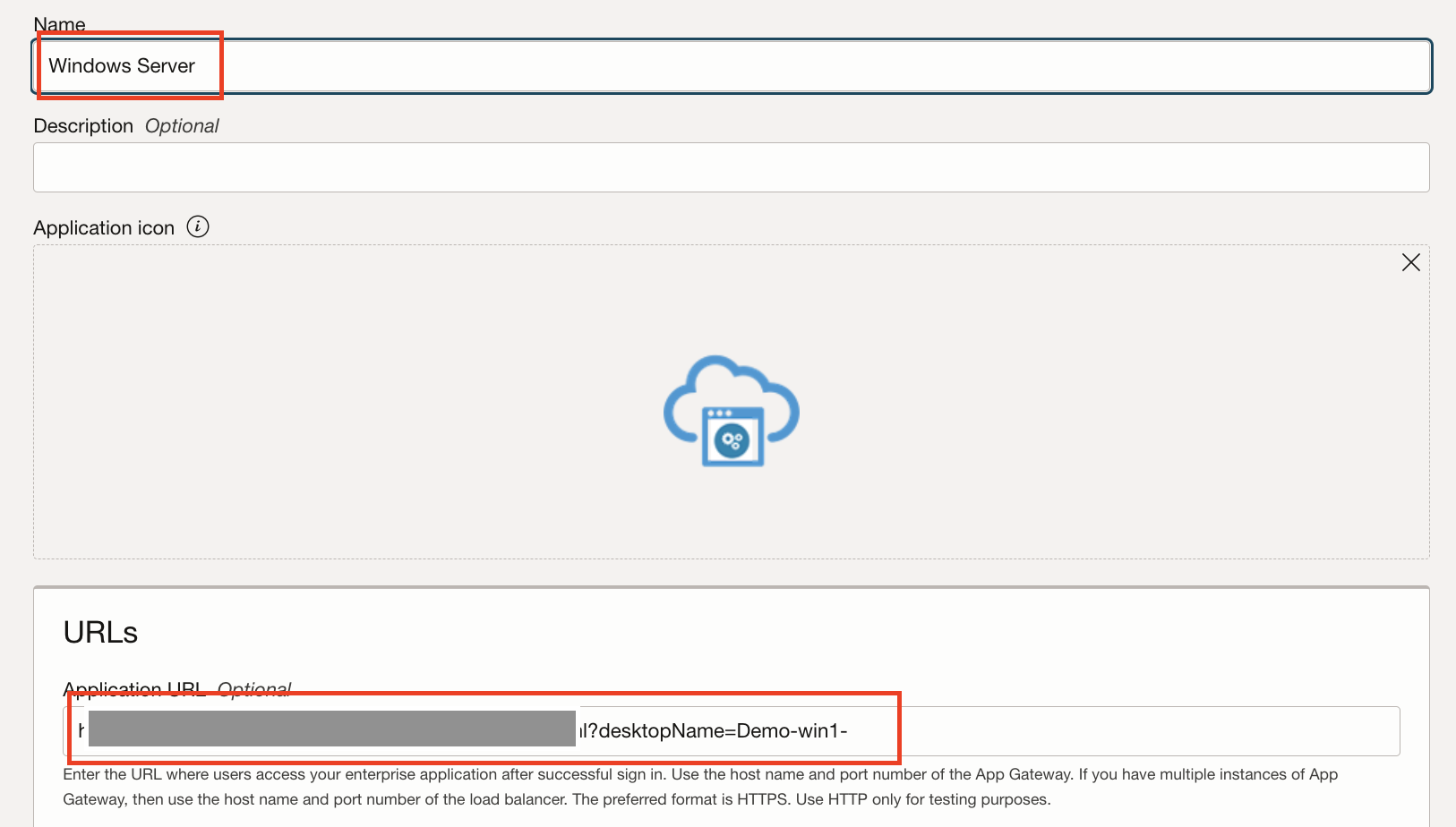

在新的應用程式精靈中,提供應用程式名稱與應用程式 URL 。

注意:若要使用 OCI IAM 識別網域我的主控台從桌面集區啟動名為 Demo-win1- 的虛擬桌面,URL 語法如下:

https://<UAG-hostname>/portal/webclient/index.html?desktopName=Win10Desktop。例如,從應用程式集區啟動記事本的 URL 語法為https://<UAG-hostname>/portal/webclient/index.html?applicationName=Notepad。

-

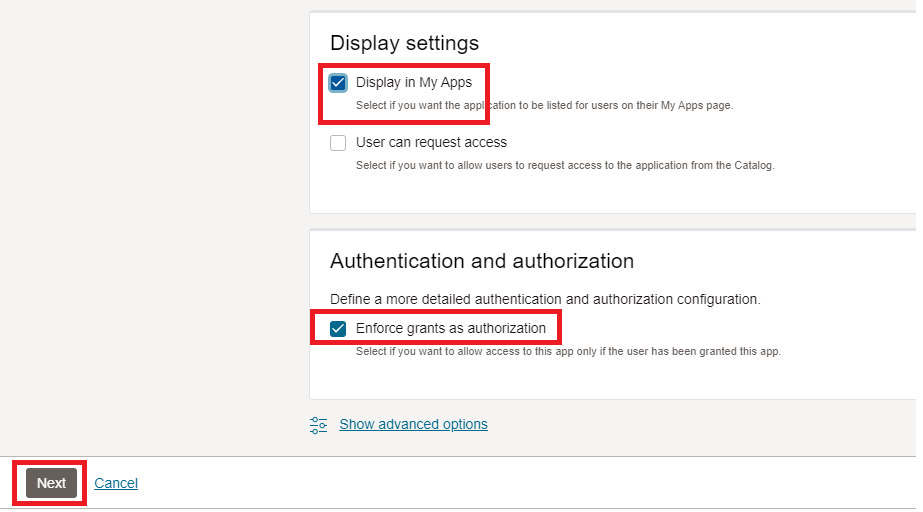

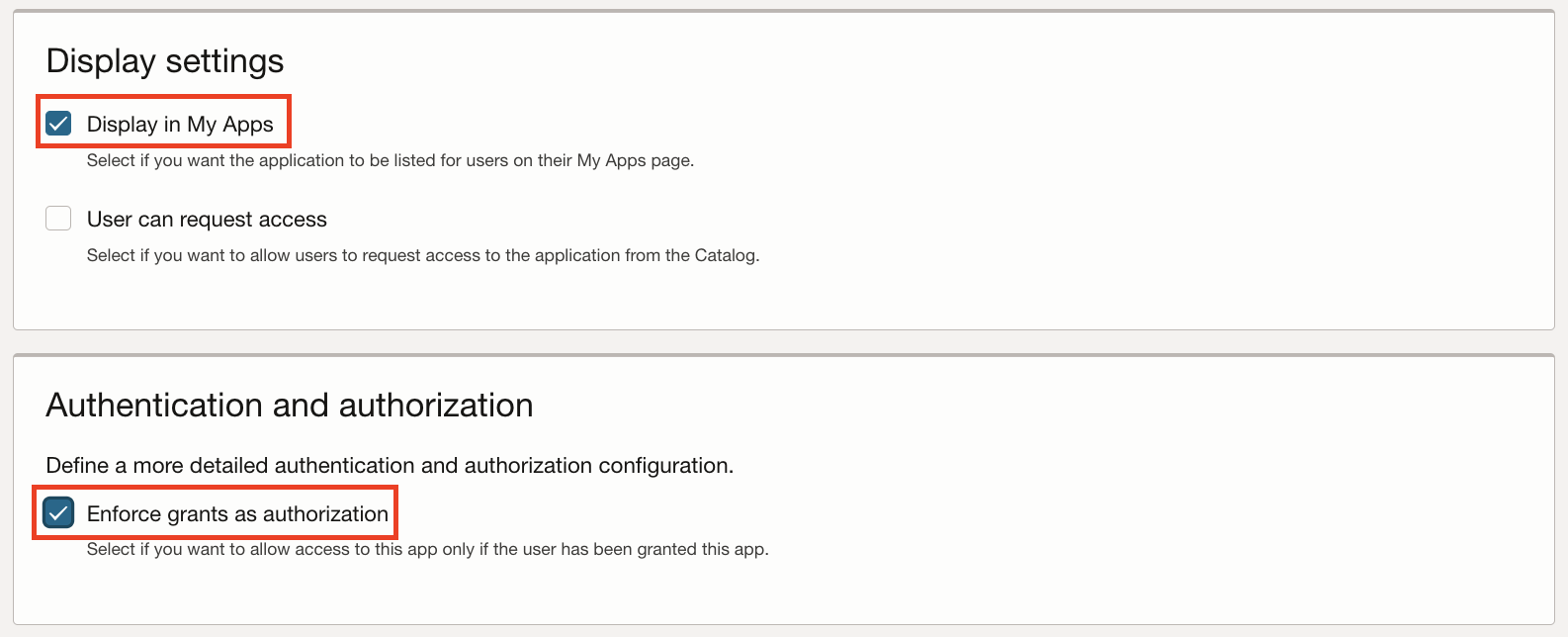

在顯示設定值中,選取顯示在我的 App 中選項。

-

在認證與授權區段中選取強制授權,然後按一下下一步。

-

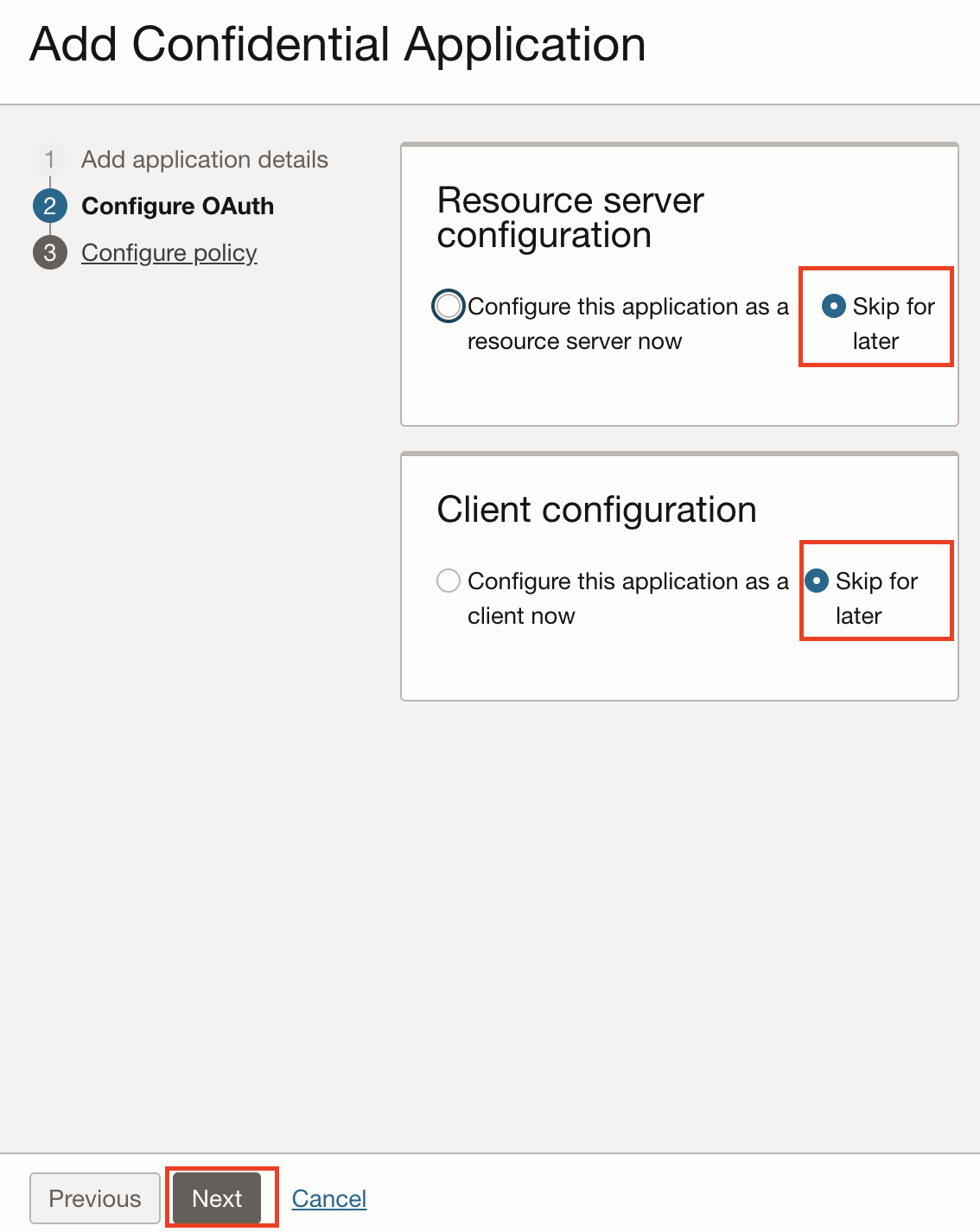

在設定 OAuth 區段中,選取資源伺服器組態和從屬端組態的稍後略過選項,然後按一下下一步。

-

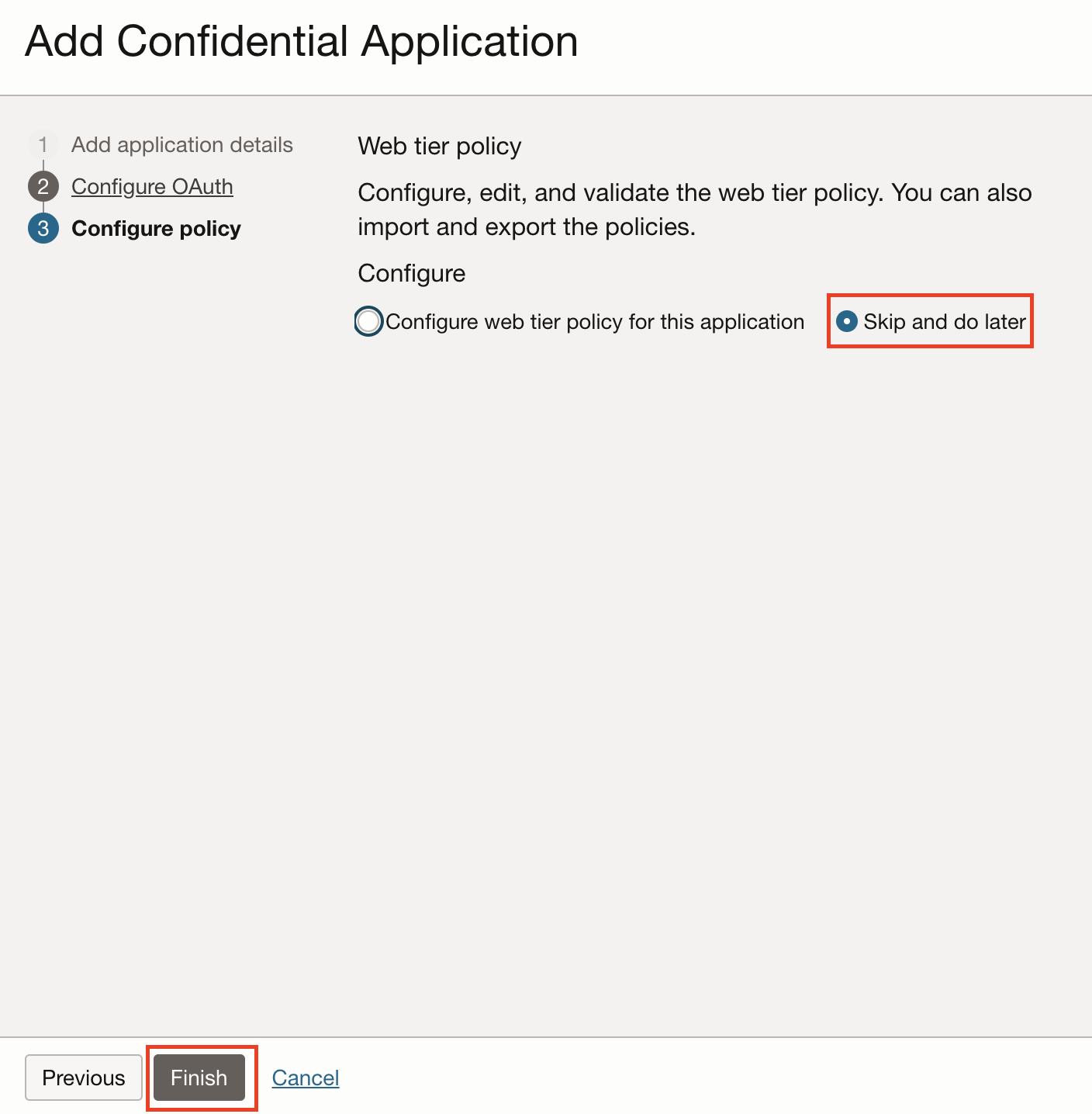

在設定原則區段中選取略過並於稍後執行選項,然後按一下完成。

-

-

應用程式建立後即可啟用。

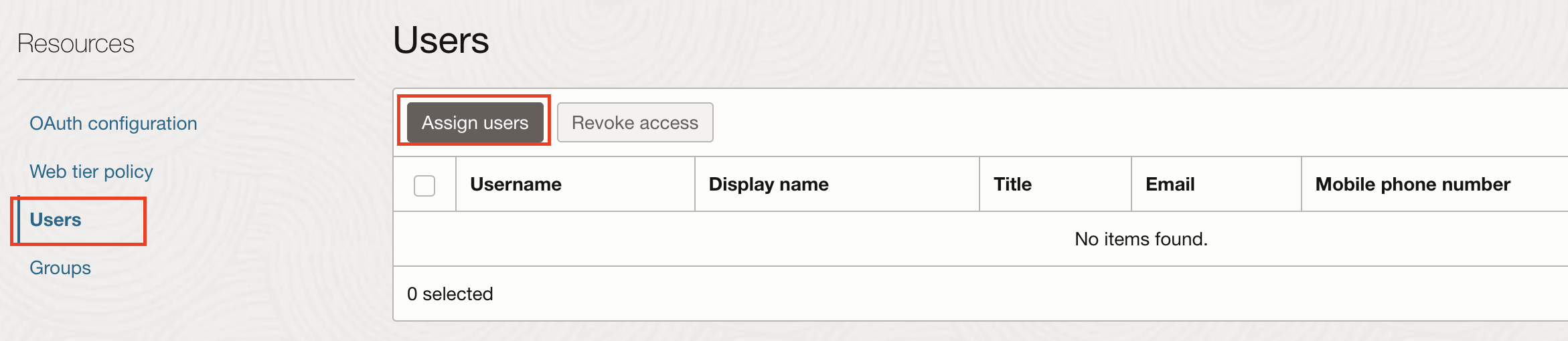

-

指派使用者與群組:按一下使用者或群組以指派個別的使用者或使用者群組。

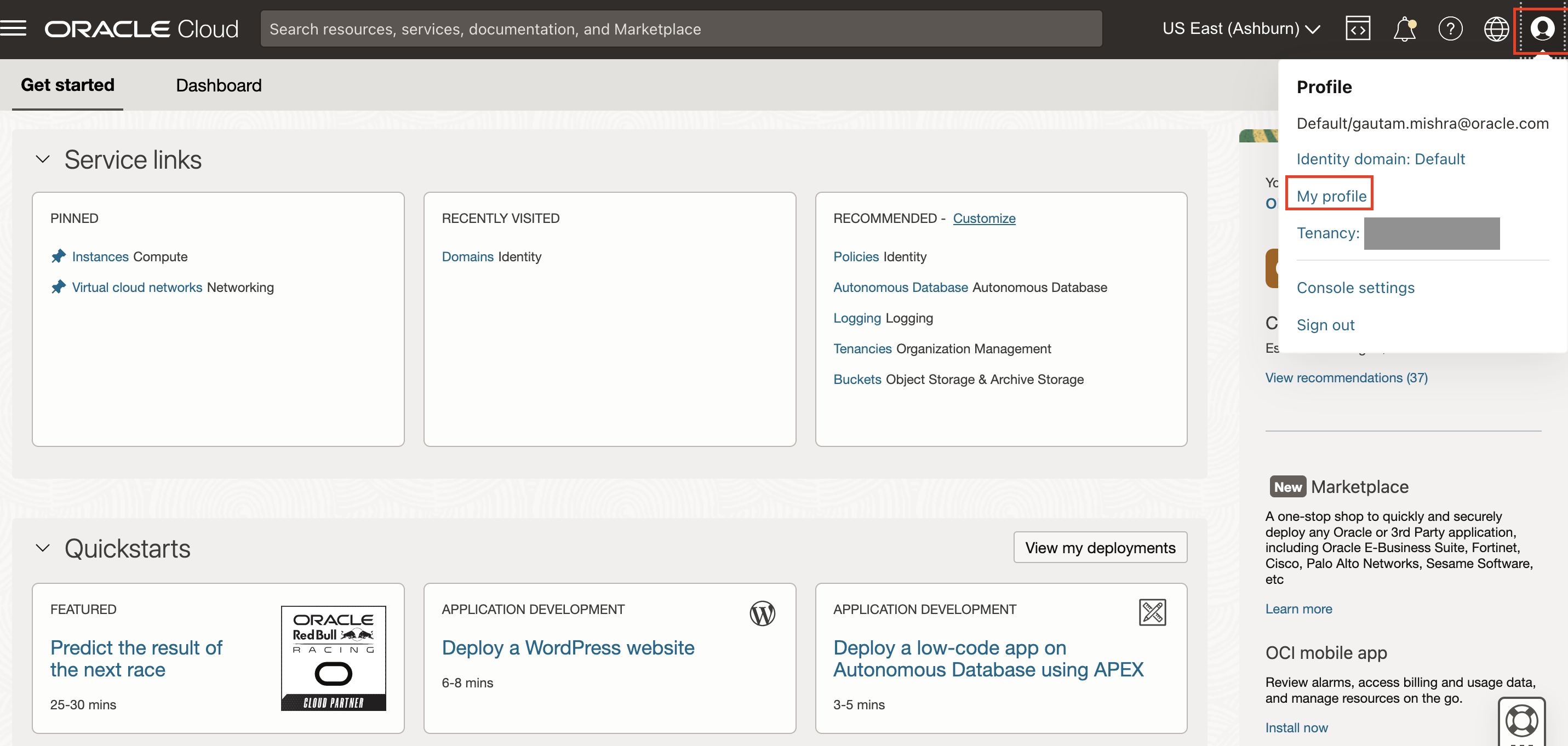

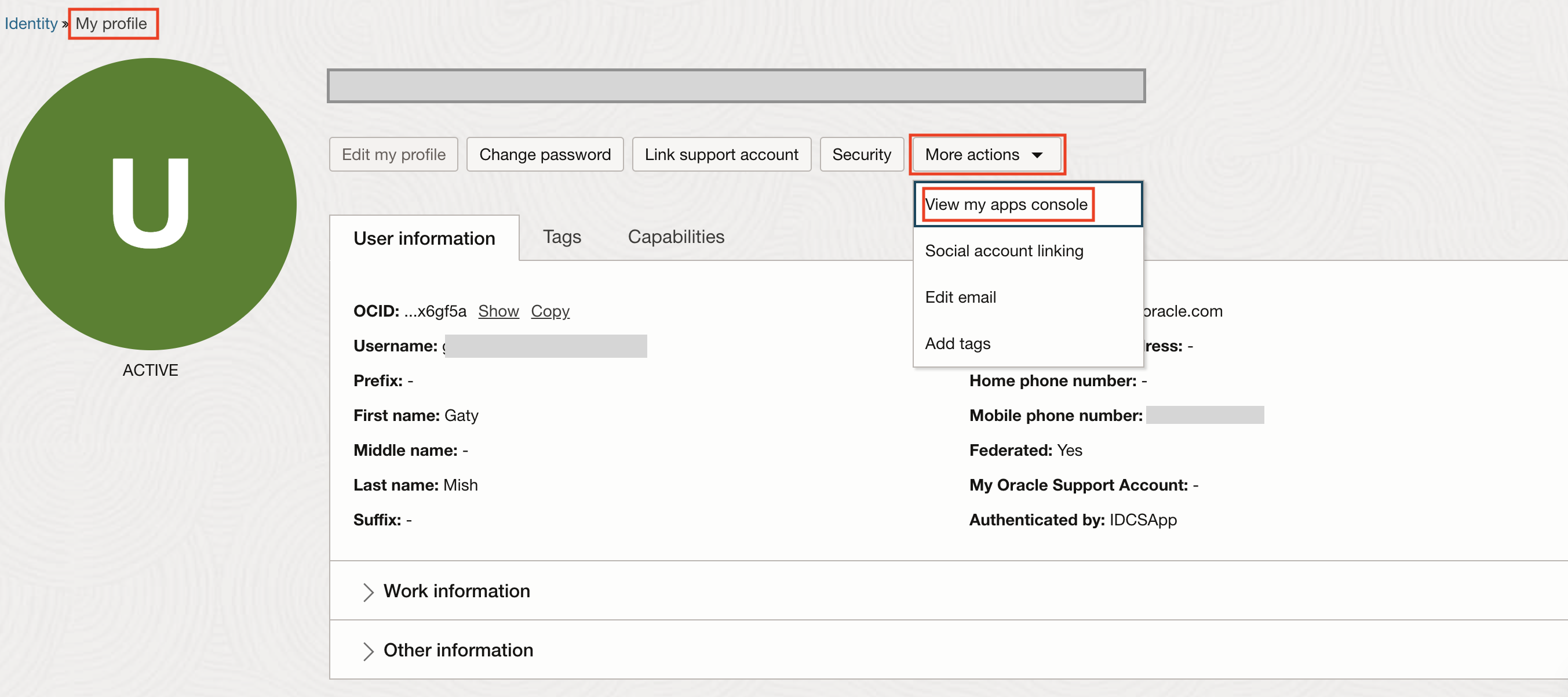

作業 7:從 OCI IAM MyConsole 驗證桌面和應用程式啟動。

-

登入 OCI 主控台並瀏覽至我的設定檔。

-

按一下其他動作底下的檢視我的 App 主控台。

-

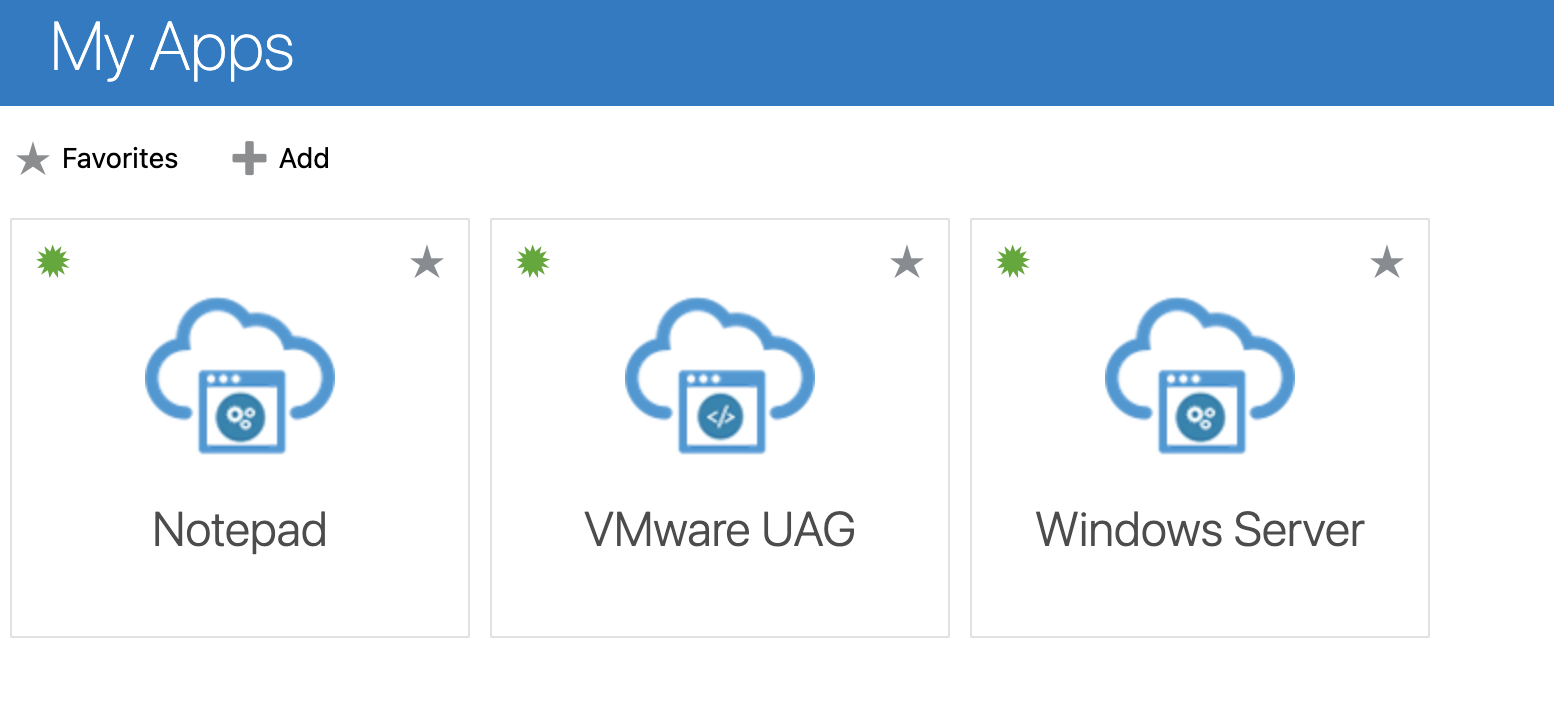

成功登入將會顯示指派給您的帳戶的所有應用程式。選取要啟動的應用程式。

- VMware UAG - 這是用來產生 IdP 描述資料的 SAML 2.0 應用程式。啟動此應用程式會將您重新導向至總時程 HTML 用戶端。您可以在 OCI IAM 管理主控台隱藏此 App。

- 「記事本」- 參照「記事本」應用程式集區,以啟動新的「記事本」階段作業。

- Windows Server - 參照示範 - win1- 桌面集區,它將會啟動新的桌面階段作業。

-

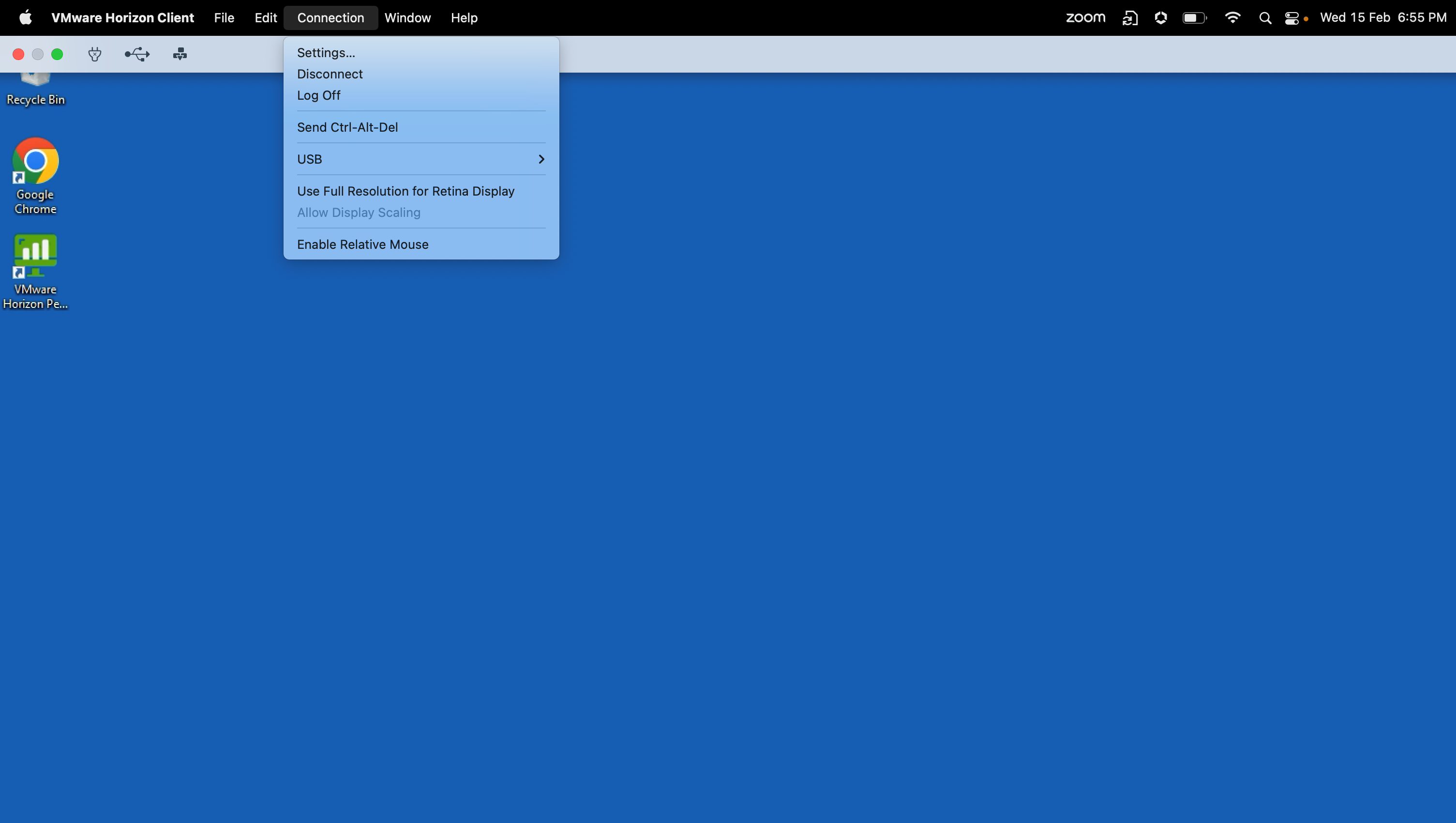

確認虛擬桌面或應用程式已啟動。

-

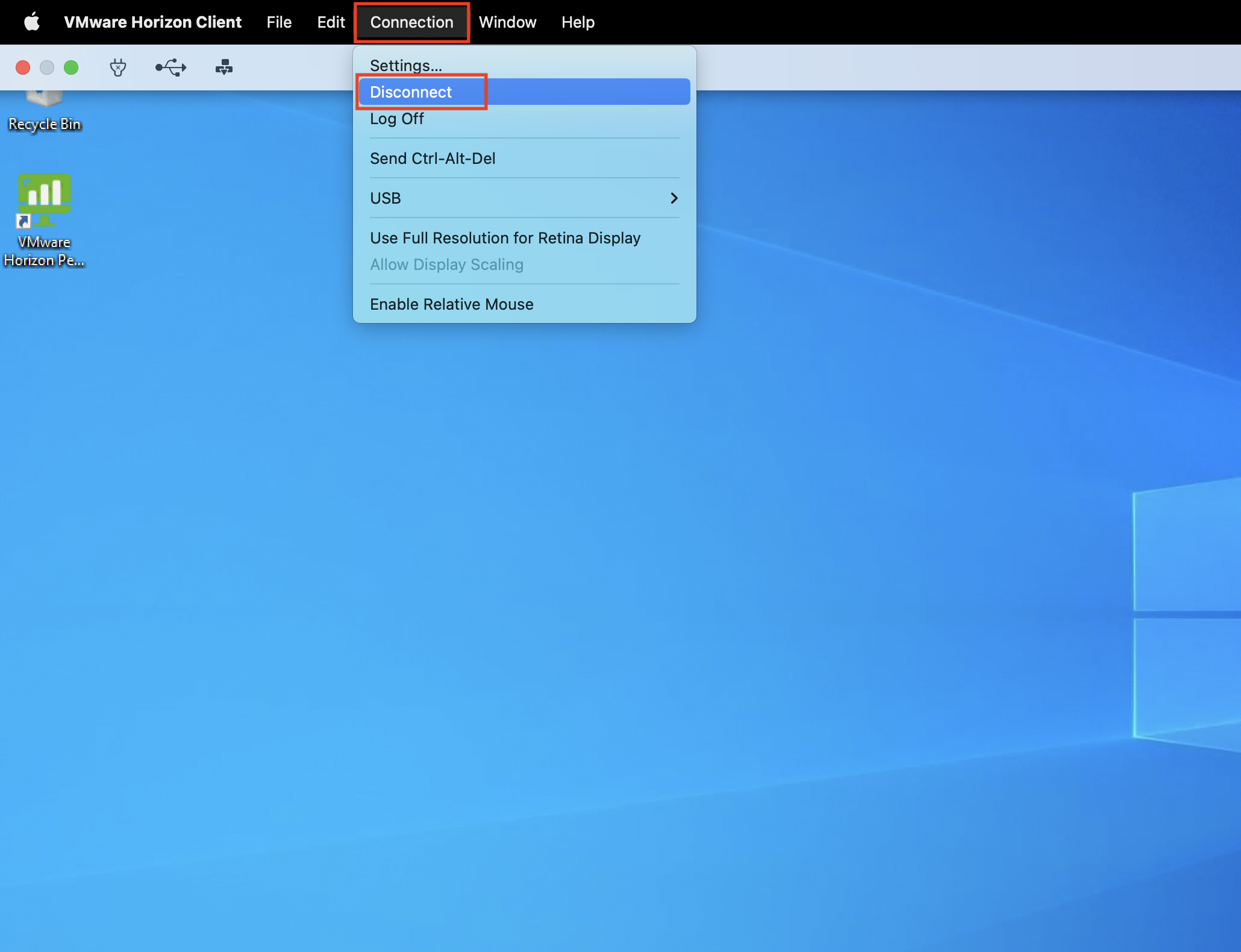

按一下選項。

-

按一下連線,然後按一下中斷連線。

-

由於 VMware Horizon 中的 SAML 認證程式和 True SSO 組態,因此會設定單一登入並自動登入使用者。

相關連結

- VMware Oracle Cloud VMware Solution 的總時程

- 部署並設定 VMware Unified Access GatewayTM

- Oracle Cloud VMware Solution

- 設定 Microsoft Active Directory (AD) 橋接器以進行 AD 同步及委派認證

確認

認證者 - Gautam Mishra (資深雲端工程師),Nikhil Verma (主要雲端架構師)。

其他學習資源

探索 docs.oracle.com/learn 的其他實驗室,或者存取更多 Oracle Learning YouTube 頻道上的免費學習內容。此外,請瀏覽 education.oracle.com/learning-explorer 以成為 Oracle Learning 檔案總管。

如需產品文件,請造訪 Oracle Help Center 。

Enable SAML 2.0 authentication for VMware Horizon with Unified Access Gateway and OCI IAM Identity Domains

F78558-02

September 2023

Copyright © 2023, Oracle and/or its affiliates.