瞭解 OCI 中的網路安全支柱

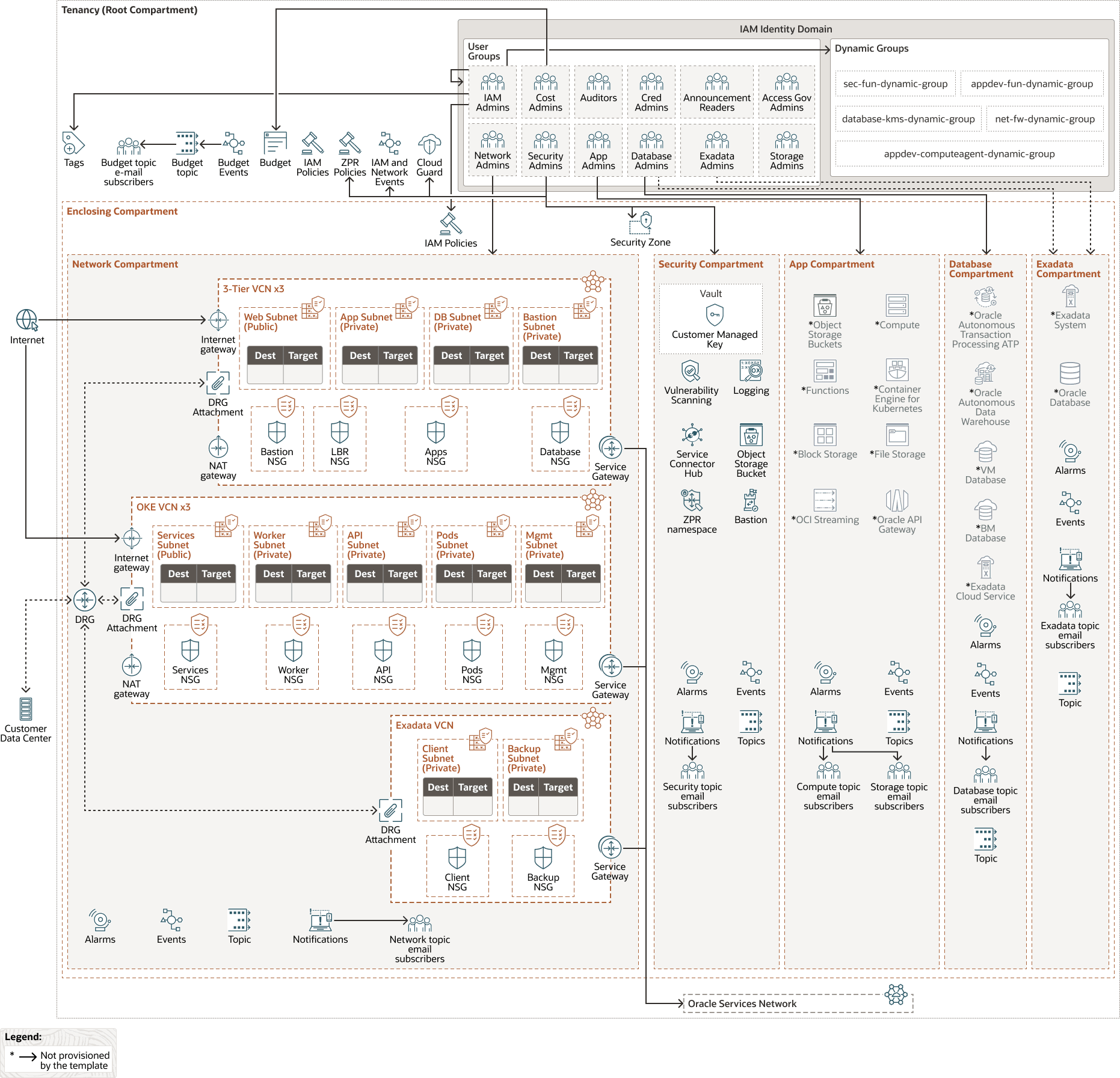

下圖說明 OCI 核心登陸區參考架構。

oci-core-landingzone.png 圖解描述

oci-core-landingzone-oracle.zip

著陸區旨在協助組織有效地部署關鍵業務工作負載。包括所有重要的技術元件,包括身分識別、網路、儲存、運算和安全性。透過基礎架構即程式碼 (IaC) 自動佈建登陸區,只要按一下即可部署所有項目。

OCI 核心登陸區整合了 Oracle Enterprise Landing Zone (OELZ) 和 Center for Internet Security (CIS) 登陸區方法。這個統一的登陸區提供參考架構,以實現雲端的靈活性、擴展性和安全性。此架構以模組化的 OCI Landing Zone 架構為基礎,可讓您快速、可擴展的部署,並包含 CIS OCI Foundations Benchmark 建議的安全最佳實務,協助您實現強大的安全態勢並滿足合規要求。

網路安全涵蓋 NIST 網路安全模式的「保護與偵測」階段。

預防性控制項的建議

預防性控制著重於三個主要領域:邏輯保護、網路保護以及基礎架構 / 應用程式保護。保護您的租用戶免於未經授權的存取,並限制網路層次的存取,以降低勒索軟體等風險。保護您的基礎架構和應用程式,以增強您的韌性,避免受到危害。

邏輯保護

租用戶區間設計

設計區間策略,確保免受勒索軟體侵害。Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) 為 Oracle Cloud 和非 Oracle 應用程式提供健全的身分識別管理 (認證、SSO、生命週期管理)。它也支援員工、合作夥伴及客戶在雲端或內部部署的安全存取。OCI IAM 與現有的身分識別存放區和提供者整合,可簡化一般使用者對雲端應用程式和服務的存取。請遵循下列準則來設計您的區間策略:- 將雲端資源組織到區間中,作為您租用戶內的邏輯容器。

- 建構隔間以隔離關鍵工作負載和資料,並允許分散式管理、最低權限存取和職責劃分。

- 根據您的營運模型將資源分送、限制以角色為基礎的管理權限,以及限制緊急「緊急」帳戶的完整租用戶管理權限。

- 區間遵循零信任模型,預設拒絕所有存取—只有透過明確的 IAM 原則才能授予存取權限。

OCI IAM 原則

預設拒絕存取資源;只有明確的原則才能存取。請依照下列準則建立 OCI IAM 原則:- 建立明確原則以授予群組存取權,並提供有限的雲端資源存取權。

- 編寫微點原則。例如,您可以建立一個允許群組建立和管理 Object Storage 貯體的原則,該儲存貯體常用於儲存備份,但無法刪除物件或貯體。您可以允許

Storage_Admins管理{tenancy OCID}中request.permission != 'DELETE'的儲存桶。 - 將個別的識別網域指定給機密區間 (例如保存庫),以避免重複使用證明資料並強化隔離。例如,您可以建立一個保存庫區間來儲存儲存儲存桶、區塊磁碟區複本及手動資料庫備份複本,然後指定個別的識別網域來控制存取。這會限制能夠存取主要環境的所有人,不使用相同的證明資料存取保存庫區間,並提供這些資產的隔離和保護。

- 將識別網域與外部提供者獨立聯合,以提供額外的安全性。為您的保存庫和安全回復機櫃使用獨立的身分識別提供者,以提供與生產環境機櫃所用身分識別提供者絕佳的隔離環境。

多重因子驗證 (MFA)

透過啟用和授權 MFA 保護所有本機 OCI 帳戶。OCI IAM 支援多種啟用 MFA 的方法,包括安全問題、行動 App 密碼、行動 App 通知、簡訊 (SMS)、電子郵件、繞過碼及 Duo Security。

網路防護

傳統的周邊導向網路安全是網路安全支柱的基礎,並使用防火牆、堡壘主機、周邊新一代防火牆、WAF,以及基本的身分識別和存取管理做法。傳統的網路安全是桌子防盜,但在這個空間周邊安全中,沒有標準的封鎖和處理機制會受到危害。

OCI 提供多種功能,協助您實施控制來實現安全網路。VCN 為 OCI 中的所有網路提供基礎。依照預設,您的租用戶沒有網路存取權。您必須實作服務以允許輸入和輸出、指定允許的方向、連接埠和協定。

設計網路以防止攻擊者存取您的網路,並防止他們稍後在存取網路時移動。請依照下列建議設定網路保護:

- 分眾:將敏感工作負載 (例如資料庫) 放置在專用 VCN 中。使用防火牆、SL 和 NSG 進行控制。您可以精細地控制 VCN 之間的存取,並實現第一層區隔。只要將機密工作負載放在自己的專用 VCN 中,即可運用防火牆、安全清單以及網路安全群組 (NSG) 來篩選及控制存取。

- 零信任和最低權限:套用零信任和最低權限原則,使用安全清單 (SL)、網路安全群組 (NSG) 和零信任封包路由 (ZPR) 實現子網路與雲端資源之間的進一步區隔與隔離。使用 SL、NSG 和 ZPR 進行子網路和資源隔離。OCI ZPR 政策使用基於意圖和人類可讀的語言,使它們易於審核、理解和管理。

- SL :SL 在子網路層級運作,並控制子網路的輸入和輸出。

- NSG :使用 NSG 定義一組適用於特定 VNIC 的傳入和傳出規則。NSG 在 VNIC 層提供隔離,可讓您在配備個別 VNIC 的資源之間導入微型區隔。

- NSG over SLs:偏好使用 NSG over SL,因為 NSG 支援在 VNIC 層級進行微型區隔,並將安全性與網路設計分開。

- 限制流量:將輸入和輸出流量僅限於指定應用程式所需的來源和目的地連接埠,以行使最低權限原則。嚴格限制全球對機密連接埠 (例如 RDP 和 SSH) 的存取。

- OCI IAM 原則:使用 OCI IAM 原則授予 SL 權限,並確保只有負責根據職責分離來維護清單的關係人才能管理清單。

- 網路防火牆:透過 DRG 部署具有中樞軸輻式架構的 OCI 網路防火牆,以調節跨 VCN 和內部部署流量。OCI 支援許多第三方防火牆 (例如 Fortinet、Palo Alto 或 Cisco)。

- 使用 OCI 閘道進行安全、受控制的網際網路存取,以及將資源私人連線至 OCI 服務。

- 網際網路閘道:控制傳入和傳出 (安全性限制)。

- NAT 閘道:允許受控制的傳出,但不公開內部 IP。

- 服務閘道:將資源通訊保留在 OCI 網路內。

- 專用連線:使用 OCI FastConnect 在您的租用戶與內部網路之間進行高速、低延遲的專用連線。請考慮使用 MacSEC 和 (或) IPSEC 來提供加密。

- 堡壘主機:使用 OCI Managed Bastion 服務,以安全且臨時的方式存取資源。

- 零信任封包路由:讓網路安全原則更容易且更具稽核性。

基礎架構和應用程式保護

OCI 提供多種功能來保護您租用戶中的基礎架構資源,包括:

- OCI IAM 原則:即使是管理員,也請移除機密權限。將完整管理員權限限制為安全保存的緊急防護帳戶。例如,您可以移除刪除儲存體 (物件、區塊和檔案) 和備份的功能,並將租用戶管理權限限制為可保存的緊急帳戶。

- DDoS 保護:OCI 提供對網路的預設保護,防止大量攻擊,Oracle 也提供在租用戶層級提供第 3 層和第 4 層保護的解決方案。

- Web 應用程式防火牆 (WAF) :將 OCI WAF 與負載平衡器搭配使用,以保護公用應用程式免受威脅,包括 Open Web 應用程式安全專案 (OWASP) 前 10 名漏洞。如有需要,請依國家 / 地區限制存取。OCI WAF 應使用 OCI Load Balancing 部署,以檢查和保護 Web 型流量,避免發生 SQL 資料隱碼等 OWASP 攻擊。此外,也請根據使用狀況和存取需求,考量依國家 / 地區限制流量。

- 漏洞和修補程式管理:結合使用 OCI 漏洞掃描服務和 Oracle OS Management Hub 服務。

- 使用 OCI 漏洞掃描服務進行運算節點和登錄映像檔。掃描所有運算節點和容器,查看開放連接埠和基於 CVSS 的漏洞。

- 您可以使用 Oracle OS Management Hub 自動化和監督作業系統修正。識別遺漏的作業系統和安全性修補程式,並自動修補 Oracle Linux 和 Windows 運算節點。

- 執行處理安全:執行處理安全為運算、虛擬和裸機主機中的工作負載提供程式實際執行安全性。執行個體安全將 Cloud Guard 的範圍從雲端安全狀態管理擴展到雲端工作負載保護。它可確保在單一位置滿足安全需求,並提供一致的可見性和對基礎架構安全狀態的全面瞭解。

- OCI Vault:如果您要管理自己的加密金鑰和其他重要證明資料,Vault 會為金鑰和加密密碼提供 HSM 備份的完整生命週期管理服務。Vault 服務有多種選項可滿足您的需求。

- 安全區域:提供建立及移動您租用戶內雲端資源的防護。安全區域會套用至區間並在控制層操作,以防止執行某些動作。例如,您可以防止建立公用儲存桶、指定公用 IP 位址,並要求使用客戶管理的加密金鑰保護所有儲存。定義自訂安全區域,以符合您的特定安全態勢和法規遵循需求。選取與您的需求和目標區間相關的原則敘述句。

OCI 提供數種服務和功能,可協助您正確保護租用戶免受勒索軟體類型的威脅。雖然這些控制可大幅強化您的 OCI 租用戶,但沒有完全安全的系統。隨著網路威脅的演變,保持警覺並持續調整您的安全狀態。

偵測控制建議

您可以使用 OCI 服務來協助您識別和回應租用戶中的潛在勒索軟體威脅。設定安全 OCI 租用戶的最快方式是部署 OCI Core Landing Zone,此區域遵循 OCI CIS 安全基準並納入網路安全最佳實務。

日誌記錄和分析

OCI Logging 是可高度擴展且完全受管理的服務,可讓您集中檢視所有日誌。它會從 OCI 資源收集日誌,並提供有關如何存取及執行這些資源的重要診斷詳細資訊。您可以使用三種主要的日誌類型:

- 稽核日誌:

稽核日誌會擷取租用戶內的所有動作,無論是使用主控台、命令行或 API。稽核日誌內容是不可變更的,無法更改或刪除。您可以從主控台搜尋稽核日誌,並將項目轉換成可使用 OCI Notifications 服務傳送給安全性團隊的事件。

- 服務日誌:

服務日誌是由 OCI 原生服務 (例如 API Gateway、Load Balancer、Object Storage、Functions 和 VCN 流量日誌) 所產生。每個服務都會提供預先定義的日誌類別,供您視需要啟用或停用。

- 自訂記錄:

自訂日誌可讓您監控及記錄來自自訂應用程式、其他雲端提供者或內部部署環境的診斷資訊。使用 API 攝取這些日誌,或設定 OCI Compute 執行處理或資源,以使用統一監控代理程式直接從您的運算資源上傳自訂日誌。虛擬機器和裸機都支援自訂日誌。

所有日誌資料在傳輸中和靜態都經過加密,在封存或傳輸至儲存體 (例如物件儲存體) 時仍會保持加密。OCI 日誌記錄與連線器中心整合,因此您可以輕鬆將日誌轉送至物件儲存以進行封存儲存,或將 OCI Streaming 服務透過您的安全資訊與事件管理 (SIEM) 及其他安全分析工具進行擷取。

OCI Log Analytics

如果您沒有 SIEM,請考慮使用 OCI Log Analytics 服務來分析日誌。OCI Log Analytics 服務是一種 OCI 原生解決方案,可讓您從雲端或內部部署應用程式和系統基礎架構編製日誌資料索引、強化、聚總、探索、搜尋、分析、關聯、視覺化及監控日誌資料。此服務提供多種從日誌取得作業洞察分析的方式。透過 Log Analytics,您可以:

- 使用互動式日誌總管 UI

- 將日誌資訊聚總至儀表板

- 使用 API 擷取和分析資料

- 將日誌資料與其他 OCI 服務整合

互動式視覺化項目提供數種方式來切割資料。您可以使用叢集功能,將數百萬筆日誌項目縮減成最有趣的樣式、群組功能以找出異常並追蹤交易。您可以使用連結功能來分析交易中的日誌,或使用群組檢視來識別異常模式。

OCI Log Analytics 中的安全性監控解決方案是一組經過策劃的儀表板,可協助您監控及瞭解雲端安全性狀態。這些儀表板將複雜的日誌資料轉化為可行的安全洞察,並協助您解決安全問題。此檢視可節省時間、降低風險,並改善雲端安全性狀態。

三個 Oracle 定義的檢視 (VCN、OCI Compute 及 OCI 稽核 ) 會顯示在「安全性監控」解決方案頁面中。

安全性狀態管理

雖然 OCI 日誌記錄可讓您以視覺化方式呈現環境中發生的情況,但它只提供與活動相關的不同資料點。收集情境資訊可讓您發現潛在威脅,並保護您的環境免於遭受勒索軟體等威脅。傳統的 SIEM 平台提供相關性和進階分析功能。然而,導入和維護可能難以使用且成本高昂。OCI 提供雲端原生服務,可提供許多相同的優點:

雲端保全

此雲端原生服務可協助您監控 OCI 環境、偵測有風險的組態或活動,並維持強大的安全狀態。透過 Cloud Guard,您可以:

- 檢查您的資源是否有組態相關的安全漏洞,以及您的使用者和操作員是否有危險的活動。

- 根據您的組態進行偵測、建議、協助或採取更正動作時。

- 自動將稽核日誌資訊轉換成可操作的安全相關事件,並減少必須轉換的原始事件數目。

- 對 Cloud Guard 主控台中的事件採取行動,並將其轉送至 OCI Streaming 服務,然後轉送至您的 SIEM 系統。

- 複製並自訂 Oracle 提供的偵測器和回應器處方,以修改要收到警示的安全違規,以及允許對這些違規執行哪些動作。例如,您可能想要偵測將可見性設為公用物件儲存的儲存桶。

- 在租用戶層級套用 Cloud Guard 以獲得廣泛的涵蓋範圍,並降低維護多個組態的管理負擔。

- 您可以使用受管理清單,從安全掃描偵測器包括或排除特定組態。

雲端保全威脅偵測器

運用資料科學快速探索受攻擊的環境。使用機器學習、資料科學和威脅情報自動分類使用者行為,以減少警示噪音。使用 Oracle 的威脅情報資料,監控與 MITRE ATT&CK 技術一致的目標行為模型。這會使用已知的攻擊者行為和動機來識別威脅標記,並根據攻擊進度將這些標記結合成評分演算法。

「威脅偵測器」也會使用機器學習和其他技術來分析 OCI 管理員的動作,以協助警示有問題的使用者的安全操作員 - 其證明資料被盜用或被盜用的人員。確定已啟用此偵測器並設定 Rogue 使用者警示,以通知您團隊的授權人員。

雲端保全執行處理安全

Instance Security 為 OCI Compute 虛擬和裸機主機中的工作負載提供程式實際執行安全性。它可以確保在單一位置滿足安全需求,並提供一致的可見性。「執行處理安全」可讓您全面瞭解基礎架構的安全狀態,並協助您:

- 在作業系統層次偵測可疑的處理作業、開啟的連接埠以及命令檔執行

- 接收有關漏洞和異常活動的可行警示

- 使用 Oracle 管理的偵測器處方,或建立自己的處方以進行威脅獵捕

- 使用原生整合 OCI Logging 將日誌匯出至第三方安全性工具

資料庫安全

資料庫是勒索軟體的主要目標,因為它們包含組織的重要、機密及受規範的作業資料。這就是為什麼即時洞察資料庫安全態勢,並保護雲端基礎架構免受勒索軟體和其他攻擊至關重要。

OCI 資料庫預設會使用通透資料加密 (TDE) 來保護表格和備份中的機密資料。TDE 會加密靜態的所有資料,並在授權使用者或應用程式存取此資料時以通透方式解密。當儲存媒體或資料檔遭竊時,TDE 會保護儲存在媒體上的資料。

Oracle Data Safe 提供統一的 Oracle Database 主控台,協助您瞭解資料的機密性、評估資料風險、遮罩機密資訊、設定及監督安全控制、評估使用者,以及監督資料庫活動。您可以使用「資料安全」執行下列作業:

- 安全性風險評估

- 使用者評估

- 活動審核

- 資料尋找

- 資料遮罩

秘訣:

在「資料安全」註冊所有 Oracle Database ,以識別、分類及排列風險的優先順序,以及產生安全參數、安全控制以及使用者角色和權限的完整使用狀況報表。Oracle Database Vault

Oracle Database Vault 可在 Oracle Database 中實行資料安全控制,以限制授權使用者存取機密應用程式資料。降低內部和外部威脅的風險,並滿足合規要求和職責分離。

保護新的和現有的 Oracle Database 環境,無需進行昂貴且費時的應用程式變更。Database Vault 與企業架構 (包括 Oracle Real Application Clusters (Oracle RAC) 、Oracle GoldenGate 和 Oracle Data Guard) 相容,完全不需要部署額外的伺服器和代理程式。

Oracle Database Vault 提供下列功能:

- 範圍:在 Oracle Database 和 Oracle Database Vault 安全控制中建立受限制的應用程式環境,以封鎖對機密資料的未經授權存取。協助組織符合資料隱私權法律和標準,例如歐盟一般資料保護法規 (EU GDPR)、支付卡產業資料安全標準 (PCI-DSS),以及許多其他需要嚴格內部控管存取、揭露或修改機密資訊的法規。

- 命令規則:避免因授權的使用者帳戶而中斷作業的惡意或意外變更。命令控制可防止特定維護時段之外的未授權命令 (例如

DROP TABLE或ALTER SYSTEM)。 - 信任的路徑:根據 IP、應用程式、使用者和當日時間強制執行零信任存取,因此攻擊者無法輕易地使用遭竊的證明資料。Oracle Database Vault 可封鎖對機密資料的未經授權存取,並產生高價值警示,通知管理員有可疑的資料存取活動,並防止資料遭竊。

- 職責區分:對授權的使用者強制執行檢查與平衡,並防止攻擊者停用安全控制、建立惡意使用者,以及使用授權帳戶的證明資料存取機密資料。

秘訣:

為您所有的 OCI 資料庫導入 Database Vault。事件和通知

您可以選擇在 OCI 租用戶中發生但未被描述服務涵蓋的其他事件收到警示。OCI 事件和通知服務可讓您識別這些事件,並在事件發生時傳送通知給您的團隊。OCI 事件

使用 OCI 事件建立規則,根據租用戶的狀態變更傳送自動化通知。規則包含定義用來指定租用戶中資源所產生事件的篩選。規則也必須指定當篩選找到相符的事件時所要觸發的動作。

動作是您為事件相符項目定義的回應。當規則中的篩選找到相符項目時, OCI 事件服務會將相符事件傳遞至您在規則中識別的一或多個目標。事件的目的地服務為「通知」、「串流處理」和「函數」。

OCI 通知

使用 OCI Notifications 在發生 OCI 資源觸發事件時傳送警示。您可以設定警示、事件規則和服務連線器,透過支援的端點 (包括電子郵件和簡訊 (SMS) 傳送易於閱讀的訊息給您。您也可以透過自訂 HTTPS 端點和 OCI 函數將工作自動化。您也可以直接發佈訊息。

OCI 稽核、日誌記錄、雲端保全以及資料安全服務都已與 OCI 事件和通知整合,可讓您將租用戶中的安全相關問題通知作業和安全團隊。