|

|

| Sun ONE Portal Server 6.0 管理者ガイド |

この章では、iPlanet™ Directory Server Access Management Edition を使用して、認証、ユーザー、およびサービスを管理する方法について説明します。 この章は、iPlanet Directory Server Access Management Edition のすべてを説明するものではありません。 ここでは、Sun™ ONE Portal Server に関する側面に重点を置きます。 詳細については、iPlanet Directory Server Access Management Edition のマニュアルを参照してください。

この章には、次の節があります。

- iPlanet Directory Server Access Management Edition の概要

- iPlanet Directory Server Access Management Edition 管理コンソールへのログイン

- 基本情報の表示

- Sun ONE Portal Server の起動および停止

- iPlanet Directory Server Access Management Edition サービスの管理

- Sun ONE Portal Server ユーザーの管理

- 認証の構成

- Sun ONE Portal Server によるポリシー管理の使用法の概要

- Sun ONE Portal Server デスクトップへのログイン

- ロギングの管理

iPlanet Directory Server Access Management Edition の概要

Sun™ ONE Portal Server 3.0 (旧名 iPlanet™ Portal Server 3.0) では、認証方法の管理、ドメイン、ロール、およびユーザーの作成、プロファイルの属性やログなどのその他のデータの管理を行います。 また iPlanet Portal Server 3.0 API を使用して、カスタムアプリケーションの開発も行います。

Sun ONE Portal Server 6.0 製品で、以前は iPlanet Portal Server 3.0 にあった iPlanet Directory Server Access Management Edition 管理機能と API を使用します。iPlanet Directory Server Access Management Edition は、Sun™ ONE Directory Server の管理とセキュリティに活用する一連のツールです。 iPlanet Directory Server Access Management Edition の目的は、Sun ONE Directory Server を使用して、ユーザーオブジェクト、ポリシー、およびサービスを管理するためのインタフェースを提供することです。

iPlanet Directory Server Access Management Edition では、次のことが行えます。

- Sun ONE Directory Server による、データセキュリティを向上させたユーザー認証およびシングルサインオンの実行

- 管理者による、ロールに基づくユーザーエントリ管理、ユーザーエントリでは属性として表示されるエントリグループ化メカニズムの起動

- 開発者による、多数のデフォルトおよびカスタマイズされたサービスの設定パラメータの定義および管理

グラフィカルユーザーインタフェースである Web ベースの iPlanet Directory Server Access Management Edition 管理コンソールを通じて、これらの 3 つの機能にアクセスします。 また、コマンド行インタフェース amadmin を使用して、ディレクトリサーバーでバッチ管理タスクを実行できます。 たとえば、新規サービスを作成、登録、および起動できます。また、組織、ピープルコンテナ、グループ、ロール、およびユーザーの作成、削除、および読み取り (取得) ができます。

iPlanet Directory Server Access Management Edition 機能の概要

iPlanet Directory Server Access Management Edition には、次の管理コンポーネントがあります。 これらのコンポーネントは、Sun ONE Portal Server 3.0 フレームワーク本体に含まれていたものです。

- ユーザー管理−ユーザー関連オブジェクト (ユーザー、ロール、グループ、ユーザーコンテナ、組織、サブ組織、および部署オブジェクト) を作成します。 これらのオブジェクトは、iPlanet Directory Server Access Management Edition コンソールまたはコマンド行インタフェースのどちらかを使用して、定義、修正、または削除できます。

- 認証−ユーザー認証にプラグインソリューションを提供します。 特定のユーザーを認証するのに必要な条件は、Sun ONE Portal Server エンタープライズの各組織に設定された認証サービスに基づきます。 Sun ONE Portal Server セッションへのアクセスが許可されるには、ユーザーは、正常に認証にパスする必要があります。

- シングルサインオン−ユーザー認証は一度行われると、iPlanet Directory Server Access Management Edition シングルサインオン (SSO) の API に継承されます。 認証されたユーザーが保護されたページへのアクセスを試行するたびに、SSO API は、ユーザーが認証証明書に基づくアクセス権を持っているかどうかを判断します。 ユーザーが有効であれば、追加認証なしでページへのアクセスが許可されます。 無効であれば、ユーザーに再認証を求めるメッセージが表示されます。

- サービス管理− Sun ONE Portal Server 製品自体のデフォルトおよびカスタムメイドサービス (デスクトップ、リライタ、検索、NetMail) を含むデフォルトおよびカスタマイズされたサービスの設定パラメータを指定します。

- ポリシー管理−ビジネスリソースへのアクセスを制御する規則を定義、修正、または削除します。 これらの規則は、ポリシーとして一括して参照されます。 ポリシーは、ロールあるいは組織に基づき、特権を提供するか、制約を定義することができます。

比較: Portal Server 3.0 と Portal Server 6.0

表 2-1 では、Portal Server 製品の主要な変更点について説明します。 Sun ONE Portal Server 3.0 (以前は iPlanet Portal Server 3.0) 製品の一部であった多くの関数および機能が、iPlanet Directory Server Access Management Edition の一部になりました。 この表では、1 列目に概念または用語を示し、2 列目に Sun ONE Portal Server 3.0 製品での特徴や機能を定義し、3 列目で Sun ONE Portal Server6.0 製品で対応する特徴や機能について説明します。

表 2-1 Sun ONE Portal Server 3.0 と Sun ONE Portal Server 6.0 との比較

概念または用語

Sun ONE Portal Server 3.0

Sun ONE Portal Server 6.0

ロールツリー

ユーザーおよびアプリケーションを組織するために Sun ONE Portal Server 3.0 内で構成する階層。 ロールツリーには、次の 4 段階があります。

ロールツリーの概念は適用されません。

iPlanet Directory Server Access Management Edition は、Sun ONE Directory Server の機能を使用し、ディレクトリ情報ツリー (DIT) により、ユーザー、組織、サブ組織などを構成します。

ドメイン/

組織社員あるいは顧客など、一般的な関係を持つユーザーの最上位グループ化。 これは、DNS ドメインではないが、Sun ONE Portal Server 3.0 がユーザーを論理コミュニティにグループ化するのに使用することを意味します。

ドメインの概念は適用されません。 代わりに、iPlanet Directory Server Access Management Edition の組織が、エンタープライズが部門およびリソースの管理に使用する階層構造の最上位を表します。

インストール時に、iPlanet Directory Server Access Management Edition は最上位の組織を動的に作成し (デフォルトは o=isp)、 iPlanet Directory Server Access Management Edition のエンタープライズ構成を管理します。 インストール後に、追加の組織を作成して、別のエンタープライズを管理することができます。 作成された組織はすべて最上位組織の下に配置されます。 これらのサブ組織内には、ほかのサブ組織をネストできます。 ネストされる構造の深さに制限はありません。

ロール

機能によってドメインのメンバーを分ける。 ロールには、ユーザーの デスクトップ ポリシーを定義する一連の属性およびポリシーがあります。

各ロールには、1 人または複数のユーザーに与えることができる 1 つまたは一連の特権があります。 これには、Sun ONE Directory Server に保存された ID 情報のアクセスと管理、および iPlanet Directory Server Access Management Edition ポリシーモジュールで保護された特権へのアクセスが含まれます。 また iPlanet Directory Server Access Management Edition ロールは、それをサービスクラスのテンプレートに保存されているプロファイルと関連付けます。

ロールは iPlanet Directory Server Access Management Edition で別々に定義され、以前サポートされていなかった、単一ユーザーが複数のロールを持つ機能があります。

ロールの特権はアクセス制御命令 (ACI) で定義されます。 iPlanet Directory Server Access Management Edition には、いくつかの事前定義されたロールがあります。 iPlanet Directory Server Access Management Edition コンソールにより、ロールの ACI を編集して、ディレクトリ情報ツリー内でアクセス特権を割り当てることができます。

属性

2 種類の属性をサポートします。 グローバル属性とユーザー設定可能な属性です。 グローバル属性はプラットフォーム全体に適用され、スーパー管理者によってのみ設定されます。 ユーザーが設定可能な属性は、次の節で説明するように、ロールツリーの基礎に適用されます。 代理のドメイン管理者は、ドメイン、親ロール、子ロール、およびユーザーレベルにこれらの属性を設定できます。 ロールツリーのユーザーレベルで、いくつかの属性は必要に応じてユーザーごとにカスタマイズできます。

iPlanet Directory Server Access Management Edition 属性では、次のタイプの属性を使用します。

- グローバル - グローバル属性に適用される値は、iPlanet Directory Server Access Management Edition 設定全体に適用され、またすべての構成済みの組織に継承されます。

- 動的 − 動的属性は、iPlanet Directory Server Access Management Edition で構成済みのロールあるいは組織に割り当てることができます。 ユーザーにロールを割り当てる場合、または組織でユーザーを作成する場合は、動的属性がそのユーザーの特性になります。

- 組織 − これらの属性は、組織だけに割り当てられます。 この点で、これらは動的属性として機能します。 ただし、これらはサブツリーのエントリによって継承されるため、動的属性とは異なります。

- ユーザー − これらの属性は直接各ユーザーに割り当てられます。 これらの属性は、ロールあるいは組織から継承されず、通常はユーザーごとに異なります。

- ポリシー − ポリシー属性は、特権属性です。 一度ポリシーが構成されると、ロールあるいは組織に割り当てられます。 これは、動的属性およびポリシー属性間での唯一の違いであり、動的属性は直接ロールあるいは組織に割り当てられ、ポリシー属性はポリシーの構成に使用されてからロールあるいは組織に割り当てられます。

ポリシー

アプリケーション、デスクトップ、NetFile、Netlet などにポータルアクセスポリシーを構成します。

どのリソースに誰が何を行うかを定義する規則です。 iPlanet Directory Server Access Management Edition Policy Service により、組織はこれらの規則あるいはポリシーを設定できます。 通常、ポリシーは組織 (あるいはサブ組織) レベルで作成され、組織のツリーを通じて使用されます。 指定のポリシーを作成するには、まずポリシーの作成先となる特定のポリシーサービスが組織に登録されている必要があります。

iPlanet Directory Server Access Management Edition 5.1 では、ポリシーサービスは、許可あるいは拒否された URL のリストだけで構成されます。 これは、Portal Server がコンテンツ用にポリシーベースのデスクトップを構築するには不十分です。 これは、チャネルアクセスのポリシーがデスクトップのディスプレイプロファイルに構築されるためです。 Portal Server 6.0 デスクトップは、複数のロールからのチャネルのリストのマージできるディスプレイプロファイルをサポートします。 たとえば、25 のロールがあり、それぞれにそのロールに関連する少数のチャネルがある場合、任意の数のロールを持つようにユーザーを構成して、ユーザーが取得するデスクトップがそれらのすべてのロール集合を提供するようにできます。 マージ動作は、各種ロールからのチャネルの集合またはマージの方法を制御します。 ディスプレイプロファイルをマージするために、Portal Server でロールに階層順序が課せられます。 マージは、もっとも低い優先度のドキュメント (もっとも小さい番号) で始まり、もっとも高い優先度プロファイルであるユーザー (ベース) に到達するまで、優先度番号の昇順に進みます。 表示プロファイルのマージについての詳細は、第 5 章「ディスプレイプロファイルの管理」を参照してください。

コンポーネント/

サービスPortal Server 3.0 の 4 つの主要コンポーネントとは、サーバー自体、プロファイルサーバー、ゲートウェイ、およびファイアウォールです。

コンポーネントは、共通の名前で定義された属性のグループです。 iPlanet Directory Server Access Management Edition サービスに置き換えられています。 属性は、サービスが組織に提供するパラメータを定義します。iPlanet Directory Server Access Management Edition は、サービスフレームワークです。

Sun ONE Portal Server 6.0 は、Portal Server 固有のサービス (デスクトップ、NetMail、リライタ、および検索) のフレームワークでの実行以外に、認証、ユーザー管理、およびポリシー管理などのコアサービスの提供において iPlanet Directory Server Access Management Edition に依存します。

管理インタフェース

Portal Server 3.0 コンポーネントのみを管理するための独自の管理コンソールを提供します。

コマンド行インタフェースは、ipsadmin です。

iPlanet Directory Server Access Management Edition 管理コンソールを使用して、Sun ONE Portal Server 固有のサービス (デスクトップ、Sun ONE Portal Server、リライタ、および検索) だけでなく、iPlanet Directory Server Access Management Edition のサービス、ユーザー、およびポリシーを管理します。

ipsadmin に代わるコマンド行インタフェースは、amadmin、dpadmin、および rwadmin です。

iPlanet Directory Server Access Management Edition の制約

iPlanet Directory Server Access Management Edition を使用する場合は、次の制約があります。

- 事前定義された iPlanet Directory Server Access Management Edition ロールは、複数の並列組織をスパン化できません。ただし、ロールは、ロールが関連する組織の子組織に属するユーザーに割り当てることができます。 また、複数ドメインのリソースへアクセスすることで、カスタムロールを作成し、また必要な ACI を定義して、必要な特権をロールで付与することができます 。

- ユーザーは、組織に属する必要があり、その組織にだけ属することができます。

- 階層型ロールはサポートされません。 たとえば、ロール A およびロール B の和集合に等しいものとしてロール C を作成することはできません。また、ロール C を持つユーザーは、明示的にロール A に割り当てられていない限り、ロール A のリソースにアクセスできません。

- RoleAdministratorRole のアクセス権は、対応する ACI を直接編集した場合にのみ設定できます。

- ロール管理者 (代理の管理者) が iPlanet Directory Server Access Management Edition 管理コンソールにログインする場合、ロール管理者に修正する権限がない場合でも、同じ組織にあるロール、および関連するサービスとプロパティのすべてを表示できます。

iPlanet Directory Server Access Management Edition インタフェース

iPlanet Directory Server Access Management Edition 管理コンソール

このブラウザベースのコンソールは、グラフィカルユーザーインタフェースを提供して、Sun ONE Portal Server サービスなどの iPlanet Directory Server Access Management Edition エンタープライズを管理します。 管理コンソールには、サービス、ポリシー、およびユーザーの作成および管理に使用する、異なるレベルの特権を持つ複数のデフォルトの管理者が用意されています (ロールに基づき、追加の代理管理者も作成できます) 。 詳細については、第 3 章「管理の委任の設定」を参照してください。

iPlanet Directory Server Access Management Edition 管理コンソールは、3 つのセクションに分割されています。 位置区画、ナビゲーション区画、およびデータ区画です。 3 つの区画を使用して、ディレクトリを移動したり、ユーザーおよびサービスの構成を実行したり、またポリシーを作成したりします。

詳細については、「iPlanet Directory Server Access Management Edition コンソールの使用方法」を参照してください。

iPlanet Directory Server Access Management Edition のコマンド行

iPlanet Directory Server Access Management Edition コマンド行インタフェースは、サーバーを管理する amadmin と、サーバーの処理を停止と開始を行う amserver です。amadmin は、XML サービスファイルをディレクトリサーバーにロードし、ディレクトリツリーでバッチ管理タスクを実行するのにも使用します。Sun ONE Portal Server 3.0 のコマンド行インタフェースの ipsadmin および ipsserver は、現在使用されていません。

amadmin についての詳細は、iPlanet Directory Server Access Management Edition のマニュアルを参照してください。

iPlanet Directory Server Access Management Edition 管理コンソールへのログイン

iPlanet Directory Server Access Management Edition コンソールへは、次のどちらかの方法でログインできます。

- 固有の URL を使用する

- HTTPS を経由する

管理コンソールにログインする場合、表示される機能は、ユーザーのアクセス権によって異なります。 アクセス権は、ACI あるいはユーザーに割り当てられたロールによって決まります。 たとえば、スーパーユーザーには、管理コンソールのすべての機能が表示されます。一方、代理管理者には、通常、サブ組織についてのこの機能のサブセットだけが表示されます。またエンドユーザーは、特定のユーザー ID に関係するユーザー属性だけが表示されます。

現在、管理コンソールへは、次のどちらかの URL でログインできます。

- http://host:port/amconsole

- http://host:port/amserver

/amconsole URL は、iPlanet Directory Server Access Management Edition 管理コンソールの HTML ページを明示的に要求します。 /amconsole を使用してログインすると、管理コンソールが起動し、ユーザーは URL が /amserver/login に変更されたことを確認して、認証されます。 構成に関係なく、この URL を管理コンソールへのアクセスに使用できます。

/amserver URL は、iPlanet Directory Server Access Management Edition サービスの HTML ページを要求します。 Sun ONE Portal Server のインストールの際にっ設定されるデフォルトでは、この URL にリダイレクトして管理コンソールにログインすることになっていますが、/amserver URL は、iPlanet Directory Server Access Management Edition サービスにアクセスするため、この URL はコンソール以外のその他のサービスを利用するために使用できます。 たとえば、次のようになります。

- ユーザーが無効なセッションを持つアプリケーションにアクセスする場合、アプリケーションは、/amserver URL 要求を goto パラメータで amserver/login に転送する場合があります。 たとえば、Sun ONE Portal Server デスクトップ は、iPlanet Directory Server Access Management Edition エージェントと同様にこの転送を行います。

- カスタマは、いくつかのアプリケーションあるいはポータルへの開始位置として amserver/login にユーザーを転送する場合があります。 また、デフォルトのリダイレクト URL が、ポータルアプリケーションあるいはカスタムアプリケーションになる場合があります。

- カスタムアプリケーションが、amserver/login を直接呼び出し、認証する場合があります。

iPlanet Directory Server Access Management Edition 管理コンソールにログオンするには、次のように入力します。

- 固有の URL を使用する場合:

http://host:port/amserver/ を入力します。

あるいは

http://host:port/amconsole/ を入力します。

- HTTPS を使用する場合:

https://host:ssl_port/amconsole/ を入力します。IP アドレスを使用した管理コンソールへのログインの設定

サーバーの IP アドレスを使用して、iPlanet Directory Server Access Management Edition 管理コンソールにログインすることはできません。 これは iPlanet Directory Server Access Management Edition での cookie のドメイン設定によるものです。.

ただし、管理コンソールの 「cookie ドメイン」 のリストに、ローカルホストの IP アドレスを追加することはできます。

- 「表示」メニューから「サービス管理」を選択します。

- 「プラットフォーム」 をクリックします。

- 「Cookie ドメイン」 にローカルホストの IP アドレスを追加します。

これでドメイン名ではなく、IP アドレスで管理コンソールにアクセスできます。

基本情報の表示

スクリプトにより、jar ファイルのバージョンおよびビルドの日付だけでなく、Sun ONE Portal Server のバージョンやビルドの日付など、製品についての基本情報を表示することができます。 バージョンスクリプトは、BaseDir/SUNWps/bin ディレクトリにインストールされます。ここでの BaseDir は、Sun ONE Portal Server をインストールしたサーバーのルートディレクトリです。 デフォルトは /opt です。

製品情報を表示するには、次のようにします。

- スクリプトがインストールされているディレクトリに移動します。 次のように指定します。

cd BaseDir/SUNWps/bin

- Sun ONE Portal Server についての情報を表示するには、次のように入力します。

./version

- Sun ONE Portal Server の jar ファイルについての情報を表示するには、次のように入力します。

./version JarName

ここで JarName は、jar ファイルの名前です。

Sun ONE Portal Server の起動および停止

この節では、Sun ONE Portal Server の停止および起動方法について説明します。 Sun ONE Portal Server は、iPlanet Directory Server Access Management Edition に依存するため、Sun ONE Portal Server を直接起動したり、停止したりはしません。 iPlanet Directory Server Access Management Edition サーバー自体を再起動する必要があります。

- Sun ONE Portal Server を起動するには、次のように入力します。

/etc/init.d/amserver start

- 複数インスタンスの Sun ONE Portal Server を起動するには、次のように入力します。

/etc/init.d/amserver startall

- Sun ONE Portal Server を停止するには、次のように入力します。

/etc/init.d/amserver stop

注 再起動する前に、サーバーを停止する必要はありません。 すでに起動中のサーバーを起動すると、そのサーバーは停止してから再起動します。

Sun ONE Portal Server は、さまざまなプラットフォームのロケールをサポートしています。 Sun ONE Portal Server をインストール済みのデフォルト値以外で起動する方法については、『Sun ONE Portal Server 6.0 Developerユs Guide』を参照してください。

iPlanet Directory Server Access Management Edition サービスの管理

この節では、Sun ONE Portal Server が使用する iPlanet Directory Server Access Management Edition サービスについて説明します。 詳細については、『iPlanet Directory Server Access Management Edition』のマニュアルを参照してください。

インストールおよび Sun ONE Web Server のパッケージ化

- Sun ONE Portal Server インストーラは、iPlanet Directory Server Access Management Edition がインストールされていない場合、iPlanet Directory Server Access Management Edition インストーラを実行します。

- Sun ONE Portal Server は、iPlanet Directory Server Access Management Edition と Web コンテナを共有します。 Web コンテナは、並行性、配置、寿命管理、セキュリティ、トランザクション、その他のサービスを含む Web コンポーネントの実行時環境を指定します。

- Sun ONE Portal Server は、JVM™ および iPlanet Directory Server Access Management Edition が提供するその他のコンポーネントを使用します。

ユーザー管理

- Sun ONE Portal Server は、iPlanet Directory Server Access Management Edition API を使用して、自身のプロファイル情報を iPlanet Directory Server Access Management Edition に格納します。

- Sun ONE Portal Server は、iPlanet Directory Server Access Management Edition の複数のロールサポートを利用します。

- Sun ONE Portal Server は、たとえば givenName など、オープンで所有者のいない標準のスキーマの属性を使用します。

- iPlanet Directory Server Access Management Edition は、LDAP ディレクトリへの直接アクセスを提供します。

シングルサインオン / 認証

- Sun ONE Portal Server 6.0 では、認証は、iPlanet Directory Server Access Management Edition によって管理されます。

- iPlanet Directory Server Access Management Edition は、すべての認証モジュールを提供します。

- Sun ONE Portal Server は、iPlanet Directory Server Access Management Edition のポリシーの属性を使用して、アクセスを制限します。

サービス管理

Sun ONE Portal Server 6.0 は、次の iPlanet Directory Server Access Management Edition サービスを定義します。

- デスクトップ−ポータルフロントエンドを提供します。また、ポータルへのプライマリエンドユーザーインタフェースです。デスクトップの設定および管理についての詳細は、第 4 章「デスクトップサービスの管理」を参照してください。

- NetMail −インターネットで IMAP および SMTP メールサーバーにアクセスし、ポータルを通じてユーザーが電子メールにアクセスできるようにします。 NetMail の設定および管理についての詳細は、第 6 章「NetMail サービスの管理」を参照してください。

- リライタ−管理者が設定する規則を実装し、適切にアクセスできるように URL をリライトします。 リライタのセットアップおよび管理についての詳細は、第 7 章「リライタサービスの管理」を参照してください。

- 検索−使用可能なドキュメントの基本および詳細検索機能を Sun ONE Portal Server に提供します。 検索サービスの設定および管理についての詳細は、第 8 章「検索エンジンサービスの管理」を参照してください。

Sun ONE Portal Server ユーザーの管理

ディレクトリ情報ツリー (DIT) は、ユーザー、組織、サブ組織などを論理構造または階層構造に編成します。これによって、これらのロールを想定したユーザー、または組織内に属しているユーザーに適切なアクセスを効率よく管理して、割り当てることができます。 この節では、組織、サブ組織、ロールの機能についての情報を提供します。また、組織、ロール、ユーザーの作成と管理の手順を示して、Portal Server の実装の基本となるディレクトリ構造またはツリーの設計に役立つ情報を提供します。

注 Sun ONE Portal Server 6.0 は組織をサポートします。この組織については、以前の Sun ONE Portal Server 3.0 では、ドメインのコンセプトを使用していました。

iPlanet Directory Server Access Management Edition では、組織ツリーの最上位は、デフォルトで isp になっていますが、インストールの際に変更または指定できます。 インストール後に、追加の組織を作成して、別のエンタープライズを管理することができます。 作成された組織はすべて最上位組織の下に配置されます。 これらのサブ組織内で、他のサブ組織をネストできます。 ネストされる構造の深さに制限はありません。

注 ツリーの最上位を isp と呼ぶ必要はありません。 任意の名前を付けることができます。 ただし、isp など一般的な最上位で編成されたツリーでは、ツリー内の組織はロールを共有できます。

ロールは、より効果的で簡単にアプリケーションを使用するように設計された新しいグループ化メカニズムです。 それぞれのロールはメンバー、あるいはロールを保有するエントリを持ちます。 グループの場合と同じく、ロールのメンバーは明示的またはダイナミックに指定できます。 ロールメカニズムにより、そのエントリがメンバーになっているすべてのロール定義の DN を含む nsRole 属性が自動的に生成されます。 各ロールには、1 人または複数のユーザーに与えることができる 1 つまたは一連の特権があります。 Sun ONE Portal Server 6.0 では、複数のロールを単一のユーザーに割り当てることができます。 ロールの特権はアクセス制御命令 (ACI) で定義されます。 Sun ONE Portal Server には、いくつかの事前定義されたロールがあります。 iPlanet Directory Server Access Management Edition コンソールでは、ロールの ACI を編集して、ディレクトリ情報ツリー内でアクセス特権を割り当てることができます。 組み込みの例には SuperAdmin Role ロールや TopLevelHelpDeskAdmin ロールがあります。 組織間で共有できるその他のロールを作成することもできます。

組織、サブ組織、およびロールの設計

DIT 構造を設計する場合、階層型ツリーあるいは平坦なツリーのどちらを使用するかを決定する必要があります。 一般的な規則として、ツリーをできるだけ平坦します。 ただし、ユーザアクセスを付与または管理しやすくするには、組織の成長の大きさに合わせて、ある程度の数の階層があることが重要になります。 DIT 構造を構築するための iPlanet Directory Server Access Management Edition の主要な 3 つのキー構造エンティティは、組織 (サブ組織)、ロール、およびユーザーです。 構造を設計する前に、これらの各エンティティの機能、特性、および相互関係について理解する必要があります。

組織およびサブ組織

- エンタープライズまたは組織の階層を表したりモデル化したりすることができる階層関係を作成できます。

- 対応する管理者によって作成される特定のユーザーを含めることができます。 これにより、管理およびアクセス制御の目的で、ユーザーをグループ化する方法が提供されます。 通常、同じような必要性を持つユーザーをグループ化すると、アクセスの管理および制御がより簡単になります。

- 管理コンソールを通じて管理者は、親組織またはサブ組織で簡単に作成し、また削除することができます。 ただし、すべて削除されると、すべての下位組織およびユーザーも削除されるため、名前や構造を変更する予定がある場合には適していません。

ロール

- 1 人または複数のユーザーに 1 つまたは一連の特権を割り当てることができます。 組織内では、複数ロールを定義して特定の特権をユーザーに設定することができます。

- 直接編集する必要があるアクセス制御命令 (ACI) を通じて許可を定義します。 一度定義すると、組織、サブ組織、またはユーザーに、簡単に割り当てや割り当ての取り消しができます。 1 つのエンティティからのロールの割り当ての取り消しは、そのエンティティにだけ適用されます。 ロールは引き続き存在し、割り当てられたままで他のエンティティに割り当てし直すことができます。そのためアクセスの変更が頻繁に必要な組織により適しています。

- チャネルの可視性およびユーザーのチャネル上書き機能を制御します。 XML Display Profile 内で、XML ドキュメントのチャンネルの可視または不可視をデフォルトに設定できます。 また、XML ドキュメントのデフォルトのチャネルが上書きされないようにすることもできます。

ユーザー

- 人物の ID を表します。 管理者が組織またはサブ組織内に作成できます。

- 複数のロールに関連付けられますが、ユーザーは、ロールスコープの範囲内にある必要があります。 またユーザーは、サブ組織から属性を継承します。

- 1 つの組織またはサブ組織のみに属しますが、管理者に権限があれば、ユーザーをある組織から別の組織に簡単に移動できます。

- チャンネルの可視性をパーソナライズできます。

シナリオ 1: サブ組織とロールから構成される階層構造

構造をできるだけ平坦にする必要はありますが、階層によっては、必要なグループ化を行うのに役立ちます。 階層構造を作成するための行動な手順は次のとおりです。

- 最上位組織の作成。

- エンタープライズのユーザーの機能グループまたは組織グループをすべて識別し、DIT 構造エンティティを作成するのに必要なグループ、すなわち固有の特権を持つ必要があるグループを決定します。 通常、これはエンタープライズで唯一最大の下位部門で、管理者が管理する必要があります。 一般的あるいは機能的な名前を使用して、再編成および名前の変更に問題が発生しないようにします。

- 最上位組織と何らかの関係がある各 DIT エンティティについて、そのエンティティにサブ組織 (つまり、iPlanet Directory Server Access Management Edition の中の組織の下位組織)、あるいはロールを作成します。

次のガイドラインを使用して、サブ組織あるいはロールを使用するかどうかを判断します。

- 同様のアクセスの必要性を持つユーザーのグループ化を含むエンティティにサブ組織を定義します。 通常、これは、一組の許可を割り当てることができる共通の機能エンティティまたは組織エンティティです。

- 子組織のユーザーがこのロールを持つ必要があり得る場合は、ロールを定義します。 すべてのユーザーは、1 つの組織あるいはサブ組織に属します。 割り当てられたロールがない場合は、常駐する組織から許可を継承します。 このため、属する組織および任意の親組織の両方の属性をユーザーがに持たせる場合は、ロールメカニズムを使用して、複数のロールを割り当てる必要があります。

- ロールごとに、RoleAdministratorRole を定義してロールを管理します。 次に ACI を適切に設定します (管理特権: ユーザーの追加および削除、ロール属性の修正など)。

- エンタープライズにアクセスするユーザーを定義します。 ユーザーが組織の特権を継承している場合は、ユーザーを適切な組織に配置します。 ユーザーがロールの割り当てを通じて特権を受け取る場合は、ロールの範囲内、つまり組織内に入るか、ロールが定義されている組織の子になるように配置する必要があります。

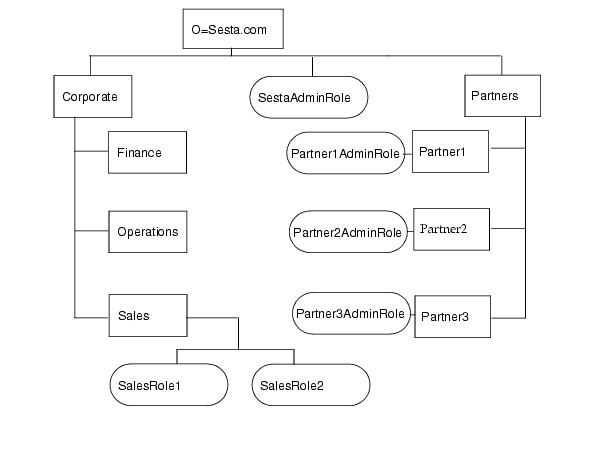

図 2-1 は、階層型ディレクトリ構造を示しています。 この図では、最上位組織は Sesta.com です。 最上位の 1 つ下には、組織と Corporate と Partners のサブ組織を管理する SestaAdminRole が置かれます。 Corporate 組織には、 Finance、Operations、および Sales の 3 つのサブ組織があります。 Sales 組織には、複数のタイプのユーザーが属するため、SalesRole1 および SalesRole2 の 2 つのロールが定義されています。 Partners 組織内には、Partner1、Partner2、および Partner3 の 3 つのサブ組織があります。 これらの組織にはそれぞれ独自の管理者が必要であるため、3 つのロールが定義され、それぞれが適切な組織に関連付けられています。パートナーロールは、PartnerAdmin1、PartnerAdmin2、および PartnerAdmin3 です。

図 2-1 階層型ディレクトリ構造

シナリオ 2: 平坦なツリー構造

組織を頻繁に変更する場合は、より平坦な、あるいは全体として一様に平坦なツリー構造が適しています。 1 つのピープルコンテナを含む 1 つの組織と、すべてが同じレベルのロールから構成される構造は、エンタープライズを頻繁に変更する際に役立つことがよくあります。 1 つの組織では、エンタープライズの変更が DIT に影響を及ぼすことはありません。 すべてのアクセス権は、ロールを使用して定義され、すべてのユーザーが単一のピープルコンテナに格納され、すべてのロールが同じレベルにあるため、任意のユーザーに任意のロールを割り当てることができます。

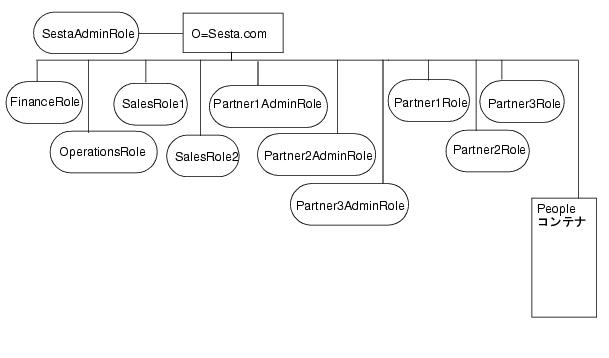

図 2-2 は、平坦なディレクトリ構造を示しています。 この図では、最上位の唯一の組織は Sesta.com です。 すべてのエンティティは、この最上位組織の下に直接定義されます。 これらのエンティティには、 SestaAdminRole があり、組織や、Finance、Operations、Sales1、および Sales2 ユーザーが必要とするさまざまなエンタープライズ機能の 4 つのロール、およびパートナーが必要とするユーザー機能の 6 つのロールである Partner1Role、Partner2Role、Partner3Role、Partner1AdminRole、Partner2AdminRole および Partner3AdminRole を管理します。

図 2-2 平坦なディレクトリ構造

組織およびサブ組織の新規作成

組織とサブ組織を使用すると、管理やアクセス制御のためにユーザーを構造化およびグループ化できます。 エンタープライズの階層または構造を決定した後、それを実装するために必要な組織とサブ組織を作成する必要があります。 組織あるいはサブ組織を新しく作成する場合、デフォルトで定義されるサービス、ポリシー、ユーザー、またはロールはありません。 このため、新しい組織あるいはサブ組織を作成する場合は、常に、次の高度な手順で設定を行う必要があります。

- 組織で有効にするサービスをすべて登録します。 詳細については、「サービスを登録する」を参照してください。 通常、少なくとも次のサービスを登録します。

- 認証。 コア認証サービスおよび組織のユーザーが認証に使用する任意の認証サービス (LDAP、匿名)。 詳細については、「認証の構成」を参照してください。

- URL ポリシーエージェント。

- ユーザー。

- Portal Server のコンフィグレーション。 組織のユーザーについて有効にする Portal Server の任意のサービス (デスクトップおよび NetMail)。

- 登録された各サービスにテンプレートを作成します。 「サービスのテンプレートを作成する」を参照してください。

- 組織内のユーザーにアクセス特権を付与する必要のあるポリシーを作成します。 ポリシーの使用についての詳細は、「Sun ONE Portal Server によるポリシー管理の使用法の概要」を参照してください。

- ユーザーを組織に追加します。 詳細については、「新規ユーザーを手動で追加する」を参照してください。

- 組織で必要な任意のロールを作成し、割り当てます。 詳細については、「新規ロールを作成する」と「ロールをユーザーに割り当てる」を参照してください。

- 組織で有効なサービスを設定します。 デスクトップ の設定については、第 4 章「デスクトップサービスの管理」を参照してください。 NetMail の設定については、第 6 章「NetMail サービスの管理」を参照してください。

単一の線形手順で組織を新規作成し、ポータルを使用するように組織を設定する方法については、「ポータル組織の新規作成」を参照してください。

新規の組織あるいはサブ組織を作成する

Sun ONE Portal Server 用に、組織およびサブ組織を設計する推奨の方法については、「組織、サブ組織、およびロールの設計」を参照してください。

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- デフォルトでは、ログイン時に「表示」メニューの「ユーザー管理」、「表示」メニューの「組織」が選択されます。

作成したすべての組織がナビゲーション区画に表示されます。

- サブ組織を作成する場合は、ナビゲーション区画を使用して、サブ組織を作成する組織を選択します。

- ナビゲーション区画で「新規」をクリックします。

「組織の作成」テンプレートがデータ区画に表示されます。

- 「組織の作成」テンプレートで、組織あるいはサブ組織の名前を入力します。

- 「組織のステータス」の「有効」あるいは「無効」を選択します。

デフォルトは、「有効」です。 ステータスは、組織あるいはサブ組織が存在する間は、プロパティの矢印を選択していつでも変更できます。「無効」を選択すると、組織あるいはサブ組織へのログインが無効になります。

- 「作成」をクリックします。

新規の組織あるいはサブ組織がナビゲーション区画に表示されます。

サービスを登録する

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- 「ユーザー管理」の「表示」メニューから「組織」を選択します。

ナビゲーション区画に作成したすべての組織が表示されます。

- サービスを登録する組織あるいはサブ組織に移動します。

ナビゲーション区画の「表示」メニューと位置区画の「位置」のパスを使用します。

- 「表示」メニューから「サービス」を選択します。

- 「登録」をクリックします。

- データ区画から登録する 1 つまたは複数のサービスを選択して、「登録」を選択します。 「すべて選択」ですべてのサービスを選択できます。

サービスのテンプレートを作成する

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- 「ユーザー管理」の「表示」メニューから「組織」を選択します。

ナビゲーション区画に作成したすべての組織が表示されます。

- 登録したサービスがある組織あるいはサブ組織に移動します。

ナビゲーション区画の「表示」メニューと位置区画の「位置」のパスを使用します。

- 「表示」メニューから「サービス」を選択します。

- 登録されたサービスの横にあるプロパティの矢印を選択します。

- 「このサービスに使用可能なテンプレートがありません」というメッセージが表示された場合は、「作成」をクリックします。

- サービスのデフォルトの属性値を使用するか、あるいは変更し、「保存」を選択します。

iPlanet Directory Server Access Management Edition 固有のサービス属性の設定についての詳細は、『iPlanet Directory Server Access Management Edition Administratorユs Guide』を参照してください。 Sun ONE Portal Server 固有のサービス属性の設定についての詳細は、このマニュアルの該当する付録を参照してください。

新規ユーザーを手動で追加する

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- デフォルトでは、ログイン時に「表示」メニューの「ユーザー管理」、「表示」メニューの「組織」が選択されます。

- ユーザーの作成先である組織あるいはサブ組織に移動します。

- 「表示」メニューから「ユーザー」を選択し、「新規」を選択します。

「ユーザーの作成」テンプレートがデータ区画に表示されます。

- ユーザーに割り当てるサービスを選択して、「次へ」 を選択します。

通常、最低でもデスクトップ、NetMail、セッション、URL ドメインアクセス、および URL ポリシーエージェントサービスをほとんどのユーザーに対して登録する必要があります。

- ユーザー情報を入力して、「作成」をクリックします。

新規ユーザーがナビゲーション区画に表示されます。

新規ロールを作成する

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- デフォルトでは、ログイン時に「表示」メニューの「ユーザー管理」、「表示」メニューの「組織」が選択されます。

- ロールの作成先である組織あるいはサブ組織に移動します。

- 「表示」メニューから「ロール」を選択し、「新規」を選択します。

「ロールの作成」テンプレートがデータ区画に表示されます。

- ロール情報 (名前、説明、タイプ、アクセス権) を入力し、「作成」を選択します。

新規ロールがナビゲーション区画に表示されます。

注 代理の管理用にカスタマイズされたロールを作成している場合は、あらかじめそのロールに ACI 特権を定義する必要があります。 詳細については、第 3 章「管理の委任の設定」を参照してください。

ロールをユーザーに割り当てる

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- 「ユーザー管理」の「表示」メニューから「組織」を選択します。

- ロールの作成先である組織あるいはサブ組織に移動します。

- 「表示」メニューから「ユーザー」を選択します。

- ロールの割り当て先であるユーザーの横にあるプロパティの矢印を選択します。

データ区画にユーザープロファイル情報が表示されます。

- 「このユーザーのロール」で 「追加」を選択して、割り当て可能なすべてのロールのリストを表示します。

「ロールの追加」テンプレートが表示されます。

- 割り当てるロールの横にあるボックスをオンにして、「実行」を選択します。

「このユーザーのロール」 ボックスが、割り当てられたロールで更新されます。

- 「保存」をクリックし、変更内容を保存します。

既存のユーザーの Sun ONE Portal Server へのアクセスを有効化する

Sun ONE Portal Server を既存の iPlanet Directory Server Access Management Edition のインスタンスにインストールする場合、ユーザーは、 Sun ONE Portal Server デスクトップを使用するようには登録されていません。 ユーザーがデスクトップにアクセスできるようにするには、ユーザーを有効にする必要があります。 次の手順で、デフォルトの組織あるいは別の組織のユーザーを有効にします。

デフォルトの組織のユーザーの有効化

設定する前に、いくつかの構成情報を取得する必要があります。 構成の詳細が不明な場合は、/var/sadm/pkg/SUNWps/pkginfo ファイルからスクリプトを使用して情報を取り出すことができます。

- /var/sadm/pkg/SUNWps/pkginfo ファイルから、次の情報を確認または取り出します。

- ディレクトリマネージャの識別名 (DS_DIRMGR_DN/ で参照)。 デフォルト値は cn=Directory Manager です。

- ディレクトリマネージャのパスワード (DS_DIRMGR_PASSWORD/ で参照)。

- ディレクトリサーバーのフルドメイン名 (DS_HOST/ で参照)。

- ディレクトリサーバーが実行するポート (DS_PORT/ で参照)。 デフォルト値は 389。

- ディレクトリツリーのルートサフィックス (DS_ROOT_SUFFIX/ で参照)。 デフォルト値は o=isp です。

- Sun ONE Portal Server インストールのデフォルトの組織 (DS_DEFAULT_ORG/ で参照)。 デフォルト値は o=domain-name です。

- Sun ONE Portal Server インストールのベースディレクトリ (/BaseDir/ で参照)。 デフォルト値は /opt です。

構成情報が不明な場合は、次のスクリプトを実行して出力を参照し、この手順を完了するのに必要な情報を取得してください。

- ディレクトリを iPlanet Directory Server Access Management Edition ユーティリティのディレクトリに変更します。 たとえば、ベースディレクトリが /opt の場合は、次のように入力します。

cd /IDSAME_BaseDir/SUNWam/bin

- ディレクトリサーバーとデフォルトの組織のルートサフィックスが同じでない場合は、次のコマンドを実行します。

./ldapsearch -h /DS_HOST/ -p /DS_PORT/ -D /DS_DIRMGR_DN/ -w /DS_DIRMGR_PASSWORD/ -b "ou=People,/DS_DEFAULT_ORG/,/DS_ROOT_SUFFIX/" "(uid=*)" dn | /usr/bin/sed ユs/^version.*//ユ > /tmp/.tmp_ldif_file1

- ディレクトリサーバーとデフォルトの組織のルートサフィックスが同じである場合は、次のコマンドを実行します。

./ldapsearch -h /DS_HOST/ -p /DS_PORT/ -D /DS_DIRMGR_DN/ -w /DS_DIRMGR_PASSWORD/ -b "ou=People,/DS_ROOT_SUFFIX/" "(uid=*)" dn | /usr/bin/sed ユs/^version.*//ユ > /tmp/.tmp_ldif_file1

- 次のコマンドを実行します。

grep "^dn" /tmp/.tmp_ldif_file1 | awk ユ{

print $0

print "changetype: modify"

print "add: objectclass"

print "objectclass: sunPortalDesktopPerson"

print "objectclass: sunPortalNetmailPerson\n" }ユ >

/tmp/.tmp_ldif_file2

- 次のコマンドを実行します。

./ldapmodify -c -h DS_HOST -p DS_PORT -D DS_DIRMGR_DN -w DS_DIRMGR_PASSWORD -f /tmp/.tmp_ldif_file2

- すべての一時ファイルを削除します。

rm /tmp/.tmp_ldif_file1 /tmp/.tmp_ldif_file2

デフォルト以外の組織のユーザーの有効化

- /var/sadm/pkg/SUNWps/pkginfo ファイルから、次の情報を確認または取り出します。

- ディレクトリマネージャの識別名 (DS_DIRMGR_DN/ で参照)。 デフォルト値は cn=Directory Manager です。

- ディレクトリマネージャのパスワード (DS_DIRMGR_PASSWORD/ で参照)。

- ディレクトリサーバーのフルドメイン名 (DS_HOST/ で参照)。

- ディレクトリサーバーが実行するポート (DS_PORT/ で参照) 。 デフォルト値は 389。

- ディレクトリツリーのルートサフィックス (DS_ROOT_SUFFIX/ で参照)。 デフォルト値は o=isp です。

- ユーザーを更新する Sun ONE Portal Server インストールの組織 (DS_ORG_TO_UPDATE/ で参照)。 デフォルト値は "。

- Sun ONE Portal Server インストールのベースディレクトリ (/BaseDir/ で参照)。 デフォルト値は /opt です。

- 有効にする既存のユーザーを含む組織またはサブ組織のサービスを登録します。 手順の詳細については、「サービスを登録する」を参照してください。

- 登録するサービスごとにテンプレートを作成します。 手順の詳細については、「サービスのテンプレートを作成する」を参照してください。

- サービスごとにポリシーを作成して割り当てます。 詳細については、「デスクトップポリシーを作成する」、「NetMail ポリシーの作成」、および 「組織にポリシーを割り当てる」 を参照してください。

- 認証ユーザーの組織からの転送先に URL を設定します。 「ログインユーザーをデスクトップ URL に正しくリダイレクトする」 を参照してください。

- ディレクトリを iPlanet Directory Server Access Management Edition ユーティリティのディレクトリに変更します。 たとえば、ベースディレクトリが /opt の場合は、次のように入力します。

cd /IDSAME_BaseDir/SUNWam/bin

- 組織内のユーザーまたは組織を有効にするには、次のどちらかを実行します。

- 特定の組織内のユーザーだけを有効にするには、DS_ORG_TO_UPDATE/ として定義し、次のコマンドを使用します。

./ldapsearch -h /DS_HOST/ -p /DS_PORT/ -D /DS_DIRMGR_DN/ -w /DS_DIRMGR_PASSWORD/ -b "ou=People,/DS_ORG_TO_UPDATE/,/DS_ROOT_SUFFIX/" "(uid=*)" dn | /usr/bin/sed ユs/^version.*//ユ > /tmp/.tmp_ldif_file1

- すべての組織のユーザーを有効にするには、次のコマンドを使用します

./ldapsearch -h /DS_HOST/ -p /DS_PORT/ -D /DS_DIRMGR_DN/ -w /DS_DIRMGR_PASSWORD/ -b "/DS_ROOT_SUFFIX/" "(uid=*)" dn | /usr/bin/sed ユs/^version.*//ユ > /tmp/.tmp_ldif_file1

- 次のコマンドを実行します。

grep "^dn" /tmp/.tmp_ldif_file1 | awk ユ{

print $0

print "changetype: modify"

print "add: objectclass"

print "objectclass: sunPortalDesktopPerson"

print "objectclass: sunPortalNetmailPerson\n" }ユ > /tmp/.tmp_ldif_file2

- 次のコマンドを実行します。

./ldapmodify -c -h DS_HOST -p DS_PORT -D "DS_DIRMGR_DN" -w DS_DIRMGR_PASSWORD -f /tmp/.tmp_ldif_file2

- すべてのテンプレートファイルを削除します。

rm /tmp/.tmp_ldif_file1 /tmp/.tmp_ldif_file2

- ディレクトリを Portal Server のユーティリティのディレクトリに変更します。

cd /IDSAME_BaseDir/SUNWps/bin

- 次のコマンドを実行して、デフォルト以外の組織の表示プロファイルをロードします。

./dpadmin modify -u "uid=amadmin,ou=people,DS_DEFAULT_ORG,DS_ROOT_SUFFIX" -w DS_DIRMGR_PASSWORD -d "NON_DEFAULT_ORG,DS_DEFAULT_ORG,DS_ROOT_SUFFIX" IDSAME_BaseDir/SUNWps/samples/desktop/dp-org.xml

- 別の組織のユーザーを有効にするには、Step 7 から Step 13 までを繰り返します。

ポータル組織の新規作成

次のタスクでは組織を新規作成し、ポータル用途用に有効にする手順を説明します。

- 組織を新規作成します。

- 「表示」メニューから「ユーザー管理」を選択します。

- 「表示」メニューから「組織」を選択します。

- 「新規」をクリックします。

「組織の作成」テンプレートがデータ区画に表示されます。

- 新規組織名を入力します。 「組織のステータス」を「有効」にする必要があります。「作成」をクリックします。

ナビゲーション区画に、新規作成した組織が表示されます。

- 組織のサービスを登録します。

- 「表示」メニューから「ユーザー管理」を選択し、新規作成した組織を選択します。

- 「表示」メニューから「サービス」を選択します。

- 「登録」をクリックします。

「サービスの登録」テンプレートがデータ区画に表示されます。 最低でも以下のサービスのチェックボックスを選択し、「登録」をクリックします。

- コア

- LDAP

- URL ポリシーエージェント

- ユーザー

- デスクトップ

- NetMail

新規登録されたサービスがナビゲーション区画に表示されます。

- 登録されたサービスのテンプレートを作成します。

- 「表示」メニューから「ユーザー管理」を選択します。

新規作成された組織が選択されている必要があります。

- 「表示」メニューから「サービス」を選択します。

- サービスの隣のプロパティの矢印アイコンを 1 つ 1 つクリックし、テンプレートを作成します。

コアサービスについては、「ユーザーのデフォルトリダイレクト URL」の値を /portal/dt に変更します (サンプルポータルが表示されるようにします)。 デフォルトは /amconsole/base/AMAdminFrame になります。 また 「認証」メニューで適切な認証方式を選択します。

- デスクトップポリシーを作成します。

- 「表示」メニューから「ポリシー管理」を選択します。

- 「表示」メニューから「ポリシー」を選択します。

- 「新規」をクリックし、新しいポリシーを作成します。

「ポリシーの作成」テンプレートがデータ区画に表示されます。

- 「名前」に「Desktop Access Policy」と入力します。「サービス」として「Desktop」を選択します。「作成」をクリックします。

- 「ルールの追加」をクリックします。「デスクトップ実行権限を所有」が選択されていることを確認し、「保存」をクリックします。

- 新規作成したデスクトップポリシーを割り当てます。

- 「表示」メニューから「ユーザー管理」を選択します。

新規作成された組織が選択されている必要があります。

- 「表示」メニューから「ポリシー」を選択します。

- 「割り当て」をクリックします。

「ポリシーの割り当て」テンプレートがデータ区画に表示されます。

- 新規作成された「デスクトップアクセスポリシー」のチェックボックスを選択し、「割り当て」をクリックします。

ナビゲーション区画が割り当てられたポリシーで更新されます。

- NetMail ポリシーを作成します。

- 「表示」メニューから「ポリシー管理」を選択します。

- 「表示」メニューから「ポリシー」を選択します。

- 「新規」 をクリックし、新しいポリシーを作成します。

「ポリシーの作成」テンプレートがデータ区画に表示されます。

- 「名前」に「NetMail Access Policy」と入力します。「サービス」として 「NetMail」を選択します。「作成」をクリックします。

- 「ルールの追加」をクリックします。「NetMail実行権限」が選択されていることを確認し、「保存」をクリックします。

- 新規作成した NetMail ポリシーを割り当てます。

- 「表示」メニューから「ユーザー管理」を選択します。

新規作成された組織が選択されている必要があります。

- 「表示」メニューから「ポリシー」を選択します。

- 「割り当て」をクリックします。

「ポリシーの割り当て」テンプレートがデータ区画に表示されます。

- 新規作成された「NetMail Access Policy」のチェックボックスを選択し、「割り当て」をクリックします。

ナビゲーション区画が割り当てられたポリシーで更新されます。

- 新しい組織にディスプレイプロファイルをロードします。

- 「表示」メニューから「ユーザー管理」を選択します。

新規作成された組織が選択されている必要があります。

- 「表示」メニューから「サービス」を選択します。

- 「Desktop」の隣のプロパティの矢印をクリックします。

「デスクトップ」のテンプレートがデータ区画に表示されます。

- 「XMLのダウンロード」 と 「XMLのアップロード」 リンクを使用して、LDAP にディスプレイプロファイルをロードします。 完了したら「保存」をクリックします。

注 LDAP にディスプレイプロファイルをロードする場合は、dpadmin コマンドも使用できます。

- 新しい組織でテストに使用する新規ユーザーを作成します。

- 「表示」メニューから「ユーザー管理」を選択します。

- 「表示」メニューから「組織」を選択します。

- 新規作成した組織を選択します。

- 「表示」メニューから「ユーザー」を選択します。

- 「新規」をクリックします。

「ユーザーの作成」テンプレートがデータ区画に表示されます。

- サービスの隣のチェックボックスをクリックし、「次へ」をクリックします。

- ユーザー情報を入力して、「作成」をクリックします。

- 新しい組織のデスクトップにアクセスします。

- 管理コンソールからログアウトします。

- ブラウザウィンドウを開き、次のように入力します。

http://server:port/amserver/login?org=neworg

ユーザーのデスクトップが表示されます。

認証の構成

この節では、Sun ONE Portal Server 認証の構成について説明します。iPlanet Directory Server Access Management Edition には、認証のフレームワークがあります。 認証は、ユーザーの ID を確認するプラグインモジュールを通じて実装されます。iPlanet Directory Server Access Management Edition には、コア認証モジュールをはじめ 7 つの異なる認証モジュールがあります。 iPlanet Directory Server Access Management Edition 管理コンソールを使用して、デフォルト値を設定し、認証サービスを登録し、組織の認証テンプレートを作成し、サービスを有効化します。 コア認証モジュールは認証のための設定全般を提供するため、どの特定の認証モジュールを設定する前にでも、コア認証モジュールを登録し、コア認証モジュールのテンプレートを組織別に作成しておく必要があります。

インストール中に、コア認証が登録され、デフォルトの組織にテンプレートが作成されます。 また、インストールにより、次の認証モジュールが登録され、テンプレートが作成されます。

- LDAP−LDAP 認証により、ディレクトリツリーの検索ベース内にある有効なユーザーはすべて、Sun ONE Portal Server にログインできます。 これにより自動的にユーザーが特定のロールに割り当てられます。

- メンバーシップ−メンバーシップ認証により、ユーザーはアカウントを作成し、管理者の補助がなくてもそのアカウントをパーソナライズできます。 ユーザーはこの新しいアカウントを使用して、登録ユーザーとしてアクセスできます。

- 匿名−匿名認証により、ユーザーは、ユーザー名あるいはパスワードを示すことなく、ログインし、アクセス権を得ることができます。 匿名アクセスは、特定の種類のアクセス (たとえば、読み取り用のアクセス、検索用のアクセスなど)、または、ディレクトリ内の特定のサブツリーあるいは個別のエントリに制限できます。

注 インストールは、コア、LDAP、メンバーシップ、および匿名モジュールからなる基本認証の実装を構成しますが、新しい組織を作成したり、外部 LDAP ディレクトリを認証する機能など追加の認証機能をセットアップする場合には、手動で認証を構成する必要があります。

認証モジュールを設定する高度な手順は次のとおりです。

- 各組織にコア認証サービスを登録します。 サービスを登録する手順については、「サービスを登録する」を参照してください。

- コア認証サービスにテンプレートを作成します。 サービスにテンプレートを作成する手順については、「サービスのテンプレートを作成する」 を参照してください。

- 各組織にサポートする認証サービスを登録します。 サービスを登録する手順については、「サービスを登録する」を参照してください。

- 認証サービスに組織でサポートするサービステンプレートを作成します。 認証サービスにテンプレートを作成する手順については、「サービスのテンプレートを作成する」を参照してください。 サービスの属性の設定についての詳細は、『iPlanet Directory Server Access Management Edition 管理者ガイド』の第 5 章「認証オプション」を参照してください。

- 認証メニューを設定します。 メニューを設定する手順については、「認証メニューを構成する」参照してください。

認証メニューを構成する

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- 「ユーザー管理」の「表示」メニューから「組織」を選択します。

ナビゲーション区画に作成したすべての組織が表示されます。

- 認証を設定する組織またはサブ組織に移動します。

ナビゲーション区画の「表示」メニューと位置区画の「位置」のパスを使用します。

- 「表示」メニューから「サービス」を選択します。

- 「コア」の隣のプロパティの矢印を選択します。

- 「組織」セクションの「認証メニュー」フィールドで適切な認証モジュールを選択して有効にします。

デフォルトでは、Sun ONE Portal Server インストールにより、LDAP およびメンバーシップが有効になります。

- 「保存」をクリックします。

- 次の URL を使用して、管理サーバーにログインし、認証メニューが適切な選択肢と一緒に表示されることを確認します。

外部ディレクトリに LDAP 認証を構成する

Sun ONE Portal Serverをインストールすると、インストールプログラムにより ディレクトリインスタンスへの LDAP 認証が自動的に設定されます インストールプログラムにより、ローカルサーバーにディレクトリの内部インスタンスをインストールし、その内部ディレクトリに対する LDAP 認証を設定するか、またはディレクトリの既存の外部インスタンスへの LDAP 認証を設定できます。 初期設定を行うと、外部 LDAP ディレクトリへの認証を設定するいくつかのシナリオが想定されます。 たとえば、パフォーマンスまたはセキュリティ上の理由から、特定の組織の認証情報を専用の LDAP サーバーに分離することができます。

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- 「ユーザー管理」の「表示」メニューから「組織」を選択します。

ナビゲーション区画に作成したすべての組織が表示されます。

- 認証を設定する組織またはサブ組織に移動します。

ナビゲーション区画の「表示」メニューと位置区画の「位置」のパスを使用します。

- 「表示」メニューから「サービス」を選択します。

- コアの隣のプロパティの矢印を選択します。

- 「ダイナミックユーザープロファイルの作成を有効」をオンにし、「保存」を選択します。

- LDAP の隣のプロパティの矢印を選択します。

- サーバーに適切な LDAP 属性を設定します。 次の例では、ou=people、dc=sesta、dc=com の検索開始位置で、また匿名バインドを使用して、ポート 389 の LDAP サーバー ds-sesta1.sesta.com にアクセスを設定します。

プライマリ LDAP サーバーおよびポート: ds-sesta1.sesta.com:389

セカンダリ LDAP サーバーおよびポート: ds-sesta1.sesta.com:389

ユーザー検索を開始する DN: ou=people,dc=sesta,dc=com

root ユーザーバインドのための DN: 空白

root ユーザバインドのパスワード: 空白

ユーザーネーミング属性: uid

ユーザーエントリ検索属性: employeenumber

ユーザー検索フィルタ: 空白

検索範囲:サブツリー

LDAP サーバーに対する SSL を有効にする: オフ

認証においてユーザー DN を返す: オフ

認証レベル: 0

- 「保存」を選択します。

匿名認証の構成

Sun ONE Portal Server は、匿名認証の実装について次の 2 つのメソッドをサポートしています。

- 認証なしのユーザー ID の属性を使用する場合、デスクトップ URL にアクセスしているユーザーは、自動的に認証され、デスクトップへのアクセス権を与えられます。

- 匿名ユーザセッションを使用する場合、ユーザーは、「認証」 メニューから 「匿名」 を選択して、anonymous としてログインし、デスクトップへのアクセス権を得ます。

Sun ONE Portal Server 製品をインストールすると、インストールプログラムは、デフォルトで、認証なしのデフォルトユーザー ID の各属性を使用して、デフォルトの組織のデスクトップへの匿名認証を有効にします。 この機能を実装するには、Sun ONE Portal Server インストールプログラムで、ユーザーアカウントauthlessanonymous を作成して、次の 2 つのデスクトップサービスのグローバル属性で、このユーザーについてのアクセスを設定します。

- 承認された認証なしユーザー ID

- デフォルト認証なしユーザー ID

Sun ONE Portal Serverは、次の操作を実行できるという点において、認証なしと匿名認証の同時設定をサポートします。

- デスクトップを認証モードでの動作に設定します。

- 選択肢の 1 つとして 「匿名」 が表示されるように、認証メニューを設定します。

- ブラウザ A でデスクトップにアクセスします。この場合は認証なしモードでのアクセスになります。

- ブラウザ B で http:/server/amserver/login にアクセスし、「匿名」 を選択します。デスクトップが表示されます。

この時点では、ブラウザ A で認証なしモードを使用し、ブラウザ B では匿名モードを使用しています。

デスクトップ にアクセスする方法は 2 とおりです。一方の認証なしの方法は /portal/dt を直接参照しますが、もう一方 (匿名) では間接的に /amserver/login を使用します。

iPlanet Directory Server Access Management Edition のメニューに匿名ログインのみを設定すると、iPlanet Directory Server Access Management Edition の 「ログイン」 メニューを省略することができます。

認証なしと匿名の両方の認証方式が同時にサポートされることはありません。このため、iPlanet Directory Server Access Management Edition セッションを開始せずに /portal/dt にアクセスする場合、次のどちらかのみが実行されます。

- デスクトップ は /amserver/login をリダイレクトします。これによって自動的に匿名ログインが行われ、ユーザーが /portal/dt にリダイレクトされる場合があります。

- Desktop は認証なしモードで実行されます。

認証なしを使用する場合、匿名認証を無効にする必要はありません。 ただし、上記の項目 a を実行する場合は、認証なしモードを無効にする必要があります。

匿名認証を構成する (匿名ユーザー セッション方式)

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- 「サービス管理」を選択して、「サービス管理」に移動します。

- 「Desktop」の横にあるプロパティの矢印を選択します。

データ区画に Desktop の属性が表示されます。

- 「承認された認証なしユーザー ID」 属性でリストに表示された値を選択し、「削除」 を選択します。

- 「デフォルト認証なしユーザー ID」 属性の値を削除します。

- 「保存」をクリックします。

- 「表示」 メニューから 「ユーザー管理」 を選択します。

- 「ユーザー管理」 の 「表示」 メニューから 「組織」 を選択します。

ナビゲーション区画に作成したすべての組織が表示されます。

- 認証を設定する組織またはサブ組織に移動します。

ナビゲーション区画の「表示」メニューと位置区画の「位置」のパスを使用します。

- 「表示」メニューから「サービス」を選択します。

- 「匿名」を登録して、構成します。

「サービスを登録する」と 「サービスのテンプレートを作成する」を参照してください。

- 「認証」メニューに「匿名」を追加します。

「認証メニューを構成する」を参照してください。

- anonymous ユーザーアカウントを作成します。

「新規ユーザーを手動で追加する」を参照してください。

匿名認証を構成する (認証なしのユーザー ID 方式)

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- パスワード authlessanonymous で authlessanonymous ユーザーアカウントを作成します。

「新規ユーザーを手動で追加する」を参照してください。

- 「サービス管理」を選択して、「サービス管理」に移動します。

- Desktop の横にあるプロパティの矢印をクリックします。

データ区画にDesktop の属性が表示されます。

- 「承認された認証なしユーザー ID」 属性に authlessanonymous ユーザーの完全識別名を追加します。 たとえば、次のようになります。

uid=authlessanonymous, ou=People, o=sesta.com, o=isp

- 「デフォルト認証なしユーザー ID」 属性で authlessanonymous ユーザーの完全識別名を指定します。

- 「保存」をクリックします。

ブラウザを閉じて再起動し、新しく構成した認証なしのユーザー ID 方法を使用してデスクトップにアクセスする必要があります。 認証なしのユーザー ID 方法により、問い合わせ文字列でユーザーアカウントの UID を指定できます。 たとえば、デフォルト組織 sestat.com からデスクトップにアクセスする場合は次の URL を使用します。

http://server:port/portal/dt?dt.suid=uid= authlessanonymous, ou=People,o=sesta.com, o=isp

UNIX 認証を構成する

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- 「ユーザー管理」 の 「表示」 メニューから 「組織」 を選択します。

ナビゲーション区画に作成したすべての組織が表示されます。

- 認証を設定する組織またはサブ組織に移動します。

ナビゲーション区画の「表示」メニューと位置区画の「位置」のパスを使用します。

- 「表示」メニューから「サービス」を選択します。

- 「登録」 をクリックします。

- データ区画で 「UNIX」 をオンにして、「登録」 をクリックします。

- UNIX の隣のプロパティ矢印をクリックします。

- 「作成」をクリックします。

- サーバーに適切な UNIX 属性を設定します。

- 「保存」をクリックします。

- コアの隣のプロパティ矢印をクリックします。

- 「認証」 メニューに 「UNIX」 を追加します。

「認証メニューを構成する」を参照してください。

Sun ONE Portal Server によるポリシー管理の使用法の概要

この節では、iPlanet Directory Server Access Management Edition のポリシー管理機能の使用法について説明します。 ポリシーの作成、修正、および削除を行う実際の手順については、iPlanet Directory Server Access Management Edition のマニュアルを参照してください。

iPlanet Directory Server Access Management Edition のポリシーサービスにより、規則を定義したり、リソースにアクセスしたりすることができます。 ポリシーは、ロールあるいは組織に基づき、特権を提供したり、制約を定義したりすることができます。Sun ONE Portal Server には、次の 2 つのポリシーが内蔵されています。

- SunONE デスクトップ実行機能 - ユーザーがデスクトップを表示できるようにします。

- SunONE NetMail 実行機能 - ユーザーがNetMail を実行できるようにします。

注 第 4 章「デスクトップサービスの管理」 と 第 6 章「NetMail サービスの管理」では特定のポリシーの割り当てに関する詳細を説明しています。

ポリシーを使用するための高度な手順は、次のとおりです。

- 組織のポリシーサービスを登録します (これは、インストール時に指定した組織について、自動的に行われます) 。 サブ組織は、親サービスを継承しないため、サブ組織のポリシーサービスを登録する必要があります。 詳細については、「サービスを登録する」を参照してください。

- ポリシーを作成します。 ポリシーは、ポリシー管理インタフェースを通じて作成されます。 一度指定したポリシーが作成されると、ユーザー管理インタフェースを通じて、ロールあるいは組織を割り当てることができます。 デフォルトのデスクトップおよび NetMail ポリシーを使用する場合は、この手順を省略できます。 詳細については、「デスクトップポリシーを作成する」と「NetMail ポリシーの作成」を参照してください。

- ユーザーにポリシーを割り当てます。 一度ポリシーを指定して、作成すると、組織あるいはロールを割り当てることができます。 これは、ユーザー管理インタフェースを使用して行います。 組織レベルでポリシーを割り当てると、組織のすべてのエントリで属性が有効になります。 ロールにポリシーを割り当てると、ロールの属性を持つすべてのユーザーに属性が有効になります。 詳細については、「組織にポリシーを割り当てる」を参照してください。

デスクトップポリシーを作成する

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- 「ポリシー管理」の「表示」メニューで、「組織」を選択します。

ナビゲーション区画に作成したすべての組織が表示されます。

- ポリシーを作成する組織あるいはサブ組織に移動します。

ナビゲーション区画の「表示」メニューと位置区画の「位置」のパスを使用します。

- 「表示」メニューから「ポリシー」を選択します。

- 「新規作成」を選択します。

- 「名前」 フィールドに「Portal Server デスクトップを実行可能」と入力します。

- サービスの種類として「Desktop」を選択します。

- 「作成」を選択します。

- 「競合の解決レベル」 を設定します。

競合の解決レベルの設定についての詳細は、付録 C「デスクトップの属性」を参照してください。

- 「ルールの追加」、「保存」 の順に選択します。

NetMail ポリシーの作成

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- 「ポリシー管理」の「表示」メニューで、「組織」を選択します。

ナビゲーション区画に作成したすべての組織が表示されます。

- ポリシーを作成する組織あるいはサブ組織に移動します。

ナビゲーション区画の「表示」メニューと位置区画の「位置」のパスを使用します。

- 「表示」メニューから「ポリシー」を選択します。

- 「新規作成」をクリックします。

- 「名前」 フィールドに「Portal Server NetMail を実行可能」と入力します。

- サービスの種類として「NetMail」を選択します。

- 「作成」をクリックします。

- 「競合の解決レベル」 を設定します。

競合の解決レベルの設定についての詳細は、付録 C「デスクトップの属性」を参照してください。

- 「ルールの追加」、「保存」 の順に選択します。

組織にポリシーを割り当てる

- iPlanet Directory Server Access Management Edition 管理コンソールに管理者としてログインします。

- 「ユーザー管理」 の 「表示」 メニューから 「組織」 を選択します。

ナビゲーション区画に作成したすべての組織が表示されます。

- ポリシーを割り当てる組織あるいはサブ組織に移動します。

ナビゲーション区画の「表示」メニューと位置区画の「位置」のパスを使用します。

- 「表示」メニューから「ポリシー」を選択します。

- 「割り当て」 を選択します。

- 割り当てるポリシーの横にあるチェックボックスをオンにして、「割り当て」 を選択します。

Sun ONE Portal Server デスクトップへのログイン

サンプルポータルをインストールしている場合は、ユーザーはサンプルのデスクトップにログインできます。 また、Sun ONE Portal Server は、その他のユーザーのさまざまなログインをサポートしています。 この節では、Sun ONE Portal Server にログインする方法について説明します。

サンプルのデスクトップにログインする

サンプルデスクトップにアクセスするには、次の URL を入力します。

http://server:port/portal/dt

サブ組織にログインする

ユーザーに組織へのアクセス権がある場合、組織内のサブ組織にログインすることもできます。 たとえば、ユーザーがサブ組織 B を持つ組織 A にアクセスできる場合、次の URL を入力してサブ組織 B にログインします。

http://server:port/amserver/login?org=B

匿名認証を使用してログインする

注 匿名認証をサポートする場合、匿名認証モジュールを登録する必要があります。 匿名認証モジュールの登録と有効化については、「匿名認証の構成」を参照してください。

- 次の URL を使用してログインします。

http://server:port/portal/dt

- iPlanet Directory Server Access Management Edition 認証ページで、「匿名」 をクリックします。

- サンプルのデスクトップが表示されます。

- 必要に応じて、またメンバーシップ認証モジュールが登録されている場合、「ログイン」 画面でユーザー ID を作成し、登録します。

ロギングの管理

Sun ONE Portal Server は、iPlanet Directory Server Access Management Edition ロギングおよびデバッグ API を使用します。

デフォルトでは、Sun ONE Portal Server のログファイルおよびデバッグファイルは、次のディレクトリに格納されています。

- /var/opt/SUNWam/logs

- /var/opt/SUNWam/debug

iPlanet Directory Server Access Management Edition 管理コンソールにより、次のロギングの属性を定義できます。

- ログの最大サイズ

- 履歴ファイルの数

- ログの場所

- ロギング タイプ

- データベース ユーザー名

- データベースユーザーパスワード

- データベースドライバ名

詳細については『iPlanet Directory Server Access Management Edition 管理者ガイド』を参照してください。