16HCMデータ・ロールとセキュリティ・プロファイル

この章の内容は次のとおりです。

HCMデータ・ロール

HCMデータ・ロールには、ジョブ・ロールと、該当のロールを持つユーザーがアクセスする必要のあるデータが結合されています。セキュリティ・プロファイルのデータを識別します。データ・ロールは企業に固有のものであるため、事前定義済HCMデータ・ロールは存在しません。

HCMデータ・ロールを作成するには、「設定および保守」作業領域の「ロールへのセキュリティ・プロファイルの割当」タスクを実行します。実装後に、「ワークフォース・ストラクチャ」作業領域でこのタスクを実行することもできます。「ロールへのセキュリティ・プロファイルの割当」タスクにより、「データ・ロールおよびセキュリティ・プロファイルの管理」ページを開きます。ユーザーがこのタスクを実行するには、「ITセキュリティ・マネージャ」ジョブ・ロールが必要です。

ジョブ・ロールの選択

HCMデータ・ロールを作成する際には、ジョブ・ロールを含めます。ジョブ・ロールがアクセスする保護されたHCMオブジェクト・タイプは自動的に識別され、適切なセキュリティ・プロファイルのセクションが表示されます。

たとえば、「人事管理アナリスト」ジョブ・ロールを選択した場合、管理対象の個人、公開個人、組織、ポジション、LDG、文書タイプおよび給与フローのセクションが表示されます。HCMデータ・ロールでこれらのオブジェクト・タイプのセキュリティ・プロファイルを選択または作成します。

セキュリティ・プロファイルによって保護されたオブジェクトにアクセスしないジョブ・ロールを選択した場合、HCMデータ・ロールを作成できません。

セキュリティ・プロファイル

HCMデータ・ロールには、オブジェクト・タイプごとに、1つのセキュリティ・プロファイルのみを含めることができます。

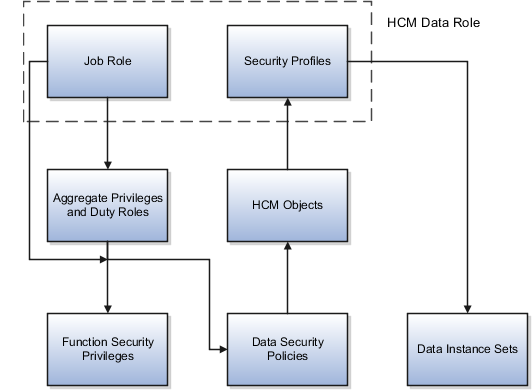

HCMデータ・ロールのコンポーネント

次の図は、HCMデータ・ロールのコンポーネントをまとめたものです。

HCMデータ・ロールで選択したジョブ・ロールには、多くの機能セキュリティ権限とデータ・セキュリティ・ポリシーが直接付与されています。また、多くの集計権限も継承し、いくつかの職務ロールも継承できます。各集計権限または職務ロールには、自身の機能セキュリティ権限と関連するデータ・セキュリティ・ポリシーがあります。関連するHCMオブジェクト・タイプは、ジョブ・ロールが直接的または間接的に付与されるデータ・セキュリティ・ポリシーから自動的に識別されます。このHCMデータ・ロールで必要とされるオブジェクトの固有のインスタンスは、セキュリティ・プロファイルで識別され、データ・インスタンス・セットに格納されます。この図は、HCMデータ・ロールのコンポーネントを示しています。

たとえば、人事担当者というジョブ・ロールは、他の多くの中で、「雇用関係の管理」および「就業者の昇格・昇進」集計権限を継承します。集計権限は、「雇用関係の管理」や「就業者の昇格・昇進」などの機能セキュリティ権限と、アサイメントなどのオブジェクトへのアクセスの両方を提供します。セキュリティ・プロファイルは、指定された雇用主でアサイメントを持つ個人など、HCMデータ・ロールのオブジェクトの固有のインスタンスを識別します。

HCMセキュリティ・プロファイル

セキュリティ・プロファイルは、人材管理(HCM)オブジェクトのインスタンスを識別します。たとえば、個人セキュリティ・プロファイルは1つ以上の個人オブジェクトを識別し、給与セキュリティ・プロファイルは1つ以上の給与オブジェクトを識別します。このトピックでは、セキュリティ・プロファイルを作成および使用する方法について説明し、セキュリティ・プロファイルを必要とするHCMオブジェクトを示します。セキュリティ・プロファイルを管理するには、「ITセキュリティ・マネージャ」ジョブ・ロールが必要です。

HCMセキュリティ・プロファイルの使用

セキュリティ・プロファイルをHCMデータ・ロールに含めて、そのロールを持つユーザーがアクセスできるデータを識別します。従業員などの抽象ロールにセキュリティ・プロファイルを直接割り当てることもできます。ただし、同じジョブ・ロールを持つユーザーは、通常、異なるデータ・セットにアクセスするため、ジョブ・ロールに直接割り当てることはまずありません。ジョブ・ロールにセキュリティ・プロファイルを直接割り当てないことをお薦めします。

HCMオブジェクト・タイプ

次のHCMオブジェクト・タイプについて、セキュリティ・プロファイルを作成できます。

-

国

-

文書タイプ

-

ジョブ求人

-

国別仕様データ・グループ(LDG)

-

組織

-

給与

-

給与フロー

-

個人

-

管理対象の個人

-

公開個人

-

-

ポジション

-

トランザクション

多くのユーザーは2つの個別の個人セットにアクセスするため、個人セキュリティ・プロファイルには2つの用途があります。

-

管理対象の個人セキュリティ・プロファイルは、処理を実行できる個人を識別します。

-

「公開個人」セキュリティ・プロファイルは、就業者ディレクトリで検索できる個人を識別します。

このタイプのセキュリティ・プロファイルは、一部の値リストも保護します。たとえば、「マネージャの変更」および「採用」ページには、公開個人セキュリティ・プロファイルが保護する値の個人リストが含まれています。就業者のマネージャを選択している個人は、管理対象の個人セキュリティ・プロファイルを介したそのマネージャへの表示アクセス権を持っていない可能性があります。

事前定義済のセキュリティ・プロファイルによって、セキュア・オブジェクトに対するすべて表示アクセス権が提供されます。たとえば、すべてのポジションの表示セキュリティ・プロファイルでは、企業内のすべてのポジションにアクセスできます。

HCMセキュリティ・プロファイルのセキュリティ基準

セキュリティ・プロファイルで、関連するタイプのデータ・インスタンスを識別する基準を指定します。たとえば、組織セキュリティ・プロファイルでは、組織の階層別、分類別または名前別に組織を識別できます。セキュリティ・プロファイル内のすべての基準が適用されます。たとえば、組織の階層と分類の両方で組織を識別する場合、両方の基準を満たす組織のみがデータ・インスタンス・セットに属します。

先日付のオブジェクトへのアクセス

デフォルトでは、ユーザーは、先日付の組織、ポジションまたは個人のオブジェクトにアクセスできません。

次のように、先日付のオブジェクトへのアクセスを有効にします。

-

組織の場合、組織セキュリティ・プロファイルの「先日付の組織を含む」オプションを選択します

-

ポジションの場合、ポジション・セキュリティ・プロファイルの「先日付のポジションを含む」オプションを選択します

-

個人レコードの場合、個人セキュリティ・プロファイルの「先日付の個人を含む」オプションを選択します

セキュリティ・プロファイルの作成

セキュリティ・プロファイルは、個別に作成することも、HCMデータ・ロールの作成時に作成することもできます。標準的な要件では、セキュリティ・プロファイルを個別に作成し、適切なHCMデータ・ロールに含める方が効率的です。

セキュリティ・プロファイルを個別に作成するには、関連するセキュリティ・プロファイル・タスクを使用します。たとえば、ポジション・セキュリティ・プロファイルを作成するには、「設定および保守」作業領域または「ワークフォース・ストラクチャ」作業領域で、「ポジション・セキュリティ・プロファイルの管理」タスクを使用します。

セキュリティ・プロファイルの再利用

作成方法に関係なく、すべてのセキュリティ・プロファイルは再利用可能です。

セキュリティ・プロファイルを他のセキュリティ・プロファイルに含めることができます。たとえば、組織セキュリティ・プロファイルをポジション・セキュリティ・プロファイルに含めて、部門またはビジネス・ユニット別のポジションを保護できます。セキュリティ・プロファイルは、別のセキュリティ・プロファイルによって定義されたデータ・インスタンス・セットを継承します。

事前定義済のHCMセキュリティ・プロファイル

Oracle Human Capital Management Cloudのセキュリティ・リファレンス実装には、次の表に示す事前定義済HCMセキュリティ・プロファイルが含まれています。

| セキュリティ・プロファイル名 | セキュリティ・プロファイル・タイプ | データ・インスタンス・セット |

|---|---|---|

|

すべての国の表示 |

国 |

FND_TERRITORIES表内のすべての国 |

|

すべてのドキュメント・タイプを表示 |

文書タイプ |

企業内のすべての管理者定義文書タイプ |

|

すべてのフローの表示 |

給与フロー |

企業内のすべての給与フロー |

|

すべてのジョブ求人の表示 |

ジョブ求人 |

企業内のすべてのジョブ求人 |

|

すべての国別仕様データ・グループを表示 |

LDG |

企業内のすべてのLDG |

|

すべての組織の表示 |

組織 |

企業内のすべての組織 |

|

すべての給与の表示 |

給与 |

企業内のすべての給与 |

|

すべての個人の表示 |

個人 |

企業内のすべての個人レコード |

|

すべてのポジションの表示 |

ポジション |

企業内のすべてのポジション |

|

すべてのHCMトランザクションの表示 |

トランザクション |

トランザクション・コンソールのすべてのHCMトランザクション |

|

すべてのトランザクションの表示 |

トランザクション |

トランザクション・コンソールのすべてのトランザクション |

|

すべての就業者の表示 |

個人 |

企業内で現在アクティブまたは休止しているアサイメントを持つすべての個人の個人レコード |

|

マネージャ階層の表示 |

個人 |

サインインしたユーザーのライン・マネージャ階層 |

|

自身のレコードの表示 |

個人 |

サインインしたユーザー自身の個人レコードと、そのユーザーの連絡先の個人レコード |

事前定義済セキュリティ・プロファイルは任意のHCMデータ・ロールに含めることができますが、それらを編集することはできません。作成するセキュリティ・プロファイルでは、「すべて表示」オプションは無効化されます。この制限が存在するのは、事前定義済セキュリティ・プロファイルがこの要件を満たすためです。

HCMデータ・ロールの作成

この例では、Vision Corporationのすべての人事(HR)担当者に割り当てることができるHCMデータ・ロールを作成します。データ・ロールによって、HR担当者が自身の職責範囲に基づいて個人レコードにアクセスできるようにします。たとえば、あるHR担当者をVision Canadaの雇用主の人事担当者にすることができます。このデータ・ロールを使用することでHR担当者は、Vision Canadaの就業者の個人レコードにアクセスできます。

開始する前に

事前に次の2つの作業を実施する必要があります。-

各HR担当者の職責範囲を定義します。「人事担当者」の職責タイプを選択し、スコープを関連する雇用主(例: Vision Canada)に設定します。

-

セキュリティ・プロファイルが「人事担当者」ジョブ・ロールに直接割り当てられていないことを確認します。割り当てられている場合は、削除します。そうしないと、HR担当者が個人レコードに想定どおりにアクセスできなくなる可能性があります。

HCMデータ・ロールの作成

このデータ・ロールの主な値の入力方法を見てみましょう。その他のフィールドには、デフォルト値を使用できます。-

「ナビゲータ」→「自分のクライアント・グループ」→「ワークフォース・ストラクチャ」を選択します。

-

「ワークフォース・ストラクチャ」作業領域の「タスク」パネル・タブで、「データ・ロールとセキュリティ・プロファイルの管理」を選択します。

-

「データ・ロールおよびセキュリティ・プロファイルの管理」ページの「検索結果」セクションで、「作成」をクリックします。

-

データ・ロールの作成: ロールの選択ページで、次の値を入力します。

フィールド 値 データ・ロール

雇用主のHR担当者

ジョブ・ロール

人事担当者

-

「次」をクリックして、データ・ロールの作成: セキュリティ基準ページを開きます。

各保護オブジェクトのセキュリティ基準の指定

-

「個人」セクションで、次の値を入力します。

フィールド 値 個人セキュリティ・プロファイル

新規作成

名前

雇用主別就業者

-

「職責範囲別保護」を選択します。

-

その他すべてのセキュリティ・プロファイルについて、提供された「すべて表示」プロファイルを選択します。たとえば、「公開個人」セクションですべての個人の表示を選択し、「ポジション」セクションですべてのポジションの表示を選択します。

-

「ロールへのセキュリティ・プロファイルの割当: 個人セキュリティ・プロファイル」ページが表示されるまで「次」をクリックします。

個人セキュリティ・プロファイルの作成

-

「職責範囲」セクションで、「職責範囲別保護」を選択します(まだ選択されていない場合)。

-

次の値を入力します。

フィールド 値 職責タイプ

人事担当者

職責のスコープ

雇用主

-

「レビュー」をクリックして、データ・ロールの作成: レビュー・ページを開きます。

HCMデータ・ロールのレビューおよび送信

-

HCMデータ・ロールをレビューします。

-

「送信」をクリックします。

-

「データ・ロールおよびセキュリティ・プロファイルの管理」ページで新規HCMデータ・ロールを検索して、正常に作成されたことを確認できます。ロールのステータスが「完了」の場合、ロールをHR担当者に割り当てることができます。

HCMデータ・ロールとセキュリティ・プロファイルのベスト・プラクティス

HCMデータ・ロールとセキュリティ・プロファイルの使用を計画することで、保守が最小限に抑えられ、企業での導入が容易になります。このトピックでは、いくつかのアプローチを提案します。

データ・ロールとセキュリティ・プロファイルの数の最小化

可能なかぎり、ユーザーの職責範囲に基づいて個人レコードへのアクセスを保護します。このアプローチを使用すると、次のことが可能です。

-

管理する必要のあるHCMデータ・ロールとセキュリティ・プロファイルの数を大幅に減らす。

-

多数のHCMデータ・ロールで発生する可能性のあるパフォーマンスの問題を回避する。

標準的な要件の識別

ほとんどの企業には、データ・アクセスのための標準的な要件がいくつかあります。たとえば、複数のHCMデータ・ロールは、単一の国のすべての組織へのアクセスが必要になる場合があります。このアクセスを提供する組織セキュリティ・プロファイルを作成した場合、それを複数のHCMデータ・ロールに含めることができます。このアプローチにより、HCMデータ・ロールとセキュリティ・プロファイルの管理が簡略化され、重複したセキュリティ・プロファイルも作成されなくなります。

HCMデータ・ロールとセキュリティ・プロファイルの命名

HCMデータ・ロールとセキュリティ・プロファイルのネーミング・スキームを定義して使用することをお薦めします。

セキュリティ・プロファイル名は、結果のデータ・インスタンス・セットのスコープを識別できます。たとえば、ポジション・セキュリティ・プロファイル名営業部門のすべてのポジションによって、セキュリティ・プロファイルが営業部門のすべてのポジションを識別することが伝達されます。

HCMデータ・ロール名には、継承されたジョブ・ロールとデータ・スコープの両方の名前を含めることができます。たとえば、雇用主の人事担当者HCMデータ・ロールは、ジョブ・ロールとロール・スコープの両方を識別します。HCMデータ・ロール名は55文字未満にする必要があります。

各HCMデータ・ロールのデータ・アクセスのプランニング

HCMデータ・ロールには、各タイプのセキュリティ・プロファイルを1つのみ含めることができます。たとえば、1つの組織セキュリティ・プロファイル、1つの管理対象の個人セキュリティ・プロファイル、および1つの公開個人セキュリティ・プロファイルを含めることができます。したがって、各セキュリティ・プロファイルが必要なすべてのデータ・インスタンスを確実に識別するように、HCMデータ・ロールの要件を計画する必要があります。たとえば、ユーザーが雇用主と部門の両方にアクセスする場合、組織セキュリティ・プロファイルは両方のタイプの組織を識別する必要があります。

オブジェクトのすべてのインスタンスへのアクセス権の提供

HCMオブジェクトのすべてのインスタンスへのアクセスを提供するには、適切な事前定義済セキュリティ・プロファイルを使用します。たとえば、企業内のすべての個人レコードへのアクセスを提供するには、事前定義済セキュリティ・プロファイルすべての個人の表示を使用します。

HCMデータ・ロールとセキュリティ・プロファイルの変更の監査

「アプリケーション実装コンサルタント」ジョブ・ロールを持つユーザーは、企業のHCMデータ・ロールとセキュリティ・プロファイルの変更の監査を有効化できます。

セキュリティ・プロファイルの再生成

この機能を使用するために、新しい機能で、既存のカスタム・セキュリティ・プロファイルの特定のタイプを更新する必要がある場合があります。セキュリティ・プロファイルは、新機能に必要な場合にのみ再生成します。セキュリティ・プロファイルの再生成が必要になる場合は、リリースの新機能ドキュメントにその旨が記載されます。

セキュリティ・プロファイルの個別再生成

プロファイルを編集して保存することで、単一のセキュリティ・プロファイルを再生成できます。たとえば、カスタムの文書タイプ・セキュリティ・プロファイルを再生成する必要がある場合は、文書タイプ・セキュリティ・プロファイルの編集ページでセキュリティ・プロファイルの定義に更新を加えて、保存します。

複数のセキュリティ・プロファイルの再生成

「データ・セキュリティ・プロファイルの再生成」プロセスを使用して、次のいずれかのセキュリティ・プロファイル・タイプに対するカスタム・セキュリティ・プロファイルをすべて再生成できます。

-

個人セキュリティ・プロファイル

-

国別仕様データ・グループ(LDG)セキュリティ・プロファイル

-

「組織」セキュリティ・プロファイル

-

「ポジション」セキュリティ・プロファイル

このプロセスは、新機能のために必要な場合にのみ実行する必要があります。「データ・セキュリティ・プロファイルの再生成」プロセスを実行するには、次の手順を実行します。

-

次のロールまたは権限でサインインします。

-

ITセキュリティ・マネージャ

-

人材管理アプリケーション管理者

-

-

「スケジュール済プロセス」作業領域を開きます。

-

「スケジュール済プロセス」作業領域で、「新規プロセスのスケジュール」をクリックします。

-

「新規プロセスのスケジュール」ダイアログ・ボックスで、「データ・セキュリティ・プロファイルの再生成」プロセスを検索して選択します。

-

「OK」をクリックします。

-

「プロセス詳細」ダイアログ・ボックスで、再生成するセキュリティ・プロファイルのタイプを選択します。

-

「送信」をクリックします。

生成されたログ・ファイルには、再生成された各セキュリティ・プロファイルの名前とタイム・スタンプがリストされ、各セキュリティ・プロファイルの再生成に要した時間がわかります。

ロール委任

ロール委任とは、委任者と呼ばれる1人のユーザーからプロキシと呼ばれる別のユーザーへのロールのアサイメントです。委任は、期間を指定することも(計画休暇欠勤の場合など)、無期限にすることもできます。

「ユーザー・アカウントの管理」ページの「他のユーザーに委任されたロールおよび承認」セクションで、ロールを委任できます。「ナビゲータ」→「自分」→「ロールおよび委任」を選択します。

プロキシ・ユーザーは、関連するデータに対して委任されたロールのタスクを実行できます。たとえば、ライン・マネージャは、自分のレポートの休暇欠勤レコードを管理できます。そのマネージャが「ライン・マネージャ」ロールを委任する場合、プロキシは委任者のレポートの休暇欠勤レコードも管理できます。委任者は、ロールが委任されている間はそのロールを失いません。

プロキシ・ユーザーは、自身のユーザー名を使用してサインインしますが、委任されたロールの追加の機能およびデータ権限を持っています。

プロキシ・ユーザー

公開個人セキュリティ・プロファイルによって詳細にアクセスできる任意のユーザーに、ロールを委任できます。このセキュリティ・プロファイルは、通常、就業者ディレクトリ内の個人詳細へのアクセスを制御します。

委任できるロール

ロールが委任に対して有効になっている場合、現在所有しているロールを委任できます。

ロールが委任に対して有効になっている場合は、プロビジョニングできる任意のロールを他のユーザーに委任することもできます。ロールをユーザーにプロビジョニングするのではなく委任することで、次のことが可能になります。

-

限定された委任期間を指定する。

-

プロキシ・ユーザーがデータにアクセスできるようにする。

人事担当者のジョブ・ロールがあるユーザーは「ユーザー・アカウントの管理」ページを使用して、選択された別のユーザーにかわって委任できるロールを委任できます。プロキシ・ユーザーは、すべての委任とその委任者を自身のユーザー・アカウント・ページで参照できますが、他のユーザーが実行した委任は編集または削除できません。

ロールの複製

プロキシ・ユーザーにすでにロールがある場合、ロールは再度プロビジョニングされません。ただし、プロキシ・ユーザーは、委任者のロールを使用してアクセス可能なデータにアクセスします。

たとえば、すでにロールを持つプロキシ・ユーザーに「ライン・マネージャ」ロールを委任できます。プロキシ・ユーザーは、ロールが委任されている間、ユーザーのデータ(ユーザーのマネージャ階層など)とプロキシ・ユーザー自身のデータの両方にアクセスできます。プロキシの「自分のアカウント」ページには、データ・アクセスのみが委任されていても、「自分に委任されたロール」セクションに委任されたロールが表示されます。

複数の委任者からの委任

重複する期間にわたって、複数のユーザーが同じロールを同じプロキシに委任できます。プロキシ・ユーザーにすでにロールがある場合、ロールは再度プロビジョニングされません。ただし、プロキシは、委任されたロールに関連付けられたデータにアクセスできます。たとえば、3人のライン・マネージャが、次の期間、同じプロキシに「ライン・マネージャ」ロールを委任するとします。

-

マネージャ1、1月および2月

-

マネージャ2、2月および3月

-

マネージャ3、1月および4月

次の表は、プロキシがアクセスできるマネージャ階層を月別に示しています。

| 月 | マネージャ1階層 | マネージャ2階層 | マネージャ3階層 |

|---|---|---|---|

|

1月 |

はい |

いいえ |

はい |

|

2月 |

はい |

はい |

はい |

|

3月 |

いいえ |

はい |

はい |

|

4月 |

いいえ |

いいえ |

はい |

たとえば、プロキシは、2月に3人のすべてのマネージャの階層にアクセスできます。プロキシがライン・マネージャである場合、プロキシは他のマネージャのマネージャ階層に加えて、自身のマネージャ階層にアクセスできます。

ロール委任日

開始日と終了日の両方、または開始日のみを入力できます。

-

開始日が今日の日付の場合、委任は即時に行われます。

-

開始日と終了日が同じ場合、委任は開始日に即時に行われます。委任を終了する要求は、同じ日に生成され、次に「待ち状態のLDAP要求の送信」プロセスが実行されたときに処理されます。

-

開始日と終了日が異なり、将来の日付である場合、委任を開始および終了する要求が関連する日付に生成されます。要求は、関連する日付に「待ち状態のLDAP要求の送信」が実行されたときに処理されます。

-

委任日を今日の日付に変更すると、開始日と終了日が異なる場合、変更は即時に行われます。開始日と終了日が同じである場合、委任を終了する要求が生成され、次に「待ち状態のLDAP要求の送信」が実行されたときに処理されます。

-

終了日を入力しない場合、委任は無期限になります。

プロキシ・ユーザーのアサイメントが終了すると、ロール委任は自動的に終了します。

委任期間の制限

事前定義済プロファイル・オプションを使用して、ロール委任期間の最大日数を指定できます。指定した場合は、ロール委任の終了日を必ず指定する必要があります。有効な終了日を設定せずにロール委任を保存しようとすると、エラー・メッセージが表示され、終了日として使用可能な最新の日付が通知されます。

プロファイル・オプションを設定するには、次のステップに従います。

-

「設定および保守」作業領域で、「管理者プロファイル値の管理」タスクを使用します。

-

「管理者プロファイル値の管理」ページで、「プロファイル・オプション・コード」フィールドに「PER_USER_DELEGATION_MAX_DAYS」と入力し、「検索」をクリックします。

-

検索結果の「プロファイル値」セクションで、委任期間の日数を「プロファイル値」フィールドに入力します。

-

「保存してクローズ」をクリックします。

デフォルトのプロファイル値は0で、ロール委任の終了日を検証しないことを意味します。

ロール委任での通知のサポート

ロール委任の作成時または削除時には、作成または削除を知らせる通知を送信するよう指定できます。委任の作成または削除に関する通知を導入すると、新規または別の職責が付与された可能性について、通知をとおしてユーザーに知らせることができます。

従業員(委任者)が委任(セルフサービス)を作成または削除すると、プロキシ(委任先)として定義されたユーザーに通知が送信されます。HR管理者が委任(代理)を作成または削除すると、委任の削除対象である個人(委任者)とプロキシ(委任先)として定義されたユーザーの両方に通知が送信されます。

この機能を有効にするには、提供されているPER_USER_DELEGATION_SEND_NOTIFICATIONSプロファイル・オプションを「Y」に設定します。

プロファイル・オプションを有効化するには、「設定および保守」作業領域にナビゲートします。

-

「管理者プロファイル値の管理」タスクを検索してクリックします。

-

プロファイル・オプションを検索して選択します。

-

クリックして新しいプロファイル値を追加します。

-

「レベル」として「サイト」を選択します

-

「プロファイル値」フィールドに「Y」と入力します。

-

「保存してクローズ」をクリックします。

デフォルトのプロファイル値は0で、通知は送信されません。

ロール委任でのプロキシ・ユーザー・リストへのアクセスの構成

「ロール委任の代理人の選択」権限を含むデータ・セキュリティ・ポリシーは、パブリック個人セキュリティ・プロファイルを使用して値のリストを保護します。デフォルトでは、その公開個人セキュリティ・プロファイル内の個人が値リストに表示されます。この例では、データ・セキュリティ・ポリシーを作成して、ユーザーの同僚および管理階層に値リストを制限する方法を学習します。

次の表に、このシナリオにおける主な検討事項の概要を示します。

| 検討する決定 | この例 |

|---|---|

|

プロキシ・ユーザーのデータベース・リソース条件の名前および表示名は何ですか。 |

同僚以上、同僚以上 |

|

データベース・リソース条件はどのように指定しますか。 |

|

|

どの就業者をプロキシ・ユーザーのリストに表示しますか。 |

委任者の同僚および管理階層。 |

タスクの概要

次のようにして、制限されたプロキシ・ユーザー・リストへのアクセスを有効にします。

-

データベース・リソース条件を作成します。

-

従業員ロールでデータ・セキュリティ・ポリシーを編集し、新しいデータベース・リソース条件を参照します。

データベース・リソース条件の作成

データ・セキュリティ・ポリシーに含めるデータベース・リソース条件を作成します。-

「ナビゲータ」→「ツール」 →「セキュリティ・コンソール」を選択します。

-

セキュリティ・コンソールで、「管理」タブをクリックします。

-

「一般」サブタブで、「データベース・リソースの管理」をクリックします。

-

「データベース・リソースおよびポリシーの管理」ページで、「オブジェクト名」フィールドにPER_PERSONSと入力し、「検索」をクリックします。

-

「検索結果」セクションで、「編集」アイコンをクリックします。

-

「データ・セキュリティの編集: PER_PERSONS」ページで、「条件」タブをクリックします。

-

「条件」タブで、「作成」アイコンをクリックします。

-

「データベース・リソース条件の作成」ダイアログ・ボックスで、次のようにフィールドに入力します。

フィールド 値 名前

同僚以上

表示名

同僚以上

条件タイプ

SQL述語

「SQL述語」フィールドに、次の文を入力します。

&TABLE_ALIAS.PERSON_ID in (select manager_id from per_manager_hrchy_dn where person_id = NVL(HRC_SESSION_UTIL.GET_USER_PERSONID,-1) and trunc(sysdate) between effective_start_date and effective_end_date and manager_type = 'LINE_MANAGER' UNION select b.person_id from per_assignment_supervisors_f a, per_assignment_supervisors_f b where a.person_id = NVL(HRC_SESSION_UTIL.GET_USER_PERSONID,-1) and trunc(sysdate) between a.effective_start_date and a.effective_end_date and a.manager_type = 'LINE_MANAGER' and a.manager_type = b.manager_type and a.manager_id = b.manager_id and a.person_id != b.person_id and trunc(sysdate) between b.effective_start_date and b.effective_end_date) -

「保存」をクリックします。

従業員抽象ロールに付与されたデータ・セキュリティ・ポリシーの編集

従業員ロールまたは独自のカスタム従業員ロールを編集し、データ・セキュリティ・ポリシーが新しいデータベース・リソース条件を参照するようにします。-

セキュリティ・コンソールで「ロール」タブをクリックします。

-

従業員ロールを検索して選択します。

-

検索結果で、ロールの「処理」メニューで「ロールの編集」を選択します。

-

「基本情報」ページで、「データ・セキュリティ・ポリシー」トレイン・ストップをクリックします。

-

「権限」検索フィールドで、プロキシの選択を入力し[Enter]を押します。

-

「公開個人」データ・リソースに指定された権限を含む行で、「処理」メニューの「データ・セキュリティ・ポリシーの編集」を選択します。

-

「データ・セキュリティ・ポリシーの編集」ダイアログ・ボックスで、「データ・セット」フィールドの「インスタンス・セット別の選択」を選択します。

-

「条件名」フィールドで、「同僚以上」条件を選択します。

-

「処理」フィールドがロール委任のプロキシの選択に設定されていることを確認します。

-

「OK」をクリックして、「データ・セキュリティ・ポリシーの編集」ダイアログ・ボックスを閉じます。

-

「要約」トレイン・ストップを選択して、「保存してクローズ」をクリックします。

ロールの委任を有効にする方法

デフォルトでは、事前定義済のHCMジョブ・ロールまたは抽象ロールに対して委任が有効になっていません。「従業員」および「派遣就業者」抽象ロールを除き、事前定義済HCMロールの委任設定を変更できます。また、HCMデータ・ロール、カスタム・ジョブ・ロールおよびカスタム抽象ロールの委任を有効にすることもできます。

このトピックでは、ロール委任の管理方法について説明します。次のものを使用できます。

-

「設定および保守」作業領域の「ロールへのセキュリティ・プロファイルの割当」タスク

-

「ワークフォース・ストラクチャ」作業領域の「データ・ロールおよびセキュリティ・プロファイルの管理」タスク

ロール委任を管理するには、「ITセキュリティ・マネージャ」ジョブ・ロールが必要です。

HCMデータ・ロールの委任

HCMデータ・ロールを作成する際に、「データ・ロールの作成: ロールの選択」ページで委任が許可されているかどうかを示すことができます。

HCMデータ・ロールを編集する際に、「データ・ロールの編集: ロール詳細」ページで委任設定を変更できます。「委任許可」オプションの選択を解除しても、現在委任されているロールは影響を受けません。

個人レコードへのアクセスがカスタム基準を使用して管理されるHCMデータ・ロールを委任できます。ただし、個人セキュリティ・プロファイルの「カスタム基準」セクションのSQL述語は、委任ロジックを処理する必要があります。

カスタム・ジョブ・ロールおよび抽象ロールの委任

抽象ロールを作成する場合、抽象ロールにセキュリティ・プロファイルを直接割り当てる際に委任に対して抽象ロールを有効化できます。抽象ロールにセキュリティ・プロファイルを割り当てるには、「ロールへのセキュリティ・プロファイルの割当」タスクを実行します。「データ・ロールの編集: ロール詳細」ページで、「委任許可」を選択します。ロールを送信するとすぐに、委任が有効になります。

同様に、委任に対してカスタム・ジョブ・ロールを有効化できますが、カスタム・ジョブ・ロールにセキュリティ・プロファイルを直接割り当てることはまずありません。通常、ジョブ・ロールは、委任に対して有効化できるHCMデータ・ロールによって継承されます。

ジョブ・ロールと抽象ロールへのセキュリティ・プロファイルの割当

ユーザーにデータへのアクセス権を付与するには、通常、ジョブ・ロールを継承するHCMデータ・ロールを作成します。ただし、ジョブ・ロールおよび抽象ロールにセキュリティ・プロファイルを直接割り当てることもできます。すべての従業員が必要とするデータ・アクセスを提供するために、最もよく行うのは、「従業員」などの抽象ロールにセキュリティ・プロファイルを割り当てることです。たとえば、すべての従業員が就業者ディレクトリにアクセスできる必要があります。通常、同じジョブ・ロールを持つユーザーは異なるデータ・インスタンスにアクセスするため、ジョブ・ロールにセキュリティ・プロファイルを割り当てる方法はあまり使用しません。

このトピックでは、次を行う方法について説明します。

-

ジョブ・ロールまたは抽象ロールにセキュリティ・プロファイルを直接割り当てる。

-

ジョブ・ロールまたは抽象ロールからセキュリティ・プロファイルを削除する。

ロールへのセキュリティ・プロファイルの割当

セキュリティ・プロファイルは、事前定義済およびカスタムのジョブ・ロールと抽象ロールの両方に割り当てることができます。ロールにセキュリティ・プロファイルを割り当てるには、次のステップを実行します。

-

「設定および保守」作業領域で、次の項目に移動します。

-

機能領域: ユーザーおよびセキュリティ

-

タスク: ロールへのセキュリティ・プロファイルの割当

-

-

「データ・ロールおよびセキュリティ・プロファイルの管理」ページで、ジョブ・ロールまたは抽象ロールを検索します。

-

検索結果でそのロールを選択し、「編集」をクリックします。

-

「データ・ロールの編集: ロール詳細」ページで、「次」をクリックします。

-

「データ・ロールの編集: セキュリティ基準」ページで、ロールに割り当てるセキュリティ・プロファイルを選択します。

-

「レビュー」をクリックします。

-

「データ・ロールの編集: レビュー」ページで、「送信」をクリックします。

「データ・ロールおよびセキュリティ・プロファイルの管理」ページで、ロールを再度検索します。検索結果で、「割当済」アイコン(チェック・マーク)が「割当済セキュリティ・プロファイル」列に表示されていることを確認します。「割当済」アイコンで、そのロールにセキュリティ・プロファイルが割り当てられていることが確認できます。

ロールからのセキュリティ・プロファイルの取消

事前定義済またはカスタムの抽象ロールまたはジョブ・ロールに直接割り当てたセキュリティ・プロファイルを削除できます。たとえば、ジョブ・ロールにセキュリティ・プロファイルを直接割り当て、後でデータ・ロールにジョブ・ロールを含めることができます。この場合、ユーザーは意図した以上のデータにアクセスする可能性があります。ロールからセキュリティ・プロファイルを削除するには、次のステップを実行します。

-

「データ・ロールおよびセキュリティ・プロファイルの管理」ページで、ジョブ・ロールまたは抽象ロールを検索します。

-

検索結果で、ロールを選択し、セキュリティ・プロファイルが現在ロールに割り当てられていることを確認します。

-

「セキュリティ・プロファイルの取消」をクリックします。現在ロールに直接割り当てられているすべてのセキュリティ・プロファイルが取り消されます。

HCMデータ・セキュリティをプレビューする方法

ユーザーから、個人レコードや組織レコードなどの保護されたデータにアクセスできないと報告されることがあります。通常、ユーザーには複数のロールが割り当てられているため、このような問題の診断が困難になる場合があります。このタスクの実行に役立つように、「ワークフォース・ストラクチャ」作業領域で「HCMデータ・セキュリティのプレビュー」インタフェースを使用できます。このインタフェースを使用して、ユーザーの現在のロールおよび職責範囲すべてに基づいて、ユーザーのデータ・アクセスを分析できます。このトピックでは、「HCMデータ・セキュリティのプレビュー」インタフェースの使用方法について説明します。

ユーザーの識別

分析を開始するには、ユーザー名を検索して選択します。ユーザーを選択すると、ページの次のセクションが自動的に入力されます。

| ページ・セクション | セクション・コンテンツ |

|---|---|

|

現在割当済ロール |

ユーザーが現在直接継承するジョブ・ロール、抽象ロールおよびデータ・ロール。このセクションでは、これらのロールに割り当てられているセキュリティ・プロファイルも示されます。 |

|

現在割当済職責範囲 |

ユーザーの職責範囲の詳細(存在する場合)。個人レコードまたはポジション・レコードへのアクセスが職責範囲によって保護されている場合、このアクセスを調査する際に、この情報が必要です。 |

|

セッションベース・ロール |

ユーザーの最新セッションに関連付けられているロール。直接および間接的に継承されたロールがリストされます。 |

この情報はユーザーの最新セッションから取得されるため、ユーザーが少なくとも1回サインインしている必要があります。

権限の識別

ほとんどのデータ・アクセスの問題は、次のいずれかのタイプになります。

-

ユーザーが、個人レコードなどの保護されたオブジェクトのインスタンスにアクセスできると予期しているが、レコードが見つからない。

-

ユーザーが、「就業者の昇格・昇進」などの処理を実行できると予期しているが、処理を使用できない。

-

ユーザーが、個人レコードなどの保護されたオブジェクトのインスタンスにアクセスできるが、レコードにアクセスできてはならない。

-

ユーザーが、「就業者の昇格・昇進」などの処理を実行できるが、処理を使用できてはならない。

これらのタイプの問題を調査するには、まず、ユーザーが実行しようとした内容を特定します。たとえば、ユーザーが、必要な個人レコードを見つけたが、「就業者の昇格・昇進」処理を選択できなかったとします。この場合、このアクセス権を制御するデータ・セキュリティ権限およびデータ・リソースを特定します。データ・セキュリティ権限およびデータ・リソースの名前がわかっている場合は、「権限に基づくアクセス」セクションでそれらを選択できます。または、集計権限名などを使用して、関連付けられているデータ・セキュリティ・ポリシーを検索できます。検索結果で値を選択すると、「権限」フィールドと「データ・リソース」フィールドが自動的に入力されます。

アクセスのプレビュー

「権限に基づくアクセス」セクションのフィールドが入力されたら、「アクセスのプレビュー」をクリックします。ページの「アクセス検証」セクションが、ユーザーに付与されたデータ・セキュリティ・ポリシーのすべてのインスタンスを識別するために自動的に更新されます。「次のアクセスの検証」フィールドで、この調査の対象である保護レコードを選択し、「検証」をクリックします。たとえば、ユーザーが昇格できなかった個人の個人レコードを選択します。セクションが自動的に更新され、次のものが表示されます。

-

データ・セキュリティ・ポリシーが付与されているロール、およびユーザーがそれらのロールをどのように継承しているか

-

これらのロールに割り当てられているセキュリティ・プロファイル(存在する場合)

-

ロールによって、レコードまたは処理にユーザーがアクセスできるようになっているかどうか

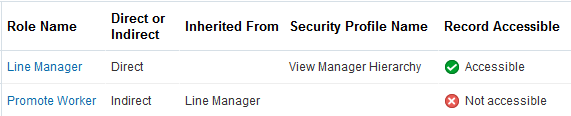

この図は、「アクセス検証」セクションの標準的なコンテンツを示しています。

「アクセス検証」セクションでロール名のインスタンスをクリックすると、SQL述語を含むデータ・セキュリティ・ポリシーの詳細が表示されます。ほとんどのデータ・アクセスの問題を診断して解決するには、「HCMデータ・セキュリティのプレビュー」ページのすべてのセクションによって提供される情報で十分です。

監査のHCMデータ・ロールとセキュリティ・プロファイルの構成

この手順では、監査のHCMデータ・ロールとセキュリティ・プロファイルの属性を構成する方法について説明します。このタスクを実行するには、「アプリケーション実装コンサルタント」ジョブ・ロールが必要です。

-

「設定および保守」作業領域で、次の項目に移動します。

-

機能領域: アプリケーション拡張

-

タスク: 監査ポリシーの管理

-

-

「監査ポリシーの管理」ページで、「Oracle Fusion Applications」セクションの「ビジネス・オブジェクト属性の構成」をクリックします。

-

ビジネス・オブジェクト属性の構成ページで、「製品」をHCMコア設定に設定します。

-

表示されるビジネス・オブジェクトの表の「監査」列で、オブジェクトを選択します。たとえば、「個人セキュリティ・プロファイル」または「データ・ロール」を選択します。

-

ページの「監査済属性」セクションには、オブジェクトの属性のリストがデフォルトで表示されます。「作成」をクリックします。

監査属性の選択および追加ダイアログ・ボックスが開きます。

-

「監査属性の選択と追加」ダイアログ・ボックスで、監査対象の属性のデフォルトの選択内容を更新できます。たとえば、必要に応じていくつかの属性の選択を解除できます。「OK」をクリックして、「監査属性の選択と追加」ダイアログ・ボックスを閉じます。

-

「保存してクローズ」をクリックします。

-

「監査ポリシーの管理」ページで、「Oracle Fusion Applications」セクションの監査レベルを「監査」に設定します。

-

「保存してクローズ」をクリックします。

オブジェクトの選択された属性に今後行われる変更が監査されます。「内部監査者」ジョブ・ロールを持つユーザーは、「監査レポート」ページで監査済の変更をレビューできます。

HCMデータ・ロール構成診断テスト

HCMデータ・ロール構成診断テストは、指定されたユーザーの「HCMデータ・ロールの管理」タスク・フローが正常に構成されていることを検証します。

HCMデータ・ロール構成診断テストを実行するには、「設定およびアクション」→「診断テストの実行」を選択します。

- ユーザー名

-

テストは指定されたユーザーに対して実行されます。ユーザーは、テストの実行中にサインインする必要はありません。ただし、テストではユーザーの現在または最新のセッションの詳細が使用されるため、ユーザーは少なくとも一度はサインインする必要があります。

診断テストのパラメータ

HCMセキュリティ・プロファイル構成診断テスト

HCMセキュリティ・プロファイル構成診断テストは、指定されたユーザーの「セキュリティ・プロファイルの管理」タスク・フローが正常に構成されていることを検証します。

HCMセキュリティ・プロファイル構成診断テストを実行するには、「設定およびアクション」→「診断テストの実行」を選択します。

- ユーザー名

-

テストは指定されたユーザーに対して実行されます。ユーザーは、テストの実行中にサインインする必要はありません。ただし、テストではユーザーの現在または最新のセッションの詳細が使用されるため、ユーザーは少なくとも一度はサインインする必要があります。

診断テストのパラメータ

HCM保護オブジェクト・メタデータ診断テスト

HCM保護オブジェクト・メタデータ診断テストは、HCM保護オブジェクトの保護オブジェクト・メタデータを検証します。

HCM保護オブジェクト・メタデータ診断テストを実行するには、「設定およびアクション」→「診断テストの実行」を選択します。

- 保護オブジェクト

-

次の表から、HCM保護オブジェクトの名前を入力します。

保護オブジェクト名 説明 PERSON

個人

LDG

国別仕様データ・グループ

POSITION

ポジション

ORGANIZATION

組織

PAYROLL

給与

FLOWPATTERN

給与フロー

DOR

文書タイプ

COUNTRY

国

保護オブジェクトの名前を入力しない場合、テストはすべての保護オブジェクトに適用されます。

診断テストのパラメータ

HCMデータ・ロールとセキュリティ・プロファイルに関するFAQ

HCMデータ・ロールを編集するとどうなりますか。

HCMデータ・ロールのセキュリティ・プロファイルを編集または置換できます。変更を保存すると、関連するデータ・インスタンス・セットが更新されます。このHCMデータ・ロールを持つユーザーは、次回のサインイン時に、更新されたデータ・インスタンス・セットを検索します。

HCMデータ・ロール名を変更したり、別のジョブ・ロールを選択することはできません。そのような変更を行うには、新しいHCMデータ・ロールを作成し、必要に応じてこのHCMデータ・ロールを無効にします。

ユーザーにHCMデータ・ロールをプロビジョニングする方法を教えてください。

「ロール・マッピングの作成」ページで、ロールのロール・マッピングを作成します。

アサイメントがマッピング属性に一致する任意のユーザーにロールを自動的にプロビジョニングするには、「自動プロビジョニング」オプションを選択します。

アサイメントがマッピング属性に一致する任意のユーザーが他のユーザーにロールを手動でプロビジョニングできる場合は、「要求可能」オプションを選択します。

アサイメントがマッピング属性に一致する任意のユーザーがロールを要求できる場合は、「自己要求可能」オプションを選択します。

有効なセキュリティ・プロファイルを編集するとどうなりますか。

セキュリティ・プロファイルが使用中の場合、変更を保存すると、セキュリティ・プロファイルのデータ・インスタンス・セットが更新されます。たとえば、ポジション・セキュリティ・プロファイルからポジションを削除すると、ポジションはデータ・インスタンス・セットに表示されなくなります。ユーザーは、次回データにアクセスする際に、更新されたデータ・インスタンス・セットを検索します。

セキュリティ・プロファイルを無効にするとどうなりますか。

セキュリティ・プロファイルはデータを返しません。たとえば、組織の定義を更新できるようにするHCMデータ・ロールを持つユーザーは、引き続き組織関連のタスクにアクセスします。しかし、ユーザーは、無効な組織セキュリティ・プロファイルで識別された組織にアクセスできませんでした。

別のセキュリティ・プロファイルに含まれるセキュリティ・プロファイルを無効にすることはできません。

HCMデータ・ロールとセキュリティ・プロファイルに関する問題を診断する方法を教えてください。

「設定およびアクション」→「診断テストの実行」を選択して、次の表に示す診断テストを実行します。

| 診断テスト名 | テスト内容 |

|---|---|

|

HCMデータ・ロール構成 |

ユーザーの「HCMデータ・ロールの管理」の構成 |

|

HCMデータ・ロール詳細情報 |

データ・ロールについて発生する可能性がある問題 |

|

HCMセキュリティ・プロファイル構成 |

ユーザーの「セキュリティ・プロファイルの管理」タスクの構成 |

|

HCMセキュリティ・プロファイル詳細情報 |

あるタイプのセキュリティ・プロファイルについて発生する可能性がある問題 |

|

HCM保護オブジェクト・メタデータ |

保護オブジェクト・メタデータ |