| StorageTek Tape Analytics インストールおよび構成ガイド リリース 2.0 E53328-01 |

|

前 |

次 |

STA へのアクセスを許可する前に、ユーザーを認証する必要があります。ローカルユーザーの作成と役割の割り当ては、STA アプリケーション内で処理され、"ユーザーの構成."で説明されています。この章では、STA 用の外部セキュリティーサービスプロバイダ (SSP) である、Open LDAP および IBM Resource Access Control Facility (RACF) の構成について説明します。

STA 用に Open LDAP を構成するには、次の段階に従います。

STA のインストール中に選択した HTTP (デフォルトは 7001) または HTTPS (デフォルトは 7002) のポート番号を使用して、WebLogic コンソールのログイン画面に移動します。

http(s)://yourHostName:PortNumber/console/

STA のインストール中に定義した WebLogic 管理コンソールのユーザー名とパスワードを使用してログインします。

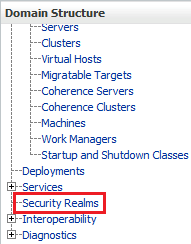

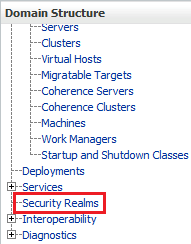

「ドメイン構造」(画面の左側) で、「セキュリティ・レルム」をクリックします。

「レルム」で、「myrealm」を選択します (チェックボックスではなく、名前自体を選択します)。

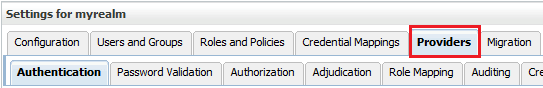

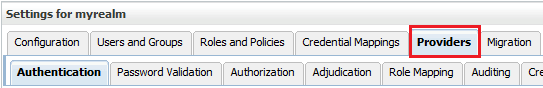

「プロバイダ」タブをクリックします。

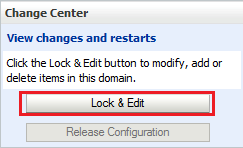

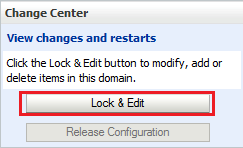

「チェンジ・センター」(画面の左上) で、「ロックして編集」をクリックします。

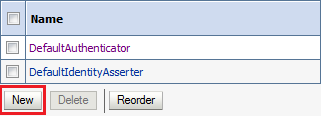

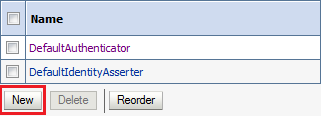

「認証プロバイダ」で、「新規」をクリックします。

認証プロバイダの名前 (たとえば、openLdapAuthenticator) を入力して、「タイプ」リストで「OpenLDAPAuthenticator」を選択します。「OK」をクリックします。

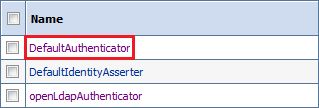

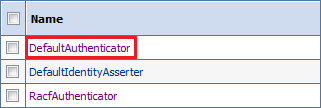

「DefaultAuthenticator」を選択します (チェックボックスではなく、名前自体を選択します)。

「制御フラグ」を十分に変更して、「保存」をクリックします。

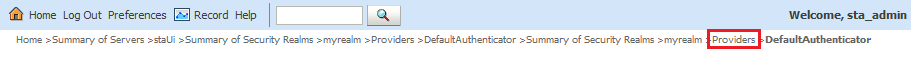

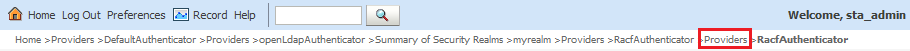

「プロバイダ」ロケータリンク (画面の上部近く) をクリックして、「認証プロバイダ」画面に戻ります。

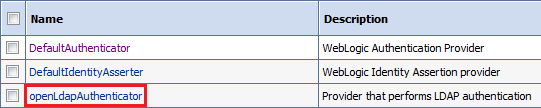

「認証プロバイダ」で、段階 8 で作成した Open LDAP オーセンティケータ名を選択します (チェックボックスではなく、名前自体を選択します)。

「制御フラグ」を十分に変更して、「保存」をクリックします。

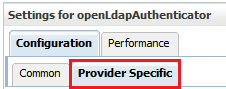

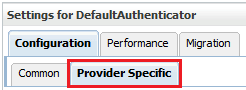

「プロバイダ固有」タブをクリックします。

次のパラメータを入力します。これらの設定は lses-ldap1 サーバーに適用され、それぞれのお客様の環境に固有です。

「ホスト」= lses-ldap1

「ポート」= 389

「プリンシパル」= 空白のまま

「資格情報」= 空白のまま

「ユーザー・ベースDN」= ou=people,dc=oracle,dc=eng

「名前指定によるユーザー・フィルタ」= (&(cn=%u)(objectclass=inetOrgPerson))

「ユーザー・オブジェクト・クラス」= inetOrgPerson

「グループ・ベースDN」= ou=groups,dc=oracle,dc=eng

「名前指定によるグループ・フィルタ」= (&(cn=%g)(objectclass=groupofnames))

「保存」をクリックします。

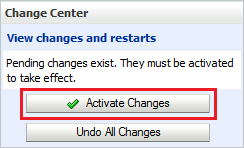

「チェンジ・センター」(画面の左上) で、「変更のアクティブ化」をクリックします。

(オプション) 次を実行して、構成をテストします。

WebLogic Console からログアウトします。

STA コマンドを使用して STA を停止して再起動します。コマンドの使用方法については、『STA 管理ガイド』を参照してください。

# STA stop all # STA start all

WebLogic Console にふたたびログインします。

「セキュリティ・レルム」>「myrealm」>「ユーザーとグループ」に移動します。

「ユーザー」タブと「グループ」タブ内で、Open LDAP プロバイダの「プロバイダ」列にエントリが存在することを確認します。

RACF 認証用に STA を構成するには、次のタスクを実行します。

|

注: STA では、CA の ACF-2 や Top Secret など、IBM RACF との互換性があるサードパーティーの製品がサポートされます。インストールされているセキュリティー製品に適したコマンドを発行するかどうかは、STA をインストールするユーザーまたはセキュリティー管理者しだいです。 |

RACF の要件は、『STA 要件ガイド』に記載されています。

STA の RACF サービスのメインフレーム側は、ELS 7.0 および 7.1 用の SMC コンポーネントの一部である CGI ルーチンによって提供されます。この CGI ルーチンは SMC HTTP サーバーによって呼び出され、FACILITY クラスで定義された RACF プロファイルを使用します。

STA が RACF をアクセス認証の手段として使用するためには、HTTP サーバーを実行する SMC 開始タスクをメインフレームで設定する必要があります。これを行う方法の詳細は、ELS ドキュメントの「SMC の構成と管理」にあります。

脚注 1 値が指定された STC 識別子 (たとえば、JOBNAME.JOB) を使用する場合、これによって CGI ルーチンの接続が失敗します。

HTTP サーバーに使用するポート番号は、WebLogic Console で定義されているポート番号と一致する必要があり、ホストは、SMC タスクが実行されるホストの IP 名と一致する必要があります。

|

注: 既存の SMC は、RACF 承認が実行されるホスト上に存在する場合に使用できます。この場合、WebLogic 構成の実行時に既存の HTTP サーバーのポート番号を使用してください。 |

AT-TLS は、アプリケーションサーバーとクライアントに対して透過的な TCP/IP アプリケーションの暗号化の解決方法です。パケットの暗号化と復号化は、TCP プロトコルレベルで z/OS TCPIP アドレス領域内で行われます。RACF 承認のための AT-TLS の要件は、『STA 要件ガイド』に記載されています。

次の RACF コマンドは、構成プロセスで定義するさまざまな RACF オブジェクトのステータスを一覧表示します。

RLIST STARTED PAGENT.* STDATA ALL

RLIST DIGTRING *ALL

RLIST FACILITY IRR.DIGTCERT.LISTRING ALL

RLIST FACILITY IRR.DIGCERT.LST ALL

RLIST FACILITY IRR.DIGCERT.GENCERT ALL

RACDCERT ID(stcuser) LIST

RACDCERT ID(stcuser) LISTRING(keyringname)

RACDCERT CERTAUTH LIST

AT-TLS を構成するには、次を行います。

AT-TLS のアクティブ化

TCPIP プロファイルデータセットで次のパラメータを指定して、AT-TLS 機能をアクティブ化します。

TCPCONFIG TTLS

この文は、TCP OBEY ファイル内に配置してもかまいません。

ポリシーエージェントの構成 (PAGENT)

ポリシーエージェントのアドレス領域は、暗号化される TCP/IP トラフィックを制御します。

PAGENT 開始タスク JCL を入力します。

例:

//PAGENT PROC //* //PAGENT EXEC PGM=PAGENT,REGION=0K,TIME=NOLIMIT, // PARM='POSIX(ON) ALL31(ON) ENVAR("_CEE_ENVFILE=DD:STDENV")/-d1' //* //STDENV DD DSN=pagentdataset,DISP=SHR//SYSPRINT DD SYSOUT=* //SYSOUT DD SYSOUT=* //* //CEEDUMP DD SYSOUT=*,DCB=(RECFM=FB,LRECL=132,BLKSIZE=132)

PAGENT 環境変数を入力します。pagentdataset データセットには、PAGENT 環境変数が含まれています。

例:

LIBPATH=/lib:/usr/lib:/usr/lpp/ldapclient/lib:. PAGENT_CONFIG_FILE=/etc/pagent.conf PAGENT_LOG_FILE=/tmp/pagent.log PAGENT_LOG_FILE_CONTROL=3000,2 _BPXK_SETIBMOPT_TRANSPORT=TCPIP TZ=MST7MDT

この例では、/etc/pagent.conf に PAGENT 構成パラメータが含まれています。TZ パラメータには独自のタイムゾーンを使用してください。

PAGENT を構成します。

例:

TTLSRule TBI-TO-ZOS

{

LocalAddr localtcpipaddress

RemoteAddr remotetcpipaddress

LocalPortRange localportrange

RemotePortRange remoteportrange

Jobname HTTPserverJobname

Direction Inbound

Priority 255

TTLSGroupActionRef gAct1~TBI_ICSF

TTLSEnvironmentActionRef eAct1~TBI_ICSF

TTLSConnectionActionRef cAct1~TBI_ICSF

}

TTLSGroupAction gAct1~TBI_ICSF

{

TTLSEnabled On

Trace 2

}

TTLSEnvironmentAction eAct1~TBI_ICSF

{

HandshakeRole Server

EnvironmentUserInstance 0

TTLSKeyringParmsRef keyR~ZOS

}

TTLSConnectionAction cAct1~TBI_ICSF

{

HandshakeRole ServerWithClientAuth

TTLSCipherParmsRef cipher1~AT-TLS__Gold

TTLSConnectionAdvancedParmsRef cAdv1~TBI_ICSF

CtraceClearText Off

Trace 2

}

TTLSConnectionAdvancedParms cAdv1~TBI_ICSF

{

ApplicationControlled Off

HandshakeTimeout 10

ResetCipherTimer 0

CertificateLabel certificatelabel

SecondaryMap Off

}

TTLSKeyringParms keyR~ZOS

{

Keyring keyringname

}

TTLSCipherParms cipher1~AT-TLS__Gold

{

V3CipherSuites TLS_RSA_WITH_3DES_EDE_CBC_SHA

V3CipherSuites TLS_RSA_WITH_AES_128_CBC_SHA

}

ここでは:

localtcpipaddress

ローカル TCP/IP アドレス (HTTP サーバーのアドレス)

remotetcpipaddress

リモート TCP/IP アドレス (STA クライアントのアドレス)。これは、すべての TCP/IP アドレスで ALL にできます

localportrange

HTTP サーバーのローカルポート (HTTP または SMC の開始で指定されます)

remoteportrange

リモートポートの範囲 (すべてのエフェメラルポートで 1024 - 65535)

HTTPserverJobname

HTTP サーバーのジョブ名

certificatelabel

証明書定義のラベル

keyringname

RACF 鍵リング定義の名前

RACF クラスのアクティブ化

RACF クラスをアクティブ化するには、次のコマンドを入力します。RACF パネルまたは CLI のいずれかを使用できます。

RACF クラスには、次のものが含まれます。

DIGTCERT

DIGTNMAP

DIGTRING

PORTMAP および RXSERV の異常終了を防ぐために、SERVAUTH CLASS の RACLIST を実行する必要があります。

SETROPTS RACLIST(SERVAUTH) RDEFINE SERVAUTH **UACC(ALTER) OWNER (RACFADM) RDEFINE STARTED PAGENT*.* OWNER(RACFADM) STDATA(USER(TCPIP) GROUP(STCGROUP) RDEFINE FACILITY IRR.DIGTCERT.LISTRING UACC(NONE) OWNER(RACFADM) RDEFINE FACLITY IRR.DIGTCERT.LIST UACC(NONE) OWNER(RACFADM) RDEFINE FACILITY IRR.DIGTCERT.GENCERT UACC(NONE) OWNER (RACFADM)

RACF 鍵リングと証明書の定義

鍵リングと証明書を作成するには、次の RACF コマンドを入力します。

RACDCERT ID(stcuser) ADDRING(keyringname)

ここでは:

stcuser: TCPIP アドレス領域に関連付けられた RACF ユーザー ID

keyringname: 鍵リングの名前で、PAGENT 構成で指定した鍵リングと一致する必要があります

RACDCERT ID(stcuser) GENCERT CERTAUTH SUBJECTSDN(CN('serverdomainname') O('companyname') OU('unitname') C('country')) WITHLABEL('calabel') TRUST SIZE(1024) KEYUSAGE(HANDSHAKE,DATAENCRYPT,CERTSIGN)

|

注: これは、STA システムの CA 証明書です。 |

ここでは:

stcuser: TCPIP アドレス領域に関連付けられた RACF ユーザー ID

serverdomainname: z/OS サーバーのドメイン名 (たとえば、MVSA.COMPANY.COM)

companyname: 組織名

unitname: 組織単位名

country: 国

calabel: 認証局のラベル (たとえば、CATBISERVER)

RACDCERT ID(stcuser) GENCERT SUBJECTSDN(CN('serverdomainname') O('companyname') OU('unitname') C('country')) WITHLABEL('serverlabel') TRUST SIZE(1024) SIGNWITH(CERTAUTH LABEL('calabel'))

|

注: これは SERVER 証明書です。 |

ここでは:

stcuser: TCPIP アドレス領域に関連付けられた RACF ユーザー ID

serverdomainname: z/OS サーバーのドメイン名 (たとえば、MVSA.COMPANY.COM)

companyname: 組織名

unitname: 組織単位名

country: 国

serverlabel: サーバー証明書のラベル (たとえば、TBISERVER)

calabel: CA 証明書定義で指定した認証局のラベル

RACDCERT ID(stcuser) GENCERT SUBJECTSDN(CN('clientdomainname') O('companyname') OU('unitname') C('country')) WITHLABEL('clientlabel') TRUST SIZE(1024) SIGNWITH(CERTAUTH LABEL('calabel'))

|

注: これは CLIENT 証明書です。 |

ここでは:

stcuser: TCPIP アドレス領域に関連付けられた RACF ユーザー ID

clientdomainname: STA クライアントのドメイン名 (たとえば、TBIA.COMPANY.COM)

companyname: 組織名

unitname: 組織単位名

country: 国

clientlabel: サーバー証明書のラベル – TBICLIENT

calabel: CA 証明書定義で指定した認証局のラベル。

PAGENT 構成で指定した鍵リングに CA、SERVER、および CLIENT 証明書を接続するには、次のコマンドを入力します。

RACDCERT ID(stcuser) CONNECT(CERTAUTH LABEL('calabel') RING('keyringname') USAGE(CERTAUTH))

ここでは:

stcuser: TCPIP アドレス領域に関連付けられた RACF ユーザー ID

calabel: CA 証明書定義で指定した認証局のラベル

keyringname: 鍵リングの名前で、PAGENT 構成で指定した鍵リングと一致する必要があります

RACDCERT ID(stcuser) CONNECT(ID(stcuser) LABEL('serverlabel') RING('keyingname') DEFAULT USEAGE(PERSONAL)

ここでは:

stcuser: TCPIP アドレス領域に関連付けられた RACF ユーザー ID

serverlabel: サーバー証明書のラベル

keyringname: 鍵リングの名前で、PAGENT 構成で指定した鍵リングと一致する必要があります

RACDCERT ID(stcuser) CONNECT(ID(stcuser) LABEL('clientlabel') RING('keyingname') USEAGE(PERSONAL)

ここでは:

stcuser: TCPIP アドレス領域に関連付けられた RACF ユーザー ID

clientlabel: クライアント証明書のラベル

keyringname: 鍵リングの名前で、PAGENT 構成で指定した鍵リングと一致する必要があります

STA に送信される CA およびクライアント証明書をエクスポートするには、次のコマンドを入力します。

RACDCERT EXPORT (LABEL('calabel')) CERTAUTH DSN('datasetname') FORMAT(CERTB64)

ここでは:

calabel: CA 証明書定義で指定した認証局のラベル

datasetname: エクスポートされる証明書を受け取るデータセット

RACDCERT EXPORT (LABEL('clientlabel')) ID(stcuser) DSN('datasetname') FORMAT(PKCS12DER) PASSWORD(' password ')

ここでは:

clientlabel: クライアント証明書のラベル

stcuser: TCPIP アドレス領域に関連付けられた RACF ユーザー ID

datasetname: エクスポートされる証明書を受け取るデータセット

password: データ暗号化のパスワード。証明書を STA で受け取るときに必要です。パスワードは、8 文字以上である必要があります。

これで、エクスポートデータセットが STA に送信され、FTP を使用できます。CA 証明書は、EBCDIC から ASCII に変換されて送信されます。CLIENT 証明書はバイナリファイルとして送信され、クライアント証明書とその秘密鍵の両方を含んでいます。

プロファイルは、FACILITY クラスで定義されます。最初のプロファイルは SMC.ACCESS.STA と呼ばれ、ユーザーが STA アプリケーションにアクセスできるかどうかを決定します。

STA へのアクセスを要求するユーザーは、このプロファイルに対する READ アクセス権を持っている必要があります。ほかのプロファイルはすべて、SMC.ROLE.nnn として表示され、ユーザーがログオン後に持つ役割を決定するために使用されます。

|

注: STA に対して定義されている役割は StorageTapeAnalyticsUser のみです。この役割を取得するには、READ アクセス権を持つ SMC.ROLE.STORAGETAPEANALYTICSUSER プロファイルに追加するユーザー ID を要求する必要があります。 |

公開鍵と秘密鍵が正常に生成されたこと、および適切な権限を持つユーザー ID とパスワードが正しく定義されていることをテストするために、この手順が役に立つことがあります。

テストは、任意のブラウザを使用して行うことができますが、ここでは Firefox が例として使用されています。

Firefox で、「ツール」、「オプション」の順にクリックします。

「詳細」タブ、「暗号化」タブの順に選択します。

「証明書を表示」ボタンをクリックします。

「証明書マネージャ」ダイアログボックスで「認証局証明書」タブをクリックして、インポートする証明書ファイルを選択します。

「インポート」をクリックします。

「あなたの証明書」タブをクリックして、インポートする秘密鍵ファイルを入力します。

「インポート」をクリックします。

「OK」ボタンをクリックして、保存してダイアログボックスを閉じます。

CGI ルーチンをブラウザからテストするには、次の URL を入力します。host、port、userid、および password は適切な値に設定されています。

https://host:port/smcgsaf?type=authentication&userid=userid

&password=password&roles=StorageTapeAnalyticsUser

結果として表示される出力は、ユーザーが STA および StorageTapeAnalyticsUser 役割へのアクセスを承認されているかどうかを示します。

|

注: STA RACF 承認機能では、メインフレームユーザー ID のパスワードの変更はサポートされません。ユーザー ID のパスワードが期限切れになった場合、STA はこれを示します。STA へのログインを再試行する前に、通常のメインフレームチャネルからパスワードをリセットする必要があります。 |

RACF セキュリティーサービスプロバイダ (または RACF SSP) は、プラグインとして WebLogic にインストールされている必要があります。

RACF SSP がインストールされている場合、STA インストーラは RACF SSP を WebLogic 内の適切な場所に配置するはずです。インストールされていない場合、次の名前のディレクトリに RACF セキュリティー jar ファイルを配置してください。

/Oracle/Middleware/wlserver_10.3/server/lib/mbeantypes/staRACF.jar

必要な PTF を MVS システムにインストールします。これらの PTF により、STA へのログオン時に、RACF またはその他のサードパーティーのセキュリティーソフトウェアでの認証が可能になります。PTF の要件については、『STA 要件ガイド』を参照してください。

Application Transparent TLS (AT-TLS) は MVS で構成されているため、SMC HTTP サーバーおよび WebLogic に対して定義されたポート番号はサーバーに暗号化されます。

続行する前に、MVS サーバー証明書 (ASCII 形式) と STA クライアント秘密鍵 (バイナリー PKCS12 形式) の 2 つのファイルを所有していることを確認してください。MVS システム管理者は、PKCS12 ファイルへのパスワードをユーザーに提供します。

証明書を Oracle/Middleware/user_projects/domains/tbi/cert に置きます。

証明書を DER 形式から PEM 形式に変換します。

openssl pkcs12 -clcerts -in PKCS12DR.xxxxxx -out mycert.pem

インポートパスワード (証明書とともに提供されます)、新しい PEM パスワード、およびパスワードの確認を入力するよう求められます。

Java keytool コマンドを使用して、次のコマンドで証明書ファイルを /Oracle/Middleware/jdk1.6.0_xx/jre/lib/security/cacerts ファイルにインポートします。

/Oracle/Middleware/jdk1.6.0_xx/jre/bin/keytool -importcert -alias tbiServer -file certificate -keystore /Oracle/Middleware/jdk1.6.0_xx/jre/lib/security/cacerts -storetype jks

RACF 認証のために WebLogic を構成するには、"別のセキュリティー証明書を使用するように WebLogic を再構成."の手順に従います

STA のインストール中に選択した HTTP (デフォルトは 7001) または HTTPS (デフォルトは 7002) のポート番号を使用して、WebLogic コンソールのログイン画面に移動します。

http(s)://yourHostName:PortNumber/console/

STA のインストール中に定義した WebLogic 管理コンソールのユーザー名とパスワードを使用してログインします。

「ドメイン構造」(画面の左側) で、「セキュリティ・レルム」をクリックします。

「レルム」で、「myrealm」を選択します (チェックボックスではなく、名前自体を選択します)。

「チェンジ・センター」(画面の左上) で、「ロックして編集」をクリックします。

「プロバイダ」タブを選択します。

「認証プロバイダ」で、「新規」をクリックします。

認証プロバイダの名前 (たとえば、RacfAuthenticator) を入力して、「タイプ」リストで「RacfAuthenticator」を選択します。「OK」をクリックします。

「タイプ」リストに、RACF jar ファイルが表示されるはずです。そうではない場合、STA コマンドを使用して STA を停止して再起動します。コマンドの使用方法については、『STA 管理ガイド』を参照してください。

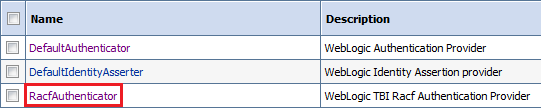

「認証プロバイダ」で、RACF プロバイダがリストの最後にあることを確認します。DefaultAuthenticator と DefaultIdentityAsserter は常に、このリスト内で最初の 2 つの項目である必要があります。

「DefaultAuthenticator」をクリックします (チェックボックスではなく、名前自体を選択します)。

「制御フラグ」を十分に変更して、「保存」をクリックします。

「プロバイダ固有」タブを選択して、「保存」をクリックします。

「プロバイダ」ロケータリンクをクリックして、「認証プロバイダ」画面に戻ります。

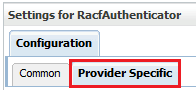

「認証プロバイダ」で、段階 8 で作成した RACF オーセンティケータ名を選択します (チェックボックスではなく、名前自体を選択します)。

「制御フラグ」を十分に変更して、「保存」をクリックします。

「プロバイダ固有」タブを選択します。

MVS システムが実行されているホスト名 (たとえば、mvshost.yourcompany.com) とポート番号 (たとえば、8700) を入力して、「保存」をクリックします。

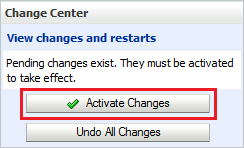

「チェンジ・センター」(画面の左上) で、「変更のアクティブ化」をクリックします。

WebLogic からログアウトします。

STA コマンドを使用して STA を停止して再起動します。STA コマンドの使用の追加情報については、『STA 管理ガイド』を参照してください。

# STA stop all # STA start all