存取控制

對於採用雲端代管環境策略的組織而言,存取控制是必須解決的最重要挑戰之一。用戶必須對於將資訊儲存在共用基礎架構上具有信心,此共用基礎架構受到保護,且只有授權的主機、服務、個人、群組及角色可以使用。授權的主機、個人和服務必須進一步加以約束,根據最低權限原則,使他們僅具備特定作業所需的權利與權限。

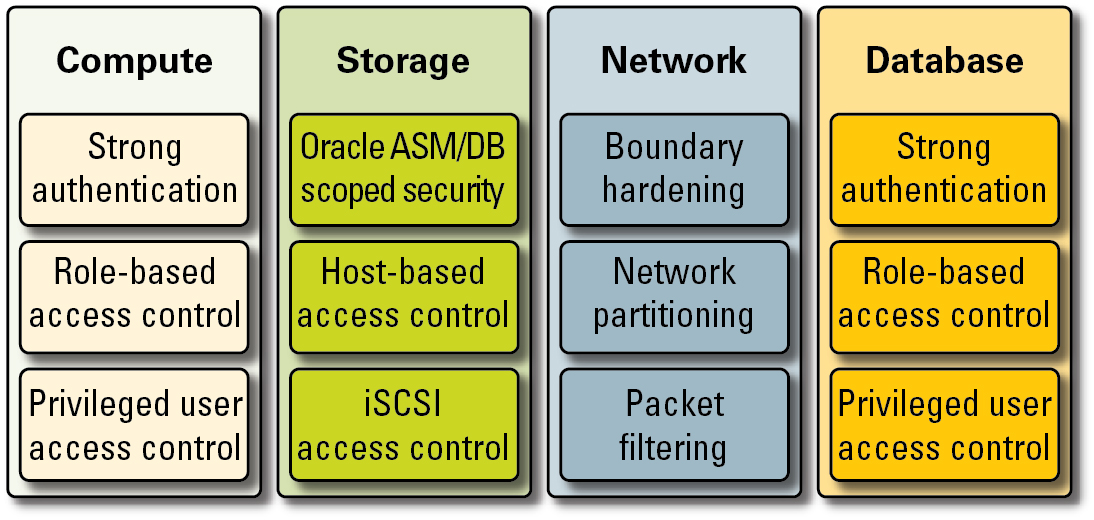

SuperCluster 使用涵蓋堆疊中每一層級的彈性、層層分級的存取控制架構,支援多種角色,包括一般使用者、資料庫管理員及系統管理員。組織可以定義保護各個主機、應用程式及資料庫的原則,保護相關運算、儲存體以及執行這些服務的網路基礎架構。

在虛擬化和作業系統層次,存取控制會從減少暴露在網路上的服務數目開始。這有助於控制對 Oracle VM Server for SPARC 主控台、網域及區域的存取。藉由減少可透過系統存取的進入點數目,存取控制原則的數目也會跟著減少,更易於進行系統的維護。

在 Oracle Solaris 作業系統中,存取控制是利用 POSIX 權限及 Oracle Solaris 以角色為基礎的存取控制 (RBAC) 設備來實行。同樣重要的是保護主機、應用程式、資料庫及 SuperCluster 上執行的相關服務免於網路攻擊的能力。為了達此目的,用戶首先應確認只有核准的網路服務能夠執行與監聽內送網路連線。將網路攻擊面降至最低之後,用戶接著要設定其他服務,使它們只能在核准的網路和介面上監聽內送連線。此一簡單作法有助於確保管理通訊協定 (例如安全 Shell) 不會受到管理網路以外的任何位置存取。

圖 6 點對點存取控制摘要

此外,用戶也可以選擇實行以主機為基礎的防火牆,例如 Oracle Solaris 的 IP 篩選服務。以主機為基礎的防火牆非常實用,因為它們可提供主機更為安全的方式來控制對網路服務的存取。例如,IP 篩選支援有狀態的封包篩選功能,可依據 IP 位址、連接埠、通訊協定、網路介面及流量方向來篩選封包。這些功能對於運作許多網路介面及支援多種內送和外送網路通訊的平台 (例如 SuperCluster) 非常重要。

在 SuperCluster 上,IP 篩選可以設定在 Oracle VM Server for SPARC 網域內部,或是從 Oracle Solaris 區域內運行。這樣就可以在提供資料庫服務的相同作業系統容器中,強制施行網路存取控制原則。在多用戶的情況下,外送網路的活動量可能會很小且能夠輕易分類,如此可以建立原則限制對特定網路介面和目的地的通訊。所有其他流量將會被拒絕並記錄成為「預設拒絕」原則的一部分,以封鎖未經授權的通訊 (包括內送和外送通訊)。

Oracle 一般使用者安全允許用戶將其應用程式和資料庫與其現有的識別管理服務整合,以便支援 Single Sign-on (SSO) 並集中使用者和角色管理。具體而言,Oracle 一般使用者安全有助於集中 (1) 資料庫使用者和管理員的啟動設定和取消啟動設定,(2) 密碼管理和自助密碼重設,以及 (3) 使用全域資料庫角色的授權管理。需要多重因素認證方法 (例如 Kerberos 或 PKI) 的組織,可以利用 Oracle Advanced Security。

Oracle Exadata Storage Server 技術支援一組預先定義的使用者帳號,每個帳號都具備不同的權限。執行 Oracle Exadata Storage Server 管理的管理員必須使用這些預先定義的角色之一來存取系統。另一方面,ZFS 儲存體設備支援建立本機和遠端管理帳號,兩者都能夠支援角色和權限的個別指派。

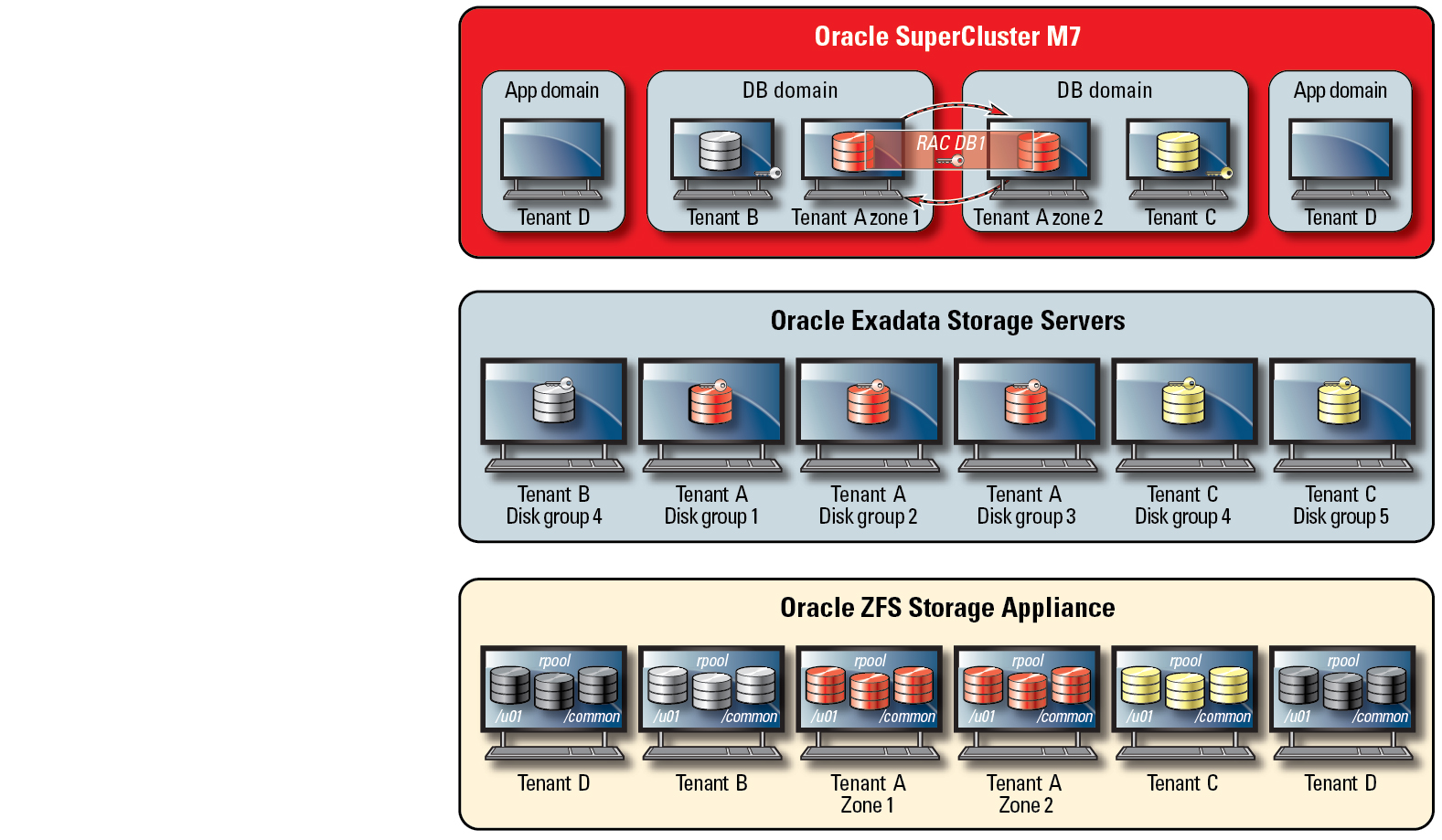

依照預設,資料庫網域可透過 Oracle Automatic Storage Management 設備來存取 SuperCluster 中使用的 Oracle Exadata Storage Server。此設備可讓雲端提供者為每個用戶建立滿足其容量、效能及可用性需求的不同磁碟群組。在存取控制方面,Oracle Automatic Storage Management 支援三種存取控制模式:開放式安全、Oracle Automatic Storage Management 範圍的安全以及資料庫範圍的安全。

在多用戶情況下,建議使用資料庫範圍的安全,因為它提供最細微層次的存取控制。在此模式中,可以設定只能由單一資料庫存取的磁碟群組。具體而言,這表示資料庫管理員和使用者都被限制為只能存取包含其具有存取權限之資訊的網格磁碟。在資料庫合併的情況下,個別資料庫可能支援不同的組織或用戶,每個用戶都只能夠存取與運用自己的儲存體非常重要。特別是先前所討論到,結合工作負載和資料庫隔離策略的情況下,便能夠有效地區隔用戶對個別資料庫的存取。

資料庫範圍的安全是限制對 Oracle ASM 網格磁碟存取的有效工具。此圖顯示 Oracle ASM 範圍的安全以及 ZFS 安全。在 SuperCluster 平台部署了大量 Oracle 資料庫執行處理的情況下,採用每一用戶的 Oracle ASM 範圍的安全策略會較為合理,因為這樣可以顯著減少必須建立、指派及管理的金鑰數目。此外,因為資料庫範圍的安全需要為每個資料庫建立個別磁碟群組,此方法同時可顯著減少必須在 Exadata Storage Server 上建立個別網格磁碟的數目。

圖 7 每一用戶的 Oracle ASM 範圍的安全

SuperCluster 利用 Oracle Solaris 資料連結保護,可尋找以避免網路上惡意用戶虛擬機器所導致的潛在損害。此整合式 Oracle Solaris 功能提供避免下列基本威脅的保護:IP 和 MAC 位址欺騙以及 L2 框架欺騙 (例如橋接通訊協定資料單元攻擊)。Oracle Solaris 資料連結保護必須個別套用至多用戶環境內的所有 Oracle Solaris 非全域區域。

個別用戶不應該對 Exadata Storage Server 進行管理或主機層次的存取,因此強烈建議限制這類存取。Exadata Storage Server 應設定為防止用戶非全域區域和資料庫 I/O 網路的直接存取,但仍然允許來自 SuperCluster 資料庫網域 (由雲端提供者操作) 的存取。這可確保 Exadata Storage Server 只能從管理網路上的信任位置進行管理。

定義與實行用戶的安全組態之後,服務提供者便可以考慮其他步驟,將用戶特定的全域和非全域區域設定為不可變的唯讀環境。不可變區域會建立一個具有彈性、高完整性的操作環境,用戶可以在其中運行他們自己的服務。不可變區域建立在 Oracle Solaris 固有的安全功能上,可確保在沒有雲端服務提供者介入的情況下,便無法變更部分 (或全部) 作業系統目錄和檔案。強制施行此唯讀態勢有助於防止未經授權的變更,提升為較安全的變更管理程序,以及制止核心和使用者形式的惡意軟體入侵。