安全隔離

SuperCluster M7 支援多種隔離策略,雲端提供者可根據其安全及保證需求來選取隔離策略。此彈性可讓雲端提供者針對其業務量身打造客製化、安全的多用戶架構。

SuperCluster M7 支援許多工作負載隔離策略,每種策略都可以設定自己獨有的功能設定。儘管每個實行策略都可以獨立使用,雲端提供者也能夠以混合方式一起使用,讓部署的架構能夠在安全、效能、可用性需求及其他需求之間取得更有效的平衡。

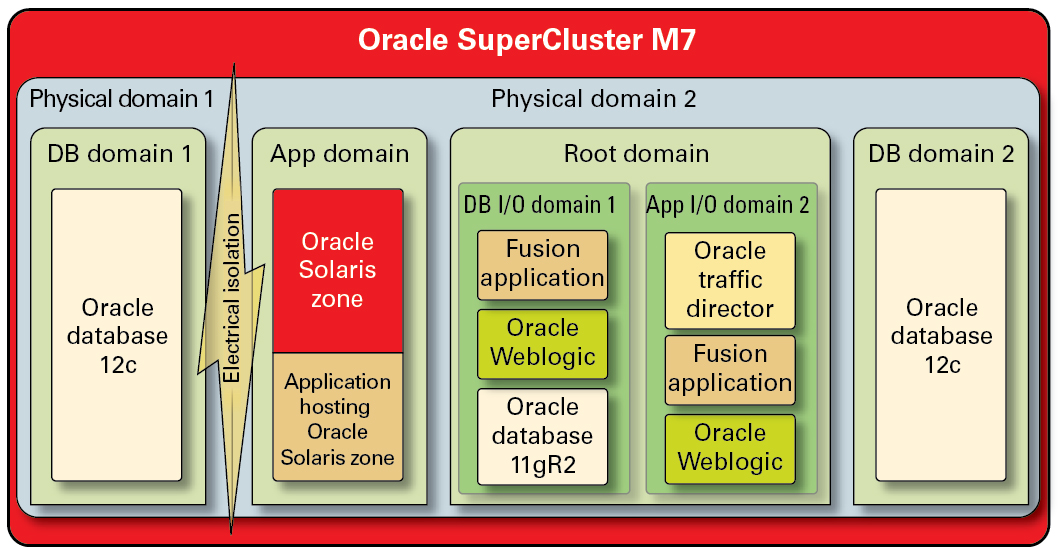

圖 1 使用動態用戶組態進行安全隔離

執行應用程式和資料庫的用戶主機必須與其他工作負載實體隔離的情況下,雲端提供者可以使用實體網域 (亦稱為 PDomain)。由於對組織的重要性、所含之資訊的機密性、規範需求,或甚至只是因為資料庫或應用程式工作負載會完全運用整個實體系統的資源,此部署可能需要專用的實體資源。

對於需要 Hypervisor 調解式隔離的組織,會使用 Oracle VM Server for SPARC 網域 (稱為專用網域) 來建立隔離應用程式和 (或) 資料庫執行處理的虛擬環境。每個專用網域都會建立成為 SuperCluster 安裝的一部分,並且執行自己唯一的 Oracle Solaris 作業系統執行處理。對實體資源的存取會由 SPARC 處理器中內建之硬體輔助的 Hypervisor 來進行調解。

此外,SuperCluster 還可讓您建立利用單一根 I/O 虛擬化 (SR-IOV) 技術的其他網域 (稱為根網域)。根網域擁有一或二個 IB HCA 和 10 GbE NIC。您可以在根網域的頂端,選擇動態建立其他網域 (稱為 I/O 網域)。SuperCluster M7 包含可以用來建立與管理這些網域的瀏覽器工具。

不過,雲端客戶用戶可以利用 Oracle Solaris Zones 技術,在這些網域中建立其他隔離環境。使用區域,便可以將個別應用程式或資料庫執行處理或者是應用程式或資料庫執行處理的群組,部署在一或多個一同在單一作業系統核心頂端執行的虛擬化容器中。此輕量的虛擬化方法是用來在部署的服務周圍建立更安全的邊界。

在 SuperCluster 上架設多個應用程式和資料庫的用戶也可以選擇採用混合式的方法,使用以 Oracle Solaris Zones、I/O 網域及專用網域為基礎的隔離策略組合,建立符合其雲端基礎架構所需之靈活而具有彈性的架構。使用虛擬化選項的主機,SuperCluster 便能夠在硬體層級安全地隔離雲端代管的用戶,並且提供 Oracle Solaris Zones 以強化安全性,在實際執行環境中實行更進一步地隔離。

確保個別應用程式、資料庫、使用者及處理作業在其主機作業系統上均正確地隔離,是一個好的開始。然而,同等重要的是考量 SuperCluster 中使用的三種主要網路,以及網路隔離功能和保護網路上傳輸之通訊的保護方式:

-

10 GbE 用戶端存取網路

-

專用 IB 服務網路

-

管理網路

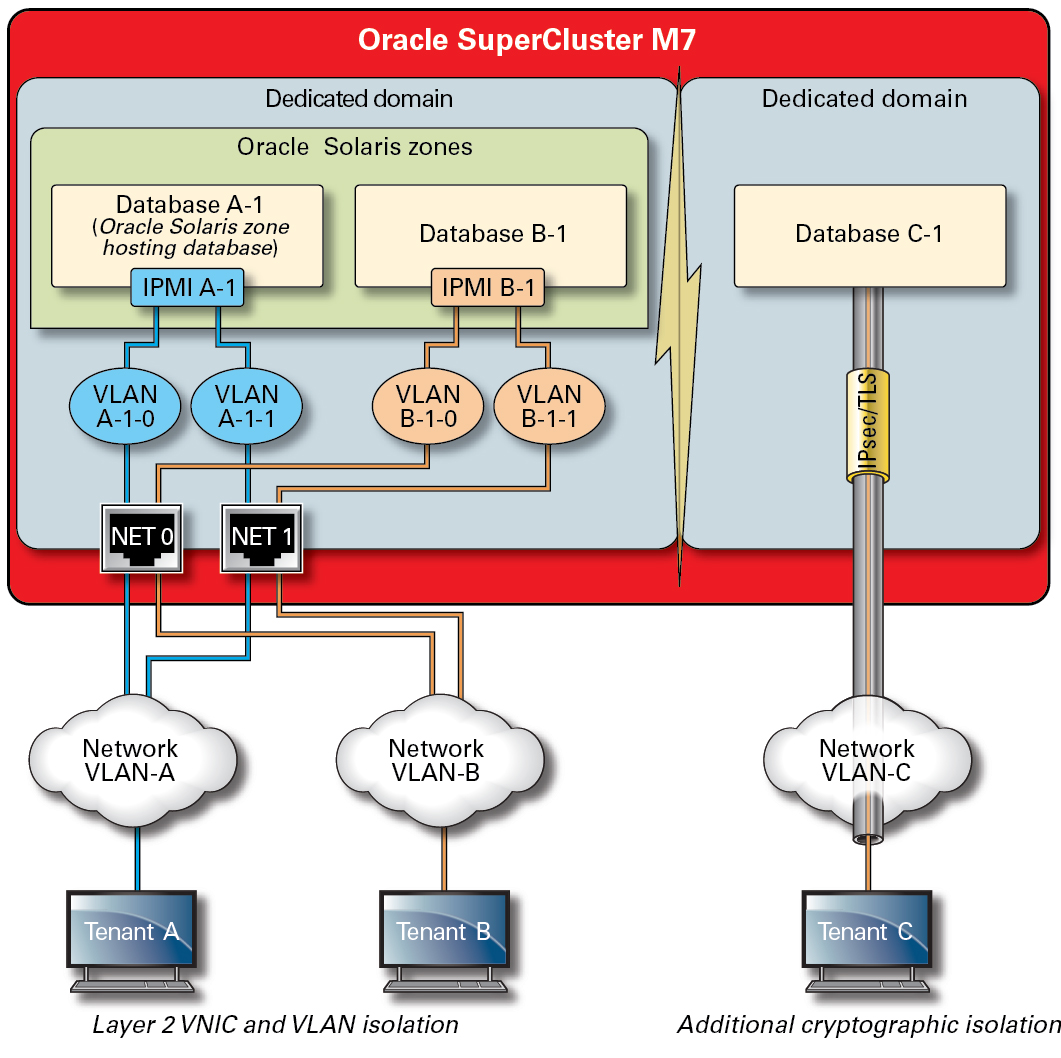

您可以使用多種技術來隔離 SuperCluster 用戶端存取網路上傳輸的網路流量。下圖中顯示將 4 個資料庫執行處理,設定在 3 個不同的虛擬區域網路 (VLAN) 上運作的一種可能組態。藉由將 SuperCluster 的網路介面設定為使用 VLAN,Oracle VM Server for SPARC 專用網域之間以及與 Oracle Solaris Zones 之間的網路流量便可隔離開來。

圖 2 用戶端存取網路上的安全網路隔離

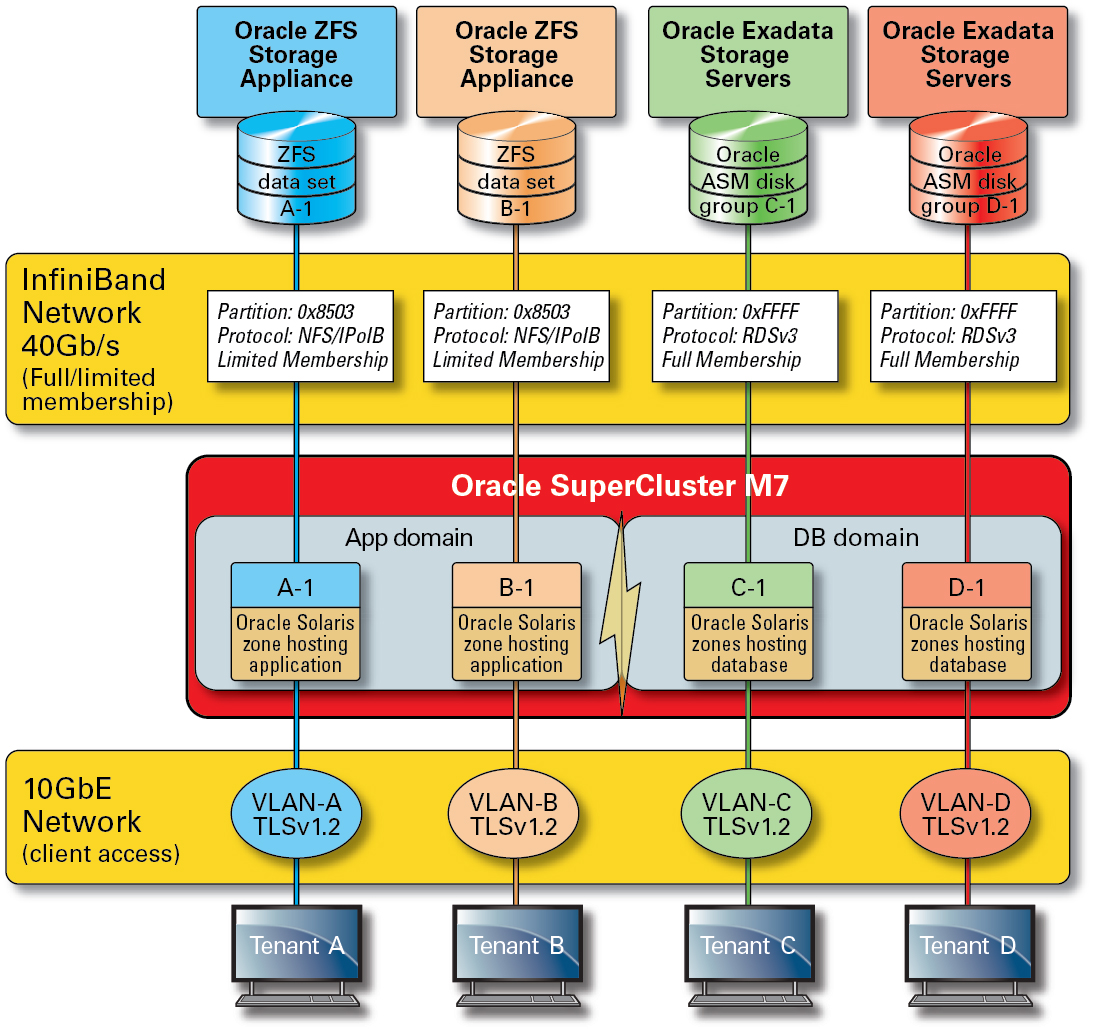

SuperCluster 包含專用的 IB 網路,供資料庫執行處理存取 Exadata 儲存體伺服器和 ZFS 儲存體設備上儲存的資訊,以及執行叢集化和高可用性所需的內部通訊使用。此圖解顯示 SuperCluster M7 上的安全網路隔離。

圖 3 40 Gbs IB 網路上的安全網路隔離

依照預設,SuperCluster IB 網路會在安裝與設定期間分割為 6 個不同的分割區。然而您無法變更預設分割區,在需要將 IB 網路進一步分段的情況時,Oracle 並不支援建立與使用額外的專用分割區。此外,IB 網路支援有限和完整分割區成員身分的概念。有限成員只能與完整成員通訊,而完整成員則可以和分割區上的所有節點通訊。應用程式 I/O 網域和 Oracle Solaris 11 Zones 可以設定為其 IB 分割區上的有限成員,以確保只能與設定為完整成員的 ZFS 儲存體設備通訊,而不會與相同分割區上可能存在的其他有限成員身分節點通訊。

SuperCluster 同時包含專用的管理網路,以便管理與監督其所有核心元件。此策略可將重要的管理和監督功能與用來處理用戶端要求的網路路徑隔離開來。藉由將管理功能隔離在此管理網路中,SuperCluster 便可進一步減少暴露在用戶端存取和 IB 網路的網路攻擊面。強烈建議雲端提供者遵循此建議做法,隔離管理、監督以及相關功能,使這些功能只能從管理網路來存取。