8 クラウドへのバックアップのアーカイブ

archive-to-cloud用のこのプロシージャは、copy-to-tapeに使用される手法に基づいて構築されています。違いは、長期保存のためにクラウド・リポジトリにバックアップを送信する点です。

このプロシージャには、TDEマスター・キーを格納するための資格証明ウォレットの構成ステップが含まれます。これは、クラウド・リポジトリにアーカイブされる前にバックアップが暗号化されるためです。初期構成タスクは、ウォレットを準備するためにOracle Key Vaultで実行されます。RACLIコマンドは、archive-to-cloud用のリカバリ・アプライアンスの構成とウォレットの使用を支援するために開発されました。最後に、ジョブ・テンプレートが作成され、archive-to-cloudに対して実行されます。

バックアップ・ピースのグループ化

copy-to-tapeおよびarchive-to-cloudのパフォーマンスは、保護されたデータベースのリアルタイムREDOからより少ない数のバックアップ・セットにアーカイブ・ログをグループ化することで向上します。

保護されたデータベースは、リカバリ・アプライアンスへのリアルタイムREDOトランスポートを有効にすることで、リアルタイム保護を実現できます。アプライアンスで受信した各REDOログは圧縮され、個々のアーカイブ・ログ・バックアップとして記憶域の場所に書き込まれます。これらのログ・バックアップをテープまたはクラウドにアーカイブして、長期保存のニーズに応じてアーカイブされる全体バックアップおよび増分バックアップをサポートできます。

-

テープへ: Oracle Secure Backup (OSB)モジュールまたはリカバリ・アプライアンスにインストールされているサードパーティのバックアップ・ソフトウェア・モジュールを使用します。

-

クラウドへ: クラウド・バックアップSBTモジュールを使用します。

copy-to-tapeおよびarchive-to-cloud操作中に、各バックアップ・ピースの書込み間でジョブ間待機時間が発生する可能性があります。

-

テープへ: 各バックアップ・ピースが書き込まれるたびに一時停止します。バックアップ・ピースの数が多い場合、この一時停止はテープ・ドライブが使用できない時間の大部分を占めます。これは、5個の10GBピースが50個の1GBピースよりも速くテープに格納されることを意味します。

-

クラウドへ: 操作はパブリックWAN帯域幅によって制約されます。リカバリ・アプライアンスからのcopy-to-cloudストリームの数を増やすと、全体的なパフォーマンスの向上に役立ちますが、ログのグループ化は、コピーするバックアップ・ピースが少なくなるため、ラウンドトリップ・リクエストの数が減少することを意味します。

リカバリ・アプライアンスリリース19.2.1.1.2では、アーカイブ・ログのバックアップ・ピースをグループ化して単一のバックアップ・ピースとしてコピーすることで、ジョブ間待機時間に対処します。したがって、これにより、クラウドまたはテープ・ストレージ上のバックアップ・ピースが以前のリリースよりも大きくなります。この機能はデフォルトで有効になっており、クラウドまたはテープにコピーされるバックアップ・ピースごとに最大64のアーカイブ・ログをグループ化します。

archive-to-cloudの前提条件

クラウド・ストレージをリカバリ・アプライアンスで使用する前に、次の前提条件を満たす必要があります。

-

保護されたデータベースがすでに登録され、バックアップがリカバリ・アプライアンスに送信されていること。

-

リカバリ・アプライアンスが登録済で、Oracle Key Vaultに登録されていること。

archive-to-cloudストレージのフロー

クラウド・ストレージにアーカイブされたすべてのバックアップ・オブジェクトが、ランダム・データ暗号化キー(DEK)を使用して暗号化されます。保護された各データベース用の透過的データ暗号化(TDE)マスター・キーが、DEKの暗号化に使用されます。暗号化されたDEKはバックアップ・ピースに格納されます。Oracle Key Vault (OKV)にはTDEマスター・キーが含まれ、テープまたはクラウドに書き込まれたバックアップを暗号化するために使用される個々のDEKは含まれていません。保護されたデータベースは、時間とともに多くのTDEマスター・キーを取得する可能性があるため、個々のアーカイブ・オブジェクトを復元するには、バックアップ時に保護されたデータベースのマスター・キーを使用する必要があります。

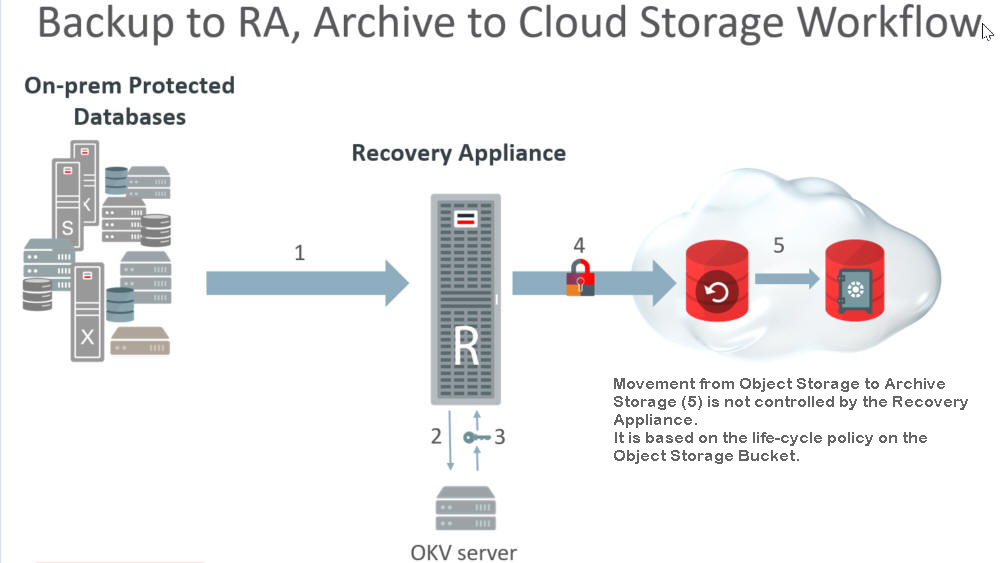

次の図は、クラウド・ストレージにアーカイブするリカバリ・アプライアンスにバックアップするフローを示しています。リストア操作は、このバックアップおよびアーカイブ・フローに基づいています。

-

データベースの増分バックアップは、リカバリ・アプライアンスに対して定期的に実行されます。これは、次のアーカイブ操作とは異なる間隔で発生します。

-

スケジュールされたarchive-to-cloud操作が開始すると、リカバリ・アプライアンスは保護されたデータベースのマスター・キーをOKVサーバーに要求します。

-

OKVは、保護されたデータベースのマスター・キーを返します。保護されたデータベースにマスター・キーがない場合は、新しいマスター・キーが生成されます。(新しいマスター・キーは必要なときに生成できます。)

-

バックアップ・オブジェクトに対してDEKが生成されます。

-

バックアップ・オブジェクトは、DEKを使用して暗号化されます。

-

マスター・キーを使用して、リカバリ・アプライアンスはDEKを暗号化し、これをバックアップ・オブジェクトとともに格納します。

-

-

特定のデータベースのライフサイクル・ポリシーは、そのバックアップ・オブジェクトがテープまたはクラウド・ストレージに書き込まれるかどうかと、いつ書き込まれるかを決定します。

-

オブジェクト・ストレージ・バケットのライフサイクル・ポリシーは、クラウド・ストレージ内のバックアップ・オブジェクトがオブジェクト・ストレージからアーカイブ・ストレージに移動するかどうかと、いつ移動するかを決定します。リカバリ・アプライアンスは、これを制御しません。

Oracle Key Vaultとリカバリ・アプライアンス

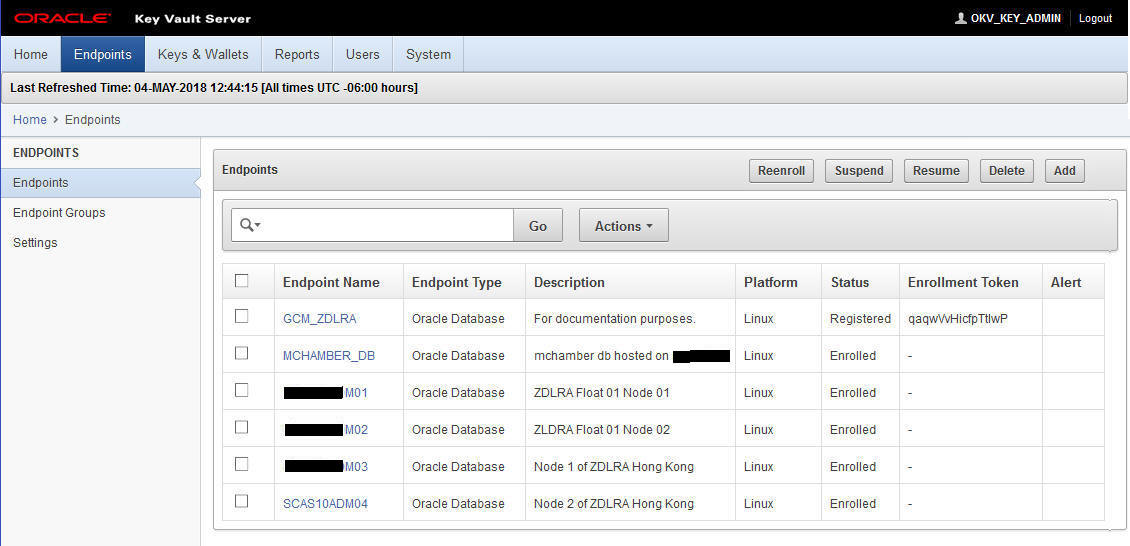

Oracle Key Vault (OKV)はTDEマスター・キーを格納し、格納されたすべてのエンドポイントの追跡も実行します。

エンドポイントは、暗号化や復号化などの実際の暗号化操作が実行されるデータベース・サーバー、アプリケーション・サーバーおよびコンピュータ・システムです。エンドポイントが、セキュリティ・オブジェクトを格納および取得するようOKVに要求します。

Oracle Key Vault (OKV)構成の簡単な概要は次のとおりです。

-

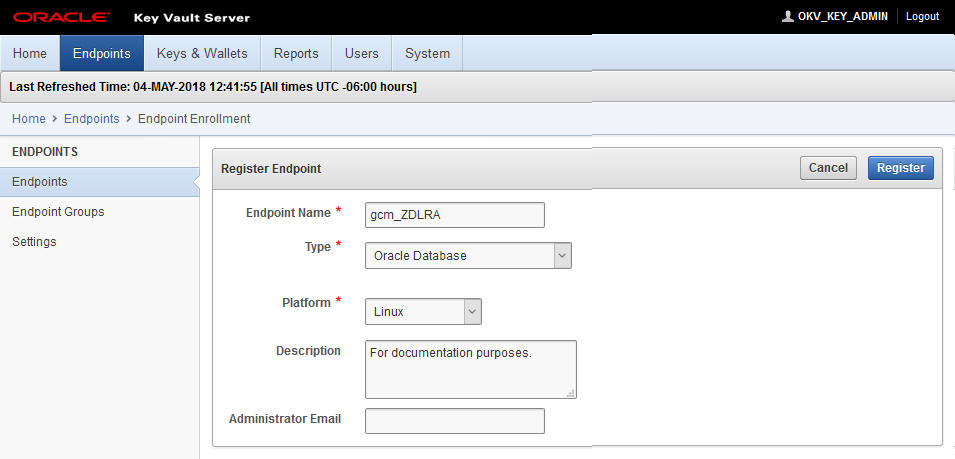

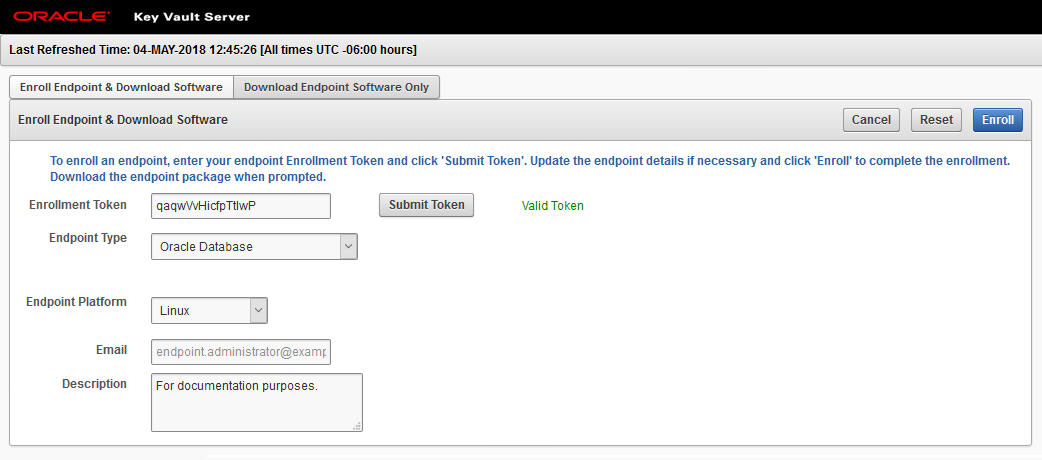

リカバリ・アプライアンスのすべての計算ノードが登録され、OKVエンドポイントとして登録されます。

-

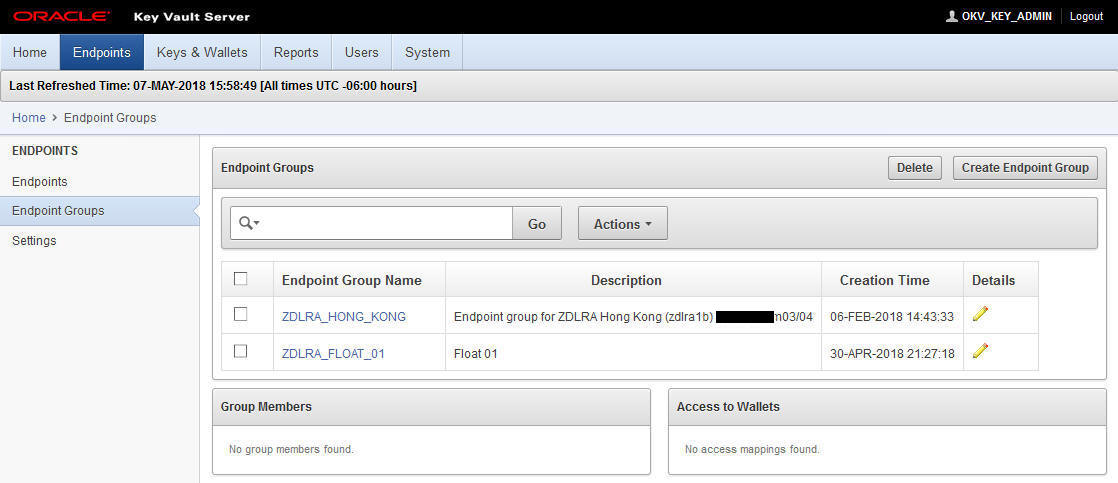

単一のOKVエンドポイント・グループに、リカバリ・アプライアンスのすべての計算ノードに対応するすべてのエンドポイントが含まれます。

-

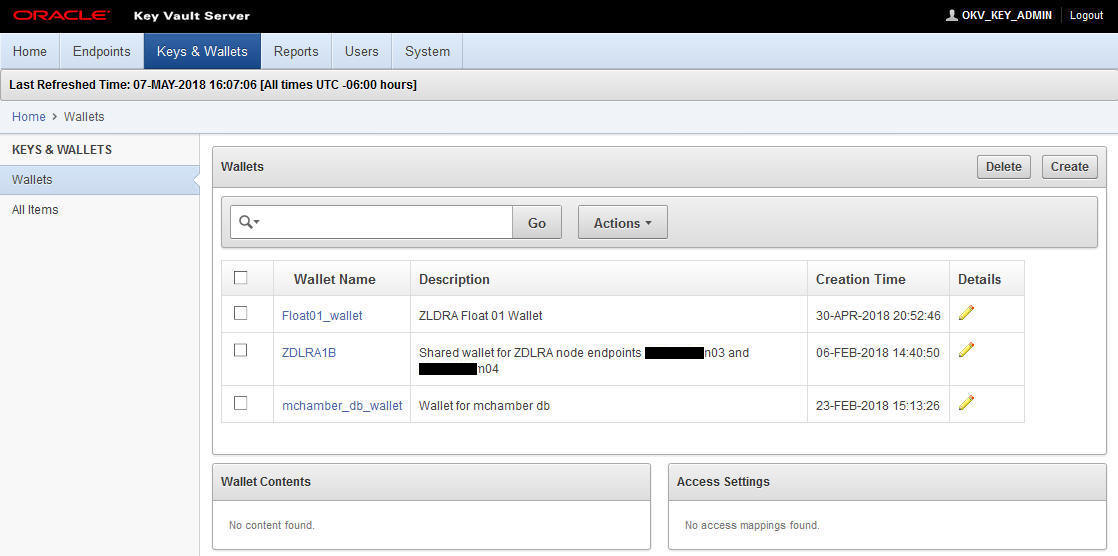

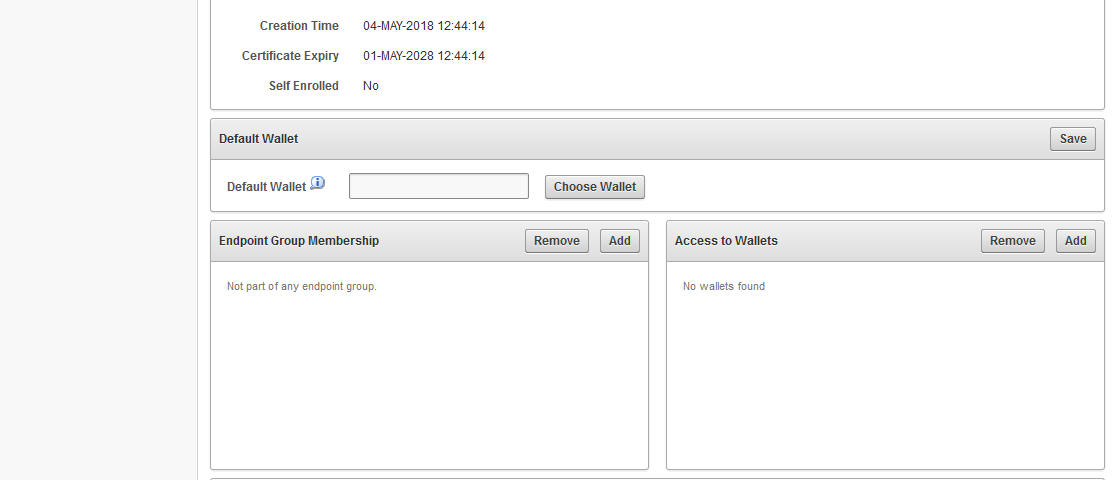

リカバリ・アプライアンスのすべての計算ノードに対応するすべてのエンドポイントに対して、単一のウォレットが

デフォルト・ウォレットとして共有および構成されます。 -

OKVエンドポイント・グループは、共有仮想ウォレットへの読取り/書込み/管理アクセス権で構成されます。

- 複数のリカバリ・アプライアンスが関与している場合、各リカバリ・アプライアンスに独自のエンド・ポイント・グループおよびウォレットがあります。

-

各エンドポイントの登録プロセス中に、各ノードのステージング・パス

/radumpにホスト固有のokvclient.jarが作成および保存されます。ステージング済ファイルには、現状のままのokvclient.jarまたは<myHost>-okvclient.jarのいずれかの名前を付ける必要があります。ここで<myHost>は、hostnameが返す内容と一致します。

レビュー: Oracle Key Vault

この参照項では、Oracle Key Vault管理者ガイド (OKV)に記載された概念を使用しています。

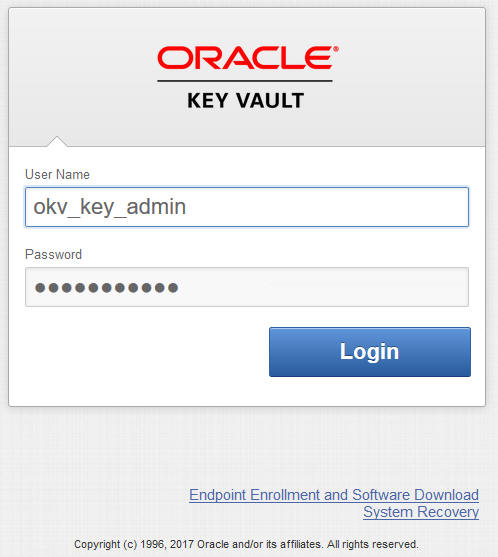

OKV管理者は次に示したタスクを実行します。これらのタスクがリカバリ・アプライアンス管理者が実行する操作の前提条件です。OKV管理者は、OKVエンドポイントを構成します。

リカバリ・アプライアンスのクラウド・アーカイブ構成

この項では、archive-to-cloudに必要なウォレットとクラウド・オブジェクトを使用できるようにリカバリ・アプライアンスを構成します。

資格証明ウォレットおよび暗号化キーストアの構成

すべてのデータベース・バックアップ・ピースは、copy-to-tape操作またはarchive-to-cloud操作の前にDEK暗号化されます。

次のステップでは、リカバリ・アプライアンスのすべてのノードで使用される共有ウォレットを作成します。ウォレットには、個別のDEKキーを暗号化するTDEマスター・キーが格納されます。

OKVクライアント・ソフトウェアのインストール

リカバリ・アプライアンスの各ノードには、Oracle Key Vault (OKV)の適切なクライアント・ソフトウェアが必要です。これは、RACLIを使用して1つのステップで実行されます。

暗号化キーストアの有効化とTDEマスター・キーの作成

このタスクによって、キーストアが有効になり、最初のTDEマスター・キーが作成されます。

OKVエンドポイント・キーストアは、OKV共有ウォレットとも呼ばれます。キーストアが作成された後、そのキーストアを有効にして、最初のTDEマスター・キーを作成する必要があります。

archive-to-cloud用のクラウド・オブジェクトの作成

このタスクでは、archive-to-cloudで使用するためのOCIオブジェクトCloud_KeyおよびCloud_Userを作成します。

クラウドの場所の追加

このタスクでは、archive-to-cloud用のクラウド・バケットの場所を構成します。

cloud_locationを作成するには、cloud_userオブジェクトが作成済である必要があります。cloud_locationの作成は、それぞれ単一の指定されたcloud_userに関連付けられます。この結果、オブジェクト名はクラウドのsbt_library名(bucket_cloud_userなど)に変換されます。このモデルでは、各クラウドの場所は1対1でcloud_userからcloud_locationです。

RACLIに指定されたオプションがインストーラに渡され、バケットのライフサイクル管理の設定を処理します。

完了すると、Oracle Cloud Infrastructureへの自動アーカイブの構成に従って、バックアップをアーカイブ・ストレージに移動する権限がオブジェクト・ストレージに付与されます。

この後のステップでは、sbt_job_templateを作成するために属性セットの名前が必要です。これは、"racli list cloud_location --long"出力から導出できます。racliによって作成されたSBTライブラリおよび属性セットは、dbms_raを使用して表示できますが、変更はできません。

ジョブ・テンプレートの作成

このタスクでは、archive-to-cloud用のジョブ・テンプレートを作成します。

RACLIに指定されたオプションがインストーラに渡され、バケットのライフサイクル管理の設定を処理します。

保護されたデータベースのTDEマスター・キーの作成または再作成

このステップでは、保護されたデータベースで使用されるDEKキーを暗号化するために、そのポイント以降に使用されるTDEマスター・キーを作成または再作成します。

次のキーの更新のオプションを使用できます。

-

~すべての~保護されたデータベースのキーの更新を実行します。

SQL> exec dbms_ra.key_rekey; -

特定の保護されたデータベースのキーの更新を実行します。

SQL> exec dbms_ra.key_rekey (db_unique_name=>'< DB UNIQUE NAME >'); -

特定の保護ポリシーについて、~すべての~保護されたデータベースのキーの更新を実行します。

SQL> exec dbms_ra.key_rekey (protection_policy_name=>'< PROTECTION POLICY >>');

キーの更新により、その時点以降に使用される新しいTDEマスター・キーが作成されます。キーの更新によってキーストア内の古いマスター・キーの可用性が影響を受けることはありません。