17 証明書の管理

Oracle Key Vaultで生成された証明書に加えて、サード・パーティの証明書を管理できます。

- 証明書のローテーション

Oracle Key Vaultで生成された証明書とサード・パーティの証明書はいずれもローテーションできます。 - コンソール証明書の管理

Oracle Key Vault管理コンソールを使用して、コンソール証明書を管理できます。

17.1 証明書のローテーション

Oracle Key Vaultで生成された証明書とサード・パーティの証明書はいずれもローテーションできます。

- 証明書のローテーションについて

証明書ローテーション・プロセスでは、Oracle Key Vaultサーバー内のすべての証明書を取得します。この操作では、コンソール証明書はローテーションされません。 - 証明書のローテーションの管理に関するアドバイス

Oracle Key Vaultでは、証明書をローテーションする最適な方法に関するアドバイスが提供されます。 - 証明書ローテーション・プロセスに影響する可能性がある要因

証明書ローテーション・プロセスに影響する要因は、すべてのOracle Key Vault環境で発生します。 - すべての証明書のローテーション

Oracle Key Vault管理コンソールを使用して、証明書をローテーションできます。 - 証明書のローテーション・ステータスの確認

Oracle Key Vault管理コンソールを使用して、証明書のローテーションのステータスをチェックできます。

親トピック: 証明書の管理

17.1.1 証明書のローテーションについて

証明書ローテーション・プロセスは、Oracle Key Vaultサーバー内のすべての証明書を取得します。この操作では、コンソール証明書はローテーションされません。

Oracle Key Vault内の証明書は730日間続きます。証明書(サーバー証明書とエンドポイント証明書の両方)をローテーションしない場合、証明書を使用するエンドポイントはOracle Key Vaultサーバーに接続できません。この場合、エンドポイントを再エンロールする必要があります。このシナリオを回避するには、730日の制限が切れる前に証明書をローテーションするよう警告するアラートを構成できます。ローテーション・プロセスは、1回の操作ですべての証明書のローテーションを処理します。Oracle Key Vaultサーバー証明書の有効期限が切れるまでの時間は、Oracle Key Vault管理コンソールの「Configure Alerts」ページで「OKV Server Certificate Expiration」設定を選択して確認できます。エンドポイントの証明書の有効期限を確認するには、「Endpoints」ページに移動して、「Certificate Expires」フィールドを確認する必要があります。

ノート:

証明書を有効期限より前にローテーションしないと、すべてのエンドポイントで停止時間が発生します。有効期限までに証明書を適切にローテーションしてください。サイトの証明書の有効期限は、「System」タブ、「Status」の順に選択し、「Server Certificate Expiration Date」フィールドで確認できます。スタンドアロン環境に加えて、プライマリ/スタンバイ環境およびマルチマスター・クラスタ環境でも証明書をローテーションできます。いずれの場合も、Oracle Key Vaultにより、プライマリ/スタンバイ構成でも、マルチマスター・クラスタ構成のすべてのノードでも、両方のシステムの証明書が自動的に同期されます。追加の構成を実行する必要はありません。

関連項目

親トピック: 証明書のローテーション

17.1.2 証明書のローテーションの管理に関するアドバイス

Oracle Key Vaultでは、証明書をローテーションする最適な方法に関するアドバイスが提供されます。

- 証明書の有効期限のアラート時間はデフォルトでは30日に設定されていますが、60日かそれ以前にすることをお薦めします。証明書のローテーションには時間がかかる場合があるため、これをより大きな値に設定することで、管理者は、停止時間を計画して処置を実行するのに十分な、早い時期にアラートを受信できます。

- ノードの追加中に証明書のローテーションを開始しないでください。

- 証明書のローテーション中にノード操作(ノードの追加や無効化など)を試行しないでください。

- クラスタ内のすべてのノードがアクティブでないかぎり、証明書のローテーションは開始できません。「Cluster Monitoring」ページをチェックして、ノードがアクティブかどうかを確認できます。(「Cluster」タブをクリックし、左側のナビゲーション・バーから「Monitoring」を選択します。)

- プライマリ/スタンバイ構成では、プライマリ・サーバーが読取り専用制限モードになっている場合、証明書のローテーションは実行しないでください。構成内の両方のサーバーがアクティブで、互いに同期されている場合にのみ、証明書のローテーションを開始します。

- 以前のリリースからアップグレードされたシステムで証明書のローテーションを実行している場合は、エンドポイントも必ずアップグレードします。ソフトウェアがアップグレードされていないエンドポイントは、更新された資格証明を受信しません。

- バックアップ操作またはリストア操作の進行中は、証明書のローテーションを実行できません。

- 証明書のローテーションを実行する前に、Oracle Key Vaultシステムをバックアップします。

- 証明書ローテーション・プロセスをすべて完了するには、エンロール済状態以外のすべてのエンドポイントを削除して再エンロールする必要があります。エンドポイントが不要な場合は単に削除してください。

- マルチマスター・クラスタ環境では、残り1つのノードが読取り専用制限モードになっている単一ノード・クラスタで、主要な操作を実行しないでください。

- 証明書のローテーションが完了した後は、更新されたソフトウェアに最新のサーバー証明書でアクセスできるように、RESTfulサービス・ユーティリティを再度ダウンロードする必要があります。

重要: 証明書がすでに期限切れの場合は、この機能を使用しないでください。証明書が期限切れになってからRESTfulサービス・ユーティリティを使用した場合は、Oracleサポートに連絡してください。

親トピック: 証明書のローテーション

17.1.3 証明書のローテーション・プロセスに影響を及ぼす可能性のある要因

証明書ローテーション・プロセスに影響する要因は、すべてのOracle Key Vault環境で発生します。

- 各クラスタ・ノードは、エンドポイントの小さなグループの証明書のみを生成します。これらのエンドポイントは、作成者ノード(証明書が生成されるノード)のエンドポイントです。(エンドポイントの作成者ノードは、Oracle Key Vault管理コンソールの「Endpoints」ページに移動して、各エンドポイントの作成者ノードを探せば見つかります。)Oracle Key Vaultリリース12.2からアップグレードする前にすべてのエンドポイントを作成した場合は、すべてのエンドポイントが1つの単一クラスタ・ノードに関連付けられている可能性があります。その場合、様々なクラスタ・ノードにエンドポイントが作成された場合よりも、ローテーション・プロセスが遅くなる場合があります。

- ローテーション・プロセス中、Oracle Key Vaultでは、クラスタの各ノードのエンドポイントが、同時にローテーション状態にできるエンドポイントの最大数が設定されたバッチでローテーションされます。サーバーが別のエンドポイントの処理に移る前に、ローテーションされたエンドポイントの少なくとも1つが新しい証明書を受け取り、受信の確認応答をする必要があります(サーバーとの通信が少なくとも2回必要です)。すべてのエンドポイントが単一のOracle Key Vaultクラスタ・ノード上に作成されているとみなされる場合、クラスタ全体で一度に数件のエンドポイントをローテーションするようにローテーション・プロセスが機能低下する場合があります。

- 新しい証明書を受信するには、エンドポイントの証明書が生成されたノード(作成者ノード)にエンドポイントがアクセスできる必要があります。

- マルチマスター・クラスタ構成では、エンドポイントがOracle Key Vaultに接続しようとするたびに、次の処理が実行されます。

- 最初に、サーバーIPのリストを構成ファイル(

okvclient.ora)から取得します。 - 次に、エンドポイントが属するクラスタ・サブグループ内からランダムに1つ取得します。

エンドポイントはランダムにOracle Key Vaultクラスタ・ノードにアクセスするので、自分の作成者ノードにアクセスできるとはかぎりません。つまり、エンドポイントに証明書がローテーションされたとOracle Key Vault管理コンソールに表示されて、エンドポイントがOracle Key Vaultクラスタにアクセスを繰り返し試行しても、かなりの期間、新しい証明書をエンドポイントが受信しない場合があります。エンドポイントは、少なくとも1つのオブジェクトがOracle Key Vaultサーバーにアップロードされている場合にのみ更新を正常に受信できます。エンドポイントにオブジェクトがあるかどうかは、

okvutil listコマンドを実行することで確認できます。

- 最初に、サーバーIPのリストを構成ファイル(

- ネットワークやその他の問題が原因で、特定のエンドポイントがそのローテーションされた証明書を受信しないか、

SUSPENDED状態になった場合は、そのエンドポイントを再エンロールするか削除することをお薦めします。そうすれば、証明書のローテーション・プロセスを続行して完了できます。現在の証明書ローテーションのステータスを確認するには、「Endpoints」ページに移動して、「Common Name of Certificate Issuer」を参照してください。

親トピック: 証明書のローテーション

17.1.4 すべての証明書のローテーション

Oracle Key Vault管理コンソールを使用して、証明書をローテーションできます。

関連項目

親トピック: 証明書のローテーション

17.1.5 証明書のローテーション・ステータスの確認

Oracle Key Vault管理コンソールを使用して、証明書のローテーションのステータスをチェックできます。

親トピック: 証明書のローテーション

17.2 コンソール証明書の管理

Oracle Key Vault管理コンソールを使用して、コンソールの証明書を管理できます。

- コンソール証明書の管理について

Oracle Key Vaultでは、よりセキュアな接続を確保するために認証局(CA)によって署名された証明書をインストールできます。 - ステップ1: 証明書リクエストのダウンロード

コンソール証明書をリクエストするときに、警告メッセージを抑止できます。 - ステップ2: 証明書の署名

Oracle Key Vaultcertificate.csrファイルをダウンロードした後、署名を受けることができます。 - ステップ3: 署名付き証明書のOracle Key Vaultへのアップロード

署名付き証明書のアップロードに加えて、必要に応じて証明書の非アクティブ化と再アクティブ化を選択できます。 - 特別なユースケース・シナリオでのコンソール証明書

状況によっては、コンソール証明書を使用する際に追加のステップを実行する必要があります。

親トピック: 証明書の管理

17.2.1 コンソール証明書の管理について

Oracle Key Vaultでは、よりセキュアな接続を確保するために認証局(CA)によって署名された証明書をインストールできます。

ユーザーのアイデンティティの証明、通信チャネルの暗号化、およびOracle Key Vaultシステム全体の交換対象データの保護を目的として、サードパーティのCAが署名した証明書をOracle Key Vaultにアップロードできます。

コンソール証明書をインストールするには、証明書リクエストを生成し、CAによる署名を取得して、署名付き証明書をOracle Key Vaultにアップロードしなおす必要があります。

親トピック: コンソール証明書の管理

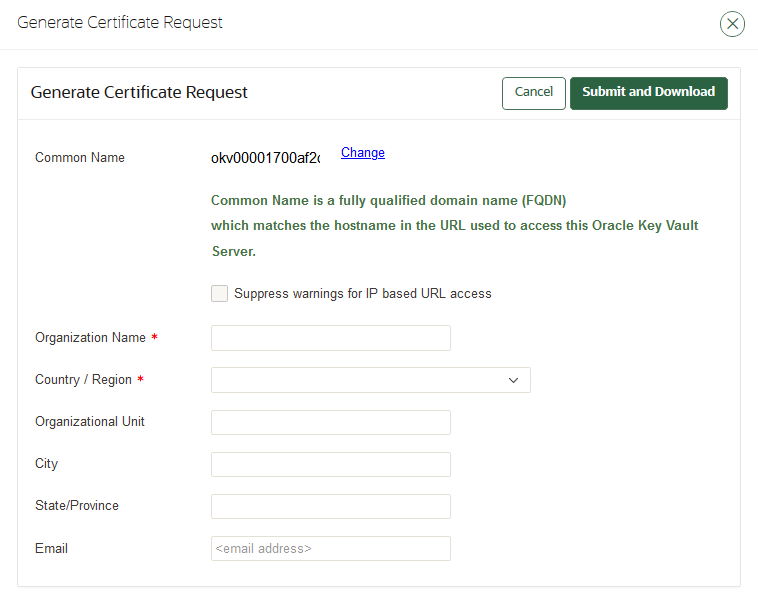

17.2.2 ステップ1: 証明書リクエストのダウンロード

コンソール証明書をリクエストするときに、警告メッセージを抑止できます。

親トピック: コンソール証明書の管理

17.2.3 ステップ2: 証明書の署名

Oracle Key Vault certificate.csrファイルをダウンロードした後、署名を受けることができます。

- 任意のバンド外の方式を使用して、

certificate.csrファイルに選択したCAによる署名を取得します。

親トピック: コンソール証明書の管理

17.2.4 ステップ3: Oracle Key Vaultへの署名付き証明書のアップロード

署名付き証明書のアップロードに加えて、オプションで証明書の非アクティブ化および再アクティブ化を選択できます。

親トピック: コンソール証明書の管理

17.2.5 特殊なユース・ケース・シナリオのコンソール証明書

状況によっては、コンソール証明書を使用する際に追加のステップを実行する必要があります。

-

プライマリ・スタンバイ環境: プライマリ・スタンバイ構成でコンソール証明書を使用する場合は、最初にプライマリ・サーバーおよびスタンバイ・サーバーに証明書をインストールし、次に、それらをペアにする必要があります。

-

バックアップからリストアされたデータ: コンソール証明書をインストールしてバックアップを実行し、その後、そのバックアップから別のOracle Key Vaultアプライアンスをリストアした場合は、コンソール証明書を使用する前に、新しいサーバーにコンソール証明書を再インストールする必要があります。リストア・プロセスではコンソール証明書はコピーされません。

親トピック: コンソール証明書の管理