16 Oracle Key Vaultの一般的なシステム管理

一般的なシステム管理とは、ネットワークの詳細およびサービスの構成など、Oracle Key Vaultシステムのシステム管理タスクを示します。

- Oracle Key Vaultの一般的なシステム管理の概要

システム管理者は、Oracle Key Vault管理コンソールで、システム全体の現在のステータスの検索など、ほとんどの一般的な管理タスクを実行できます。 - マルチマスター以外のクラスタ環境でのOracle Key Vaultの構成

システムの「Settings」ページで、スタンドアロン環境またはプライマリ/スタンバイ環境のいずれかのネットワーク設定を構成できます。 - マルチマスター・クラスタ環境でのOracle Key Vaultの構成

マルチマスター・クラスタ環境でOracle Key Vaultを構成する場合、個々のノードまたはマルチマスター・クラスタ環境全体を構成できます。 - システム・リカバリの管理

システム・リカバリには、失われた管理パスワードのリカバリなどのタスクが含まれます。 - プライマリ/スタンバイ環境のサポート

Oracle Key Vaultが常にセキュリティ・オブジェクトにアクセスできるように、Oracle Key Vaultをプライマリ/スタンバイ(可用性の高い)構成にデプロイできます。 - Commercial National Security Algorithmスイートのサポート

スクリプトを使用して、Oracle Key Vault HSMのバックアップおよびアップグレード操作のためにCommercial National Security Algorithm (CNSA)操作を実行できます。 - 停止時間の最小化

業務上重大な操作では、最小限の停止時間でデータにアクセスし、リカバリできるようにする必要があります。

16.1 Oracle Key Vaultの一般的なシステム管理の概要

システム管理者は、Oracle Key Vault管理コンソールで、システム全体の現在のステータスの検索など、ほとんどの一般的な管理タスクを実行できます。

- Oracle Key Vaultの一般的なシステム管理について

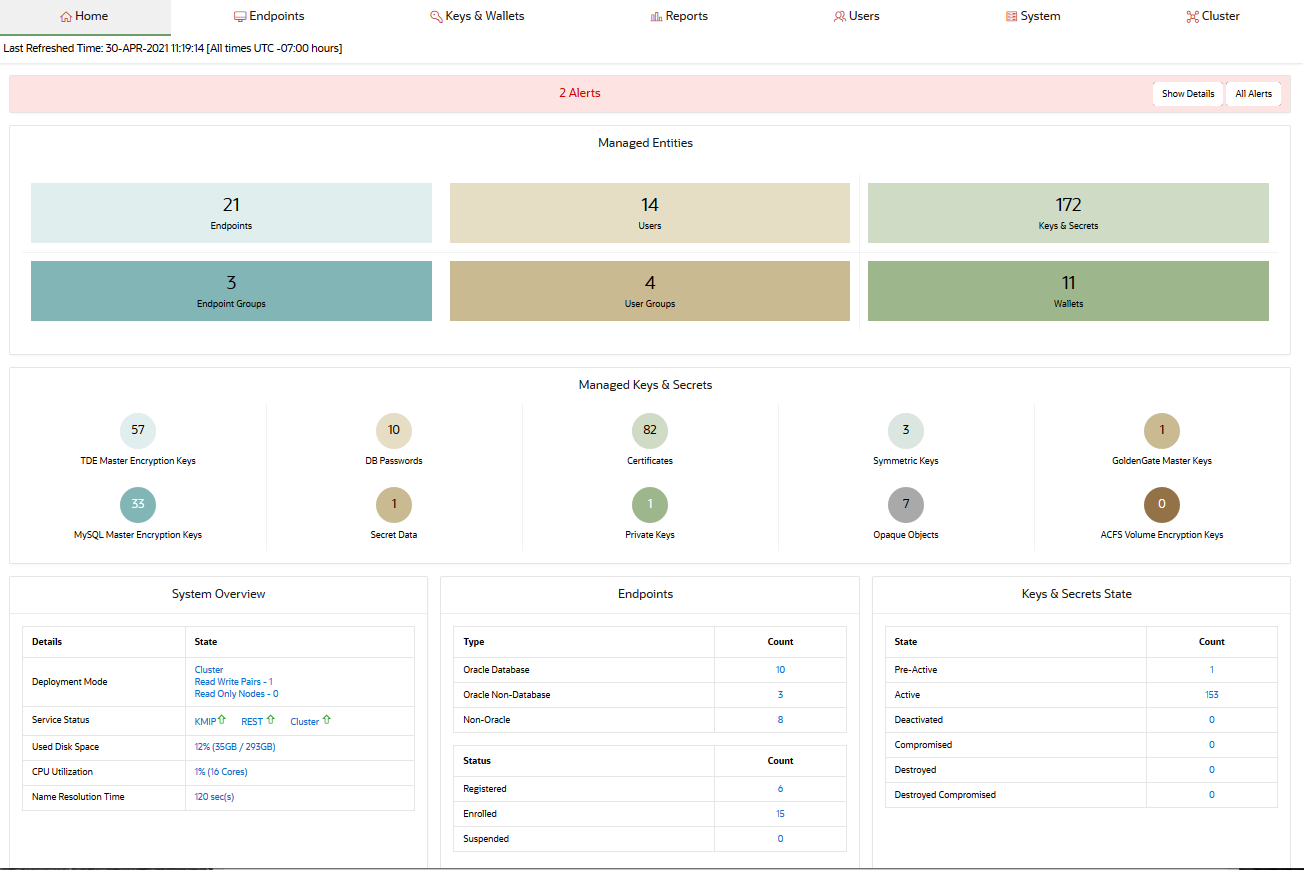

システム管理者が、Oracle Key Vaultのシステム設定を構成します。 - Oracle Key Vaultダッシュボードの表示

ダッシュボードは、Oracle Key Vaultの現在のステータスを高レベルで示すものであり、すべてのユーザーに公開されます。 - ダッシュボードでのステータス・ペインの使用

ダッシュボードのステータス・ペインには、アラートへのリンクなど、有益な高レベルの情報が提供されます。

親トピック: Oracle Key Vaultの一般的なシステム管理

16.1.1 Oracle Key Vaultの一般的なシステム管理について

システム管理者が、Oracle Key Vaultのシステム設定を構成します。

Oracle Key Vaultシステム設定には、管理、ローカルおよびリモート・モニタリング、電子メール通知、バックアップおよびリカバリ操作、監査などがあります。これらのタスクを実行するには、適切なロールが必要です。システム管理者ロールを持つユーザーはほとんどの管理タスクを実行でき、監査マネージャ・ロールを持つユーザーはアラート設定を構成して、監査レコードをエクスポートできます。ほとんどの場合、Oracle Key Vault管理コンソールでこれらのタスクを実行します。

Oracle Key Vaultシステムの現在のステータスに関する情報をすばやく見つけるために、Oracle Key Vaultダッシュボードを表示できます。

16.2 マルチマスター以外のクラスタ環境でのOracle Key Vaultの構成

システムの「Settings」ページで、スタンドアロン環境またはプライマリ/スタンバイ環境のいずれかのネットワーク設定を構成できます。

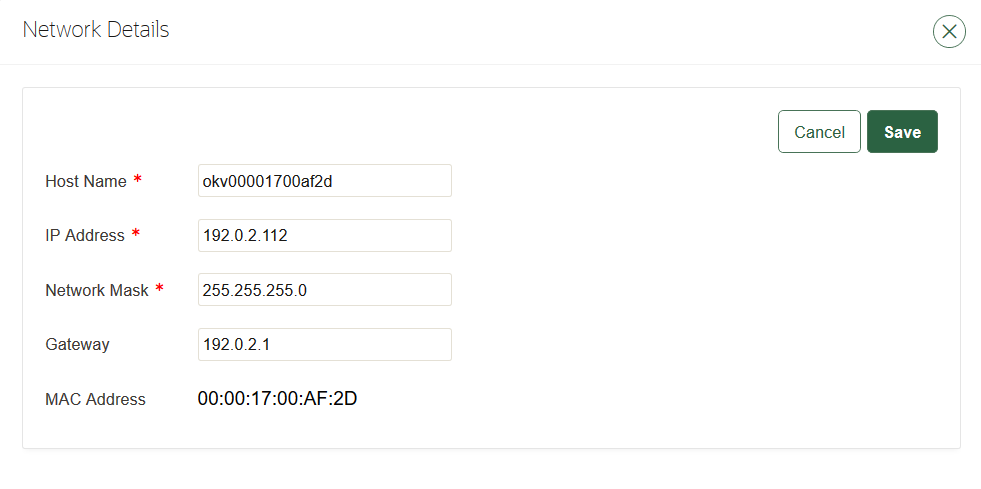

- ネットワーク詳細の構成

マルチマスター以外のクラスタ環境では、任意のOracle Key Vault管理コンソールからネットワーク詳細を構成できます。 - ネットワーク・サービスの構成

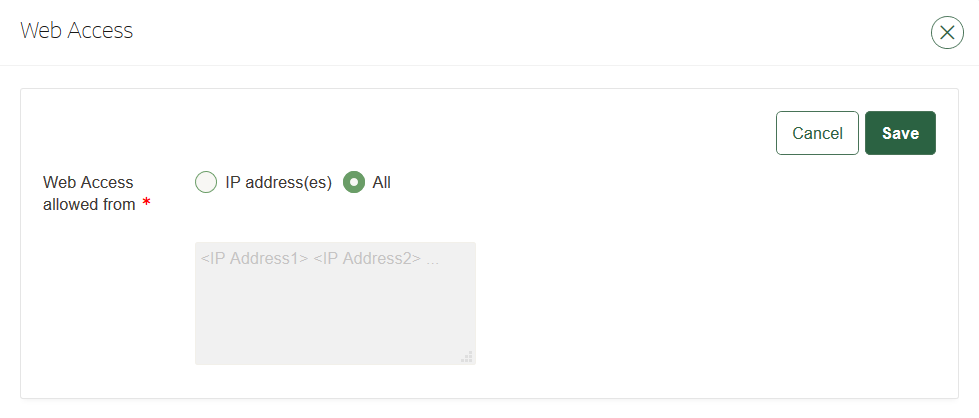

マルチマスター以外のクラスタでは、任意のOracle Key Vault管理コンソールからネットワーク・サービスを構成できます。 - システム時間の構成

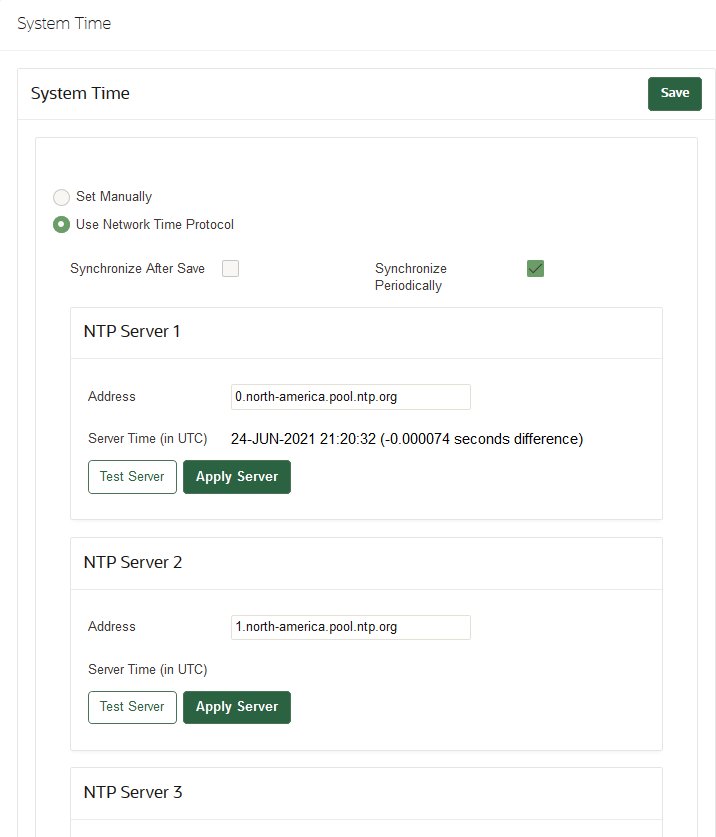

Oracle Key VaultをNTPタイム・ソースと同期させることをお薦めします。 - DNSの構成

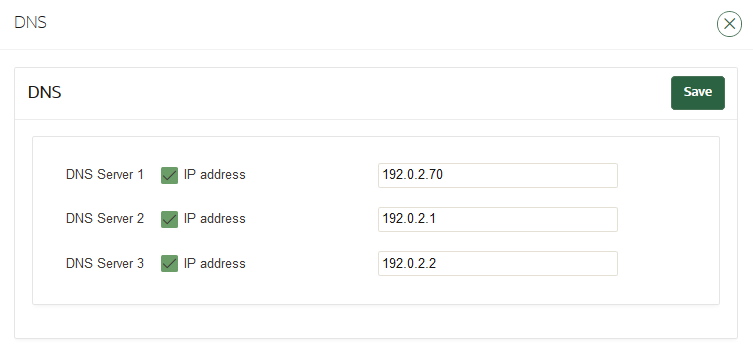

マルチマスター以外のクラスタ環境では、最大3つのDNSサーバーIPアドレスを入力できます。 - FIPSモードの構成

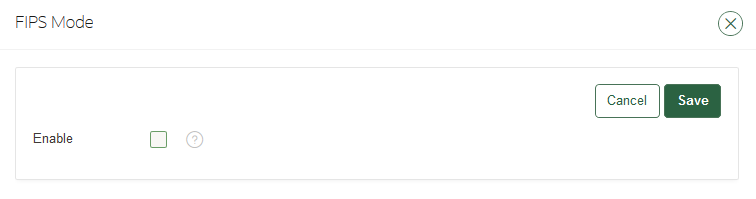

マルチマスター以外のクラスタ環境では、Oracle Key VaultのFIPSモードを有効または無効にできます。 - Syslogの構成

マルチマスター以外のクラスタ環境では、特定の宛先に対してsyslogを有効にし、Transmission Control Protocol (TCP)またはUser Datagram Protocol (UDP)のいずれかを使用してレコードを転送できます。 - ネットワーク・インタフェース・モードの変更

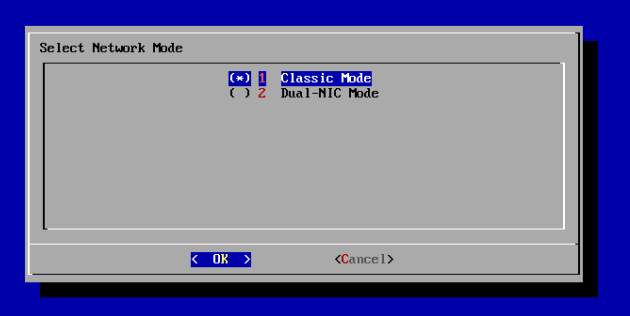

ネットワーク・インタフェースのデュアルNICモードとクラシック・モードを切り替えることができます。 - RESTfulサービスの構成

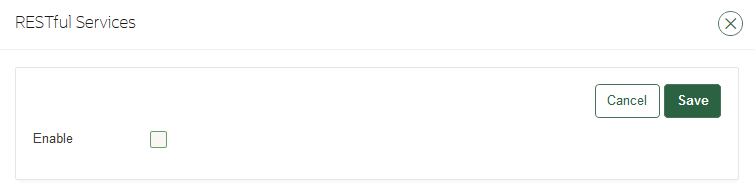

RESTfulサービスにより、エンドポイントのエンロールとプロビジョニングを自動化できます。 - Oracle Audit Vault統合の構成

マルチマスター以外のクラスタ環境では、Oracle Key Vaultが一元化された監査レポートおよびアラートのためにOracle Audit Vaultにデータを送信できるようにすることができます。 - Oracle Key Vault管理コンソールのWebセッション・タイムアウトの構成

マルチマスター以外のクラスタ環境では、Oracle Key Vault管理コンソールのWebセッションのタイムアウト値を分単位で構成できます。 - Oracle Key Vaultの再起動または電源切断

メンテナンスまたはパッチおよびアップグレード手順の必要に応じて、Oracle Key Vaultを手動で再起動または電源切断できます。

親トピック: Oracle Key Vaultの一般的なシステム管理

16.2.1 ネットワーク詳細の構成

マルチマスター以外のクラスタ環境では、任意のOracle Key Vault管理コンソールからネットワーク詳細を構成できます。

16.2.2 ネットワーク・サービスの構成

マルチマスター以外のクラスタでは、任意のOracle Key Vault管理コンソールからネットワーク・サービスを構成できます。

16.2.3 システム時間の構成

Oracle Key VaultをNTPタイム・ソースと同期させることをお薦めします。

NTPサーバーを使用して現在の時間との同期を維持するようにOracle Key Vaultを構成できます。(最大3つのサーバーのフィールドが表示されます。)NTPサーバーが使用できない場合は、手動で現在の時間を設定できます。カレンダ・アイコンを使用して日付と時間を設定し、これらの値が正しい形式で格納されるようにする必要があります。

関連項目

16.2.4 DNSの構成

マルチマスター以外のクラスタ環境では、最大3つのDNSサーバーIPアドレスを入力できます。

関連項目

16.2.5 FIPSモードの構成

マルチマスター以外のクラスタ環境では、Oracle Key VaultのFIPSモードを有効または無効にできます。

16.2.6 Syslogの構成

マルチマスター以外のクラスタ環境では、特定の宛先に対してsyslogを有効にし、Transmission Control Protocol (TCP)またはUser Datagram Protocol (UDP)のいずれかを使用してレコードを転送できます。

16.2.7 ネットワーク・インタフェース・モードの変更

ネットワーク・インタフェースのデュアルNICモードとクラシック・モードを切り替えることができます。

16.2.8 RESTfulサービスの構成

RESTfulサービスを使用すると、エンドポイント・エンロールおよびプロビジョニングを自動化できます。

16.2.9 Oracle Audit Vault統合の構成

マルチマスター以外のクラスタ環境では、Oracle Key Vaultが一元化された監査レポートおよびアラートのためにOracle Audit Vaultにデータを送信できるようにすることができます。

16.2.10 Oracle Key Vault管理コンソールのWebセッション・タイムアウトの構成

マルチマスター以外のクラスタ環境では、Oracle Key Vault管理コンソールのWebセッションのタイムアウト値を分単位で構成できます。

20分に設定されている場合、ユーザーはさらに20分間セッションを延長できます。

16.3 マルチマスター・クラスタ環境でのOracle Key Vaultの構成

マルチマスター・クラスタ環境でOracle Key Vaultを構成する場合、個々のノードまたはマルチマスター・クラスタ環境全体を構成できます。

- マルチマスター・クラスタ環境でのOracle Key Vaultの構成について

個々のノードまたはマルチマスター・クラスタ全体の設定を構成するオプションがあります。 - 個々のマルチマスター・クラスタ・ノードのシステム設定の構成

クラスタ・ノードに適用される設定を設定または変更できます。 - Oracle Key Vaultマルチマスター・クラスタの管理

Oracle Key Vault管理コンソールを使用して、Oracle Key Vaultマルチマスター・クラスタを作成、構成および管理できます。

親トピック: Oracle Key Vaultの一般的なシステム管理

16.3.1 マルチマスター・クラスタ環境でのOracle Key Vaultの構成について

個々のノードまたはマルチマスター・クラスタ全体の設定を構成するオプションがあります。

個々のノードとクラスタ全体の設定の一部は同じです。たとえば、個々のノードまたはクラスタ全体に対してDNSを設定できます。設定されて個々のノードに保存されている値は、クラスタ設定によってオーバーライドされません。クラスタ全体に値を設定すると、変更が他のノードに伝播されるまでに数分かかる場合があります。

構成を開始するときに、次の「View Settings」メニュー・オプションを設定できます。

- 「Node only」は、そのノードでのみ設定でき、ノードにのみ適用されることを意味します。

- 「Cluster only」は、設定がクラスタ全体の設定であることを意味し、これを更新すると、クラスタ全体の設定が変更されます。

- 「Both」は、設定をノード・レベルとクラスタ・レベルの両方で設定できることを意味します。これらの設定では、それぞれの設定ページにある右矢印ボタンを使用して、ノード設定とクラスタ設定間を移動できます。たとえば、「DNS」を選択した場合は、個々のノードとクラスタ全体のDNS設定を一度の操作で構成できます。

- 「All」では、使用可能なすべての設定がフィルタなしで表示されます。

16.3.2 個々のマルチマスター・クラスタ・ノードのシステム設定の構成

クラスタ・ノードに適用される設定を設定または変更できます。

これらの設定の例としては、ネットワーク詳細、ネットワーク・サービス、システム時間、FIPSモード、syslogおよびOracle Audit Vault統合があります。 ノードに設定された値はクラスタ設定をオーバーライドします。 ただし、個々のノード設定をクリアして、クラスタ設定に戻すことができます。

- ノードのネットワーク詳細の構成

マルチマスター・クラスタでは、ノードのホスト名を変更できます。 - ノードのネットワーク・サービスの構成

マルチマスター・クラスタでは、ノードのネットワーク・サービスを構成できます。 - ノードのシステム時間の構成

マルチマスター・クラスタでは、ノードのシステム時間を設定できます。 - ノードのDNSの構成

マルチマスター・クラスタ・ノードのDNSを構成するときは、複数のDNS IPアドレスを入力する必要があります。 - ノードのFIPSモードの構成

すべてのマルチマスター・クラスタ・ノードで同じFIPSモード設定を使用する必要があります。使用しないとアラートを受信します。 - ノードのSyslogの構成

ノードでは、特定の宛先のsyslogを有効にし、Transmission Control Protocol (TCP)またはUser Datagram Protocol (UDP)のいずれかを使用してレコードを転送できます。 - ノードのネットワーク・インタフェース・モードの変更

マルチマスター・クラスタ環境では、ノードのネットワーク・インタフェースのデュアルNICモードとクラシック・モードを切り替えることができます。 - ノードの監査の構成

ノードの監査設定を有効または無効にできます。 - ノードのSNMP設定の構成

マルチマスター・クラスタ・ノードのSNMPアクセスを有効または無効にできます。 - ノードのOracle Audit Vault統合の構成

ノードのOracle Audit Vault (Database Firewallコンポーネントではない)の統合を構成できます。 - ノードからのOracle Key Vaultの再起動または電源切断

メンテナンスまたはパッチおよびアップグレード手順の必要に応じて、Oracle Key Vaultノードを手動で再起動または電源切断できます。

16.3.2.6 ノードのSyslogの構成

ノードでは、特定の宛先のsyslogを有効にし、Transmission Control Protocol (TCP)またはUser Datagram Protocol (UDP)のいずれかを使用してレコードを転送できます。

関連項目

16.3.2.7 ノードのネットワーク・インタフェース・モードの変更

マルチマスター・クラスタ環境では、ノードのネットワーク・インタフェースのデュアルNICモードとクラシック・モードを切り替えることができます。

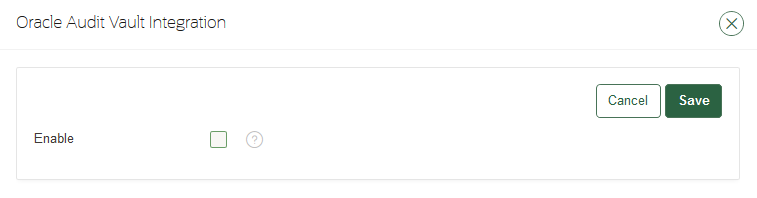

16.3.2.10 ノードのOracle Audit Vault統合の構成

ノードのOracle Audit Vault (Database Firewallコンポーネントではない)の統合を構成できます。

- システム管理者ロールを持っているユーザーとしてノードのOracle Key Vault管理コンソールにログインします。

- 「System」タブを選択し、左側のナビゲーション・バーで「Settings」を選択します。

- 「Monitoring and Alerts」領域で、「Audit Vault」をクリックします。

- 「Audit Vault Integration」ウィンドウで、「Enable」チェック・ボックスを選択してノードのOracle Audit Vault統合を有効にします。

- 「Enable」をクリックすると表示される「Password」および「Reenter password」フィールドに、Audit Vault and Database Firewallが監査レコードの抽出に使用するデータベースのユーザーのパスワードを入力します。

- 「Save」をクリックします。

16.3.2.11 ノードからのOracle Key Vaultの再起動または電源切断

メンテナンスまたはパッチおよびアップグレード手順の必要に応じて、Oracle Key Vaultノードを手動で再起動または電源切断できます。

- システム管理者ロールを持っているユーザーとしてノードのOracle Key Vault管理コンソールにログインします。

- 「System」タブを選択し、左側のナビゲーション・バーで「Status」を選択します。

- 「Status」ページの上部で、次のいずれかを実行してノードを再起動するか、電源を切ります。

- 再起動するには、「Reboot」をクリックします。

- 電源を切断するには、「Power Off」をクリックします。

16.3.3 Oracle Key Vaultマルチマスター・クラスタの管理

Oracle Key Vault管理コンソールを使用して、Oracle Key Vaultのマルチマスター・クラスタを作成、構成および管理できます。

- クラスタのシステム時間の構成

システム時間を構成するときは、複数のサーバーに対して設定することも、同期を設定することもできます。 - クラスタのDNSの構成

クラスタのDNSを構成するときは、最大3つのDNSサーバーIPアドレスを入力できます。 - クラスタの最大無効化ノード期間の構成

クラスタの最大ノード継続時間を時間単位で設定できます。 - クラスタのSyslogの構成

マルチマスター・クラスタ環境では、特定の宛先のsyslogを有効にし、Transmission Control Protocol (TCP)またはUser Datagram Protocol (UDP)のいずれかを使用してレコードを転送できます。 - クラスタのRESTfulサービスの構成

クラスタに対してRESTfulサービスを有効または無効にできます。 - クラスタの監査の構成

クラスタの監査設定を有効または無効にできます。 - クラスタのSNMP設定の構成

マルチマスター・クラスタのSNMPアクセスを有効または無効にできます。 - クラスタのOracle Key Vault管理コンソールのWebセッション・タイムアウトの構成

マルチマスター・クラスタ内のすべてのノードに対して、Oracle Key Vault管理コンソールのタイムアウト値を分単位で構成できます。

16.3.3.2 クラスタのDNSの構成

クラスタのDNSを構成するとき、DNSサーバーのIPアドレスを最大で3つ入力できます。

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「System」タブを選択し、左側のナビゲーション・バーで「Settings」を選択します。

- 「Network Services」領域で、「DNS」をクリックします。

- 「DNS」ウィンドウで、左側の矢印をクリックして「Cluster Details」ページに切り替えます。

- 「Cluster Details」ページで、最大3つのDNS Server IPアドレスを入力します。

- 「Save」をクリックします。

16.3.3.4 クラスタのSyslogの構成

マルチマスター・クラスタ環境では、特定の宛先に対してsyslogを有効にし、Transmission Control Protocol (TCP)またはUser Datagram Protocol (UDP)のいずれかを使用してレコードを転送できます。

関連項目

16.3.3.5 クラスタのRESTfulサービスの構成

クラスタのRESTfulサービスを有効または無効にできます。

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「System」タブを選択し、左側のナビゲーション・バーで「Settings」を選択します。

- 「System Configuration」領域で、「RESTful Services」をクリックします。

- 「RESTful Services」ウィンドウで、「Enable」チェック・ボックスを選択します。

- 「Save」をクリックします。

16.4 システム・リカバリの管理

システム・リカバリには、失われた管理パスワードのリカバリなどのタスクが含まれます。

- システム・リカバリの管理について

システム・リカバリを実行するには、リカバリ・パスフレーズを使用します。 - 管理者の資格証明のリカバリ

管理ユーザーの資格証明を追加することで、システムをリカバリできます。 - クラスタ以外の環境でのリカバリ・パスフレーズの変更

リカバリ・パスフレーズを定期的に変更することがセキュリティ上のよい習慣です。 - マルチマスター・クラスタでのリカバリ・パスフレーズの変更

マルチマスター・クラスタでのリカバリ・パスフレーズの変更は、2ステップのプロセスです。

親トピック: Oracle Key Vaultの一般的なシステム管理

16.4.1 システム・リカバリの管理について

システム・リカバリを実行するには、リカバリ・パスフレーズを使用します。

緊急時に管理ユーザーがいない場合、または管理ユーザーのパスワードを変更する必要がある場合は、Oracle Key Vaultのインストール時に作成したリカバリ・パスフレーズを使用してシステムをリカバリできます。また、セキュリティのベスト・プラクティスに従ってリカバリ・パスフレーズを変更することもできます。

親トピック: システム・リカバリの管理

16.4.2 管理者の資格証明のリカバリ

管理ユーザーの資格証明を追加して、システムをリカバリできます。

- HTTPSを使用するWebブラウザで、Oracle Key VaultインストールのIPアドレスを入力します。

- Oracle Key Vaultのログイン・ページで、ログインしないでください。

- ページの右下隅にある「System Recovery」リンクをクリックします。

- 「Recovery Passphrase」フィールドにリカバリ・パスフレーズを入力し、「Login」をクリックします。

- 表示されるページで、「Administrator Recovery」タブを選択します。

- 「Key Administrator」、「System Administrator」および「Audit Manager」ペインのフィールドに記入して、これらのロールを新規や既存のユーザー・アカウントに割り当てます。

- 「Save」をクリックします。

親トピック: システム・リカバリの管理

16.4.3 非クラスタ環境でのリカバリ・パスフレーズの変更

リカバリ・パスフレーズを定期的に変更することがセキュリティ上のよい習慣です。

親トピック: システム・リカバリの管理

16.4.4 マルチマスター・クラスタのリカバリ・パスフレーズの変更

マルチマスター・クラスタでのリカバリ・パスフレーズの変更は、2ステップのプロセスです。

マルチマスター・クラスタのリカバリ・パスフレーズを変更するには、リカバリ・パスフレーズを変更する前に最初にマルチマスター・クラスタ環境のノード全体で変更を開始する必要があります。

- ステップ1: ノード間でのリカバリ・パスフレーズの変更の開始

システム管理者ロールを持つユーザーは、リカバリ・パスフレーズが変更されるたびに新しいバックアップを実行する必要があります。 - ステップ2: リカバリ・パスフレーズの変更

リカバリ・パスフレーズの変更が近いことがマルチマスター・クラスタ・ノードに通知された後に、リカバリ・パスフレーズを変更できます。

親トピック: システム・リカバリの管理

16.4.4.1 ステップ1: ノード間のリカバリ・パスフレーズ変更の開始

システム管理者ロールを持つユーザーは、リカバリ・パスフレーズが変更されるたびに新しいバックアップを実行する必要があります。

親トピック: マルチマスター・クラスタのリカバリ・パスフレーズの変更

16.5 プライマリ・スタンバイ環境のサポート

Oracle Key Vaultが常にセキュリティ・オブジェクトにアクセスできるように、Oracle Key Vaultをプライマリ/スタンバイ(可用性の高い)構成にデプロイできます。

この構成は、障害時リカバリ・シナリオもサポートします。

プライマリ/スタンバイ構成では、2台のOracle Key Vaultサーバーをデプロイできます。プライマリ・サーバーは、エンドポイントからのリクエストにサービスを提供します。プライマリ・サーバーで障害が発生した場合、事前に設定された構成可能な遅延の後にスタンバイ・サーバーが引き継ぎます。この構成可能な遅延によって、通信が短時間断絶した場合にスタンバイ・サーバーによる不必要な引継ぎが発生しないようにできます。

プライマリ・スタンバイ構成は、以前は高可用性構成と呼ばれていました。プライマリ・スタンバイ構成とマルチマスター・クラスタ構成は相互に排他的です。

Oracle Key Vaultでは、プライマリ・スタンバイ読取り専用制限モードをサポートしています。プライマリOracle Key Vaultサーバーがサーバー、ハードウェアまたはネットワークの障害の影響を受けた場合、プライマリ/スタンバイ読取り専用制限モードでは、Oracle Key Vaultサーバーはエンドポイントにサービスを提供できるため、操作の継続性が保証されます。ただし、監査ログの生成などの操作は影響を受けませんが、キーの生成などの重要で機密性の高い操作は無効になります。

計画外停止によってスタンバイ・サーバーにアクセスできなくなった場合でも、エンドポイントは読取り専用モードでプライマリ・サーバーを使用できます。

16.6 Commercial National Security Algorithmスイートのサポート

スクリプトを使用して、Oracle Key Vault HSMのバックアップおよびアップグレード操作のためにCommercial National Security Algorithm (CNSA)操作を実行できます。

- Commercial National Security Algorithm (CNSA)のサポートについて

Commercial National Security Algorithm (CNSA)スイートに準拠するようにOracle Key Vaultを構成できます。 - Commercial National Security Algorithmスクリプトの実行

Commercial National Security Algorithm (CNSA)スクリプトでは、okv_security.confファイルを更新します。 - CNSAを使用したバックアップおよびリストア操作の実行

Oracle Key Vaultのバックアップおよびリストア後に、/usr/local/okv/bin/okv_cnsaを使用して、拡張されたCommercial National Security Algorithm (CNSA)スイートを使用します。 - CNSAを使用したスタンドアロンOracle Key Vaultサーバーのアップグレード

okv_cnsaスクリプトをアップグレードして実行することで、Commercial National Security Algorithm (CNSA)準拠を使用しながら、スタンドアロンOracle Key Vaultをアップグレードできます。 - CNSAを使用するためのプライマリ/スタンバイOracle Key Vaultサーバーのアップグレード

okv_cnsaスクリプトをアップグレードして実行することで、Commercial National Security Algorithm (CNSA)準拠を使用しながら、Oracle Key Vaultプライマリ/スタンバイ・サーバーをアップグレードできます。

親トピック: Oracle Key Vaultの一般的なシステム管理

16.6.1 Commercial National Security Algorithmスイートのサポートについて

Commercial National Security Algorithm (CNSA)スイートに準拠するようにOracle Key Vaultを構成できます。

この準拠は、Oracle Key Vaultアプライアンスとの間のTLS接続に適用されます。

CNSAスイートは強力な暗号化アルゴリズムとキー長のリストで、将来のセキュリテイおよび関連性を高めます。

Oracle Key Vaultリリース12.2 BP3以降では、システム内のすべてのコンポーネントにわたり完全に準拠しているわけではありません。CNSAアルゴリズム(入手できる場合)には、Oracle Key Vault ISOでパッケージ化されている次のスクリプトによって切り替えることができます。

-

/usr/local/okv/bin/okv_cnsaは構成ファイルを変更し、できるだけ多くのコンポーネントを更新して拡張されたアルゴリズムを使用します。 -

/usr/local/okv/bin/okv_cnsa_certは、CNSA準拠の公開キー・ペアと証明書を再生成します。ノート:

/usr/local/okv/bin/okv_cnsaスクリプトと/usr/local/okv/bin/okv_cnsa_certスクリプトはいずれも破壊的で、これは古いキー・ペアを新しいもので置き換えるためです。このため、次の操作を実行します。-

エンドポイントのエンロール: 可能な場合、このスクリプトの実行後にエンドポイントをエンロールします。CNSAスクリプトを実行する前にエンドポイントがエンロールされている場合、これらを再度エンロールして、CNSAアルゴリズムを使用してCNSA準拠の新しいキーを生成します。

-

プライマリ/スタンバイ: 可能な場合、両方のOracle Key VaultインスタンスでCNSAスクリプトを実行してからプライマリ/スタンバイ構成でこれらをペアにします。CNSAスクリプトの実行前にプライマリ/スタンバイを設定していた場合、次のようにプライマリ/スタンバイを再構成する必要があります: プライマリおよびスタンバイのサーバーのペアを解除し、スタンバイ・サーバーを再インストールし、サーバーごとにCNSAスクリプトを個々に実行してから、それらを再度ペアにします。

-

制限事項:

-

CNSA準拠は、Oracle Key Vaultインフラストラクチャの一部のコンポーネント(SSHやTransparent Data Encryption (TDE)など)ではサポートされていません。

-

Firefoxブラウザでは、CNSAを有効化している場合にOracle Key Vault管理コンソールでの使用がサポートされていません。これは、FirefoxブラウザがCNSAで承認されている暗号スイートをサポートしていないためです。

16.6.2 Commercial National Security Algorithmスクリプトの実行

Commercial National Security Algorithm (CNSA)スクリプトでは、okv_security.confファイルを更新します。

/usr/local/okv/etc/okv_security.confが次の行で更新されます。USE_ENHANCED_ALGORITHMS_ONLY="1"

16.6.3 CNSAを使用したバックアップおよびリストア操作の実行

Oracle Key Vaultのバックアップおよびリストア後に、/usr/local/okv/bin/okv_cnsaを使用して、拡張されたCommercial National Security Algorithm (CNSA)スイートを使用します。

16.6.4 CNSAを使用したスタンドアロンOracle Key Vaultサーバーのアップグレード

okv_cnsaスクリプトをアップグレードして実行することで、Commercial National Security Algorithm (CNSA)準拠を使用しながら、スタンドアロンのOracle Key Vaultをアップグレードできます。

16.6.5 CNSAを使用するためのプライマリ/スタンバイOracle Key Vaultサーバーのアップグレード

okv_cnsaスクリプトをアップグレードして実行することで、Commercial National Security Algorithm (CNSA)準拠を使用しながら、Oracle Key Vaultプライマリ/スタンバイ・サーバーをアップグレードできます。

16.7 停止時間の最小化

業務上重大な操作には、データにアクセスしやすいことと、最小限の停止時間でリカバリできることが必要です。

次の方法で、停止時間を最小限に抑えるようにOracle Key Vaultを構成できます。

-

マルチマスター・クラスタの構成: 追加のノードの形式で冗長性を追加することで、マルチマスター・クラスタを構成できます。クライアントは使用可能な任意のノードにアクセスできます。いずれかのノードが失敗した場合、クライアントはエンドポイント・ノード・スキャン・リストの別のノードに自動的に接続します。これにより、停止時間が減少したり、停止時間がなくなる可能性もあります。

-

プライマリ・スタンバイ環境の構成: プライマリ・スタンバイ環境は、スタンバイ・サーバーの形式で冗長性を追加することで構成されます。障害発生時にはスタンバイ・サーバーがプライマリ・サーバーから後を引き継ぐことで、単一障害点を排除し、停止時間を最小限に抑えます。

-

読取り専用制限モードの有効化: プライマリまたはスタンバイOracle Key Vaultサーバーがサーバー、ハードウェアまたはネットワークの障害の影響を受けた場合、プライマリ・スタンバイ読取り専用制限モードにより、エンドポイントの操作の継続性が保証されます。計画外停止によってスタンバイ・サーバーにアクセスできなくなった場合でも、エンドポイントはプライマリ・サーバーを使用できます。

プライマリ・スタンバイ読取り専用制限モードが無効になっている場合、スタンバイでの障害発生時に、プライマリ・サーバーは使用できなくなり、リクエストの受け入れは停止されます。プライマリ・サーバーとスタンバイ・サーバーの間で接続が復元されるまで、Oracle Key Vaultに接続されたエンドポイントはキーを取得できません。

プライマリ・サーバーまたはスタンバイ・サーバーに障害が発生した場合のエンドポイントの操作の継続性を保証するには、読取り専用制限モードを有効にします。

-

永続マスター暗号化キー・キャッシュの有効化: 永続マスター暗号化キー・キャッシュにより、プライマリまたはスタンバイ・サーバーに障害が発生した場合にエンドポイントが確実にキーにアクセスできます。障害が発生したピアから存続するサーバーが後を引き継ぐため、エンドポイントは永続キャッシュからキーを取得して、正常に操作を続行できます。

-

エンドポイントでのTDE Heartbeatデータベース・パッチの適用: バグ22734547のデータベース・パッチを適用してOracle Key Vaultのハートビートを調整します。

Oracle Key Vaultデータを定期的にバックアップすることをお薦めします。このようにすることで、バックアップとそのデータが最新に保たれます。このバックアップを使用して、新規または既存のOracle Key Vaultサーバーをリストアし、最小限の停止時間とデータ消失で完全稼働させることができます。

Oracle Key Vaultインストールでオンライン・マスター・キー(旧名はTDE直接接続)を使用する場合、停止時間合計を短縮するために、アップグレード中にデータベース・エンドポイントを並行してアップグレードします。

関連項目

親トピック: Oracle Key Vaultの一般的なシステム管理