証跡ファイルの暗号化

Oracle GoldenGateで使用可能な様々なOracleキー管理システムの使用について説明します。

マスター・キーおよび暗号化キーの生成

マスター・キーの使用

Administration Serviceの「構成」ページの「キー管理」タブを使用して、マスター・キーおよび暗号化鍵を生成できます。

データを暗号化する場合は、「Master Key」のセクションで「+」記号をクリックしてマスター・キーを作成します。マスター・キーは自動的に生成されます。

キーのステータスは、「Master Key」表の編集アイコンをクリックして「使用可能」または「使用不可」に変更できます。また、削除アイコンをクリックすると表からマスター・キーを削除することもできます。

暗号化キーの使用

このデータ暗号化方式を使用するには、暗号化キーを生成してローカルのENCKEYSファイルに格納するよう、Oracle GoldenGateを構成します。ENCKEYSファイルは、オペレーティング・システムの一般的なファイル権限の割当て方法で保護されている必要があります。次の手順では、AES暗号化キーを生成し、それをENCKEYSファイルに格納する方法について説明します。

ENCKEYSファイルを生成するには、「暗号化キー」セクションの「+」記号をクリックします。暗号化キーが生成されます。

キー管理サービス(KMS)

Oracle GoldenGateは、暗号化キーを管理するためのOracle Key Vault (OKV)およびOracle Cloud Infrastructureキー管理サービス(OCI KMS)メソッドをサポートしています。

Oracle GoldenGate Microservices Architectureは、KMSをサポートすることで暗号化キーと資格証明の管理についてのスケーラビリティを実現しています。これには、キーがOracle GoldenGateによって保管または管理されないなどのセキュリティも付随します。

Oracle GoldenGateでは、カプセル化アプローチを使用して証跡ファイルを暗号化します。証跡ファイルごとにローカル・キーと呼ばれるデータ暗号化キー(DEK)を生成します。暗号化バージョンのローカル・キーが証跡ファイル・ヘッダーに含まれ、データ暗号化キーの暗号化にマスター・キーが使用されます。このプロセスをカプセル化暗号化と呼びます。

Oracle GoldenGateでは、KMSを使用して企業内の暗号化キーを管理できます。

Oracle GoldenGate暗号化キーの保管にKMSを使用する理由

Oracle GoldenGateの証跡ファイルの暗号化は、マスター・キーを保管するためのキー管理サービス(KMS)としてOKVまたはOCI KMSを使用することで強化されます。

Oracle GoldenGateで証跡ファイルが作成されるたびに、新しい暗号化キーが自動的に生成されます。この暗号化キーで証跡の内容を暗号化します。マスター・キーは、暗号化キーを暗号化します。この暗号化キーを暗号化するプロセスはキー・ラップと呼ばれています(詳細は、米国標準委員会のANS X9.102標準を参照してください)。

キー管理とは、企業内で暗号化キーを管理することを指します。また、必要に応じてキーの生成、交換、保管、使用および置換を処理します。KMSには、キー・サーバー、ユーザー・プロシージャおよびプロトコルも含まれます。企業のセキュリティは、キー管理の成否によって決まります。

-

マスター・キーの一元的なライフサイクル管理。カスタム属性を使用することでマスター・キーを作成してOracle Key Vaultに直接アップロードできます。また、KMS内でライフサイクル・メンテナンス・タスクを直接実行できます。

-

Oracle GoldenGateは、マスター・キーをローカルに保管する必要はなく、マスター・キーのライフサイクル管理には関与しません。

-

Oracle GoldenGateは、キー管理に複数のセキュリティ・レイヤーを提供する特別なKMS機能を利用できます。

デプロイメントでの暗号化プロファイルの作成および適用

Oracle GoldenGateでは、使用する証跡暗号化方法を定義するために暗号化プロファイルが使用されます。

暗号化プロファイルは、ローカル・ウォレットまたはOKVやOCI KMSなどのキー管理サービス(KMS)からマスター・キーを取得するために使用される構成情報です。暗号化プロファイル構成は、Microservices Architectureでのみ使用できます。

-

ローカル・ウォレット

-

キー管理システム:

-

Oracle Key Vault

-

Oracle Cloud Infrastructure

-

各ExtractおよびReplicatプロセスが、暗号化プロファイルに関連付けられています。デフォルトの暗号化プロファイルは、別の暗号化プロファイルを指定していない場合、ローカル・ウォレットに格納されます。

KMSを使用する別の暗号化プロファイルを使用する場合、KMSサーバーへの接続と認証に必要なすべての情報がそこに含まれます。また、暗号化および復号化に使用される特定のマスター・キーの取得に必要な詳細も含まれます。あらゆるKMSが、認証トークンを使用してそのAPIにアクセスします。Oracle GoldenGate Microservices Architectureは、このアクセス・トークンを資格証明として保管します。この資格証明は、Microservices Architectureの暗号化プロファイルを使用して作成されます。

Oracle Golden Gateプロセスは、証跡ファイルが開かれるたびにキー管理サービス(KMS)への要求を実行する必要があります

-

Oracle Key Vault (OKV)の場合、暗号化プロファイル・パラメータ存続時間(TTL)を使用して、TTLに到達するまでマスター・キーをメモリーに保持します。

-

OCI KMSでは、実際のマスター・キーが返されることはなく、かわりにクライアントがデータを送信して暗号化または復号化します。その後、サーバーは結果をクライアントに返します。

-

Extract: 暗号化(ライター)

-

Replicat: 復号化(リーダー)

-

分散サービス・パス(DISTPATH): 暗号化/復号化(ライター/リーダー)。

-

LogDump: 復号化(リーダー)

暗号化プロファイルの構成

Oracle GoldenGate Administration Serviceには、管理対象のExtractおよびReplicatプロセスの暗号化プロファイルを設定するオプションが用意されています。

-

デフォルトでは、「ローカル・ウォレット」プロファイルが作成されます。「ローカル・ウォレット」暗号化プロファイルを選択すると、そのオプションが表示され、ペン・アイコンを使用して編集できます。

オプション 説明 説明

ローカル・ウォレットの説明。

デフォルト・プロファイル

このオプションはデフォルトでは有効になります。無効にすることを選択できます。

暗号化プロファイル・タイプ

ローカル・ウォレットの場合、このオプションは変更できません。

マスターキー名

ローカル・ウォレットの

OGG_DEFAULT_MASTERKEYデフォルト・マスター・キー。この値は編集できません。マスター・キー・バージョン

これはマスター・キー・バージョン番号です。値はLATESTに設定され、変更できません。

-

「プロファイル」の横にある+記号をクリックし、次の詳細を指定して暗号化プロファイルを作成します。

オプション 説明 プロファイル名

暗号化プロファイルの名前。

説明

暗号化プロファイルを記述します。

デフォルト・プロファイル

このプロファイルをデフォルトにする場合は、このオプションを有効にします。

暗号化プロファイル・タイプ

使用可能なオプションは、「Oracle Key Vault (OKV)」および「Oracle Cloud Infrastructure (OCI)」です。

-

OKVを設定する前に、クライアント・インストールを実行する必要があります。Oracle Key Vault管理者ガイドのステップ1: Oracle Key Vaultサーバー環境の構成を参照してください。

OKV構成オプション

Oracle Key Vault (OKV)を設定するためのオプション

KMSライブラリ・パス

Oracle Key Vaultをインストールするディレクトリの場所を指定します。

Oracle Key Vaultのバージョン

サポートされているOracle Key Vaultバージョンを指定します。

マスターキー名

マスター・キーの名前を指定します

存続時間

ExtractによってKMSから取得されたキーの存続時間(TTL)。次回の証跡の暗号化時に、ExtractはTTLが期限切れかどうかを確認します。該当する場合は、最新バージョンのマスター・キーを取得します。デフォルトは24時間です。

-

OCI KMSの暗号化プロファイルの構成については、「Oracle GoldenGateでのOCI KMS証跡のファイル暗号化の使用」を参照してください。

Oracle GoldenGateでのOracle Key Vault証跡ファイルの暗号化の使用

Oracle GoldenGate Microservices ArchitectureでOracle Key Vault (OKV)を使用するメリットについて学習します。Oracle GoldenGateでOKVを構成するためのシステム要件、Oracle GoldenGateで使用可能なプロセスおよびパラメータを決定します。

Oracle Key Vaultの機能

次の表に、Oracle Key Vault (OKV)の動作と機能を示します。

OKVの構成の詳細は、Oracle Key Vaultのインストールと構成を参照してください。

| KMS名 | KMSタイプ | タグのサポート | キーのインポートのサポート |

|---|---|---|---|

|

Oracle Key Vault |

バージョニングのためのキー名属性とカスタム属性 |

はい |

はい |

Oracle GoldenGateでOKVを構成するための前提条件

Oracle GoldenGateでOKVを設定するための前提条件について学習します。

次のステップは、Oracle GoldenGateインスタンスが実行されているマシンのOKV構成の場合です。

-

Oracle GoldenGateがデプロイメントと同じシステム・ユーザーとしてデプロイされるOKVサーバーから、

okvrestservices.jarをダウンロードします。 -

エンドポイント・ファイル(

okvclient.jar)を、Oracle GoldenGateがデプロイメントと同じシステム・ユーザーとしてデプロイされるOKVサーバーからダウンロードしてインストールします。次に例を示します。OS> java -jar okvclient.jar -d /u01/app/oracle/OKV - キーを作成します。ウォレットの名前は、OKV管理者によって指定されます。次の例は、キーの作成方法を示しています。

OS> java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service create_key --algorithm AES --length 256 --mask "ENCRYPT,DECRYPT,TRANSLATE_ENCRYPT,TRANSLATE_DECRYPT,TRANSLATE_WRAP,TRANSLATE_UNWRAP" --wallet OKV_WALLET76876ABA-B06D-4F35-BF7C-D9306D29764Bまた、次の例に示すように、独自のキーを登録することもできます。OS>java -jar okvrestservices.jar kmip --config ./conf/okvclient.ora --service reg_key -ENCRYPT,DECRYPT,TRANSLATE_ENCRYPT,TRANSLATE_DECRYPT,TRANSLATE_WRAP,TRANSLATE_UNWRAP --wallet OGG_WALLET --object /u01/key.txt64B3AAD0-BE77-1821-E053-0100007FD178 -

OKV_HOME環境変数を設定します。OS> setenv OKV_HOME /u01/app/oracle/OKVサブディレクトリ構造には、OKV環境に必要なライブラリ、バイナリおよび構成ファイルが含まれています。OKVサーバーでの構成の詳細は、『Oracle Key Vault管理ガイド』のOracle Key Vaultのインストールと構成を参照してください。

-

次の例に示すように、キーをアクティブ化します。

OS> java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service activate --uid 76876ABA-B06D-4F35-BF7C-D9306D29764B INFO: Success -

Oracle GoldenGate関連のキー属性(KeyName、KeyVersion)を構成に追加します。キー名は、Oracle GoldenGate内で作成されたKMS暗号化プロファイルのマスター・キー名と一致する必要があります。キー値はマスター・キーのバージョン番号と一致する必要があります。

OS> java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid 76876ABA-B06D-4F35-BF7C-D9306D29764B --attribute x-OGG-KeyName --type TEXT --value OGG_Masterkey INFO: SuccessOS> java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid 76876ABA-B06D-4F35-BF7C-D9306D29764B --attribute x-OGG-KeyVersion --type TEXT --value 1 INFO: Success -

okvutilを使用して構成設定をリストし、エンドポイントのステータスを確認します。次に例を示します。OS>okvutil list -v 4 okvutil version 18.2.0.0.0 Endpoint type: Oracle (non-database) Configuration file: /u01/app/oracle/OKV/conf/okvclient.ora Server: 10.245.64.45:5696 10.245.64.46:5696 Standby Servers:Read Servers: 10.245.64.48:5696 Auto-login wallet found, no password needed Trying to connect to 10.245.64.45:5696 ... Connected to 10.245.64.45:5696. Unique ID Type Identifier 72B673E8-840B-4AD6-8400-CB77B68D74B5 Template Default template for OGG_EP 76876ABA-B06D-4F35-BF7C-D9306D29764B Symmetric Key -

この次のステップでは、Oracle GoldenGate内のAdmin Clientから管理を実施します。

暗号化プロファイルの設定要件

このトピックでは、Oracle GoldenGateで暗号化プロファイルを構成する際の要件について説明します。

1つのデプロイメント内に複数の暗号化プロファイルを作成できますが、Oracle GoldenGateプロセス(Extract、Replicat、分散パス)では一度に1つの暗号化プロファイルのみを使用できます。フィルタリングを使用した分散パスの場合、フィルタを適用するために復号化が行われますが、出力証跡ファイルは暗号化されたままになります。PASSTHRUでは、明示的に指定されていないかぎり、配分散パスは暗号化プロファイルの使用または証跡ファイルの復号化を試行しません。

デプロイメント内の既存の暗号化プロファイルのいずれかをデフォルト・プロファイルとして設定できます。このデフォルト・プロファイルは、Extract、Replicatまたは分散パスのプロセスの作成時にのみ関連します。プロセスの作成時に暗号化プロファイルが明示的に指定されていない場合、現在のデフォルト・プロファイルが新しいプロセスに割り当てられます。デフォルト・プロファイルを変更しても、既存のOracle GoldenGateプロセスに割り当てられた暗号化プロファイルは更新されません。

ノート:

証跡ファイルをすでに処理したプロセスの暗号化プロファイルまたはマスター・キーを変更しないことをお薦めします。Administration ServiceのWebインタフェースでは、暗号化プロファイルを管理できます。暗号化プロファイルは変更できません。変更する必要がある場合は、Administration Serviceを使用してプロファイルを削除してから新しいプロファイルを追加する必要があります。

暗号化プロファイルは、Administration Serviceまたは管理クライアントから構成できます。

| 暗号化プロファイルを設定するツール | 説明 |

|---|---|

|

Administration Service |

管理サーバーを使用して暗号化プロファイルを構成するには、「暗号化プロファイルの構成」を参照してください。 |

|

管理クライアント |

Extract、Replicatおよび分散パスの暗号化プロファイルを設定するために使用される管理クライアント・コマンドには、次のものがあります。

また、Extract、DISTPATH、Replicatコマンドの 詳細は、『Oracle GoldenGateコマンドライン・インタフェース・リファレンス』の管理クライアント・コマンドライン・インタフェースのコマンドを参照してください。 |

Oracle Key Vaultの異なるキー状態に対するクライアントの動作

このトピックでは、様々な暗号化キーの状態に応じたリーダーまたはライターのクライアント・プロセスの相対動作について説明します。

| キー状態 | 証跡ライター(暗号化) | 証跡リーダー(復号化) |

|---|---|---|

|

アクティブ |

証跡ライターは、暗号化のためにアクティブ状態の最大のバージョン番号を選択します。 |

証跡リーダーは、このキーとバージョン番号を証跡の復号化に使用します。 |

|

事前アクティブ |

証跡ライターは、このような状態のキーとバージョン番号を無視して考慮に入れません。 |

該当なし |

|

非アクティブ |

なし |

証跡ファイル・リーダーは、キーとバージョン番号が非アクティブまたは危殆化の場合に証跡を取得して復号化します。 |

|

危殆化 |

なし |

証跡ファイル・リーダーは、キーとバージョン番号が非アクティブまたは危殆化の場合に証跡を取得して復号化します。 |

|

破棄 |

なし |

証跡ファイル・リーダーは、復号化に必要なキーとバージョン番号が破棄状態または破棄-危殆化状態にある場合は、エラー生成して異常終了します。 |

|

破棄-危殆化 |

なし |

証跡ファイル・リーダーは、復号化に必要なキーとバージョン番号が破棄状態または破棄-危殆化状態にある場合は、エラー生成して異常終了します。 |

Oracle GoldenGateでのOCI KMS証跡ファイルの暗号化の使用

Extract、Replicatまたは分散パス・プロセスでのOCI KMSを使用した証跡ファイルの暗号化を許可するために、Oracle GoldenGateでOCI KMS暗号化プロファイルを構成するための前提条件、要件およびステップについて学習します。

トピック:

OCI KMSワークフローでのOracle GoldenGate

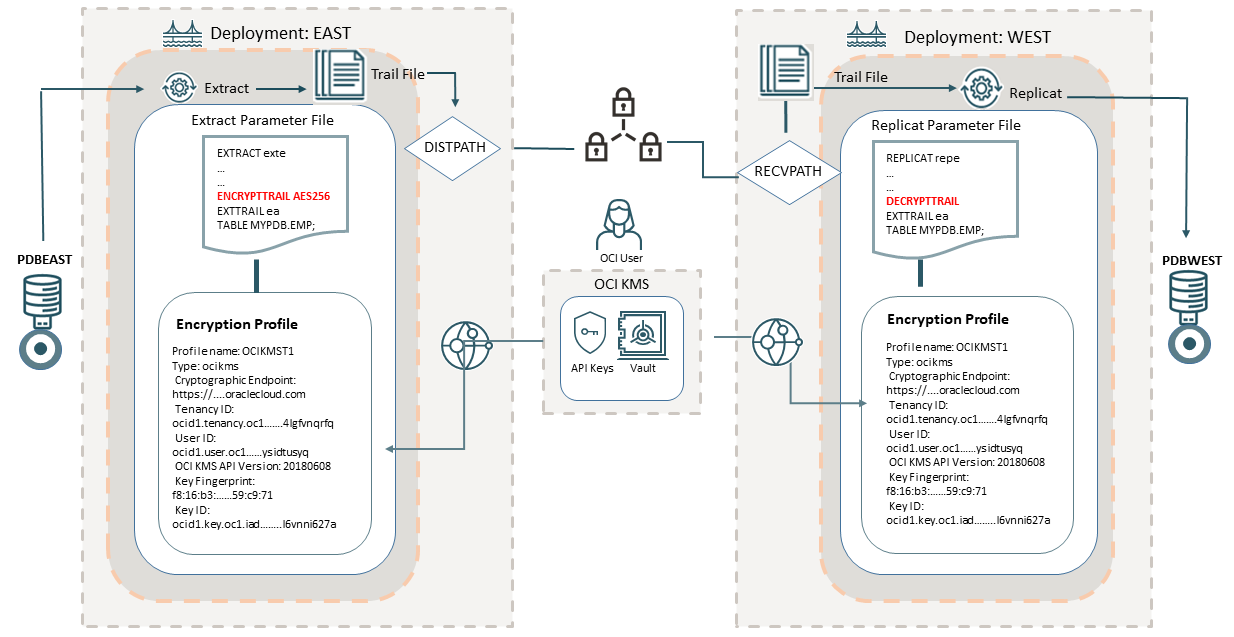

次の図は、証跡ファイルを暗号化するためにOracle GoldenGateがOCI KMSと連携する仕組みを示しています。

この図は、OCI KMS暗号化プロファイルに関連付けられたExtractを含むソース・デプロイメントEASTを示しています。Oracle GoldenGateで暗号化プロファイルを作成するには、OCIユーザーがOCIテナンシにアクセスし、OCIボールトから値を取得し、OCIユーザーのマスター・キーおよびAPIキーを生成する必要があります。

OCIボールトには、デジタルCA証明書のダウンロードに使用されるテナンシOCID、ユーザーOCIDおよび暗号化エンドポイントURLに関する情報が含まれます。ボールトに関連付けられているマスター・キーもOCIボールトから生成されます。APIキー・ペアも必要です。これは、OCIテナンシから生成したり、既存のキー・ペアをアップロードしたりできます。詳細は、「Oracle GoldenGateに接続するためのOCI KMSの構成」を参照してください。

OCIテナンシからすべての値を保存した後、Oracle GoldenGate Administration Serviceで暗号化プロファイルを作成できます。この暗号化プロファイルはExtractに関連付けられ、Extractパラメータ・ファイルにより、ENCRYPTTRAILパラメータを使用して適用することを決定した暗号化アルゴリズム(AES 128、AES 192、AES 256)が適用されます。暗号化された証跡ファイルは、DISTPATHによってターゲット・デプロイメント(WEST)に転送されます。ターゲット・デプロイメント(WEST)のReplicatパラメータ・ファイルには、証跡ファイルの復号化を可能にするDECRYPTTRAILパラメータが含まれます。「OCI KMS証跡ファイルの暗号化を有効にするためのOracle GoldenGateプロセスの構成」を参照してください。

Oracle GoldenGateとOCI KMSを接続するための前提条件

Oracle GoldenGateでOCI KMS暗号化プロファイルの構成を開始する前に、この項のタスクを実行します。

トピック:

暗号化エンドポイントを使用したCA証明書のダウンロード

このトピックのステップを実行するには、暗号化エンドポイントURLが示されているOCIテナンシにボールトが必要です。このURLは、Oracle GoldenGateからOCIテナンシへの信頼できる接続を確立するために、デジタルCA証明書をダウンロードするために必要です。既存のボールトがない場合は、「OCI Vaultの作成またはアクセス」を参照し、このトピックに戻って、暗号化エンドポイントを使用してCA証明書をダウンロードするステップを確認してください。

OCIテナンシに既存のボールトがある場合、このトピックのステップに従って、暗号化エンドポイントを使用してCA証明書をダウンロードします。

-

左側のナビゲーション・ペインからアイデンティティとセキュリティページに移動し、ボールトを選択してボールト情報ページを開きます。

-

ボールト情報ページから、暗号化エンドポイント値およびOCIDをコピーします。

-

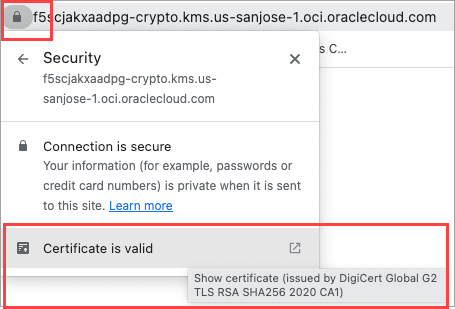

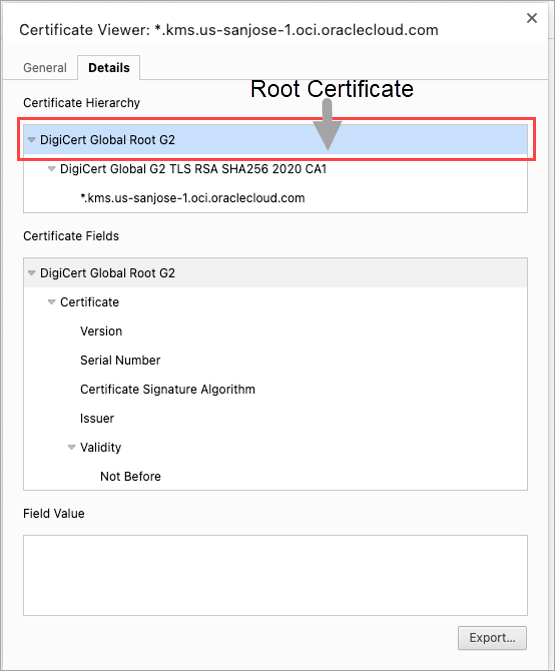

Webブラウザを開き、ブラウザのURLバーに暗号化エンドポイントの値を貼り付けます。ブラウザにはページが表示されません。ただし、「接続は安全です」をクリックしてCA証明書を表示できます。

このCA証明書は、Oracle GoldenGateが接続時にこのOCIテナンシを信頼できるようにするために必要です。

-

Webブラウザの「ダウンロード」セクションに移動します。ここにCA証明書が表示されます。

-

「エクスポート」をクリックしてルート証明書をダウンロードします。

ヒント:

APIキーとルート証明書をダウンロードする場合と同じディレクトリを維持します。

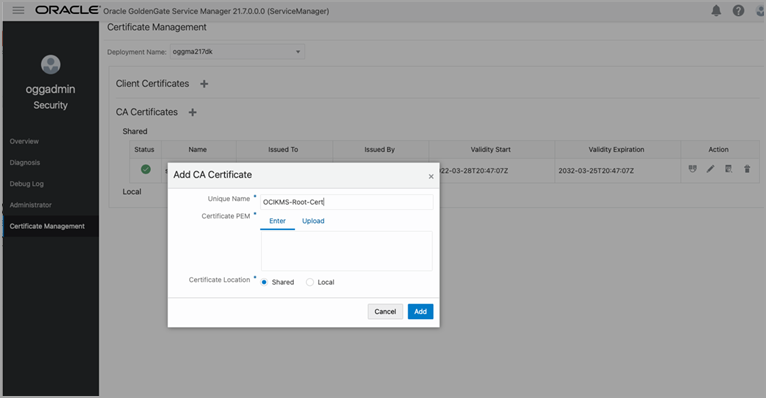

Oracle GoldenGateでの信頼できるCA証明書としてのデジタルCA証明書の追加

ノート:

OCI GoldenGateサービスでは、CA証明書がサービスの一部としてすでに追加されているため、このステップをスキップできます。-

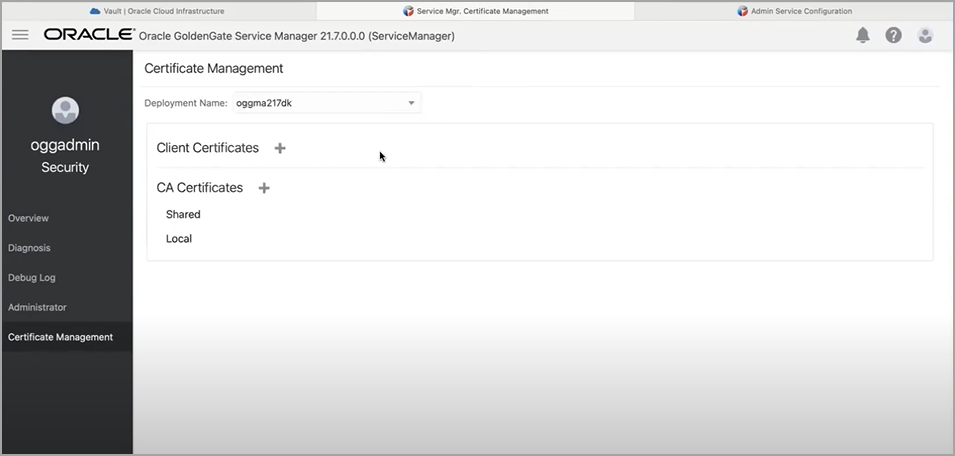

Oracle GoldenGate Service Managerにログインします。

-

左側のナビゲーション・ペインから、「証明書管理」オプションを選択します。

現時点では、特定のOCIテナンシに接続するための信頼できる証明書として追加された証明書はありません。次の手順でダウンロードしたルート証明書を追加する必要があります

-

ルート証明書を信頼できる証明書としてOracle GoldenGateデプロイメントのCA証明書に追加します。これにより、Oracle GoldenGateが特定のOCIテナンシとの接続を信頼できるようになります。「CA証明書の追加」も参照してください。

Oracle GoldenGateに接続するためのOCI KMSの構成

-

テナンシID

-

暗号化エンドポイント

-

ユーザーOCID

-

APIキー

-

まだ作成されていない場合はボールトを作成し、暗号化エンドポイントおよびユーザーOCIDの値を取得します。参照

-

API秘密キー・ペアを作成およびダウンロードし、APIキーに関連付けられた情報(フィンガープリントおよびAPIキー値など)をダウンロードします。

-

暗号化エンドポイントを使用したCA証明書のダウンロード。このステップは、Oracle GoldenGate暗号化プロファイルを構成するための前提条件でもあります。詳細は、「暗号化エンドポイントを使用したCA証明書のダウンロード」を参照してください。

OCI KMSに接続するためのOracle GoldenGateプロセスの設定時に必要となるOCI KMS値を表示および保存するには、次のステップを使用します:

トピック:

OCI Vaultの作成またはアクセス

-

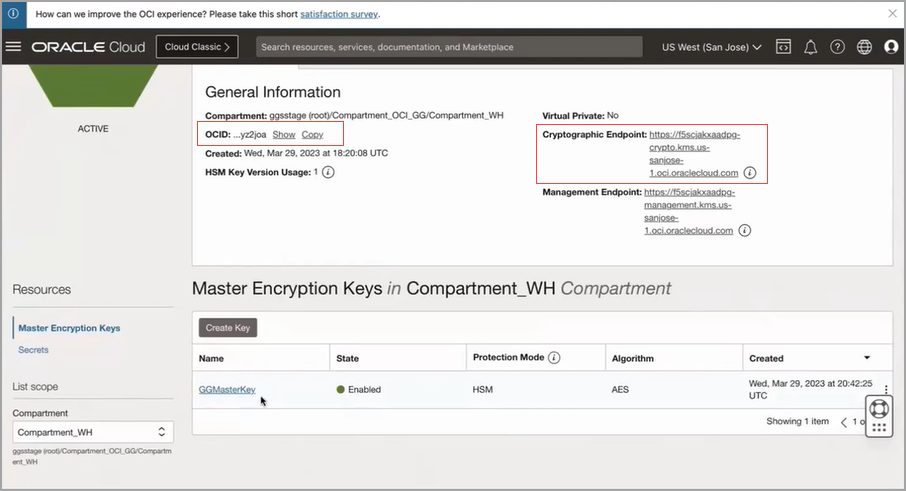

暗号化エンドポイント: これは、信頼できる証明書を取得する必要があるリンクです。このリンクをコピーして、後のステップで使用します。

-

OCID: これは、OCI環境の一意のIDです。Oracle GoldenGateで暗号化プロファイルを設定する際に必要になります。

-

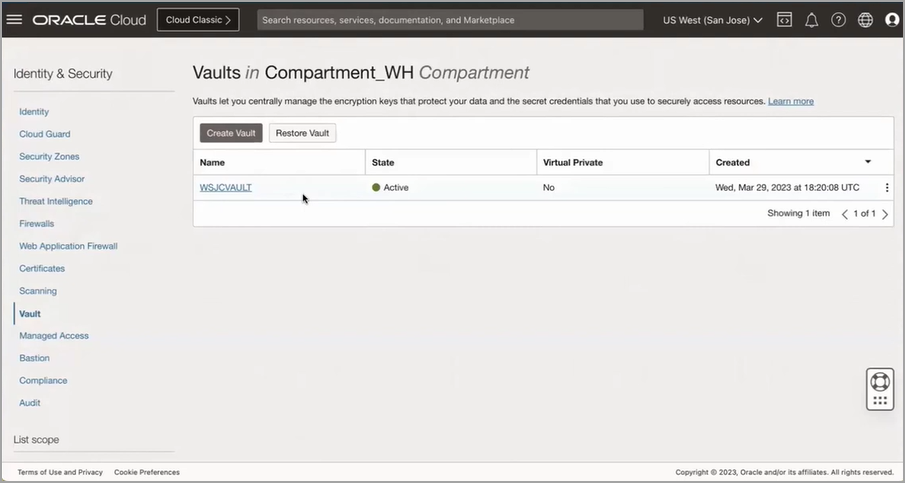

Oracle Cloudアカウントにログインします。

-

Oracle Cloudホーム・ページの左側のナビゲーション・ペインで、アイデンティティとセキュリティオプションをクリックし、ボールトを選択します。

-

ボールトを作成していない場合は、ボールトの作成をクリックしてボールトを作成します。この場合、ボールト(WSJCVAULT)はすでに作成されています。

-

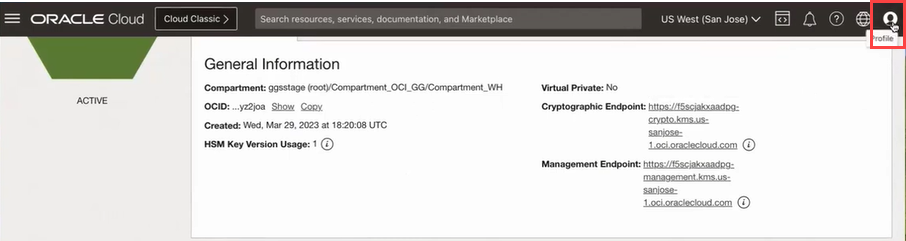

次のイメージに示すボールト名(WSJCVAULTなど)をクリックし、ボールトOCID、暗号化エンドポイントおよびマスター・キーの詳細に関する情報にアクセスします。次のイメージでは、「一般情報」セクションにOCIDおよび暗号化エンドポイントの詳細が含まれ、Compartment_WHのマスター暗号化キー・セクションにマスター・キーの詳細が表示されます。

このページから、Oracle GoldenGateとOCI KMSの間の信頼できる接続を設定するために必要な値を取得します。この情報をメモ帳にコピーして参照します。

マスター・キーの生成およびAPI秘密キーのダウンロード

次のステップは、OCIテナンシにすでにログインしていることを前提としています。

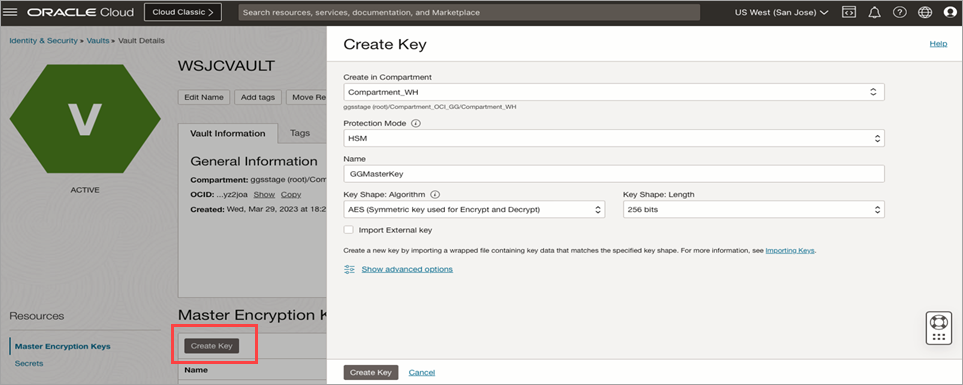

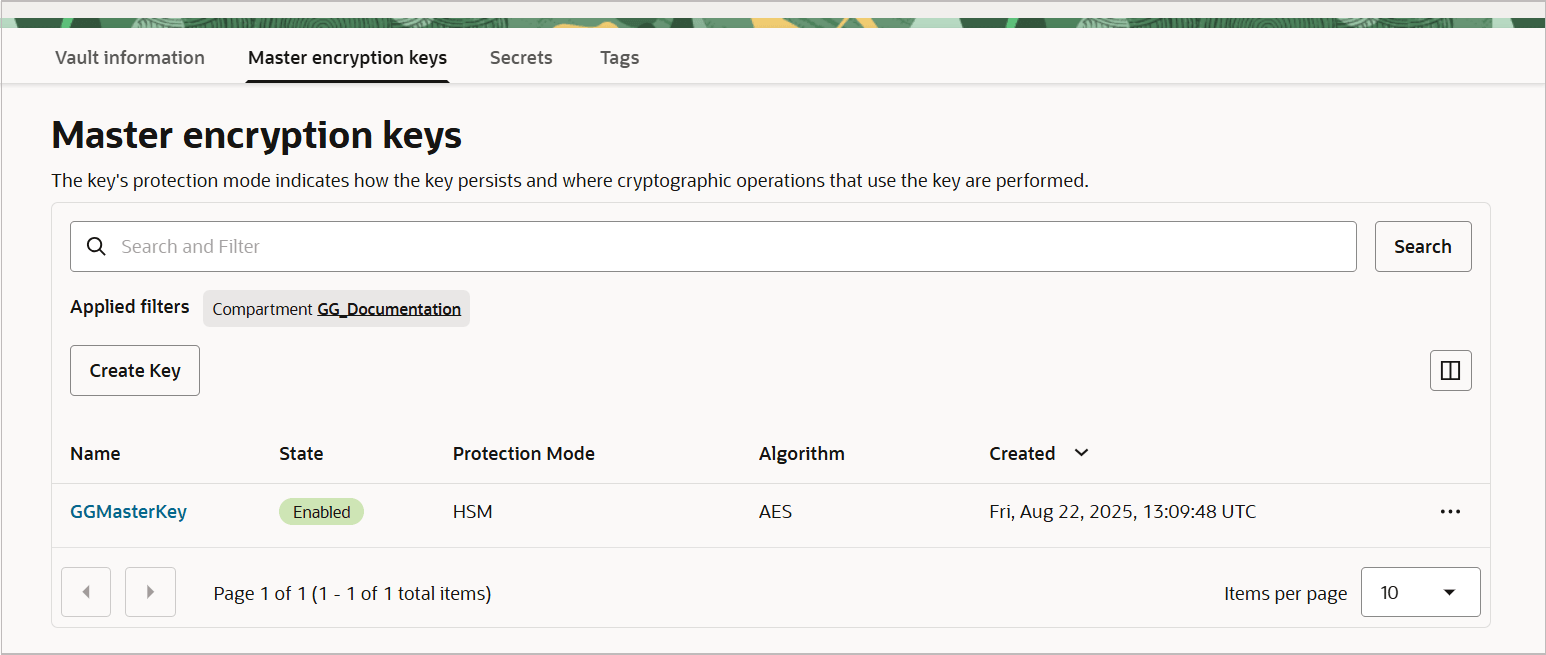

マスター・キーの生成

-

ボールト情報ページにナビゲートします。

-

「キーの作成」をクリックすると、キーの作成ページが表示されます。

-

次の図に示すように、マスター・キーの名前と暗号化アルゴリズムを他の詳細とともに指定して、マスター・キーを作成します。

-

「キーの作成」をクリックします。これにより、Oracle GoldenGateで使用されるマスター・キーが生成されます。

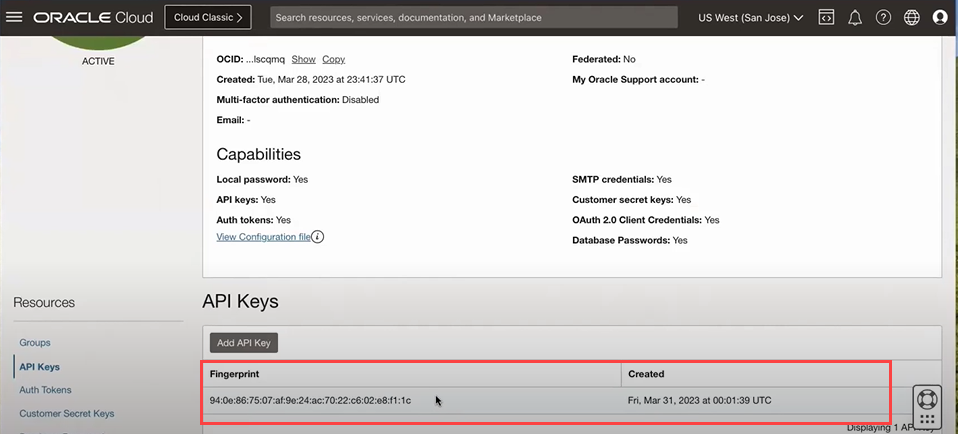

APIキーの生成

ユーザーをOCI KMSに接続するには、次のステップを使用してAPIキーを作成します:

-

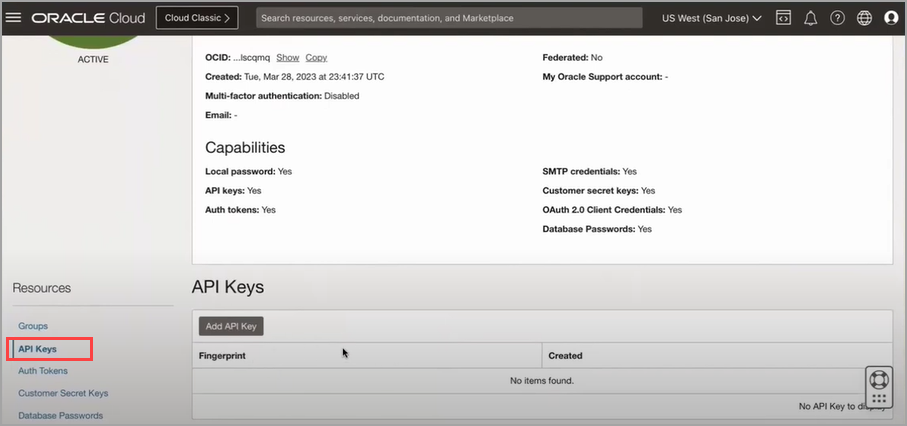

ボールト情報ページの右上隅にあるユーザー設定アイコンをクリックします。

-

左パネルの「リソース」セクションから「APIキー」オプションをクリックして、「APIキー」セクションを開きます。

-

APIキーの追加をクリックして、APIキーの追加ダイアログ・ボックスを開きます。

-

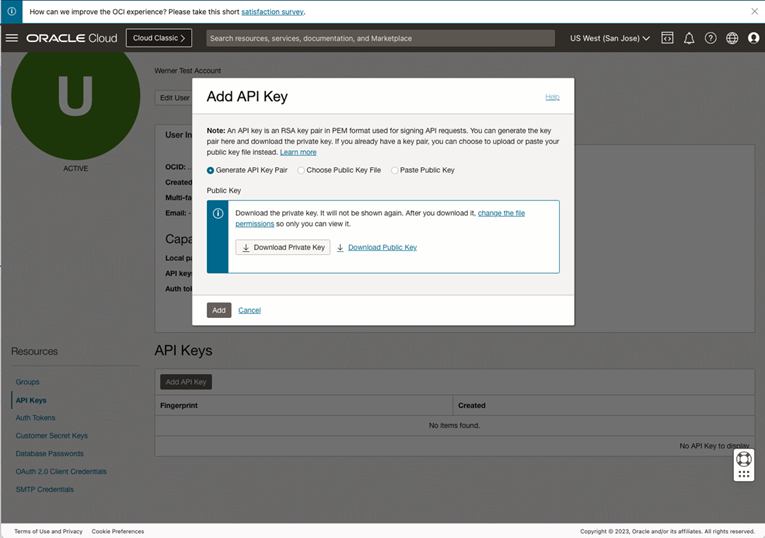

APIキー・ペアの生成オプションを選択して、OCIユーザーがOCI KMSに接続するためのキー・ペアを作成します。公開キー・ファイルの選択オプションを使用して既存の公開キー・ファイルをアップロードするか、公開キーの貼付けオプションを使用して公開キーの値をテキスト・ボックスに貼り付けることもできます。

-

秘密キーのダウンロードをクリックして、既知の場所に保持します。ファイルの名前は、

API_private_key.pemなどのわかりやすい名前に変更できます。 -

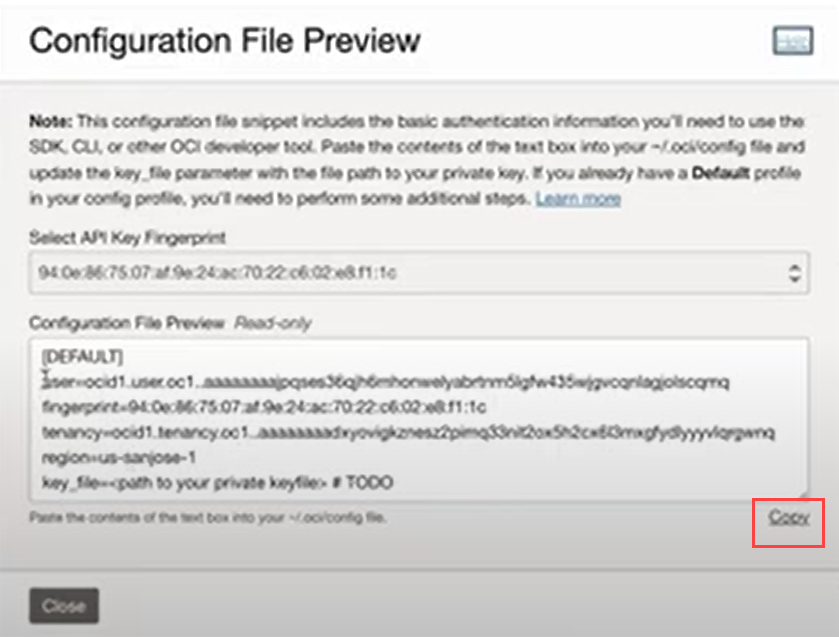

「追加」をクリックします。これにより、フィンガープリント、テナンシ、リージョンなどのAPIキーに関連付けられたすべての情報を含む構成ファイルのプレビュー・ダイアログ・ボックスが表示されます。これらの値をコピーしてメモ帳に保存します。

ヒント:

APIキーのフィンガープリント、テナンシ値に関する情報、およびOCIボールトの暗号化エンドポイントおよびOCID値に関する情報を格納するために、同じノートパッド・ファイルを保持します。

-

「閉じる」をクリックして、新しいAPIキーがリストされている「APIキー」セクションに戻ります。

次のステップでは、これらすべての詳細を使用してOracle GoldenGate暗号化プロファイルを設定し、必要に応じて、暗号化プロファイルをExtract、Replicatプロセスに適用します。次のステップについては、「OCI KMS証跡ファイルの暗号化を有効にするためのOracle GoldenGateプロセスの構成」を参照してください。

OCI KMSのエンドポイントの暗号化および復号化の詳細は、Oracle Cloud Infratstructureのドキュメントの/encryptおよび/decryptエンドポイントのドキュメントを参照してください。

OCI KMS証跡ファイルの暗号化を有効にするためのOracle GoldenGateプロセスの構成

この項のステップを開始する前に、OCI KMSを使用したOracle GoldenGateの接続の前提条件を完了していることを確認してください。

-

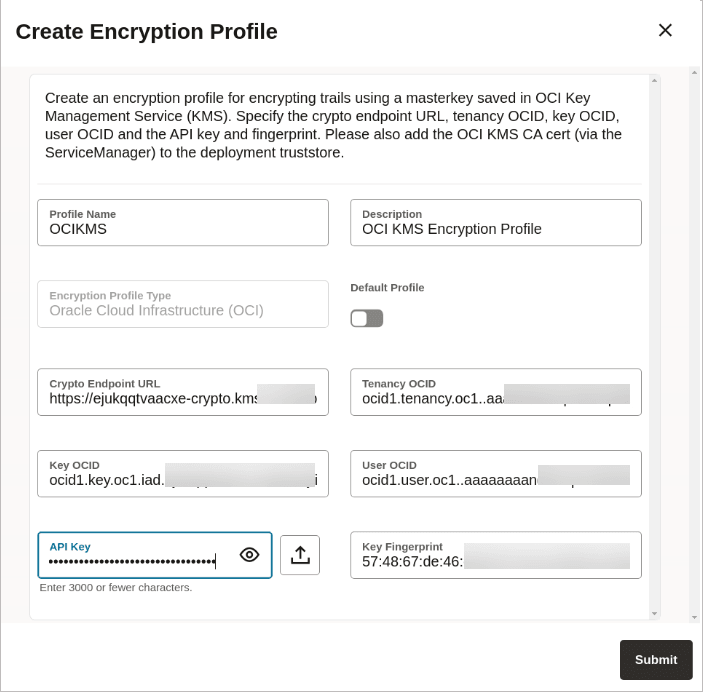

OCID、暗号化エンドポイント、APIキー、テナンシおよびフィンガープリント値を使用して暗号化プロファイルを作成します。

-

暗号化プロファイルをExtract、分散パスまたはReplicatプロセスに適用します。

次の項に示すステップを使用して、Oracle GoldenGate Microservices ArchitectureからOCI KMSベースの証跡暗号化を適用します。

Oracle GoldenGateプロセスでの暗号化プロファイルの作成

次のステップを使用して、Oracle GoldenGate Microservices Architecture WebインタフェースからOCI KMSベースの証跡ファイルの暗号化を適用します:

-

OCI KMS APIキーおよび暗号化エンドポイントの詳細を保存したノートパッド・ファイルを開きます。「Oracle GoldenGateに接続するためのOCI KMSの構成」からの参照は、ステップ8を参照してください。

情報には、次の値が含まれます:

-

暗号化エンドポイントURL: この値は、OCI KMSのボールト・ページに表示されます。

-

テナンシOCID: この値は、ノートパッド・ファイルにコピーされたAPI値から取得できます。

-

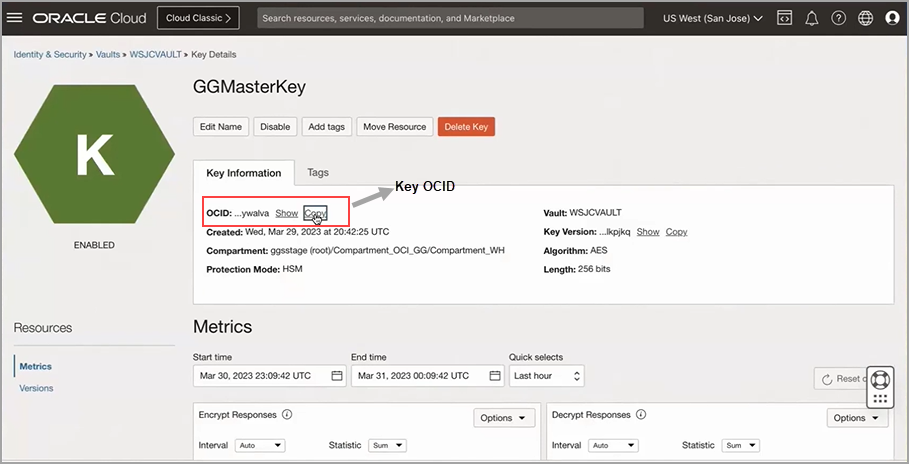

キーOCID: この値を取得するには:

-

OCI Vaultページに移動し、マスター・キーをクリックして、マスター・キーのOCIDが表示されるキー詳細ページを開きます。

-

キーの詳細ページからマスター・キーOCIDをコピーします。

-

-

ユーザーOCID: API構成の詳細からこの値を取得します。

-

API秘密キー: 「Oracle GoldenGateに接続するためのOCI KMSの構成」のタスクの実行中にAPI秘密キーを保存した場所からAPI秘密キーをアップロードします。

-

APIキー・フィンガープリント: API構成の詳細からこの値を取得します。

-

-

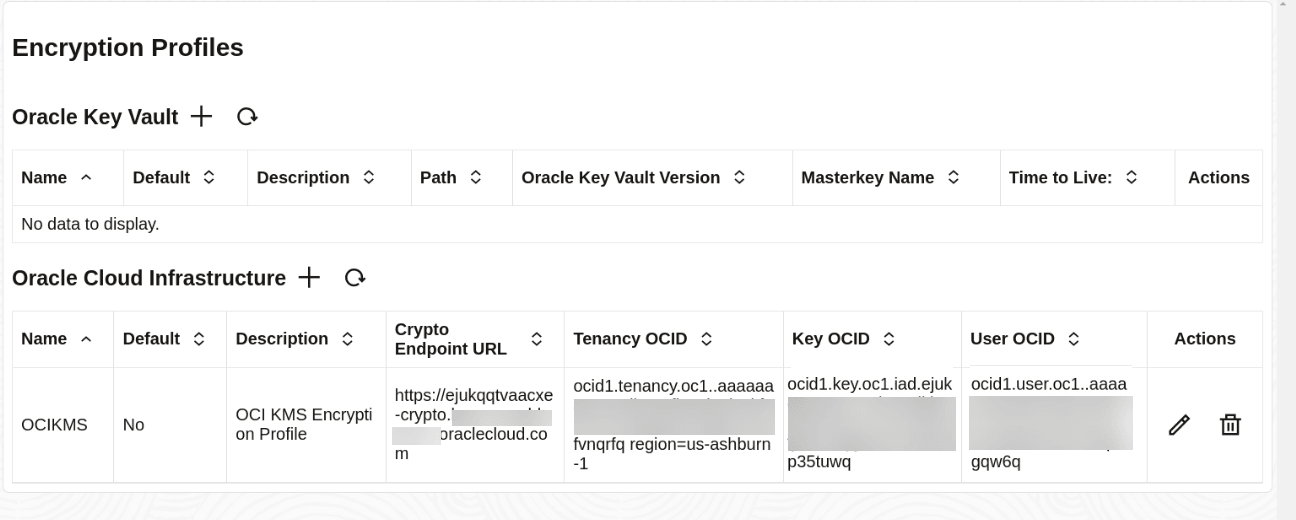

管理サービスにログインし、「暗号化」を選択し、左側のナビゲーション・ペインで「プロファイル」を選択します。

-

Oracle Cloud Infrastructureの横にあるプラス記号をクリックして、「暗号化プロファイルの作成」ダイアログ・ボックスを開きます。

暗号化プロファイルに値を追加して「発行」をクリックします。「発行」をクリックすると、暗号化プロファイルが検証され、検証が成功すると、次のイメージに示すように、「暗号化プロファイル」ページにOCI KMS暗号化プロファイルが表示されます:

-

鉛筆アイコンをクリックして「暗号化プロファイルの編集」ダイアログ・ボックスを開き、暗号化プロファイルの値を変更できます。

ExtractのためのOCI KMS暗号化プロファイルの適用

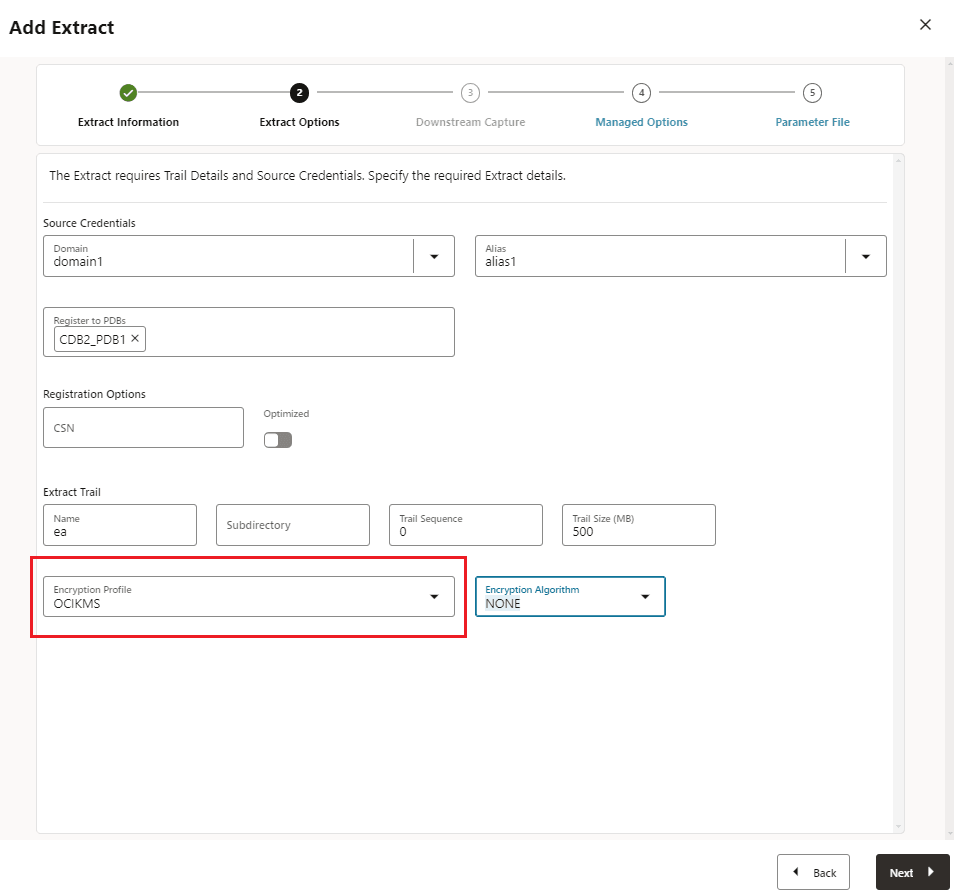

ExtractのOCI KMS暗号化プロファイルを実装するには、次のステップを使用します:

-

管理サービスのホームページで、「Extract」の横にあるプラス記号をクリックして、「Extractの追加」ダイアログ・ボックスを開きます。

- Extractの他の詳細を指定した後、下にスクロールして「暗号化プロファイル」セクションを展開し、OCIKMSプロファイル名を選択します。

-

Extractパラメータ・ファイルに

ENCRYPTTRAIL AES256オプションを含めます。Extractパラメータ・ファイルは、次のようになります:EXTRACT exte USERIDALIAS ggwest DOMAIN OracleGoldenGate ENCRYPTTRAIL AES256 EXTTRAIL ea TABLE WPDB.U1.*; -

「作成」をクリックしてExtractを追加し、Extractを起動します。

-

ターゲット・ホストで、Administration Serviceの概要ページから「Replicatの追加」を選択して、Replicatを追加します。

-

Replicatのタイプを選択し、Replicatの詳細を入力します。

-

「暗号化プロファイル」セクションまでスクロールし、同じOCIKMS暗号化プロファイル(この場合はOCIKMS)を選択します。「次」をクリックします。

-

Replicatパラメータ・ファイルに、

DECRYPTTRAILオプションを含めます。Replicatパラメータ・ファイルは、次のようになります:REPLICAT renct USERIDALIAS ggeast DOMAIN OracleGoldenGate DECRYPTTRAIL MAP WPDB.U1.*, TARGET U2.*; -

Replicatプロセスを作成してから起動します。

-

分散パス(DISTPATH)に暗号化プロファイルを適用する場合は、次のステップを実行する必要があります:

-

ターゲット・ホストでOCI KMS暗号化プロファイルを作成します。

-

DISTPATHを作成し、これにOCI KMS暗号化プロファイルを適用します。「分散パスの追加」を参照してください。

-

同じ暗号化プロファイルを使用して、ターゲットの証跡を復号化します。これは、Replicatの追加時にターゲット・ホストで作成された暗号化プロファイルを使用することを意味します。

-

次の項では、暗号化プロファイルの使用時にコミットされたトランザクションがキャプチャおよび適用されることをテストするステップについて説明します

管理クライアントを使用して暗号化プロファイルを設定する場合は、ADD ENCRYPTIONPROFILE、ALTER ENCRYPTIONPROFILEを参照してください。

OCI KMSを使用した証跡ファイルの暗号化を使用したデータ・レプリケーションのテスト

このトピックで説明するステップを使用して、ソース側で証跡ファイルの暗号化をテストし、ターゲット側で証跡ファイルの復号化をテストします。

ソース・デプロイメントでの証跡ファイルの暗号化のテスト

「OCI KMS証跡ファイルの暗号化を有効にするためのOracle GoldenGateプロセスの構成」で、ExtractはOCI KMS暗号化プロファイルを使用して設定されます。

この例では、Extractレポート・ファイルを表示して、暗号化プロファイルがExtractで使用されていることを確認できます。

-

管理サービスで、「Extract」をクリックし、暗号化プロファイルを適用するExtractを選択します。「Extract」ページの「暗号化」セクションの下にOCI KMS暗号化キー・プロファイルが表示されます。

-

トラブルシューティングのために、Logdumpコマンドを使用して、証跡ファイルがソースで暗号化されているかどうかを確認できます。『 Oracle GoldenGateのためのLogdumpリファレンス』の証跡ファイルの暗号化をチェックするための証跡ファイルのスキャンを参照してください。

ターゲット・デプロイメントでの証跡ファイルの復号化のテスト

-

管理サービスのホームページで、「Replicat」をクリックし、Replicat名を選択します。

-

「統計」をクリックします。「統計」ページに、適用されたトランザクションが表示されます。

-

Replicatのメイン・ページで、暗号化プロファイルがReplicatによって実装および使用されているかどうかを確認します。

ヒント:

ターゲットで証跡データが暗号化された形式で受信されるかどうかを確認するには、DECRYPTTRAILパラメータを指定せずにReplicatを実行します。この場合、Replicatレポート・ファイルには、証跡データが暗号化され、適切なキー設定なしで復号化できなかったことが表示されます。

これらのユースケースでは、Extract側の証跡ファイルでOCI KMS暗号化プロファイルを使用して証跡データを暗号化することをテストできます。Replicat側では、OCI KMS暗号化プロファイルを使用して証跡データを復号化し、ターゲットにトランザクションを適用します。