プレゼンテーション・サービスのユーザーの権限およびパーミッションの判別

プレゼンテーション・サービスの権限およびプレゼンテーション・サービス・カタログ項目のパーミッションでは、アクセス・コントロール・リスト(ACL)を使用して、どのユーザーがプレゼンテーション・サービスの機能にアクセスする権限を保持しているかと、特定のユーザーがプレゼンテーション・サービス・カタログ項目に対してどのパーミッションを保持できるかを制御します。権限は、Oracle BIプレゼンテーション・サービスの「管理」ページを使用して設定します。パーミッションは、「分析」ユーザー・インタフェースまたはカタログ・マネージャ・ユーザー・インタフェースを使用してプレゼンテーション・サービス・カタログのオブジェクトに設定します。

プレゼンテーション・サービスの機能にアクセスしようとすると、該当する権限がチェックされます。たとえば、Oracle Analytics Serverのページを表示するには、「アンサーへのアクセス」権限が必要です。また、プレゼンテーション・サービス・カタログ項目に対してアクションを実行しようとすると、その項目のパーミッションがチェックされます。たとえば、Oracle Analytics Serverの項目を表示する場合は、読取りアクセス権があるかどうか調べるために、その項目のパーミッションがチェックされます。

ACLに追加できるレコードのタイプ:

-

個々のユーザーのレコード

個々のユーザーのレコードを管理するのは、特にユーザーが数千人いたりカタログ項目が数十万ある場合、難しいことです。

-

アプリケーション・ロールのレコード

これは、ACLを管理する方法としてお薦めします。

Oracle Analytics Serverでは、レコードのタイプを順にチェックしてユーザー・アクセスを判別します。ユーザーの有効な権限またはパーミッションは、ACLレコードを使用して推定されます。そのために、ユーザーの明示的なレコードを探してから(存在する場合)、明示的または暗黙的にユーザーに付与されているアプリケーション・ロールのレコードを探します。

この項には次の情報が含まれます:

ユーザーの権限またはパーミッションの判別ルール

次のタスクでは、ユーザーの有効な権限およびパーミッションを判別するために実行される順次チェックについて説明します。

ノート:

前のステップは、その後のステップよりも優先されます。

ノート:

個々のステップでは、「拒否」の権限アクセス制御(ACL)レコードは、常に他の権限付与に優先します。個々のステップでは、「アクセス権なし」のパーミッションACLレコードは常に、他のアクセス権付与に優先します。

権限「拒否」は、パーミッション「アクセス権なし」と同じです。拒否という用語は、権限とパーミッションの両方について同じ意味で使用されます。

タスク1 - 該当ユーザーの明示的レコードの有無チェック

次のシーケンスは、ユーザー・レコードについて実行されるチェックを示しています。

- 該当ユーザーに明示的レコードが存在する場合は、そのアクセス権を返します。これで完了です。

- 該当ユーザーの明示的レコードが存在しない場合は、ステップ2に進みます。

タスク3 - デフォルト動作への戻し

次のシーケンスは、「認証済ユーザー」という特別なアプリケーション・ロールについて実行されるチェックを示しています。

ノート:

「認証済ユーザー」アプリケーション・ロールは、実際にはユーザーがこのアプリケーション・ロールを持っていたとしても、タスク2のユーザーのアプリケーション・ロールのリストから意図的に除外しています。

- 「認証済ユーザー」アプリケーション・ロールのレコードが存在する場合は、そのレコードのアクセス権を返します。これで完了です。

- それ以外の場合は、この特別なアプリケーション・ロールのレコードは存在しません。タスク4に進みます。

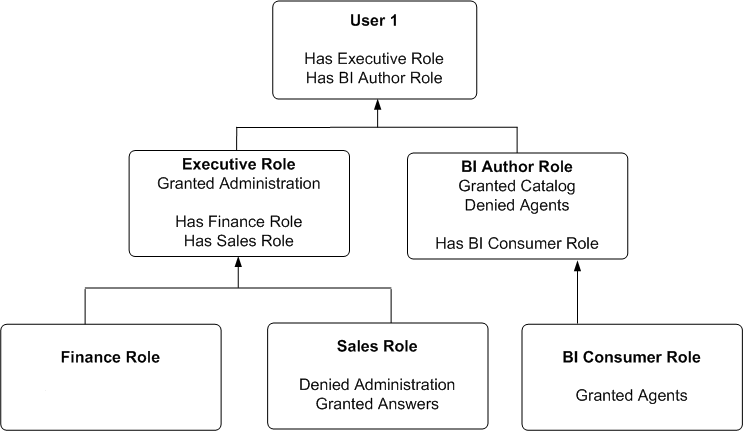

アプリケーション・ロールによるユーザーの権限の判別例

図に、アプリケーション・ロールによる権限の判別方法の例を示します。

図の一番上にUser1のラベルが付いた四角形があり、User1にアプリケーション・ロール「エグゼクティブ」と「BI作成者」が明示的に付与されていることを示しています。User1の四角形の下には、四角形がさらに2つ接続されていて、左側が「エグゼクティブ」ロール、右側が「BI作成者」ロールを表しています。

-

「エグゼクティブ」ロールの四角形は、「エグゼクティブ」が「管理へのアクセス」権限を付与されていて、アプリケーション・ロール「財務」および「販売」が「エグゼクティブ」に付与されていることを示しています。

-

「BI作成者」ロールの四角形は、「BI作成者」が「カタログ」権限を付与され、「エージェント」権限を拒否されていて、アプリケーション・ロール「BIコンシューマ」が「BI作成者」に付与されていることを示しています。

「エグゼクティブ」ロールの四角形の下には、四角形がさらに2つ接続されていて、左側が「財務」ロール、右側が「販売」ロールを表しています。

-

「販売」ロールの四角形は、「販売」が「管理へのアクセス」権限を拒否され、「アンサーへのアクセス」権限を付与されていることを示しています。

最後に、「BI作成者」ロールの四角形の下に1つの四角形が接続されていて、この四角形が「BIコンシューマ」ロールを表しています。

-

「BIコンシューマ」ロールの四角形は、「BIコンシューマ」が「カタログ」権限を付与され、「エージェント」権限を付与されていることを示しています。

この例では、次のようになります。

-

User1は明示的に「エグゼクティブ」ロールを持っているため、暗黙的に「財務」ロールと「販売」ロールも持っています。

-

また、User1は明示的に「BI作成者」ロールを持っているため、暗黙的に「BIコンシューマ」ロールも持っています。

-

したがって、User1のアプリケーション・ロールの扁平リストは、エグゼクティブ、BI作成者、財務、販売およびBIコンシューマとなります。

-

「エグゼクティブ」ロールの有効な権限は、拒否された「管理」権限、付与された「スコアカード」権限および付与された「アンサー」権限です。「販売」の拒否された「管理」権限は、常に拒否が優先されるため、「エグゼクティブ」の付与された権限に優先します。

-

「BI作成者」ロールの有効な権限は、付与された「カタログ」権限および拒否された「エージェント」権限です。「BI作成者」の拒否された「エージェント」権限は、常に拒否が優先されるため、「BIコンシューマ」の付与された権限に優先します。

User1に付与された権限は、全体で次のようになります。

-

拒否された「管理」権限(「販売」に対してこの権限が明確に拒否されているため)。

-

付与された「スコアカード」権限。

-

付与された「アンサー」権限。

-

付与された「カタログ」権限。

-

拒否された「エージェント」権限(「BI作成者」に対してこの権限が明確に拒否されているため)。

アプリケーション・ロールによるユーザーのパーミッションの判別例

図に、アプリケーション・ロールによるパーミッションの判別方法の例を示します。

図の一番上にUser1のラベルが付いた四角形があり、User1にアプリケーション・ロール「エグゼクティブ」と「BI作成者」が明示的に付与されていることを示しています。User1の四角形の下には、四角形がさらに2つ接続されていて、左側が「エグゼクティブ」ロール、右側が「BI作成者」ロールを表しています。

-

「エグゼクティブ」ロールの四角形は、「エグゼクティブ」にDashboardAに対してアクセス権がなく、アプリケーション・ロール「財務」および「販売」が「エグゼクティブ」に付与されていることを示しています。

-

「BI作成者」ロールの四角形は、「BI作成者」ロールがDashboardDに対して開くアクセス権を持ち、DashboardEに対してアクセス権がなく、「BIコンシューマ」ロールが「BI作成者」に付与されていることを示しています。

「エグゼクティブ」ロールの四角形の下には、四角形がさらに2つ接続されていて、左側が「財務」ロール、右側が「販売」ロールを表しています。

-

「財務」ロールの四角形は、「財務」ロールがDashboardBに対して開くアクセス権を持っていることを示しています。

-

「販売」ロールの四角形は、「販売」ロールがDashboardAに対してアクセス権がなく、DashboardCに対してフル・コントロールを持っていることを示しています。

最後に、「BI作成者」ロールの四角形の下に1つの四角形が接続されていて、この四角形が「BIコンシューマ」ロールを表しています。

-

「BIコンシューマ」ロールの四角形は、「BIコンシューマ」ロールがDashboardDに対して変更アクセス権を、DashboardEに対して開くアクセス権を持っていることを示しています。

この例では、次のようになります。

-

User1は明示的に「エグゼクティブ」ロールを持っているため、暗黙的に「財務」ロールと「販売」ロールも持っています。

-

また、User1は明示的に「BI作成者」ロールを持っているため、暗黙的に「BIコンシューマ」ロールも持っています。

-

したがって、User1のアプリケーション・ロールの扁平リストは、エグゼクティブ、BI作成者、財務、販売およびBIコンシューマとなります。

-

「エグゼクティブ」ロールの有効なパーミッションは、DashboardAに対するアクセス権なし、DashboardBに対する開くアクセス権、DashboardCに対するフル・コントロールです。「販売」ロールのDashboardAに対するアクセス権なしは、常に拒否が優先されるため、「エグゼクティブ」ロールの開くアクセス権に優先します。

-

「BI作成者」ロールの有効なパーミッションは、DashboardDに対する開くアクセス権および変更アクセス権、DashboardEに対するアクセス権なしです。「BI作成者」ロールのDashboardEに対するアクセス権なしは、常に拒否が優先されるため、「BIコンシューマ」ロールの開くアクセス権に優先します。

User1に付与された権限は、全体で次のようになります。

-

DashboardAに対するアクセス権なし(「販売」ロールに対してアクセス権が明確に拒否されているため)。

-

DashboardBに対する開くアクセス権。

-

DashboardCに対するフル・コントロール。

-

DashboardDに対する開くアクセス権と変更アクセス権(「BI作成者」ロールと「BIコンシューマ」ロールのアクセス権の論理和)。

-

DashboardEに対するアクセス権なし(「BI作成者」ロールに対してアクセス権が明確に拒否されているため)。