7 管理ドメインの構成および管理

この章では、すべてのホストに製品を最初にインストールした後、Oracle Secure Backupの管理ドメインの設定に関する基本的なステップについて説明します。「管理ドメインへのホストの追加」など、一部のステップは、既存の管理ドメインを管理する際にも役立ちます。

この章には次の項が含まれます:

管理ドメインの構成の概要

管理ドメインは、Oracle Secure Backupによって1つのユニットとして管理される一連のホストおよびバックアップ・コンテナで構成されます。管理ドメインを使用することで、様々なホスト、デバイスおよびデータベース間でバックアップおよびリストア操作を管理できます。

NDMPホストおよびNASファイラを除く管理ドメイン内のすべてのホストにOracle Secure Backupソフトウェアをインストールした後、管理ドメインを構成する必要があります。管理ドメインを構成すると、バックアップの作成および管理に必要な環境が設定されます。

この章の手順では、Webツールを使用してホストおよびバックアップ・コンテナ情報を持つ管理ドメインの構成方法を説明します。「LinuxまたはUNIXでのOracle Secure Backupのインストール」または「WindowsでのOracle Secure Backupのインストール」の説明に従って、ドメイン内の各ホストにOracle Secure Backupソフトウェアがインストールされていることが前提となっています。

関連項目:

管理ドメインの構成に使用するobtoolコマンドの詳細は、『Oracle Secure Backupリファレンス』を参照してください。

管理ドメインは、ほとんどのユーザーにとって十分であるとみなされるデフォルトのセキュリティ構成を使用して設定されます。Oracleデータベースのバックアップでは、場合によっては、ユーザー、ユーザー・クラス、セキュリティ・オプション、およびRecovery Manager(RMAN)で使用するためのOracle Secure Backupメディア管理層をさらに構成することが必要になります。

関連項目:

追加のセキュリティ構成の詳細は、『Oracle Secure Backup管理者ガイド』を参照してください。

Oracle Secure Backupでのネットワーク・ロード・バランシング

ネットワーク・ロード・バランシングでは、クライアントで複数のネットワーク接続が最も適切なように使用され、1つの接続ですべての同時バックアップおよびリストア・ジョブのデータ・ロードが行われないようにします。複数のバックアップ・ジョブとリストア・ジョブの転送負荷が、クライアントとメディア・サーバーで使用可能なネットワーク接続間で分散されます。ロード・バランシングはOracle Secure Backup 10.4以上で使用でき、ファイルシステムおよびOracle Databaseバックアップおよびリストア操作の両方でサポートされます。デフォルトでは、ロード・バランシングはオフになっています。

ノート:

ロード・バランシングは、NDMPクライアントについてはサポートされません。

Oracle Secure Backupは、データ転送が行われるクライアントとメディア・サーバーの間にデータ接続を設定します。特定のタイプのネットワーク・インタフェースがホストに複数含まれる場合、Oracle Secure Backupは、そのタイプのインタフェースのうち使用可能なものをすべてクライアントとメディア・サーバーの間のデータ接続に使用します。ネットワーク・インタフェースのタイプは、IPv4、IPv6またはInfiniband上のRDS/RDMA (Reliable Datagram Socket over Remote Direct Memory Access)です。ロード・バランシングでは、選択された接続タイプのすべてのインタフェースでクライアントとメディア・サーバーの間に接続を必要とします。

Oracle Secure Backupは、クライアントとメディア・サーバーの両方で接続タイプがサポートされる場合にのみ、その接続タイプを選択します。したがって、クライアントとメディア・サーバーの両方でInfiniband上のRDS/RDMAおよびIPv6接続タイプがサポートされる場合、Oracle Secure BackupはInfiniband上のRDS/RDMAを接続タイプとして選択します。

優先ネットワーク・インタフェース(PNI)が構成されている場合、ロード・バランシングはメディア・サーバーで無効とされ、PNIが優先されます。ただし、クライアントではロード・バランシングは実行されます。

ネットワーク接続タイプの優先順位

複数のネットワーク接続がクライアントとメディア・サーバーの間で使用可能な場合、Oracle Secure Backupは次の優先順序に基づいて使用する接続タイプを決定します。

-

Infiniband上のRDS/RDMA

-

IPv6

-

IPv4(インフィニバンド上のTCP/IP)

管理ドメインの構成ステップ

-

管理ドメイン内のすべてのホストを構成します。ホストには、管理サーバー、メディア・サーバーおよびクライアントが含まれます。

ホストを構成する際に、管理ドメイン内のホストに割り当てるロールを指定します。

関連項目:

ホストの構成の詳細は、「管理ドメインのホストの構成ステップ」を参照してください

-

ネットワークのテープ・デバイスを管理ドメインに追加します。テープ・デバイスには、テープ・ライブラリおよびテープ・デバイスが含まれます。

管理ドメインのメディア・サーバーに接続されたテープ・デバイスを自動的に検出するか、各テープ・デバイスを手動で構成することができます。

関連項目:

-

テープ・デバイスの検出の詳細は、「デバイスの自動検出の概要」を参照してください

-

テープ・デバイスの追加の詳細は、「管理ドメインへのテープ・デバイスの追加」を参照してください

-

-

管理ドメインに追加されたテープ・デバイスの構成を検証します。

関連項目:

テープ・デバイスの検証の詳細は、「追加したテープ・デバイスの検証および構成」を参照してください

-

管理ドメインのディスク・プールを構成します。

関連項目:

ディスク・プールの構成の詳細は、「ディスク・プールの構成」を参照してください

管理ドメインの初期構成が完了しました。

管理ドメイン内でのホスト間のネットワーク通信は、デフォルトのセキュリティ構成で構成されます(「デフォルトのセキュリティ構成」を参照)。

ノート:

引き続き、データセットのバックアップ対象ファイルを識別し、少なくとも1つのバックアップ・スケジュールを構成し、ユーザー、クラスおよびセキュリティ・ポリシーを設定する必要があります。これらの作業については、『Oracle Secure Backup管理者ガイド』を参照してください。

ホストの管理ドメインの構成

Oracle Secure Backupをインストールした後、クライアント・ホストで管理ドメインを構成します。

管理ドメインのホストは、管理ドメインを最初に構成する際に追加するか、後でドメインに新しいホストを定義するときに追加できます。

最初の構成が完了したら、ホストのプロパティの編集、ホストの更新、管理ドメインからのホストの削除などのタスクを実行してホストを管理できます。

この項の内容は次のとおりです。

管理ドメインのホスト構成について

ホスト構成プロセスでは、管理ドメインに含まれるメディア・サーバーまたはクライアントを管理サーバーに認識させます。このプロセスは、Oracle Secure Backupをネイティブで実行する各ホストおよびNetwork Data Management Protocol (NDMP)で管理される、ネットワーク接続された各ストレージ・デバイスを含む、管理ドメイン内の各ホストに対して実行する必要があります。

管理ドメインに追加するすべてのホストに、次の属性を指定する必要があります。

-

ホスト名

-

IPアドレス

-

割り当てられたロール: クライアントまたはメディア・サーバー、あるいはその両方

-

ホストがその時点でサービス中かどうか

ホストを管理ドメインに追加したら、管理サーバーでアクセスできるかどうかをpingで確認することをお薦めします。

関連項目:

ネットワーク接続ストレージ・デバイスなど、NDMPアクセス・モードを使用するホストについては、さらに次の属性を構成する必要があります。

-

NDMP認証タイプ

-

NDMPパスワード

-

NDMPで使用するTCPポート番号

関連項目:

ホスト属性の詳細は、『Oracle Secure Backupリファレンス』を参照してください。

管理ドメインのホストの構成ステップ

ホストにOracle Secure Backupソフトウェアをインストールした後、この項のステップを使用して管理ドメインのホストを構成します。

管理ドメインのホストを構成するには:

-

管理サーバーで実行されているOracle Secure Backup Webツールを開き、

adminユーザーとしてログインします。関連項目:

Webツールへのアクセスの詳細は、「Webツール・セッションの開始」を参照してください

-

メディア・サーバーのロールに設定する必要がある管理ドメイン内の各ホストについて、次のステップを実行します。

-

ホストにメディア・サーバーのロールを選択して、管理ドメインにホストを追加します(「管理ドメインへのホストの追加」を参照)。

ノート:

管理サーバーにメディア・サーバー・ロールも割り当てられている場合、管理サーバーは管理ドメインに含まれます。管理サーバーへのメディア・サーバー・ロールの割当ての詳細は、「管理サーバーへのメディア・サーバー・ロールの追加」を参照してください。

-

このホストに接続された各テープ・デバイスが管理ドメインに含まれるように構成します(「管理ドメインへのテープ・デバイスの追加」を参照)。

-

管理ドメインにディスク・プールが含まれるように構成します(「ディスク・プールの構成」を参照)。

-

-

(オプション)特定のNDMPホストでは、Oracle Secure Backupをホストで使用する前に、バックアップおよびリストア環境変数を定義する必要がある場合があります。

関連項目:

NDMPホストのバックアップおよびリストア環境変数の定義の詳細は、「NDMPホストへのバックアップおよびリストア環境変数の追加」を参照してください

-

(オプション)ホストが管理サーバーまたはメディア・サーバーとの複数の物理データ・パスを持つ場合は、他のホストとバックアップまたはリストア・データを交換する際に使用される、優先ネットワーク・インタフェース(PNI)を定義できます。

関連項目:

ホストのPNIの定義の詳細は、「優先ネットワーク・インタフェース(PNI)の構成」を参照してください

-

各ホストに設定されるロールがクライアントのみの場合は、クライアント・ロールを選択して管理ドメインにホストを追加します(「管理ドメインへのホストの追加」を参照)。

-

管理ドメインに追加されたすべてのホストが、ホストに設定されたIPアドレスを使用してアクセスできることを確認します。

関連項目:

ホストのpingの詳細は、「管理ドメインのホストのping」を参照してください

最初の構成が完了したら、ホスト・プロパティの編集、ホストの更新、管理ドメインからのホストの削除などのタスクを実行してホストを管理できます(「管理ドメインのホストの管理」を参照)。

管理ドメインへのホストの追加

管理ドメインのホスト(メディア・サーバーまたはクライアント)は、管理ドメインを最初に構成するときに追加するか、後で管理ドメインにホストを追加して構成することもできます。

管理ドメインにホストを追加するには:

管理サーバーへのメディア・サーバー・ロールの追加

Oracle Secure Backupをホストにインストールするとき、管理サーバー・ロールとメディア・サーバー・ロールの両方を選択した場合、そのホストは自動的に管理ドメインの一部となります。ただし、obtoolのchhostコマンドまたはOracle Secure Backup Webツールを使用してこのロールを明示的に付与するまで、メディア・サーバーとして認識されません。

関連項目:

chhostコマンドの構文およびセマンティックスは、『Oracle Secure Backupリファレンス』を参照してください。

Oracle Secure Backup Webツールを使用して管理サーバーにメディア・サーバー・ロールを追加するには:

優先ネットワーク・インタフェース(PNI)の構成

この項の内容は次のとおりです。

ノート:

ホストのPNI構成設定は、Oracle Secure Backupサービスにのみ適用されます。これらの設定は、ネットワーク選択にも、同じホスト上で実行されている他のアプリケーションの使用にも影響しません。

PNIについて

PNI (優先ネットワーク・インタフェース)を使用して、管理ドメインの2つのホスト間の通信に使用する必要があるネットワークまたはインタフェースを構成できます。

クライアント(バックアップまたはリストアの対象となるプライマリ・ストレージを含む)、メディア・サーバー(バックアップ・メディアの書込みおよび読取りを行う1つ以上のセカンダリ・ストレージ・デバイスを制御する)、および管理サーバーの間には、複数の物理データ・パスが存在する場合があります。たとえば、ホストに、管理ドメイン内に複数のホストが含まれるネットワークに接続された複数のネットワーク・インタフェースがあるとします。クライアントは通常、ネットワーク上で大量のバックアップデータを転送します。したがって、データの送信が必要なネットワーク/インタフェースを指定すると、本番ネットワークをバックアップ・データに利用するとき発生しうるパフォーマンス上の問題が回避されます。

ホストごとにPNIを構成すれば、バックアップ・データを送信する際、あるいはリモートのOracle Secure Backupサービスでインバウンド・データを送信する際に特定のネットワークまたはインタフェースを使用するようOracle Secure Backupサービスに指示することができます。PNIは、制御接続とデータ接続のどちらにも対応します。データ接続は、バックアップ・データの転送に使用されます。バックアップ・データはサイズが大きいため、ネットワーク帯域幅をかなり消費します。制御接続は、管理ドメインの管理に使用されます。制御接続を介して送信されるメッセージは小さく、最小限の帯域幅しか消費しません。

関連項目:

ネットワーク・ロード・バランシングおよびPNIの詳細は、「Oracle Secure Backupでのネットワーク・ロード・バランシング」を参照してください

インバウンド接続用のPNIについて

インバウンド接続用のPNIを構成する際には、リモート・ホスト(メディア・サーバーまたはクライアント)がホストとの接続を確立するときに使用されるインタフェースを指定します。

アウトバウンド接続用のPNIについて

ホストからのアウトバウンド接続用にPNIを構成する際には、このホストがリモート・ホスト(メディア・サーバーまたはクライアント)に接続するときに使用する必要があるネットワークとインタフェースを指定します。構成したPNIは、データ接続と制御接続の両方に使用されます。

-

単一インタフェースのみ

送信バックアップ・データおよび制御データの転送を、構成したPNIで指定されているインタフェースに制限します。このインタフェースは、接続を確立しようとしているリモート・ホストに存在する必要があります。アドレス・ファミリごとに1つ(IPv4で1つ、IPv6で1つ)のネットワーク/インタフェースを構成できます。RDS接続には、単一インタフェースを使用しないでください。このタイプの接続を使用する場合、他のネットワークを、このホストのアウトバウンド接続のPNIとして構成することはできません。

-

指定した1つ以上のネットワーク

リモート・ホストに接続するとき、指定したネットワークを使用します。1つ以上のネットワークを指定できます。オプションで、送信ネットワークごとに1つのバインド・アドレスを指定できます。バインド・アドレスを指定しない場合、バインド先のアドレスはオペレーティング・システムによって決定されます。複数のネットワークを指定した場合、指定したリモート・ホストIP名の順序に基づいて接続が試行されます。

指定したネットワークが使用できない場合は、使用可能なネットワークとインタフェースを使ってリモート・ホストに接続するようにOracle Secure Backupを構成できます。ネットワークをPNIとして構成するには、次のIP値を使用します。

0.0.0.0/0: 任意のIPv4ネットワーク

0::0/0: 任意のIPv6ネットワーク

0/0: 任意のIPv4またはIPv6ネットワーク

PNIおよびネットワーク接続タイプ

ホストには異なるタイプのネットワークを使用できます。Oracle Secure Backupは、制御接続用としてIPv4とIPv6をサポートし、データ接続用としてIPv4、IPv6、Infiniband上のRDS/RDMAをサポートします。複数のネットワーク接続がクライアントとメディア・サーバーの間で存在する場合、Oracle Secure Backupは次の基準で、使用する接続タイプを決定します。

-

PNIが構成されている場合、PNIで指定されているネットワーク・インタフェースを使用し、クライアントとメディア・サーバー間でバックアップ・データおよびリストア・データが転送されます。選択する接続タイプは、PNIで指定されているネットワーク・インタフェースの接続タイプと同じです。

-

PNIが構成されていない場合、Oracle Secure Backupは次のように接続タイプを選択します。

-

制御接続の場合、優先順位はホスト・オブジェクトのIPアドレスの順序に基づいて決まります。各クライアントにホスト・オブジェクトがあります。ホスト・オブジェクトには、そのホストへのアクセスに使用できるIPアドレスのリストが含まれます。

-

データ接続の場合、使用されるデフォルトの接続は接続のタイプによって異なります。優先順位については、「ネットワーク接続タイプの優先順位」を参照してください。

特定の接続タイプを使用するには、クライアントとメディア・サーバーの両方でその接続タイプがサポートされる必要があります。

-

インバウンド接続用のPNIの構成

ホストのインバウンド接続用にPNIを構成すると、インバウンドPNIで指定したリモート・ホストは、PNIで指定されているインタフェースを使用してデータをホストに送信します。

インバウンド接続用のPNIを構成するには:

管理ドメインのホストのping

Oracle Secure Backupのping操作を使用すると、構成したIPアドレスのそれぞれで、Oracle Secure Backupからのリクエストにホストが応答するかどうかを確認できます。

ホストのpingでは、構成した各IPアドレスで、そのホストへのTCP接続の確立が試みられます。Oracle Secure Backupを実行するホストの場合、TCPポート400で接続されます。NDMPアクセス・モードを使用するホストの場合、構成されたNDMP TCPポート(通常、10000)を介して接続されます。

各接続のステータスが報告され、接続はそれぞれ正常に確立されるとすぐにクローズされます。

管理ドメインのホストをpingするには:

ローカル・ホストでのtcpkeepaliveの有効化

ローカル・ポリシーでtcpkeepaliveを有効にして、アイドル状態のOracle Secure Backupネットワーク接続が非アクティブという理由でプロキシまたはファイアウォールによって終了されないようにします。

tcpkeepaliveのローカル・ポリシーを設定し、ファイル・システムとRecovery Manager (RMAN)の両方のバックアップ操作が正常に完了するように制御接続を開いたままにしておくように構成できます。

tcpkeepliveについて

Oracle Secure Backupは、tcpkeepaliveのローカル・ポリシーを提供します。

tcpkeepaliveポリシーは、ローカル・ポリシーが有効になっているOracle Secure Backupドメイン内のホスト間でパケットを定期的に交換することで、アイドル状態のTCP接続を維持するのに役立ちます。デフォルトでは、Oracle Secure Backupはtcpkeepaliveポリシーが無効になっています。

ただし、ローカル・ポリシーを変更し、obtoolインタフェースからtcpkeepaliveを有効にできます。tcpkeepaliveはローカル・ホストに設定されているため、管理ドメイン内のすべてのメディア・サーバーおよび管理サーバーで個別に有効にする必要があります。

tcpkeepaliveポリシーを有効にするには:

-

ローカル・ホストで

tcpkeepaliveに対してobtoolコマンドを実行します。 -

使用しているオペレーティング・システムに応じてシステム・パラメータを構成します。

Webツールでは、ローカル・ポリシーの変更や表示はサポートされていません。

関連項目:

ネットワーク接続でのWindowsファイアウォールの役割の詳細は、WindowsでのOracle Secure Backupのファイアウォールの構成を参照してください。

文字エンコーディングの構成(Windows)

文字エンコーディングは、外国語を含む判読可能な文字を、Oracle Secure Backupソフトウェアによる内部処理および表現のためのバイナリ・コードに積極的に変換します。

このポリシーは、Oracle Secure Backupが現在のWindowsホスト上のファイル名およびディレクトリ・パスを表すために内部的に使用する文字エンコーディングを決定します。このポリシーはWindowsホストにのみ適用され、Windows以外のシステムには影響しないことに注意してください。Windowsでの新しいOracle Secure Backupインストールの場合、デフォルトのエンコーディングはutf8です。英語以外のWindowsシステムでのアップグレードされたOracle Secure Backupインストールでは、既存のエンコーディング(このコンテキストではlegacy)が保持されます。現在の文字エンコーディング設定を表示するには、次のコマンドを実行します:

ob> lsp local/charencoding

charencoding utf8 [default]このポリシーの有効な値は、utf8またはlegacyです。値は、次のコマンドを使用して変更できます:

ob> setp local/charencoding utf8デバイスの自動検出の概要

Oracle Secure Backupでは、管理ドメインのメディア・サーバーに接続されたライブラリおよびテープ・ドライブを検出して構成できます。

デバイスの自動検出を使用しない場合は、接続されたテープ・デバイスを手動で構成できます(「管理ドメインへのテープ・デバイスの追加」を参照)。

デバイスの自動検出について

管理ドメイン内のメディア・サーバーに接続されたライブラリおよびテープ・ドライブを自動的に検出して構成できます。これにはOracle Secure BackupソフトウェアがインストールされているNDMPサーバーおよびメディア・サーバーが含まれます。デバイスの自動検出により、接続されたライブラリおよびドライブの構成プロセスが自動化され、接続されたテープ・ドライブを管理ドメインにすぐに追加できます。オプションにより、すべての接続されたライブラリおよびドライブの構成、または特定のホストに接続されたデバイスの構成ができます。

最初の構成に加えて、デバイスの自動検出では、ライブラリおよびテープ・ドライブの構成での変更も検出できます。既存の構成済テープ・デバイスを持つメディア・サーバーに対してデバイスの自動検出を実行した場合、Oracle Secure Backupですでに構成されているデバイスは再構成されません。この情報を使用して、既存テープ・デバイスの構成情報を更新できます。Oracle Secure Backupでは、デフォルトでは、/devディレクトリにあるSolaris、LinuxおよびAIXの接続ライブラリおよびテープ・デバイスが検出されます。

ノート:

デバイスの自動検出機能によるデバイスの再検出は、現在のドメイン内の既存デバイスが使用されていない場合にのみ使用することをお薦めします。

Oracle Secure Backupで検出されるテープ・デバイス構成の変更

デバイスの自動検出中に、次のメディア・チェンジャおよびテープ・デバイスが検出されます。

-

現在の管理ドメインに以前に含まれていなかったメディア・チェンジャおよびテープ・ドライブ。

検出された各デバイスについて、Oracle Secure Backupでは、内部で割り当てられた名前でデバイスを作成し、そのデバイスのアタッチメントを構成できます。

-

新しいアタッチメントを持つ、以前に構成されたライブラリまたはテープ・デバイス(あるいはその両方)。

この場合、Oracle Secure Backupは、既存のデバイス構成に新しいアタッチメントを追加できます。

Oracle Secure Backupは、メディア・サーバーのオペレーティング・システムにより報告されるデバイスのシリアル番号を読み取ってライブラリおよびテープ・デバイスを検出します。複数のアタッチメントを持つデバイスは、複数のメディア・サーバーにより報告されるそれらのシリアル番号が同一であることに基づいて検出されます。Oracle Secure Backupでは、オペレーティング・システムにより割り当てられた論理名ではなく、アタッチメントに関連付けられたシリアル番号に基づいてデバイスが構成されます。

-

以前に構成された、アタッチメントが欠落しているデバイス。

Oracle Secure Backupでは、欠落しているデバイス・アタッチメントの情報が表示されます。

SCSIテープ・デバイスの永続バインディングについて

Oracle Secure Backupでは、デバイスのファイル名(/dev/sg3など)を使用して実際の物理テープ・デバイスを参照します。これらのデバイス・ファイル名は、デバイスの構成時に接続ポイント仕様の一部として指定されます。ハードウェア構成の変更またはシステムの再起動によって、既存のファイル名が、元の構成済テープ・デバイスではなく、別のテープ・デバイスを指すようになる場合があります。システム管理者は、ハードウェア構成の変更やシステムの再起動によってSCSIテープ・デバイス構成が変更されないように、永続バインディングを使用してテープ・デバイスを設定できます。永続バインディングを使用すると、構成されたSCSIテープ・デバイスへのデバイス・ファイルのマッピングにシンボリック・リンクが使用されます。したがって、Oracle Secure Backupでは、デバイス・ファイルが常に適切なテープ・デバイスにマップされます。永続バインディングを使用しているテープ・デバイスも、自動検出および構成の対象となります(「デバイスの自動検出の概要」を参照)。

ノート:

永続バインディングは、Linux 64ビット・プラットフォームでのみサポートされます。

デフォルトでは、/devディレクトリにアタッチメントがあるSolaris、LinuxおよびAIXの接続ライブラリおよびテープ・ドライブが検出されます。ただし、永続バインディングを使用する場合、テープ・デバイス・ファイルが別のディレクトリに保存されることがあります。SCSI永続デバイスの検出先ディレクトリを指定するには、OB_DEVICE_SEARCH_PATH環境変数を使用します。

関連項目:

OB_DEVICE_SEARCH_PATH環境変数の情報については、『Oracle Secure Backupリファレンス』のdiscoverdevに関する項を参照してください

管理ドメインのテープ・デバイスの検出および構成ステップ

管理ドメインのメディア・サーバーに接続されたテープ・デバイスの検出を行うか、検出されたデバイスの構成も行うかは、必要に応じて決定できます。

関連項目:

検出されたテープ・デバイスを使用可能にするかどうかを管理するポリシーの設定の詳細は、『Oracle Secure Backupリファレンス』のdiscovereddevicestateポリシーを参照してください。

テープ・デバイスを自動的に検出して構成するには:

管理ドメインへのテープ・デバイスの追加

この項では、Oracle Secure Backupで使用するために、テープ・ドライブおよびテープ・ライブラリを構成する方法について説明します。管理ドメインの初期構成時には、環境内のすべてのテープ・デバイスをドメインに追加する必要があります。その後、ドメインに新しいデバイスを追加する際には、この項で説明するステップを使用して新しいテープ・デバイスを構成する必要があります。

この項の内容は次のとおりです。

テープ・デバイスの名前について

テープ・デバイスには、ホストのオペレーティング・システムにより論理名(nrst0aなど)を割り当てることができますが、World Wide Name(nr.WWN[2:000:0090a5:0003f7]L1.aなど)を付けることもできます。Network Appliance Filerに接続されたファイバ・チャネル・テープ・ドライブやテープ・ライブラリなどの一部のプラットフォームでは、論理名がオペレーティング・システムの再起動のたびに変更される可能性があります。Oracle Secure Backupではこのようなテープ・デバイスをサポートしますが、デバイスは、オペレーティング・システムが再起動されても変更されないWolr Wide Nameで参照される必要があります。

文字列$WWNで表されるアタッチメントのRAWデバイス名の部分文字列は、テープ・デバイスがオープンされるたびにWWNの値に置き換えられます。たとえば、ストレージ・エリア・ネットワーク(SAN)のNetwork Appliance Filerに対して使用可能なRAWデバイス名はnr.$WWN.aで、デバイス・オブジェクトで検出されたWorld Wide Nameを持つ、巻戻しなしの最適圧縮テープ・デバイスを指定します。

WWNは通常、Oracle Secure Backupのデバイス検出機能により自動的に検出されます。しかし、必要な場合は手動で入力できます。

テープ・ドライブおよびライブラリの手動構成について

テープ・ドライブとテープ・ライブラリのどちらにも、次の属性を構成できます。

-

テープ・デバイスの名前

-

アタッチメント(ホストへのテープ・デバイスの物理または論理接続の記述)

-

テープ・デバイスがサービス中かどうか

テープ・ドライブの場合、さらに次の属性を構成できます。

-

テープ・ドライブが格納されているテープ・ライブラリ(テープ・ドライブがスタンドアロンでない場合)

-

テープ・デバイスで使用できる記憶域要素の範囲(テープ・ドライブがテープ・ライブラリ内にある場合)

ノート:

Oracle Secure Backupでは、データ転送要素(DTE)番号でテープ・ライブラリ内の各テープ・ドライブを識別します。テープ・デバイスがテープ・ライブラリ内にインストールされている場合、各テープ・デバイスにDTE番号を割り当てる必要があります。DTEは、1からnの番号です。データ転送要素番号の詳細は、『Oracle Secure Backupリファレンス』のmkdevコマンドに対する--dteオプションの説明を参照してください。

テープ・ライブラリの場合、さらに次の属性を構成できます。

-

自動クリーンアップが有効かどうか

-

クリーンアップ間隔の期間

-

バーコード・リーダーが存在するかどうか

関連項目:

テープ・デバイス属性の詳細は、『Oracle Secure Backupリファレンス』を参照してください。

テープ・デバイスの構成方法

Oracle Secure Backupで使用するテープ・ドライブまたはテープ・ライブラリは、次のいずれかの方法で構成できます。

-

自動検出

Oracle Secure Backupでは、メディア・サーバーに接続された各セカンダリ・ストレージ・デバイスを、自動的に検出し、構成できます。

関連項目:

-

手動

Oracle Secure Backupがインストールされているメディア・サーバーに接続されたテープ・デバイスを、管理ドメインに手動で追加する必要があります。

関連項目:

ノート:

ホストを参照するアタッチメント・ポイントを持つテープ・デバイスを追加する前に、そのホストにメディア・サーバーのロールを追加する必要があります。これは自動的に実行されません。

管理ドメインでテープ・デバイスを構成するステップ

この項では、テープ・デバイスを構成するステップの概要を示します。各ステップには、デバイス構成タスクの実行方法を説明する項へのリンクが含まれます。

テープ・デバイスを含むように管理ドメインを構成するには:

-

次のいずれかのステップを実行して、管理ドメインにテープ・デバイスを追加します。

-

テープ・ライブラリおよびテープ・デバイスを手動で構成します。

-

メディア・サーバーにローカルに接続されているテープ・ライブラリを構成します(「テープ・ライブラリの手動による構成」を参照)。

-

メディア・サーバーにローカルに接続されているテープ・ドライブを構成します(「テープ・ドライブの構成」を参照)

-

「テープ・デバイスのアタッチメントの追加」に説明されているとおりに、テープ・デバイスとテープ・デバイスの接続先ホストとの間のアタッチメントを作成します。

テープ・デバイスは複数のアタッチメントを持つことができます。

テープ・ライブラリが管理ドメイン内の複数のホストによって共有される場合は、共有デバイスの取り扱いの詳細を「マルチホスト・デバイス・オブジェクトの構成」で参照してください。

-

-

「デバイスの自動検出の概要」で説明されているとおりに、自動デバイス検出を使用して、ホストに接続されているすべてのテープ・デバイスを追加します。

-

-

ネットワークでアクセス可能だが、ローカルに接続されていないテープ・デバイスを構成します。

テープ・デバイスを制御するメディア・サーバーを決定し、メディア・サーバーごとに、メディア・サーバーとテープ・デバイス間のアタッチメントを指定する必要があります。手順は、メディア・サーバーにローカルに接続されたテープ・デバイスの構成と同じです。

-

「テープ・デバイス構成の検証」に説明されているとおりに、各デバイス・アタッチメントを検証します。

-

「テープ・ライブラリ・インベントリの更新」に説明されているとおりに、各テープ・ライブラリのインベントリを作成してそのボリュームをリストします。

テープ・ライブラリ内の各ボリュームは、バーコードまたはラベルなしのステータスのいずれかを示します。ライブラリでスロットがふさがっていると表示されていると、このスロットは無効の状態です。

「デバイス」ページの表示

「デバイス」ページ(図7-2)には、現在、管理ドメインにある各テープ・ライブラリおよびテープ・ドライブが表示されます。ページには、すべてのテープ・デバイスのタイプ、ステータスおよび名前が表示されます。

「デバイスページを表示するには:

テープ・ライブラリの手動による構成

デバイスの自動検出は、Oracle Secure Backupで使用するテープ・ライブラリを構成する場合の推奨される方法です。この項では、手動によるテープ・ライブラリの構成方法を説明します。

関連項目:

テープ・ライブラリを構成するには:

関連項目:

ライブラリのテープ・ドライブの自動クリーニングの構成

Oracle Secure Backupでは、テープ・ライブラリ内の各テープ・ドライブを自動的にクリーンアップできます。クリーンアップ・サイクルは、テープ・ドライブでクリーンアップが必要であることが報告されたとき、または指定した使用時間が経過したときのいずれかに開始されます。

Oracle Secure Backupでは、テープ・ドライブでのカートリッジのロードまたはアンロード時に、クリーンアップの必要があるかどうかをチェックします。その時点でクリーンアップが必要な場合、クリーニング・カートリッジをロードし、クリーンアップ・サイクルが完了するのを待って、クリーニング・カートリッジを元の記憶域要素に戻し、リクエストされたロードまたはアンロードを続行します。

テープ・ライブラリの自動クリーンアップを構成するには:

テープ・ドライブの構成

デバイスの自動検出によるデバイスの構成が推奨される方法です。次の手順では、手動によるテープ・ドライブの構成ステップを示します。

この項では、Oracle Secure Backupで使用するテープ・ドライブを構成する方法について説明します。構成するテープ・ドライブがテープ・ライブラリに接続されている場合は、最初にテープ・ライブラリを構成する必要があります(「テープ・ライブラリの手動による構成」を参照)。

Oracle Secure Backupで使用するためにテープ・ドライブを構成するには:

NDMPコピー対応仮想テープ・ライブラリの構成

NDMPコピー対応仮想テープ・ライブラリ(VTL)は、埋込みNDMPサーバーと複数のアクセス・パスを持つ仮想テープ・ライブラリです。埋込みNDMPサーバーにより、ボリューム重複に関連するI/Oをメディア・サーバーで実行されているアプリケーションからVTLにオフロードできます。

NDMPコピー対応仮想テープ・ライブラリ(VTL)は、Oracle Secure Backupでは複数の接続仕様を持つテープ・デバイス・グループとして表す必要があります。これによって、複数のアクセス・パスを介して同一のインベントリ・データを受信できるようにします。

VTLを表すよう2つのOracle Secure Backupホスト・オブジェクトを作成する必要があります。1つのオブジェクトは、VTLに接続されたメディア・サーバーに関連付ける必要があります。もう1つのホスト・オブジェクトは、VTLの埋込みNDMPサーバーに関連付ける必要があります。Oracle Secure Backupで、メディア・サーバーのロールをこの2つのホスト・オブジェクトに割り当てる必要があります。

仮想ライブラリには、2つの接続仕様を持つ1つのOracle Secure Backupライブラリ・デバイス・オブジェクトの作成が必要です。1つのアクセス・パスは、VTLに接続されたメディア・サーバーを介します。もう1つのアクセス・パスは、埋込みNDMPサーバーを介します。

また、仮想ライブラリに含まれる各仮想ドライブに対して、2つのアクセス・パスを持つOracle Secure Backupテープ・デバイス・オブジェクトを作成する必要があります。仮想ライブラリの場合と同様に、1つのアクセス・パスはメディア・サーバーを介し、もう1つは埋込みNDMPサーバーを介します。

物理ライブラリには、1つの接続仕様を持つ1つのOracle Secure Backupライブラリ・デバイス・オブジェクトを作成する必要があります。アクセス・パスは、VTLの埋込みNDMPサーバーを介します。また、物理ライブラリに含まれる各物理ドライブに対して、1つの接続仕様を持つOracle Secure Backupテープ・デバイス・オブジェクトを作成する必要があります。物理ライブラリの場合と同様に、アクセス・パスは、VTLの埋込みNDMPサーバーを介します。

ノート:

複数のメディア・サーバーは、そのすべてが共有SANに接続されている場合、物理ライブラリとそのドライブにアクセスできる可能性があります。この場合は、複数の接続ポイントを持つOracle Secure Backupデバイス・オブジェクトを物理ライブラリとそのドライブに対して作成する必要があります。

NDMPコピー対応VTLの構成に使用されるobtoolコマンドの例を次に示します。明確化のため、実環境で指定される多数のオプションを省略しています。また、例示するデバイス名は、実環境での実際の名前とは異なるプレースホルダにすぎません。

関連項目:

NDMPコピー対応仮想テープ・ライブラリの詳細は、『Oracle Secure Backup管理者ガイド』を参照してください。

テープ・デバイスのアタッチメントの追加

Oracle Secure Backupでは、テープ・デバイスとデバイスのアタッチメントを区別します。デバイスの自動検出により、Oracle Secure Backupでデバイス・アタッチメントを手動で構成する必要はなくなりました。この項は、Oracle Secure Backupでの手動によるデバイス・アタッチメントの構成プロセスの詳細が必要になった場合に備えて、参照のために追加されています。デバイス・アタッチメントは、テープ・デバイスをホストに接続する手段であり、Oracle Secure Backupでは、デバイスと通信するためのデータ・パスとしてこのアタッチメントを使用しています。Oracle Secure Backupによりアクセスされる各ドライブまたはライブラリには、1つ以上のアタッチメントがあります。

デバイスのアタッチメントを構成する前に、『Oracle Secure Backupリファレンス』のmkdevコマンドの説明を参照してください。aspecプレースホルダの説明には、デバイスのアタッチメントの構文およびネーミング規則が説明されています。

デバイス・アタッチメントを構成するには:

デバイス・アタッチメントのping

デバイスのアタッチメントにpingを実行することにより、そのアタッチメントを使用してOracle Secure Backupでテープ・デバイスにアクセス可能かどうかを確認できます。デバイスのアタッチメントに対するpingの実行により、接続を正しく設定したかどうかを適切にテストできます。

デバイスにpingを実行すると、Oracle Secure Backupでは次のステップが実行されます。

-

デバイスへの論理接続を確立します。

-

デバイスのアイデンティティ・データを

SCSIINQUIRYコマンドで問い合せます。 -

接続をクローズします。

Oracle Secure Backup Webツール(obtool)が実行されているホストから、アタッチメントがリモートである場合、Oracle Secure Backupではリモートのメディア・サーバーとNDMPセッションを確立して、この機能を有効にします。

「アタッチメント」ページでアタッチメントのpingを実行するには:

SAN接続テープ・デバイスの複数のアタッチメント

SANに接続されたテープ・デバイスには、通常、複数のアタッチメントがあり、ファイバ・チャネル・インタフェースを通じてテープ・デバイスにローカルにアクセスする各ホストには1つあります。SANに接続されたテープ・デバイスは、SAN上のテープ・デバイスに一意の名前を付ける内部識別子であるWorld Wide Name(WWN)によっても区別されます。Network Appliance Filerなどのシステムでは、SANに接続されたテープ・デバイスへのアクセスをWWNにより許可します。Oracle Secure Backupでは、デバイスのアタッチメントのRAWデバイス名にWWNへの参照が含まれます。

QuantumおよびSpectraLogicのテープ・ライブラリなどのテープ・デバイスは、イーサネットLANセグメントに直接接続され、NDMPを介してアクセスされるように見えます。実際には、Oracle Secure Backupではこれらのデバイスを、2つの別々のコンポーネントとみなします。

-

IPアドレスで定義され、Oracle Secure Backup Webツールの「ホスト」ページまたは

mkhostコマンドにより構成するホスト -

テープ・デバイスのフロントエンドとして機能する専用ホストに対するアタッチメントを1つ持つテープ・デバイス

DinoStor TapeServerなどのデバイスでは、複数のテープ・デバイスを処理する単一ホストを使用します。

バージョン2を実行するNDMPサーバーでは、テープ・デバイスへのアクセスに必要なSCSIパラメータを定義するために、その他のデータが必要になる場合があります。これらのパラメータは、NDMP_SCSI_SET_TARGETというNDMPメッセージで送信されます。Oracle Secure Backup NDMPサーバーでは、このデータまたはメッセージは使用されません。

関連項目:

デバイスのアタッチメントの構文およびネーミング規則は、『Oracle Secure Backupリファレンス』のmkdevコマンドaspecプレースホルダの説明を参照してください。

マルチホスト・デバイス・オブジェクトの構成

マルチホスト・デバイスは、共有デバイスとも呼ばれており、単一の管理ドメイン内で複数のホストが共有するテープ・ライブラリです。共有デバイスは、SANまたはiSCSIベースのテープ機器がデプロイされた環境で多く使用されています。これらのテクノロジが提供する柔軟性により、ホストからテープ・デバイスへの複数の直接接続が可能になり、すべてのホストがメディア・サーバーとして機能することが可能になります。

デバイスが複数のホストによって共有される場合は、単一のデバイス・オブジェクトを使用して、Oracle Secure Backup管理ドメインのすべてのメンバーがそのシリアル番号を認識できるようにします。構成はデバイスの自動検出によりバックグラウンドで行われ、デバイスにアクセスするための複数のアタッチメントが(各メディア・サーバー上のデバイスごとに1つずつ)作成されます。

表7-1に、host_aとhost_bの2つのホストで共有される単一のテープ・ライブラリおよびテープ・ドライブの正しい構成を示します。デバイスの構成後、Oracle Secure Backupによりデバイスが認識され、デバイス予約が適切に処理されます。

表7-1 テープ・ライブラリおよびテープ・ドライブの正しい構成

| テープ・デバイス・オブジェクト | 接続ポイント1 | 接続ポイント2 |

|---|---|---|

|

|

|

|

|

|

|

|

デバイスが同じ物理デバイスを指す2つの別々のデバイス・オブジェクトとして構成されると、競合が生じる可能性があります。この場合、これらのデバイスの同時バックアップが失敗します。表7-2に、host_aとhost_bの2つのホストで共有される単一のテープ・ライブラリおよびテープ・ドライブの間違った構成を示します。

表7-2 テープ・ライブラリおよびテープ・ドライブの不適切な構成

| テープ・デバイス・オブジェクト | 接続ポイント |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

テープ・ライブラリ・インベントリの更新

Oracle Secure Backup管理ドメインに新しいテープ・ライブラリを追加した後、すぐに記憶域要素コンテンツの最初のインベントリを作成する必要があります。これはOracle Secure Backupがライブラリを使用できるようになる前に必要です。

Oracle Secure Backup Webツールを使用してテープ・ライブラリまたはテープ・ドライブ・インベントリを更新するには:

追加したテープ・デバイスの検証および構成

この項では、テープ・デバイスにアクセス可能かどうかを検証する方法、テープ・デバイスに関する情報の表示方法、およびシリアル番号確認の構成方法について説明します。

この項の内容は次のとおりです。

デバイス・プロパティの表示

Oracle Secure Backup Webツールには、次のようなテープ・デバイスのプロパティを表示できます。

-

テープ・デバイスがサービス中かどうか

-

テープ・デバイスが接続されているホスト

-

テープ・デバイスのタイプ

テープ・デバイスがサービス中である場合は、Oracle Secure Backupはそれを使用できますが、サービス中でないときは、Oracle Secure Backupはそれを使用できません。テープ・デバイスのサービスを中止すると、そのデバイスにはバックアップがディスパッチされなくなります。

テープ・デバイスのプロパティを表示するには:

テープ・デバイス構成の検証

Oracle Secure Backupでは、次の方法によりライブラリおよびテープ・デバイスが適切に構成されていることを確認できます。

テープ・デバイス構成を検証するには:

シリアル番号確認の設定

Oracle Secure Backup Webツールを使用して、テープ・デバイスのシリアル番号の確認を有効または無効にすることができます。シリアル番号の確認が有効な場合は、Oracle Secure Backupがテープ・デバイスを開くとき、常にそのデバイスのシリアル番号が確認されます。テープ・デバイスがシリアル番号の報告をサポートしない場合、Oracle Secure Backupはテープ・デバイスを開くだけです。テープ・デバイスがシリアル番号の確認をサポートする場合、Oracle Secure Backupは、報告されたシリアル番号とデバイス・オブジェクトに格納されたシリアル番号を比較します。考えられる結果は、次の3つです。

-

デバイス・オブジェクトにシリアル番号がない。

デバイスの作成後またはシリアル番号ポリシーが有効化された後、Oracle Secure Backupがこのテープ・ドライブを一度も開いたことがない場合、デバイス・オブジェクトにシリアル番号は保存できません。この場合、デバイス・オブジェクトにシリアル番号を保存し、開く操作を続行します。

-

デバイス・オブジェクトにシリアル番号が存在し、デバイスから読み取ったシリアル番号と一致する。

この場合、Oracle Secure Backupはテープ・デバイスを開きます。

-

デバイス・オブジェクトにシリアル番号が存在するが、デバイスから読み取ったシリアル番号と一致しない。

この場合、Oracle Secure Backupはエラー・メッセージを返し、テープ・デバイスを開きません。

ノート:

Oracle Secure Backupでは、シリアル番号の確認をobtoolのlsdevコマンドの--geometry/-gオプションの一部として実行することもできます。このオプションによって、指定されたデバイスにInquiryコマンドが送信され、lsdevによりそのベンダー、製品ID、ファームウェア・バージョンおよびシリアル番号が表示されます。

テープ・デバイスのシリアル番号確認を有効または無効にするには:

-

Oracle Secure Backup Webツールのホームページで、「構成」をクリックします。

「構成」ページが表示されます。

-

「詳細」セクションで、「デフォルトおよびポリシー」をクリックします。

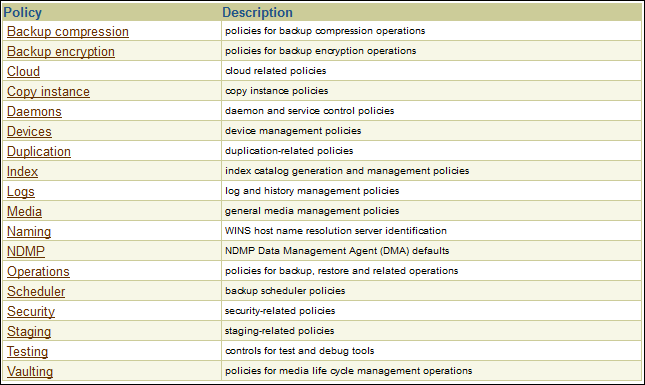

図7-5に示すように、「構成: デフォルトおよびポリシー」ページが表示されます。

-

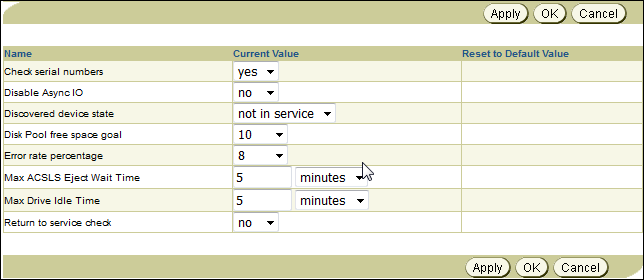

「ポリシー」列の「デバイス」をクリックします。

図7-6に示すように、「構成: デフォルトとポリシー > デバイス」ページが表示されます。

-

次のいずれかを実行します。

-

シリアル番号を確認のリストで「はい」を選択してテープ・デバイスのシリアル番号確認を有効にします。これがデフォルトの設定です。

-

シリアル番号を確認のリストで「いいえ」を選択してテープ・デバイスのシリアル番号確認を無効にします。

-

-

「OK」をクリックします。

「構成: デフォルトおよびポリシー」ページが表示され、成功のメッセージが示されます。

ディスク・プールの構成

ディスク・プールにバックアップを保存する前に、ディスク・プールを管理ドメイン内のデバイスとして構成する必要があります。テープ・デバイスとは異なり、ディスク・プールは、独立したバックアップおよびリストア・ジョブによって同時にアクセスすることができます。

この項の内容は次のとおりです。

定義されたディスク・プールの表示

ディスク・プールを表示するには、デバイス情報の問合せおよび表示の権限が必要です。

Webツールを使用して現在定義されているディスク・プールの一覧を表示するには:

- Oracle Secure Backup Webツールのホームページで、「構成」をクリックします。

- 「基本」セクションで、「デバイス」をクリックします。

- 「構成:デバイス」ページが表示されます。現在定義されているすべてのバックアップ・コンテナ(ディスク・プール、テープ・ライブラリおよびテープ・ドライブ)の一覧が表示されます。各バックアップ・コンテナについて、デバイス名、ステータスおよびデバイス・タイプの詳細が表示されます。

ディスク・プールの作成

ディスク上のファイル・システムにバックアップを保存するには、このファイル・システム・ディレクトリに対応するデバイスを構成します。

ディスク・プールを作成するには、デバイスの管理およびデバイスの状態変更の権限が必要です。

関連項目:

ディスク・プールの概要は、『Oracle Secure Backup管理者ガイド』を参照してください。

Webツールを使用してディスク・プールを作成するには:

注意:

dedupファイル・システムでは、ディスク・プールによって占有されるディスク領域の量("df -h"などのOSコマンドによって報告される)は、標準ストレージよりも少なくなります。dedupファイル・システム上にディスク・プールを作成し、ファイル・システムがいっぱいになった場合、ディスク領域を管理するOracle Secure Backupユーティリティでは、dedupファイル・システム上のディスク・プールの正確なサイズが報告されません。

ディスク・プールのプロパティの編集

Webツールを使用して ディスク・プールのプロパティを編集できます。ディスク・プールのプロパティを編集するには、デバイスの管理およびデバイスの状態変更の権限が必要です。

ディスク・プールのプロパティを編集するには:

管理ドメインのホストの管理

管理ドメイン内のホストを構成した後、次のいずれかのタスクを実行してホストを管理できます。

管理ドメインのホストの更新

Oracle Secure Backupの管理ドメインでホストを追加または変更すると、Oracle Secure Backupは変更された状態を通知するためそのホストとメッセージを交換します。管理ホストに変更を加えた場合、古い構成情報がクライアントに含まれている可能性があります。ホストの更新を使用して、クライアントに最新の状態情報を送信できます。

更新は、すでにOracle Secure Backupを実行しているホストに対してのみ有効です。NDMPモードでアクセスされるホスト(NASデバイスなど)では、Oracle Secure Backupの状態データが保存されないため、状態情報を更新する必要はありません。

ホストを更新するには:

- 「ホスト」ページを表示します(「管理ドメイン内のホストの表示」を参照)。

- 更新するホストの名前を選択します。

- 「更新」をクリックします。

クラウド・ストレージ・デバイスの構成

クラウド・ストレージ・デバイスにバックアップを保存する前に、管理ドメイン内のデバイスとして構成する必要があります。

OCI Classic用のストレージ・デバイスを構成するための前提条件

Oracle Cloud Infrastructure Classic用のOracle Secure Backupクラウド・ストレージ・デバイスを構成する前に、次のタスクを完了する必要があります。

-

Oracle Cloud Infrastructure Object Storage Classicにサブスクライブします。

-

ログイン資格証明およびアイデンティティ・ドメインを取得します。

このトピックに記載されている情報では、これらの各タスクを実行する方法について説明します。

Oracle Cloudへのサブスクライブ

Oracle Cloud Infrastructure Object Storage Classicでは、様々なストレージ・オプション(レプリケーションを含む場合とそうでない場合)が用意されています。Object Storageに加えて、長期保存用のストレージを提供するOracle Cloud Infrastructure Archive Storage Classicが用意されています。これらのサービスにアクセスするには、最初にサブスクリプションを取得する必要があります。

関連項目:

-

これらのサービスの詳細は、「Storage Classic」を参照してください

-

無料の試用版およびサブスクリプションの詳細は、『Oracle Cloudスタート・ガイド』を参照してください

ログイン資格証明およびアイデンティティ・ドメインの取得

Oracle Cloudサービスにサブスクライブすると、すべてのサービス用にアイデンティティ・ドメインと呼ばれる一意の識別子が作成されます。クラウド・サービスを管理するために、アイデンティティ・ドメイン管理者ユーザーを作成することをお薦めします。これを実行するには、Storage_AdministratorロールおよびStorage_ReadWriteGroupロールが必要です。

アイデンティティ・ドメインおよびユーザー資格証明を受け取ると、これらを使用して、サービスにアクセスする必要がある他のユーザーのログイン・アカウントを作成できます。Oracle Secure Backupからストレージ・サービスにアクセスするには、Storage_Administratorロールを持つ別のユーザーを作成することをお薦めします。

関連項目:

-

Oracle Cloud Storageのロールおよびユーザーの詳細は、「ユーザーの追加およびロールの割当」を参照してください

Oracle Cloud Infrastructureの認証オブジェクトの構成

Oracle Cloud Infrastructure Object Storageにバックアップを格納するクラウド・ストレージ・デバイスを構成する前に、Oracle Cloud Infrastructureの認証オブジェクトを作成する必要があります。認証オブジェクトには、公開キー・フィンガープリント、秘密キー・ファイル、アイデンティティ・ドメイン、およびOracle Cloud InfrastructureでOracle Secure Backupを認証するために必要なテナント情報などの情報が含まれます。

Oracle Cloud Infrastructureの認証オブジェクトを構成する前に、次の手順を実行します。

-

ドメインの構成の変更(

modify domain configuration)権限を持っていることが必要です。 -

Oracle Cloud Infrastructure Object Storageへのアクセス権を持つOracle Cloudアカウントが必要です。オブジェクト・ストレージに関する項を参照してください。

-

「API署名キーの生成方法」の説明に従って、Oracle Cloud Infrastructureによる認証に使用される公開キーと秘密キーを含むキー・ペア・ファイルを生成する必要があります。どちらのキーも

PEM形式である必要があります。秘密キーは、Oracle Cloudではなくメディア・サーバーに格納されます。 -

公開キーのアップロード方法に関する説明に従って、Oracle Cloud Infrastructureコンソールでキー・ペアを構成する必要があります。これにより、キーのフィンガープリントが生成されます。

Oracle Cloud Infrastructureの認証オブジェクトを作成するには:

Oracle Cloud Infrastructure用のクラウド・ストレージ・デバイスの作成

mkdevコマンドまたはOracle Secure BackupのWebツールを使用して、Oracle Cloud Infrastructure用の新しいクラウド・ストレージ・デバイスを作成します。

デバイスの管理およびデバイスの状態変更Webツールを使用してOracle Cloud Infrastructure用のクラウド・ストレージ・デバイスを作成するには:

Oracle Cloud Infrastructure Classic用のクラウド・ストレージ・デバイスの作成

mkdevコマンドまたはOracle Secure BackupのWebツールを使用して、Oracle Cloud Infrastructure Classic用の新しいクラウド・ストレージ・デバイスを作成します。クラウド・ストレージ・デバイスを作成するには、デバイスの管理およびデバイスの状態変更の権限が必要です。

Webツールを使用してクラウド・ストレージ・デバイスを作成するには:

定義済クラウド・ストレージ・デバイスの表示

クラウド・ストレージ・デバイスを表示するには、デバイス情報の問合せおよび表示の権限が必要です。

Webツールを使用して現在定義されているクラウド・ストレージ・デバイスの一覧を表示するには:

- Oracle Secure Backup Webツールのホームページで、「構成」をクリックします。

- 「基本」セクションで、「デバイス」をクリックします。

- 「構成:デバイス」ページが表示されます。現在定義されているすべてのバックアップ・コンテナがリストされます。各バックアップ・コンテナについて表示される詳細は、デバイスのタイプ、ステータスおよびデバイス名です。

クラウド・ストレージ・デバイスのプロパティの編集

Webツールを使用して、クラウド・ストレージ・デバイスのプロパティを編集できます。プロパティを編集するには、デバイスの管理およびデバイスの状態変更の権限が必要です。

Webツールを使用したクラウド・ストレージ・デバイスのプロパティの編集

クラウド・ストレージ・デバイスの名前の変更

クラウド・ストレージ・デバイスの名前を変更するには、デバイスの管理およびデバイスの状態変更の権限が必要です。

Webツールを使用したクラウド・ストレージ・デバイスの名前の変更

クラウド・ストレージ・デバイスの削除

クラウド・ストレージ・デバイスを削除するには、デバイスの管理およびデバイスの状態変更の権限が必要です。

Webツールを使用したクラウド・ストレージ・デバイスの削除

クラウド証明書について

Oracle Secure Backupでは、HTTPS/TLSを使用してOracle Cloud Infrastructureオブジェクト・ストレージに接続します。セキュアな接続を確立するために、Oracle Secure Backupでオブジェクト・ストレージ・リージョンからの証明書が必要になり、対応するパブリックな信頼できるルート証明書で検証されます。

すべてのリージョンには、同じ証明書チェーンに属する独自の証明書があります。Oracle Secure Backupは、パブリックな信頼できるルート証明書をクラウド・ウォレットに格納し、通常、同じルート証明書を使用してこれらのリージョンの証明書を検証します。状況によっては、クラウド・ウォレットに新しいクラウド証明書を追加することが必要になる場合があります。たとえば、Oracle Cloud Infrastructureは別の証明書チェーンに移動します。

Oracle Secure Backupインストールでは、Oracle Secure Backupホームにクラウド・ウォレットが作成され、ウォレットにデフォルト証明書が移入されます。クラウド・ウォレットには複数の証明書を含めることができます。Oracle Secure Backupは、クラウド・ウォレットに新しい証明書を自動的には追加しません。

この項の内容は次のとおりです。

クラウド・ウォレットへの証明書の追加

既存のクラウド・ウォレットに新しい証明書を追加し、古い証明書をウォレットにそのまま保持します。

ウォレットに新しい証明書を追加すると、ORA-29024: Certificate validation failureエラーが解決されます。

ノート:

新しい証明書を、Oracle Secure Backupの管理サーバーおよびドメイン内のすべてのメディア・サーバーのクラウド・ウォレットに追加します。クライアント・ホストでClient Direct to Cloud機能を使用するには、そのクライアントのクラウド・ウォレットを更新する必要があります。

新しい証明書をクラウド・ウォレットに追加するには:

-

クラウド・サーバーの認証局(CA)証明書をダウンロードします。

-

証明書をクラウド・ウォレットにインポートします。

クラウド・ウォレットの手動作成

Oracle Secure Backupインストールでは、Oracle Secure Backupホームにクラウド・ウォレットが自動的に作成されます。

obcmユーティリティを使用して新しいクラウド・ウォレットを手動で作成できます。新しいクラウド・ウォレットを手動で作成すると、Oracle Secure Backupは証明書なしで空のウォレットを作成します。

警告:

新しいクラウド・ウォレットを手動で作成すると、古いウォレットが削除され、そこに格納されている既存の証明書がすべて削除されます。クラウド・ウォレットを手動で作成することはお薦めしません。

クラウド・ウォレットを手動で作成するには:

ノート:

Oracle Secure Backupでは、管理サーバー上およびドメイン内のすべてのメディア・サーバーにクラウド・ウォレットが必要です。