18 エンタープライズ・デプロイメントでのOracle Managed File Transferの構成

この章で説明する手順では、エンタープライズ・デプロイメント・ドメインにOracle Managed File Transferを追加するプロセスを示します。

- Oracle Managed File Transferについて

Oracle Managed File Transfer (MFT)は、標準ベースのファイル・ゲートウェイを提供します。転送の優先度付け、ファイルの暗号化、スケジューリング、埋込みFTPサーバーと埋込みsFTPサーバーなどの機能を備えたWebベースのデザインタイム・コンソールで、ファイル転送の設計、デプロイメントおよび監視を実行できます。 - Managed File Transferの構成時に使用される変数

Managed File Transfer参照をインストールして構成する手順では、環境内で使用される実際の値に置換できる一連の変数を使用します。 - システム・クロックの同期

各ホスト・コンピュータのシステム・クロックが同期していることを確認します。 - Managed File Transferドメインを作成するための前提条件

Managed File Transferドメインを作成する前に、既存のデプロイメントが次の前提条件を満たしていることを確認します。 - エンタープライズ・デプロイメント用のソフトウェアのインストール

この項では、エンタープライズ・デプロイメント用のソフトウェアをインストールする手順について説明します。 - Managed File Transferデータベース・スキーマの作成

Managed File Transferドメインを構成する前に、このリリースのOracle Fusion Middlewareで使用する動作保証されたデータベースに必要なスキーマをインストールする必要があります。 - エンタープライズ・デプロイメント用のManaged File Transferドメインの作成

Fusion Middleware構成ウィザードを使用して別個のManaged File Transferドメインを作成します。 - WebLogicリモート・コンソールのダウンロードおよび構成

この項では、WebLogicリモート・コンソールをダウンロードして構成する方法について説明します。 - ドメインのSSL証明書の構成

この項では、ドメインのSSL証明書を構成する方法について説明します。 - エンタープライズ・デプロイメントに対するホストごとのノード・マネージャの構成

エンタープライズ・デプロイメントによっては、デフォルトのドメインごとのノード・マネージャではなく、ホストごとのノード・マネージャを構成した方がよい場合があります。 - ドメイン・ディレクトリの構成とMFTHOST1上のサーバーの起動

ドメインを作成し、ノード・マネージャを構成したら、MFTHOST1で追加のドメイン・ディレクトリを構成し、管理サーバーおよび管理対象サーバーを起動できます。 - Webサービス・マネージャの構成

この項では、Webサービス・マネージャを構成する方法について説明します。 - ドメインの伝播とMFTHOST2上のサーバーの起動

MFTHOST1で管理サーバーとWLS_MFT1管理対象サーバーを起動して検証したら、MFTHOST2で次のタスクを実行できます。 - uploadおよびstageディレクトリの絶対パスへの変更

ドメインを構成し、すべてのホスト上の管理対象サーバーのドメイン・ディレクトリにそのドメインを解凍した後、新しいクラスタの管理対象サーバーのuploadディレクトリとstageディレクトリを検証および更新します。 - 拡張したドメイン用のWeb層の構成

Web層のWebサーバー・インスタンスを構成して、SOAドメイン内の適切なクラスタにインスタンスがルーティングされるようにします。 - ロード・バランサを使用したManaged File Transfer URLの検証

この項では、Oracle HTTP Serverの構成を検証し、ハードウェア・ロード・バランサがOHSインスタンスを介してアプリケーション層にリクエストをルーティングすることを確認する方法について説明します。 - Managed File TransferのSSH-FTPサービスの構成および有効化

Oracle Managed File Transferのエンタープライズ・デプロイメント・トポロジは、ファイル転送用のSecure File Transfer Protocol (SFTP)に基づきます。SFTPは、別個のプロトコルであり、SSHとともにパッケージされ、FTPのように動作しますが、セキュアな接続を使用します。 - 新しいLDAPオーセンティケータの作成とManaged File Transferのユーザーのプロビジョニング

Oracle Fusion Middlewareドメインを構成すると、このドメインはデフォルトでWebLogic Server認証プロバイダ(DefaultAuthenticator)を使用するよう構成されます。ただし、エンタープライズ・デプロイメントの場合は、専用の集中管理型のLDAP準拠の認証プロバイダを使用することをお薦めします。 - 接続文字列の適切なTNS別名への置換

Oracleでは、複数の接続プール間で長いJDBC文字列を繰り返すのではなく、FMWコンポーネントで使用される接続文字列でTNS別名を使用することをお薦めします。 - 構成のバックアップ

Oracleのベスト・プラクティスとしては、ドメインの拡張が正常に完了した後や別の論理ポイントでバックアップを作成することをお薦めします。インストールが正常に行われたことを確認したら、バックアップを作成します。これは、後のステップで問題が発生した場合に即座にリストアするための迅速なバックアップになります。

上位トピック: 「エンタープライズ・ドメインの構成」

Oracle Managed File Transferについて

Oracle Managed File Transfer (MFT)は、標準ベースのファイル・ゲートウェイを提供します。転送の優先度付け、ファイルの暗号化、スケジューリング、埋込みFTPサーバーと埋込みsFTPサーバーなどの機能を備えたWebベースのデザインタイム・コンソールで、ファイル転送の設計、デプロイメントおよび監視を実行できます。

Oracle MFTの詳細は、『Oracle Managed File Transferの使用』のOracle Managed File Transferの理解に関する項を参照してください。

エンタープライズ・デプロイメントでのManaged File Transferについて

Managed File Transferは、Oracle SOA Suite、Oracle Service Bus、Business Activity Monitoringなどの他のコンポーネントとは別に、独自のドメイン内で実行されます。通常、単一の構成ウィザード・セッションで、ドメインを作成してManaged File Transferの管理対象サーバーを構成します。

Managed File Transferは、Oracle Web Services Manager (OWSM)を使用して、Managed File Transferアプリケーションと同じサーバー上でOWSMサービスを実行します。

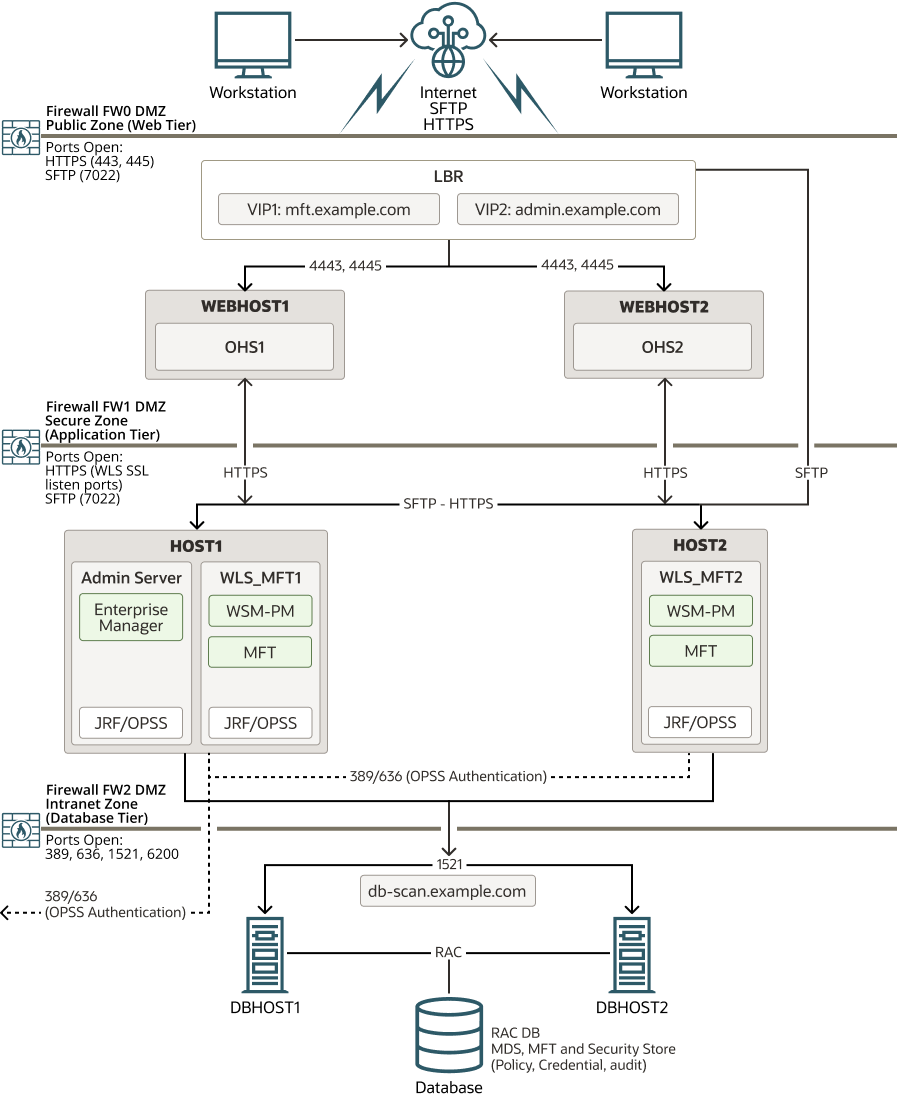

図18-1に、Managed File Transferのデプロイメント・トポロジを示します。

ダイアグラムに示す標準的な要素の説明は、「標準的なエンタープライズ・デプロイメント・トポロジ・ダイアグラムの理解」を参照してください。

ダイアグラムに示す要素の説明は、「プライマリOracle SOA Suiteトポロジ・ダイアグラムの理解」を参照してください。

Managed File Transferドメインは、他のFMWコンポーネントと同じホスト上に構成できます。このため、ホストごとのノード・マネージャ構成を使用することをお薦めします。この構成で、単一のノード・マネージャは、同じマシン上の異なるドメインを制御できます。「エンタープライズ・デプロイメントに対するホストごとのノード・マネージャの構成」を参照してください。

Managed File Transferドメインの特徴

次の表に、作成するドメインの主な特徴を示します。これらの特徴を確認して理解することで、ドメインの構成手順の目的やコンテキストに対する理解が深まります。

これらの特徴の多くについては、「標準的なエンタープライズ・デプロイメントの理解」で詳しく説明しています。

| ドメインの特徴 | 詳細情報 |

|---|---|

|

管理サーバーに別個の仮想IP (VIP)アドレスを使用。 |

|

|

ドメイン内の管理サーバーと管理対象サーバーに別個のドメイン・ディレクトリを使用。 |

|

|

Managed File Transferと同じサーバーにデプロイされるOracle Web Services Managerを使用 |

|

|

クライアントからMFTサーバーへのSFTPリクエストのルーティングにロード・バランサを使用。 |

|

|

単一の構成ウィザード・セッションを使用して、Managed File Transfer管理対象サーバーでInfrastructureおよびManaged File Transferソフトウェアを構成。 |

|

|

ホストごとのノード・マネージャ構成を使用します。 |

|

|

別途インストールされたLDAPベースの認証プロバイダが必要。 |

Managed File Transferの構成時に使用される変数

Managed File Transfer参照をインストールして構成する手順では、環境内で使用される実際の値に置換できる一連の変数を使用します。

これらの手順では、次のディレクトリの場所の変数が使用されます。

-

ORACLE_HOME

-

JAVA_HOME

-

NM_HOME

-

ASERVER_HOME

-

MSERVER_HOME

-

WEB_ORACLE_HOME

-

WEB_DOMAIN_HOME

「このガイドで使用するファイル・システムとディレクトリ変数」を参照してください。

さらに、「エンタープライズ・デプロイメント用の必須IPアドレスの予約」で定義されている、次の仮想IP (VIP)アドレスを参照します。

-

ADMINVHN

この章のアクションは、次のホスト・コンピュータで実行します。

-

APPHOST1

-

APPHOST2

-

WEBHOST1

-

WEBHOST2

ノート:

この章では、APPHOST1とAPPHOST2は、アプリケーション層ホストのより汎用的な変数を示すことに注意してください。この理由は、作成されるドメインに応じて、ホスト名変数が異なるためです。

システム・クロックの同期

各ホスト・コンピュータのシステム・クロックが同期していることを確認します。

ネットワーク・タイム・プロトコル(NTP)の使用をお薦めします。「NTP (時間)サーバーを使用するためのホストの構成」を参照してください。

時刻同期を確認するには、それぞれのホストでchronyc -n trackingコマンドを実行してNTPサービスに問合せを実行します。

出力例:

$chronyc -n tracking

Reference ID : A9FEA9FE (169.254.169.254)

Stratum : 3

Ref time (UTC) : Tue Jan 14 15:28:01 2025

System time : 0.000043127 seconds fast of NTP time

Last offset : +0.000034640 seconds

...Managed File Transferドメインを作成するための前提条件

Managed File Transferドメインを作成する前に、既存のデプロイメントが次の前提条件を満たしていることを確認します。

-

MFTドメインで使用されるスキーマをインストールするには、サポートされているデータベースが必要です。

-

サポートされているJDKをインストールしたことを確認します。

-

Oracle Fusion Middleware Infrastructureソフトウェア・バイナリをインストールした既存のOracleホームが存在する必要があります。これは、Managed File Transferドメイン用の専用のOracleホームである必要があります。Oracleホームは、通常、共有記憶域上にあり、MFTHOST1およびMFTHOST2から使用できます。「エンタープライズ・デプロイメントをインストールおよび構成する場合の共有記憶域の推奨事項」を参照してください。

Infrastructureドメインを構成するのではなく、Oracle Fusion Middleware Infrastructureソフトウェアのインストールのみを行ってください。

InfrastructureのOracleホームを作成するには、SOAHOST1におけるOracle Fusion Middleware Infrastructureのインストールを参照してください。

-

インストールをバックアップすること。既存のFusion Middlewareホームをバックアップしていない場合は、今すぐバックアップすることをお薦めします。

既存のFusion Middlewareホームとドメインをバックアップするには、「SOAエンタープライズ・デプロイメントにおけるバックアップとリカバリの実行」を参照してください。

-

各ホスト・コンピュータのシステム・クロックが同期していることを確認します(まだ確認していない場合)。これは、各クラスタ内のホストで可能なかぎり同時にdateコマンドを実行することで行えます。

別の方法として、この目的のために使用できるサードパーティのオープンソースのユーティリティもあります。

エンタープライズ・デプロイメント用のソフトウェアのインストール

この項では、エンタープライズ・デプロイメント用のソフトウェアをインストールする手順について説明します。

MFTHOST1でのManaged File Transferインストーラの起動

インストール・プログラムを起動するには:

インストール・プログラムが表示されると、インストールを開始する準備ができています。

Managed File Transferをインストールする場合のインストール画面のナビゲート

インストール・プログラムでは次の表に記載された順番で一連の画面が表示されます。

インストール画面に関して詳細な情報が必要な場合は、画面名をクリックしてください。

| 画面 | 説明 |

|---|---|

|

製品のインストーラの紹介画面です。 |

|

|

この画面を使用して、使用可能なパッチを「My Oracle Support」で自動的に検索するかユーザーの組織のためにすでにダウンロードされているパッチを、ローカル・ディレクトリで自動的に検索します。 |

|

|

この画面を使用してOracleホーム・ディレクトリの位置を指定します。このOracleホームには、Oracle Fusion Middleware Infrastructureが含まれている必要があります。 Oracle Fusion Middlewareディレクトリ構造の詳細は、Oracle Fusion Middlewareインストールの計画のインストールと構成のディレクトリの選択を参照してください。 |

|

|

この画面では、ご使用のシステムが最小要件を満たしていることを検証します。 警告メッセージまたはエラー・メッセージが表示された場合は、『Oracle Fusion Middleware Infrastructureのインストールと構成』のシステム環境の検証ロードマップに関する項に記載されているドキュメントのいずれかを参照してください。 |

|

|

この画面を使用して、選択したインストール・オプションを検証できます。 「インストール」をクリックしてインストールを開始します。 |

|

|

この画面では、インストールの進行状況を参照できます。 進捗バーが100%完了になった後で、「次へ」をクリックします。 |

|

|

この画面の情報を確認してから、「終了」をクリックしてインストーラを終了します。 |

他のホスト・コンピュータへのソフトウェアのインストール

SOAHOST2用に別の共有記憶域ボリュームまたはパーティションを構成している場合は、SOAHOST2にもソフトウェアをインストールする必要があります。詳細は、「エンタープライズ・デプロイメントをインストールおよび構成する場合の共有記憶域の推奨事項」を参照してください。

Oracleホーム(ソフトウェア・バイナリが含まれている)をインストールする場所は、ホストによって異なることに注意してください。ご使用のOracleホーム・ディレクトリの正しい場所を特定するには、「このガイドで使用するファイル・システムとディレクトリ変数」のガイドラインを参照してください。

インストールの確認

インストールの完了後、次のタスクを正常に実行することでインストールを検証できます。

インストール・ログ・ファイルの確認

インストール・ログ・ファイルの内容を確認し、何も問題が発生していないことを確認します。ログ・ファイルとその場所の詳細は、『Oracle Universal Installerによるソフトウェアのインストール』のインストール・ログ・ファイルの理解に関する項を参照してください。

親トピック: インストールの確認

Managed File Transferのディレクトリ構造のチェック

インストールの内容は、インストール中に選択するオプションによって異なります。

ls --format=single-columコマンドを使用して、/u01/oracle/products/fmwのディレクトリおよびサブディレクトリのリストを確認します。

ls --format=single-colum $ORACLE_HOME bin coherence em install inventory jlib lib mft OPatch opmn oracle_common oraInst.loc osb oui soa wlserver

インストール後のディレクトリ構造の詳細は、Oracle Fusion Middlewareの理解のOracle Fusion Middlewareの主要ディレクトリに関する項を参照してください。

親トピック: インストールの確認

Managed File Transferデータベース・スキーマの作成

Managed File Transferドメインを構成する前に、このリリースのOracle Fusion Middlewareで使用する動作保証されたデータベースに必要なスキーマをインストールする必要があります。

Managed File Transferスキーマを作成するためのRCU画面のナビゲート

スキーマ作成に必要なタスクは、次のとおりです。

- タスク1 RCUの導入

-

「次」をクリックします。

- タスク2 スキーマ作成の方法の選択

-

対象のデータベースに対するDBAアクティビティの実行に必要なパーミッションと権限が付与されている場合は、「システム・ロードおよび製品ロード」を選択します。この手順は、必要な権限が付与されていることを前提としています。

データベースに対するDBAアクティビティの実行に必要なパーミッションまたは権限が付与されていない場合は、この画面で、「システム・ロードに対するスクリプトの準備」を選択する必要があります。このオプションによってSQLスクリプトが生成され、必要なスキーマを作成するためにデータベース管理者が利用できます。『リポジトリ作成ユーティリティによるスキーマの作成』のシステム・ロードと製品ロードの理解に関する項を参照してください。

「次」をクリックします。

- タスク3 データベース接続の詳細の指定

-

RCUがデータベースに接続できるようにするために、データベース接続の詳細を指定します。

-

「データベース・タイプ」として、「Oracle Database (エディションベース再定義対応)」を選択します。

ノート:

エディションベース再定義(EBR)に対応したOracle Databaseは、ゼロ・ダウンタイム・アップグレードをサポートするために推奨されます。詳細は、https://www.oracle.com/database/technologies/high-availability/ebr.htmlを参照してください。 -

「ホスト名」フィールドに、Oracle RACデータベースのSCANアドレスを入力します。

-

RACデータベース・スキャン・リスナーのポート番号(1521など)を入力します。

-

データベースのRAC「サービス名」を入力します。

-

スキーマおよびスキーマ・オブジェクトを作成する権限を持つユーザーのユーザー名(SYSなど)を入力します。

-

ステップ4で指定した名前のユーザーの「パスワード」を入力します。

-

SYSユーザーを選択した場合、ロールがSYSDBAに設定されていることを確認します。

-

「次へ」をクリックして先に進み、データベースへの接続が成功したことを確認するダイアログ・ウィンドウで、「OK」をクリックします。

-

- タスク4 カスタム接頭辞の指定とスキーマの選択

-

このページで、次を行います:

-

「新規接頭辞の作成」を選択し、Managed File Transferスキーマに使用する接頭辞を入力します。Managed File Transferの新しいドメインを作成するため、一意のスキーマ接頭辞が必要です。

-

スキーマのリストから、「Managed File Transfer」スキーマを選択します。

次の依存スキーマが自動的に選択されます。

-

共通インフラストラクチャ・サービス

-

Oracle Enterprise Scheduler

-

Oracle Platform Security Services

-

ユーザー・メッセージング・サービス

-

監査サービス

-

監査サービスへの追加

-

監査サービス・ビューア

-

メタデータ・サービス

-

WebLogicサービス

-

カスタム接頭辞は、これらのスキーマを論理的にグループ化して、このドメイン内でのみ使用することを目的としています。複数のドメイン間でのスキーマの共有はサポートされていないため、ドメインごとに固有のスキーマのセットを作成する必要があります。

ヒント:

カスタム接頭辞の詳細は、『リポジトリ作成ユーティリティによるスキーマの作成』のカスタム接頭辞の理解に関する項を参照してください。

マルチドメイン環境のスキーマを構成する方法の詳細は、『リポジトリ作成ユーティリティによるスキーマの作成』のスキーマの作成計画に関する項を参照してください。

「次へ」をクリックして先に進み、スキーマ作成の前提条件チェックが成功したことを確認するダイアログ・ウィンドウの「OK」をクリックします。

-

- タスク5 スキーマのパスワードの指定

-

スキーマのパスワードをデータベースに設定する方法を指定してから、パスワードの指定と確認を行います。パスワードが、データベースのセキュリティ要件を満たすくらい複雑であることを確認してから続行します。パスワード・ポリシーを満たしていない場合でも、この時点でRCUでは処理が続行されます。したがって、次のチェックはRCU以外で実行します。

ヒント:

この画面で設定するパスワードは、ノートにとっておく必要があります。このパスワードは、後述するドメイン作成のプロセスで必要になります。

「次」をクリックします。

- タスク6 必須スキーマの表領域の検証

-

「表領域のマップ」画面で情報を確認し、「次へ」をクリックして、デフォルト値を受け入れます。

確認ダイアログ・ボックスで「OK」をクリックします。

- タスク7 スキーマの作成

-

ロードするスキーマのサマリーを確認し、「作成」をクリックするとスキーマの作成が完了します。

ノート:

エラーが発生した場合は、リストされているログ・ファイルを確認して根本原因を特定し、問題を解決し、RCUを使用してスキーマを削除してから再作成します。

- タスク8 レビュー完了のサマリーとRCU実行の完了

-

「完了サマリー」画面まで進んだら、スキーマ作成がすべて正常に完了していることを確認し、「閉じる」をクリックしてRCUを閉じます。

スキーマ・アクセスの確認

RCUで作成した新しいスキーマ・ユーザーとしてデータベースに接続し、スキーマ・アクセスを確認します。接続にはSQL*Plusなどのユーティリティを使用し、RCUで入力した適切なスキーマ名とパスワードを指定します。

たとえば:

ノート:

データベースがプラガブル・データベース(PDB)の場合、PDBを指す適切なtns別名をsqlplusコマンドで使用する必要があります。sqlplus FMW1412_MFT/<mft_schema_password>

SQL*Plus: Release 23.0.0.0.0 - Production on Tue Jun 11 10:54:41 2024

Version 23.4.0.24.05

Copyright (c) 1982, 2024, Oracle. All rights reserved.

Last Successful login time: Tue Jun 11 2024 10:52:21 +00:00

Connected to:

Oracle Database 23ai EE Extreme Perf Release 23.0.0.0.0 - Production

Version 23.4.0.24.05

SQL>エンタープライズ・デプロイメント用のManaged File Transferドメインの作成

構成ウィザードの起動

MFTエンタープライズ・デプロイメント・ドメインを作成する最初のステップとして、構成ウィザードを起動します。

構成ウィザードを起動するには、次のディレクトリに移動し、WebLogic Server構成ウィザードを起動します:

cd $ORACLE_HOME/oracle_common/common/bin

./config.shMFTドメインを構成するための構成ウィザード画面のナビゲート

この項で説明する手順を実行して、静的クラスタで使用するMFTのドメインを作成して構成します。

ドメインを作成して構成するためのタスクは次のとおりです。

- タスク1 ドメイン・タイプとドメイン・ホームの場所の選択

-

ドメイン・ホーム・ディレクトリの場所(Oracleホーム・ディレクトリの外部が最適)を選択する必要があります。

ドメイン・ホームの場所は、Oracle Fusion Middlewareの理解のOracle Fusion Middlewareの主要ディレクトリのディレクトリ構造に従って、Oracleホーム・ディレクトリの外に配置することをお薦めします。このディレクトリ構造は、ソフトウェアのアップグレードや再インストールが必要になった場合に問題が発生しないようにするのに役立ちます。

ドメイン・タイプおよびドメインのホーム・ディレクトリを指定するには:

-

「構成タイプ」画面で、「新規ドメインの作成」を選択します。

-

「ドメインの場所」フィールドで、使用するドメイン・ホーム・ディレクトリを指定します。

この画面の詳細は、構成ウィザードを使用したWebLogicドメインの作成の構成タイプを参照してください

-

- タスク2 構成テンプレートの選択

-

「テンプレート」画面では、「製品テンプレートを使用してドメインを作成」が選択されていることを確認し、次のテンプレートを選択します。

-

Oracle Managed File Transfer [mft]

このテンプレートを選択すると、次の依存性が自動的に選択されます。

-

Oracle Enterprise Manager

-

Oracle B2B Client

-

Oracle JRF

-

Oracle WSMポリシー・マネージャ

-

WebLogic Coherenceクラスタ拡張

-

この画面のオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』のテンプレートに関する項を参照してください。

-

- タスク3 高可用性オプションの選択

-

この画面は、自動サービス移行またはJDBCストア、あるいはその両方を使用するクラスタを作成するときに初めて表示されます。クラスタのHAオプションを選択すると、構成ウィザードを使用してドメインに追加される以降のクラスタはすべて、自動的にHAオプションが適用されます(つまり、構成ウィザードによってJDBCストアが作成され、それにASMが構成される)。

「高可用性のオプション」画面で、次の手順を実行します。

-

「データベース・ベース」で、「自動サービス移行の有効化」を選択します。

-

「JTAトランザクション・ログ永続性」を「JDBC TLogストア」に設定します。

-

「JMSサーバー永続性」を「JMS JDBCストア」に設定します。

ノート:

Oracleデータベースの一貫性、データ保護および高可用性機能を活用し、クラスタ内のすべてのサーバーによるリソースの使用を可能にする、JDBCストアを使用することをお薦めします。そのため、構成ウィザードの各ステップでは、JDBC永続ストアと自動サービス移行を一緒に使用すると想定しています。

JDBC永続ストアを選択すると、余分な未使用のファイル・ストアが自動的に作成されますが、クラスタをターゲットとしたものではありません。こうしたファイル・ストアは無視してください。

なんらかの理由でファイル・ストアを使用する場合、この画面ではTLOGおよびJMS永続ストアのオプションをデフォルト値のままにしておき、後から共有の場所で構成することができます。「タスク12「詳細構成の選択」」を参照してください。フェイルオーバー・シナリオでJMSおよびJTAを再開するには、共有の場所が必要です。

後のステップでは、TLOGおよびJMS永続ストアを手動で構成することもできます。JDBCストアとファイル・ストアの違いや、手動で構成する具体的な手順は、「エンタープライズ・デプロイメントでのTLOGおよびJMSに対する永続ストアの使用」を参照してください。

「次」をクリックします。

-

- タスク4 アプリケーション・ホームの場所の選択

-

「アプリケーションの場所」フィールドで、「このガイドで使用するファイル・システムとディレクトリ変数」の定義に従って、APPLICATION_HOME変数の値を指定します。

この画面に示されるオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』のアプリケーションの場所に関する項を参照してください。

- タスク5 管理者アカウントの構成

-

「管理者アカウント」画面では、ドメインに対するデフォルトのWebLogic管理者アカウントにユーザー名とパスワードを指定します。

この画面で指定したユーザー名およびパスワードをノートにとっておいてください。これらの資格証明は後でドメインの管理サーバーを起動して接続する際に必要になります。

- タスク6 ドメイン・モードとJDKの指定

-

「ドメイン・モードおよびJDK」画面では、次の操作を実行します。

-

「ドメイン・モード」フィールドで、「本番」を選択します。

-

「ドメインのデフォルト・ポートの有効化または無効化」フィールドで、本番モードに指定されたデフォルト値を使用します:

-

「リスニング・ポート(非SSLポート)の有効化」が選択されていないことを確認します。

-

「SSLリスニング・ポートの有効化」が選択されていることを確認します。

-

「管理ポート(SSLポート)の有効化」が選択されていることを確認します。

ヒント:

開発モードと本番モードの違いなど、この画面のオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』のドメイン・モードとJDKに関する項を参照してください。

-

-

「JDK」フィールドで「Oracle Hotspot」JDKを選択します。

ノート:

JDKをインストールしたフォルダを指していることを確認します。「JDKソフトウェアのインストール」を参照してください。

-

- タスク7 データベース構成タイプの指定

-

「データベース構成タイプ」画面で、次のようにします。

-

「RCUデータ」を選択して、この画面に示されるフィールドをアクティブ化します。

「RCUデータ」オプションによってデータベースおよびサービス表(STB)スキーマに接続し、ドメインの構成に必要なスキーマのスキーマ情報を自動的に受け取るように構成ウィザードで指定できます。

-

「ベンダー」がOracle、「ドライバ」が*Oracle's Driver (Thin) for Service Connections; Versions: Anyであることを確認します。

-

「接続パラメータ」が選択されていることを確認します。

ノート:

この画面で「手動構成」を選択した場合は、「JDBCコンポーネント・スキーマ」画面でスキーマのパラメータを手動で入力する必要があります。

「RCUデータ」を選択したら、次の表に示すフィールドに入力します。

フィールド 説明 DBMS/サービス

製品スキーマをインストールするOracle RACデータベースのサービス名を入力します。たとえば:

soaedg.example.com

必ずOracle RACデータベース内のすべてのインスタンスの識別に使用される共通サービス名を指定してください。ホスト固有のサービス名は使用しないでください。

ホスト名

Enterprise Deployment Workbookに入力したOracle RACデータベースのSingle Client Access Name (SCAN)アドレスを入力します。

ポート

データベースがリスニングするポート番号を入力します。たとえば、

1521などです。スキーマ所有者

スキーマ・パスワード

データベースのサービス表スキーマに接続するためのユーザー名とパスワードを入力します。

これはRCUの「スキーマ・パスワード」画面でサービス表コンポーネントに指定されたスキーマのユーザー名およびパスワードです。「データベース・スキーマの作成」を参照してください。

デフォルトのユーザー名は

prefix_STBであり、この場合prefixはRCUで定義したカスタム接頭辞です。データベース接続情報の指定を完了したら、「RCU構成の取得」をクリックします。操作に成功すると、「接続結果ログ」に次の出力が示されます。

Connecting to the database server...OK Retrieving schema data from database server...OK Binding local schema components with retrieved data...OK Successfully Done.

データベースへの接続に成功したら、「次へ」をクリックします。

「RCUデータ」オプションの詳細は、『リポジトリ作成ユーティリティによるスキーマの作成』のサービス表スキーマの理解に関する項を参照してください。

この画面に示されるその他のオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』のデータ・ソース・デフォルトに関する項を参照してください。

-

- タスク8 JDBCコンポーネント・スキーマ情報の指定

-

「JDBCコンポーネント・スキーマ」画面に示される値が、すべてのスキーマに対して適切であることを確認します。

前の画面でRCUデータの取得を選択しているため、スキーマ表は移入済のはずです。その結果、構成ウィザードはこのドメインに必要なすべてのスキーマのデータベース接続値を見つけることができます。

この時点では、これらの値は単一インスタンスのデータベースに接続するように構成されています。ただし、エンタープライズ・デプロイメントの場合、「エンタープライズ・デプロイメント用のデータベースの準備」の説明のように、可用性の高いReal Application Clusters (RAC)データベースを使用する必要があります。

さらに、各コンポーネント・スキーマでアクティブなGridLinkデータ・ソースを使用することをお薦めします。GridLinkデータ・ソースを使用してRACデータベースに接続する利点の詳細は、 『高可用性ガイド』の「データベースに関する考慮事項」を参照してください。

データ・ソースをGridLinkに変換するには:

-

スキーマ表の最初のヘッダー行にあるチェック・ボックスを選択することで、すべてのスキーマを選択します。

-

「GridLinkへ変換」をクリックし、「次へ」をクリックします。

-

- タスク9 GridLink Oracle RACデータベース接続の詳細情報の指定

-

「GridLink Oracle RACコンポーネント・スキーマ」画面で、次の表に示すように、RACデータベースおよびコンポーネント・スキーマへの接続に必要な情報を入力します。

要素 説明と推奨値 サービス名

Oracle RACデータベースのサービス名が適切であることを確認します。たとえば、soaedg.example.comです。

SCAN、ホスト名とポート

「SCAN」チェック・ボックスを選択します。

「ホスト名」フィールドに、Oracle RACデータベースのSingle Client Access Name (SCAN)アドレスを入力します。

「ポート」フィールドには、データベースのリスニング・ポートを入力します(

1521など)「ONSホスト」と「ポート」

ONSリストはデータベースからドライバに自動的に提供されるため、Oracle 12cデータベース以上のバージョンを使用している場合、これらの値は必要ありません。

FANの有効化

データベースがFANイベントを受信して処理できるように、「FANの有効化」チェック・ボックスが選択されていることを確認します。

この画面で情報を指定する方法および適切なSCANアドレスの特定方法の詳細は、『高可用性ガイド』のOracle RACでのアクティブなGridLinkデータ・ソースの構成に関する項を参照してください。

また、「ヘルプ」をクリックすると、画面の各フィールドの簡単な説明を表示できます。

- タスク10 JDBC接続のテスト

-

「ステータス」列に示される緑色のチェック・マークは、テストが成功したことを表します。問題が発生した場合は、この画面の「接続結果ログ」セクションに示されるエラー・メッセージを確認し、問題を修正してから接続テストを再試行してください。

デフォルトでは、スキーマの作成時に指定したパスワードが、各スキーマ・コンポーネントのスキーマ・パスワードです。スキーマ・コンポーネントに応じて異なるパスワードを使用する場合は、各行の「スキーマ・パスワード」列に使用するパスワードを入力して、前の画面(JDBCコンポーネント・スキーマ)でそれらを手動で編集します。パスワードを指定した後、パスワードを変更したスキーマに対応するチェック・ボックスを選択し、再度接続をテストします。

この画面に示されるその他のオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』のコンポーネント・スキーマのテスト関する項を参照してください。

- タスク11 キーストアの指定

-

構成ウィザードの「キーストア」画面を使用して、ドメインで使用されるキーストアの詳細を指定します。

標準的なエンタープライズ・デプロイメントの場合は、デフォルト値を残すことができます。詳細は、構成ウィザードによるWebLogicドメインの作成のキーストアを参照してください

- タスク12 拡張構成の選択

-

目的のトポロジに応じたドメインの構成を完了するには、「拡張構成」画面で次のオプションを選択します。

-

管理サーバー

これは、管理サーバーのリスニング・アドレスを適切に構成するために必要です。

-

ノード・マネージャ

これは、ノード・マネージャを構成するために必要です。

-

トポロジ

サーバー・テンプレート、管理対象サーバー、クラスタ、仮想ターゲットおよびCoherenceの設定の追加、削除または変更に必要です。

ノート:

-

この画面で前述のオプションのいずれかが使用可能でない場合は、「テンプレート」画面に戻り、このトポロジに必要なテンプレートが選択されていることを確認します。

-

推奨はJDBCストアで、タスク3「高可用性オプションの選択」でも選択されるので、「ファイル・ストア」を構成する必要はありません。

-

- タスク13 管理サーバーのリスニング・アドレスの構成

-

「管理サーバー」画面で、次の手順を実行します。

-

「サーバー名」フィールドで、デフォルト値(「AdminServer」)を維持します。

-

「リスニング・アドレス」フィールドに、「エンタープライズ・デプロイメント用のリソースの取得」で取得して「エンタープライズ・デプロイメント用のホスト・コンピュータの準備」で有効化したADMINVHNのVIPに対応する仮想ホスト名を入力します。

ADMINVHN仮想ホストを使用する目的の詳細は、「エンタープライズ・デプロイメント用の必須IPアドレスの予約」を参照してください。

-

「管理サーバー・ポートの構成」セクションで、次のステップを実行します:

-

「リスニング・ポートの有効化」フィールドは選択解除したままにします。「リスニング・ポート」の値はグレー表示で無効になります。

-

「SSLリスニング・ポートの有効化」フィールドが選択されていることを確認します。

-

「SSLリスニング・ポート」フィールドはデフォルト値の7002のままにします。

-

「管理ポート」はデフォルト値の9002のままにします。

-

-

「サーバー・グループ」はデフォルト値の「未指定」のままにします。

-

- タスク14 ノード・マネージャの構成(ホストごと)

-

ノード・マネージャ・タイプとして「手動ノード・マネージャ・セットアップ」を選択します。

警告:

下部ペインの警告は無視できます。このガイドでは、手動ノード・マネージャ構成に必要なステップについて説明します。ヒント:

この画面に示されるオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』のノード・マネージャに関する項を参照してください。

ドメインごとおよびホストごとのノード・マネージャの実装の詳細は、「標準的なエンタープライズ・デプロイメントのノード・マネージャ構成について」を参照してください。

ノード・マネージャの構成については、『Oracle WebLogic Serverノード・マネージャの管理』の複数マシンでのノード・マネージャの構成に関する項を参照してください。

- タスク15 管理対象サーバーの構成

-

「管理対象サーバー」画面を使用して、Managed File Transferドメインで必要な管理対象サーバーを作成します。

-

「サーバー名」列のデフォルト・サーバー名を

WLS_MFT1に変更します。 -

「追加」をクリックし、このプロセスを繰り返して、

WLS_MFT2という名前の2つ目の管理対象サーバーを作成します。 -

表18-1の情報を使用して、各MFT管理対象サーバーの残りの列を入力します。

この手順で推奨する管理対象サーバー名(WLS_MFT1およびWLS_MFT2)は、このドキュメント全体で引用されています。別の名前を選択した場合は、必要に応じてそれらの名前に置き換えてください。

この画面のオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』の管理対象サーバーに関する項を参照してください。

表18-1 MFT管理対象サーバー

サーバー名 リスニング・アドレス リスニング・ポートの有効化 リスニング・ポート SSLポートの有効化 SSLリスニング・ポート 管理ポート サーバー・グループ WLS_MFT1

MFTHOST1

選択解除

無効

チェック・ボックスを選択

7010

9014

MFT-MGD-SVRS

WLS_MFT2

MFTHOST2

選択解除

無効

チェック・ボックスを選択

7010

9014

MFT-MGD-SVRS

選択したサーバー・グループによって、Managed File TransferとOracle Web Services Manager (OWSM)ソフトウェアが、管理対象サーバーにターゲット設定されます。

サーバーに対してOracle Web Services Manager (OWSM)ではなくMFTのみを対象とするMFT-MGD-SVRS-ONLYと呼ばれる別のサーバー・グループがあります。これは、通常、Oracle Web Services Manager (OWSM)がMFTサーバーとは異なるサーバーにある場合に使用されます。

サーバー・グループは、定義されたアプリケーション・サービスのグループをそれぞれに定義されたサーバー・グループにマッピングすることで、Fusion Middlewareアプリケーションおよびサービスを1つ以上のサーバーにターゲット設定します。特定のサーバー・グループにマップされた任意のアプリケーション・サービスは、そのグループに割り当てられたすべてのサーバーに自動的にターゲット指定されます。『ドメイン・テンプレート・リファレンス』のアプリケーション・サービス・グループ、サーバー・グループおよびアプリケーション・サービス・マッピングに関する項を参照してください。

-

- タスク16 クラスタの構成

-

「クラスタ」画面を使用して、新しいクラスタを作成します。

-

「追加」ボタンをクリックします。

-

「クラスタ名」フィールドに

MFT_Clusterを指定します。 -

「クラスタ・アドレス」フィールドは空白のままにします。

-

「フロントエンド・ホスト」フィールドに

mft.example.comを指定します。 - 「フロントエンドHTTPポート」に

0を指定し、「フロントエンドHTTPSポート」に443を指定します。

この画面に示されるオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』のクラスタに関する項を参照してください。

-

- タスク17 サーバー・テンプレートの割当て

-

「次」をクリックします。

- タスク18 動的サーバーの構成

-

静的クラスタとして残そうとするクラスタに対して、動的サーバーのすべてのオプションが無効になっていることを確認します。

-

この画面の「計算済マシン名」および「計算済リスニング・ポート」チェックボックスの選択が解除されていることを確認します。

-

「サーバー・テンプレート」および「動的サーバー・グループ」で「未指定」が選択されていることを確認します。

-

「次」をクリックします。

-

- タスク19 クラスタへの管理対象サーバーの割当て

-

「サーバーのクラスタへの割当」画面を使用して、管理対象サーバーを新しいクラスタに割り当てます。

-

「クラスタ」ペインで、サーバーを割り当てるクラスタ(ここでは

MFT_Cluster)を選択します。 -

「サーバー」ペインで、次のいずれかの操作を実行して、

WLS_MFT1をMFT_Clusterに割り当てます。-

「

WLS_MFT1」を1回クリックして選択し、右矢印をクリックして「クラスタ」ペインの選択されているクラスタ(MFT_Cluster))の下に移動します。または

-

「

WLS_MFT1」をダブルクリックして、「クラスタ」ペインの選択されているクラスタ(MFT_Cluster)の下に移動します。

-

-

これらのステップを繰り返して、WLS_MFT2管理対象サーバーをMFT_Clusterに割り当てます。

この画面に示されるオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』のサーバーのクラスタへの割当てに関する項を参照してください。

-

- タスク20 Coherenceクラスタの構成

-

「Coherenceクラスタ」画面を使用して、ドメインに自動的に追加されるCoherenceクラスタを構成します。

「クラスタ・リスニング・ポート」に

9991と入力します。Coherenceライセンス情報については、Oracle Fusion Middlewareライセンス情報ユーザー・マニュアルのOracle Coherence製品に関する項を参照してください。

- タスク21 マシンの作成

-

「マシン」画面を使用して、ドメイン内に5つの新規マシンを作成します。マシンは、ノード・マネージャでサーバーを起動または停止できるようにするために必要です。

-

「Unixマシン」タブを選択します。

-

「追加」ボタンをクリックし、5つの新しいUNIXマシンを作成します。

表18-2の値を使用して、各マシンの名前およびノード・マネージャ・リスニング・アドレスを定義します。

-

「ノード・マネージャ・リスニング・ポート」フィールドのポート番号を確認します。

この例に示されているポート番号

5556は、このドキュメントの別の例でも引用されることがあります。このポート番号は、必要に応じて各自のポート番号に置換してください。ノート:

追加のドメインがすでに構成されているホスト上にインストールする場合で、ホストごとのノード・マネージャをすでに構成済の場合、この画面で構成されるアドレスおよびポートは、既存のホストごとのノード・マネージャが対象となります。

表18-2 Unixマシンの作成時に使用する値

名前 ノード・マネージャのリスニング・アドレス ノード・マネージャ・タイプ ノード・マネージャのリスニング・ポート MFTHOST1

MFTHOST1ホスト名変数またはMFTHOST1別名の値。たとえば、

MFTHOST1.example.com。SSL

5556

MFTHOST2

MFTHOST2ホスト名変数またはMFTHOST2別名の値。たとえば、

MFTHOST2.example.com。SSL

5556

ADMINHOST

ADMINVHN変数の値を入力します。

SSL

5556

この画面に示されるオプションの詳細は、構成ウィザードによるWebLogicドメインの作成のマシンを参照してください。

-

- タスク22 マシンへのサーバーの割当て

-

「サーバーのマシンへの割当」画面を使用して、管理サーバーと2つの管理対象サーバーを適切なマシンに割り当てます。

「サーバーのマシンへの割当」画面は、管理対象サーバーのクラスタへの割当て画面に似ています。「マシン」列でターゲット・マシンを選択し、左の列で管理対象サーバーを選択した後、右矢印をクリックしてそのサーバーを適切なマシンに割り当てます。

次のように、サーバーを割り当てます。

-

AdminServerをADMINHOSTマシンに割り当てます。

-

WLS_MFT1管理対象サーバーをMFTHOST1マシンに割り当てます。

-

WLS_MFT2管理対象サーバーをMFTHOST2マシンに割り当てます。

この画面に示されるオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』のサーバーのマシンへの割当てに関する項を参照してください。

-

- タスク23 構成の仕様の確認とドメインの構成

-

「構成サマリー」画面には、これから作成するドメインの構成情報の詳細が含まれています。この画面に示された各項目の詳細を調べて、情報に間違いがないことを確認します。

変更が必要な場合は、「戻る」ボタンを使用するか、ナビゲーション・ペインで画面を選択することで、任意の画面に戻れます。

ドメイン作成は、「作成」をクリックするまでは開始されません。

終了したら、「構成の進行状況」画面で「次へ」をクリックします。

この画面に示されるオプションの詳細は、『構成ウィザードによるWebLogicドメインの作成』の構成のサマリーに関する項を参照してください。

- タスク24 ドメイン・ホームと管理サーバーURLのメモ

-

「構成に成功しました」画面には、構成したばかりのドメインについて、次の項目が表示されます。

-

ドメインの場所

-

管理サーバーURL

どちらの項目も後で必要になるため、ノートにとっておく必要があります。ドメインの場所は、管理サーバーの起動に使用するスクリプトへのアクセスで必要になります。

「終了」をクリックして、構成ウィザードを閉じます。

-

WebLogicリモート・コンソールのダウンロードおよび構成

この項では、WebLogicリモート・コンソールをダウンロードして構成する方法について説明します。

ノート:

このEDGで必要な初期構成ステップとして、AdminServerリスニング・アドレスおよび管理ポートにアクセスする必要があります。後で、フロントエンド・ロード・バランサからのアクセスを構成します。WebLogicリモート・コンソールをダウンロードして構成するには、次のステップを実行します:

ドメインのSSL証明書の構成

この項では、ドメインのSSL証明書を構成する方法について説明します。

WebLogicドメインの証明書および証明書ストアの作成

エンタープライズ・デプロイメント・ガイドでは、アプリケーション層のすべてのWebLogic管理対象サーバー、WebLogic管理サーバーおよびノード・マネージャに対してSSLリスニング・アドレスを使用するドメインを構成するステップを提供します。これを実現するには、すべてのサーバー、マシンおよびNMリスニング・アドレスに必要な証明書を作成し、ドメインおよびノード・マネージャ構成から指し示す必要があります。

Oracle FMW 14.1.2.0では、Oracle WebLogicでドメインごとの認証局(CA)を使用できます。このモデルでは、CertGenおよびImportPrivateKeyユーティリティが拡張され、ドメインの秘密キーを使用してパスフレーズを暗号化し、それらをドメインのDemoCerts.propsファイルに格納するようになりました。自己署名デモCAがドメインに対して自動的に作成され、EDGで使用されるSSLリスニング・アドレスの署名証明書に使用されます。実際の本番システムでは、標準のCAを使用する必要がありますが、ドメインごとのCAモデルは、ドメイン固有のCAを使用してSSLシステムを実装します。このCAは、非SSL構成よりも高度な保護を提供します。独自のカスタム証明書を使用する場合は、「エンタープライズ・デプロイメントの共通の構成および管理タスク」の章の「WebLogic ServerおよびOracle HTTP Serverでのサード・パーティSSL証明書の使用について」を参照してください。

Oracleでは、異なるサーバーで異なるすべての証明書およびストアを見つけることができる(適切なスナップショットまたはファイル・バックアップ・ツールで保護された)共有記憶域の場所を使用することをお薦めします。ドメインごとのCAを使用してWebLogic ServerでSSLリスナーを有効にするために使用できるアイデンティティ・ストアおよびトラスト・ストアを生成するには、次のステップを実行します:

-

maa githubリポジトリの

generate_perdomainCACERTS.shスクリプトをダウンロードします。https://github.com/oracle-samples/maa/blob/main/1412EDG/generate_perdomainCACERTS.sh

-

次の引数を使用してスクリプトを実行します:

- WLS_DOMAIN_DIRECTORY: 管理サーバーが使用するWebLogicドメインをホストするディレクトリ。

- WL_HOME: Oracle WebLogic Serverソフトウェア・バイナリを格納するOracleホーム内のディレクトリ。通常は

/u01/oracle/products/fmw/wlserverです。 - KEYSTORE_HOME: appIdentityおよびappTrustストアが作成されるディレクトリ。

- KEYPASS: WebLogic管理ユーザーに使用されるパスワード(証明書およびストアで再利用されます)。

例:

./generate_perdomainCACERTS.sh $ASERVER_HOME $ORACLE_HOME/wlserver $KEYSTORE_HOME <keypass>

このスクリプトは、WLS_DOMAIN_DIRECTORY/config/config.xmlをトラバースしてドメインで使用されるすべてのリスニング・アドレスを検索し、それらすべての証明書を生成し、ドメインCAおよびWLS CertGenCAを含むトラスト・ストアを作成して、新しいアイデンティティ・ストアに証明書をインポートします。インポートで使用される別名は、リスニング・アドレスとして使用されるホスト名と同じです。トラスト・ストアとアイデンティティ・ストアは、両方ともKEYSTORE_HOMEディレクトリに配置されます。

次のコマンドを実行して、"domainca"エントリがtrustedCertEntryとして存在するかどうかを確認します:

keytool -list -keystore $KEYSTORE_HOME/appTrustKeyStore.pkcs12次のコマンドを実行して、各リスニング・アドレス(ADMINVHN、SOAHOST1およびSOAHOST2の値)にPrivateKeyEntryが存在するかどうかを確認します:

keytool -list -keystore $KEYSTORE_HOME/appIdentityKeyStore.pkcs12親トピック: ドメインのSSL証明書の構成

WebLogic Server起動スクリプトへの証明書ストアの場所の追加

アイデンティティ・ストアとトラスト・ストアがドメイン用に作成されたら、一部のJavaプロパティをWebLogic起動スクリプトに追加する必要があります。これらのプロパティは、$ASERVER_HOME/binのファイルsetUserOverridesLate.shに追加されます。このファイルに追加されたカスタマイズはドメインのアップグレード操作中に保存され、packおよびunpackコマンドを使用する際にリモート・サーバーに継承されます。

-

「WebLogicドメインの証明書および証明書ストアの作成」の説明に従って、スクリプト

generate_perdomainCACERTS.shを使用してアイデンティティ・ストアおよびトラスト・ストアを作成した場合は、$ASERVER_HOME/binのファイルsetUserOverridesLate.shにプロパティが自動的に追加されます。ファイルが存在し、EXTRA_JAVA_PROPERTIESが追加されていることを確認します。 -

独自のカスタム証明書を使用している場合は、

$ASERVER_HOME/binにファイルsetUserOverridesLate.shを手動で作成します。ファイルを編集し、変数EXTRA_JAVA_PROPERTIESを追加して、EDGシステムで使用される値でjavax.net.ssl.trustStoreおよびjavax.net.ssl.trustStorePasswordプロパティを設定します。たとえば:EXTRA_JAVA_PROPERTIES="${EXTRA_JAVA_PROPERTIES} -Djavax.net.ssl.trustStore=/u01/oracle/config/keystores/appTrustKeyStore.pkcs12 -Djavax.net.ssl.trustStorePassword=mypassword" export EXTRA_JAVA_PROPERTIES

ノート:

追加のJavaプロパティの順序には意味があります。同じプロパティが複数回定義されている場合、後の値が使用されます。カスタム値は、示されている例のように定義する必要があります。親トピック: ドメインのSSL証明書の構成

リモート・コンソールを使用したサーバーのセキュリティ設定の更新

管理サーバーの仮想ホスト名をプロバイダとして使用したリモート・コンソールへの接続

ノート:

このリモート・コンソールによる管理サーバーへの初期アクセスでは、リモート・コンソールを実行するマシンが管理サーバーのリスニング・アドレスを解決してそれに接続できる必要があります。これを行うには、管理サーバーが実行されているノードでリモート・コンソールを直接起動するか、リモート・コンソールが実行されているノードからこのアドレスへのトンネルを作成します。- 次のデフォルトの起動スクリプトを使用して、管理サーバーを起動します:

- 次のように、WebLogicリモート・コンソールで新しいプロバイダを作成します:

ドメインごとのCAを使用したKSSの構成

一貫性を維持し、ドメイン・アーティファクト全体で共通CAを使用するために、KSS (WebLogicインフラストラクチャ/JRFドメイン内のOPSSや他のコンポーネントで使用されるストア)でドメインごとのCAを使用できます。

KSSの信頼できるストアにドメインCA証明書をインポートするには、次のステップを実行します:

親トピック: ドメインのSSL証明書の構成

エンタープライズ・デプロイメントに対するホストごとのノード・マネージャの構成

エンタープライズ・デプロイメントによっては、デフォルトのドメインごとのノード・マネージャではなく、ホストごとのノード・マネージャを構成した方がよい場合があります。

ホストごとのノード・マネージャの利点の詳細は、「標準的なエンタープライズ・デプロイメントのノード・マネージャ構成について」を参照してください

ホストごとのノード・マネージャ構成の作成

ホストごとのノード・マネージャの構成のステップでは、構成ディレクトリおよび2つの新規ノード・マネージャ構成ファイルを作成します。デフォルトのstartNodeManager.shファイルを編集する必要もあります。

ホストごとのノード・マネージャ構成を作成するには、次のタスクをまずMFTHOST1で実行し、その後MFTHOST2で実行します:

MFTHOST1でのノード・マネージャの起動

startNodeManager.shスクリプトを使用してMFTHOST1でノード・マネージャを起動できます。

ノード・マネージャ資格証明の構成

- リモート・コンソールでドメイン・プロバイダにアクセスします。

- 「ツリーの編集」をクリックします。

- 「環境」→「ドメイン」→「セキュリティ」をクリックします。

- 「拡張フィールドの表示」フィールドを選択します。

- 「ノード・マネージャ・ユーザー名」をWebLogic管理者と同じに設定します。このユーザー名は、このガイドで説明する他のタスクで使用されるためです。

- NMパスワードを変更します。「ノード・マネージャ・パスワード」がWebLogic管理者と同じに設定されていることを確認します。このパスワードは、このガイドで説明する他のタスクで使用されるためです。

- 「保存」をクリックします。画面の右上にあるカートが、内部に黄色いバッグが入った状態で表示されます。

- 右上の「カート」アイコンをクリックし、「変更のコミット」を選択します。

NMへのドメインの登録

ノート:

このステップを実行しないと、ノード・マネージャに接続し、それを使用してドメイン内のサーバーを起動できません。ノード・マネージャへのトラストストア構成の追加

異なるWebLogic Serverリスナーとのノード・マネージャ通信に対応するトラストストア構成を追加する必要があります。これを行うには、$NM_HOMEにあるノード・マネージャの起動スクリプトstartNodeManager.shを編集し、変数JAVA_OPTIONSを追加して、EDGシステムで使用される値でjavax.net.ssl.trustStoreおよびjavax.net.ssl.trustStorePasswordプロパティを設定します。たとえば:

export JAVA_OPTIONS="${JAVA_OPTIONS} -Djavax.net.ssl.trustStore=/u01/oracle/config/keystores/appTrustKeyStore.pkcs12 -Djavax.net.ssl.trustStorePassword=mypassword"ノート:

generate_perdomainCACERTS.shスクリプトを使用して証明書およびストアを生成した場合、trustStorePasswordはスクリプトに"KEYPASS"パラメータとして指定されたパスワードです。

ドメイン・ディレクトリの構成とMFTHOST1上のサーバーの起動

ドメインを作成し、ノード・マネージャを構成したら、MFTHOST1で追加のドメイン・ディレクトリを構成し、管理サーバーおよび管理対象サーバーを起動できます。

- Derbyデータベースの無効化

- ノード・マネージャを使用した管理サーバーの起動

ドメインを構成し、ノード・マネージャを構成したら、ノード・マネージャを使用して管理サーバーを起動できます。エンタープライズ・デプロイメントでは、ドメイン内の管理サーバーおよびすべての管理対象サーバーの起動および停止にノード・マネージャが使用されます。 - 管理サーバーの検証

構成ステップに進む前に、管理サーバーが正常に起動して実行されていることを検証するために、管理サーバーにインストールおよび構成されているOracle WebLogicリモート・コンソールおよびOracle Enterprise Manager Fusion Middleware Controlへのアクセス権があることを確認します。 - MFTHOST1での管理対象サーバーの個別ドメイン・ディレクトリの作成

エンタープライズ・デプロイメント用にドメインを初期作成すると、ドメイン・ディレクトリは共有ディスクにあります。このデフォルト・ドメイン・ディレクトリは、管理サーバーの実行に使用されます。これで、MFTHOST1とMFTHOST2の両方で、ローカル記憶域にドメインのコピーを作成できるようになりました。ローカル(またはプライベート)記憶域上のドメイン・ディレクトリは、管理対象サーバーの実行に使用されます。 - MFTHOST1でのWLS_MFT1管理対象サーバーの起動と検証

ノード・マネージャを構成して管理対象サーバー・ドメイン・ディレクトリを作成したら、Oracle Enterprise Manager Fusion Middleware Controlを使用してMFTHOST1でWLS_MFT1管理対象サーバーを起動できます。

Derbyデータベースの無効化

ノード・マネージャを使用した管理サーバーの起動

ドメインを構成し、ノード・マネージャを構成したら、ノード・マネージャを使用して管理サーバーを起動できます。エンタープライズ・デプロイメントでは、ドメイン内の管理サーバーおよびすべての管理対象サーバーの起動および停止にノード・マネージャが使用されます。

ノード・マネージャを使用して管理サーバーを起動するには:

管理サーバーの検証

構成ステップに進む前に、管理サーバーが正常に起動して実行されていることを検証するために、管理サーバーにインストールおよび構成されているOracle WebLogicリモート・コンソールおよびOracle Enterprise Manager Fusion Middleware Controlへのアクセス権があることを確認します。

Fusion Middleware Controlに移動するには、次のURLを入力し、Oracle WebLogic Server管理者の資格証明を使用してログインします。

https://ADMINVHN:9002/em以前のようにリモート・コンソールから管理サーバーに接続できる必要があります。

MFTHOST1での管理対象サーバーの個別ドメイン・ディレクトリの作成

エンタープライズ・デプロイメント用にドメインを初期作成すると、ドメイン・ディレクトリは共有ディスクにあります。このデフォルト・ドメイン・ディレクトリは、管理サーバーの実行に使用されます。これで、MFTHOST1とMFTHOST2の両方で、ローカル記憶域にドメインのコピーを作成できるようになりました。ローカル(またはプライベート)記憶域上のドメイン・ディレクトリは、管理対象サーバーの実行に使用されます。

サーバーが共有記憶域にログを書き込むことによって発生する潜在的な競合とオーバーヘッドを排除するために、MSERVER_HOMEをローカル記憶域に配置することをお薦めします。また、必要なクラスおよびJARをドメイン・ディレクトリからロードするほうが高速であるため、管理対象サーバーがドメイン・ディレクトリから使用するtmpディレクトリまたはキャッシュ・データのほうがより迅速に処理されます。

「エンタープライズ・デプロイメント用のファイル・システムの準備」の説明のように、管理サーバー・ドメイン・ホームのパスはASERVER_HOME変数によって表され、管理対象サーバー・ドメイン・ホームのパスはMSERVER_HOME変数によって表されます。

管理対象サーバーのドメイン・ディレクトリを作成するには:

Webサービス・マネージャの構成

この項では、Webサービス・マネージャを構成する方法について説明します。

WSMのブートストラップ

ノート:

このタスクが実行されない場合、WSMPMは正しく動作しません。親トピック: Webサービス・マネージャの構成

ドメインの伝播とMFTHOST2上のサーバーの起動

MFTHOST1で管理サーバーとWLS_MFT1管理対象サーバーを起動して検証したら、MFTHOST2で次のタスクを実行できます。

MFTHOST2でのドメイン構成の解凍

MFTHOST1で管理サーバーと最初のWLS_WSM1管理対象サーバーを実行した後、MFTHOST2でドメインを構成できます。

親トピック: ドメインの伝播とMFTHOST2上のサーバーの起動

MFTHOST2でのノード・マネージャの起動

親トピック: ドメインの伝播とMFTHOST2上のサーバーの起動

MFTHOST2でのWLS_MFT2管理対象サーバーの起動と検証

「MFTHOST1でのWLS_MFT1管理対象サーバーの起動と検証」で説明されている手順を使用して、MFTHOST2上のWLS_MFT2管理対象サーバーを起動および検証します。

親トピック: ドメインの伝播とMFTHOST2上のサーバーの起動

uploadおよびstageディレクトリの絶対パスへの変更

拡張したドメイン用のWeb層の構成

Web層のWebサーバー・インスタンスを構成して、SOAドメイン内の適切なクラスタにインスタンスがルーティングされるようにします。

MFTクラスタおよび管理サーバーのフロントエンド・アドレスとWebLogicプラグインの設定

セキュリティのベスト・プラクティスとして、Oracleでは管理サーバーおよびMFTクラスタのフロントエンド・アドレスを設定することをお薦めします。初期ドメインの作成ステップでは、OHSおよびフロントエンド・ロード・バランサがまだ構成されていない可能性があるため、個々のサーバー・アドレスを使用して検証できるように、フロントエンド設定は回避されます。ただし、この時点で、OHS (およびまだ構成されていない場合はフロントエンド・ロード・バランサ)を構成する前に、関連するアドレスを追加する必要があります。

親トピック: 拡張したドメイン用のWeb層の構成

Managed File Transfer用のOracle HTTP Serverの構成

「エンタープライズ・デプロイメント用のOracle HTTP Serverの構成」で説明されているステップに従って、OHSサーバーをインストールおよび構成します。

MFTでの唯一の違いは、soainternal_vh.confファイルを作成するかわりに、次の内容のmft_vh.confファイルを作成して、リクエストをMFTクラスタにルーティングする必要があることです。

Listen、ServerName、VirtualHost、SSLWalletおよびLocationディレクティブに適切な値を指定してファイルを編集してください:

mft_vh.conf:

###################################################################

# Oracle HTTP Server mod_ossl configuration file: ssl.conf #

###################################################################

# The Listen directive below has a comment preceding it that is used

# by tooling which updates the configuration. Do not delete the comment.

#[Listen] OHS_SSL_PORT

Listen ohshost1.example.com:4443

##

## SSL Virtual Host Context

##

#[VirtualHost] OHS_SSL_VH

<VirtualHost ohshost1.example.com:4443>

ServerName mft.example.com:443

<IfModule ossl_module>

# SSL Engine Switch:

# Enable/Disable SSL for this virtual host.

SSLEngine on

# Client Authentication (Type):

# Client certificate verification type and depth. Types are

# none, optional and require.

SSLVerifyClient None

# SSL Protocol Support:

# Configure usable SSL/TLS protocol versions.

SSLProtocol TLSv1.2 TLSv1.3

# Option to prefer the server's cipher preference order

SSLHonorCipherOrder on

# SSL Cipher Suite:

# List the ciphers that the client is permitted to negotiate.

SSLCipherSuite TLS_AES_128_GCM_SHA256,TLS_AES_256_GCM_SHA384,TLS_CHACHA20_POLY1305_SHA256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256,TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

#Path to the wallet

#SSLWallet "${ORACLE_INSTANCE}/config/fmwconfig/components/${COMPONENT_TYPE}/instances/${COMPONENT_NAME}/keystores/default"

SSLWallet "/u02/oracle/config/keystores/orapki/orapki-vh-WEBHOST1"

<FilesMatch "\.(cgi|shtml|phtml|php)$">

SSLOptions +StdEnvVars

</FilesMatch>

<Directory "${ORACLE_INSTANCE}/config/fmwconfig/components/${COMPONENT_TYPE}/instances/${COMPONENT_NAME}/cgi-bin">

SSLOptions +StdEnvVars

</Directory>

BrowserMatch "MSIE [2-5]" \

nokeepalive ssl-unclean-shutdown \

downgrade-1.0 force-response-1.0

# Add the following directive to add HSTS

<IfModule mod_headers.c>

Header always set Strict-Transport-Security "max-age=63072000; preload; includeSubDomains"

</IfModule>

<Location /wsm-pm>

WLSRequest ON

WebLogicCluster MFTHOST1:7010,MFTHOST2:7010

</Location>

<Location /mftconsole>

WLSRequest ON

WebLogicCluster MFTHOST1:7010,MFTHOST2:7010

</Location>

</IfModule>

</VirtualHost>

親トピック: 拡張したドメイン用のWeb層の構成

ロード・バランサを使用したManaged File Transfer URLの検証

この項では、Oracle HTTP Serverの構成を検証し、ハードウェア・ロード・バランサがOHSインスタンスを介してアプリケーション層にリクエストをルーティングすることを確認する方法について説明します。

Managed File TransferのSSH-FTPサービスの構成および有効化

Oracle Managed File Transferのエンタープライズ・デプロイメント・トポロジは、ファイル転送用のSecure File Transfer Protocol (SFTP)に基づきます。SFTPは、別個のプロトコルであり、SSHとともにパッケージされ、FTPのように動作しますが、セキュアな接続を使用します。

SFTPでは、ファイル転送接続に使用するポート数を制限できます。これは、その基礎となるセキュリティ機能の存在と標準のSSH接続の使用が可能であることから、FTPより推奨されます。

- 必要なSSHキーの生成

SFTPを有効化するには、SSHキーを生成する必要があります。Managed File Transferではクラスタ内のすべてのサーバーで同じSFTPキーが共有されるため、管理対象サーバーの1つで1回のみこの手順を実行する必要があります。 - SFTPポートの構成

Oracle Managed File TransferでSecure File Transfer Protocol (SFTP)を使用する前に、SFTPポートを構成する必要があります。 - SFTPサービス用のOracle Load Balancerの構成

- Managed File Transferの追加のSFTP構成ステップ

Managed File TransferでSFTPを使用する場合に実行する必要のある、追加の構成ステップがいくつかあります。

必要なSSHキーの生成

SFTPを有効化するには、SSHキーを生成する必要があります。Managed File Transferではクラスタ内のすべてのサーバーで同じSFTPキーが共有されるため、管理対象サーバーの1つで1回のみこの手順を実行する必要があります。

有効な秘密キーがないと、SSH-FTPサーバーは起動しません。セキュリティのベスト・プラクティスに準拠するには、常にパスワードで保護された秘密キーを使用する必要があります。SSHキーを作成してSFTP埋込みサーバー用に構成するには、次のステップを実行します:

SFTPポートの構成

Oracle Managed File TransferでSecure File Transfer Protocol (SFTP)を使用する前に、SFTPポートを構成する必要があります。

SFTPサービス用のOracle Load Balancerの構成

「ハードウェア・ロード・バランサでの仮想ホストの構成」で説明されているように、Managed File Transferでは、HTTPS用の仮想サーバーに加えて、Secure File Transfer Protocol (SFTP)用のロード・バランサにTCP仮想サーバーが必要です。このTCP仮想サーバーは、SFTPリクエストを、Managed File Transfer管理対象サーバーで実行されているSFTP埋込みサーバーに直接ルーティングします。一貫性を維持するため、ハードウェア・ロード・バランサとSFTPサーバーで使用されるポートは同じ(7022)です。ロード・バランサを介したSFTPへのアクセスを可能にするために、この仮想サーバーのロード・バランサに適切なリソース(サービス、プールなど)が作成されていることを確認します。

新しいLDAPオーセンティケータの作成とManaged File Transferのユーザーのプロビジョニング

Oracle Fusion Middlewareドメインを構成すると、このドメインはデフォルトでWebLogic Server認証プロバイダ(DefaultAuthenticator)を使用するよう構成されます。ただし、エンタープライズ・デプロイメントの場合は、専用の集中管理型のLDAP準拠の認証プロバイダを使用することをお薦めします。

接続文字列の適切なTNS別名への置換

Oracleでは、複数の接続プール間で長いJDBC文字列を繰り返すのではなく、FMWコンポーネントで使用される接続文字列でTNS別名を使用することをお薦めします。

データソースでTNS別名を使用する方法の詳細は、「エンタープライズ・デプロイメントの共通の構成および管理タスク」の章の「接続文字列でのTNS別名の使用」を参照してください。

構成のバックアップ

Oracleのベスト・プラクティスとしては、ドメインの拡張が正常に完了した後や別の論理ポイントでバックアップを作成することをお薦めします。インストールが正常に行われたことを確認したら、バックアップを作成します。これは、後のステップで問題が発生した場合に即座にリストアするための迅速なバックアップになります。

バックアップ先はローカル・ディスクです。エンタープライズ・デプロイメント設定が完了すると、このバックアップは破棄できます。エンタープライズ・デプロイメント設定が完了したら、バックアップとリカバリの通常のデプロイメント固有プロセスを開始できます。

構成をバックアップする方法の詳細は、「エンタープライズ・デプロイメントのバックアップとリカバリの実行」を参照してください。