8 Oracle Managed File Transferのセキュリティ

Oracle Managed File Transferおよびその埋込みFTPおよびsFTPサーバーのセキュリティを維持する方法を学習します。

この章の内容は次のとおりです。

ユーザーの認証および認可

ユーザーを構成し、Oracle Managed File Transferに対するアクセス権を付与し、埋込みFTPおよびsFTPサーバーのディレクトリと転送ペイロードに対する権限を付与できます。

ノート:

ユーザーがすでにログインしているときにユーザーの権限が変更された場合、その変更は次のログインでのみ有効になります。一度ユーザーが認証されると、ユーザーの権限は、ユーザーがログアウトして再度ログインするまで変更されません。これはすべてのコンソール、WLST、RESTfulや、デプロイ、有効化/無効化、インポート/エクスポートまたは読出し/書込みなどの埋込みサーバー操作に適用されます。ノート:

WebLogicコンソールまたはEnterprise Managerのユーザーまたはグループのグループまたはロール関連は、管理対象サーバーに直接反映されません。MFTアプリケーションのロール・メンバーシップを反映するには、約10分間の遅延があります。新しいグループ関連は、MFTセキュリティ操作を実行中に有効にするために遅延します。ユーザーの構成

Oracle Managed File Transferのユーザーを構成してグループに割り当てる操作は、Oracle WebLogic Server管理コンソールで行います。

ノート:

Oracle Managed File Transferは、OracleSystemUserとしてOracle Enterprise Scheduler Serviceと通信します。このユーザーを削除しないでください。削除した場合は、転送構成の中で「スケジュールの追加」をクリックしたときにOracleSystemUserは存在しませんというメッセージが返されて、監視レポートの「スケジュール詳細」が空白になる可能性があります。転送スケジュールの詳細は、「スケジュールの設定」を参照してください。

このプロセスのステップは次のとおりです。

詳細は、Oracle WebLogic Server管理コンソール・オンライン・ヘルプのユーザーの作成に関する項およびグループへのユーザーの追加に関する項を参照してください。

Oracle Managed File Transferコンソール・アクセス

ユーザーがOracle Managed File Transferコンソールにログインするときに使用する名前とパスワードは、「ユーザーの構成」で説明しているプロセスで割り当てられます。Oracle Managed File Transferのどのページが最初に表示されるかは、そのユーザーのグループによって決まります。

-

管理者およびMonitorsの場合は、最初に「監視」ページが表示されます。

-

Deployersの場合は、最初に「デザイナ」ページが表示されます。

DeployersグループとMonitorsグループの両方に割り当てられているユーザーの場合は、最初に「デザイナ」ページが表示されます。

表8-1は、MFTコンソールに対するユーザー・アクセスのロール、グループおよび許可されたアクションの一覧です。コンソール・アクセスはロールのみに基づいています。埋込みサーバー・アクセスのロールとグループによってコンソール・アクセスが決定するわけではありません。

表8-1 MFTコンソールのロール、グループおよび権限

| ロール | ロールを持つグループ | 許可されているコンソールでのアクション |

|---|---|---|

|

MFTAdmin |

Administrators、OracleSystemGroup |

「インポート」、「エクスポート」、パージ、「設計」、「デプロイ」、「監視」、「再送信」、「一時停止」-「再開」、「再試行」、「無効化」、「有効化」、StartES、StopES (すべてのアクション) |

|

MFTMonitor |

モニター |

「監視」、「再送信」、「一時停止」-「再開」、「再試行」、「無効化」、「有効化」、StartES、StopES |

|

MFTDesigner |

Deployers |

「設計」、「デプロイ」 |

埋込みサーバーのユーザー・アクセス

ユーザーに埋込みFTPおよびsFTPサーバーのディレクトリへのアクセス権を付与できます。

WLSTを使用して埋込みサーバーのユーザー・アクセスを構成するには、『SOA Suite WLSTコマンド・リファレンス』のOracle Managed File TransferでのWLSTコマンドの使用に関する項およびMFT埋込みサーバーのコマンドに関する項を参照してください。

埋込みFTPサーバーと埋込みsFTPサーバーのディレクトリへのアクセス権を付与するには:

-

「管理」ページの左ペインで、「埋込みサーバー」の左にある矢印をクリックします。

「ポート」と「ユーザー・アクセス」という項目が表示されます。

-

「ユーザー・アクセス」をクリックします。

「埋込みサーバーのユーザー・アクセス」タブが開きます。

-

「ユーザー」、「グループ」または「ロール」を選択してから、ユーザー、グループまたはロールの名前をテキスト・フィールドに入力します。少なくとも3文字入力する必要があります。一致した場合は、テキスト・フィールドの下に表示されます。追加する一致をクリックします。

ユーザー、グループおよびロールを構成するには、「ユーザーの構成」で説明しているプロセスを使用します。

ノート:

「アクセシビリティ・プリファレンス」で「スクリーン・リーダー・モードの有効化」が選択されている場合は、ユーザー、グループまたはロールの名前全体を入力する必要があります。詳細は、「言語、タイムゾーンおよびアクセシビリティ・プリファレンスの設定」を参照してください。

-

「フォルダの追加」(+)アイコンをクリックします。

ユーザーのデフォルトのフォルダが表に追加され、「ホーム・フォルダとして設定」が選択された状態になります。

-

その他のフォルダを追加するには、「検索」アイコンをクリックします。

-

検索するディレクトリを「使用可能なフォルダ」テキスト・ボックスに入力します。

-

「使用可能なフォルダ」テキスト・ボックスの右にある矢印をクリックします。

検索ディレクトリのサブディレクトリが表示されます。

-

ディレクトリの左にある矢印をクリックすると、その下のサブディレクトリが表示されます。

-

ディレクトリを選択するには、そのチェック・ボックスを選択します。

-

「選択済の追加」をクリックします。

-

-

別のホーム・フォルダを割り当てるには、「ホーム・フォルダとして設定」を選択します。これはオプションです。

「ホーム・フォルダとして設定」が選択されている場合は、ユーザーが埋込みサーバーにログオンしたときにそのホーム・フォルダが作業フォルダとなります。ホーム・フォルダが存在しない場合は、ログイン時に作成されます。

-

次に示す権限を行ごとに設定します。すべての行の権限を設定するには、列見出しのチェック・ボックスを選択するか選択を解除します。

-

サブフォルダへのアクセス: 同じ権限設定をすべてのサブフォルダに適用します。

-

読取り: ファイルの内容の表示を許可します。

-

書込み: ファイルの内容の変更を許可します。

-

削除: ファイルの削除を許可します。

-

リスト: ディレクトリの内容の表示を許可します。

-

-

「保存」をクリックします。

特定のユーザーの、前回の保存以降のすべての権限変更を元に戻すには、「すべてリセット」をクリックします。すべてのユーザーの、前回保存以降の変更をすべて元に戻すには、「元に戻す」をクリックします。

表8-2は、MFT埋込みサーバーのディレクトリに対するユーザー・アクセスのグループと、デフォルトで許可されるアクションの一覧です。コンソール・アクセスのロールとグループによって埋込みサーバーへのアクセス権が決定するわけではありません。

表8-2 MFT埋込みサーバーのグループと権限

| グループ | メンバー | 許可されているアクション | その他のノート |

|---|---|---|---|

|

管理者 |

任意のエンタープライズ・ユーザー。 デフォルトでは、weblogicというユーザーがメンバーです。 |

「読取り」、「書込み」、「削除」、「リスト」(ファイルの操作) createDir、renameDir、deleteDir、changeDir (ディレクトリの操作) |

デフォルトでは、すべての権限がどのメンバーにも付与されます。 |

|

OracleSystemGroup |

任意のエンタープライズ・ユーザー。 デフォルトでは、OracleSystemUserというユーザーがメンバーです。 |

「読取り」、「書込み」、「削除」、「リスト」(ファイルの操作) |

このグループをアクセス・プロビジョニングに使用することはお薦めしません。このグループは、内部アプリケーションおよびシステム管理のためのものであるからです。 |

|

その他の既存グループ |

任意のエンタープライズ・ユーザー。 |

「読取り」、「書込み」、「削除」、「リスト」(ファイルの操作) |

このグループの例としては、MonitorsやDeployersがあります。 これらのグループと、そのグループに属しているユーザーの一覧は、「埋込みサーバーのユーザー・アクセス」タブに表示されます。 |

|

ユーザーが作成したグループ |

任意のエンタープライズ・ユーザー。 |

「読取り」、「書込み」、「削除」、「リスト」(ファイルの操作) |

これらのグループと、そのグループに属しているユーザーの一覧は、「埋込みサーバーのユーザー・アクセス」タブに表示されます。 |

|

ユーザーが作成したロール |

任意のエンタープライズ・ユーザーまたはグループ。 |

メンバー・グループに基づきます。ロールのメンバーとしてAdministratorsグループが含まれている場合は、すべての操作が許可されます。それ以外の場合は、ファイル操作のみが許可されます。 |

埋込みサーバーのアクセス・プロビジョニングのための既存ロールはありません。ロールを作成し、メンバーを割り当てて、アクセスをプロビジョニングできます。 |

ペイロード・アクセスの許可

ユーザー、グループおよびロールに、次のような特性を持つ転送のペイロードへのアクセス権を付与できます。

-

ターゲット・タイプがSOAP、SOA、Service BusまたはODI

-

「配信方法」の値が「参照」

-

「参照タイプ」の値が「FTP」

特定のアクセス権を付与しない場合は、すべてのユーザー、グループおよびロールが転送ペイロードにアクセスできるようになります。

このプロセスのステップは次のとおりです。

転送の構成方法の詳細は、「転送の構成」を参照してください。

埋込みサーバーのセキュリティ

埋込みサーバーのセキュリティを維持する方法は、sFTP (SSH-FTP)とFTPS (FTP over SSL)の2つのタイプがあります。

埋込みサーバーは次のプロトコルをサポートします: FTP RFC959、FTP RFC2228、sFTP、FTPS、SSH-2、TLS 1.1およびTLS 1.2。SSH-1プロトコルおよびSSHD(セキュア・シェル)はサポートされていません。

sFTP (SSH-FTP)

表8-3は、sFTP埋込みサーバーの設定のうち、セキュリティに関連するものの一覧です。これらの設定は、「管理」ページの「埋込みサーバー」タブの「sFTP」サブタブにあります。これらの設定を変更した後に、その設定を反映するためにsFTPサーバーを停止および起動する必要があります。

表8-3 sFTP埋込みサーバーのセキュリティ設定

| 設定 | 説明 |

|---|---|

|

認証タイプ |

認証タイプとして、パスワード(デフォルト)、公開キーまたは両方を指定します。 |

|

ホスト・キー・エイリアス |

認証用のSSH秘密キーの別名を指定します。SSHのキーを作成するには、「SSHキーストアの構成」を参照してください。 |

FTPS (FTP Over SSL)

表8-4は、FTP埋込みサーバーの設定のうち、セキュリティに関連するものの一覧です。これらの設定は、「管理」ページの「埋込みサーバー」タブの「FTP」サブタブにあります。これらの設定を変更した後に、その設定を反映するためにFTPサーバーを停止および起動する必要があります。

表8-4 FTP埋込みサーバーのセキュリティ設定

| 設定 | 説明 |

|---|---|

|

プレーンFTP |

暗黙的または明示的SSLサポートがない、プレーンFTPがFTPサーバーで有効になります。プレーンFTPに加えて、暗黙的または明示的SSLサポートのどちらかまたは両方を有効にできます。デフォルトでは有効です(選択されています)。 |

|

暗黙的 |

クライアントはTLS/SSL |

|

明示的 |

FTPサーバーがセッションを暗号化するようにクライアントが明示的にリクエストでき、暗号化方法を相互に同意できます。これは明示的FTPSまたはFTPESと呼ばれています。明示的モードは従来の方法と互換性があるので、プレーンFTPクライアントも引き続きFTPサーバーに接続できます。FTPSセキュリティを起動する一般的なコマンドには、 |

|

クライアント認証 |

クライアント認証のレベルとして、必要、希望、なしのいずれかを指定します。「暗黙的」または「明示的」を選択した場合にのみ指定します。

|

|

プロトコル |

セキュリティ・プロトコルとして、TLS(デフォルト)またはSSLを指定します。「暗黙的」または「明示的」を選択した場合にのみ指定します。 |

|

暗号スイート |

使用する暗号スイートを指定します。使用可能なすべての暗号スイートを使用するには、「すべて」を選択します。何も選択しないと、デフォルト・リストが使用されます。「暗黙的」または「明示的」を選択した場合にのみ指定します。 |

|

証明書エイリアス |

認証用のSSL秘密キーの別名を指定します。「暗黙的」または「明示的」を選択した場合にのみ指定します。SSLのキーを作成するには、「SSLキーストアの構成」を参照してください。 |

ノート:

次に示すメッセージは、問題点ではなく、使用できる有効なポートがない場合にFTPSサービスが開始されないことを示すために記録される情報です。このエラー情報は、暗黙的FTPSサービスが有効な場合は表示されません。

{APP: mft-app] [partition-name: DOMAIN]

oracle.mft.COMMON.<MFTServer.initFTPServer>:Invalid value for FTPS Port: [-1]. FTPS Service will fail to start.リモートSFTPサーバーのセキュリティ

リモートSFTPサーバーのセキュリティ・アルゴリズム

KeyExchangeAlgorithm

- diffie-hellman-group1-sha1 <!-- 非推奨 -->

- diffie-hellman-group-exchange-sha1

- diffie-hellman-group14-sha1

- diffie-hellman-group-exchange-sha256

- ecdh-sha2-nistp521

- ecdh-sha2-nistp384

- ecdh-sha2-nistp256

CompressionAlgorithm

- なし

- zlib

- zlib@openssh.com

DataIntegrityAlgorithm (MAC)

- hmac-md5 <!-- 非推奨 -->

- hmac-sha1

- hmac-sha256

- hmac-sha256@ssh.com

- hmac-sha2-512

- hmac-sha2-512-etm@openssh.com

- hmac-sha2-512-96

- hmac-sha2-256-96

- hmac-sha2-256-etm@openssh.com

- hmac-sha2-256

- hmac-ripemd160

- hmac-ripemd160-etm@openssh.com

- hmac-sha1-96

- hmac-sha1-etm@openssh.com

PKIAlgorithm

- ssh-rsa

- ssh-dss<!-- 非推奨 -->

- x509v3-sign-rsa

- x509v3-sign-rsa-sha1

- ecdsa-sha2-nistp521

- ecdsa-sha2-nistp384

- ecdsa-sha2-nistp256

CipherSuite

- twofish192-cbc <!-- 非推奨 -->

- cast128-cbc <!-- 非推奨 -->

- twofish256-cbc <!-- 非推奨 -->

- aes128-cbc

- aes128-ctr

- twofish128-cbc <!-- 非推奨 -->

- 3des-cbc

- 3des-ctr

- aes256-cbc

- aes256-ctr

- aes192-cbc

- aes192-ctr

シングル・サインオンのためのOracle Access Manager 11gとの統合

Oracle Managed File TransferコンソールのURLをOracle Access Manager 11gと統合すると、他のエンタープライズWebアプリケーションとのシングル・サインオンを実現できます。

Oracle Access Managerのインストールと構成の全般的な情報は、『Oracle WebCenter Portalの管理』のOracle Access Manager (OAM)の構成に関する項を参照してください。

MFTコンソールのURLを保護するには、「OAM 11gのためのWebLogic Server管理コンソールおよびEnterprise Managerの構成」で説明しているステップを実行します。ただし、「リソースURL」には/mftconsole /mftconsole/* /mftconsole/.../*を指定します。

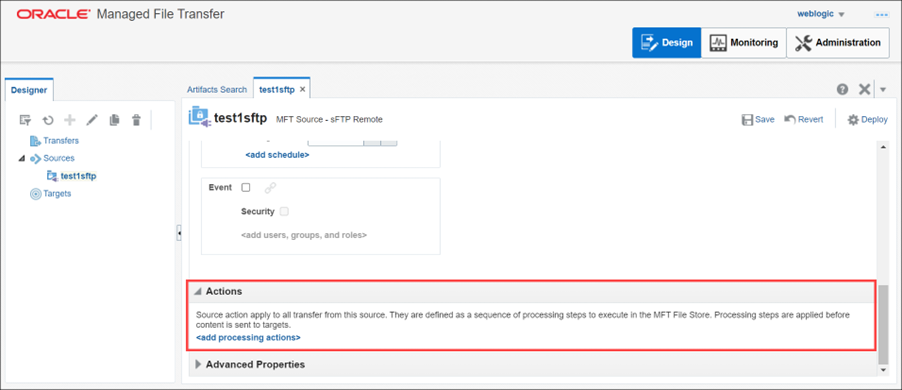

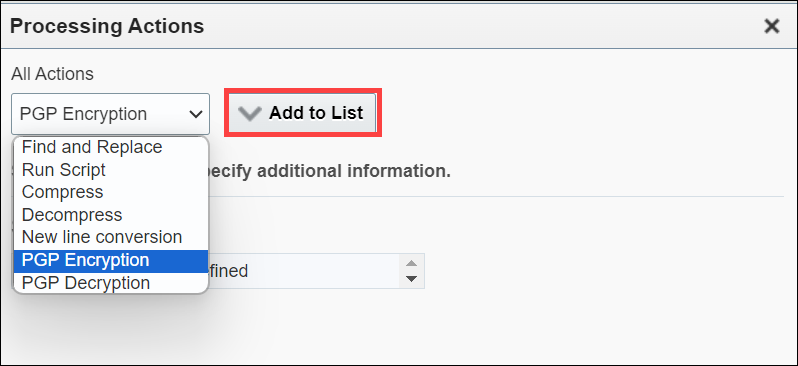

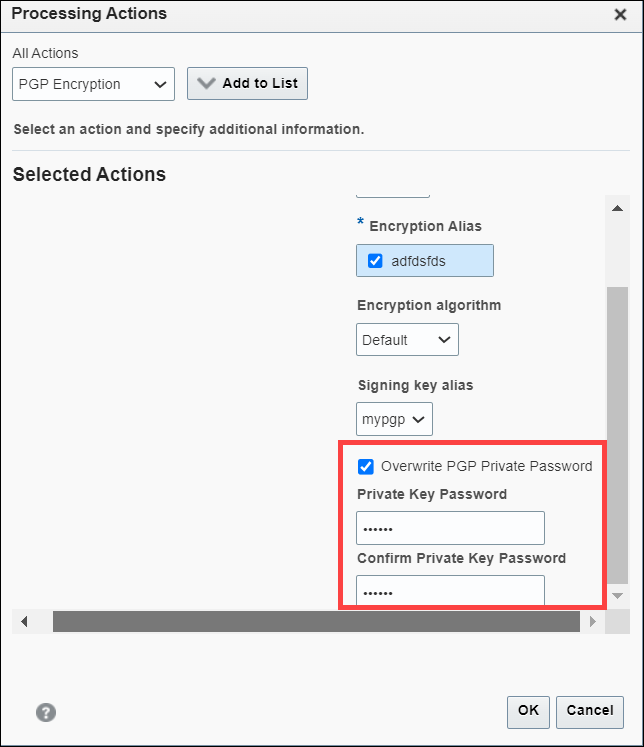

PGPを使用したメッセージ暗号化

転送されるデータを保護するためにファイルの暗号化や復号化を行うことができます。

詳細は、「ソースでの暗号化と復号化」または「前処理での暗号化と復号化」を参照してください。

暗号化の場合は、PGP公開キーの別名を参照する必要があります。復号化の場合は、PGP秘密キーの別名を参照する必要があります。

Oracle Managed File Transferキーストア内でPGPキーとキー別名を設定するには、「PGPキーストアの構成」を参照してください。

FIPS 140準拠

FIPS 140-2は、機密情報を保護するために暗号化モジュールが満たしている必要があるセキュリティ要件を規定しています。この標準では、暗号化モジュールを使用する可能性のある幅広いアプリケーションおよび環境に対応するために、質的に拡張された4段階のセキュリティレベルが指定されています。

Oracle Fusion Middlewareリリース12c (12.2.1.x)では、FIPS 140-2対応の暗号化ライブラリを使用できます。FIPS 140モードで動作できるのは、Oracle Managed File Transferでサポートされている特定のシナリオ・セットと転送の場合のみです。また、認証、許可、機密保護、整合性など、セキュリティの影響を受けるタスクをサポートまたは実行するために検証済の暗号化が使用される箇所に適用されます。

Oracle Managed File TransferにおけるFIPS 140–2の使用の詳細は、『Oracle Fusion Middleware Oracle Fusion Middlewareの管理』で、Oracle Fusion MiddlewareでのFIPS 140サポートに関する項を参照してください。

MFTでは、FIPS 140-2認証に次の認証が該当します。

-

組込みSFTPサーバー

-

組込みFTP over SSLサーバー

-

PGP暗号化/復号化アクション

-

チェックサムの生成

-

SFTPRemote

JavaオプションでのFIPS 140–2モードの有効化

JavaオプションでFIPS 140-2を有効にするには、次のステップに従います。

-

次のURLより、使用しているJDKのバージョンに対応するJava Cryptography Extension (JCE) Unlimited Strength Jurisdiction Policyファイルをダウンロードおよびインストールします。これらのJavaポリシーJARファイルは、サイズが128ビットを超える暗号キーに影響します。

http://www.oracle.com/technetwork/java/javase/downloads/index.html.ZIPディストリビューションを開き、JAVA_HOME/jre/lib/セキュリティの

local_policy.jarとUS_export_policy.jarを更新します。詳細およびインストール方法は、.ZIPディストリビューション内のREADME.txtファイルを参照してください。 -

自らの

java.securityファイルを作成します。インストールしたJDKに含まれるファイルを見本として使用できます。RSA JCEプロバイダとRSA JSSEプロバイダの両方を、

java.securityプロパティ・ファイルに最初の2つのJavaセキュリティ・プロバイダとして追加します。# security.provider.1=com.rsa.jsafe.provider.JsafeJCE security.provider.2=com.rsa.jsse.JsseProvider security.provider.3=sun.security.provider.Sun : -

WebLogic Serverを起動します。

WebLogic ServerにおけるFIPSの有効化については、「FIPSモードの有効化」を参照してください

SFTP

SFTPサーバーでFIPSが有効化されている場合、RSAおよびDSAキーはサポートされていません。Oracle MFTでは、サイズが256、384ビットのECDSAキーのみをサポートしています。

| タイプ | 非FIPSアルゴリズム | FIPSアルゴリズム |

|---|---|---|

|

KeyExchange |

DHG1 |

DHG14 |

|

暗号 |

BlowfishCBC |

AES128CBC、TripleDESCBC、AES192CBC、AES256CBC |

|

メッセージ認証 |

HMACMD5、HMACMD596、HMACSHA196 |

HMACSHA1 |

|

署名 |

RSA、DSA |

ECDSA |

ノート:

FIPSがOracle WebLogic Serverで有効な場合、MD5およびBlowfish暗号化アルゴリズムはサポートされません。FTP-SSL

FTPSサーバーでFIPSが有効化されている場合、2048ビット以上のサイズのキーがサポートされています。有効な場合、「暗号スイート」リストに示されている暗号はデフォルトでFIPS準拠です。したがって、MFT SSLサーバーはそのリストで選択されたもののみサポートします。

ノート:

MFT SSLは、非FIPSモードおよびFIPSモードの両方で多くの暗号をサポートしています。しかし、MFTでサポートされている暗号のすべてがFTPクライアントでサポートされているわけではありません。 FTPクライアントがMFT暗号のサブセットのみをサポートしている場合があります。暗号を使用する前に、FTPクライアントが選択した暗号をサポートしていることを確認してください。特定の暗号に加えて、プロバイダに共通する暗号を組み合せて使用することをお薦めします。PGP

| タイプ | 非FIPSアルゴリズム | 非FIPSアルゴリズム |

|---|---|---|

|

暗号化 |

CAST、BLOWFISH、SAFER、DES、TWOFISH、IDEA (ライセンスの関係でサポート対象外) |

AES_128、AES_192、AES_256 |

ノート:

FIPSモードでは、TRIPLE_DESアルゴリズムはサポートされません。| アルゴリズム | MBeanの値 |

|---|---|

|

NULL |

0 |

|

IDEA (ライセンスの関係でサポート対象外) |

1 |

|

TRIPLE_DES |

2 |

|

CAST5 |

3 |

|

BLOWFISH |

4 |

|

SAFER (PGP対称キーの場合は該当せず) |

5 |

|

DES |

6 |

|

AES_128 |

7 |

|

AES_192 |

8 |

|

AES_256 |

9 |

|

TWOFISH |

10 |

チェックサムの生成

| タイプ | 非FIPSアルゴリズム | 非FIPSアルゴリズム |

|---|---|---|

|

メッセージ・ダイジェスト |

MD5 |

SHA-1,SHA-224,SHA-256,SHA-384,SHA-512 |

ノート:

デフォルトのプロバイダで、つまり非FIPSモードで使用できるのはMD5、SHA-1、SHA-256のみです。

JCAトランスポート

| タイプ | 非FIPSアルゴリズム | 非FIPSアルゴリズム |

|---|---|---|

|

データ整合性アルゴリズム |

Hmac-md5 |

Hmac-sha1、Hmac-sha256、Hmac-sha256@ssh.com |

|

キー交換アルゴリズム |

Diffie-hellman-group1-sha1、Diffie-hellman-group-exchange-sha1 |

Diffie-hellman-group14-sha1 |

|

暗号スイート |

Cast128、Twofish256、Twofish128、Blowfish |

3Des、Aes128、Aes192、Aes256 |

|

PKIアルゴリズム |

DSS |

3Des、Aes128、Aes192、Aes256 |

ノート:

FIPS jarを追加してWebLogicレベルでFIPSが有効な場合、MFTレベルのFIPSが有効でない場合でも、MD5/blowfishはサポートされません。

Oracle Managed File TransferにおけるFIPS 140–2の使用の詳細は、『Oracle Fusion Middleware Oracle Fusion Middlewareの管理』で、Oracle Fusion MiddlewareでのFIPS 140サポートに関する項を参照してください。

Oracle Managed File Transferストライプの作成

Oracle Managed File TransferインストールのMFTキーストア・ストライプは、デフォルトでは作成されません。このストライプは、Oracle Enterprise Manager Fusion Middleware ControlコンソールまたはOracle WebLogic Scripting Tool (WLST)コマンドを使用して手動で作成する必要があります。

WLSTコマンドを使用したキーストアの管理

Oracle Managed File Transferでは、SSLとSSHのキーを使用して埋込みサーバーのセキュリティを維持し、PGPキーを使用してメッセージを暗号化します。キーストアを管理するには、Oracle Managed File TransferコンソールまたはOracle WebLogic Scripting Tool (WLST)コマンドを使用できます。

Oracle Managed File Transferコンソールを使用してキーストアを管理するには、Oracle Managed File Transferコンソールを使用したキーストアの管理を参照してください。

Oracle WebLogic Scripting Tool (WLST)を使用してキーストアを管理するには、次の項を参照してください。

ノート:

- MFT WLSTキーストア管理コマンドを使用して、MFTキーストアのSSL、PGP、SSHおよびPEMのキーを生成、インポート、エクスポート、削除、一覧表示および更新できます。詳細は、『SOA Suite WLSTコマンド・リファレンス』のMFTキー管理コマンドに関する項を参照してください。

-

バイナリ(DER)形式のSSLキーはサポートされていません。BASE64 (PEMまたはCER)形式のキーを使用してください。

opensslコマンドを使用して、キーの形式を変換できます。長さが1024ビットを超えるキーがサポートされます。ただし、キーの長さが1024ビットを超える場合は、エクスポートの制約があります。このような制限のほとんどは、

JAVA_HOME\jre7\lib\securityディレクトリでJREレベルで指定されています。 -

追加のキーストアを作成するには、WLSTコマンドまたはOracle Enterprise Manager Fusion Middleware Controlコンソールを使用します。Fusion Middleware Controlの詳細は、『Oracle Platform Security Servicesによるアプリケーションの保護』のキーストア・サービスでのキーと証明書の管理に関する項、Oracle Fusion Middlewareの管理に関するドキュメントのキーストア、ウォレットおよび証明書の管理に関する項および『Oracle Platform Security Servicesによるアプリケーションの保護』の資格証明ストアの管理に関する項を参照してください。

SSLキーストアの構成

Oracle Managed File Transfer SSLのキーおよび証明書の保存には、デフォルト・キーストアが使用されます。デフォルト・キーストアを構成するには、WLSTとOracle Managed File Transferコンソールを使用します。

このプロセスのステップは次のとおりです。

セキュリティ監査ロギングの有効化

Oracle Managed File Transferの監査ロギングを有効にするには、Oracle Enterprise Manager Fusion Middleware ControlまたはOracle WebLogic Scripting Tool (WLST)を使用します。

監査データのレポートを生成するには、『Oracle Platform Security Servicesによるアプリケーションの保護』の監査分析と監査レポートの使用に関する項を参照してください。

監査ロギングを有効化するためのWLSTの使用

このプロセスのステップは次のとおりです。

監査ポリシーに関するWLSTコマンドの詳細は、『Oracle Platform Security Servicesによるアプリケーションの保護』のWLSTを使用した監査ポリシーの管理に関する項を参照してください。

OWSMセキュリティ・ポリシー・アタッチメント

Oracle Managed File Transferでは、Oracle Web Services Manager (OWSM)のポリシーを使用してWebサービスのソースとターゲットのセキュリティを維持できます。Webサービスのソースとターゲットのタイプとしては、SOAP、SOA、Service Bus、ODIなどがあります。

ノート:

WS-Security準拠のポリシーはサポートされません。

1つのソースまたはターゲットにつき1つのポリシー・ファイルをアタッチできます。ポリシー・ファイルの内容は、アタッチされたポリシーとオーバーライドされた属性です。

ポリシーをグローバルにアタッチするには、Oracle Enterprise Manager Fusion Middleware ControlまたはOracle WebLogic Scripting Tool (WLST)を使用します。ポリシーをローカルにアタッチするには、MFTコンソールまたはWLSTを使用します。

Webサービスのセキュリティは、次の各部分に分けることができます。

-

設計時 — このときにソースやターゲットのポリシーがアタッチされて登録されます。

-

実行時 — このときにポリシーが適用されます。適用されるのは、保護されるソースやターゲットが呼び出されたときです。

-

ライフ・サイクル — ポリシーの管理は、ソースやターゲットのライフ・サイクルに関して行われます。

この項には次のトピックが含まれます:

グローバル・ポリシー・アタッチメントのためのFusion Middleware Controlの使用

ポリシーをどのようにアタッチするかは、ポリシーがインバウンド(ソースが対象)かアウトバウンド(ターゲットが対象)かによって決まります。加えて、クライアント・ポリシーの中には資格証明を必要とするものがあります。

ポリシー資格証明の管理

クライアント・ポリシーの中には、ユーザー名トークン・ポリシーのように、資格証明を必要とするものがあります。このようなポリシーをOracle Enterprise Manager Fusion Middleware Controlを使用してアタッチするには、あらかじめマップとキーを作成する必要があります。詳細は、『Oracle Platform Security Servicesによるアプリケーションの保護』の資格証明ストアの管理に関する項を参照してください。

このプロセスのステップは次のとおりです。

ソースのポリシー・セットの作成

ソースのポリシー・セットを作成してポリシーをアタッチできます。詳細は、『Oracle Web Services ManagerによるWebサービスの保護とポリシーの管理』のFusion Middleware ControlによるWebサービス・ポリシーの管理に関する項を参照してください。

このプロセスのステップは次のとおりです。

ターゲットのポリシー・セットの作成

ターゲットのポリシー・セットを作成してポリシーをアタッチできます。詳細は、『Oracle Web Services ManagerによるWebサービスの保護とポリシーの管理』のFusion Middleware ControlによるWebサービス・ポリシーの管理に関する項を参照してください。

このプロセスのステップは次のとおりです。

グローバル・ポリシー・アタッチメントのためのWLSTの使用

WLSTを使用して、1つのポリシーをOracle Managed File TransferのすべてのWebサービス・エンドポイントにアタッチできます。

このプロセスのステップは次のとおりです。

-

「WLSTコマンドの実行」で説明されているステップを使用してWLSTを起動します。

-

次のWLSTコマンドを使用してポリシー・セットを作成し、アタッチします。

beginRepositorySession()) createPolicySet('mft', 'ws-service', 'Domain("*")') attachPolicySetPolicy('oracle/wss_username_token_service_policy') validatePolicySet() commitRepositorySession() displayPolicySet('mft')wss_username_token_service_policyは一例です。別のポリシーをアタッチできます。 -

「WLSTコマンドの実行」で説明されているステップを使用してWLSTを終了します。

ソースとターゲットのどちらの場合も、ポリシーを特定のWebサービス・エンドポイントにアタッチすることもできます。

このプロセスのステップは次のとおりです。

ポリシー・セットを管理するためのWLSTコマンドの詳細は、『インフラストラクチャ・コンポーネントのためのWLSTコマンド・リファレンス』のポリシー・セット管理コマンドに関する項を参照してください。

ローカル・ポリシー・アタッチメントのためのWLSTの使用

ソースとターゲットのどちらの場合も、ポリシーを特定のWebサービス・エンドポイントにアタッチできます。

ポリシーをアタッチするステップは次のとおりです。

-

「WLSTコマンドの実行」で説明されているステップを使用してWLSTを起動します。

-

次のWLSTコマンドを使用してポリシー・セットを作成し、アタッチします。

beginWSMSession() listWSMPolicySubjects('mft-app') selectWSMPolicySubject('/weblogic/soainfra/mft-app', '#SOAPSource', 'WSService({http://xmlns.oracle.com/fmw/mft/soap}MFTService_SOAPSource#MFTServicePort)') attachWSMPolicy('oracle/binding_authorization_denyall_policy') attachWSMPolicy('oracle/wss_username_token_service_policy') previewWSMEffectivePolicySet() commitWSMSession()SOAPSourceは一例です。別のソースまたはターゲットのポリシー・セットを作成できます。wss_username_token_service_policyは一例です。別のポリシーをアタッチできます。 -

「WLSTコマンドの実行」で説明されているステップを使用してWLSTを終了します。

ポリシーをデタッチするステップは次のとおりです。

ポリシー・セットを管理するためのWLSTコマンドの詳細は、『インフラストラクチャ・コンポーネントのためのWLSTコマンド・リファレンス』のポリシー・セット管理コマンドに関する項を参照してください。

実行時のポリシー適用方法

ソースの場合は、送信ユーザーが、転送されるファイルとともにポリシーとその必須資格証明を指定する必要があります。このとおりでない場合は、ファイル転送に失敗します。

ターゲットの場合は、受信ユーザーがポリシーを指定する必要はありません。これは、転送の送信ユーザーの責任です。ただし、ターゲットにアタッチされるポリシーとその必須資格証明を送信ユーザーが指定しない場合は、ファイル転送に失敗します。

ポリシーに必要な資格証明に含まれるものとしては、ユーザー名、パスワード、証明書などのセキュリティ情報があります。詳細は、「ポリシー資格証明の管理」を参照してください。

ポリシーおよびアーティファクトのライフ・サイクル管理

ポリシー・ファイルはMFTメタデータ・ストア(MDS)の中で永続化され、ポリシー・ファイルが従うライフ・サイクルのパターンは、その親であるソースまたはターゲットのアーティファクトとまったく同じです。これには、バージョンも含まれます。

-

アーティファクトを作成すると、ポリシー・ファイルがMDS内に作成されて、そのアーティファクトで参照されます。

-

アーティファクトをデプロイすると、ポリシー・ファイルが自動的にOWSMに登録されます。

-

アーティファクトをアンデプロイすると、ポリシー・ファイルの登録が解除されます。

-

アーティファクトを有効化すると、ポリシー・ファイルが自動的にOWSMに登録されます。

-

アーティファクトを無効化すると、ポリシー・ファイルの登録が解除されます。

-

アーティファクトを削除すると、ポリシー・ファイルがMDSから削除されます。

-

アーティファクトをエクスポートすると、ポリシー・ファイルがエクスポートされてアーティファクトのエクスポート・ファイルからリンクされます。

-

アーティファクトをインポートすると、リンクされているポリシー・ファイルもインポートされます。

ポリシー登録の検証

ポリシーをグローバルまたはローカルにアタッチした後、WLSTを使用して、有効なポリシー・セットの一部としてそのポリシーがOWSMリポジトリに登録されていることを検証できます。

このプロセスのステップは次のとおりです。

ポリシー・サブジェクトに関するWLSTコマンドの詳細は、『インフラストラクチャ・コンポーネントのためのWLSTコマンド・リファレンス』のポリシー・サブジェクト・コマンドに関する項を参照してください。

OWSMリポジトリの全般的な情報は、『Webサービスの管理』のWebサービスの管理の概要に関する項を参照してください。

Oracle Managed File TransferのSSLのみドメインの構成

Oracle Managed File TransferでSSL専用ドメインを構成できます。

SSLのみドメインの有効化

SSLのみドメインの有効化

次のステップに従って、SSLのみWebLogicドメインでOracle MFTを設定します。

-

新しいドメインの場合は、ドメインの作成時にSSLリスニング・ポートを有効化します。

-

既存のドメインの場合、ドメインを拡張してSSLリスニング・ポートを選択します。

-

AdminServerを開始し、管理対象サーバーおよびAdminServerの非SSLリスニング・ポートを無効化します。

-

管理対象サーバーを起動します。

SSL経由Webserviceの起動(HTTPSサービス)

次のステップに従ってHTTP SSLプロトコル経由のSOA/SOAPターゲットを起動します。

-

リモートSSL WebサービスのSSL証明書をエクスポートします(Webブラウザからファイルへなど)。

-

次のストアに証明書をインポートします。

-

jdk_home/jre/lib/security/cacerts -

/wlserver/server/lib/cacerts -

「EM」>「セキュリティ」>「キーストア」>「システム」>「トラスト・ストア」、CAストア

-

-

サーバーを再起動します。

リモートSSL FTPサーバーの構成

次のステップに従い、リモートFTPソースまたはターゲットからリモートFTPサーバーに接続します。リモートFTPサーバーは非MFT FTPサーバーでもよく、MFTの別のデプロイメント内のMFT埋込みFTPサーバーでもかまいません。

-

適切なツールを使用して、リモートSSL FTPサーバーに使用される信頼できる証明書をファイルにエクスポートします。MFT FTPSリモート・サーバーの場合、次のコマンドを使用してWLST経由で実行します。

svc.exportKeyStoreCertificate(appStripe='<stripe>',name='<store>',password='<storePassword>',alias='<certalias>',type='Certificate',filepath='<filePath>') -

次のWLSTコマンドを使用して、信頼できる証明書をMFTにインポートします。

svc.importKeyStoreCertificate(appStripe='<Stripe>',name='<Store>', password='<StorePassword>',alias='<certAlias>',keypassword='<keyPassword>',type='TrustedCertificate',filepath='<filepath>')