OCI GoldenGate-Konnektivität

Verbindung zu Ihrem Deployment herstellen

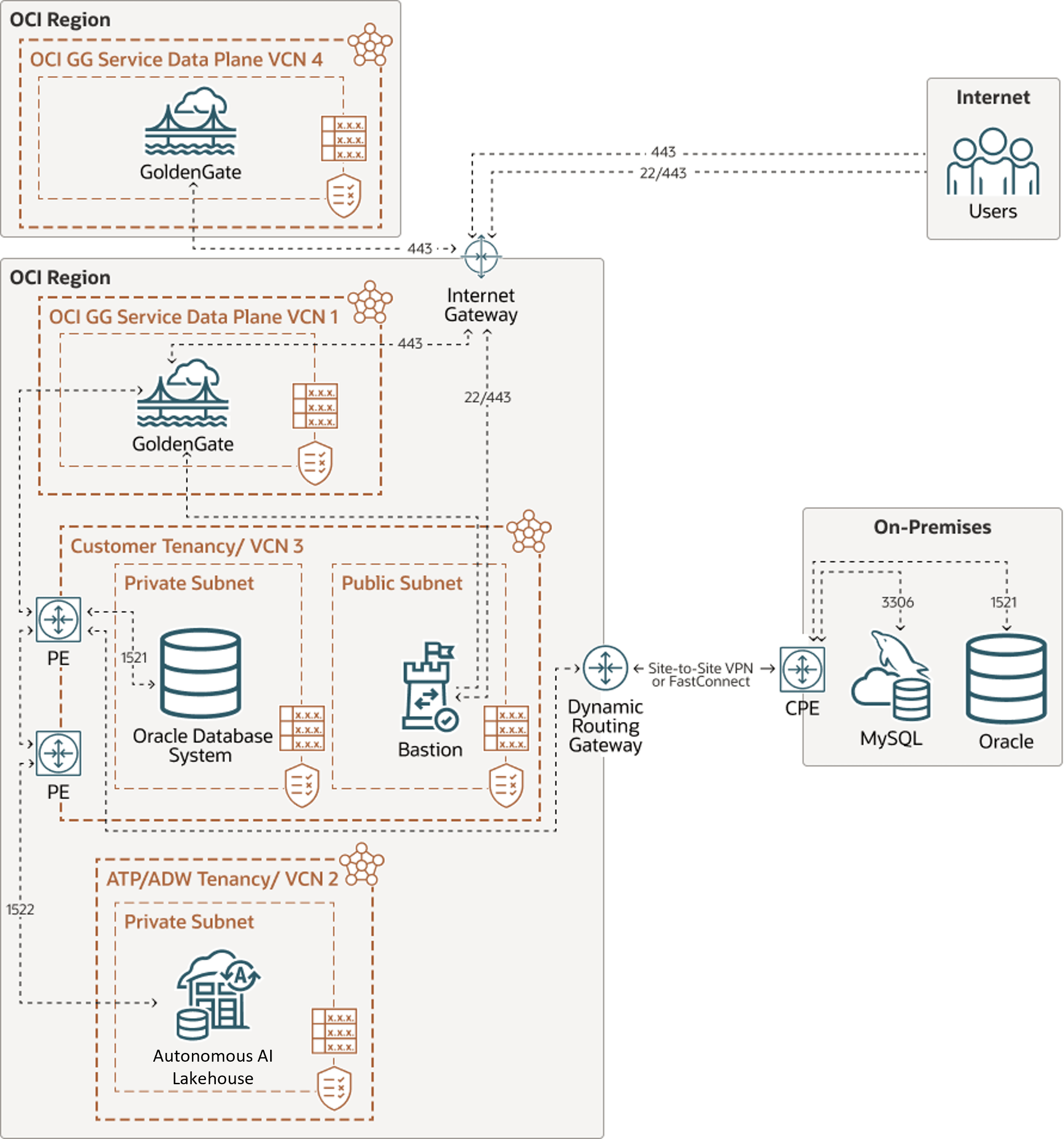

Oracle Cloud Infrastructure-(OCI-)GoldenGate-Deployments befinden sich außerhalb Ihres Mandanten in einem sicheren Bereich in OCI, und das zugehörige Netzwerk ist nicht mit Ihrem Netzwerk verbunden. Wenn Sie ein Deployment erstellen, müssen Sie ein privates Subnetz auswählen, in dem ein privater Endpunkt mit einer privaten IP für das Deployment erstellt wird. Sie können über diese private IP über den TCP-Port 443 auf das Deployment GoldenGate zugreifen.

Standardmäßig wird die gesamte Netzwerkkonnektivität zu OCI GoldenGate mit TLS verschlüsselt, wenn Sie eine Verbindung zur Konsolen-URL des Deployments herstellen. Der Domainname der Konsolen-URL wird im DNS-Resolver des ausgewählten VCN für die private IP des Deployments registriert.

Optional können Sie den öffentlichen Zugriff auf das Deployment GoldenGate aktivieren. Sie müssen ein öffentliches Subnetz im selben VCN auswählen wie der private Endpunkt des Deployments, und OCI GoldenGate erstellt einen flexiblen Load Balancer mit einer öffentlichen IP im ausgewählten Subnetz. Weitere Informationen finden Sie unter Deployment erstellen.

Über die Deployment-Konsole können Sie auf ein OCI GoldenGate-Deployment zugreifen. Die Verbindung zur Deployment-Konsole wird über HTTPS über Port 443 hergestellt. OCI GoldenGate stellt mit den Standardports 1521 oder 1522 eine Verbindung zu Oracle-Datenbanken her. MySQL-Datenbanken verwenden dazu den Standardport 3306. Bei Big-Data-Zielen stellt OCI GoldenGate über Port 443 eine Verbindung her.

Verbindung zu Quelle und Zielen herstellen

Wenn Sie Verbindungen erstellen, müssen Sie eine Trafficweiterleitungsmethode angeben. Zur Auswahl stehen:

- Gemeinsamer Endpunkt

- Dies ist der Standardmodus. Die Verbindung verwendet den privaten Endpunkt des zugewiesenen Deployments, um eine Verbindung zur Datenquelle oder zum Ziel herzustellen.

- Der Traffic der Verbindung stammt aus den Ingress-IPs des zugewiesenen Deployments. Stellen Sie sicher, dass die entsprechenden Netzwerk-Policys vorhanden sind, um die Verbindung zu einem Deployment zu erstellen und zuzuweisen.

- Verwenden Sie Sicherheitsregeln und VCN-Routingregeln, um die Netzwerkkonnektivität von den Ingress-IPs zur Datenquelle oder zum Ziel sicherzustellen.

- Netzwerksicherheitsgruppen (NSGs), die dem Deployment zugewiesen sind, gelten auch für den Traffic der Verbindung. Weitere Informationen zu NSGs.

- Alle gemeinsamen Verbindungen, die demselben Deployment zugewiesen sind, verwenden dieselbe Netzwerkbandbreite.

- Dedizierter Endpunkt:

- Die Verbindung verfügt über einen eigenen dedizierten privaten Endpunkt im ausgewählten Subnetz mit eigenen Ingress-IPs. Der Datenverkehr dieser Verbindung stammt von diesen beiden IP-Adressen.

- Das Subnetz der Verbindung kann sich in einem anderen VCN als das Subnetz des Deployments befinden.

- Mehrere Deployments können dieselbe dedizierte Verbindung verwenden. Wenn mehrere Deployments dieselbe dedizierte Verbindung verwenden, verwenden sie die Netzwerkbandbreite des privaten Endpunkts der Verbindung.

Verbindung zu öffentlichen Datenquellen und -zielen herstellen

Der Traffic von GoldenGate durchläuft immer Ihr VCN, unabhängig von der Routingmethode der Verbindung oder dem Speicherort der Datenquelle oder des Ziels. Wenn Sie eine Verbindung zu öffentlichen Datenbanken herstellen möchten, stellen Sie Folgendes sicher:

- Konfigurieren Sie ein NAT-Gateway, um Netzwerkgeräte ohne öffentliche IP für eine Internetverbindung zu aktivieren. Verbindungen verfügen nicht über eine öffentliche IP, und ihre Ingress-IPs befinden sich immer im Adressbereich des VCN. Weitere Informationen zu NAT-Gateways.

- Fügen Sie Routingregeln hinzu, die Traffic über das NAT-Gateway zum Internet weiterleiten. Standardmäßig leiten öffentliche Subnetze in OCI Internettraffic über ein Internetgateway weiter, während private Subnetze ihn über ein NAT-Gateway weiterleiten. Aus diesem Grund müssen Sie ein privates Subnetz für das Deployment auswählen, um die Verbindung zu öffentlichen Zielen zu ermöglichen.

Der Datenverkehr Ihrer Verbindung stammt von der öffentlichen IP-Adresse des NAT-Gateways. Wenn Sie die Netzwerkzugriffskontrolle für die Quell- oder Zieldatenbank aktivieren möchten, müssen Sie die Konnektivität von dieser IP-Adresse aus aktivieren.

Auf einige öffentliche OCI-Services wie Autonomous AI Database und OCI Streaming kann sowohl über ein NAT-Gateway als auch über ein Servicegateway zugegriffen werden. Wenn beide in einem VCN verfügbar sind, wird die spezifischere Route verwendet, das NAT-Gateway. Wenn das NAT-Gateway verwendet wird, muss die Access-Control-Liste (ACL) der Zieldatenbank Verbindungen aus dem VCN aktivieren (siehe Einschränkungen und Hinweise zur Access-Control-Liste).

Überlegungen zum Netzwerk

Für Oracle GoldenGate gelten folgende Netzwerkanforderungen:

- Extract: Die Performance kann beeinträchtigt werden, wenn die Latenzzeit größer als 80 Millisekunden (ms) ist. Bei Integrated Extract werden nur die Änderungen an den erfassten Tabellen an den Extract-Prozess selbst gesendet.

- Replicat: Die Performance kann beeinträchtigt werden, wenn die Latenz zwischen OCI GoldenGate und dem Ziel größer als 5 ms ist.

- Für Oracle GoldenGate-zu-Oracle GoldenGate-Kommunikation: Wenn Sie 100% der Daten erfassen, werden die Traildateien auf 30-40% des generierten Redo-Log-Volumes vergrößert. Das bedeutet, dass Oracle GoldenGate 30 bis 40% des generierten Redo-Log-Volumes im gesamten Netzwerk sendet. Wenn das Netzwerk nicht auf dieses Volume skaliert werden kann, können Sie die Komprimierung für die Traildateidaten aktivieren, die über das Netzwerk gesendet werden. Diese Kompression kann typischerweise ein Kompressionsverhältnis von 8:1 oder besser erreichen. Sie können auch die Socket-Größe und die Puffer des TCP-Fensters ändern.

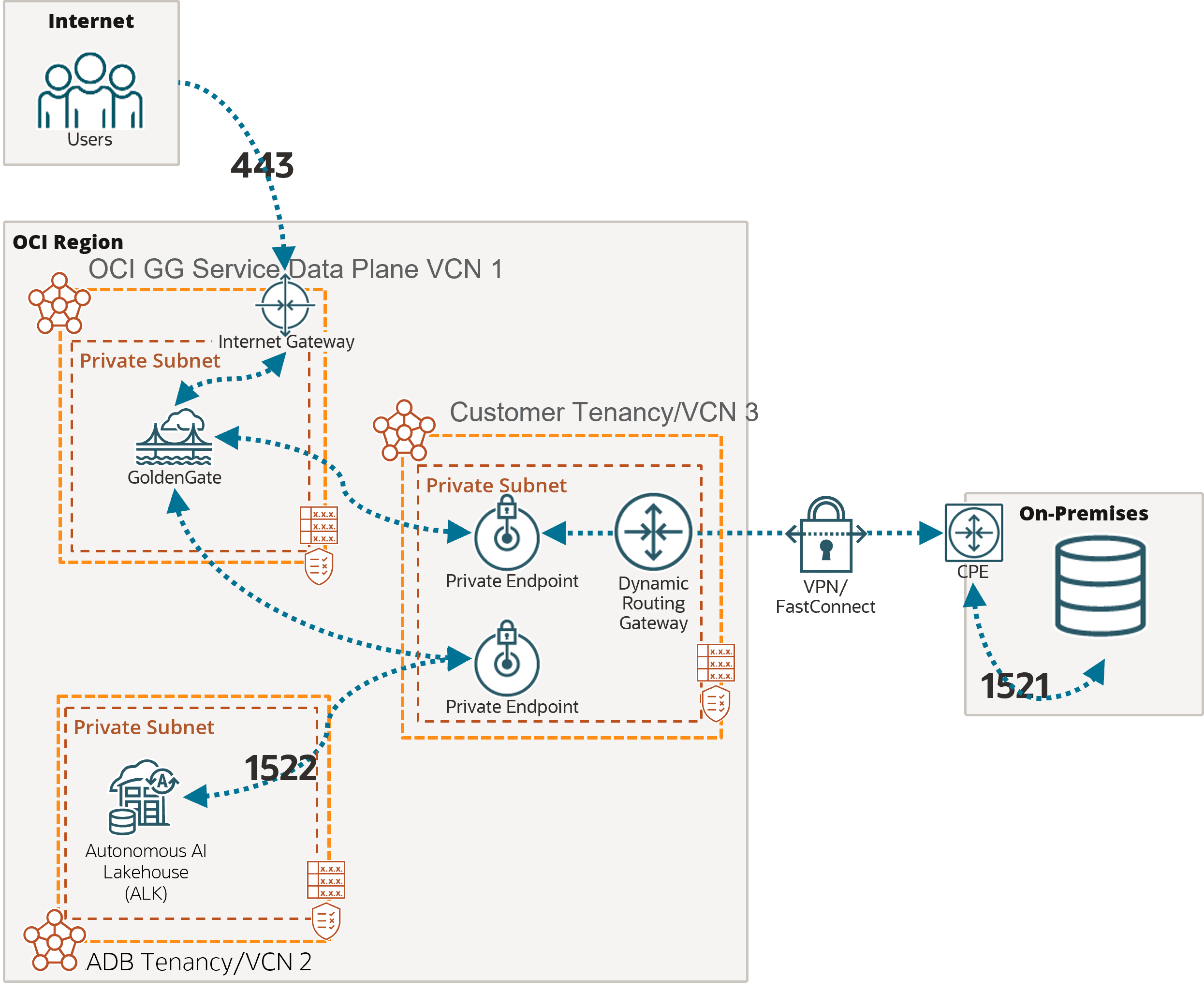

Beispiel: Replikation von Oracle On Premise in Autonomous AI Lakehouse

In diesem Beispiel ist das OCI GoldenGate-Deployment über das öffentliche Internet über Port 443 zugänglich.

Wie oben erwähnt, müssen Sie die entsprechenden Subnetzsicherheitsregeln hinzufügen, um die Konnektivität von den Ingress-IPs-Adressen zuzulassen, die auf der Seite "Verbindungsdetails" in der privaten IP des Datenbankknotens aufgeführt sind. Alle angegebenen FQDNs müssen im ausgewählten Subnetz aufgelöst werden können.

Um eine Verbindung zu Autonomous AI Lakehouse (ALK) herzustellen, erstellt OCI GoldenGate auch einen privaten Endpunkt über Port 1522, es sei denn, Sie haben "Sicherer Zugriff von überall" ausgewählt.

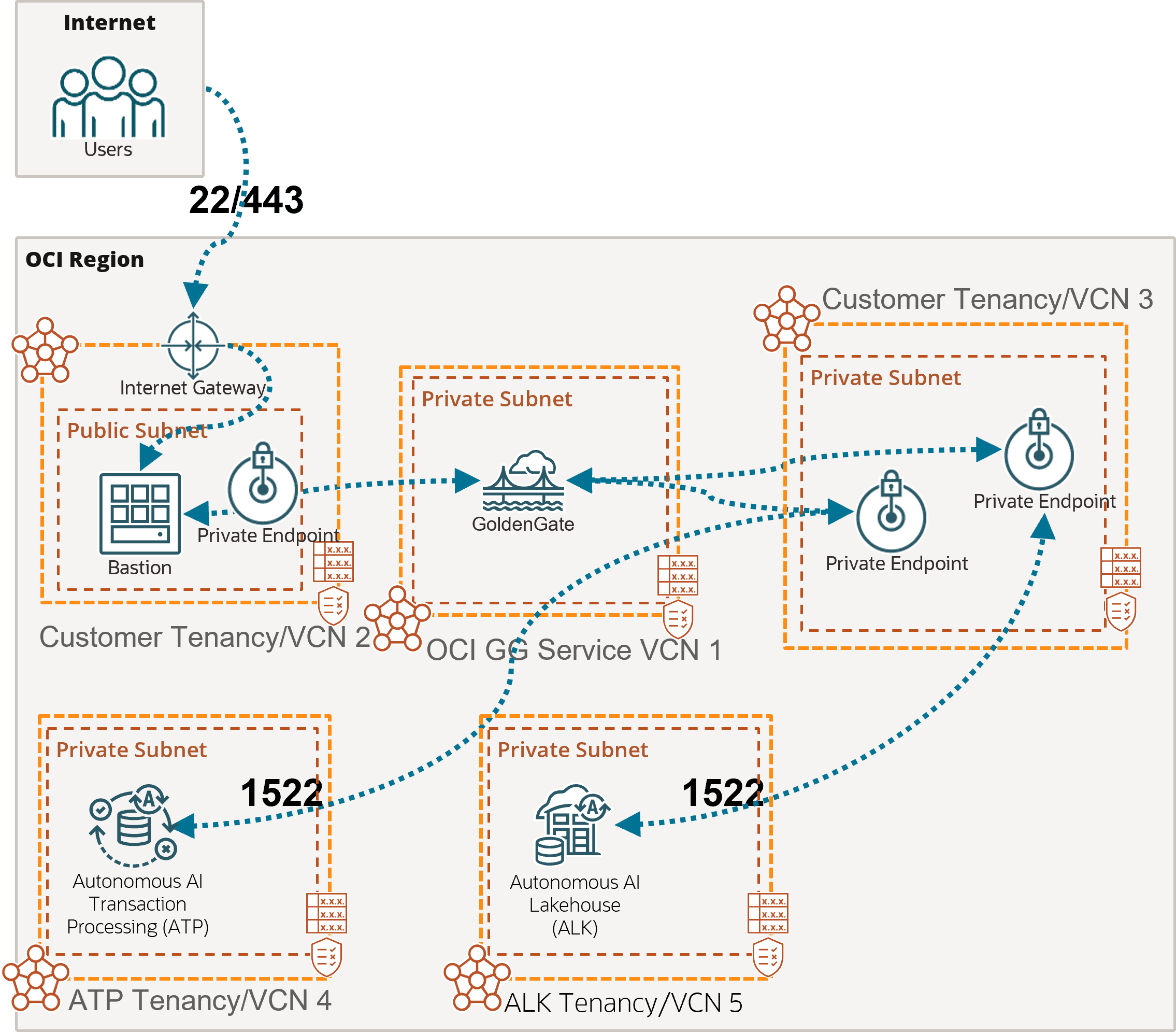

Beispiel: Replikation von Autonomous AI Transaction Processing in Autonomous AI Lakehouse

In diesem Beispiel kann nur über einen privaten Endpunkt innerhalb des OCI-Netzwerkes oder über einen Bastionhost, der Zugriff auf OCI-Ressourcen sichert, auf das OCI-GoldenGate-Deployment zugegriffen wird. Weitere Informationen finden Sie unter Mit einer privaten IP eine Verbindung zu Oracle Cloud Infrastructure GoldenGate herstellen.

Um eine Verbindung zu Autonomous AI Transaction Processing (ATP) und Autonomous AI Lakehouse (ALK) herzustellen, erstellt OCI GoldenGate private Endpunkte über Port 1522, es sei denn, Sie haben "Sicherer Zugriff von überall" ausgewählt.

Wenn Sie beim Erstellen der Verbindung die autonome KI-Datenbank auswählen, wird der private Endpunkt automatisch erstellt. Andernfalls können Sie die Konfiguration der autonomen KI-Datenbank manuell eingeben und "Gemeinsamer Endpunkt" auswählen, um den privaten Endpunkt des Deployments wiederzuverwenden, der im Subnetz erstellt wurde, das bei der Deployment-Erstellung ausgewählt wurde. Die entsprechenden Subnetz-Sicherheitsregeln und die DNS-Auflösungskonfiguration liegen in Ihrer Verantwortung innerhalb dieses Subnetzes.

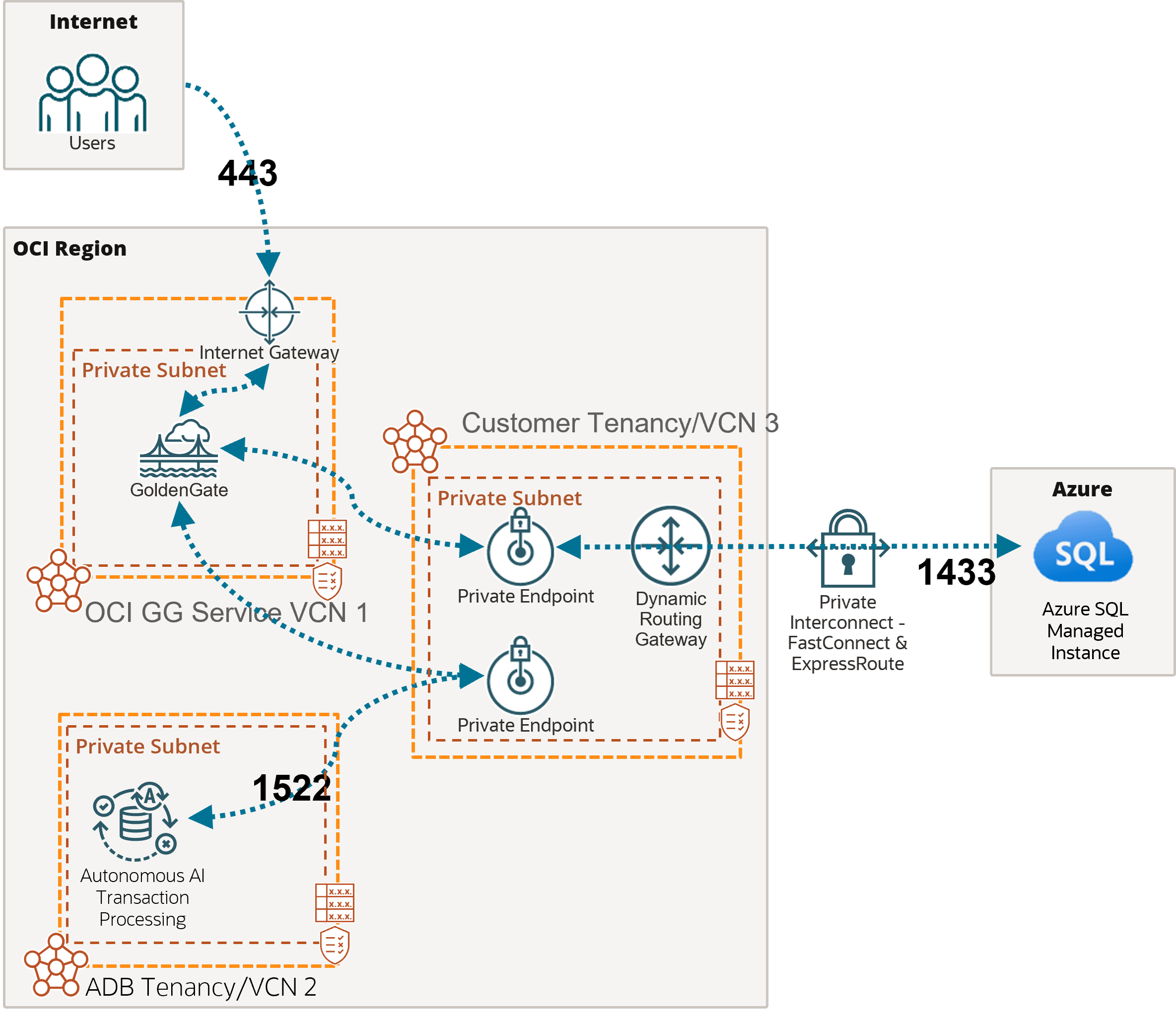

Beispiel: Replikation von Azure SQL Managed Instance in Autonomous AI Transaction Processing

In diesem Beispiel ist das OCI GoldenGate-Deployment über das öffentliche Internet über Port 443 zugänglich.

Wie oben erwähnt, müssen Sie die entsprechenden Subnetzsicherheitsregeln hinzufügen, um die Konnektivität von den Ingress-IPs-Adressen zuzulassen, die auf der Seite "Verbindungsdetails" in der privaten IP des Datenbankknotens aufgeführt sind. Alle angegebenen FQDNs müssen im ausgewählten Subnetz aufgelöst werden können.

In diesem Beispiel durchläuft der Netzwerktraffic eine private Verbindung zwischen OCI und Azure mit FastConnect und ExpressRoute. Port 1433 wird für private Verbindungen verwendet. Verbindungen zur von Azure SQL verwalteten Instanz über das öffentliche Internet verwenden normalerweise Port 3342.

Um eine Verbindung zu Autonomous AI Transaction Processing (ATP) herzustellen, erstellt OCI GoldenGate einen privaten Endpunkt über Port 1522, es sei denn, Sie haben "Sicherer Zugriff von überall" ausgewählt.