Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Ersetzen Sie diese Werte nach Abschluss der Übung durch Werte, die für Ihre Cloud-Umgebung spezifisch sind.

Mit lokalem Zugriff eine Verbindung zu einem Oracle Cloud Infrastructure Kubernetes Engine-Cluster herstellen

Einführung

In diesem Tutorial führen wir Sie durch die Verbindung zu einem Oracle Cloud Infrastructure Kubernetes Engine-(OCI Kubernetes Engine oder OKE-)Cluster mit lokalem Zugriff. Am Ende dieses Tutorials können Sie Ihren lokalen Rechner so konfigurieren, dass er sicher und effizient mit Ihrem OKE-Cluster interagiert. Diese Verbindungsmethode ist für die Verwaltung Ihrer Clusterressourcen, das Deployment von Anwendungen und die Fehlerbehebung von Ausführungen in Ihrer lokalen Umgebung unerlässlich. Egal, ob Sie Anfänger oder erfahren mit Kubernetes sind, dieser Schritt-für-Schritt-Ansatz sorgt für eine reibungslose und einfache Einrichtung.

Wenn Sie sich den Netzwerkteil des Kubernetes-Clusters ansehen, verfügen Sie über verschiedene Kubernetes-Netzwerkarchitekturen, die für das Deployment verwendet werden können. Weitere Informationen finden Sie unter Beispielkonfigurationen für Netzwerkressourcen.

Manchmal möchten Sie den API-Endpunkt mit einer privaten IP-Adresse bereitstellen. In diesem Fall kann das Kubernetes-Cluster nicht mit der OCI Cloud Shell-Anwendung verwaltet werden, sondern auch nicht von einem anderen Rechner, der mit dem Internet verbunden ist. Sie müssen Lokaler Zugriff auswählen. Bevor Sie jedoch eine Verbindung zum lokalen Zugriff herstellen können, müssen Sie zunächst eine Instanz einrichten, die als Bastion fungieren kann.

Ziele

- Stellen Sie mit lokalem Zugriff eine Verbindung zu einem Oracle Cloud Infrastructure Kubernetes Engine-Cluster her.

Aufgabe 1: Kubernetes-Cluster prüfen

Stellen Sie sicher, dass ein bereitgestelltes Kubernetes-Cluster auf OCI OKE vorhanden ist.

-

Um ein Kubernetes-Cluster auf OKE bereitzustellen, verwenden Sie eine der folgenden Methoden:

-

Aufgabe 1: Neues Kubernetes-Cluster erstellen und Komponenten prüfen: Stellen Sie ein Kubernetes-Cluster auf OKE im Modus Schnellerstellung bereit.

-

Aufgabe 1: Kubernetes-Cluster mit OKE bereitstellen: Stellen Sie ein Kubernetes-Cluster auf OKE im Modus Benutzerdefinierte Erstellung bereit.

-

Mit Terraform mehrere Kubernetes-Cluster über verschiedene OCI-Regionen mit OKE bereitstellen und ein vollständiges Mesh-Netzwerk mit RPC erstellen: Stellen Sie mehrere Kubernetes-Cluster auf mehreren Regionen in OKE mit Terraform bereit.

-

Kubernetes-Cluster mit Terraform mit Oracle Cloud Infrastructure Kubernetes Engine bereitstellen: Stellen Sie ein einzelnes Kubernetes-Cluster auf OKE mit Terraform bereit.

-

-

Melden Sie sich bei der OCI-Konsole an, navigieren Sie zu Entwicklerservices, Kubernetes-Cluster (OKE), und klicken Sie auf das Cluster.

-

Klicken Sie auf Auf Cluster zugreifen.

-

Wählen Sie Lokaler Zugriff aus. Kopieren Sie die folgenden Befehle, die Sie benötigen, sobald die Bastion korrekt erstellt und konfiguriert wurde.

Aufgabe 2: Neue Linux-Instanz als Bastion erstellen

In dieser Aufgabe stellen wir eine Bastioninstanz in einem öffentlichen Subnetz bereit. Wenn Sie jedoch den OCI Bastion-Service und die OCI Bastion-Session (später in diesem Tutorial) verwenden, ist es besser, die Bastioninstanz in einem privaten Subnetz bereitzustellen. In diesem Tutorial tun wir dies nicht, weil wir die Flexibilität und verschiedene Optionen präsentieren möchten.

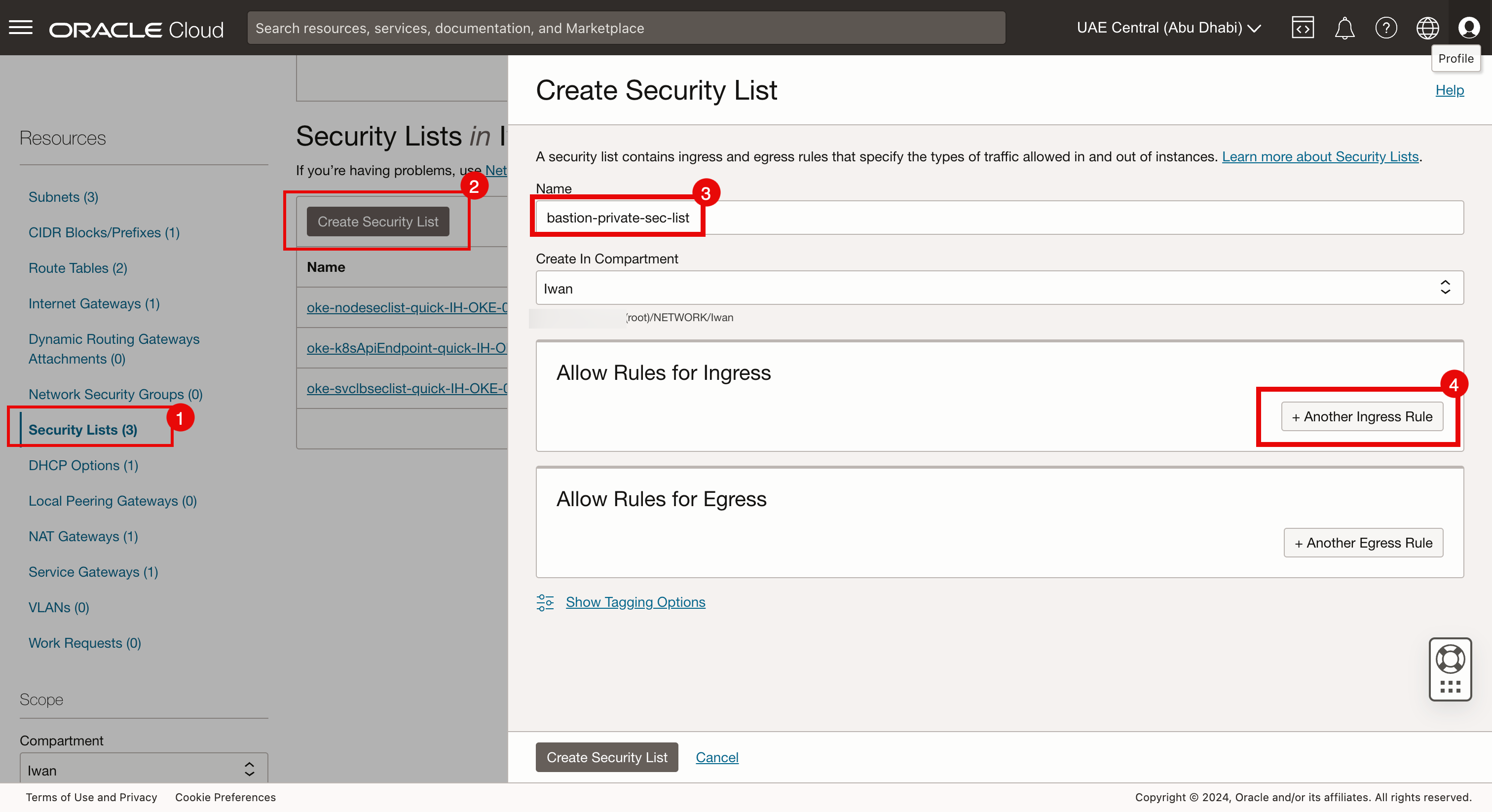

Aufgabe 2.1: bastion-private-sec-list-Sicherheitsliste mit Ingress- und Egress-Regel erstellen

Bestimmen Sie das neue Subnetz, in dem sich die neue Bastioninstanz in 10.0.5.0/24 befindet. Dies ist erforderlich, um die Sicherheitslisten korrekt zu erstellen.

-

Gehen Sie zur OCI-Konsole, navigieren Sie zu Networking, Virtuelle Cloud-Netzwerke, und wählen Sie das VCN aus, in dem Ihr Kubernetes-Cluster bereitgestellt wird.

- Klicken Sie auf Sicherheitslisten.

- Klicken Sie auf Sicherheitsliste erstellen.

- Geben Sie einen Namen für die Sicherheitsliste ein.

- Klicken Sie auf + Weitere Ingress-Regel.

-

Geben Sie die folgenden Informationen ein, um die Ingress-Regel 1 zu erstellen.

- Quelltyp: Geben Sie CIDR ein.

- Quell-CIDR: Geben Sie die Quelle ein, die das Subnetz der Bastioninstanz sein soll (

10.0.5.0/24). - IP-Protokoll: Geben Sie TCP ein.

- Zielportbereich: Geben Sie 22 ein.

- Klicken Sie auf + Weitere Ingress-Regel.

-

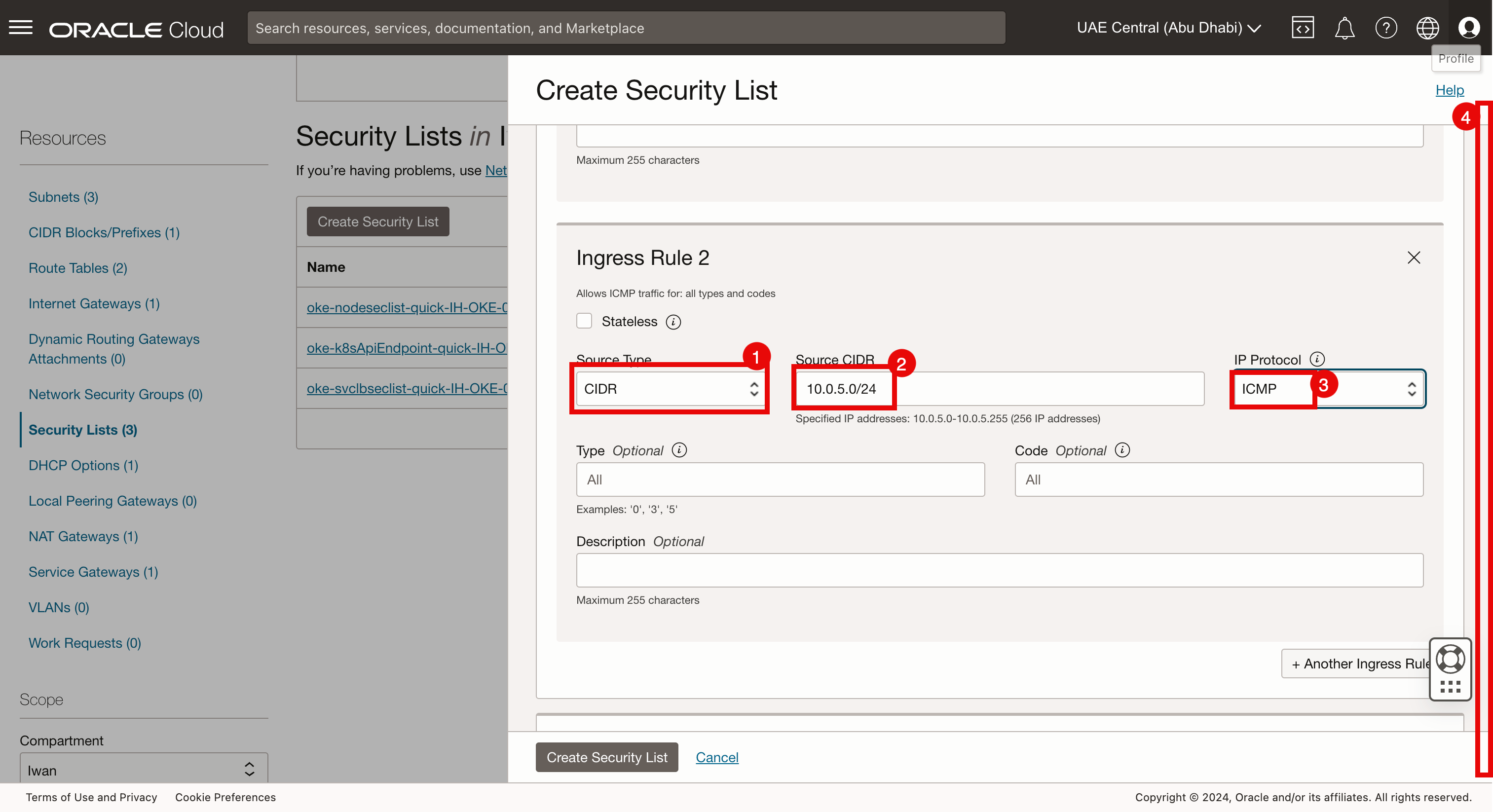

Geben Sie die folgenden Informationen ein, um Ingress-Regel 2 zu erstellen.

- Quelltyp: Geben Sie CIDR ein.

- Quell-CIDR: Geben Sie die Quelle ein, die das Subnetz der Bastioninstanz sein soll (

10.0.5.0/24). - IP-Protokoll: Geben Sie ICMP ein.

- Bildlauf nach unten.

-

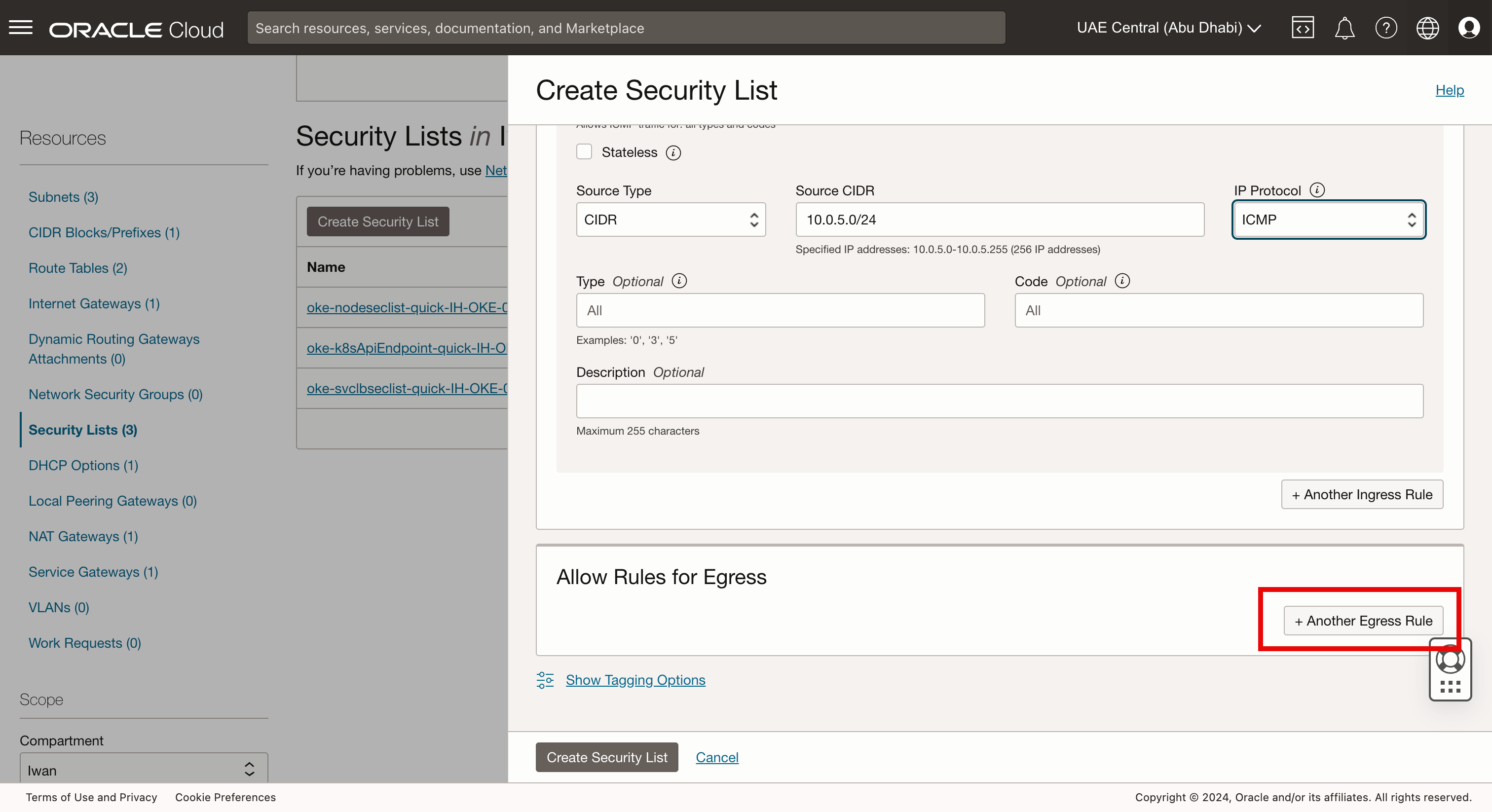

Klicken Sie auf + Weitere Egress-Regel.

-

Geben Sie die folgenden Informationen zum Erstellen von Egress-Regel 1 ein.

- Zieltyp: Geben Sie CIDR ein.

- Ziel-CIDR: Geben Sie als Quelle "Alle" ein (

0.0.0.0/0). - IP-Protokoll: Geben Sie unter Alle Studien einen Wert ein.

- Klicken Sie auf Sicherheitsliste erstellen.

-

Beachten Sie, dass die neue Sicherheitsliste erstellt wurde. Klicken Sie auf die Sicherheitsliste, und prüfen Sie die Regeln.

- Klicken Sie auf Ingress-Regeln.

- Beachten Sie, dass die Regeln vorhanden sind.

- Klicken Sie auf Egress-Regeln.

- Beachten Sie, dass die Regel vorhanden ist.

Aufgabe 2.2: bastion-public-sec-list-Sicherheit mit Ingress- und Egress-Regeln erstellen

-

Klicken Sie auf Sicherheitsliste erstellen.

- Geben Sie einen Namen für die Sicherheitsliste ein.

- Klicken Sie auf + Weitere Ingress-Regel.

-

Geben Sie die folgenden Informationen für Ingress-Regel 1 ein.

- Quelltyp: Geben Sie CIDR ein.

- Quell-CIDR: Geben Sie die Quelle ein, die das Subnetz der Bastioninstanz sein soll (

10.0.5.0/24). - IP-Protokoll: Geben Sie ICMP ein.

- Klicken Sie auf + Weitere Ingress-Regel.

-

Geben Sie die folgenden Informationen für Ingress-Regel 2 ein.

- Quelltyp: Geben Sie CIDR ein.

- Quell-CIDR: Geben Sie die Quelle als "Alles" ein (

0.0.0.0/0). - IP-Protokoll: Geben Sie TCP ein.

- Zielportbereich: Geben Sie 22 ein.

- Klicken Sie auf + Weitere Ingress-Regel.

-

Geben Sie die folgenden Informationen für Ingress-Regel 3 ein.

- Quelltyp: Geben Sie CIDR ein.

- Quell-CIDR: Geben Sie die Quelle als "Alles" ein (

0.0.0.0/0). - IP-Protokoll: Geben Sie ICMP ein.

- Klicken Sie auf + Weitere Egress-Regel.

-

Geben Sie die folgenden Informationen für Egress-Regel 1 ein.

- Zieltyp: Geben Sie CIDR ein.

- Ziel-CIDR: Geben Sie als Quelle "Alle" ein (

0.0.0.0/0). - IP-Protokoll: Geben Sie unter Alle Studien einen Wert ein.

- Klicken Sie auf Sicherheitsliste erstellen.

-

Beachten Sie, dass die neue Sicherheitsliste erstellt wurde. Klicken Sie auf die Sicherheitsliste, und prüfen Sie die Regeln.

- Klicken Sie auf Ingress-Regeln.

- Beachten Sie, dass die Regeln vorhanden sind.

- Klicken Sie auf Egress-Regeln.

- Beachten Sie, dass die Regel vorhanden ist.

Aufgabe 2.3: bastion-route-table mit Internetgateway erstellen, um es der Bastioninstanz für den Internetzugriff hinzuzufügen

Hinweis: Stellen Sie sicher, dass Sie ein Internetgateway im VCN erstellt haben.

-

Gehen Sie zur Seite Details virtueller Cloud-Netzwerke.

- Klicken Sie auf Routentabellen.

- Klicken Sie auf Routentabelle erstellen.

- Geben Sie einen Namen ein.

- Klicken Sie auf + Weitere Routingregel.

-

Geben Sie im Abschnitt Regel die folgenden Informationen ein.

- Zieltyp: Wählen Sie Internetgateway aus.

- Ziel-CIDR-Block: Geben Sie

0.0.0.0/0ein. - Zielinternetgateway: Wählen Sie das vorhandene Internetgateway aus.

- Klicken Sie auf Erstellen.

-

Beachten Sie, dass die neue Routentabelle erstellt wurde. Klicken Sie auf die Routentabelle, und prüfen Sie die Regeln.

- Beachten Sie, dass die Regel vorhanden ist.

- Klicken Sie auf das VCN, um zur VCN-Seite zurückzukehren.

Aufgabe 2.4: Regionales öffentliches Subnetz (bastion-subnet) für die Bastioninstanz erstellen

-

Klicken Sie auf Subnetze.

-

Klicken Sie auf Subnetz erstellen, und geben Sie die folgenden Informationen ein.

- Geben Sie einen Namen ein.

- Subnetztyp: Wählen Sie Regional aus.

- IPv4 CIDR-Block: Geben Sie

10.0.5.0/24ein. - Bildlauf nach unten.

- Weiterleitungstabelle: Wählen Sie die in Aufgabe 2.3 erstellte Weiterleitungstabelle aus.

- Subnetzzugriff: Wählen Sie Öffentliches Subnetz aus.

- Bildlauf nach unten.

- Compartment DHCP-Optionen: Wählen Sie die standardmäßigen DHCP-Optionen aus.

- Sicherheitslisten: Wählen Sie die Sicherheitsliste aus, die in Aufgabe 2.2 für das öffentliche Subnetz erstellt wurde.

- Klicken Sie auf Subnetz erstellen.

-

Beachten Sie, dass das neue Subnetz erstellt wurde.

Aufgabe 2.5: bastion-private-sec-list zum privaten Worker-Subnetz hinzufügen, um von Bastioninstanzen auf die Worker-Knoten zuzugreifen

-

Gehen Sie zur Seite Details virtueller Cloud-Netzwerke.

- Klicken Sie auf Subnetze.

- Klicken Sie auf das Subnetz, in dem Ihre Kubernetes-Worker-Knoten verbunden sind.

- Klicken Sie auf Sicherheitslisten.

- Klicken Sie auf Sicherheitsliste hinzufügen.

- Sicherheitsliste: Wählen Sie die Sicherheitsliste für das in Aufgabe 2.1 erstellte private Subnetz aus.

- Klicken Sie auf Sicherheitsliste hinzufügen.

-

Beachten Sie, dass die Sicherheitsliste dem Subnetz (Kubernetes-Worker-Knoten) hinzugefügt wird.

Aufgabe 2.6: OCI-Compute-Instanz erstellen

Erstellen Sie die Bastionsinstanz.

-

Gehen Sie zur OCI-Konsole, navigieren Sie zu Compute, Instanzen, und klicken Sie auf Instanz erstellen.

- Geben Sie einen Namen ein.

- Bildlauf nach unten.

-

Bildlauf nach unten.

- Wählen Sie das VCN aus, mit dem Sie das Subnetz in Aufgabe 2.4 erstellt haben.

- Wählen Sie Subnetz aus, das in Aufgabe 2.4 erstellt wurde.

-

Bildlauf nach unten.

Hinweis: In diesem Beispiel wurde ein vorhandener Public Key verwendet. Sie können auch Schlüsselpaar generieren auswählen. Wenn Sie dies tun, müssen Sie es jedoch speichern, da Sie es später benötigen. Informationen zum Erstellen einer Instanz mit dem Schlüsselpaar generieren finden Sie unter Erste Linux-Compute-Instanz mit Oracle Cloud Infrastructure erstellen.

-

Geben Sie auf der Seite Compute-Instanz erstellen die folgenden Informationen ein.

- Wählen Sie Public Key-Dateien hochladen aus.

- Klicken Sie auf Durchsuchen.

- Stellen Sie sicher, dass ein vorhandener Public Key ausgewählt ist.

- Bildlauf nach unten.

-

Klicken Sie auf Erstellen.

-

Beachten Sie, dass die Instanz den Status PROVISIONING aufweist.

Aufgabe 2.7: Öffentliche IP-Adresse der Bastioninstanz (BastionHost) für SSH abrufen

-

Gehen Sie zur Seite Instanzdetails.

- Wenn die Instanz vollständig bereitgestellt ist, wird der Status Wird ausgeführt angezeigt.

- Kopieren Sie die öffentliche IP-Adresse.

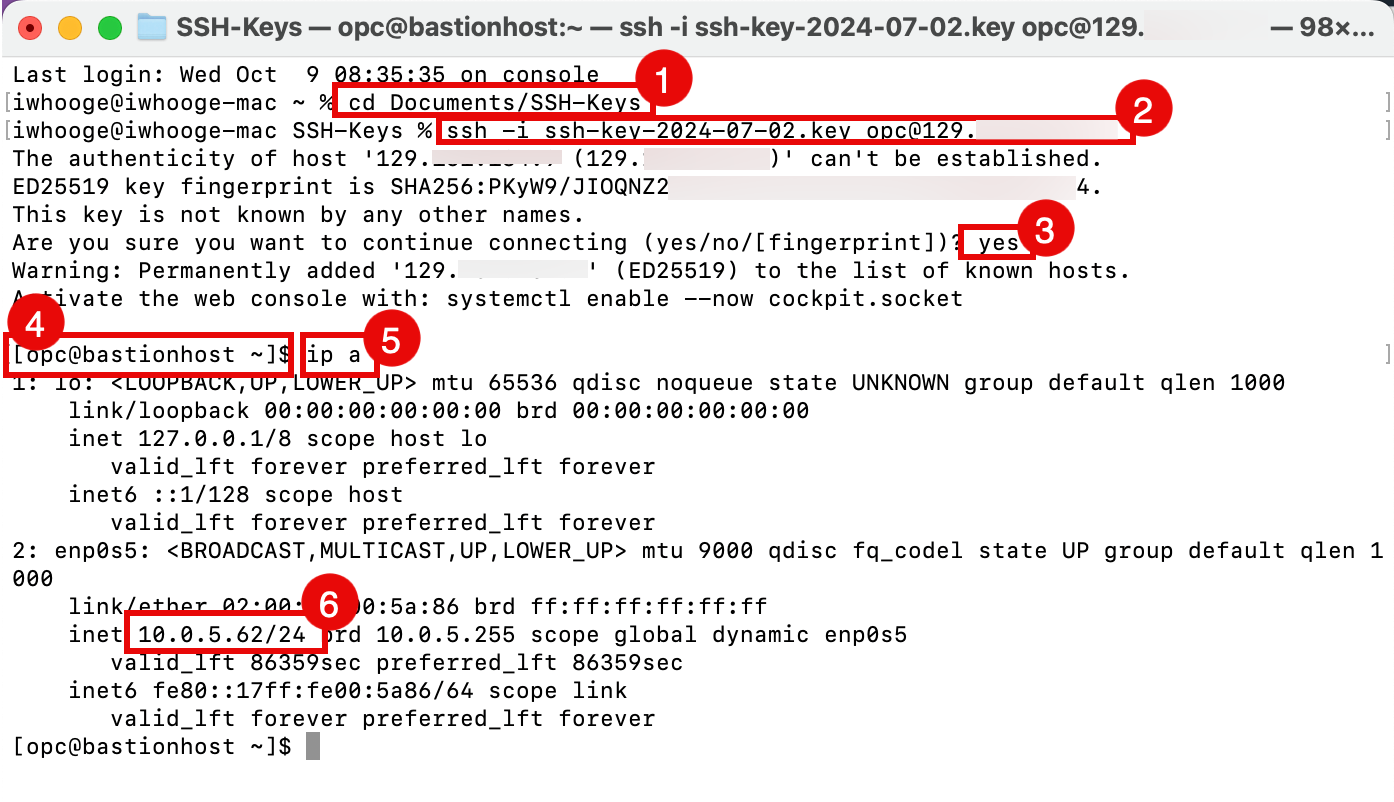

Aufgabe 2.8: Beim Bastionhost anmelden

-

Öffnen Sie ein Terminal oder eine andere Anwendung, mit der Sie SSH-Verbindungen einrichten können, und führen Sie den folgenden Befehl aus.

- Wechseln Sie in das Verzeichnis, in dem der Private Key und der Public Key gespeichert sind.

- Führen Sie den folgenden Befehl aus, um mit dem Private Key eine SSH-Verbindung zur öffentlichen IP-Adresse der Instanz herzustellen.

- Geben Sie Ja ein, um fortzufahren.

- Beachten Sie, dass Sie jetzt bei der Instanz angemeldet sind.

- Führen Sie den folgenden Befehl aus, um die private IP-Adresse der Instanz abzurufen.

- Beachten Sie, dass die Instanz die IP-Adresse

10.0.5.62/24im Subnetz10.0.5.0/24hat.

Aufgabe 3: Bastionsession erstellen

Wir können die Bastion-Instanz als Standalone-Host verwenden, aber auch den Bastion-Service oder die Bastion-Session. Dazu müssen wir das Bastion Plugin installieren und eine Bastion Session erstellen.

Was sind die Vorteile einer Bastionssitzung?

Wenn Sie eine Instanz in einem privaten Subnetz bereitstellen, ist sie nicht direkt über das Internet zugänglich. Wenn Sie jedoch eine Bastion einrichten und eine Bastion-Session initiieren, können Sie die private Instanz zugänglich machen. Auf diese Weise kann die Instanz als Sprungbrett für die Verwaltung anderer Ressourcen in Ihrer OCI-Umgebung fungieren.

Aufgabe 3.1: Bastion-Plug-in auf der Instanz installieren

-

Gehen Sie zu der in Aufgabe 2.6 erstellten Instanz.

- Klicken Sie auf Oracle Cloud Agent.

- Bildlauf nach unten.

- Setzen Sie die Bastion auf Aktiviert.

- Der Service ist auf Gestoppt gesetzt. Dies wird sich nach einigen Minuten ändern.

Hinweis:

- Um das Bastion-Plug-in bereitzustellen, muss die Instanz über ein NAT-Gateway oder Internetgateway auf das Internet zugreifen können, da das Plug-in aus dem Internet heruntergeladen wird. Wenn der Plug-in-Status im Status Gestoppt bleibt, prüfen Sie die Internetverbindung.

- Sie können die Oracle Cloud Agent-Software auch manuell installieren. Weitere Informationen finden Sie unter Oracle Cloud Agent-Software installieren.

-

Wenn die Oracle Cloud Agent-Software installiert ist, ändert sich der Status in Wird ausgeführt.

Aufgabe 3.2: Bastionsession erstellen

-

Navigieren Sie zu Identität, Sicherheit, und klicken Sie auf Bastion.

- Klicken Sie auf Bastion erstellen.

-

Geben Sie folgende Informationen ein.

- Bastelname: Geben Sie einen Namen ein.

- Virtuelles Cloud-Zielnetzwerk: Wählen Sie das VCN aus, in dem die Bastioninstanz und das Kubernetes-Cluster vorhanden sind.

- Zielsubnetz: Wählen Sie das Subnetz aus, in dem sich die Bastioninstanz befindet.

- CIDR-Blockausnahmeliste: Wählen Sie eine Ausnahmeliste aus. Um alles zuzulassen, verwenden Sie

0.0.0.0/0. - Klicken Sie auf Bastion erstellen.

-

Beachten Sie, dass der Bastionstatus Wird erstellt lautet.

- Nach einigen Minuten ändert sich der Bastionstatus in Aktiv.

- Klicken Sie auf die Bastion.

-

Klicken Sie auf Session erstellen.

-

Geben Sie folgende Informationen ein.

- Sessiontyp: Wählen Sie Verwaltete SSH-Session aus.

- Sessionname: Geben Sie einen Namen ein.

- Benutzername: Geben Sie den Benutzernamen der Bastioninstanz ein.

- Compute-Instanz: Wählen Sie die Bastioninstanz aus, die in Aufgabe 2.6 erstellt wurde.

- SSH-Schlüssel hinzufügen: Wählen Sie SSH-Schlüsseldatei auswählen aus.

- Klicken Sie auf Durchsuchen.

- Stellen Sie sicher, dass Sie den Public Key der Bastioninstanz auswählen, die in Aufgabe 2.6 erstellt wurde.

- Klicken Sie auf Session erstellen.

Hinweis: In diesem Beispiel verwenden wir aus Gründen der Einfachheit dasselbe SSH-Schlüsselpaar, das wir für die Bastioninstanz verwendet haben. Wir empfehlen Ihnen, ein Schlüsselpaar zu erstellen oder zu verwenden, das sich von dem unterscheidet, das Sie für die Bastioninstanz verwendet haben.

Aufgabe 3.3: SSH-Befehl der Bastion-Session abrufen

-

Navigieren Sie zur Seite mit den Bastiondetails.

- Beachten Sie, dass die Bastionsession erstellt wird.

- Klicken Sie auf das Menü mit den drei Punkten.

- Wählen Sie SSH-Befehl kopieren aus.

Aufgabe 3.4: Bei Bastionhost anmelden

- Öffnen Sie ein Terminal oder eine andere Anwendung, mit der Sie SSH-Verbindungen einrichten können, und führen Sie den folgenden Befehl aus.

- Führen Sie den folgenden kopierten SSH-Befehl im Terminal aus.

- Geben Sie Ja ein, um für die Bastion-SSH-Session fortzufahren.

- Geben Sie Ja ein, um für die SSH-Session der Instanz fortzufahren.

- Beachten Sie, dass Sie jetzt über eine Bastion-Session bei der Instanz angemeldet sind.

Hinweis: Dies ist eine andere Methode zur Verbindung mit der angezeigten Bastioninstanz. Jetzt stellen wir eine Verbindung zur Bastioninstanz über eine Bastion-Session her, und früher haben wir eine direkte Verbindung mit SSH zur Bastioninstanz hergestellt.

Aufgabe 4: OCI-Befehlszeilenschnittstelle (CLI) einrichten

Wir haben die Bastioninstanz, die Bastion-Session und die Bastion-Session erfolgreich eingerichtet, und wir haben die Konnektivität überprüft. Jetzt müssen wir OCI-CLI einrichten, damit wir CRUD-Vorgänge (Erstellen, Lesen, Aktualisieren und Löschen) in unserer OCI-Umgebung ausführen können.

-

Führen Sie den folgenden Befehl aus, um die bereits installierte Software zu aktualisieren.

[opc@oke-bastion-instanc ~]$ sudo dnf update

-

Geben Sie y ein, um die Aktualisierung zu bestätigen.

-

Beachten Sie, dass das Update Complete! ist.

-

Führen Sie den folgenden Befehl aus, um Oracle Developer Release zu installieren.

[opc@oke-bastion-instanc ~]$ sudo dnf -y install oraclelinux-developer-release-el8 -

In diesem Beispiel ist Oracle Developer Release bereits installiert. Wenn nicht, installieren Sie es.

-

Führen Sie den folgenden Befehl aus, um die OCI-CLI zu installieren.

[opc@oke-bastion-instanc ~]$ sudo dnf install python36-oci-cli -

Geben Sie y ein, um die Installation zu bestätigen.

-

-

Beachten Sie, dass die Installation abgeschlossen ist.

-

Führen Sie den folgenden Befehl aus, um die installierte OCI-CLI-Version zu prüfen.

[opc@oke-bastion-instanc ~]$ oci -v -

Beachten Sie, dass die OCI-CLI-Version 3.49.0 lautet.

-

Aufgabe 5: OCI-CLI konfigurieren

Sie müssen eine Konfiguration hinzufügen, um sicherzustellen, dass sich die OCI-CLI auf Ihrem OCI-Mandanten authentifizieren kann, damit Sie CRUD-Vorgänge ausführen können.

-

Führen Sie die folgenden Befehle aus, um ein neues ausgeblendetes Verzeichnis in Ihrem Home-Ordner zu erstellen.

[opc@oke-bastion-instanc ~]$ mkdir ~/.oci/ -

Führen Sie den folgenden Befehl aus, um das Verzeichnis in das gerade erstellte Verzeichnis zu ändern.

[opc@oke-bastion-instanc ~]$ cd ~/.oci/ -

Führen Sie den folgenden Befehl aus, um ein neues Schlüsselpaar (Public und Private Key) zu generieren. In diesem Tutorial verwenden wir keine Kennwörter. Daher geben Sie N/A bei der Passphrase-Frage ein.

[opc@oke-bastion-instanc .oci]$ oci setup keys -

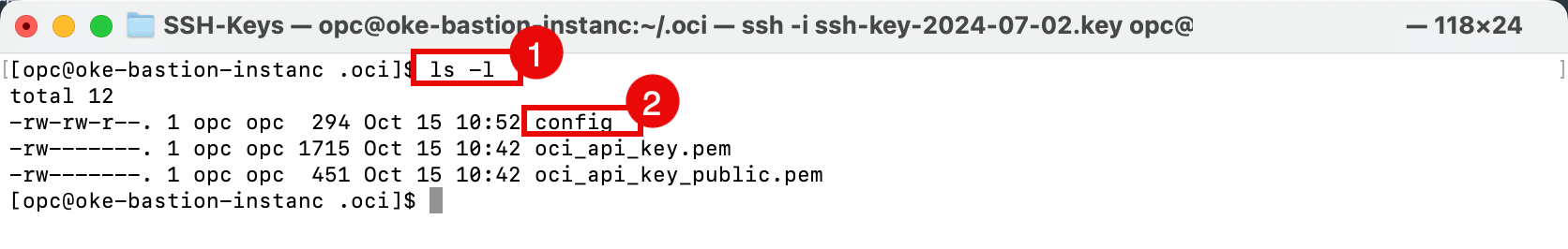

Führen Sie den folgenden Befehl aus, um zu prüfen, ob das Schlüsselpaar erfolgreich generiert wurde.

[opc@oke-bastion-instanc .oci]$ ls -l

-

Führen Sie den folgenden Befehl aus, um den Inhalt des Public Keys abzurufen. Stellen Sie sicher, dass Sie kopieren, da Sie es später benötigen.

[opc@oke-bastion-instanc .oci]$ cat ~/.oci/oci_api_key_public.pem

- Gehen Sie zur OCI-Konsole, und klicken Sie auf das Profilsymbol.

- Klicken Sie auf Mein Profil.

-

Bildlauf nach unten.

- Klicken Sie auf API-Schlüssel.

- Klicken Sie auf API-Schlüssel hinzufügen.

- Wählen Sie Public Key einfügen aus.

- Fügen Sie den Public Key ein, der aus der Bastioninstanz erfasst wurde.

- Kopieren Sie die Konfigurationsdatei.

- Klicken Sie auf Schließen.

-

Dies ist eine Ausgabe der kopierten Konfiguration. Sie müssen den Wert

<path to your private keyfile>mit dem Wert ändern, den Sie gerade generiert haben.[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=<path to your private keyfile> # TODO -

Führen Sie den folgenden Befehl aus, um die OCI-CLI-Datei

configzu erstellen.[opc@oke-bastion-instanc .oci]$ nano ~/.oci/config- Kopieren Sie den Inhalt der von der OCI-Konsole bereitgestellten Konfiguration in die Datei

config. - Ändern Sie den Speicherort der Private-Key-Datei.

[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=~/.oci/oci_api_key.pem - Kopieren Sie den Inhalt der von der OCI-Konsole bereitgestellten Konfiguration in die Datei

-

Stellen Sie sicher, dass Sie die Konfigurationsdatei speichern und beenden.

-

Führen Sie den folgenden Befehl aus, um sicherzustellen, dass die Datei

configerstellt wird.[opc@oke-bastion-instanc .oci]$ ls -l

Hinweis: Weitere Informationen finden Sie unter Oracle Cloud Infrastructure-CLI-Befehlsreferenz.

-

Führen Sie den folgenden Befehl aus, um alle Ressourcentypen zu prüfen, die in Ihrem Mandanten konfiguriert sind.

[opc@oke-bastion-instanc .oci]$ oci search resource-type list --all --output table --query "data [*].{Name:name}" -

Beachten Sie, dass die Warnung, die Berechtigungen für die Datei

configanzeigt, zu offen ist. Wir beheben dies. -

Beachten Sie die Ausgabe aller Ressourcentypen, die in Ihrem Mandanten konfiguriert sind.

-

-

Führen Sie den folgenden Befehl aus, um die Dateiberechtigungen der Datei

configzu korrigieren.[opc@oke-bastion-instanc .oci]$ oci setup repair-file-permissions --file /home/opc/.oci/config

-

Führen Sie den folgenden Befehl aus, um eine Liste aller Regionen abzurufen, in denen Ihr Mandant abonniert ist.

[opc@oke-bastion-instanc .oci]$ oci iam region list -

Beachten Sie die Ausgabe aller Regionen, für die der Mandant abonniert ist.

-

Führen Sie den folgenden Befehl aus, um alle konfigurierten Compartments in Ihrem Mandanten aufzulisten.

[opc@oke-bastion-instanc .oci]$ oci iam compartment list -

Notieren Sie sich die Ausgabe aller Compartments Ihres Mandanten.

-

Aufgabe 6: OCI-CLI im interaktiven Modus verwenden

-

Sie können die OCI-CLI auch im interaktiven Modus verwenden. Auf diese Weise stellt die OCI-CLI Ihnen die Befehle und nächsten Schlüsselwörter im Befehl zur Verfügung, mit denen Sie schließlich den erforderlichen vollständigen Befehl erhalten können. Weitere Informationen finden Sie unter Interaktiven Modus verwenden.

- Führen Sie den folgenden Befehl aus, um die OCI-CLI im interaktiven Modus zu starten.

[opc@oke-bastion-instanc .oci]$ oci -i- Die Eingabeaufforderung für den interaktiven OCI-CLI-Modus wird angezeigt.

- Drücken Sie die Tabulatortaste, um Befehle automatisch zu vervollständigen, die Eingabetaste, um den Befehl auszuführen, und Strg + D, um den interaktiven Modus zu beenden.

- Geben Sie die Tabulatortaste ein, um die erste Befehlsebene abzurufen.

- Beachten Sie die verfügbare erste Befehlsebene.

-

Geben Sie

iaein, und drücken Sie die Tabulatortaste, um die verfügbaren Befehlsoptionen anzuzeigen.

-

Geben Sie

iam compartmentein, und drücken Sie die Tabulatortaste, um die verfügbaren Befehlsoptionen anzuzeigen.

-

Drücken Sie die Tabulatortaste, um das Wort-Compartment automatisch zu vervollständigen. Sie erhalten also den Befehl

iam compartment.

-

Drücken Sie die Tabulatortaste, um die nächste verfügbare Option für den Befehl

iam compartmentanzuzeigen.

- Führen Sie den Befehl

iam compartment listaus. - Notieren Sie sich die Ausgabe aller Compartments Ihres Mandanten.

- Führen Sie den Befehl

Aufgabe 7: Mit OCI-CLI auf das Kubernetes-Cluster zugreifen

-

Führen Sie den folgenden Befehl aus, um die OCI-CLI-Version zu prüfen.

oci -v -

Greifen Sie auf das Kubernetes-Cluster zu.

-

Erstellen Sie ein Verzeichnis für die Datei

kubeconfig.mkdir -p $HOME/.kube -

Um auf die Datei

kubeconfigfür das Cluster über den VCN-nativen öffentlichen Endpunkt zuzugreifen, kopieren Sie den folgenden Befehl.oci ce cluster create-kubeconfig --cluster-id ocid1.cluster.oc1.eu-frankfurt-1.aaaaaaaagwiamspaz7h4pxxxxxxxxxxxxxxxj75gd7chc27su6o56kq --file $HOME/.kube/config --region eu-frankfurt-1 --token-version 2.0.0 --kube-endpoint PUBLIC_ENDPOINT -

Führen Sie den folgenden Befehl aus, um die Umgebungsvariable

KUBECONFIGauf die Datei für dieses Cluster festzulegen.export KUBECONFIG=$HOME/.kube/config

-

Führen Sie den folgenden Befehl aus, um das neueste Kubernetes-Release herunterzuladen.

[opc@oke-bastion-instanc ~]$ curl -LO "https://storage.googleapis.com/kubernetes-release/release/$(curl -s https://storage.googleapis.com/kubernetes-release/release/stable.txt)/bin/linux/amd64/kubectl" -

Führen Sie den folgenden Befehl aus, um die Anwendung

kubectlausführbar zu machen.[opc@oke-bastion-instanc ~]$ chmod +x ./kubectl -

Verschieben Sie die Anwendung

kubectlin ein Verzeichnis, in dem die Variable$PATHaktiv ist, sodass Sie den Befehlkubectlvon überall ausführen können.[opc@oke-bastion-instanc ~]$ sudo mv ./kubectl /usr/local/bin/kubectl

-

Führen Sie den folgenden Befehl aus, um Ihre Kubernetes-Clusterinformationen abzurufen.

[opc@oke-bastion-instanc ~]$ kubectl cluster-info -

Führen Sie den folgenden Befehl aus, um die Kubernetes-Client- und -Serverversionen abzurufen.

[opc@oke-bastion-instanc ~]$ kubectl version -

Führen Sie den folgenden Befehl aus, um alle Worker-Knoten abzurufen, die Teil des Kubernetes-Clusters sind.

[opc@oke-bastion-instanc ~]$ kubectl get nodes

-

Nächste Schritte

Wenn Sie sich mit dem lokalen Zugriff bei Ihrem OKE-Cluster anmelden, können Sie die Clusterressourcen in Ihrer lokalen Umgebung problemlos verwalten und mit ihnen interagieren. Durch Befolgen der in diesem Tutorial beschriebenen Aufgaben haben Sie eine sichere Verbindung eingerichtet und können nun Anwendungen in Ihrem OKE-Cluster bereitstellen, überwachen und verwalten. Mit dieser Einrichtung sind Sie in der Lage, administrative Aufgaben zu erledigen, Fehler zu beheben und Ihre Workflows effizient zu optimieren. Halten Sie diese Konfigurationen für zukünftige Referenzzwecke bereit, und erkunden Sie weitere Anpassungsoptionen, die Ihren spezifischen Anforderungen entsprechen.

Danksagungen

- Autor - Iwan Hoogendoorn (OCI Network Specialist)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie im Oracle Learning YouTube-Channel auf weitere kostenlose Lerninhalte zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Connect to an Oracle Cloud Infrastructure Kubernetes Engine cluster using Local Access

G18365-01

November 2024