Architekturen, die Workload-Anforderungen erfüllen

In Kunden-Deployments gibt es viele Variationen der Architektur, die funktioniert. In einigen Fällen werden diese Variationen so konzipiert, dass sie ein bestimmtes Ergebnis erreichen, und in anderen Fällen werden sie eine bestimmte Hardwarefunktion oder Einschränkung unterstützen. Auch in anderen hingegen werden die Voreinstellungen des Architekts berücksichtigt.

In jedem Fall wird empfohlen, die Baseline-Referenzarchitektur zu nutzen und bei Bedarf anzupassen, damit Ihre spezifischen Anforderungen erfüllt werden. Der völlig neue Wert kann zeitaufwendig sein und ist mit dem Risiko ausgestattet, dass wichtige Überlegungen übersehen wurden. Die Referenzarchitekturen können die Zeit und den Aufwand reduzieren, die erforderlich sind, um Ihre PeopleSoft-Umgebung erfolgreich in der Cloud bereitzustellen

Networking and Connectivity

Die primären Ziele für die Netzwerk- und Konnektivitätsarchitektur stellen sichere, Hochgeschwindigkeitskomponenten zwischen Ihren Cloud-Ressourcen und Benutzern und/oder Systemen bereit, die auf diese Ressourcen zugreifen müssen.

Die effektive Netzwerk- und Konnektivitätsarchitektur stellt außerdem Verfahren dar, mit denen Sie eine Netzwerktopologie entwerfen können, die Ihre Anforderungen am besten erfüllt. Die Möglichkeit besteht darin, Ressourcen zwischen Bastion-Host, Anwendungs-Stufen, Datenbankebenen und Load Balancing zu Sicherheits- und Managementzwecken zu isolieren.

Ziele der Architektur

- Isolation von anderen Kunden und anderen Workloads.

- Isolation auf Netzwerkebene zwischen Web-/Anwendungsebene und Datenbankebenen.

- Überwachung und Verwaltung des Zugriffs auf alle Anwendungs- und Datenbankebenen.

- Privater/dedizierter Zugriff von Firmencampus(n) auf die Anwendung.

- Stellen Sie eine geringe Latenzzeit zwischen der Cloud-Umgebung und Ihrem Data Center sicher.

- Sichern Sie den Netzwerkzugriff auf die Anwendung über verschlüsselte Links im öffentlichen Internet.

- Private Netzwerkverbindung zu anderen Systemen oder Services, die auf Oracle Cloud Infrastructure gehostet werden.

- Load Balancing über mehrere Anwendungsknoten hinweg für Performance und Verfügbarkeit.

Referenzarchitektur

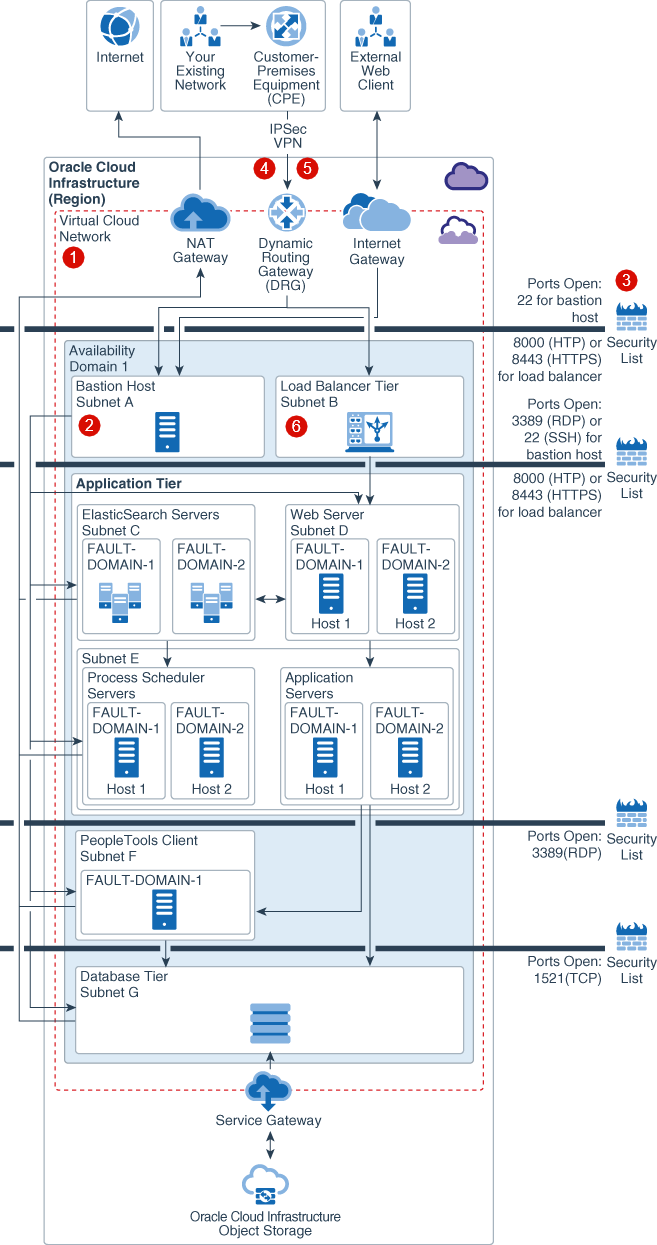

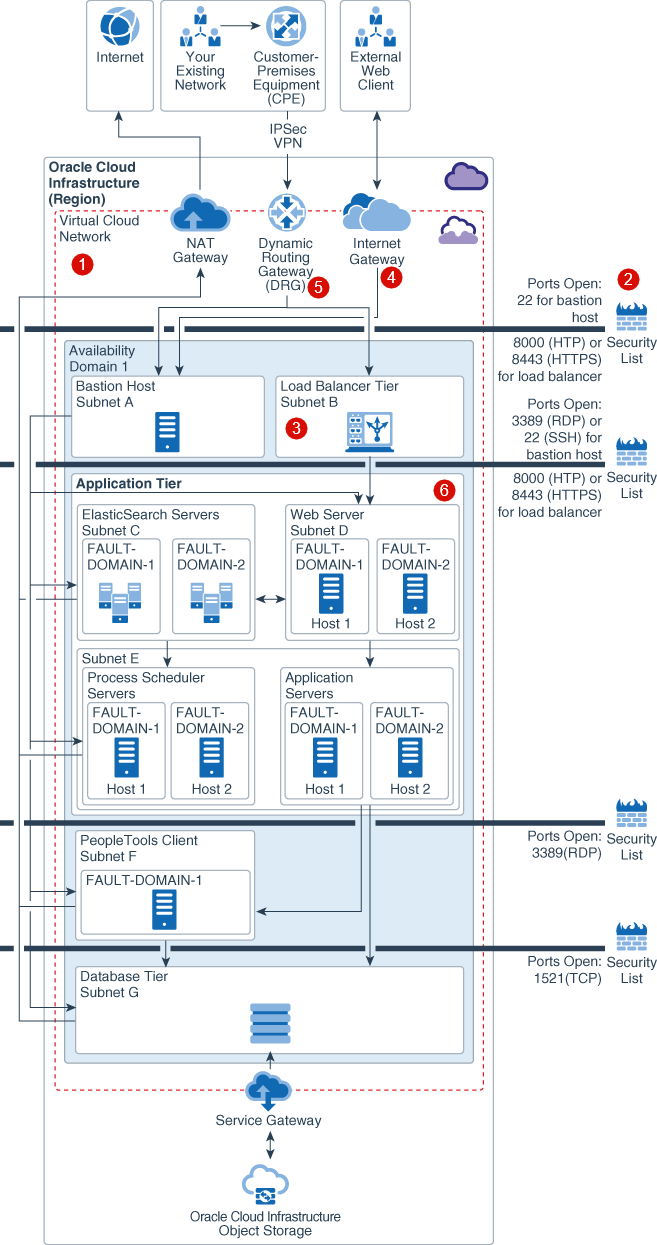

In der folgenden Abbildung wird die Architektur der Netzwerk- und Konnektivitätsreferenz dargestellt:

Beschreibung der Abbildung psft_single_ad_withcallouts-networking.png

Virtuelles Cloud-Netzwerk ![]() : Ein Virtual Cloud-Netzwerk (Virtual Cloud Network, VCN) ist im Wesentlichen Ihr eigenes privates Netzwerk in Oracle Cloud Infrastructure. Sie bietet Isolation für Ihre PeopleSoft-Workload von jeder anderen Workload auf Oracle Cloud Infrastructure, einschließlich Ihrer anderen Workloads in einem anderen VCN. Sie können Ihr VCN über Subnetze unterteilen, um die Ressourcenisolation sicherzustellen und Sicherheitsregeln anzuwenden, um einen sicheren Zugriff zu gewährleisten. Sie können auch Routingtabellen und -regeln hinzufügen, um den Datenverkehr von Ihrem VCN zu versenden, ähnlich wie herkömmliche Netzwerkroutenregeln.

: Ein Virtual Cloud-Netzwerk (Virtual Cloud Network, VCN) ist im Wesentlichen Ihr eigenes privates Netzwerk in Oracle Cloud Infrastructure. Sie bietet Isolation für Ihre PeopleSoft-Workload von jeder anderen Workload auf Oracle Cloud Infrastructure, einschließlich Ihrer anderen Workloads in einem anderen VCN. Sie können Ihr VCN über Subnetze unterteilen, um die Ressourcenisolation sicherzustellen und Sicherheitsregeln anzuwenden, um einen sicheren Zugriff zu gewährleisten. Sie können auch Routingtabellen und -regeln hinzufügen, um den Datenverkehr von Ihrem VCN zu versenden, ähnlich wie herkömmliche Netzwerkroutenregeln.

Sie können Instanzen in einem privaten oder öffentlichen Subnet erstellen, je nachdem, ob Sie den Zugriff auf die Instanzen aus dem Internet zulassen möchten. Instanzen, die Sie in einem öffentlichen Subnetz erstellen, werden eine öffentliche IP-Adresse zugewiesen, und Sie können über das öffentliche Internet auf diese Instanzen zugreifen. Umgekehrt können Sie Instanzen, die in einem privaten Subnetz erstellt wurden, keine öffentliche IP-Adresse zuweisen, sodass Sie nicht über das Internet auf diese Instanzen zugreifen können. Sie können jedoch ein NAT-Gateway zu Ihrem VCN hinzufügen, um Instanzen in einem privaten Subnetz zu übermitteln und Verbindungen zum Internet einzuleiten und Antworten für die Anwendung von BS- und Anwendungsupdates zu erhalten. NAT-Gateways empfangen keine eingehenden Verbindungen, die vom Internet initiiert wurden.

Es wird empfohlen, separate Subnetze für jede Tier zu erstellen, wie Bastion-Host, Datenbank, Anwendung und Load Balancing, um sicherzustellen, dass die entsprechenden Sicherheitsanforderungen über die verschiedenen Tiers hinweg implementiert werden können.

Bastion-Host ![]() : Der Bastion-Host ist eine optionale Komponente, die als Jump-Server für den Zugriff auf und die Verwaltung von Oracle Cloud Infrastructure-Instanzen im privaten Subnetz verwendet werden kann. Mit dynamischem SSH-Tunneling können Sie auch auf Instanzen in einem privaten Subnetz zugreifen.

: Der Bastion-Host ist eine optionale Komponente, die als Jump-Server für den Zugriff auf und die Verwaltung von Oracle Cloud Infrastructure-Instanzen im privaten Subnetz verwendet werden kann. Mit dynamischem SSH-Tunneling können Sie auch auf Instanzen in einem privaten Subnetz zugreifen.

Internetgateway (IGW):) Sie können mit IGW Verbindungen zu Instanzen herstellen, die sich in öffentlichen Subnetzen befinden. Um im Internet auf Ihre Instanzen zuzugreifen, müssen Sie auch den Bastion-Host in einem öffentlichen Subnetz erstellen und über IGW auf den Bastion-Host zugreifen.

- Alle Instanzen in einem privaten Subnetz bereitstellen: Wird für alle Produktionsumgebungen ohne intern ausgerichtete Endpunkte empfohlen. Dieser Deployment-Typ ist nützlich, wenn Sie über ein Hybrid-Deployment mit der Cloud als Erweiterung für die vorhandenen Data Center verfügen möchten.

- Instanzen in öffentlichen und privaten Subnetzen bereitstellen: Sie können einige Instanzen in einem öffentlichen Subnetz und einige Instanzen in einem privaten Subnetz bereitstellen. Dieser Deployment-Typ ist nützlich, wenn das Deployment über interne und nicht interaktive Endpunkte verfügt. In dieser Konfiguration werden einige Anwendungsinstanzen in einem öffentlichen Subnetz platziert, und andere werden in einem privaten Subnetz platziert. Beispiel: Es gibt Anwendungsinstanzen, die interne Benutzer und andere Anwendungsinstanzen bedienen, die externe Benutzer bedienen.

- Alle Instanzen in einem öffentlichen Subnetz bereitstellen: Beste für schnelle Demos oder Deployments der Production-Gehaltsgruppe ohne interne Endpunkte. Dieses Deployment eignet sich nur, wenn Sie nicht über Ihr eigenes Data Center verfügen oder über VPN nicht auf Instanzen zugreifen können und über das Internet auf die Infrastruktur zugreifen möchten. Auch wenn auf Instanzen mit öffentlichen IP-Adressen über das Internet zugegriffen werden kann, können Sie den Zugriff mit Sicherheitslisten und Sicherheitsregeln beschränken.

Interne Firewalls ![]() : Eine Sicherheitsliste bietet für jede Tier eine virtuelle Firewall mit Ingress- und Egress-Regeln, die die zulässigen Datenverkehrstypen angeben.

: Eine Sicherheitsliste bietet für jede Tier eine virtuelle Firewall mit Ingress- und Egress-Regeln, die die zulässigen Datenverkehrstypen angeben.

FastConnect ![]() : Wenn Sie schnelle und vorhersehbare Datenübertragungsgeschwindigkeiten benötigen, bietet FastConnect eine bestimmte Bandbreite, auf die ein Zugriff möglich ist. Mehrere Partner im ganzen Welt bieten dedizierte Netzwerkverbindungen zwischen Kunden-Premise und Oracle-Data Centern. Dadurch können Sie auf Ihre PeopleSoft-Implementierung zugreifen, so als ob sie in Ihrem eigenen Data Center ausgeführt wird.

: Wenn Sie schnelle und vorhersehbare Datenübertragungsgeschwindigkeiten benötigen, bietet FastConnect eine bestimmte Bandbreite, auf die ein Zugriff möglich ist. Mehrere Partner im ganzen Welt bieten dedizierte Netzwerkverbindungen zwischen Kunden-Premise und Oracle-Data Centern. Dadurch können Sie auf Ihre PeopleSoft-Implementierung zugreifen, so als ob sie in Ihrem eigenen Data Center ausgeführt wird.

IPSec VPN Connect ![]() : Um geringere Kosten, aber weiterhin den Zugriff über das Internet zu sichern, können Sie einen verschlüsselten Internet Protocol Security (IPsec) Virtual Private Network (VPN) Tunnel verwenden, um eine Verbindung von Ihrem HQ oder On-Premise-Data Center zu Ihren PeopleSoft-Ressourcen in Oracle Cloud Infrastructure herzustellen. Aus Ihrer On-Premise-Umgebung können Sie über ein dynamisches Routinggateway (DRG) auf Ihre Cloud-Instanzen in einem privaten Subnetz zugreifen. DRG ist das Gateway, das Ihr On-Premise-Netzwerk mit Ihrem Cloud-Netzwerk verbindet.

: Um geringere Kosten, aber weiterhin den Zugriff über das Internet zu sichern, können Sie einen verschlüsselten Internet Protocol Security (IPsec) Virtual Private Network (VPN) Tunnel verwenden, um eine Verbindung von Ihrem HQ oder On-Premise-Data Center zu Ihren PeopleSoft-Ressourcen in Oracle Cloud Infrastructure herzustellen. Aus Ihrer On-Premise-Umgebung können Sie über ein dynamisches Routinggateway (DRG) auf Ihre Cloud-Instanzen in einem privaten Subnetz zugreifen. DRG ist das Gateway, das Ihr On-Premise-Netzwerk mit Ihrem Cloud-Netzwerk verbindet.

Load Balancing ![]() : Bereits konfigurierte, redundante Load Balancer stehen auf privaten und öffentlichen Subnetzen zum Ausgleich des Datenverkehrs in der Implementierung bzw. aus externen Verbindungen zur Verfügung.

: Bereits konfigurierte, redundante Load Balancer stehen auf privaten und öffentlichen Subnetzen zum Ausgleich des Datenverkehrs in der Implementierung bzw. aus externen Verbindungen zur Verfügung.

- Verwenden Sie für interne Endpunkte, auf die vom Internet nicht zugegriffen werden kann, einen privaten Load Balancer. Sowohl die Primär-als auch die Standby-Instanzen eines Load Balancers befinden sich im selben privaten Subnetz. Über DRG können Sie auf private Load Balancer im VCN oder in Ihrem Data Center über das IPSec-VPN zugreifen. Der private Load Balancer akzeptiert Datenverkehr von Ihrem Data Center und verteilt den Datenverkehr an die zugrunde liegenden Anwendungsinstanzen.

- Verwenden Sie für intern ausgerichtete Endpunkte einen öffentlichen Load Balancer. Ein öffentlicher Load Balancer hat eine öffentliche IP-Adresse und kann über das Internet aufgerufen werden. Über die IGW können Sie auf die öffentlichen Load Balancer über das Internet zugreifen.

- Für den Zugriff auf interne und internetbezogene Endpunkte können Sie private Load Balancer einrichten, um internen Datenverkehr zu erfüllen und öffentliche Load Balancer einzurichten, um den Datenverkehr aus dem Internet zu erfüllen.

Resilienz und High Availability

Die Resilienz- und High Availability-Architektur von Oracle Cloud Infrastructure baut Resilienz, Redundanz und High Availability (HA) in die Cloud-Infrastruktur auf, die PeopleSoft und die zugehörigen Backend-Datasets unterstützt.

Ziele der Architektur

- Stellt die Systemresilicy und Anti-Affinität sicher, d.h. dass PeopleSoft verfügbar ist, selbst wenn eine Anwendungsinstanz heruntergefahren wird

- Gibt die Serverredundanz über mehrere Aktiv-Aktiv-Knoten auf jeder Application Tier an.

- Gibt eine Redundanzstrategie für Datenbankebenen an.

- Stellt eine Backupstrategie für Nicht-Datenbankebenen bereit.

- Stellt Backup-Anforderungen für Datenbank-Tiers bereit.

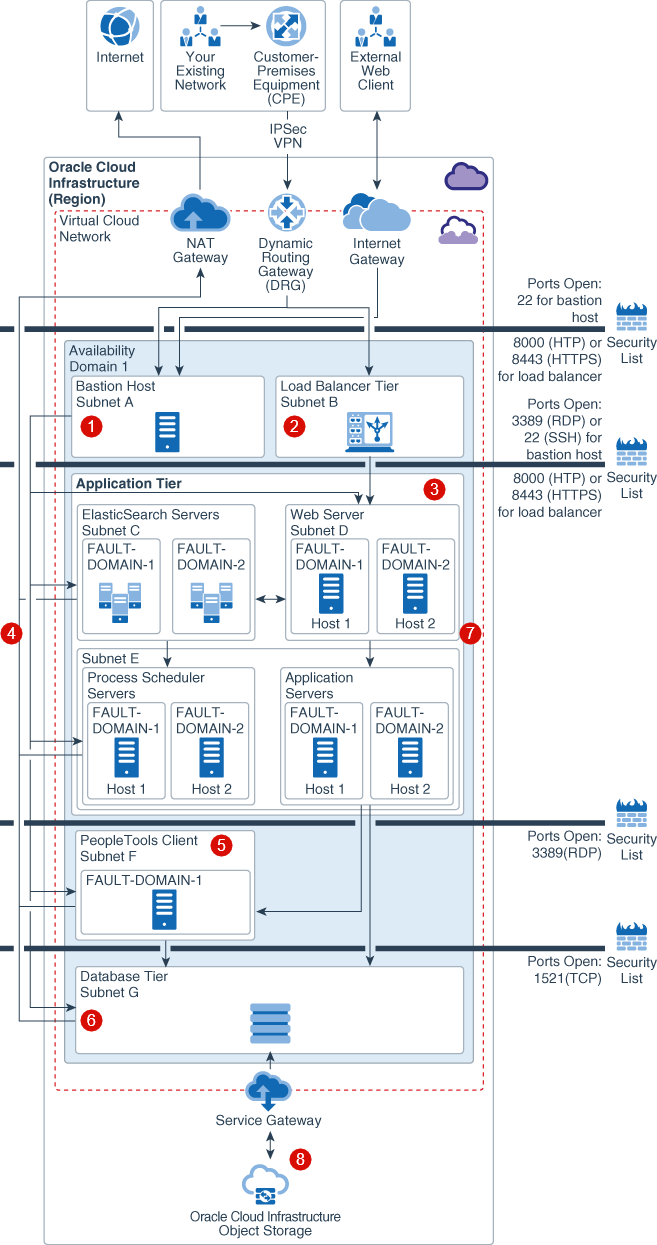

Referenzarchitektur für das Deployment von PeopleSoft in einer einzelnen Availability-Domain

Auf allgemeiner Ebene können Sie Resilienz und hohe Verfügbarkeit für das PeopleSoft-Deployment auch innerhalb einer einzelnen Availability-Domain (AD) erreichen. In diesem Diagramm wird die Netzwerk- und Konnektivitätsreferenzarchitektur zum Deployment von PeopleSoft in einer einzelnen Availability-Domain dargestellt:

Beschreibung der Abbildung psft_single_ad_withcallouts-components.png

Bastion-Host ![]() : Der Bastion-Host ist eine optionale Komponente, die Sie als Jump-Server für den Zugriff auf die Instanzen im privaten Subnetz verwenden können.

: Der Bastion-Host ist eine optionale Komponente, die Sie als Jump-Server für den Zugriff auf die Instanzen im privaten Subnetz verwenden können.

Load Balancer-Tier ![]() : Es wird empfohlen, dass Load Balancer in ihrer eigenen Tier oder seinem eigenen Subnetz vorhanden sind, um den Datenverkehr auf PeopleSoft-Webserver auszugleichen. Der Load Balancer empfängt Anforderungen von Benutzern und leitet diese Anforderungen dann an die Application Tier weiter.

: Es wird empfohlen, dass Load Balancer in ihrer eigenen Tier oder seinem eigenen Subnetz vorhanden sind, um den Datenverkehr auf PeopleSoft-Webserver auszugleichen. Der Load Balancer empfängt Anforderungen von Benutzern und leitet diese Anforderungen dann an die Application Tier weiter.

System-Resilienz ![]() : Eine Fault-Domain ist eine Gruppierung von Hardware und Infrastruktur, die sich von anderen Faultdomains in derselben AD unterscheidet, und jede AD hat drei Faultdomains. Mit Faultdomains können Sie die Anwendungsinstanzen verteilen, sodass sie sich nicht auf derselben physischen Hardware innerhalb einer einzelnen Availability-Domain befinden. Daher wirkt sich ein Hardwarefehler- oder Hardwarewartungsereignis, das sich auf eine Faultdomain auswirkt, nicht auf Instanzen in anderen Faultdomains aus. Mit Faultdomains können Sie Ihre Instanzen vor unerwarteten Hardwarefehlern und geplanten Ausfällen schützen.

: Eine Fault-Domain ist eine Gruppierung von Hardware und Infrastruktur, die sich von anderen Faultdomains in derselben AD unterscheidet, und jede AD hat drei Faultdomains. Mit Faultdomains können Sie die Anwendungsinstanzen verteilen, sodass sie sich nicht auf derselben physischen Hardware innerhalb einer einzelnen Availability-Domain befinden. Daher wirkt sich ein Hardwarefehler- oder Hardwarewartungsereignis, das sich auf eine Faultdomain auswirkt, nicht auf Instanzen in anderen Faultdomains aus. Mit Faultdomains können Sie Ihre Instanzen vor unerwarteten Hardwarefehlern und geplanten Ausfällen schützen.

Aktive Serverredundanz in der Application Tier ![]() : Diese Tier enthält redundante Instanzen der PeopleSoft-Anwendungsserver, PeopleSoft-Webserver, ElasticSearch-Server und PeopleSoft Process Scheduler, um hohe Verfügbarkeit zu gewährleisten. Redundanz ist für alle Server in der Application Tier über die Verwendung von Faultdomains aktiviert. Dadurch wird sichergestellt, dass Sie auch dann auf die Anwendung zugreifen können, wenn eine Instanz heruntergefahren wird. Alle Instanzen sind aktiv und erhalten Datenverkehr von Load Balancer und Middle Tier.

: Diese Tier enthält redundante Instanzen der PeopleSoft-Anwendungsserver, PeopleSoft-Webserver, ElasticSearch-Server und PeopleSoft Process Scheduler, um hohe Verfügbarkeit zu gewährleisten. Redundanz ist für alle Server in der Application Tier über die Verwendung von Faultdomains aktiviert. Dadurch wird sichergestellt, dass Sie auch dann auf die Anwendung zugreifen können, wenn eine Instanz heruntergefahren wird. Alle Instanzen sind aktiv und erhalten Datenverkehr von Load Balancer und Middle Tier.

PeopleTools-Client ![]() : Verwenden Sie den PeopleTools-Client, um Administrationsaktivitäten wie Entwicklung, Migration und Upgrade durchzuführen.

: Verwenden Sie den PeopleTools-Client, um Administrationsaktivitäten wie Entwicklung, Migration und Upgrade durchzuführen.

Redundanz in der Database Tier ![]() : Diese Tier enthält Datenbanksysteminstanzen. Für Performance- und HA-Anforderungen empfiehlt Oracle, dass Sie zwei Oracle Real Application Clusters -(RAC-)Datenbanksysteme oder Oracle Database Exadata Cloud Service in Oracle Cloud Infrastructure verwenden.

: Diese Tier enthält Datenbanksysteminstanzen. Für Performance- und HA-Anforderungen empfiehlt Oracle, dass Sie zwei Oracle Real Application Clusters -(RAC-)Datenbanksysteme oder Oracle Database Exadata Cloud Service in Oracle Cloud Infrastructure verwenden.

Backup-Strategie - Application Tier ![]() : Backup der Application Tiers kann mit der Policy-basierten Backup-Funktion von Oracle Cloud Infrastructure Block Volumes konfiguriert werden. Mit Block Volumes können Sie Volume-Backups automatisch basierend auf einem Ausführungsplan ausführen und basierend auf der gewählten Backup-Policy beibehalten.

: Backup der Application Tiers kann mit der Policy-basierten Backup-Funktion von Oracle Cloud Infrastructure Block Volumes konfiguriert werden. Mit Block Volumes können Sie Volume-Backups automatisch basierend auf einem Ausführungsplan ausführen und basierend auf der gewählten Backup-Policy beibehalten.

Backup-Strategie - Database Tier ![]() : Verwenden Sie Oracle Cloud Infrastructure Object Storage, um ein Backup mit Oracle Recovery Manager (RMAN) vorzunehmen. Um die Datenbank in Object Storage zu sichern oder zu patchen, muss das VCN des Datenbanksystems mit einem Servicegateway oder einer IGW konfiguriert werden. Es wird empfohlen, dass Sie ein Servicegateway anstelle eines IGW für Backup und Patching verwenden, da das Servicegateway das Internet nicht durchläuft.

: Verwenden Sie Oracle Cloud Infrastructure Object Storage, um ein Backup mit Oracle Recovery Manager (RMAN) vorzunehmen. Um die Datenbank in Object Storage zu sichern oder zu patchen, muss das VCN des Datenbanksystems mit einem Servicegateway oder einer IGW konfiguriert werden. Es wird empfohlen, dass Sie ein Servicegateway anstelle eines IGW für Backup und Patching verwenden, da das Servicegateway das Internet nicht durchläuft.

Disaster Recovery

Oracle Cloud Infrastructure stellt PeopleSoft-Implementierungen bereit, mit denen sichergestellt wird, dass Sie Disaster Recovery (DR) in Ihrem Deployment erstellen können, wenn nicht vorhergesehene Ereignisse ein Failover erfordern und PeopleSoft weiterhin ausgeführt wird.

Ziele der Architektur

- Disaster Recovery in einer einzelnen Region:

- Aktive Komponenten in Availability-Domains

- Aktiv-Passiv-Komponenten über Availability-Domains hinweg

- Regionale Subnetze über Availability-Domains hinweg

- Load Balancing über Availability-Domains hinweg

- Speichersynchronisierung über Availability-Domains hinweg

- Disaster Recovery von Datenbanken in Availability-Domains

- Disaster Recovery in mehreren Bereichen:

- Anwendungsreplikation zwischen Bereichen

- Speicherreplikation zwischen Regionen

- Mit dem plattformübergreifenden Kopieren können Sie Objektspeicher-Datasets asynchron kopieren

- Regionsübergreifende Backupkopie für Block-Volumes

- Datenbankschutz zwischen Regionen

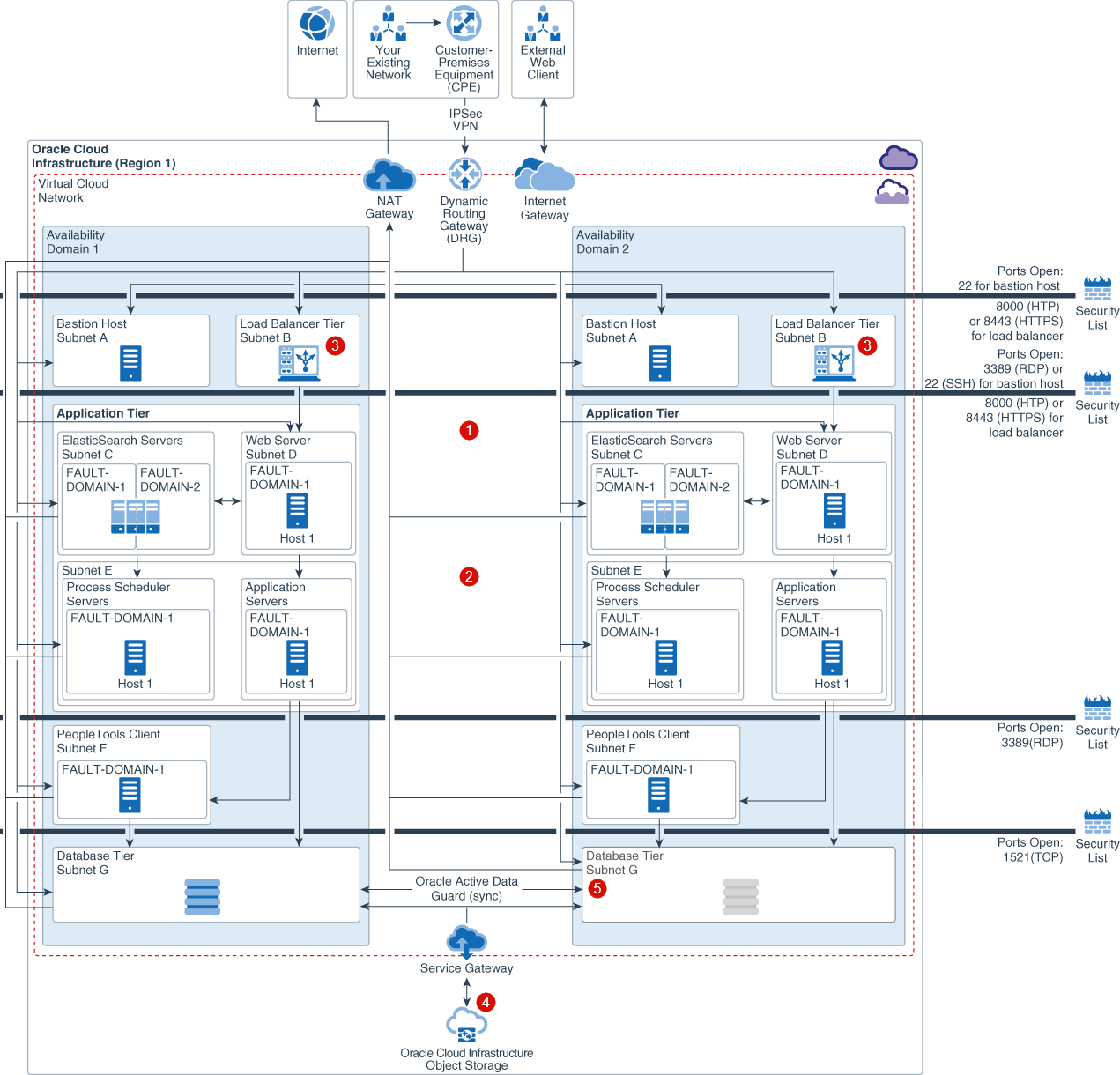

Referenzarchitektur für das Deployment von PeopleSoft in einer einzelnen Region

Um sicherzustellen, dass PeopleSoft verfügbar ist, wenn eine Availability-Domain heruntergefahren wird, wird empfohlen, dass Sie das Deployment über mehrere Availability-Domains hinweg durchführen. In diesem Diagramm wird die Referenzarchitektur zur Bereitstellung von PeopleSoft in mehreren Availability-Domains in einer einzelnen Region dargestellt.

Beschreibung der Abbildung psft_multi_ad_withcallouts.png

Aktive Komponenten über Availability-Domains hinweg ![]() : Das Clustering von unterstützten Services über Availability-Domains ermöglicht einen Schutz vor einem Fehler in der Availability-Domain. In diesen Architekturbastionshosts befinden sich Load Balancer und Application Tier-Server in beiden Availability-Domains im aktiven Status.

: Das Clustering von unterstützten Services über Availability-Domains ermöglicht einen Schutz vor einem Fehler in der Availability-Domain. In diesen Architekturbastionshosts befinden sich Load Balancer und Application Tier-Server in beiden Availability-Domains im aktiven Status.

Aktiv-Passive Komponenten in Availability-Domains ( ) : Wenn Sie die Active-Passive-Architektur verwenden, synchronisieren Sie Anwendungsserver über Availability-Domains hinweg mit rsync.

Regionale Subnetze über Availability-Domains hinweg ![]() : Regionale Subnetze erstrecken sich über die gesamte Region, die Vorteile wie Schutz vor Netzwerkausfallen, vereinfachtes Deployment und Management von PeopleSoft-Services bietet.

: Regionale Subnetze erstrecken sich über die gesamte Region, die Vorteile wie Schutz vor Netzwerkausfallen, vereinfachtes Deployment und Management von PeopleSoft-Services bietet.

Load Balancing über alle Availability-Domains hinweg ![]() : Das öffentliche Load Balancing verteilt den Datenverkehr über alle PeopleSoft-Server an alle konfigurierten Availability-Domains und bietet Schutz vor einem Fehler in der Availability-Domain.

: Das öffentliche Load Balancing verteilt den Datenverkehr über alle PeopleSoft-Server an alle konfigurierten Availability-Domains und bietet Schutz vor einem Fehler in der Availability-Domain.

Speichersynchronisierung über die Availability-Domain ![]() : Block Volume-Backups (Boot und Block) werden über alle Availability-Domains innerhalb einer Region hinweg repliziert und können in einer beliebigen Availability-Domain innerhalb derselben Region wiederhergestellt werden. Object Storage ist ein regionaler Service. Daten werden redundant über mehrere Storage Server und über mehrere Availability-Domains hinweg automatisch gespeichert.

: Block Volume-Backups (Boot und Block) werden über alle Availability-Domains innerhalb einer Region hinweg repliziert und können in einer beliebigen Availability-Domain innerhalb derselben Region wiederhergestellt werden. Object Storage ist ein regionaler Service. Daten werden redundant über mehrere Storage Server und über mehrere Availability-Domains hinweg automatisch gespeichert.

Datenbank-Sollload in Availability-Domains ![]() : Es wird empfohlen, Datenbankinstanzen in beiden Availability-Domains einzurichten. Availability-Domain 1 hostet die Primärdatenbankinstanzen, während Availability-Domain 2 die Standbydatenbankinstanzen hostet. In jeder Availability-Domain sind mindestens zwei Datenbankinstanzen eingerichtet, um High Availability zu gewährleisten. Wenn eine Datenbankinstanz in Availability-Domain 1 nicht verfügbar ist, verarbeitet die zweite Datenbankinstanz in der Availability-Domain 1 mit der Verarbeitung von Anforderungen. Data Guard oder Active Data Guard können je nach Anwendungsfall und Datenbankedition zur Replikation über Availability-Domains gewählt werden. Active Data Guard erfordert Enterprise Edition - Extreme Performance.

: Es wird empfohlen, Datenbankinstanzen in beiden Availability-Domains einzurichten. Availability-Domain 1 hostet die Primärdatenbankinstanzen, während Availability-Domain 2 die Standbydatenbankinstanzen hostet. In jeder Availability-Domain sind mindestens zwei Datenbankinstanzen eingerichtet, um High Availability zu gewährleisten. Wenn eine Datenbankinstanz in Availability-Domain 1 nicht verfügbar ist, verarbeitet die zweite Datenbankinstanz in der Availability-Domain 1 mit der Verarbeitung von Anforderungen. Data Guard oder Active Data Guard können je nach Anwendungsfall und Datenbankedition zur Replikation über Availability-Domains gewählt werden. Active Data Guard erfordert Enterprise Edition - Extreme Performance.

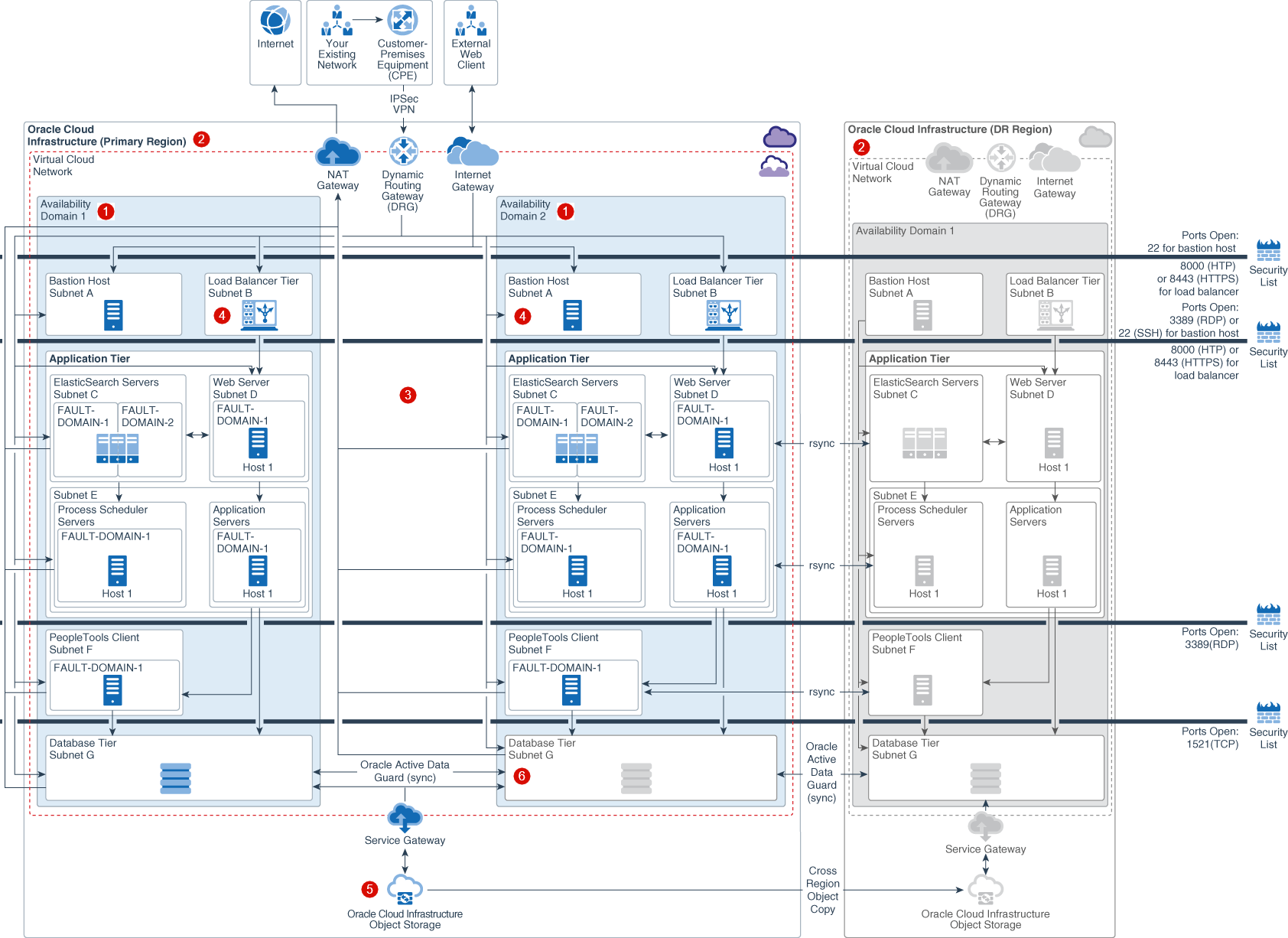

Referenzarchitektur für das Deployment von PeopleSoft über mehrere Regionen hinweg

Für echte Daten-Recovery-Funktionen müssen Sie eine Daten-Recovery-Site für PeopleSoft in einem anderen geografischen Bereich einrichten. In diesem Diagramm wird die Referenzarchitektur für das Deployment von PeopleSoft über mehrere Bereiche hinweg dargestellt.

Beschreibung der Abbildung psft_multi_region_withcallouts.png

Aktive Komponenten über Availability-Domains hinweg ![]() : Das Clustering von unterstützten Services über Availability-Domains ermöglicht einen Schutz vor einem Fehler in der Availability-Domain. Außerdem sind Bastion-Hosts, Load Balancer und Application Tier-Server in beiden Availability-Domains aktiv.

: Das Clustering von unterstützten Services über Availability-Domains ermöglicht einen Schutz vor einem Fehler in der Availability-Domain. Außerdem sind Bastion-Hosts, Load Balancer und Application Tier-Server in beiden Availability-Domains aktiv.

Aktiv-Passive Komponenten über Regionen hinweg ![]() : Wenn Sie die Active-Passive-Architektur verwenden, verwenden Sie rsync, um Anwendungsserver über Availability-Domains hinweg zu synchronisieren.

: Wenn Sie die Active-Passive-Architektur verwenden, verwenden Sie rsync, um Anwendungsserver über Availability-Domains hinweg zu synchronisieren.

Regionale Subnetze über Availability-Domains hinweg ![]() : Regionale Subnetze erstrecken sich über die gesamte Region, die Vorteile wie Schutz vor Netzwerkausfallen, vereinfachtes Deployment und Management von PeopleSoft-Services bietet.

: Regionale Subnetze erstrecken sich über die gesamte Region, die Vorteile wie Schutz vor Netzwerkausfallen, vereinfachtes Deployment und Management von PeopleSoft-Services bietet.

Load Balancing über Availability-Domains hinweg ![]() : Load Balancing verteilt Datenverkehr über alle PeopleSoft-Server über alle konfigurierten Availability-Domains hinweg und bietet Schutz vor einem Fehler in der Availability-Domain.

: Load Balancing verteilt Datenverkehr über alle PeopleSoft-Server über alle konfigurierten Availability-Domains hinweg und bietet Schutz vor einem Fehler in der Availability-Domain.

Speichersynchronisierung über Availability-Domains ![]() : Block Volume-Backups (Boot und Block) werden über alle Availability-Domains innerhalb einer Region hinweg repliziert und können in einer beliebigen Availability-Domain innerhalb derselben Region wiederhergestellt werden. Object Storage ist ein regionaler Service. Daten werden redundant über mehrere Storage Server und über mehrere Availability-Domains hinweg automatisch gespeichert.

: Block Volume-Backups (Boot und Block) werden über alle Availability-Domains innerhalb einer Region hinweg repliziert und können in einer beliebigen Availability-Domain innerhalb derselben Region wiederhergestellt werden. Object Storage ist ein regionaler Service. Daten werden redundant über mehrere Storage Server und über mehrere Availability-Domains hinweg automatisch gespeichert.

Datenbank-Sollload in Availability-Domains ![]() : Die Verwendung von Data Guard oder Active Data Guard hängt von Ihrer Anwendungsfall- und Datenbankedition ab. Active Data Guard erfordert Enterprise Edition - Extreme Performance.

: Die Verwendung von Data Guard oder Active Data Guard hängt von Ihrer Anwendungsfall- und Datenbankedition ab. Active Data Guard erfordert Enterprise Edition - Extreme Performance.

Sicherheit

Oracle Cloud Infrastructure stellt eine Sicherheitsarchitektur bereit, mit der Sie beim Ausführen Ihrer geschäftskritischen PeopleSoft-Anwendung und der zugehörigen Anwendungen im Oracle Cloud die Sicherheit verwalten können

Als Cloudprovider stellt Oracle eine sichere Infrastruktur bereit und arbeitet diese. Die Sicherheit wurde auf jeden Aspekt unserer Infrastruktur konzipiert, um unseren Kunden einen besseren Schutz, eine Isolation und ein besseres Steuerelement zu gewährleisten. Wir haben mit einem eindeutigen Designansatz begonnen, der die Netzwerk- und Serverumgebungen trennt. Auf diese Weise kann eine Angriffe auf eine VM angewendet werden, die Bedrohung enthalten und verhindern, dass sie zu anderen Servern verschoben wird, was zu besserem Schutz und geringerem Risiko für Kunden führt. Außerdem wird unseres physisches Netzwerk und Backend-Infrastruktur per Hyperlinks ergänzt, um die Sicherheit zwischen Kundeninstanzen und Backend-Hosts zu gewährleisten. Darüber hinaus haben wir die hardwarebasierte Root von Trust implementiert. So stellen Sie sicher, dass jeder Server bei jeder Bereitstellung der Preise erhält.

Sicherheit ist jedoch eine gemeinsame Zuständigkeit zwischen Oracle und unseren Kunden. Daher stellen wir Sicherheitstools bereit und unterstützen Ihre vorhandenen Tools, sodass Sie eine detaillierte Kontrolle über Identity and Access Management (IAM), Networking, Compute und Datenmanagement für Ihr PeopleSoft-Deployment in der Cloud erhalten, ohne dass Sie Ihre Sicherheit nachholen müssen.

Ziele der Architektur

- Stellen Sie sicher, dass PeopleSoft und zugehörige Datenassets vollständig von den Workloads anderer Mandanten und den Oracle-Mitarbeitern isoliert sind, um den Effekt von Noisy Neighbors einzuschränken und eine laterale Verschiebung von Angriffen zu verhindern.

- Schützen Sie Ihre internet-Facing PeopleSoft-Anwendungen vor Cyberattacks.

- Daten so verschlüsseln, dass Sie Ihre Sicherheits- und Complianceanforderungen erfüllen können.

- Trennen Sie Betriebszuständigkeiten, und beschränken Sie den Zugriff auf Cloud-Services, um das mit böswilligen und versehentlichen Benutzeraktionen verknüpfte Risiko zu reduzieren.

- Sie können vorhandene Sicherheitsassets wie Identitätsprovider und andere externe Sicherheitslösungen nutzen, um den Zugriff auf Ihre PeopleSoft-Anwendung und -Daten zu sichern.

- Führen Sie ein Audit aus, und überwachen Sie Aktionen für Ihre Cloud-Ressourcen, damit Sie die Auditanforderungen erfüllen können.

- Demonstrieren Sie die Sicherheit und Complianceteams, Endkunden, Auditoren und Bestimmungen.

Sicherheitsreferenzarchitektur

In diesem Diagramm wird die Sicherheitsreferenzarchitektur dargestellt, die für PeopleSoft bereitgestellt wird, die auf Oracle Cloud Infrastructure ausgeführt wird.

Beschreibung der Abbildung psft_single_ad_withcallouts-security.png

- VCN

: Ein VCN bietet Isolation für Ihre PeopleSoft-Workload von jeder anderen Workload auf Oracle Cloud Infrastructure, einschließlich Ihrer anderen Workloads in einem anderen VCN.

: Ein VCN bietet Isolation für Ihre PeopleSoft-Workload von jeder anderen Workload auf Oracle Cloud Infrastructure, einschließlich Ihrer anderen Workloads in einem anderen VCN.

- Interne Firewalls

: Implementieren Sie virtuelle Firewalls auf Subnetzebene mit VCN-Sicherheitslisten.

: Implementieren Sie virtuelle Firewalls auf Subnetzebene mit VCN-Sicherheitslisten.

- Load Balancing-Datenverkehr sicher

: TLS 1.2 wird standardmäßig unterstützt, um den Datenverkehr innerhalb der Implementierung und von externen Verbindungen sicher auszugleichen.

: TLS 1.2 wird standardmäßig unterstützt, um den Datenverkehr innerhalb der Implementierung und von externen Verbindungen sicher auszugleichen.

- Sicherer Verkehr zwischen Availability-Domains und Regionen : Die Kommunikation zwischen Availability-Domains wird mit Media Access Control-Sicherheit (MACsec) verschlüsselt, um Bedrohungen von Layer 2 zu verhindern, wie Drapping, DDoS, Angriffe, Man-in-the-Middle- und Wiedergabe-Angriffe. VCN-Datenverkehr zwischen Regionen werden entweder über private Links gesendet oder verschlüsselt.

- Sichere Konnektivität zum öffentlichen Internet

: Aus Sicherheitsgründen hat ein VCN standardmäßig keine Internetverbindung. Somit muss internetgebundener Datenverkehr an ein VCN durch ein IGW übergeben werden. Virtuelle Routingtabellen können mit privaten IP-Adressen zur Verwendung mit NAT- und 3rd-Partner-Firewallgeräten zur zusätzlichen Sicherheit implementiert werden.

: Aus Sicherheitsgründen hat ein VCN standardmäßig keine Internetverbindung. Somit muss internetgebundener Datenverkehr an ein VCN durch ein IGW übergeben werden. Virtuelle Routingtabellen können mit privaten IP-Adressen zur Verwendung mit NAT- und 3rd-Partner-Firewallgeräten zur zusätzlichen Sicherheit implementiert werden.

- Sichere Konnektivität zwischen Ihrem VCN und dem Data Center

: Der Datenverkehr kann über ein DRG für privaten Datenverkehr geleitet werden. Sie wird mit einer IPSec VPN- oder FastConnect-Verbindung verwendet, um eine private Verbindung zwischen einem VCN und einem On-Premise- oder anderen Cloud-Netzwerk herzustellen.

: Der Datenverkehr kann über ein DRG für privaten Datenverkehr geleitet werden. Sie wird mit einer IPSec VPN- oder FastConnect-Verbindung verwendet, um eine private Verbindung zwischen einem VCN und einem On-Premise- oder anderen Cloud-Netzwerk herzustellen.

- Internet-Facing Applications

schützen : Oracle bietet einen Web Application Firewall-(WAF-)Service mit 250 vordefinierten OWASP- und Complianceregeln. Oracle Cloud Infrastructure WAF fungiert als Reverse-Proxy, der alle Datenverkehrsflüsse oder Anforderungen prüft, bevor sie in der ursprünglichen Webanwendung ankommen. Außerdem wird jede Anforderung von dem Webanwendungsserver für den Endbenutzer geprüft. Darüber hinaus nutzt der optionale globale DNS Service von Oracle auch den DNS-basierten DDoS-Schutz, der Resilienz auf den DNS-Ebenen bietet.

schützen : Oracle bietet einen Web Application Firewall-(WAF-)Service mit 250 vordefinierten OWASP- und Complianceregeln. Oracle Cloud Infrastructure WAF fungiert als Reverse-Proxy, der alle Datenverkehrsflüsse oder Anforderungen prüft, bevor sie in der ursprünglichen Webanwendung ankommen. Außerdem wird jede Anforderung von dem Webanwendungsserver für den Endbenutzer geprüft. Darüber hinaus nutzt der optionale globale DNS Service von Oracle auch den DNS-basierten DDoS-Schutz, der Resilienz auf den DNS-Ebenen bietet.

Serverisolation : Wenn Sie eine vollständige Workload- und Datenisolation auf Serverebene für Sicherheits- und/oder Performanceanforderungen benötigen, können Sie Bare-Metal-Rechenleistungseinheiten nutzen. Diese Leistungseinheiten sind ein Einzelmandant und bieten so eine konsistente hohe Performance und sind unveränderliche Probleme. Außerdem gibt es keine von Oracle verwalteten Hypervisor, und Oracle-Mitarbeiter haben keinen Zugriff auf Speicher oder lokalen NVMe-Speicher, während die Instanz ausgeführt wird.

Wenn Ihre flexibleren Anforderungen für PeopleSoft vorliegen, nutzen unsere Multi-Tenant-VM-Leistungseinheiten einen sicherheitsgestützten Hypervisor, der eine starke Isolation zwischen Kunden bietet. Unabhängig vom Formtyp, Bare-Metal- oder VM werden alle Server bereinigt und mit der Gold-Statusfirmware installiert, wenn sie neu bereitgestellt werden.

Datenverschlüsselung : Standardmäßig werden alle Daten, die Kunden mit einem der Speicher- oder Datenverwaltungsservices von Oracle Cloud Infrastructure speichern, einschließlich Block Volumes, Boot-Volumes, Object Storage, File Storage und Database, im Ruhezustand mit starken AES-Schlüsseln oder TDE bei der Datenbankverschlüsselung verschlüsselt.

Schlüsselverwaltung : Für Kunden, die zur Kontrolle ihrer eigenen kryptografischen Schlüssel zu Sicherheits- oder Compliancezwecken benötigen, bietet Oracle Cloud Infrastructure Key Management. Mit der Schlüsselverwaltung können Sie die Schlüssellebenszyklusverwaltung in FIPS 140-2 Level 3-Hardwaresicherheitsmodulen (HSMs) zentralisieren.

Identity and Access Management : Identity Management, einschließlich Authentifizierung, Autorisierung, Tools, mit denen Sie den Zugriff auf Ressourcen entsprechend der Organisationshierarchie organisieren und kontrollieren können. Die Nutzung vorhandener Identitätsprovider ist ein solches Rich Topic, das wir als separater Abschnitt an IAM absolviert haben.

Audit und Logging : Oracle erfasst automatisch Aufrufe aller unterstützten Oracle Cloud Infrastructure Public Application Programming Interface-(API-)Endpunkte als Logereignisse. Derzeit unterstützen alle Services das Logging von unserem Audit Service. Mit diesen Daten können Sie Diagnosevorgänge ausführen, Ressourcennutzungen überwachen, Compliance überwachen und sicherheitsbezogene Ereignisse erfassen.

Compliance : Je nachdem, wo Sie geschäftliche und branchenspezifische Vorgehensweisen ausführen, müssen Sie möglicherweise die Compliancebereitschaft für interne Teams und externe Auditoren demonstrieren. Oracle nimmt ständig an, mit externen Bewertungsentitäten und unabhängigen Auditoren ein breites Set an internationalen und branchenspezifischen Compliancestandards für Service Deployments in unserer Cloud zu erfüllen.

Identitäts- und Zugriffsverwaltung

Mit der Identity and Access Management-(IAM-)Architektur von Oracle Cloud Infrastructure können Sie Ressourcen entsprechend Ihrer Organisationsstruktur und Hierarchie gruppieren und isolieren, steuern, wer Zugriff auf Cloudressourcen hat, welchen Zugriffstyp eine Gruppe von Benutzern und auf welche Ressourcen hat.

Ziele der Architektur

- Sie können Cloudressourcen sicher basierend auf der Organisationsstruktur isolieren.

- Benutzer authentifizieren, um über die Browser-Schnittstelle, REST-API, SDK oder CLI auf Cloud-Services zuzugreifen.

- Autorisieren Sie Benutzergruppen, um Aktionen mit entsprechenden Cloud-Ressourcen auszuführen.

- Aktivieren Sie den Managed Service Provider (MSP) oder den Systemintegrator (SI), um Infrastrukturassets zu verwalten, während Sie dennoch zulassen, dass Ihre Operatoren auf Ressourcen zugreifen können.

- Autorisieren Sie Anwendungsinstanzen, um API-Aufrufe für Cloud-Services durchzuführen.

- Identitäten mithilfe Ihres vorhandenen Identitätsproviders (IDP) föderieren.

IAM - Unterstützende Services

Oracle Cloud Infrastructure bietet ein einziges Modell zur Authentifizierung und Autorisierung, das auch in Ihren vorhandenen Identitätsprovider integriert ist.

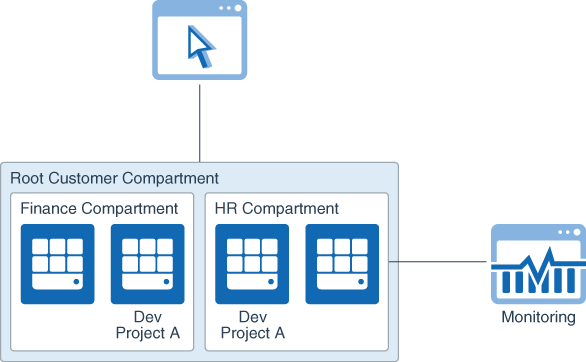

- Compartments : Compartments sind eine grundlegende Komponente von Oracle Cloud Infrastructure, mit der Ihre Cloud-Ressourcen organisiert und isoliert werden können. Häufig wird ein Compartment für jeden Großteil Ihres Unternehmens erstellt. So können Sie z.B. alle Datenbankressourcen in einem Datenbank-Compartment platzieren und nur Datenbankadministratoren Zugriff erteilen. Außerdem können Sie damit auch die Isolation zwischen Geschäftseinheiten und zur logischen Gruppierung von Ressourcen für die Messung von Verwendung und Fakturierung sicherstellen.

- Authentifizierungs- und Zugangsdatenverwaltung : Standardmäßig erzwingt Oracle Cloud Infrastructure eine starke Kennwort-Policy für den Zugriff auf die Konsolenbenutzeroberfläche und den Swift-Client für Datenbankbackups in Object Storage. Administratoren können mit dem Oracle IAM-Service auch Kennwort-Policys für alle lokalen oder nicht kombinierten Benutzer ändern. Jeder Benutzer kann seine eigenen Konsolenkennwörter automatisch zurücksetzen und seine eigenen API-Schlüssel verwalten. Sie benötigen jedoch Administratorberechtigungen, um die Zugangsdaten für andere Benutzer als sich selbst zu verwalten. Erfahren Sie mehr über die Verwaltung von Benutzerzugangsdaten. Aufgabentrennung.

- Policys : Verwenden Sie Policys, um eine Gruppe von Benutzern zu autorisieren, Maßnahmen für Cloudressourcen in einem angegebenen Compartment oder in allen Mandanten zu ergreifen. Oracle Cloud Infrastructure Policys werden in einer menschenlesbaren Sprache geschrieben, sodass sie einfach definiert und einfach zu verstehen sind.

- IAM für MSP/SIs : In einem gängigen Anwendungsfall werden MSP oder SI Ihre Cloud-Infrastrukturassets verwaltet, während die Berechtigung zum Einsatz Ihrer Cloud-Ressourcen beibehalten wird. Compartments und Policys können in Verbindung verwendet werden, um einen Löschvorgang zu gewährleisten.

Beschreibung der Abbildung iam_for_msp-sis.png - Instanz-Principals : Benutzer können IAM-geschützte APIs von einer Oracle Cloud Infrastructure-Compute-Instanz aufrufen, ohne dass sie Benutzer erstellen oder Zugangsdaten für diese Instanz verwalten müssen. Möglicherweise wird eine PeopleSoft-Anwendung oder eine integrierte Anwendung in einer Compute-Instanz ausgeführt, die Zugriff auf den Objektspeicher erfordert. Durch Gruppieren der entsprechenden Compute-Instanzen als “Principal-” Teilnehmer können Sie einfach Policys zuordnen, um API-Aufrufe für andere Cloudservices wie Objektspeicher zu ermöglichen.

- Federation : Oracle IAM unterstützt Federation mit Oracle Identity Cloud Service (IDCS) und anderen SAML 2.0-kompatiblen Identitätsprovidern.

- Wenn Sie sich für Oracle Cloud Infrastructure registrieren, wird Ihr Mandantenadministratoraccount automatisch mit Oracle Identity Cloud Service kombiniert. Wenn Sie mit Oracle Identity Cloud Service vertraut sind, können Sie automatisch eine nahtlose Verbindung zwischen Services herstellen, ohne jeweils einen separaten Benutzernamen und ein separates Kennwort erstellen zu müssen.

- Als PeopleSoft-Kunde können Sie die eigenen Sicherheitsmechanismen der Anwendung nutzen, um die Authentifizierung mit integrierten Anwendungen On Premise zu ermöglichen, die Lightweight Directory Access Protocol (LDAP), Oracle Access Manager (OAM) oder andere 3rd-Parteilösungen nutzen. Daher wird empfohlen, dass Sie Ihren FavoritenIDP mit IDCS verbinden, der automatisch Federation für alle Oracle Cloud-Angebote bereitstellt.

Kostenmanagement und Governance

Wenn Sie von einem Investitionsaufwandsmodell aus wechseln, bei dem viele Kosten bei der Projektimplementierung an ein Betriebsaufwandsmodell korrigiert werden, bei dem die Kosten mit der Systemnutzung vertikal und horizontal skaliert werden, erfordern Kunden häufig Kostenmanagement-Tools, um diese Cloud-Kosten in ihrer Organisation zu verstehen und zu steuern.

- Cloudbudgets festlegen und verwalten.

- Verhindern Sie Überproduktion.

- Stellen Sie eine präzise Kostenverfolgung in Abteilungen und Projekten sicher.

- Analysieren Sie, welche Abteilungen, Services und Projekte im Laufe der Zeit zur Cloud-Nutzung beitragen.

- Detaillierte Nutzungsdetails für die Rechnungsabstimmung abrufen.

- Bereiche zur Optimierung der Kosten identifizieren.

Kostenmanagement und Governance - Unterstützende Services

Die Kostenmanagement- und Governance-Architektur von Oracle Cloud Infrastructure wird von den hier aufgeführten Services unterstützt.

Compartments : Compartments können verwendet werden, um die Isolation von Cloudressourcen zwischen Geschäftseinheiten sicherzustellen. Außerdem werden Ressourcen für die Messung von Verwendung und Fakturierung logisch gruppiert. Im Allgemeinen wird empfohlen, ein Compartment für jeden wichtigsten Teil der Organisation zu erstellen, d.h. Geschäftseinheit oder Abteilung. Compartments können auch verschachtelt werden, um auch Unterteilungen zu unterstützen.

Tagging : Verwenden Sie Tags, um Kosten und Verwendung von Ressourcen zu verfolgen, die mit einem bestimmten Projekt verknüpft sind, das mehrere Abteilungen umfasst. Außerdem können Sie die Ressourcenverwaltung optimieren, indem Sie das Tagging ausführen und dann Bulk-Aktionen mit genau den gewünschten Oracle Cloud Infrastructure-Ressourcen ausführen. Tags nutzen Policys und Steuerelemente, um die Taggingintegrität sicherzustellen und zu verhindern, dass Benutzer übermäßige Tags erstellen, doppelte Tags und vorhandene Tags bearbeiten.

Budgets : Sobald Ressourcen Compartments zugewiesen sind, die mit Ihren spezifischen Anwendungsfällen, Abteilungen oder Betriebsregionen übereinstimmen, können Sie Budgets festlegen, anzeigen, wie die Ausgaben für Budgets verfolgt werden, und Alerts konfigurieren, sodass eine unerwartete Verwendung gekennzeichnet wird, bevor ein Budget tatsächlich überschritten wird.

Kostenanalyse : Mit dem Dashboard für die Fakturierungskostenanalyse können Sie die großen Gruppen visualisieren, die zur Cloud-Nutzung und -Kosten beitragen. Sie können Kosten nach Cloudservice, Compartments und Tags analysieren. Beispiel: Mit einem Analyst oder Administrator kann dieses Tool die Differenz zwischen erhöhter Produktions- oder Entwicklungs-/Testnutzung sowie die Differenz zwischen der erhöhten Speichernutzung im Vergleich zum Netzwerkbetrieb ermitteln.

Detaillierte Nutzungsberichte : CSV-Dateien mit detaillierten Daten auf Ressourcenebene und stündlich, einschließlich aller zugeordneten Metadaten, also Tags und Compartments. Exportieren Sie detaillierte Nutzungsberichte als CSV-Dateien, und importieren Sie sie in vorhandene Business Intelligence Tools für Anwendungsfälle der Rechnungsabstimmung, um eine höhere Granularität in Ihre Rechnung zu erhalten und Bereiche für die Kostenoptimierung zu identifizieren. Beispiel: Sie können die detaillierten Nutzungsdaten nutzen und die Daten mit der CPU-Auslastung aus dem Oracle Cloud Infrastructure Monitoring-Service kombinieren, um Instanzen mit einer geringen CPU-Auslastung zu identifizieren, die heruntergefahren werden sollen.

Beschreibung der Abbildung cost_management_compartments.png

Überwachung

Sie müssen die Integrität und Kapazität der Cloud-Infrastrukturressourcen überwachen können, um die PeopleSoft-Performance jederzeit und in Echtzeit zu optimieren. Oracle Cloud Infrastructure stellt eine Architektur bereit, die diese Anforderungen erfüllt.

Ziele der Architektur

Ziele umfassen unter anderem die Verfügbarkeit und Performance von PeopleSoft in der Cloud sowie das Erkennen und Beheben von Anomalien, bevor sie sich auf Ihr Unternehmen auswirken können. Außerdem ist möglicherweise die Sichtbarkeit erforderlich, um Engpässe zu identifizieren und Ressourcen zu klein zu machen, um sie entsprechend zu optimieren.

Unterstützende Services überwachen

Möglicherweise nutzen Sie bereits Überwachungstools wie Oracle Enterprise Manager und Oracle Management Cloud für das vorhandene PeopleSoft-Deployment. Oracle Cloud Infrastructure bietet Infrastrukturüberwachung nativ innerhalb der Konsole, kann aber auch Ihre vorhandenen Überwachungstools unterstützen.

- Multi-Tier-Überwachung von Hybrid-/Multi-Cloud-Umgebungen : Für die meisten Multitier-Migrationsszenarios wird die Nutzung von Oracle Management Cloud empfohlen. Oracle Management Cloud bietet integrierte Überwachung für Hybrid- und Multi-Cloud-Umgebungen. Er führt die Überwachung durch die Verwendung von Agents über verschiedene Ebenen hinweg von der Infrastruktur bis zur Performance, Sicherheit und sogar Endbenutzeraktivität aus. Außerdem ist die Integration mit Oracle Enterprise Manager für Oracle Database-Performance und -Kapazitätsanalysen möglich.

- Oracle Cloud Infrastructure Monitoring : Kostengünstige und Out-of-the-box-Metriken und -Dashboards werden bereitgestellt, damit IT Cloud-Ressourcen wie Compute-Instanzen, Block-Volumes, virtuelle NICs, Load Balancer und Objektspeicher-Buckets nativ innerhalb der Oracle Cloud Infrastructure-Konsole überwachen kann. Beispiel: Sie können mit der Überwachung die CPU-Auslastung, die Speicherauslastung und die Integration mit der automatischen Compute-Skalierung verfolgen. Sie können auch in Open-Source-Visualisierungstools integrieren, eigene Metrikabfragen ausführen und Ihre Anwendungen ihren eigenen benutzerdefinierten Kennzahlen mitteilen, sodass Sie alle kritischen Zeitreihendaten von einem Ort in der Konsole visualisieren, überwachen und warnen können.

Oracle Cloud Infrastructure führt eine agentless-Überwachung durch. Aktuell überwacht dieser native Infrastrukturüberwachungsservice keine Datenbankservices. Wir empfehlen daher entweder Oracle Management Cloud oder Oracle Enterprise Manager, je nachdem, ob Oracle Database On Premise oder als Cloud-Service bereitgestellt ist.

Migration und Deployment

Wenn Sie eine komplexe, hochbenutzerdefinierte und tief integrierte Anwendung wie PeopleSoft migrieren, ist es wichtig, sie so anzuwenden, dass es möglichst wenig Ausfallzeiten gibt und der Übergang für Endbenutzer nahtlos arbeitet.

Ziele der Architektur

- Geben Sie die anwendungsbasierte Tools an, mit denen Sie vorhandene Anpassungen und Integrationen beibehalten können.

- Aktivieren Sie die Konfiguration der Post-Migrationsanwendung.

- Datenmigration aktivieren.

Migrations- und Deployment-Referenzarchitektur verstehen

Oracle Cloud Infrastructure bietet eine Migrations- und Deployment-Architektur, die minimale Rekonstruktion und Grenzwerte für die Ausfallzeit sicherstellt, sodass ein nahtloser Übergang zu Endbenutzern gewährleistet wird.

Anwendungsmigration : PeopleSoft Cloud Manager ist ein anwendungsbezogenes Migrations- und Administrationstool, mit dem Sie die PeopleSoft-Umgebung in Oracle Cloud Infrastructure zusammen mit den verschiedenen Services migrieren, bereitstellen und verwalten können, die von der Anwendung benötigt werden, um nahtlos auszuführen. Sie können die Anwendung auch nach Abschluss der Migration konfigurieren.

- Verschieben Sie eine On-Premise-Umgebung mit Lift und Oracle Cloud.

- Stellen Sie PeopleSoft-Umgebungen auf Oracle Cloud Infrastructure Compute - und Oracle Database Cloud-Services bereit.

- Erstellen Sie wiederverwendbare Deployment-Vorlagen.

- Selfservice-Provisioning von PeopleSoft-Umgebungen, falls gewünscht.

- Mehrere Umgebungen auf einer Seite verwalten.

- On-Demand-Integritätsprüfungen für Umgebungen ausführen.

- Aktivieren Sie die Verwaltung des Anwendungslebenszyklus in Oracle Cloud.

- Sie können automatisch PeopleSoft Update Manager-(PUM-)Images, PeopleSoft Release Patchsets (PRPs) und PeopleTools-Patches herunterladen.

- Klonen Sie Umgebungen, indem Sie Vorlagen aus gestarteten Instanzen erstellen.

- Lift : Das in PeopleSoft Cloud Manager bereitgestellte Lift Utility, PeopleSoft-Anwendungsumgebungsdaten und die unterstützende Oracle Database wird in das DPK-Format verpackt und in Oracle Object Storage hochgeladen. Das Lift-Utility Lift die Application Tier (Middle Tier) und die Database Tier unabhängig und integriert sie in separate DPKs. PeopleSoft Cloud Manager unterstützt zwei Arten von Datenbank-Lift - Hotbackup und Coldbackup. Hot Backup wird mit RMAN mit Oracle Database Cloud Backup Module (ODCBM) durchgeführt. Ein Coldbackup wird durch ein Coldbackup der integrierbaren Datenbank ausgeführt.

- Schicht : PeopleSoft Cloud Manager lädt die Lift-DPKs herunter und erstellt eine neue Umgebung in Oracle Cloud. Danach können Kunden mit Oracle Cloud Infrastructure diese Umgebungen weiter verwalten, vertikal skalieren oder horizontal skalieren oder klonen.

Anwendungskonfiguration und Deployment : Neben Lift- und Verschiebung können Sie mit PeopleSoft Cloud Manager auch eine Multiknotentopologie definieren, einschließlich Anzahl, Typ und Größe von VMs (CPU, Speicher, Speicher), die für Linux und Windows benötigt werden. Nachdem die Topologie definiert wurde, können Sie mit Ihrem PeopleSoft-DDPK eine Umgebungsvorlage erstellen, die beim Klicken bereitgestellt werden kann.

Wenn Sie sich in einer früheren Version von PeopleSoft befinden oder Ihr Deployment nach bestimmten Anforderungen anpassen möchten, unterstützt Oracle weiterhin manuelle Lift- und Verschiebung.

Sie können auch Terraform-Skripte nutzen, um die Orchestrierung für Ihre PeopleSoft-Deployments auf Oracle Cloud Infrastructure zu automatisieren.

Datenmigration : Während einer anwendungsspezifischen Migration werden VMs und physische Rechner nie erfasst oder migriert. Nur Daten und spezifische Konfigurationsdateien werden für die Migration erfasst und vorbereitet. PeopleSoft Cloud Manager stellt eine neue Instanz der Anwendung in der Oracle Cloud-Umgebung bereit oder verwendet eine vorhandene Instanz der Anwendung in der Zielumgebung.

- FastConnect : Oracle FastConnect ist eine weitere Option, mit der On-Premise-Data Center und Netzwerke sicher mit Oracle Cloud Infrastructure verbunden werden können. Die optimale Auswahl für Organisationen, die große Datasets transportieren müssen. Portgeschwindigkeiten sind in 1 Gbit/s und 10 Gbit/s beim Arbeiten mit einem Konnektivitätsprovider von Drittanbietern verfügbar. Bei der Zusammenarbeit mit Oracle werden 10 Gbit/s erhöht.

- IPSec-VPN-Verbindung : Gelegentlich kleine Daten bis zu etwa 2 Terabyte (TBs)werden im Allgemeinen über das öffentliche Internet ohne Probleme übertragen. Es wird empfohlen, IPsec VPN Connect zu verwenden, der eine verschlüsselte und sichere Verbindung zwischen Ihrer Quellumgebung und Oracle Cloud Infrastructure bereitstellt, um Daten sicher in Object Storage zu schreiben und dort wiederherzustellen. Der erste Schritt zur Einrichtung einer IPsec-VPN-Verbindung zwischen der Quellumgebung und Oracle stellt einen DRG her. DRG muss eingerichtet sein, um die Oracle-Cloud mit On-Premise-Routern zu verbinden. Verwenden Sie mehrere IPsec-Tunnel, um Redundanz sicherzustellen.

- Storage Gateway : Nachdem eine sichere Verbindung hergestellt wurde, können Unternehmen mit Oracle Cloud Infrastructure Storage Gateway Kopien von On-Premise-Dateien sicher erstellen und in Oracle Object Storage speichern, ohne Anwendungen ändern zu müssen.

- Data Transfer Appliance : Mit jeder Data Transfer Appliance können Organisationen bis zu 150 TBs Daten migrieren. Appliances können nach dem Erstellen eines Übertragungsjobs über die Oracle Cloud Infrastructure-Konsole angefordert werden. Die Appliance muss konfiguriert und mit dem On-Premise-Netzwerk verbunden werden. Migrationsteams müssen auch NFS-Datenträger von der Appliance mounten und die Daten in die Appliance kopieren. Nachdem die Daten kopiert wurden, senden Sie die Appliance an Oracle zurück und überwachen den Status der Datenübertragung.

- Data Transfer Disk : OracleData Transfer Disk ist eine andere Offline-Datenübertragungslösungslösung. Sie können Daten als Dateien auf verschlüsselten Datenträgern an eine Oracle-Transfersite senden. Anschließend laden Siteoperatoren die Dateien in den angegebenen Objektspeicher-Bucket hoch. Sie können die hochgeladenen Daten bei Bedarf in andere Oracle Cloud Infrastructure-Services verschieben. Einzelheiten zu den unterstützten Datenträgertypen finden Sie unter.

Migrationskenntnisse von Oracle und Partnern : Oracle Managed Cloud Services (OMCS) und eingerichtete SI-Partner bieten außerdem umfangreiche Fachkenntnisse und Erfahrungen bei der PeopleSoft-Migration.

3rd-Party-Integrationen : Wenn Sie PeopleSoft in Oracle Cloud Infrastructure ausführen, können Sie in andere ISV-Anwendungen integrieren. Wir verfügen über ein umfangreiches Ökosystem von ISV-Partnern, mit denen wir bereits an unserem Marketplace arbeiten und über einen Prozess zum Onboarding zusätzlicher ISVs in unsere Cloud verfügen.