Überlegungen zum Verschieben in die Cloud

Sie sollten beim Wechsel in die Cloud berücksichtigen, wie z.B. Networking und Konnektivität, High Availability und Disaster Recovery, Sicherheit, Identity and Access Management, Kostenmanagement und Governance, Überwachung und Migrationsprozess.

Elemente der validierten Architekturen

Um besondere Anforderungen zu erfüllen, die nicht von dieser Referenzarchitektur abgedeckt werden, sind andere Designoptionen möglich. Oracle erwartet, dass der Designprozess für diese Änderungen wesentlich vereinfacht wird, wenn Sie mit einer Referenzarchitektur beginnen.

Networking and Connectivity

Die Ergebnisse dieser Architektur können Folgendes umfassen:

- Fähigkeit, Verfügbarkeit, Redundanz und Skalierbarkeit zu entwerfen

- Load Balancing über mehrere Anwendungsknoten hinweg für Performance und Verfügbarkeit

- Isolation von nicht autorisierten Kunden und Prozessen

- Isolation auf Netzwerkebene zwischen Web-/Anwendungsebene und Datenbankebenen

- Sicherer Zugriff auf allgemeine Cloud-Services, wie z.B. Object Storage

- Zugriff auf Cloud-Infrastruktur und -Anwendungen

- Dedizierter Zugriff von Firmencampus auf die Anwendung über private Netzwerklinks

- Sichern Sie den Netzwerkzugriff auf die Anwendung mit verschlüsselten Links über das öffentliche Internet

- Private Netzwerkverbindung zu anderen Systemen oder Services, die auf Oracle Cloud Infrastructure gehostet werden

- Überwachung und Verwaltung des Zugriffs auf alle Anwendungs- und Datenbankebenen

Virtuelles Cloud-Netzwerk (Virtual Cloud Network, VCN) und Subnets

VCNs ermöglichen eine Isolation für Ihre Anwendungs-Workload aus anderen Workloads in Oracle Cloud Infrastructure , einschließlich Ihrer anderen Workloads in einem anderen VCN. Ein VCN ist im Wesentlichen Ihr eigenes privates Netzwerk. Sie können Ihr VCN über Subnetze unterteilen, um die Ressourcenisolation sicherzustellen und Sicherheitsregeln anzuwenden, um einen sicheren Zugriff zu gewährleisten. Sie können auch Routingtabellen und -regeln hinzufügen, um den Datenverkehr von Ihrem VCN zu versenden, ähnlich wie herkömmliche Netzwerkroutenregeln.

Sie können Instanzen in einem privaten oder öffentlichen Subnet erstellen, je nachdem, ob Sie den Zugriff auf die Instanzen aus dem Internet zulassen möchten. Instanzen, die Sie in einem öffentlichen Subnetz erstellen, werden eine öffentliche IP-Adresse zugewiesen, und Sie können über das öffentliche Internet auf diese Instanzen zugreifen. Umgekehrt, da Sie den in einem privaten Subnetz erstellten Instanzen keine öffentliche IP-Adresse zuweisen können, können Sie nicht über das Internet auf diese Instanzen zugreifen. Sie können jedoch ein NAT-Gateway zu Ihrem VCN hinzufügen, um Instanzen in einem privaten Subnetz zu übermitteln und Verbindungen zum Internet einzuleiten und Antworten für die Anwendung von BS- und Anwendungsupdates zu erhalten. NAT-Gateways empfangen keine eingehenden Verbindungen, die vom Internet initiiert wurden.

Oracle empfiehlt, separate Subnetze für jede Ebene zu erstellen, wie Bastion-Host, Datenbank, Anwendung und Load Balancing, um sicherzustellen, dass die entsprechenden Sicherheitsanforderungen für die verschiedenen Tiers implementiert werden können.

Sicherheitslisten

Eine Sicherheitsliste bietet eine virtuelle Firewall für eine Instanz mit Ingress- und Egress-Regeln, die die zulässigen Datenverkehrstypen angeben.

Bastion-Host

Der Bastion-Host ist eine optionale Komponente, die als Jump-Server für den Zugriff und die Verwaltung von Oracle Cloud Infrastructure-Instanzen im privaten Subnetz verwendet werden kann. Mit dynamischem SSH-Tunneling können Sie auch auf Instanzen in einem privaten Subnetz zugreifen.

Internetgateway (IGW)

Sie können über IGW Verbindungen zu Instanzen herstellen, die sich in öffentlichen Subnetzen befinden. Um im Internet auf Ihre privaten Instanzen zuzugreifen, müssen Sie Ihren Bastion-Host in einem öffentlichen Subnetz erstellen und über IGW auf den Bastion-Host zugreifen.

Servicegateway

Ihr virtuelles Cloud-Netzwerk (VCN) kann privat auf bestimmte Oracle-Services zugreifen, ohne die Daten für das öffentliche Internet zugänglich zu machen. Kein Internetgateway oder NAT ist erforderlich, um diese spezifischen Services zu erreichen. Die Ressourcen im VCN können sich in einem privaten Subnetz befinden und nur private IP-Adressen verwenden. Der Datenverkehr vom VCN zum Oracle-Service durchläuft über das Oracle-Netzwerkfabric und durchläuft nie das Internet. Zu den Oracle-Services, auf die Sie zugreifen können, gehören Object Storage, File Storage, Key Management, Streaming usw.

FastConnect

Wenn Sie eine private Verbindung benötigen, die das Internet nicht durchläuft, sowie schnellere Datenübertragungsgeschwindigkeiten, bietet Oracle auch FastConnect an, was eine bestimmte Ebene barrierefreier Bandbreite garantiert. Mehrere Partner in Regionen in der Welt bieten dedizierte Netzwerkverbindungen zwischen Kunden-Premise und Oracle-Data Centern. Auf diese Weise können Kunden auf ihre Anwendung zugreifen, als ob sie in ihrem eigenen Data Center ausgeführt wurde.

IPSec VPN

Stellen Sie über eine private VPN-Verbindung mit einem IPSec-VPN-Tunnel eine Verbindung von Ihrem HQ- oder On-Premise-Data Center zu Ihren Anwendungsressourcen in Oracle Cloud Infrastructure her. Aus Ihrer On-Premise-Umgebung können Sie über ein dynamisches Routinggateway (DRG) auf Ihre Cloud-Instanzen in einem privaten Subnetz zugreifen. DRG ist das Gateway, das Ihr On-Premise-Netzwerk mit Ihrem Cloud-Netzwerk verbindet.

Load Balancing

Vorkonfigurierte, redundante Load Balancer stehen auf privaten und öffentlichen Subnetzen zum Ausgleich des Datenverkehrs in der Implementierung bzw. von externen Verbindungen zur Verfügung. Für den Zugriff auf interne Endpunkte und interne Endpunkte richten Sie private Load Balancer und öffentliche Load Balancer ein. Richten Sie private Load Balancer ein, um internen Datenverkehr zu bedienen und öffentliche Load Balancer einzurichten, um den Datenverkehr vom Internet zu übermitteln. Registrieren Sie die öffentliche oder private IP-Adresse von Oracle Cloud Infrastructure Load Balancing-Instanzen in Ihrem On-Premise- oder öffentlichen Domain Name Server (DNS) für die Domainauflösung Ihres Anwendungsendpunkts.

High Availability und Disaster Recovery

Die Primärziele für diese Architekturen müssen sicherstellen, dass Sie High Availability (HA) in Ihrer Anwendungsumgebung entwerfen und Disaster Recovery (DR) bei unvorhergesehenen Ereignissen erstellen können, bei denen ein Failover erforderlich wäre und die Anwendung dennoch hochgefahren und gestartet bleiben soll.

Die Ergebnisse dieser Architektur können Folgendes umfassen:

- Stellen Sie sicher, dass kein einzelner Fehlerpunkt auf dem Board vorhanden ist

- Stellen Sie sicher, dass Anti-Affinität, d.h. die Anwendung verfügbar ist, selbst wenn eine Instanz heruntergefahren wird

- Stellen Sie sicher, dass die Anwendung verfügbar ist, selbst wenn eine Availability-Domain heruntergefahren wird

- Eine DR-Site für Ihre Anwendung in einer anderen Region verwenden

- Backup- und Recovery-Strategie für die Anwendung und Datenbank.

- Stellen Sie sicher, dass das Recovery Point-Ziel (RPO) weniger als 1 Stunde und das Recovery-Time-Ziel (RTO) weniger als 4 Stunden beträgt

Referenzarchitektur für eine einzelne Availability-Domain

Auf allgemeiner Ebene können Sie HA für das Anwendungs-Deployment auch innerhalb einer einzelnen Availability-Domain erreichen:

Im Diagramm werden folgende nummerierte Komponenten angezeigt:

- Availability-Domain (AD)

:

:

In der Oracle-Terminologie ist eine AD eine Sammlung von mindestens einem Data Center in einer bestimmten Region. In dieser Architektur werden redundante Instanzen in der Application Tier und Database Tier bereitgestellt, um HA in einer einzelnen AD sicherzustellen. Dadurch wird sichergestellt, dass die Anwendung auch dann verfügbar ist, wenn eine Anwendungsinstanz heruntergefahren wird. Die anderen verfügbaren Anwendungsinstanzen in AD leiten die Anforderungen weiter. Alle Anwendungsinstanzen in AD sind aktiv. Die Load Balancer-Instanzen empfangen Anforderungen und senden sie an die Anwendungsserver. Diese High Availability einer Anwendung innerhalb einer Availability-Domain kann erreicht werden, indem Anwendungsinstanzen in separaten Faultdomains abgelegt werden.

- Fault-Domain (FD)

:

:

Eine Gruppierung von Hardware und Infrastruktur in einer AD. Jede AD enthält drei Faultdomains. Mit Faultdomains können Sie die Anwendungsinstanzen verteilen, sodass sie sich nicht auf derselben physischen Hardware innerhalb einer einzelnen Availability-Domain befinden. Daher wirkt sich ein Hardwarefehler- oder Hardwarewartungsereignis, das sich auf eine Faultdomain auswirkt, nicht auf Instanzen in anderen Faultdomains aus. Mit Faultdomains können Sie Ihre Instanzen vor unerwarteten Hardwarefehlern und geplanten Ausfällen schützen.

- Bastion-Host

:

:

Der Bastion-Host ist eine optionale Komponente, die als Jump-Server für den Zugriff und die Verwaltung von Oracle Cloud Infrastructure-Instanzen im privaten Subnetz verwendet werden kann.

- Load Balancer-Tier

:

:

Diese Ebene enthält die Oracle Cloud Infrastructure Load Balancing-Instanzen, mit denen der Datenverkehr auf Anwendungsserver ausgeglichen wird. Der Load Balancer empfängt Anforderungen von Benutzern und leitet diese Anforderungen dann an die Application Tier weiter.

- Application Tier

:

:

Diese Tier enthält redundante Instanzen der Application Server und Web-Server, um hohe Verfügbarkeit zu gewährleisten. Richten Sie redundante Instanzen aller Server in der Application Tier ein, um sicherzustellen, dass Sie selbst dann auf die Anwendung zugreifen können, wenn eine Instanz heruntergefahren wird.

- Database Tier

:

:

Diese Tier enthält Datenbanksysteminstanzen. Bei HA von Datenbanken können Sie zwei Knoten Real Application Clusters-(RAC-)Datenbanksysteme erstellen. Die beiden Knoten von RAC werden standardmäßig immer in separaten Faultdomains erstellt. Die Datenbankknoten befinden sich also weder auf demselben physischen Host noch auf demselben physischen Rack. Dadurch werden die Datenbankinstanzen vor dem zugrunde liegenden physischen Host und der Anfang des Rack-Switch geschützt.

- Backup und Wiederherstellung

:

:

Oracle empfiehlt, dass die Datenbank und die Anwendungen, die in Oracle Cloud Infrastructure bereitgestellt sind, ein robustes Backup der Recovery-Strategie haben. Es wird empfohlen, ein Backup von Datenbanken und Anwendungsinstanzen in Oracle Cloud Infrastructure Object Storage zu speichern. Die Datenbanken und Anwendungsinstanzen in privaten Subnetzen können in Oracle Cloud Infrastructure Object Storage gesichert werden, indem ein Servicegateway verwendet wird, das den Zugriff auf Object Storage ermöglicht, ohne das Internet zu durchlaufen.

Das Backup von Anwendungen kann mit der Policy-basierten Backupfunktion von Oracle Cloud Infrastructure Block Volumes konfiguriert werden. Mit Block Volumes können Sie Volume-Backups automatisch basierend auf einem Ausführungsplan ausführen und basierend auf der gewählten Backup-Policy beibehalten. Auf diese Weise können Sie die Datencompliance und die gesetzlichen Bestimmungen einhalten. Es gibt drei vordefinierte Backup-Policys: Bronze, Silver und Gold. Jede Backup-Policy hat eine vordefinierte Backuphäufigkeit und einen Aufbewahrungszeitraum.

Die automatischen und bedarfsgesteuerten Datenbankbackups zu Object Storage können mit der Oracle Cloud Infrastructure-Konsole konfiguriert werden. Alle Datenbankbackups im Objektspeicher werden mit demselben Masterschlüssel verschlüsselt, der für die transparente Datenverschlüsselung (TDE) Wallet-Verschlüsselung verwendet wird. Der automatische Datenbankbackup-Service verwendet eine wöchentliche inkrementelle Backup-Strategie für das Backup von Datenbanken mit einer 30-day Aufbewahrungs-Policy. Sie können außerdem ein vollständiges On-Demand-Backup von Datenbanken für Ad-hoc-Anforderungen ausführen.

Referenzarchitektur mit mehreren Availability-Domains

Um sicherzustellen, dass Ihre Anwendung bei einem ganzen AD nicht zufrieden ist, wird empfohlen, dass Sie das Deployment über mehrere ADs vornehmen. Auf diese Weise können Sie weiterhin auf die Anwendungsinstanzen in einer anderen AD zugreifen, wenn das erste Mal heruntergefahren wird:

In dieser Architektur werden das VCN mit der Basis, dem Load Balancer, der Anwendung und den Datenbankhosts in Subnetzen auf zwei ADs gesetzt. Alle Instanzen sind in den beiden ADs aktiv. Die einzigen passiven Komponenten in der Architektur sind die Datenbankhosts in der zweiten Availability-Domain.

Der externe DNS- oder Oracle Cloud Infrastructure DNS-Service empfängt Anforderungen für Ihre Anwendung und Round-Robin-Load-Salden an einen der Load Balancer in den beiden Availability-Domains. Oracle Active Data Guard im synchronen Modus repliziert die Datenbank in allen ADs.

Referenzarchitektur für Disaster Recovery in einem anderen Bereich

Zusätzlich zur Sicherstellung von HA für eine Anwendung durch Verteilung von Instanzen über ADs wird empfohlen, dass Sie auch eine DR-Site für Ihre Anwendung In einer anderen geografischen Region einrichten:

Diese Architektur stellt Anwendungsserver für mehrere Regionen bereit und stellt sowohl High Availability als auch Disaster Recovery sicher. Es wird sichergestellt, dass Sie auf Ihre Anwendungsinstanzen in einer sekundären DR-Region zugreifen können, selbst wenn alle ADs in Ihrer primären Region heruntergefahren sind. Alle Instanzen sind in den ADs in der Primärregion aktiv. Die passiven Komponenten in der Architektur sind die Datenbankhosts in der zweiten Availability-Domain der ersten Region und aller Instanzen in der DR-Region. Anwendungen und Web Tiers werden mit rsync repliziert, und die Database Tier wird mit Oracle Data Guard repliziert.

Diese Architektur kann auch in nur einer AD in der ersten Region und einer AD in der zweiten Region für das Disaster Recovery bereitgestellt werden. Wenn jedoch die einzige AD, in der die Anwendung bereitgestellt wurde, nicht verfügbar ist, müssen Sie DR aufrufen, um ein Failover der Anwendung in die zweite Region vorzunehmen.

Sicherheit

Die Ergebnisse dieser Architektur können Folgendes umfassen:

- Stellen Sie sicher, dass die Anwendungen und zugehörigen Datenassets vollständig von den Workloads anderer Mandanten isoliert sind, damit Sie die Wirkung von Noisy Neighbors begrenzen und die Verschiebung von Angriffen verhindern können

- Schutz Ihrer internetfähigen Anwendungen vor Cyberattacks

- Verschlüsseln Sie Ihre Daten im Ruhezustand und unterwegs, sodass Sie Ihre Sicherheits- und Complianceanforderungen erfüllen können

- Betriebliche Zuständigkeiten trennen und den Zugriff auf Cloud-Services einschränken, um Risiken im Zusammenhang mit böswilligen und versehentlichen Benutzeraktionen zu reduzieren

- Kann vorhandene Sicherheitsassets und Sicherheitslösungen von Drittanbietern nutzen, um auf Ihre Anwendungen und Daten zuzugreifen und zu sichern

- Führen Sie ein Audit aus, und überwachen Sie Aktionen für Ihre Cloud-Ressourcen, damit Sie die Auditanforderungen erfüllen können

- Stellen Sie sicher, dass Ihre Cloud-Services sicher konfiguriert sind

- Auf dem neuesten Stand der Sicherheitsinformationen und Softwarepatches halten

- Anomaliges Benutzerverhalten und Bedrohungen ermitteln

- Demonstrieren Sie die Sicherheit und Complianceteams, Endkunden, Auditoren und Bestimmungen

Als Cloudprovider stellt Oracleden Job zur Bereitstellung und Ausführung unserer sicheren Infrastruktur bereit. Wir bedauern uns Ihre Sicherheit für jeden Aspekt unserer Infrastruktur, um unseren Kunden einen besseren Schutz, eine Isolation und ein besseres Steuerelement zu gewährleisten. Wir haben mit einem eindeutigen Designansatz begonnen, der die Netzwerk- und Serverumgebungen trennt. Auf diese Weise kann eine Angriffe auf eine VM angewendet werden, die Bedrohung enthalten und verhindern, dass sie zu anderen Servern verschoben wird, was zu besserem Schutz und geringerem Risiko für Kunden führt. Außerdem wird unseres physisches Netzwerk und Backend-Infrastruktur per Hyperlinks ergänzt, um die Sicherheit zwischen Kundeninstanzen und Backend-Hosts zu gewährleisten. Darüber hinaus haben wir die hardwarebasierte Root von Trust implementiert. So stellen Sie sicher, dass jeder Server bei jeder Bereitstellung der Preise erhält.

Sicherheit ist jedoch eine gemeinsame Zuständigkeit zwischen Oracle und unseren Kunden. Deshalb stellen wir Sicherheitstools und Kontrollen bereit, die Core-IAM, Networking, Compute, Datenmanagement und mehr abdecken, damit Sie Ihre kritischen Workloads und ihre unterstützenden Datenbanken sicher in unserer Cloud ausführen können, ohne die Sicherheit neu erstellen zu müssen.

Netzwerksicherheit

Wir haben VCNs, Subnetze und Sicherheitslisten vor dem Thema "Networking and Connectivity" erläutert. Für das VCN jedes Kunden gibt es einen Schutz vor der Tiefe.

- Virtuelle Firewalls : Implementieren Sie virtuelle Firewalls auf Subnetzebene mit VCN-Sicherheitslisten.

- Load Balancing-Datenverkehr sicher: TLS 1.2 wird standardmäßig unterstützt, um den Datenverkehr innerhalb der Implementierung und von externen Verbindungen sicher auszugleichen.

- Sicherer Verkehr zwischen ADs und Regionen: Die Kommunikation zwischen ADs wird mit Media Access Control-Sicherheit (MACsec) verschlüsselt, um Bedrohungen von Layer 2 zu verhindern, wie das Drapping, DDoS, Angriffe, das Man-in-the-Middle- und Wiedergabe-Angriffe. VCN-Datenverkehr zwischen Regionen werden entweder über private Links gesendet oder verschlüsselt.

- Sichere Verbindung zum öffentlichen Internet: Aus Sicherheitsgründen hat ein VCN standardmäßig keine Internetverbindung. Daher muss ein durch Internet gebundener Datenverkehr an ein VCN über ein IGW übergeben werden. Virtuelle Routingtabellen können mit privaten IP-Adressen zur Verwendung mit NAT- und 3rd-Partner-Firewallgeräten zur zusätzlichen Sicherheit implementiert werden.

- Sichere Verbindung zwischen Ihrem VCN und Ihrem Data Center: Datenverkehr kann über ein DRG für privaten Datenverkehr geleitet werden. Sie wird mit einer IPSec VPN- oder FastConnect-Verbindung verwendet, um eine private Verbindung zwischen einem VCN und einem On-Premise- oder anderen Cloud-Netzwerk herzustellen.

- Praktische Anwendungen schützen: Oracle bietet einen Web Application Firewall-(WAF-)Service mit 250 vordefinierten OWASP- und Complianceregeln. Oracle Cloud Infrastructure WAF fungiert als Reverse-Proxy, der alle Datenverkehrsflüsse oder Anforderungen prüft, bevor sie in der ursprünglichen Webanwendung ankommen. Außerdem wird jede Anforderung von dem Webanwendungsserver für den Endbenutzer geprüft. Darüber hinaus nutzt der optionale globale DNS Service von Oracle auch den DNS-basierten DDoS-Schutz, der Resilienz auf den DNS-Ebenen bietet.

Serverisolation

Wenn Sie eine vollständige Workload und Datenisolation auf Serverebene für Sicherheits- und/oder Performanceanforderungen benötigen, können Sie Bare-Metal-Rechenleistungseinheiten nutzen. Diese Leistungseinheiten sind ein einzelner Mandant, sodass sie konsistent hohe Performance bieten und nicht auf Probleme ohne Umwelt-Nachbarschaft reagieren. Außerdem gibt es keine von Oracle verwalteten Hypervisor, und Oracle-Mitarbeiter haben keinen Zugriff auf Speicher oder lokalen NVMe-Speicher, während die Instanz ausgeführt wird.

Wenn Sie keine flexibleren Anforderungen für Ihre Anwendungen haben, nutzen unsere Multi-Tenant-VM-Leistungseinheiten einen sicherheitsgestützten Hypervisor, der eine starke Isolation zwischen Kunden bietet. Unabhängig vom Formtyp, Bare-Metal- oder VM werden alle Server bereinigt und mit der Gold-Statusfirmware installiert, wenn sie neu bereitgestellt werden.

Datenverschlüsselung

Standardmäßig werden alle Daten, die Kunden mit einem der Speicher- oder Datenverwaltungsservices von Oracle Cloud Infrastructure speichern, einschließlich Block Volumes, Boot-Volumes, Object Storage, File Storage und Database, im Ruhezustand mit starken AES-Schlüsseln oder TDE bei der Datenbankverschlüsselung verschlüsselt. Außerdem wird die Verschlüsselung mit der Übertragung angeboten.

Schlüsselverwaltung

Kunden, die ihre eigenen kryptografischen Schlüssel für Sicherheits- oder Compliancezwecke steuern müssen, bieten Oracle Cloud Infrastructure Key Management. Mit der Schlüsselverwaltung können Sie die Schlüssellebenszyklusverwaltung in FIPS 140-2 Level 3-Hardwaresicherheitsmodulen (HSMs) zentralisieren.

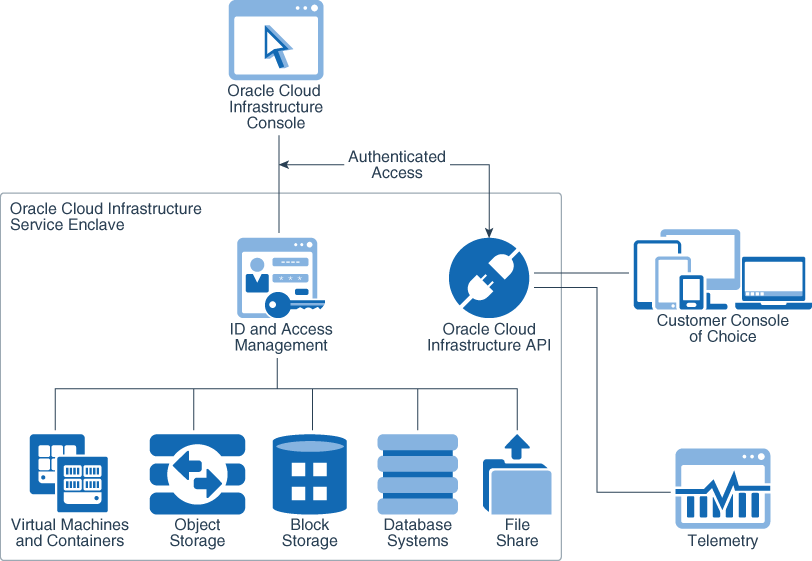

Identity and Access Management (IAM)

Die Identity-Verwaltung umfasst Authentifizierung, Autorisierung, Verwendung von vorhandenen Identitätsprovidern und Tools, mit denen Sie den Zugriff auf Ressourcen basierend auf Ihrer Organisationshierarchie organisieren und kontrollieren können, ist ein solches umfassendes Thema, das wir mit IAM vertraut gemacht haben, gemäß diesem Thema.

Audit und Logging auf Plattformebene

Oracle zeichnet Aufrufe an alle unterstützten Oracle Cloud Infrastructure Public Application Programming Interface-(API-)Endpunkte als Logereignisse automatisch auf. Derzeit unterstützen alle Services das Logging nach Audit. Mit diesen Daten können Sie Diagnosevorgänge ausführen, Ressourcennutzungen überwachen, Compliance überwachen und sicherheitsbezogene Ereignisse erfassen.

Die Oracle Cloud Infrastructure-Konsole bietet einen Einblick in alle Compute- und Speicherressourcen von Oracle Cloud Infrastructure . Verwendung

- Administratoren, Benutzer, Gruppen und Services definieren

- Autorisierungsebenen festlegen

- Berechtigungsebenen durchsetzen

Die Telemetrikdienste werden zur Sichtbarkeit und Analyse bereitgestellt. Mit Telemetrie können Sie alle Aktivitätsebenen prüfen.

Sichere Konfiguration sicherstellen

Oracle bietet eine Cloud Access Security Broker-(CASB-)Lösung, mit der Sicherheitskonfigurationsprüfungen für Oracle Cloud Infrastructure-Ressourcen durchgeführt werden, Zugangsdaten und Berechtigungen überwacht, Benutzerverhaltensanalysen (UBA) für anormale Benutzeraktionen ausgeführt werden und kritische Analysen zur Identifizierung von Risikoereignissen bereitstellt. Beispiel: Oracle CASB kann öffentlich zugängliche Objektspeicher-Buckets ermitteln, VCN-Sicherheitslisten öffnen, Benutzerkennwörter, die älter als 90 Tage sind und wenn die Multifaktor-Authentifizierung für einen Administratoraccount nicht aktiviert wurde.

Compliance

Je nachdem, wo Sie geschäftliche und branchenspezifische Vorgehensweisen ausführen, müssen Sie möglicherweise die Compliancebereitschaft für interne Teams und externe Auditoren demonstrieren. Oracle nimmt ständig an, mit externen Bewertungsentitäten und unabhängigen Auditoren ein breites Set an internationalen und branchenspezifischen Compliancestandards für Service Deployments in unserer Cloud zu erfüllen.

Identitäts- und Zugriffsverwaltung

Mit der Identity and Access Management-(IAM-)Architektur können Sie Ressourcen entsprechend Ihrer Organisationsstruktur und Hierarchie gruppieren und isolieren, steuern, wer Zugriff auf Cloudressourcen hat, welchen Zugriffstyp eine Gruppe von Benutzern und auf welche Ressourcen hat.

Ergebnisse, die diese Architektur bereitstellen kann:

- Cloud-Ressourcen sicher basierend auf Organisationsstruktur isolieren

- Benutzer authentifizieren, um über die Browser-Schnittstelle, REST-API, SDK oder CLI auf Cloud-Services zuzugreifen

- Gruppen von Benutzern autorisieren, Aktionen mit entsprechenden Cloud-Ressourcen auszuführen

- Autorisieren Sie Anwendungsinstanzen, um API-Aufrufe für Cloud-Services durchzuführen

- Identitäten mithilfe Ihres vorhandenen Identitätsproviders (IDP) föderieren

Oracle Cloud Infrastructure bietet ein einziges Modell für die Authentifizierung und Autorisierung und wir auch in Ihren vorhandenen Identitätsprovider integrieren. Wir verfügen über eine Architektur-IIAM, die standardmäßig gesichert werden soll. Dabei wird das Sicherheitsrisiko der geringsten Berechtigung genutzt. Dies bedeutet, dass neue Benutzer nur dann auf Cloudressourcen zugreifen und Aktionen ausführen können, wenn ein Administrator ihnen die entsprechenden Berechtigungen erteilt. Zunächst sollten Sie Ihre Cloud-Ressourcen angemessen organisieren und isolieren, damit Sie Policys anwenden können, um den richtigen Benutzerzugriff zu erteilen.

Compartments

Compartments sind eine grundlegende Komponente von Oracle Cloud Infrastructure zur Organisation und Isolation Ihrer Cloud-Ressourcen. Häufig wird ein Compartment für jeden Großteil Ihres Unternehmens erstellt. Diese dienen dazu, die Isolation zwischen Geschäftseinheiten und zur logischen Gruppierung von Ressourcen für die Messung von Verwendung und Fakturierung sicherzustellen.

Authentifizierungs- und Zugangsdatenverwaltung

Standardmäßig erzwingt Oracle Cloud Infrastructure eine starke Kennwort-Policy für den Zugriff auf die Konsolenbenutzeroberfläche und den Swift-Client für Datenbankbackups in Object Storage. Administratoren können mit dem Oracle IAM-Service auch Kennwort-Policys für alle lokalen oder nicht kombinierten Benutzer ändern. Alle Benutzer können ihre eigenen Konsolenkennwörter automatisch zurücksetzen und ihre eigenen API-Schlüssel verwalten. Sie benötigen jedoch Administratorberechtigungen, um die Zugangsdaten für andere Benutzer als sich selbst zu verwalten.

Policys

Mit Policys können Sie eine Gruppe von Benutzern autorisieren, Aktionen für Cloudressourcen in einem angegebenen Compartment oder allen Mandanten durchzuführen. Oracle Cloud Infrastructure Policys werden in einer menschenlesbaren Sprache geschrieben, sodass sie einfach definiert und einfach zu verstehen sind.

Mit Oracle Cloud Infrastructure Policys:

- Verfügbar über Konsole oder über API, CLI oder SDK

- Kundensystemadministratoren können alle Kunden-Policys über eine einzelne Konsole verwalten

- Ressourcen nach Compartment isolieren

- Gruppen-Datenbankadministratoren verwalten Datenbank

Instanz-Principals

Benutzer können IAM-geschützte APIs aus einer Oracle Cloud Infrastructure Compute-Instanz aufrufen, ohne dass sie Benutzer erstellen oder Zugangsdaten für diese Instanz verwalten müssen. Möglicherweise wird eine Anwendung auf einer Compute-Instanz ausgeführt, die Zugriff auf den Objektspeicher erfordert. Durch Gruppieren der entsprechenden Compute-Instanzen als “Principal-” Teilnehmer können Sie einfach Policys zuordnen, um API-Aufrufe für andere Cloudservices wie Objektspeicher zu ermöglichen.

Federation

Oracle IAM unterstützt die Federation mit Oracle Identity Cloud Service , Microsoft Active Directory Federation Services (AD FS), Okta und anderen SAML 2.0-kompatiblen Identitätsprovidern, einschließlich Oracle Access Manager (OAM).

Wenn Sie sich für Oracle Cloud Infrastructure registrieren, wird Ihr Mandantenadministratoraccount automatisch mit Oracle Identity Cloud Service kombiniert. Wenn Sie mit Oracle Identity Cloud Service vertraut sind, können Sie automatisch eine nahtlose Verbindung zwischen Services herstellen, ohne jeweils einen separaten Benutzernamen und ein separates Kennwort erstellen zu müssen.

Sie nutzen möglicherweise die eigenen Sicherheitsmechanismen Ihrer Anwendung, um die Authentifizierung mit integrierten On-Premise-Anwendungen zu ermöglichen, die LDAP-, OAM- oder andere 3rd-Parteilösungen nutzen. Deshalb wird empfohlen, dass Sie Ihren FavoritenIDP mit Oracle Identity Cloud Service verbinden, der automatisch Federation für alle Oracle Cloud-Angebote bereitstellt.

Kostenmanagement und Governance

Wenn beim Wechsel von einem CapEx-Modell viele Kosten bei der Implementierung eines Projekts an ein OpEx-Modell korrigiert werden, bei dem die Kosten mit der Nutzung des Systems vertikal und horizontal skaliert werden, erfordern Kunden häufig Kostenmanagement-Tools, um diese Cloud-Kosten innerhalb ihrer Organisation zu verstehen, zu kontrollieren und zu kommunizieren.

Wenn diese Tools aktiviert werden können, ist Folgendes möglich:

- Cloudbudgets festlegen und verwalten

- Ausgabenüberschreitung verhindern

- Korrekte Kostenverfolgung in Abteilungen und Projekten sicherstellen

- Analyse der Abteilungen, Services und Projekte, die zur Cloud-Nutzung im Laufe der Zeit beitragen

- Detaillierte Nutzungsdetails für die Rechnungsabstimmung abrufen

- Bereiche zur Optimierung der Kosten identifizieren

Compartments

Wie zuvor im Abschnitt "Identity and Access Management" erläutert, können Compartments verwendet werden, um die Isolation von Cloud-Ressourcen zwischen Geschäftseinheiten sicherzustellen. Außerdem werden Ressourcen für die Messung von Verwendung und Fakturierung logisch gruppiert. Im Allgemeinen wird empfohlen, ein Compartment für jeden Hauptbereich der Organisation zu erstellen, wie z.B. Geschäftseinheit oder Abteilung. Compartments können auch verschachtelt werden, um auch Unterteilungen zu unterstützen.

Tagging

Mit Tags können Sie Kosten und Nutzung von Ressourcen verfolgen, die einem bestimmten Projekt zugeordnet sind, das mehrere Abteilungen umfasst. Außerdem können Sie die Ressourcenverwaltung optimieren, indem Sie das Tagging ausführen und dann Bulk-Aktionen auf genau den gewünschten Oracle Cloud Infrastructure-Ressourcen ausführen. Tags nutzen Policys und Steuerelemente, um die Taggingintegrität sicherzustellen und zu verhindern, dass Benutzer übermäßige Tags erstellen, doppelte Tags und vorhandene Tags bearbeiten.

Budgets

Sobald Ressourcen Compartments zugewiesen sind, die mit Ihren spezifischen Anwendungsfällen, Abteilungen oder Betriebsregionen übereinstimmen, können Sie Budgets festlegen, die Überwachung der Budgets anzeigen und Alerts konfigurieren, sodass eine unerwartete Verwendung gekennzeichnet wird, bevor ein Budget tatsächlich überschritten wird.

Kostenanalyse

Mit dem Dashboard für die Fakturierungskostenanalyse können Sie die großen Gruppen visualisieren, die zur Cloud-Nutzung und -Kosten beitragen. Sie können Kosten nach Cloudservice, Compartments und Tags analysieren. Beispiel: Mit einem Analyst oder Administrator kann dieses Tool die Differenz zwischen erhöhter Produktions- oder Entwicklungs-/Testnutzung sowie die Differenz zwischen der erhöhten Speichernutzung im Vergleich zum Netzwerkbetrieb ermitteln.

Detaillierte Nutzungsberichte

CSV-Dateien, die detaillierte Daten auf Ressourcenebene und stündlich enthalten, einschließlich aller zugeordneten Metadaten, wie Tags und Compartments. Exportieren Sie detaillierte Nutzungsberichte als CSV-Dateien, und importieren Sie sie in vorhandene Business Intelligence Tools für Anwendungsfälle der Rechnungsabstimmung, um eine höhere Granularität in Ihre Rechnung zu erhalten und Bereiche für die Kostenoptimierung zu identifizieren. Beispiel: Sie können die detaillierten Nutzungsdaten nutzen und die Daten mit der CPU-Auslastung aus dem Oracle Cloud Infrastructure Monitoring Service kombinieren, um Instanzen mit geringer CPU-Auslastung zu identifizieren, die heruntergefahren werden sollen.

Visualisieren Sie die großen Speicherbereiche, die mit dem Kostenanalyse-Dashboard zu der Cloudverwendung beitragen:

- Compartments gruppieren Ressourcen logisch nach Abteilung

- Kennzeichnen Sie Ressourcen für die Projektkostenverfolgung, die Abteilungen umfassen

- Budgets einrichten und Alerts konfigurieren, um Überlastungen zu verhindern

- Hostebene, Stunde nach Stundenverwendungsdaten exportieren

- Vorhandene geschäftliche Intelligence-Tools anderer Hersteller nutzen

- Mit der Überwachung kombinieren Sie Verwendungsdaten mit Ressourcenauslastungsdaten zur Kostenoptimierung

Überwachung

Die Ergebnisse dieser Architektur können Folgendes umfassen:

- Erfassen Sie Daten- und verwertbare Einblicke für Oracle Cloud Infrastructure-Ressourcen, Hybrid- und On-Premise-Anwendungen und Infrastructure-Ressourcen.

- Stellen Sie eine einzelne Plattform bereit, um alle Performance- und Betriebsdaten in Form von Logs und Metriken zu erfassen und aufzurufen, anstatt einzelne Systeme und Anwendungen in Silos zu überwachen (Server, Netzwerk, Datenbank usw.).

- Überwachen Sie den vollständigen Stack (Anwendungen, Infrastruktur und Services), und nutzen Sie Alarme, Logs und Ereignisdaten, um automatisierte Aktionen auszuführen und die mittlere Lösungszeit (MTTR) zu reduzieren.

- Gewinnen Sie aktionsfähige Erkenntnisse, mit denen Sie die Anwendungsperformance optimieren, die Ressourcenauslastung verwalten und die systemweite Betriebsintegrität verstehen können.

Oracle Cloud Infrastructure bietet eine Suite von Überwachungslösungen der Unternehmensklasse, die von modernen und cloud-nativen Lösungen bis hin zu hybridem und On-Premise-Mittelpunkt reichen. Dies bedeutet, dass neue Benutzer flexibel eine Überwachungslösung wählen können, die ihren Workloads am besten entspricht. Im Folgenden werden diese Überwachungslösungen auf hoher Ebene besprochen.

Oracle Cloud Infrastructure-Überwachung

Der Oracle Cloud Infrastructure-Überwachungsdienst ist eine umfassende und leistungsstarke End-to-End-cloud-native “Beobachtbarkeit”-Lösung. Damit können Sie Ihre Cloud-Ressourcen mit den Features "Metriken" und "Alarme" aktiv und passiv überwachen. Die Ressourcen, die mit diesem Service überwacht werden können, umfassen sowohl native Oracle Cloud Infrastructure-Ressourcen (Compute, Speicher, Netzwerk usw.) als auch Kundenapps/-Services. Metriken, Alarme und Logs bilden integrale Pillars, um den Überwachungsservice zu einer vollständigen "Beobachtbarkeit"-Lösung, die von Oracle Cloud Infrastructure angeboten wird. Der Service stellt Metriken und Diagramme für alle Ressourcen bereit ( Oracle Cloud Infrastructure und benutzerdefiniert). Es enthält benutzerdefinierbare Alarme und Echtzeit-Alerts bzw. Ereignisse mit dem Benachrichtigungs-bzw. Ereignisservice.

Der Überwachungsservice stellt Metriken, Alarme und Logs bereit:

-

Metriken: Der Überwachungsservice verwendet die Funktion Metriken, mit der Metrikdaten über Integrität, Kapazität und Performance der Cloud-Ressourcen übermittelt werden. Eine Metrik ist eine Messung bezüglich Integrität, Kapazität oder Performance einer bestimmten Ressource. Ressourcen, Services und Anwendungen geben Metriken für den Überwachungsservice aus. Allgemeine Metriken geben Daten bezüglich Verfügbarkeit und Latenzzeit, Betriebszeit und Ausfallzeit der Anwendung, abgeschlossene Transaktionen, nicht erfolgreiche und erfolgreiche Vorgänge sowie Kennzahlen (KPIs) an, wie z.B. Vertriebs- und Interaktionsquantifizierer. Durch Abfrage der Überwachung für diese Daten können Sie verstehen, wie gut die Systeme und Prozesse arbeiten, um die Serviceebenen zu erreichen, die Sie an Ihre Kunden festschreiben. Sie können z.B. die CPU-Auslastung und Plattenlesezugriffe Ihrer Compute-Instanzen überwachen. Anhand dieser Daten können Sie bestimmen, wann mehr Instanzen gestartet werden, um erhöhte Ladevorgänge zu verarbeiten (automatische Skalierung), Probleme bei Ihrer Instanz zu beheben oder das Systemverhalten besser zu verstehen.

-

Alarme: Der Überwachungsservice verwendet außerdem das Feature Alarme, das mit dem Benachrichtigungsservice arbeitet, um Sie zu benachrichtigen, wenn die Metriken Alarm-spezifische Trigger erfüllen. Bei der Konfiguration erinnern sich die Benachrichtigungen an einen kontinuierlichen Auslösestatus in dem konfigurierten Wiederholungsintervall. Sie werden auch benachrichtigt, wenn ein Alarm in den Status OK zurückkehrt oder wenn ein Alarm zurückgesetzt wird.

- Logs: Oracle Cloud Infrastructure Logging Service stellt eine robuste Loggingplattform bereit und ist das zentrale Logging-Produkt für alle Oracle Cloud Infrastructure-Kunden. Mit Oracle Cloud Infrastructure Logging Service können Sie alle Logs nahtlos in einer einzelnen Glas-Fensterbesicht erfassen und verwalten. Außerdem bietet es eine Suchfunktion und API, mit der Sie Ihre Logs suchen und analysieren und Aktionen für Ihre Logs mit einer intuitiven und einfachen Regel-Engine ausführen können. Der Logging Service bietet eine Möglichkeit, Oracle Cloud Infrastructure-Service- und Auditlogs, kundengenerierte Anwendungs- und Sicherheitslogs in einer zentralisierten Plattform aufzunehmen, auf der Kunden Such- und Analysefunktionen ausführen und Aktionen entsprechend ausführen können. Diese können entweder mit Oracle Cloud Infrastructure Monitoring Service ausführen oder einen Streamingservice zur weiteren Verarbeitung mit Fn übergeben oder mit Notification Service (ONS) ausgelöst werden. Der Logging-Service vereinfacht die Erfassung von benutzerdefinierten Logs mit dem Titel des gelegentlichen Agent von CNCF, mit dem alle benutzerdefinierten Logtypen aus praktisch beliebigen Umgebungen erfasst werden können.

Oracle Enterprise Manager

Oracle Enterprise Manager ist die On-Premise-Verwaltungsplattform von Oracle, die einen zentralen Bereich von Glas zur Verwaltung aller Oracle-Deployments eines Kunden bereitstellt, unabhängig davon, ob sie sich in ihren Data Centern oder in Oracle Cloud befinden. Durch umfassende Integration mit dem Oracle-Produkt-Stack bietet Enterprise Manager marktführende Management- und Automatisierungsunterstützung für Oracle-Anwendungen, -Datenbanken, Middleware, Hardware und Engineered Systems. Oracle Enterprise Manager wird von Oracle-Kunden auf der Basis der umfassenden Funktionen für Oracle Database bereitgestellt, einschließlich Diagnostics and Tuning Packs, Database Lifecycle Management Pack und Cloud Management Pack for Oracle Database. Mit Oracle Enterprise Manager können alle unterstützten Versionen von Oracle Database verwaltet werden, unabhängig davon, ob es On-Premise und in Oracle Cloud bereitgestellt wurde. Oracle Enterprise Manager stellt neue Funktionen für Autonomous Database bereit und ist in Oracle Management Cloud für Kunden integriert, die ihr gesamtes Unternehmen von einer Stelle aus verwalten möchten.

Oracle Management Cloud

Mit Oracle Management Cloud können Kunden ein einzelnes, einheitliches Dataset mit zweckmäßigem maschinellem Lernen analysieren, das speziell für die Systemverwaltung und Sicherheitsprobleme entwickelt wurde, um direkt aktionsfähige Konklusionen über die Performance und Sicherheit bei einer heterogenen Hybridlösung zu zeichnen und dann auf Basis dieser analytischen Konklusionen sofort Maßnahmen zu ergreifen. Oracle Management Cloud stellt eine Plattform bereit, die intelligente Konklusionen aus den äußersten Betriebs- und Sicherheitsmethoden entnehmen kann, die von den heutigen Anwendungen generiert werden, und zwar unabhängig von der Art der Technologie, in der sie erstellt wurden oder wo sie bereitgestellt werden. Die von Oracle Cloud Infrastructure Monitoring Service generierten Metriken können in Oracle Management Cloud in einen einzigen Bereich von Glass zur Zeichnung verwertbarer Erkenntnisse über die zu generierenden Daten weitergegeben werden. Oracle Management Cloud ist besonders wichtig, wenn eine integrierte Überwachungslösung für On-Premise- und Mehrfach-Clouds erforderlich ist. Oracle Management Cloud unterstützt auch die Integration mit Oracle Enterprise Manager und Oracle Cloud Infrastructure Monitoring Service.

Migration und Deployment

Beim Migrieren einer komplexen, hochbenutzerdefinierten und tiefen integrierten Anwendung ist es oft wichtig, Referenzmaterial zu nutzen, um Best Practices hervorzuheben und die besten Ergebnisse zu erhalten.

Wie im Thema "Migrationsszenarios" erläutert, unterscheiden wir drei Hauptszenarios, die als “Lift and Shift", ”Verschieben und verbessern" und “Modernisieren" mit jeweils eigenen Zielen, Kompromationen und Leistungen charakterisieren.

Überlegungen zur Auswahl der richtigen Lösung:

Ist die Anwendung vollständig, erfordert nur wenige Updates und mit einer festen Workload?

“Lift and Shift” ist ein Ansatz, der möglichst einige Änderungen an der Infrastruktur vornimmt. Es reduziert die Wahrscheinlichkeit, dass Einführungsdifferenzen bei Verhalten auftreten, während weiterhin die Cloud-Vorteile von verbesserter Performance bei der Verwendung der besten Hardware, des Lagers und des Netzwerks erbracht werden, sowie die finanziellen Vorteile der Verschiebung von einem Capex zu einem opex-Modell.

Ist die Anwendung noch ein aktives Projekt mit regulären Updates und Versionsreleases?

Mit “Verschieben und verbessern” können Sie ein Upgrade der Komponenten Ihrer Anwendungsinfrastruktur auf die neuesten Versionen vornehmen, wie das Migrieren von WebLogic auf Version 12.2 und Oracle-Datenbank auf Version 19c. Sie verwendet eine von Oracle validierte Architektur, die aus Terraform-Skripten bereitgestellt werden kann. Dadurch werden die Best Practices zur Ausführung von Anwendungen auf Oracle Cloud Infrastructure implementiert. Mit dieser Lösung können Sie Instanzen der Anwendungen für Entwicklungs- und Testarbeit ganz einfach hoch-/herunterzufahren und die Qualität der Produktionsreleases verbessern.

Möchten Sie eine native Cloud-Architektur mit Support für elastische Skalierung, kontinuierliches Deployment und Self-Healing implementieren?

Die “Modernisieren”-Lösung basiert auf dem Deployment von WebLogic-basierten Anwendungen auf Kubernetes-Clustern von Docker-Containern. Mit OKE, O Oracle Cloud Infrastructure wird der verwaltete Kubernetes-Service durchgeführt. Auf diese Weise können Sie eine höchstmögliche, skalierbare Infrastruktur erstellen und dabei den vorhandenen Anwendungscode nutzen. Diese Infrastruktur eignet sich ideal für moderne devops für Softwareentwicklung.

Oracle Database Cloud-Migrationsservices

Bei der Migration von On-Premise-Datenbanken in die verwalteten Datenbankservices in Oracle Cloud Infrastructure werden viele Vorteile entsperrt, wie die reduzierte Administration, verbesserte Verfügbarkeit, flexible Skalierbarkeit und Integration mit anderen Cloud-Services.

- Einfache und effiziente Tools: Mit Oracle automatisierte Tools können Ihre On-Premise-Datenbank nahtlos in Oracle Cloud ohne Ausfallzeit verschoben werden. Wenn Sie dieselbe Technologie und Standards On Premise und in Oracle Cloud verwenden, können Sie dieselben Produkte und Qualifikationen vereinfachen, um Ihre cloud-basierten Oracle-Datenbanken wie auf jeder anderen Plattform zu verwalten.

- Flexibel: Sie können Ihre Oracle-Datenbank abhängig von Ihren Anforderungen und Ihren Geschäftsanforderungen direkt aus den verschiedenen Quelldatenbanken in verschiedene Ziel-Cloud-Deployments migrieren. Mit einer gut definierten Gruppe von Tools können Sie die Methode wählen, die sich am besten auf Ihre Anforderungen bezieht.

- Effektive Kosten: Dieselbe Flexibilität, mit der Sie Ihre Oracle Database direkt in die Oracle Cloud migrieren können, wird angewendet, um die kostengünstigste Lösung für den Zweck und die Dauer der Migration zu finden. Selbst wenn die automatisierten Tools bestimmen, dass ein lizenzierbares Oracle-Produkt zur Optimierung Ihrer Migration verwendet werden soll, stellt Oracle eine Neutrale Kostenlösung bereit.

- Hochverfügbar und skalierbar: Mit der enge Integration aller Migrationstools mit Oracle Database können Sie die Kontrolle behalten und die Effizienz verbessern, wenn Sie Ihre Datenbanken in Oracle Cloud verschieben, während die Maximum Availability Architecture (MAA)genehmigte Tools sowie auf keiner Ausfallzeit basierende Migrationen (ZDM) sicherstellen, dass Ihre Migration so weit wie möglich durchgeführt wird.

Zusätzliche Features von Oracle Cloud Infrastructure

Es gibt einige weitere wichtige Oracle Cloud Infrastructure-Funktionen, die Ihre Anwendungen verwenden können, die in den vorherigen Themen nicht näher erläutert wurden.

Compute Services

Dies ist der grundlegende Service, mit dem Sie die Compute-Hosts verwalten können, die als Instanzen bezeichnet werden. Oracle Cloud Infrastructure bietet Compute in Form von Bare Metal-(BM-)Hosts - speziell für einen Kunden oder Virtual Machines (VMs) - virtuelle Umgebung, die auf einem physischen Host ausgeführt wird. Dies eignet sich am besten für gemeinsam verwendete Umgebungen, in denen mehrere Umgebungen durch verschiedene Verfahren verteilt sind, um sicherzustellen, dass keine Daten zum Datenschutz und zur Sicherheit von Kunden gefährdet werden. Oracle Cloud Infrastructure stellt mehrere Shapes für die VM und das BM-Angebot basierend auf der betreffenden Workload bereit. Auch wenn es keine spezifische Empfehlung zur Verwendung einer bestimmten Leistungseinheit der VM zur Ausführung Ihrer Anwendungen auf Oracle Cloud Infrastructure gibt, kann der Kunde eine beliebige Form (wie die Anzahl der Cores) basierend auf der Größe ihrer Umgebung und der Concurrent Users auswählen.

Dateispeicherservice

Oracle Cloud Infrastructure File Storage Service bietet ein dauerhaftes, skalierbares, sicheres, unternehmensgerechtes Netzwerkdateisystem. Sie können aus allen Bare-Metal-, virtuellen Maschinen oder Containerinstanzen in Ihrem virtuellen Cloud-Netzwerk (VCN) eine Verbindung zu einem Dateisystem des Dateispeicherservice herstellen. Mit Oracle Cloud Infrastructure FastConnect und Internet Protocol Security (IPSec) Virtual Private Network (VPN) können Sie auch von außerhalb des VCNs auf ein Dateisystem zugreifen.

Große Compute-Cluster mit Tausenden von Instanzen können den Dateispeicherservice für Shared Storage mit hoher Performance verwenden. Das Speicher-Provisioning wird vollständig verwaltet und automatisch automatisch bei der Verwendung von Skalierungen von einem einzelnen Byte in Exabyte ohne vorheriges Provisioning. Sie haben redundanten Speicher für den Resilienzdatenschutz. Der Dateispeicherservice unterstützt das Network File System Version 3.0 (NFSv3)-Protokoll. Der Service unterstützt das Network Lock Manager-(NLM-)Protokoll für die Dateisperrfunktion.

Oracle Database Exadata Cloud Service und DbaaS

Mit DB-Systemen können Sie Exadata in Oracle Cloud Infrastructure nutzen. Ein Exadata-DB-System besteht aus einem Quartalsrack, einem Halbjahr oder einem vollständigen Rack von Compute Nodes und Storage Servern, die gemeinsam mit einer Hochgeschwindigkeit, einem InfiniBand-Netzwerk mit niedriger Latenzzeit und intelligenter Exadata-Software verbunden sind. Sie können automatische Backups konfigurieren, für verschiedene Workloads optimieren und das System vertikal skalieren, um höhere Anforderungen zu erfüllen.

Für Hochverfügbarkeitsanforderungen empfiehlt Oracle eine der folgenden Optionen, um die Anwendungsdatenbankinstanzen einzurichten:

- Zwei-Knoten- Oracle Real Application Clusters- (Oracle RAC-) Datenbanksysteme auf einem virtuellen Rechner.

- Oracle Database Exadata Cloud Service-Instanzen. Dieser Service stellt Oracle Database bereit, das auf Oracle Exadata Database Machine in Oracle Cloud gehostet wird.

Datenbanksysteme in einem separaten Subnetz speichern. Die Datenbankinstanzen sind so eingerichtet, dass sie hochverfügbar sind, und beide Instanzen der Datenbank in einer Availability-Domain sind aktiv. Anforderungen, die von der Application Tier empfangen werden, werden über die Datenbankinstanzen hinweg ausgeglichen. Wenn eine Datenbankinstanz heruntergefahren ist, stellt die andere Datenbankinstanz die Anforderungen bereit. Mit Oracle Cloud Infrastructure Object Storage können Sie die Anwendungsdatenbank mit RMAN sichern.