Gestión de autenticación multifactora

En este tema se describe cómo pueden gestionar los usuarios la autenticación multifactor (MFA) en Oracle Cloud Infrastructure.

Política de IAM necesaria

Solo el usuario puede habilitar la autenticación multifactora (MFA) para su propia cuenta. Los usuarios también pueden desactivar MFA para sus propias cuentas. Los miembros del grupo Administradores pueden desactivar MFA para otros usuarios, pero no pueden activarla para otro usuario.

Acerca de las Autenticación Multifactor

La autenticación multifactora es un método de autenticación que requiere el uso de más de Un factor para verificar La identidad de Un usuario.

Con el MFA activado en el servicio IAM, cuando un usuario se conecte a Oracle Cloud Infrastructure, se le solicita su nombre de usuario y contraseña, que es el primer factor (algo que conoce). A continuación, se le pide al usuario que proporcione un segundo código de verificación de un dispositivo MFA registrado, que es el segundo factor (algo que posee). Los dos factores funcionan conjuntamente, lo que requiere una capa adicional de seguridad para verificar la identidad del usuario y completar el proceso de conexión.

En general, MFA puede incluir dos elementos cualquiera de los siguientes:

-

Algo que conoce, como una contraseña.

-

Algo que posee, como un dispositivo.

-

Algo que forma parte de usted, como su huella dactilar.

El servicio IAM admite la autenticación de dos elementos mediante una contraseña (primer factor) y un dispositivo que puede generar una contraseña de una sola vez basada en tiempo (TOTP) (segundo factor).

Conceptos generales

A continuación, se muestra una lista de los conceptos básicos con los que necesita estar familiarizado.

- AUTENTICACIÓN MULTIFACTOR (MFA)

- La autenticación multifactora (MFA) es un método de autenticación que requiere el uso de más de uno de los factores para verificar el carácter de usuario. Algunos ejemplos de factores de autenticación son una contraseña (algo que conoce) y un dispositivo (algo que posee).

- APLICACIÓN DE AUTENTICACIÓN

- Una aplicación que instala en su dispositivo móvil, que puede proporcionar tokens seguros basados en software para la verificación de la identidad. Algunos ejemplos de aplicaciones de autenticador son Oracle Mobile Authenticator y Google Authenticator. Para activar MFA para el servicio IAM, necesitará un dispositivo con una aplicación de autenticador instalada. Utilizará la aplicación para registrar su dispositivo y, a continuación, la misma aplicación (en el mismo dispositivo) para generar una contraseña de un solo uso basada en tiempo cada vez que se conecte.

- DISPOSITIVO MÓVIL REGISTRADO

- La autenticación multifactora está activada para un usuario específico y para un dispositivo específico. El procedimiento para activar MFA para un usuario incluye el registro del dispositivo móvil. Se debe utilizar este mismo dispositivo para generar la contraseña de un solo uso basada en tiempo cada vez que el usuario se conecte. Si el dispositivo móvil registrado deja de estar disponible, un administrador debe desactivar MFA para el usuario, de modo que se pueda volver a activar con un nuevo dispositivo.

- CONTRASEÑA DE UN SOLO USO BASADA EN EL TIEMPO (TOTP)

- TOTP es una contraseña (o código de acceso) generada por un algoritmo que calcula una contraseña de un solo uso a partir de una clave secreta compartida y la hora actual, como se define en RFC 6238. La aplicación de autenticador en su dispositivo móvil registrado genera el TOTP que debe introducir cada vez que se conecte a Oracle Cloud Infrastructure.

Aplicaciones de autenticación soportadas

Las siguientes aplicaciones de autenticador se han probado con el servicio IAM de Oracle Cloud Infrastructure:

- Oracle Mobile Authenticator

- Google Authenticator

Puede encontrar estas aplicaciones en la tienda de aplicaciones de su dispositivo móvil. Debe instalar una de estas aplicaciones en su dispositivo móvil para poder activar MFA.

Trabajar con autenticación multifactor

Tenga en cuenta lo siguiente cuando active la autenticación multifactor:

- Debe instalar una aplicación de autenticador soportada en el dispositivo móvil que desea registrar para MFA.

- Cada usuario debe activar MFA para sí mismo mediante un dispositivo al que tendrá acceso cada vez que se conecte. Un administrador no puede activar MFA para otro usuario.

- Para activar la MFA, use la aplicación de autenticador del dispositivo móvil para escanear un código QR generado por el servicio IAM y que se muestra en la consola. El código QR comparte una clave secreta con la aplicación para permitir que la aplicación genere los TOTP que el servicio IAM pueda verificar.

- Un usuario puede registrar solo un dispositivo para su uso con MFA.

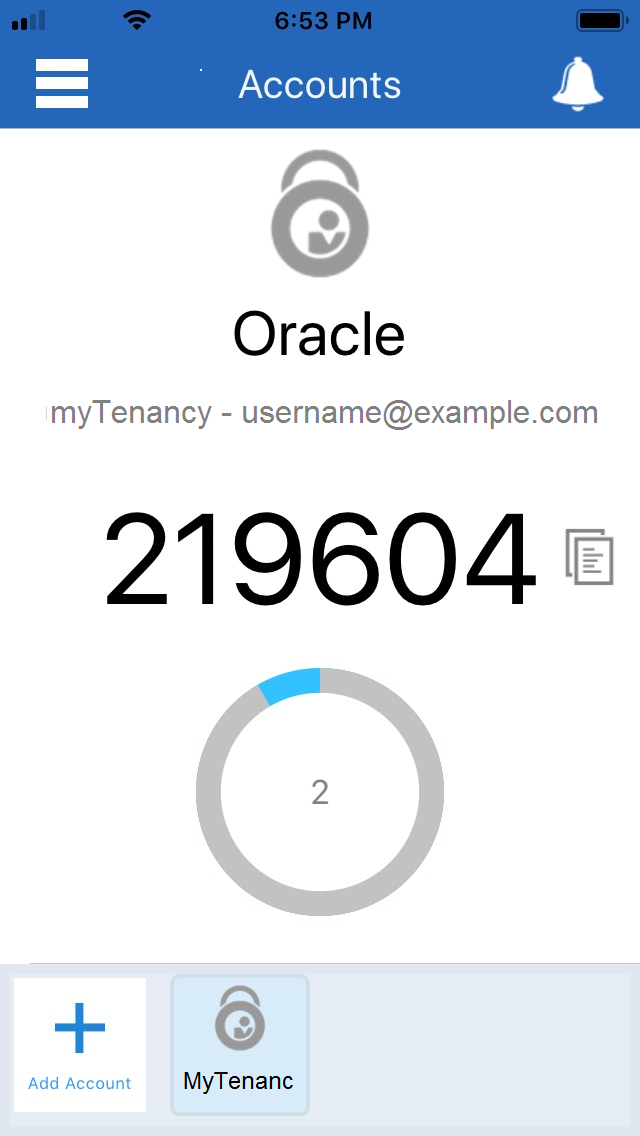

- Después de agregar su cuenta de Oracle Cloud Infrastructure a las aplicaciones de autenticador, el nombre de cuenta aparece en dichas aplicaciones como Oracle <tenancy_name> - <username>.

Restricción del acceso a los usuarios verificados con MFA

Puede restringir el acceso a los recursos exclusivamente a los usuarios autenticados a través de la autenticación por contraseña única basada en tiempo del servicio IAM. Esta restricción se configura en la política que permite el acceso al recurso.

Para restringir el acceso otorgado a través de una política a los usuarios verificados con MFA, agregue where clause a la política:

where request.user.mfaTotpVerified='true'Por ejemplo, supongamos que su compañía tiene esta política para permitir a GroupA gestionar instancias:

allow group GroupA to manage instance-family in tenancyPara mejorar la seguridad, desea asegurarse de que solo los usuarios que se han verificado mediante MFA puedan gestionar instancias. Para restringir el acceso a estos usuarios, modifique la sentencia de la política de la siguiente manera:

allow group GroupA to manage instance-family in tenancy where request.user.mfaTotpVerified='true'Con esta política, solo los miembros de GroupA que se han conectado correctamente introduciendo tanto su contraseña como la contraseña de un solo uso basada en tiempo generada por su dispositivo móvil registrado pueden acceder a instancias y gestionarlas. Los usuarios que no hayan activado MFA y que se conecten utilizando solo su contraseña, no podrán acceder a la gestión de instancias.

Para obtener más información sobre la escritura de políticas, consulte Sintaxis de políticas.

Proceso de conexión después de activar MFA

Una vez que haya activado MFA, utilice uno de los siguientes procedimientos para conectarse a Oracle Cloud Infrastructure:

- Navegue a la página de conexión de la consola.

-

Introduzca su nombre de usuario y su contraseña de Oracle Cloud Infrastructure y, a continuación, seleccione Conectar.

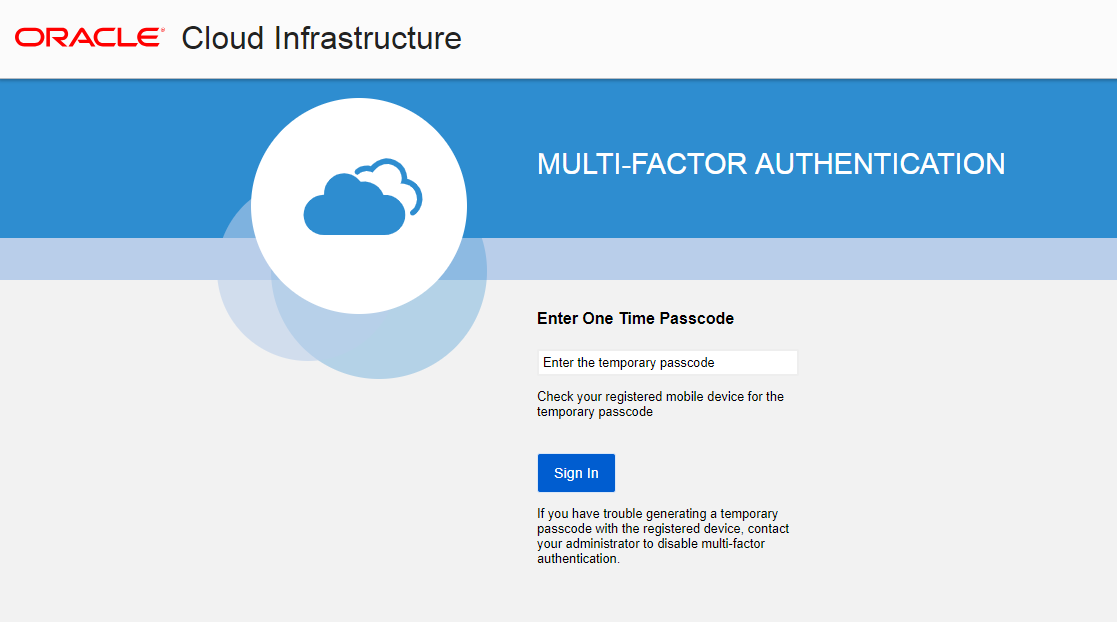

Una vez autenticados el nombre de usuario y la contraseña, habrá proporcionado correctamente el primer factor para la autenticación. Se muestra la página de autenticación secundaria y le solicita que introduzca un código de acceso de un solo uso, como se muestra en la siguiente captura de pantalla.

-

Abra la aplicación de autenticador en su dispositivo móvil registrado y, a continuación, abra la cuenta de su arrendamiento de de Oracle Cloud Infrastructure. En la siguiente captura de pantalla, se muestra un ejemplo de Oracle Mobile Authenticator.

-

Introduzca el código de acceso de la aplicación de autenticador (por ejemplo, 219604) y, a continuación, seleccione Conectar.

Importante: La aplicación de autenticador genera una nueva contraseña de un solo uso basada en tiempo cada 30 segundos. Debe introducir un código mientras este sigue siendo válido. Si supera el plazo de validez de un código de acceso, puede introducir el siguiente que se genera. Asegúrese de introducir el código que la aplicación muestra en ese momento.

-

Para conectarse mediante la CLI, ejecute el siguiente comando:

oci session authenticate --region US East (Ashburn)Se abre una ventana del explorador y aparece una petición de datos que le indica que utilice el explorador para conectarse.

Please switch to newly opened browser window to log in! -

En la ventana del explorador, introduzca su Nombre de usuario y la Contraseña de Oracle Cloud Infrastructure y, a continuación, seleccione Conectar.

Una vez autenticados el nombre de usuario y la contraseña, habrá proporcionado correctamente el primer factor para la autenticación. Se muestra la página de autenticación secundaria y le solicita que introduzca un código de acceso de un solo uso, como se muestra en la siguiente captura de pantalla.

-

Abra la aplicación de autenticador en su dispositivo móvil registrado y, a continuación, abra la cuenta de su arrendamiento de de Oracle Cloud Infrastructure. En la siguiente captura de pantalla, se muestra un ejemplo de Oracle Mobile Authenticator.

-

Introduzca el código de acceso de la aplicación de autenticador (por ejemplo, 219604) y, a continuación, seleccione Conectar.

Importante: La aplicación de autenticador genera una nueva contraseña de un solo uso basada en tiempo cada 30 segundos. Debe introducir un código mientras este sigue siendo válido. Si supera el plazo de validez de un código de acceso, puede introducir el siguiente que se genera. Asegúrese de introducir el código que la aplicación muestra en ese momento.

Después de la autenticación, las peticiones de datos le indican que vuelva a la CLI e introduzca el nombre de un perfil.

-

En la CLI, escriba un nombre para el perfil.

Consejo

Para obtener más información sobre cómo trabajar con la CLI, consulte Inicio rápido e Introducción a la interfaz de línea de comandos.

Qué hacer si pierde su dispositivo móvil registrado

Si pierde su dispositivo móvil registrado, no podrá autenticarse en Oracle Cloud Infrastructure mediante la consola. Póngase en contacto con el administrador para desactivar el autenticación multifactor en su cuenta. A continuación, puede repetir el proceso para habilitar la autenticación multifactora con un nuevo dispositivo móvil.

Desbloqueo de un usuario después de intentos de conexión incorrectos

Si un usuario intenta conectarse a la consola 10 veces seguidas de forma incorrecta, se le bloqueará automáticamente para los futuros intentos de conexión. Un administrador puede desbloquear al usuario en la consola (consulte Para desbloquear a un usuario) o con la operación UpdateUserState de API.

Desactivación de MFA

Cualquier usuario puede desactivar su propia MFA. Un administrador puede además desactivar MFA para otro usuario.

No desactive MFA a menos que el administrador se lo indique.

Supresión de dispositivos de autenticación multifactor TOTP inactivos

No puede buscar ni suprimir dispositivos de autenticación multifactor TOTP inactivos desde la consola, pero puede utilizar los comandos de la CLI de OCI con Cloud Shell para buscarlos y suprimirlos.

Un dispositivo de MFA TOTP inactivo puede producirse cuando la MFA está activada para un usuario y el usuario ha seleccionado Activar autenticación multifactora, pero no ha podido autenticar el dispositivo.

Utilice los comandos mfa-totp-device list y delete de la CLI de OCI para identificar los dispositivos de autenticación multifactor TOTP de un usuario y, a continuación, suprimir el dispositivo inactivo.

Si más de un usuario tiene dispositivos de autenticación multifactor TOTP inactivos, realice esta tarea para cada usuario.

-

Consulte Cloud Shell.

-

Consulte mfa-totp-device commands en la referencia de comandos de la CLI de OCI.

Uso de la consola

Utilice los siguientes procedimientos para gestionar MFA en la consola.

Requisito: debe instalar una aplicación de autenticador soportada en el dispositivo móvil que desea registrar para MFA.

- En el menú de navegación , seleccione el menú Perfil

y, a continuación, seleccione Configuración de usuario.

y, a continuación, seleccione Configuración de usuario.Se muestran sus detalles de usuario.

- Haga clic en Activar autenticación multifactor.

-

Escanee el código QR que se muestra en el cuadro de diálogo con la aplicación de autenticador del dispositivo móvil.

Nota: Si cierra el explorador o si este se bloquea antes de introducir el código de verificación, debe generar un nuevo código QR y volver a escanearlo con la aplicación. Para generar un nuevo código QR, vuelva a hacer clic en el botón Activar autenticación multifactor.

- En el campo Código de verificación, introduzca el código que se muestra en la aplicación de autenticador.

- Haga clic en Activar.

Su dispositivo móvil está ahora registrado en el servicio IAM y su cuenta está activada para MFA. Cada vez que se conecte, se le pedirá primero el nombre de usuario y la contraseña. Después de proporcionar las credenciales correctas, se le solicitará un código TOTP generado por la aplicación de autenticador en su dispositivo móvil registrado. Debe tener el dispositivo móvil registrado disponible cada vez que se vaya a conectar a Oracle Cloud Infrastructure.

-

En el menú de navegación , seleccione el menú Perfil

y, a continuación, seleccione Configuración de usuario.

y, a continuación, seleccione Configuración de usuario.Se muestran sus detalles de usuario.

- Seleccione Desactivar autenticación multifactor.

- Confirme cuando se le solicite.

- Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Usuarios. Se mostrará una lista de los usuarios de su arrendamiento.

- Seleccione el usuario que desea actualizar. Se mostrarán los detalles del usuario.

- Seleccione Desactivar autenticación multifactor.

- Confirme cuando se le solicite.

Uso de la API

Para obtener información sobre el uso de la API y las solicitudes de firma, consulte la documentación de la API de REST y las Credenciales de seguridad. Para obtener información sobre los SDK, consulte Los SDK y la CLI.

Las actualizaciones no son inmediatas en todas las regiones

Sus recursos de IAM residen en su región principal. Para aplicar la política en todas las regiones, el servicio IAM replica sus recursos en cada región. Cuando se crea o se cambia una política, un usuario o un grupo, los cambios se aplican en primer lugar en la región principal y después se propagan a las demás regiones. Pueden pasar varios minutos antes de que los cambios surtan efecto en todas las regiones.

Utilice estas operaciones de API para gestionar dispositivos con autenticación multifactor: