Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse para obtener una cuenta gratuita, consulte Introducción a la cuenta gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al finalizar la práctica, sustituya estos valores por otros específicos de su entorno en la nube.

Conexión a un cluster de Oracle Cloud Infrastructure Kubernetes Engine mediante acceso local

Introducción

En este tutorial, le guiaremos a través de la conexión a un cluster de Oracle Cloud Infrastructure Kubernetes Engine (OCI Kubernetes Engine u OKE) mediante Local Access. Al final de este tutorial, podrá configurar la máquina local para que interactúe con el cluster de OKE de forma segura y eficaz. Este método de conexión es esencial para gestionar los recursos de cluster, desplegar aplicaciones y solucionar problemas desde el entorno local. Tanto si es un principiante como si tiene experiencia con Kubernetes, este enfoque paso a paso garantizará una configuración fluida y sencilla.

Al examinar la parte de red del cluster de Kubernetes, tiene diferentes arquitecturas de red de Kubernetes que se pueden utilizar para el despliegue. Para obtener más información, consulte Example Network Resource Configurations.

A veces desea desplegar el punto final de API con una dirección IP privada y, al hacerlo, el cluster de Kubernetes no se puede gestionar mediante la aplicación de OCI Cloud Shell y tampoco desde otra máquina conectada a Internet. Debe seleccionar Acceso local, pero antes de que podamos conectarnos con el acceso local, primero debemos configurar una instancia que pueda actuar como bastión.

Objetivos

- Conéctese a un cluster de Oracle Cloud Infrastructure Kubernetes Engine mediante Local Access.

Tarea 1: Verificación de un cluster de Kubernetes

Asegúrese de tener un cluster de Kubernetes desplegado en OCI OKE.

-

Para desplegar un cluster de Kubernetes en OKE, utilice uno de los siguientes métodos:

-

Tarea 1: creación de un nuevo cluster de Kubernetes y verificación de los componentes: despliegue un cluster de Kubernetes en OKE mediante el modo de creación rápida.

-

Tarea 1: desplegar un cluster de Kubernetes mediante OKE: desplegar un cluster de Kubernetes en OKE con el modo Creación personalizada.

-

Uso de Terraform para desplegar varios clusters de Kubernetes en distintas regiones de OCI mediante OKE y creación de una red de malla completa mediante RPC: despliegue de varios clusters de Kubernetes en varias regiones de OKE mediante Terraform.

-

Despliegue de un cluster de Kubernetes con Terraform mediante Oracle Cloud Infrastructure Kubernetes Engine: despliegue un único cluster de Kubernetes en OKE mediante Terraform.

-

-

Conéctese a la consola de OCI, vaya a Developer Services, Kubernetes Clusters (OKE) y haga clic en el cluster.

-

Haga clic en Acceder al cluster.

-

Seleccione Acceso local. Copie los siguientes comandos que necesitará una vez que el bastión se haya creado y configurado correctamente.

Tarea 2: Creación de una nueva instancia de Linux para que actúe como bastión

En esta tarea, desplegaremos una instancia de bastión en una subred pública, pero al utilizar el servicio y la sesión de OCI Bastion (más adelante en este tutorial), es mejor desplegar la instancia de bastión en una subred privada. En este tutorial, no estamos haciendo esto porque queremos mostrar la flexibilidad y varias opciones diferentes.

Tarea 2.1: Creación de una lista de seguridad bastion-private-sec-list con regla de entrada y salida

Determine la nueva subred en la que estará la nueva instancia del bastión en 10.0.5.0/24. Necesitamos esto para crear las listas de seguridad correctamente.

-

Vaya a la consola de OCI, vaya a Red, Redes virtuales en la nube y seleccione la VCN en la que se despliega el cluster de Kubernetes.

- Haga clic en Listas de seguridad.

- Haga clic en Crear lista de seguridad.

- Introduzca un nombre de lista de seguridad.

- Haga clic en + Otra regla de entrada.

-

Introduzca la siguiente información para crear la regla de entrada 1.

- Tipo de origen: introduzca CIDR.

- CIDR de origen: introduzca el origen que será la subred de la instancia de bastión (

10.0.5.0/24). - Protocolo IP: introduzca TCP.

- Destination Port Range: introduzca 22.

- Haga clic en + Otra regla de entrada.

-

Introduzca la siguiente información para crear la regla de entrada 2.

- Tipo de origen: introduzca CIDR.

- CIDR de origen: introduzca el origen que será la subred de la instancia de bastión (

10.0.5.0/24). - Protocolo IP: introduzca ICMP.

- Desplazar hacia abajo.

-

Haga clic en + Otra regla de salida.

-

Introduzca la siguiente información para crear la regla de salida 1.

- Tipo de destino: introduzca CIDR.

- CIDR de destino: introduzca el origen para que sea todo (

0.0.0.0/0). - Protocolo IP: introduzca Todos los protocolos.

- Haga clic en Crear lista de seguridad.

-

Tenga en cuenta que se ha creado la nueva lista de seguridad, haga clic en la lista de seguridad y verifique las reglas.

- Haga clic en Reglas de entrada.

- Tenga en cuenta que las reglas están presentes.

- Haga clic en Reglas de salida.

- Tenga en cuenta que la regla está presente.

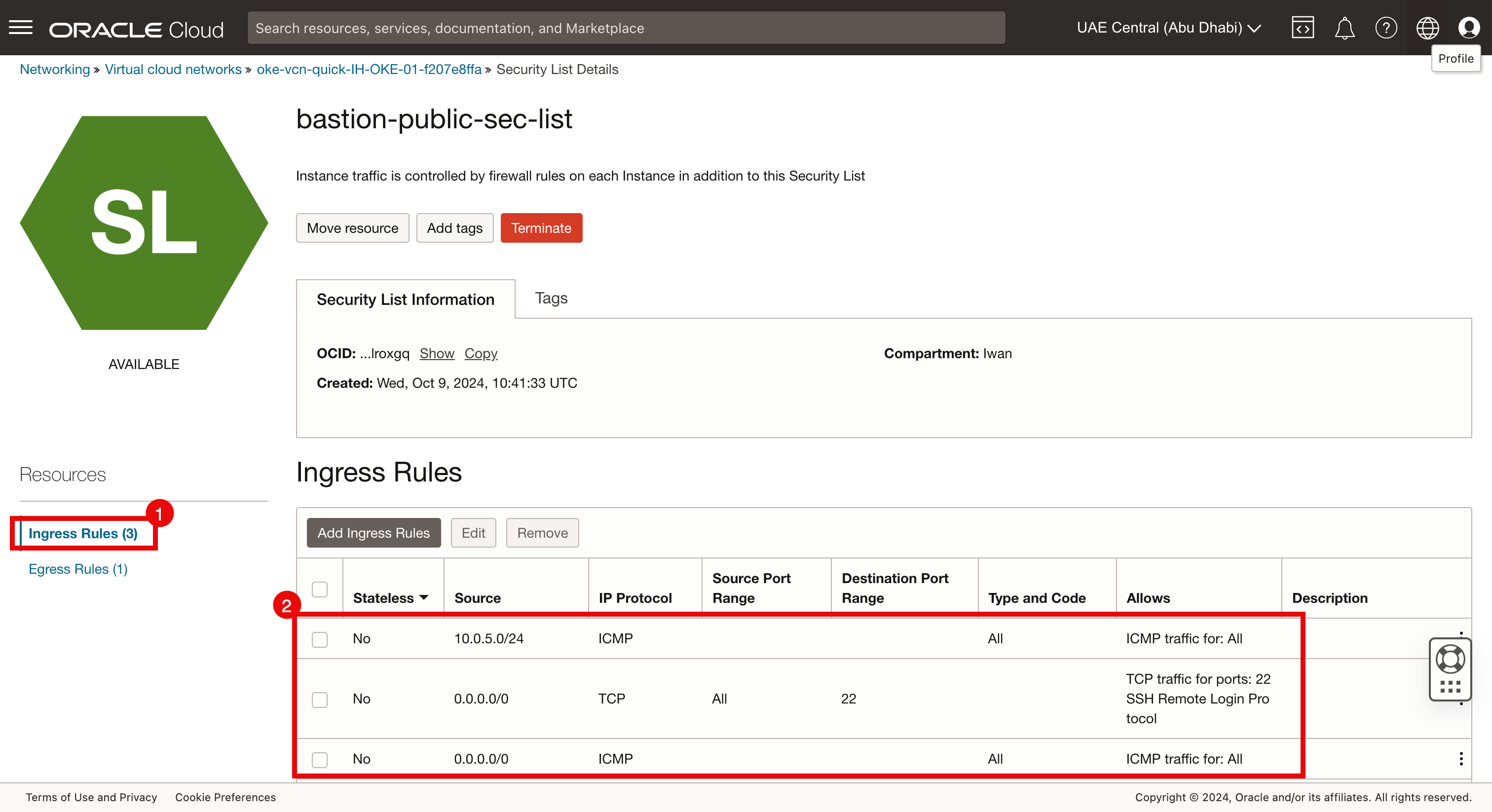

Tarea 2.2: Creación de una seguridad bastion-public-sec-list con reglas de entrada y salida

-

Haga clic en Crear lista de seguridad.

- Introduzca un nombre de lista de seguridad.

- Haga clic en + Otra regla de entrada.

-

Introduzca la siguiente información para la regla de entrada 1.

- Tipo de origen: introduzca CIDR.

- CIDR de origen: introduzca el origen que será la subred de la instancia de bastión (

10.0.5.0/24). - Protocolo IP: introduzca ICMP.

- Haga clic en + Otra regla de entrada.

-

Introduzca la siguiente información para la regla de entrada 2.

- Tipo de origen: introduzca CIDR.

- CIDR de origen: introduzca el origen para que sea todo (

0.0.0.0/0). - Protocolo IP: introduzca TCP.

- Rango de puertos de destino: introduzca 22.

- Haga clic en + Otra regla de entrada.

-

Introduzca la siguiente información para la regla de entrada 3.

- Tipo de origen: introduzca CIDR.

- CIDR de origen: introduzca el origen para que sea todo (

0.0.0.0/0). - Protocolo IP: introduzca ICMP.

- Haga clic en + Otra regla de salida.

-

Introduzca la siguiente información para Regla de salida 1.

- Tipo de destino: introduzca CIDR.

- CIDR de destino: introduzca el origen para que sea todo (

0.0.0.0/0). - Protocolo IP: introduzca Todos los protocolos.

- Haga clic en Crear lista de seguridad.

-

Tenga en cuenta que se ha creado la nueva lista de seguridad, haga clic en la lista de seguridad y verifique las reglas.

- Haga clic en Reglas de entrada.

- Tenga en cuenta que las reglas están presentes.

- Haga clic en Reglas de salida.

- Tenga en cuenta que la regla está presente.

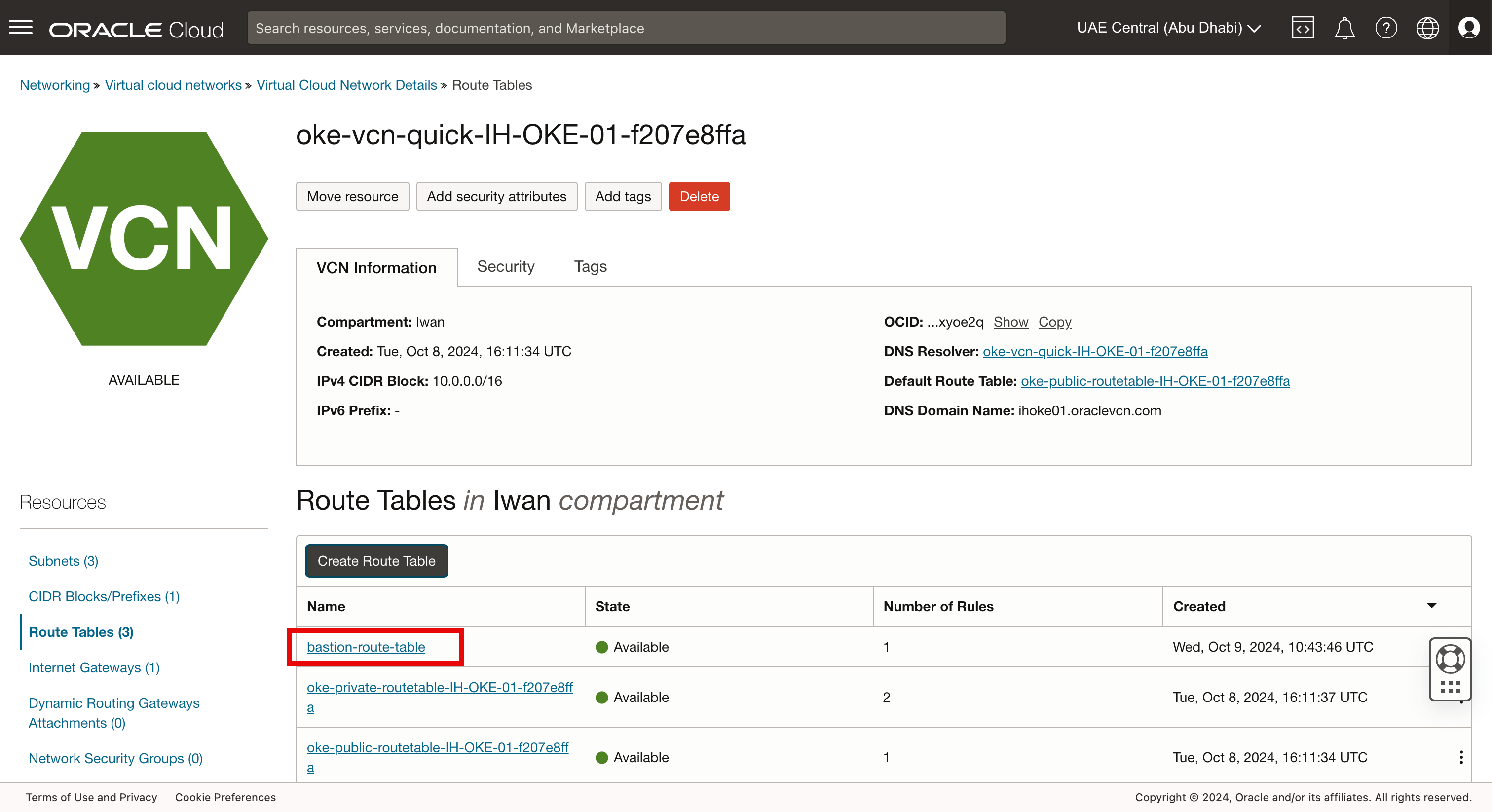

Tarea 2.3: Creación de bastion-route-table con gateway de Internet para agregarlo a la instancia de Bastion para el acceso a Internet

Nota: Asegúrese de que ha creado un gateway de Internet en la VCN.

-

Vaya a la página Detalles de redes virtuales en la nube.

- Haga clic en Tablas de rutas.

- Haga clic en Crear tabla de rutas.

- Introduzca un Nombre.

- Haga clic en + Otra regla de ruta.

-

En la sección Regla, introduzca la siguiente información.

- Tipo de objetivo: seleccione Gateway de internet.

- bloque de CIDR de destino: introduzca

0.0.0.0/0. - Destino de gateway de Internet: seleccione el gateway de Internet existente.

- Haga clic en Crear.

-

Tenga en cuenta que se ha creado la nueva tabla de rutas, haga clic en la tabla de rutas y verifique las reglas.

- Tenga en cuenta que la regla está presente.

- Haga clic en la VCN para volver a la página de la VCN.

Tarea 2.4: Creación de una subred pública regional (bastion-subnet) para la instancia de Bastion

-

Haga clic en Subredes.

-

Haga clic en Crear subred e introduzca la siguiente información.

- Introduzca un Nombre.

- Tipo de subred: seleccione Regional.

- IPv4 CIDR Block introduzca

10.0.5.0/24. - Desplazar hacia abajo.

- Tabla de rutas: seleccione la tabla de rutas creada en la tarea 2.3.

- Acceso a subred: seleccione Subred pública.

- Desplazar hacia abajo.

- Compartimento de opciones de DHCP: seleccione las opciones de DHCP por defecto.

- Listas de seguridad: seleccione la lista de seguridad creada en la tarea 2.2 para la subred pública.

- Haga clic en Crear subred.

-

Tenga en cuenta que se ha creado la nueva subred.

Tarea 2.5: Adición de bastion-private-sec-list a la subred privada de trabajador para acceder a los nodos de trabajador por instancias de Bastion

-

Vaya a la página Detalles de redes virtuales en la nube.

- Haga clic en Subredes.

- Haga clic en la subred donde están conectados los nodos de trabajador de Kubernetes.

- Haga clic en Listas de seguridad.

- Haga clic en Add Security List.

- Lista de seguridad: seleccione la lista de seguridad para la subred privada creada en la tarea 2.1.

- Haga clic en Add Security List.

-

Tenga en cuenta que la lista de seguridad se agrega a la subred (nodo de trabajador de Kubernetes).

Tarea 2.6: Creación de una instancia informática de OCI

Cree la instancia del bastión.

-

Vaya a la consola de OCI, vaya a Compute, Instances y haga clic en Create Instance.

- Introduzca un Nombre.

- Desplazar hacia abajo.

-

Desplazar hacia abajo.

- Seleccione la VCN que ha utilizado para crear la subred en la tarea 2.4.

- Seleccione Subred creada en la tarea 2.4.

-

Desplazar hacia abajo.

Nota: En este ejemplo, hemos utilizado una clave pública existente. También puede elegir Generar el par de claves, pero si lo hace, asegúrese de guardarlo, ya que lo necesitará más tarde. Para crear una instancia con Generación de un par de claves, consulte Creación de la primera instancia informática de Linux con Oracle Cloud Infrastructure.

-

En la página Crear instancia informática, introduzca la siguiente información.

- Seleccione Upload public key files.

- Haga clic en Explorar.

- Asegúrese de seleccionar una clave pública existente.

- Desplazar hacia abajo.

-

Haga clic en Crear.

-

Tenga en cuenta que la instancia muestra el estado PROVISIONANDO.

Tarea 2.7: Obtener la dirección IP pública de la instancia de Bastion (BastionHost) en SSH

-

Vaya a la página Detalles de instancia.

- Cuando la instancia esté totalmente desplegada, mostrará el estado EN EJECUCIÓN.

- Copie la dirección IP pública.

Tarea 2.8: Conexión al host de Bastion

-

Abra un terminal u otra aplicación que pueda utilizar para configurar conexiones SSH y ejecute el siguiente comando.

- Cambie el directorio al lugar donde se almacena su clave privada y pública.

- Ejecute el siguiente comando para conectarse con SSH a la dirección IP pública de la instancia con la clave privada.

- Introduzca yes para continuar.

- Tenga en cuenta que ahora está conectado a la instancia.

- Ejecute el siguiente comando para obtener la dirección IP privada de la instancia.

- Tenga en cuenta que la instancia tiene una dirección IP de

10.0.5.62/24que está en la subred de10.0.5.0/24.

Tarea 3: Creación de una sesión de Bastion

Podemos utilizar la instancia de bastión como un host autónomo, pero también podemos utilizar el servicio de bastión o la sesión de bastión. Para ello necesitamos instalar el plugin bastion y crear una sesión bastion.

¿Cuáles son las ventajas de una sesión de bastión?

Al desplegar una instancia dentro de una subred privada, no se puede acceder a ella directamente desde Internet. Sin embargo, al configurar un bastión e iniciar una sesión de bastión, puede hacer que la instancia privada sea accesible. Esto permite a la instancia actuar como un trampolín para gestionar otros recursos en su entorno de OCI.

Tarea 3.1: Instalación del plugin Bastion en la instancia

-

Vaya a la instancia creada en la tarea 2.6.

- Haga clic en Oracle Cloud Agent.

- Desplazar hacia abajo.

- Defina el bastión en Enabled (Activado).

- El servicio está definido en Stopped (Parado). Esto cambiará después de unos minutos.

Nota:

- Para desplegar el plugin de bastión, la instancia debe tener acceso a Internet a través de un gateway de NAT o de Internet, ya que el plugin se descarga de Internet. Cuando el estado del plugin permanezca en el estado Parado, compruebe la conectividad a Internet.

- También puede instalar manualmente el software de Oracle Cloud Agent. Para obtener más información, consulte Instalación del software Oracle Cloud Agent.

-

Cuando se instala el software del agente de Oracle Cloud, el estado cambia a En ejecución.

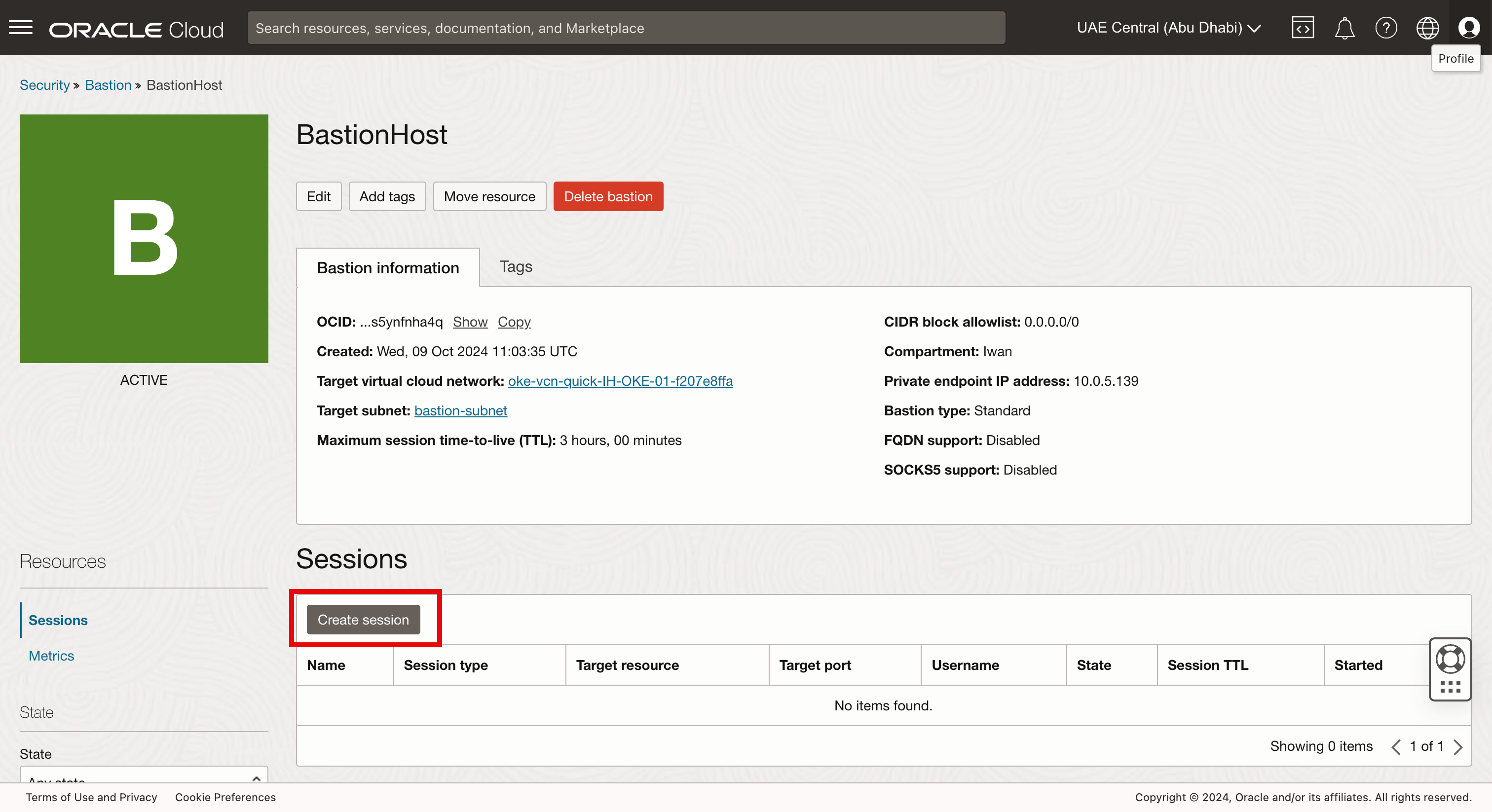

Tarea 3.2: Creación de la sesión de Bastion

-

Vaya a Identidad, Seguridad y haga clic en Bastión.

- Haga clic en Crear bastión.

-

Introduzca la siguiente información.

- Nombre de bastión: introduzca un nombre.

- Red virtual en la nube de destino: seleccione la VCN en la que están presentes la instancia bastión y el cluster de Kubernetes.

- Subred de destino: seleccione la subred en la que se encuentra la instancia de bastión.

- Lista de permitidos del bloque de CIDR: seleccione una lista de permitidos. Para permitir todo, utilice

0.0.0.0/0. - Haga clic en Crear bastión.

-

Tenga en cuenta que el estado del bastión es Creando.

- Después de unos minutos, el estado del bastión cambiará a Activo.

- Haga clic en el bastión.

-

Haga clic en Crear sesión.

-

Introduzca la siguiente información.

- Tipo de sesión: seleccione Sesión de SSH gestionada.

- Nombre de sesión: introduzca un nombre.

- Nombre de usuario: introduzca el nombre de usuario de la instancia de bastión.

- Instancia informática: seleccione la instancia de bastión creada en la tarea 2.6.

- Agregar clave SSH: seleccione Seleccionar archivo de clave SSH.

- Haga clic en Explorar.

- Asegúrese de seleccionar la clave pública de la instancia de bastión creada en la tarea 2.6.

- Haga clic en Crear sesión.

Nota: En este ejemplo, estamos utilizando el mismo par de claves SSH que hemos utilizado para la instancia de bastión por motivos de simplicidad. Le sugerimos que cree o utilice un par de claves diferente del que utilizó para la instancia del bastión.

Tarea 3.3: Obtener el comando SSH de la sesión de Bastion

-

Vaya a la página de detalles del bastión.

- Tenga en cuenta que se ha creado la sesión de Bastion.

- Haga clic en el menú de tres puntos.

- Seleccione Copiar comando SSH.

Tarea 3.4: Conexión al host de Bastion

- Abra un terminal u otra aplicación que pueda utilizar para configurar conexiones SSH y ejecute el siguiente comando.

- Ejecute el siguiente comando SSH copiado en el terminal.

- Introduzca yes para continuar con la sesión SSH del bastión.

- Introduzca yes para continuar con la sesión SSH de la instancia.

- Tenga en cuenta que ahora está conectado a la instancia mediante una sesión de bastión.

Nota: Esta es una forma diferente de conectarse a la instancia del bastión que hemos mostrado. Ahora nos estamos conectando a la instancia del bastión a través de una sesión del bastión, y antes nos conectamos directamente con SSH a la instancia del bastión.

Tarea 4: Configuración de la interfaz de la línea de comandos (CLI) de OCI

Hemos configurado correctamente la instancia del bastión, el bastión y la sesión del bastión, y hemos verificado la conectividad. Ahora necesitamos configurar OCI CLI para poder realizar operaciones de CRUD (creación, lectura, actualización y supresión) dentro de nuestro entorno OCI.

-

Ejecute el siguiente comando para actualizar el software que ya está instalado.

[opc@oke-bastion-instanc ~]$ sudo dnf update

-

Introduzca y para confirmar la actualización.

-

Tenga en cuenta que la actualización es Completa.

-

Ejecute el siguiente comando para instalar Oracle Developer Release.

[opc@oke-bastion-instanc ~]$ sudo dnf -y install oraclelinux-developer-release-el8 -

En este ejemplo, Oracle Developer Release ya está instalado. Si no es así, instálelo.

-

Ejecute el siguiente comando para instalar la CLI de OCI.

[opc@oke-bastion-instanc ~]$ sudo dnf install python36-oci-cli -

Introduzca y para confirmar la instalación.

-

-

Tenga en cuenta que la instalación está completa.

-

Ejecute el siguiente comando para verificar la versión de la CLI de OCI instalada.

[opc@oke-bastion-instanc ~]$ oci -v -

Tenga en cuenta que la versión de la CLI de OCI es 3.49.0.

-

Tarea 5: Configuración de la CLI de OCI

Necesitamos agregar algo de configuración para asegurarnos de que la CLI de OCI pueda autenticarse en su inquilino de OCI para que pueda realizar operaciones CRUD.

-

Ejecute los siguientes comandos para crear un nuevo directorio oculto dentro de la carpeta de inicio.

[opc@oke-bastion-instanc ~]$ mkdir ~/.oci/ -

Ejecute el siguiente comando para cambiar el directorio por el que acaba de crear.

[opc@oke-bastion-instanc ~]$ cd ~/.oci/ -

Ejecute el siguiente comando para generar un nuevo par de claves (clave pública y privada). En este tutorial, no estamos usando ninguna contraseña, por lo que introduciremos N/A en la pregunta de frase de contraseña.

[opc@oke-bastion-instanc .oci]$ oci setup keys -

Ejecute el siguiente comando para verificar si el par de claves se ha generado correctamente.

[opc@oke-bastion-instanc .oci]$ ls -l

-

Ejecute el siguiente comando para obtener el contenido de la clave pública. Asegúrese de copiarlo porque lo necesitará más tarde.

[opc@oke-bastion-instanc .oci]$ cat ~/.oci/oci_api_key_public.pem

- Vaya a la consola de OCI, haga clic en el icono de perfil.

- Haga clic en Mi perfil.

-

Desplazar hacia abajo.

- Haga clic en Claves de API.

- Haga clic en Agregar clave de API.

- Seleccione Pegar una clave pública.

- Pegue la clave pública recopilada de la instancia del bastión.

- Copie el archivo de configuración.

- Haga clic en Cerrar.

-

Esta es una salida de la configuración copiada. Debe cambiar el valor

<path to your private keyfile>por el que acaba de generar.[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=<path to your private keyfile> # TODO -

Ejecute el siguiente comando para crear el archivo

configde la CLI de OCI.[opc@oke-bastion-instanc .oci]$ nano ~/.oci/config- Copie el contenido de la configuración proporcionada por la consola de OCI en el archivo

config. - Cambie la ubicación del archivo de clave privada.

[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=~/.oci/oci_api_key.pem - Copie el contenido de la configuración proporcionada por la consola de OCI en el archivo

-

Asegúrese de guardar y salir del archivo de configuración.

-

Ejecute el siguiente comando para asegurarse de que se ha creado el archivo

config.[opc@oke-bastion-instanc .oci]$ ls -l

Nota: Para obtener más información, consulte Referencia de comandos de la CLI de Oracle Cloud Infrastructure.

-

Ejecute el siguiente comando para revisar todos los tipos de recursos configurados en el inquilino.

[opc@oke-bastion-instanc .oci]$ oci search resource-type list --all --output table --query "data [*].{Name:name}" -

Tenga en cuenta que la advertencia que muestra los permisos en el archivo

configestá demasiado abierta. Lo solucionaremos. -

Observe la salida de todos los tipos de recursos configurados en el inquilino.

-

-

Ejecute el siguiente comando para corregir los permisos de archivo del archivo

config.[opc@oke-bastion-instanc .oci]$ oci setup repair-file-permissions --file /home/opc/.oci/config

-

Ejecute el siguiente comando para recuperar una lista de todas las regiones en las que está suscrito el inquilino.

[opc@oke-bastion-instanc .oci]$ oci iam region list -

Observe la salida de todas las regiones a las que está suscrito el inquilino.

-

Ejecute el siguiente comando para mostrar todos los compartimentos configurados en el inquilino.

[opc@oke-bastion-instanc .oci]$ oci iam compartment list -

Observe la salida de todos los compartimentos de su inquilino.

-

Tarea 6: Uso de la CLI de OCI en modo interactivo

-

También puede utilizar la CLI de OCI en modo interactivo. De esta forma, la CLI de OCI le proporcionará los comandos y las siguientes palabras clave en el comando que puede utilizar para obtener finalmente el comando completo que necesita. Para obtener más información, consulte Uso del modo interactivo.

- Ejecute el siguiente comando para iniciar la CLI de OCI en modo interactivo.

[opc@oke-bastion-instanc .oci]$ oci -i- Puede ver el indicador de modo interactivo de la CLI de OCI.

- Presione Tab para completar automáticamente los comandos, Intro para ejecutar el comando y Ctrl + D para salir del modo interactivo.

- Introduzca Tab para obtener el primer nivel de comandos.

- Observe el primer nivel de comandos disponible.

-

Introduzca

iay pulse la tecla Tab para mostrar las opciones de comando disponibles.

-

Introduzca

iam compartmenty pulse la tecla Tab para mostrar las opciones de comando disponibles.

-

Pulse la tecla Tab para completar automáticamente el compartimento de palabras. Por lo tanto, ahora tiene el comando

iam compartment.

-

Pulse la tecla Tab para mostrar la siguiente opción disponible para el comando

iam compartment.

- Ejecute el comando

iam compartment list. - Observe la salida de todos los compartimentos de su inquilino.

- Ejecute el comando

Tarea 7: Acceso al cluster de Kubernetes mediante la CLI de OCI

-

Ejecute el siguiente comando para verificar la versión de la CLI de OCI.

oci -v -

Acceda al cluster de Kubernetes.

-

Cree un directorio que contenga el archivo

kubeconfig.mkdir -p $HOME/.kube -

Para acceder al archivo

kubeconfigde su cluster a través del punto final público nativo de VCN, copie el siguiente comando.oci ce cluster create-kubeconfig --cluster-id ocid1.cluster.oc1.eu-frankfurt-1.aaaaaaaagwiamspaz7h4pxxxxxxxxxxxxxxxj75gd7chc27su6o56kq --file $HOME/.kube/config --region eu-frankfurt-1 --token-version 2.0.0 --kube-endpoint PUBLIC_ENDPOINT -

Ejecute el siguiente comando para definir la variable de entorno

KUBECONFIGen el archivo para este cluster.export KUBECONFIG=$HOME/.kube/config

-

Ejecute el siguiente comando para descargar la última versión de Kubernetes.

[opc@oke-bastion-instanc ~]$ curl -LO "https://storage.googleapis.com/kubernetes-release/release/$(curl -s https://storage.googleapis.com/kubernetes-release/release/stable.txt)/bin/linux/amd64/kubectl" -

Ejecute el siguiente comando para que se pueda ejecutar la aplicación

kubectl.[opc@oke-bastion-instanc ~]$ chmod +x ./kubectl -

Mueva la aplicación

kubectla una ubicación en la que esté activa la variable$PATH, de modo que pueda ejecutar el comandokubectldesde cualquier lugar.[opc@oke-bastion-instanc ~]$ sudo mv ./kubectl /usr/local/bin/kubectl

-

Ejecute el siguiente comando para obtener la información del cluster de Kubernetes.

[opc@oke-bastion-instanc ~]$ kubectl cluster-info -

Ejecute el siguiente comando para obtener las versiones de cliente y servidor de Kubernetes.

[opc@oke-bastion-instanc ~]$ kubectl version -

Ejecute el siguiente comando para obtener todos los nodos de trabajador que forman parte del cluster de Kubernetes.

[opc@oke-bastion-instanc ~]$ kubectl get nodes

-

Pasos Siguientes

Conectarse al cluster de OKE mediante el acceso local le permite gestionar e interactuar con los recursos del cluster desde su entorno local con facilidad. Siguiendo las tareas descritas en este tutorial, ha configurado una conexión segura y ahora puede desplegar, supervisar y mantener aplicaciones en el cluster de OKE. Con esta configuración, está equipado para manejar tareas administrativas, solucionar problemas de ejecuciones y optimizar los flujos de trabajo de manera eficiente. Tenga a mano estas configuraciones para futuras referencias y no dude en explorar más opciones de personalización para satisfacer sus necesidades específicas.

Agradecimientos

- Autor: Iwan Hoogendoorn (especialista en red de OCI)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de formación gratuita en el canal YouTube de Oracle Learning. Además, visita education.oracle.com/learning-explorer para convertirte en un Oracle Learning Explorer.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Connect to an Oracle Cloud Infrastructure Kubernetes Engine cluster using Local Access

G18366-01

November 2024