Ciclo de vida de gobernanza base

Conjunto de políticas y principios básicos de seguridad que el equipo tecnológico define y aplica inicialmente en la nube.

Organizar recursos

Independientemente de si aprovisiona una o varias aplicaciones, asegúrese de organizar los recursos para el crecimiento, la flexibilidad y la responsabilidad necesarios para mantener el control en el arrendamiento.

Organice los recursos según lo siguiente:

- Compartimentos: compartimento que tiene una receta específica para una organización

- Ubicación de recurso: región basada en la ubicación del público de destino

- Aislamiento de recursos: controles de red adecuados como la red virtual en la nube (VCN) y la subred

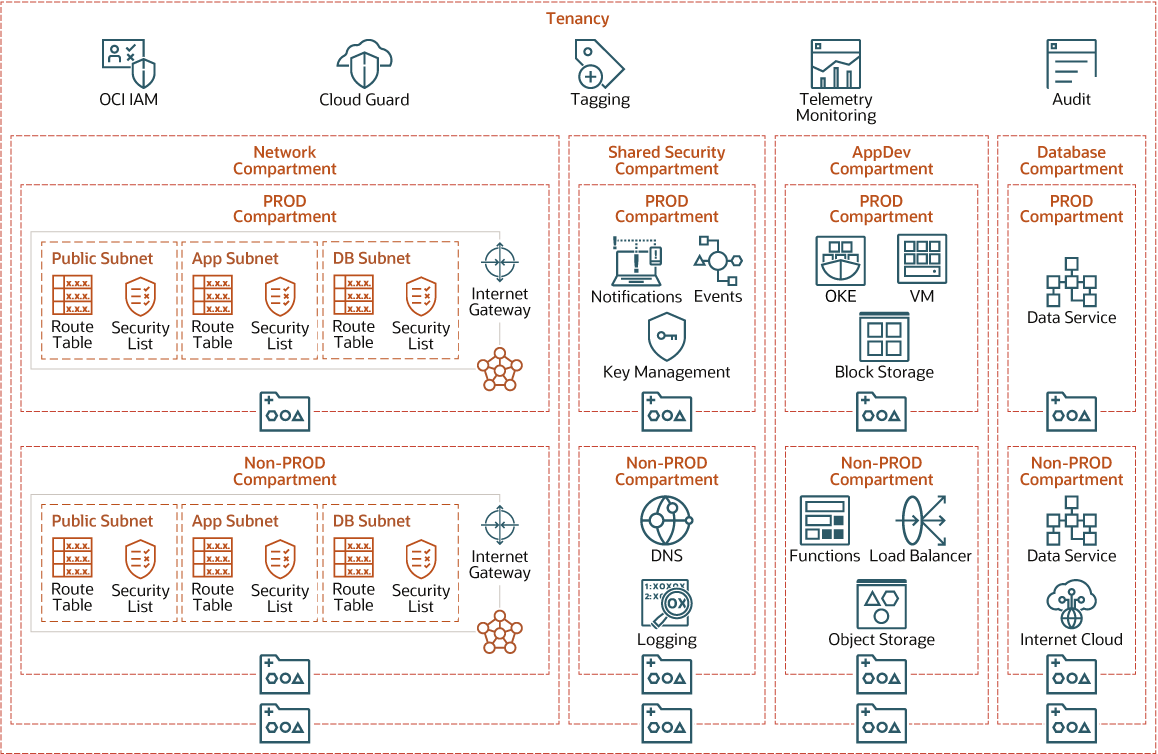

Diseño de compartimento

En la siguiente imagen se muestra un ejemplo de cómo puede organizar los recursos en compartimentos para lograr determinados resultados.

Descripción de la ilustración oci-governance-compartment-design.png

Cada organización puede utilizar una receta de estructura de compartimento específica para los resultados que necesitan. Puede utilizar las plantillas predefinidas disponibles como base para crear la estructura de las organizaciones. La zona de llegada de CIS de OCI proporciona una amplia plantilla de estructura de compartimentos que abarca recursos de red, seguridad, aplicaciones y bases de datos. Puede ampliar la estructura de compartimento para agregar compartimentos secundarios independientes a varias aplicaciones o para diferentes entornos de ciclo de vida (desarrollo, prueba, producción). Obtenga las imágenes de la plantilla de zona de llegada de CIS aquí.

Modelo de compartimentos jerárquicos

Define en qué políticas debe definir en diferentes niveles de la jerarquía de compartimentos que comiencen en el nivel raíz.

Nivel raíz

Definir políticas de IAM

Nivel 1

Definir políticas de red, seguridad compartida, app-dev y base de datos

Nivel 2

Defina políticas de prototipo de producción, no de producción:

- Red: familia de redes

- Prod y no: subredes de producción y VCN

- Seguridad compartida: KMS, registro, notificaciones, almacenes

- App-Dev: cubos del sistema operativo, volumen en bloque e inicio, FSS

- Prod: Prod OAC, OIC, FAW

- Prototipo: todos los servicios de prototipo

- Base de datos: AWD de producción, ADW no de producción

El desarrollo de un diseño de compartimentos eficaz es esencial para crear un modelo de gobernanza. El diseño de compartimentos se puede cambiar en cualquier momento para alinearse cuando se producen cambios en el negocio o en el proceso en la organización. Además, los recursos aprovisionados en OCI se pueden mover de un compartimento a otro.

Ubicación geográfica de recurso

Debe crear recursos en una región geográfica y seleccionar la región en función de dónde esté el público objetivo. Una aplicación para clientes europeos debe residir en un centro de datos de la región europea. En una región, los recursos de aplicaciones deben distribuirse en los dominios de disponibilidad y los dominios de errores para lograr la mayor disponibilidad. Para cada recurso o carga de trabajo, debe seleccionar la región adecuada según varios criterios.

aislamiento de red de recursos

No puede utilizar compartimentos para aislar recursos. Puede aislar recursos mediante controles de red. Debe organizar recursos en distintas VCN y subredes para aislar recursos. Incluya recursos que pertenezcan a la misma aplicación en la misma VCN y recursos de diferentes aplicaciones en distintas Si dos aplicaciones necesitan comunicarse entre sí, puede compartir una VCN o emparejar las dos VCN.

Identidad de recurso de control

Establecer la identidad de un empleado es esencial para una gobernanza eficaz de los recursos.

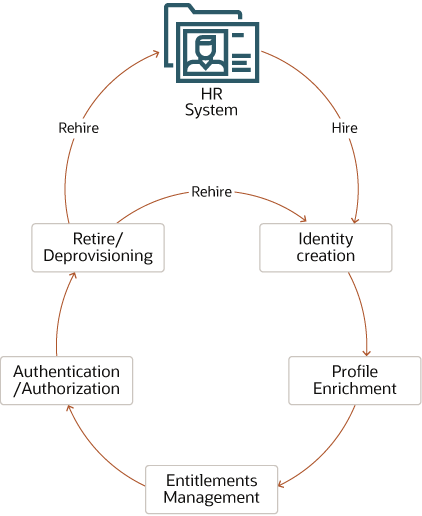

Descripción de la ilustración oci-identity-governance.png

Escenario de Identity Governance

Cuando una nueva contratación se une a una organización, el sistema de recursos humanos crea una identidad de usuario y aprovisiona un conjunto de identidades centralizadas y basadas en políticas y sus derechos. El nuevo usuario obtiene acceso por defecto a determinados recursos y aplicaciones conocidos como aprovisionamiento de derecho de nacimiento. A continuación, según la organización, el grupo y el rol del usuario, se otorga al usuario acceso a aplicaciones y derechos adicionales.

El usuario puede solicitar derechos adicionales que pasan por un proceso de aprobación para asignarse a esos derechos. Cuando el usuario se da de baja o abandona la organización, se anula la asignación de la identidad. Si se vuelve a contratar al mismo usuario en la organización, el usuario suele reclamar la misma identidad pero puede tener diferentes derechos según el grupo o rol en el que se contrataron.

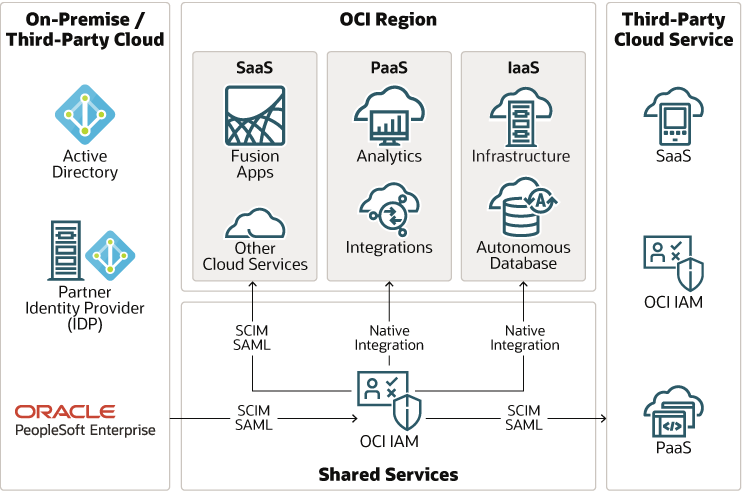

Identidad en la nube

Descripción de la ilustración oci-identity-cloud.png

Oracle ofrece una identidad unificada en IaaS, PaaS y SaaS mediante Oracle Cloud Infrastructure Identity and Access Management (IAM). La identidad unificada para conectar todos los servicios de IaaS y PaaS de OCI tiene integraciones nativas con OCI IAM. Utilizan OCI IAM tanto como almacén de usuarios como servicio de conexión. Sin embargo, los servicios SaaS en OCI, incluidos los servicios Fusion SaaS, se integran con OCI IAM mediante los estándares SCIM 2.0 y SAML. Los clientes también pueden integrar servicios PaaS con SaaS mediante IAM OAuth. Pueden integrar Oracle Cloud con una nube local o de terceros mediante estándares abiertos como SCIM 2.0, SAML y OIDC.

El servicio de identidad unificado optimiza los procesos de vinculación y desvinculación de usuarios. Cuando se crea o elimina una cuenta de usuario del sistema de RR. HH., OCI IAM crea o elimina la cuenta de usuario de todos los servicios de Oracle. El servicio OCI IAM también puede facilitar la creación y eliminación de cuentas de usuario de servicios en la nube de terceros.

OCI IAM proporciona una única fuente de datos para identidades en Oracle Cloud. Los clientes pueden aprovechar los logs de auditoría de IAM para ver quién tiene acceso a los sistemas o recursos en la nube. También pueden ejecutar modelos de amenazas de seguridad para detectar accesos no autorizados y tomar medidas correctivas.

Control del acceso a recursos

OCI tiene una postura de seguridad de denegación por defecto. Cuando se aprovisiona un arrendamiento, ningún usuario que no sea el administrador del arrendamiento puede acceder a ningún recurso de OCI.

Los administradores de arrendamiento pueden crear políticas para otorgar permisos a grupos de usuarios en recursos dentro de compartimentos o el arrendamiento. A continuación, se muestran algunas políticas de IAM de ejemplo que puede utilizar como punto de partida para la estructura de compartimento propuesta en la sección Compartimento.

- Cree políticas para permitir que los administradores de compartimentos gestionen todos los recursos del compartimento correspondiente.

Allow group security_admin to manage all resources in compartment Shared_Security:Prod Allow group security_admin to manage all resources in compartment Shared_Security:NonProd Allow group network_admin to manage network-family-resources in compartment Network Allow group database_admin to manage database-family-resources in compartment Database Allow group appdev_admin to manage instance-family-resources in compartment App-Dev

- Cree políticas para que los administradores de compartimentos utilicen recursos compartidos de otros compartimentos.

Allow group appdev_admin to use network-family-resources in compartment Network Allow group appdev_admin to use database-family-resources in compartment Database Allow group database_admin to use network-family-resources in compartment Network Allow group database_admin to use vaults in compartment Shared_Security

- Cree políticas para auditores y otros grupos de usuarios de solo lectura para leer todos los recursos del arrendamiento.

Allow group auditors to read all resources in tenancy Allow helpdesk-users to inspect all resources in tenancy Allow group announcement_readers_group to read announcements in tenancy

También puede utilizar etiquetas para definir políticas de IAM. Puede escribir una política para definir el ámbito de acceso en función de las etiquetas aplicadas a un recurso mediante condiciones y un juego de variables de etiqueta. Puede controlar el acceso en función de una etiqueta que existe en el recurso de solicitud (grupo, grupo dinámico o compartimento) o el destino de la solicitud (recurso o compartimento). Las tres primeras políticas de acceso de ejemplo utilizan etiquetas de recursos solicitantes y las dos últimas políticas de acceso de ejemplo utilizan etiquetas de recursos de destino.

Allow any-user to manage instances in compartment HR where request.principal.group.tag.Operations.Project= 'Prod'

Allow dynamic-group InstancesA to manage instances in compartment HR where request.principal.group.tag.Operations.Project= 'Prod'

Allow dynamic-group InstancesA to manage instances in tenancy where request.principal.compartment.tag.Operations.Project= 'Prod'

Allow group GroupA to manage all-resources in compartment HR where target.resource.tag.Operations.Project= 'Prod'

Allow group GroupA to manage all-resources in tenancy where target.resource.compartment.tag.Operations.Project= 'Prod'Comience con tres roles de alto nivel para cada carga de trabajo que se incorpore.

- Administrador del servicio

- Desarrollador de servicios

- Visor del servicio

Cree políticas de línea base para cada rol a fin de gestionar, utilizar, leer e inspeccionar permisos para las instancias de servicio. Puede crear políticas para otorgar permiso a los usuarios en recursos compartidos al administrador del servicio. Por ejemplo, para el servicio de análisis, puede crear las siguientes políticas:

- Rol de administrador de servicio

Allow group Analytics-admin to manage analytics-instances in compartment App-Dev Allow group Analytics-admin to manage analytics-instance-work-requests in compartment App-Dev Allow group Analytics-admin to use network-family-resources in compartment Network Allow group Analytics-admin to use autonomous-databases in compartment Database

- Rol de desarrollador de servicios

Allow group Analytics-developer to use analytics-instances in compartment App-Dev Allow group Analytics-developer to use analytics-instance-work-requests in compartment App-Dev

- Rol de visor de servicio

Allow group Analytics-viewer to read analytics-instances in compartment App-Dev Allow group Analytics-viewer to read analytics-instance-work-requests in compartment App-Dev

Puede comenzar el proceso con estas o políticas similares y ampliar el modelo de política con cada servicio nuevo que se incorpore.

Controlar costos de recursos

Al pasar de un modelo CapEx, donde se corrigen muchos costos durante la implantación de un proyecto, a un modelo OpEx, donde los costos se amplían y reducen con el uso del sistema, suele necesitar herramientas de gestión de costos para comprender, controlar y comunicar estos costos en la nube dentro de su organización.

Oracle proporciona herramientas que le permiten controlar el gasto de su organización y optimizar los gastos.

- Predecir: defina y gestione presupuestos en la nube

- Control: evitar gastos excesivos

- Visibilidad: asegúrese de realizar un seguimiento preciso de los costos entre departamentos y proyectos, y analice qué departamentos, servicios y proyectos contribuyen al uso de la nube a lo largo del tiempo.

- Optimizar: obtenga detalles de uso granulares para la conciliación de facturas e identifique áreas para optimizar los costos.

- Ampliación: identifique áreas para ampliar el uso cuando sea necesario.

Gestión de costos

Puede utilizar uno de estos dos enfoques para controlar los costos.

- Cree presupuestos financieros para cada equipo o grupo de recursos y solucione el problema con esos presupuestos y alerte al administrador del equipo si el uso supera el presupuesto o está a punto de excederlo.

- Cree un límite o una cuota para cada instancia de servicio. Si un equipo intenta crear más instancias que la cuota asignada, la solicitud fallará.

El segundo enfoque es restrictivo y evita el exceso de costos, mientras que el primer enfoque requiere intervención manual si el uso supera el presupuesto asignado. Los árboles de compartimentos agregan presupuestos y cuotas, de modo que los compartimentos secundarios comparten el presupuesto agregado total o la cuota definida en el principal.

Por ejemplo, si el compartimento Data Science tiene un presupuesto de 2000 $, los compartimentos secundarios de DEV y TST comparten ese presupuesto global y estarán restringidos si cualquiera de ellos supera ese límite.

Seguimiento de costos

Puede utilizar un presupuesto para definir límites flexibles en el gasto de OCI definiendo etiquetas de seguimiento de costos o por compartimentos (incluido el compartimento raíz). Puede realizar un seguimiento de todos los gastos en esa etiqueta de seguimiento de costos o para ese compartimento y sus secundarios. También puede definir alertas en presupuestos para informar a la administración cuando superen el presupuesto. Puede ver todos los presupuestos y los límites de gasto en la consola de OCI.

El sistema evalúa todas las alertas de presupuesto cada hora en la mayoría de las regiones y cada cuatro horas en Ashburn (IAD). Para ver la última vez que se evaluó un presupuesto, revise los detalles del presupuesto. Aparecerán campos que muestran el gasto actual, la previsión y el campo Gasto en período que muestra el período en el que se ha evaluado el presupuesto. Cuando se activa una alerta de presupuesto, los destinatarios configurados en la alerta de presupuesto reciben un correo electrónico.

Puede instalar y utilizar la aplicación OCI Cost Governance and Performance Insights Solution de Oracle Cloud Marketplace, enlazada en la sección Explorar más.

Control de costos

Puede controlar los costos en OCI al limitar el número de instancias de servicio creadas mediante los límites de servicio y las cuotas de compartimento.

Los límites de servicio ayudan a gestionar el número máximo de recursos que se pueden aprovisionar en un arrendamiento, región, dominio de disponibilidad y compartimento. Estos límites flexibles restringen los recursos de aprovisionamiento que pueden exceder los límites definidos. Solo los usuarios autorizados pueden solicitar que se aumenten o disminuyan estos límites de servicio. Los límites de servicio permiten limitar el número máximo de instancias de servicio de un servicio concreto en una región, un dominio de disponibilidad y un compartimento.

Las cuotas de compartimento son políticas que permiten a los administradores asignar recursos con un alto nivel de flexibilidad, proporcionando a los administradores de arrendamiento y compartimento un mayor control sobre cómo se consumen los recursos en OCI. Las cuotas de compartimento son similares a los límites de servicio, excepto que Oracle establece los límites de servicio. Los administradores definen las cuotas de compartimento mediante políticas que les permiten asignar recursos con un alto nivel de flexibilidad.

Observación y supervisión de recursos

Debe observar y supervisar los recursos para garantizar que el modelo de gobernanza funciona para cumplir los objetivos de la organización.

Gestión de la estrategia de seguridad en la nube

Cloud Guard es un servicio de OCI que le ayuda a supervisar y mantener una estrategia de seguridad sólida en Oracle Cloud. Cloud Guard tiene tres elementos esenciales.

- El destino es un recurso para supervisar

- Las recetas de detector son recetas para detectar problemas

- Una vez detectados los problemas, las recetas de respuesta responden a esos problemas. La respuesta puede ser una notificación o una acción correctiva.

Cloud Guard detecta problemas de configuración de seguridad con los recursos de OCI. Según el impacto probable de los problemas, asigna una puntuación de riesgo a los problemas. Puede supervisar las puntuaciones de riesgo agregadas del arrendamiento desde el panel de control de Cloud Guard. A continuación, se muestran recomendaciones para utilizar Cloud Guard:

- Cloud Guard es un servicio gratuito y la mejor práctica es activar Cloud Guard para todos los compartimentos.

- Personalice las recetas de Cloud Guard para definir puntuaciones de riesgo personalizadas y acciones de respuesta para los problemas detectados.

- Elija excluir algunos compartimentos para que los recursos estén disponibles en otros compartimentos. Por ejemplo, si excluye el compartimento Development, puede proporcionarle flexibilidad para poder crear recursos no permitidos en los compartimentos de producción.

Cloud Guard soporta una lista de permitidos que es una lista de excepciones a las políticas de Cloud Guard. Por ejemplo, si una política de Cloud Guard está definida para denegar cualquier cubo de almacén de objetos público. Si necesita crear un bloque público para un caso de uso legítimo, puede agregar explícitamente el OCID del bloque público a la lista de permitidos.

Registro de seguridad

La capacidad de registrar de forma centralizada todas las acciones en cada recurso en la nube y de auditarlas en un ecosistema en la nube garantiza una implantación correcta en la nube. También puede utilizar logs de flujo de red y algunos de los logs de aplicación para detectar comportamientos anómalos. Los equipos de seguridad y conformidad pueden automatizar las notificaciones o medidas correctivas de cualquier incidente no deseado. Permitir acciones rápidas puede aliviar cualquier infracción y amenaza.

Los paneles de control e informes basados en datos de supervisión, auditoría y registro pueden mantener al equipo actualizado y centrado en resolver problemas antes de que se conviertan en un desastre. Puede hacer lo siguiente configurando el registro de seguridad:

- Agregue logs de auditoría, que están activados por defecto en OCI, en grupos de logs para supervisarlos mediante Logging Analytics.

- Active los logs de flujo de red para detectar la actividad de red sospechosa.

- Active los logs de servicio para todos los servicios que admiten logs de servicio. Asegúrese de elegir los grupos de logs adecuados al activar los logs de servicio.

- Utilice las visualizaciones interactivas de Logging Analytics para analizar los datos. El uso de la función de cluster para reducir millones de entradas de log a un pequeño conjunto de firmas de log interesantes facilita la revisión de los logs.

- Utilice la función de enlace de análisis de registro para analizar logs en una transacción para identificar patrones anómalos mediante la vista agrupada.

Si utiliza una solución SIEM de terceros, puede integrarla con OCI mediante el servicio de transmisión de OCI y el conector de servicio.

Implantar gobernanza base

Oracle recomienda utilizar la zona de llegada segura para implantar la organización de recursos (estructura de compartimentos) y la gobernanza del acceso a los recursos.

Además de crear una estructura de arrendamiento y políticas de acceso, la gobernanza de línea base también requiere que active otras funciones de seguridad como Cloud Guard, Audit y Logging.

También debe crear una estructura de etiquetado y una estructura de gobernanza de costos como se recomienda en las siguientes secciones.

Etiquetado

El espacio de nombres de etiqueta de la siguiente tabla es Cost-Management.

| Clave de etiqueta | Clave-Valor de Ejemplo | Descripción |

|---|---|---|

| Nombre | - | - |

| CostCenterID | ERP: EE. UU., ERP-UK | Nombre de código de proyecto |

El espacio de nombres de etiqueta de la siguiente tabla es Operations.

| Clave de etiqueta | Clave-Valor de Ejemplo | Descripción |

|---|---|---|

| Entorno | Producción, No Producción | Entorno de ciclo de vida |

| AppName | Finanzas, RR. HH. | Unidad de negocio |

| AppCI | - | - |

| OProjectName | Finanzas-EBS, finanzas-ERP | - |

| Propietario de Negocio | ABC.someone@example.com |

- |

| SystemCustodian | ABC.someone@example.com |

- |

| SupportGrp | ABC.someone@example.com |

- |

| OS | LIN, WIN | - |

| Mantenimiento | Group1, Group2, Group3 | - |

| Impacto | Bajo, Medio, Alto | Radio de influencia en la organización |

El espacio de nombres de etiqueta de la siguiente tabla es Govn-Security.

| Clave de etiqueta | Clave-Valor de Ejemplo | Descripción |

|---|---|---|

| InfoClass | Público, interno, sensible | - |

| NetTrustLevel | Corporativo (3) / Proveedor DMZ (2) / Internet DMZ (1) / Firewall | - |

| Importancia | T1, T2, T3, T4 |

|

Control de costos

En la consola de OCI, utilice la interfaz de usuario de espacios de nombres de etiquetas en Gobernanza y haga lo siguiente:

- Defina una clave de etiqueta denominada

CostManagement.CostCenterIDy actívela para el seguimiento de costos. - Asigne un valor de etiqueta clave de Finanzas para el centro de costos de Finanzas

CostManagement.CostCenterID = "Finance"a recursos específicos. - Asigne un valor de etiqueta de clave de TI para el centro de costos de TI

"IT" (CostManagement.CostCenterID = "IT")a otros recursos.

Use la IU Crear presupuesto en el arrendamiento para crear presupuestos

- Cree un presupuesto para los recursos etiquetados como

CostManagement.CostCenterID = Finance. - Cree otro presupuesto para los recursos etiquetados como

CostManagement.CostCenterID = IT. - Configure alertas para notificar a los destinatarios por correo electrónico si los costos superan el presupuesto predefinido o si la previsión supera un umbral establecido.

Puede crear un presupuesto para un compartimento específico de un valor de etiqueta. Por ejemplo, se asigna un presupuesto mensual de 500 $ a todos los recursos de un proyecto con un valor de clave de etiqueta IT en el espacio de nombres de etiqueta Cost-Management/Finance y la clave de etiqueta CostCenterID. También puede configurar el presupuesto para que comience un día concreto del mes para que se ajuste a los requisitos de negocio. A continuación, puede configurarlo para enviar alertas a ABC.someone@company.com cuando el importe de gasto real alcance el 80% del presupuesto de $500.

Cada servicio de OCI tiene límites de servicio por defecto aplicados. Puede actualizar los límites de servicio por defecto mediante la interfaz de usuario de límites, cuotas y uso en función de la carga de trabajo. Estos límites se pueden definir para que se ajusten a los límites aprobados o a los presupuestos en función de las necesidades requeridas por esos grupos.

Costo del control

Cree cuotas de compartimento para cada compartimento de OCI. Los siguientes ejemplos muestran cómo crear cuotas de compartimento.

- En el siguiente ejemplo, se define la cuota de la serie de recursos informáticos

VM.Standard2 and BM.Standard2en 240 OCPU (núcleos) en cada AD del compartimentoApp-Deven la región Oeste de EE. UU. (Phoenix):set compute-core quota standard2-core-count to 240 in compartment App-Dev where request.region = us-phoenix-1 - En el siguiente ejemplo, se muestra cómo crear una lista de permitidos y definir cada cuota de una familia en cero y, a continuación, asignar recursos explícitamente:

zero compute-core quotas in tenancy set compute-core quota standard2-core-count to 240 in tenancy - En este ejemplo, se muestra cómo limitar la creación de recursos informáticos de E/S densos a una sola región:

zero compute-core quotas /*dense-io*/ in tenancy set compute-core quota /*dense-io*/ to 48 in tenancy where request.region = us-phoenix-1 - Puede borrar las cuotas mediante una sentencia no definida, que elimina la cuota de un recurso. Los límites de este recurso se aplicarán ahora mediante el juego de límites de servicio:

zero compute-core quotas in tenancy unset compute-core quota standard2-core-count in tenancy

Informes y análisis de costos

Los informes y análisis de costos son dos servicios disponibles para supervisar los costos y validar el funcionamiento de las medidas de control de costos.

La herramienta de análisis de costos permite analizar cómo se gastan los créditos de Oracle Cloud y cómo se compara el consumo con el importe del compromiso. Puede utilizar el panel de control para ver los gastos por servicio o departamento mediante el compartimento o la etiqueta de seguimiento de costos y las líneas de tendencia. Esto le ayuda a comprender cómo cambian sus patrones de gasto y le puede ayudar a centrarse en la reducción de costos. Puede realizar análisis de costos para una clave de etiqueta determinada similar a los presupuestos.

Puede seleccionar tipos de informes específicos para ejecutar para determinados períodos y factores. Además, la agrupación de estos informes en función del compartimento, el etiquetado u otros valores de grupo permite la generación de informes granulares para el contracargo o el análisis.

Informe de uso y costos

Los informes de uso le permiten obtener estadísticas sobre su facturación o crear aplicaciones de facturación personalizadas. Los informes contienen un registro por recurso. Por ejemplo, una instancia, un sistema de base de datos o un cubo de almacenamiento de objetos por hora con metadatos y etiquetas.

Un informe de costos es un archivo de valores separados por comas (CSV) similar a un informe de uso e incluye columnas de costos. El informe se puede usar para obtener un desglose de las líneas de ítem de factura en la granularidad de nivel de recurso. Como resultado, puede optimizar el gasto de OCI y tomar decisiones de gasto en la nube más informadas.

Los informes de uso indican la cantidad de lo que se consume. Los informes de costos indican el costo del consumo de recursos. Al combinarse con su tarjeta de tarifas, los informes de uso generan escenarios como:

- Conciliación de facturas

- Informes personalizados

- Cargos cruzados

- Optimización de costos

- Inventario de recurso

Además de habilitar nuevos escenarios de facturación, los informes de uso proporcionan transparencia sobre cómo funciona el sistema de facturación. Los informes de uso pueden indicar cómo y dónde se realiza el redondeo en el informe de uso y cómo se facturó los recursos que existían durante menos de una hora.

Despliegue

El código de Terraform de esta solución está disponible en GitHub. Puede extraer el código a Oracle Cloud Infrastructure Resource Manager con un solo clic, crear la pila y desplegarla. También puede descargar el código de GitHub en el equipo, personalizar el código y desplegar la arquitectura mediante la CLI de Terraform.

- Realice el despliegue con Oracle Cloud Infrastructure Resource Manager:

- Haga clic en

.

.Si aún no ha iniciado sesión, introduzca el arrendamiento y las credenciales de usuario.

- Revise y acepte las condiciones.

- Seleccione la región en la que desea desplegar la pila.

- Siga las indicaciones en pantalla e instrucciones para crear la pila.

- Después de crear la pila, haga clic en Acciones de Terraform y seleccione Plan.

- Espere a que se complete el trabajo y revise el plan.

Para realizar cambios, vuelva a la página Detalles de pila, haga clic en Editar pila y realice los cambios necesarios. A continuación, vuelva a ejecutar la acción Plan.

- Si no es necesario realizar más cambios, vuelva a la página Detalles de pila, haga clic en Acciones de Terraform y seleccione Aplicar.

- Haga clic en

- Realice el despliegue con la CLI de Terraform:

- Vaya a GitHub.

- Descargue o copie el código en su equipo local.

- Siga las instrucciones del archivo README.