Remarques :

- Ce tutoriel nécessite un accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, reportez-vous à Introduction au niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les informations d'identification, la location et les compartiments Oracle Cloud Infrastructure. Lorsque vous terminez votre atelier, remplacez ces valeurs par celles propres à votre environnement cloud.

Connexion à un cluster Oracle Cloud Infrastructure Kubernetes Engine à l'aide d'un accès local

Introduction

Dans ce tutoriel, nous vous guiderons tout au long de la connexion à un cluster Oracle Cloud Infrastructure Kubernetes Engine (OCI Kubernetes Engine ou OKE) à l'aide d'un accès local. A la fin de ce tutoriel, vous serez en mesure de configurer votre machine locale pour interagir avec votre cluster OKE de manière sécurisée et efficace. Cette méthode de connexion est essentielle pour la gestion des ressources de cluster, le déploiement d'applications et le dépannage des exécutions à partir de votre environnement local. Que vous soyez débutant ou expérimenté avec Kubernetes, cette approche étape par étape assurera une configuration fluide et simple.

Lorsque vous examinez la partie réseau du cluster Kubernetes, vous disposez de différentes architectures réseau Kubernetes qui peuvent être utilisées pour le déploiement. Pour plus d'informations, reportez-vous à la section Example Network Resource Configurations.

Parfois, vous voulez déployer l'adresse d'API avec une adresse IP privée. Dans ce cas, le cluster Kubernetes ne peut pas être géré à l'aide de l'application OCI Cloud Shell, ni à partir d'un autre ordinateur connecté à Internet. Vous devez sélectionner Accès local, mais pour pouvoir nous connecter à l'accès local, nous devons d'abord configurer une instance pouvant servir de bastion.

Objectifs

- Connectez-vous à un cluster Oracle Cloud Infrastructure Kubernetes Engine à l'aide d'un accès local.

Tâche 1 : vérification d'un cluster Kubernetes

Assurez-vous de disposer d'un cluster Kubernetes déployé sur OCI OKE.

-

Pour déployer un cluster Kubernetes sur OKE, utilisez l'une des méthodes suivantes :

-

Tâche 1 : créer un cluster Kubernetes et vérifier les composants : déployez un cluster Kubernetes sur OKE à l'aide du mode Création rapide.

-

Tâche 1 : déployer un cluster Kubernetes à l'aide d'OKE : déployez un cluster Kubernetes sur OKE à l'aide du mode Création personnalisée.

-

Utilisation de Terraform pour déployer plusieurs clusters Kubernetes dans différentes régions OCI à l'aide d'OKE et créer un réseau maillé complet à l'aide de RPC : déployez plusieurs clusters Kubernetes sur plusieurs régions sur OKE à l'aide de Terraform.

-

Déployer un cluster Kubernetes avec Terraform à l'aide d'Oracle Cloud Infrastructure Kubernetes Engine : déployez un cluster Kubernetes unique sur OKE à l'aide de Terraform.

-

-

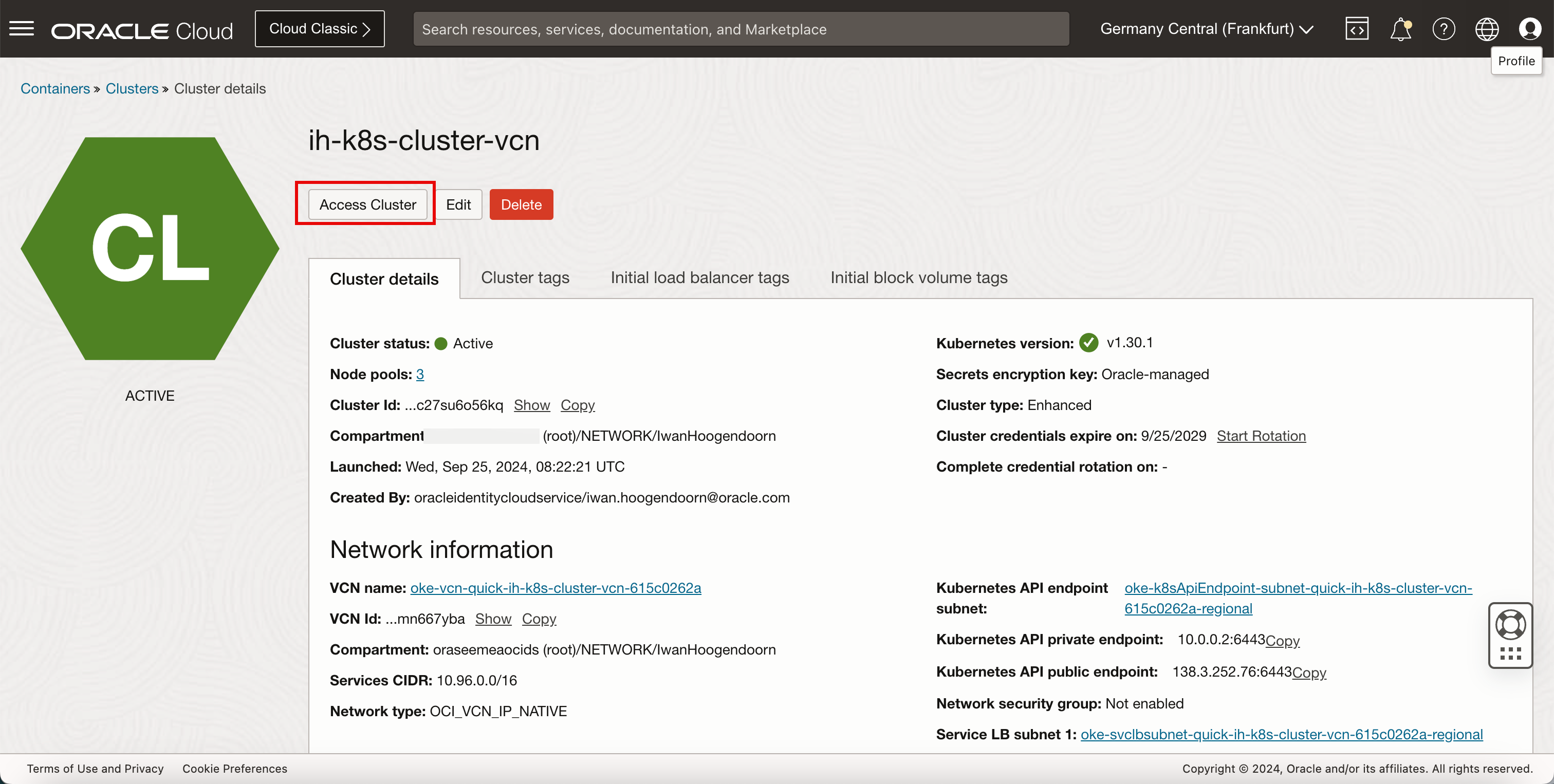

Connectez-vous à la console OCI, accédez à Services de développeur, à Clusters Kubernetes (OKE) et cliquez sur le cluster.

-

Cliquez sur Accéder au cluster.

-

Sélectionnez Accès local. Copiez les commandes suivantes dont vous aurez besoin une fois le bastion créé et configuré correctement.

Tâche 2 : création d'une instance Linux en tant que bastion

Dans cette tâche, nous allons déployer une instance de bastion dans un sous-réseau public, mais lors de l'utilisation du service et de la session OCI Bastion (plus tard dans ce tutoriel), il est préférable de déployer l'instance de bastion sur un sous-réseau privé. Dans ce tutoriel, nous ne faisons pas cela parce que nous voulons montrer la flexibilité et les différentes options.

Tâche 2.1 : création d'une liste de sécurité bastion-private-sec-list avec une règle entrante et sortante

Déterminez le nouveau sous-réseau dans lequel la nouvelle instance de bastion se trouve dans 10.0.5.0/24. Nous en avons besoin pour créer les listes de sécurité correctement.

-

Accédez à la console OCI, accédez à Fonctions de réseau, à Réseaux cloud virtuels et sélectionnez le VCN sur lequel votre cluster Kubernetes est déployé.

- Cliquez sur Listes de sécurité.

- Cliquez sur Créer une liste de sécurité.

- Entrez un nom de liste de sécurité.

- Cliquez sur + Une autre règle entrante.

-

Entrez les informations suivantes pour créer la règle entrante 1.

- Type source : entrez CIDR.

- CIDR source : entrez la source qui doit être le sous-réseau de l'instance de bastion (

10.0.5.0/24). - Protocole IP : entrez TCP.

- Plage de ports de destination : entrez 22.

- Cliquez sur + Une autre règle entrante.

-

Entrez les informations suivantes pour créer la règle entrante 2.

- Type source : entrez CIDR.

- CIDR source : entrez la source qui doit être le sous-réseau de l'instance de bastion (

10.0.5.0/24). - Protocole IP : entrez ICMP.

- Défiler vers le bas.

-

Cliquez sur + Une autre règle sortante.

-

Entrez les informations suivantes pour créer la règle sortante 1.

- Type de destination : entrez CIDR.

- CIDR de destination : entrez la source devant être tout (

0.0.0.0/0). - Protocole IP : entrez Tous les protocoles.

- Cliquez sur Créer une liste de sécurité.

-

Notez que la nouvelle liste de sécurité a été créée, cliquez dessus et vérifiez les règles.

- Cliquez sur Règles entrantes.

- Notez que les règles sont présentes.

- Cliquez sur Règles sortantes.

- Notez que la règle est présente.

Tâche 2.2 : création d'une sécurité bastion-public-sec-list avec des règles entrantes et sortantes

-

Cliquez sur Créer une liste de sécurité.

- Entrez un nom de liste de sécurité.

- Cliquez sur + Une autre règle entrante.

-

Entrez les informations suivantes pour la règle entrante 1.

- Type source : entrez CIDR.

- CIDR source : entrez la source qui doit être le sous-réseau de l'instance de bastion (

10.0.5.0/24). - Protocole IP : entrez ICMP.

- Cliquez sur + Une autre règle entrante.

-

Entrez les informations suivantes pour la règle entrante 2.

- Type source : entrez CIDR.

- CIDR source : entrez la source qui doit être tout (

0.0.0.0/0). - Protocole IP : entrez TCP.

- Plage de ports de destination : entrez 22.

- Cliquez sur + Une autre règle entrante.

-

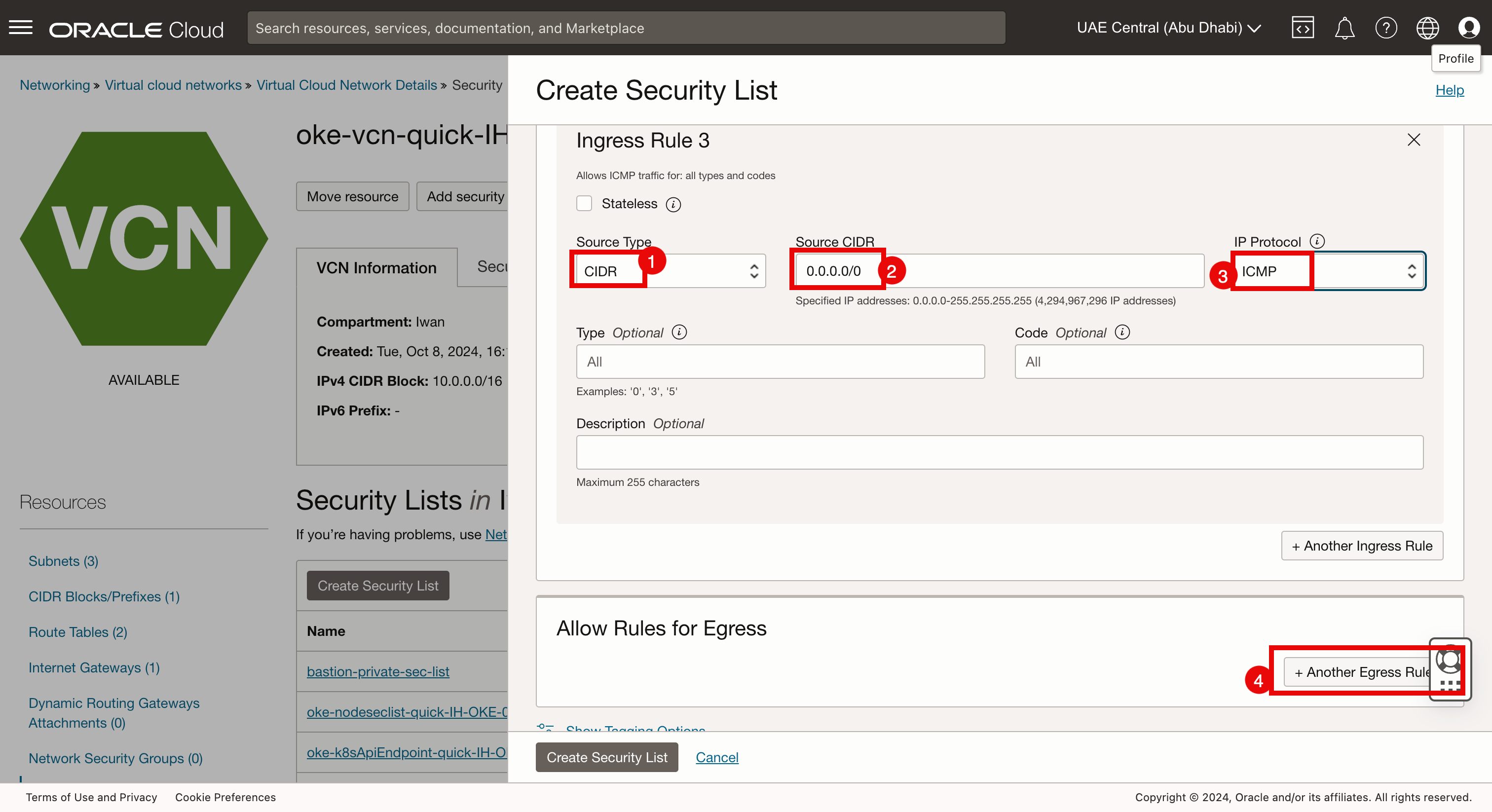

Entrez les informations suivantes pour la règle entrante 3.

- Type source : entrez CIDR.

- CIDR source : entrez la source qui doit être tout (

0.0.0.0/0). - Protocole IP : entrez ICMP.

- Cliquez sur + Une autre règle sortante.

-

Entrez les informations suivantes pour la règle sortante 1.

- Type de destination : entrez CIDR.

- CIDR de destination : entrez la source devant être tout (

0.0.0.0/0). - Protocole IP : entrez Tous les protocoles.

- Cliquez sur Créer une liste de sécurité.

-

Notez que la nouvelle liste de sécurité a été créée, cliquez dessus et vérifiez les règles.

- Cliquez sur Règles entrantes.

- Notez que les règles sont présentes.

- Cliquez sur Règles sortantes.

- Notez que la règle est présente.

Tâche 2.3 : création de bastion-route-table avec la passerelle Internet à ajouter à l'instance de bastion pour l'accès Internet

Remarque : assurez-vous que vous avez créé une passerelle Internet dans le VCN.

-

Accédez à la page Détails des réseaux Cloud virtuels.

- Cliquez sur Tables de routage.

- Cliquez sur Créer une table de routage.

- Entrez un nom.

- Cliquez sur + Une autre règle de routage.

-

Dans la section Règle, entrez les informations suivantes.

- Type de cible : sélectionnez Passerelle Internet.

- Bloc CIDR de destination : entrez

0.0.0.0/0. - Passerelle Internet cible : sélectionnez la passerelle Internet existante.

- Cliquez sur Créer.

-

Notez que la nouvelle table de routage a été créée, cliquez sur la table de routage et vérifiez les règles.

- Notez que la règle est présente.

- Cliquez sur le VCN pour revenir à la page du VCN.

Tâche 2.4 : création d'un sous-réseau public régional (bastion-subnet) pour l'instance de bastion

-

Cliquez sur Sous-réseaux.

-

Cliquez sur Créer un sous-réseau et entrez les informations suivantes.

- Entrez un nom.

- Type de sous-réseau : sélectionnez Régional.

- Bloc CIDRIPv4 CIDR IPv4 Entrez

10.0.5.0/24. - Défiler vers le bas.

- Table de routage : sélectionnez la table de routage créée dans la tâche 2.3.

- Accès au sous-réseau : sélectionnez Sous-réseau public.

- Défiler vers le bas.

- Compartiment des options DHCP : sélectionnez les options DHCP par défaut.

- Listes de sécurité : sélectionnez la liste de sécurité créée dans la tâche 2.2 pour le sous-réseau public.

- Cliquez sur Créer un sous-réseau.

-

Le sous-réseau a été créé.

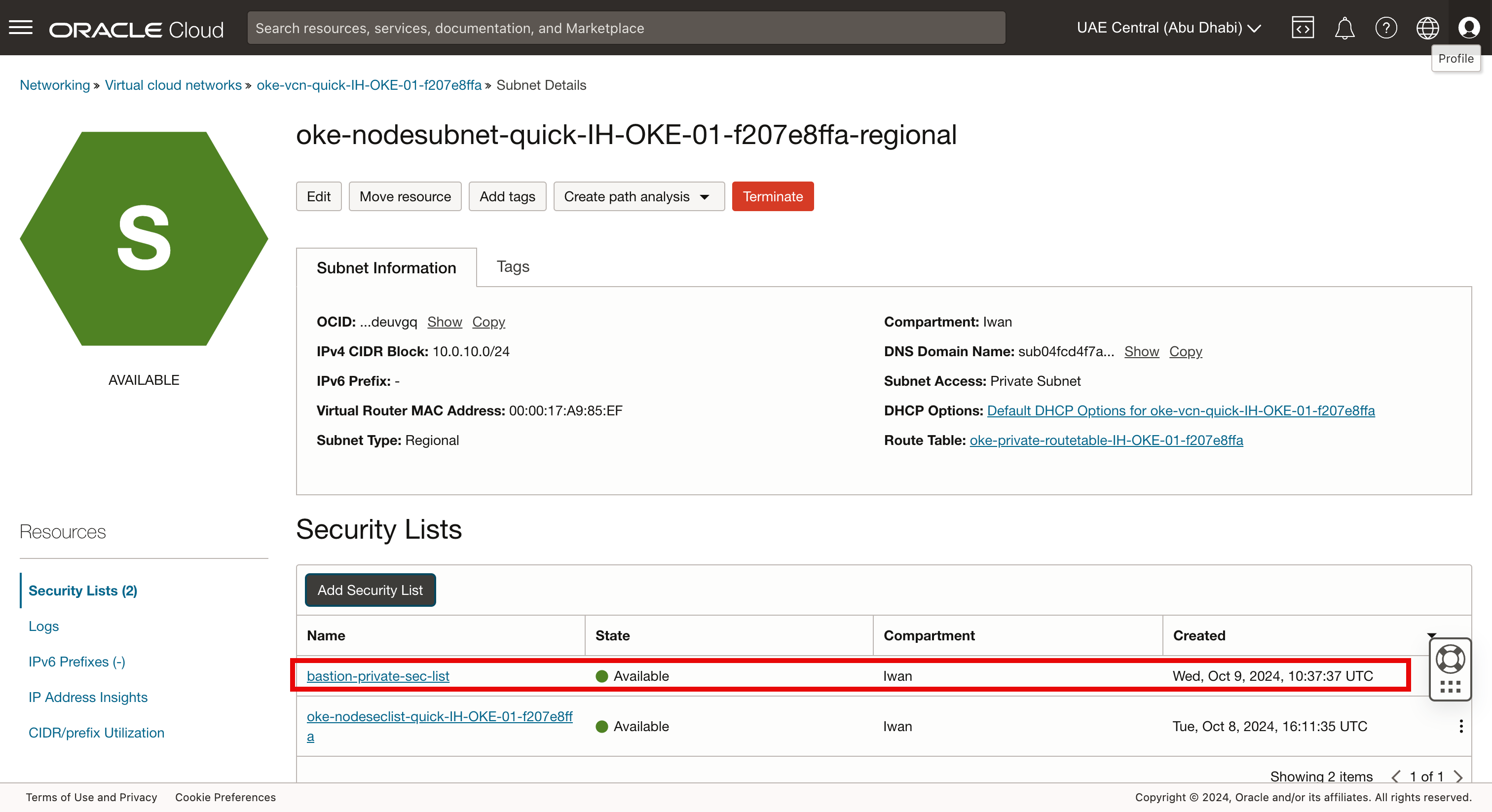

Tâche 2.5 : ajouter bastion-private-sec-list au sous-réseau privé du processus actif pour accéder aux noeuds de processus actif par les instances de bastion

-

Accédez à la page Détails des réseaux Cloud virtuels.

- Cliquez sur Sous-réseaux.

- Cliquez sur le sous-réseau auquel les noeuds de processus actif Kubernetes sont connectés.

- Cliquez sur Listes de sécurité.

- Cliquez sur Ajouter une liste de sécurité.

- Liste de sécurité : sélectionnez la liste de sécurité du sous-réseau privé créé dans la tâche 2.1.

- Cliquez sur Ajouter une liste de sécurité.

-

La liste de sécurité est ajoutée au sous-réseau (noeud de processus actif Kubernetes).

Tâche 2.6 : création d'une instance OCI Compute

Créez l'instance de bastion.

-

Accédez à la console OCI, accédez à Compute, à Instances et cliquez sur Créer une instance.

- Entrez un nom.

- Défiler vers le bas.

-

Défiler vers le bas.

- Sélectionnez le VCN que vous avez utilisé pour créer le sous-réseau dans la tâche 2.4.

- Sélectionnez Sous-réseau créé dans la tâche 2.4.

-

Défiler vers le bas.

Remarque : dans cet exemple, nous avons utilisé une clé publique existante. Vous pouvez également choisir de générer la paire de clés, mais si vous effectuez cette opération, veillez à l'enregistrer, car vous en aurez besoin ultérieurement. Pour créer une instance avec la génération d'une paire de clés, reportez-vous à Création de votre première instance de calcul Linux à l'aide d'Oracle Cloud Infrastructure.

-

Sur la page Créer une instance de calcul, saisissez les informations suivantes.

- Sélectionnez Télécharger les fichiers de clés publiques.

- Cliquez sur Parcourir.

- Assurez-vous qu'une clé publique existante est sélectionnée.

- Défiler vers le bas.

-

Cliquez sur Créer.

-

Notez que l'instance présente l'état PROVISIONING.

Tâche 2.7 : obtenir l'adresse IP publique de l'instance de bastion (BastionHost) sur SSH

-

Accédez à la page Détails de l'instance.

- Lorsque l'instance est entièrement déployée, elle affiche l'état RUNNING.

- Copiez l'adresse IP publique.

Tâche 2.8 : connexion à l'hôte Bastion

-

Ouvrez un terminal ou une autre application que vous pouvez utiliser pour configurer des connexions SSH et exécutez la commande suivante.

- Accédez au répertoire dans lequel vos clés privée et publique sont stockées.

- Exécutez la commande suivante pour vous connecter avec SSH à l'adresse IP publique de l'instance à l'aide de la clé privée.

- Saisissez yes pour continuer.

- Vous êtes maintenant connecté à l'instance.

- Exécutez la commande suivante pour obtenir l'adresse IP privée de l'instance.

- L'instance a une adresse IP de

10.0.5.62/24qui se trouve dans le sous-réseau de10.0.5.0/24.

Tâche 3 : créer une session de bastion

Nous pouvons utiliser l'instance de bastion en tant qu'hôte autonome, mais nous pouvons également utiliser le service de bastion ou la session de bastion. Pour ce faire, nous devons installer le module d'extension de bastion et créer une session de bastion.

Quels sont les avantages d'une session de bastion ?

Lorsque vous déployez une instance dans un sous-réseau privé, elle n'est pas directement accessible à partir d'Internet. Toutefois, en configurant un bastion et en lançant une session de bastion, vous pouvez rendre l'instance privée accessible. Cela permet à l'instance d'agir comme un tremplin pour la gestion d'autres ressources dans votre environnement OCI.

Tâche 3.1 : installation du module d'extension Bastion sur l'instance

-

Accédez à l'instance créée dans la tâche 2.6.

- Cliquez sur Agent Oracle Cloud.

- Défiler vers le bas.

- Définissez le bastion sur Activé.

- Le service est défini sur Stopped. Cela changera au bout de quelques minutes.

Remarque :

- Pour déployer le module d'extension de bastion, l'instance doit avoir accès à Internet via une passerelle NAT ou Internet, car le module d'extension est téléchargé à partir d'Internet. Lorsque le statut du module d'extension reste Arrêté, vérifiez votre connectivité Internet.

- Vous pouvez également installer manuellement le logiciel d'agent Oracle Cloud. Pour plus d'informations, reportez-vous à Installation du logiciel d'agent Oracle Cloud.

-

Lorsque le logiciel d'agent Oracle Cloud est installé, le statut passe à En cours d'exécution.

Tâche 3.2 : créer la session de bastion

-

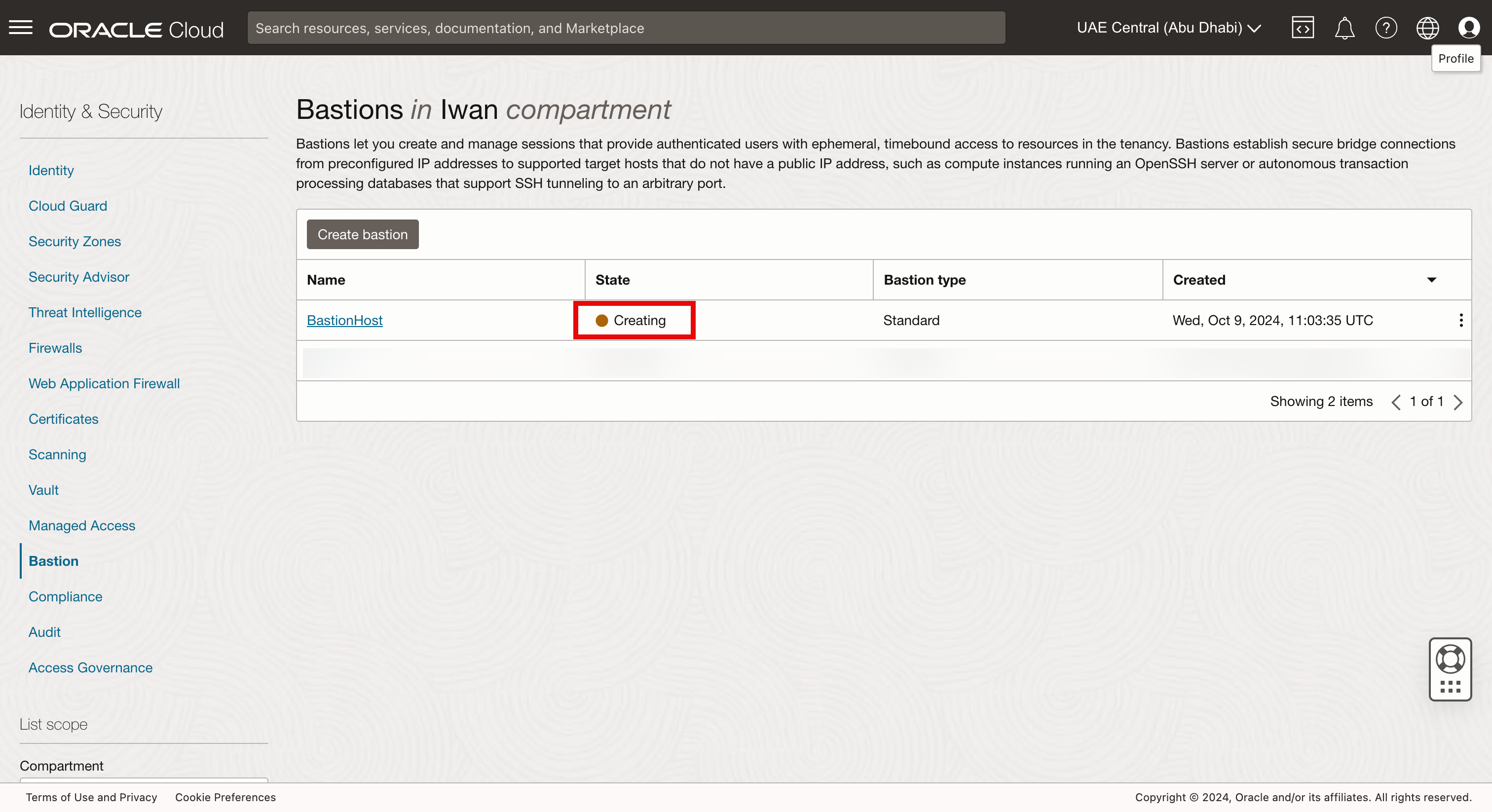

Accédez à Identité, Sécurité et cliquez sur Bastion.

- Cliquez sur Créer un bastion.

-

Saisissez les informations suivantes .

- Nom du bastion : entrez un nom.

- Réseau cloud virtuel cible : sélectionnez le VCN où se trouvent l'instance de bastion et le cluster Kubernetes.

- Sous-réseau cible : sélectionnez le sous-réseau dans lequel se trouve l'instance de bastion.

- Liste d'autorisation de bloc CIDR : sélectionnez une liste d'autorisation. Pour autoriser tout, utilisez

0.0.0.0/0. - Cliquez sur Créer un bastion.

-

Le statut du bastion est Création.

- Au bout de quelques minutes, le statut du bastion devient Actif.

- Cliquez sur le bastion.

-

Cliquez sur Créer une session.

-

Saisissez les informations suivantes .

- Type de session : sélectionnez Session SSH gérée.

- Nom de session : entrez un nom.

- Nom utilisateur : entrez le nom utilisateur de l'instance de bastion.

- Instance de calcul : sélectionnez l'instance de bastion créée dans la tâche 2.6.

- Ajouter une clé SSH : sélectionnez Sélectionner un fichier de clés SSH.

- Cliquez sur Naviguer.

- Veillez à sélectionner la clé publique de l'instance de bastion créée dans la tâche 2.6.

- Cliquez sur Créer une session.

Remarque : dans cet exemple, nous utilisons la même paire de clés SSH que celle que nous avons utilisée pour l'instance de bastion pour des raisons de simplicité. Nous vous suggérons de créer ou d'utiliser une paire de clés différente de celle que vous avez utilisée pour l'instance de bastion.

Tâche 3.3 : obtenir la commande SSH de la session de bastion

-

Accédez à la page de détails du bastion.

- La session Bastion est créée.

- Cliquez sur le menu à trois points.

- Sélectionnez Copier la commande SSH.

Tâche 3.4 : connexion à l'hôte Bastion

- Ouvrez un terminal ou une autre application que vous pouvez utiliser pour configurer des connexions SSH et exécutez la commande suivante.

- Exécutez la commande SSH copiée suivante dans le terminal.

- Entrez yes pour continuer la session SSH de bastion.

- Entrez yes pour continuer la session SSH de l'instance.

- Vous êtes maintenant connecté à l'instance via une session de bastion.

Remarque : il s'agit d'une méthode différente de connexion à l'instance de bastion indiquée. Nous nous connectons maintenant à l'instance de bastion via une session de bastion. Auparavant, nous étions directement connectés à l'instance de bastion via SSH.

Tâche 4 : configuration de l'interface de ligne de commande OCI

Nous avons configuré l'instance de bastion, le bastion et la session de bastion. Nous avons vérifié la connectivité. Nous devons maintenant configurer l'interface de ligne de commande OCI afin de pouvoir effectuer des opérations CRUD (création, lecture, mise à jour et suppression) dans notre environnement OCI.

-

Exécutez la commande suivante pour mettre à jour le logiciel déjà installé.

[opc@oke-bastion-instanc ~]$ sudo dnf update

-

Saisissez y pour confirmer la mise à jour.

-

La mise à jour est terminée.

-

Exécutez la commande suivante pour installer la version d'Oracle Developer.

[opc@oke-bastion-instanc ~]$ sudo dnf -y install oraclelinux-developer-release-el8 -

Dans cet exemple, la version d'Oracle Developer est déjà installée. Si ce n'est pas le cas, installez-le.

-

Exécutez la commande suivante pour installer l'interface de ligne de commande OCI.

[opc@oke-bastion-instanc ~]$ sudo dnf install python36-oci-cli -

Saisissez y pour confirmer l'installation.

-

-

Notez que l'installation est terminée !.

-

Exécutez la commande suivante pour vérifier la version de l'interface de ligne de commande OCI installée.

[opc@oke-bastion-instanc ~]$ oci -v -

Notez que la version de l'interface de ligne de commande OCI est 3.49.0.

-

Tâche 5 : configuration de l'interface de ligne de commande OCI

Nous devons ajouter une configuration pour nous assurer que l'interface de ligne de commande OCI peut s'authentifier sur votre locataire OCI afin que vous puissiez effectuer des opérations CRUD.

-

Exécutez les commandes suivantes pour créer un répertoire masqué dans votre dossier personnel.

[opc@oke-bastion-instanc ~]$ mkdir ~/.oci/ -

Exécutez la commande suivante pour remplacer le répertoire par celui que vous venez de créer.

[opc@oke-bastion-instanc ~]$ cd ~/.oci/ -

Exécutez la commande suivante pour générer une nouvelle paire de clés (clé publique et clé privée). Dans ce tutoriel, nous n'utilisons aucun mot de passe. Nous allons donc saisir S/O à la question relative à la phrase de passe.

[opc@oke-bastion-instanc .oci]$ oci setup keys -

Exécutez la commande suivante pour vérifier si votre paire de clés a été générée.

[opc@oke-bastion-instanc .oci]$ ls -l

-

Exécutez la commande suivante pour obtenir le contenu de la clé publique. Assurez-vous de copier car vous en aurez besoin plus tard.

[opc@oke-bastion-instanc .oci]$ cat ~/.oci/oci_api_key_public.pem

- Accédez à la console OCI et cliquez sur l'icône du profil.

- Cliquez sur Mon profil.

-

Défiler vers le bas.

- Cliquez sur clés d'API.

- Cliquez sur Ajouter une clé d'API.

- Sélectionnez Coller une clé publique.

- Collez la clé publique collectée à partir de l'instance de bastion.

- Copiez le fichier de configuration.

- Cliquez sur Fermer.

-

Il s'agit d'une sortie de la configuration copiée. Vous devez modifier la valeur

<path to your private keyfile>avec celle que vous venez de générer.[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=<path to your private keyfile> # TODO -

Exécutez la commande suivante pour créer le fichier

configde l'interface de ligne de commande OCI.[opc@oke-bastion-instanc .oci]$ nano ~/.oci/config- Copiez le contenu de la configuration fournie par la console OCI dans le fichier

config. - Modifiez l'emplacement du fichier de clés privées.

[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=~/.oci/oci_api_key.pem - Copiez le contenu de la configuration fournie par la console OCI dans le fichier

-

Assurez-vous d'enregistrer et de quitter le fichier de configuration.

-

Exécutez la commande suivante pour vous assurer que le fichier

configest créé.[opc@oke-bastion-instanc .oci]$ ls -l

Remarque : pour plus d'informations, reportez-vous à Référence de commande d'interface de ligne de commande d'Oracle Cloud Infrastructure.

-

Exécutez la commande suivante pour passer en revue tous les types de ressources configurés dans votre locataire.

[opc@oke-bastion-instanc .oci]$ oci search resource-type list --all --output table --query "data [*].{Name:name}" -

L'avertissement indiquant les droits d'accès sur le fichier

configest trop ouvert. Nous allons corriger ce problème. -

Notez la sortie de tous les types de ressource configurés dans le locataire.

-

-

Exécutez la commande suivante pour corriger les droits d'accès au fichier

config.[opc@oke-bastion-instanc .oci]$ oci setup repair-file-permissions --file /home/opc/.oci/config

-

Exécutez la commande suivante pour extraire la liste de toutes les régions auxquelles le locataire est abonné.

[opc@oke-bastion-instanc .oci]$ oci iam region list -

Notez la sortie de toutes les régions auxquelles votre locataire est abonné.

-

Exécutez la commande suivante pour répertorier tous les compartiments configurés dans le locataire.

[opc@oke-bastion-instanc .oci]$ oci iam compartment list -

Notez la sortie de tous les compartiments du locataire.

-

Tâche 6 : utilisation de l'interface de ligne de commande OCI en mode interactif

-

Vous pouvez également utiliser l'interface de ligne de commande OCI en mode interactif. De cette façon, l'interface de ligne de commande OCI vous fournira les commandes et les mots-clés suivants dans la commande que vous pouvez utiliser pour obtenir la commande complète dont vous avez besoin. Pour plus d'informations, reportez-vous à la section Utilisation du mode interactif.

- Exécutez la commande suivante pour démarrer l'interface de ligne de commande OCI en mode interactif.

[opc@oke-bastion-instanc .oci]$ oci -i- Vous pouvez voir l'invite de mode interactif de l'interface de ligne de commande OCI.

- Appuyez sur Tabulation pour compléter automatiquement les commandes, sur Entrée pour exécuter la commande et sur Ctrl + D pour quitter le mode interactif.

- Saisissez Tab pour obtenir le premier niveau de commandes.

- Notez le premier niveau de commandes disponible.

-

Saisissez

iaet appuyez sur la touche Tabulation pour afficher les options de commande disponibles.

-

Saisissez

iam compartmentet appuyez sur la touche Tabulation pour afficher les options de commande disponibles.

-

Appuyez sur la touche Tabulation pour compléter automatiquement le compartiment de mots. Vous disposez donc de la commande

iam compartment.

-

Appuyez sur la touche Tabulation pour afficher l'option suivante disponible pour la commande

iam compartment.

- Exécutez la commande

iam compartment list. - Notez la sortie de tous les compartiments du locataire.

- Exécutez la commande

Tâche 7 : accès au cluster Kubernetes à l'aide de l'interface de ligne de commande OCI

-

Exécutez la commande suivante pour vérifier la version de l'interface de ligne de commande OCI.

oci -v -

Accédez au cluster Kubernetes.

-

Créez un répertoire contenant le fichier

kubeconfig.mkdir -p $HOME/.kube -

Pour accéder au fichier

kubeconfigde votre cluster via l'adresse publique native VCN, copiez la commande suivante.oci ce cluster create-kubeconfig --cluster-id ocid1.cluster.oc1.eu-frankfurt-1.aaaaaaaagwiamspaz7h4pxxxxxxxxxxxxxxxj75gd7chc27su6o56kq --file $HOME/.kube/config --region eu-frankfurt-1 --token-version 2.0.0 --kube-endpoint PUBLIC_ENDPOINT -

Exécutez la commande suivante afin de définir la variable d'environnement

KUBECONFIGsur le fichier de ce cluster.export KUBECONFIG=$HOME/.kube/config

-

Exécutez la commande suivante pour télécharger la dernière version de Kubernetes.

[opc@oke-bastion-instanc ~]$ curl -LO "https://storage.googleapis.com/kubernetes-release/release/$(curl -s https://storage.googleapis.com/kubernetes-release/release/stable.txt)/bin/linux/amd64/kubectl" -

Exécutez la commande suivante pour rendre l'application

kubectlexécutable.[opc@oke-bastion-instanc ~]$ chmod +x ./kubectl -

Déplacez l'application

kubectlvers un emplacement où la variable$PATHest active, afin de pouvoir exécuter la commandekubectlde n'importe où.[opc@oke-bastion-instanc ~]$ sudo mv ./kubectl /usr/local/bin/kubectl

-

Exécutez la commande suivante pour obtenir les informations de votre cluster Kubernetes.

[opc@oke-bastion-instanc ~]$ kubectl cluster-info -

Exécutez la commande suivante pour obtenir les versions du client et du serveur Kubernetes.

[opc@oke-bastion-instanc ~]$ kubectl version -

Exécutez la commande suivante pour obtenir tous les noeuds de processus actif faisant partie du cluster Kubernetes.

[opc@oke-bastion-instanc ~]$ kubectl get nodes

-

Etapes suivantes

La connexion à votre cluster OKE à l'aide de l'accès local vous permet de gérer et d'interagir facilement avec vos ressources de cluster à partir de votre environnement local. En suivant les tâches décrites dans ce tutoriel, vous avez configuré une connexion sécurisée et vous pouvez désormais déployer, surveiller et gérer des applications sur votre cluster OKE. Avec cette configuration, vous êtes équipé pour gérer les tâches administratives, dépanner les exécutions et optimiser efficacement vos workflows. Gardez ces configurations à portée de main pour référence future et n'hésitez pas à explorer d'autres options de personnalisation pour répondre à vos besoins spécifiques.

Remerciements

- Auteur - Iwan Hoogendoorn (Spécialiste réseau OCI)

Ressources de formation supplémentaires

Explorez d'autres ateliers sur docs.oracle.com/learn ou accédez à d'autres contenus de formation gratuits sur le canal Oracle Learning YouTube. De plus, visitez le site education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation produit, consultez le site Oracle Help Center.

Connect to an Oracle Cloud Infrastructure Kubernetes Engine cluster using Local Access

G18368-01

November 2024