Remarques :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, reportez-vous à Introduction à Oracle Cloud Infrastructure Free Tier.

- Il utilise des exemples de valeur pour les informations d'identification, la location et les compartiments Oracle Cloud Infrastructure. Lorsque vous terminez votre atelier, remplacez ces valeurs par celles propres à votre environnement cloud.

Gérer le cryptage dans les microservices Oracle GoldenGate avec Oracle Key Vault

Introduction

Ce tutoriel fournit un processus étape par étape de gestion du cryptage à l'aide d'Oracle Key Vault 21.7 dans les microservices Oracle GoldenGate.

Key Management Service

Oracle fournit deux services de gestion des clés : Oracle Key Vault et Oracle Cloud Infrastructure Key Management Service (OCI KMS), tous deux pris en charge par Oracle GoldenGate. Ces services offrent une évolutivité dans la gestion des clés de cryptage et des informations d'identification, ce qui garantit que la clé n'est pas stockée ou gérée par Oracle GoldenGate.

Cryptage dans Oracle GoldenGate

Oracle GoldenGate sécurise les fichiers trace à l'aide d'une approche de cryptage par encapsulation. Pour chaque fichier trace, il génère une clé de cryptage de données (DEK) unique, appelée clé locale, qui est utilisée pour crypter le contenu du fichier trace. Ce DEK est ensuite chiffré à l'aide d'une clé maître et le DEK chiffré est intégré dans l'en-tête du fichier trace.

Cette méthode garantit qu'une nouvelle clé de cryptage est générée automatiquement pour chaque fichier trace, ce qui améliore la sécurité des données. Le processus de chiffrement d'une clé (la DEK) avec une autre clé (la clé maître) est connu sous le nom d'encapsulation de clé, une technique standardisée par ANSI X9.102 de l'American National Standards Institute (ANSI).

Pourquoi utiliser OCI KMS pour stocker les clés de cryptage Oracle GoldenGate ?

La gestion des clés englobe la génération, la distribution, le stockage, l'utilisation et la rotation des clés de chiffrement. Un KMS OCI inclut des serveurs clés, des procédures définies par l'utilisateur et des protocoles sécurisés. Une gestion efficace des clés est essentielle pour maintenir la sécurité globale d'une entreprise.

Les avantages d'OCI KMS avec Oracle GoldenGate sont les suivants :

- Gestion centralisée des clés principales : les clés principales peuvent être générées et téléchargées directement vers Oracle Key Vault à l'aide d'attributs personnalisés, ce qui permet des opérations de cycle de vie transparentes telles que la rotation et l'expiration dans le KMS OCI lui-même.

- Aucun stockage de clés locales : Oracle GoldenGate ne stocke ni ne gère pas les clés principales localement, ce qui réduit les risques et simplifie la conformité.

- Intégration améliorée de la sécurité : Oracle GoldenGate bénéficie des fonctionnalités de sécurité avancées des solutions OCI KMS dédiées, notamment des contrôles de cryptage en couches et des stratégies d'accès strictes.

Chiffrement du fichier trace

Oracle GoldenGate fournit les méthodes AES (Advanced Encryption Standard) suivantes pour le cryptage de trace :

-

Portefeuille local : la clé maître de cryptage est stockée dans le fichier de portefeuille local.

-

Oracle Key Vault : la clé maître de cryptage est stockée dans Oracle Key Vault. Oracle Key Vault peut résider sur un serveur différent du serveur Oracle GoldenGate. La méthode Oracle Key Vault est fortement recommandée pour le cryptage de trace Oracle GoldenGate sur site. Cette méthode est disponible avec l'architecture de microservices Oracle GoldenGate et nécessite la définition d'un profil de cryptage dans Oracle GoldenGate. Pour plus d'informations, reportez-vous à Utilisation du cryptage de fichier de trace Oracle Key Vault dans Oracle GoldenGate.

-

OCI KMS : la clé maître de cryptage est stockée dans OCI KMS et la clé maître ne quitte jamais OCI KMS. Cette méthode est recommandée si votre déploiement Oracle GoldenGate peut accéder à OCI KMS. Il est compatible avec l'architecture de microservices Oracle GoldenGate et nécessite la définition d'un profil de cryptage dans Oracle GoldenGate. Pour plus d'informations, reportez-vous à Configuration des processus Oracle GoldenGate pour activer le cryptage de fichier de trace OCI KMS.

Tâche 1 : configurer Oracle Key Vault pour Oracle GoldenGate

Les étapes suivantes appartiennent à la configuration Oracle Key Vault sur l'ordinateur sur lequel l'instance Oracle GoldenGate est exécutée.

-

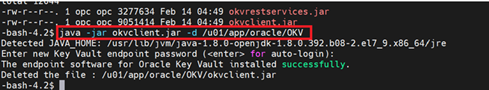

Téléchargez

okvrestservices.jarà partir du serveur Oracle Key Vault pour vous assurer qu'Oracle GoldenGate est déployé sous le même utilisateur système que le déploiement. -

Téléchargez et installez le fichier d'adresse,

okvclient.jar, à partir du serveur Oracle Key Vault, en vous assurant qu'Oracle GoldenGate est déployé sous le même utilisateur système que le déploiement. Par exemple,java -jar okvclient.jar -d /u01/app/oracle/OKV.

-

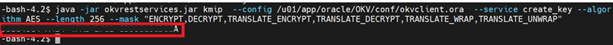

Exécutez l'exemple de commande suivant pour créer la clé. Le nom du portefeuille est fourni par l'administrateur Oracle Key Vault ou nous pouvons associer le portefeuille à partir de la console Oracle Key Vault ultérieurement.

java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service create_key --algorithm AES --length 256 --mask "ENCRYPT,DECRYPT,TRANSLATE_ENCRYPT,TRANSLATE_DECRYPT,TRANSLATE_WRAP,TRANSLATE_UNWRAP"

-

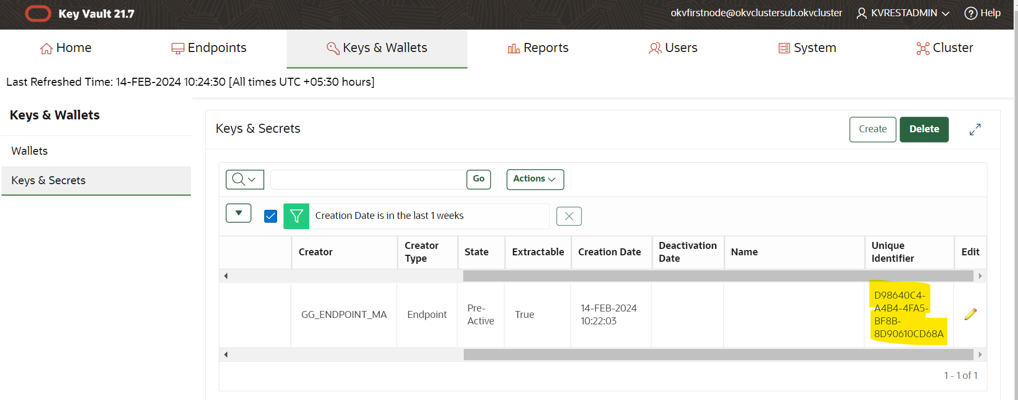

A partir de la console Oracle Key Vault, nous pouvons valider la clé et mettre en correspondance l'identificateur unique créé à l'étape 3.

-

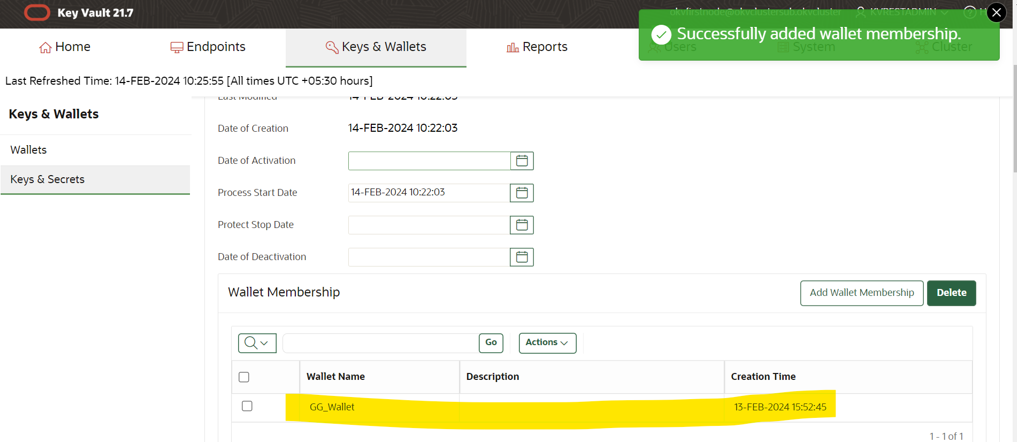

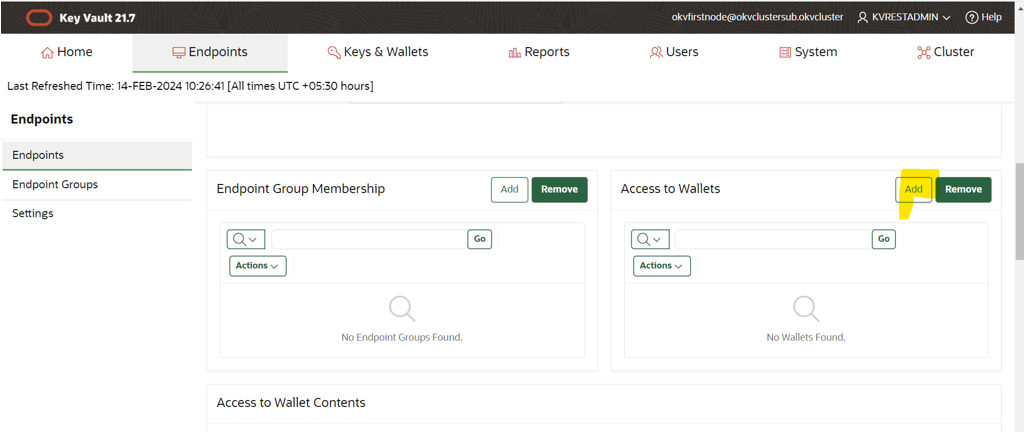

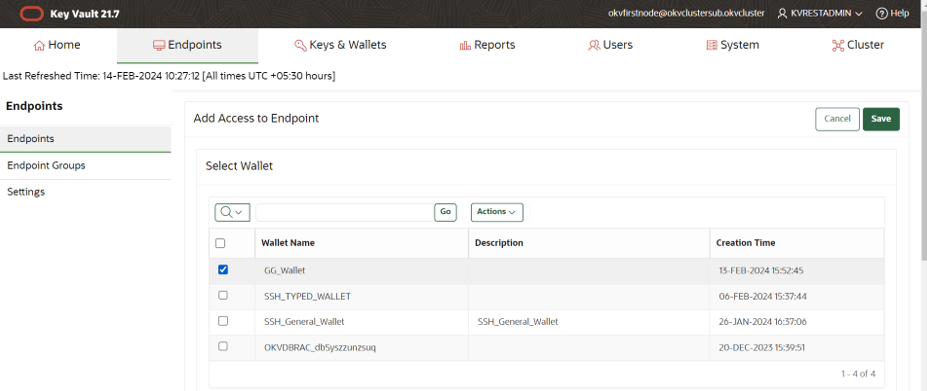

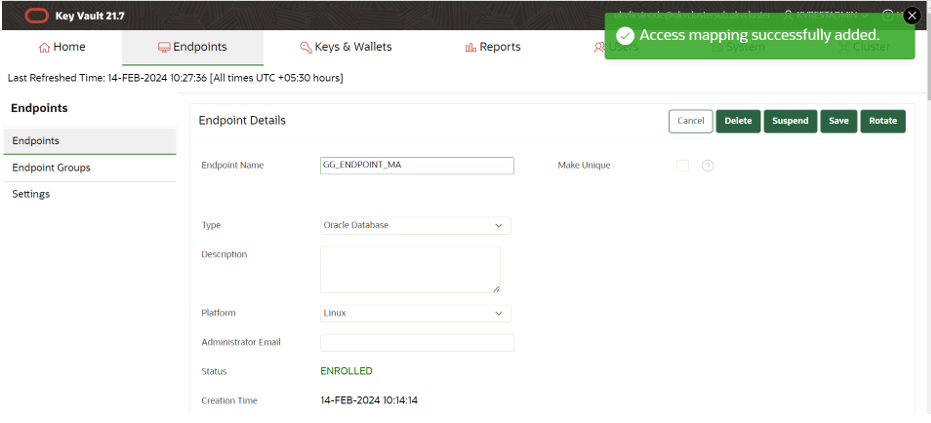

Associez le portefeuille créé à partir de la console Oracle Key Vault à la clé de cryptage et fournissez l'accès à l'adresse.

-

Ajoutez les détails du portefeuille pour fournir l'accès à l'adresse.

-

Cliquez sur Enregistrer pour enregistrer les modifications.

-

Définissez la variable d'environnement

OKV_HOME.OS> export OKV_HOME /u01/app/oracle/OKVLa structure des sous-répertoires contient les bibliothèques, fichiers binaires et fichiers de configuration nécessaires pour l'environnement Oracle Key Vault. Pour plus d'informations sur la configuration au sein du serveur OKV, reportez-vous au Guide d'administration Oracle Key Vault Installation and Configuration in the Oracle Key Vault.

-

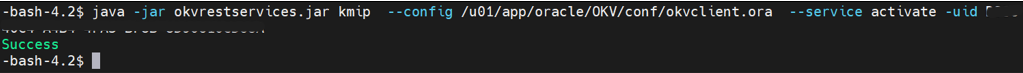

Activez la clé comme indiqué dans l'exemple suivant.

java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service activate -uid A087DAC3-ED0F-4F06-BF6C-3F3CD3FC528B

-

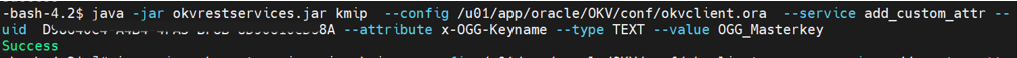

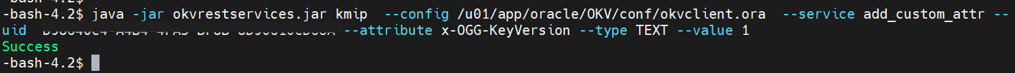

Ajoutez les attributs de clé associés à Oracle GoldenGate (

KeyName,KeyVersion) à la configuration. Le nom de la clé doit correspondre au nom de la clé maître dans le profil de cryptage OCI KMS créé dans Oracle GoldenGate. La valeur de la clé doit correspondre au numéro de version de la clé maître.java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid D98640C4-A4B4-4FA5-BF8B-8D90610CD68A --attribute x-OGG-Keyname --type TEXT --value OGG_Masterkey Successjava -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid D98640C4-A4B4-4FA5-BF8B-8D90610CD68A --attribute x-OGG-KeyVersion --type TEXT --value 1 Success

-

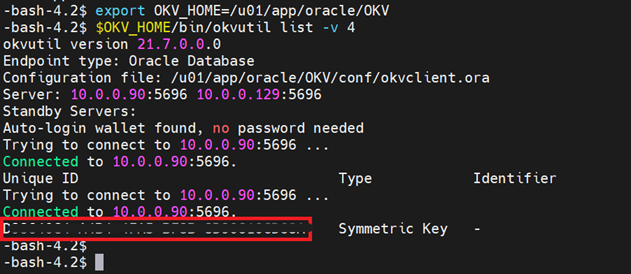

Utilisez l'utilitaire

okvutilpour répertorier le paramètre de configuration et vérifier le statut de l'adresse, comme indiqué dans l'exemple suivant.-bash-4.2$ export OKV_HOME=/u01/app/oracle/OKV -bash-4.2$ $OKV_HOME/bin/okvutil list -v 4

Tâche 2 : configurer un profil de cryptage dans les microservices Oracle GoldenGate avec Oracle Key Vault

Qu'est-ce qu'un profil de cryptage ?

Un profil de cryptage définit la configuration requise pour accéder en toute sécurité à une clé maître à partir d'un KMS OCI. Elle contient tous les détails nécessaires pour la connexion à OCI KMS, l'authentification de la demande et l'identification de la clé maître spécifique à utiliser pour les opérations de cryptage et de décryptage. Cela inclut les paramètres de connexion au serveur, les informations d'authentification et les attributs d'identification de clé.

Configuration d'un profil de cryptage dans l'architecture de microservices Oracle GoldenGate

Les profils de cryptage peuvent être configurés à l'aide du serveur d'administration ou de AdminClient.

AdminClient fournit des commandes telles que ADD ENCRYPTIONPROFILE, ALTER ENCRYPTIONPROFILE, DELETE ENCRYPTIONPROFILE et INFO ENCRYPTIONPROFILE pour gérer ces profils. En outre, les commandes ADD et ALTER pour Extract, Replicat et Distribution Path ont été améliorées pour inclure le paramètre encryption-profile-name ENCRYPTIONPROFILE.

Le serveur d'administration Oracle GoldenGate fournit des options permettant de configurer des profils de cryptage pour les processus d'extraction et de réplication gérés.

-

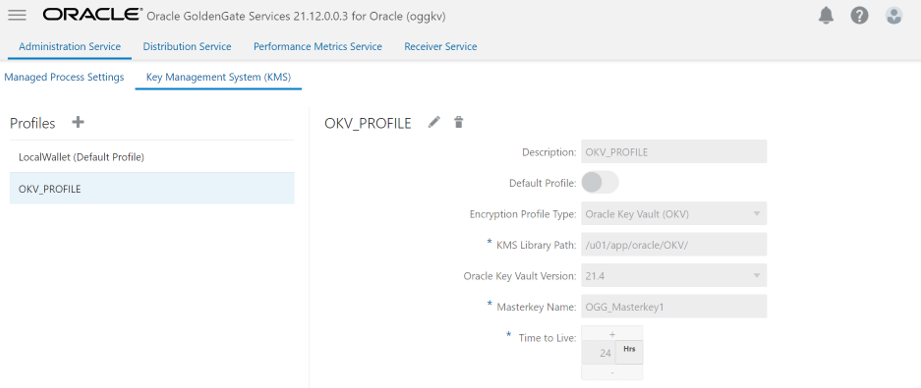

Pour configurer le profil de cryptage, cliquez sur Profil dans le panneau de navigation et sélectionnez Système de gestion des clés (KMS).

-

Par défaut, le profil de portefeuille local est créé. Si nous devons configurer Oracle Key Vault en tant que service OCI KMS pour Oracle GoldenGate, cliquez sur + signe en regard de Profil pour créer un profil de cryptage pour Oracle Key Vault en indiquant les détails suivants :

- Nom : entrez le nom du profil de cryptage Oracle Key Vault.

- Type : indiquez le type OCI KMS en tant qu'Oracle Key Vault.

- Chemin d'accès au répertoire de base : indiquez l'emplacement du répertoire dans lequel Oracle Key Vault est installé. Dans le client d'administration, il s'agit du chemin Oracle Key Vault. Dans l'interface Web, il s'agit du chemin de bibliothèque OCI KMS.

- Attribut de nom de clé : indiquez le nom de la clé de cryptage à l'aide de cet attribut personnalisé. Cette valeur doit correspondre au nom de clé dans le paramètre KMS OCI dans Oracle GoldenGate et ne peut pas être modifiée une fois la réplication démarrée.

- Attribut de version de clé : indiquez la version de la clé de cryptage à l'aide de cet attribut personnalisé. Cette valeur doit être numérique.

- Nom MasterKey : indiquez le nom de la clé maître.

- Version MasterKey : indiquez la version d'Oracle Key Vault. La valeur par défaut est

LATESTou vous pouvez indiquer le numéro de version tel que18.1. - Durée de vie : durée de vie (TTL) de la clé extraite par l'extraction à partir d'OCI KMS. Lors du cryptage de la trace suivante, le processus Extract vérifie si la durée de vie a expiré. Dans ce cas, il extrait la dernière version de la clé maître. La valeur par défaut est de 24 heures.

Remarque : ne chargez pas les clés dont les valeurs en double sont Nom de clé et Version de clé. Lors du démarrage, du redémarrage ou de remplacement, les processus Oracle GoldenGate extraient la valeur de version de clé la plus élevée.

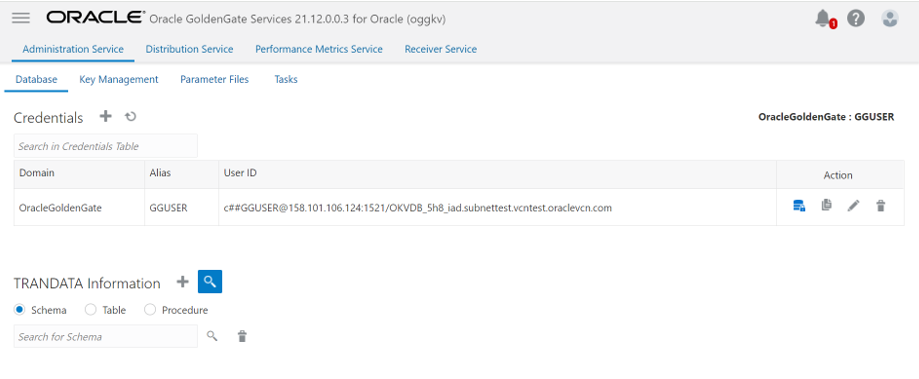

Tâche 3 : ajouter des détails de base de données et tester la connexion

-

Ouvrez la console du service d'administration Oracle GoldenGate et connectez-vous.

-

Cliquez sur Connexions de base de données dans le panneau de navigation de gauche.

-

Cliquez sur le signe plus (+) en regard de Connexions de base de données. Les informations d'identification sont affichées.

-

Soumettez les détails de la base de données et cliquez sur Soumettre.

-

Cliquez sur l'icône de connexion à la base de données pour vous connecter à la base de données.

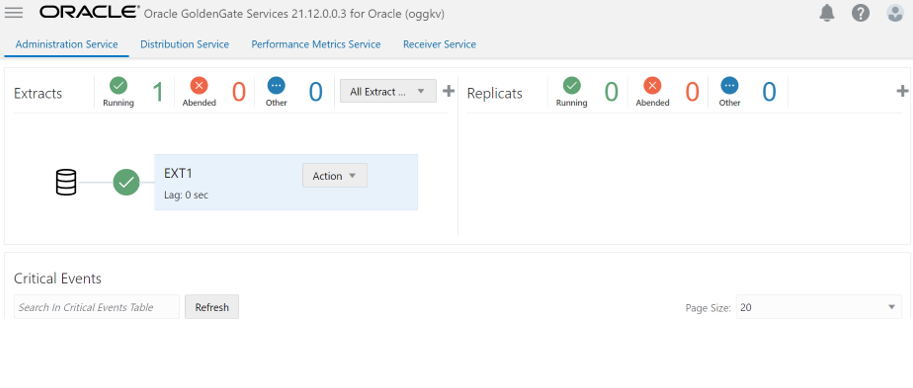

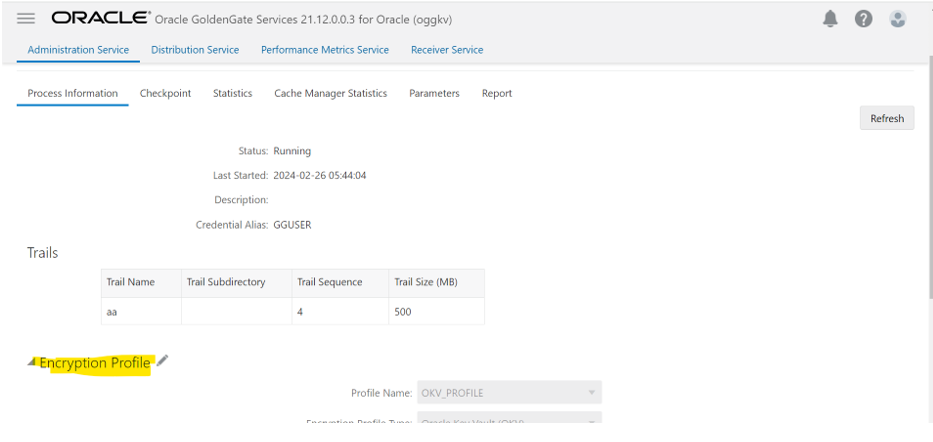

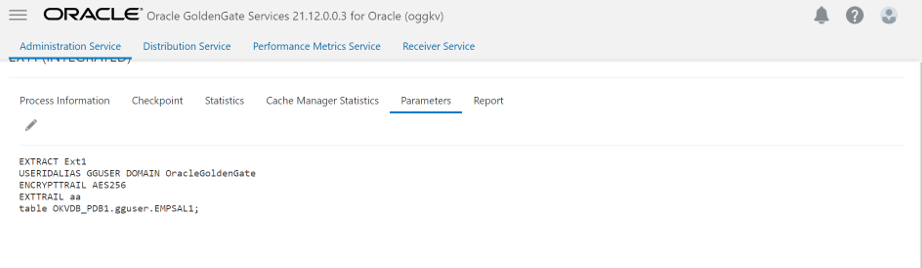

Tâche 4 : ajouter l'extraction en fournissant le profil de cryptage

Pour ajouter une extraction, saisissez les informations requises comme indiqué dans les images suivantes.

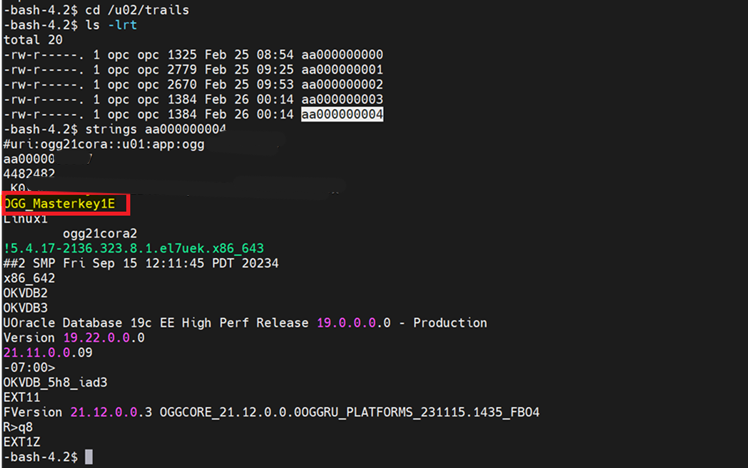

Nous pouvons vérifier que les fichiers trace sont à présent chiffrés à l'aide de la commande string, comme illustré dans la capture d'écran suivante.

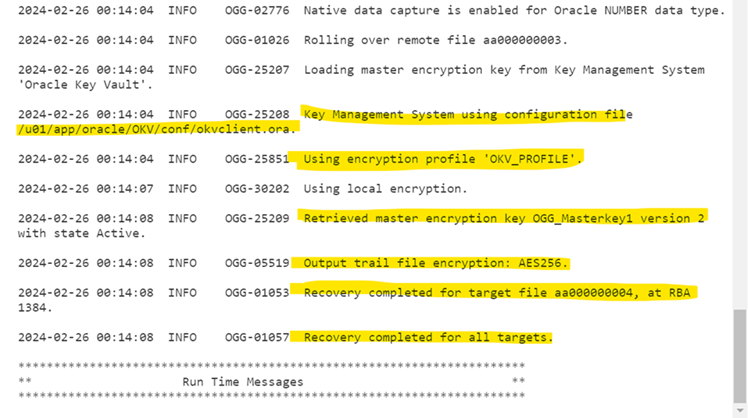

Nous pouvons également consulter le journal d'erreurs Oracle GoldenGate pour vérifier que les fichiers trace sont cryptés.

Liens connexes

Accusés de réception

- Auteurs - Amresh Kumar Singh (ingénieur cloud senior, services cloud Oracle Amérique du Nord - NACIE), Ankush Chawla (architecte cloud principal, services cloud Oracle Amérique du Nord - NACIE)

Ressources de formation supplémentaires

Explorez d'autres ateliers sur le site docs.oracle.com/learn ou accédez à d'autres contenus d'apprentissage gratuits sur le canal Oracle Learning YouTube. En outre, visitez le site education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, consultez Oracle Help Center.

Manage Encryption in Oracle GoldenGate Microservices with Oracle Key Vault

G34777-02

Copyright ©2025, Oracle and/or its affiliates.