Configura Autonomous AI Database for Proof of Concept (POC)

Oracle Autonomous AI Database on Dedicated Exadata Infrastructure è un ambiente di database altamente automatizzato e completamente gestito in esecuzione in Oracle Cloud Infrastructure (OCI) con risorse hardware e software impegnate. Queste risorse isolate consentono alle organizzazioni di soddisfare rigorosi requisiti di sicurezza, disponibilità e prestazioni, riducendo al contempo costi e complessità.

Se stai cercando di creare rapidamente un ambiente POC Autonomous AI Database, continua a leggere.

Suggerimento

Per una configurazione completa e consigliata che prevede l'impostazione di ambienti Autonomous AI Database di sviluppo e produzione separati, vedere Configura Autonomous AI Database con Reference Architecture.Conoscenza dei prerequisiti

Per comprendere e apprezzare appieno questo caso d'uso, dovresti avere una conoscenza di base di Autonomous AI Database on Dedicated Exadata Infrastructure, incluse le sue opzioni di distribuzione, i componenti chiave dell'infrastruttura, i ruoli utente e le funzioni principali. Per informazioni più dettagliate, consulta la sezione Informazioni su Autonomous AI Database on Dedicated Exadata Infrastructure.

Argomenti correlati

Caso d'uso

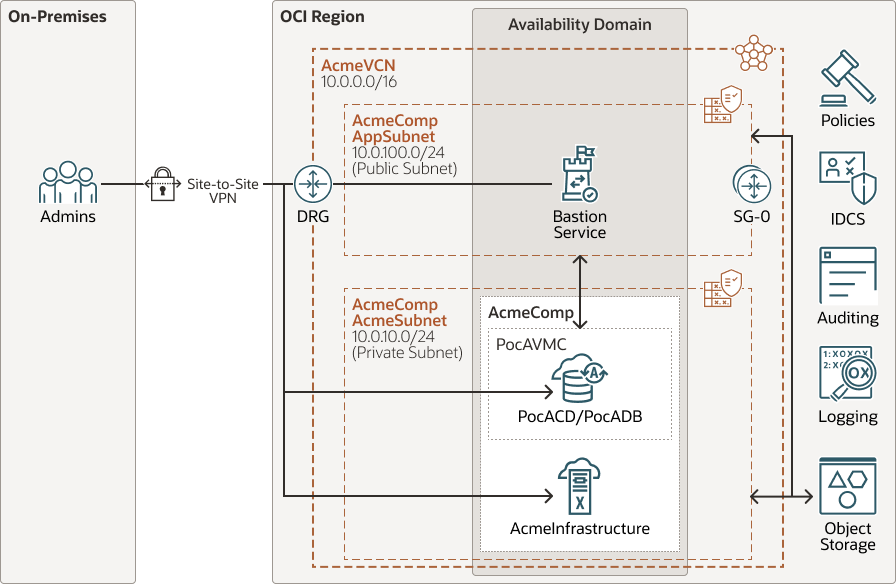

L'azienda Acme sta prendendo in considerazione Autonomous AI Database on Dedicated Exadata Infrastructure per le sue applicazioni di progetto interne. Prima della finalizzazione, Acme I.T. decide di sviluppare un'applicazione proof of concept (POC) denominata PocApp utilizzando Autonomous AI Database on Dedicated Exadata Infrastructure per aiutarli a valutare le funzionalità del servizio.

Il reparto di Acme I.T. assumerà il ruolo di amministratore della flotta, responsabile della creazione e della gestione delle risorse EI (Exadata Infrastructure) e AVMC (Autonomous Exadata VM Cluster) per l'azienda. Inoltre, assume il ruolo DBA dell'applicazione per creare Autonomous Container Database (ACD) e Autonomous AI Database per gli utenti del database.

Nota

Questo esempio illustra l'amministratore della flotta che crea e gestisce Autonomous Container Database e le risorse Autonomous AI Database. Tuttavia, la tua organizzazione potrebbe preferire che l'applicazione DBA intraprenda questo compito.Risorse necessarie

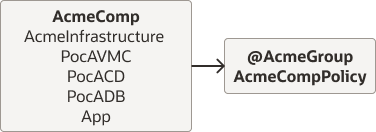

Componenti IAM OCI

- Un compartimento denominato AcmeComp per posizionare le risorse.

- Un gruppo denominato AcmeGroup a cui è possibile assegnare gli utenti.

Nota

Qualsiasi utente aggiunto a questo gruppo può eseguire le operazioni di amministratore della flotta, DBA dell'applicazione o sviluppatore. - Un criterio denominato AcmeCompPolicy per specificare l'accesso utente alle risorse a livello di compartimento e tenancy.

Risorse di rete

-

Distribuzioni di Oracle Public Cloud:

- Una VCN per fornire la connettività di rete a tutte le risorse dell'infrastruttura dedicata. Questa VCN si connetterà alla VPN dell'azienda Acme utilizzando una VPN IPSec VPN e avrà una risorsa gateway Internet che blocca tutto il traffico Internet in entrata. Verrà denominato AcmeVCN.

- Due subnet per fornire l'isolamento dell'accesso alla rete, una per le risorse del database AI autonomo e un'altra per le risorse client e di livello intermedio dell'applicazione. Queste sottoreti saranno denominate rispettivamente AcmeSubnet e AppSubnet.

Nota

Per semplicità, stiamo utilizzando una singola VCN e stiamo sfruttando le subnet per fornire isolamento della rete. Tuttavia, è anche possibile creare più VCN per fornire l'isolamento necessario per l'accesso alla rete. In questo esempio, per semplicità vengono creati sia AcmeSubnet che AppSubnet in AcmeComp. A seconda delle esigenze, è possibile posizionare facoltativamente queste subnet in compartimenti separati. -

Distribuzioni di Exadata Cloud@Customer:

- Impostare le regole di rete come indicato in Requisiti di rete per Oracle Exadata Database Service on Cloud@Customer in Preparazione per Exadata Database Service on Cloud@Customer.

- Aprire inoltre la porta 1522 per consentire il traffico TCP tra il database primario e il database di standby in un'impostazione di Autonomous Data Guard.

Risorse del database AI autonomo

- Una infrastruttura Exadata denominata AcmeInfrastructure.

- Un cluster VM Autonomous Exadata (AVMC) all'interno di AcmeInfrastructure. Questo AVMC è denominato PocAVMC.

- PocAVMC ospita l'Autonomous Container Database (ACD) e l'Autonomous AI Database, denominati rispettivamente PocACD e PocADB, per lo sviluppo dell'applicazione PocApp.

Passi di alto livello

Prima che Acme I.T. inizi a configurare le risorse del database AI autonomo sull'infrastruttura Exadata dedicata, richiede un aumento del limite del servizio utilizzando la console OCI per aggiungere risorse dell'infrastruttura Exadata - Database server e server di storage alla tenancy. Per ulteriori dettagli, vedere Richiedere un incremento del limite del servizio.

Di seguito sono elencati i passi di alto livello per implementare questo caso d'uso:

- L'amministratore della sicurezza o di Acme I.T. per la tenancy cloud dell'azienda Acme crea il compartimento AcmeComp, il gruppo AcmeGroup e il criterio del compartimento AcmePolicy per l'isolamento delle risorse.

- Per l'isolamento dell'accesso:

- Per le distribuzioni di Oracle Public Cloud, Acme I.T. o l'amministratore di rete per Acme crea le seguenti risorse di rete nel compartimento AcmeComp:

- VCN: AcmeVCN

- Subnet private: AcmeSubnet

- Subnet pubblica: AppSubnet

- Per le distribuzioni di Exadata Cloud@Customer, Acme I.T. o l'amministratore di rete di Acme garantiscono di:

- Impostare le regole di rete come indicato in Requisiti di rete per Oracle Exadata Database Service on Cloud@Customer in Preparazione per Exadata Database Service on Cloud@Customer.

- Aprire la porta 1522 per consentire il traffico TCP tra il database primario e il database di standby in un'impostazione di Autonomous Data Guard.

- Per le distribuzioni di Oracle Public Cloud, Acme I.T. o l'amministratore di rete per Acme crea le seguenti risorse di rete nel compartimento AcmeComp:

- Dopo aver creato le risorse di rete, l'amministratore della sicurezza aggiunge l'utente cloud di un membro Acme I.T. designato a AcmeGroup, autorizzando l'utente come amministratore della flotta.

- L'amministratore della flotta appena autorizzato crea le seguenti risorse di infrastruttura dedicata nel compartimento AcmeComp, nell'ordine elencato di seguito:

- Risorsa dell'infrastruttura Exadata denominata AcmeInfrastructure.

- Cluster VM Autonomous Exadata (AVMC) denominato PocAVMC, specificando la nuova infrastruttura Exadata creata.

Nota

Per le distribuzioni di Oracle Public Cloud, utilizzare AcmeVCN e AcmeSubnet come VCN e subnet. - Autonomous Container Database (ACD) denominato PocACD nel compartimento AcmeComp, specificando PocAVMC come risorsa di base.

- Autonomous AI Database denominato PocADB nel compartimento AcmeComp, specificando PocACD come risorsa di base.

Passo 1. Crea componenti IAM OCI

-

Compartimento AcmeComp.

Per eseguire questo passo, l'amministratore della sicurezza segue le istruzioni riportate nella sezione Gestione dei compartimenti della documentazione di Oracle Cloud Infrastructure per creare un compartimento utilizzando la console di Oracle Cloud. Quando si seguono queste istruzioni, l'amministratore della sicurezza specifica il compartimento radice della tenancy come compartimento padre del compartimento AcmeComp.

-

Gruppo AcmeGroup.

Per eseguire questo passo, l'amministratore della sicurezza segue le istruzioni riportate nella sezione Gestione dei gruppi della documentazione di Oracle Cloud Infrastructure per creare un gruppo utilizzando la console di Oracle Cloud.

-

Criteri AcmeCompPolicy

Per eseguire questo passo, l'amministratore della sicurezza segue le istruzioni riportate nella sezione Gestione dei criteri della documentazione di Oracle Cloud Infrastructure per creare un criterio utilizzando la console di Oracle Cloud.

Nota

Oltre a creare le istruzioni dei criteri necessarie, in questo esempio l'amministratore della sicurezza crea anche istruzioni dei criteri "USE tag-namespaces" per consentire ai membri del gruppo di assegnare tag esistenti alle risorse create. Per consentire ai membri del gruppo di creare tag e di utilizzare tag esistenti, l'amministratore della sicurezza creerebbe invece istruzioni dei criteri "MANAGE tag-namespaces".Quando si seguono le istruzioni per creare AcmeCompPolicy, l'amministratore della sicurezza effettua le operazioni indicate di seguito.

-

Imposta il compartimento nel menu laterale su AcmeComp prima di fare clic su Crea criterio.

-

Aggiunge una delle seguenti istruzioni dei criteri a seconda della piattaforma di distribuzione:

- Distribuzioni di Oracle Public Cloud:

- Consentire al gruppo AcmeGroup di gestire le infrastrutture cloud-exadata nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire i cluster cloud-autonomous-vmcluster nel compartimento AcmeComp

- Consenti al gruppo AcmeGroup di USE virtual-network-family nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire i database dei container autonomi nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire i database autonomi nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire i backup autonomi nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire la famiglia di istanze nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire le metriche nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di ispezionare le richieste di lavoro nel compartimento AcmeComp

- Consenti al gruppo AcmeGroup di usare gli spazi dei nomi tag nel compartimento AcmeComp

- Distribuzioni di Exadata Cloud@Customer:

- Consentire al gruppo AcmeGroup di gestire le infrastrutture exadata nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire i cluster VM autonomi nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire i database dei container autonomi nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire i database autonomi nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire i backup autonomi nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire la famiglia di istanze nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di gestire le metriche nel compartimento AcmeComp

- Consentire al gruppo AcmeGroup di ispezionare le richieste di lavoro nel compartimento AcmeComp

- Consenti al gruppo AcmeGroup di usare gli spazi dei nomi tag nel compartimento AcmeComp

- Distribuzioni di Oracle Public Cloud:

-

Passo 2. Creare VCN e subnet

SI APPLICA A: ![]() solo Oracle Public Cloud

solo Oracle Public Cloud

In questo passo, Acme I.T. o l'amministratore di rete di Acme crea la VCN AcmeVCN e le subnet AcmeSubnet e AppSubnet nel compartimento AcmeComp.

Per eseguire questo passo, Acme I.T. invia in primo luogo alla rete del reparto Acme I.T. per riservare un intervallo di indirizzi IP CIDR che non entrerà in conflitto con la rete in locale dell'azienda. (Otherwise, the VCN would conflict with the on-premises network and an IPSec VPN could not be set up.) L'intervallo riservato è CIDR 10.0.0.0/16.

Quindi, Acme I.T. adatta le istruzioni in Scenario B: Subnet privata con una VPN nella documentazione di Oracle Cloud Infrastructure per creare la VCN, le subnet e altre risorse di rete utilizzando la console di Oracle Cloud.

- 10.0.10.0/24 per AcmeSubnet (subnet privata)

- 10.0.100.0/24 per AppSubnet (sottorete pubblica)

- AcmeSeclist: la lista di sicurezza di base per AcmeSubnet. Viene utilizzato quando si crea la subnet AcmeSubnet.

- AppSeclist: la lista di sicurezza di base per AppSubnet. Viene utilizzato quando si crea la subnet AppSubnet.

Per ulteriori dettagli sui requisiti di entrata e uscita di AVMC, consulta la sezione relativa ai requisiti per il provisioning di un cluster VM Autonomous Exadata.

Regole di sicurezza in AcmeSeclist

Di seguito sono riportate le regole di entrata create in AcmeSeclist.

| Senza conservazione dello stato | Origine | Protocollo IP | Intervallo porte di origine | Intervallo di porte di destinazione | Tipo e codice | Consente |

|---|---|---|---|---|---|---|

| N. | 10.0.10.0/24 | ICMP | Tutti | Tutti | Tutti | Traffico ICMP per: tutto |

| N. | 10.0.10.0/24 | TCP | Tutti | Tutti | Traffico TCP per le porte: Tutte | |

| N. | 10.0.100.0/24 | TCP | Tutti | 1521 | Traffico TCP per la porta: 1521 Oracle Net | |

| N. | 10.0.100.0/24 | TCP | Tutti | 2.484 | Traffico TCPS per la porta: 2484 Oracle Net | |

| N. | 10.0.100.0/24 | TCP | Tutti | 6.200 | ONS/FAN per porte: 6200 | |

| N. | 10.0.100.0/24 | TCP | Tutti | 443 | Traffico HTTPS per la porta: 443 |

Di seguito sono riportate le regole di uscita create in AcmeSeclist.

| Senza conservazione dello stato | Obiettivo | Protocollo IP | Intervallo porte di origine | Intervallo di porte di destinazione | Tipo e codice | Consente |

|---|---|---|---|---|---|---|

| N. | 10.0.10.0/24 | ICMP | Tutti | Tutti | Tutti | Tutto il traffico ICMP all'interno di DevVMSubnet |

| N. | 10.0.10.0/24 | TCP | Tutti | Tutti | Tutto il traffico TCP all'interno di DevVMSubnet |

Regole di sicurezza in AppSeclist

Di seguito è riportata la regola di entrata creata in AppSeclist.

| Senza conservazione dello stato | Origine | Protocollo IP | Intervallo porte di origine | Intervallo di porte di destinazione | Tipo e codice | Consente |

|---|---|---|---|---|---|---|

| N. | 0.0.0.0/0 | TCP | Tutti | 22 | Tutti | Traffico SSH per le porte: 22 |

Nota

Si consiglia di modificare 0.0.0.0/0 nelle regole di sicurezza nella lista approvata degli indirizzi IP/intervallo CIDR.Di seguito sono riportate le regole di uscita create in AppSeclist.

| Senza conservazione dello stato | Obiettivo | Protocollo IP | Intervallo porte di origine | Intervallo di porte di destinazione | Tipo e codice | Consente |

|---|---|---|---|---|---|---|

| N. | 10.0.10.0/24 | TCP | Tutti | 1521 | ||

| N. | 10.0.10.0/24 | TCP | Tutti | 2.484 | ||

| N. | 10.0.10.0/24 | TCP | Tutti | 443 | ||

| N. | 10.0.10.0/24 | TCP | Tutti | 6.200 |

Passo 3. Assegna amministratore flotta

In questo passo l'amministratore della sicurezza aggiunge l'utente cloud di un membro Acme I.T. designato a AcmeGroup.

Per eseguire questo passo, l'amministratore della sicurezza segue le istruzioni riportate nella sezione Gestione degli utenti della documentazione di Oracle Cloud Infrastructure per aggiungere un utente a un gruppo utilizzando la console di Oracle Cloud.

Passo 4. Crea risorse per Autonomous AI Database

-

Infrastruttura Exadata

In questo passo l'amministratore della flotta segue le istruzioni riportate in Crea una risorsa dell'infrastruttura Exadata per creare una risorsa dell'infrastruttura Exadata denominata AcmeInfrastructure.

-

Cluster VM Autonomous Exadata

In questo passo l'amministratore della flotta segue le istruzioni riportate in Crea un cluster VM Autonomous Exadata per creare PocAVMC con le seguenti specifiche, lasciando tutti gli altri attributi nelle impostazioni predefinite.

Impostazione Valore Nome AVMC PocAVMC Infrastruttura Exadata sottostante AcmeInfrastructure Rete cloud virtuale (VCN) SI APPLICA A:

solo Oracle Public Cloud

solo Oracle Public CloudAcmeVCN Subnet SI APPLICA A:

solo Oracle Public Cloud

solo Oracle Public CloudAcmeSubnet -

Autonomous Container Database

In questo passo l'amministratore della flotta segue le istruzioni in Crea un Autonomous Container Database per creare PocACD con le seguenti specifiche, lasciando tutti gli altri attributi nelle impostazioni predefinite.

Impostazione Valore Nome ACD PocACD AVMC sottostante PocAVMC Versione software container database Ultima versione del software (N) -

Autonomous AI Database

In questo passo, l'amministratore della flotta segue le istruzioni riportate in Creare un database AI autonomo per creare PocADB. Questi database vengono creati con le seguenti specifiche, lasciando tutti gli altri attributi alle impostazioni predefinite.

Impostazione Valore Nome database PocADB ACD sottostante PocACD istanza di database Può scegliere di creare un Autonomous AI Database o un Autonomous AI Database per sviluppatori

Autonomous AI Database on Dedicated Exadata Infrastructure è ora configurato per sviluppare applicazioni proof of concept rapide.