Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Connettiti a un cluster Oracle Cloud Infrastructure Kubernetes Engine utilizzando l'accesso locale

Introduzione

In questa esercitazione viene fornita una guida per la connessione a un cluster Oracle Cloud Infrastructure Kubernetes Engine (OCI Kubernetes Engine o OKE) mediante l'accesso locale. Entro la fine di questa esercitazione, sarà possibile configurare il computer locale in modo da interagire con il cluster OKE in modo sicuro ed efficiente. Questo metodo di connessione è essenziale per gestire le risorse del cluster, distribuire le applicazioni e risolvere i problemi eseguiti dall'ambiente locale. Che tu sia un principiante o un esperto di Kubernetes, questo approccio passo-passo garantirà una configurazione semplice e semplice.

Quando si esamina la parte relativa alla rete del cluster Kubernetes, si hanno architetture di rete Kubernetes diverse che possono essere utilizzate per la distribuzione. Per ulteriori informazioni, vedere Esempio di configurazioni delle risorse di rete.

A volte si desidera distribuire l'endpoint API con un indirizzo IP privato e, quando si esegue questa operazione, il cluster Kubernetes non può essere gestito utilizzando l'applicazione Cloud Shell OCI e non da un altro computer connesso a Internet. È necessario selezionare Accesso locale, ma prima di connettersi all'accesso locale è necessario impostare un'istanza che possa fungere da bastion.

Obiettivi

- Connettiti a un cluster Oracle Cloud Infrastructure Kubernetes Engine utilizzando l'accesso locale.

Task 1: verificare un cluster Kubernetes

Assicurarsi di disporre di un cluster Kubernetes distribuito su OKE OCI.

-

Per distribuire il cluster Kubernetes in OKE, utilizzare uno dei metodi riportati di seguito.

-

Task 1: creare un nuovo cluster Kubernetes e verificare i componenti: distribuire un cluster Kubernetes in OKE utilizzando la modalità Creazione rapida.

-

Task 1: distribuire un cluster Kubernetes utilizzando OKE: distribuire un cluster Kubernetes in OKE utilizzando la modalità Creazione personalizzata.

-

Usa Terraform per distribuire più cluster Kubernetes in diverse aree OCI utilizzando OKE e crea una rete mesh completa utilizzando RPC: distribuisci più cluster Kubernetes in più aree in OKE utilizzando Terraform.

-

Distribuisci un cluster Kubernetes con Terraform utilizzando Oracle Cloud Infrastructure Kubernetes Engine: distribuisci un singolo cluster Kubernetes in OKE utilizzando Terraform.

-

-

Eseguire il login a OCI Console, passare a Servizi per sviluppatori, Cluster Kubernetes (OKE) e fare clic sul cluster.

-

Fare clic su Accedi a cluster.

-

Selezionare Accesso locale. Copiare i seguenti comandi necessari una volta creato e configurato correttamente il bastion.

Task 2: creare una nuova istanza Linux per fungere da bastion

In questo task verrà distribuita un'istanza bastion in una subnet pubblica, ma quando si utilizza il servizio e la sessione Bastion OCI (in seguito in questa esercitazione) è preferibile distribuire l'istanza bastion in una subnet privata. In questo tutorial, non stiamo facendo questo perché vogliamo mostrare la flessibilità e varie opzioni diverse.

Task 2.1: creare una lista di sicurezza bastion-private-sec-list con regola di entrata e uscita

Determinare la nuova subnet in cui la nuova istanza bastion si troverà in 10.0.5.0/24. È necessario creare correttamente le liste di sicurezza.

-

Andare alla console OCI, andare a Networking, Reti cloud virtuali e selezionare la VCN in cui è stato distribuito il cluster Kubernetes.

- Fare clic su Elenchi di sicurezza.

- Fare clic su Crea lista di sicurezza.

- Immettere un Nome per la lista di sicurezza.

- Fare clic su + Altra regola di entrata.

-

Immettere le seguenti informazioni per creare la Regola di entrata 1.

- Tipo di origine: immettere CIDR.

- CIDR di origine: immettere l'origine da utilizzare come subnet dell'istanza bastion (

10.0.5.0/24). - Protocollo IP: immettere TCP.

- Intervallo di porte di destinazione: immettere 22.

- Fare clic su + Altra regola di entrata.

-

Immettere le seguenti informazioni per creare la Regola di entrata 2.

- Tipo di origine: immettere CIDR.

- CIDR di origine: immettere l'origine da utilizzare come subnet dell'istanza bastion (

10.0.5.0/24). - Protocollo IP: immettere ICMP.

- scorrere in Basso.

-

Fare clic su + Altra regola di uscita.

-

Immettere le seguenti informazioni per creare la Regola di uscita 1.

- Tipo di destinazione: immettere CIDR.

- CIDR di destinazione: immettere l'origine come qualsiasi elemento (

0.0.0.0/0). - Protocollo IP: immettere Tutti i protocolli.

- Fare clic su Crea lista di sicurezza.

-

Tenere presente che la nuova lista di sicurezza è stata creata, fare clic sulla lista di sicurezza e verificare le regole.

- Fare clic su Regole di entrata.

- Si noti che le regole sono presenti.

- Fare clic su Regole di uscita.

- Si noti che la regola è presente.

Task 2.2: creare una sicurezza bastion-public-sec-list con regole di entrata e uscita

-

Fare clic su Crea lista di sicurezza.

- Immettere un Nome per la lista di sicurezza.

- Fare clic su + Altra regola di entrata.

-

Immettere le informazioni riportate di seguito per Regola di entrata 1.

- Tipo di origine: immettere CIDR.

- CIDR di origine: immettere l'origine da utilizzare come subnet dell'istanza bastion (

10.0.5.0/24). - Protocollo IP: immettere ICMP.

- Fare clic su + Altra regola di entrata.

-

Immettere le informazioni riportate di seguito per Regola di entrata 2.

- Tipo di origine: immettere CIDR.

- CIDR di origine: immettere l'origine come qualsiasi elemento (

0.0.0.0/0). - Protocollo IP: immettere TCP.

- Intervallo di porte di destinazione: immettere 22.

- Fare clic su + Altra regola di entrata.

-

Immettere le informazioni riportate di seguito per Regola di entrata 3.

- Tipo di origine: immettere CIDR.

- CIDR di origine: immettere l'origine come qualsiasi elemento (

0.0.0.0/0). - Protocollo IP: immettere ICMP.

- Fare clic su + Altra regola di uscita.

-

Immettere le informazioni riportate di seguito per Regola di uscita 1.

- Tipo di destinazione: immettere CIDR.

- CIDR di destinazione: immettere l'origine come qualsiasi elemento (

0.0.0.0/0). - Protocollo IP: immettere Tutti i protocolli.

- Fare clic su Crea lista di sicurezza.

-

Tenere presente che la nuova lista di sicurezza è stata creata, fare clic sulla lista di sicurezza e verificare le regole.

- Fare clic su Regole di entrata.

- Si noti che le regole sono presenti.

- Fare clic su Regole di uscita.

- Si noti che la regola è presente.

Task 2.3: creare bastion-route-table con il gateway Internet da aggiungere all'istanza bastion per l'accesso a Internet

Nota: assicurarsi di aver creato un gateway Internet nella VCN.

-

Andare alla pagina Dettagli reti cloud virtuali.

- Fare clic su Tabelle di instradamento.

- Fare clic su Crea tabella di instradamento.

- Immettere un nome.

- Fare clic su + Altra regola di instradamento.

-

Nella sezione Regola, immettere le informazioni riportate di seguito.

- Tipo di destinazione: selezionare Gateway Internet.

- Blocco CIDR di destinazione: immettere

0.0.0.0/0. - Gateway Internet di destinazione: selezionare il gateway Internet esistente.

- Fare clic su Crea.

-

Tenere presente che la nuova tabella di instradamento è stata creata, fare clic sulla tabella di instradamento e verificare le regole.

- Si noti che la regola è presente.

- Fare clic sulla VCN per tornare alla pagina VCN.

Task 2.4: creare una subnet pubblica regionale (bastion-subnet) per l'istanza bastion

-

Fare clic su Subnet.

-

Fare clic su Crea subnet e immettere le informazioni seguenti.

- Immettere un nome.

- Tipo di subnet: selezionare Regionale.

- Blocco CIDRIPv4 CIDR IPv4: immettere

10.0.5.0/24. - scorrere in Basso.

- Tabella di instradamento: selezionare la tabella di instradamento creata nel task 2.3.

- Accesso alla subnet: selezionare Subnet pubblica.

- scorrere in Basso.

- DHCP Options Compartment: selezionare le opzioni DHCP predefinite.

- Elenchi di sicurezza: selezionare la lista di sicurezza creata nel task 2.2 per la subnet pubblica.

- Fare clic su Crea subnet.

-

La nuova subnet è stata creata.

Task 2.5: aggiungere bastion-private-sec-list alla subnet privata del lavoratore per accedere ai nodi di lavoro in base alle istanze bastion

-

Andare alla pagina Dettagli reti cloud virtuali.

- Fare clic su Subnet.

- Fare clic sulla subnet in cui sono connessi i nodi di lavoro Kubernetes.

- Fare clic su Elenchi di sicurezza.

- Fare clic su Aggiungi lista di sicurezza.

- Elenco di sicurezza: selezionare la lista di sicurezza per la subnet privata creata nel task 2.1.

- Fare clic su Aggiungi lista di sicurezza.

-

La lista di sicurezza viene aggiunta alla subnet (nodo di lavoro Kubernetes).

Task 2.6: Creare un'istanza di OCI Compute

Creare l'istanza del bastion.

-

Andare a OCI Console, andare a Computazione, Istanze e fare clic su Crea istanza.

- Immettere un nome.

- scorrere in Basso.

-

scorrere in Basso.

- Selezionare la VCN utilizzata per creare la subnet nel task 2.4.

- Selezionare Subnet creata nel task 2.4.

-

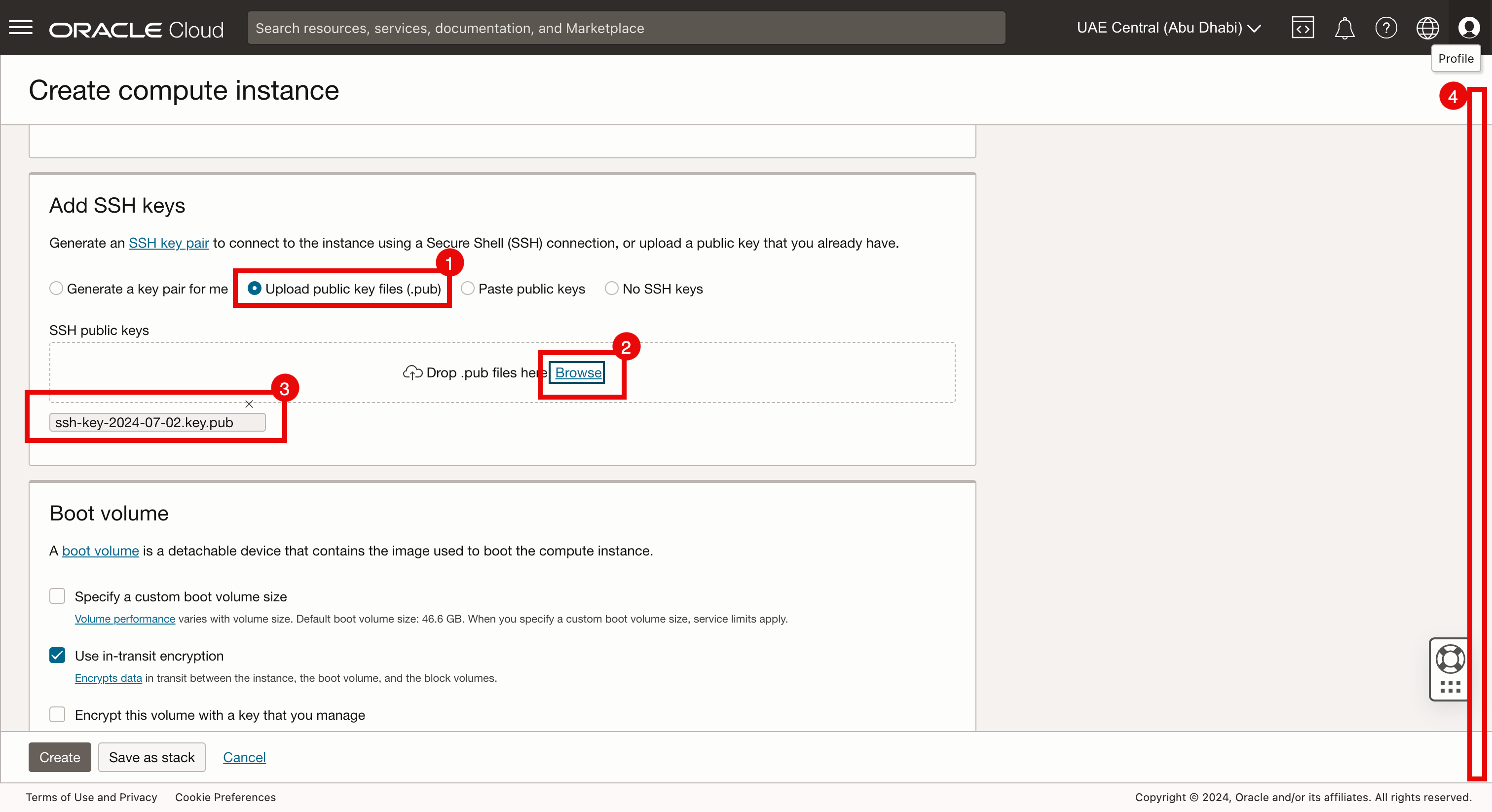

scorrere in Basso.

Nota: in questo esempio è stata utilizzata una chiave pubblica esistente. È anche possibile scegliere di generare la coppia di chiavi, ma in questo caso è necessario salvarla in un secondo momento. Per creare un'istanza con la generazione di una coppia di chiavi, vedere Creazione della prima istanza di computazione Linux mediante Oracle Cloud Infrastructure.

-

Nella pagina Crea istanza di computazione, immettere le informazioni riportate di seguito.

- Selezionare Carica file di chiavi pubbliche.

- Fare clic su Sfoglia.

- Assicurarsi che sia selezionata una chiave pubblica esistente.

- scorrere in Basso.

-

Fare clic su Crea.

-

Si noti che l'istanza mostra lo stato PROVISIONING.

Task 2.7: ottenere l'indirizzo IP pubblico dell'istanza bastion (BastionHost) su SSH

-

Andare alla pagina Dettagli istanza.

- Quando l'istanza è completamente distribuita, verrà visualizzato lo stato RUNNING.

- Copiare indirizzo IP pubblico.

Task 2.8: eseguire il login all'host bastion

-

Aprire un terminale o un'altra applicazione che è possibile utilizzare per impostare le connessioni SSH ed eseguire il comando seguente.

- Spostarsi nella directory in cui sono memorizzate la chiave privata e la chiave pubblica.

- Eseguire il comando riportato di seguito per connettersi con SSH all'indirizzo IP pubblico dell'istanza utilizzando la chiave privata.

- Immettere Sì per continuare.

- Tenere presente che si è ora collegati all'istanza.

- Eseguire il comando riportato di seguito per ottenere l'indirizzo IP privato dell'istanza.

- Si noti che l'istanza ha un indirizzo IP

10.0.5.62/24che si trova nella subnet di10.0.5.0/24.

Task 3: Creare una sessione bastion

È possibile utilizzare l'istanza bastion come host standalone, ma anche il servizio bastion o la sessione bastion. A tale scopo, è necessario installare il plugin bastion e creare una sessione bastion.

Quali sono i vantaggi di una sessione bastion?

Quando distribuisci un'istanza all'interno di una subnet privata, non è accessibile direttamente da Internet. Tuttavia, impostando un bastion e avviando una sessione bastion, è possibile rendere accessibile l'istanza privata. Ciò consente all'istanza di fungere da trampolino di lancio per la gestione di altre risorse all'interno dell'ambiente OCI.

Task 3.1: installare il plugin bastion nell'istanza

-

Andare all'istanza creata nel task 2.6.

- Fare clic su Agente Oracle Cloud.

- scorrere in Basso.

- Impostare il bastion su Abilitato.

- Il servizio è impostato su Interrotto. Questo cambierà dopo pochi minuti.

Nota:

- Per distribuire il plugin bastion, l'istanza deve avere accesso a Internet tramite un gateway NAT o Internet, poiché il plugin viene scaricato da Internet. Quando lo stato del plugin rimane Interrotto, controllare la connettività Internet.

- È inoltre possibile installare manualmente il software agente Oracle Cloud. Per ulteriori informazioni, vedere Installazione del software dell'agente Oracle Cloud.

-

Quando viene installato il software dell'agente Oracle Cloud, lo stato cambia in In esecuzione.

Task 3.2: Creare la sessione bastion

-

Passare a Identità, Sicurezza e fare clic su Bastion.

- Fare clic su Crea bastion.

-

Immettere le informazioni riportate di seguito.

- Nome barra: immettere un nome.

- Rete cloud virtuale di destinazione: selezionare la VCN in cui sono presenti l'istanza bastion e il cluster Kubernetes.

- Subnet di destinazione: selezionare la subnet in cui si trova l'istanza del bastion.

- Lista di inclusione blocchi CIDR: selezionare una lista di inclusione. Per consentire tutto utilizzare

0.0.0.0/0. - Fare clic su Crea bastion.

-

Lo stato del bastion è Creazione.

- Dopo alcuni minuti lo stato del bastion verrà modificato in Attivo.

- Fare clic sul bastion.

-

Fare clic su Crea sessione.

-

Immettere le informazioni riportate di seguito.

- Tipo di sessione: selezionare Sessione SSH gestita.

- Nome sessione: immettere un nome.

- Nome utente: immettere il nome utente dell'istanza del bastion.

- Istanza di computazione: selezionare l'istanza bastion creata nel task 2.6.

- Aggiungi chiave SSH: selezionare Scegli file di chiavi SSH.

- Fare clic su Sfoglia.

- Assicurarsi di selezionare la chiave pubblica dell'istanza bastion creata nel task 2.6.

- Fare clic su Crea sessione.

Nota: in questo esempio viene utilizzata la stessa coppia di chiavi SSH utilizzata per l'istanza bastion per motivi di semplicità. Si consiglia di creare o utilizzare una coppia di chiavi diversa da quella utilizzata per l'istanza bastion.

Task 3.3: recupero del comando SSH della sessione bastion

-

Andare alla pagina dei dettagli del bastion.

- Si noti che viene creata la sessione Bastion.

- Fare clic sul menu dei tre punti.

- Selezionare Copia comando SSH.

Task 3.4: eseguire il login all'host bastion

- Aprire un terminale o un'altra applicazione che è possibile utilizzare per impostare le connessioni SSH ed eseguire il comando seguente.

- Eseguire il comando SSH copiato seguente nel terminale.

- Immettere sì per continuare per la sessione SSH bastion.

- Immettere sì per continuare per la sessione SSH dell'istanza.

- Tenere presente che si è ora connessi all'istanza tramite una sessione bastion.

Nota: questo è un modo diverso di connettersi all'istanza bastion visualizzata. Ora ci stiamo connettendo all'istanza bastion tramite una sessione bastion e in precedenza ci siamo connessi direttamente con SSH all'istanza bastion.

Task 4: Impostazione dell'interfaccia CLI (Command Line Interface) OCI

L'impostazione dell'istanza bastion, del bastion e della sessione bastion è riuscita e la connettività è stata verificata. Ora è necessario impostare l'interfaccia CLI OCI in modo da poter eseguire le operazioni CRUD (creazione, lettura, aggiornamento ed eliminazione) all'interno dell'ambiente OCI.

-

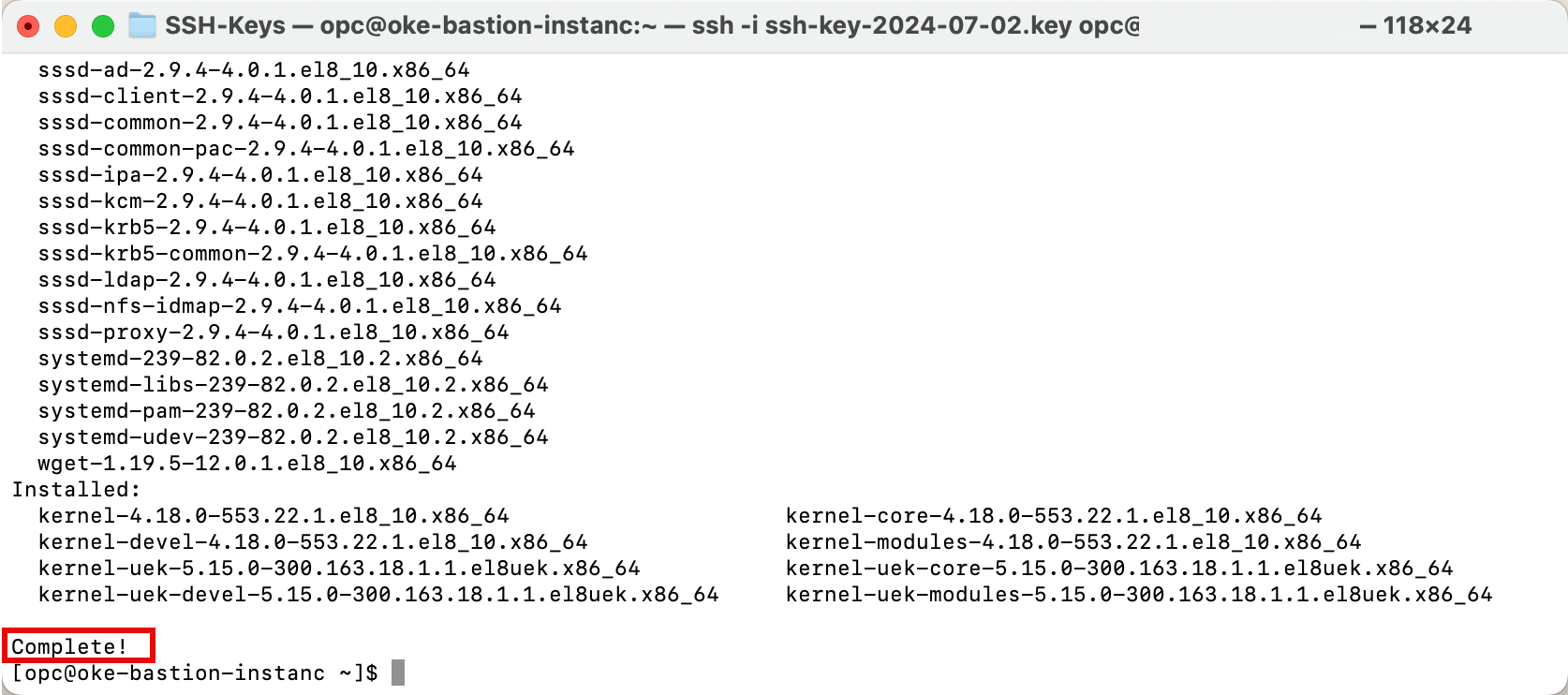

Eseguire il comando seguente per aggiornare il software già installato.

[opc@oke-bastion-instanc ~]$ sudo dnf update

-

Immettere y per confermare l'aggiornamento.

-

Si noti che l'aggiornamento è Completato.

-

Eseguire il comando seguente per installare Oracle Developer Release.

[opc@oke-bastion-instanc ~]$ sudo dnf -y install oraclelinux-developer-release-el8 -

In questo esempio, Oracle Developer Release è già installato. Se non nel tuo caso, installalo.

-

Eseguire il comando riportato di seguito per installare l'interfaccia CLI OCI.

[opc@oke-bastion-instanc ~]$ sudo dnf install python36-oci-cli -

Digitare y per confermare l'installazione.

-

-

Si noti che l'installazione è completata.

-

Eseguire il comando riportato di seguito per verificare la versione dell'interfaccia CLI OCI installata.

[opc@oke-bastion-instanc ~]$ oci -v -

Tenere presente che la versione dell'interfaccia CLI OCI è 3.49.0.

-

Task 5: configurare l'interfaccia CLI OCI

È necessario aggiungere alcune configurazioni per assicurarsi che l'interfaccia CLI OCI sia in grado di eseguire l'autenticazione sul tenant OCI in modo da poter eseguire le operazioni CRUD.

-

Eseguire i comandi seguenti per creare una nuova directory nascosta all'interno della cartella home.

[opc@oke-bastion-instanc ~]$ mkdir ~/.oci/ -

Eseguire il comando seguente per modificare la directory in quella appena creata.

[opc@oke-bastion-instanc ~]$ cd ~/.oci/ -

Eseguire il comando seguente per generare una nuova coppia di chiavi (chiave pubblica e privata). In questa esercitazione non viene utilizzata alcuna password, pertanto verrà immesso N/D alla domanda di passphrase.

[opc@oke-bastion-instanc .oci]$ oci setup keys -

Eseguire il comando seguente per verificare se la coppia di chiavi è stata generata correttamente.

[opc@oke-bastion-instanc .oci]$ ls -l

-

Eseguire il comando seguente per ottenere il contenuto della chiave pubblica. Assicurati di copiare perché ne avrai bisogno in seguito.

[opc@oke-bastion-instanc .oci]$ cat ~/.oci/oci_api_key_public.pem

- Andare a OCI Console, fare clic sull'icona Profilo.

- Fare clic su Profilo personale.

-

scorrere in Basso.

- Fare clic su Chiavi API.

- Fare clic su Aggiungi chiave API.

- Selezionare Incollare una chiave pubblica.

- Incollare la chiave pubblica raccolta dall'istanza bastion.

- Copiare il file di configurazione.

- Fare clic su Chiudi.

-

Questo è l'output della configurazione copiata. È necessario modificare il valore

<path to your private keyfile>con quello appena generato.[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=<path to your private keyfile> # TODO -

Eseguire il comando riportato di seguito per creare il file

configdell'interfaccia CLI OCI.[opc@oke-bastion-instanc .oci]$ nano ~/.oci/config- Copiare il contenuto della configurazione fornita da OCI Console nel file

config. - Modificare la posizione del file di chiavi private.

[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=~/.oci/oci_api_key.pem - Copiare il contenuto della configurazione fornita da OCI Console nel file

-

Assicurarsi di salvare e uscire dal file di configurazione.

-

Eseguire il comando seguente per assicurarsi che il file

configsia stato creato.[opc@oke-bastion-instanc .oci]$ ls -l

Nota: per ulteriori informazioni, vedere Oracle Cloud Infrastructure CLI Command Reference.

-

Eseguire il comando riportato di seguito per rivedere tutti i tipi di risorsa configurati nel tenant.

[opc@oke-bastion-instanc .oci]$ oci search resource-type list --all --output table --query "data [*].{Name:name}" -

Tenere presente che l'avvertenza che mostra le autorizzazioni per il file

configè troppo aperta. Questa operazione verrà corretta. -

Prendere nota dell'output di tutti i tipi di risorsa configurati nel tenant.

-

-

Eseguire il comando seguente per correggere le autorizzazioni del file

config.[opc@oke-bastion-instanc .oci]$ oci setup repair-file-permissions --file /home/opc/.oci/config

-

Eseguire il comando riportato di seguito per recuperare una lista di tutte le aree in cui è stata eseguita la sottoscrizione del tenant.

[opc@oke-bastion-instanc .oci]$ oci iam region list -

Prendere nota dell'output di tutte le aree a cui è stata eseguita la sottoscrizione del tenant.

-

Eseguire il comando riportato di seguito per elencare tutti i compartimenti configurati nel tenant.

[opc@oke-bastion-instanc .oci]$ oci iam compartment list -

Prendere nota dell'output di tutti i compartimenti del tenant.

-

Task 6: utilizzare l'interfaccia CLI OCI in modalità interattiva

-

È inoltre possibile utilizzare l'interfaccia CLI OCI in modalità interattiva. In questo modo l'interfaccia CLI di OCI fornirà i comandi e le parole chiave successive nel comando che è possibile utilizzare per ottenere il comando completo richiesto. Per maggiori informazioni, vedere Using Interactive Mode.

- Eseguire il comando riportato di seguito per avviare l'interfaccia CLI OCI in modalità interattiva.

[opc@oke-bastion-instanc .oci]$ oci -i- È possibile visualizzare il prompt della modalità interattiva dell'interfaccia CLI OCI.

- Premere Tabulazione per completare automaticamente i comandi, Invio per eseguire il comando e Ctrl + D per uscire dalla modalità interattiva.

- Immettere Tabulazione per ottenere il primo livello di comandi.

- Si noti il primo livello di comandi disponibile.

-

Immettere

iae premere il tasto Tab per visualizzare le opzioni di comando disponibili.

-

Immettere

iam compartmente premere il tasto Tab per visualizzare le opzioni dei comandi disponibili.

-

Premere il tasto Tab per completare automaticamente il compartimento parole. Ora è disponibile il comando

iam compartment.

-

Premere il tasto Tab per visualizzare l'opzione successiva disponibile per il comando

iam compartment.

- Eseguire il comando

iam compartment list. - Prendere nota dell'output di tutti i compartimenti del tenant.

- Eseguire il comando

Task 7: accedere al cluster Kubernetes utilizzando l'interfaccia CLI OCI

-

Eseguire il comando riportato di seguito per controllare la versione dell'interfaccia CLI OCI.

oci -v -

Accedi al cluster Kubernetes.

-

Creare una directory in cui collocare il file

kubeconfig.mkdir -p $HOME/.kube -

Per accedere al file

kubeconfigper il cluster tramite l'endpoint pubblico nativo VCN, copiare il comando seguente.oci ce cluster create-kubeconfig --cluster-id ocid1.cluster.oc1.eu-frankfurt-1.aaaaaaaagwiamspaz7h4pxxxxxxxxxxxxxxxj75gd7chc27su6o56kq --file $HOME/.kube/config --region eu-frankfurt-1 --token-version 2.0.0 --kube-endpoint PUBLIC_ENDPOINT -

Eseguire il comando seguente per impostare la variabile di ambiente

KUBECONFIGsul file per questo cluster.export KUBECONFIG=$HOME/.kube/config

-

Eseguire il comando riportato di seguito per scaricare l'ultima release di Kubernetes.

[opc@oke-bastion-instanc ~]$ curl -LO "https://storage.googleapis.com/kubernetes-release/release/$(curl -s https://storage.googleapis.com/kubernetes-release/release/stable.txt)/bin/linux/amd64/kubectl" -

Eseguire il comando seguente per rendere eseguibile l'applicazione

kubectl.[opc@oke-bastion-instanc ~]$ chmod +x ./kubectl -

Spostare l'applicazione

kubectlin una posizione in cui è attiva la variabile$PATH, in modo da poter eseguire il comandokubectlda qualsiasi posizione.[opc@oke-bastion-instanc ~]$ sudo mv ./kubectl /usr/local/bin/kubectl

-

Eseguire il comando riportato di seguito per ottenere le informazioni sul cluster Kubernetes.

[opc@oke-bastion-instanc ~]$ kubectl cluster-info -

Eseguire il comando seguente per ottenere le versioni del client e del server Kubernetes.

[opc@oke-bastion-instanc ~]$ kubectl version -

Eseguire il comando riportato di seguito per ottenere tutti i nodi di lavoro che fanno parte del cluster Kubernetes.

[opc@oke-bastion-instanc ~]$ kubectl get nodes

-

Passi successivi

La connessione al cluster OKE mediante l'accesso locale consente di gestire e interagire facilmente con le risorse del cluster dall'ambiente locale. Seguendo i task descritti in questa esercitazione, è stata impostata una connessione sicura e ora è possibile distribuire, monitorare e gestire le applicazioni nel cluster OKE. Questa impostazione consente di gestire le attività amministrative, risolvere i problemi di esecuzione e ottimizzare i flussi di lavoro in modo efficiente. Mantenere queste configurazioni a portata di mano per riferimento futuro e non esitate a esplorare ulteriori opzioni di personalizzazione per soddisfare le vostre esigenze specifiche.

Conferme

- Autore - Iwan Hoogendoorn (esperto di rete OCI)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Connect to an Oracle Cloud Infrastructure Kubernetes Engine cluster using Local Access

G18369-01

November 2024