Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriversi a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Quando completi il tuo laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Gestire la cifratura nei microservizi Oracle GoldenGate con Oracle Key Vault

Introduzione

Questa esercitazione fornisce un processo dettagliato per la gestione della cifratura mediante Oracle Key Vault 21.7 nei microservizi Oracle GoldenGate.

Servizio KMS (Key Management Service)

Oracle fornisce due servizi di gestione delle chiavi: Oracle Key Vault e Oracle Cloud Infrastructure Key Management Service (OCI KMS); entrambi sono supportati da Oracle GoldenGate. Questi servizi garantiscono la scalabilità nella gestione delle chiavi e delle credenziali di cifratura e garantiscono che la chiave non venga memorizzata o gestita da Oracle GoldenGate.

Cifratura in Oracle GoldenGate

Oracle GoldenGate protegge i file trail utilizzando un approccio di cifratura dell'incapsulamento. Per ogni file trail, genera una chiave di cifratura dati (DEK, Data Encryption Key) univoca, denominata chiave locale, che viene utilizzata per cifrare il contenuto del file trail. Questo DEK viene quindi cifrato utilizzando una chiave master e il DEK cifrato viene incorporato nell'intestazione del file trail.

Questo metodo garantisce la generazione automatica di una nuova chiave di cifratura per ogni file trail, migliorando la sicurezza dei dati. Il processo di crittografia di una chiave (il DEK) con un'altra chiave (la chiave master) è noto come key wrapping, una tecnica standardizzata da ANSI X9.102 dall'American National Standards Institute (ANSI).

Perché utilizzare OCI KMS per memorizzare le chiavi di cifratura Oracle GoldenGate?

La gestione delle chiavi comprende la generazione, la distribuzione, lo storage, l'uso e la rotazione delle chiavi di cifratura. Un KMS OCI include i server chiave, le procedure definite dall'utente e i protocolli sicuri. Una gestione efficace delle chiavi è fondamentale per mantenere il livello di sicurezza generale di un'azienda.

I vantaggi dell'utilizzo di OCI KMS con Oracle GoldenGate sono:

- Gestione delle chiavi master centralizzate: le chiavi master possono essere generate e caricate direttamente in Oracle Key Vault utilizzando attributi personalizzati, consentendo operazioni del ciclo di vita senza interruzioni, come la rotazione e la scadenza all'interno di OCI KMS stesso.

- Nessuno storage di chiavi locali: Oracle GoldenGate non memorizza o gestisce le chiavi principali a livello locale, riducendo i rischi e semplificando la conformità.

- Maggiore integrazione della sicurezza: Oracle GoldenGate trae vantaggio dalle funzionalità di sicurezza avanzate delle soluzioni KMS OCI dedicate, inclusi controlli di cifratura a più livelli e criteri di accesso rigorosi.

Cifratura file trail

Oracle GoldenGate fornisce i metodi basati su AES (Advanced Encryption Standard) riportati di seguito per la cifratura trail.

-

Wallet locale: la chiave master di cifratura è memorizzata nel file wallet locale.

-

Oracle Key Vault: la chiave master di cifratura è memorizzata in Oracle Key Vault. Oracle Key Vault può risiedere su un server diverso dal server Oracle GoldenGate. Il metodo Oracle Key Vault è altamente consigliato per la cifratura trail di Oracle GoldenGate in locale. Questo metodo è disponibile con l'architettura dei microservizi Oracle GoldenGate e richiede la definizione di un profilo di cifratura in Oracle GoldenGate. Per ulteriori informazioni, vedere Uso della cifratura dei file trail di Oracle Key Vault in Oracle GoldenGate.

-

OCI KMS: la chiave master di cifratura è memorizzata in OCI KMS e la chiave master non lascia mai OCI KMS. Questo metodo è consigliato se la distribuzione di Oracle GoldenGate può accedere a OCI KMS. È compatibile con l'architettura dei microservizi Oracle GoldenGate e richiede la definizione di un profilo di cifratura in Oracle GoldenGate. Per ulteriori informazioni, vedere Configurare i processi Oracle GoldenGate per abilitare la cifratura dei file trail KMS OCI.

Task 1: configurare Oracle Key Vault per Oracle GoldenGate

I passi riportati di seguito appartengono alla configurazione di Oracle Key Vault sul computer in cui è in esecuzione l'istanza di Oracle GoldenGate.

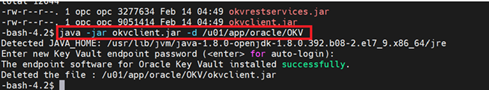

-

Scaricare

okvrestservices.jardal server Oracle Key Vault per assicurarsi che Oracle GoldenGate venga distribuito con lo stesso utente di sistema della distribuzione. -

Scaricare e installare il file dell'endpoint,

okvclient.jar, dal server Oracle Key Vault, assicurandosi che Oracle GoldenGate venga distribuito con lo stesso utente di sistema della distribuzione. Ad esempio,java -jar okvclient.jar -d /u01/app/oracle/OKV.

-

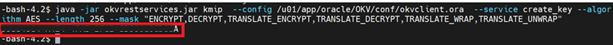

Eseguire il comando di esempio riportato di seguito per creare la chiave. Il nome del wallet viene fornito dall'amministratore di Oracle Key Vault oppure è possibile associare il wallet dalla console di Oracle Key Vault in un secondo momento.

java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service create_key --algorithm AES --length 256 --mask "ENCRYPT,DECRYPT,TRANSLATE_ENCRYPT,TRANSLATE_DECRYPT,TRANSLATE_WRAP,TRANSLATE_UNWRAP"

-

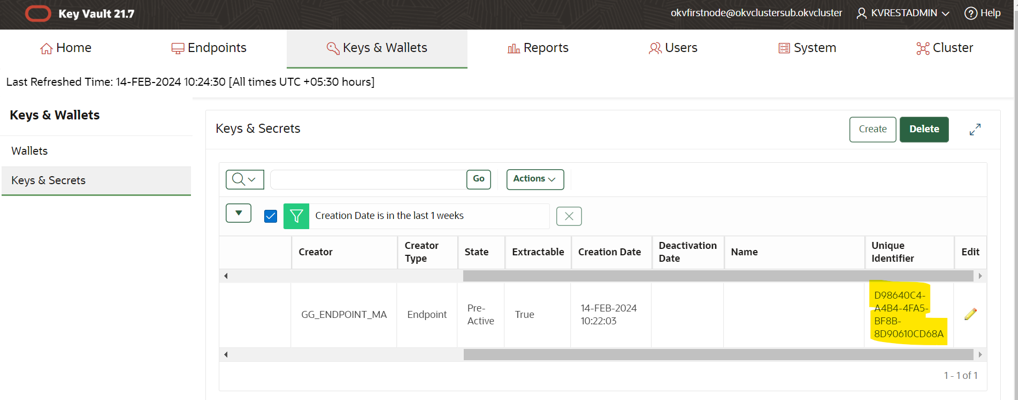

Dalla console di Oracle Key Vault, è possibile convalidare la chiave e abbinare l'identificativo univoco creato nel Passo 3.

-

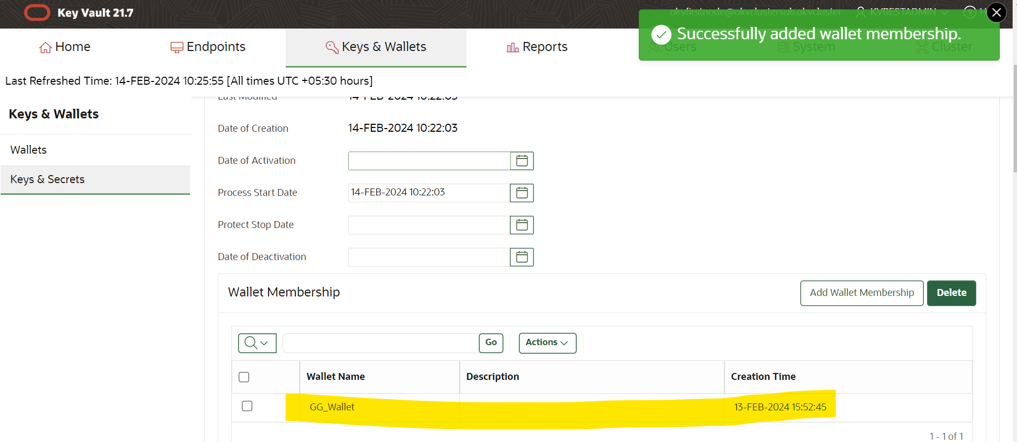

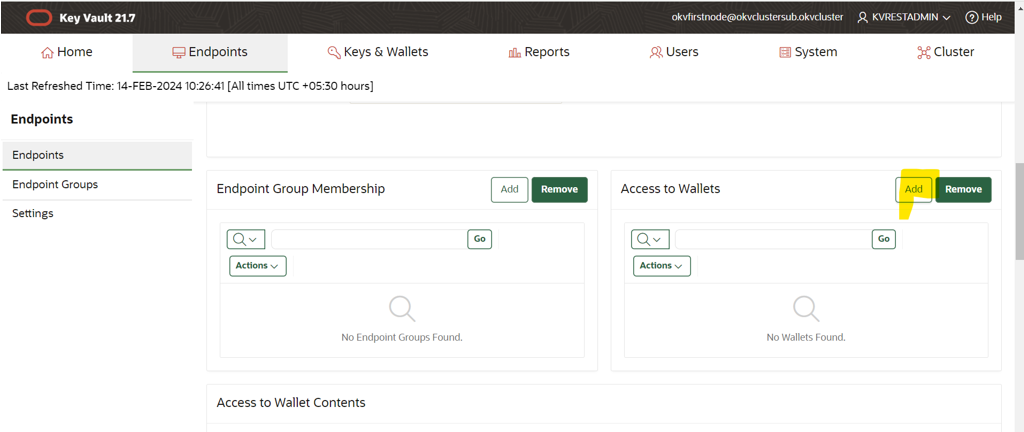

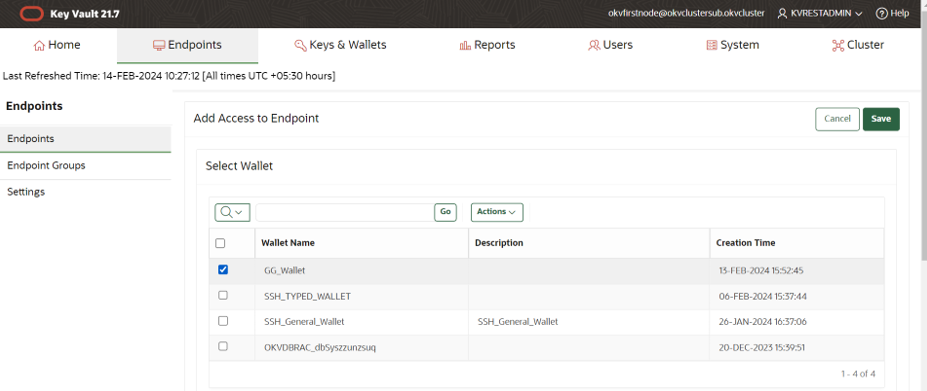

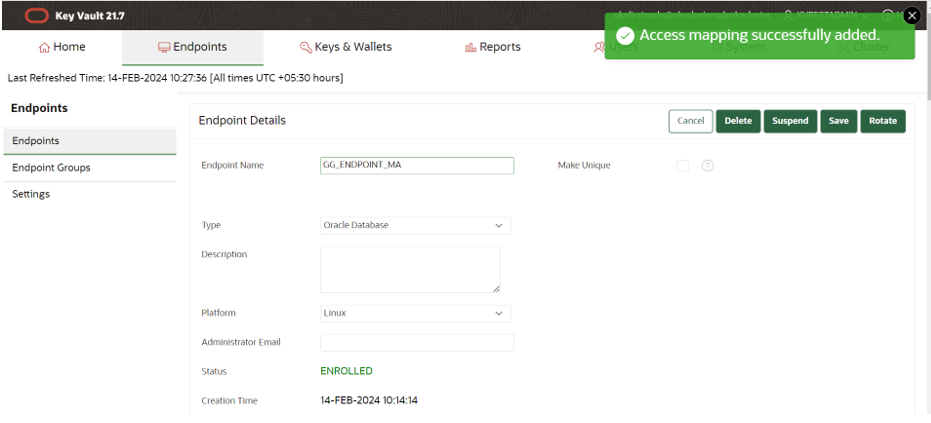

Associare il wallet creato dalla console di Oracle Key Vault alla chiave di cifratura e fornire l'accesso all'endpoint.

-

Aggiungere i dettagli del wallet per fornire l'accesso all'endpoint.

-

Fare clic su Salva per salvare le modifiche.

-

Impostare la variabile di ambiente

OKV_HOME.OS> export OKV_HOME /u01/app/oracle/OKVLa struttura della sottodirectory contiene le librerie, i file binari e i file di configurazione necessari per l'ambiente Oracle Key Vault. Per ulteriori informazioni sulla configurazione all'interno del server OKV, vedere Oracle Key Vault Installation and Configuration in Oracle Key Vault Administration Guide.

-

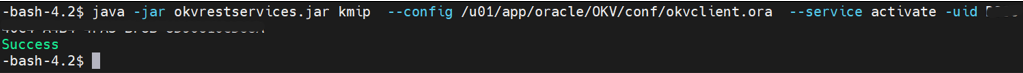

Attivare la chiave come mostrato nell'esempio seguente.

java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service activate -uid A087DAC3-ED0F-4F06-BF6C-3F3CD3FC528B

-

Aggiungere gli attributi chiave correlati a Oracle GoldenGate (

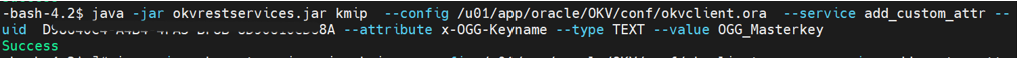

KeyName,KeyVersion) alla configurazione. Il nome della chiave deve corrispondere al nome della chiave master nel profilo di cifratura KMS OCI creato all'interno di Oracle GoldenGate. Il valore della chiave deve corrispondere al numero di versione della chiave master.java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid D98640C4-A4B4-4FA5-BF8B-8D90610CD68A --attribute x-OGG-Keyname --type TEXT --value OGG_Masterkey Successjava -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid D98640C4-A4B4-4FA5-BF8B-8D90610CD68A --attribute x-OGG-KeyVersion --type TEXT --value 1 Success

-

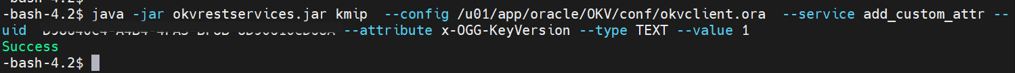

Utilizzare la utility

okvutilper elencare l'impostazione di configurazione e controllare lo stato dell'endpoint come mostrato nell'esempio riportato di seguito.-bash-4.2$ export OKV_HOME=/u01/app/oracle/OKV -bash-4.2$ $OKV_HOME/bin/okvutil list -v 4

Task 2: configurare un profilo di cifratura nei microservizi Oracle GoldenGate con Oracle Key Vault

Che cos'è un profilo di cifratura?

Un profilo di cifratura definisce la configurazione necessaria per accedere in modo sicuro a una chiave master da un KMS OCI. Contiene tutti i dettagli necessari per la connessione al servizio KMS OCI, l'autenticazione della richiesta e l'identificazione della chiave master specifica da utilizzare per le operazioni di cifratura e decifrazione. Sono inclusi i parametri di connessione al server, le credenziali di autenticazione e gli attributi di identificazione della chiave.

Come configurare un profilo di cifratura nell'architettura dei microservizi Oracle GoldenGate?

I profili di cifratura possono essere configurati utilizzando il server di amministrazione o AdminClient.

Per gestire questi profili, in AdminClient sono disponibili comandi quali ADD ENCRYPTIONPROFILE, ALTER ENCRYPTIONPROFILE, DELETE ENCRYPTIONPROFILE e INFO ENCRYPTIONPROFILE. Inoltre, i comandi ADD e ALTER per Extract, Replicat e Distribution Path sono stati migliorati per includere il parametro encryption-profile-name ENCRYPTIONPROFILE.

Il server di amministrazione di Oracle GoldenGate fornisce opzioni per impostare i profili di cifratura per i processi Extract e Replicat gestiti.

-

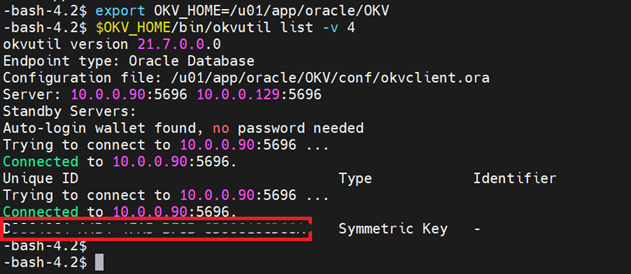

Per impostare il profilo di cifratura, fare clic su Profilo nel riquadro di navigazione e selezionare Key Management System (KMS).

-

Per impostazione predefinita, viene creato il profilo wallet locale. Nel caso in cui sia necessario impostare Oracle Key Vault come servizio KMS OCI per Oracle GoldenGate, fare clic su + firma accanto a Profilo per creare un profilo di cifratura per Oracle Key Vault specificando i dettagli riportati di seguito.

- Nome: immettere il nome del profilo di cifratura di Oracle Key Vault.

- Tipo: specificare il tipo KMS OCI come Oracle Key Vault.

- Percorso home: specificare la posizione della directory in cui è installato Oracle Key Vault. Nel client di amministrazione, questo è il percorso di Oracle Key Vault. Nell'interfaccia Web si tratta del percorso della libreria KMS OCI.

- Attributo nome chiave: specificare il nome della chiave di cifratura utilizzando questo attributo personalizzato. Questo valore deve corrispondere al nome della chiave indicato nel parametro KMS OCI in Oracle GoldenGate e non può essere modificato dopo l'avvio del processo di replica.

- Attributo versione chiave: specificare la versione della chiave di cifratura utilizzando questo attributo personalizzato. Questo valore deve essere numerico.

- MasterKey Nome: specificare il nome della chiave principale.

- Versione MasterKey: specificare la versione di Oracle Key Vault. Il valore predefinito è

LATESToppure è possibile specificare il numero di versione, ad esempio18.1. - Time to live: Time To Live (TTL) per la chiave recuperata da Extract da OCI KMS. Quando si esegue la cifratura del trail successivo, Extract verifica se il TTL è scaduto. In tal caso, recupera l'ultima versione della chiave master. Il valore predefinito è 24 ore.

Nota: non caricare chiavi con valori duplicati di Nome chiave e Versione chiave. Al momento dell'avvio, del riavvio o dell'esecuzione del rollover, i processi Oracle GoldenGate recuperano il valore Versione chiave più alto.

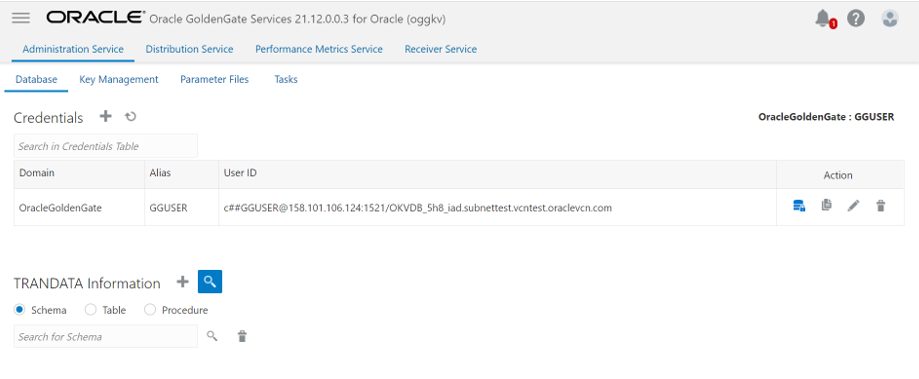

Task 3: Aggiungi dettagli database e verifica connessione

-

Aprire la console del servizio di amministrazione di Oracle GoldenGate ed eseguire il login.

-

Fare clic su Connessioni DB nel riquadro di navigazione a sinistra.

-

Fare clic sul segno più (+) accanto a Connessioni DB. Verrà visualizzato il messaggio Credenziali.

-

Inviare i dettagli del database e fare clic su Sottometti.

-

Fare clic sull'icona di connessione al database per collegarsi al database.

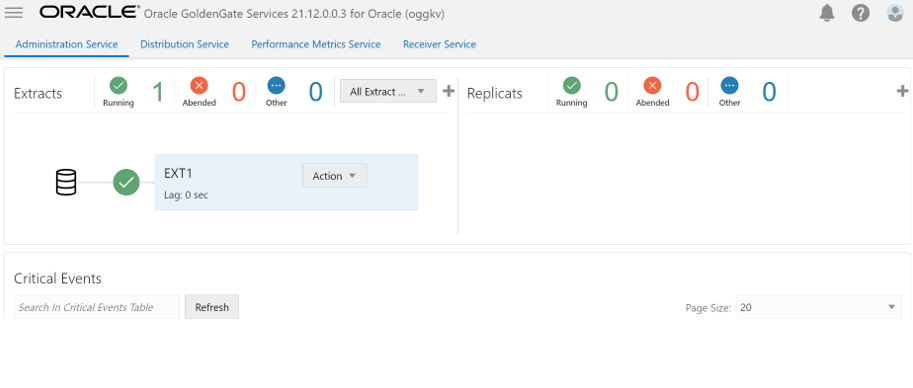

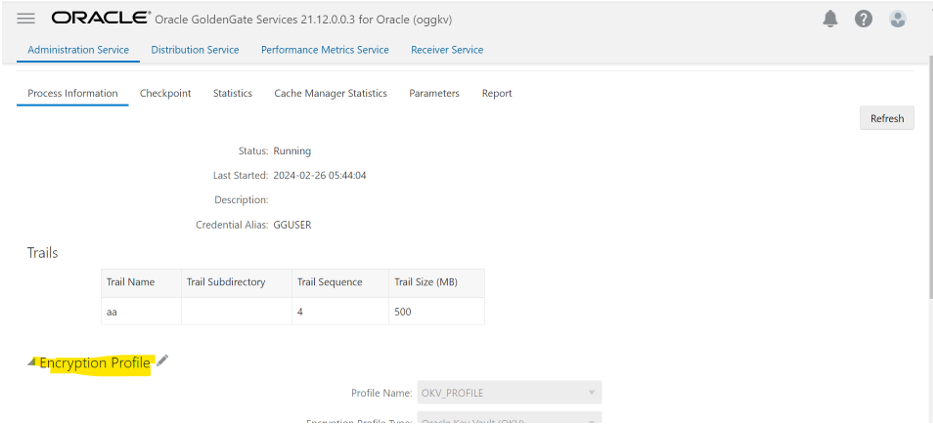

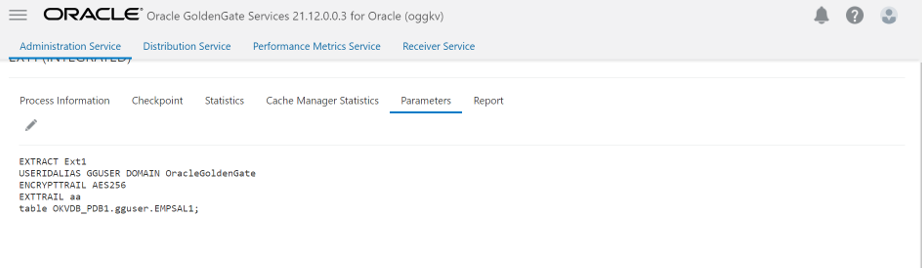

Task 4: Aggiungere l'estrazione fornendo il profilo di cifratura

Per aggiungere Extract, immettere le informazioni richieste come mostrato nelle immagini riportate di seguito.

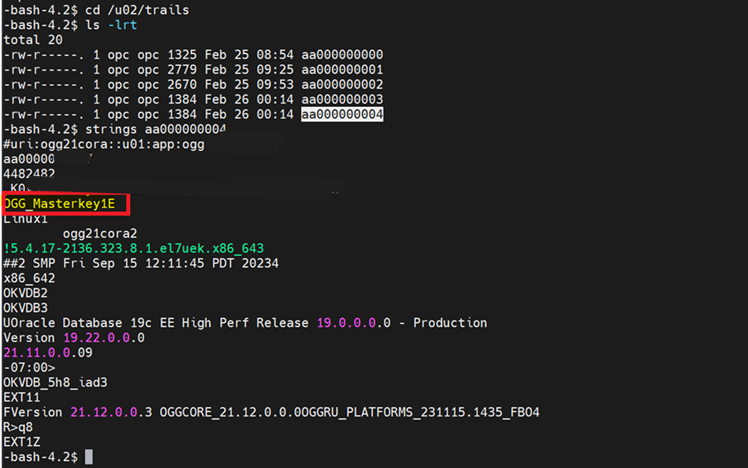

Possiamo verificare che i file trail siano ora cifrati utilizzando il comando stringa come mostrato nell'immagine seguente.

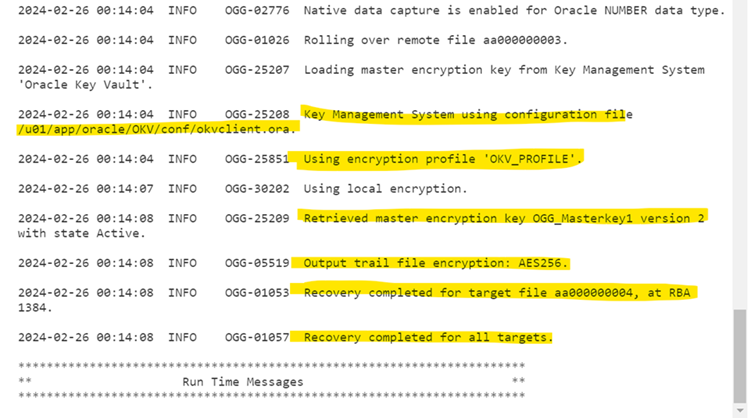

È inoltre possibile controllare il log degli errori di Oracle GoldenGate per verificare che i file trail siano cifrati.

Collegamenti correlati

Conferme

- Autori - Amresh Kumar Singh (Ingegnere cloud senior, Oracle North America Cloud Services - NACIE), Ankush Chawla (Principal Cloud Architect, Oracle North America Cloud Services - NACIE)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti di formazione gratuiti sul canale YouTube di Oracle Learning. Inoltre, visitare education.oracle.com/learning-explorer per diventare Oracle Learning Explorer.

Per la documentazione del prodotto, visitare Oracle Help Center.

Manage Encryption in Oracle GoldenGate Microservices with Oracle Key Vault

G34778-02

Copyright ©2025, Oracle and/or its affiliates.