すべてのUS Government Cloud顧客の場合

このトピックでは、Oracle US Government CloudとOracle US Defense Cloudの両方に共通の情報を示します。

共同責任

政府向けのOracle Cloud Infrastructureは、エンタープライズ・クラウド・サービスを保護するための、クラス最高のセキュリティ・テクノロジおよび運用プロセスを提供します。ただし、ワークロードを安全に実行するには、セキュリティおよびコンプライアンスに対する責任を認識する必要があります。設計上、Oracleはクラウド・インフラストラクチャおよび操作のセキュリティ(クラウド・オペレータのアクセス・コントロール、インフラストラクチャ・セキュリティのパッチ適用など)を提供し、ユーザーはクラウド・リソースを安全に構成します。クラウドのセキュリティは、ユーザーとOracleの間で共有される責任です。

Oracle Cloudでの共有職責の詳細は、共有セキュリティ・モデルを参照してください。

テナンシのアイデンティティ・プロバイダの設定

Government Cloudのお客様は、機関のコンプライアンス要件を満たし、共通アクセス・カード/個人識別情報検証カード(CAC/PIV)認証をサポートする独自のアイデンティティ・プロバイダを導入する必要があります。CAC/PIV認証もサポートするSAML 2.0準拠のアイデンティティ・プロバイダでOracle Cloud Infrastructureをフェデレートできます。フェデレーションの設定手順は、アイデンティティ・プロバイダによるフェデレートを参照してください。

Oracle Cloud Infrastructureのデフォルト管理者ユーザーおよびその他の非フェデレーテッド・ユーザーの削除

組織がOracleアカウントおよびアイデンティティ・ドメインにサインアップすると、Oracleによってアカウントのデフォルト管理者が設定されます。この個人は、会社の最初のIAMユーザーであり、テナンシへの完全な管理者アクセス権があります。このユーザーはフェデレーションを設定できます。

選択したアイデンティティ・プロバイダで正常にフェデレーションを設定したら、デフォルトの管理者ユーザー、およびテナンシの設定に役立つように追加した他のIAMサービス・ローカル・ユーザーを削除できます。ローカルのフェデレーテッド・ユーザーを削除すると、選択したアイデンティティ・プロバイダのユーザーのみがOracle Cloud Infrastructureにアクセスできます。

デフォルト管理者を削除するには:

-

アイデンティティ・プロバイダを通じてコンソールにサインインします。

詳細情報-

サポートされているブラウザを開き、Government CloudコンソールURLに移動します。

- クラウド・テナントを入力し、「続行」をクリックします。

-

「シングル・サインオン」ペインで、アイデンティティ・プロバイダを選択し、「続行」をクリックします。サインインするためにアイデンティティ・プロバイダにリダイレクトされます。

- ユーザー名とパスワードを入力します。

-

- ナビゲーション・メニューを開き、「アイデンティティとセキュリティ」をクリックします。「アイデンティティ」で、「ユーザー」をクリックします。ユーザーのリストが表示されます。

- 「ユーザー・タイプ」フィルタで、「ローカル・ユーザー」のみを選択します。

- ローカル・ユーザーごとに、に移動し、「削除」をクリックします。

パスワード要件

US Government CloudおよびUS Defense Cloudのテナンシおよびサービスのパスワード要件は、NIST Special Publication 800-63に概説されている要件以上を満たす必要があります。

共通アクセス・カード/個人識別情報検証カードを使用したコンソールへのサインイン

アイデンティティ・プロバイダでCAC/PIV認証を設定し、Oracle Cloud Infrastructureと正常にフェデレートすると、CAC/PIV資格証明を使用してOracle Cloud Infrastructure Consoleにサインインできるようになります。実装の詳細は、アイデンティティ・プロバイダのドキュメントを参照してください。

一般に、サインイン・ステップは次のとおりです:

- CAC/PIVカードをカード・リーダーに挿入します。

- Oracle Cloud Infrastructure Consoleのサインイン・ページに移動します。

- プロンプトが表示された場合は、クラウド・テナント名を入力し、「続行」をクリックします。

- シングル・サインオン・プロバイダを選択し、「続行」をクリックします。

- アイデンティティ・プロバイダのサインオン・ページで、適切なカード(例: PIVカード)を選択します。

- 証明書ピッカーが提示された場合は、組織によって設定された適切な証明書またはその他の属性を選択します。

- プロンプトが表示されたら、PINを入力します。

仮想クラウド・ネットワークのIPv6サポート

IPv6アドレス指定は、すべての商用リージョンおよび政府リージョンでサポートされています。政府のお客様には、VCNのIPv6アドレス指定を有効にするオプションがあります。詳細は、IPv6アドレスを参照してください。

コンピュート・ホストのセキュア・アクセスの設定

第三者ツールを使用してCAC/PIV認証を設定して、コンピュートホストにセキュアに接続するためのマルチファクタ認証を有効にできます。ツールの例として、PuTTY-CAC for WindowsやOpen SC for macOSがあります。詳細は、米国政府WebサイトのPIVの使用のガイドラインを参照してください。

オペレーティング・システムのFIPSモードの有効化

US Government CloudおよびUS Defense Cloudのお客様は、コンピュート・ホストのオペレーティング・システム(OS)に対してFIPSモードを有効にする責任を負っています。OSをFederal Information Processing Standard (FIPS) Publication 140-2に準拠させるには、OSのガイドラインに従います。

Oracle Linux

Oracle Linux 8におけるFIPS 140-2準拠に記載されているガイダンスに従います。

Ubuntu

Ubuntuセキュリティ証明書 - FIPS 140の有効化に記載されているガイダンスに従います。

Windows Server 2012

Webコンソールとレポート サーバー接続のデータの暗号化に記載されているガイダンスに従います。

Windows Server 2016およびWindows Server 2019

最初に、FIPS準拠アルゴリズムを使用する方法に記載されているガイダンスに従います。

次に、Microsoftドキュメント(FIPS 140の検証)に移動し、システム・インテグレータの情報のトピックに移動します。FIPSの有効化を完了するには、「ステップ2 – FIPSローカル/グループ・セキュリティ・ポリシー・フラグの設定」の指示に従います。

CentOS

次のガイダンスは、CentOS 7.5およびCentOS Stream 8でFIPSを有効にするためのものです。これらの手順は、VMとベア・メタル・インスタンスの両方に対して、NATIVEモードのみで有効です。これらの手順は、必要に応じてエミュレート・モードとPVモードの両方に対して変更できます。この手順は、カーネルを除く厳密なFIPS暗号モジュールを含むインスタンスを提供します。ただし、カーネル・モジュールは同じメジャー/マイナー・バージョンでもリビジョンで高速化されるため、ほとんどのFIPS準拠モデル下で準拠とみなすことができます。

この手順を完了したら、システム全体のyum更新を実行しないことをお薦めします。システム全体の更新では、ここに含まれているFIPSモジュールが削除されます。

カーネル、FIPSモジュールおよびFIPSソフトウェアのバージョンが最小バージョンであることの確認:

-

カーネル・パッケージの現在のバージョンが要件を満たしていることを確認します:

- 現在のバージョン:

kernel-3.10.0-693.el7 -

rpm -qa | grep kernel-3を実行します

- 現在のバージョン:

-

次を実行し、メジャー・バージョンまたはマイナー・バージョンが要件と同じであることを確認します。

-

次を実行します

yum list <package_name> -

メジャー/マイナー・バージョンが必要なバージョンと一致していることを確認します。

必須のパッケージとバージョンは次のとおりです:

- fipscheck - fipscheck-1.4.1-6.el7

-

hmaccalc - hmaccalc-0.9.13-4.el7

-

dracut-fips - dracut-fips-033-502.el7

-

dracut-fips-aesni - dracut-fips-aesni-033-502.el7

-

インストールされていないパッケージのバージョンごとに、次を実行します

yum install <package_name>

-

- 次のパッケージをダウンロードしてインストールします:

- パッケージはすでにイメージの一部としてインストールされています:

preinstallというディレクトリを作成します。このディレクトリに次のパッケージをダウンロードします:

openssl、openssl-libs – 1.0.2k-8.el7

nss、nss-tools、nss-sysinit – 3.28.4-15.el7_4

nss-util – 3.28.4-3.el7

nss-softokn、nss-softokn-freebl – 3.28.3-8.el7_4

openssh、openssh-clients、openssh-server – 7.4p1-11.el7

preinstallディレクトリで、次を実行します

yum - -nogpgcheck downgrade *.rpm

- イメージに追加するパッケージ:

newpackagesというディレクトリを作成します。このディレクトリに次のパッケージをダウンロードします:

libreswan – 3.20-3.el7

libgcrypt – 1.5.3-14.el7

gnutls – 3.3.26-9.el7

gmp – 6.0.0-15.el7

nettle – 2.7.1-8.el7

newpackagesディレクトリで、次を実行しますyum - -nogpgcheck localinstall *.rpm

- パッケージはすでにイメージの一部としてインストールされています:

このインストールに使用されるパッケージのURL:

Preinstall:

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-util-3.28.4-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-tools-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-sysinit-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-freebl-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-libs-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-clients-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-server-7.4p1-11.el7.x86_64.rpm

Newpackages:

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libreswan-3.20-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libgcrypt-1.5.3-14.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gnutls-3.3.26-9.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gmp-6.0.0-15.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nettle-2.7.1-8.el7.x86_64.rpm

カーネルFIPSモジュールおよびinitramfs検証のインストール

次の手順をrootとして実行します:

-

dracutを再生成します:

dracut -f -v -

fips引数をデフォルトのカーネル・ブート・コマンド行の末尾に追加します:

-

/etc/default/grubを編集します -

"GRUB_CMDLINE_LINUX"で始まる行の末尾で、

fips=1をコマンドの二重引用符内に追加します。

-

結果を保存します。

-

-

新しい

grub.cfgを生成します:grub2-mkconfig -o /etc/grub2-efi.cfg

暗号化アルゴリズムを制限するようにSSHを構成します

-

rootへのSudoを実行します。

-

/etc/ssh/sshd_configを編集します。 -

ファイルの一番下に次の行を追加します:

Protocol 2 Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc Macs hmac-sha1 - インスタンスを再起動します。

- インスタンスが再起動された後、カーネルでFIPSモードが有効になっていることを確認します:

rootへのSudoを実行します。

次のコマンドを実行します。

cat /proc/sys/crypto/fips-enabled結果は'1'になります。

個々の機関のガイダンスによる要求に応じてCentOS7/RHEL 7.xシステムをさらに保護するには、OpenSCAPガイドに含まれているチェックリストに従います。このガイドは、https://static.open-scap.org/ssg-guides/ssg-centos7-guide-index.htmlにあります

複数プロファイルでのコンプライアンスを評価するためのSTIGは、https://iase.disa.mil/stigs/os/unix-linux/Pages/index.aspxにあります。CentOS 7.5リリースにはRed Hat Linux 7.x STIGを使用します。

Government Cloudに必要なサイト間VPNパラメータ

サイト間VPNをUS Government CloudまたはUS Defense Cloudとともに使用する場合は、次のFIPS準拠のIPSecパラメータを使用してIPSec接続を構成する必要があります。

一部のパラメータでは、複数の値がサポートされており、推奨値が太字のテキストで強調表示されています。

IKEv1またはIKEv2では次のパラメータがサポートされています。特定のCPEについてドキュメントをチェックし、IKEv1またはIKEv2に対してCPEがどのパラメータをサポートしているかを確認してください。

フェーズ1 (ISAKMP)

| パラメータ | オプション |

|---|---|

| ISAKMPプロトコル |

バージョン1 |

| 交換タイプ |

メイン・モード |

| 認証方式 |

事前共有キー * |

| 暗号化アルゴリズム |

AES-256-CBC (推奨) AES-192-CBC AES-128-CBC |

| 認証アルゴリズム |

SHA-2 384 (推奨) SHA-2 256 SHA -1 (SHAまたはSHA1-96とも呼ばれる) |

| Diffie-Hellmanグループ |

グループ14 (MODP 2048) グループ19 (ECP 256) グループ20 (ECP 384) (推奨) |

| IKEセッション・キー存続期間 |

28800秒(8時間) |

|

*事前共有キーでは、数字、文字およびスペースのみ使用できます。 |

|

フェーズ2 (IPSec)

| パラメータ | オプション |

|---|---|

| IPSecプロトコル |

ESP、トンネル・モード |

| 暗号化アルゴリズム |

AES-256-GCM (推奨) AES-192-GCM AES-128-GCM AES-256-CBC AES-192-CBC AES-128-CBC |

| 認証アルゴリズム |

GCM (Galois/Counter Mode)を使用する場合、GCM暗号化に認証が含まれているため、認証アルゴリズムは必要ありません。 GCMを使用していない場合は、HMAC-SHA-256-128を使用します。 |

| IPSecセッション・キー存続期間 |

3600秒(1時間) |

| Perfect Forward Secrecy (PFS) |

有効、グループ14(デフォルト、推奨) グループ2、5、14、19、20、24に対して無効と有効をサポートします。 |

OracleのBGP ASN

この項は、FastConnectまたはサイト間VPNのエッジ・デバイスを構成するネットワーク・エンジニアを対象としています。

OracleのGovernment Cloud用のBGP ASNは、認可レベルによって異なります:

- US Government Cloud: 6142

- 米国国防総省クラウド(影響レベル5の承認): 20054

FIPS互換Terraformプロバイダ

US Government CloudまたはUS Defense CloudのリージョンでTerraformを使用するには、インストールおよび構成情報について「FIPS互換性の有効化」を参照してください。

Container Engine for Kubernetes

Container Engine for Kubernetesによってインストールされたコンポーネントは、FIPSに準拠しています。US Government CloudまたはUS Defense CloudのリージョンでContainer Engine for Kubernetesを使用する場合は、基礎となるホストがFIPに準拠していることを確認してください。

専用インフラストラクチャ上のExadata Database - パッチ管理の再スケジュール

US Government CloudおよびUS Defense CloudリージョンのExadata Database on Dedicated Infrastructureのコンソールで、月次および四半期のパッチ適用イベントを再スケジュールできます。Exadataパッチ管理のメンテナンス・スケジュールの指定は、US Government CloudリージョンおよびUS Defense Cloudリージョンではサポートされていません。

FedRAMPおよびDISA認定を満たして維持するには、Oracle Cloud InfrastructureがExadataインフラストラクチャに定期的に一貫性のあるパッチを適用する必要があります。これらのパッチ適用イベントには、次のタイプが含まれますが、これに限定されません。

- Exadata Databaseノード・セキュリティ・パッチ(月次)

- Exadata Storage Cellパッチ(月次)

- Exadataインフラストラクチャのフル・パッチ(四半期)

パッチ・タイプごとにパッチ適用イベントが計画されると、OCI変更通知(CN)メッセージが送信されます。コンソールからパッチ適用イベントの再スケジュールをリクエストできます。コンソールを使用してパッチ適用イベントを再スケジュールするには、定義された21日間のパッチ適用ウィンドウ内で再スケジュールをリクエストする必要があります。パッチ適用スケジュールのリクエストは、定義した21日間のパッチ適用ウィンドウ以外でも、Oracle Supportサービス・リクエスト(SR)を使用して行う必要があります。詳細は、Exadata Database on Dedicated Infrastructureハウツー・ガイドのクラウド・インフラストラクチャ・メンテナンスの更新を参照してください。

APIゲートウェイのTLS証明書

US Government CloudまたはUS Defense CloudのリージョンでAPIゲートウェイを使用する場合は:

- 承認された認証局からカスタムTLS証明書を取得します。

- APIゲートウェイのカスタム・ドメイン名とそのパブリックIPアドレスと、承認済のDNSプロバイダとのマッピングを記録します。

インストールおよび構成情報の詳細は、「カスタム・ドメインおよびTLS証明書の設定」を参照してください。

VN暗号化

仮想ネットワーク(VN)暗号化は、次のいずれかのコンピュート・シェイプ間で、(同じVCN内またはローカル・ピアリング・ゲートウェイとピアリングされたVCN間の)リージョン内の転送中トラフィックに対してインスタンス間暗号化を提供します:

- E3

- E4

- A1

- X9

VN暗号化はリージョン・レベルでデフォルトで有効化されており、US Government CloudおよびUS Defense Cloudのリージョンでのみ使用できます。VN暗号化を無効にするには、サービス・リクエストを作成する必要があります。

暗号化キーは、Oracle Cloud Infrastructureによって完全に管理されます。暗号化のメカニズムは、RFC3948に基づいています。キー設定および暗号化方式の仕様は、FIPS 140-2の要件に準拠しています。

有効にすると、暗号化/復号化のオーバーヘッドのため、VN暗号化機能によって待機時間が増加し、スループットが低下します。これは、アプリケーション・レイヤーで顕著である場合があります。レイテンシの数値の詳細は、カスタマ・サポートに連絡してください。

US Government CloudおよびUS Defense Cloudテナンのサービス制限の引上げのリクエスト

サービス制限の引上げをリクエストする必要がある場合は、次の手順を使用してMy Oracle Supportでサービス・リクエストを作成します。

- サービス・リクエストを作成するには、

oracle.comアカウントが必要で、Oracle Cloud Infrastructure CSIをMy Oracle Supportに登録する必要があります。詳細は、US Government CloudおよびUS Defense Cloudテナンのサービス制限の引上げのリクエストを参照してください。 - サービス制限リクエストの情報を確認するサポート・エンジニアは、米国市民ではない場合があることに注意してください。

サービス・リクエストの作成

US Government CloudおよびUS Defense Cloudのサービス・リクエストを作成するには:

-

My Oracle Supportに移動してサインインします。

Oracle Cloud Supportにサイン・インしていない場合は、ページの上部にある「Switch to Cloud Support」をクリックします。

- ページ上部の「サービス・リクエスト」をクリックします。

- 「技術的SRの作成」をクリックします。

- 表示されたメニューから次を選択します:

- サービス・タイプ: リストからOracle Cloud Infrastructureを選択します。

- サービス名: 組織に適したオプションを選択します。

- 問題タイプ: 「アカウント・プロビジョニング、請求および終了」を選択し、サブメニューから「制限の引上げ」を選択します。

- 連絡先情報を入力します。

- 「説明」を入力し、問題に固有の必須フィールドを入力します。フィールドを適用しない場合は、「n/a」と入力できます。

サービス・リクエストのいずれかの一般フィールドに関するヘルプや、サービス・リクエストの管理に関する情報は、「Oracle Cloud Support」ページの上部にある「ヘルプ」をクリックしてください。

Oracle Cloud Infrastructure IDの検索

次のヒントは、指定するよう求められることのある識別子を検索する場合に役立ちます:

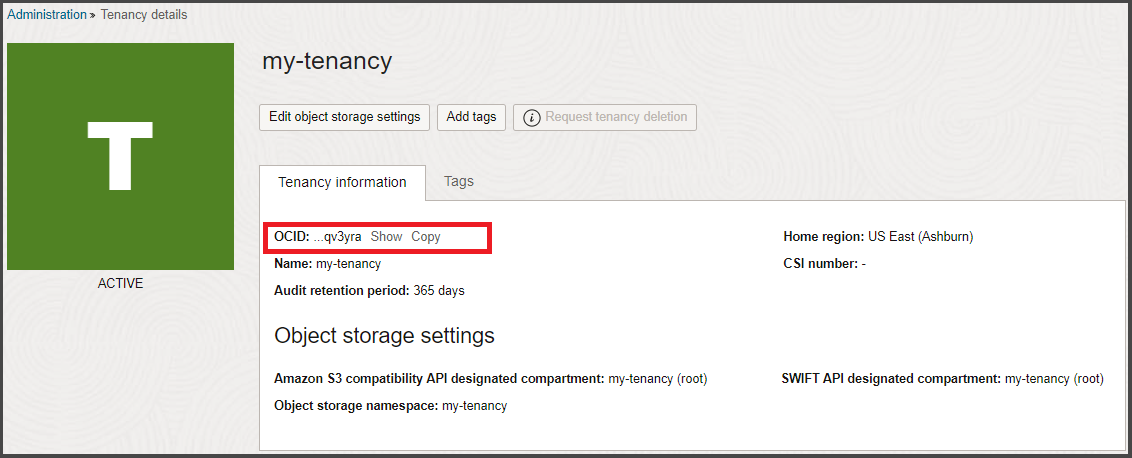

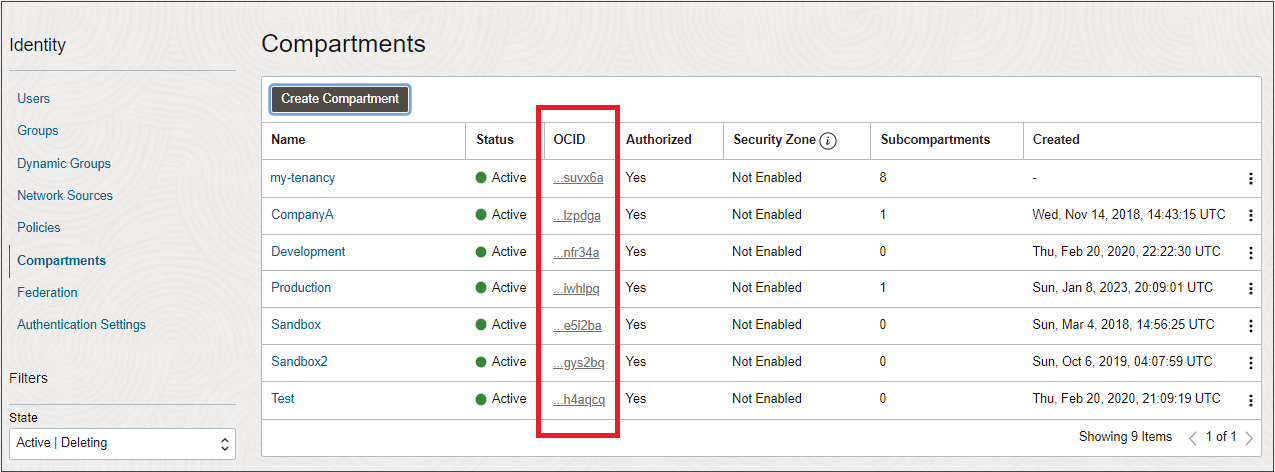

リソースのOCID (Oracle Cloud Identifier)は、リスト・ビューと詳細ページの両方で、コンソールにリソースを表示すると表示されます。

例: コンピュート・インスタンスのOCIDを取得するには:

- コンソールを開きます。

-

ページの左側にあるリストから、インスタンスが属するコンパートメントを選択します。

リソースを表示するには、コンパートメントの適切な権限が必要です。

- ナビゲーション・メニューを開き、「コンピュート」をクリックします。「コンピュート」で、「インスタンス」をクリックします。選択したコンパートメントのインスタンスのリストが表示されます。

-

OCIDの短縮バージョンがインスタンス詳細ページに表示されます。

- 「コピー」をクリックして、OCIDをクリップボードにコピーします。次に、それをサービス・リクエスト・フォーム・フィールドに貼り付けることができます。

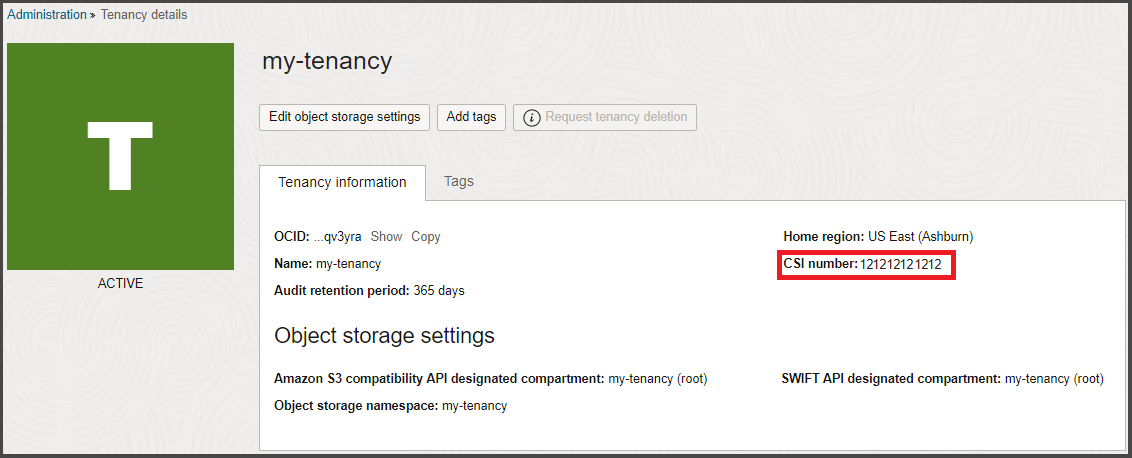

カスタマ・サポートID (CSI)番号はOracle Cloudサービスを購入した後で生成されます。この番号は、契約ドキュメントやテナンシ詳細ページなどの様々な場所にあります。My Oracle Support (MOS)にサポート・リクエストを登録して記録するには、CSI番号が必要です。

CSI番号は、US Government CloudリージョンおよびUS Defense Cloudリージョンでは使用できません。

CSI番号を検索するには:

- ページ上部のナビゲーション・バーの右上にある「プロファイル」メニュー(

)を選択し、「テナンシ: <your_tenancy_name>」をクリックします。

)を選択し、「テナンシ: <your_tenancy_name>」をクリックします。 -

CSI番号が「テナンシ情報」の下に表示されます。

My Oracle Supportの最初の使用

My Oracle Supportでサービス・リクエストを作成するには、Oracle Single Sign-On (SSO)アカウントが必要であり、カスタマ・サポートID (CSI)をMy Oracle Supportに登録する必要があります。

- https://support.oracle.comに移動します。

-

新規ユーザーはこちらで登録してくださいをクリックして、Oracle Single Sign On (SSO)アカウントを作成します。

-

「電子メール・アドレス」フィールドに会社の電子メール・アドレスを入力し、フォームの残りの部分を完成して「アカウントの作成」をクリックします。確認用の電子メールが生成されます。

-

電子メール・アドレスを確認するよう求めるオラクル社からの電子メールの電子メール・アカウントを確認します。

- 電子メールを開き、「電子メール・アドレスの確認」をクリックします。

- 設定した資格証明でサインインします。

- ログイン時に、承認者へのノートとサポートID (CSI)を入力するよう求められます。

-

「アクセスのリクエスト」をクリックします。

- カスタマ・サポートIDを所有する組織の名前の最初の5文字(「ようこそ」文字と「My Services」にリスト)を入力し、「検証」をクリックします。表にサポートIDが表示されます。

- 「次」をクリックします。

- 連絡先情報を入力して「次」をクリックします。

- 条件に同意して「次」をクリックします。

カスタマ・ユーザー管理者(CUA)から承認を受けるまで、またはOracle Supportから、このサポート識別子をリクエストする最初のユーザーである場合、リクエストのステータスは保留中となります。

- https://support.oracle.comに移動してサインインします。

- 「My Account」ページに移動します: ページのユーザー名に移動し、メニューを開いて「My Account」をクリックします。

- 「サポートID」リージョンに、ユーザー名に現在関連付けられているアカウントが表示されます。

- 「アクセスのリクエスト」をクリックします。

- 「承認者へのノート」を入力し、次に「サポートID」(CSI)を入力します。

- 「アクセスのリクエスト」をクリックします。

- カスタマ・サポートIDを所有する組織の名前の最初の5文字(「ようこそ」文字と「My Services」にリスト)を入力し、「検証」をクリックします。表にサポートIDが表示されます。

- 「検証」をクリックします。

- エントリが検証されます。ダイアログを閉じます。

カスタマ・ユーザー管理者(CUA)から承認を受けるまで、リクエストのステータスは保留中となります。

My Oracle Supportのサインインおよび使用の詳細は、『My Oracle Supportヘルプ』の「登録、サインインおよびアクセシビリティ・オプション」を参照してください。

)

)