FortiGate

このトピックでは、ソフトウェア・バージョン6.0.4を実行しているFortiGateの構成について説明します。

FortiGateの経験が推奨されます。FortiGate製品の使用方法の詳細は、公式サイトを参照してください。高可用性(HA)または手動デプロイメントに関するFortiGateのドキュメントは、Fortinetドキュメント・ライブラリを参照してください。

Oracleには、一連のテスト済ベンダーおよびデバイスの構成手順が用意されています。ベンダーおよびソフトウェアのバージョンに適した構成を使用してください。

構成の検証にOracleで使用されたデバイスまたはソフトウェアのバージョンが、そのデバイスまたはソフトウェアと完全に一致しない場合でも、そのデバイスで必要な構成を作成できます。ベンダーのドキュメントを参照し、必要な変更を加えます。

デバイスが、検証済のベンダーおよびデバイスのリストに含まれないベンダーのものである場合、またはIPSecのデバイスの構成をよく理解している場合、サポートされているIPSecパラメータのリストを確認し、ベンダーのドキュメントを参照してください。

Oracle Cloud Infrastructure offersSite-to-Site VPNは、オンプレミス・ネットワークのセキュアなIPSec接続であり、仮想クラウド・ネットワーク(VCN)です。

次の図は、冗長トンネルを使用した、Oracle Cloud Infrastructureへの基本的なIPSec接続を示しています。この図で使用されているIPアドレスは、単なる例です。

ベスト・プラクティス

この項では、サイト間VPNの使用に関する一般的なベスト・プラクティスと考慮事項について説明します。

すべてのIPSec接続に対してすべてのトンネルを構成します

Oracleは、接続に2つのIPSecヘッドエンドをデプロイして、ミッションクリティカルなワークロードに高可用性を提供します。Oracle側では、これらの2つのヘッドエンドが別々のルーターに配置されて冗長性が確保されます。冗長性を最大限に高めるために、使用可能なすべてのトンネルを構成することをお薦めします。これは「障害を前提とした設計」原理の重要な要素です。

オンプレミス・ネットワークの場所に冗長CPEを配置します

IPSecでOracle Cloud Infrastructureに接続する各サイトでは、冗長エッジ・デバイス(顧客構内機器(CPE)とも呼ばれる)を使用することをお薦めします。各CPEをOracle Consoleに追加し、動的ルーティング・ゲートウェイ(DRG)と各CPE間に個別のIPSec接続を作成します。各IPSec接続に対して、Oracleは、地理的に冗長なIPSecヘッドエンド上に2つのトンネルをプロビジョニングします。詳細は、接続性冗長性ガイド(PDF)を参照してください。

ルーティング・プロトコルの考慮事項

サイト間VPN IPSec接続を作成する場合、2つの冗長IPSecトンネルがあります。Oracleでは、両方のトンネルを使用するようにCPEを構成することをお薦めします(CPEがサポートしている場合)。以前は、Oracleによって、最大4つのIPSecトンネルを持つIPSec接続が作成されていました。

次の3つのルーティング・タイプを使用でき、サイト間VPN内の各トンネルに対して別個にルーティング・タイプを選択します:

- BGP動的ルーティング: 使用可能なルートは、BGPによって動的に学習されます。DRGは、オンプレミス・ネットワークからルートを動的に学習します。Oracle側では、DRGはVCNのサブネットを通知します。

- 静的ルーティング: DRGへのIPSec接続を設定する場合は、VCNに通知する必要のあるオンプレミス・ネットワークへの特定のルートを指定します。VCNのサブネットへの静的ルートを使用して、CPEデバイスも構成する必要があります。これらのルートは動的に学習されません。

- ポリシーベースのルーティング: DRGへのIPSec接続を設定する場合は、VCNに通知する必要のあるオンプレミス・ネットワークへの特定のルートを指定します。VCNのサブネットへの静的ルートを使用して、CPEデバイスも構成する必要があります。これらのルートは動的に学習されません。

BGP最適パス選択アルゴリズムの操作方法に関するOracle推奨など、サイト間VPNによるルーティングの詳細は、サイト間VPNのルーティングを参照してください。

その他の重要なCPE構成

Oracle Cloud Infrastructureとの間で必要なトラフィックがブロックされないように、CPEのアクセス・リストが正しく構成されていることを確認します。

複数のトンネルを同時に稼働させると、非対称ルーティングが発生する可能性があります。非対称ルーティングを考慮するには、VCNからのトラフィックをどのトンネルでも処理できるようにCPEが構成されていることを確認します。たとえば、ICMP検査を無効にしたり、TCP状態バイパスを構成したりする必要があります。適切な構成の詳細は、CPEベンダーのサポートに問い合せてください。ルーティングを対称的に構成するには、サイト間VPNのルーティングを参照してください。

注意事項および制限事項

この項では、注意する必要のあるサイト間VPNの重要な一般的特性と制限について説明します。適用可能な限界のリストおよび制限拡大のリクエスト方法については、サービス制限を参照してください。

非対称ルーティング

Oracleでは、IPSec接続を構成するトンネル間で非対称ルーティングが使用されます。これを考慮してファイアウォールを構成します。そうしないと、接続を介したpingテストやアプリケーション・トラフィックが確実に機能しません。

Oracle Cloud Infrastructureへの複数のトンネルを使用する場合は、優先トンネルを介してトラフィックを確定的にルーティングするようにルーティングを構成することをお薦めします。1つのIPSecトンネルをプライマリとして使用し、別のトンネルをバックアップとして使用するには、プライマリ・トンネル(BGP)用として特定性の高いルートを構成し、バックアップ・トンネル(BGP/静的)用として特定性の低いルート(サマリーまたはデフォルト・ルート)を構成します。そうしないと、すべてのトンネルを通じて同じルート(デフォルト・ルートなど)を通知した場合、VCNからオンプレミス・ネットワークへの戻りトラフィックは、使用可能なトンネルのいずれかにルーティングされます。これは、Oracleが非対称ルーティングを使用するためです。

Oracleルーティングの対称ルーティングの強制方法に関する具体的な推奨事項は、サイト間VPNのルーティングを参照してください。

ルートベースまたはポリシーベースのサイト間VPN

IPSecプロトコルは、セキュリティ・アソシエーション(SA)を使用してパケットの暗号化方法を決定します。各SA内で、パケットのソースIPアドレスと宛先IPアドレスおよびプロトコル・タイプをSAデータベースのエントリにマップする暗号化ドメインを定義して、パケットを暗号化または復号化する方法を定義します。

他のベンダーまたは業界のドキュメントでは、SAまたは暗号化ドメインを参照するときに、プロキシID、セキュリティ・パラメータ・インデックス(SPI)またはトラフィック・セレクタという用語が使用される場合があります。アクセス・リストは、暗号化ドメインの一般的なCisco用語でもあります。

IPSecトンネルを実装するには、一般的に2つの方法があります:

- ルートベース・トンネル: ネクスト・ホップベース・トンネルとも呼ばれます。ルート表検索は、パケットの宛先IPアドレス上で実行されます。そのルートのエグレス・インタフェースがIPSecトンネルである場合、パケットは暗号化され、トンネルの他方の側に送信されます。

- ポリシーベース・トンネル: パケットのソースと宛先のIPアドレスおよびプロトコルがポリシー・ステートメントのリストと照合されます。一致が検出されると、そのポリシー・ステートメント内のルールに基づいてパケットが暗号化されます。

Oracleサイト間VPNヘッドエンドではルートベース・トンネルが使用されますが、次の各項に示す注意事項に従って、ポリシーベース・トンネルと連携できます。

CPEがルートベース・トンネルをサポートしている場合は、この方法を使用してトンネルを構成します。これは最も単純な構成で、Oracle VPNヘッドエンドとの相互運用性が最も高くなっています。

ルートベースのIPSecでは、次の値を持つ暗号化ドメインが使用されます:

- ソースIPアドレス: 任意(0.0.0.0/0)

- 宛先IPアドレス: 任意(0.0.0.0/0)

- プロトコル: IPv4

より特定的にする必要がある場合は、デフォルト・ルートではなく、暗号化ドメイン値に単一のサマリー・ルートを使用できます。

ポリシーベースのトンネルを使用する場合、定義するすべてのポリシー・エントリ(IPSec接続の片側にあるCIDRブロック)によって、トンネルのもう一方の端にあるすべての適格なエントリでIPSecセキュリティ・アソシエーション(SA)が生成されます。このペアは暗号化ドメインと呼ばれます。

この図では、IPSecトンネルのOracle DRG側に、3つのIPv4 CIDRブロックと1つのIPv6 CIDRブロックのポリシー・エントリがあります。トンネルのオンプレミスCPE側には、2つのIPv4 CIDRブロックと2つのIPv6 CIDRブロックのポリシー・エントリがあります。各エントリによって、トンネルのもう一方の端にあるすべての使用可能なエントリで暗号化ドメインが生成されます。SAペアの両側では、同じバージョンのIPを使用する必要があります。その結果、合計8つの暗号化ドメインが生成されます。

CPEでポリシーベース・トンネルのみがサポートされている場合、次の制限に注意してください。

- Site-to-Site VPNは、複数の暗号化ドメインをサポートしていますが、暗号化ドメインの制限は50です。

- 前の例に似た状況で、CPE側で使用可能な6つのIPv4暗号化ドメインのうち3つのみを構成した場合、使用可能なすべての暗号化ドメインは常にDRG側に作成されるため、リンクは「一部稼働中」状態でリストされます。

- トンネルが作成された時期によっては、ポリシーベースのルーティングを使用するために既存のトンネルを編集できず、トンネルを新しいIPSecトンネルに置き換える必要がある場合があります。

- トンネルのOracle DRG側で使用されるCIDRブロックは、トンネルのオンプレミスCPE側で使用されるCIDRブロックと重複できません。

- 暗号化ドメインは常に、同じIPバージョンの2つのCIDRブロック間に存在する必要があります。

CPEがNATデバイスの背後にある場合

一般的に、接続のオンプレミス側で構成されたCPE IKE識別子は、Oracleが使用しているCPE IKE識別子と一致する必要があります。デフォルトでは、OracleではCPEのパブリックIPアドレスが使用されます。これは、Oracle ConsoleでCPEオブジェクトを作成したときに指定したものです。ただし、CPEがNATデバイスの背後にある場合、次の図に示すように、オンプレミス側で構成されたCPE IKE識別子がCPEのプライベートIPアドレスになる可能性があります。

一部のCPEプラットフォームでは、ローカルIKE識別子を変更できません。実行できない場合は、Oracle ConsoleでリモートIKE IDを変更して、CPEのローカルIKE IDと一致させる必要があります。IPSec接続を設定するときに、または設定後に、IPSec接続を編集して値を指定できます。Oracleでは、値がIPアドレスまたはcpe.example.comなどの完全修飾ドメイン名(FQDN)であることが必要です。手順については、Oracleで使用されるCPE IKE識別子の変更を参照してください。

サポートされているIPSecパラメータ

すべてのリージョンでサポートされているIPSecパラメータのベンダー非依存のリストについては、サポートされているIPSecパラメータを参照してください。

商用クラウド・レルムのOracle BGP ASNは31898です。US Government Cloud用のサイト間VPNを構成する場合は、Government Cloudに必要なサイト間VPNパラメータおよびOracleのBGP ASNを参照してください。Oracle UK Sovereign Cloudについては、リージョンを参照してください。

CPE構成

この項の構成手順は、このCPE用のOracle Cloud Infrastructureで提供されています。サポートが必要な場合やサポートが必要な場合は、CPEベンダーのサポートに直接ご連絡ください。

次の図は、IPSec接続の基本的なレイアウトを示しています。

デフォルトでは、FortiGateはIPSecトンネルをルートベース・モードでプロビジョニングします。このトピックでは、ルートベースのVPN構成を使用したFortiGateについて説明します。

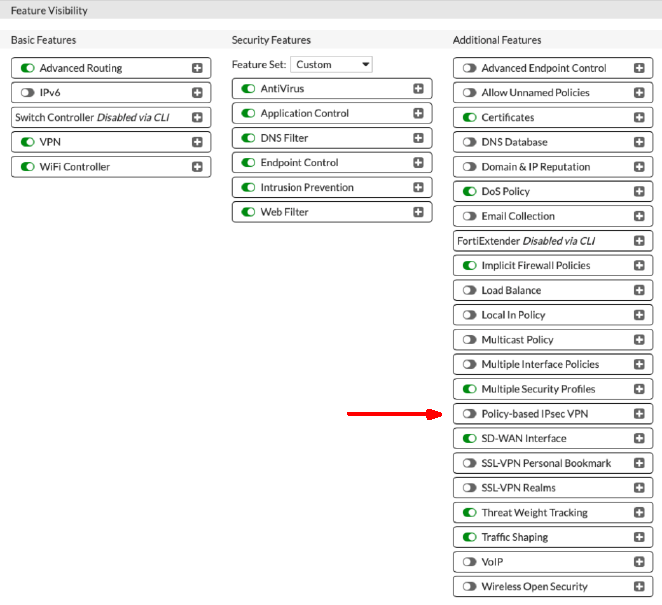

FortiGateでポリシーベース・モードでIPSecトンネルをプロビジョニングすることができます。この機能を有効にするには、「システム」に移動して、「機能の可視性」に移動します。「追加機能」で、「ポリシーベースのIPSec VPN」機能を有効にします。

IKEv2の使用について

Oracleは、Internet Key Exchangeバージョン1 (IKEv1)およびバージョン2 (IKEv2)をサポートしています。コンソールでIKEv2を使用するようにIPSec接続を構成する場合、CPEでサポートされているIKEv2および関連するIKEv2暗号化パラメータのみを使用するようにCPOを構成する必要があります。OracleでIKEv1またはIKEv2用にサポートされているパラメータのリストについては、サポートされているIPSecパラメータを参照してください。

IKEv2を使用するには、次の項に示すタスクの1つにバリエーションを使用します。タスク2で、認証の構成時にIKEバージョン2を選択します。

構成プロセス

開始する前に、FortiGateを構成するための有効なライセンスまたはトライアル・ライセンスを持っていることを確認してください。

- 「VPN」に移動してから、IPSecウィザードに移動して新しいVPNトンネルを作成します。

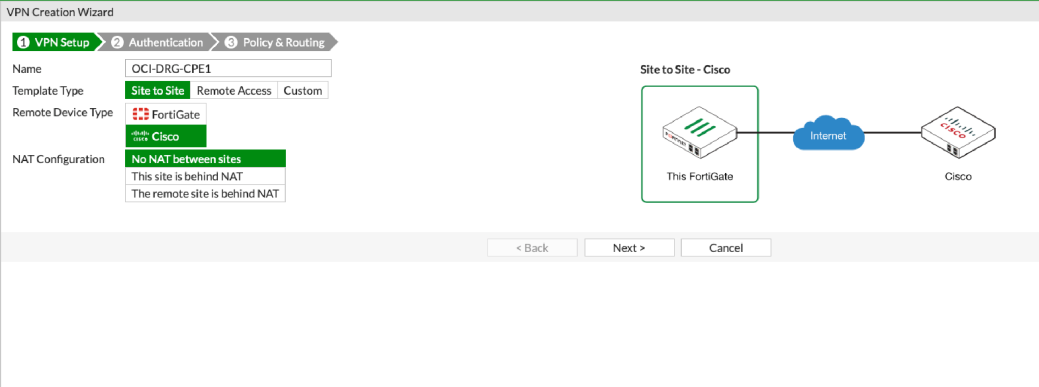

- 「VPN作成ウィザード」ページで、次の項目を指定します:

- 名前: IPSecトンネルを識別するために使用する説明。機密情報の入力は避けてください。

- テンプレート・タイプ: サイト間

- リモート・デバイス・タイプ: Cisco

- NAT構成: サイト間にNATはありません

- 「次へ」を選択します。

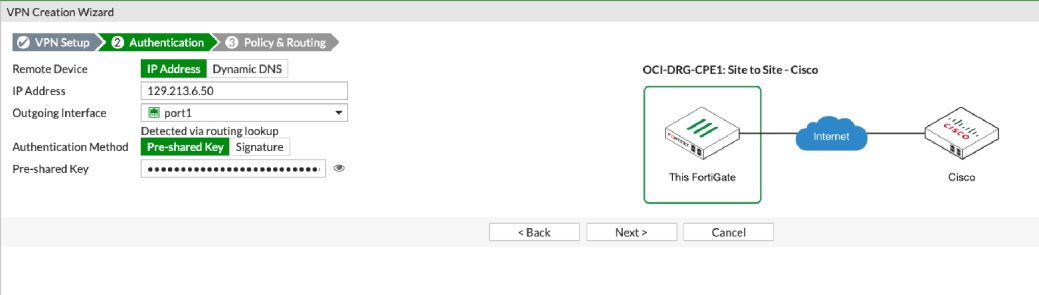

- 「認証」ページで、次の項目を指定します:

- リモート・デバイス: IPアドレス

- IPアドレス: Oracle VPNヘッドエンドのIPアドレス。この値は、IPSecトンネルの作成時にOracleによって生成されます。

- 送信インタフェース: 外部トラフィック用に構成されたWANインタフェース。

- 認証方法: 事前共有キー。Oracleは共有秘密キーのみをサポートしています。

- 共有前キー: 共有シークレット。この値は、IPSecトンネルの作成時にOracleによって生成されます。

- 「次へ」を選択します。

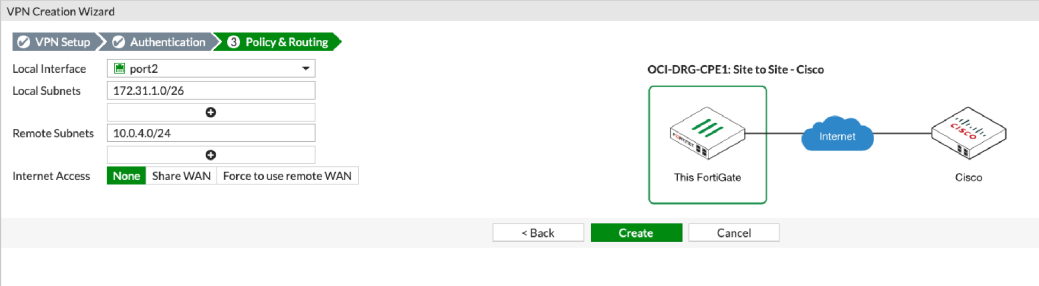

- 「ポリシーとルーティング」ページで、次の項目を指定します:

- ローカル・インタフェース: 内部トラフィック用に構成されたLANインタフェース。

- ローカル・サブネット: 内部トラフィックに使用されるサブネット。

- リモート・サブネット: IPSecトンネルにアクセスできるOracle VCNサブネット。

- インターネット・アクセス: なし

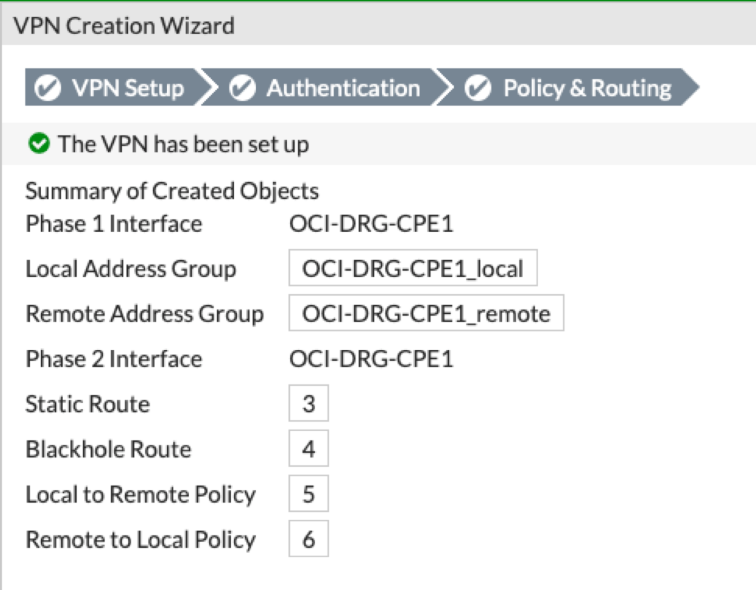

-

「作成」を選択します。

構成の詳細とともにサマリー・メッセージが表示されます。ウィザードによって、指定したサブネットを使用してセキュリティ・ポリシーが自動的に作成され、必要な静的ルートが追加されます。

フェーズ1とフェーズ2の推奨パラメータを追加するには、新しく作成した各IPSecトンネルをカスタム・トンネルに変換する必要があります。

各トンネルに対して次のステップを実行します。

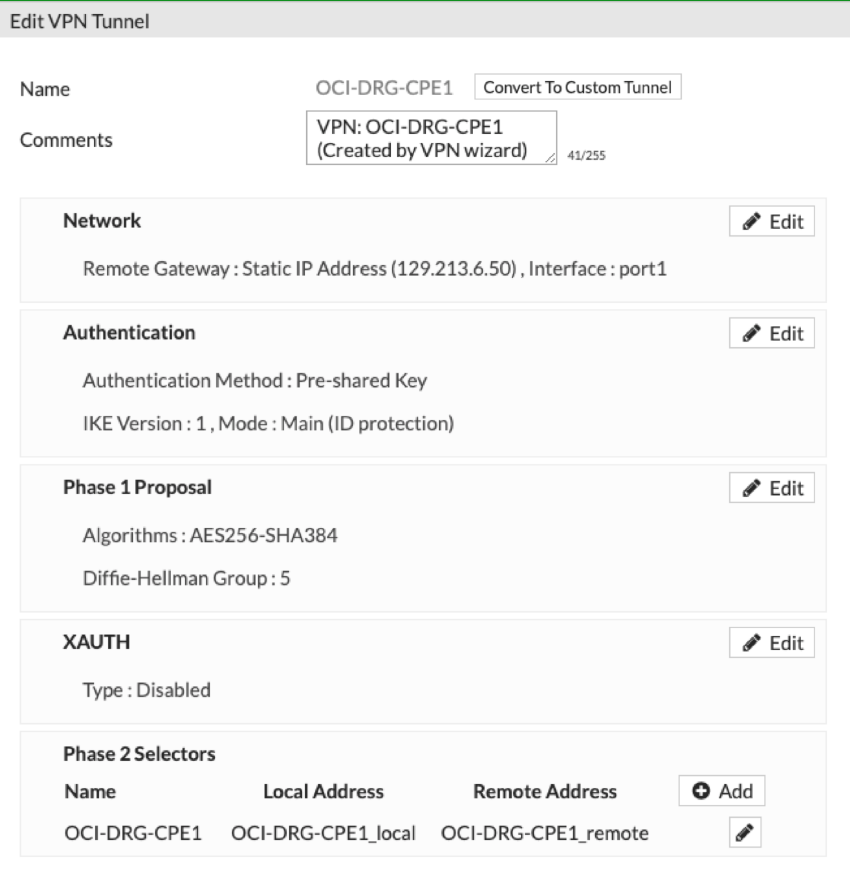

- 「VPN」に移動して、「IPsecトンネル」を選択します。

- トンネルを選択し、「編集」をクリックして「VPNトンネルの編集」ページを表示します。

-

「カスタム・トンネルに変換」を選択します。

-

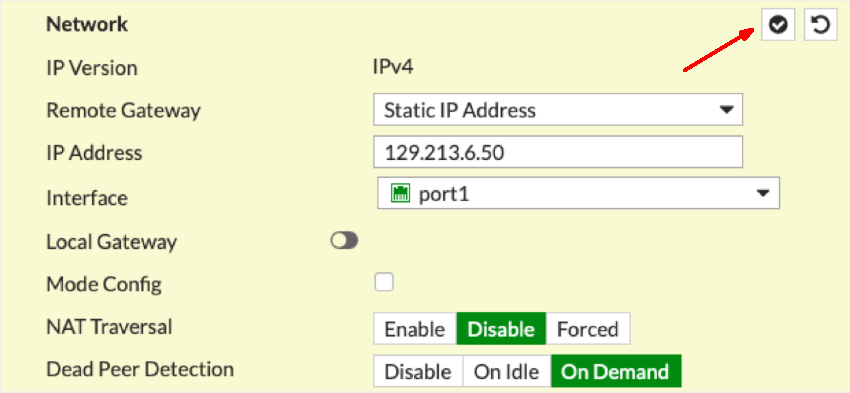

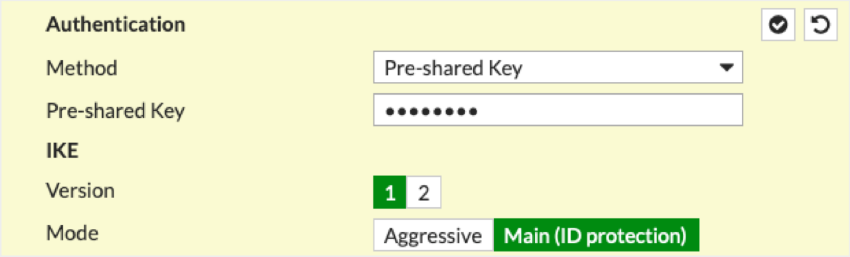

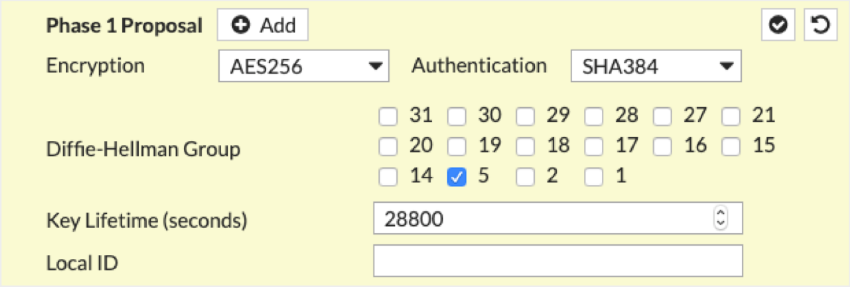

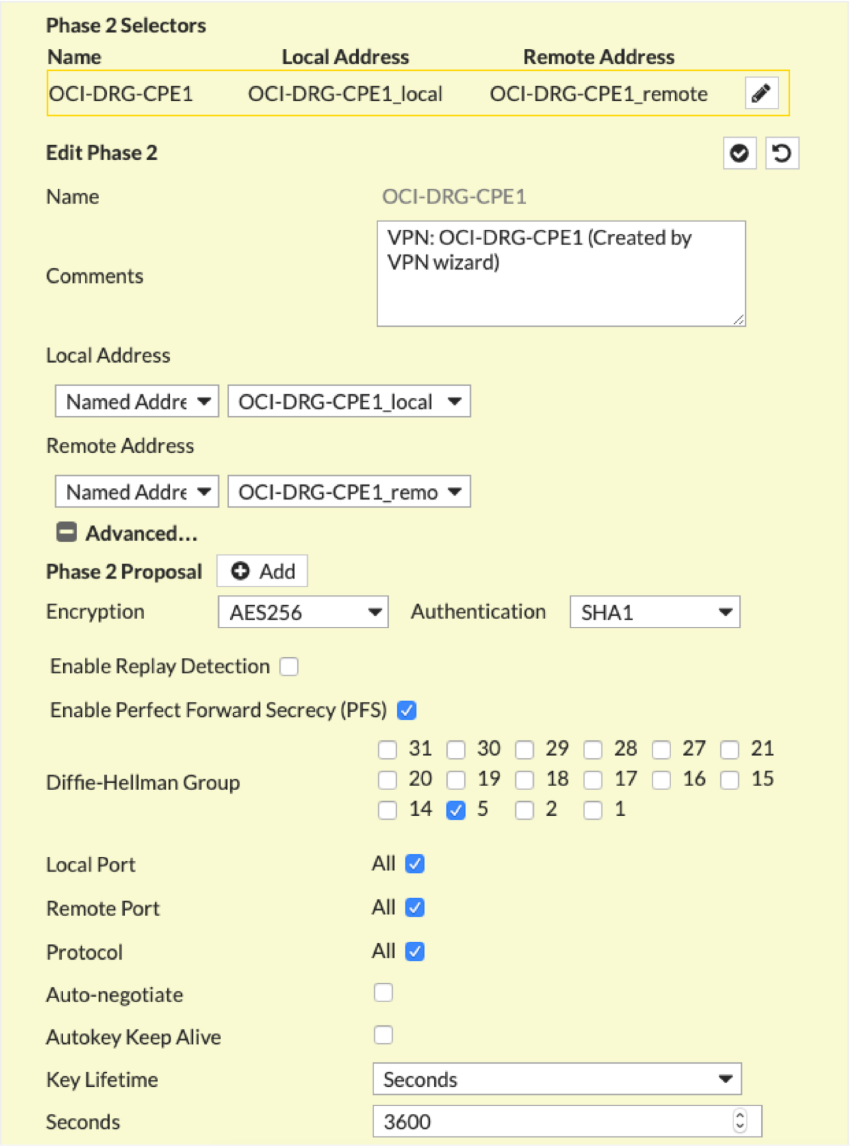

関連するセクションを編集して、次のスクリーンショットに示す必要な設定に一致させます。変更後、各セクションの右上隅にあるチェック・マーク・アイコンを必ず選択してください。

最初のスクリーンショットに示されているIPアドレスはサンプル・アドレスです。

IKEv2を使用する場合、「認証」画面で、かわりに「IKEバージョン2」を選択します。

- すべてのセクションを構成したら、「OK」を選択して保存し、ダイアログを閉じます。

この時点では、FortiGateはWANインタフェースに割り当てられているIPアドレスを使用するため、IPSecトンネルはデフォルトで確立されていません。この場合、Oracleが1:1 NATを実行するため、このIPアドレスはプライベートIPアドレスになります。このプライベートIPアドレスがローカルIKE IDとして使用され、Oracle DRGで予期されているものと一致しません。これを解決するには、CPEのCLIを使用してFortiGate上のローカルIKE IDを手動で変更するか、Oracle ConsoleでOracleが使用する値を変更します(次の手順を参照)。どちらの場合でも、これにより不一致が修正され、IPSecトンネルが起動されます。

- ナビゲーション・メニューを開き、「ネットワーキング」を選択します。「顧客接続」で、「サイト間VPN」を選択します。

表示しているコンパートメント内のIPSec接続のリストが表示されます。探しているポリシーが表示されない場合は、正しいコンパートメントが表示されていることを確認します。別のコンパートメントにアタッチされたポリシーを表示するには、「リスト範囲」で、リストからそのコンパートメントを選択します。

-

目的のIPSec接続に対して、を選択し、「編集」を選択します。

Oracleが使用している現在のCPE IKE識別子が、ダイアログの下部に表示されます。

- 「CPE IKE IDタイプ」と「CPE IKE ID」の新しい値を入力し、「変更の保存」を選択します。

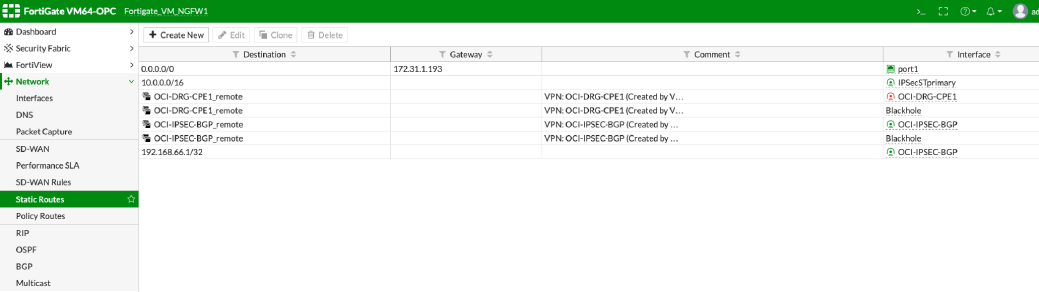

BGP over IPSecによる冗長性

冗長性のために、IPSec上でBGPを使用することをお薦めします。デフォルトでは、同じタイプの2つの接続(両方ともBGPを使用する2つのIPSec VPNsなど)があり、両方の接続間で同じルートをアドバタイズする場合、Oracleはリクエストへの応答時または接続の開始時に最も古い確立されたルートを優先します。ルーティングを強制的に対称にするには、BGPパスとASパスをルートとともに使用して、Oracleが接続に応答して開始するときに使用するパスに影響を与えることをお薦めします。詳細は、オンプレミス・ネットワークへの接続のルーティング詳細に関する項を参照してください。

Oracle DRGでは、インタフェース・トンネル上でIPアドレスを構成するためのサブネットとして、/30または/31を使用します。IPアドレスは、サイト間VPNの暗号化ドメインの一部である必要があり、インタフェース・トンネルからピアVPNに到達できるようにファイアウォール・ポリシーで許可されている必要があります。場合によっては、ピアIPアドレスのトンネル・インタフェースを介した静的ルートを実装する必要があります。

Oracleの商用クラウド用のBGP ASNは31898です。ただし、セルビア中央部(ジョバノヴァック)リージョンは14544です。Site-to-Site VPN for the Government Cloudを構成する場合は、Government Cloudに必要なサイト間VPNパラメータおよびOracleのBGP ASNを参照してください。

オンプレミス側では、プライベートASNを使用できます。プライベートASNは、64512–65534の範囲です。

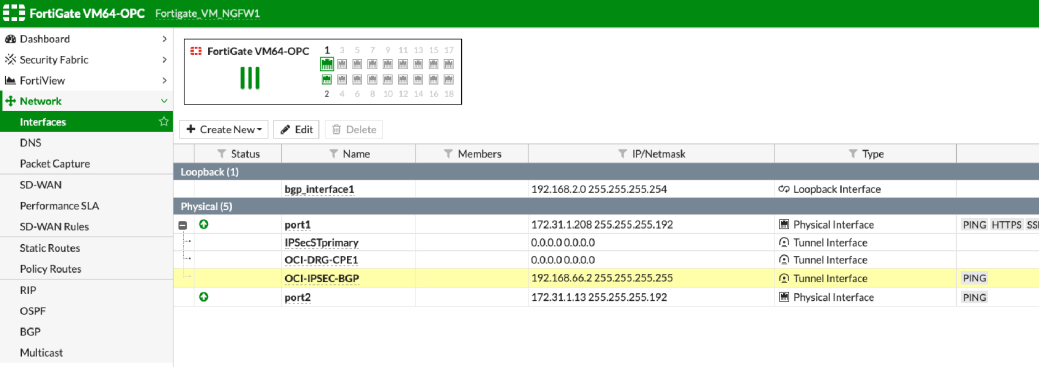

最初のタスクでは、新しく作成したFortiGateトンネル・インタフェースにBGP IPアドレスを追加します。

各トンネルに対して次のステップを実行します。

- 「ネットワーク」、「インタフェース」の順に移動します。

- 目的のインタフェースを選択し、「編集」を選択します。

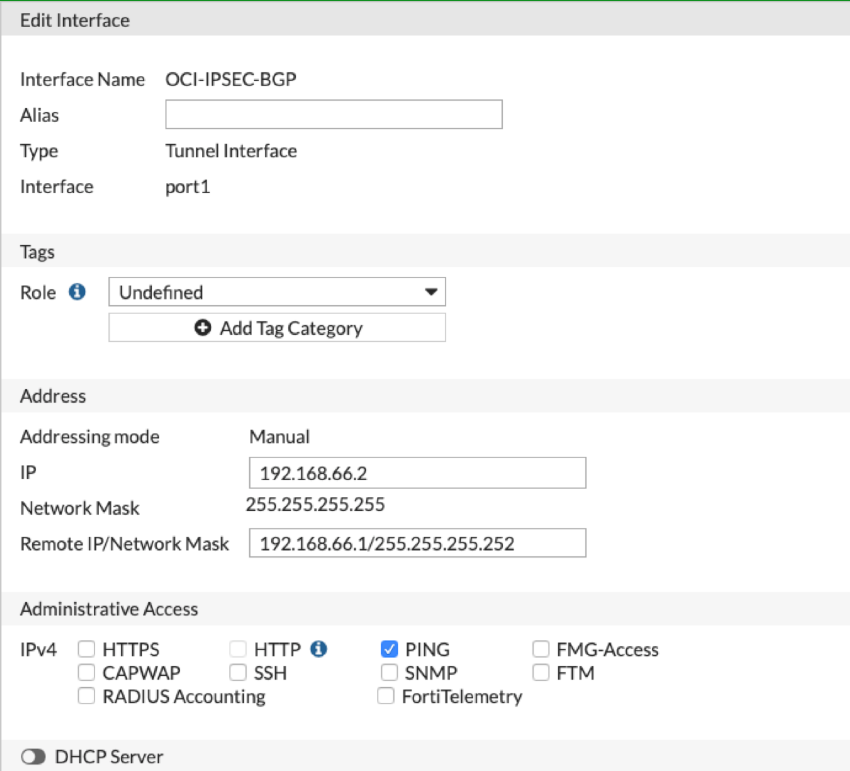

- 次の項目を構成します:

- IP: トンネル・インタフェースのFortiGate終端に割り当てたBGP IPアドレスを入力します。次のスクリーンショットは、サンプル値の192.168.66.2を示しています。

- リモートIP/ネットワーク・マスク: トンネル・インタフェースのOracle終端に割り当てたBGP IPアドレスを追加します。Oracle Consoleでのアドレスの指定方法に応じて、/30または/31のいずれかのマスクを含めます。次のスクリーンショットでは、192.168.66.0/30が使用され、192.168.66.2がFortiGate終端に割り当てられ、192.168.66.1がOracle終端に割り当てられます。

-

Pingアクセス(推奨): 「管理アクセス」セクションで、pingアクセスを有効にします。

- 「OK」を選択します。

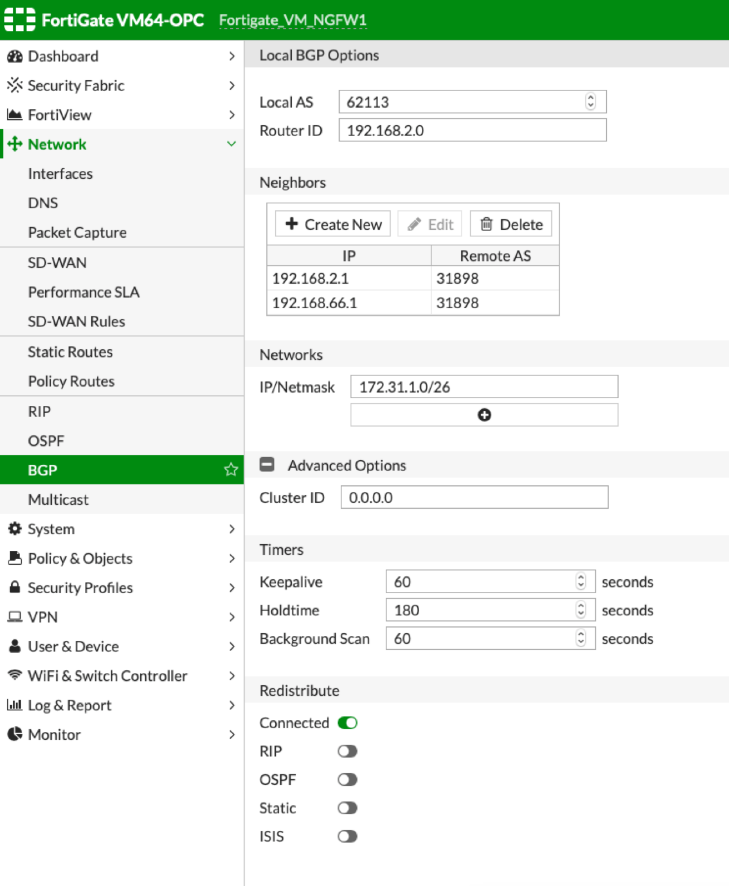

各トンネルに対して次のステップを実行します。

- 「ネットワーク」、「BGP」の順に移動します。

- 次の項目を入力します:

- ローカルAS:オンプレミスBGP ASN。プライベートASNを使用できます。プライベートASNは、64512–65534の範囲です。

- ルーターID: ピア間でこのBGPルーターを一意に識別するための値。

- 近隣: 「新規作成」を選択して、トンネルのOracle終端のBGP IPアドレスと、Oracle BGP ASNを入力します。Oracleの商用クラウド用のBGP ASNは31898です。ただし、セルビア中央部(ジョバノヴァック)リージョンは14544です。Government Cloudに接続するためにサイト間VPNを構成する場合は、OracleのBGP ASNを参照してください。

-

Networks: オプションで、このフィールドを使用して、BGP経由で特定のサブネットを通知します。「拡張オプション」セクションで、「再分散」セクションを使用してサブネットを通知することもできます。

- 「OK」を選択します。

検証

次のCLIコマンドは、暗号化および復号化されたパケット数、送受信されたバイト数、暗号化ドメイン(SPI)識別子などの統計データを収集する際に役立ちます。この種の情報は、VPNに関する問題を検出するのに不可欠です。

diagnose vpn tunnel list次のコマンドは、ファイアウォール・ポリシーの欠落、転送ルートの不足、およびポリシー順序付けの問題を示します。通信の問題がない場合、このコマンドは空白の出力を返します。

diagnose debug flow次のコマンドは、BGP近隣ステータス情報を検証します。「アクティブ」状態は、BGPセッションが起動しているという意味ではないことに注意してください。「アクティブ」はBGP状態メッセージを示します。詳細は、FortiGateドキュメントのBGPの背景と概念を参照してください。

get router info bgp summary次のコマンドは、BGPの近隣に関する詳細情報を提供します。

get router info bgp neighborsモニタリング・サービスは、クラウド・リソースをアクティブおよびパッシブでモニターするためにOracle Cloud Infrastructureからも使用できます。サイト間VPNの監視の詳細は、サイト間VPNメトリックを参照してください。

問題がある場合は、サイト間VPNのトラブルシューティングを参照してください。