アクセス制御ルール(ACL)を使用したネットワーク・アクセスの構成

アクセス制御リストを指定すると、ACLリストにないすべてのIPアドレスがデータベースにアクセスできなくなります。アクセス制御リストの指定後、Autonomous AI Databaseはアクセス制御リストにあるアドレスからの接続のみを受け入れ、他のすべてのクライアント接続を拒否します。

- インスタンスのプロビジョニングまたはクローニング時のアクセス制御リストの構成

「許可されたIPおよびVCNsのみからのセキュア・アクセス」オプションを使用してAutonomous AI Databaseをプロビジョニングまたはクローニングする場合、アクセス制御リスト(ACL)を定義することでネットワーク・アクセスを制限できます。 - 既存の自律型AIデータベース・インスタンスのアクセス制御リストの構成

ネットワーク・アクセス制御リスト(ACL)を指定することで、自律型AIデータベースへのアクセスを制御および制限できます。パブリック・エンドポイントを含む既存のAutonomous AI Databaseインスタンスで、ACLを追加、変更または削除できます。 - Autonomous AI Databaseを使用したプライベート・エンド・ポイントからパブリック・エンド・ポイントへの変更

Autonomous AI Databaseインスタンスがプライベート・エンド・ポイントを使用するように構成されている場合は、パブリック・エンド・ポイントを使用するように構成を変更できます。 - アクセス制御リストの制限およびノート

Autonomous AI Databaseでのアクセス制御ルールの制限およびノートについて説明します。

インスタンスのプロビジョニング時またはクローニング時のアクセス制御リストの構成

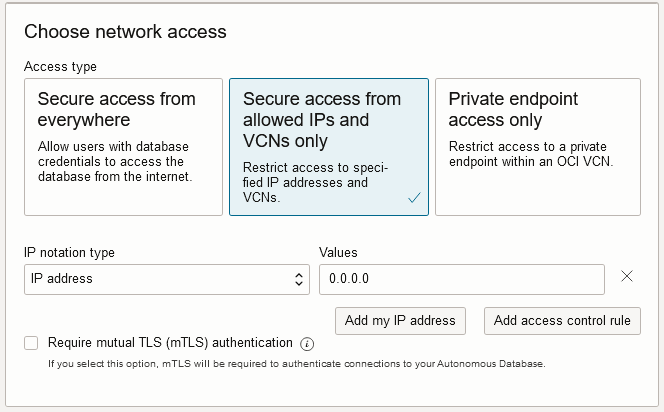

「許可されたIPおよびVCNsからのセキュア・アクセスのみ」オプションを使用してAutonomous AI Databaseをプロビジョニングまたはクローニングする場合、アクセス制御リスト(ACL)を定義することでネットワーク・アクセスを制限できます。

Autonomous AI Databaseのプロビジョニングの詳細は、自律型AIデータベース・インスタンスのプロビジョニングを参照してください。

ACLを次のように構成します。

プロビジョニングが完了したら、パブリック・エンドポイントACLを更新するか、プライベート・エンドポイントを使用するようにAutonomous AI Database構成を変更できます。

ACLの更新については、既存のAutonomous AI Databaseインスタンスのアクセス制御リストの構成を参照してください。

プライベート・エンド・ポイントへの変更方法の詳細は、Autonomous AI Databaseでのパブリック・エンドポイントからプライベート・エンドポイントへの移行を参照してください。

既存のAutonomous AI Databaseインスタンスのアクセス制御リストの構成

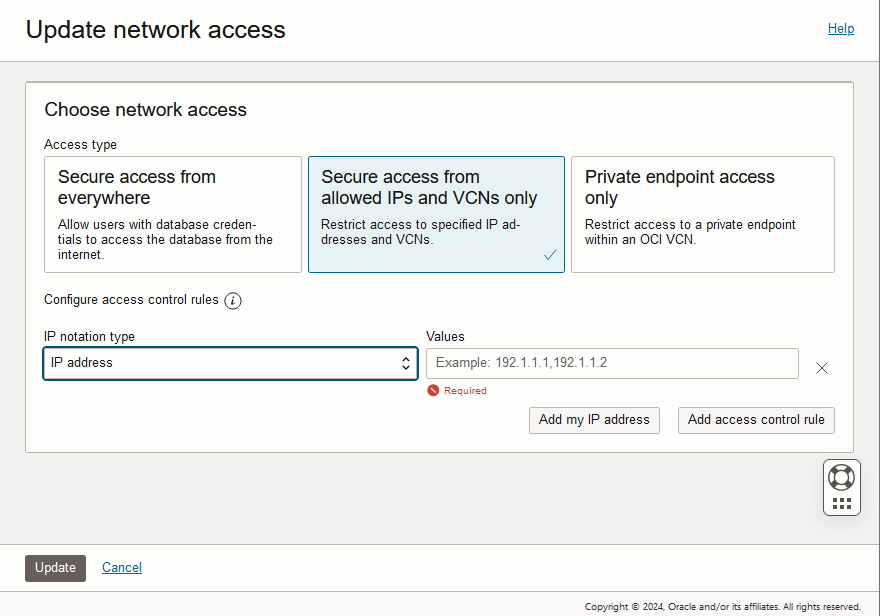

ネットワーク・アクセス制御リスト(ACL)を指定することで、自律型AIデータベースへのアクセスを制御および制限できます。パブリック・エンドポイントを含む既存のAutonomous AI Databaseインスタンスで、ACLを追加、変更または削除できます。

次のように、Autonomous AI DatabaseインスタンスのACLを構成するか、既存のACLを追加、削除または更新します:

「更新」をクリックしてライフサイクル状態が「使用可能」の場合、ライフサイクル状態はACLが設定されるまで「更新中」に変わります。データベースは引き続き稼働中でアクセス可能であり、停止時間はありません。更新が完了すると、ライフサイクル状態が「使用可能」に戻り、アクセス制御リストのネットワークACLが有効になります。

自律型AIデータベースでのプライベート・エンドポイントからパブリック・エンドポイントへの移行

Autonomous AI Databaseインスタンスがプライベート・エンド・ポイントを使用するように構成されている場合、パブリック・エンド・ポイントを使用するように構成を変更できます。

-

Autonomous AI Databaseインスタンスは、使用可能な状態(ライフサイクル状態: 使用可能)である必要があります。

-

ネットワーク構成をプライベート・エンドポイントからパブリック・エンドポイントに変更する前に、TLS接続を許可しないように構成を変更する必要があります。これにより、既存のTLS接続がすべて閉じられます。詳細は、mTLS認証が必要で、TLS認証を許可しないようにAutonomous AI Databaseインスタンスを更新しますを参照してください。

Autonomous AI Databaseのパブリック・エンドポイントを指定するには、次を実行します。

ライフサイクル状態は、操作が完了するまで「更新中」に変わります。

プライベート・エンドポイント・ネットワーク・アクセスからパブリック・エンドポイント・ネットワーク・アクセスへの変更に関するノート:

-

ネットワーク・アクセス・タイプを更新した後、すべてのデータベース・ユーザーは、新しいウォレットを取得し、新しいウォレットを使用してデータベースにアクセスする必要があります。詳細は、クライアント資格証明(ウォレット)のダウンロードを参照してください。

-

更新が完了したら、パブリック・エンドポイントのアクセス制御ルールのACLを変更するか、新しく定義できます。詳細は、既存のAutonomous AI Databaseインスタンスのアクセス制御リストの構成を参照してください。

-

データベース・アクションのURLとデータベース・ツールでは、データベースでプライベート・エンド・ポイントを使用する場合、パブリック・エンド・ポイントを使用する場合とは異なります。Oracle Cloud Infrastructure Consoleで「データベース・アクション」をクリックして更新されたデータベース・アクションURLを検索し、「データベース・アクション」で適切なカードをクリックして、プライベート・エンドポイントからパブリック・エンドポイントに変更した後、更新されたデータベース・ツールURLを検索します。

アクセス制御リストの制限およびノート

Autonomous AI Databaseでのアクセス制御ルールの制限およびノートについて説明します。

-

Oracle Cloud InfrastructureのパブリックIPアドレス範囲の詳細は、IPアドレス範囲を参照してください。パブリック・エンドポイント上のAutonomous AI Databaseインスタンスへのアクセスを確保するには、これらのCIDRブロックへのトラフィックを許可する必要があります。

-

サービス・ゲートウェイを介した接続のみを許可する場合は、ACL定義でサービス・ゲートウェイのIPアドレスを使用する必要があります。これを行うには、CIDRソース・タイプで値が

240.0.0.0/4のACL定義を追加する必要があります。ただし、これはお薦めしません。そのかわりに、アクセスを許可するVCNのACL定義で個々のVCNを指定できます。詳細は、Oracleサービスへのアクセス: サービス・ゲートウェイを参照してください。

-

データベースをリストアしても、既存のACLはリストアによって上書きされません。

-

ネットワークACLは、データベース接続およびOracle Machine Learningノートブックに適用されます。ACLが定義されている場合、そのACLにIPが指定されていないクライアントからOracle Machine Learningノートブックにログインしようとすると、「管理者が設定したアクセス制御リストに基づいてログインが拒否されました」というエラーが表示されます。

-

次の自律型AIデータベース・ツールはACLの対象です。仮想クラウド・ネットワーク、仮想クラウド・ネットワーク(OCID)、IPアドレスまたはCIDRブロックのACLを使用して、これらのツールへのアクセスを制御できます:

- データベース・アクション

- Oracle APEX

- Oracle Graph Studio

- Oracle Machine Learningノートブック

- Oracle REST Data Services

-

NATゲートウェイを介してパブリック・インターネットにアクセスするように構成されたプライベート・サブネットがVCNにある場合、ACL定義にNATゲートウェイのパブリックIPアドレスを入力する必要があります。プライベート・サブネット内のクライアントには、パブリックIPアドレスはありません。詳細は、NATゲートウェイを参照してください。

-

ACLを使用し、TLS接続が許可されている場合は、すべてのACLを削除する前に、TLS接続を許可しないようにネットワーク構成を変更する必要があります。詳細は、mTLS認証が必要で、TLS認証を許可しないようにAutonomous AI Databaseインスタンスを更新しますを参照してください。

-

インスタンスのネットワーク情報を表示するには、OCIコンソールでのネットワーク情報の表示を参照してください。