プライベート・エンドポイントを使用したネットワーク・アクセスの設定

Autonomous AI Databaseで、テナンシのVirtual Cloud Network (VCN)内のプライベート・エンドポイントを使用することを指定できます。Autonomous AI Databaseのプロビジョニング中またはクローニング中にプライベート・端点を構成することも、パブリック・端点を使用する既存のデータベースでプライベート・端点を使用するように切り替えることもできます。これにより、データベースとの間のすべてのトラフィックをパブリック・インターネットから切り離すことができます。

仮想クラウド・ネットワーク構成を指定すると、指定した仮想クラウド・ネットワークからのトラフィックのみが許可され、すべてのパブリックIPまたはVCNからのデータベースへのアクセスがブロックされます。これにより、セキュリティ・リストまたはネットワーク・セキュリティ・グループ(NSG)レベルでセキュリティ・ルールを定義して、Autonomous AI Databaseインスタンスのイングレス/エグレスを指定できます。プライベート・エンドポイントを使用し、セキュリティ・リストまたはNSGを定義すると、Autonomous AI Databaseインスタンスとの間のトラフィックを制御できます。

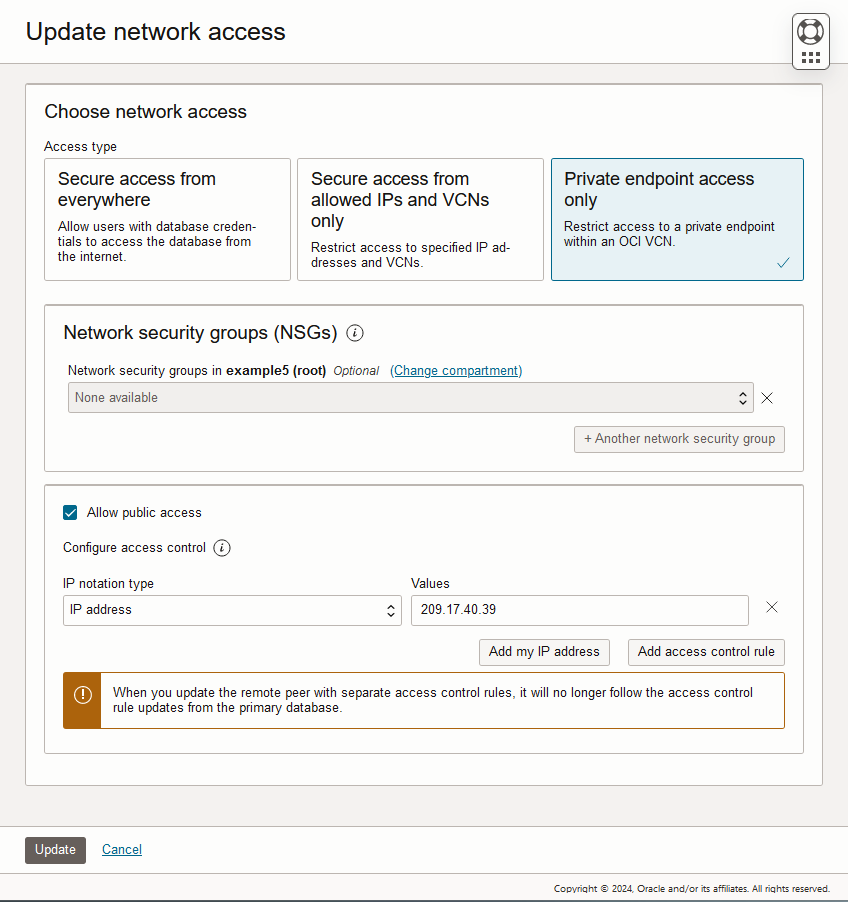

プライベート・エンドポイントを使用するようにAutonomous AI Databaseインスタンスを構成し、特定のパブリックIPアドレスまたは特定のVCNsからの接続を許可する場合は、それらのVCNsがサービス・ゲートウェイを使用してAutonomous AI Databaseにプライベート接続するように構成されている場合は、「パブリック・アクセスの許可」オプションを選択します。これにより、プライベート・エンドポイントで構成されたデータベースのパブリック・エンドポイントが追加されます。詳細は、パブリック・アクセスを許可したプライベート・エンドポイントの使用を参照してください。

「パブリック・アクセスの許可」オプションは、データベースでECPUコンピュート・モデルが使用されている場合にのみ使用できます。

トピック

- プライベート・エンドポイントの構成

Autonomous AI Databaseでプライベート・エンドポイントを使用するように指定し、プライベート・エンドポイントで使用するテナンシのVirtual Cloud Network (VCN)を構成できます。 - プライベート・エンドポイントを使用したアウトバウンド接続のセキュリティの強化

Autonomous AI Databaseインスタンスでプライベート・エンドポイントを使用すると、ROUTE_OUTBOUND_CONNECTIONSデータベース・プロパティを設定することで、セキュリティを強化できます。 - プライベート・エンドポイントのノート

Autonomous AI Databaseのプライベート・エンドポイントの制限およびノートについて説明します。 - Autonomous AI Databaseでのプライベート・エンドポイント構成の例

Autonomous AI Databaseのプライベート・エンドポイント(VCN)構成サンプルをいくつか示します。

プライベート・エンドポイントの構成

Autonomous AI Databaseがプライベート・エンドポイントを使用するように指定し、プライベート・エンドポイントで使用するテナンシのVirtual Cloud Network (VCN)を構成できます。

- プライベート・エンドポイントを構成するための前提条件ステップ

Autonomous AI Databaseインスタンスのプライベート・エンドポイントを構成する前に実行する必要がある前提条件ステップについて説明します。 - プライベート・エンドポイントの管理に必要なIAMポリシー

Autonomous AI Databaseのプロビジョニングおよび管理に必要なポリシーに加えて、プライベート・エンドポイントを使用するには一部のネットワーク・ポリシーが必要になります。 - インスタンスのプロビジョニングまたはクローニング時のプライベート・エンドポイントの構成

プライベート・エンドポイントを、Autonomous AI Databaseインスタンスのプロビジョニングまたはクローニング時に構成できます。 - Autonomous AI Databaseでのパブリック・エンドポイントからプライベート・エンドポイントへの変更

Autonomous AI Databaseインスタンスがパブリック・エンドポイントを使用するように構成されている場合、構成をプライベート・エンドポイントに変更できます。 - プライベート・エンドポイントの構成の更新

既存のAutonomous AI Databaseインスタンス上のプライベート・エンドポイントの構成の一部のオプションを変更できます。 - プライベート・エンドポイントの拡張オプションの構成

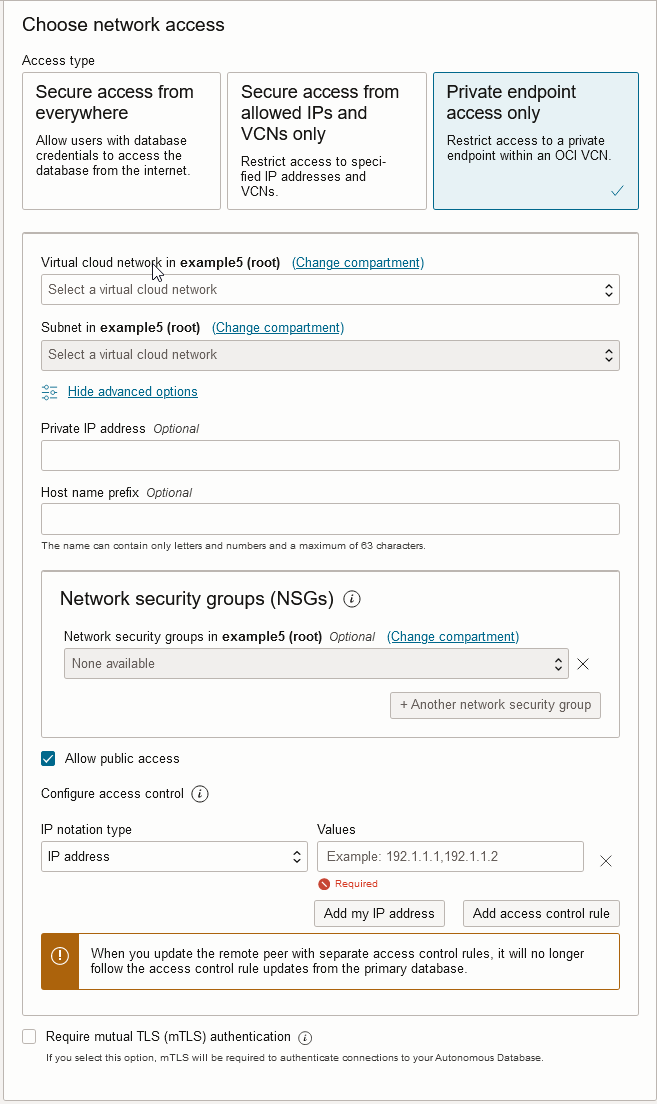

プライベート・エンドポイント・アクセスの拡張オプションを使用すると、ユーザー指定のプライベートIPアドレスとホスト名を入力し、1つ以上のネットワーク・セキュリティ・グループを選択したり、プライベート・エンドポイント・データベースへのパブリック・アクセスを許可する詳細を指定することができます。 - パブリック・アクセスが許可されたプライベート・エンドポイントの使用

プライベート・エンドポイントを使用するようにAutonomous AI Databaseを構成する場合は、「パブリック・アクセスを許可」オプションを選択しますまた、特定のパブリックIPアドレスまたは特定のVCNsからの接続を許可することも必要です(VCNsがサービス・ゲートウェイを使用してAutonomous AI Databaseにプライベートに接続するように構成されている場合)。

プライベート・エンドポイントを構成するための前提条件ステップ

Autonomous AI Databaseインスタンスのプライベート・エンドポイントを構成する前に実行する必要がある前提条件ステップについて説明します。

プライベート・エンドポイントを構成する前に、次の前提条件ステップを実行します:

-

作業するリソースに必要なポリシーを設定します。詳細は、プライベート・エンドポイントの管理に必要なIAMポリシーを参照してください。

-

自律型AIデータベースを含むリージョン内にVCNを作成します。詳細は、VCNとサブネットを参照してください。

-

デフォルトのDHCPオプションを使用して構成されたVCN内のサブネットを構成します。詳細は、仮想クラウド・ネットワークのDNSを参照してください。

-

(オプション)プライベート・エンドポイントを構成する前に、次のオプションのステップを実行します:

VCN内にネットワーク・セキュリティ・グループ(NSG)を指定します。NSGは、Autonomous AI Databaseへの接続のルールを指定します。詳細は、ネットワーク・セキュリティ・グループを参照してください。

親トピック: プライベート・エンドポイントの構成

プライベート・エンドポイントの管理に必要なIAMポリシー

Autonomous AI Databaseのプロビジョニングおよび管理に必要なポリシーに加えて、プライベート・エンドポイントを使用するには一部のネットワーク・ポリシーが必要です。

次の表に、クラウド・ユーザーがプライベート・エンドポイントを追加するために必要なIAMポリシーを示します。リストされているポリシーは、プライベート・エンドポイントを追加するための最小要件である。より広範なポリシー・ルールを使用することもできます。たとえば、ポリシー・ルールを設定する場合:

Allow group MyGroupName to manage virtual-network-family in tenancyこのルールは必要なポリシーをすべて含むスーパーセットであるため、これでも問題ありません。

| 工程 | 必要なIAMポリシー |

|---|---|

|

プライベート・エンドポイントの構成 |

VCNが存在するコンパートメントに対する VCNが存在するコンパートメントに対する ネットワーク・セキュリティ・グループが存在するコンパートメントに対する VCNが存在するコンパートメントに対する VCNが存在するコンパートメントに対する データベースがプロビジョニングされているかプロビジョニングされる予定のコンパートメントに対する |

Autonomous AI Databaseは、IAM (Identity and Access Management)サービスを利用して、Oracle Cloud Infrastructureインタフェース(コンソール、REST API、CLI、SDKなど)を使用する操作を実行するクラウド・ユーザーを認証および認可します。

IAMサービスでは、グループ、コンパートメントおよびポリシーを使用して、どのクラウド・ユーザーがどのリソースにアクセスできるかを制御します。具体的には、ポリシーは、ユーザーのグループが特定のコンパートメント内の特定の種類のリソースに対して持つアクセスの種類を定義します。詳細は、ポリシーの開始を参照してください。

親トピック: プライベート・エンドポイントの構成

インスタンスのプロビジョニング時またはクローニング時のプライベート・エンドポイントの構成

Autonomous AI Databaseインスタンスをプロビジョニングまたはクローニングするときに、プライベート・エンドポイントを構成できます。

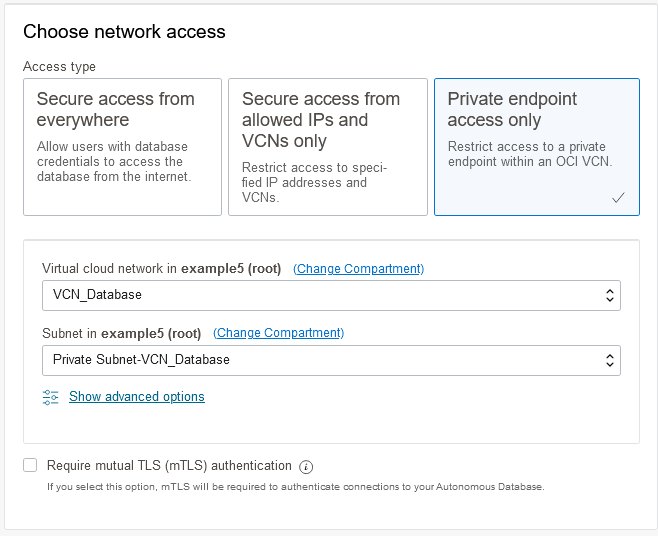

次のステップは、インスタンスをプロビジョニング中またはクローニング中で、前提条件のステップが完了しており、プロビジョニングまたはクローニングのステップのうち、「ネットワーク・アクセスの選択」ステップを実行していることを前提としています:

詳細は、プライベート・エンドポイントのノートを参照してください。

親トピック: プライベート・エンドポイントの構成

自律型AIデータベースを使用したパブリック・エンドポイントからプライベート・エンドポイントへの移行

Autonomous AI Databaseインスタンスがパブリック・エンド・ポイントを使用するように構成されている場合、構成をプライベート・エンド・ポイントに変更できます。

ライフサイクル状態は、操作が完了するまで「更新中」に変わります。

パブリック・ネットワーク・アクセスからプライベート・ネットワーク・アクセスへの変更に関するノート:

-

ネットワーク・アクセス・タイプを更新した後、すべてのデータベース・ユーザーは、新しいウォレットを取得し、新しいウォレットを使用してデータベースにアクセスする必要があります。詳細は、クライアント資格証明(ウォレット)のダウンロードを参照してください。

-

パブリック・エンドポイントにACLが定義されている場合、そのACLはプライベート・エンドポイントには適用されません。

-

プライベート・エンドポイントを使用するようにネットワーク・アクセスを更新した後、データベース・ツール用のURLは、パブリック・エンドポイントを使用する場合とは異なります。更新されたURLは、パブリック・エンドポイントからプライベート・エンドポイントに変更した後、コンソールで確認できます。

親トピック: プライベート・エンドポイントの構成

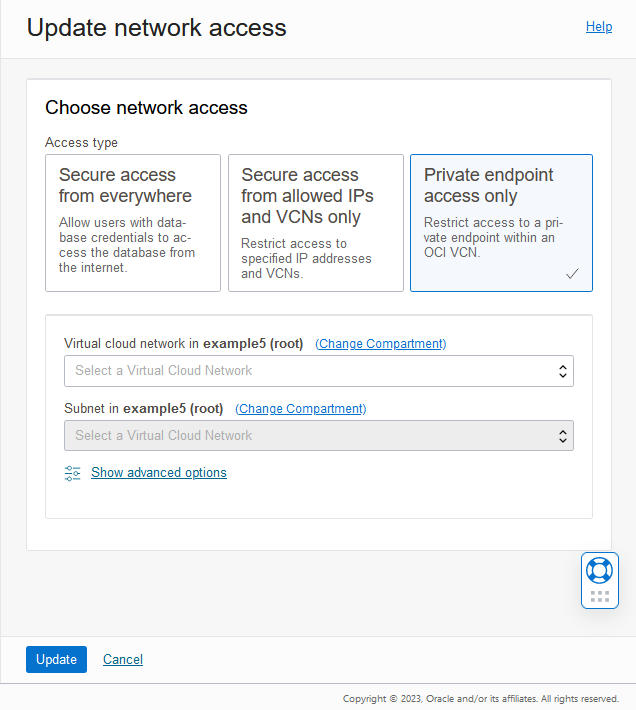

プライベート・エンドポイントの構成の更新

既存のAutonomous AI Databaseインスタンスでプライベート・エンドポイントの構成の一部のオプションを変更できます。

「更新」をクリックすると、ライフサイクル状態が「使用可能」になると、変更が適用されるまでライフサイクル状態が「更新中」に変わります。データベースは引き続き稼働中でアクセス可能であり、停止時間はありません。更新が完了すると、ライフサイクル状態は「使用可能」に戻ります。

詳細は、プライベート・エンドポイントのノートを参照してください。

親トピック: プライベート・エンドポイントの構成

プライベート・エンドポイント拡張オプションの構成

プライベート・エンドポイント・アクセスの拡張オプションを使用すると、ユーザー指定のプライベートIPアドレスおよびホスト名を入力したり、1つ以上のネットワーク・セキュリティ・グループを選択したり、プライベート・エンドポイント・データベースへのパブリック・アクセスを許可する詳細を指定できます。

これらのステップでは、Autonomous AI Databaseインスタンスをプロビジョニングまたはクローニングしているか、既存のAutonomous AI Databaseインスタンスのパブリック・アクセスからプライベート・アクセスに変更しており、「ネットワーク・アクセスの選択」ステップにいることを前提としています。

親トピック: プライベート・エンドポイントの構成

パブリック・アクセスを許可したプライベート・エンドポイントの使用

プライベート・エンドポイントを使用するようにAutonomous AI Databaseを構成し、特定のパブリックIPアドレスまたは特定のVCNからの接続も許可する場合は、「パブリック・アクセスの許可」オプションを選択します(サービス・ゲートウェイを使用してAutonomous AI Databaseにプライベートに接続するようにVCNsが構成されている場合)。

このオプションは、プライベート・エンドポイントに構成されているデータベースのパブリック・エンドポイントを追加します。Autonomous AI Databaseインスタンスのプライベート・エンドポイントは、インスタンスをプロビジョニングまたはクローニングするとき、または既存のAutonomous AI Databaseのネットワーク構成を更新するときに構成します。プライベート・エンドポイントを使用してAutonomous AI Databaseインスタンスを構成するステップの詳細は、次を参照してください:

プライベート・エンドポイント・データベースで「パブリック・アクセスの許可」を使用してパブリック・アクセスが有効になっている場合、インスタンスにはプライベート・エンドポイントとパブリック・エンドポイントの両方があります:

-

プライベート・ホスト名、エンドポイントURLおよびプライベートIPアドレスを使用すると、データベースが存在するVCNからデータベースに接続できます。

-

パブリック・ホスト名を使用すると、特定のパブリックIPアドレスから、またはサービス・ゲートウェイを使用してAutonomous AI Databaseにプライベート接続するようにVCNsが構成されている場合は、そのVCNsからデータベースに接続できます。

パブリック・アクセスの許可が有効になっているプライベート・エンドポイント・データベースのAutonomous Database接続文字列追加

プライベート・エンドポイント・データベースで「パブリック・アクセスの許可」が有効になっている場合、パブリック・エンドポイントからデータベースに接続できる追加の接続文字列があります:

-

Autonomous AI Databaseウォレットzipの

tnsnames.ora内の接続文字列には、パブリック・インターネットからの接続に使用するパブリック接続文字列が含まれます。パブリック・エンドポイントの接続文字列では、次の命名規則を使用します。dbname_public_consumerGroupたとえば:

adbfinance_public_low詳細は、クライアント資格証明(ウォレット)のダウンロードを参照してください。

-

パブリック・エンドポイントとプライベート・エンドポイントの両方の接続文字列は、Oracle Cloud Infrastructure Console (またはAPI)から表示できます。

詳細は、自律型AIデータベース・インスタンスのTNS名および接続文字列の表示を参照してください。

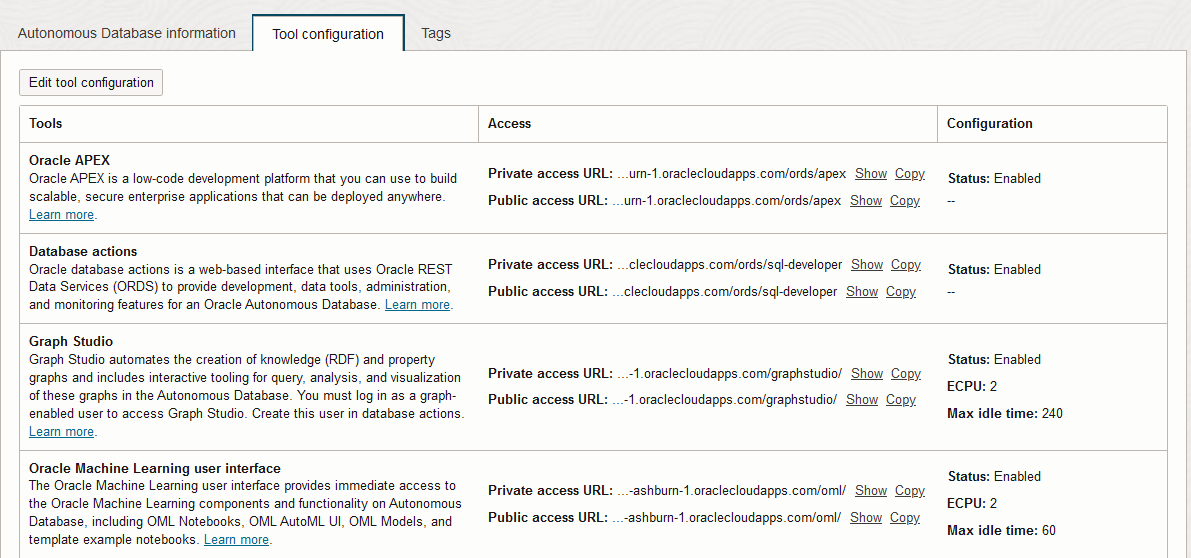

パブリック・アクセスの許可が有効になっているプライベート・エンドポイント・データベースのAutonomous Databaseツール追加

プライベート・エンドポイント・データベースで「パブリック・アクセスの許可」が有効になっている場合、データベース・ツールでは、特定のパブリックIPアドレスから、またはサービス・ゲートウェイを使用してAutonomous AI Databaseにプライベート接続するようにそれらのVCNsが構成されている場合は特定のVCNから接続できます:

-

各ツールには、ツール構成表にプライベート・アクセスURLとパブリック・アクセスURLが表示されます。パブリック・アクセスURLを使用して、特定のパブリックIPアドレスから、またはサービス・ゲートウェイを使用してAutonomous AI Databaseにプライベート接続するようにそれらのVCNsが構成されている場合は、特定のVCNsからツールにアクセスします。

たとえば:

詳細は、自律型AIデータベースの組込みツール・ステータスの表示を参照してください。

-

ウォレットzipファイルの

READMEファイルは、各データベース・ツールのプライベート・エンドポイントのアクセス・リンクとパブリック・アクセス・リンクの両方を提供します。詳細は、WalletのREADMEファイルを参照してください。

親トピック: プライベート・エンドポイントの構成

プライベート・エンドポイントを使用したアウトバウンド接続のセキュリティの強化

Autonomous AI Databaseインスタンスでプライベート・エンドポイントを使用すると、ROUTE_OUTBOUND_CONNECTIONSデータベース・プロパティを設定することで、セキュリティを強化できます。

ROUTE_OUTBOUND_CONNECTIONSデータベース・プロパティは、次のいずれかに設定できます。

-

ENFORCE_PRIVATE_ENDPOINT -

PRIVATE_ENDPOINT

このプロパティが設定されている場合、ターゲット・ホストへのすべての送信接続は、プライベート・エンドポイントのエグレス・ルールの対象となり、制限されます。これらのエグレス・ルールは、Autonomous AI Databaseインスタンスのプライベート・エンドポイントに関連付けられたVirtual Cloud Network (VCN)セキュリティ・リストまたはNetwork Security Group (NSG)で定義します。

ROUTE_OUTBOUND_CONNECTIONSデータベース・プロパティを設定する前に、プライベート・エンドポイントを使用するようにAutonomous AI Databaseインスタンスを構成します。詳細は、プライベート・エンドポイントの構成を参照してください。

次の表に、ROUTE_OUTBOUND_CONNECTIONSデータベース・プロパティの値に基づいたアウトバウンド接続およびDNS解決の処理の概要を示します。

| プロシージャまたはデータベース・ツール | ENFORCE_PRIVATE_ENDPOINT | PRIVATE_ENDPOINT |

|---|---|---|

|

APEX_LDAP、APEX_MAILおよびAPEX_WEB_SERVICE |

はい |

はい |

|

Microsoft Active Directoryを使用したCMU |

はい |

はい |

|

データベース・リンク |

はい |

はい |

|

DBMS_LDAP |

はい |

はい |

|

UTL_HTTP、UTL_SMTPおよびUTL_TCP |

はい |

はい |

|

すべての外部表 |

はい |

いいえ |

|

データポンプのインポートおよびエクスポート |

はい |

いいえ |

|

パッケージのDBMS_CLOUDファミリ(DBMS_CLOUD、DBMS_CLOUD_PIPELINE、DBMS_CLOUD_NOTIFICATION、DBMS_CLOUD_FUNCTION、DBMS_CLOUD_AI、DBMS_CLOUD_AI_AGENT、DBMS_CLOUD_REPO、DBMS_PIPEとObject Storageメッセージなど) |

はい |

いいえ |

Oracleでは、PRIVATE_ENDPOINTのすべての制限が含まれ、さらにDBMS_CLOUDファミリのパッケージおよび外部表からのアウトバウンド接続に適用されるため、ROUTE_OUTBOUND_CONNECTIONSプロパティをENFORCE_PRIVATE_ENDPOINTに設定することをお薦めします。

ROUTE_OUTBOUND_CONNECTIONSプロパティが設定されていない場合、パブリック・インターネットへのすべての送信接続は、サービスVCNのネットワーク・アドレス変換(NAT)ゲートウェイを介してルーティングされます。この場合、ターゲット・ホストがパブリック・エンドポイントである場合、これらの送信接続は、Autonomous AI Databaseインスタンスのプライベート・エンドポイントVCNまたはネットワーク・セキュリティ・グループ(NSG)に対して定義されたエグレス・ルールの対象になりません。

自律型AIデータベース・インスタンスのプライベート・エンドポイントを構成し、ROUTE_OUTBOUND_CONNECTIONSをPRIVATE_ENDPOINTに設定すると、次のアウトバウンド接続およびDNS解決の処理は変更されません。

-

Oracle REST Data Services (ORDS)

-

データベース・アクション

ROUTE_OUTBOUND_CONNECTIONSを設定するには:

ROUTE_OUTBOUND_CONNECTIONSの設定に関するノート:

-

デフォルトのパラメータ値を復元するには、次のコマンドを使用します。

ALTER DATABASE PROPERTY SET ROUTE_OUTBOUND_CONNECTIONS = ''; -

次のコマンドを使用して、現在のパラメータ値を問い合せます。

SELECT * FROM DATABASE_PROPERTIES WHERE PROPERTY_NAME = 'ROUTE_OUTBOUND_CONNECTIONS';プロパティが設定されていない場合、問合せは結果を返しません。

-

このプロパティは、プロパティを値

PRIVATE_ENDPOINTに設定した後に作成したデータベース・リンクにのみ適用されます。したがって、プロパティを設定する前に作成したデータベース・リンクでは、サービスVCNのNAT Gatewayが引き続き使用され、Autonomous AI Databaseインスタンスのプライベート・エンドポイントのエグレス・ルールの対象にはなりません。 -

プライベート・エンドポイントでAutonomous AI Databaseを使用している場合、

ROUTE_OUTBOUND_CONNECTIONSを値PRIVATE_ENDPOINTにのみ設定します。 -

データベースがプライベート・エンドポイントにあり、アウトバウンド接続をVCNで解決する場合は、

ROUTE_OUTBOUND_CONNECTIONSパラメータをPRIVATE_ENDPOINTに設定する必要があります。 -

ROUTE_OUTBOUND_CONNECTIONSプロパティをENFORCE_PRIVATE_ENDPOINTに設定すると、すべてのDBMS_CLOUDURIがプライベート・エンドポイント・ルーティングでサポートされます。詳細は、DBMS_CLOUD URI Formatsを参照してください。

ネットワーク・アドレス変換(NAT)ゲートウェイの詳細は、NAT Gatewayを参照してください。

プライベート・エンドポイントのノート

Autonomous AI Databaseでのプライベート・エンドポイントの制限およびノートについて説明します。

-

プライベート・エンドポイントを使用するようにネットワーク・アクセスを更新した後、またはプライベート・エンドポイントの構成を伴うプロビジョニングまたはクローニングが完了した後、Autonomous Databaseの詳細ページの「ネットワーク」セクションでネットワーク構成を表示できます。

「ネットワーク」セクションには、プライベート・エンドポイントに関する次の情報が表示されます:

- アクセス・タイプ: Autonomous AI Database構成のアクセス・タイプを示します。プライベート・エンドポイント構成には、アクセス・タイプ「仮想クラウド・ネットワーク」が表示されます。

- 可用性ドメイン: Autonomous Databaseインスタンスの可用性ドメインを指定します。

- 仮想クラウド・ネットワーク: これには、プライベート・エンドポイントに関連付けられたVCNのリンクが含まれます。

- サブネット: これには、プライベート・エンドポイントに関連付けられたサブネットのリンクが含まれます。

- プライベート・エンドポイントIP: プライベート・エンドポイント構成のプライベート・エンドポイントIPが表示されます。

- プライベート・エンドポイントURL: プライベート・エンド・ポイント構成のプライベート・エンドポイントURLが表示されます。

- ネットワーク・セキュリティ・サービス・グループ: このフィールドには、プライベート・エンドポイントを使用して構成されたNSJへのリンクが含まれます。

- パブリック・アクセス: このフィールドは、プライベート・エンドポイントに対してパブリック・アクセスが有効かどうかを示します。

Editリンクをクリックして、許可されたACLまたはVCNsを表示または変更します。 - パブリック・エンドポイントURL: これは、プライベート・エンドポイントで「パブリック・アクセスの許可」が有効になっている場合に表示されます。これは、パブリック・インターネット上の許可されたIPまたはVCNsから接続するために使用できるパブリック・エンドポイントURLです。

Oracle Cloud Infrastructure Consoleのネットワーク情報の詳細は、OCIコンソールでのネットワーク情報の表示を参照してください。

-

プロビジョニングまたはクローニングが完了したら、パブリック・エンドポイントを使用するようにAutonomous AI Database構成を変更できます。

パブリック・エンドポイントの変更の詳細は、Autonomous AI Databaseでのプライベート・エンド・エンドポイントからパブリック・エンドポイントへの変更を参照してください。

-

最大5つのNSGを指定して、Autonomous AI Databaseへのアクセスを制御できます。

-

Autonomous AI Databaseのプライベート・エンドポイントのネットワーク・セキュリティ・グループ(NSG)を変更できます。

プライベート・エンドポイントのNSGを変更するには、次を実行します:

-

「自律型AIデータベース」ページで、「表示名」列の下のリンクから自律型AIデータベースを選択します。

-

Autonomous Databaseの詳細ページの「ネットワーク」の下にある「ネットワーク・セキュリティ・グループ」フィールドで、「編集」をクリックします。

-

-

オンプレミス・データベースに対して行うように、データ・ゲートウェイを使用して、プライベート・エンドポイントを持つAutonomous AI DatabaseにOracle Analytics Cloudインスタンスを接続できます。詳細は、Data Visualization用のデータ・ゲートウェイの構成および登録を参照してください。

-

プライベート・エンドポイントを使用して構成されたデータベースでは、次のAutonomous AI Databaseツールがサポートされています:

- データベース・アクション

- Oracle APEX

- Oracle Graph Studio

- Oracle Machine Learningノートブック

- Oracle REST Data Services

- Oracle Database API for MongoDB

オンプレミス環境からこれらのAutonomous AI Databaseツールにアクセスするには、追加の構成が必要です。詳細は、例: データ・センターからAutonomous AI Databaseへの接続を参照してください。

追加のプライベート・エンド・ポイント構成を完了せずに、オンプレミス環境からプライベート・エンドポイントを使用してOracle APEX、データベース・アクション、Oracle Graph StudioまたはOracle REST Data Servicesにアクセスすると、エラーが表示されます:

404 Not Found

-

プライベート・エンドポイントを使用するようにネットワーク・アクセスを更新した後、データベース・ツール用のURLは、パブリック・エンドポイントを使用する場合とは異なります。更新されたURLは、パブリック・エンドポイントからプライベート・エンドポイントに変更した後、コンソールで確認できます。

-

Autonomous AI Databaseで事前構成されたデフォルトのOracle REST Data Services (ORDS)に加えて、より多くの構成オプションを提供し、プライベート・エンドポイントで使用できる、代替ORDSデプロイメントを構成できます。プライベート・エンドポイントで使用できる代替ORDSデプロイメントについて学習するには、Autonomous AI Databaseでの顧客管理対象Oracle REST Data Servicesについてを参照してください。

-

「プライベートIPアドレス」フィールドに値を入力したときにIPアドレスが自動的に割り当てられるかどうかにかかわらず、インスタンスをプロビジョニングまたはクローニングした後は、プライベートIPアドレスの変更は許可されません。

-

SSL_SERVER_DN_MATCHパラメータは、サーバーのホスト名がサーバーのSSL証明書の共通名(CN)またはサブジェクト代替名(SAN)と一致することをクライアントが検証するかどうかを制御します。SSL_SERVER_DN_MATCH=NOを設定すると、この検証が無効になります。

SSL_SERVER_DN_MATCH=NOの場合、次の潜在的なリスクに注意してください。

- 中間者攻撃(MITM)へのエクスポージャの増加:

- ホスト名検証がないと、攻撃者は信頼できる認証局によって署名された証明書を提示することで通信を傍受または変更し、MITM攻撃を容易にすることができます。

- 偶発的な構成ミス:

- この設定により、誤った構成または不正なサーバーが信頼できるエンドポイントとしてマスカレードされ、予想される証明書検証制御がバイパスされ、意図しないセキュリティ・ギャップが発生する可能性があります。

ベスト・プラクティスは、SSL_SERVER_DN_MATCH=YESを設定することです。これは、無効化を必要とする説得力のある、よく理解されているビジネス・ケースがないかぎり、ホスト名検証を有効にします。

ホスト名一致を無効にする必要がある場合は、堅牢な代替制御が行われていることを確認します。

- 厳密な証明書検証と定期的な証明書管理。

- ファイアウォール・ルールまたは許可リストを使用して、既知の信頼できるIPアドレスへの接続を制限します。

- SSL/TLS構成および予期しない動作に対する接続の試行を監視します。

- 中間者攻撃(MITM)へのエクスポージャの増加:

Autonomous AI Databaseでのプライベート・エンドポイント構成の例

Autonomous AI Databaseのプライベート・エンドポイント(VCN)構成のサンプルを示します。

- 例: Oracle Cloud Infrastructure VCN内からの接続

Autonomous AI Databaseで構成されているのと同じVCN内の仮想マシン(VM)上のOracle Cloud Infrastructure内で実行されているアプリケーションを示しています。 - 例: データ・センターから自律型AIデータベースへの接続

オンプレミス・データ・センターから自律型AIデータベースにプライベートに接続する方法を示します。このシナリオでは、トラフィックはパブリック・インターネットを経由しません。

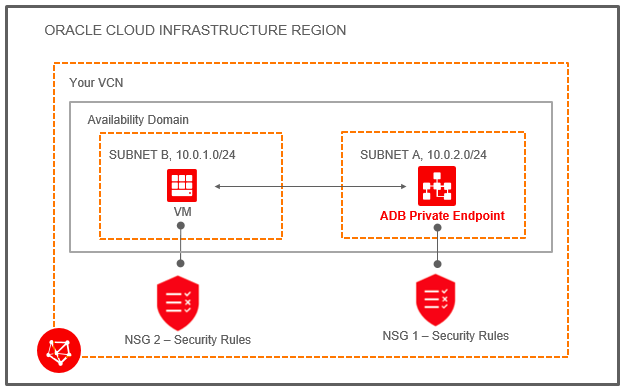

例: Oracle Cloud Infrastructure VCN内からの接続

Oracle Cloud Infrastructure内で、Autonomous AI Databaseに対して構成されているのと同じVCNの仮想マシン(VM)で実行されているアプリケーションを示します。

図adb_private_endpoint1.pngの説明

Your VCNという名前のVCNにプライベート・エンドポイントを持つAutonomous AI Databaseインスタンスがあります。このVCNには、"SUBNET B" (CIDR 10.0.1.0/24)と"SUBNET A" (CIDR 10.0.2.0/24)の2つのサブネットが含まれています。

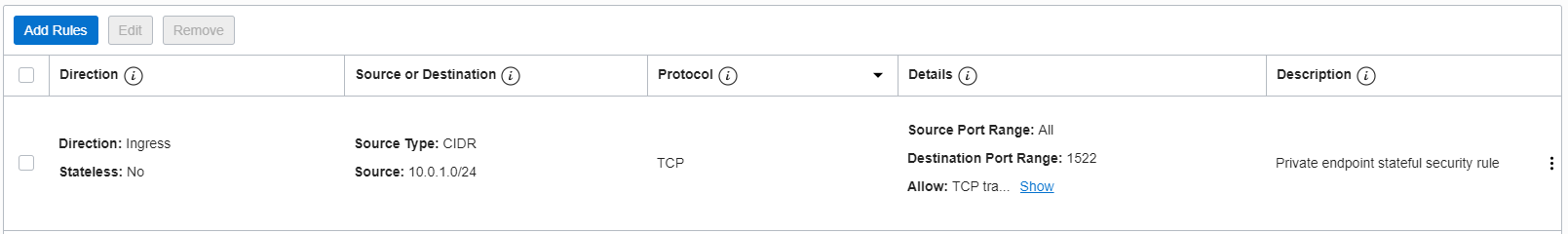

Autonomous AI Databaseインスタンスに関連付けられたネットワーク・セキュリティ・グループ(NSG)は、"NSG 1 - Security Rules"として表示されています。このネットワーク・セキュリティ・グループは、Autonomous AI Databaseインスタンスとの間の送受信トラフィックを許可するセキュリティのルールを定義するものです。Autonomous AI Databaseインスタンスのルールを次のように定義します:

-

相互TLS認証の場合は、ソースからAutonomous AI Databaseインスタンスへの接続を許可するためのステートフル・イングレス・ルールを追加します。ソースはデータベースへの接続を許可するアドレス範囲に設定し、IPプロトコルはTCPに設定し、宛先ポート範囲を1522に設定します。

-

TLS認証の場合は、ソースからAutonomous AI Databaseインスタンスへの接続を許可するためのステートフル・イングレス・ルールを追加します。ソースはデータベースへの接続を許可するにはアドレス範囲に設定し、IPプロトコルはTCPに設定し、宛先ポート範囲には1521または1522を設定します。

-

Oracle APEX、データベース・アクションおよびOracle REST Data Servicesを使用するには、NSGルールにポート443を追加します。

次の図は、Autonomous AI Databaseインスタンスのトラフィックを制御するサンプルのステートフル・セキュリティ・ルールを示します:

図adb_private_vcn_nsg_stateful1.pngの説明

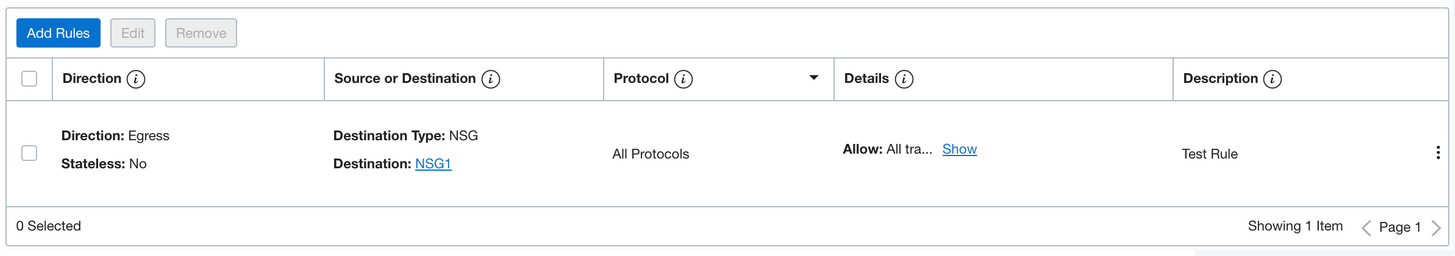

Autonomous AI Databaseに接続するアプリケーションが、SUBNET BのVMで実行されています。VMとの間のトラフィックを許可するセキュリティ・ルールも追加します(図に示すように、"NSG 2 Security Rules"というラベルが付いています)。VMにはステートフル・セキュリティ・ルールを使用できるため、NSG 2 Security Rulesにエグレスのルールを追加するだけです(これにより、宛先サブネットAへのアクセスが許可されます)。

次の図は、VMのトラフィックを制御するサンプルのセキュリティ・ルールを示しています:

図adb_private_vcn_rules2.pngの説明

セキュリティ・ルールを構成すると、アプリケーションはクライアント資格証明ウォレットを使用してAutonomous AI Databaseインスタンスに接続できます。詳細は、クライアント資格証明(ウォレット)のダウンロードを参照してください。

ネットワーク・セキュリティ・グループの構成の詳細は、ネットワーク・セキュリティ・グループを参照してください。

例: データ・センターからAutonomous AI Databaseへの接続

オンプレミス・データ・センターからAutonomous AI Databaseにプライベートに接続する方法を示します。このシナリオでは、トラフィックはパブリック・インターネットを経由しません。

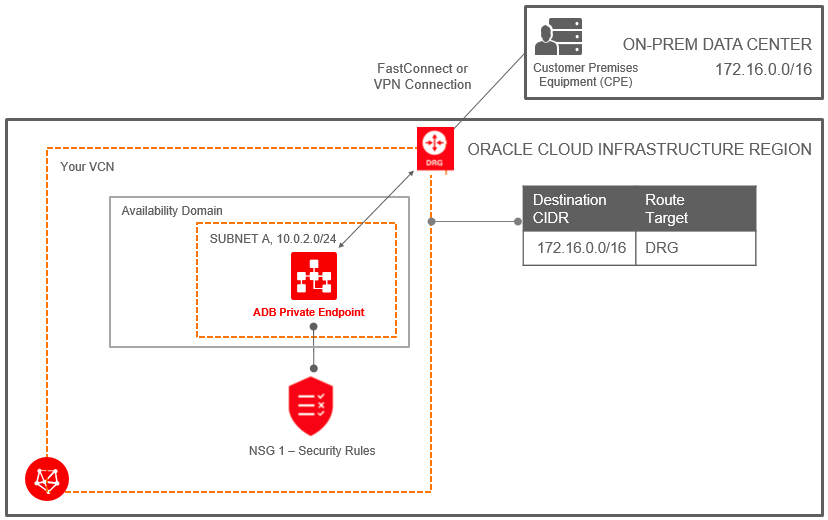

図adb_private_endpoint2.pngの説明

データ・センターから接続するには、オンプレミス・ネットワークをFastConnectでVCNに接続し、動的ルーティング・ゲートウェイ(DRG)を設定します。Autonomous AI Databaseのプライベート・エンドポイントを解決するには、完全修飾ドメイン名(FQDN)のエントリをオンプレミス・クライアントのhostSファイルに追加する必要があります。たとえば、Linuxマシンの場合は/etc/hostsファイルです。たとえば:

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloud.comOracle APEX、データベース・アクションおよびOracle REST Data Servicesを使用するには、同じIPを持つ別のエントリを追加します。たとえば:

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloudapps.comプライベート・エンドポイントのIPとFQDNは次のようになります:

-

プライベートIPは、インスタンスのOracle Cloud InfrastructureコンソールのAutonomous AI Databaseの詳細ページに表示されます。

-

FQDNは、Autonomous AI Databaseクライアント資格証明ウォレットの

tnsnames.oraファイルに表示されます。

または、Oracle Cloud InfrastructureプライベートDNSを使用してDNS名解決を提供することもできます。詳細は、プライベートDNSを参照してください。

この例では、オンプレミス・データ・センターと"Your VCN"の間に動的ルーティング・ゲートウェイ(DRG)があります。VCNにはAutonomous AI Databaseが含まれています。また、DRGを経由するCIDR 172.16.0.0/16への送信トラフィック用に、Autonomous AI Databaseに関連付けられたVCNのルート表も表示されます。

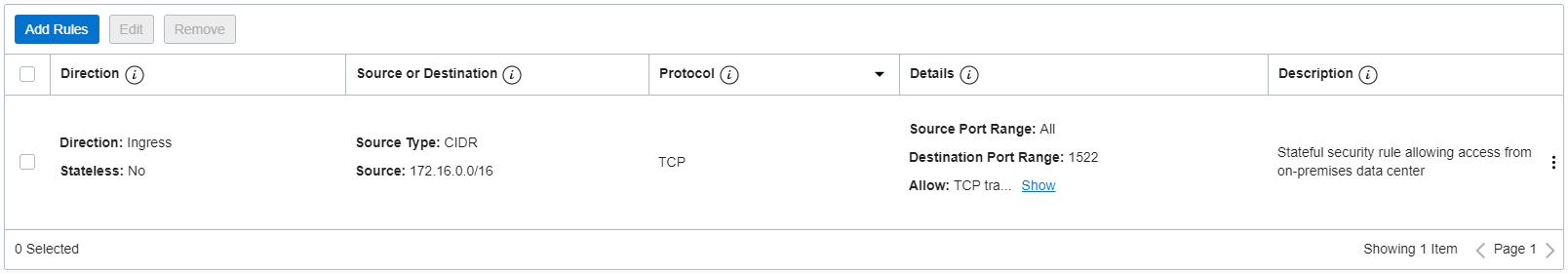

DRGの設定に加えて、データ・センターのCIDR範囲(172.16.0.0/16)のルールを追加することで、Autonomous AI Databaseとの間のトラフィックを許可するネットワーク・セキュリティ・グループ(NSG)ルールを定義します。この例では、"NSG 1"のセキュリティ・ルールを次のように定義します:

-

相互TLS認証の場合は、データ・センターからのイングレス・トラフィックを許可するステートフル・ルールを作成します。これは、ソースがデータベースへの接続を許可するアドレス範囲に設定され、プロトコルがTCPに設定され、ソース・ポート範囲がCIDR範囲(172.16.0.0/16)に設定され、宛先ポートが1522に設定されている、ステートフル・イングレス・ルールです。

-

TLS認証の場合は、データ・センターからのイングレス・トラフィックを許可するステートフル・ルールを作成します。これはステートフル・イングレス・ルールで、ソースをデータベースへの接続を許可するアドレス範囲に設定し、プロトコルをTCPに設定し、ソース・ポート範囲はCIDR範囲(172.16.0.0/16)に設定し、宛先ポートを1521または1522に設定しています。

-

Oracle APEX、データベース・アクションおよびOracle REST Data Servicesを使用するには、NSGルールにポート443を追加します。

次の図は、Autonomous AI Databaseインスタンスのトラフィックを制御するセキュリティ・ルールを示します:

図adb_private_vcn_nsg_stateful2.pngの説明

セキュリティ・ルールを構成すると、オンプレミス・データベース・アプリケーションは、クライアント資格証明ウォレットを使用してAutonomous AI Databaseインスタンスに接続できます。詳細は、クライアント資格証明(ウォレット)のダウンロードを参照してください。