ノート:

- このチュートリアルでは、Oracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了するときに、これらの値をクラウド環境に固有の値に置き換えます。

ローカル・アクセスを使用したOracle Cloud Infrastructure Kubernetes Engineクラスタへの接続

イントロダクション

このチュートリアルでは、ローカル・アクセスを使用してOracle Cloud Infrastructure Kubernetes Engine (OCI Kubernetes EngineまたはOKE)クラスタに接続する方法を説明します。このチュートリアルの終わりまでに、ローカルマシンが OKEクラスタと安全かつ効率的に対話するように構成できるようになります。この接続方法は、クラスタ・リソースの管理、アプリケーションのデプロイ、およびローカル環境からのトラブルシューティングの実行に不可欠です。Kubernetesの初心者でも、経験者でも、このステップバイステップのアプローチにより、スムーズで簡単な設定が保証されます。

Kubernetesクラスタのネットワーキング部分を見ると、デプロイメントに使用できる異なるKubernetesネットワーク・アーキテクチャがあります。詳細は、Example Network Resource Configurationsを参照してください。

プライベートIPアドレスを使用してAPIエンドポイントをデプロイする場合があり、その場合、KubernetesクラスタはOCI Cloud Shellアプリケーションを使用して管理できず、インターネットに接続されている別のマシンからも管理できません。「ローカル・アクセス」を選択する必要がありますが、ローカル・アクセスに接続する前に、まず要塞として機能するインスタンスを設定する必要があります。

目的

- ローカル・アクセスを使用してOracle Cloud Infrastructure Kubernetes Engineクラスタに接続します。

タスク1: Kubernetesクラスタの検証

OCI OKEにKubernetesクラスタがデプロイされていることを確認します。

-

KubernetesクラスタをOKEにデプロイするには、次の方法のいずれかを使用します:

-

タスク1: 新しいKubernetesクラスタの作成およびコンポーネントの検証: クイック作成モードを使用してOKEにKubernetesクラスタをデプロイします。

-

タスク1: OKEを使用したKubernetesクラスタのデプロイ: 「カスタム作成」モードを使用してOKEにKubernetesクラスタをデプロイします。

-

Terraformを使用したOKEを使用した異なるOCIリージョンへの複数のKubernetesクラスタのデプロイおよびRPCを使用したフル・メッシュ・ネットワークの作成: Terraformを使用したOKE上の複数のリージョンへの複数のKubernetesクラスタのデプロイ。

-

Oracle Cloud Infrastructure Kubernetes Engineを使用してTerraformでKubernetesクラスタをデプロイ: Terraformを使用して単一のKubernetesクラスタをOKEにデプロイします。

-

-

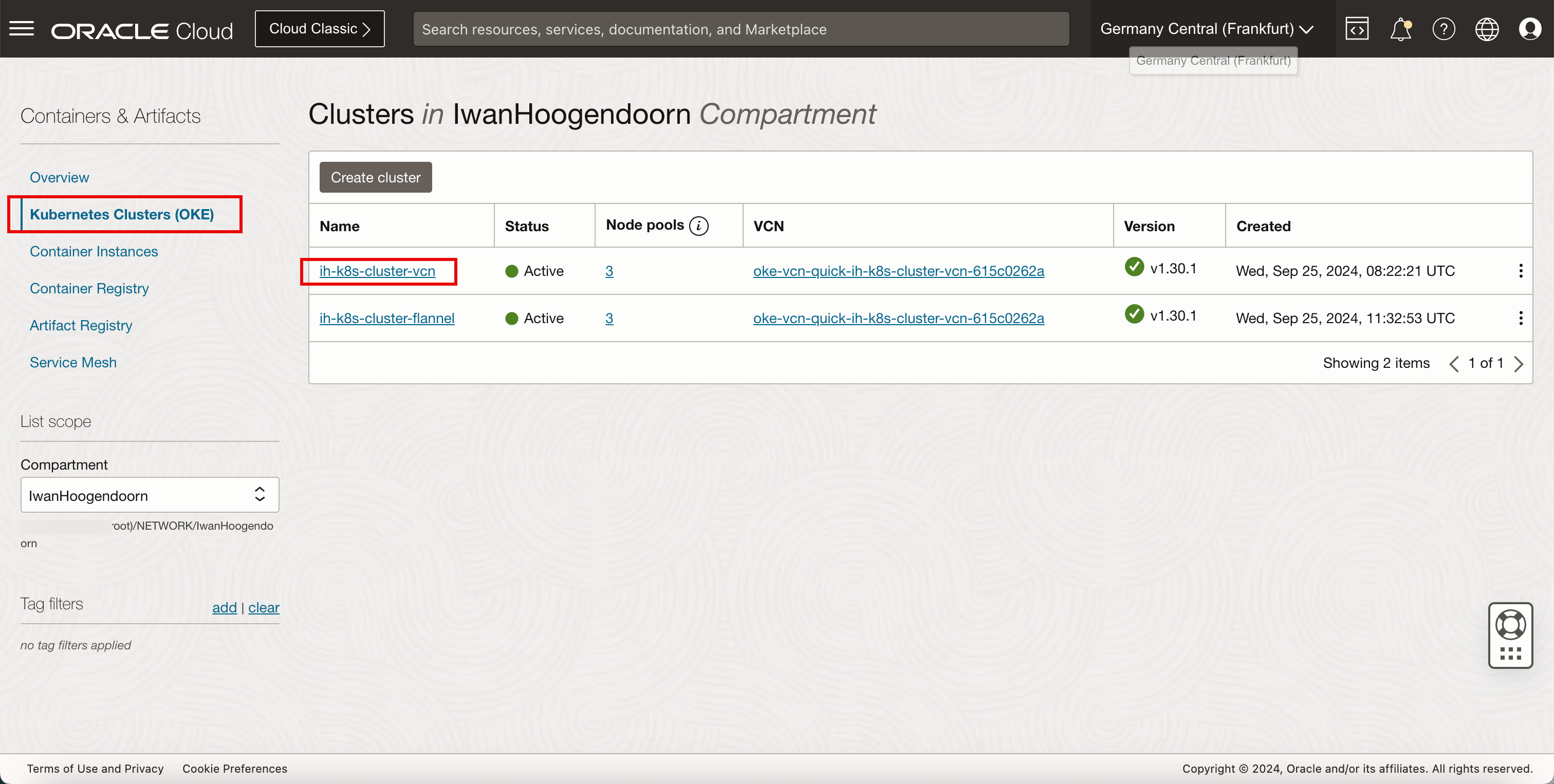

OCIコンソールにログインし、「開発者サービス」、「Kubernetesクラスタ(OKE)」に移動してクラスタをクリックします。

-

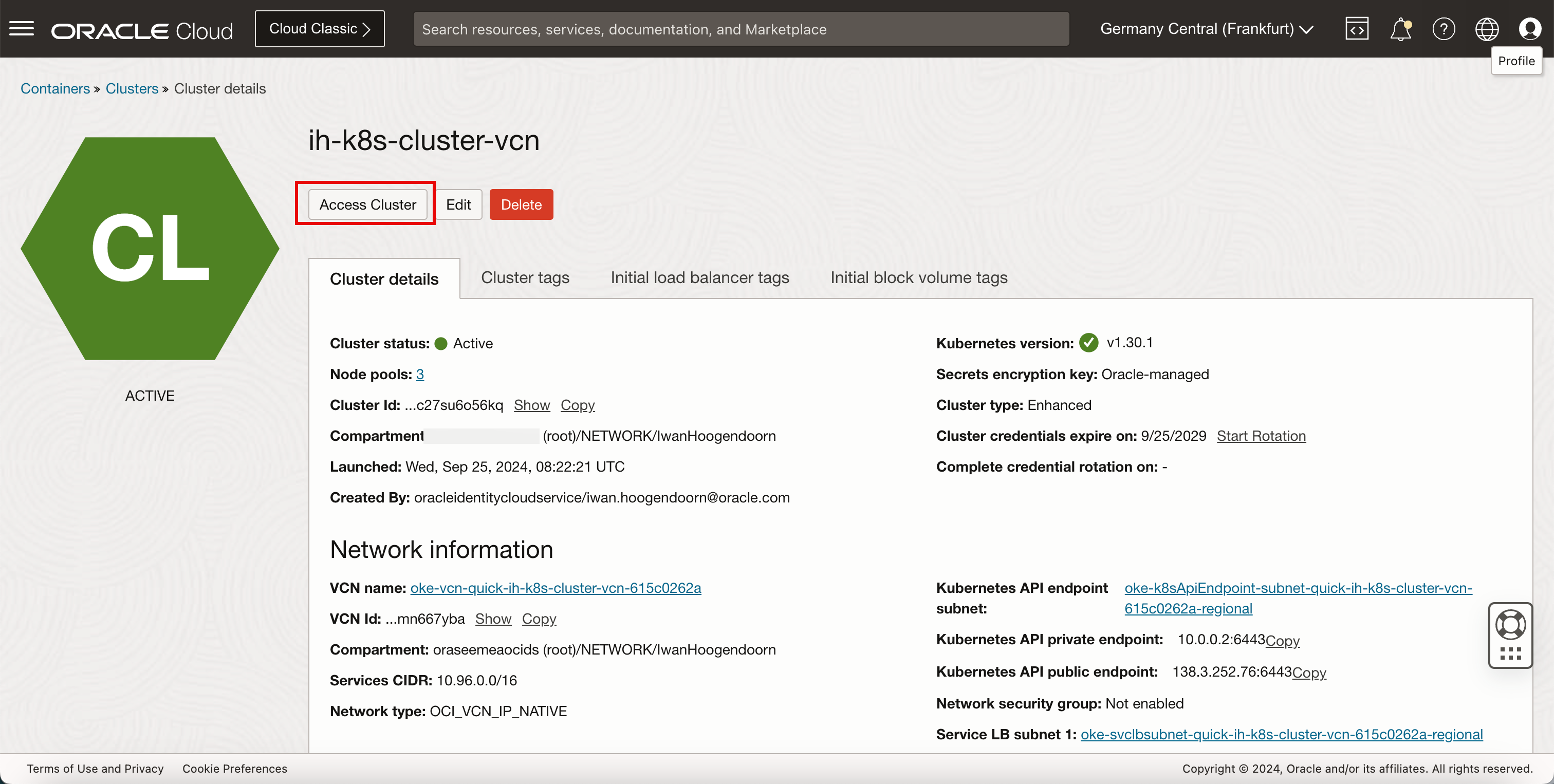

「クラスタへのアクセス」をクリックします。

-

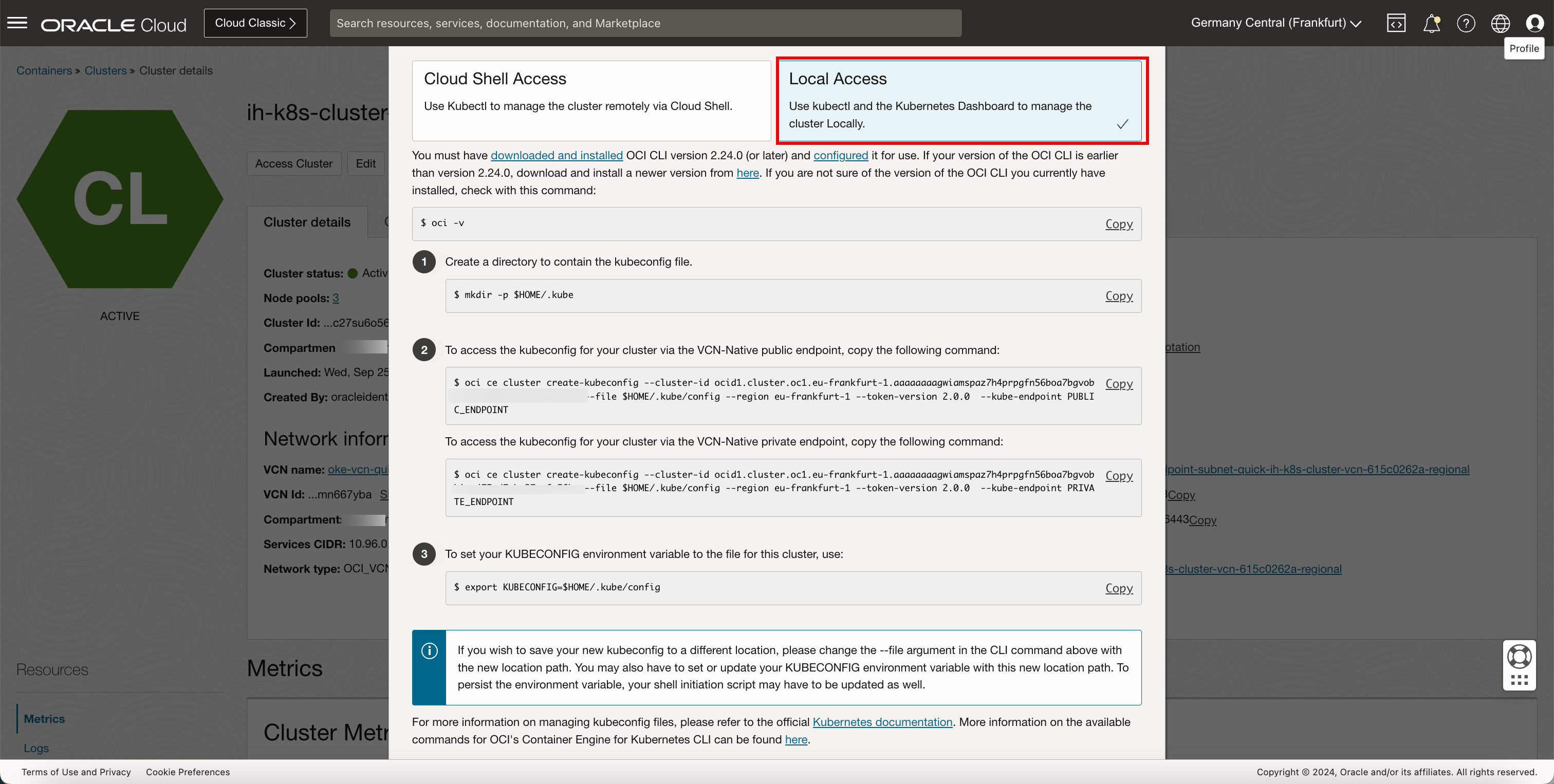

「ローカル・アクセス」を選択します。要塞を作成して正しく構成したら、必要な次のコマンドをコピーします。

タスク2: 要塞として機能する新しいLinuxインスタンスの作成

このタスクでは、要塞インスタンスをパブリック・サブネットにデプロイしますが、OCI Bastionサービスおよびセッション(このチュートリアルの後半)を使用する場合は、プライベート・サブネットに要塞インスタンスをデプロイすることをお薦めします。このチュートリアルでは、柔軟性とさまざまなオプションを紹介したいので、これを実行していません。

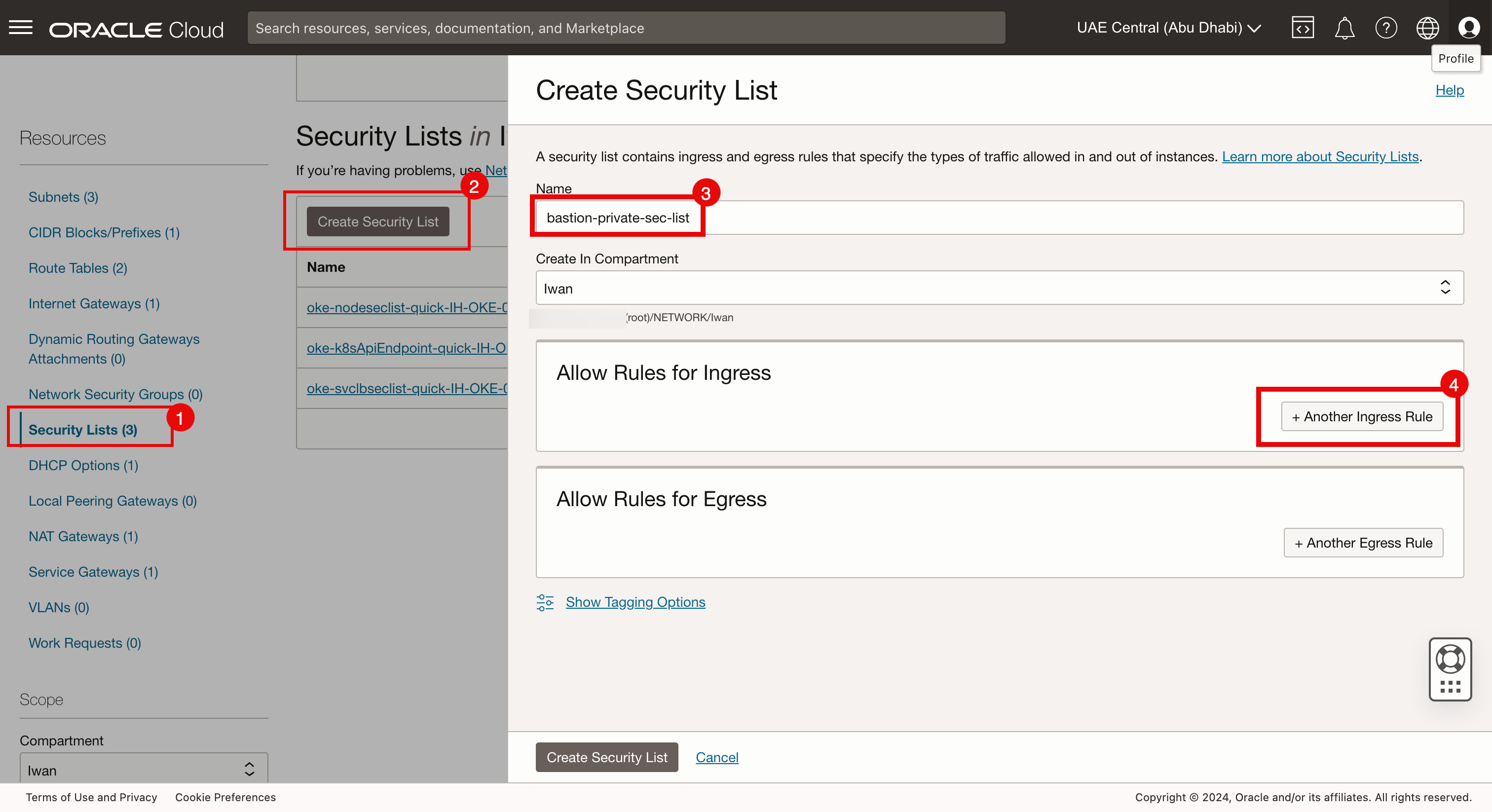

タスク2.1: イングレス・ルールおよびエグレス・ルールを使用したbastion-private-sec-listセキュリティ・リストの作成

新しい要塞インスタンスが10.0.5.0/24に配置される新しいサブネットを決定します。セキュリティ・リストを正しく作成するには、これが必要です。

-

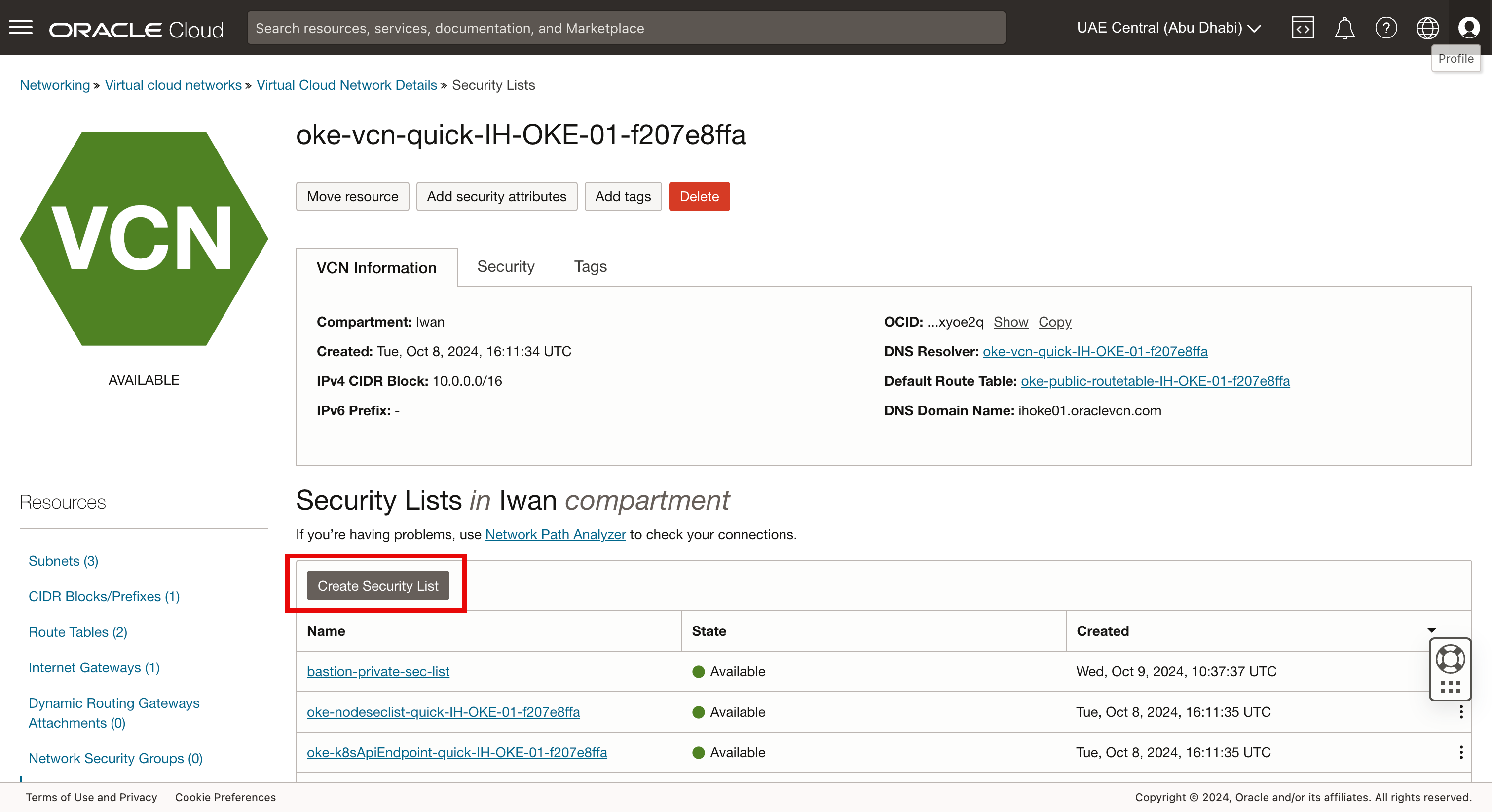

OCIコンソールに移動し、「ネットワーキング」、「Virtual Cloudネットワーク」に移動して、KubernetesクラスタをデプロイするVCNを選択します。

- 「セキュリティ・リスト」をクリックします。

- 「セキュリティ・リストの作成」をクリックします。

- セキュリティ・リストの「名前」を入力します。

- 「+ Another Ingress Rule」をクリックします。

-

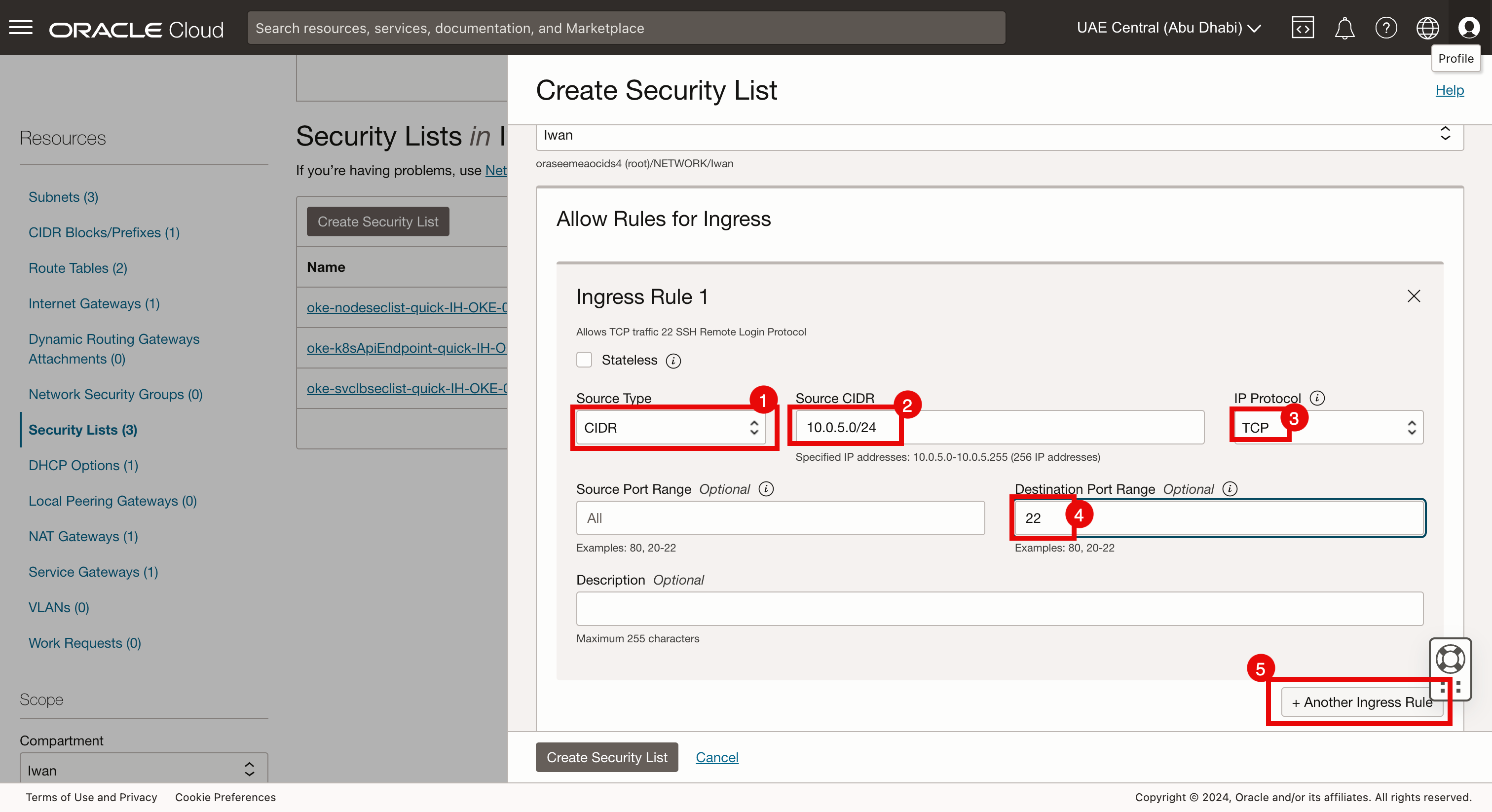

次の情報を入力して、イングレス・ルール1を作成します。

- ソース・タイプ: CIDRと入力します。

- ソースCIDR:要塞インスタンスのサブネットとなるソース(

10.0.5.0/24)を入力します。 - IPプロトコル: 「TCP」と入力します。

- 宛先ポート範囲: 22と入力します。

- 「+ Another Ingress Rule」をクリックします。

-

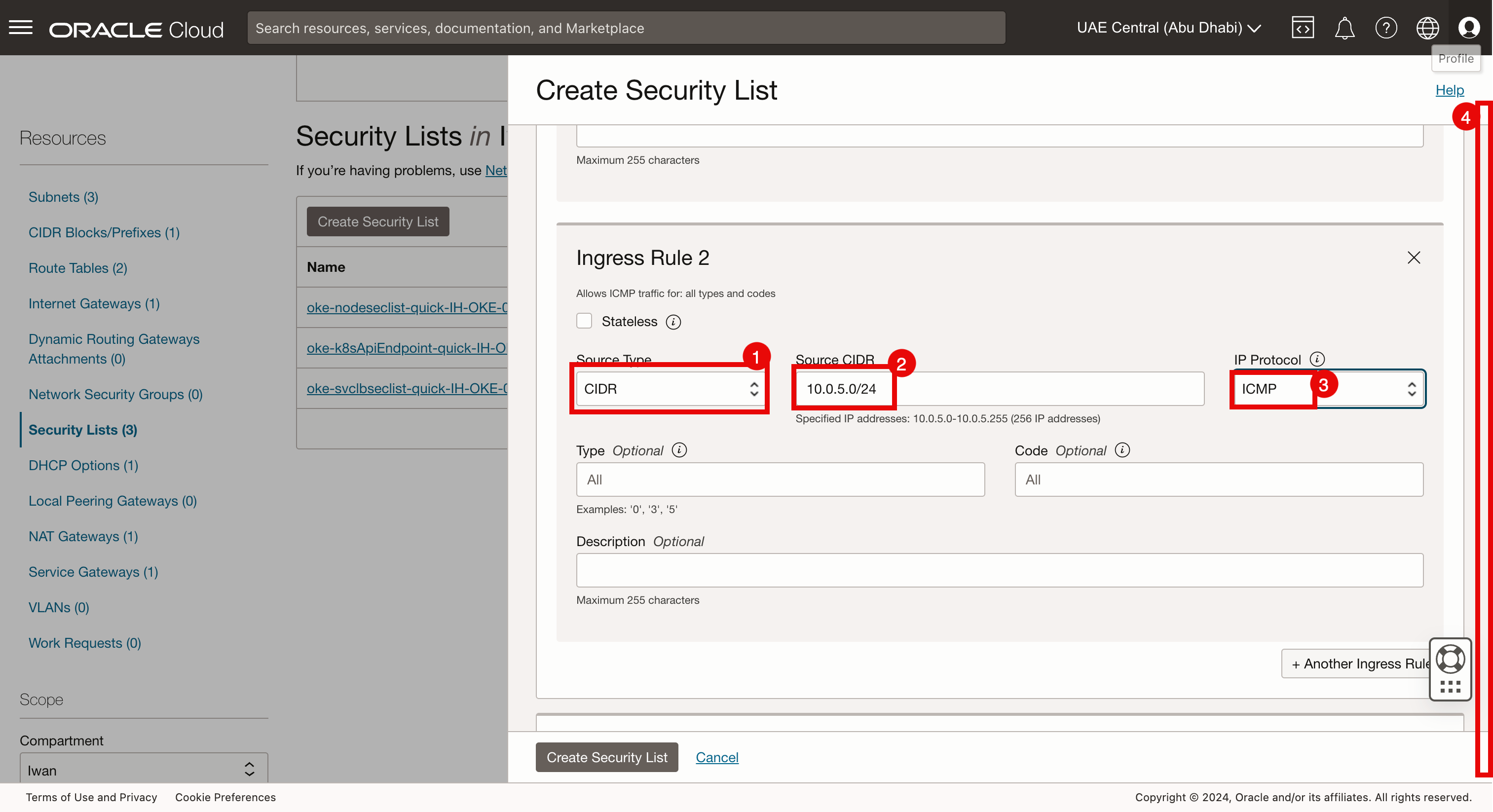

次の情報を入力して、イングレス・ルール2を作成します。

- ソース・タイプ: CIDRと入力します。

- ソースCIDR:要塞インスタンスのサブネットとなるソース(

10.0.5.0/24)を入力します。 - IPプロトコル: ICMPと入力します。

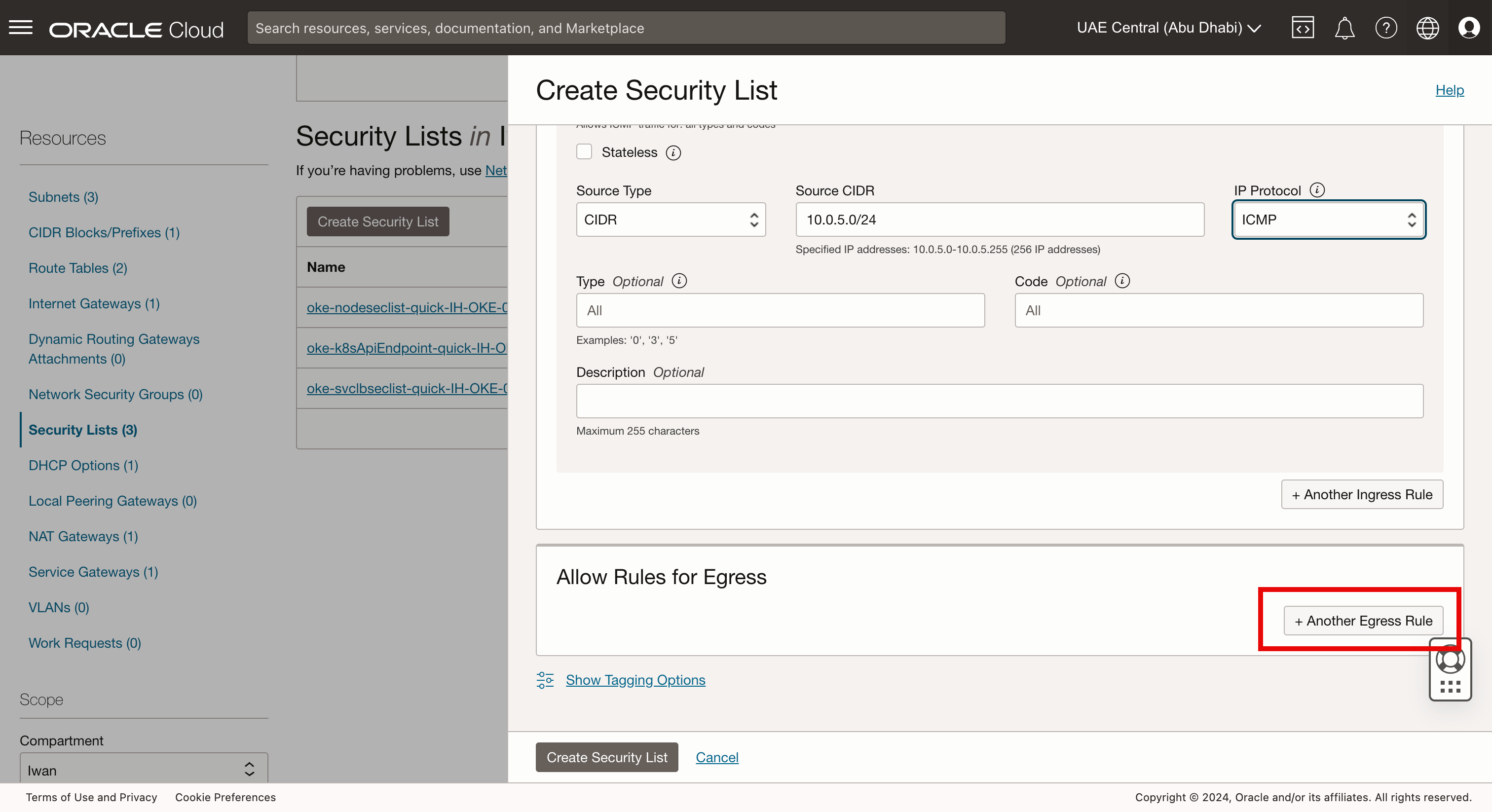

- 下へスクロール

-

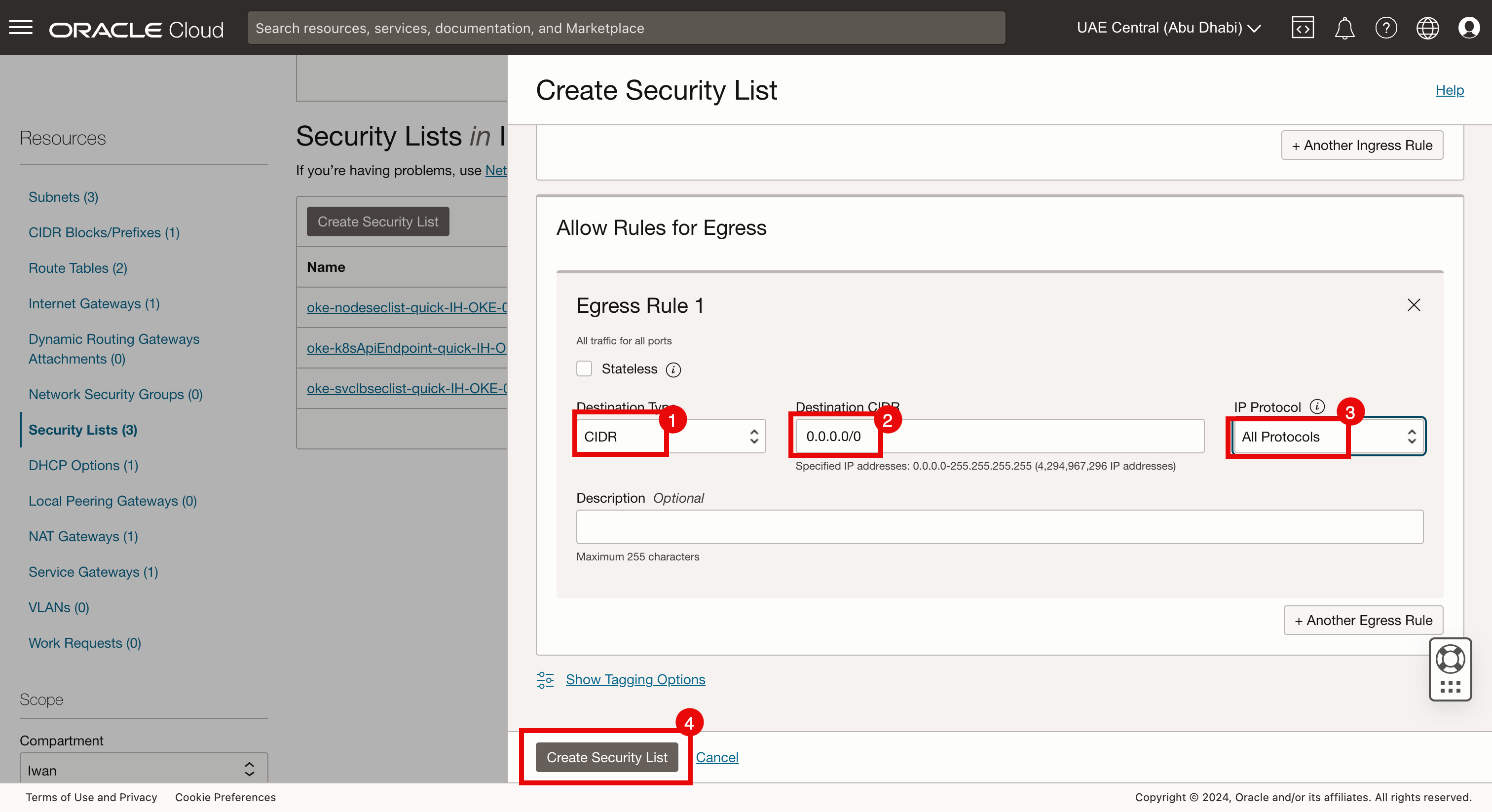

「+別のエグレス・ルール」をクリックします。

-

次の情報を入力してエグレス・ルール1を作成します。

- 宛先タイプ: CIDRと入力します。

- 宛先CIDR:すべてにするソース(

0.0.0.0/0)を入力します。 - IPプロトコル: 「すべてのプロトコル」を入力します。

- 「セキュリティ・リストの作成」をクリックします。

-

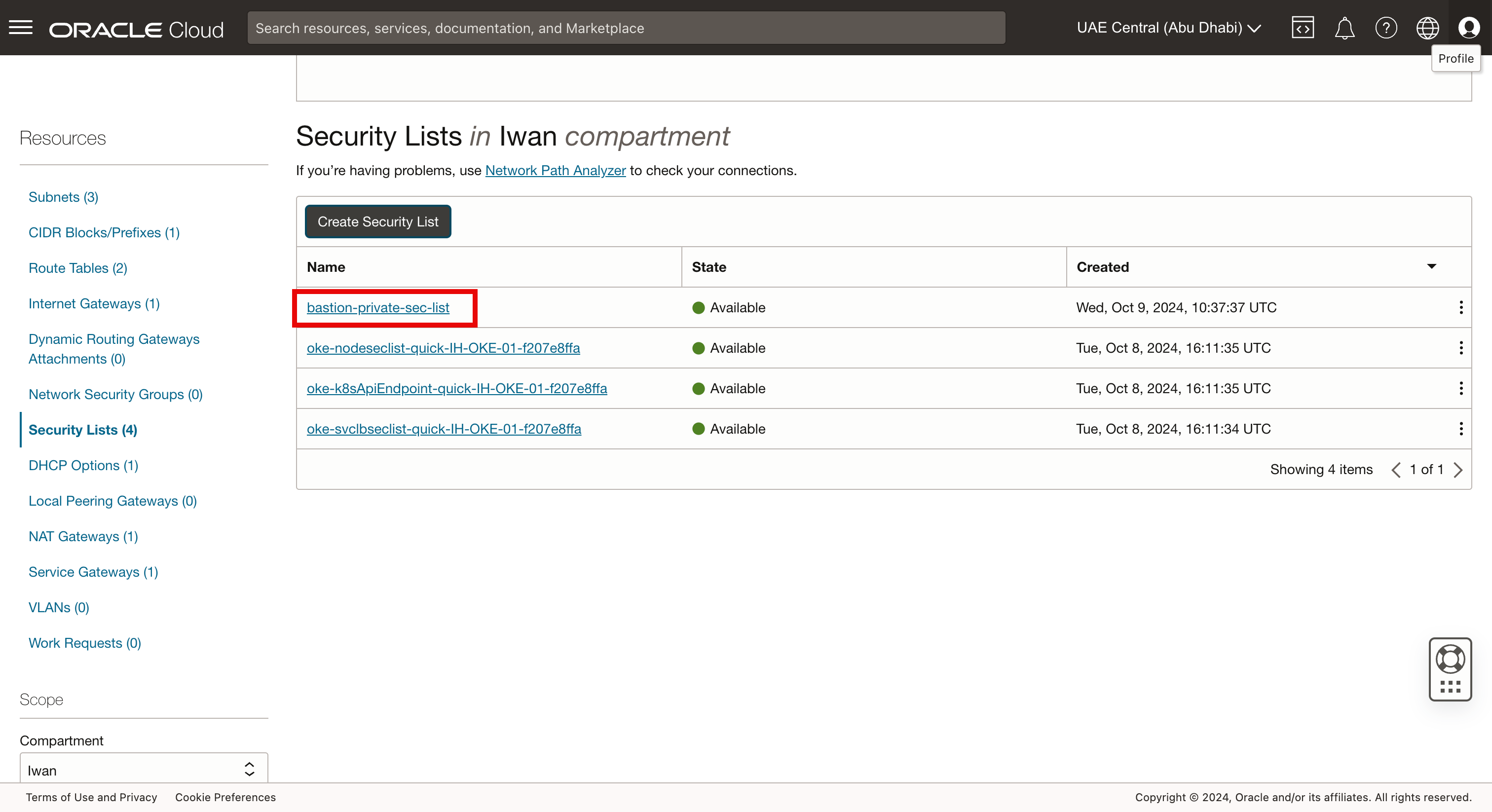

新しいセキュリティ・リストが作成されていることに注意してください。セキュリティ・リストをクリックして、ルールを確認します。

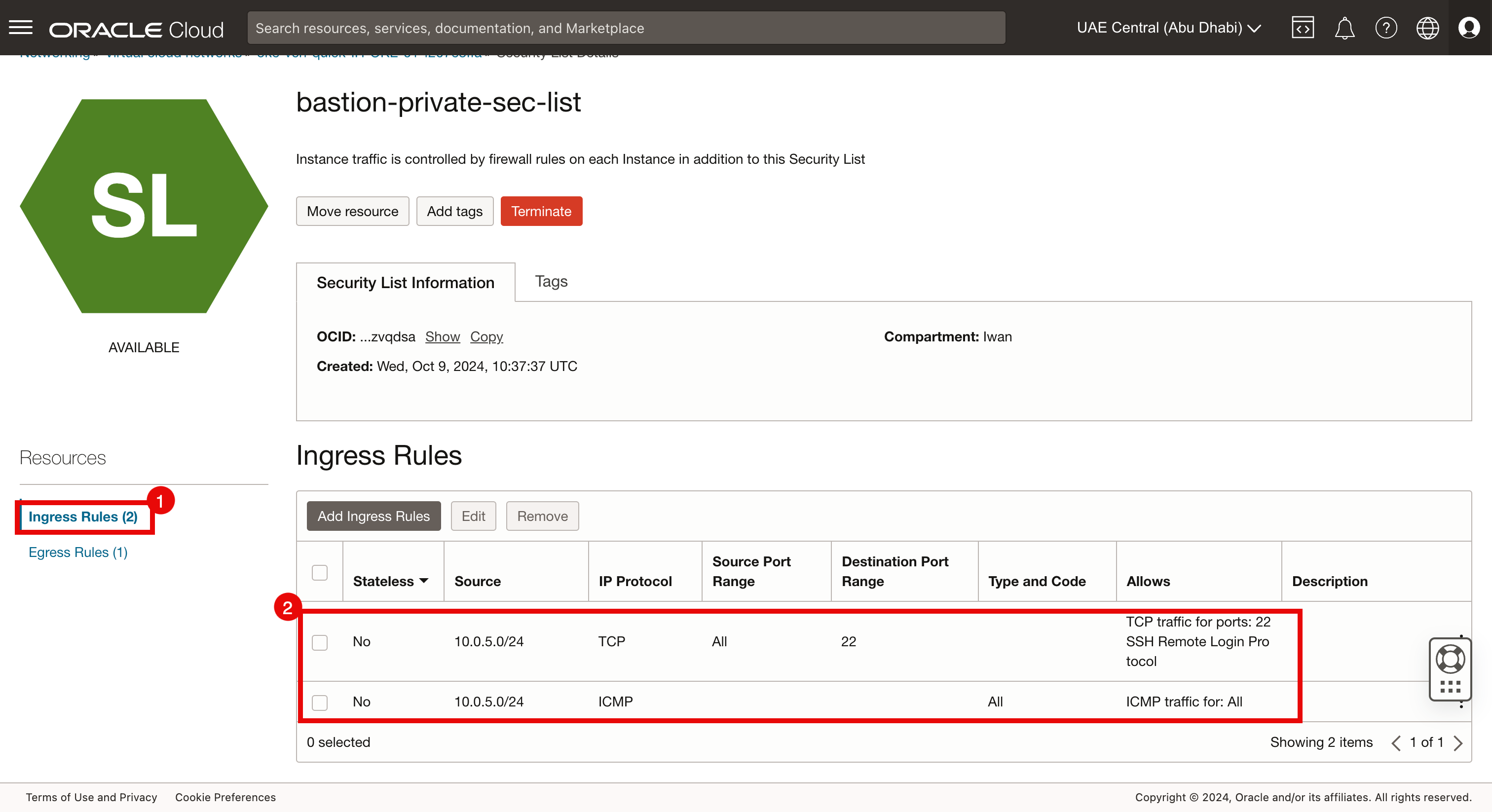

- 「イングレス・ルール」をクリックします。

- ルールが存在することに注意してください。

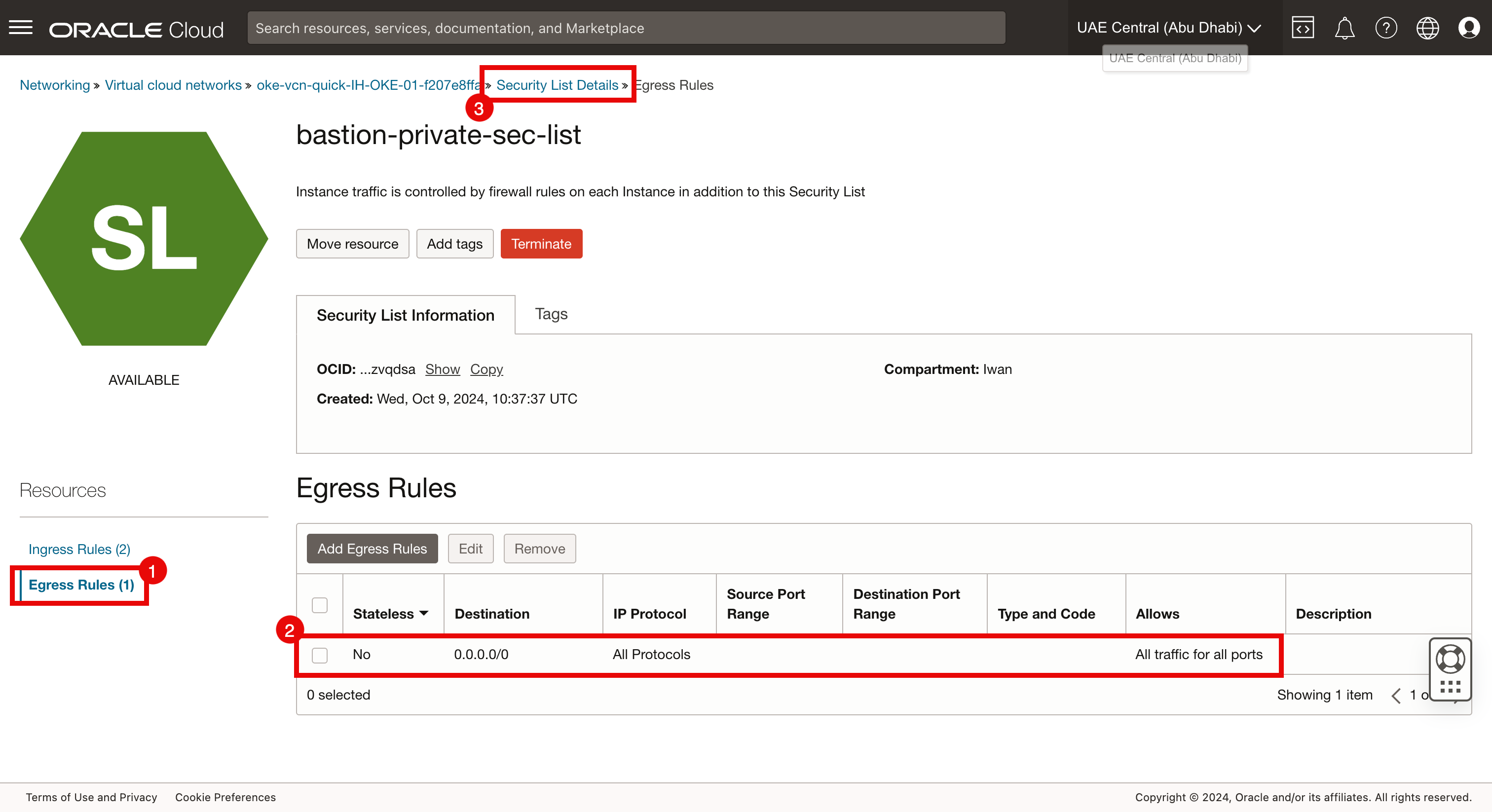

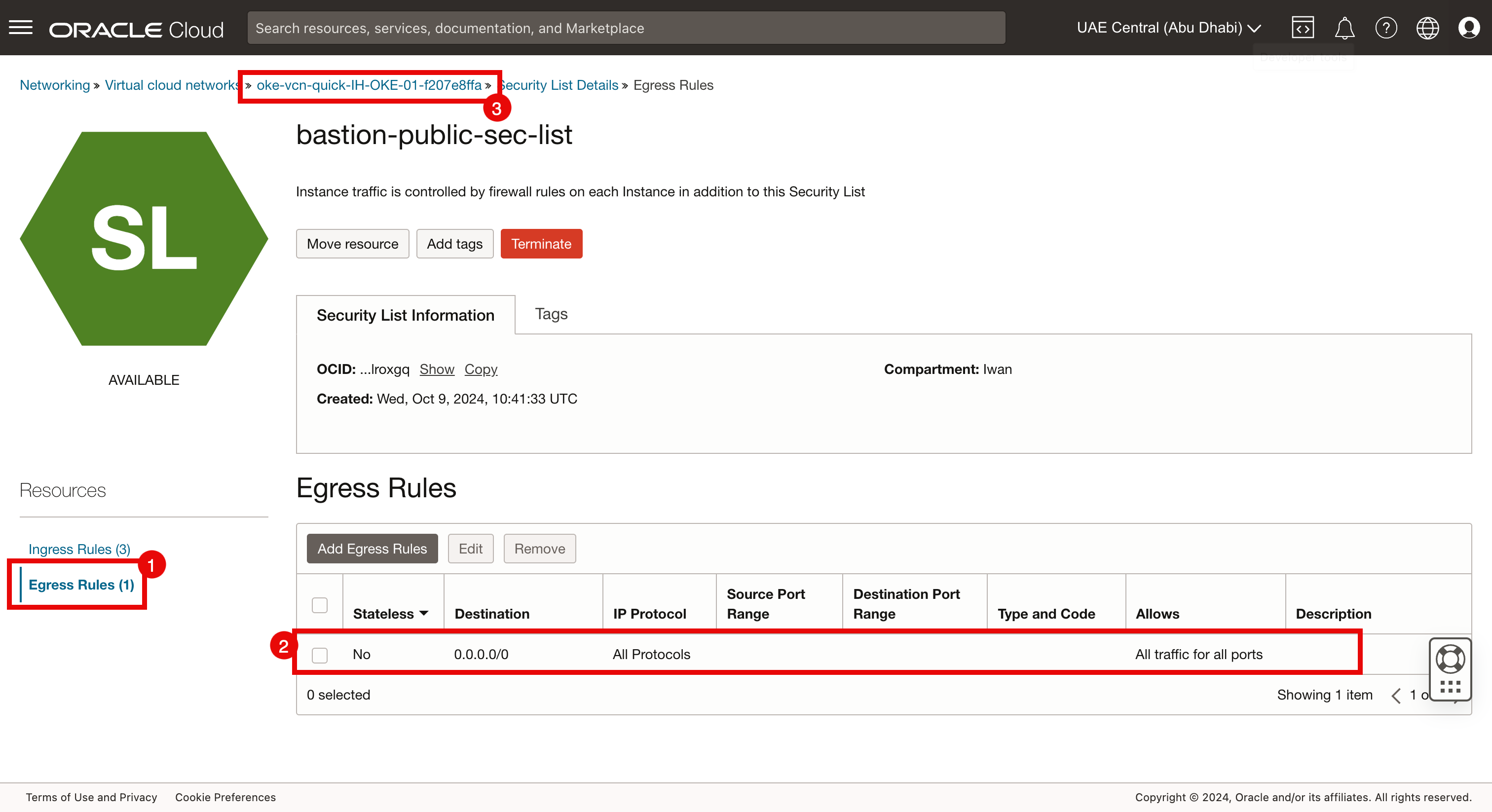

- 「エグレス・ルール」をクリックします。

- ルールが存在することに注意してください。

タスク2.2: イングレス・ルールおよびエグレス・ルールを使用したbastion-public-sec-listセキュリティの作成

-

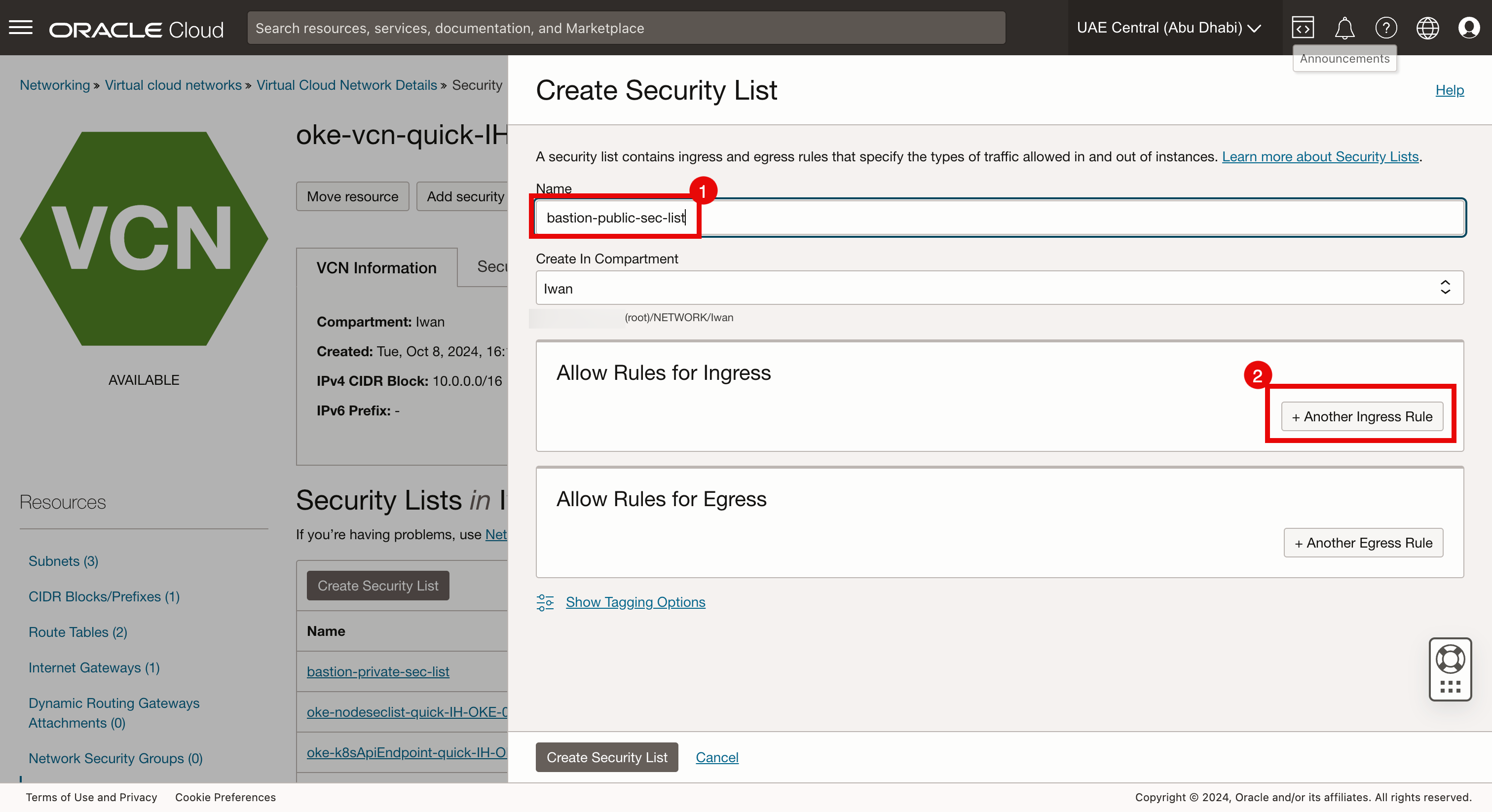

「セキュリティ・リストの作成」をクリックします。

- セキュリティ・リストの「名前」を入力します。

- 「+ Another Ingress Rule」をクリックします。

-

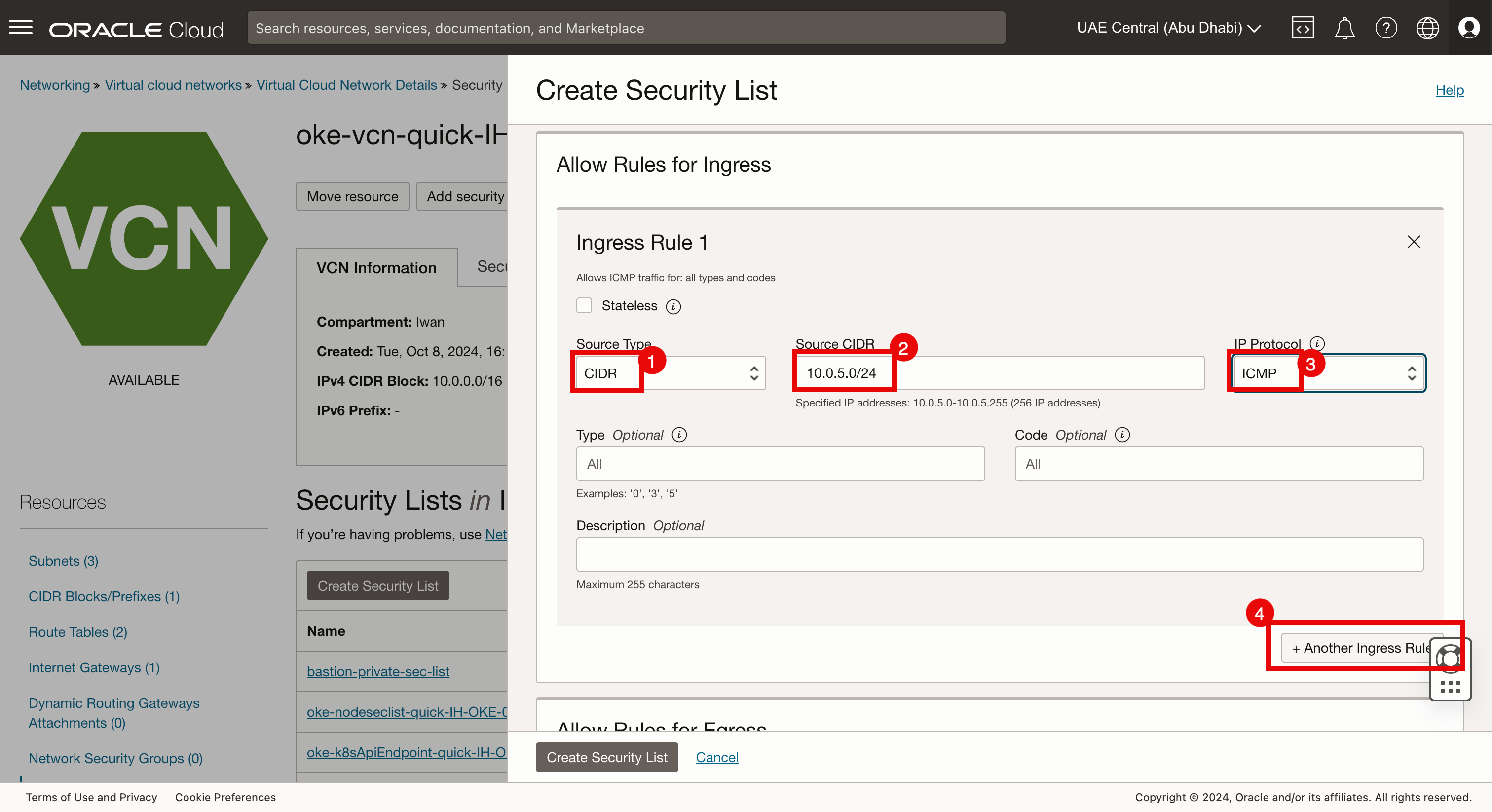

イングレス・ルール1に次の情報を入力します。

- ソース・タイプ: CIDRと入力します。

- ソースCIDR:要塞インスタンスのサブネットとなるソース(

10.0.5.0/24)を入力します。 - IPプロトコル: ICMPと入力します。

- 「+ Another Ingress Rule」をクリックします。

-

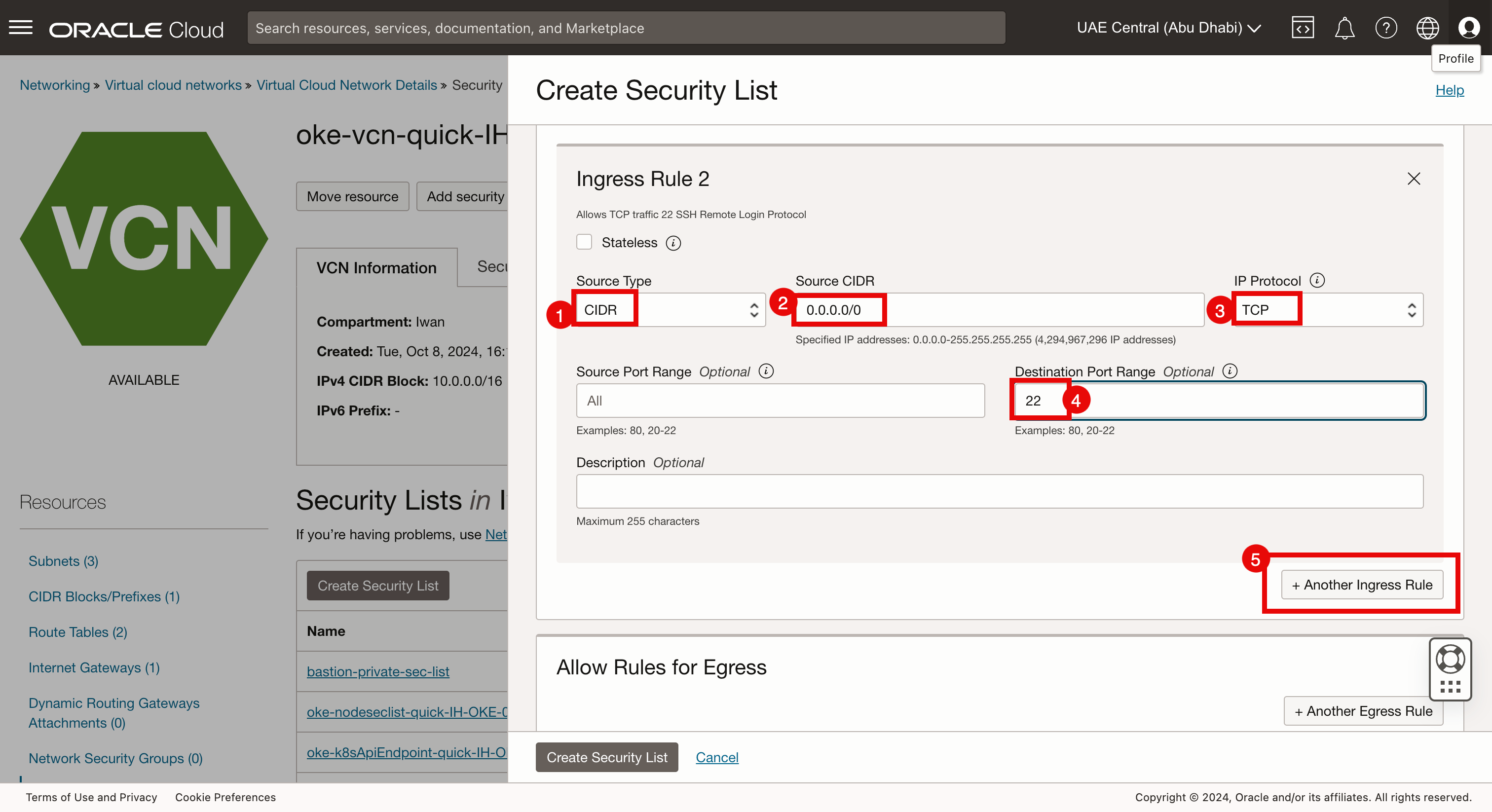

イングレス・ルール2に次の情報を入力します。

- ソース・タイプ: CIDRと入力します。

- ソースCIDR:すべてにするソース(

0.0.0.0/0)を入力します。 - IPプロトコル: 「TCP」と入力します。

- 宛先ポート範囲: 22と入力します。

- 「+ Another Ingress Rule」をクリックします。

-

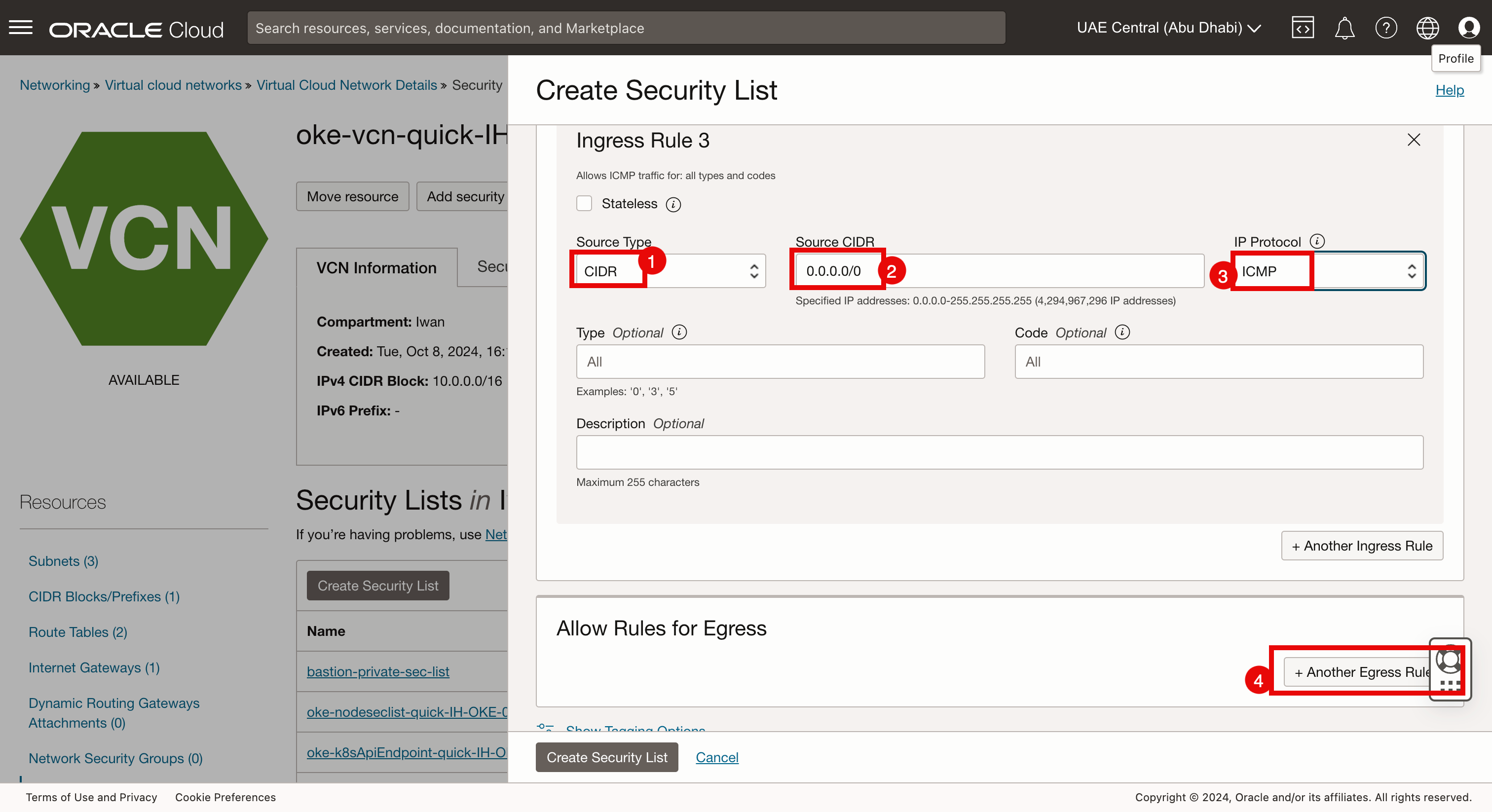

イングレス・ルール3に次の情報を入力します。

- ソース・タイプ: CIDRと入力します。

- ソースCIDR:すべてにするソース(

0.0.0.0/0)を入力します。 - IPプロトコル: ICMPと入力します。

- 「+別のエグレス・ルール」をクリックします。

-

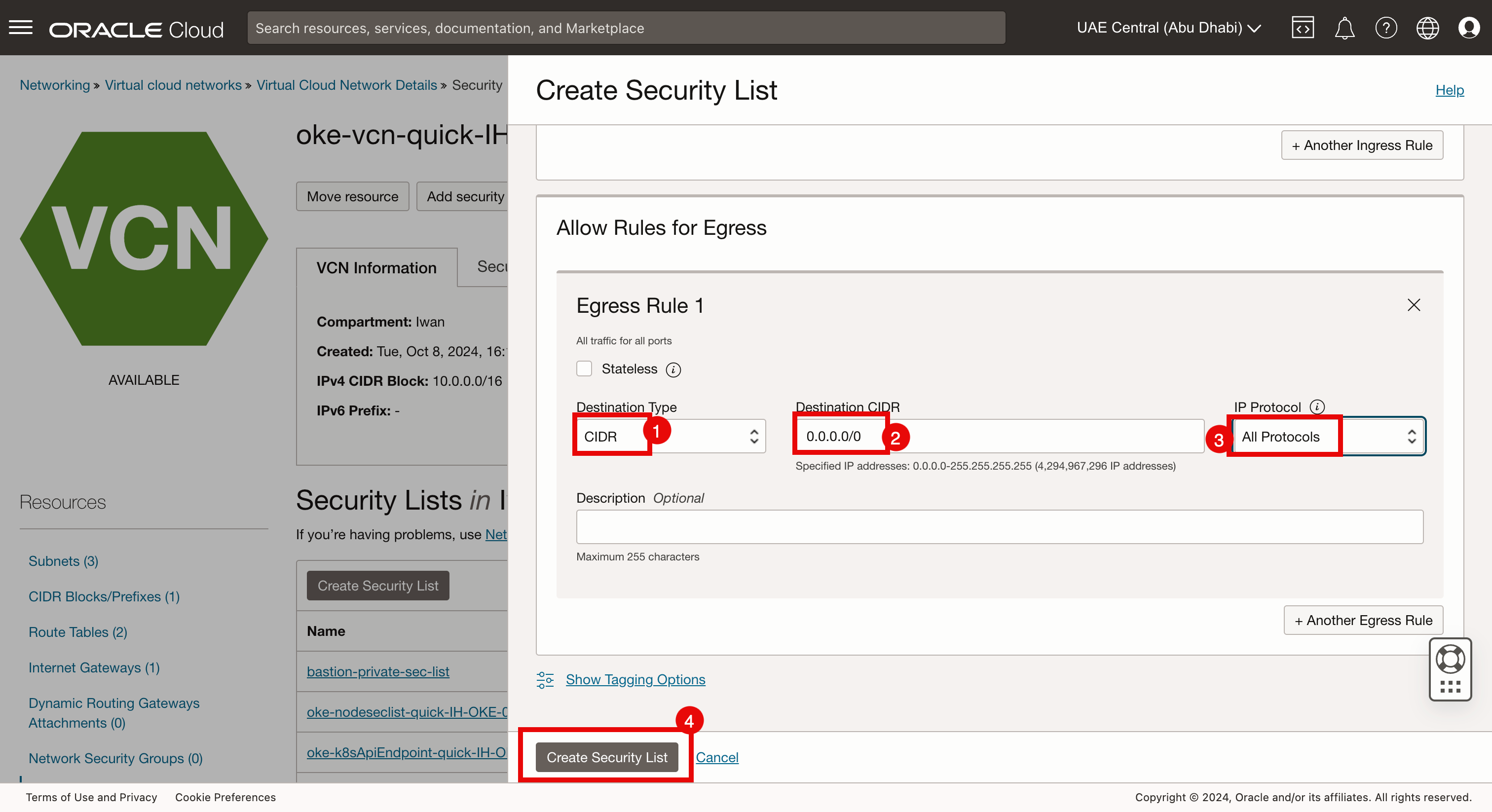

エグレス・ルール1について次の情報を入力します。

- 宛先タイプ: CIDRと入力します。

- 宛先CIDR:すべてにするソース(

0.0.0.0/0)を入力します。 - IPプロトコル: 「すべてのプロトコル」を入力します。

- 「セキュリティ・リストの作成」をクリックします。

-

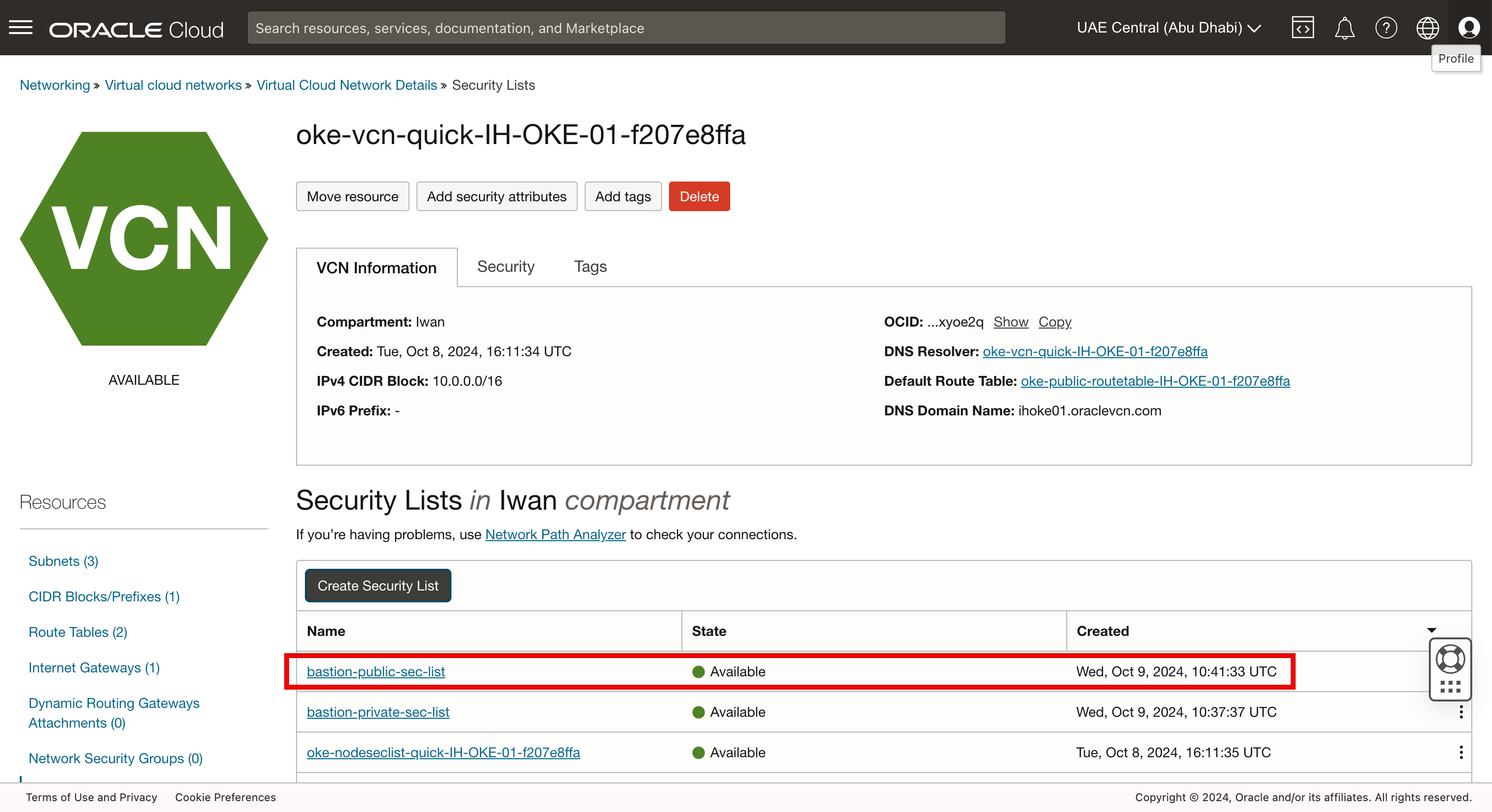

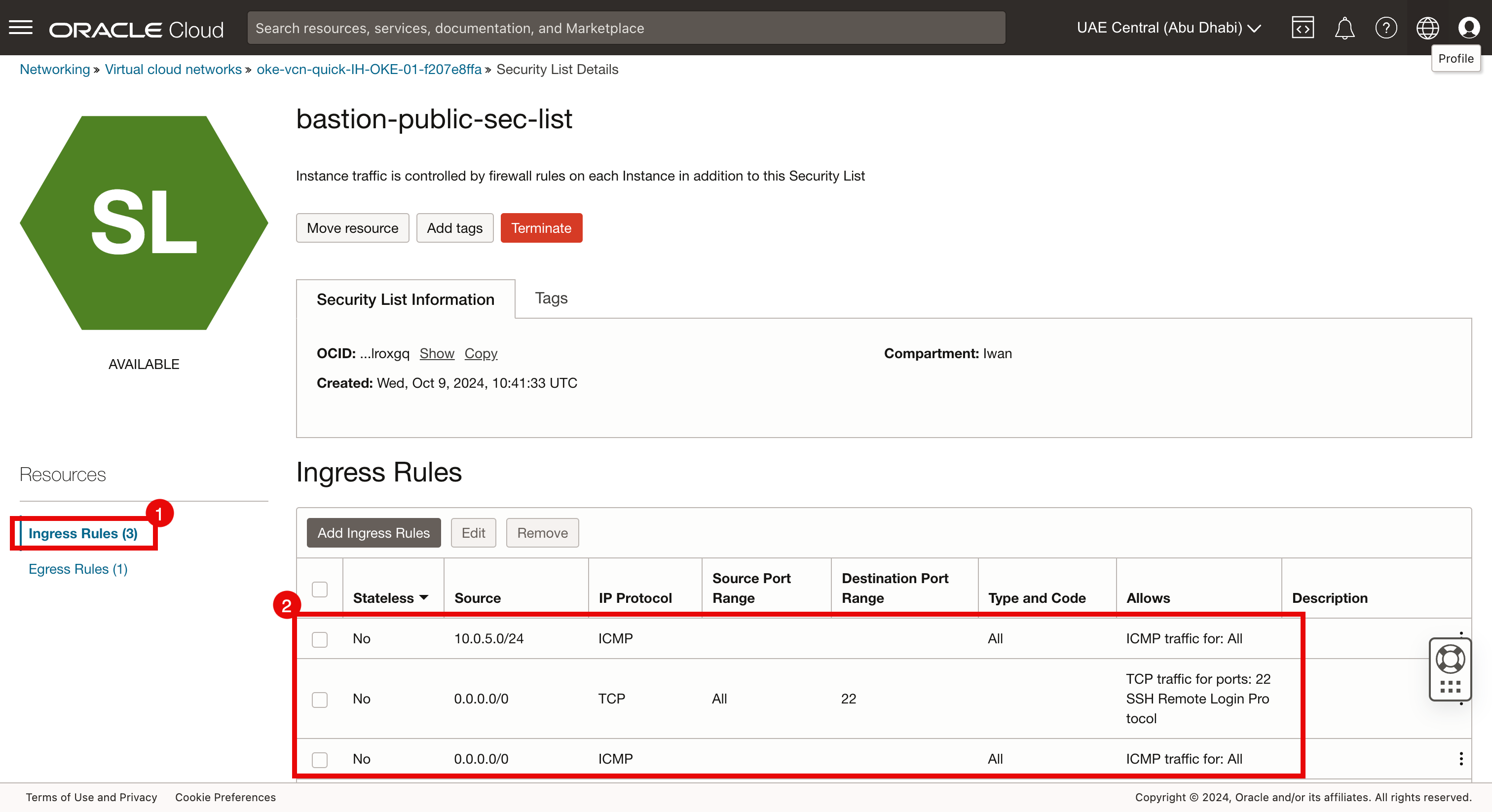

新しいセキュリティ・リストが作成されていることに注意してください。セキュリティ・リストをクリックして、ルールを確認します。

- 「イングレス・ルール」をクリックします。

- ルールが存在することに注意してください。

- 「エグレス・ルール」をクリックします。

- ルールが存在することに注意してください。

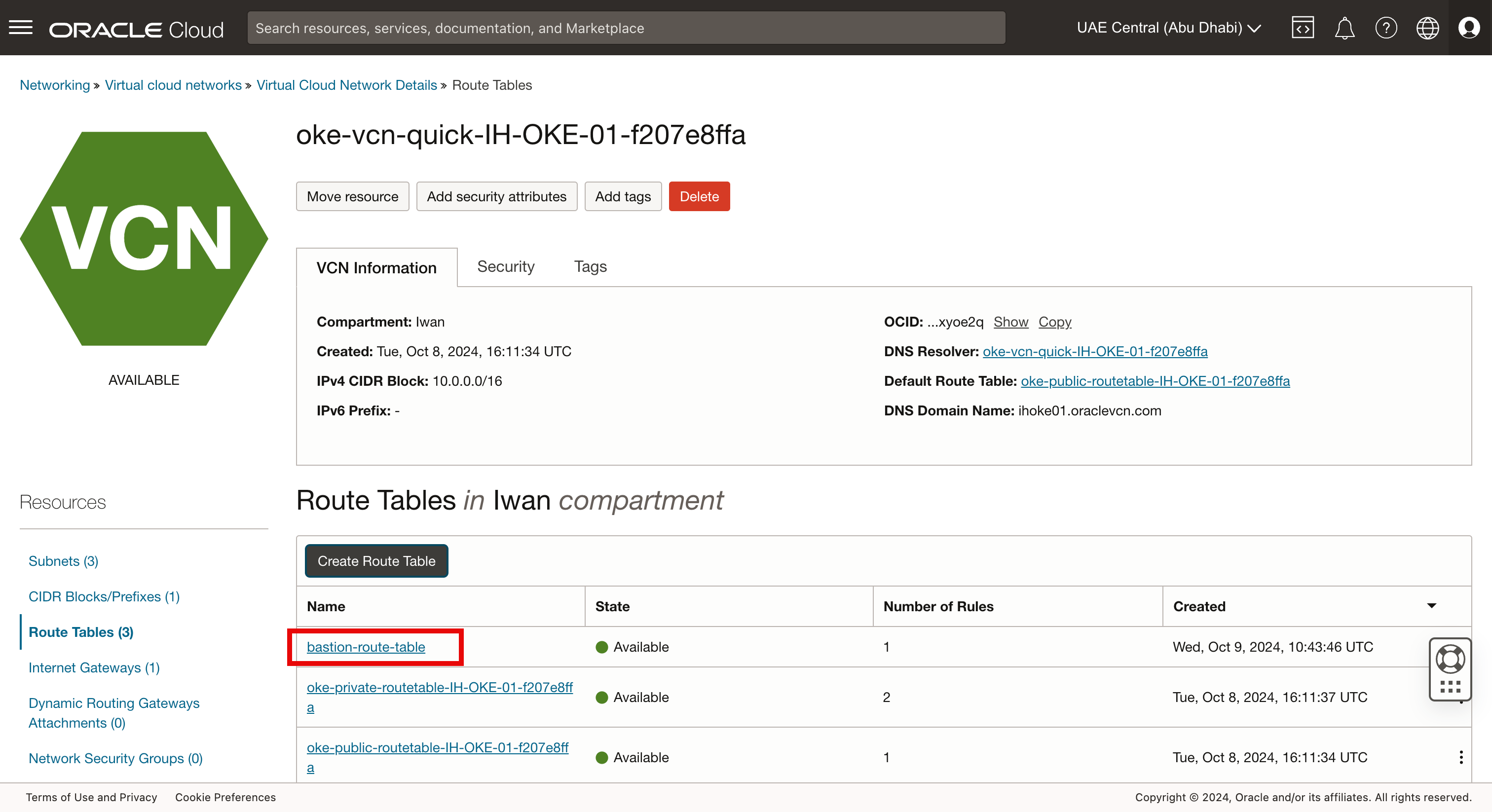

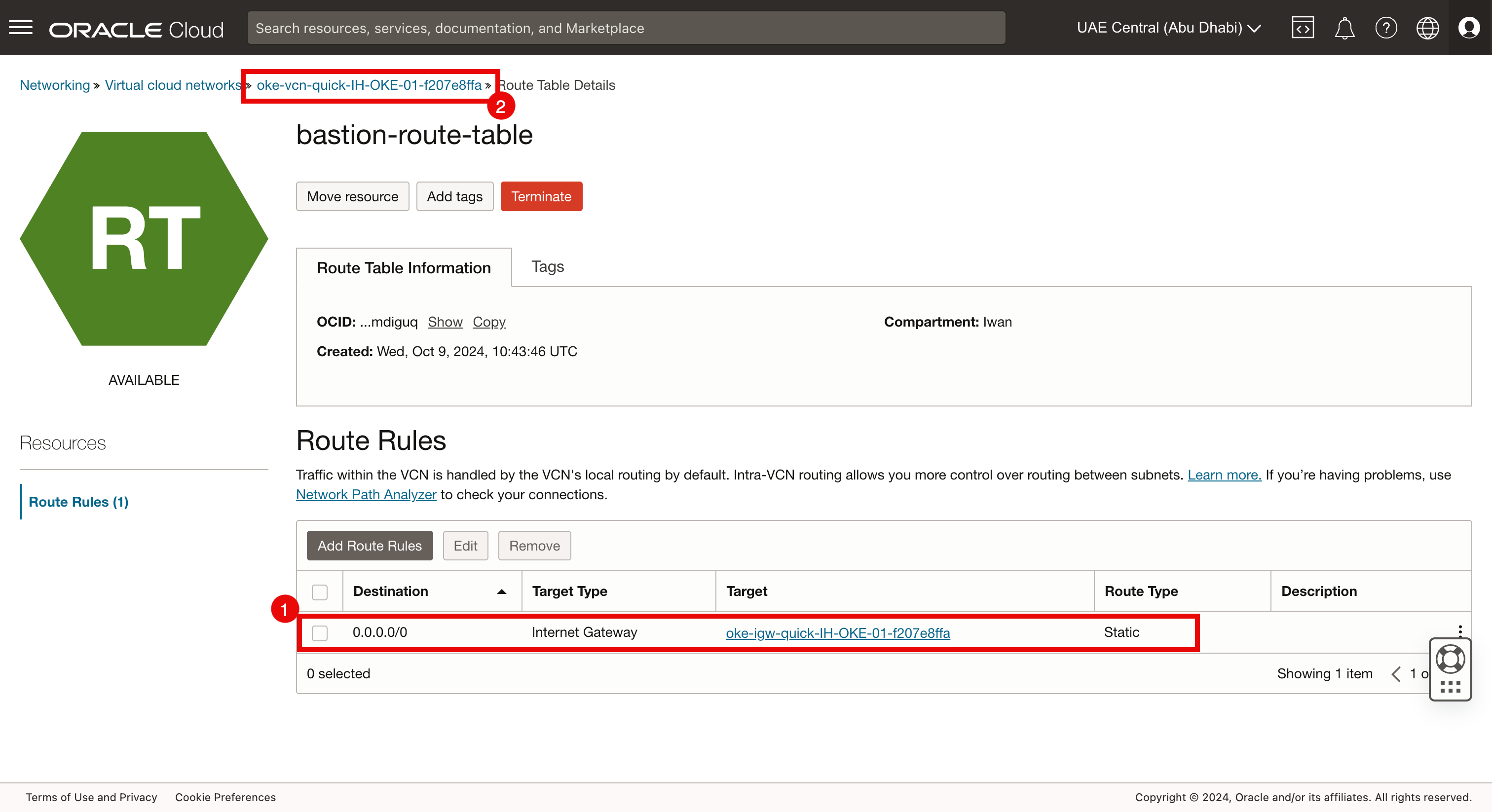

タスク2.3: インターネット・アクセス用の要塞インスタンスに追加するインターネット・ゲートウェイを使用したbastion-route-tableの作成

ノート: VCNにインターネット・ゲートウェイが作成されていることを確認します。

-

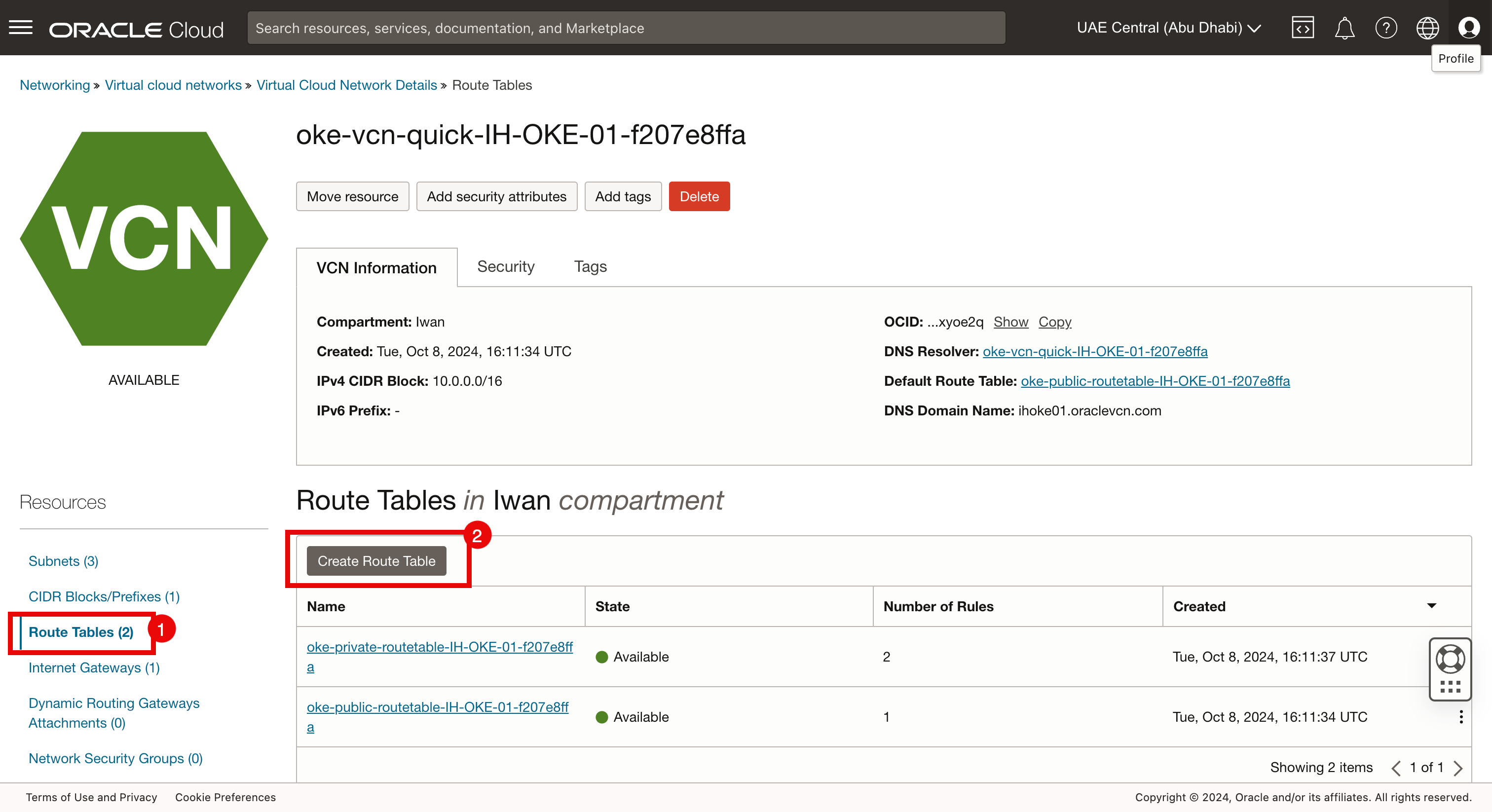

「Virtual Cloud Networks Details」ページに移動します。

- 「ルート表」をクリックします。

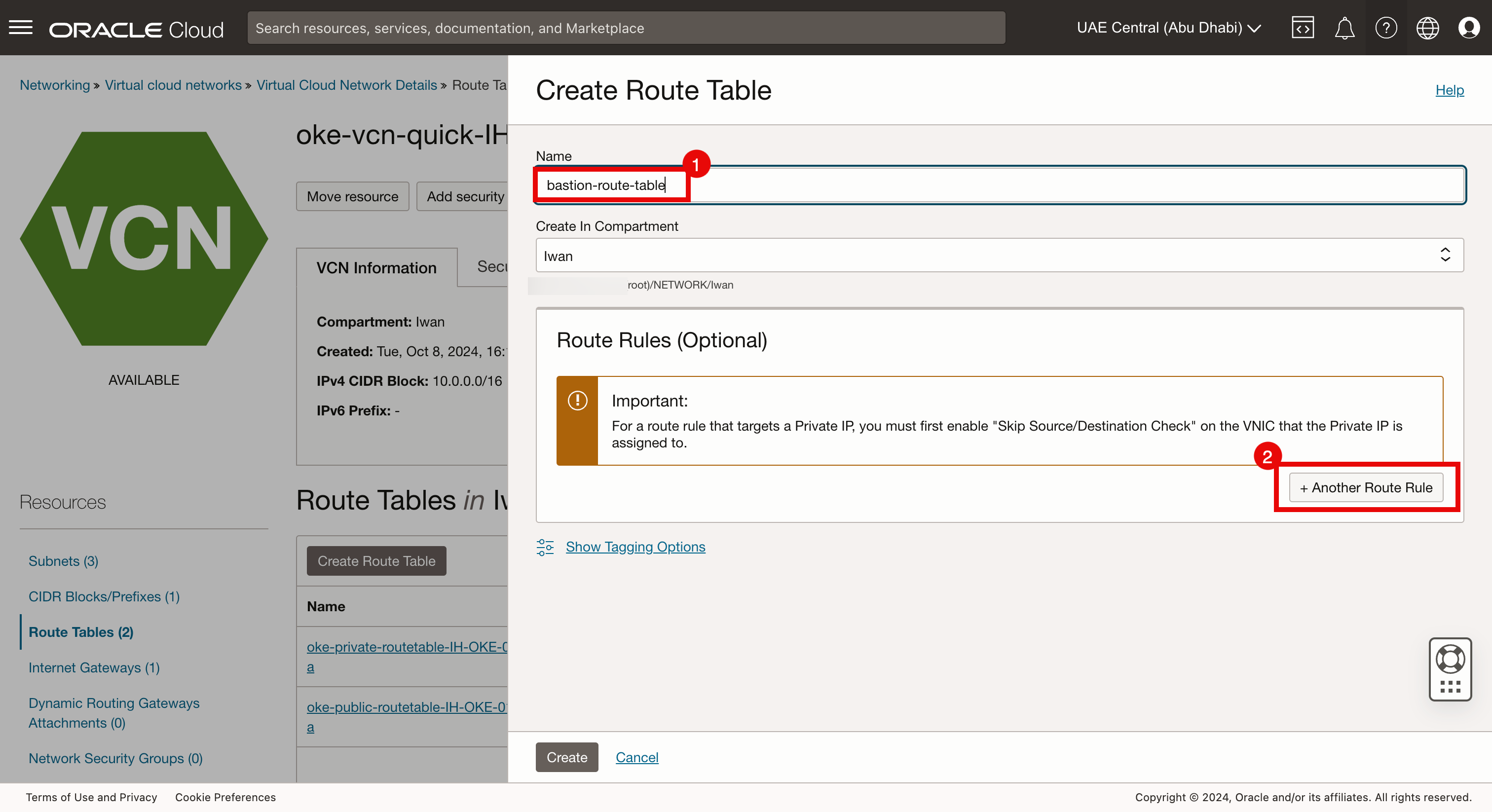

- 「ルート表の作成」をクリックします。

- 「名前」を入力します。

- 「+別のルート・ルール」をクリックします。

-

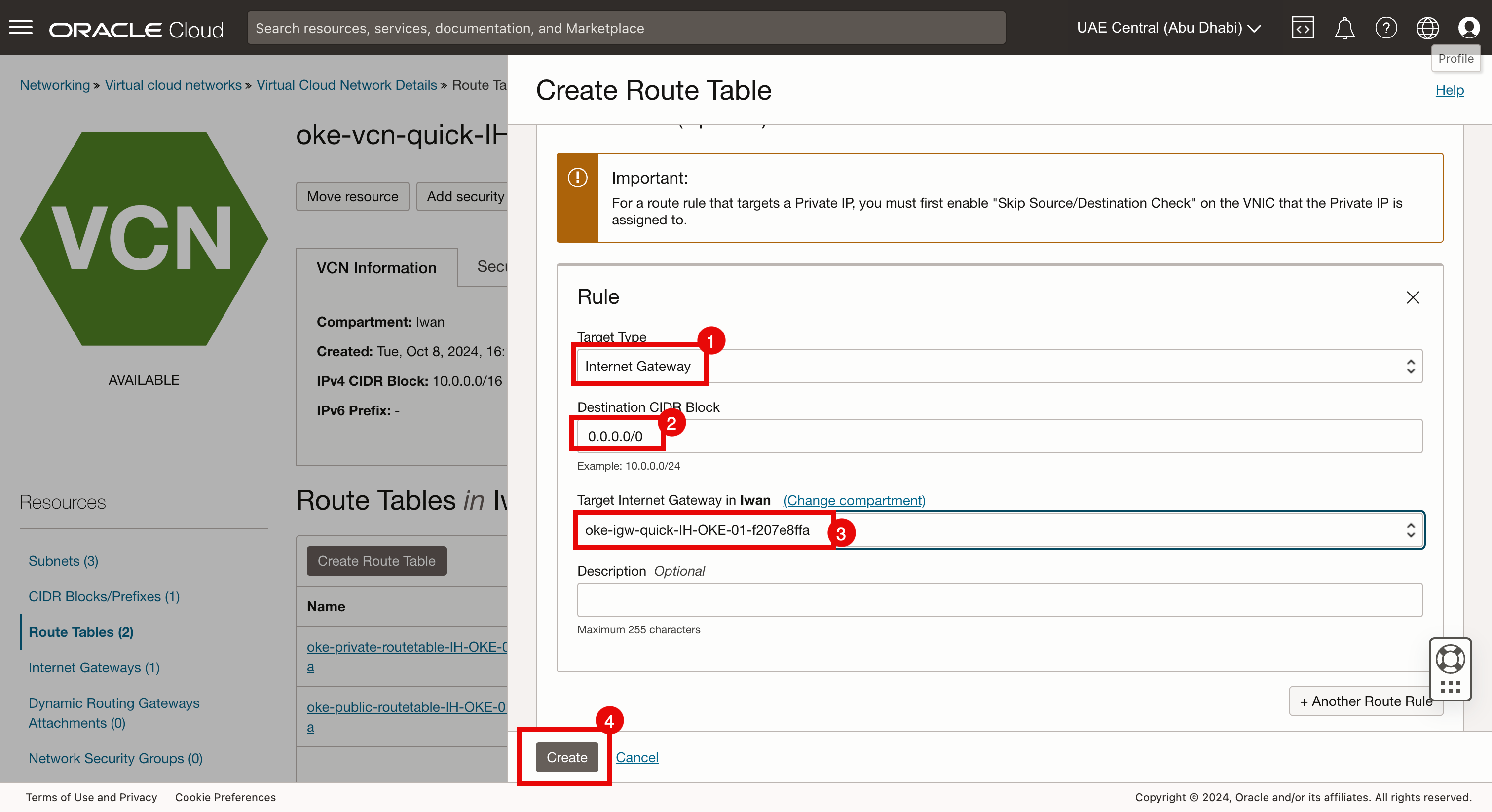

「ルール」セクションに、次の情報を入力します。

- ターゲット・タイプ: 「インターネット・ゲートウェイ」を選択します。

- 宛先CIDRブロック:

0.0.0.0/0と入力します。 - ターゲット・インターネット・ゲートウェイ:既存のインターネット・ゲートウェイを選択します。

- 「作成」をクリックします。

-

新しいルート表が作成されたことに注意し、ルート表をクリックしてルールを確認します。

- ルールが存在することに注意してください。

- VCNをクリックして、VCNページに戻ります。

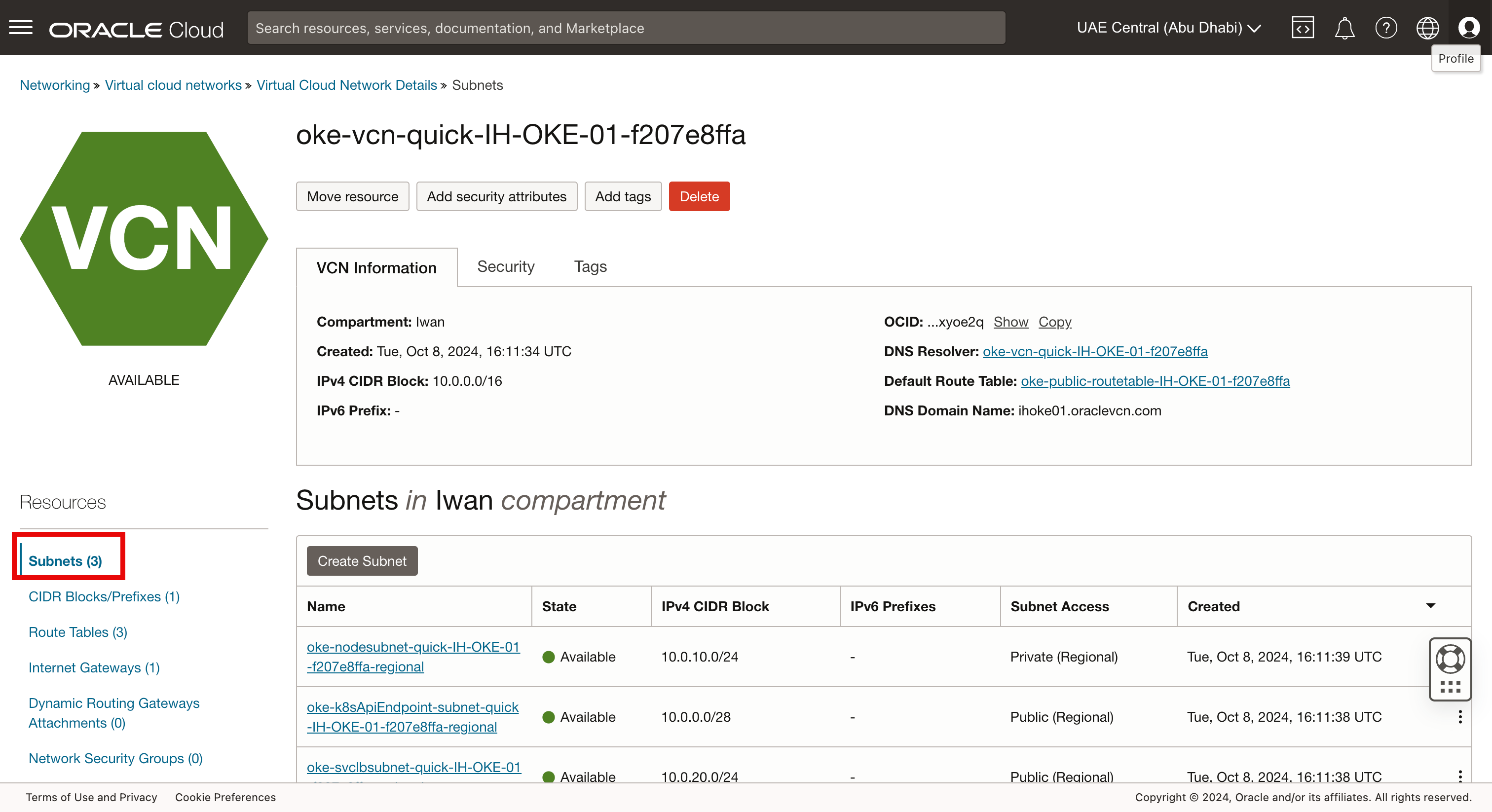

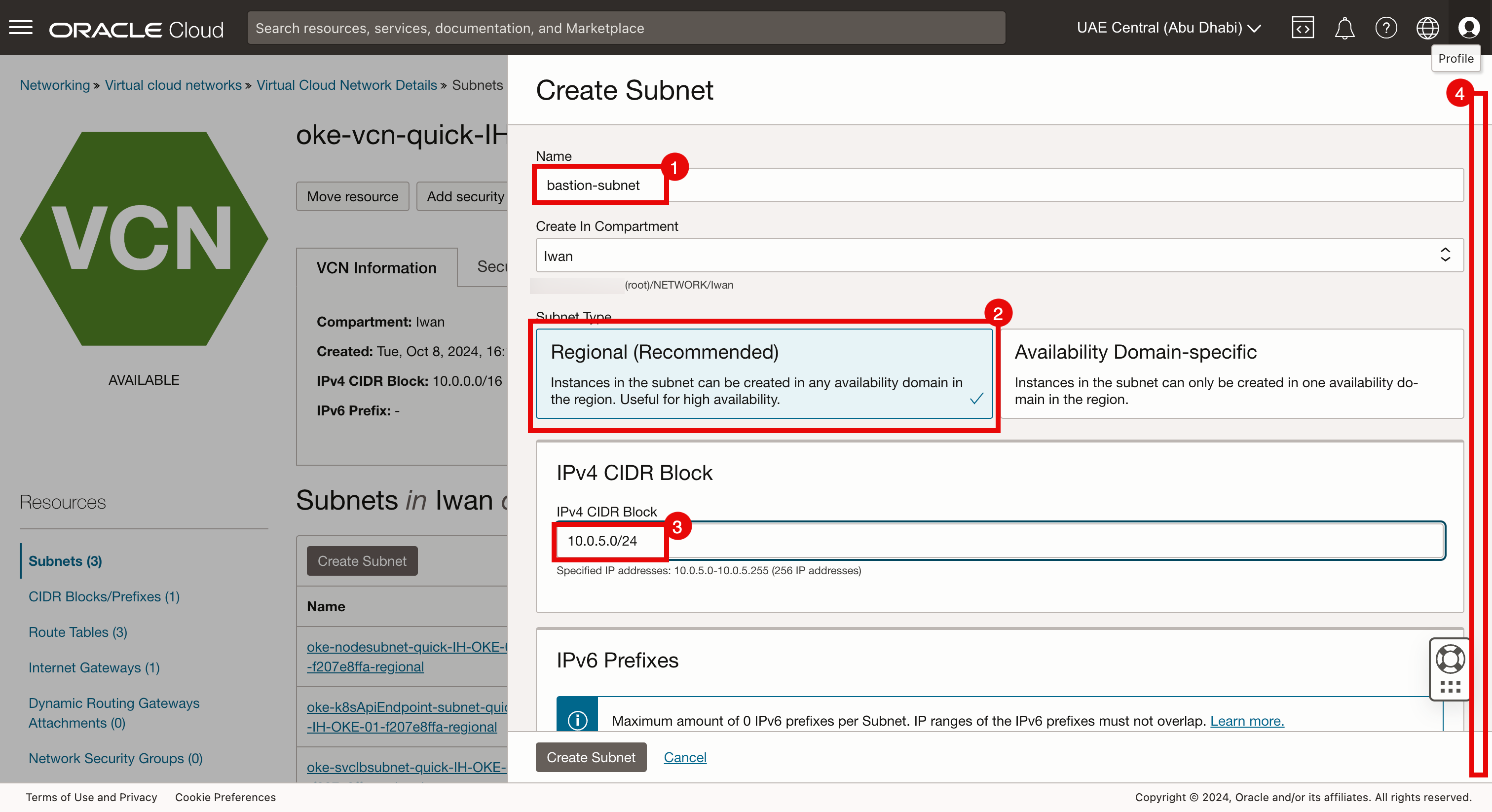

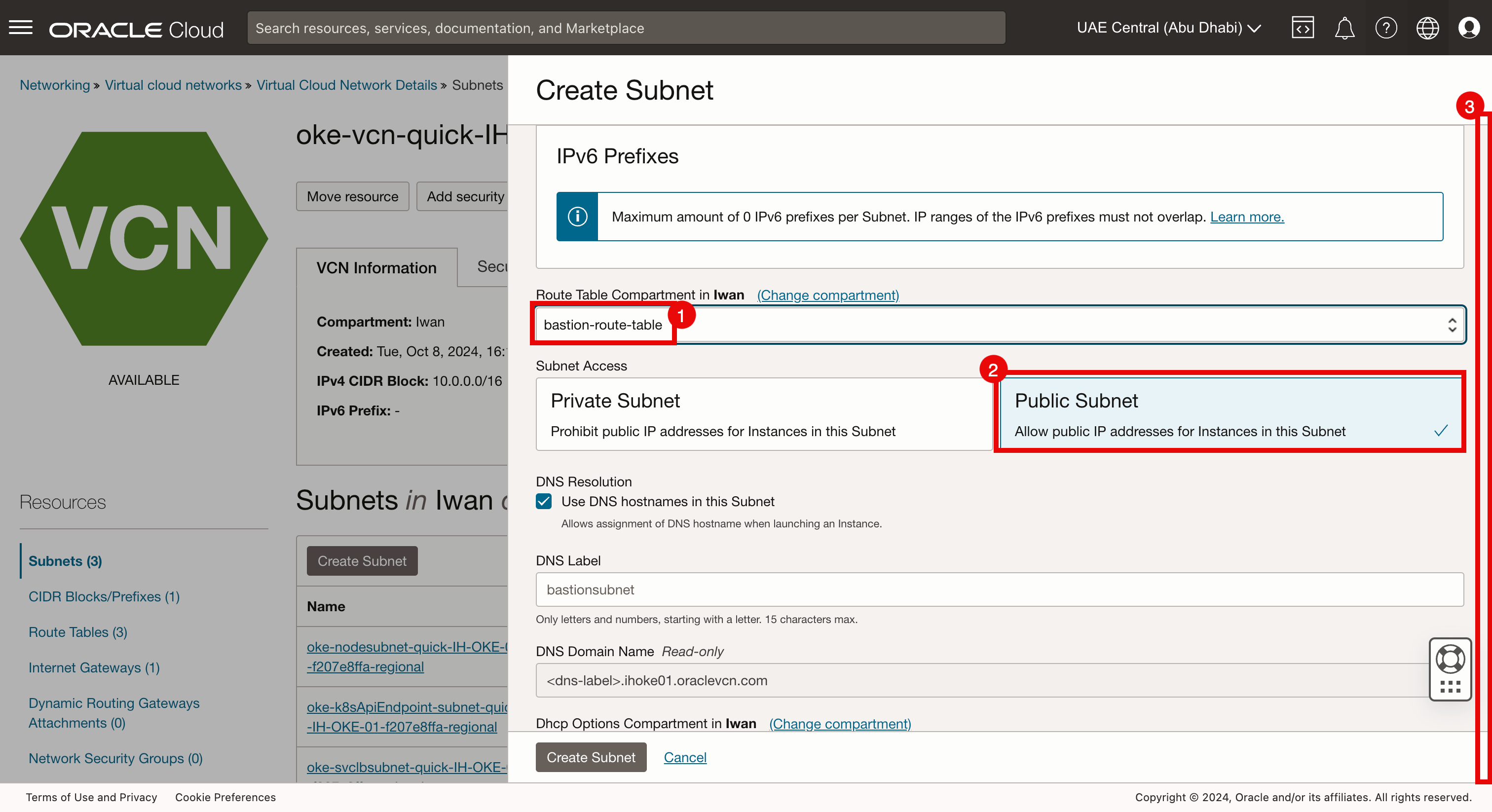

タスク2.4: 要塞インスタンスのリージョナル・パブリック・サブネット(bastion-subnet)の作成

-

「サブネット」をクリックします。

-

「サブネットの作成」をクリックし、次の情報を入力します。

- 「名前」を入力します。

- サブネット・タイプ:「リージョン」を選択します。

- IPv4 CIDRブロック

10.0.5.0/24と入力します。 - 下へスクロール

- ルート表:タスク2.3で作成したルート表を選択します。

- サブネット・アクセス: 「パブリック・サブネット」を選択します。

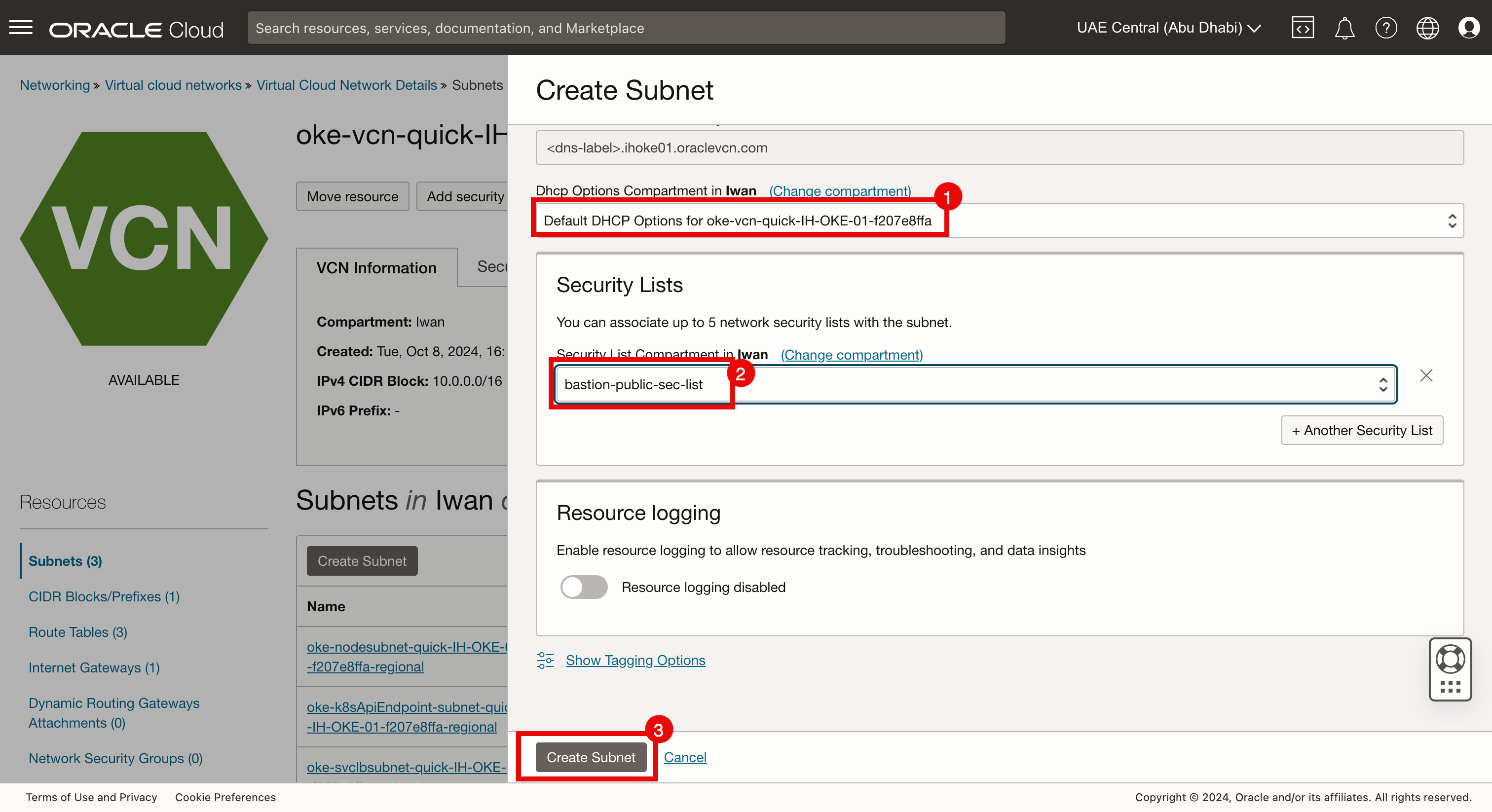

- 下へスクロール

- DHCPオプション・コンパートメント:デフォルトのDHCPオプションを選択します。

- セキュリティ・リスト:パブリック・サブネットのタスク2.2で作成したセキュリティ・リストを選択します。

- 「サブネットの作成」をクリックします。

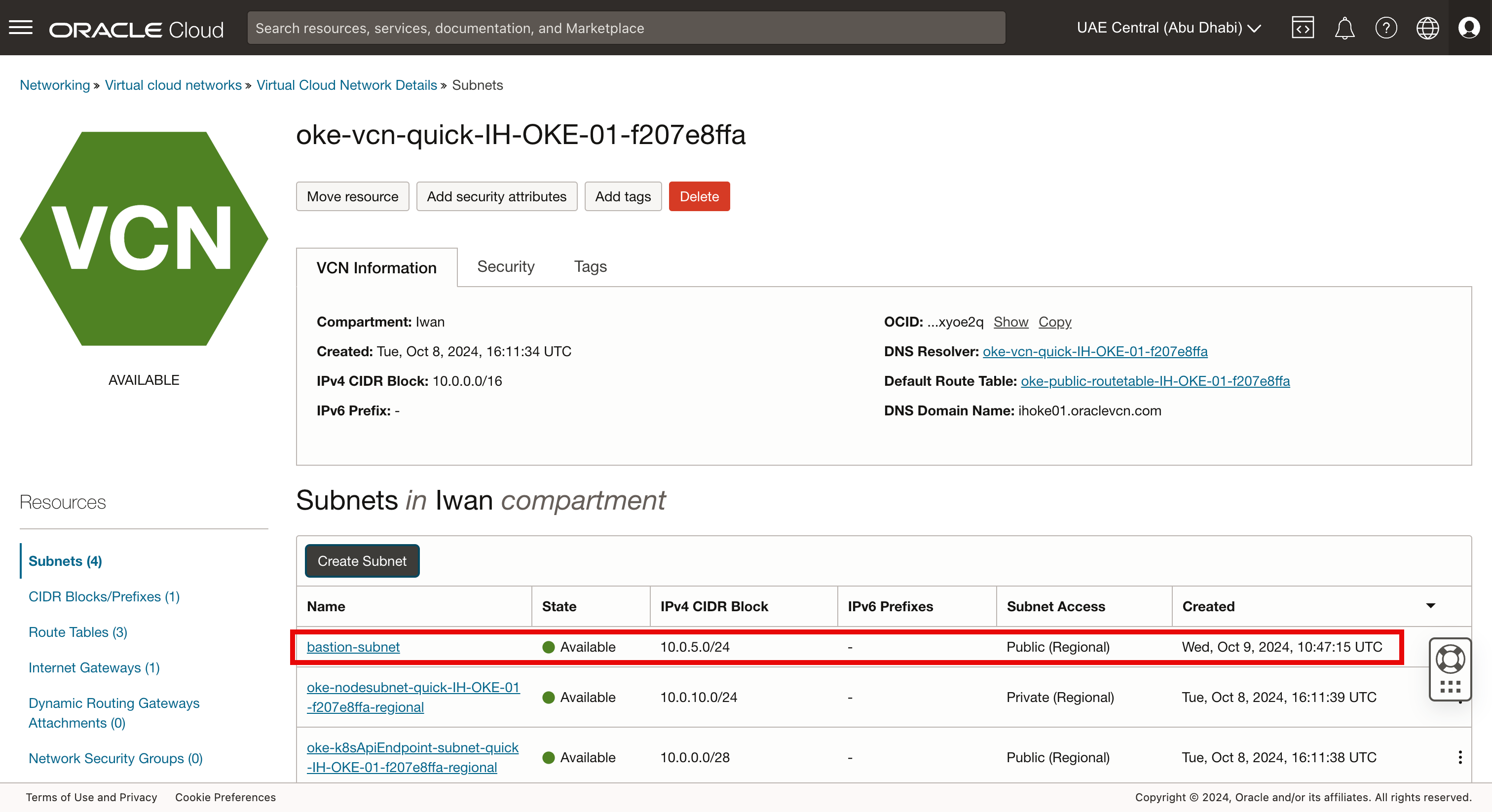

-

新しいサブネットが作成されていることに注意してください。

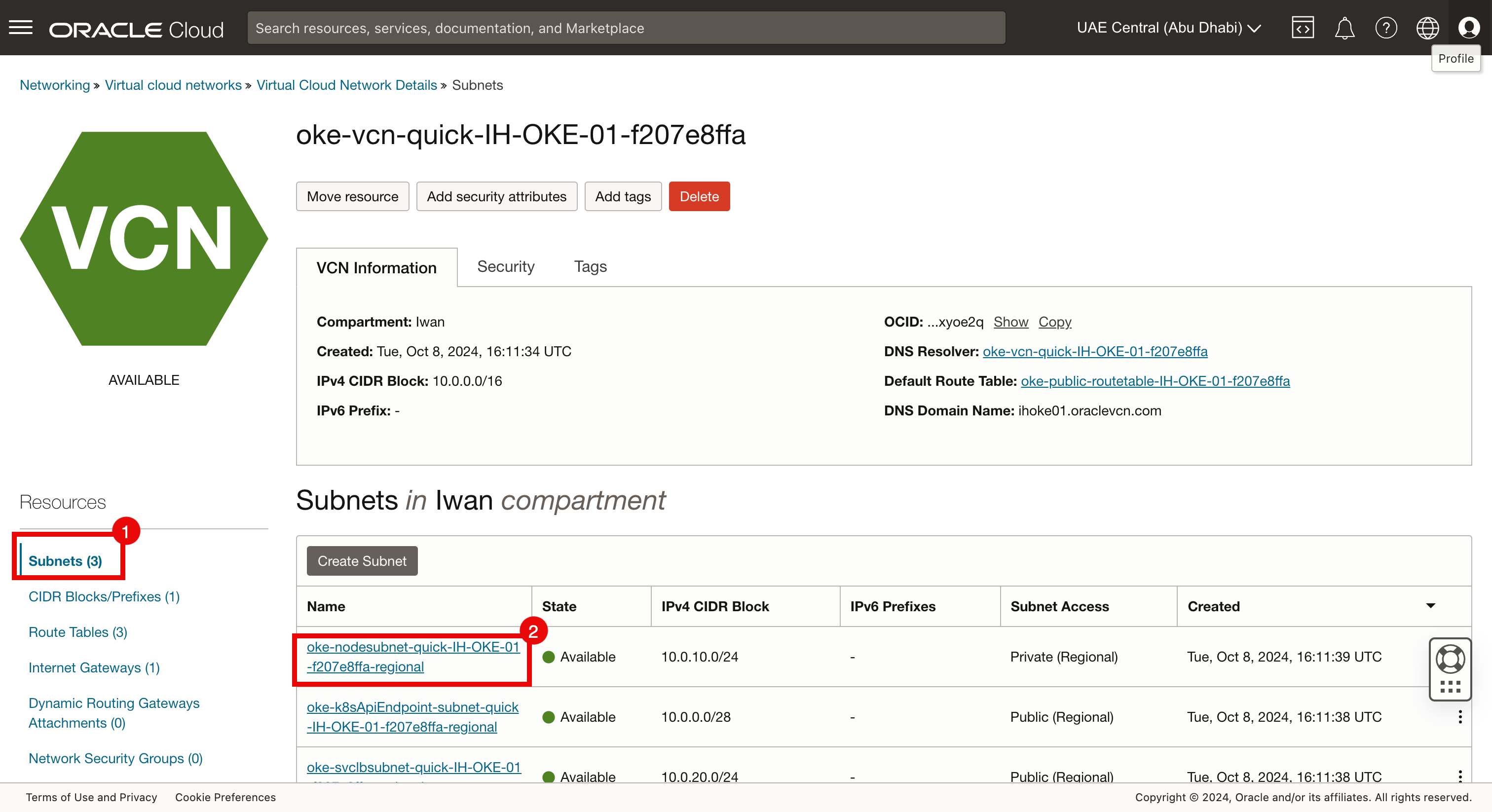

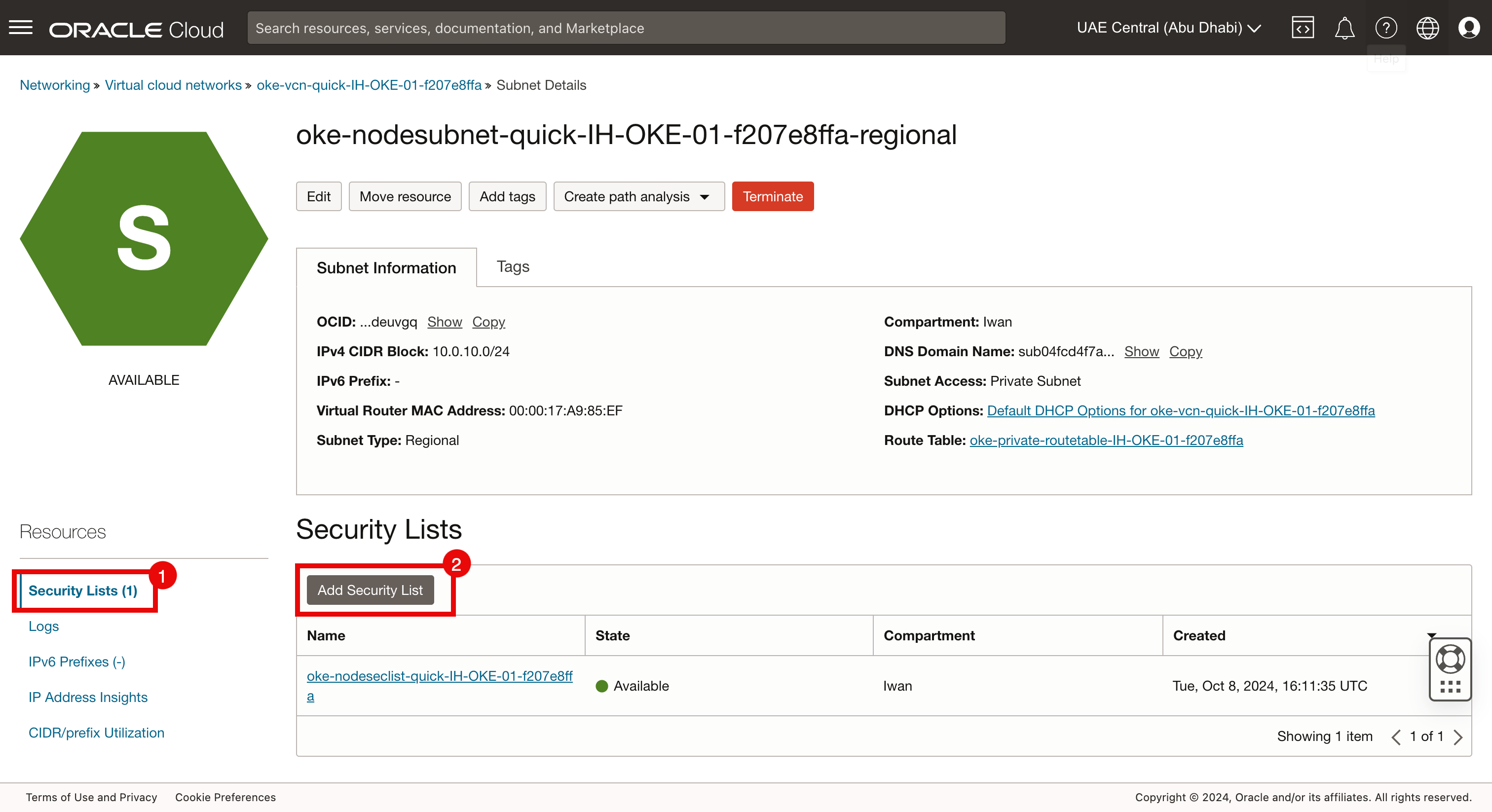

タスク2.5: bastion-private-sec-listをワーカー・プライベート・サブネットに追加して、要塞インスタンスによってワーカー・ノードにアクセスする

-

「Virtual Cloud Networks Details」ページに移動します。

- 「サブネット」をクリックします。

- Kubernetesワーカー・ノードが接続されているサブネットをクリックします。

- 「セキュリティ・リスト」をクリックします。

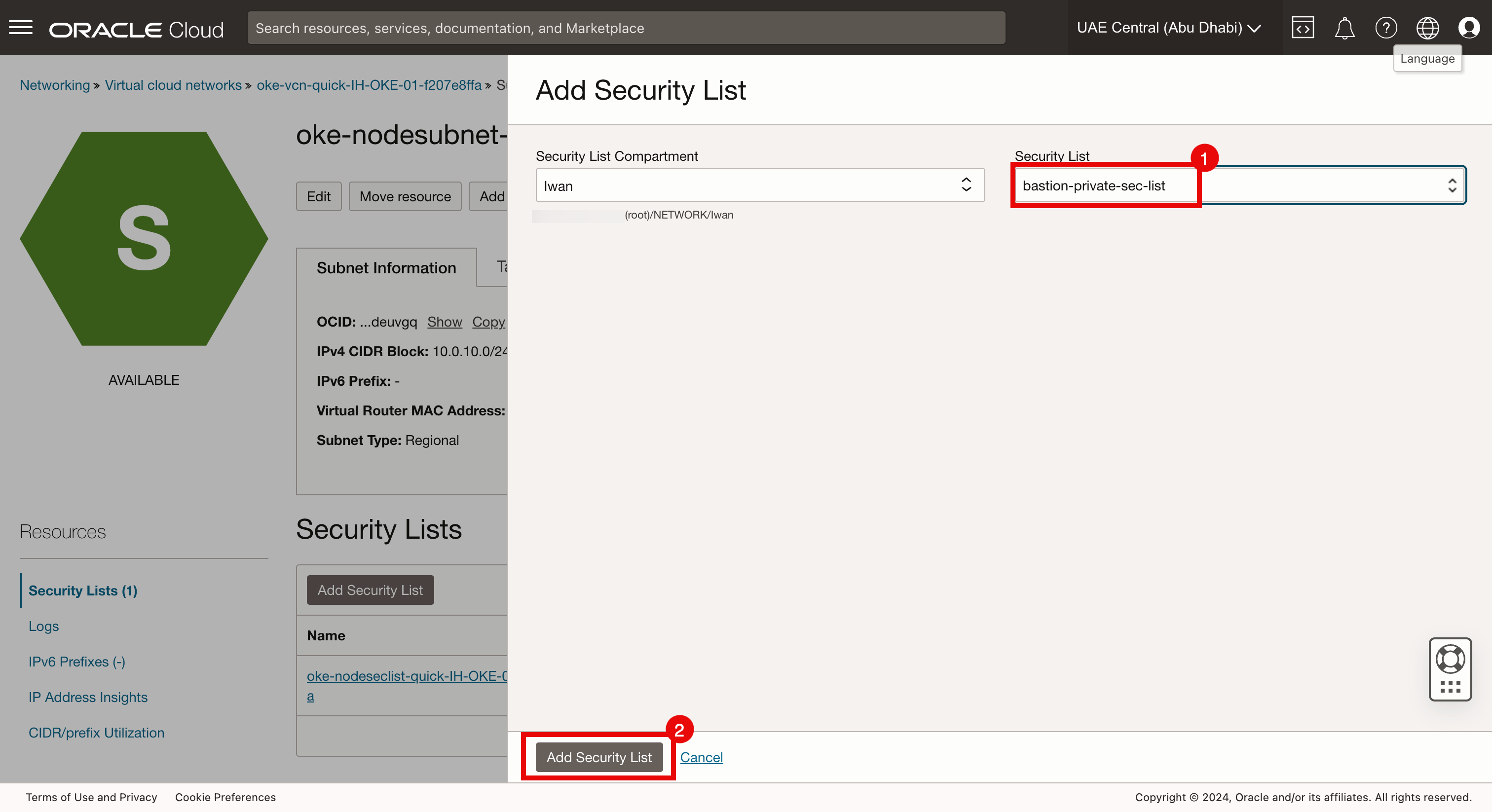

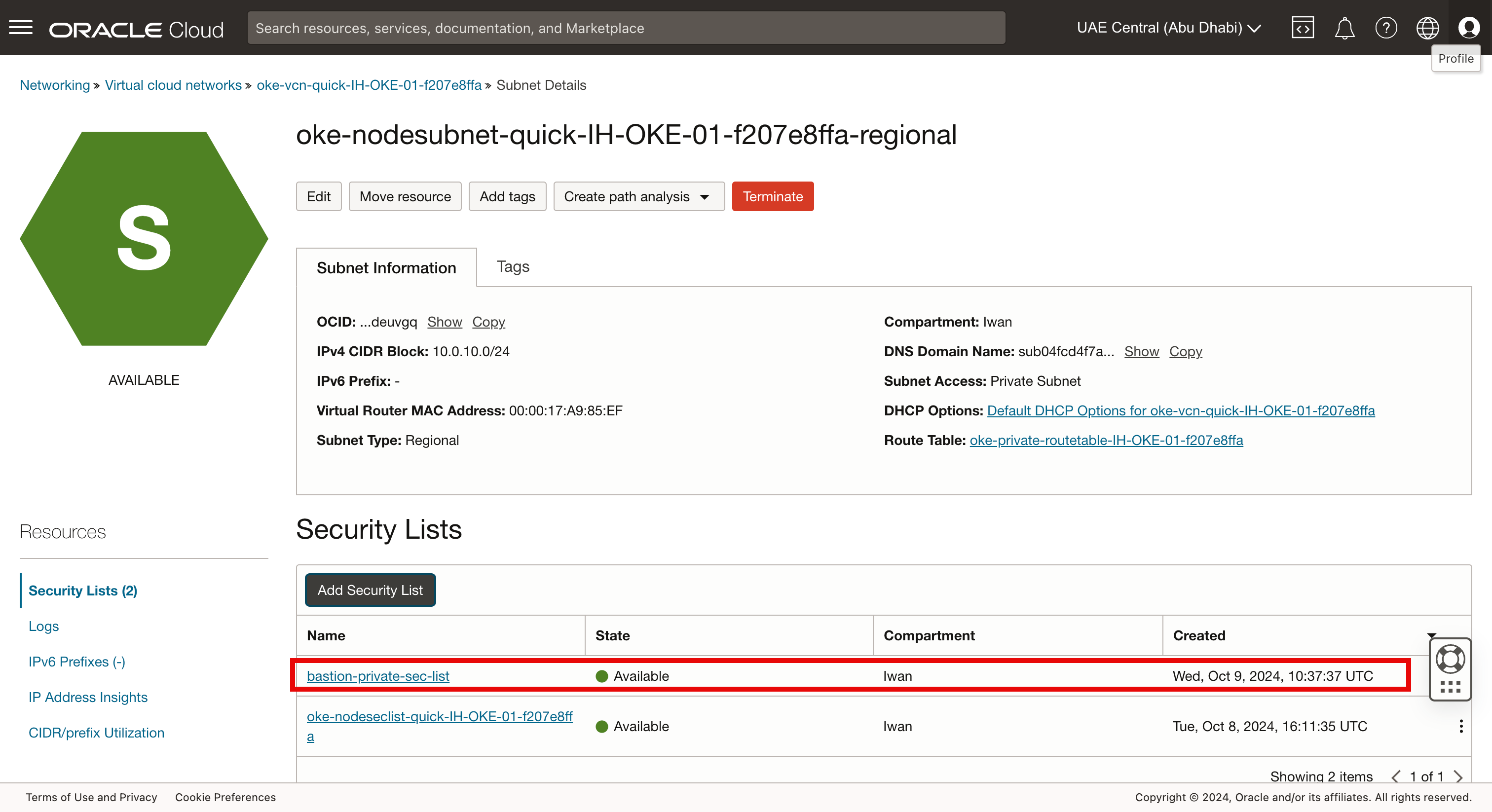

- 「セキュリティ・リストの追加」をクリックします。

- セキュリティ・リスト:タスク2.1で作成したプライベート・サブネットのセキュリティ・リストを選択します。

- 「セキュリティ・リストの追加」をクリックします。

-

セキュリティ・リストが(Kubernetesワーカー・ノード)サブネットに追加されることに注意してください。

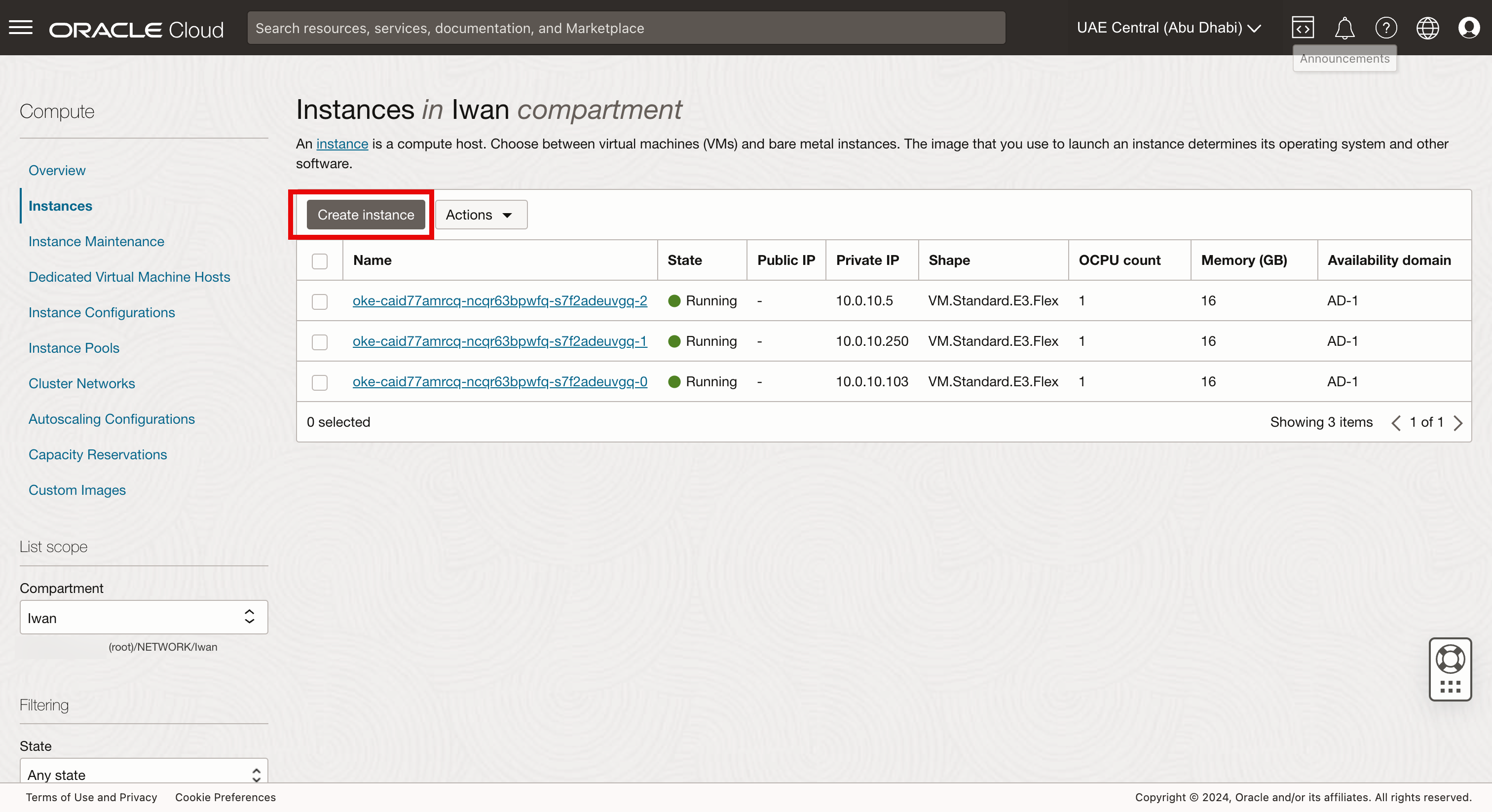

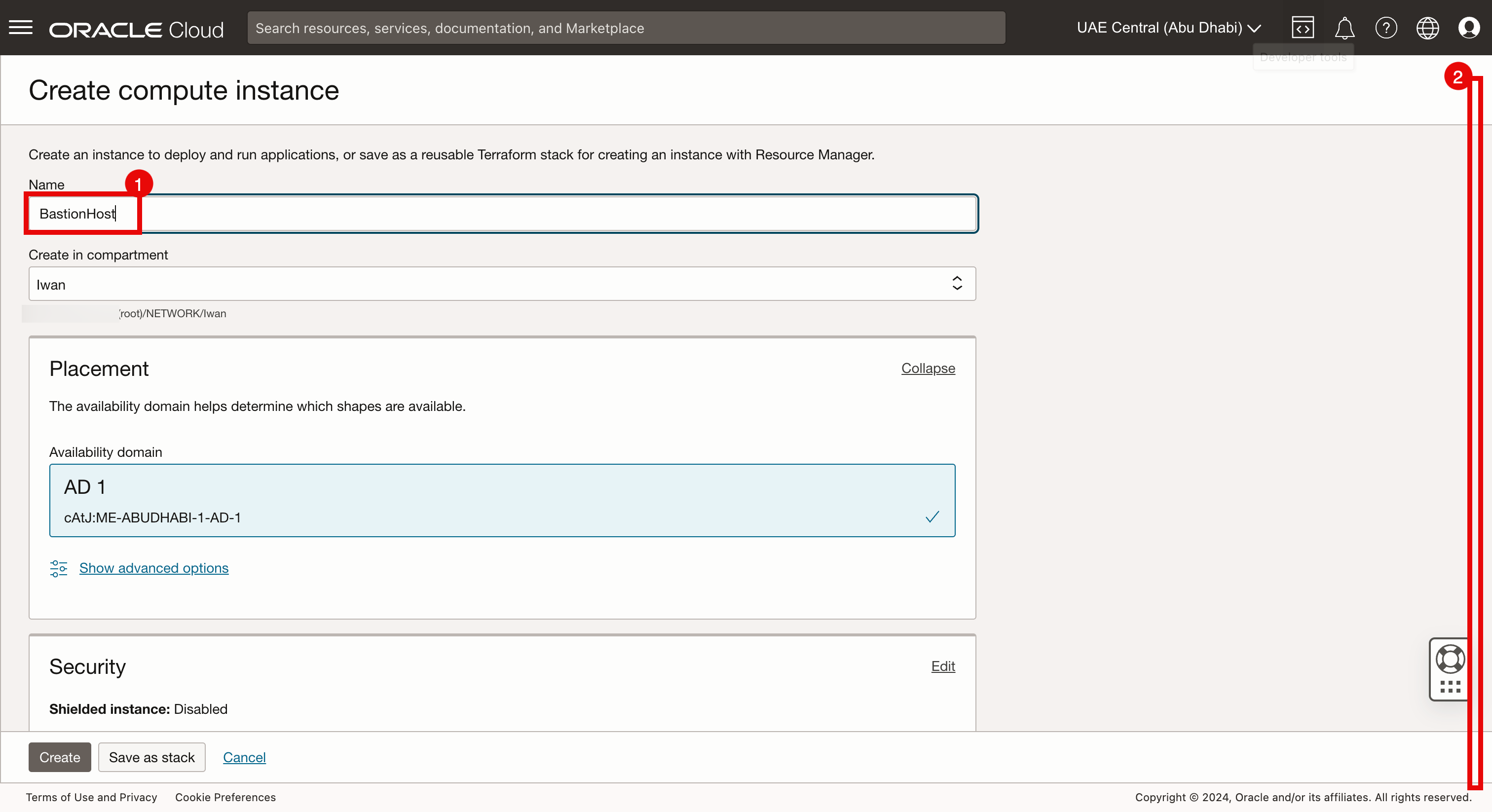

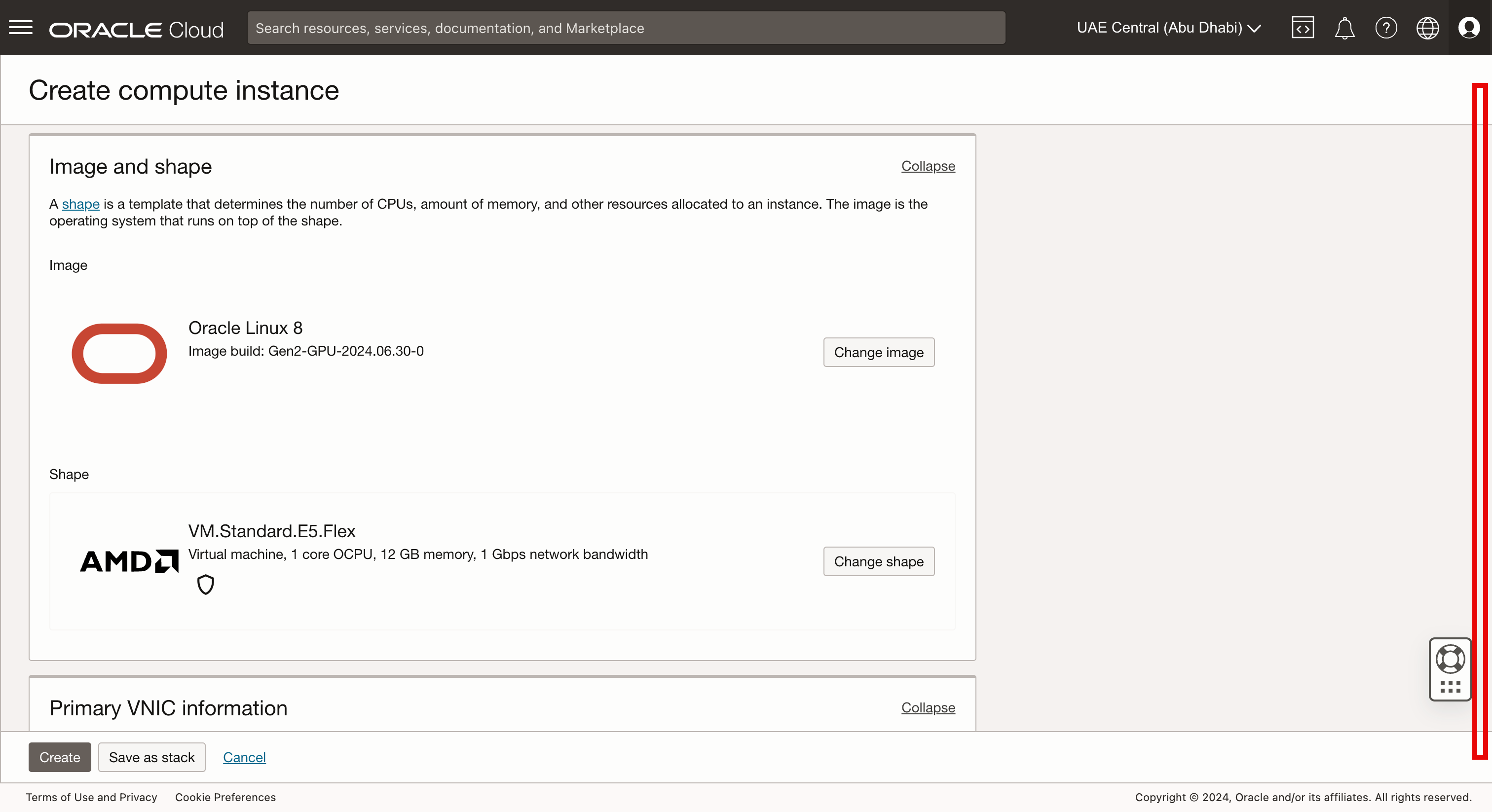

タスク2.6: OCIコンピュート・インスタンスの作成

要塞インスタンスを作成します。

-

OCIコンソールに移動し、「コンピュート」、「インスタンス」に移動して、「インスタンスの作成」をクリックします。

- 「名前」を入力します。

- 下へスクロール

-

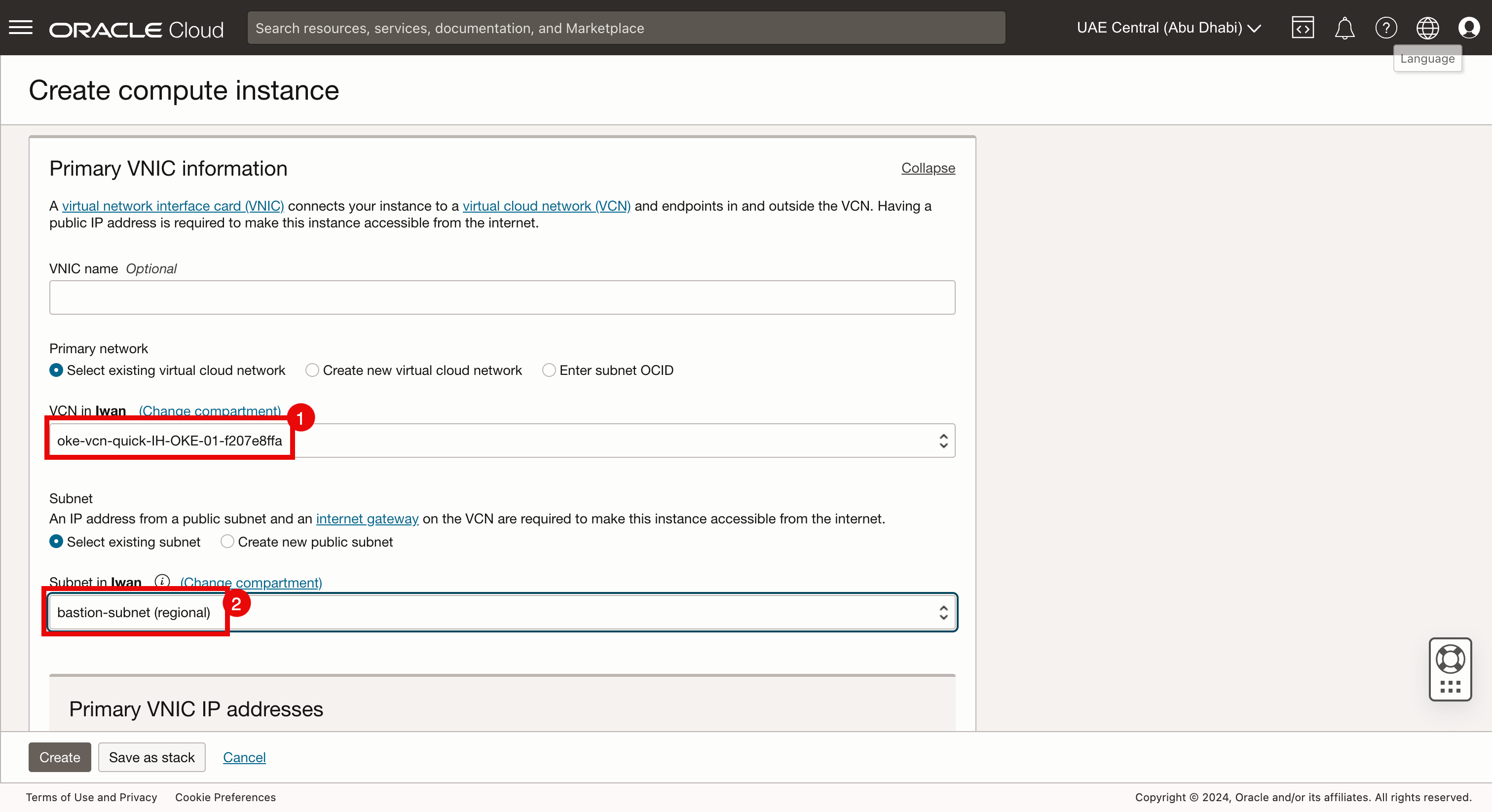

下へスクロール

- タスク2.4でサブネットの作成に使用したVCNを選択します。

- タスク2.4で作成した「サブネット」を選択します。

-

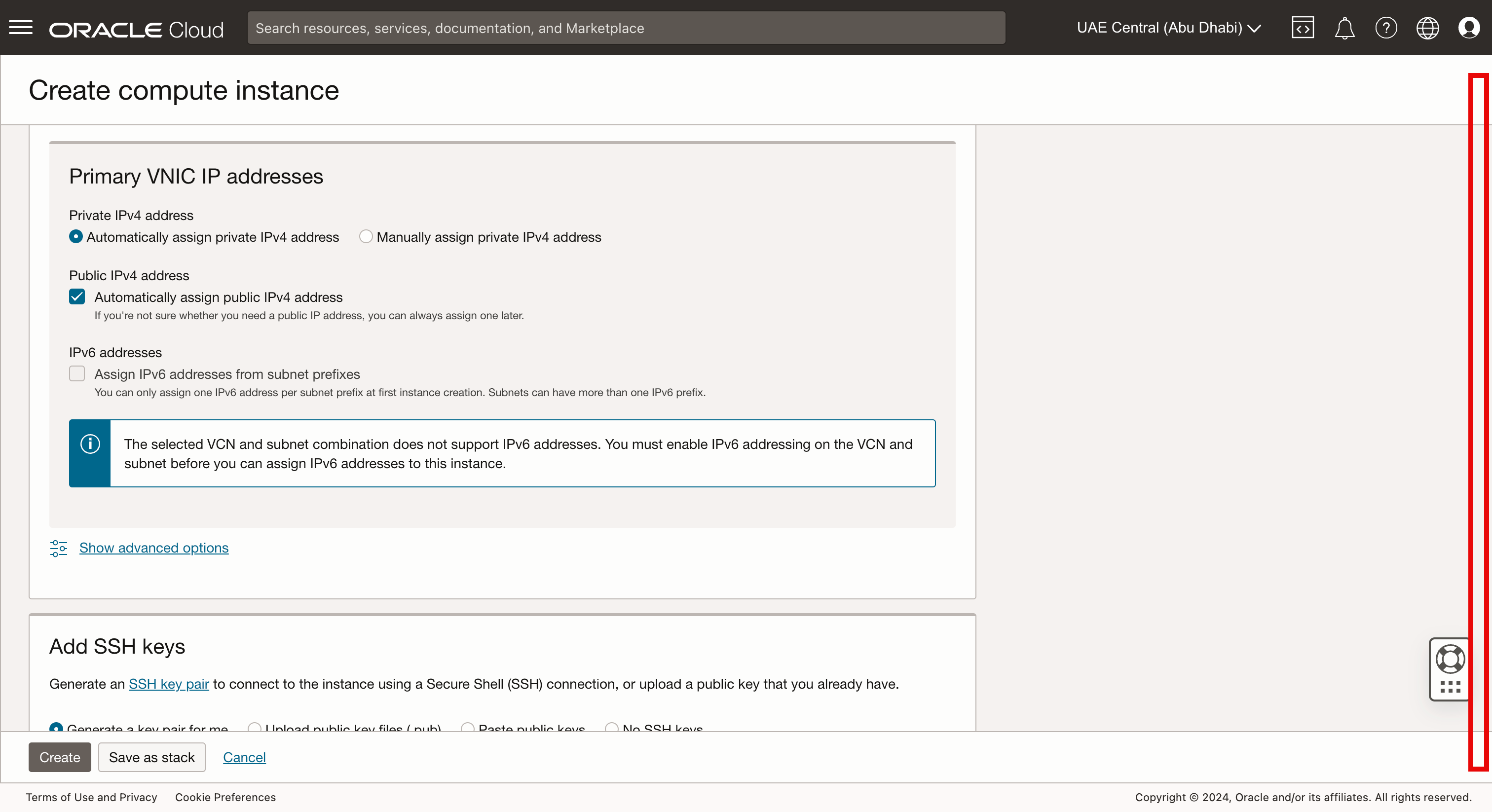

下へスクロール

ノート:この例では、既存の公開キーを使用しています。「キー・ペアの生成」を選択することもできますが、これを行う場合は、後で必要になるため、必ず保存してください。キー・ペアの生成を使用してインスタンスを作成するには、Oracle Cloud Infrastructureを使用した最初のLinuxコンピュート・インスタンスの作成を参照してください。

-

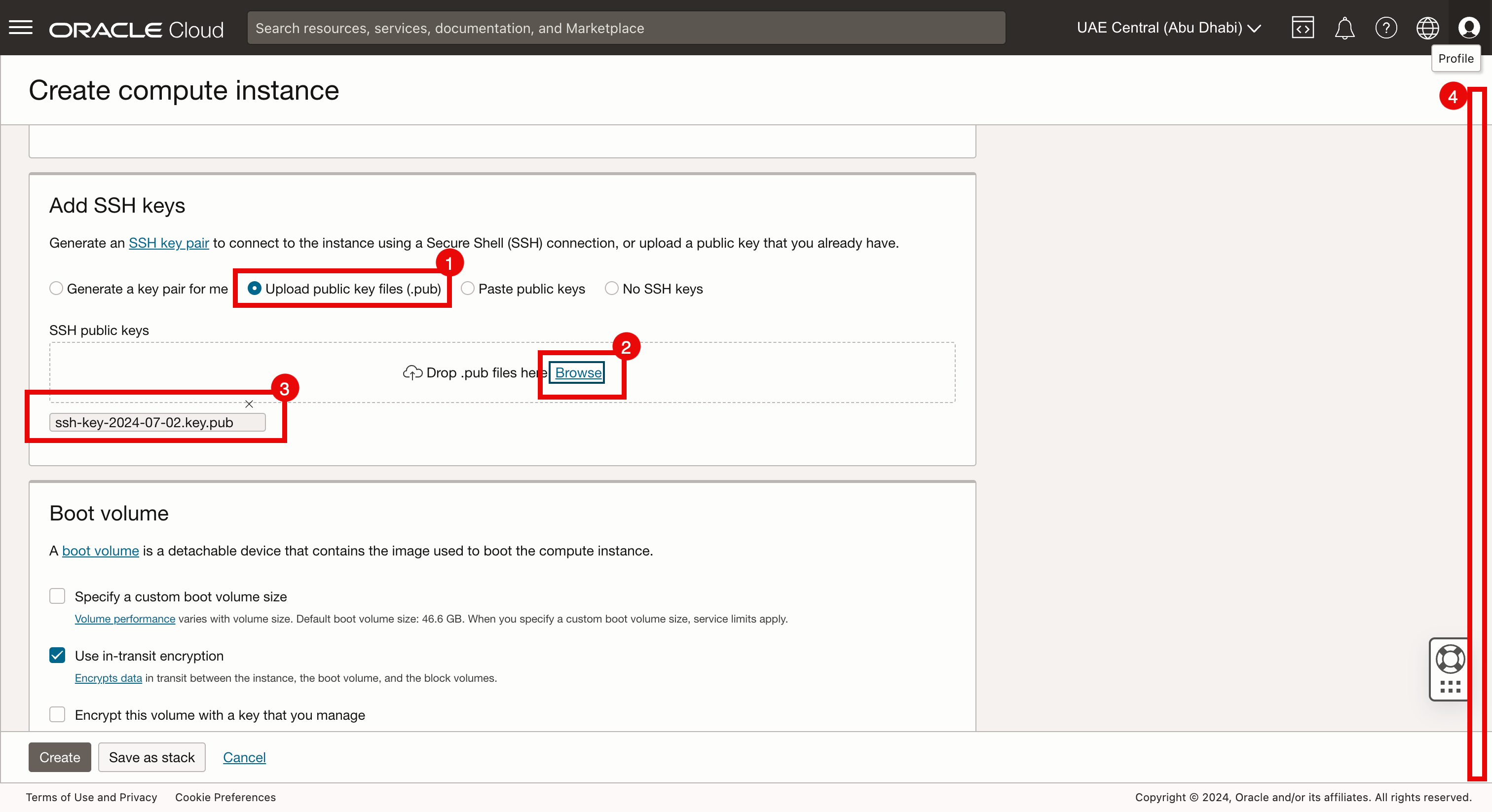

「コンピュート・インスタンスの作成」ページで、次の情報を入力します。

- 「公開キー・ファイルのアップロード」を選択します。

- 「参照」をクリックします。

- 既存の公開キーが選択されていることを確認します。

- 下へスクロール

-

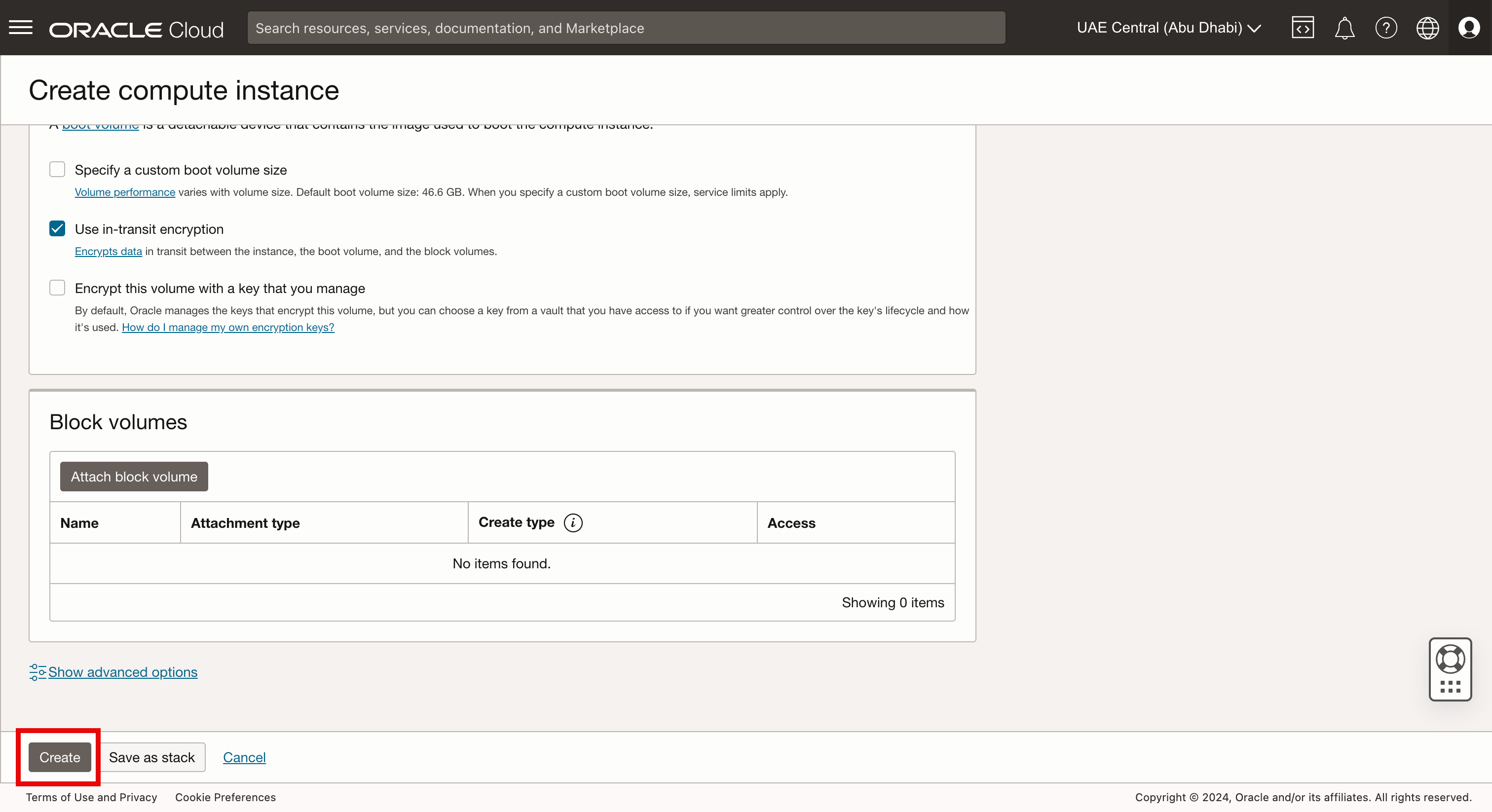

「作成」をクリックします。

-

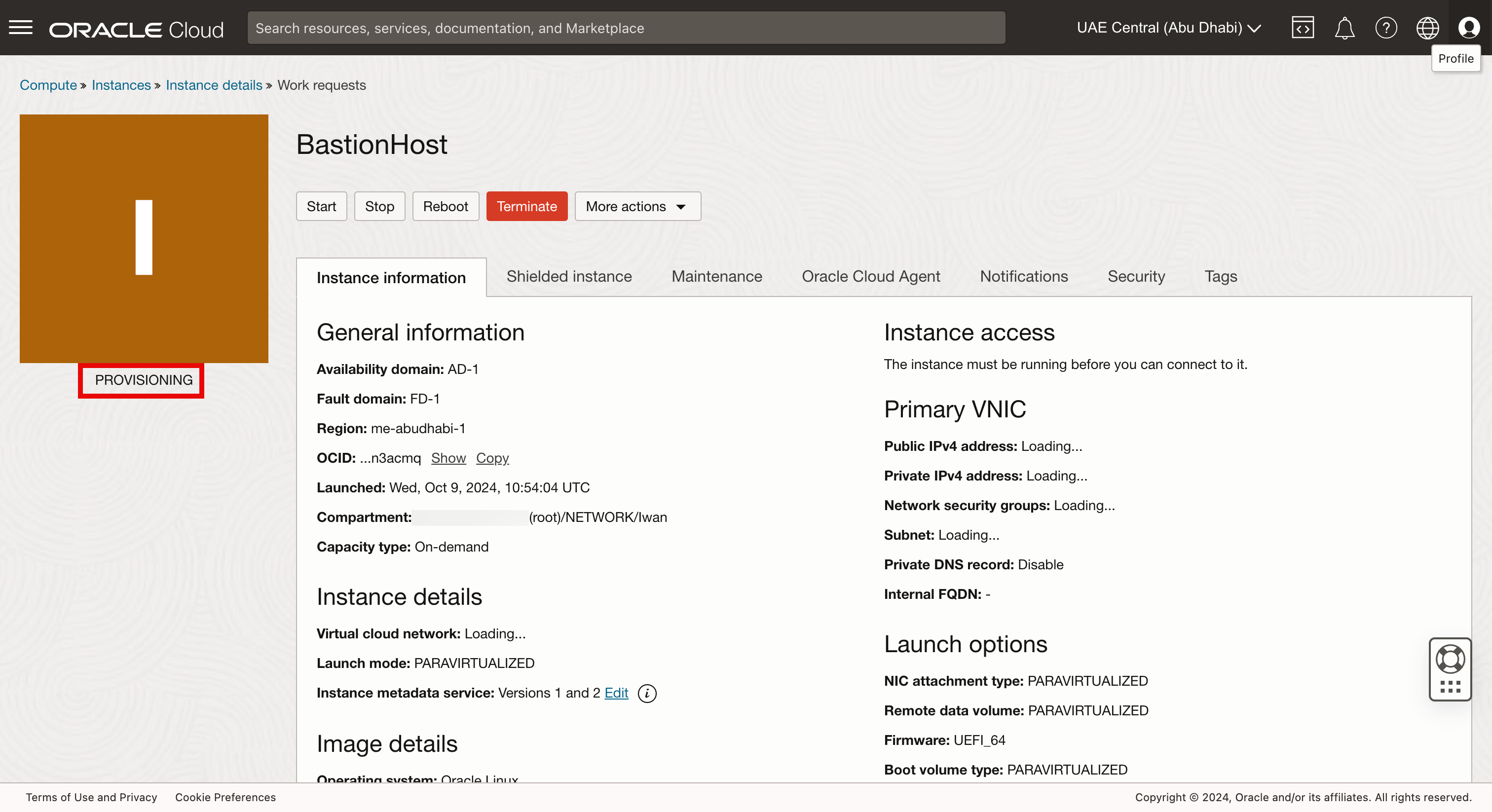

インスタンスにPROVISIONING状態が表示されることに注意してください。

タスク2.7: SSHへの要塞インスタンス(BastionHost)のパブリックIPアドレスの取得

-

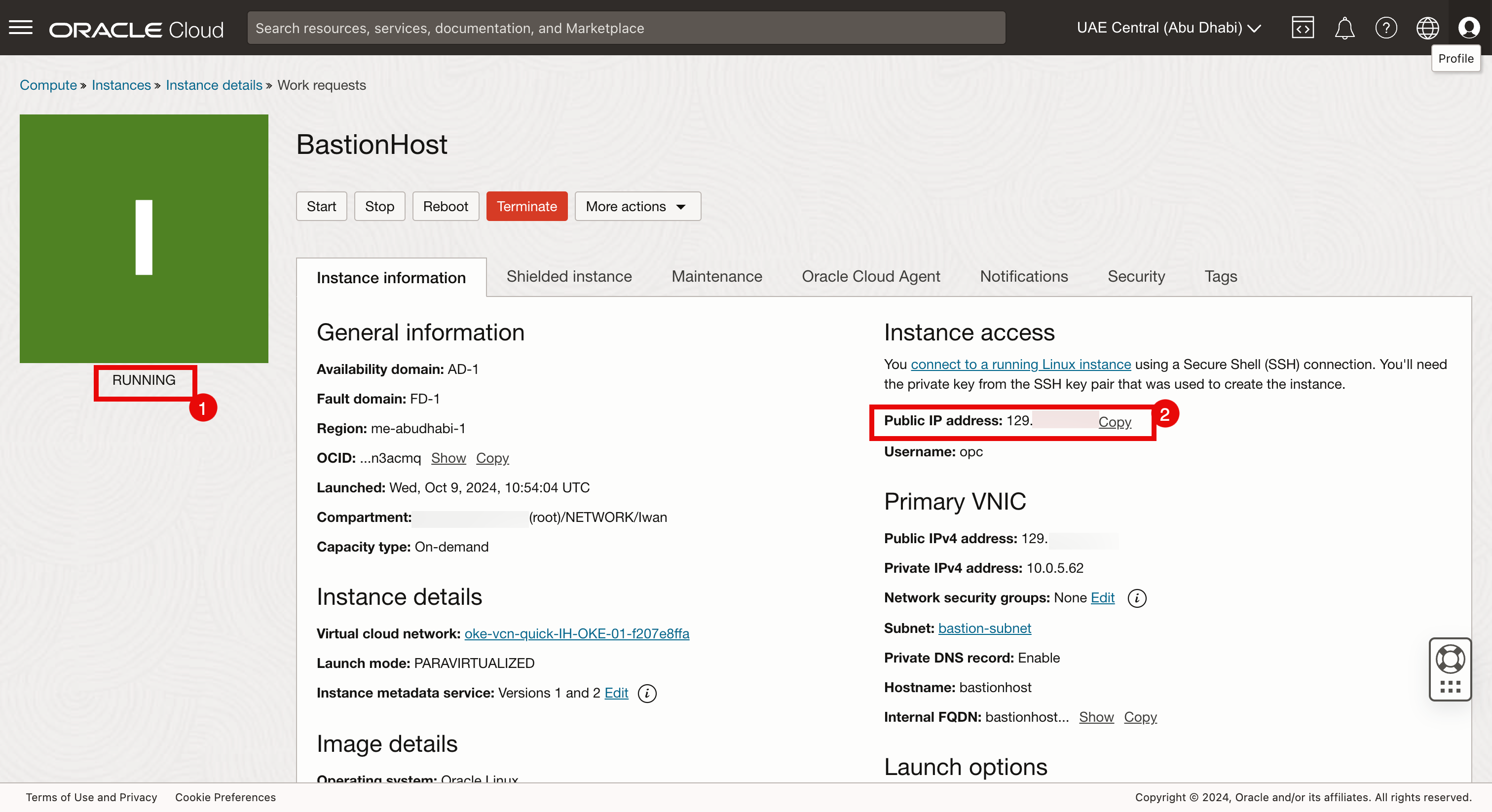

「インスタンスの詳細」ページに移動します。

- インスタンスが完全にデプロイされると、RUNNING状態が表示されます。

- パブリックIPアドレスをコピーします。

タスク2.8: 要塞ホストへのログイン

-

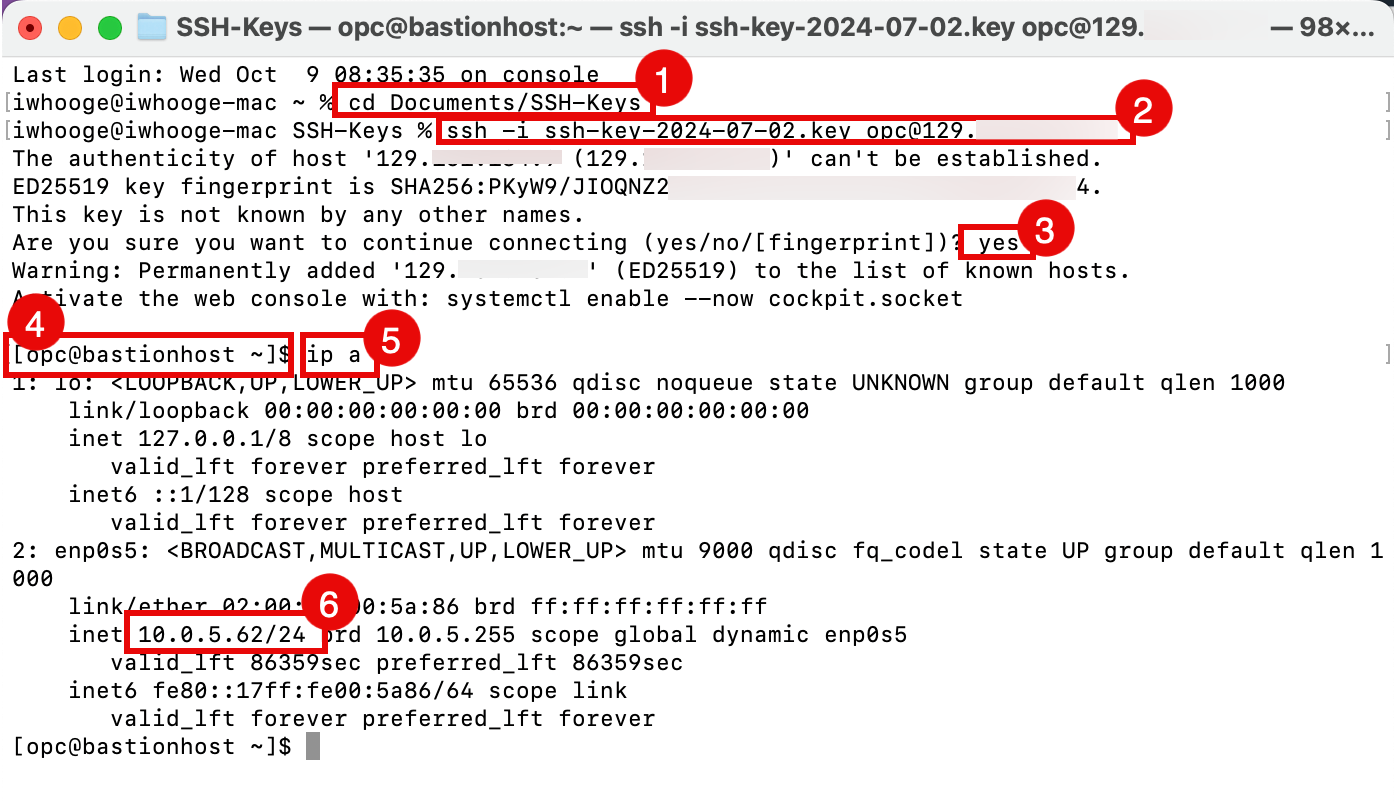

SSH接続の設定に使用できるターミナルまたは別のアプリケーションを開き、次のコマンドを実行します。

- 秘密キーと公開キーの格納先ディレクトリを変更します。

- 次のコマンドを実行して、秘密キーを使用してインスタンスのパブリックIPアドレスにSSHで接続します。

- yesを入力して続行します。

- これで、インスタンスにログインしました。

- 次のコマンドを実行して、インスタンスのプライベートIPアドレスを取得します。

- インスタンスには、

10.0.5.0/24のサブネットにある10.0.5.62/24というIPアドレスがあることに注意してください。

タスク3: 要塞セッションの作成

要塞インスタンスをスタンドアロン・ホストとして使用できますが、要塞サービスまたは要塞セッションを使用することもできます。これを行うには、要塞プラグインをインストールし、要塞セッションを作成する必要があります。

要塞セッションの利点は何ですか。

プライベート・サブネット内にインスタンスをデプロイする場合、インターネットから直接アクセスすることはできません。ただし、要塞を設定して要塞セッションを開始することで、プライベート・インスタンスにアクセス可能にできます。これにより、インスタンスはOCI環境内の他のリソースを管理するためのステップ・ストーンとして機能できます。

タスク3.1: インスタンスへの要塞プラグインのインストール

-

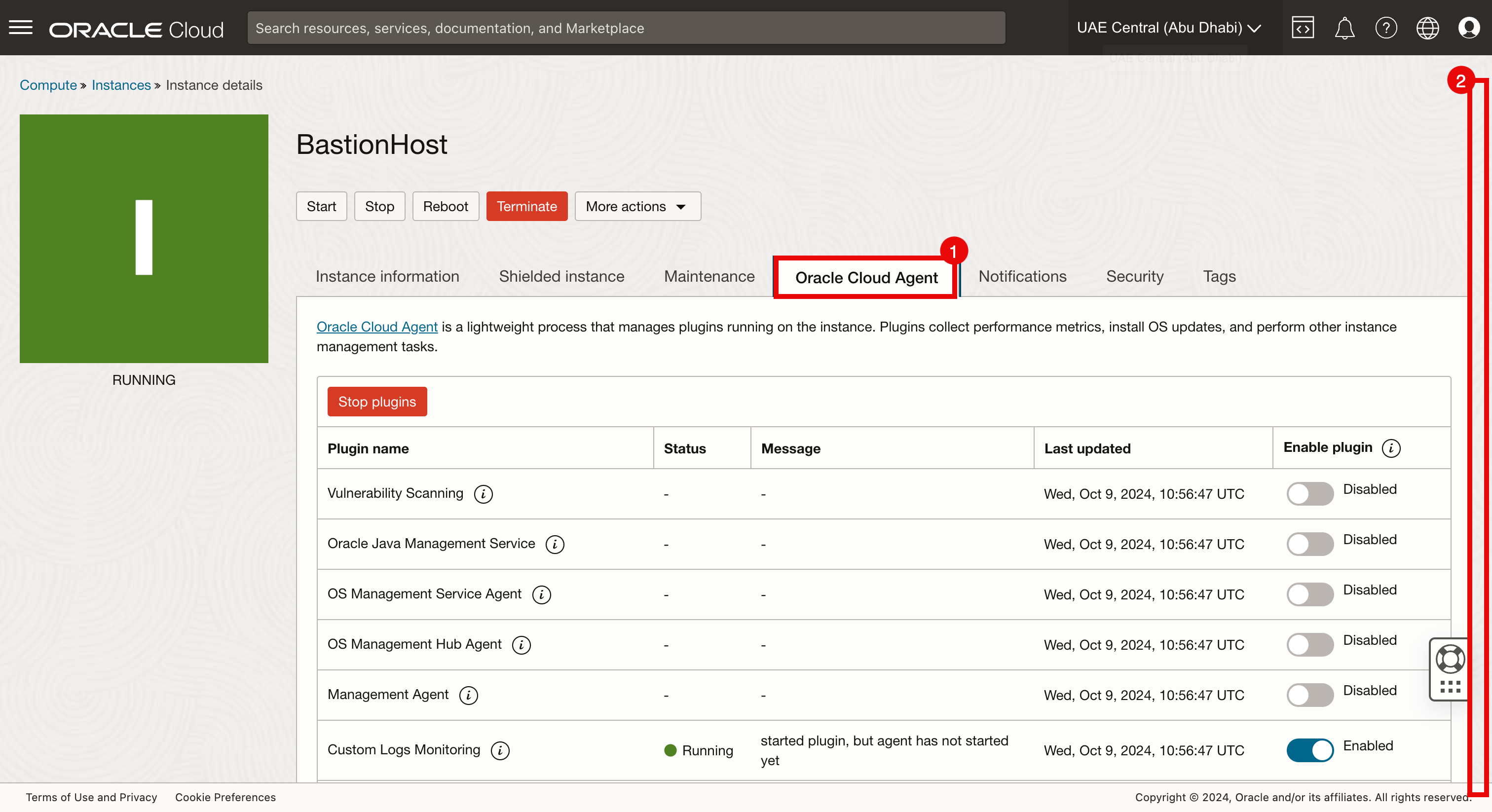

タスク2.6で作成したインスタンスに移動します。

- 「Oracle Cloudエージェント」をクリックします。

- 下へスクロール

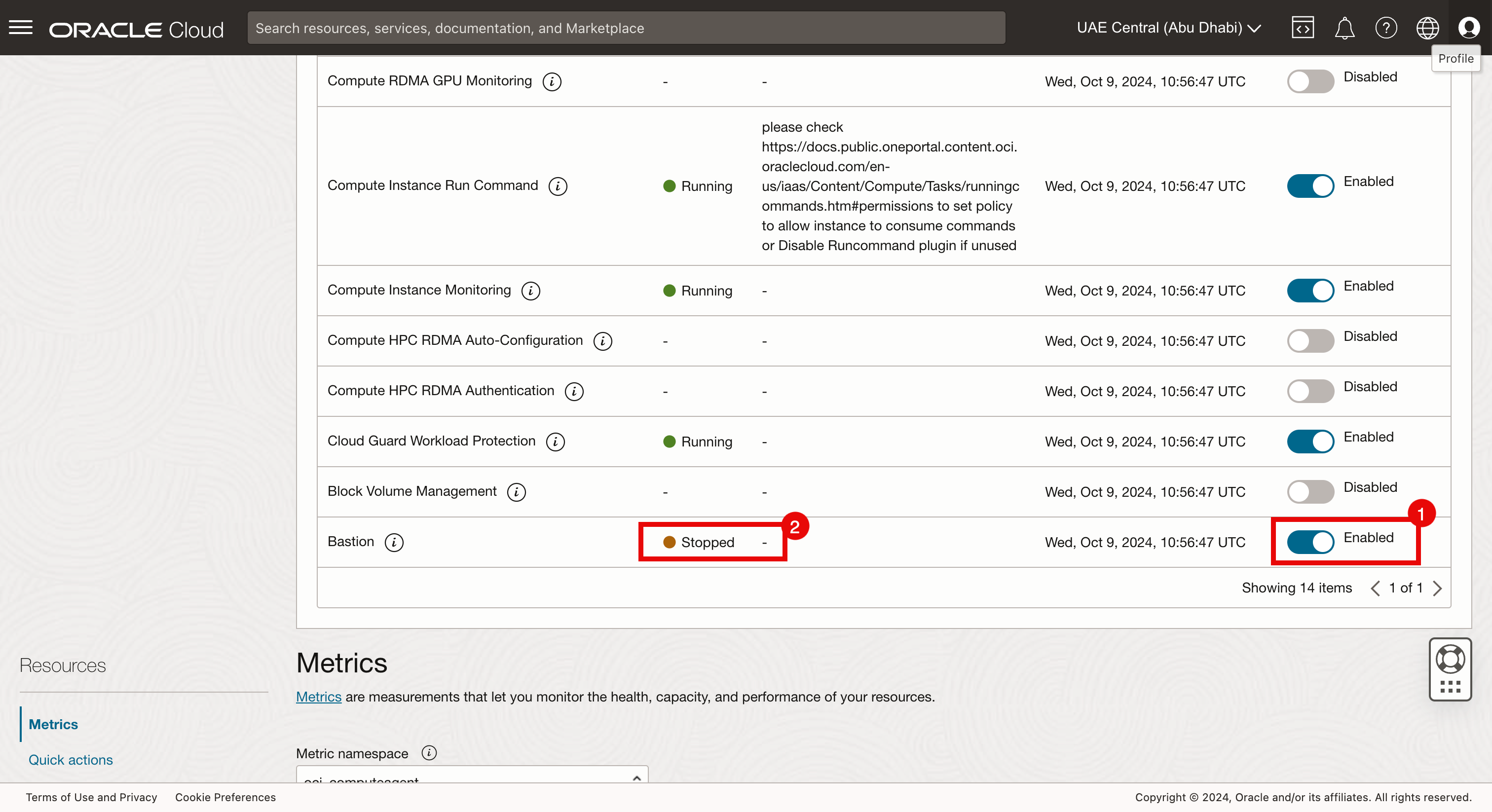

- 要塞を「有効」に設定します。

- サービスが「停止」に設定されています。これは数分後に変更されます。

ノート:

- 要塞プラグインをデプロイするには、プラグインがインターネットからダウンロードされるため、インスタンスがNATゲートウェイまたはインターネット・ゲートウェイを介してインターネットにアクセスできる必要があります。プラグインのステータスが「停止」状態のままの場合は、インターネット接続を確認します。

- Oracle Cloud Agentソフトウェアを手動でインストールすることもできます。詳細は、Oracle Cloud Agentソフトウェアのインストールを参照してください。

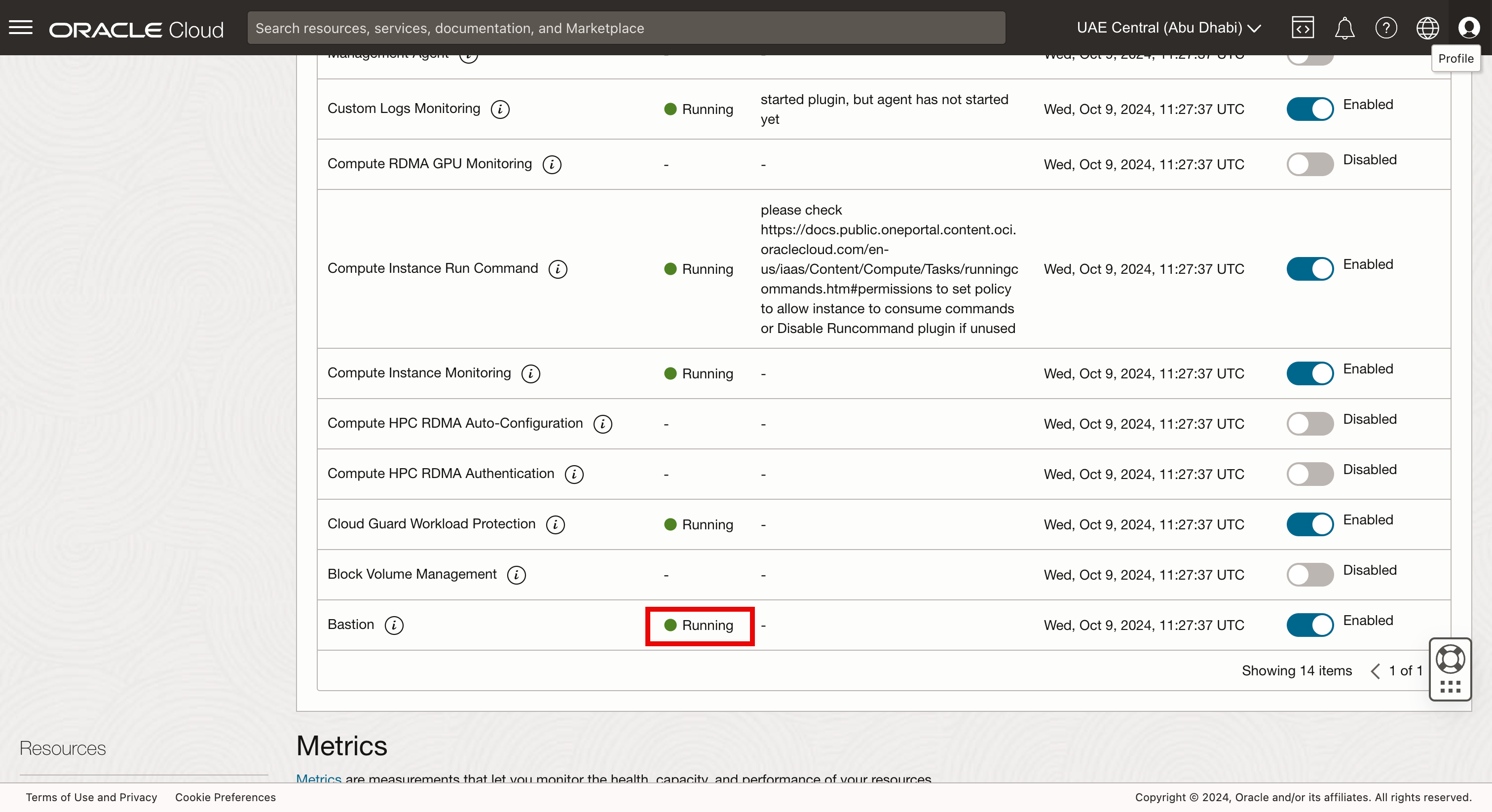

-

Oracle Cloud Agentソフトウェアがインストールされると、ステータスが「実行中」に変わります。

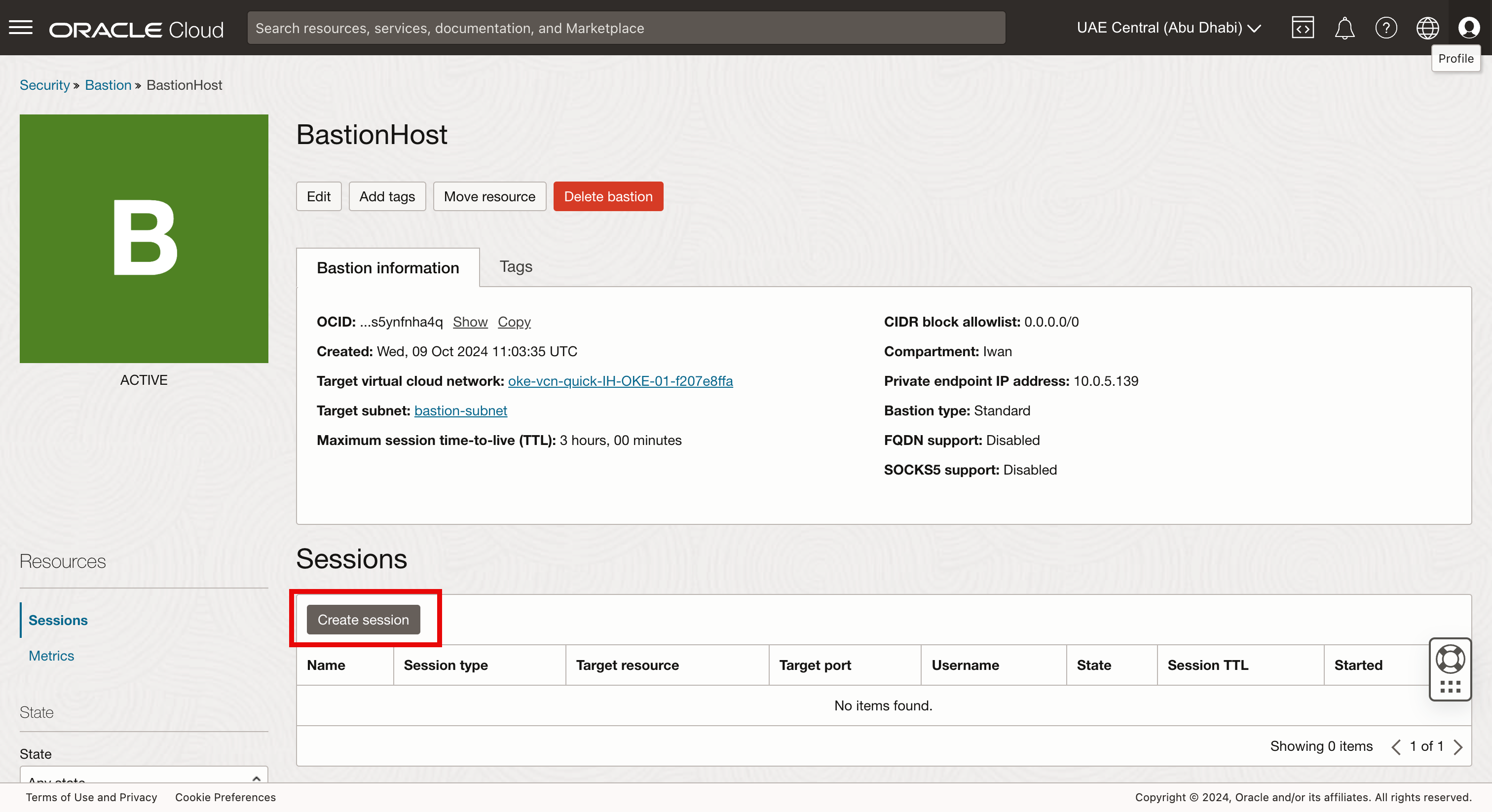

タスク3.2: 要塞セッションの作成

-

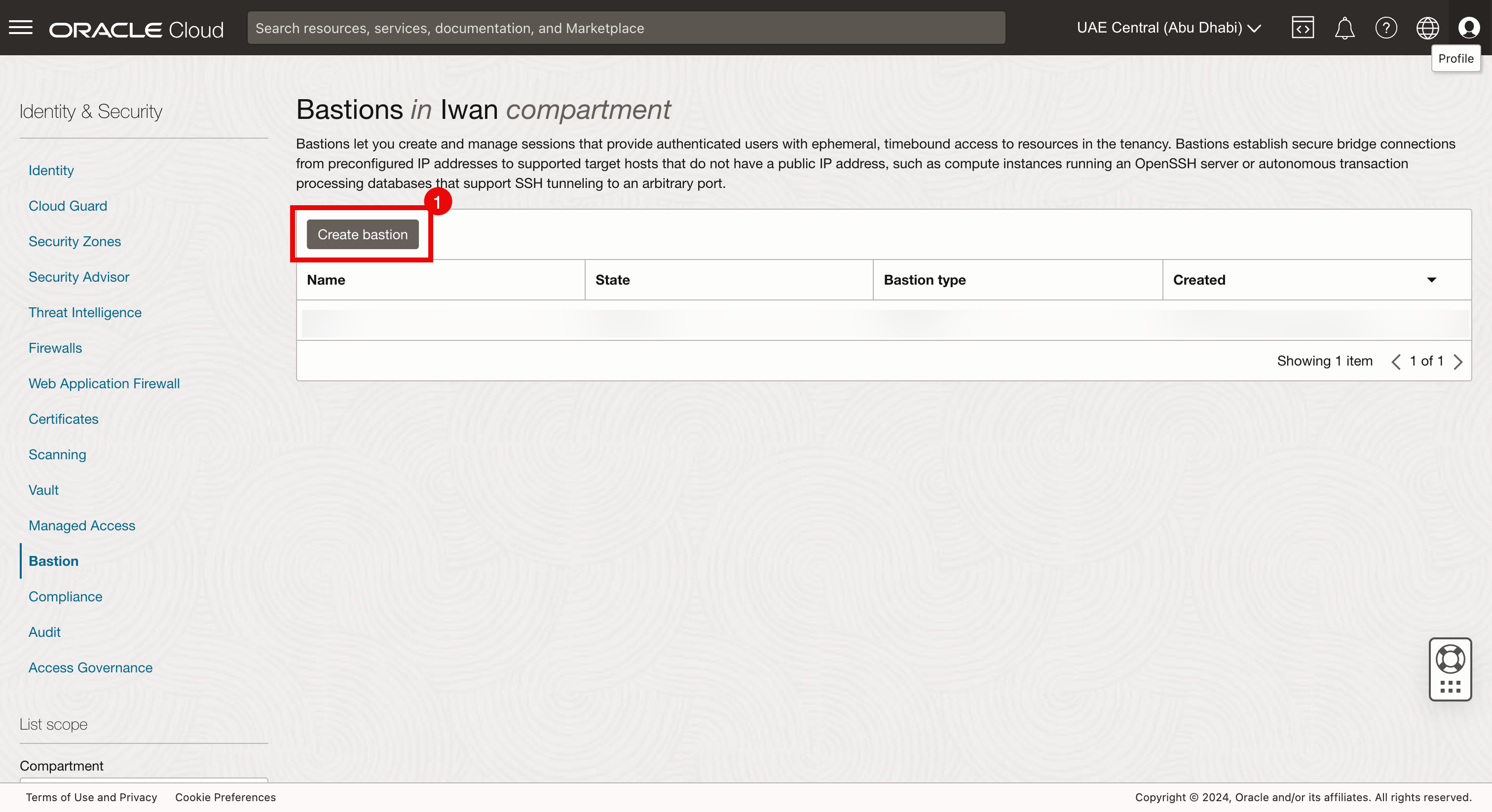

「アイデンティティ」、「セキュリティ」の順にナビゲートし、「要塞」をクリックします。

- 「要塞の作成」をクリックします。

-

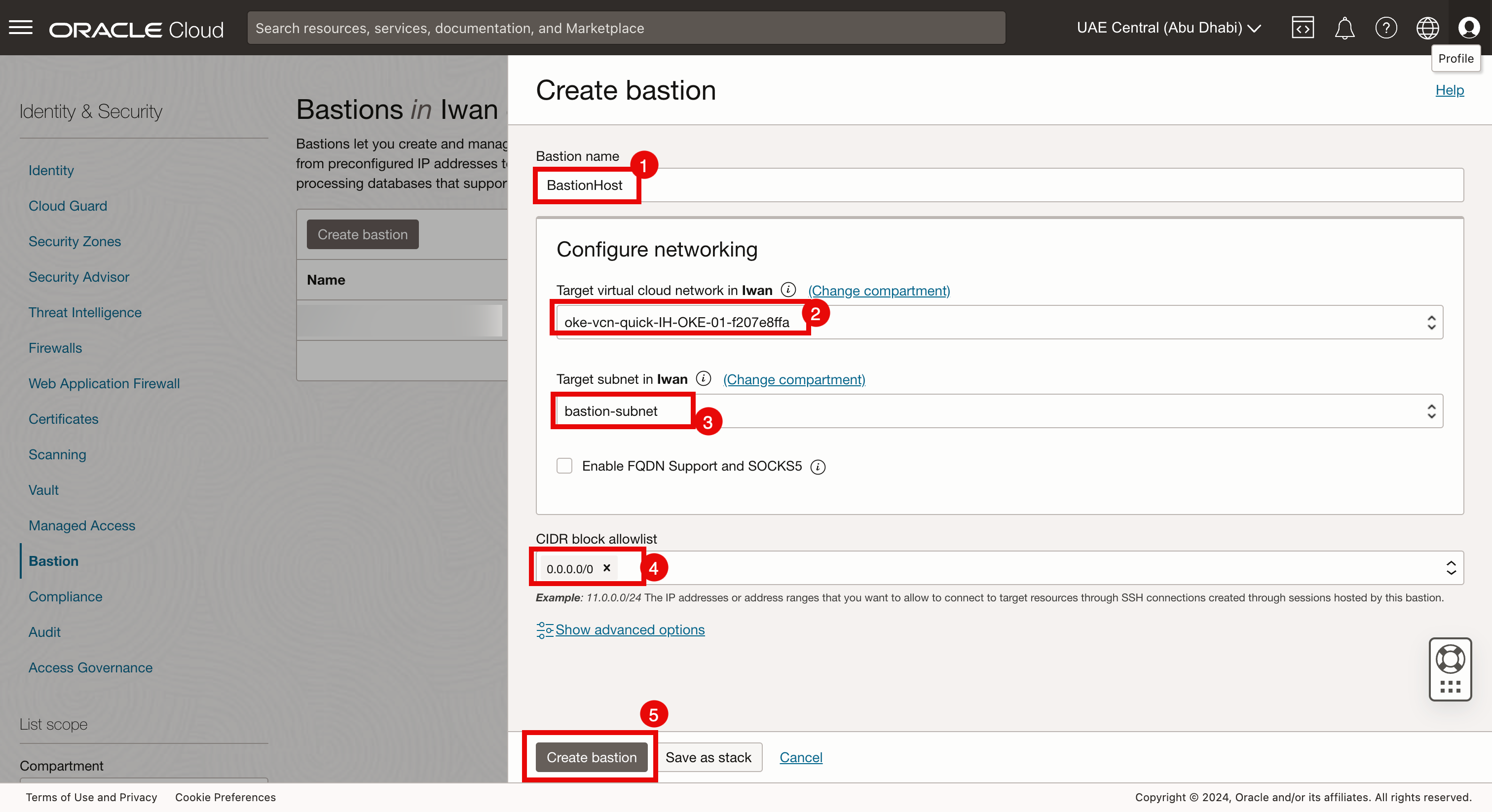

次の情報を入力します

- 要塞名:名前を入力します。

- ターゲット仮想クラウド・ネットワーク:要塞インスタンスおよびKubernetesクラスタが存在するVCNを選択します。

- ターゲット・サブネット:要塞インスタンスが配置されているサブネットを選択します。

- CIDRブロック許可リスト:許可リストを選択します。すべてを許可するには、

0.0.0.0/0を使用します。 - 「要塞の作成」をクリックします。

-

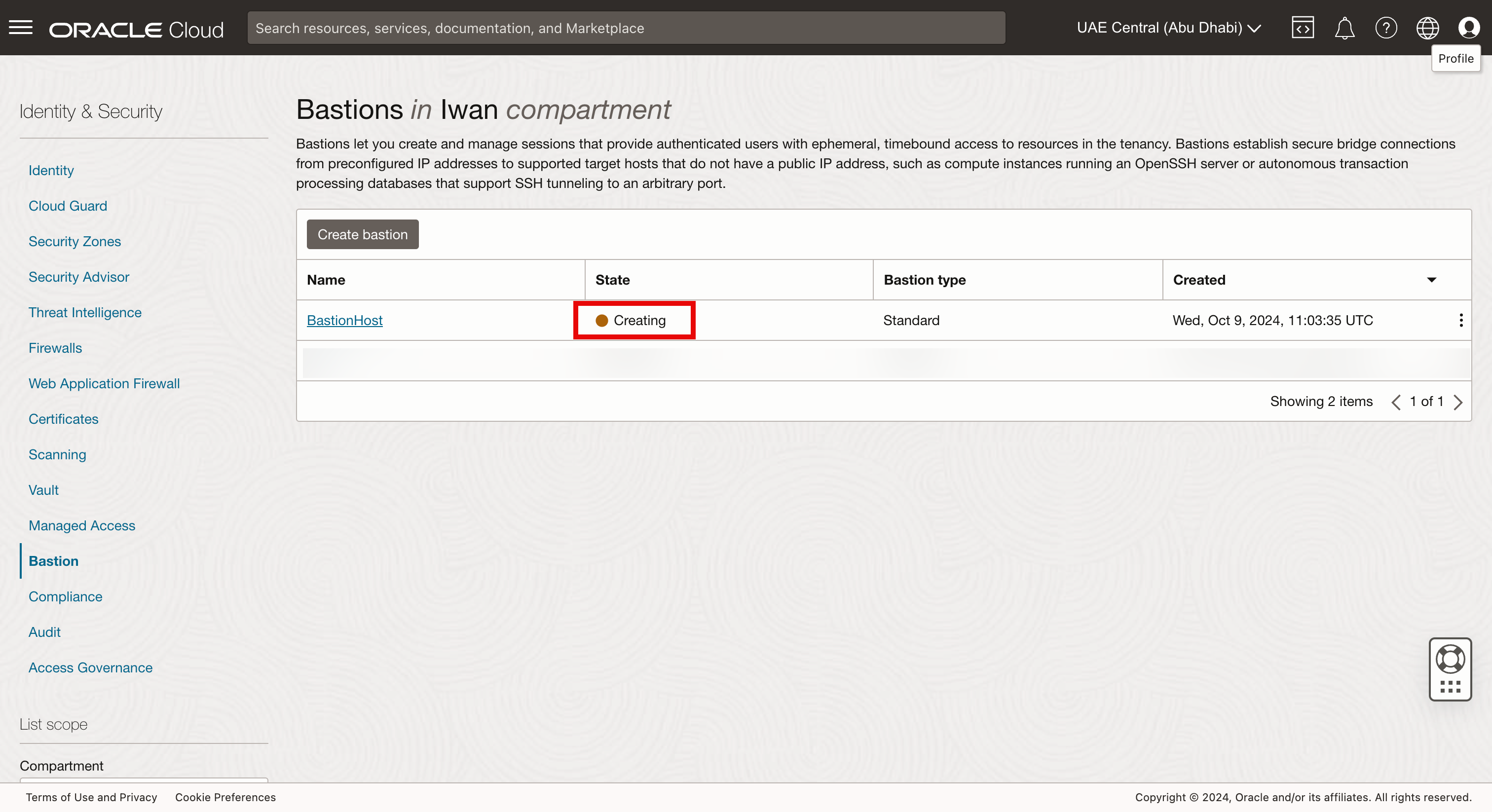

要塞ステータスは「作成中」です。

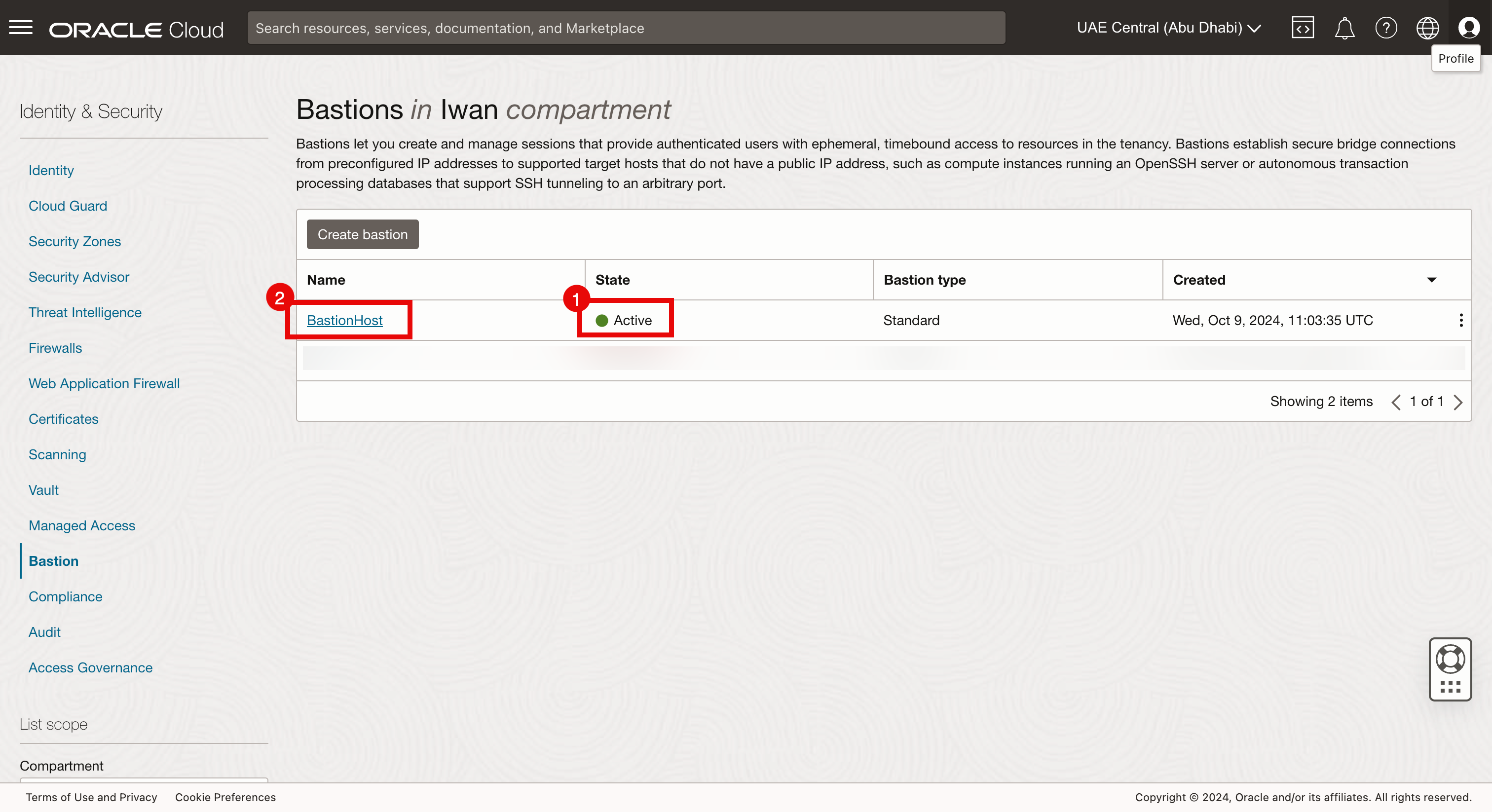

- 数分後、要塞ステータスは「アクティブ」に変わります。

- 要塞をクリックします。

-

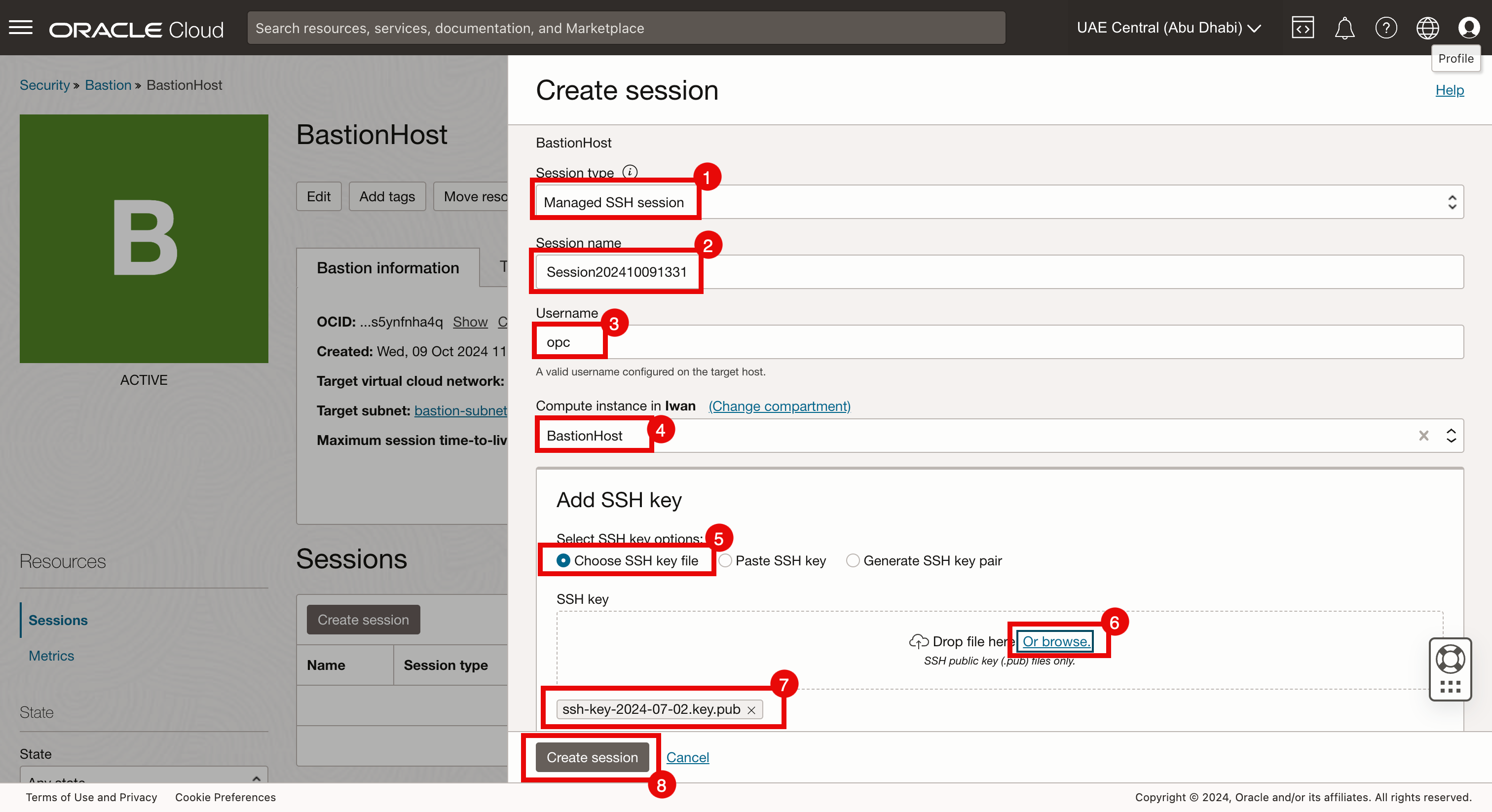

「セッションの作成」をクリックします。

-

次の情報を入力します

- セッション・タイプ: 「管理対象SSHセッション」を選択します。

- セッション名:名前を入力します。

- ユーザー名:要塞インスタンスのユーザー名を入力します。

- コンピュート・インスタンス:タスク2.6で作成した要塞インスタンスを選択します。

- SSHキーの追加: 「SSHキー・ファイルの選択」を選択します。

- 「ブラウズ」をクリックします。

- タスク2.6で作成した要塞インスタンスの公開キーを選択してください。

- 「セッションの作成」をクリックします。

ノート:この例では、簡潔な理由から要塞インスタンスに使用したものと同じSSHキー・ペアを使用しています。要塞インスタンスに使用したものとは異なるキー・ペアを作成または使用することをお薦めします。

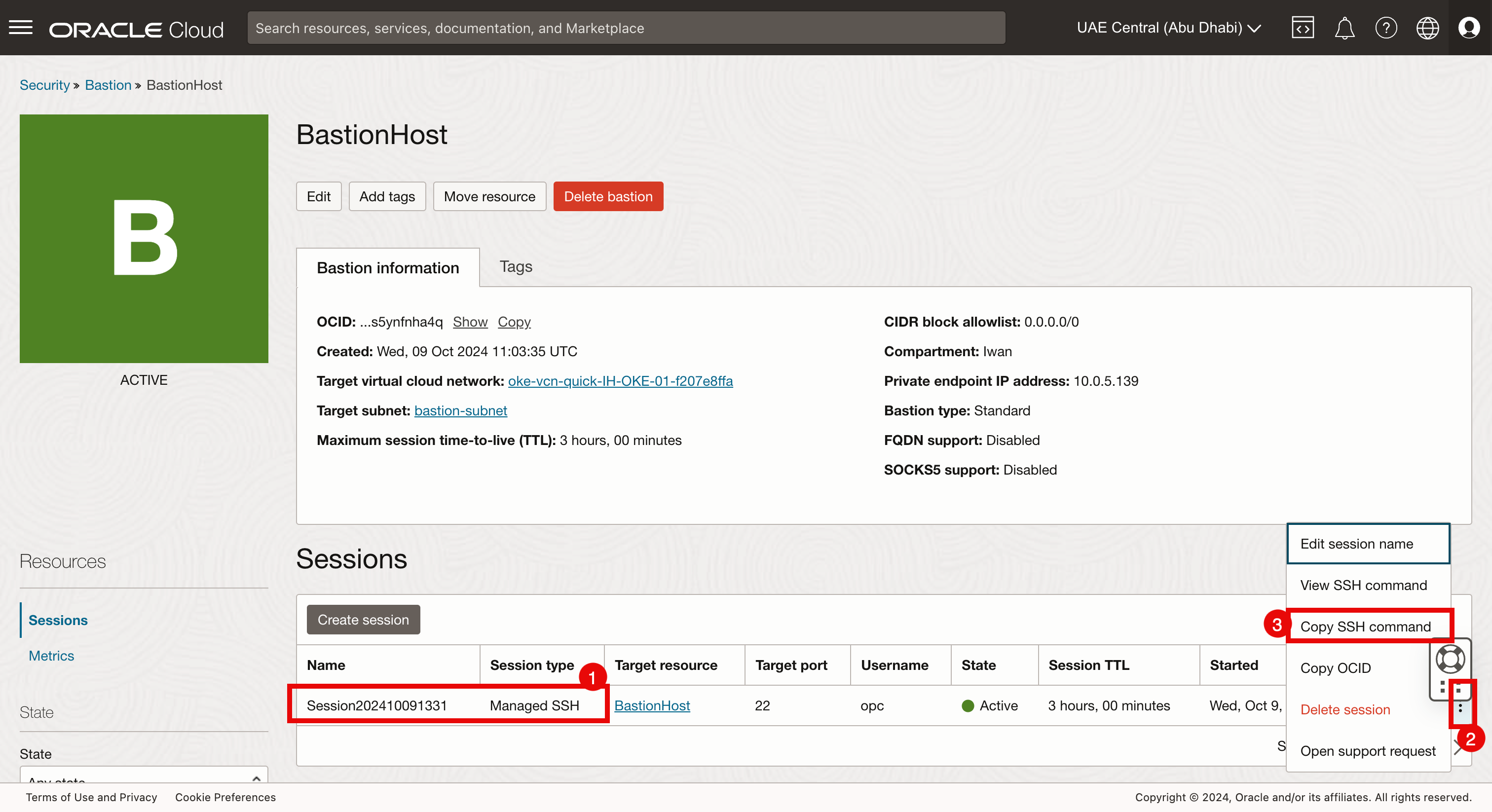

タスク3.3: 要塞セッションのSSHコマンドの取得

-

要塞の詳細ページに移動します。

- 要塞セッションが作成されていることに注意してください。

- 3つのドット・メニューをクリックします。

- 「SSHコマンドのコピー」を選択します。

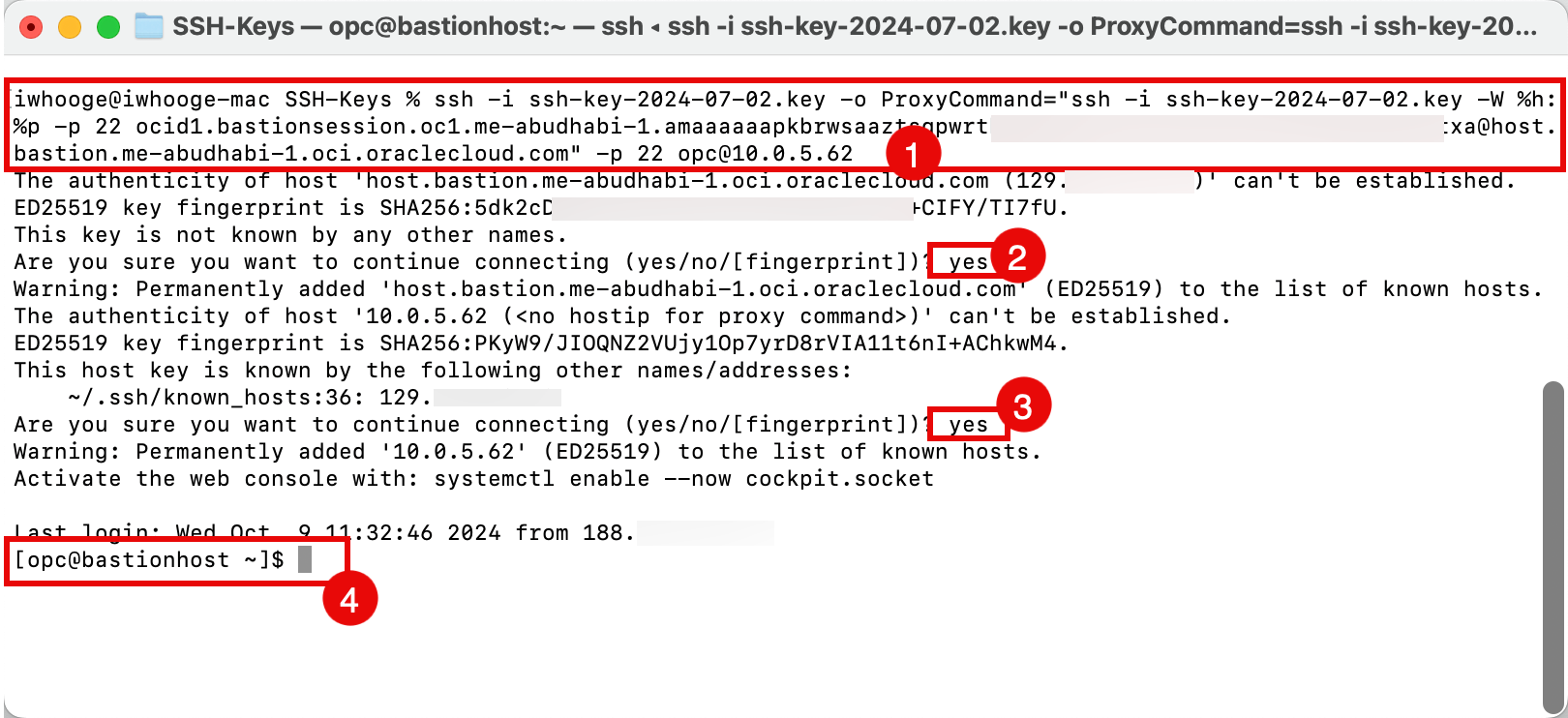

タスク3.4: 要塞ホストへのログイン

- SSH接続の設定に使用できるターミナルまたは別のアプリケーションを開き、次のコマンドを実行します。

- 端末で、次のコピーされたSSHコマンドを実行します。

- 要塞SSHセッションを続行するには、yesと入力します。

- インスタンスSSHセッションを続行するには、yesと入力します。

- これで、要塞セッションを介してインスタンスにログインしました。

ノート:これは、表示した要塞インスタンスに接続する別の方法です。要塞セッションを介して要塞インスタンスに接続し、以前はSSHで要塞インスタンスに直接接続していました。

タスク4: OCIコマンドライン・インタフェース(CLI)の設定

要塞インスタンス、要塞および要塞セッションの設定に成功し、接続を確認しました。OCI環境内でCRUD (作成、読取り、更新および削除)操作を実行できるように、OCI CLIを設定する必要があります。

-

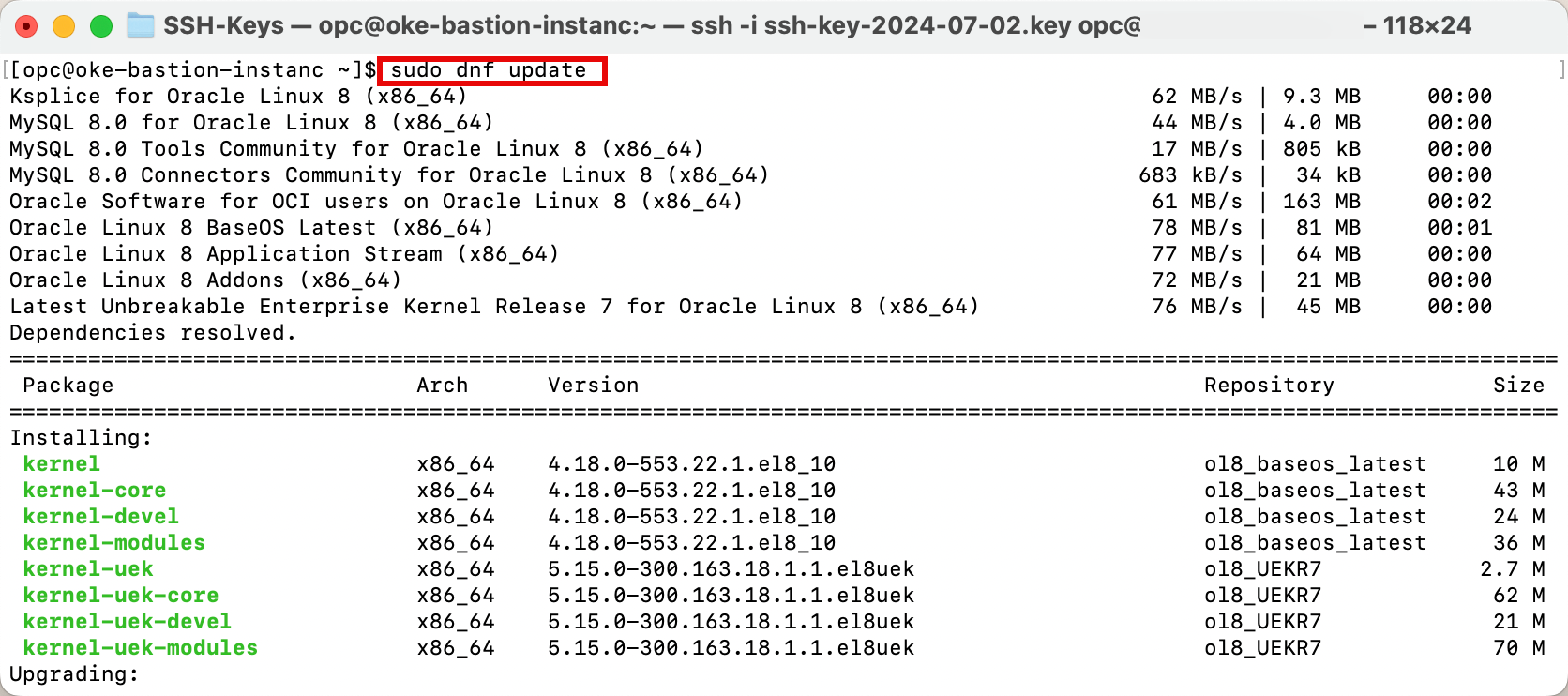

次のコマンドを実行して、すでにインストールされているソフトウェアを更新します。

[opc@oke-bastion-instanc ~]$ sudo dnf update

-

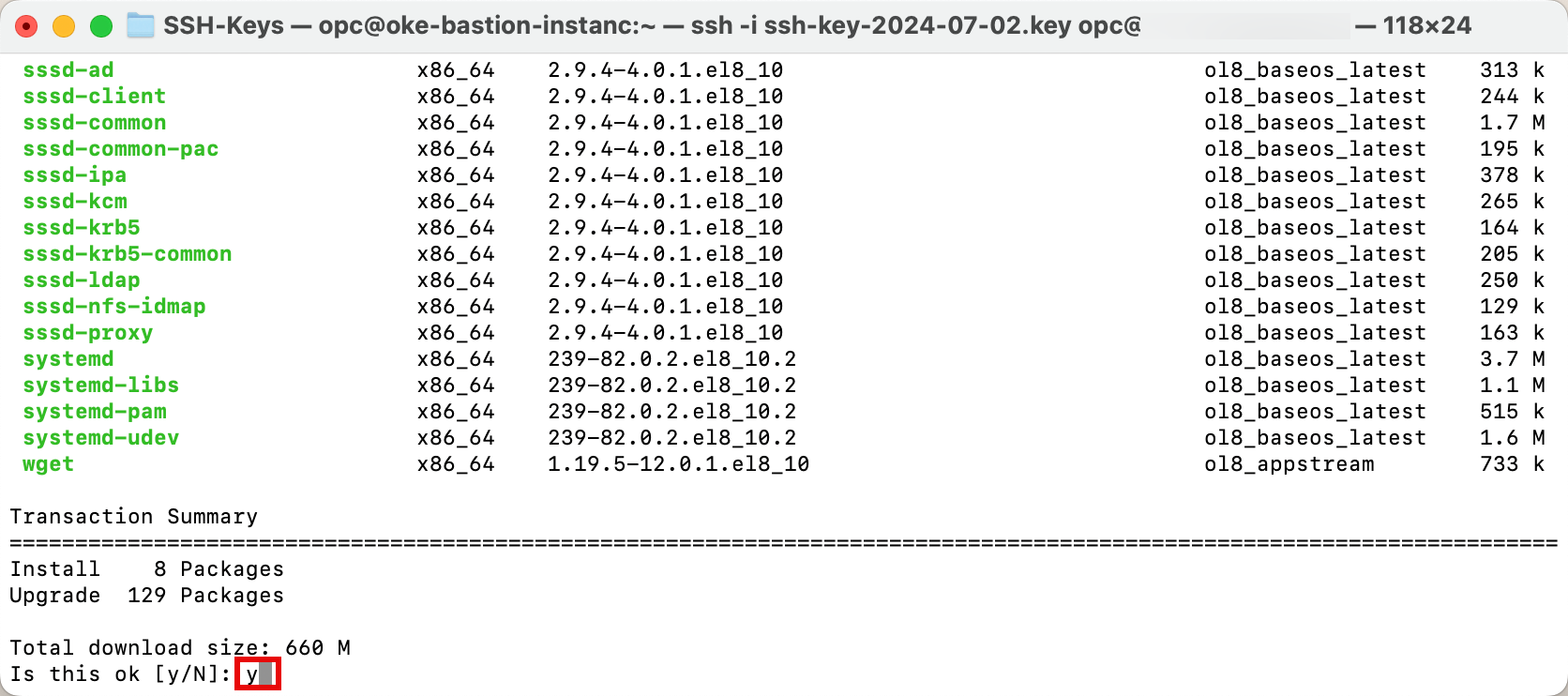

yと入力して更新を確認します。

-

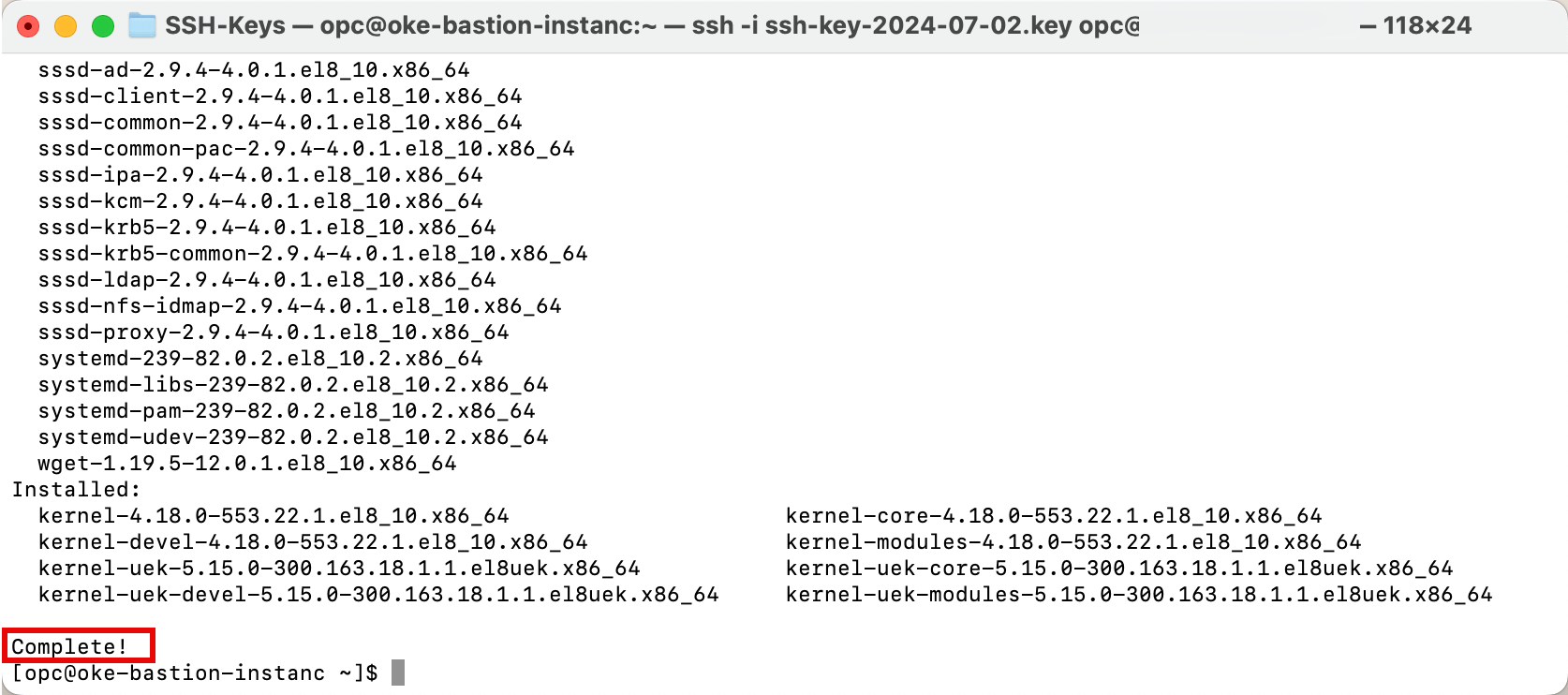

更新が「完了」であることに注意してください。

-

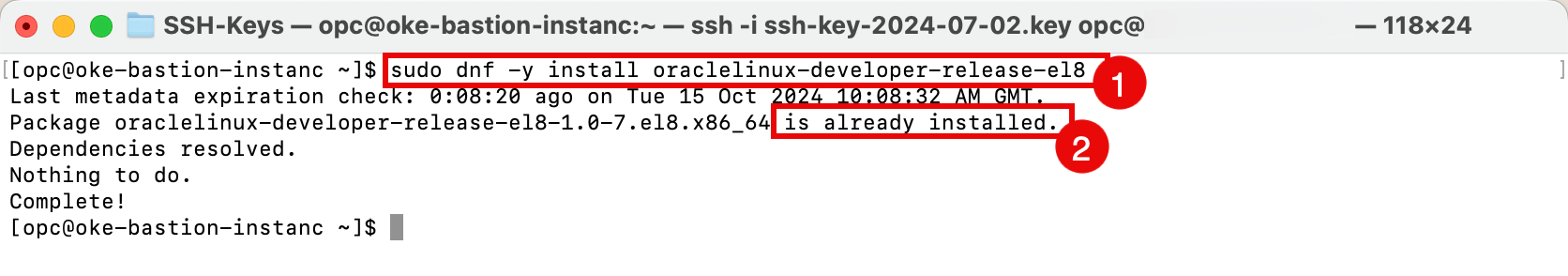

次のコマンドを実行して、Oracle Developer Releaseをインストールします。

[opc@oke-bastion-instanc ~]$ sudo dnf -y install oraclelinux-developer-release-el8 -

この例では、Oracle Developerリリースがすでにインストールされています。ない場合は、インストールしてください。

-

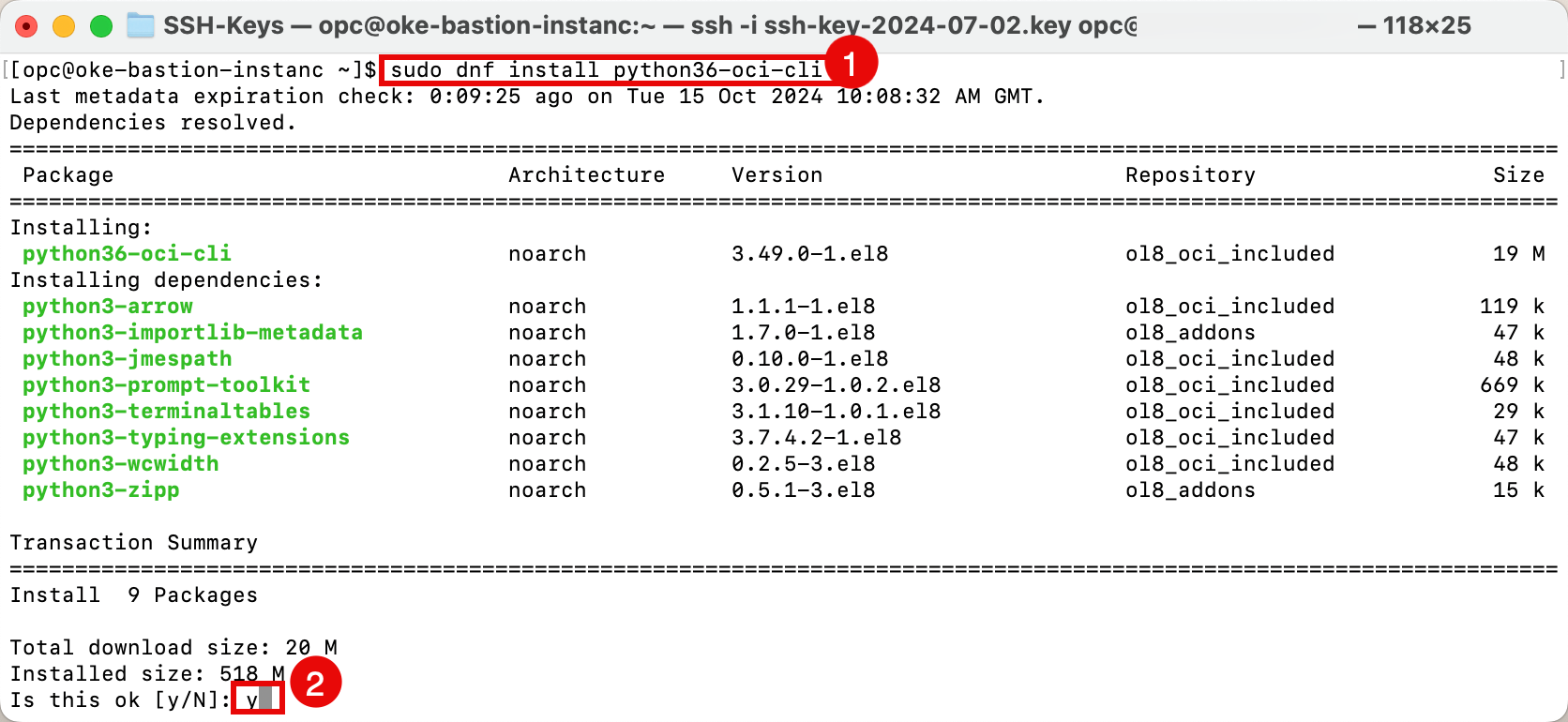

次のコマンドを実行して、OCI CLIをインストールします。

[opc@oke-bastion-instanc ~]$ sudo dnf install python36-oci-cli -

yと入力してインストールを確認します。

-

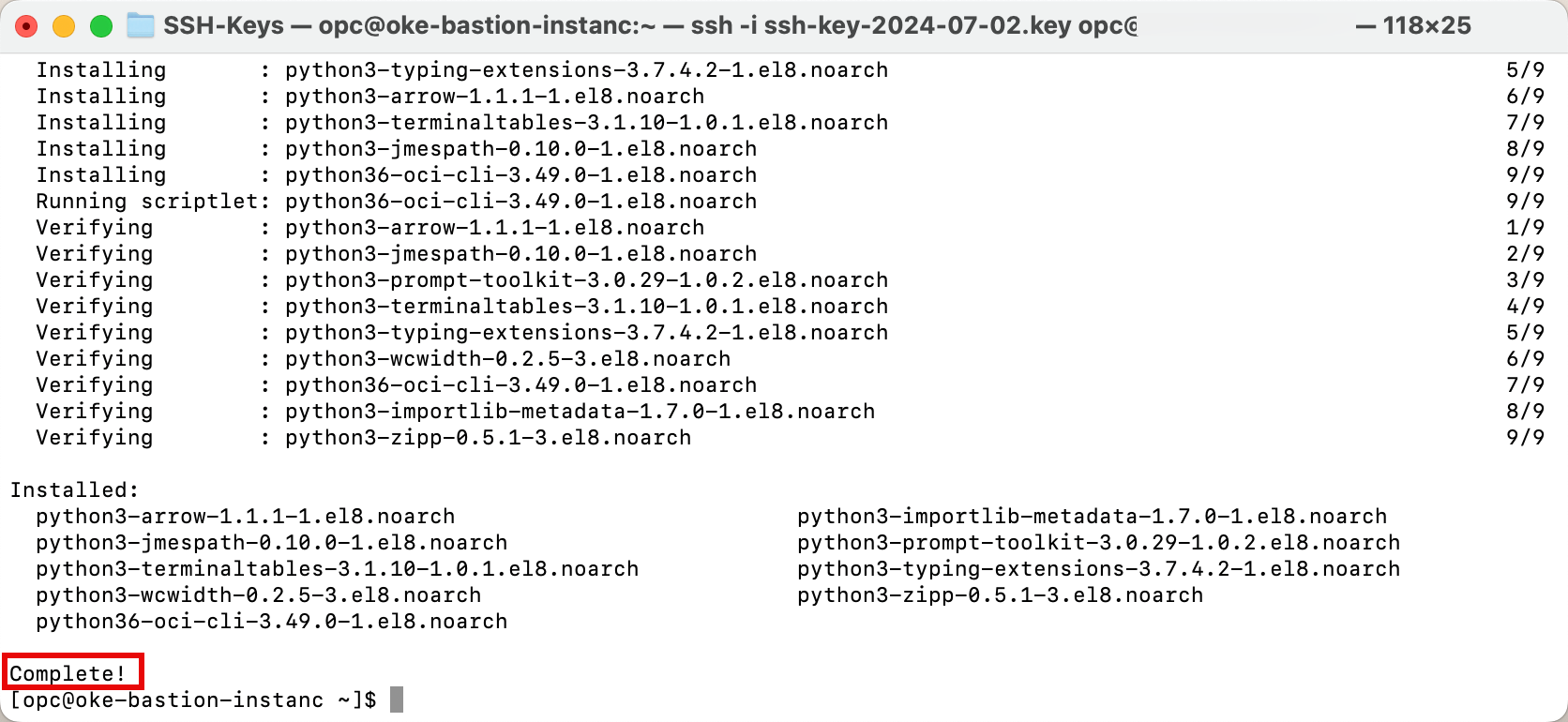

-

インストールは complete!です。

-

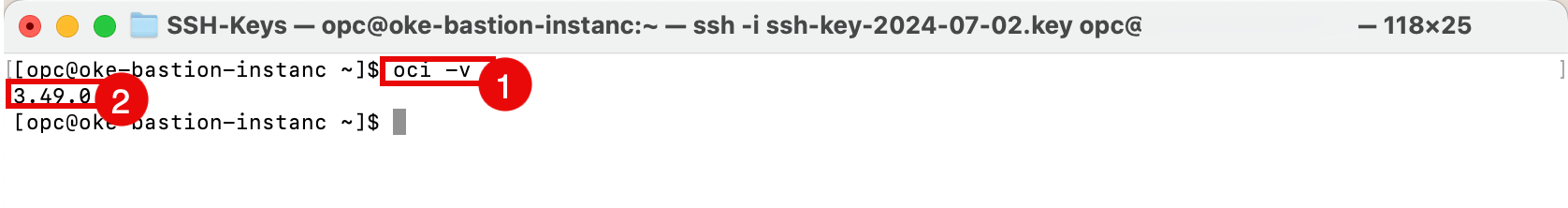

次のコマンドを実行して、インストールされたOCI CLIバージョンを確認します。

[opc@oke-bastion-instanc ~]$ oci -v -

OCI CLIのバージョンは3.49.0です。

-

タスク5: OCI CLIの構成

OCI CLIがOCIテナントで認証できるように構成を追加して、CRUD操作を実行できるようにする必要があります。

-

次のコマンドを実行して、ホーム・フォルダ内に新しい非表示ディレクトリを作成します。

[opc@oke-bastion-instanc ~]$ mkdir ~/.oci/ -

次のコマンドを実行して、作成したディレクトリにディレクトリを変更します。

[opc@oke-bastion-instanc ~]$ cd ~/.oci/ -

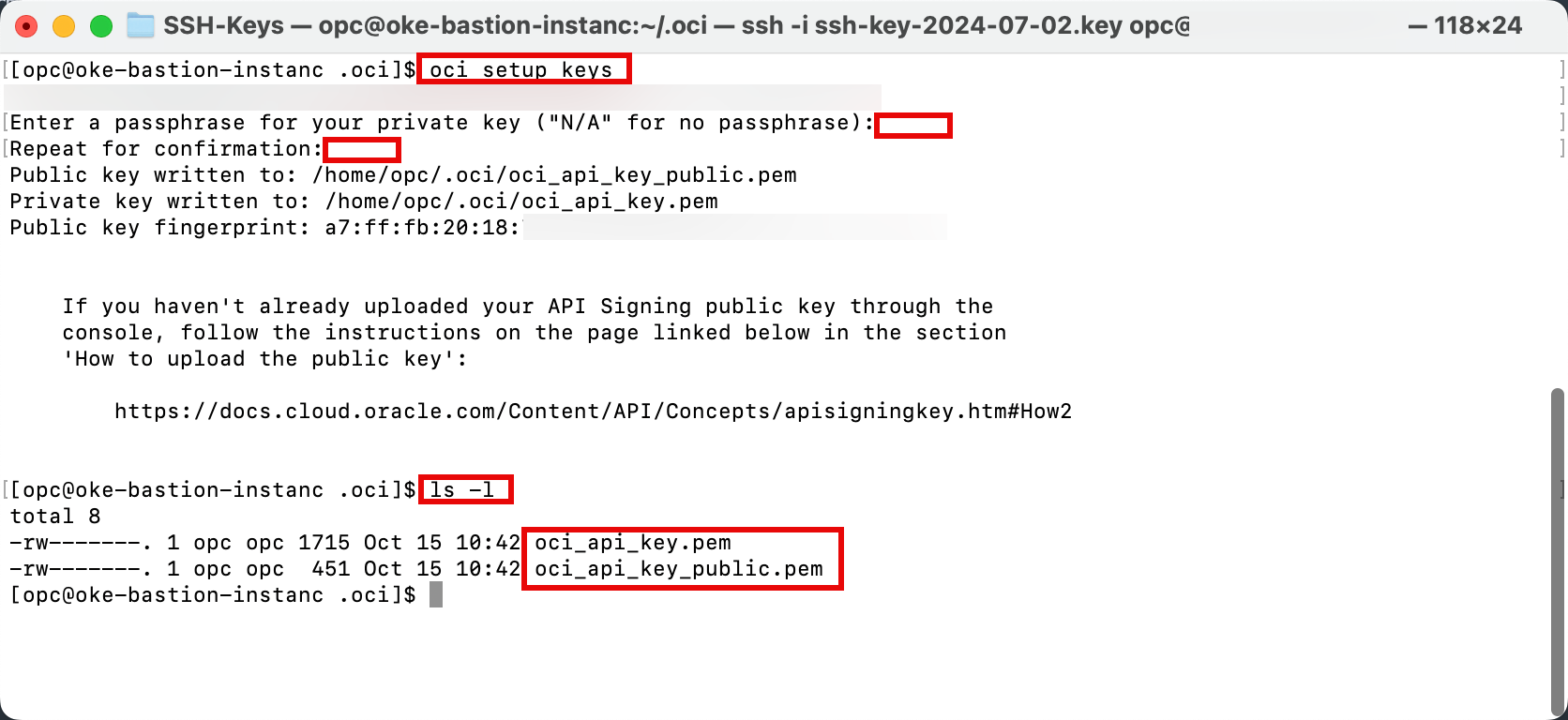

新しいキー・ペア(公開キーと秘密キー)を生成するには、次のコマンドを実行します。このチュートリアルでは、パスワードを使用していないため、パスフレーズの質問にN/Aと入力します。

[opc@oke-bastion-instanc .oci]$ oci setup keys -

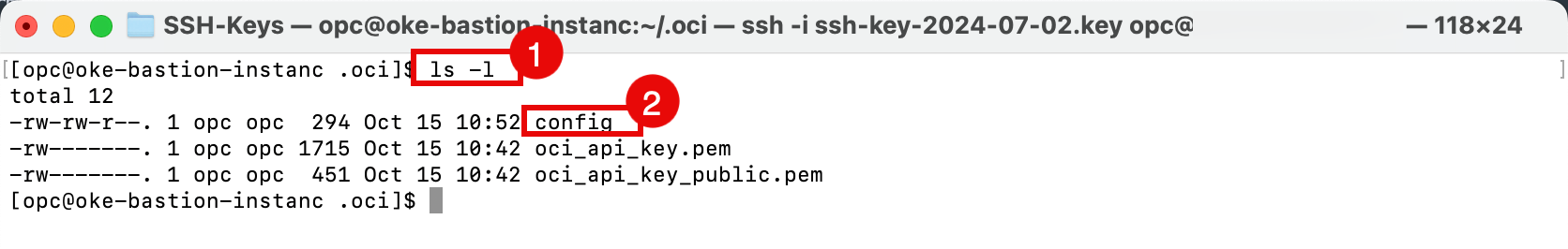

次のコマンドを実行して、キー・ペアが正常に生成されたかどうかを確認します。

[opc@oke-bastion-instanc .oci]$ ls -l

-

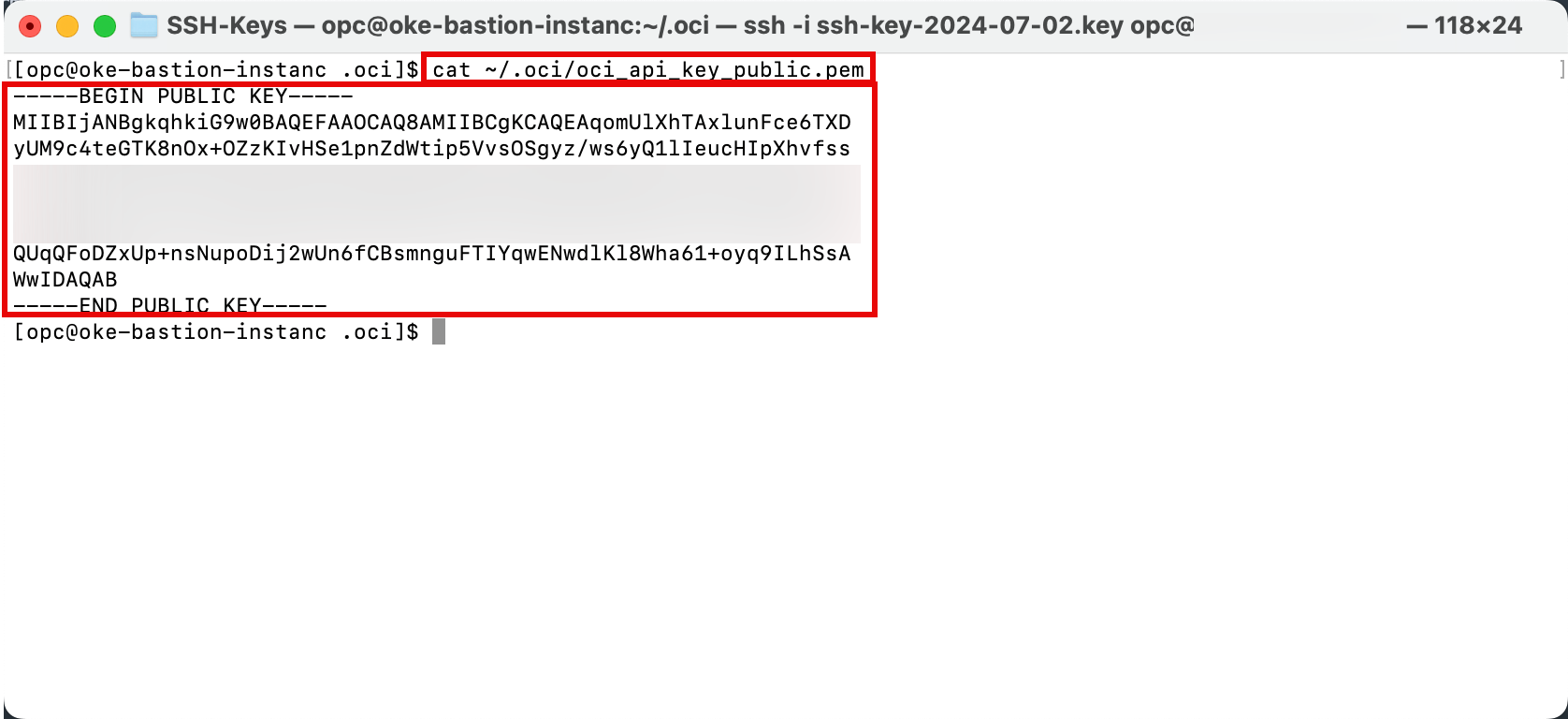

次のコマンドを実行して、公開キーの内容を取得します。後で必要になるので、必ずコピーしてください。

[opc@oke-bastion-instanc .oci]$ cat ~/.oci/oci_api_key_public.pem

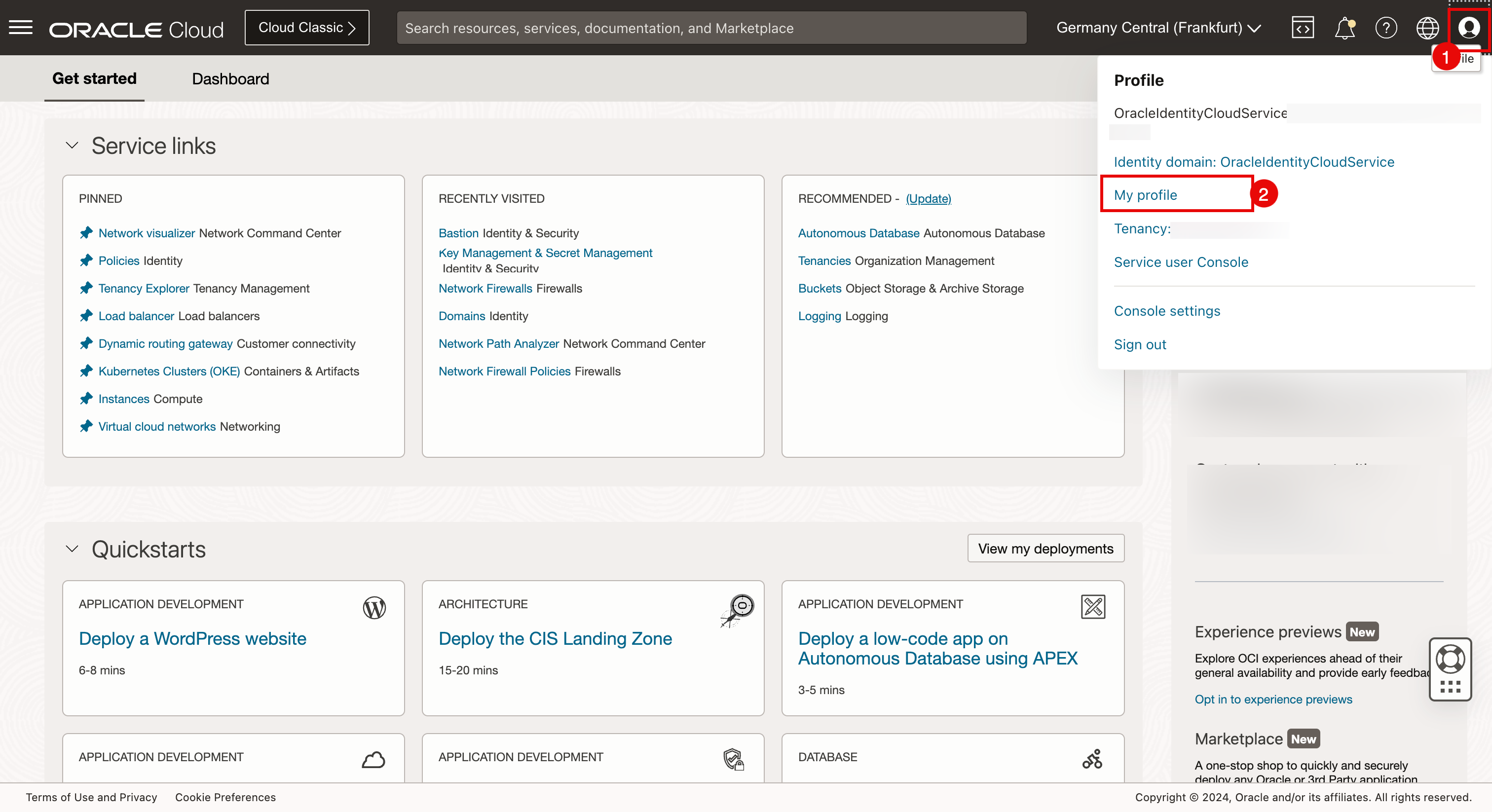

- OCIコンソールに移動し、プロファイル・アイコンをクリックします。

- 「My Profile」をクリックします。

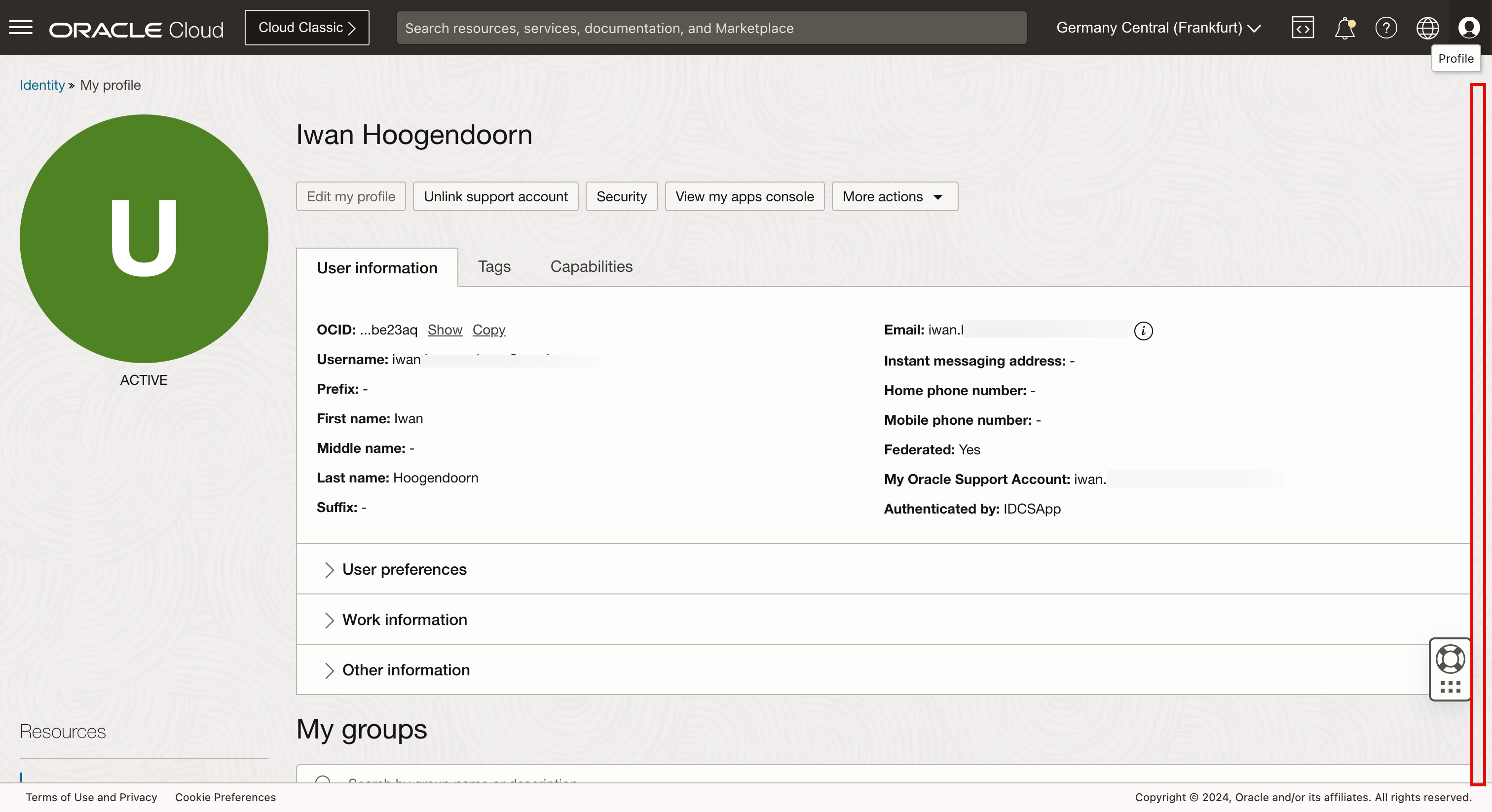

-

下へスクロール

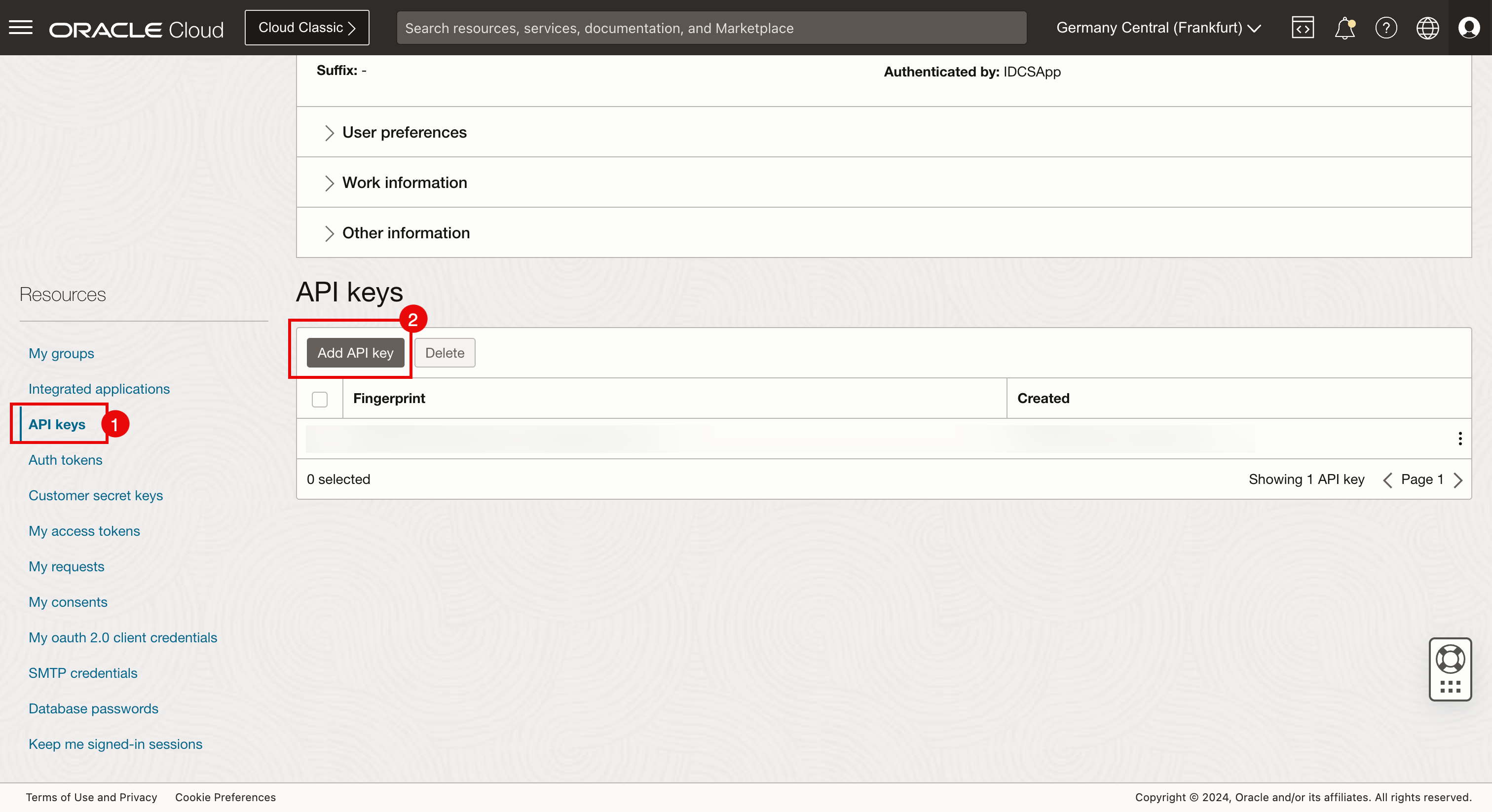

- 「APIキー」をクリックします。

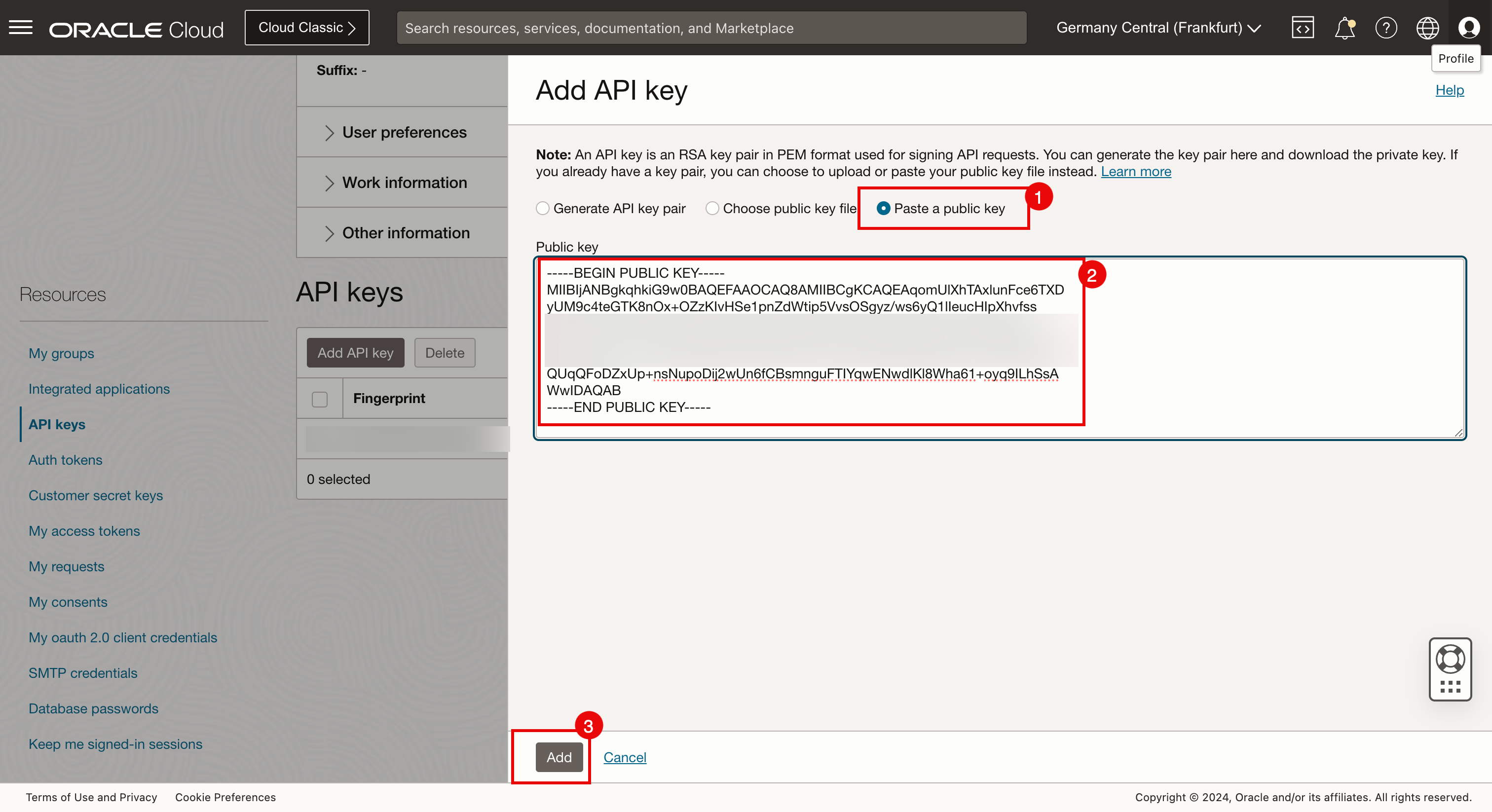

- 「APIキーの追加」をクリックします。

- 「公開キーの貼付け」を選択します。

- 要塞インスタンスから収集された公開キーを貼り付けます。

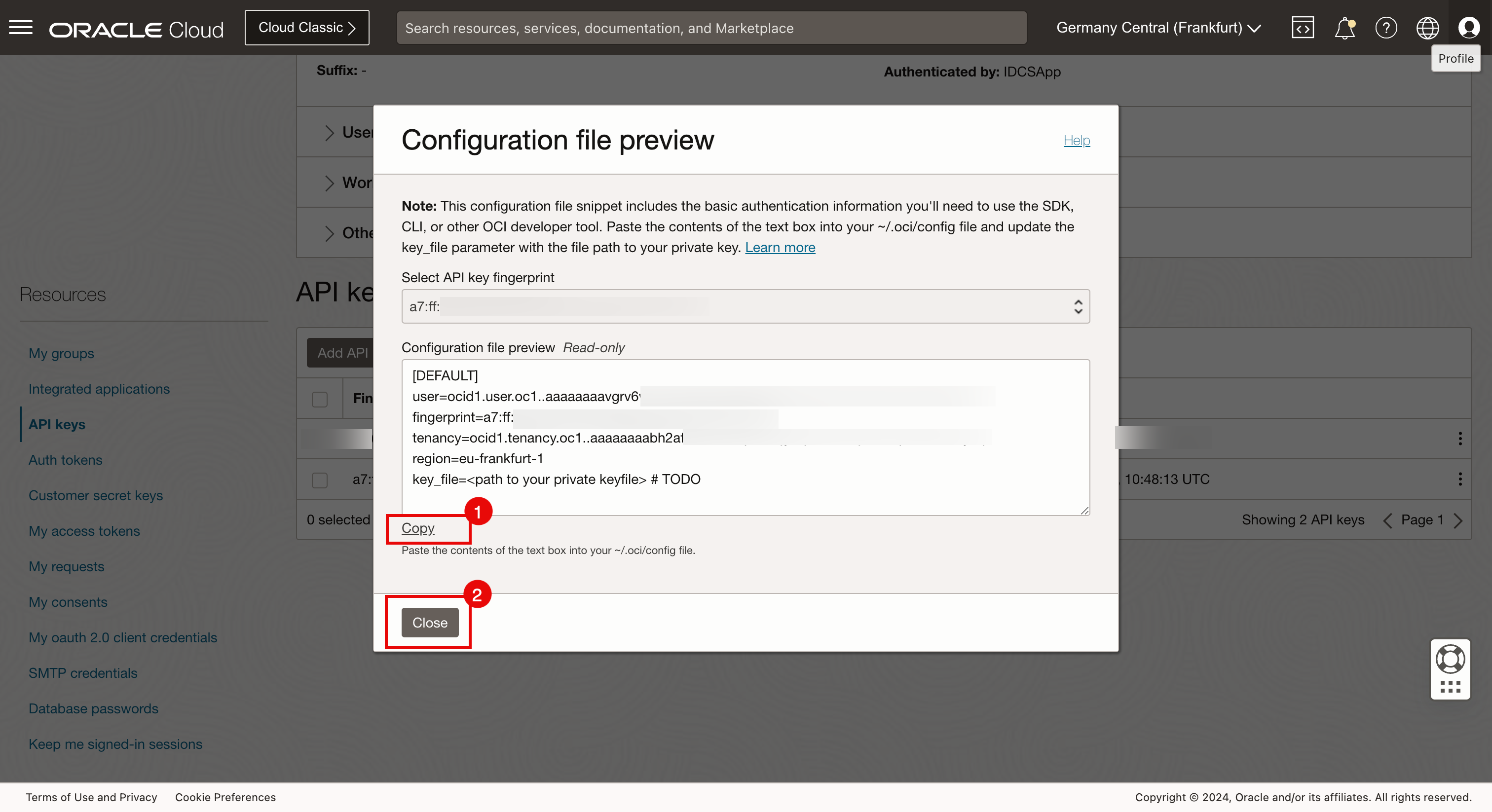

- 構成ファイルをコピーします。

- 「閉じる」をクリックします。

-

これは、コピーされた構成の出力です。

<path to your private keyfile>値は、生成したばかりの値で変更する必要があります。[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=<path to your private keyfile> # TODO -

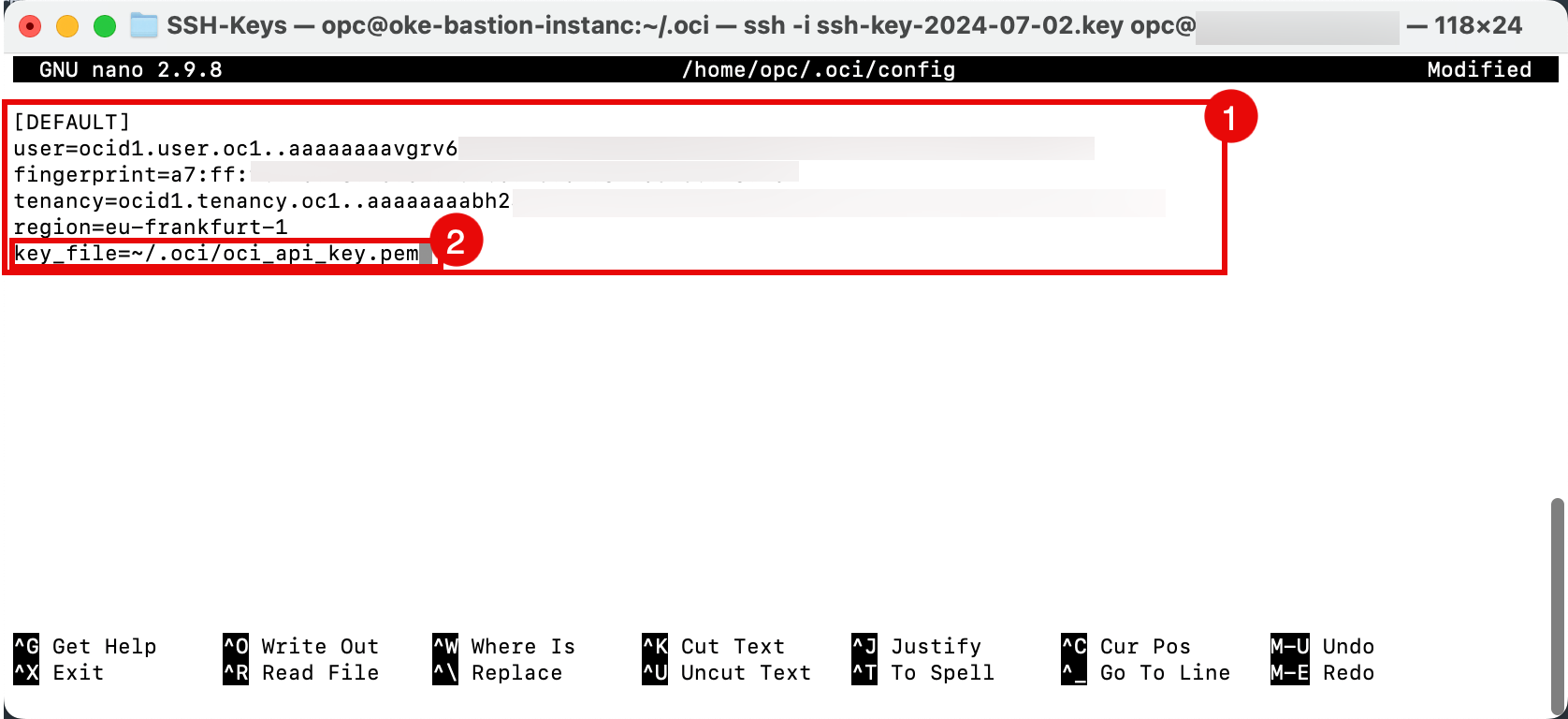

次のコマンドを実行して、OCI CLI

configファイルを作成します。[opc@oke-bastion-instanc .oci]$ nano ~/.oci/config- OCIコンソールによって提供される構成のコンテンツを

configファイルにコピーします。 - 秘密キー・ファイルの場所を変更します。

[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=~/.oci/oci_api_key.pem - OCIコンソールによって提供される構成のコンテンツを

-

保存して構成ファイルを終了してください。

-

次のコマンドを実行して、

configファイルが作成されていることを確認します。[opc@oke-bastion-instanc .oci]$ ls -l

ノート:詳細は、『Oracle Cloud Infrastructure CLIコマンド・リファレンス』を参照してください。

-

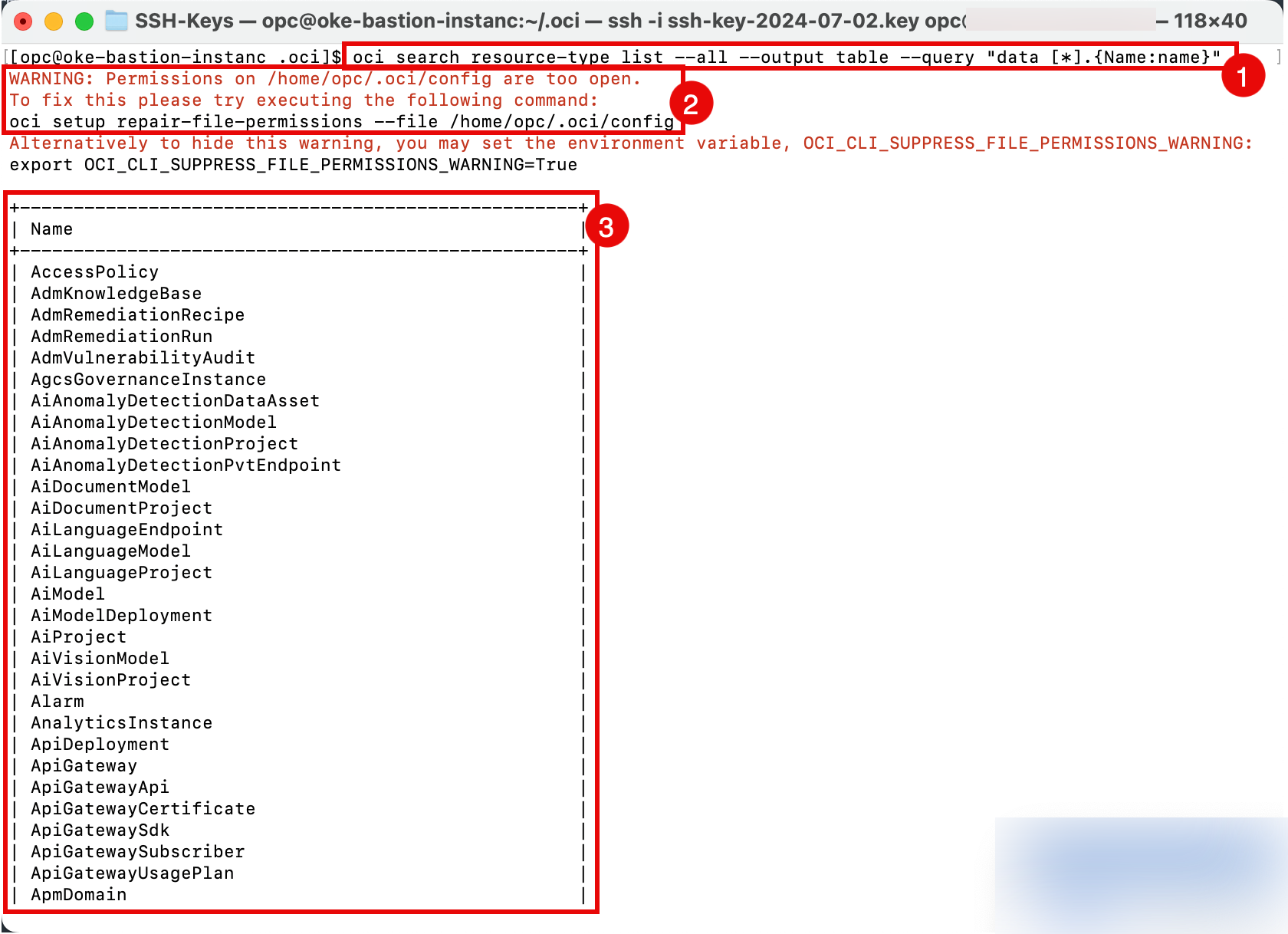

次のコマンドを実行して、テナントで構成されているすべてのリソース・タイプを確認します。

[opc@oke-bastion-instanc .oci]$ oci search resource-type list --all --output table --query "data [*].{Name:name}" -

configファイルの権限を示す警告がオープンしすぎていることに注意してください。これを修正します。 -

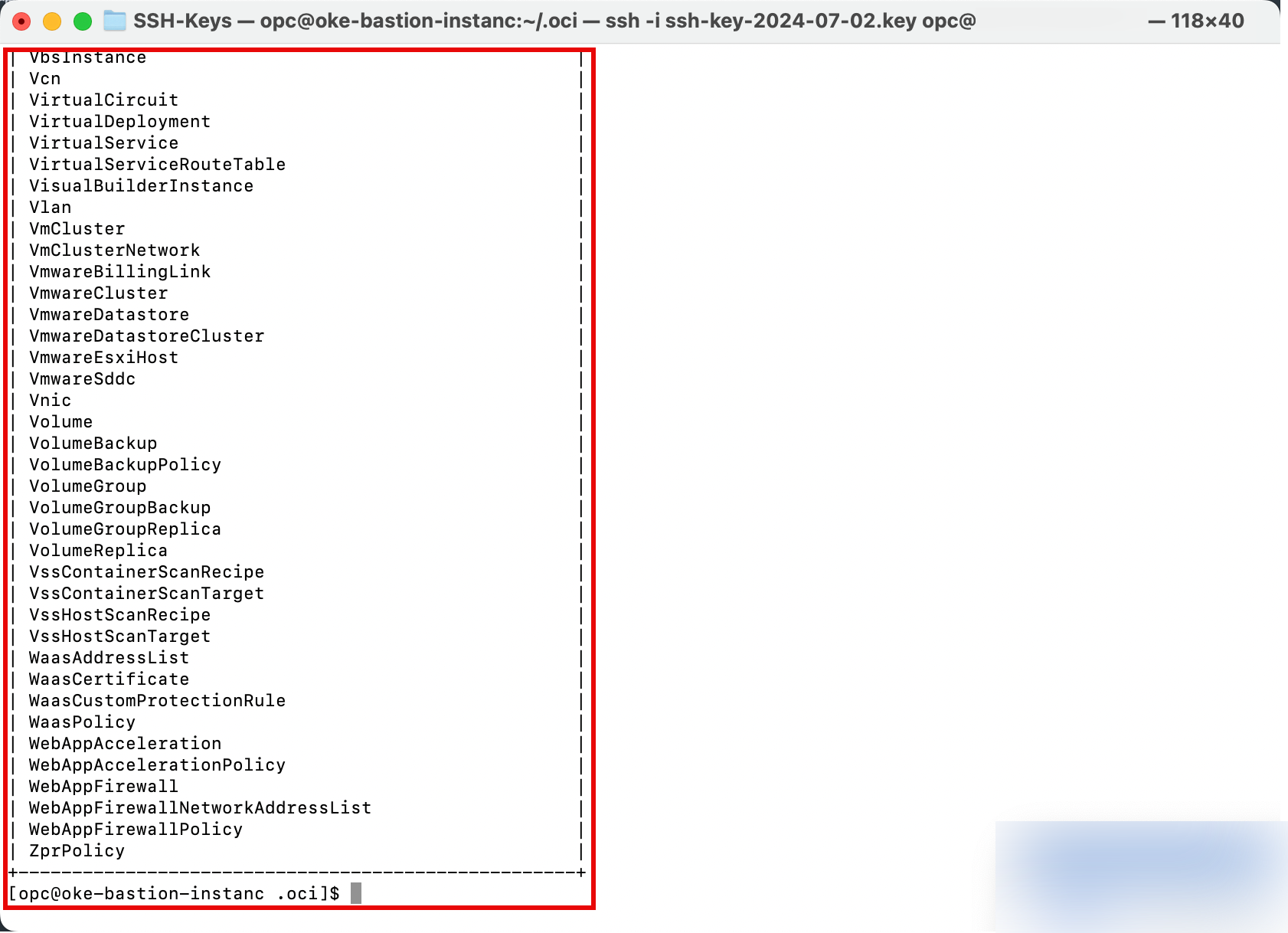

テナントで構成されているすべてのリソース・タイプの出力に注意してください。

-

-

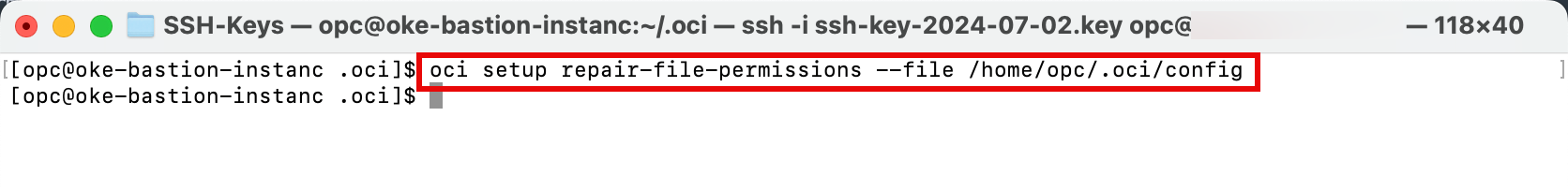

次のコマンドを実行して、

configファイルのファイル権限を修正します。[opc@oke-bastion-instanc .oci]$ oci setup repair-file-permissions --file /home/opc/.oci/config

-

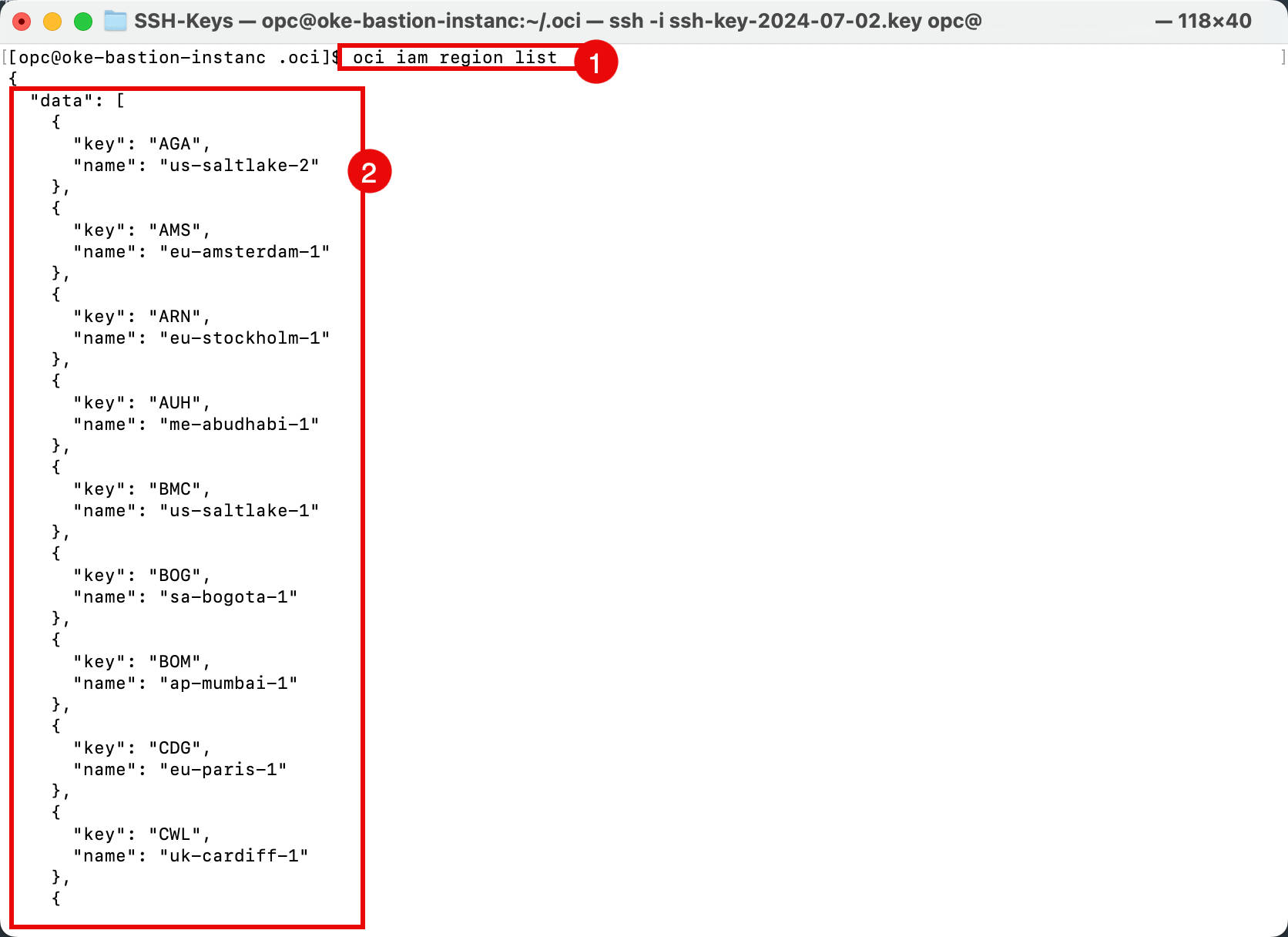

次のコマンドを実行して、テナントがサブスクライブされているすべてのリージョンのリストを取得します。

[opc@oke-bastion-instanc .oci]$ oci iam region list -

テナントがサブスクライブされているすべてのリージョンの出力に注意してください。

-

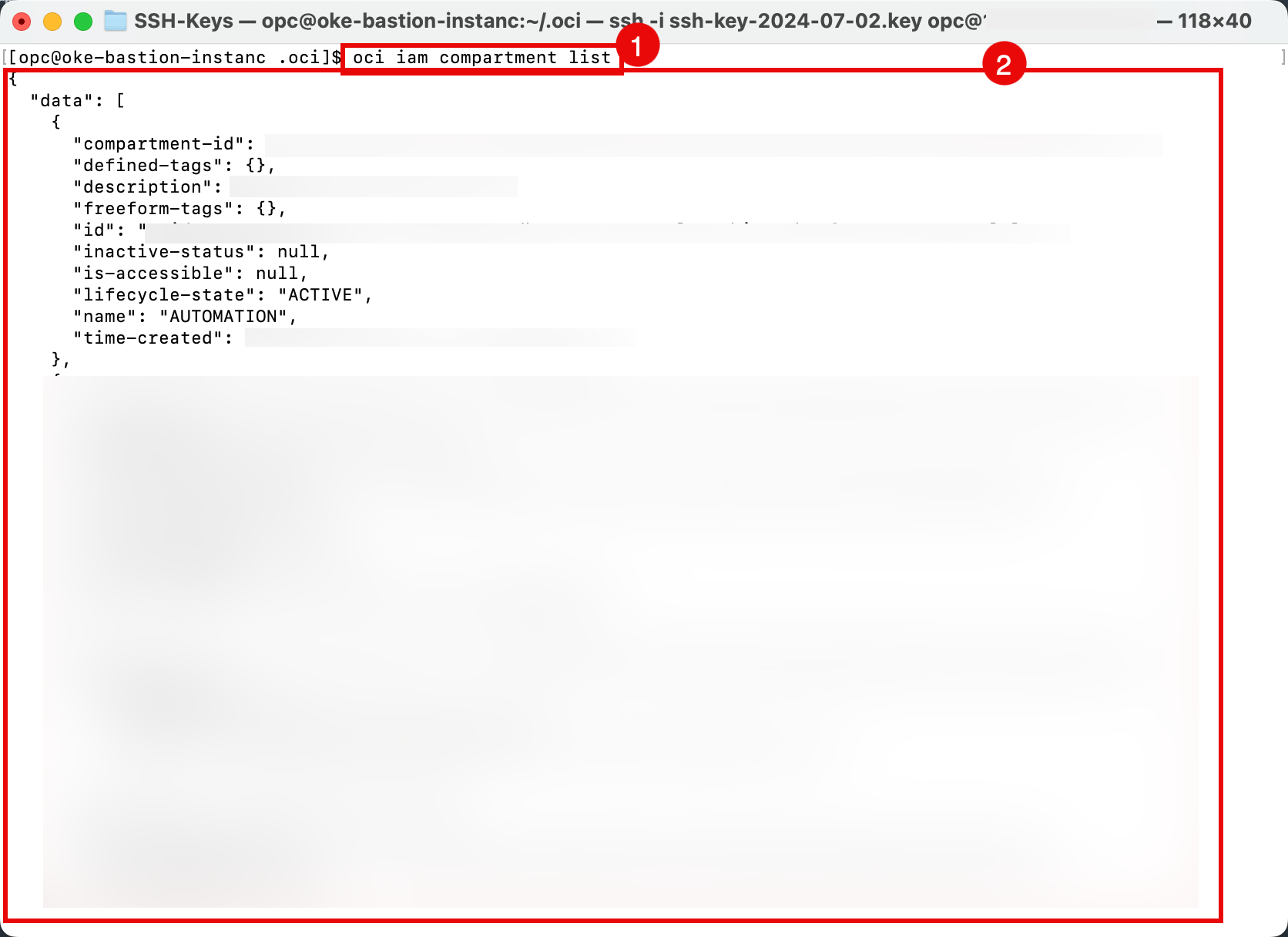

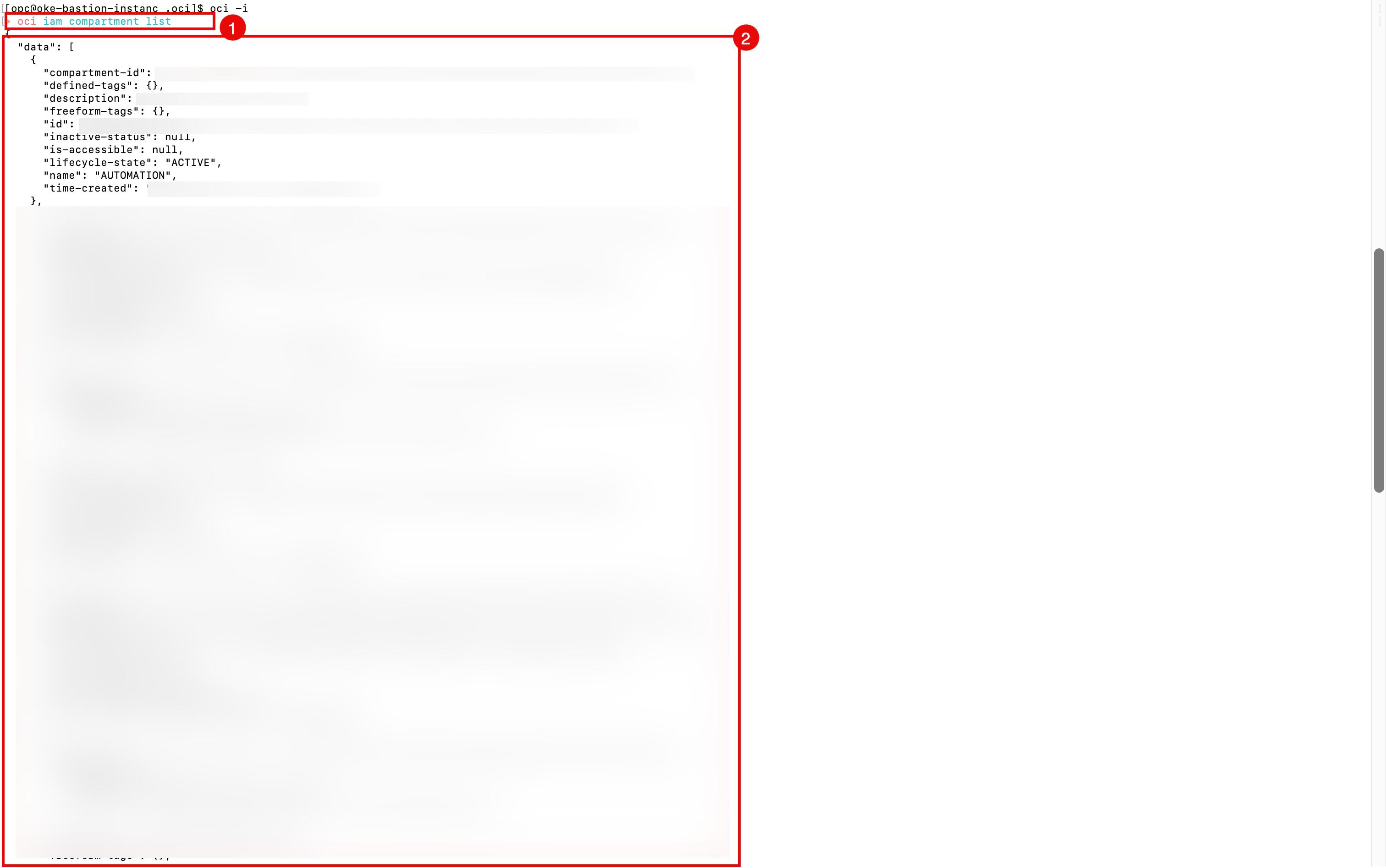

次のコマンドを実行して、テナント内のすべての構成済コンパートメントをリストします。

[opc@oke-bastion-instanc .oci]$ oci iam compartment list -

テナントのすべてのコンパートメントの出力に注意してください。

-

タスク6: 対話モードでのOCI CLIの使用

-

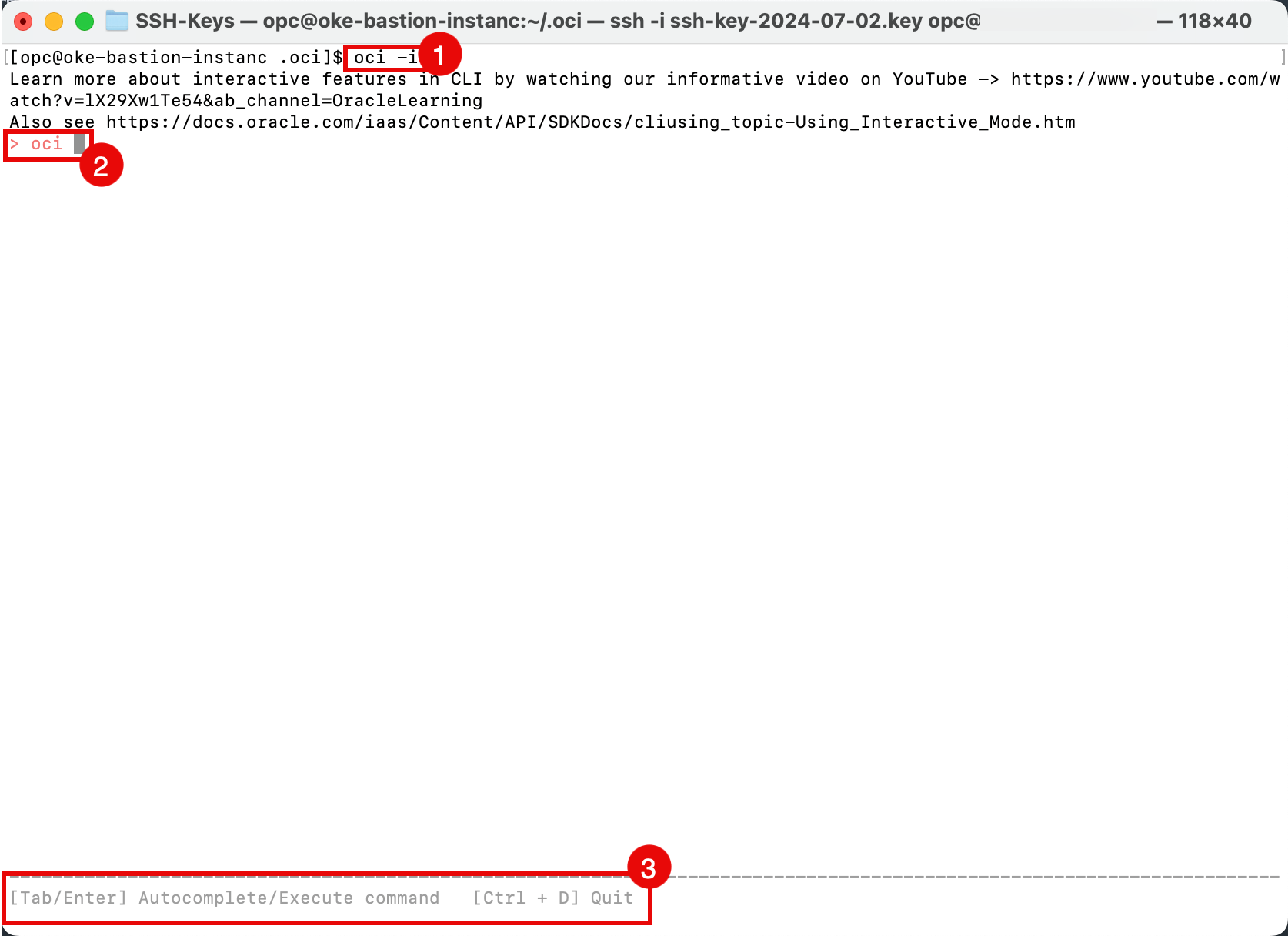

対話型モードでOCI CLIを使用することもできます。このようにして、OCI CLIでは、コマンド内のコマンドと次のキーワードが提供されます。これらのキーワードを使用して、最終的に必要な完全なコマンドを取得できます。詳細は、インタラクティブ・モードの使用を参照してください。

- 次のコマンドを実行して、対話モードでOCI CLIを起動します。

[opc@oke-bastion-instanc .oci]$ oci -i- OCI CLI対話モード・プロンプトが表示されます。

- [Tab]を押してコマンドをオートコンプリートし、[Enter]を押してコマンドを実行し、[Ctrl]を押しながら[D]を押して対話モードを終了します。

- Tabと入力して、コマンドの第1レベルを取得します。

- 使用可能な第1レベルのコマンドに注意してください。

-

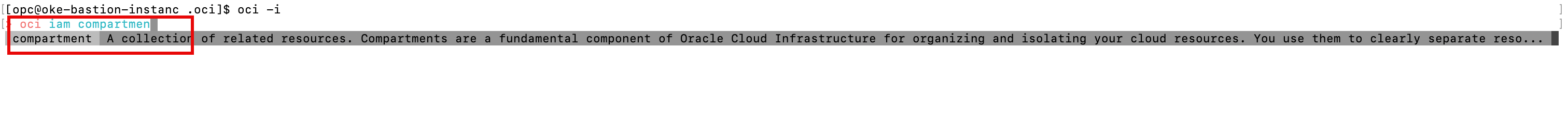

iaと入力し、[Tab]キーを押して使用可能なコマンド・オプションを表示します。

-

iam compartmentと入力し、[Tab]キーを押して使用可能なコマンド・オプションを表示します。

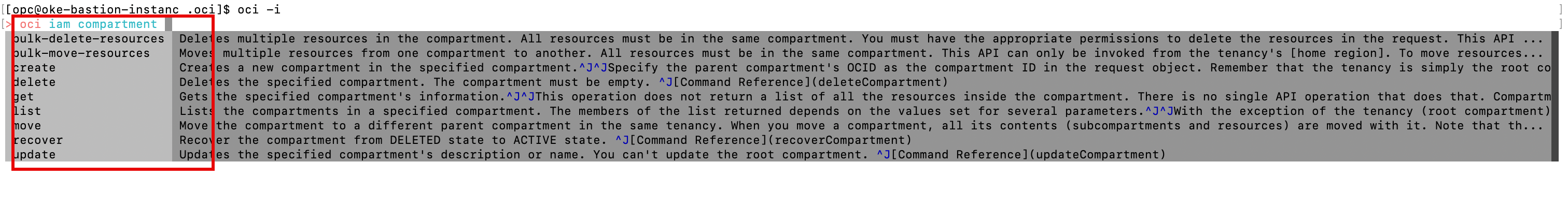

-

[Tab]キーを押して、ワード・コンパートメントをオートコンプリートします。これで、コマンド

iam compartmentが表示されます。

-

[Tab]キーを押して、

iam compartmentコマンドで次に使用可能なオプションを表示します。

iam compartment listコマンドを実行します。- テナントのすべてのコンパートメントの出力に注意してください。

タスク7: OCI CLIを使用したKubernetesクラスタへのアクセス

-

次のコマンドを実行して、OCI CLIのバージョンを確認します。

oci -v -

Kubernetesクラスタにアクセスします。

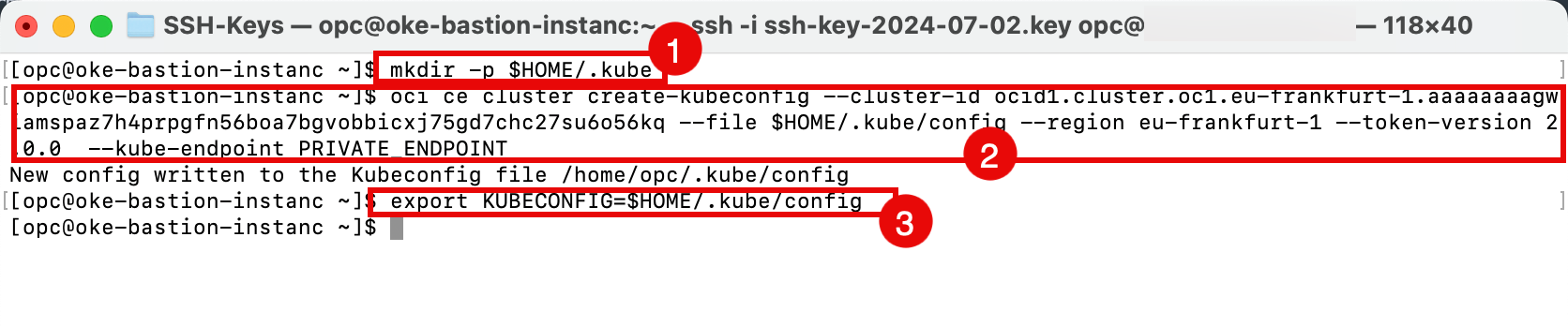

-

kubeconfigファイルを格納するディレクトリを作成します。mkdir -p $HOME/.kube -

クラスタの

kubeconfigファイルにVCNネイティブのパブリック・エンドポイントからアクセスするには、次のコマンドをコピーします。oci ce cluster create-kubeconfig --cluster-id ocid1.cluster.oc1.eu-frankfurt-1.aaaaaaaagwiamspaz7h4pxxxxxxxxxxxxxxxj75gd7chc27su6o56kq --file $HOME/.kube/config --region eu-frankfurt-1 --token-version 2.0.0 --kube-endpoint PUBLIC_ENDPOINT -

次のコマンドを実行して、

KUBECONFIG環境変数をこのクラスタのファイルに設定します。export KUBECONFIG=$HOME/.kube/config

-

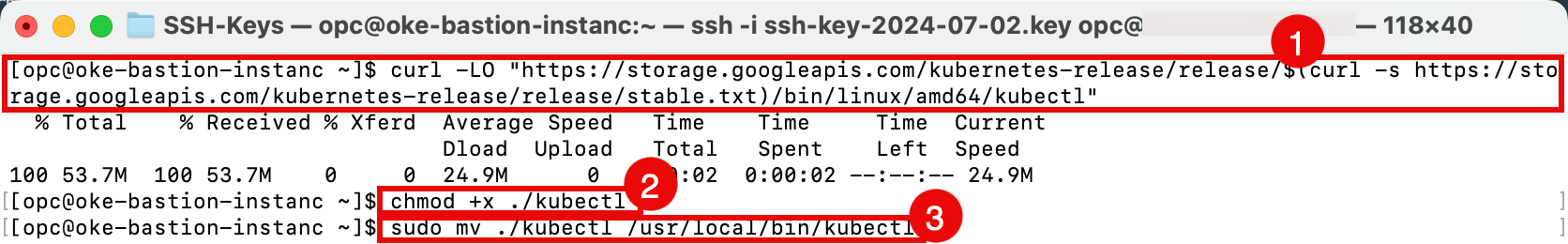

次のコマンドを実行して、最新のKubernetesリリースをダウンロードします。

[opc@oke-bastion-instanc ~]$ curl -LO "https://storage.googleapis.com/kubernetes-release/release/$(curl -s https://storage.googleapis.com/kubernetes-release/release/stable.txt)/bin/linux/amd64/kubectl" -

次のコマンドを実行して、

kubectlアプリケーションを実行可能にします。[opc@oke-bastion-instanc ~]$ chmod +x ./kubectl -

kubectlコマンドをどこからでも実行できるように、kubectlアプリケーションを$PATH変数がアクティブな場所に移動します。[opc@oke-bastion-instanc ~]$ sudo mv ./kubectl /usr/local/bin/kubectl

-

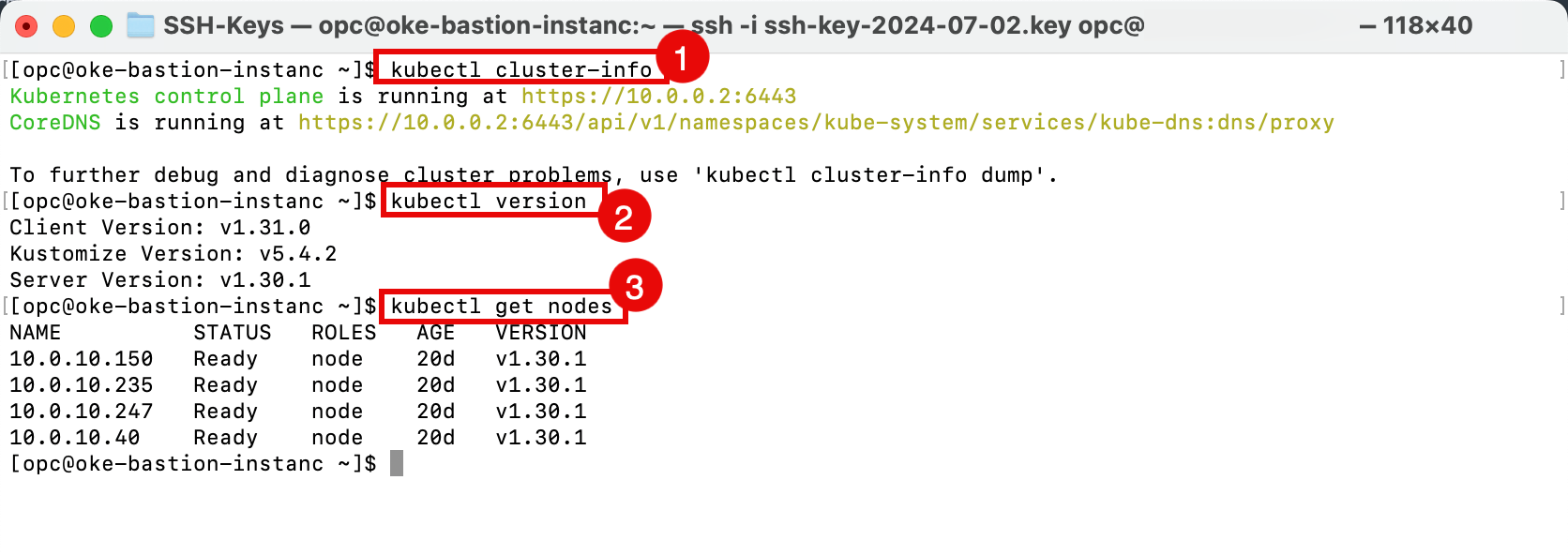

次のコマンドを実行して、Kubernetesクラスタ情報を取得します。

[opc@oke-bastion-instanc ~]$ kubectl cluster-info -

次のコマンドを実行して、Kubernetesクライアントおよびサーバーのバージョンを取得します。

[opc@oke-bastion-instanc ~]$ kubectl version -

次のコマンドを実行して、Kubernetesクラスタの一部であるすべてのワーカー・ノードを取得します。

[opc@oke-bastion-instanc ~]$ kubectl get nodes

-

次のステップ

ローカル・アクセスを使用してOKEクラスタに接続すると、ローカル環境からクラスタ・リソースを簡単に管理および操作できます。このチュートリアルで説明するタスクに従って、セキュアな接続を設定し、OKEクラスタでアプリケーションをデプロイ、監視および保守できるようになりました。この設定により、管理タスクの処理、実行のトラブルシューティング、およびワークフローの効率的な最適化を行うことができます。これらの構成は、将来の参照用に便利に保ち、特定のニーズにあわせてさらにカスタマイズ・オプションを検討してください。

承認

- 作成者 - Iwan Hoogendoorn (OCIネットワーク・スペシャリスト)

その他の学習リソース

docs.oracle.com/learnの他のラボを確認するか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスしてOracle Learning Explorerになります。

製品ドキュメントは、Oracle Help Centerを参照してください。

Connect to an Oracle Cloud Infrastructure Kubernetes Engine cluster using Local Access

G18370-01

November 2024