ノート:

- このチュートリアルでは、Oracle Cloudへのアクセス権が必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了したら、これらの値をクラウド環境に固有の値に置き換えてください。

Oracle Key Vaultを使用したOracle GoldenGate Microservicesでの暗号化の管理

イントロダクション

このチュートリアルでは、Oracle GoldenGateマイクロサービスでOracle Key Vault 21.7を使用して暗号化を管理するステップバイステップのプロセスを示します。

キー管理サービス

Oracleには、Oracle Key VaultとOracle Cloud Infrastructure Key Management Service (OCI KMS)の2つのキー管理サービスがあり、どちらもOracle GoldenGateでサポートされています。これらのサービスは、暗号化キーおよび資格証明の管理のスケーラビリティを提供し、Oracle GoldenGateによってキーが格納または管理されないようにします。

Oracle GoldenGateでの暗号化

Oracle GoldenGateは、カプセル化暗号化アプローチを使用して証跡ファイルを保護します。各証跡ファイルに対して、ローカル・キーと呼ばれる一意のデータ暗号化キー(DEK)が生成され、これは証跡ファイルの内容の暗号化に使用されます。このDEKはマスター・キーを使用して暗号化され、暗号化されたDEKは証跡ファイル・ヘッダーに埋め込まれます。

この方法により、すべての証跡ファイルに対して新しい暗号化キーが自動的に生成され、データ・セキュリティが向上します。1つのキー(DEK)を別のキー(マスター・キー)で暗号化するプロセスはキー・ラッピングと呼ばれ、ANSI (American National Standards Institute)のANSI X9.102によって標準化された手法です。

Oracle GoldenGate暗号化キーの保管にOCI KMSを使用する理由

キー管理には、暗号化キーの生成、配布、ストレージ、使用およびローテーションが含まれます。OCI KMSには、キー・サーバー、ユーザー定義プロシージャおよびセキュアなプロトコルが含まれます。効果的なキー管理は、企業の全体的なセキュリティ体制を維持するために重要です。

Oracle GoldenGateでOCI KMSを使用する利点は次のとおりです。

- 一元化されたマスター・キー管理:カスタム属性を使用してマスター・キーを生成し、Oracle Key Vaultに直接アップロードできるため、OCI KMS自体のローテーションや有効期限などのシームレスなライフサイクル操作が可能になります。

- ローカル・キー・ストレージなし: Oracle GoldenGateは、マスター・キーをローカルに格納または管理しないため、リスクを軽減し、コンプライアンスを簡素化します。

- セキュリティ統合の強化: Oracle GoldenGateは、階層化された暗号化制御や厳密なアクセス・ポリシーなど、専用のOCI KMSソリューションの高度なセキュリティ機能によってメリットを得られます。

証跡ファイル暗号化

Oracle GoldenGateには、証跡暗号化のための次のAdvanced Encryption Standard (AES)ベースの方法が用意されています:

-

ローカルWallet:暗号化マスター・キーはローカル・ウォレット・ファイルに格納されます。

-

Oracle Key Vault:暗号化マスター・キーは、Oracle Key Vaultに格納されます。Oracle Key Vaultは、Oracle GoldenGateサーバーとは別のサーバーに配置できます。Oracle Key Vault方法は、オンプレミスのOracle GoldenGate証跡暗号化に強くお薦めします。この方法はOracle GoldenGate Microservices Architectureで使用でき、Oracle GoldenGateで暗号化プロファイルを定義する必要があります。詳細は、Oracle GoldenGateでのOracle Key Vault証跡ファイルの暗号化の使用に関する項を参照してください。

-

OCI KMS:暗号化マスター・キーはOCI KMSに格納され、マスター・キーはOCI KMSから離れることはありません。Oracle GoldenGateデプロイメントがOCI KMSにアクセスできる場合にこの方法をお薦めします。Oracle GoldenGate Microservices Architectureと互換性があり、Oracle GoldenGateで暗号化プロファイルを定義する必要があります。詳細は、「OCI KMS証跡ファイルの暗号化を有効にするためのOracle GoldenGateのプロセスの構成」に関する項を参照してください。

タスク1: Oracle GoldenGateのためのOracle Key Vaultの構成

次のステップは、Oracle GoldenGateインスタンスが実行されているマシンのOracle Key Vault構成に属します。

-

Oracle Key Vaultサーバーから

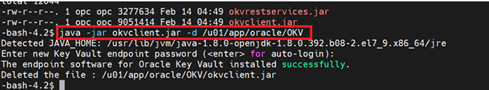

okvrestservices.jarをダウンロードして、Oracle GoldenGateがデプロイメントと同じシステム・ユーザーにデプロイされていることを確認します。 -

Oracle Key Vaultサーバーからエンドポイント・ファイル

okvclient.jarをダウンロードしてインストールし、Oracle GoldenGateがデプロイメントと同じシステム・ユーザーにデプロイされていることを確認します。たとえば、java -jar okvclient.jar -d /u01/app/oracle/OKVです。

-

次のコマンド例を実行して、キーを作成します。ウォレットの名前は、Oracle Key Vault管理者が提供するか、後でOracle Key Vaultコンソールからウォレットを関連付けることができます。

java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service create_key --algorithm AES --length 256 --mask "ENCRYPT,DECRYPT,TRANSLATE_ENCRYPT,TRANSLATE_DECRYPT,TRANSLATE_WRAP,TRANSLATE_UNWRAP"

-

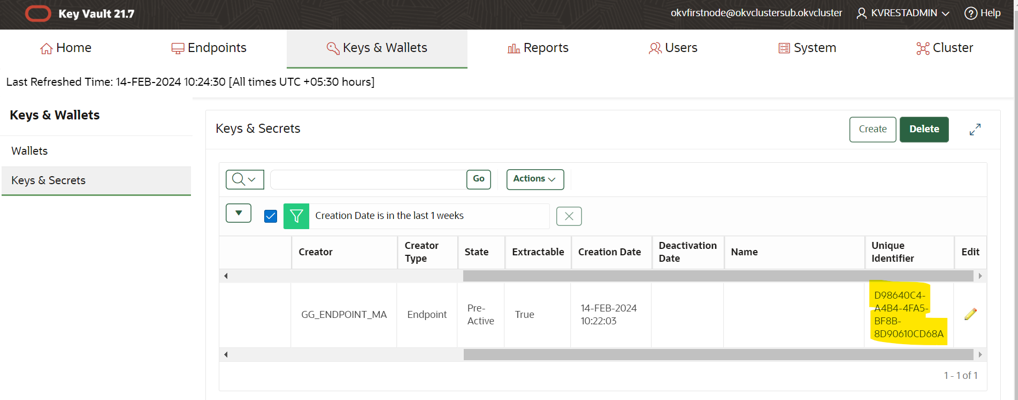

Oracle Key Vaultコンソールから、キーを検証し、ステップ3で作成した一意の識別子と一致させることができます。

-

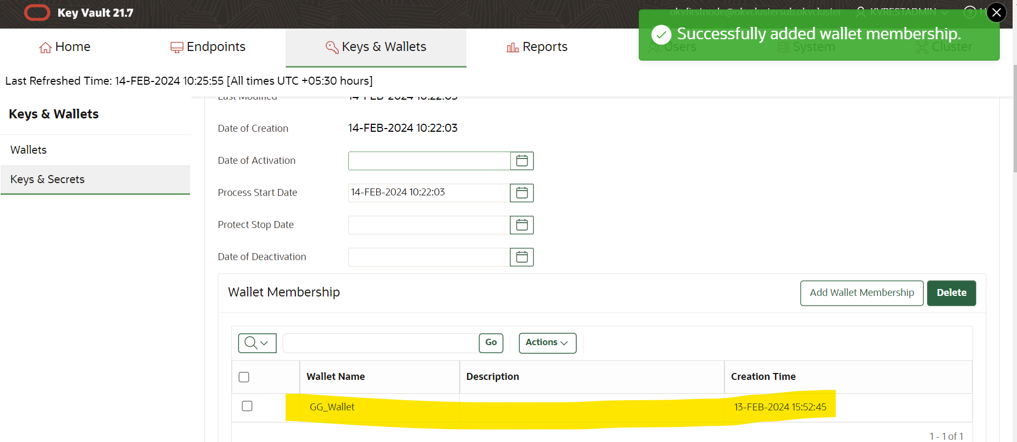

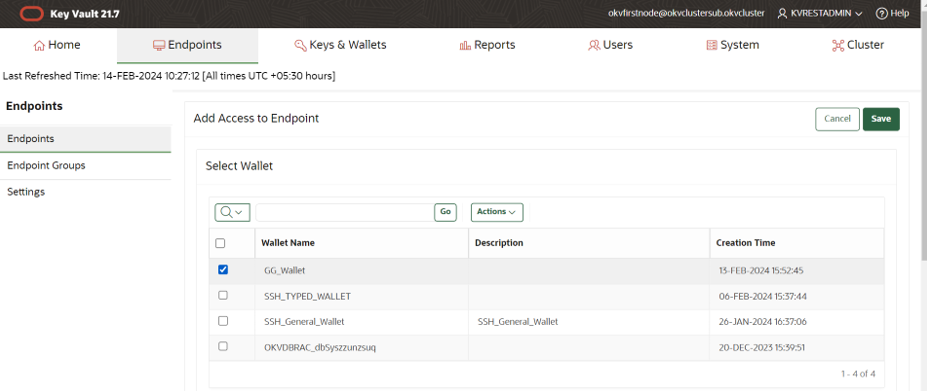

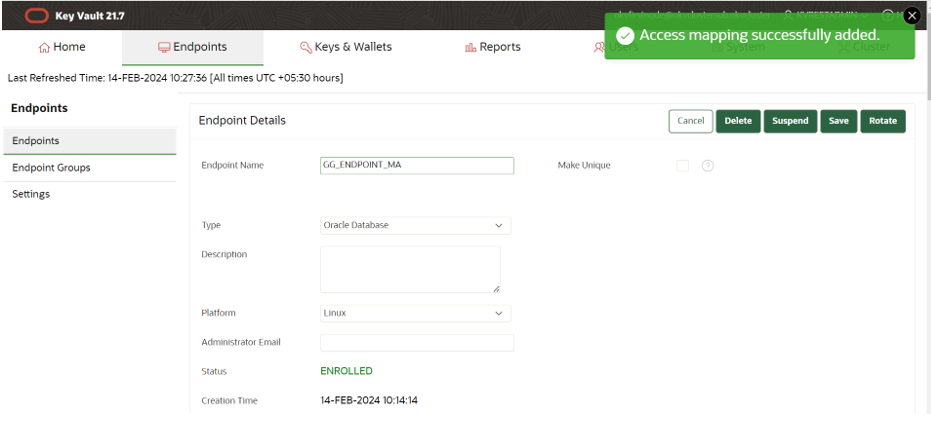

Oracle Key Vaultコンソールから作成されたウォレットを暗号化キーに関連付け、エンドポイントへのアクセスを提供します。

-

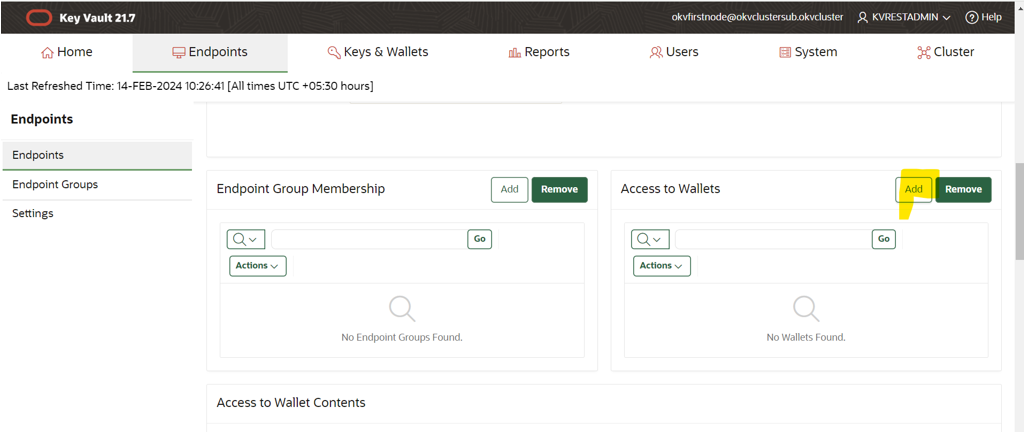

エンドポイントへのアクセスを提供するウォレットの詳細を追加します。

-

「保存」をクリックして、変更内容を保存します。

-

OKV_HOME環境変数を設定します。OS> export OKV_HOME /u01/app/oracle/OKVサブディレクトリ構造には、Oracle Key Vault環境に必要なライブラリ、バイナリおよび構成ファイルが含まれています。OKVサーバー内の構成の詳細は、『Oracle Key Vault管理者ガイド』のOracle Key Vaultのインストールと構成を参照してください。

-

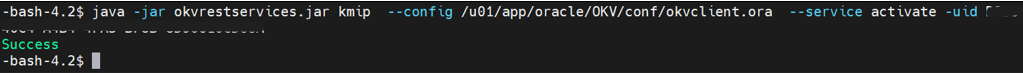

次の例に示すように、鍵をアクティブ化します。

java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service activate -uid A087DAC3-ED0F-4F06-BF6C-3F3CD3FC528B

-

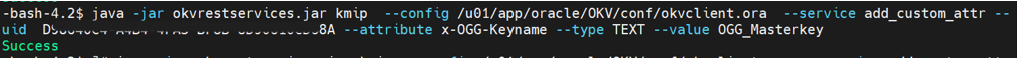

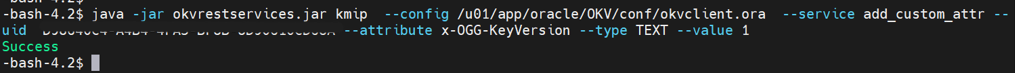

Oracle GoldenGate関連のキー属性(

KeyName、KeyVersion)を構成に追加します。キー名は、Oracle GoldenGate内で作成されたOCI KMS暗号化プロファイルのマスター・キーの名前と一致する必要があります。キー値は、マスター・キーのバージョン番号と一致する必要があります。java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid D98640C4-A4B4-4FA5-BF8B-8D90610CD68A --attribute x-OGG-Keyname --type TEXT --value OGG_Masterkey Successjava -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid D98640C4-A4B4-4FA5-BF8B-8D90610CD68A --attribute x-OGG-KeyVersion --type TEXT --value 1 Success

-

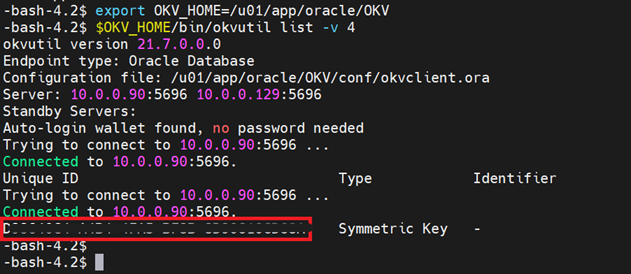

次の例に示すように、

okvutilユーティリティを使用して、構成設定をリストし、エンドポイントのステータスを確認します。-bash-4.2$ export OKV_HOME=/u01/app/oracle/OKV -bash-4.2$ $OKV_HOME/bin/okvutil list -v 4

タスク2: Oracle Key Vaultを使用したOracle GoldenGate Microservicesでの暗号化プロファイルの構成

暗号化プロファイルとは

暗号化プロファイルは、OCI KMSからマスター・キーに安全にアクセスするために必要な構成を定義します。これには、OCI KMSへの接続、リクエストの認証、および暗号化および復号化操作に使用される特定のマスター・キーの識別に必要なすべての詳細が含まれます。これには、サーバー接続パラメータ、認証資格証明およびキー識別属性が含まれます。

Oracle GoldenGate Microservices Architectureで暗号化プロファイルを構成する方法

暗号化プロファイルは、管理サーバーまたはAdminClientを使用して構成できます。

AdminClientには、これらのプロファイルを管理するためのADD ENCRYPTIONPROFILE、ALTER ENCRYPTIONPROFILE、DELETE ENCRYPTIONPROFILE、INFO ENCRYPTIONPROFILEなどのコマンドが用意されています。また、Extract、Replicatおよび分散パスのADDおよびALTERコマンドは、ENCRYPTIONPROFILE encryption-profile-nameパラメータを含めるように拡張されました。

Oracle GoldenGate 管理サーバーには、管理対象のExtractおよびReplicatプロセスの暗号化プロファイルを設定するオプションが用意されています。

-

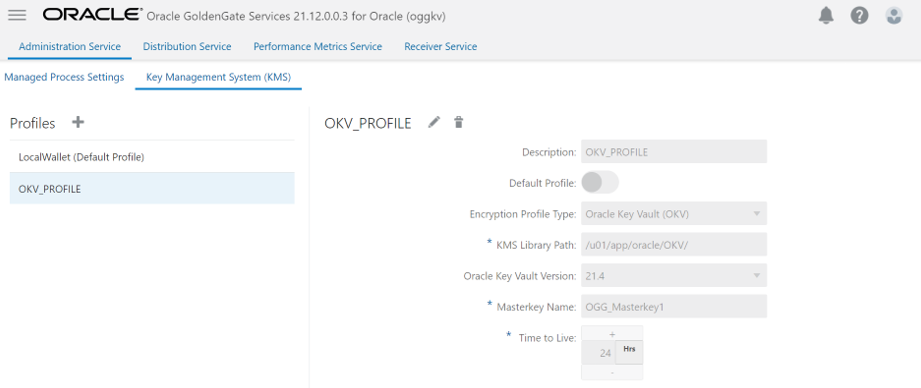

暗号化プロファイルを設定するには、ナビゲーション・ペインで「プロファイル」をクリックし、「キー管理システム(KMS)」を選択します。

-

デフォルトでは、ローカル・ウォレット・プロファイルが作成されます。Oracle Key VaultをOracle GoldenGateのOCI KMSサービスとして設定する必要がある場合は、「プロファイル」の横にある「+記号」をクリックして、次の詳細を指定してOracle Key Vaultの暗号化プロファイルを作成します。

- 名前: Oracle Key Vault暗号化プロファイルの名前を入力します。

- タイプ: OCI KMSタイプをOracle Key Vaultとして指定します。

- ホーム・パス: Oracle Key Vaultをインストールするディレクトリの場所を指定します。adminクライアントでは、これはOracle Key Vaultパスです。Webインタフェースでは、これはOCI KMSライブラリのパスです。

- キー名属性:このカスタム属性を使用して暗号化キーの名前を指定します。この値は、Oracle GoldenGateのOCI KMSパラメータのキー名と一致している必要があります。レプリケーションが開始した後は変更できません。

- キー・バージョン属性:このカスタム属性を使用して暗号化キーのバージョンを指定します。この値は数値で指定する必要があります。

- MasterKey名前:マスター・キーの名前を指定します。

- MasterKey Version: Oracle Key Vaultのバージョンを指定します。デフォルト値は

LATEST、またはバージョン番号(18.1など)を指定することもできます。 - Time to live: OCI KMSによってExtractから取得されたキーの存続時間(TTL)。次回の証跡の暗号化時に、ExtractはTTLが期限切れかどうかを確認します。該当する場合は、最新バージョンのマスター・キーを取得します。デフォルトは24時間です。

ノート: 「キー名」と「キー・バージョン」の値が重複するキーをアップロードしないでください。起動時、再起動またはロールオーバーの時点で、Oracle GoldenGateのプロセスは最大のキー・バージョン値を取得します。

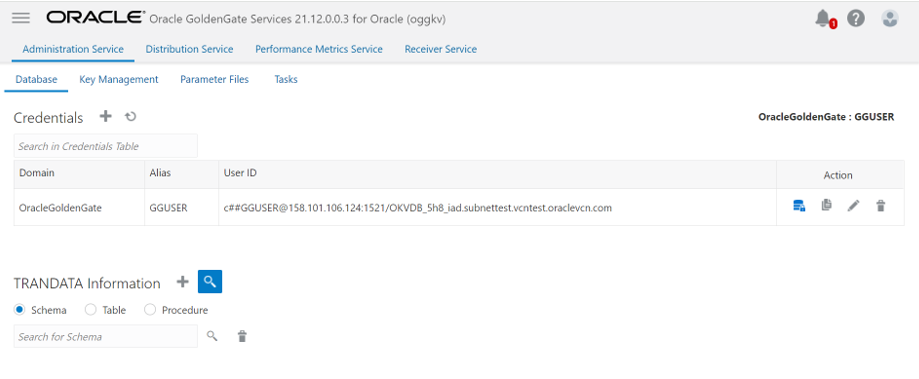

タスク3: データベース詳細の追加および接続のテスト

-

Oracle GoldenGate Administration Serviceコンソールを開き、ログインします。

-

左側のナビゲーション・ペインで「DB接続」をクリックします。

-

「DB接続」の横にあるプラス記号(+)をクリックします。「資格証明」が表示されます。

-

データベースの詳細を送信し、「送信」をクリックします。

-

データベースに接続するには、「データベースの接続」アイコンをクリックします。

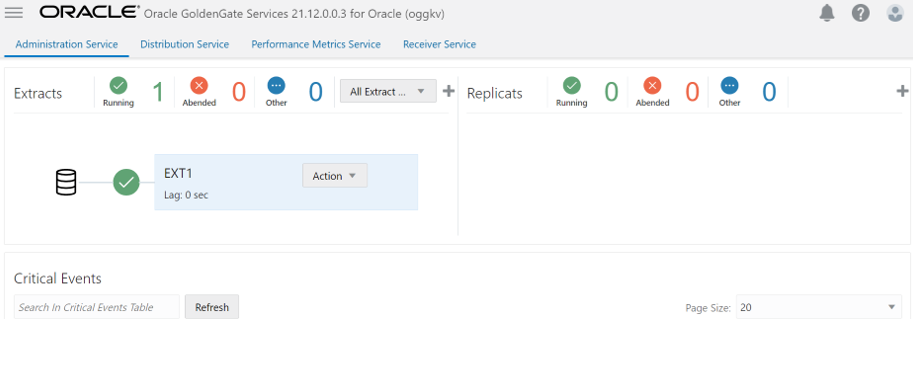

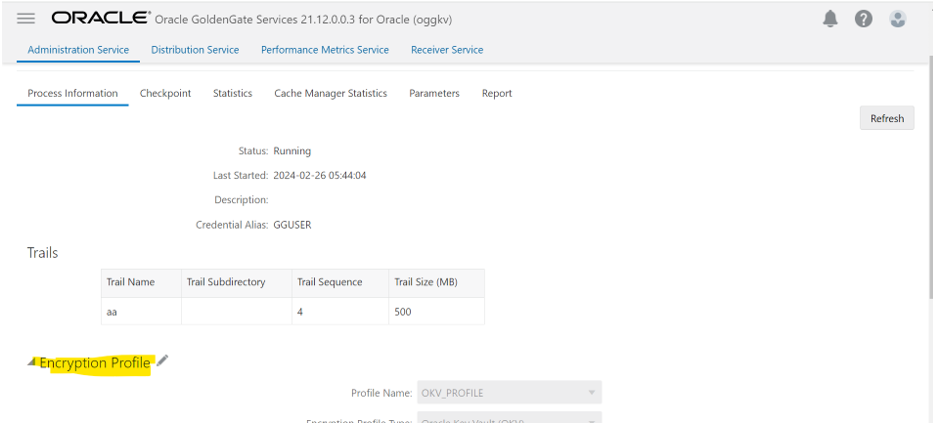

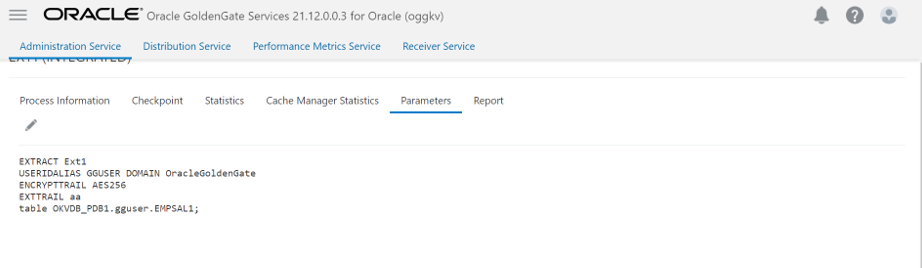

タスク4: 暗号化プロファイルの指定によるExtractの追加

Extractを追加するには、次のイメージに示すように必要な情報を入力します。

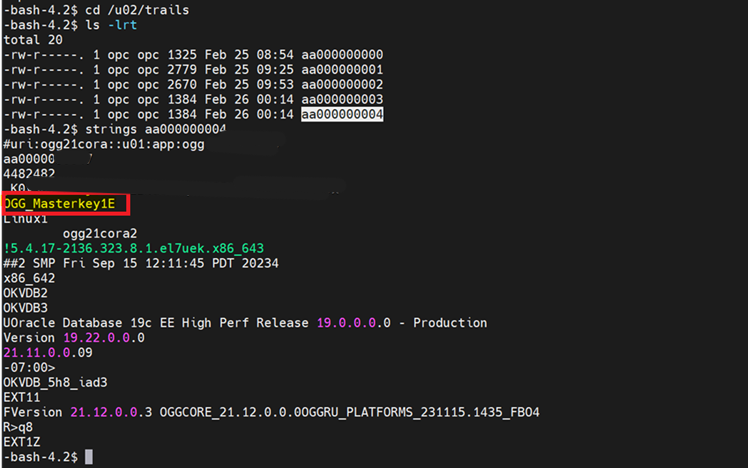

次の図に示すように、stringコマンドを使用して証跡ファイルが暗号化されていることを確認できます。

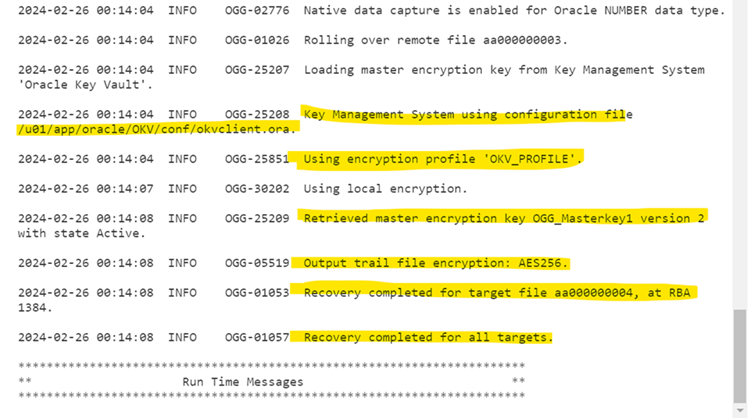

Oracle GoldenGateエラー・ログをチェックして、証跡ファイルが暗号化されていることを確認することもできます。

関連リンク

確認

- 著者 - Amresh Kumar Singh (Oracle North America Cloud Services - NACIE、シニア・クラウド・エンジニア)、Ankush Chawla (Oracle North America Cloud Services - NACIE、プリンシパル・クラウド・アーキテクト)

その他の学習リソース

docs.oracle.com/learnで他のラボを確認するか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスして、Oracle Learning Explorerになります。

製品ドキュメントについては、Oracle Help Centerを参照してください。

Manage Encryption in Oracle GoldenGate Microservices with Oracle Key Vault

G34779-02

Copyright ©2025, Oracle and/or its affiliates.