주:

- 이 자습서에서는 Oracle Cloud에 액세스해야 합니다. 무료 계정에 등록하려면 Oracle Cloud Infrastructure Free Tier 시작하기를 참조하십시오.

- Oracle Cloud Infrastructure 자격 증명, 테넌시 및 구획에 예제 값을 사용합니다. 실습을 완료했으면 이러한 값을 자신의 클라우드 환경과 관련된 값으로 대체하십시오.

로컬 액세스를 사용하여 Oracle Cloud Infrastructure Kubernetes Engine 클러스터에 연결

소개

이 사용지침서에서는 로컬 액세스를 사용하여 Oracle Cloud Infrastructure Kubernetes Engine(OCI Kubernetes Engine 또는 OKE) 클러스터에 연결하는 방법을 안내합니다. 이 자습서가 끝나면 로컬 시스템이 OKE 클러스터와 안전하고 효율적으로 상호 작용하도록 구성할 수 있습니다. 이 연결 방법은 로컬 환경에서 클러스터 리소스 관리, 응용 프로그램 배치 및 문제 해결 실행에 필수적입니다. 초보자이든 경험이 풍부한 Kubernetes이든, 이 단계별 접근 방식은 원활하고 간단한 설정을 보장합니다.

Kubernetes 클러스터의 네트워킹 부분을 살펴보면 배포에 사용할 수 있는 서로 다른 Kubernetes 네트워크 아키텍처가 있습니다. 자세한 내용은 Example Network Resource Configurations을 참조하십시오.

경우에 따라 전용 IP 주소로 API 엔드포인트를 배포하려고 할 때 Kubernetes 클러스터를 OCI Cloud Shell 애플리케이션을 사용하여 관리할 수 없고 인터넷에 연결된 다른 머신에서도 관리할 수 없는 경우가 있습니다. 로컬 액세스를 선택해야 하지만 로컬 액세스에 접속하려면 먼저 배스천으로 작동할 수 있는 인스턴스를 설정해야 합니다.

목표

- 로컬 액세스를 사용하여 Oracle Cloud Infrastructure Kubernetes Engine 클러스터에 연결합니다.

작업 1: Kubernetes 클러스터 확인

OCI OKE에 Kubernetes 클러스터를 배포했는지 확인합니다.

-

OKE에 Kubernetes 클러스터를 배치하려면 다음 방법 중 하나를 사용합니다.

-

작업 1: 새 Kubernetes 클러스터 생성 및 구성요소 확인: 빠른 생성 모드를 사용하여 OKE에 Kubernetes 클러스터를 배치합니다.

-

작업 1: OKE를 사용하여 Kubernetes 클러스터 배치: 사용자 정의 생성 모드를 사용하여 OKE에 Kubernetes 클러스터를 배치합니다.

-

Terraform을 사용하여 OKE를 사용하여 여러 OCI 리전에 여러 Kubernetes 클러스터를 배포하고 RPC를 사용하여 전체 메시 네트워크 생성: Terraform을 사용하여 OKE의 여러 리전에 여러 Kubernetes 클러스터를 배포합니다.

-

Oracle Cloud Infrastructure Kubernetes Engine을 사용하여 Terraform을 사용하여 Kubernetes 클러스터 배포: Terraform을 사용하여 OKE에 단일 Kubernetes 클러스터를 배포합니다.

-

-

OCI 콘솔에 로그인하여 개발자 서비스, OKE(Kubernetes 클러스터)로 이동하고 클러스터를 누릅니다.

-

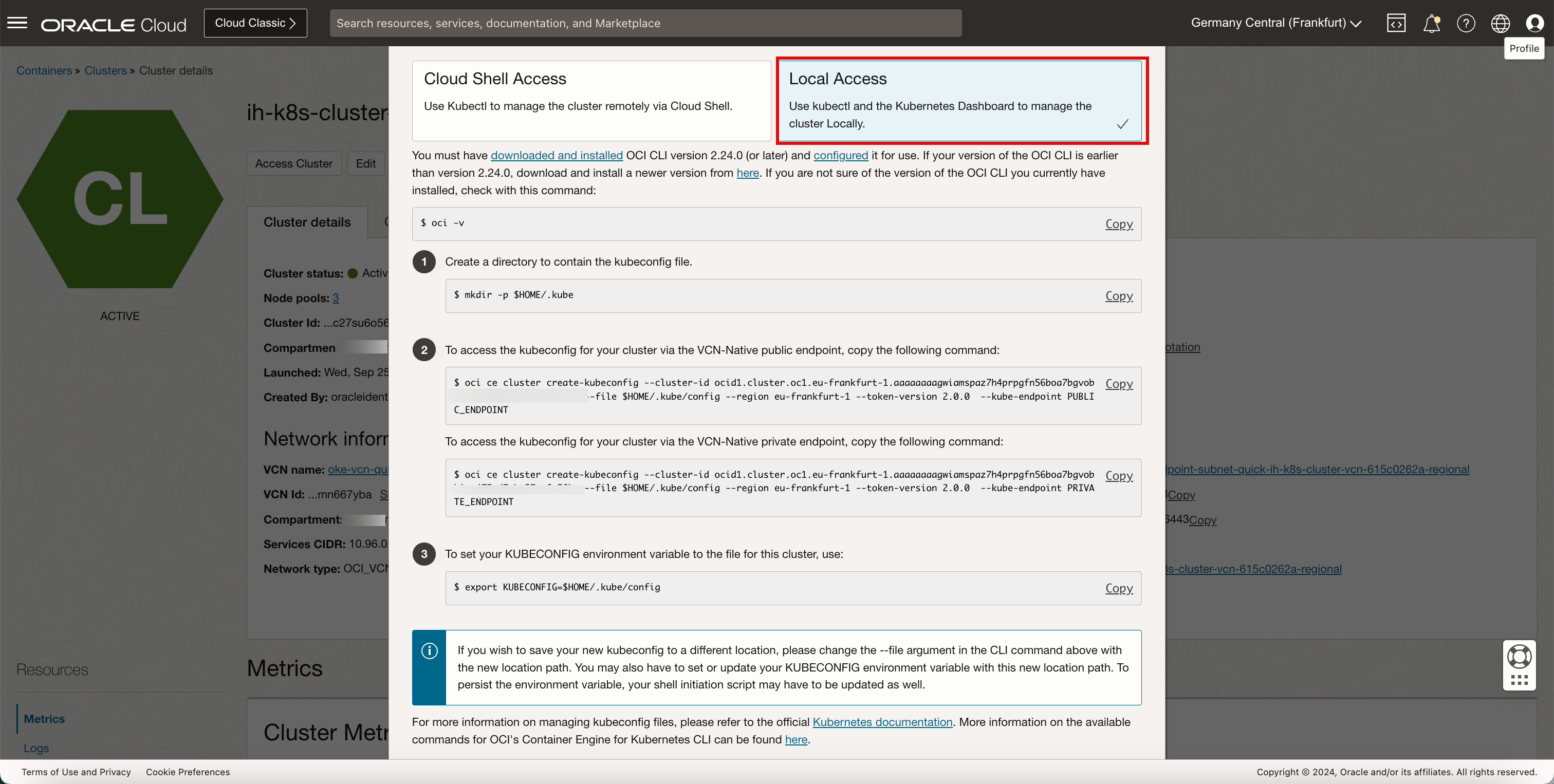

클러스터에 액세스를 누릅니다.

-

로컬 액세스를 선택합니다. 배스천이 올바르게 생성 및 구성된 후 필요한 다음 명령을 복사합니다.

작업 2: 배스천으로 작동할 새 Linux 인스턴스 생성

이 작업에서는 퍼블릭 서브넷에 배스천 인스턴스를 배치하지만, OCI 배스천 서비스 및 세션(이 자습서 후반부)을 사용하는 경우 프라이빗 서브넷에 배스천 인스턴스를 배치하는 것이 좋습니다. 이 자습서에서는 유연성과 다양한 옵션을 보여주고 싶기 때문에이 작업을 수행하지 않습니다.

작업 2.1: 수신 및 송신 규칙으로 bastion-private-sec-list 보안 목록 생성

새 배스천 인스턴스가 10.0.5.0/24에 있을 새 서브넷을 확인합니다. 보안 목록을 제대로 생성하려면 이 작업이 필요합니다.

-

OCI 콘솔로 이동하여 네트워킹, 가상 클라우드 네트워크로 이동하고 Kubernetes 클러스터가 배치되는 VCN을 선택합니다.

- Security Lists를 누릅니다.

- 보안 목록 생성을 누릅니다.

- 보안 목록 이름을 입력합니다.

- + 다른 수신 규칙을 누릅니다.

-

수신 규칙 1을 생성하려면 다음 정보를 입력합니다.

- 소스 유형: CIDR을 입력합니다.

- 소스 CIDR: 배스천 인스턴스의 서브넷이 될 소스를 입력합니다(

10.0.5.0/24). - IP 프로토콜: TCP를 입력합니다.

- 대상 포트 범위: 22를 입력합니다.

- + 다른 수신 규칙을 누릅니다.

-

수신 규칙 2를 생성하려면 다음 정보를 입력합니다.

- 소스 유형: CIDR을 입력합니다.

- 소스 CIDR: 배스천 인스턴스의 서브넷이 될 소스를 입력합니다(

10.0.5.0/24). - IP 프로토콜: ICMP를 입력합니다.

- 아래로.

-

+ Another Egress Rule을 누릅니다.

-

송신 규칙 1을 생성하려면 다음 정보를 입력합니다.

- 대상 유형: CIDR을 입력합니다.

- 대상 CIDR: 모든 항목이 될 소스를 입력합니다(

0.0.0.0/0). - IP 프로토콜: All Protocols를 입력합니다.

- 보안 목록 생성을 누릅니다.

-

새 보안 목록이 생성되었음을 알 수 있습니다. 보안 목록을 누르고 규칙을 확인합니다.

- Ingress Rules를 누릅니다.

- 규칙이 있음을 알 수 있습니다.

- Egress Rules를 누릅니다.

- 규칙이 있음을 알 수 있습니다.

작업 2.2: 수신 및 송신 규칙으로 bastion-public-sec-list 보안 생성

-

보안 목록 생성을 누릅니다.

- 보안 목록 이름을 입력합니다.

- + 다른 수신 규칙을 누릅니다.

-

수신 규칙 1에 대해 다음 정보를 입력합니다.

- 소스 유형: CIDR을 입력합니다.

- 소스 CIDR: 배스천 인스턴스의 서브넷이 될 소스를 입력합니다(

10.0.5.0/24). - IP 프로토콜: ICMP를 입력합니다.

- + 다른 수신 규칙을 누릅니다.

-

수신 규칙 2에 대해 다음 정보를 입력합니다.

- 소스 유형: CIDR을 입력합니다.

- 소스 CIDR: 모든 항목이 될 소스를 입력합니다(

0.0.0.0/0). - IP 프로토콜: TCP를 입력합니다.

- 대상 포트 범위: 22를 입력합니다.

- + 다른 수신 규칙을 누릅니다.

-

수신 규칙 3에 대해 다음 정보를 입력합니다.

- 소스 유형: CIDR을 입력합니다.

- 소스 CIDR: 모든 항목이 될 소스를 입력합니다(

0.0.0.0/0). - IP 프로토콜: ICMP를 입력합니다.

- + Another Egress Rule을 누릅니다.

-

송신 규칙 1에 대해 다음 정보를 입력합니다.

- 대상 유형: CIDR을 입력합니다.

- 대상 CIDR: 모든 항목이 될 소스를 입력합니다(

0.0.0.0/0). - IP 프로토콜: All Protocols를 입력합니다.

- 보안 목록 생성을 누릅니다.

-

새 보안 목록이 생성되었음을 알 수 있습니다. 보안 목록을 누르고 규칙을 확인합니다.

- Ingress Rules를 누릅니다.

- 규칙이 있음을 알 수 있습니다.

- Egress Rules를 누릅니다.

- 규칙이 있음을 알 수 있습니다.

작업 2.3: 인터넷 액세스를 위해 배스천 인스턴스에 추가할 인터넷 게이트웨이를 사용하여 bastion-route-table 생성

참고: VCN에 인터넷 게이트웨이를 생성했는지 확인하십시오.

-

가상 클라우드 네트워크 세부정보 페이지로 이동합니다.

- 경로 테이블을 누릅니다.

- 경로 테이블 생성을 누릅니다.

- 이름을 입력하십시오.

- + 다른 경로 규칙을 누릅니다.

-

규칙 섹션에 다음 정보를 입력합니다.

- 대상 유형: 인터넷 게이트웨이를 선택합니다.

- 대상 CIDR 블록:

0.0.0.0/0을 입력합니다. - 대상 인터넷 게이트웨이: 기존 인터넷 게이트웨이를 선택합니다.

- Create를 누릅니다.

-

새 경로 테이블이 생성되었음을 알 수 있습니다. 경로 테이블을 누르고 규칙을 확인합니다.

- 규칙이 있음을 알 수 있습니다.

- VCN을 눌러 VCN 페이지로 돌아갑니다.

작업 2.4: 배스천 인스턴스에 대한 영역별 퍼블릭 서브넷(bastion-subnet) 생성

-

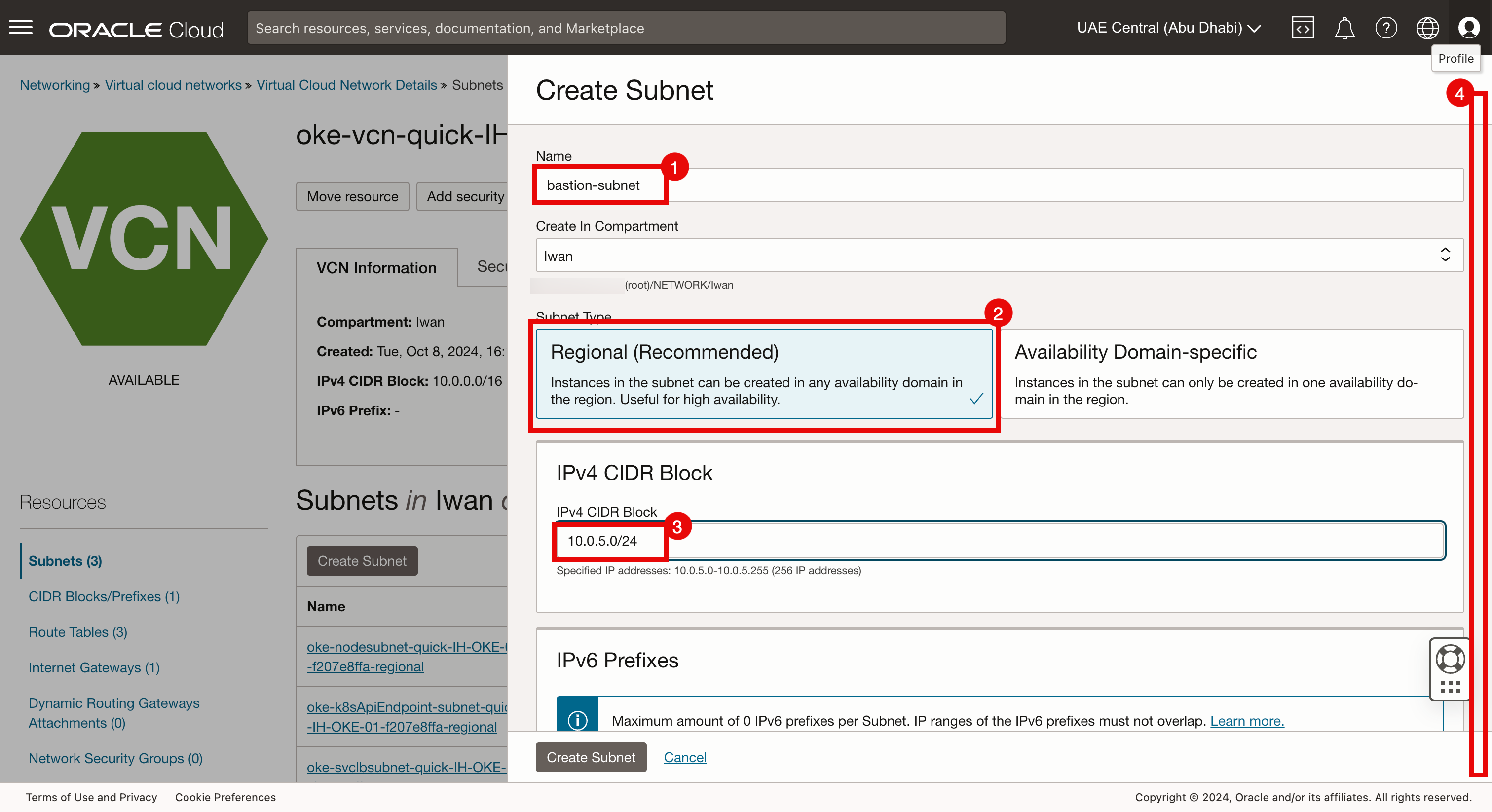

서브넷을 누릅니다.

-

서브넷 생성을 누르고 다음 정보를 입력합니다.

- 이름을 입력하십시오.

- 서브넷 유형: 지역을 선택합니다.

- IPv4 CIDR 블록

10.0.5.0/24를 입력합니다. - 아래로.

- 경로 테이블: 작업 2.3에서 생성된 경로 테이블을 선택합니다.

- 서브넷 액세스: 공용 서브넷을 선택합니다.

- 아래로.

- DHCP 옵션 컴파트먼트: 기본 DHCP 옵션을 선택합니다.

- 보안 목록: 퍼블릭 서브넷에 대해 작업 2.2에서 생성된 보안 목록을 선택합니다.

- 서브넷 생성을 누릅니다.

-

새 서브넷이 생성되었습니다.

작업 2.5: 작업자 프라이빗 서브넷에 bastion-private-sec-list을 추가하여 배스천 인스턴스별로 작업자 노드에 액세스

-

가상 클라우드 네트워크 세부정보 페이지로 이동합니다.

- 서브넷을 누릅니다.

- Kubernetes 워커 노드가 접속된 서브넷을 누릅니다.

- Security Lists를 누릅니다.

- Add Security List를 누릅니다.

- 보안 목록: 작업 2.1에서 생성된 프라이빗 서브넷에 대한 보안 목록을 선택합니다.

- Add Security List를 누릅니다.

-

보안 목록은 (Kubernetes 작업자 노드) 서브넷에 추가됩니다.

작업 2.6: OCI 컴퓨트 인스턴스 생성

배스천 인스턴스를 생성합니다.

-

OCI 콘솔로 이동하여 컴퓨트, 인스턴스로 이동하고 인스턴스 생성을 누릅니다.

- 이름을 입력하십시오.

- 아래로.

-

아래로.

- 작업 2.4에서 서브넷을 생성하는 데 사용한 VCN을 선택합니다.

- 작업 2.4에서 생성된 서브넷을 선택합니다.

-

아래로.

주: 이 예에서는 기존 공개 키를 사용했습니다. 키 쌍 생성을 선택할 수도 있지만, 이렇게 하려면 나중에 필요하므로 저장해야 합니다. 키 쌍 생성을 사용하여 인스턴스를 생성하려면 Oracle Cloud Infrastructure를 사용하여 첫번째 Linux 컴퓨트 인스턴스 생성을 참조하십시오.

-

컴퓨트 인스턴스 생성 페이지에서 다음 정보를 입력합니다.

- Upload public key files를 선택합니다.

- 찾아보기를 누릅니다.

- 기존 공개 키가 선택되었는지 확인합니다.

- 아래로.

-

Create를 누릅니다.

-

인스턴스에는 PROVISIONING 상태가 표시됩니다.

작업 2.7: SSH로 배스천 인스턴스(BastionHost)의 퍼블릭 IP 주소 가져오기

-

인스턴스 세부정보 페이지로 이동합니다.

- 인스턴스가 완전히 배치되면 RUNNING 상태가 표시됩니다.

- 공용 IP 주소를 복사합니다.

작업 2.8: 배스천 호스트에 로그인

-

SSH 연결을 설정하고 다음 명령을 실행하는 데 사용할 수 있는 터미널 또는 다른 응용 프로그램을 엽니다.

- 디렉토리를 개인 키와 공개 키가 저장된 위치로 변경합니다.

- 다음 명령을 실행하여 SSH와 프라이빗 키를 사용하여 인스턴스 퍼블릭 IP 주소에 접속합니다.

- 계속하려면 yes를 입력합니다.

- 이제 instance에 로그인되었습니다.

- 다음 명령을 실행하여 인스턴스의 개인 IP 주소를 가져옵니다.

- 인스턴스의 IP 주소는

10.0.5.0/24서브넷에 있는10.0.5.62/24입니다.

작업 3: 배스천 세션 생성

배스천 인스턴스를 독립형 호스트로 사용할 수 있지만 배스천 서비스 또는 배스천 세션을 사용할 수도 있습니다. 이를 위해서는 배스천 플러그인을 설치하고 배스천 세션을 만들어야 합니다.

배스천 세션의 이점은 무엇입니까?

프라이빗 서브넷 내에 인스턴스를 배치하면 인터넷에서 직접 액세스할 수 없습니다. 그러나 배스천을 설정하고 배스천 세션을 시작하면 프라이빗 인스턴스에 액세스할 수 있도록 설정할 수 있습니다. 이를 통해 인스턴스는 OCI 환경 내에서 다른 리소스를 관리하기 위한 스테핑 스톤 역할을 할 수 있습니다.

작업 3.1: 인스턴스에 배스천 플러그인 설치

-

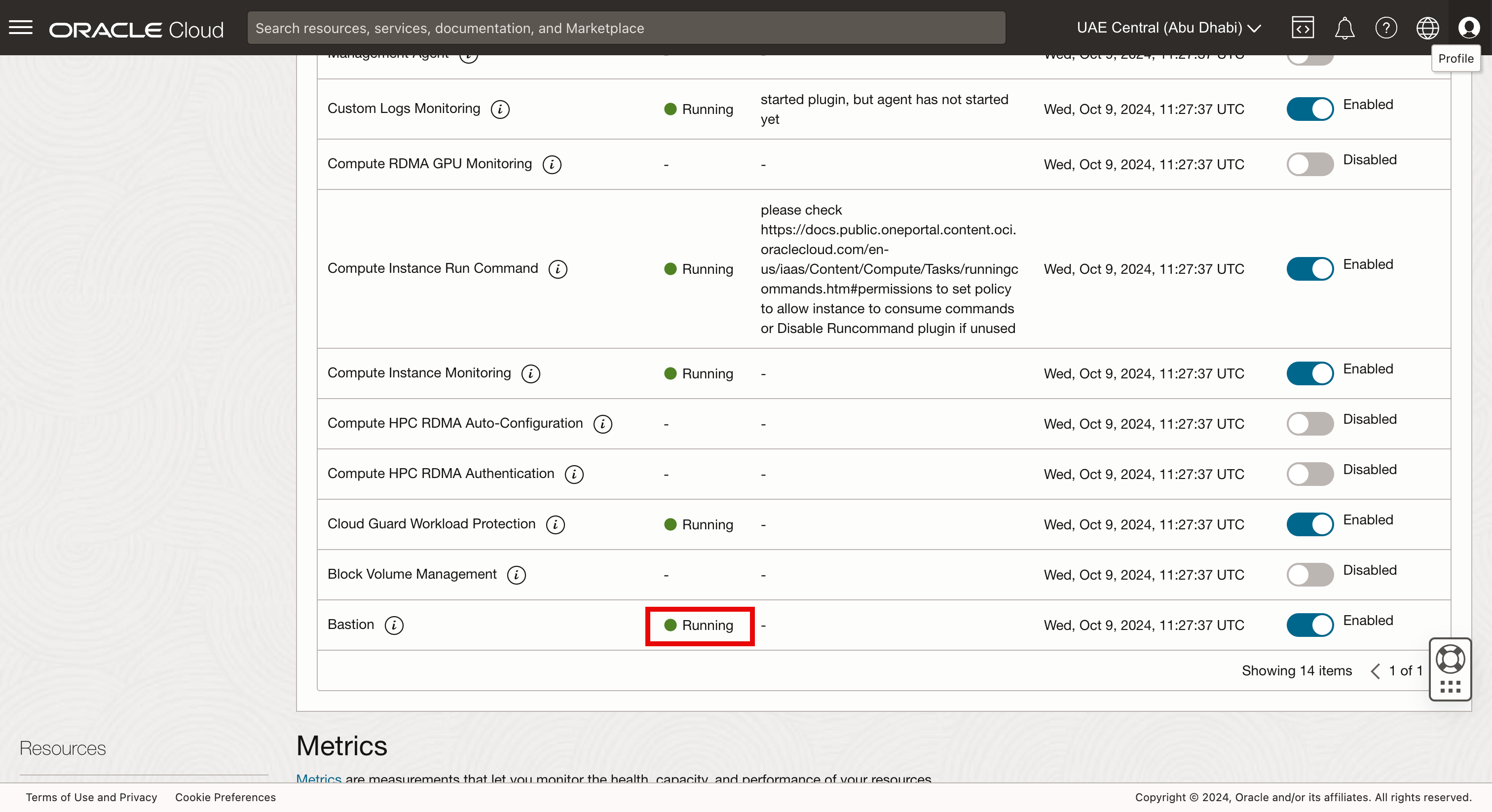

작업 2.6에서 생성된 인스턴스로 이동합니다.

- Oracle Cloud Agent를 누릅니다.

- 아래로.

- 배스천을 Enabled로 설정합니다.

- 서비스가 중지됨으로 설정되었습니다. 몇 분 후에 변경됩니다.

참고:

- 배스천 플러그인을 배치하려면 플러그인이 인터넷에서 다운로드되므로 인스턴스가 NAT 게이트웨이 또는 인터넷 게이트웨이를 통해 인터넷에 액세스할 수 있어야 합니다. 플러그인 상태가 중지됨 상태로 유지되면 인터넷 연결을 확인합니다.

- Oracle Cloud 에이전트 소프트웨어를 수동으로 설치할 수도 있습니다. 자세한 내용은 Installing the Oracle Cloud Agent Software를 참조하십시오.

-

Oracle Cloud 에이전트 소프트웨어가 설치되면 상태가 실행 중으로 변경됩니다.

작업 3.2: 배스천 세션 생성

-

ID, 보안으로 이동하고 배스천을 누릅니다.

- Create bastion을 누릅니다.

-

다음 정보를 입력하십시오.

- 배스천 이름: 이름을 입력합니다.

- 대상 가상 클라우드 네트워크: 배스천 인스턴스 및 Kubernetes 클러스터가 있는 VCN을 선택합니다.

- 대상 서브넷: 배스천 인스턴스가 있는 서브넷을 선택합니다.

- CIDR 블록 허용 목록: 허용 목록을 선택합니다. 모든 것을 허용하려면

0.0.0.0/0를 사용합니다. - Create bastion을 누릅니다.

-

배스천 상태는 Creating입니다.

- 몇 분 후 배스천 상태가 Active로 변경됩니다.

- 배스천을 클릭합니다.

-

세션 생성을 누릅니다.

-

다음 정보를 입력하십시오.

- 세션 유형: 관리되는 SSH 세션을 선택합니다.

- 세션 이름: 이름을 입력합니다.

- 사용자 이름: 배스천 인스턴스의 사용자 이름을 입력합니다.

- 컴퓨트 인스턴스: 작업 2.6에서 생성된 배스천 인스턴스를 선택합니다.

- SSH 키 추가: SSH 키 파일 선택을 선택합니다.

- 검색을 누릅니다.

- 작업 2.6에서 생성된 배스천 인스턴스의 퍼블릭 키를 선택해야 합니다.

- 세션 생성을 누릅니다.

주: 이 예에서는 단순성을 위해 배스천 인스턴스에 사용한 것과 동일한 SSH 키 쌍을 사용하고 있습니다. 배스천 인스턴스에 사용한 것과 다른 키 쌍을 생성하거나 사용하는 것이 좋습니다.

작업 3.3: 배스천 세션의 SSH 명령 가져오기

-

배스천 세부정보 페이지로 이동합니다.

- 배스천 세션이 생성되었습니다.

- 세 점 메뉴를 클릭합니다.

- Copy SSH command를 선택합니다.

작업 3.4: 배스천 호스트에 로그인

- SSH 연결을 설정하고 다음 명령을 실행하는 데 사용할 수 있는 터미널 또는 다른 응용 프로그램을 엽니다.

- 터미널에서 복사된 다음 SSH 명령을 실행합니다.

- 배스천 SSH 세션에 대해 계속하려면 yes를 입력합니다.

- 인스턴스 SSH 세션에 대해 계속하려면 yes를 입력합니다.

- 이제 배스천 세션을 통해 인스턴스에 로그인했습니다.

주: 표시된 배스천 인스턴스에 접속하는 다른 방법입니다. 이제 배스천 세션을 통해 배스천 인스턴스에 접속하려고 합니다. 이전에는 SSH와 배스천 인스턴스에 직접 접속했습니다.

작업 4: OCI CLI(명령행 인터페이스) 설정

배스천 인스턴스, 배스천 및 배스천 세션을 성공적으로 설정했으며 접속이 확인되었습니다. 이제 OCI 환경에서 CRUD(생성, 읽기, 업데이트 및 삭제) 작업을 수행할 수 있도록 OCI CLI를 설정해야 합니다.

-

다음 명령을 실행하여 이미 설치된 소프트웨어를 업데이트합니다.

[opc@oke-bastion-instanc ~]$ sudo dnf update

-

y를 입력하여 업데이트를 확인합니다.

-

업데이트는 Complete!입니다.

-

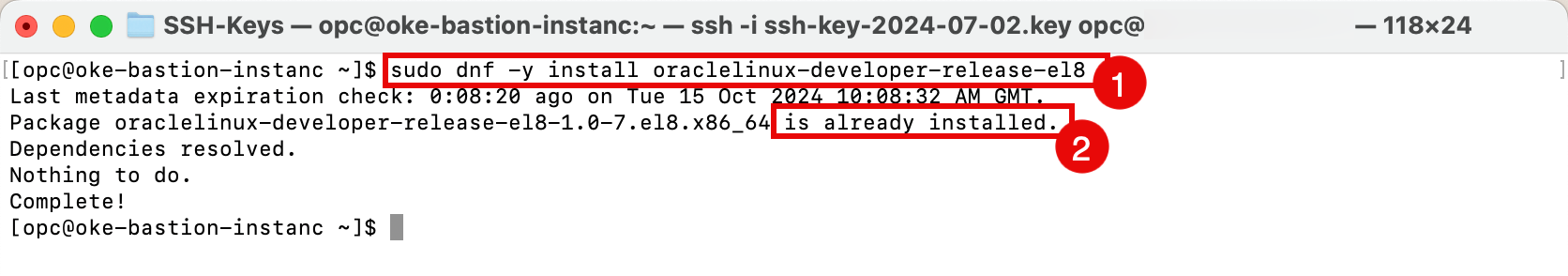

다음 명령을 실행하여 Oracle Developer Release를 설치합니다.

[opc@oke-bastion-instanc ~]$ sudo dnf -y install oraclelinux-developer-release-el8 -

이 예에서는 Oracle Developer 릴리스가 이미 설치되어 있습니다. 그렇지 않은 경우 설치합니다.

-

다음 명령을 실행하여 OCI CLI를 설치합니다.

[opc@oke-bastion-instanc ~]$ sudo dnf install python36-oci-cli -

y를 입력하여 설치를 확인합니다.

-

-

설치가 완료되었습니다!.

-

다음 명령을 실행하여 설치된 OCI CLI 버전을 확인합니다.

[opc@oke-bastion-instanc ~]$ oci -v -

OCI CLI 버전은 3.49.0입니다.

-

작업 5: OCI CLI 구성

OCI CLI가 OCI 테넌트에서 인증할 수 있도록 일부 구성을 추가하여 CRUD 작업을 수행할 수 있도록 해야 합니다.

-

다음 명령을 실행하여 홈 폴더 내에 숨겨진 새 디렉토리를 만듭니다.

[opc@oke-bastion-instanc ~]$ mkdir ~/.oci/ -

다음 명령을 실행하여 디렉토리를 방금 생성한 디렉토리로 변경합니다.

[opc@oke-bastion-instanc ~]$ cd ~/.oci/ -

다음 명령을 실행하여 새 키 쌍(공개 및 개인 키)을 생성합니다. 이 자습서에서는 암호를 사용하지 않으므로 문장암호 질문에 해당 사항 없음을 입력합니다.

[opc@oke-bastion-instanc .oci]$ oci setup keys -

다음 명령을 실행하여 키 쌍이 성공적으로 생성되었는지 확인합니다.

[opc@oke-bastion-instanc .oci]$ ls -l

-

다음 명령을 실행하여 공개 키의 내용을 가져옵니다. 나중에 필요하므로 반드시 복사해야 합니다.

[opc@oke-bastion-instanc .oci]$ cat ~/.oci/oci_api_key_public.pem

- OCI 콘솔로 이동하여 프로파일 아이콘을 누릅니다.

- 내 프로파일을 누릅니다.

-

아래로.

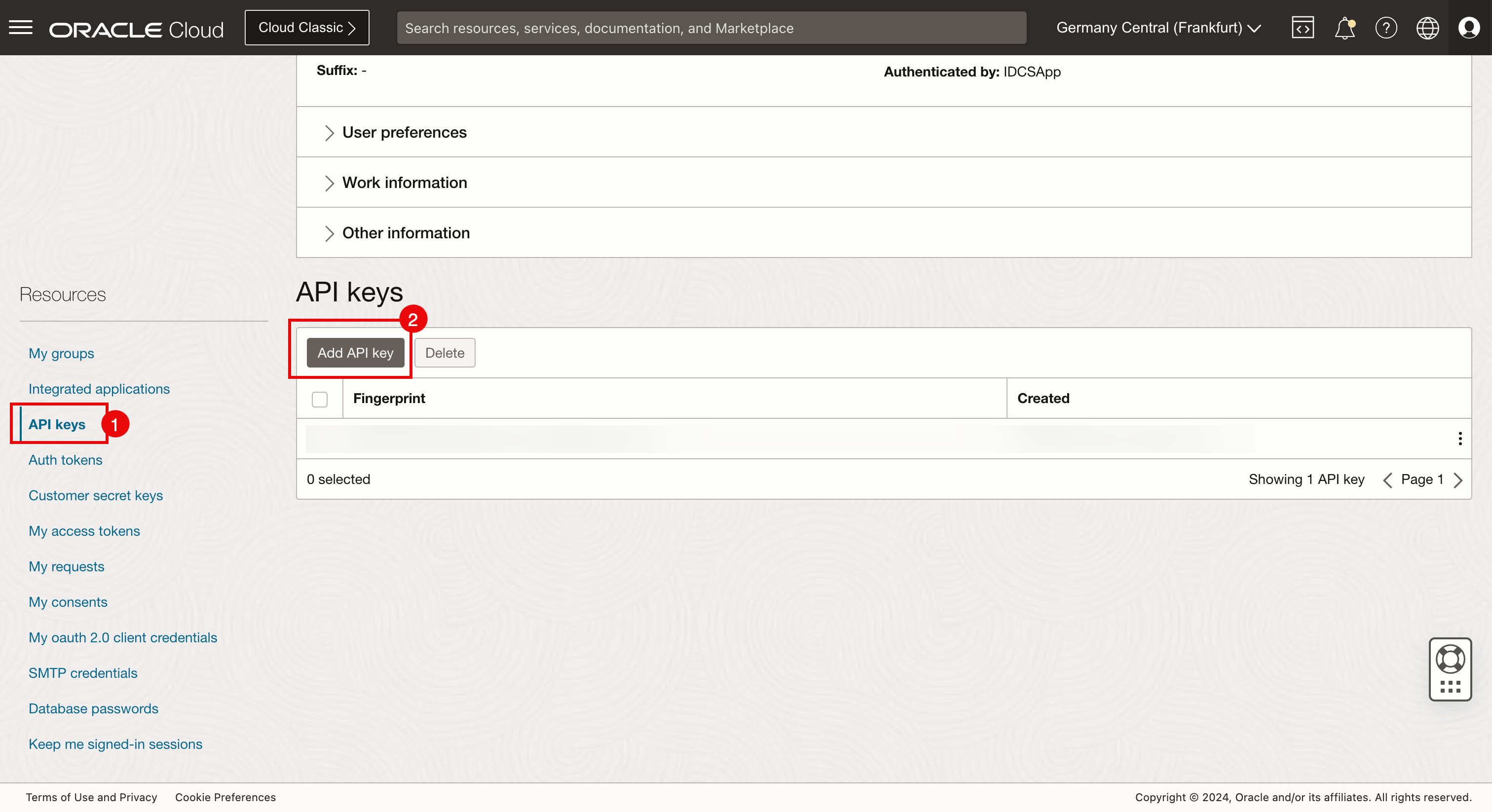

- API 키를 누릅니다.

- API 키 추가를 누릅니다.

- Paste a public key를 선택합니다.

- 배스천 인스턴스에서 수집된 퍼블릭 키를 붙여넣습니다.

- 구성 파일을 복사합니다.

- 닫기를 누르면

-

복사된 구성의 출력입니다.

<path to your private keyfile>값을 방금 생성한 값으로 변경해야 합니다.[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=<path to your private keyfile> # TODO -

다음 명령을 실행하여 OCI CLI

config파일을 생성합니다.[opc@oke-bastion-instanc .oci]$ nano ~/.oci/config- OCI 콘솔에서 제공한 구성의 콘텐츠를

config파일에 복사합니다. - 개인 키 파일 위치를 변경합니다.

[DEFAULT] user=ocid1.user.oc1..aaaaaaaavgrv6wsnnzhtwpjmyqtdqbq7kacfdfooz5uta3ludvfuwibe23aq fingerprint=a7:ff:fb:20:18:75:31:7d:b0:7c:04:8f:0c:cb:98:23 tenancy=ocid1.tenancy.oc1..aaaaaaaabh2affulc4dt4tqs7lbojyhqi6hzn5mjllxlnuqnletufsofoyvq region=eu-frankfurt-1 key_file=~/.oci/oci_api_key.pem - OCI 콘솔에서 제공한 구성의 콘텐츠를

-

구성 파일을 저장하고 종료해야 합니다.

-

다음 명령을 실행하여

config파일이 만들어졌는지 확인합니다.[opc@oke-bastion-instanc .oci]$ ls -l

참고: 자세한 내용은 Oracle Cloud Infrastructure CLI Command Reference를 참조하십시오.

-

다음 명령을 실행하여 테넌트에 구성된 모든 리소스 유형을 검토합니다.

[opc@oke-bastion-instanc .oci]$ oci search resource-type list --all --output table --query "data [*].{Name:name}" -

config파일에 대한 권한이 표시되는 경고가 너무 열려 있으므로 이 문제가 해결됩니다. -

테넌트에 구성된 모든 리소스 유형의 출력을 확인합니다.

-

-

다음 명령을 실행하여

config파일의 파일 권한을 수정합니다.[opc@oke-bastion-instanc .oci]$ oci setup repair-file-permissions --file /home/opc/.oci/config

-

다음 명령을 실행하여 테넌트가 가입된 모든 영역 목록을 검색합니다.

[opc@oke-bastion-instanc .oci]$ oci iam region list -

테넌트가 가입된 모든 영역의 출력을 확인합니다.

-

다음 명령을 실행하여 테넌트에 구성된 모든 구획을 나열합니다.

[opc@oke-bastion-instanc .oci]$ oci iam compartment list -

테넌트의 모든 구획 출력을 확인합니다.

-

작업 6: 대화식 모드에서 OCI CLI 사용

-

OCI CLI를 대화식 모드로 사용할 수도 있습니다. 이렇게 하면 OCI CLI가 명령에 필요한 전체 명령을 최종적으로 가져오는 데 사용할 수 있는 명령 및 다음 키워드를 제공합니다. 자세한 내용은 Using Interactive Mode을 참조하십시오.

- 다음 명령을 실행하여 OCI CLI를 대화식 모드로 시작합니다.

[opc@oke-bastion-instanc .oci]$ oci -i- OCI CLI 대화식 모드 프롬프트를 볼 수 있습니다.

- Tab 키를 눌러 명령을 자동 완성하고, Enter를 눌러 명령을 실행하고, Ctrl + D를 눌러 대화식 모드를 종료합니다.

- Tab을 입력하여 첫번째 레벨의 명령을 가져옵니다.

- 사용 가능한 첫번째 레벨의 명령을 확인합니다.

-

ia를 입력하고 Tab 키를 눌러 사용 가능한 명령 옵션을 표시합니다.

-

iam compartment를 입력하고 Tab 키를 눌러 사용 가능한 명령 옵션을 표시합니다.

-

단어 컴파트먼트를 자동으로 완성하려면 Tab 키를 누릅니다. 이제

iam compartment명령이 있습니다.

-

Tab 키를 눌러

iam compartment명령에 사용 가능한 다음 옵션을 표시합니다.

iam compartment list명령을 실행합니다.- 테넌트의 모든 구획 출력을 확인합니다.

작업 7: OCI CLI를 사용하여 Kubernetes 클러스터 액세스

-

다음 명령을 실행하여 OCI CLI 버전을 확인합니다.

oci -v -

Kubernetes 클러스터에 액세스합니다.

-

kubeconfig파일을 포함할 디렉토리를 생성합니다.mkdir -p $HOME/.kube -

VCN-Native 퍼블릭 끝점을 통해 클러스터에 대한

kubeconfig파일에 액세스하려면 다음 명령을 복사합니다.oci ce cluster create-kubeconfig --cluster-id ocid1.cluster.oc1.eu-frankfurt-1.aaaaaaaagwiamspaz7h4pxxxxxxxxxxxxxxxj75gd7chc27su6o56kq --file $HOME/.kube/config --region eu-frankfurt-1 --token-version 2.0.0 --kube-endpoint PUBLIC_ENDPOINT -

다음 명령을 실행하여

KUBECONFIG환경 변수를 이 클러스터에 대한 파일로 설정합니다.export KUBECONFIG=$HOME/.kube/config

-

다음 명령을 실행하여 최신 Kubernetes 릴리스를 다운로드합니다.

[opc@oke-bastion-instanc ~]$ curl -LO "https://storage.googleapis.com/kubernetes-release/release/$(curl -s https://storage.googleapis.com/kubernetes-release/release/stable.txt)/bin/linux/amd64/kubectl" -

다음 명령을 실행하여

kubectl응용 프로그램을 실행 가능한 상태로 만듭니다.[opc@oke-bastion-instanc ~]$ chmod +x ./kubectl -

어디서나

kubectl명령을 실행할 수 있도록kubectl응용 프로그램을$PATH변수가 활성 상태인 위치로 이동합니다.[opc@oke-bastion-instanc ~]$ sudo mv ./kubectl /usr/local/bin/kubectl

-

다음 명령을 실행하여 Kubernetes 클러스터 정보를 가져옵니다.

[opc@oke-bastion-instanc ~]$ kubectl cluster-info -

다음 명령을 실행하여 Kubernetes 클라이언트 및 서버 버전을 가져옵니다.

[opc@oke-bastion-instanc ~]$ kubectl version -

다음 명령을 실행하여 Kubernetes 클러스터에 속한 모든 워커 노드를 가져옵니다.

[opc@oke-bastion-instanc ~]$ kubectl get nodes

-

다음 단계

로컬 액세스를 사용하여 OKE 클러스터에 연결하면 로컬 환경에서 쉽게 클러스터 리소스를 관리하고 상호 작용할 수 있습니다. 이 자습서에 설명된 작업을 수행하여 보안 연결을 설정했으며 이제 OKE 클러스터에서 응용 프로그램을 배치, 모니터 및 유지 관리할 수 있습니다. 이 설정을 사용하면 관리 작업을 처리하고 실행 문제를 해결하며 워크플로우를 효율적으로 최적화할 수 있습니다. 나중에 참조할 수 있도록 이러한 구성을 편리하게 유지하고 사용자의 특정 요구에 맞는 추가 사용자 정의 옵션을 자유롭게 탐색할 수 있습니다.

확인

- 작성자 - Iwan Hoogendoorn(OCI 네트워크 전문가)

추가 학습 자원

docs.oracle.com/learn에서 다른 실습을 탐색하거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하세요. 또한 Oracle Learning Explorer가 되려면 education.oracle.com/learning-explorer을 방문하십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Connect to an Oracle Cloud Infrastructure Kubernetes Engine cluster using Local Access

G18371-01

November 2024