주:

- 이 사용지침서에서는 Oracle Cloud에 액세스해야 합니다. 무료 계정에 등록하려면 Oracle Cloud Infrastructure Free Tier 시작하기를 참조하십시오.

- Oracle Cloud Infrastructure 인증서, 테넌시 및 구획에 예제 값을 사용합니다. 실습을 완료할 때 이러한 값을 클라우드 환경과 관련된 값으로 대체하십시오.

Oracle Key Vault를 사용하여 Oracle GoldenGate Microservices에서 암호화 관리

소개

이 사용지침서에서는 Oracle GoldenGate 마이크로서비스에서 Oracle Key Vault 21.7을 사용하여 암호화를 관리하는 단계별 프로세스를 제공합니다.

키 관리 서비스

Oracle은 Oracle Key Vault와 Oracle Cloud Infrastructure Key Management Service(OCI KMS)의 두 가지 주요 관리 서비스를 제공합니다. 두 서비스 모두 Oracle GoldenGate에서 지원됩니다. 이러한 서비스는 암호화 키 및 자격 증명을 관리하는 확장성을 제공하므로 키가 Oracle GoldenGate에 의해 저장되거나 관리되지 않습니다.

Oracle GoldenGate의 암호화

Oracle GoldenGate는 캡슐화 암호화 접근 방식을 사용하여 추적 파일을 보호합니다. 각 트레일 파일에 대해 추적 파일의 내용을 암호화하는 데 사용되는 로컬 키라고 하는 고유한 데이터 암호화 키(DEK)를 생성합니다. 그런 다음 이 DEK는 마스터 키를 사용하여 암호화되고 암호화된 DEK가 추적 파일 헤더에 포함됩니다.

이 방법을 사용하면 모든 추적 파일에 대해 새 암호화 키가 자동으로 생성되어 데이터 보안이 향상됩니다. 한 키(DEK)를 다른 키(마스터 키)로 암호화하는 프로세스를 ANSI(American National Standards Institute)의 ANSI X9.102에 의해 표준화된 키 래핑이라고 합니다.

OCI KMS를 사용하여 Oracle GoldenGate 암호화 키를 저장하는 이유는 무엇인가요?

키 관리에는 암호화 키의 생성, 배포, 스토리지, 사용 및 순환이 포함됩니다. OCI KMS에는 주요 서버, 사용자 정의 절차 및 보안 프로토콜이 포함됩니다. 효과적인 키 관리는 기업의 전반적인 보안 상태를 유지하는 데 중요합니다.

Oracle GoldenGate와 함께 OCI KMS를 사용하면 다음과 같은 이점이 있습니다.

- 중앙 집중식 마스터 키 관리: 커스텀 속성을 사용하여 마스터 키를 생성 및 Oracle Key Vault에 직접 업로드할 수 있어, OCI KMS 자체 내에서의 순환 및 만료와 같은 원활한 수명 주기 작업을 지원합니다.

- 로컬 키 스토리지 없음: Oracle GoldenGate는 마스터 키를 로컬에 저장하거나 관리하지 않으므로 위험을 줄이고 규정 준수를 간소화합니다.

- 향상된 보안 통합: Oracle GoldenGate는 계층형 암호화 제어 및 엄격한 액세스 정책을 포함한 전용 OCI KMS 솔루션의 고급 보안 기능을 활용합니다.

추적 파일 암호화

Oracle GoldenGate는 추적 암호화를 위한 다음과 같은 AES(고급 암호화 표준) 기반 메소드를 제공합니다.

-

로컬 전자 지갑: 암호화 마스터 키는 로컬 전자 지갑 파일에 저장됩니다.

-

Oracle Key Vault: 암호화 마스터 키는 Oracle Key Vault에 저장됩니다. Oracle Key Vault는 Oracle GoldenGate 서버와 다른 서버에 상주할 수 있습니다. Oracle Key Vault 메소드는 온프레미스 Oracle GoldenGate 트레일 암호화에 권장됩니다. 이 방법은 Oracle GoldenGate 마이크로서비스 아키텍처에서 사용할 수 있으며 Oracle GoldenGate에서 암호화 프로파일을 정의해야 합니다. 자세한 내용은 Oracle GoldenGate에서 Oracle Key Vault Trail 파일 암호화 사용을 참조하십시오.

-

OCI KMS: 암호화 마스터 키는 OCI KMS에 저장되며, 마스터 키는 OCI KMS를 벗어나지 않습니다. 이 방법은 Oracle GoldenGate 배치가 OCI KMS에 액세스할 수 있는 경우에 권장됩니다. Oracle GoldenGate 마이크로서비스 아키텍처와 호환되며 Oracle GoldenGate에서 암호화 프로파일을 정의해야 합니다. 자세한 내용은 OCI KMS 추적 파일 암호화를 사용으로 설정하도록 Oracle GoldenGate 프로세스 구성을 참조하십시오.

작업 1: Oracle GoldenGate용 Oracle Key Vault 구성

다음 단계는 Oracle GoldenGate 인스턴스가 실행 중인 시스템의 Oracle Key Vault 구성에 속합니다.

-

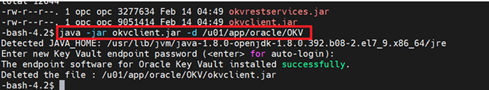

Oracle Key Vault 서버에서

okvrestservices.jar를 다운로드하여 Oracle GoldenGate가 배치와 동일한 시스템 사용자 아래에 배치되도록 합니다. -

Oracle Key Vault 서버에서 끝점 파일

okvclient.jar를 다운로드하고 설치하여, Oracle GoldenGate가 배치와 동일한 시스템 사용자 아래에 배치되도록 합니다. 예:java -jar okvclient.jar -d /u01/app/oracle/OKV.

-

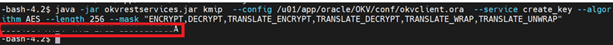

다음 예제 명령을 실행하여 키를 만듭니다. 전자 지갑 이름은 Oracle Key Vault 관리자가 제공하거나 나중에 Oracle Key Vault 콘솔에서 전자 지갑을 연관시킬 수 있습니다.

java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service create_key --algorithm AES --length 256 --mask "ENCRYPT,DECRYPT,TRANSLATE_ENCRYPT,TRANSLATE_DECRYPT,TRANSLATE_WRAP,TRANSLATE_UNWRAP"

-

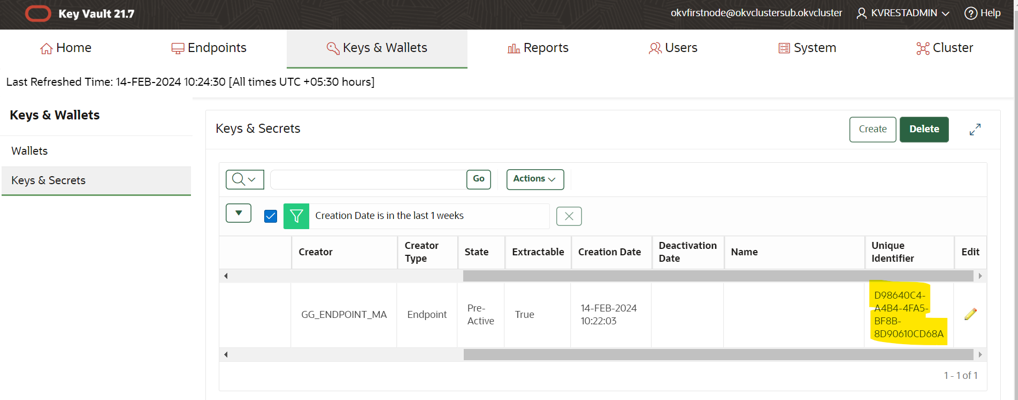

Oracle Key Vault 콘솔에서 키를 검증하고 3단계에서 생성한 고유 식별자와 일치시킬 수 있습니다.

-

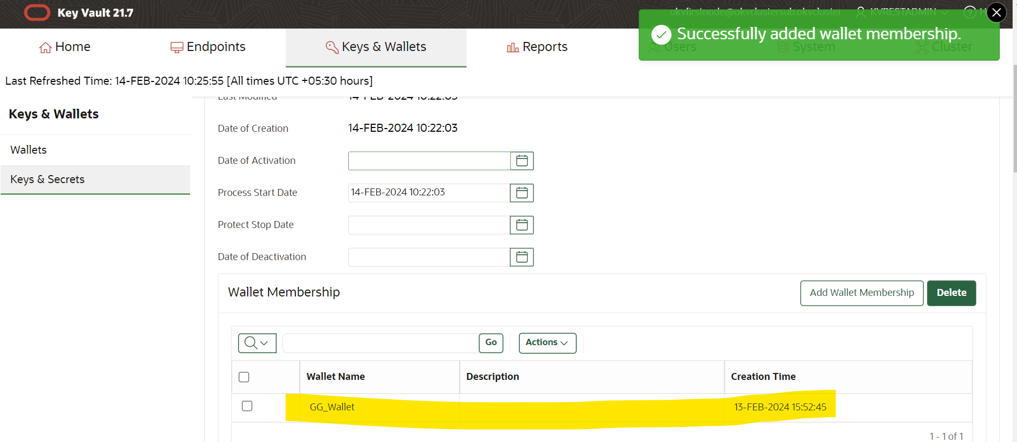

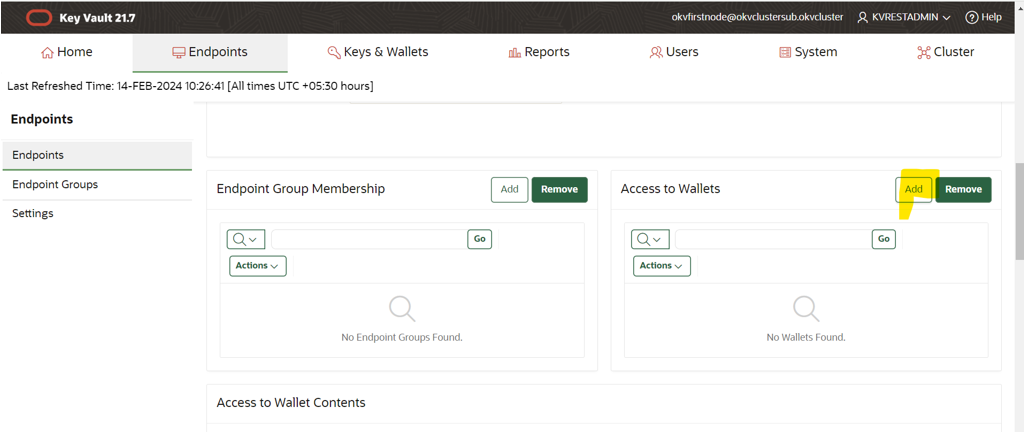

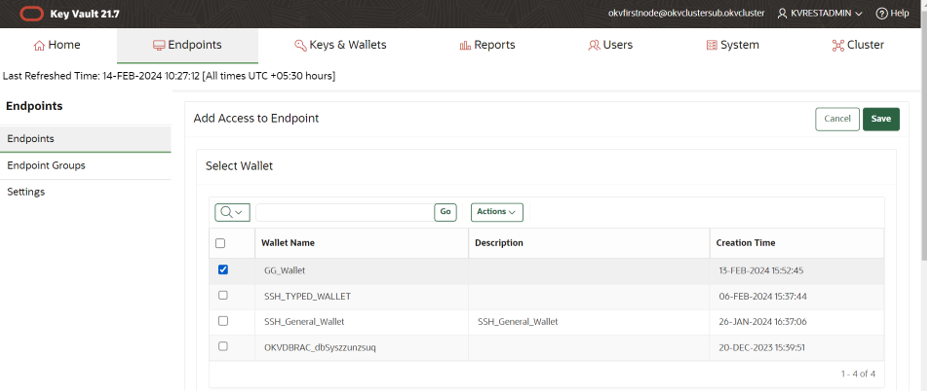

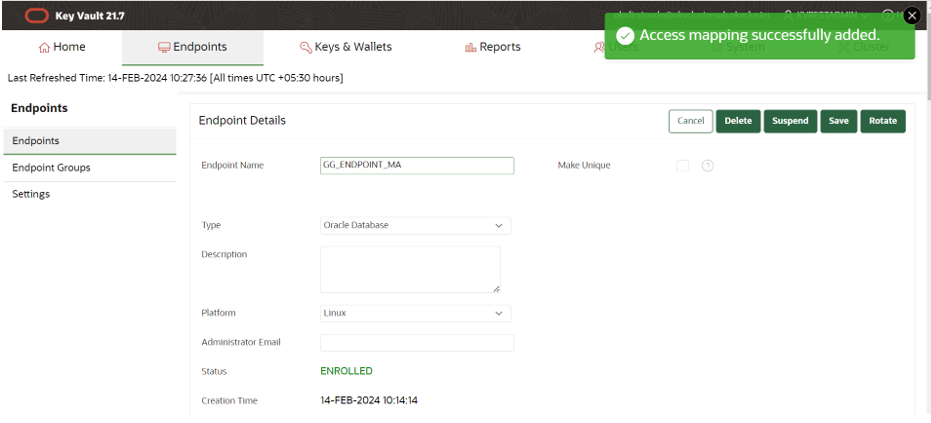

Oracle Key Vault 콘솔에서 생성된 전자 지갑을 암호화 키와 연관시키고 끝점에 대한 액세스를 제공합니다.

-

끝점에 대한 액세스를 제공할 전자 지갑 세부정보를 추가합니다.

-

저장을 눌러 변경 사항을 저장합니다.

-

OKV_HOME환경 변수를 설정합니다.OS> export OKV_HOME /u01/app/oracle/OKV하위 디렉토리 구조에는 Oracle Key Vault 환경에 필요한 라이브러리, 바이너리 및 구성 파일이 포함됩니다. OKV 서버 내 구성에 대한 자세한 내용은 Oracle Key Vault Administration Guide의 Oracle Key Vault Installation and Configuration을 참조하십시오.

-

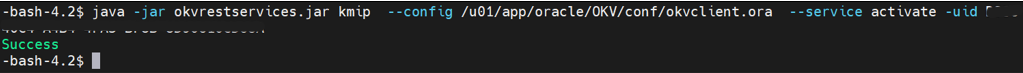

다음 예와 같이 키를 활성화합니다.

java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service activate -uid A087DAC3-ED0F-4F06-BF6C-3F3CD3FC528B

-

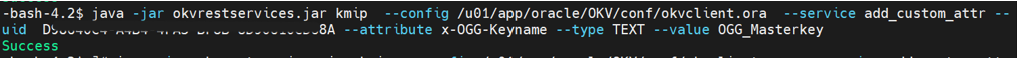

Oracle GoldenGate 관련 키 속성(

KeyName,KeyVersion)을 구성에 추가합니다. 키 이름은 Oracle GoldenGate 내에 생성된 OCI KMS 암호화 프로파일의 마스터 키 이름과 일치해야 합니다. 키 값은 마스터 키의 버전 번호와 일치해야 합니다.java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid D98640C4-A4B4-4FA5-BF8B-8D90610CD68A --attribute x-OGG-Keyname --type TEXT --value OGG_Masterkey Successjava -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid D98640C4-A4B4-4FA5-BF8B-8D90610CD68A --attribute x-OGG-KeyVersion --type TEXT --value 1 Success

-

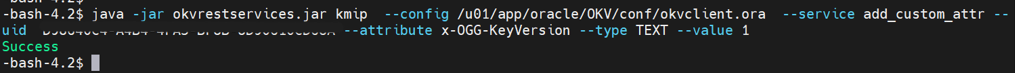

다음 예와 같이

okvutil유틸리티를 사용하여 구성 설정을 나열하고 끝점 상태를 확인합니다.-bash-4.2$ export OKV_HOME=/u01/app/oracle/OKV -bash-4.2$ $OKV_HOME/bin/okvutil list -v 4

작업 2: Oracle Key Vault를 사용하여 Oracle GoldenGate Microservices에서 암호화 프로파일 구성

What is an Encryption Profile?

암호화 프로파일은 OCI KMS에서 마스터 키에 안전하게 액세스하는 데 필요한 구성을 정의합니다. 여기에는 OCI KMS에 접속하고, 요청을 인증하고, 암호화 및 해독 작업에 사용할 특정 마스터 키를 식별하는 데 필요한 모든 세부정보가 포함됩니다. 여기에는 서버 연결 매개변수, 인증 자격 증명 및 키 식별 속성이 포함됩니다.

Oracle GoldenGate Microservices Architecture에서 암호화 프로파일을 구성하는 방법

암호화 프로파일은 관리 서버 또는 AdminClient를 사용하여 구성할 수 있습니다.

AdminClient는 이러한 프로파일을 관리하기 위해 ADD ENCRYPTIONPROFILE, ALTER ENCRYPTIONPROFILE, DELETE ENCRYPTIONPROFILE 및 INFO ENCRYPTIONPROFILE와 같은 명령을 제공합니다. 또한 Extract, Replicat 및 Distribution Path에 대한 ADD 및 ALTER 명령이 ENCRYPTIONPROFILE encryption-profile-name 매개변수를 포함하도록 향상되었습니다.

Oracle GoldenGate Administration Server는 관리되는 Extract 및 Replicat 프로세스에 대한 암호화 프로파일을 설정하는 옵션을 제공합니다.

-

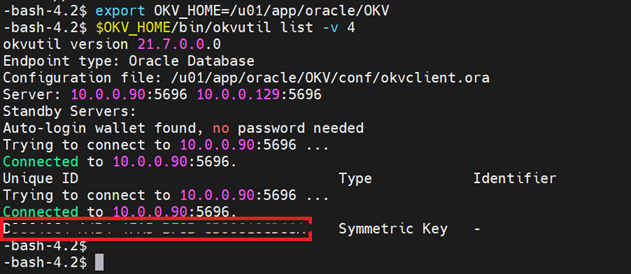

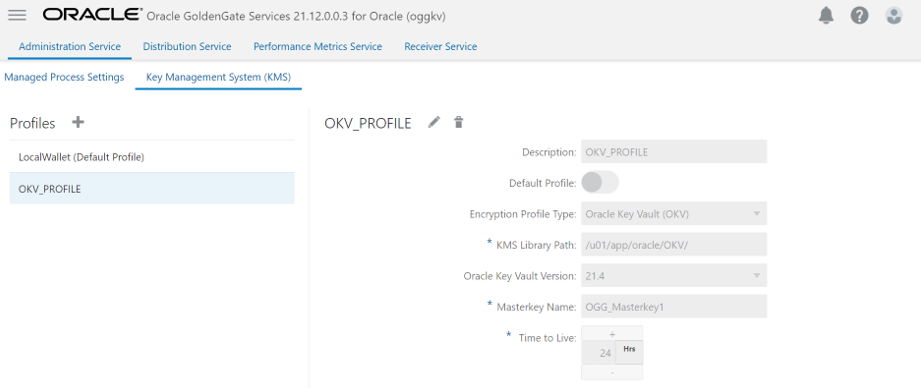

암호화 프로파일을 설정하려면 탐색 창에서 프로파일을 누르고 KMS(키 관리 시스템)를 선택합니다.

-

기본적으로 로컬 전자 지갑 프로파일이 생성됩니다. Oracle Key Vault를 Oracle GoldenGate에 대한 OCI KMS 서비스로 설정해야 하는 경우, 프로파일 옆에 있는 + 기호를 눌러 다음 세부정보를 지정하여 Oracle Key Vault에 대한 암호화 프로파일을 생성합니다.

- 이름: Oracle Key Vault 암호화 프로파일의 이름을 입력합니다.

- 유형: OCI KMS 유형을 Oracle Key Vault로 지정합니다.

- 홈 경로: Oracle Key Vault가 설치된 디렉토리 위치를 지정합니다. 관리 클라이언트에서 Oracle Key Vault 경로입니다. 웹 인터페이스에서 OCI KMS 라이브러리 경로입니다.

- 키 이름 속성: 이 사용자 정의 속성을 사용하여 암호화 키의 이름을 지정합니다. 이 값은 Oracle GoldenGate의 OCI KMS 매개변수에 있는 키 이름과 일치해야 하며 복제가 시작된 후 변경할 수 없습니다.

- 키 버전 속성: 이 사용자정의 속성을 사용하여 암호화 키의 버전을 지정합니다. 이 값은 숫자여야 합니다.

- MasterKey 이름: 마스터 키의 이름을 지정합니다.

- MasterKey 버전: Oracle Key Vault의 버전을 지정합니다. 기본값은

LATEST이거나18.1와 같은 버전 번호를 지정할 수 있습니다. - Time to live: Extract from OCI KMS가 검색한 키의 TTL(Time to live)입니다. 다음 추적을 암호화할 때 Extract는 TTL이 만료되었는지 여부를 확인합니다. 이 경우 마스터 키의 최신 버전을 검색합니다. 기본값은 24시간입니다.

주: 중복 값이 키 이름 및 키 버전인 키는 업로드하지 마십시오. 시작, 재시작 또는 롤오버 시 Oracle GoldenGate 프로세스는 최상위 Key Version 값을 검색합니다.

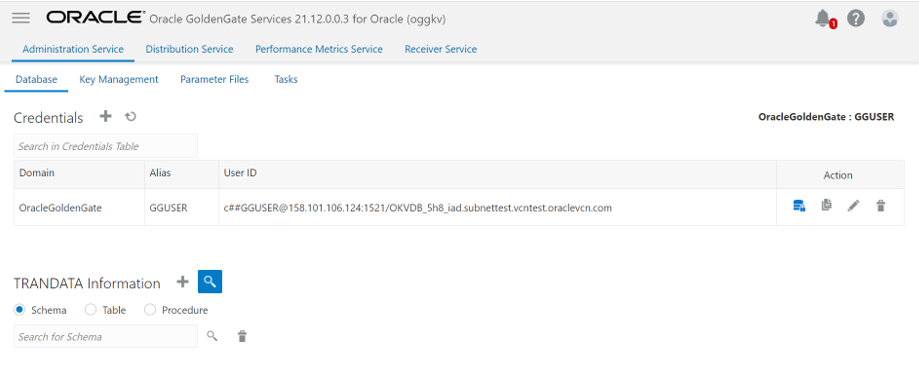

작업 3: 데이터베이스 세부 정보 추가 및 연결 테스트

-

Oracle GoldenGate 관리 서비스 콘솔을 열고 로그인합니다.

-

왼쪽 탐색 창에서 DB 접속을 누릅니다.

-

DB 접속 옆에 있는 더하기 기호(+)를 누릅니다. 인증서가 표시됩니다.

-

데이터베이스 세부정보를 제출하고 제출을 누릅니다.

-

데이터베이스 연결 아이콘을 눌러 데이터베이스에 연결합니다.

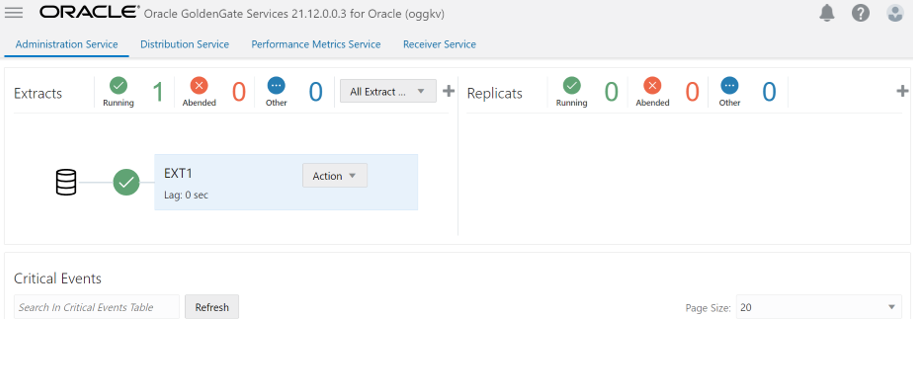

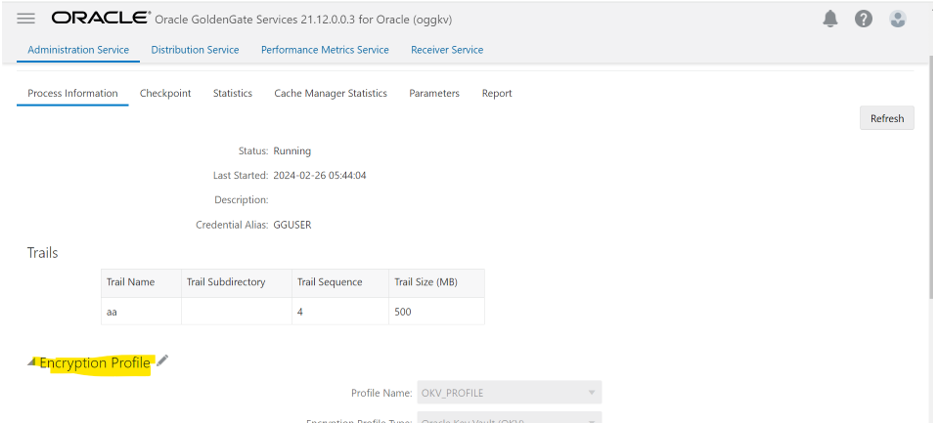

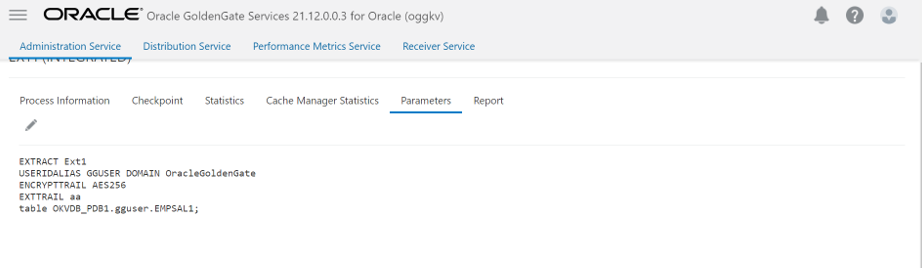

작업 4: 암호화 프로파일을 제공하여 Extract 추가

Extract를 추가하려면 다음 이미지에 표시된 대로 필요한 정보를 입력합니다.

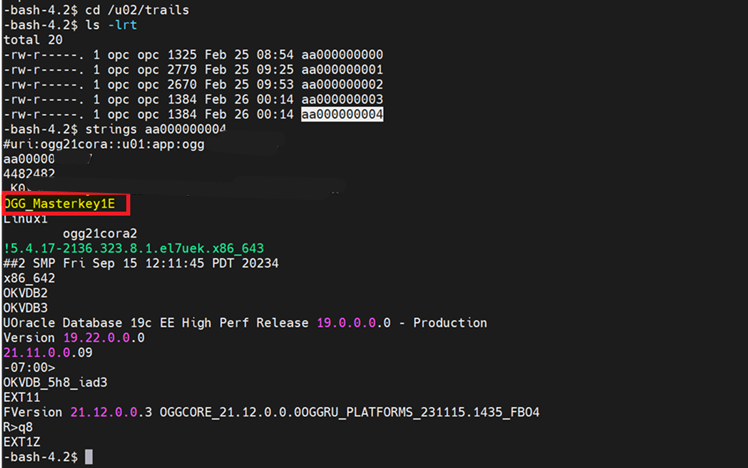

다음 그림과 같이 문자열 명령을 사용하여 추적 파일이 암호화되었는지 확인할 수 있습니다.

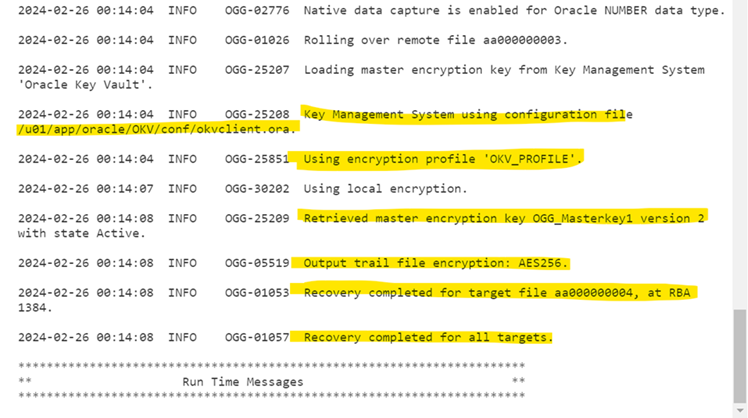

또한 Oracle GoldenGate 오류 로그를 확인하여 추적 파일이 암호화되었는지 확인할 수 있습니다.

관련 링크

승인

- Authors - Amresh Kumar Singh(Oracle North America Cloud Services - NACIE 수석 클라우드 엔지니어), Ankush Chawla(Oracle North America Cloud Services - NACIE 수석 클라우드 아키텍트)

추가 학습 자원

docs.oracle.com/learn에서 다른 랩을 탐색하거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하세요. 또한 education.oracle.com/learning-explorer를 방문하여 Oracle Learning Explorer가 되십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Manage Encryption in Oracle GoldenGate Microservices with Oracle Key Vault

G34780-02

Copyright ©2025, Oracle and/or its affiliates.