Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever em uma conta gratuita, consulte Conceitos básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Gerenciar Criptografia no Oracle GoldenGate Microservices com o Oracle Key Vault

Introdução

Este tutorial fornece um processo passo a passo para gerenciar a criptografia usando o Oracle Key Vault 21.7 em microsserviços Oracle GoldenGate.

Key Management Service

A Oracle fornece dois serviços de gerenciamento de chaves: Oracle Key Vault e Oracle Cloud Infrastructure Key Management Service (OCI KMS); ambos são suportados pelo Oracle GoldenGate. Esses serviços fornecem escalabilidade no gerenciamento de chaves de criptografia e credenciais, garantindo que a chave não seja armazenada ou gerenciada pelo Oracle GoldenGate.

Criptografia no Oracle GoldenGate

O Oracle GoldenGate protege arquivos de trilha usando uma abordagem de criptografia de encapsulamento. Para cada arquivo de trilha, ele gera uma chave de criptografia de dados (DEK) exclusiva, chamada de chave local, que é usada para criptografar o conteúdo do arquivo de trilha. Essa DEK é então criptografada usando uma chave mestra e a DEK criptografada é incorporada no cabeçalho do arquivo de trilha.

Esse método garante que uma nova chave de criptografia seja gerada automaticamente para cada arquivo de trilha, aprimorando a segurança dos dados. O processo de criptografar uma chave (a DEK) com outra chave (a chave mestra) é conhecido como chave de encapsulamento, uma técnica padronizada pelo ANSI X9.102 do American National Standards Institute (ANSI).

Por que usar o OCI KMS para Armazenar Chaves de Criptografia do Oracle GoldenGate?

O gerenciamento de chaves abrange a geração, distribuição, armazenamento, uso e rotação de chaves de criptografia. Um OCI KMS inclui servidores-chave, procedimentos definidos pelo usuário e protocolos seguros. O gerenciamento eficaz de chaves é fundamental para manter a postura de segurança geral de uma empresa.

As vantagens de usar o OCI KMS com o Oracle GoldenGate são:

- Gerenciamento Centralizado de Chaves Mestres: As chaves mestras podem ser geradas e transferidas por upload diretamente para o Oracle Key Vault usando atributos personalizados, permitindo operações de ciclo de vida contínuas, como rotação e expiração no próprio KMS da OCI.

- Sem Armazenamento de Chaves Local: O Oracle GoldenGate não armazena nem gerencia chaves mestras localmente, reduzindo riscos e simplificando a conformidade.

- Integração de Segurança Aprimorada: O Oracle GoldenGate se beneficia dos recursos avançados de segurança de soluções dedicadas do OCI KMS, incluindo controles de criptografia em camadas e políticas de acesso rigorosas.

Criptografia do Arquivo de Trilha

O Oracle GoldenGate fornece os seguintes métodos baseados no Advanced Encryption Standard (AES) para criptografia de trilha:

-

Wallet Local: A chave mestra de criptografia é armazenada no arquivo de wallet local.

-

Oracle Key Vault: A chave principal de criptografia é armazenada no Oracle Key Vault. O Oracle Key Vault pode residir em um servidor diferente do servidor Oracle GoldenGate. O método do Oracle Key Vault é altamente recomendado para criptografia de trilha do Oracle GoldenGate local. Este método está disponível com a Arquitetura de Microsserviços do Oracle GoldenGate e requer a definição de um perfil de criptografia no Oracle GoldenGate. Para obter mais informações, consulte Usando a Criptografia do Arquivo de Trilha do Oracle Key Vault no Oracle GoldenGate.

-

OCI KMS: A chave mestra de criptografia é armazenada no OCI KMS e a chave mestra nunca sai do OCI KMS. Esse método será recomendado se a sua implantação do Oracle GoldenGate puder acessar o OCI KMS. É compatível com a Arquitetura de Microsserviços do Oracle GoldenGate e requer a definição de um perfil de criptografia no Oracle GoldenGate. Para obter mais informações, consulte Configurar Processos do Oracle GoldenGate para Ativar a Criptografia de Arquivo de Trilha do OCI KMS.

Tarefa 1: Configurar o Oracle Key Vault para o Oracle GoldenGate

As etapas a seguir pertencem à configuração do Oracle Key Vault na máquina em que a instância do Oracle GoldenGate está sendo executada.

-

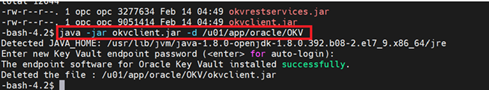

Faça download do

okvrestservices.jarno servidor do Oracle Key Vault, garantindo que o Oracle GoldenGate seja implantado no mesmo usuário do sistema que a implantação. -

Faça download do arquivo do ponto final,

okvclient.jar, do servidor do Oracle Key Vault, garantindo que o Oracle GoldenGate seja implantado no mesmo usuário do sistema que a implantação. Por exemplo,java -jar okvclient.jar -d /u01/app/oracle/OKV.

-

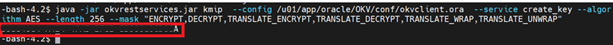

Execute o comando de exemplo a seguir para criar a chave. O nome da wallet é fornecido pelo administrador do Oracle Key Vault ou podemos associar a wallet da console do Oracle Key Vault posteriormente.

java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service create_key --algorithm AES --length 256 --mask "ENCRYPT,DECRYPT,TRANSLATE_ENCRYPT,TRANSLATE_DECRYPT,TRANSLATE_WRAP,TRANSLATE_UNWRAP"

-

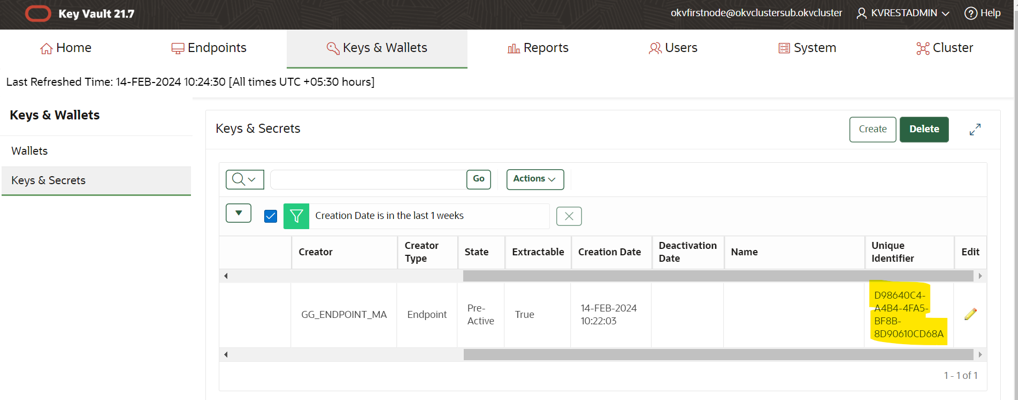

Na console do Oracle Key Vault, podemos validar a chave e corresponder ao identificador exclusivo criado na Etapa 3.

-

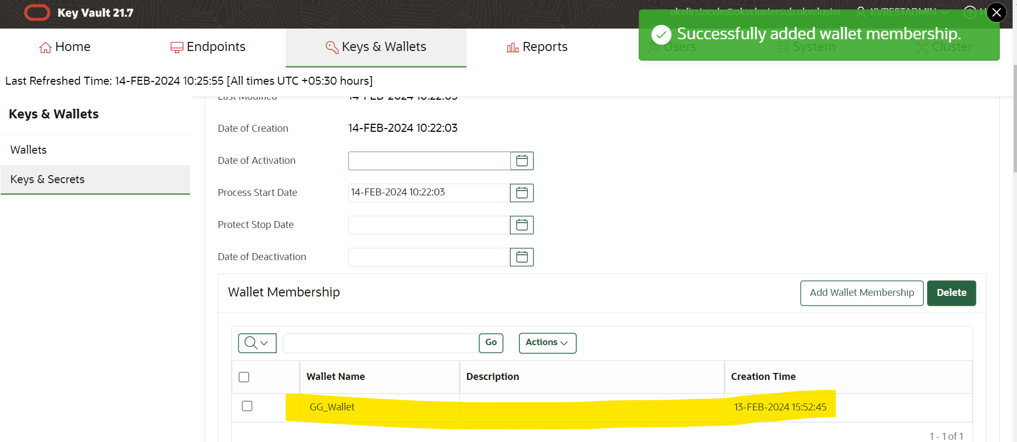

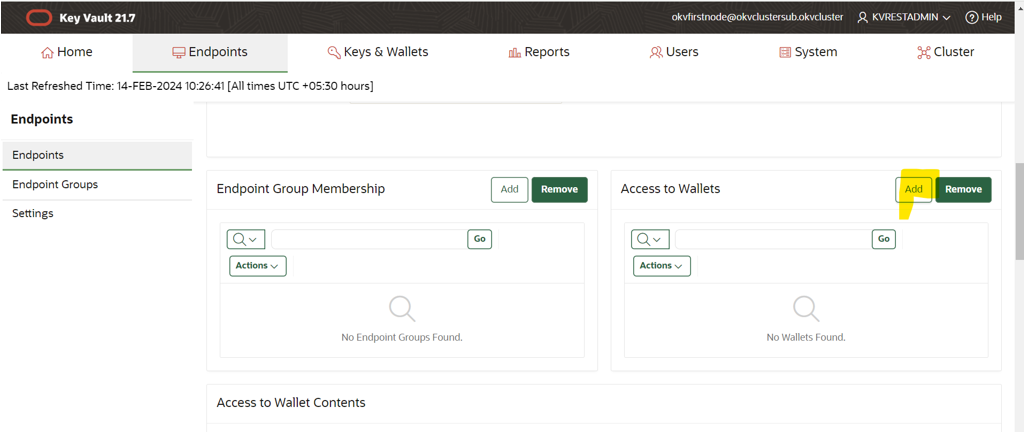

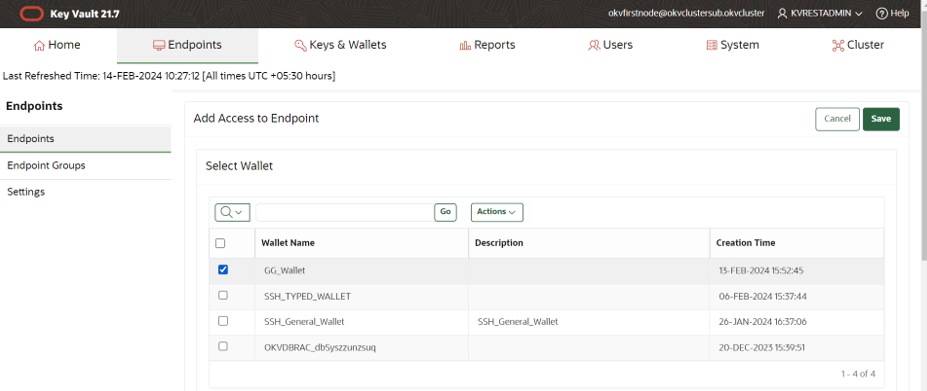

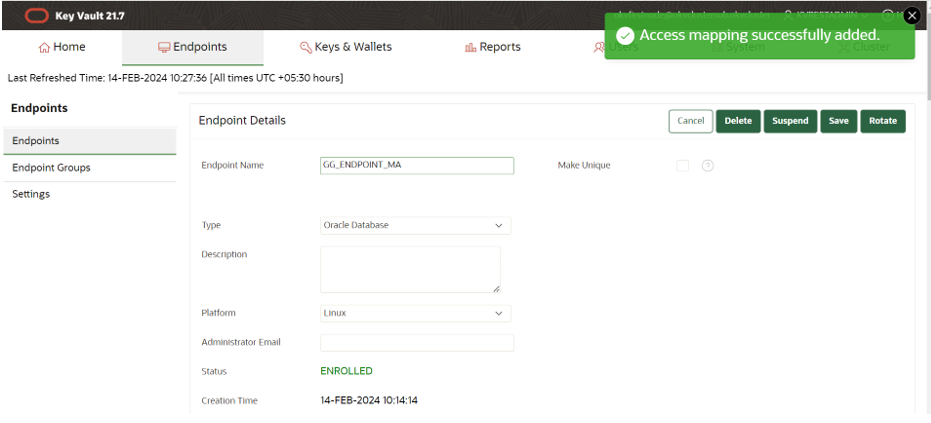

Associe a wallet criada na console do Oracle Key Vault à chave de criptografia e forneça o acesso ao ponto final.

-

Adicione os detalhes da wallet para fornecer acesso ao ponto final.

-

Clique em Salvar para salvar as alterações.

-

Defina a variável de ambiente

OKV_HOME.OS> export OKV_HOME /u01/app/oracle/OKVA estrutura do subdiretório contém as bibliotecas, os binários e os arquivos de configuração necessários para o ambiente do Oracle Key Vault. Para obter mais informações sobre a configuração no servidor OKV, consulte Oracle Key Vault Installation and Configuration in the Oracle Key Vault Administration Guide.

-

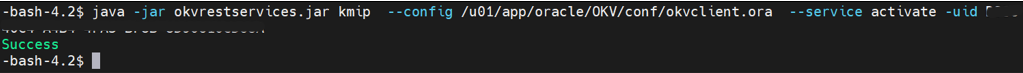

Ative a chave conforme mostrado no exemplo a seguir.

java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service activate -uid A087DAC3-ED0F-4F06-BF6C-3F3CD3FC528B

-

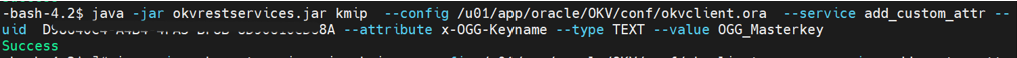

Adicione os atributos de chave relacionados ao Oracle GoldenGate (

KeyName,KeyVersion) à configuração. O nome da chave deve corresponder ao nome da chave mestra no perfil de criptografia do OCI KMS criado no Oracle GoldenGate. O valor da chave deve corresponder ao número da versão da chave mestre.java -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid D98640C4-A4B4-4FA5-BF8B-8D90610CD68A --attribute x-OGG-Keyname --type TEXT --value OGG_Masterkey Successjava -jar okvrestservices.jar kmip --config /u01/app/oracle/OKV/conf/okvclient.ora --service add_custom_attr --uid D98640C4-A4B4-4FA5-BF8B-8D90610CD68A --attribute x-OGG-KeyVersion --type TEXT --value 1 Success

-

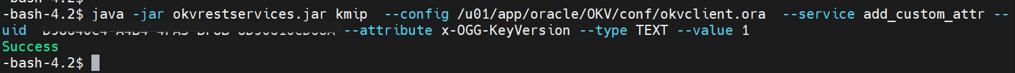

Use o utilitário

okvutilpara listar a definição de configuração e verificar o status do ponto final, conforme mostrado no exemplo a seguir.-bash-4.2$ export OKV_HOME=/u01/app/oracle/OKV -bash-4.2$ $OKV_HOME/bin/okvutil list -v 4

Tarefa 2: Configurar um Perfil de Criptografia nos Microsserviços do Oracle GoldenGate com o Oracle Key Vault

O que é um Perfil de Criptografia?

Um perfil de criptografia define a configuração necessária para acessar com segurança uma chave mestra de um OCI KMS. Ele contém todos os detalhes necessários para estabelecer conexão com o OCI KMS, autenticar a solicitação e identificar a chave mestra específica a ser usada para operações de criptografia e decriptografia. Isso inclui parâmetros de conexão do servidor, credenciais de autenticação e atributos de identificação de chave.

Como Configurar um Perfil de Criptografia na Arquitetura de Microsserviços do Oracle GoldenGate?

Os perfis de criptografia podem ser configurados usando o Administration Server ou o AdminClient.

O AdminClient fornece comandos como ADD ENCRYPTIONPROFILE, ALTER ENCRYPTIONPROFILE, DELETE ENCRYPTIONPROFILE e INFO ENCRYPTIONPROFILE para gerenciar esses perfis. Além disso, os comandos ADD e ALTER para Extração, Replicação e Caminho de Distribuição foram aprimorados para incluir o parâmetro encryption-profile-name ENCRYPTIONPROFILE.

O Servidor de Administração do Oracle GoldenGate fornece opções para configurar perfis de criptografia para processos gerenciados de Extract e Replicat.

-

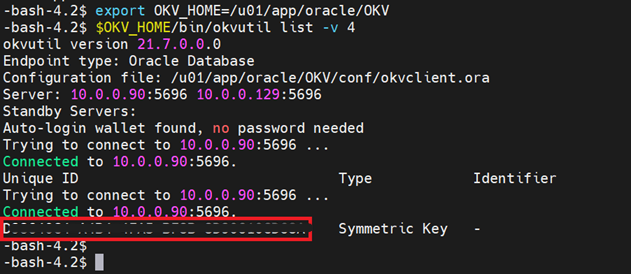

Para configurar o perfil de criptografia, clique em Perfil no painel de navegação e selecione KMS (Key Management System).

-

Por padrão, o perfil da wallet local é criado. Caso precisemos configurar o Oracle Key Vault como serviço OCI KMS para o Oracle GoldenGate, clique em + assinar ao lado de Perfil para criar um perfil de criptografia para o Oracle Key Vault especificando os seguintes detalhes:

- Nome: Informe o nome do perfil de criptografia do Oracle Key Vault.

- Tipo: Especifique o tipo de OCI KMS como Oracle Key Vault.

- Caminho do Home: Especifique o local do diretório em que o Oracle Key Vault está instalado. No cliente admin, este é o caminho do Oracle Key Vault. Na interface Web, este é o caminho da biblioteca do OCI KMS.

- Atributo de Nome da Chave: Especifique o nome da chave de criptografia usando este atributo personalizado. Esse valor deve corresponder ao nome da chave no parâmetro KMS do OCI no Oracle GoldenGate e não pode ser alterado depois que a replicação for iniciada.

- Atributo de Versão da Chave: Especifique a versão da chave de criptografia usando este atributo personalizado. Este valor deve ser numérico.

- MasterKey Nome: Especifique o nome da chave mestra.

- MasterKey Versão: Especifique a versão do Oracle Key Vault. O valor padrão é

LATESTou você pode especificar o número da versão, como18.1. - Time to live: Time to live (TTL) para a chave recuperada pelo Extract do OCI KMS. Ao criptografar a próxima trilha, o Extract verifica se o TTL expirou. Se sim, ele recupera a versão mais recente da chave mestra. O default é 24 horas.

Observação: Não faça upload de chaves com valores duplicados de Nome da Chave e Versão da Chave. No momento da inicialização, reinicialização ou rollover, os processos Oracle GoldenGate recuperam o valor mais alto da Versão da Chave.

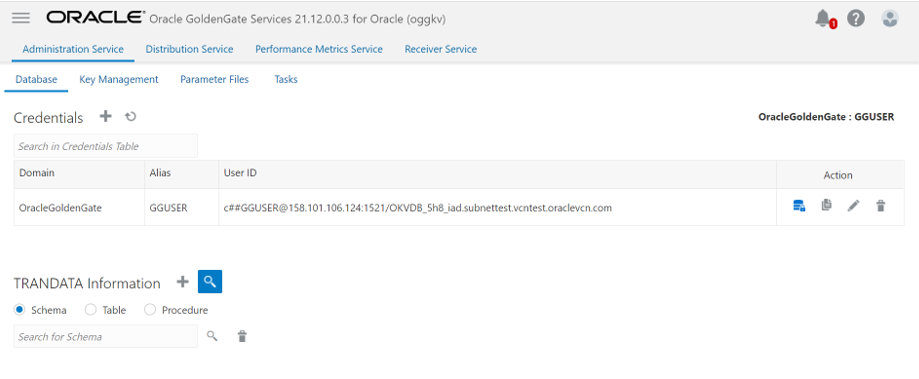

Tarefa 3: Adicionar Detalhes do Banco de Dados e Testar Conexão

-

Abra a Console do Oracle GoldenGate Administration Service e faça log-in.

-

Clique em Conexões de BD no painel de navegação esquerdo.

-

Clique no sinal de mais (+) ao lado de Conexões de BD. As Credenciais serão exibidas.

-

Envie os detalhes do banco de dados e clique em Enviar.

-

Clique no ícone conectar banco de dados para se conectar ao banco de dados.

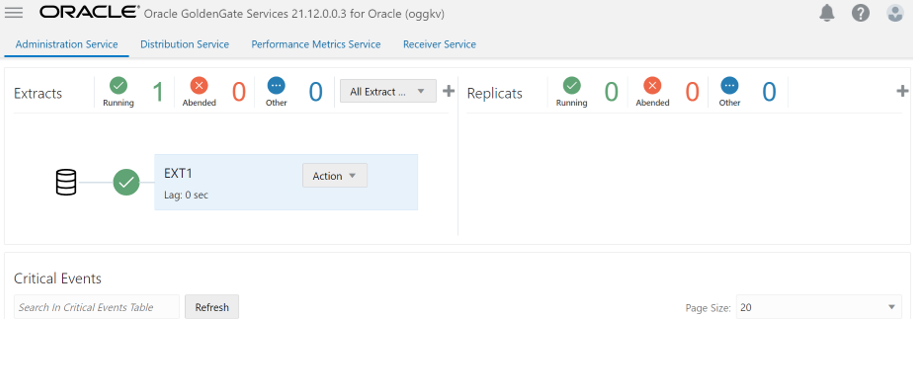

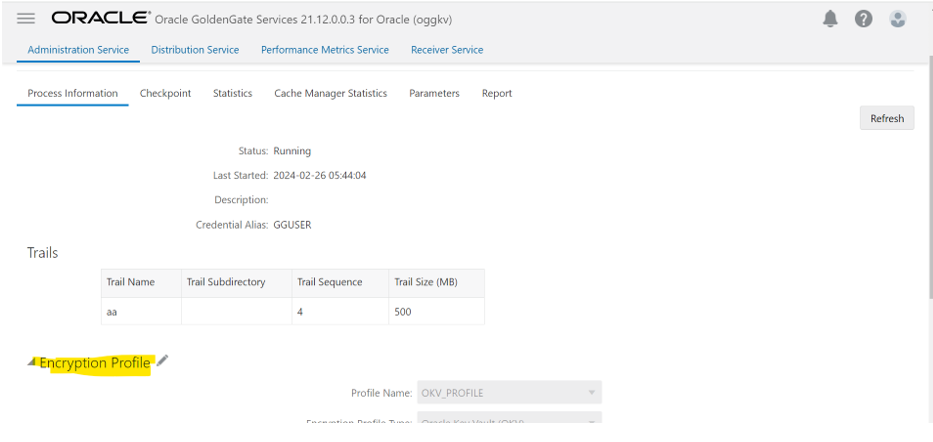

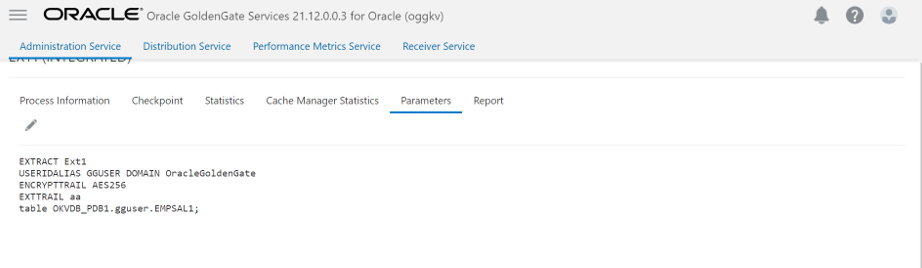

Tarefa 4: Adicionar a Extração Fornecendo o Perfil de Criptografia

Para adicionar o Extract, especifique as informações necessárias conforme mostrado nas imagens a seguir.

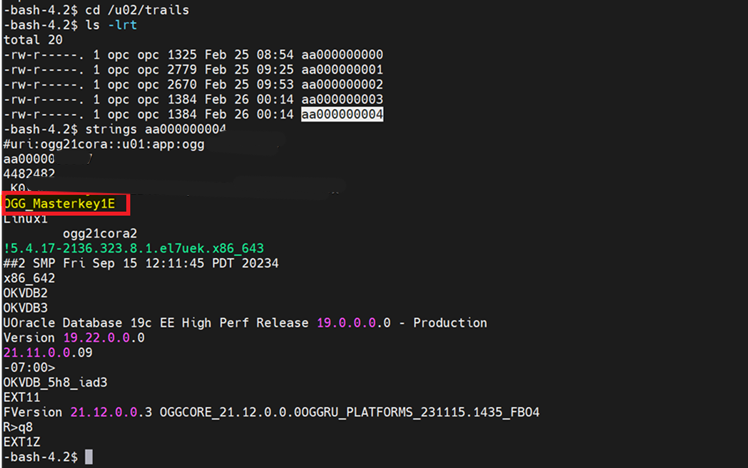

Podemos verificar se os arquivos de trilha agora estão criptografados usando o comando string, conforme mostrado na imagem a seguir.

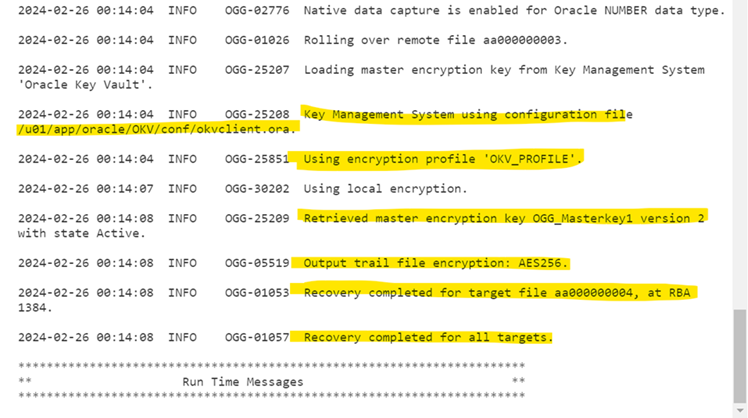

Também podemos verificar o log de erros do Oracle GoldenGate para verificar se os arquivos de trilha são criptografados.

Links Relacionados

Confirmações

- Autores - Amresh Kumar Singh (Engenheiro Sênior de Nuvem, Oracle North America Cloud Services - NACIE), Ankush Chawla (Arquiteto de Nuvem Principal, Oracle North America Cloud Services - NACIE)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal do Oracle Learning YouTube. Além disso, acesse education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Manage Encryption in Oracle GoldenGate Microservices with Oracle Key Vault

G34781-02

Copyright ©2025, Oracle and/or its affiliates.